Защита в сетях.ppt

- Количество слайдов: 93

Защита в сетях l l Сетевые атаки Межсетевые экраны Системы обнаружения вторжений Протокол IPSec

Защита в сетях l l Сетевые атаки Межсетевые экраны Системы обнаружения вторжений Протокол IPSec

Сетевая атака l Под сетевой (удаленной) атакой обычно понимается информационное разрушающее воздействие на распределенную вычислительную сеть, осуществляемое по каналам связи.

Сетевая атака l Под сетевой (удаленной) атакой обычно понимается информационное разрушающее воздействие на распределенную вычислительную сеть, осуществляемое по каналам связи.

Все угрозы в зависимости от объекта, подвергающегося воздействию, можно условно разделить на следующие два подмножества: l l удаленные атаки на инфраструктуру и протоколы сети удаленные атаки на телекоммуникационные службы

Все угрозы в зависимости от объекта, подвергающегося воздействию, можно условно разделить на следующие два подмножества: l l удаленные атаки на инфраструктуру и протоколы сети удаленные атаки на телекоммуникационные службы

По характеру воздействия: l l пассивное активное

По характеру воздействия: l l пассивное активное

По цели воздействия: l l l нарушение конфиденциальности информации либо ресурсов системы нарушение целостности информации нарушение работоспособности (доступности) системы.

По цели воздействия: l l l нарушение конфиденциальности информации либо ресурсов системы нарушение целостности информации нарушение работоспособности (доступности) системы.

По условию начала осуществления воздействия l l l атака после запроса от атакуемого объекта атака после наступления ожидаемого события на атакуемом объекте безусловная атака

По условию начала осуществления воздействия l l l атака после запроса от атакуемого объекта атака после наступления ожидаемого события на атакуемом объекте безусловная атака

По наличию обратной связи с атакуемым объектом l l атака с обратной связью атака без обратной связи, или однонаправленная атака.

По наличию обратной связи с атакуемым объектом l l атака с обратной связью атака без обратной связи, или однонаправленная атака.

По расположению субъекта атаки относительно атакуемого объекта l l внутрисегментное межсегментное

По расположению субъекта атаки относительно атакуемого объекта l l внутрисегментное межсегментное

По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие l l l l физический канальный сетевой транспортный сеансовый представительный прикладной

По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие l l l l физический канальный сетевой транспортный сеансовый представительный прикладной

Типичный сценарий атаки 1. 2. 3. 4. 5. Внешняя разведка Внутренняя разведка Атака Сокрытие следов Получение прибыли

Типичный сценарий атаки 1. 2. 3. 4. 5. Внешняя разведка Внутренняя разведка Атака Сокрытие следов Получение прибыли

Пассивные атаки l Перехват трафика

Пассивные атаки l Перехват трафика

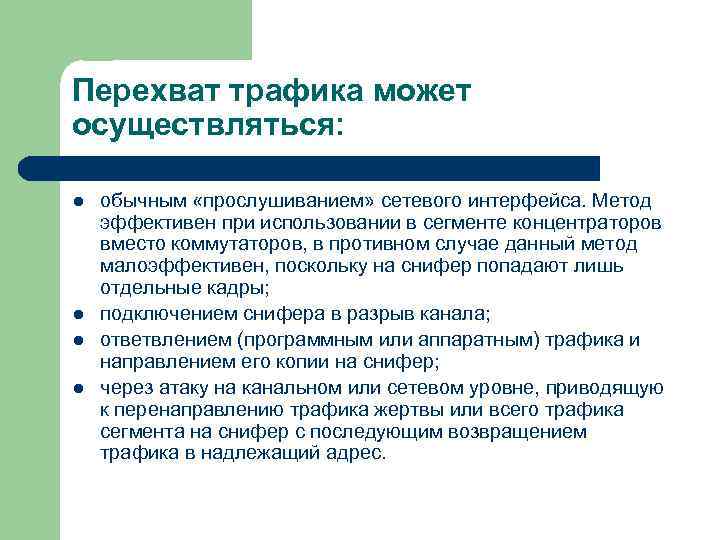

Перехват трафика может осуществляться: l l обычным «прослушиванием» сетевого интерфейса. Метод эффективен при использовании в сегменте концентраторов вместо коммутаторов, в противном случае данный метод малоэффективен, поскольку на снифер попадают лишь отдельные кадры; подключением снифера в разрыв канала; ответвлением (программным или аппаратным) трафика и направлением его копии на снифер; через атаку на канальном или сетевом уровне, приводящую к перенаправлению трафика жертвы или всего трафика сегмента на снифер с последующим возвращением трафика в надлежащий адрес.

Перехват трафика может осуществляться: l l обычным «прослушиванием» сетевого интерфейса. Метод эффективен при использовании в сегменте концентраторов вместо коммутаторов, в противном случае данный метод малоэффективен, поскольку на снифер попадают лишь отдельные кадры; подключением снифера в разрыв канала; ответвлением (программным или аппаратным) трафика и направлением его копии на снифер; через атаку на канальном или сетевом уровне, приводящую к перенаправлению трафика жертвы или всего трафика сегмента на снифер с последующим возвращением трафика в надлежащий адрес.

Схема осуществления анализа сетевого трафика

Схема осуществления анализа сетевого трафика

Методы выявления пакетных сниферов

Методы выявления пакетных сниферов

Пассивные атаки l Сканирование сети

Пассивные атаки l Сканирование сети

Пассивные атаки l Методы сканирования портов

Пассивные атаки l Методы сканирования портов

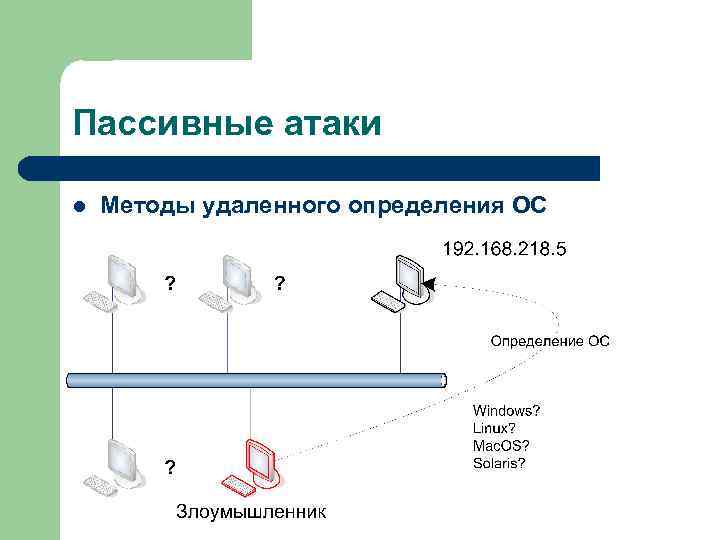

Пассивные атаки l Методы удаленного определения ОС

Пассивные атаки l Методы удаленного определения ОС

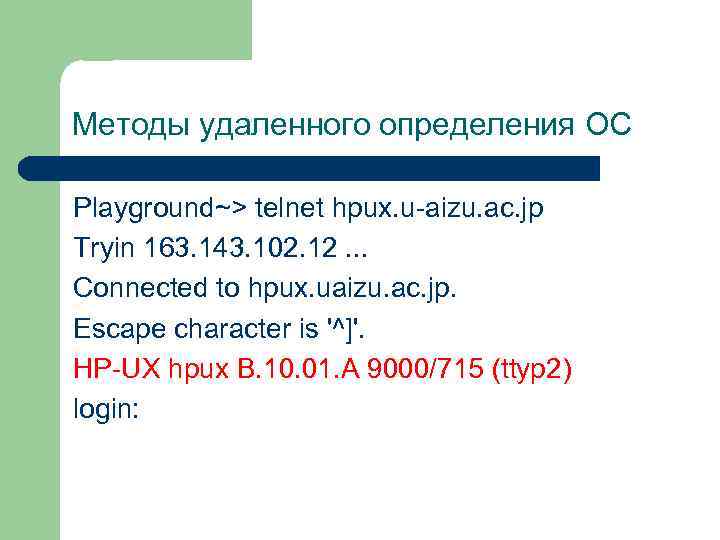

Методы удаленного определения ОС Playground~> telnet hpux. u aizu. ac. jp Tryin 163. 143. 102. 12. . . Connected to hpux. uaizu. ac. jp. Escape character is '^]'. HP UX hpux B. 10. 01. A 9000/715 (ttyp 2) login:

Методы удаленного определения ОС Playground~> telnet hpux. u aizu. ac. jp Tryin 163. 143. 102. 12. . . Connected to hpux. uaizu. ac. jp. Escape character is '^]'. HP UX hpux B. 10. 01. A 9000/715 (ttyp 2) login:

Метод опроса стека TCP/IP удаленного хоста l Как показывает практика, различные ОС при работе в сети по разному реагируют на один и тот же запрос

Метод опроса стека TCP/IP удаленного хоста l Как показывает практика, различные ОС при работе в сети по разному реагируют на один и тот же запрос

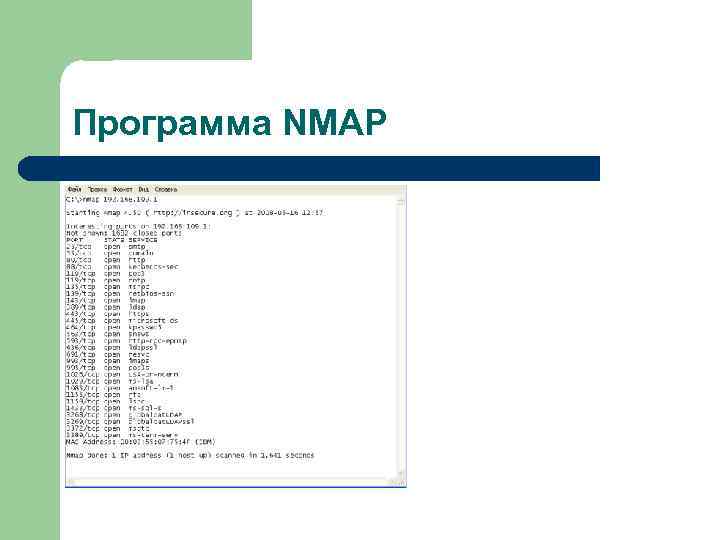

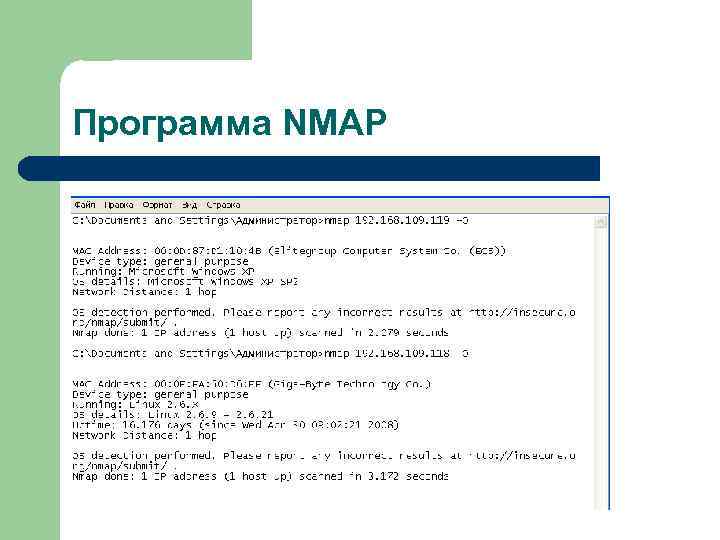

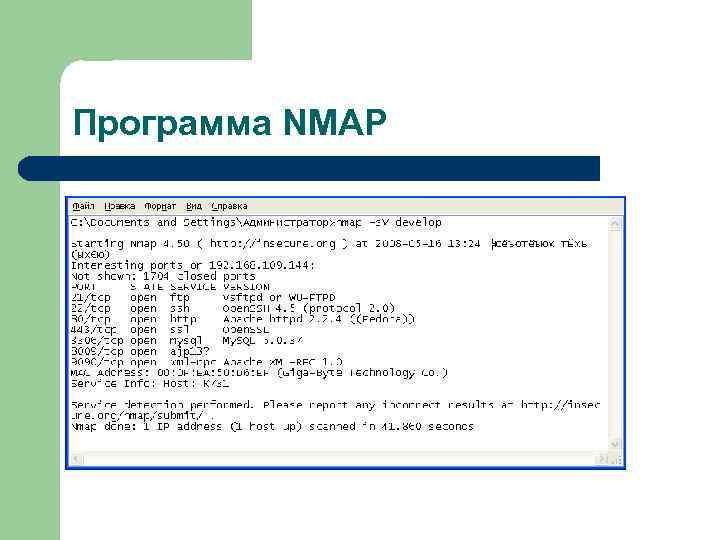

Программа NMAP

Программа NMAP

Программа NMAP

Программа NMAP

Программа NMAP

Программа NMAP

Программа NMAP

Программа NMAP

Активные атаки l В этом разделе мы рассмотрим примеры различных сетевых атак, позволяющих нарушителю получить полный или частичный контроль над межсетевым информационным обменом атакуемых хостов.

Активные атаки l В этом разделе мы рассмотрим примеры различных сетевых атак, позволяющих нарушителю получить полный или частичный контроль над межсетевым информационным обменом атакуемых хостов.

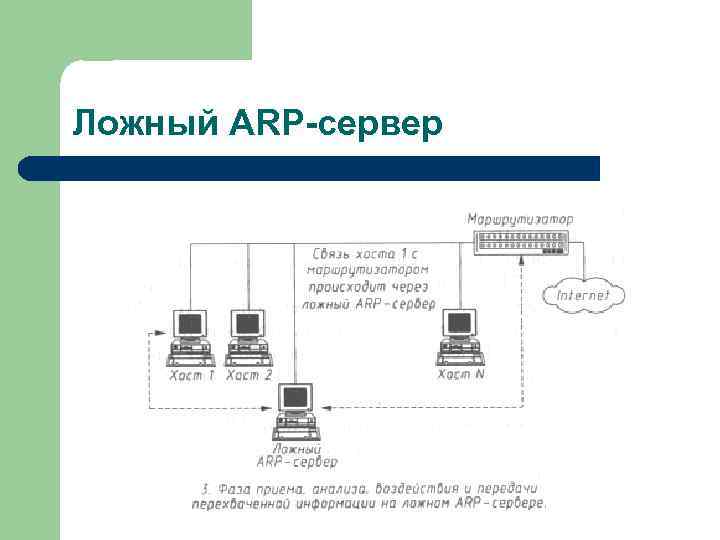

Ложный ARP-сервер

Ложный ARP-сервер

Ложный ARP-сервер

Ложный ARP-сервер

Ложный ARP-сервер

Ложный ARP-сервер

Петлевая схема перехвата информации ложным ARP-сервером

Петлевая схема перехвата информации ложным ARP-сервером

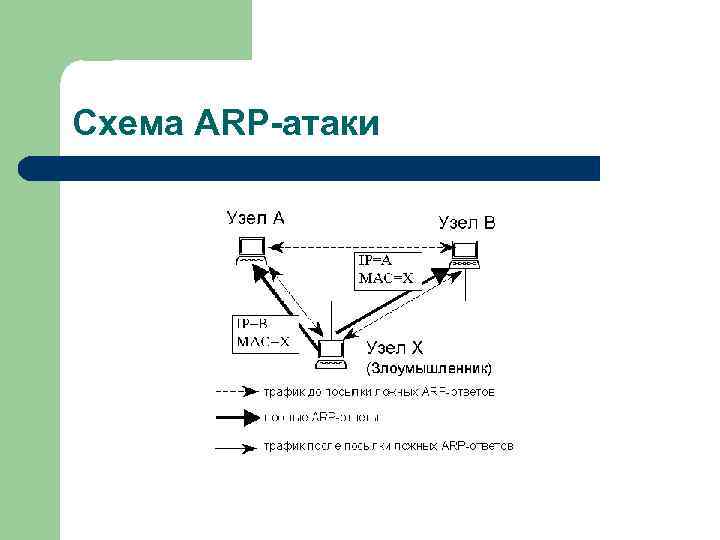

Схема ARP-атаки

Схема ARP-атаки

Атаки, направленные на отказ в обслуживании l l атаки большим числом формально корректных, но, возможно, сфальсифицированных пакетов, направленные на истощение ресурсов узла или сети атаки специально сконструированными пакетами, вызывающие общий сбой системы из за ошибок в программах

Атаки, направленные на отказ в обслуживании l l атаки большим числом формально корректных, но, возможно, сфальсифицированных пакетов, направленные на истощение ресурсов узла или сети атаки специально сконструированными пакетами, вызывающие общий сбой системы из за ошибок в программах

Атаки, направленные на отказ в обслуживании l l Направленный шторм ложных TCPзапросов на создание соединения UDP flood Ложные DHCP-клиенты Атака передачей широковещательного запроса от имени "жертвы"

Атаки, направленные на отказ в обслуживании l l Направленный шторм ложных TCPзапросов на создание соединения UDP flood Ложные DHCP-клиенты Атака передачей широковещательного запроса от имени "жертвы"

Атаки, направленные на отказ в обслуживании Атаки, использующие ошибки реализации сетевых служб: l Атака «Land» l Атака «Ping of death»

Атаки, направленные на отказ в обслуживании Атаки, использующие ошибки реализации сетевых служб: l Атака «Land» l Атака «Ping of death»

Несанкционированный обмен данными l l Туннелирование Атака крошечными (Tiny Fragment Attack) фрагментами

Несанкционированный обмен данными l l Туннелирование Атака крошечными (Tiny Fragment Attack) фрагментами

Туннелирование сквозь фильтрующий маршрутизатор

Туннелирование сквозь фильтрующий маршрутизатор

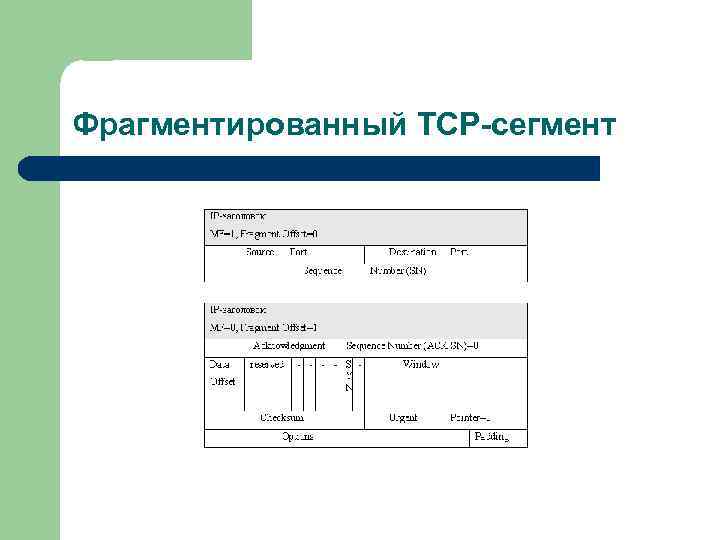

Фрагментированный TCP-сегмент

Фрагментированный TCP-сегмент

Для защиты от атак крошечными фрагментами: l l Не пропускать датаграммы с Fragment Offset=0 и Protocol=6 (TCP), размер поля данных которых меньше определенной величины, достаточной, чтобы вместить все «интересные поля» (например, 20); Не пропускать датаграммы с Fragment Offset=1 и Protocol=6 (TCP): наличие такой датаграммы означает, что TCP сегмент был фрагментирован с целью скрыть определенные поля заголовка и что где то существует первый фрагмент с 8 октетами данных. Несмотря на то, что в данном случае первый фрагмент будет пропущен, узел назначения не сможет собрать датаграмму, так как фильтр уничтожил второй фрагмент.

Для защиты от атак крошечными фрагментами: l l Не пропускать датаграммы с Fragment Offset=0 и Protocol=6 (TCP), размер поля данных которых меньше определенной величины, достаточной, чтобы вместить все «интересные поля» (например, 20); Не пропускать датаграммы с Fragment Offset=1 и Protocol=6 (TCP): наличие такой датаграммы означает, что TCP сегмент был фрагментирован с целью скрыть определенные поля заголовка и что где то существует первый фрагмент с 8 октетами данных. Несмотря на то, что в данном случае первый фрагмент будет пропущен, узел назначения не сможет собрать датаграмму, так как фильтр уничтожил второй фрагмент.

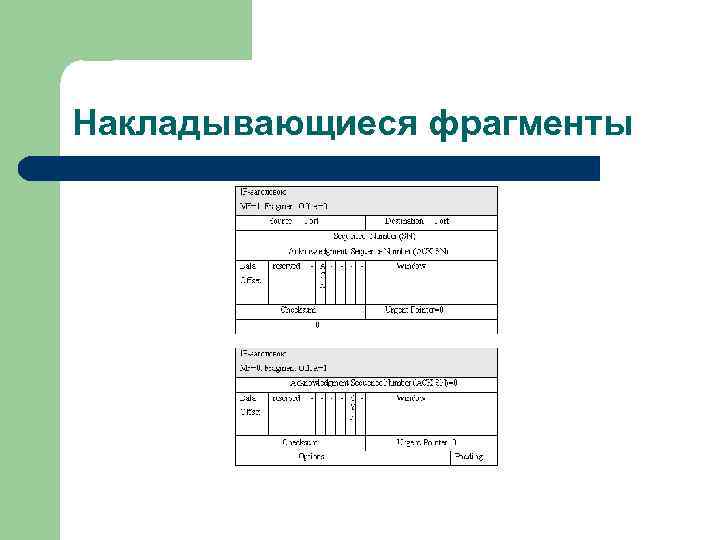

Накладывающиеся фрагменты

Накладывающиеся фрагменты

Межсетевые экраны

Межсетевые экраны

Межсетевой Экран (МЭ) это локальное (однокомпонентное) или функционально распределенное программное (программно аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в автоматизированную систему (АС) и/или выходящей из АС.

Межсетевой Экран (МЭ) это локальное (однокомпонентное) или функционально распределенное программное (программно аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в автоматизированную систему (АС) и/или выходящей из АС.

Правила фильтрации перечень условий, по которым с использованием заданных критериев фильтрации осуществляется разрешение или запрещение дальнейшей передачи пакетов (данных) и перечень действий, производимых МЭ по регистрации и/или осуществлению дополнительных защитных функций.

Правила фильтрации перечень условий, по которым с использованием заданных критериев фильтрации осуществляется разрешение или запрещение дальнейшей передачи пакетов (данных) и перечень действий, производимых МЭ по регистрации и/или осуществлению дополнительных защитных функций.

Критерии фильтрации параметры, атрибуты, характеристики, на основе которых осуществляется разрешение или запрещение дальнейшей передачи пакета (данных) в соответствии с заданными правилами разграничения доступа (правилами фильтрации).

Критерии фильтрации параметры, атрибуты, характеристики, на основе которых осуществляется разрешение или запрещение дальнейшей передачи пакета (данных) в соответствии с заданными правилами разграничения доступа (правилами фильтрации).

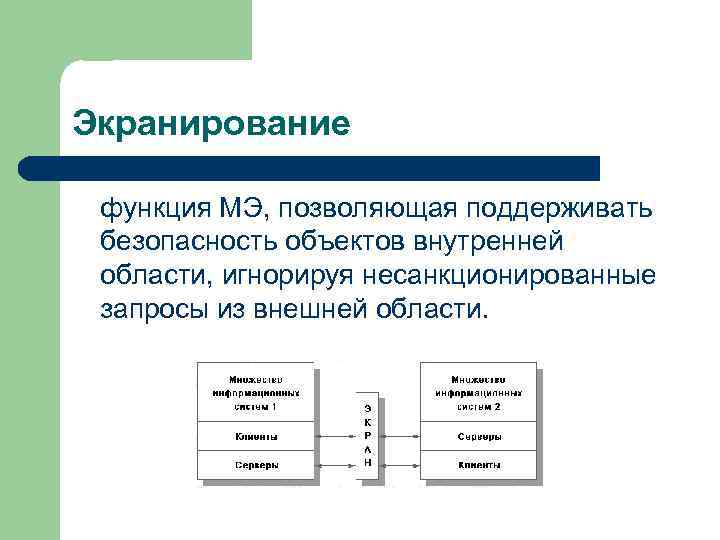

Экранирование функция МЭ, позволяющая поддерживать безопасность объектов внутренней области, игнорируя несанкционированные запросы из внешней области.

Экранирование функция МЭ, позволяющая поддерживать безопасность объектов внутренней области, игнорируя несанкционированные запросы из внешней области.

Фильтрация

Фильтрация

Задачи МЭ l l Управление сервисами Управление направлением движения Управление пользователями Управление поведением

Задачи МЭ l l Управление сервисами Управление направлением движения Управление пользователями Управление поведением

Ограничения МЭ l l МЭ не может защитить от атак, идущих в обход МЭ. Внутренние компьютерные системы могут иметь средства удаленного дос тупа к внешнему поставщику услуг Internet. Внутренняя локальная сеть может иметь модемную стойку, обеспечивающую удаленный доступ к сети сотрудникам, находящимся в командировке или работающим дома. МЭ не может защитить от внутренних угроз безопасности, например со стороны неудовлетворенного сотрудника или сотрудника, вступившего в сговор с внешним нарушителем.

Ограничения МЭ l l МЭ не может защитить от атак, идущих в обход МЭ. Внутренние компьютерные системы могут иметь средства удаленного дос тупа к внешнему поставщику услуг Internet. Внутренняя локальная сеть может иметь модемную стойку, обеспечивающую удаленный доступ к сети сотрудникам, находящимся в командировке или работающим дома. МЭ не может защитить от внутренних угроз безопасности, например со стороны неудовлетворенного сотрудника или сотрудника, вступившего в сговор с внешним нарушителем.

Классификация МЭ l l l обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями; происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI; отслеживаются ли состояния активных соединений или нет.

Классификация МЭ l l l обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями; происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI; отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на: l l традиционные МЭ – представляют собой отдельную программу (или неотъемлемую часть операционной системы) на шлюзе (сервере передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями; персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на: l l традиционные МЭ – представляют собой отдельную программу (или неотъемлемую часть операционной системы) на шлюзе (сервере передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями; персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

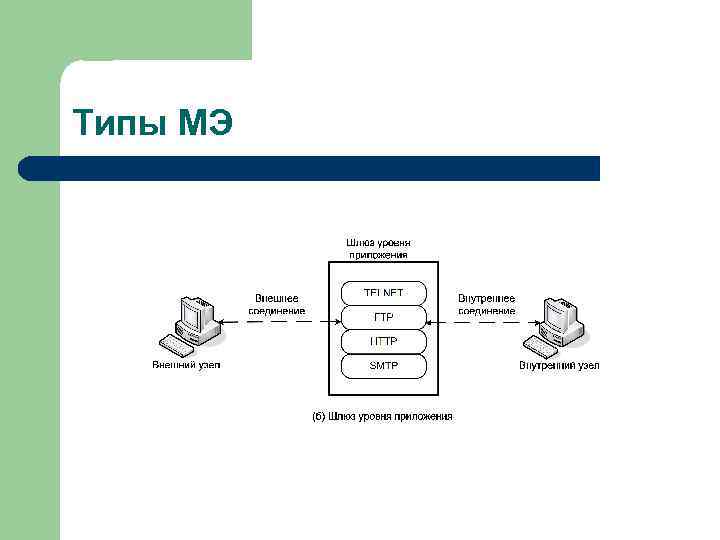

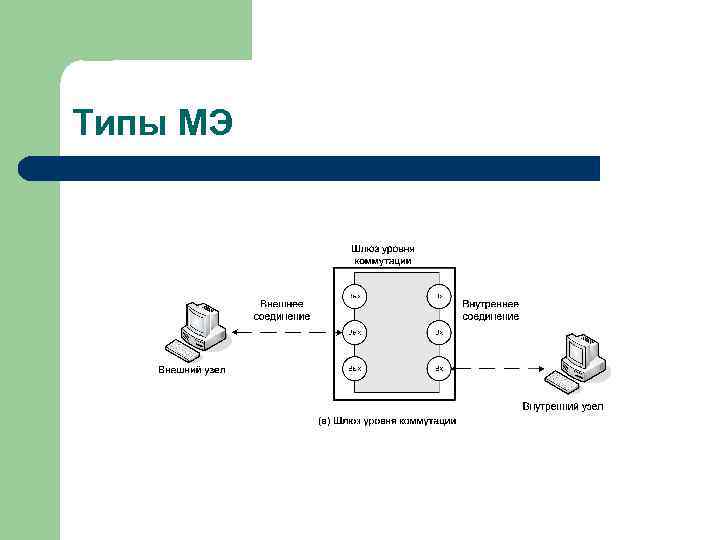

Типы МЭ l l l экранирующие концентраторы (мосты, коммутаторы) (канальный уровень); пакетные фильтры (экранирующие маршрутизаторы) (сетевой уровень). МЭ, работающие на транспортном уровне — отслеживают сеансы между приложениями; шлюзы уровня коммутации (универсальный прокси сервер) ; шлюзы уровня приложения (прокси серверы) (прикладной уровень).

Типы МЭ l l l экранирующие концентраторы (мосты, коммутаторы) (канальный уровень); пакетные фильтры (экранирующие маршрутизаторы) (сетевой уровень). МЭ, работающие на транспортном уровне — отслеживают сеансы между приложениями; шлюзы уровня коммутации (универсальный прокси сервер) ; шлюзы уровня приложения (прокси серверы) (прикладной уровень).

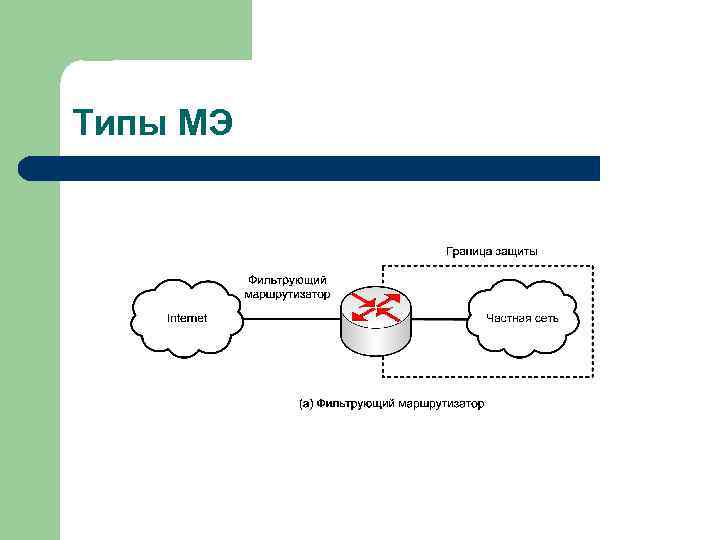

Типы МЭ

Типы МЭ

Типы МЭ

Типы МЭ

Типы МЭ

Типы МЭ

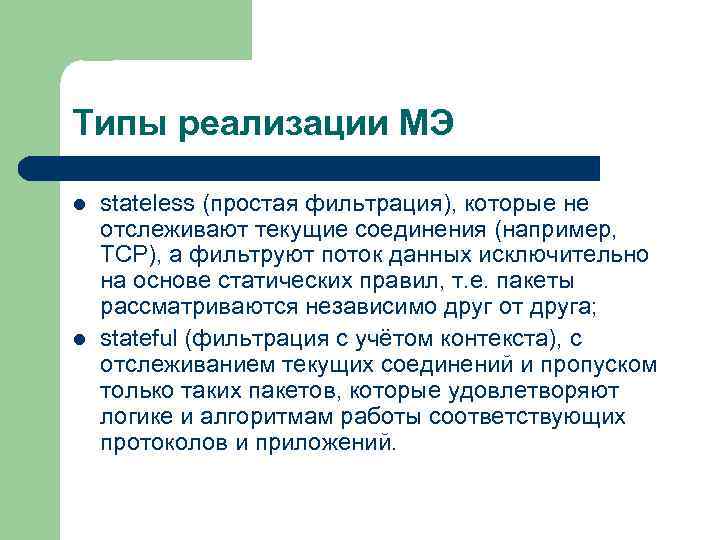

Типы реализации МЭ l l stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), а фильтруют поток данных исключительно на основе статических правил, т. е. пакеты рассматриваются независимо друг от друга; stateful (фильтрация с учётом контекста), с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений.

Типы реализации МЭ l l stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), а фильтруют поток данных исключительно на основе статических правил, т. е. пакеты рассматриваются независимо друг от друга; stateful (фильтрация с учётом контекста), с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений.

Демилитаризованная зона l DMZ (ДМЗ) сокращение от demilitarized zone (демилитаризованная зона). Этот термин используется для обозначения фрагмента сети, не являющегося полностью доверенной.

Демилитаризованная зона l DMZ (ДМЗ) сокращение от demilitarized zone (демилитаризованная зона). Этот термин используется для обозначения фрагмента сети, не являющегося полностью доверенной.

Демилитаризованная зона

Демилитаризованная зона

Демилитаризованная зона

Демилитаризованная зона

Демилитаризованная зона

Демилитаризованная зона

Трансляция адресов l NAT (Network Address Translation — «преобразование сетевых адресов» ) — это механизм, применяемый в сетях TCP/IP, который позволяет выполнять преобразование IP адресов транзитных пакетов.

Трансляция адресов l NAT (Network Address Translation — «преобразование сетевых адресов» ) — это механизм, применяемый в сетях TCP/IP, который позволяет выполнять преобразование IP адресов транзитных пакетов.

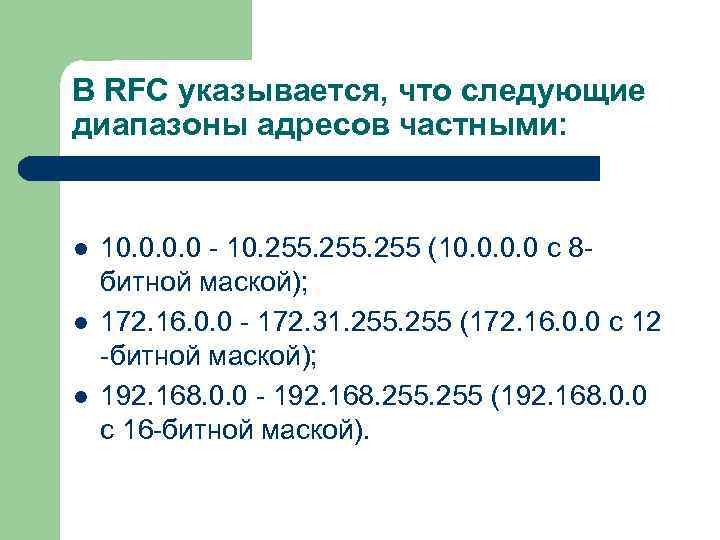

В RFC указывается, что следующие диапазоны адресов частными: l l l 10. 0 10. 255 (10. 0 с 8 битной маской); 172. 16. 0. 0 172. 31. 255 (172. 16. 0. 0 с 12 битной маской); 192. 168. 0. 0 192. 168. 255 (192. 168. 0. 0 с 16 битной маской).

В RFC указывается, что следующие диапазоны адресов частными: l l l 10. 0 10. 255 (10. 0 с 8 битной маской); 172. 16. 0. 0 172. 31. 255 (172. 16. 0. 0 с 12 битной маской); 192. 168. 0. 0 192. 168. 255 (192. 168. 0. 0 с 16 битной маской).

Виды трансляции адресов l l l Статическая трансляция адресов Динамическая трансляция адресов Маскарад

Виды трансляции адресов l l l Статическая трансляция адресов Динамическая трансляция адресов Маскарад

Статическая трансляция адресов

Статическая трансляция адресов

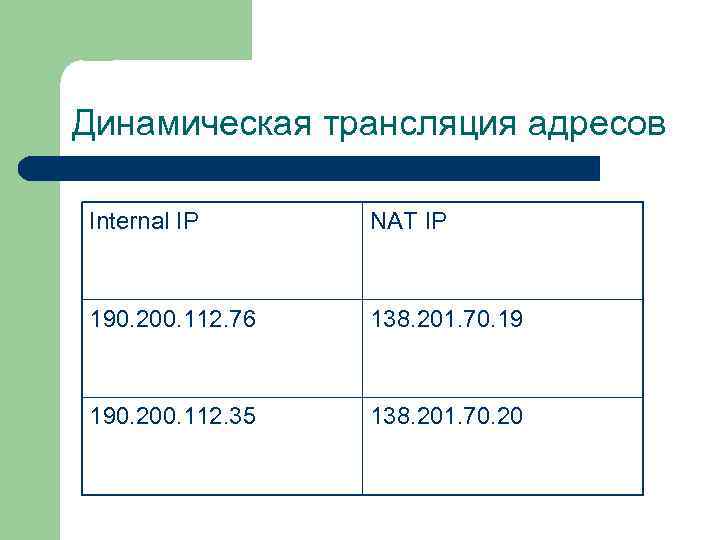

Динамическая трансляция адресов Internal IP NAT IP 190. 200. 112. 76 138. 201. 70. 19 190. 200. 112. 35 138. 201. 70. 20

Динамическая трансляция адресов Internal IP NAT IP 190. 200. 112. 76 138. 201. 70. 19 190. 200. 112. 35 138. 201. 70. 20

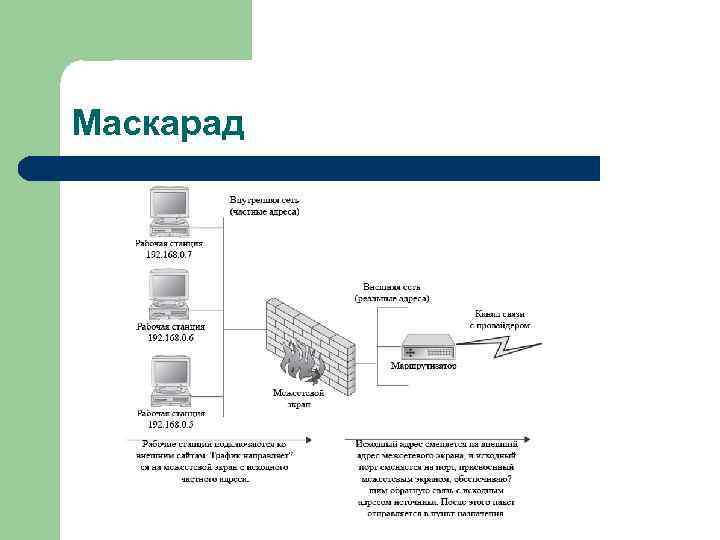

Маскарад

Маскарад

Преимущества технологии NAT l l Позволяет сэкономить IP адреса, транслировав несколько внутренних IP адресов в один внешний публичный IP адрес (или в несколько, но меньше, чем внутренних). Позволяет предотвратить или ограничить обращение снаружи ко внутренним хостам, оставляя возможность обращения изнутри наружу. При инициации соединения изнутри сети выполняется трансляция. Ответные пакеты, поступающие снаружи, соответствуют созданной трансляции и поэтому пропускаются. Если для пакетов, поступающих снаружи, соответствующей трансляции не существует (а она может быть созданной при инициации соединения или статической), они не пропускаются.

Преимущества технологии NAT l l Позволяет сэкономить IP адреса, транслировав несколько внутренних IP адресов в один внешний публичный IP адрес (или в несколько, но меньше, чем внутренних). Позволяет предотвратить или ограничить обращение снаружи ко внутренним хостам, оставляя возможность обращения изнутри наружу. При инициации соединения изнутри сети выполняется трансляция. Ответные пакеты, поступающие снаружи, соответствуют созданной трансляции и поэтому пропускаются. Если для пакетов, поступающих снаружи, соответствующей трансляции не существует (а она может быть созданной при инициации соединения или статической), они не пропускаются.

Недостатки технологии NAT l l Не все протоколы могут «преодолеть» NAT. Некоторые не в состоянии работать, если на пути между взаимодействующими хостами есть трансляция адресов. Некоторые межсетевые экраны, осуществляющие трансляцию IP адресов, могут исправить этот недостаток, соответствующим образом заменяя IP адреса не только в заголовках IP, но и на более высоких уровнях (например, в командах протоколов FTP или H. 323). NAT не обеспечивает полную защиту от атак, и не стоит полагаться на эту технологию и пренебрегать другими мерами защиты. Если злоумышленник находится внутри организации или имеет прямой доступ ко внутренней сети через VPN или телефонное соединение, то NAT никак не сможет защитить сеть.

Недостатки технологии NAT l l Не все протоколы могут «преодолеть» NAT. Некоторые не в состоянии работать, если на пути между взаимодействующими хостами есть трансляция адресов. Некоторые межсетевые экраны, осуществляющие трансляцию IP адресов, могут исправить этот недостаток, соответствующим образом заменяя IP адреса не только в заголовках IP, но и на более высоких уровнях (например, в командах протоколов FTP или H. 323). NAT не обеспечивает полную защиту от атак, и не стоит полагаться на эту технологию и пренебрегать другими мерами защиты. Если злоумышленник находится внутри организации или имеет прямой доступ ко внутренней сети через VPN или телефонное соединение, то NAT никак не сможет защитить сеть.

Системы обнаружения вторжений l Системами обнаружения вторжений (СОВ) называют множество различных программных и аппаратных средств, объединяемых одним общим свойством – они занимаются анализом использования вверенных им ресурсов и, в случае обнаружения каких либо подозрительных или просто нетипичных событий, способны предпринимать некоторые самостоятельные действия по обнаружению, идентификации и устранению их причин.

Системы обнаружения вторжений l Системами обнаружения вторжений (СОВ) называют множество различных программных и аппаратных средств, объединяемых одним общим свойством – они занимаются анализом использования вверенных им ресурсов и, в случае обнаружения каких либо подозрительных или просто нетипичных событий, способны предпринимать некоторые самостоятельные действия по обнаружению, идентификации и устранению их причин.

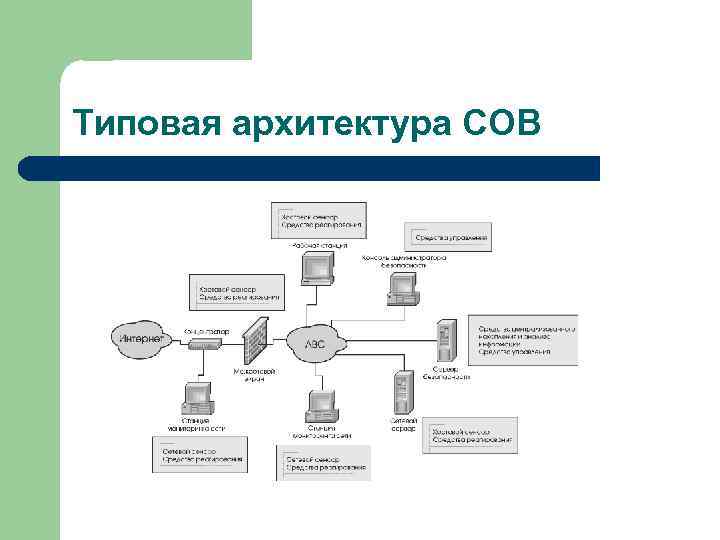

Обычно СОВ включает следующие подсистемы: l l l сенсорную подсистему, предназначенную для сбора событий, связанных с безопасностью защищаемой системы; подсистему анализа, предназначенную для выявления атак и подозрительных действий; хранилище, обеспечивающее накопление первичных событий и результатов анализа; подсистему реагирования на выявленные вторжения; консоль управления, позволяющая конфигурировать СОВ, наблюдать за состоянием защищаемой системы и СОВ, просматривать выявленные подсистемой анализа инциденты.

Обычно СОВ включает следующие подсистемы: l l l сенсорную подсистему, предназначенную для сбора событий, связанных с безопасностью защищаемой системы; подсистему анализа, предназначенную для выявления атак и подозрительных действий; хранилище, обеспечивающее накопление первичных событий и результатов анализа; подсистему реагирования на выявленные вторжения; консоль управления, позволяющая конфигурировать СОВ, наблюдать за состоянием защищаемой системы и СОВ, просматривать выявленные подсистемой анализа инциденты.

Классификация СОВ l l Источники информации. По способу сбора информации для проведения анализа СОВ делятся на сетевые (network based), хостовые (host based) и уровня приложения (application based). Метод анализа. Для принятия решения о возникновении проникновения СОВ может использовать различные методы анализа. Существуют два основных направления проведения анализа – обнаружение злоупотреблений (misuse detection), также называемое сигнатурным методом, и обнаружение аномалий (anomaly detection); Реакция на выявленное вторжение. Определяет набор действий, которые выполняет система после выявления проникновения. Набор мер обычно разделяется на активные и пассивные меры; Режим работы. Существует два основных режима работы СОВ – либо непрерывный мониторинг контролируемой системы со стороны СОВ (real time), либо соответствующие периодическим запускам СОВ для проведения анализа (interval based или пакетный режим).

Классификация СОВ l l Источники информации. По способу сбора информации для проведения анализа СОВ делятся на сетевые (network based), хостовые (host based) и уровня приложения (application based). Метод анализа. Для принятия решения о возникновении проникновения СОВ может использовать различные методы анализа. Существуют два основных направления проведения анализа – обнаружение злоупотреблений (misuse detection), также называемое сигнатурным методом, и обнаружение аномалий (anomaly detection); Реакция на выявленное вторжение. Определяет набор действий, которые выполняет система после выявления проникновения. Набор мер обычно разделяется на активные и пассивные меры; Режим работы. Существует два основных режима работы СОВ – либо непрерывный мониторинг контролируемой системы со стороны СОВ (real time), либо соответствующие периодическим запускам СОВ для проведения анализа (interval based или пакетный режим).

Сетевые СОВ: преимущества l l l несколько оптимально расположенных СОВ могут контролировать большую сеть; развертывание сетевых СОВ не оказывает большого влияния на производительность сети. Сенсоры сетевых СОВ обычно являются пассивными устройствами, которые прослушивают сетевой канал без воздействия на нормальное функционирование сети. Таким образом, обычно бывает легко модифицировать топологию сети для размещения сетевых СОВ; сетевые СОВ могут быть реализованы таким образом, что они становятся практически неуязвимыми для атак, а также абсолютно невидимыми для нарушителей.

Сетевые СОВ: преимущества l l l несколько оптимально расположенных СОВ могут контролировать большую сеть; развертывание сетевых СОВ не оказывает большого влияния на производительность сети. Сенсоры сетевых СОВ обычно являются пассивными устройствами, которые прослушивают сетевой канал без воздействия на нормальное функционирование сети. Таким образом, обычно бывает легко модифицировать топологию сети для размещения сетевых СОВ; сетевые СОВ могут быть реализованы таким образом, что они становятся практически неуязвимыми для атак, а также абсолютно невидимыми для нарушителей.

Сетевые СОВ: недостатки l l l не в состоянии распознавать нападение, начатое в момент высокой загрузки сети. многие сетевые СОВ неприменимы к более современным сетям, основанным на сетевых коммутаторах. сетевые СОВ не могут анализировать зашифрованную информацию. большинство сетевых СОВ не могут определить, была ли успешна предпринятая атака в отношение хостов в защищаемой сети. некоторые сетевые СОВ имеют проблемы с определением сетевых атак, которые включают фрагментированные пакеты.

Сетевые СОВ: недостатки l l l не в состоянии распознавать нападение, начатое в момент высокой загрузки сети. многие сетевые СОВ неприменимы к более современным сетям, основанным на сетевых коммутаторах. сетевые СОВ не могут анализировать зашифрованную информацию. большинство сетевых СОВ не могут определить, была ли успешна предпринятая атака в отношение хостов в защищаемой сети. некоторые сетевые СОВ имеют проблемы с определением сетевых атак, которые включают фрагментированные пакеты.

Хостоввые СОВ: преимущества l l обнаруживают нападения, которые не выявляют СОВ, защищающие сегмент сети; способны анализировать данные, до того, как они будут зашифрованы на сервере до их отправки потребителю; на функционирование хостовых СОВ не влияет наличие в сети коммутаторов; при работе хостовых СОВ с результатами аудита ОС, они могут оказать помощь в определении троянских программ или других атак, которые нарушают целостность ПО.

Хостоввые СОВ: преимущества l l обнаруживают нападения, которые не выявляют СОВ, защищающие сегмент сети; способны анализировать данные, до того, как они будут зашифрованы на сервере до их отправки потребителю; на функционирование хостовых СОВ не влияет наличие в сети коммутаторов; при работе хостовых СОВ с результатами аудита ОС, они могут оказать помощь в определении троянских программ или других атак, которые нарушают целостность ПО.

Хостовые СОВ: недостатки l l l Должны устанавливаться и поддерживаться на каждом хосте, который будет контролироваться; Могут сами являться объектом атаки, и, следовательно, могут быть заблокированы в результате ее успешного проведения; Хостовые СОВ часто не имеют возможности выявить сканирование сети или другие аналогичных исследования, при которых целью является вся сеть; СОВ данного типа испытывают трудности в обнаружении и противодействии нападениям с отказом в обслуживании; используют вычислительные ресурсы хоста, который контролируют, что отрицательно влияет на производительность наблюдаемой системы; при использовании хостовыми СОВ результатов аудита ОС в качестве источника информации, количество информации может быть столь огромно, что требует дополнительного локального хранения накопленной информации в системе.

Хостовые СОВ: недостатки l l l Должны устанавливаться и поддерживаться на каждом хосте, который будет контролироваться; Могут сами являться объектом атаки, и, следовательно, могут быть заблокированы в результате ее успешного проведения; Хостовые СОВ часто не имеют возможности выявить сканирование сети или другие аналогичных исследования, при которых целью является вся сеть; СОВ данного типа испытывают трудности в обнаружении и противодействии нападениям с отказом в обслуживании; используют вычислительные ресурсы хоста, который контролируют, что отрицательно влияет на производительность наблюдаемой системы; при использовании хостовыми СОВ результатов аудита ОС в качестве источника информации, количество информации может быть столь огромно, что требует дополнительного локального хранения накопленной информации в системе.

СОВ уровня приложения: преимущества l l контролируют деятельность с очень высокой степенью детализации, позволяющей им прослеживать неправомочную деятельность индивидуальных пользователей; СОВ уровня приложения зачастую могут работать в средах, использующих шифрование, так как они взаимодействуют с приложением в конечной точке транзакции, где информация представлена уже в незашифрованном виде.

СОВ уровня приложения: преимущества l l контролируют деятельность с очень высокой степенью детализации, позволяющей им прослеживать неправомочную деятельность индивидуальных пользователей; СОВ уровня приложения зачастую могут работать в средах, использующих шифрование, так как они взаимодействуют с приложением в конечной точке транзакции, где информация представлена уже в незашифрованном виде.

СОВ уровня приложения: недостатки l l l СОВ уровня приложения могут быть более уязвимы, чем хостовые СОВ, для атак на журналы приложения, которые могут быть не достаточно хорошо защищены, как результаты аудита ОС, используемые хостовыми СОВ; СОВ данного типа часто просматривают события на пользовательском уровне абстракции, на котором обычно невозможно определить использование троянских программ или другие подобных атаки, связанных с нарушением целостности ПО; не для всех видов приложений существую подходящие СОВ.

СОВ уровня приложения: недостатки l l l СОВ уровня приложения могут быть более уязвимы, чем хостовые СОВ, для атак на журналы приложения, которые могут быть не достаточно хорошо защищены, как результаты аудита ОС, используемые хостовыми СОВ; СОВ данного типа часто просматривают события на пользовательском уровне абстракции, на котором обычно невозможно определить использование троянских программ или другие подобных атаки, связанных с нарушением целостности ПО; не для всех видов приложений существую подходящие СОВ.

Классификация СОВ по методам анализа l l системы, использующие выявление аномалий (anomaly detection) системы, использующие обнаружение злоупотреблений (misuse detection), также часто, называемое сигнатурным анализом.

Классификация СОВ по методам анализа l l системы, использующие выявление аномалий (anomaly detection) системы, использующие обнаружение злоупотреблений (misuse detection), также часто, называемое сигнатурным анализом.

Классификация СОВ по реакции на выявленное вторжение l l Активная реакция Пассивная реакция

Классификация СОВ по реакции на выявленное вторжение l l Активная реакция Пассивная реакция

Типовая архитектура СОВ

Типовая архитектура СОВ

Дополнительные средства l l l Системы анализа защищенности Системы Honey Pots и Padded Cell Системы контроля целостности

Дополнительные средства l l l Системы анализа защищенности Системы Honey Pots и Padded Cell Системы контроля целостности

Протокол IPSec

Протокол IPSec

IPSec обеспечивает: l Аутентификацию l Конфиденциальность l Управление ключами

IPSec обеспечивает: l Аутентификацию l Конфиденциальность l Управление ключами

Области применения IPSec l l Защищенный доступ к филиалу организации через Internet Защищенный удаленный доступ через Internet Внутрисетевое и межсетевое взаимодействие с партнерами Усиление существующей защиты приложений

Области применения IPSec l l Защищенный доступ к филиалу организации через Internet Защищенный удаленный доступ через Internet Внутрисетевое и межсетевое взаимодействие с партнерами Усиление существующей защиты приложений

Протоколы AH и ESP IPSec содержит в себе два протокола: AH и ESP – – Протокол AH обеспечивает целостность данных Протокол ESP обеспечивает конфиденциальность и частично целостность данных

Протоколы AH и ESP IPSec содержит в себе два протокола: AH и ESP – – Протокол AH обеспечивает целостность данных Протокол ESP обеспечивает конфиденциальность и частично целостность данных

Транспортный и туннельный режимы l Протоколы АН и ESP поддерживают два режима использования: транспортный и туннельный.

Транспортный и туннельный режимы l Протоколы АН и ESP поддерживают два режима использования: транспортный и туннельный.

Транспортный режим l В транспортном режиме шифруются или подписываются отдельные поля протоколов транспортного и прикладного уровней

Транспортный режим l В транспортном режиме шифруются или подписываются отдельные поля протоколов транспортного и прикладного уровней

Туннельный режим l В туннельном режиме шифруется или подписывается все содержимое пакетов сетевого уровня и вкладывается в новый пакет

Туннельный режим l В туннельном режиме шифруется или подписывается все содержимое пакетов сетевого уровня и вкладывается в новый пакет

Форматы протоколов ESP и AH l Транспортный режим – – l AH: ESP: Исходный IP заголовок AH ESP Данные сетевого уровня ESP трейлер ESP аутентификатор Туннельный режим – – AH: ESP: Новый IP заголовок AH ESP Исходный IP заголовок Данные сетевого уровня ESP трейлер ESP аутентификатор

Форматы протоколов ESP и AH l Транспортный режим – – l AH: ESP: Исходный IP заголовок AH ESP Данные сетевого уровня ESP трейлер ESP аутентификатор Туннельный режим – – AH: ESP: Новый IP заголовок AH ESP Исходный IP заголовок Данные сетевого уровня ESP трейлер ESP аутентификатор

Режимы IPSEC Транспортный режим Туннельный режим AH Аутентифицирует данные IP, а также отдельные части заголовка IP Аутентифицирует весь внутренний пакет IP, а также часть внешнего IP заголовка ESP Зашифровывает данные IP Зашифровывает пакета внутренний IP пакет целиком ESP с аутентифи кацией Зашифровывает данные IP пакета, а также обеспечивает аутентификацию данных IP пакета Зашифровывает и аутентифицирует внутренний IP пакет целиком

Режимы IPSEC Транспортный режим Туннельный режим AH Аутентифицирует данные IP, а также отдельные части заголовка IP Аутентифицирует весь внутренний пакет IP, а также часть внешнего IP заголовка ESP Зашифровывает данные IP Зашифровывает пакета внутренний IP пакет целиком ESP с аутентифи кацией Зашифровывает данные IP пакета, а также обеспечивает аутентификацию данных IP пакета Зашифровывает и аутентифицирует внутренний IP пакет целиком

параметры AH и ESP l l Наиболее важными параметрами в заголовках обоих протоколов являются индекс параметров защиты (SPI) и порядковый номер SPI совместно с IP адресом назначения задает уникальные параметры защиты Штатными алгоритмами шифрования по IPSec в Microsoft Windows являются алгоритмы DES и 3 DES Штатными алгоритмами хеширования в Microsoft Windows являются алгоритмы HMAC MD 5 и HMAC SHA 1

параметры AH и ESP l l Наиболее важными параметрами в заголовках обоих протоколов являются индекс параметров защиты (SPI) и порядковый номер SPI совместно с IP адресом назначения задает уникальные параметры защиты Штатными алгоритмами шифрования по IPSec в Microsoft Windows являются алгоритмы DES и 3 DES Штатными алгоритмами хеширования в Microsoft Windows являются алгоритмы HMAC MD 5 и HMAC SHA 1

Защищенные связи l l l Индекс параметров защиты. Строка битов, присваиваемая данной защи щенной связи и имеющая локальное значение. Индекс параметров защиты передается в заголовках АН и ESP, чтобы дать принимающей сис теме возможность выбрать защищенную связь, в соответствии с которой должен обраба тываться полученный пакет. Адрес IP адресата. В настоящее время допускаются только одиночные адреса — это адрес пункта назначения в защищенной связи, кото рый может представлять систему конечного пользователя или сетевой объ ект типа брандмауэра или маршрутизатора. В принципе спецификация IPSec допускает использование групповых адресов, однако в настоящий момент в стандарте данная функция при реализации не требуется. Идентификатор протокола защиты. Этот идентификатор указывает, являет ся ли данная связь защищенной связью АН или это защищенная связь ESP.

Защищенные связи l l l Индекс параметров защиты. Строка битов, присваиваемая данной защи щенной связи и имеющая локальное значение. Индекс параметров защиты передается в заголовках АН и ESP, чтобы дать принимающей сис теме возможность выбрать защищенную связь, в соответствии с которой должен обраба тываться полученный пакет. Адрес IP адресата. В настоящее время допускаются только одиночные адреса — это адрес пункта назначения в защищенной связи, кото рый может представлять систему конечного пользователя или сетевой объ ект типа брандмауэра или маршрутизатора. В принципе спецификация IPSec допускает использование групповых адресов, однако в настоящий момент в стандарте данная функция при реализации не требуется. Идентификатор протокола защиты. Этот идентификатор указывает, являет ся ли данная связь защищенной связью АН или это защищенная связь ESP.

Параметры защищенной связи l l l l Счетчик порядкового номера Флаг переполнения счетчика порядкового номера Окно защиты от воспроизведения Информация AH Информация ESP Время действия данной защищенной связи Режим протокола IPSec

Параметры защищенной связи l l l l Счетчик порядкового номера Флаг переполнения счетчика порядкового номера Окно защиты от воспроизведения Информация AH Информация ESP Время действия данной защищенной связи Режим протокола IPSec

Объединение защищенных связей l Объединение защищенных связей (SA) позволяет использовать IPSec в различных вариациях и применить к IP пакетам несколько раз протоколы AH или/и ESP

Объединение защищенных связей l Объединение защищенных связей (SA) позволяет использовать IPSec в различных вариациях и применить к IP пакетам несколько раз протоколы AH или/и ESP

Управление ключами l l IPSec включает в себя протокол IKE (Internet Key Exchange ) для согласования SA между двумя компьютерами. Основная задача IKE распределение ключевой информации. IKE использует 500 порт UDP. IKE включает в себя два протокола ISAKMP (Internet Security Association and Key Management Protocol) и Oakley

Управление ключами l l IPSec включает в себя протокол IKE (Internet Key Exchange ) для согласования SA между двумя компьютерами. Основная задача IKE распределение ключевой информации. IKE использует 500 порт UDP. IKE включает в себя два протокола ISAKMP (Internet Security Association and Key Management Protocol) и Oakley

ISAKMP и Oakley l l Протокол ISAKMP предоставляет средство передачи сообщений безотносительно к алгоритму распределения ключей, т. е. ISAKMP представляет собой каркас схемы управления ключами. ISAKMP определяет процедуры и форматы пакетов, предназначенные для “переговоров” о создании, изменении или удалении контекстов безопасности (SA). ISAKMP не зависит от алгоритмов шифрования, аутентификации или обмена ключами. Протокол Oakley, напротив, не завязан на формате данных, а является протоколом обмена ключей на основе протокола Диффи Хелмана

ISAKMP и Oakley l l Протокол ISAKMP предоставляет средство передачи сообщений безотносительно к алгоритму распределения ключей, т. е. ISAKMP представляет собой каркас схемы управления ключами. ISAKMP определяет процедуры и форматы пакетов, предназначенные для “переговоров” о создании, изменении или удалении контекстов безопасности (SA). ISAKMP не зависит от алгоритмов шифрования, аутентификации или обмена ключами. Протокол Oakley, напротив, не завязан на формате данных, а является протоколом обмена ключей на основе протокола Диффи Хелмана