Защита_ОС.pptx

- Количество слайдов: 35

Защита информации в операционной системе

Угрозы безопасности Объект ОС может подвергнуться следующим типичным атакам: 1. сканированию файловой системы 2. подбору пароля 3. краже ключевой информации 4. сборке мусора 5. превышению полномочий 6. программным закладкам 7. жадным программам

Сканирование файловой системы Злоумышленник просматривает файловую систему компьютера и пытается прочесть (или скопировать) все файлы подряд. Рано или поздно обнаруживается хотя бы одна ошибка администратора. В результате злоумышленник получает доступ к информации, который должен быть ему запрещен.

Подбор пароля Существуют несколько методов подбора паролей пользователей: 1. тотальный перебор; 2. тотальный перебор, оптимизированный по статистике встречаемости символов или с помощью словарей; 3. подбор пароля с использованием знаний о пользователе (его имени, фамилии, даты рождения, номера телефона и т. д. ).

Кража ключевой информации Злоумышленник может подсмотреть пароль, набираемый пользователем, или восстановить набираемый пользователем пароль по движениям его рук на клавиатуре. Носитель с ключевой информацией (смарт-карта, Touch Memory и т. д. ) может быть просто украден.

Сборка мусора Во многих ОС информация, уничтоженная пользователем, не уничтожается физически, а помечается как уничтоженная (так называемый мусор). Злоумышленник восстанавливает эту информацию, просматривает ее и копирует интересующие его фрагменты.

Превышение полномочий Злоумышленник, используя ошибки в программном обеспечении ОС или политике безопасности, получает полномочия, превышающие те, которые ему предоставлены в соответствии с политикой безопасности. Обычно это достигается путем запуска программы от имени другого пользователя.

Программные закладки Программная закладка - это специальная скрытно внедренная в защищенную систему программа (или специально дописанный фрагмент пользовательской программы), позволяющая злоумышленнику путем модификации свойств системы защиты осуществлять несанкционированный доступ (НСД) к тем или иным ресурсам системы (в частности, к конфиденциальной информации).

Жадные программы — это программы, преднамеренно захватывающие значительную часть ресурсов компьютера, в результате чего другие программы не могут выполняться или выполняются крайне медленно. Запуск жадной программы может привести к краху ОС.

Понятие защищенной ОС Операционную систему называют защищенной, если она предусматривает средства защиты от основных классов угроз. Если ОС предусматривает защиту не от всех основных классов угроз, а только от некоторых, такую ОС называют частично защищенной.

Подходы к построению защищенной ОС Существуют два основных подхода к созданию защищенных ОС — фрагментарный и комплексный. При фрагментарном подходе вначале организуется защита от одной угрозы, затем от другой и т. д. (прим. Windows 98). При комплексном подходе защитные функции вносятся в ОС на этапе проектирования архитектуры ОС и являются ее неотъемлемой частью.

Административные меры защиты Постоянный контроль корректности функционирования ОС, особенно ее подсистемы защиты. 2. Организация и поддержание адекватной политики безопасности. 3. Инструктирование пользователей операционной системы 4. Регулярное создание и обновление резервных копий программ и данных ОС. 5. Постоянный контроль изменений в конфигурационных данных и политике безопасности ОС. 1.

Архитектура подсистемы защиты ОС Подсистема защиты ОС выполняет следующие основные функции: 1. Идентификация и аутентификация 2. Разграничение доступа 3. Аудит 4. Управление политикой безопасности 5. Криптографические функции 6. Сетевые функции

Разграничение доступа Объект доступа — это то, к чему осуществляется доступ. Субъект доступа — это тот, кто осуществляет доступ. Метод доступа — это то, как осуществляется доступ.

Разграничение доступа Правом доступа к объекту называют право на выполнение доступа к объекту по некоторому методу или группе методов. Разграничением доступа субъектов к объектам является совокупность правил, определяющая для каждой тройки субъект—объект—метод, разрешен ли доступ данного субъекта к данному объекту по данному методу. Если субъект доступа имеет возможность игнорировать правила разграничения доступа к объектам его называют суперпользователем.

Разграничение доступа Правила разграничения доступа, действующие в ОС, устанавливаются администраторами системы при определении текущей политики безопасности. Существуют две основные модели разграничения доступа: 1. избирательное (дискреционное) разграничение доступа; 2. полномочное (мандатное) разграничение доступа.

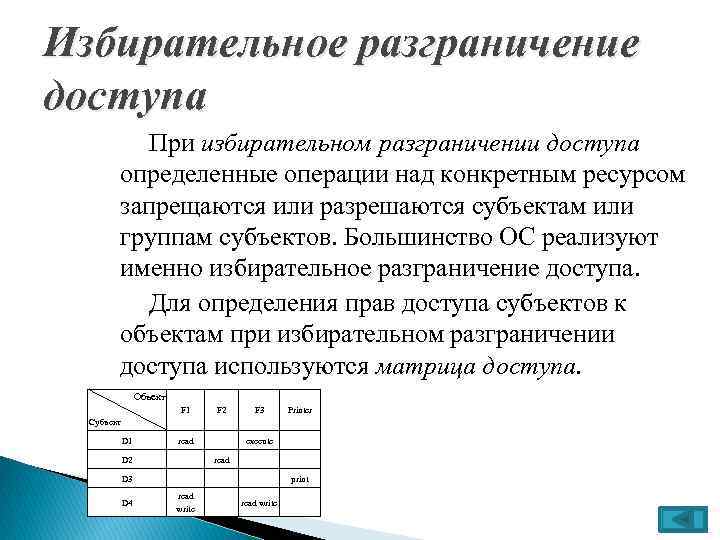

Избирательное разграничение доступа При избирательном разграничении доступа определенные операции над конкретным ресурсом запрещаются или разрешаются субъектам или группам субъектов. Большинство ОС реализуют именно избирательное разграничение доступа. Для определения прав доступа субъектов к объектам при избирательном разграничении доступа используются матрица доступа. Объект F 1 F 2 F 3 Printer Субъект D 1 read D 2 execute read D 3 D 4 print read write

Полномочное разграничение доступа заключается в том, что все объекты могут иметь уровни секретности, а все субъекты делятся на группы, образующие иерархию в соответствии с уровнем допуска к информации. Иногда эту модель называют моделью многоуровневой безопасности, предназначенной для хранения секретов. Исследовательский проект АНБ SELinux добавил архитектуру мандатного контроля доступа к ядру Linux, и позднее был внесён в главную ветвь разработки (август 2003 года).

3. Аудит Процедура аудита применительно к ОС заключается в регистрации в специальном журнале, называемом журналом аудита или журналом безопасности, событий, которые могут представлять опасность для ОС. Пользователи системы, обладающие правом чтения журнала аудита, называются аудиторами.

Аудит К числу событий, которые могут представлять опасность для ОС, обычно относят следующие: 1. вход или выход из системы; 2. операции с файлами (открыть, закрыть, переименовать, удалить); 3. обращение к удаленной системе; 4. смену привилегий или иных атрибутов безопасности (режима доступа и т. п. ).

Требования к аудиту Добавлять записи в журнал аудита может только ОС. Если предоставить это право какому-то физическому пользователю, этот пользователь получит возможность компрометировать других пользователей, добавляя в журнал аудита соответствующие записи. 2. Редактировать или удалять отдельные записи в журнале аудита не может ни один субъект доступа, в том числе и сама ОС. 3. Просматривать журнал аудита могут только пользователи, обладающие соответствующей привилегией. 1.

Требования к аудиту Очищать журнал аудита могут только пользователи-аудиторы. После очистки журнала в него автоматически вносится запись о том, что журнал аудита был очищен, с указанием времени очистки журнала и имени пользователя, очистившего журнал. 5. При переполнении журнала аудита с системой могут только аудиторы(администраторы). ОС переходит к обычному режиму работы только после очистки журнала аудита. 4.

4. Управление политикой безопасности осуществляется администраторами системы с использованием соответствующих средств, встроенных в ОС.

4. 1. Учетные записи пользователей Для отслеживания каждой записи и связанных с нею прав используется идентификатор безопасности SID (Security ID). После создания новой учетной записи ей присваивается уникальный SID, по которому она и будет опознаваться в дальнейшем. В Windows значения SID хранятся в ветви реестра HKEY_USERS. С одной учетной записью может быть ассоциировано несколько SID (идентификатор пользователя, группы безопасности к которой он принадлежит и т. д. ) Информация о пользовательских учетных записях хранится в защищенной базе данных, именуемой SAM (Security Accounts Manager).

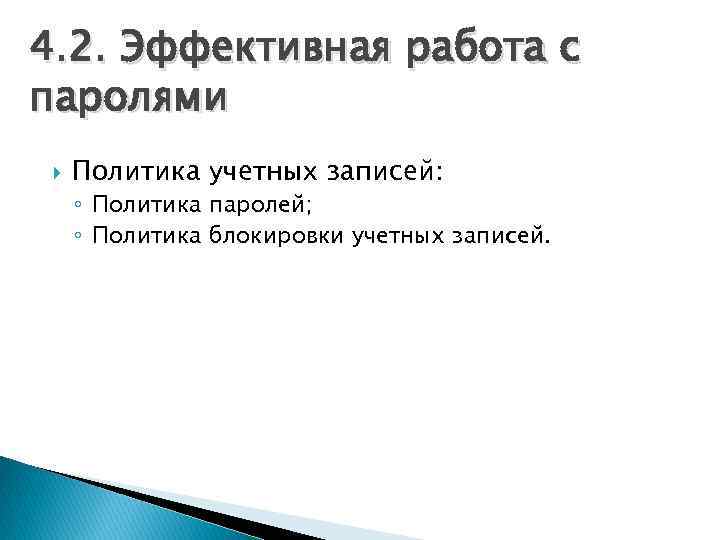

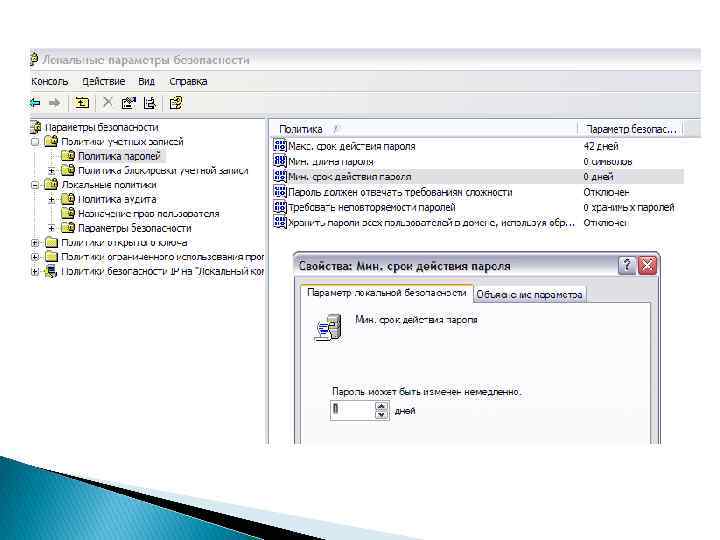

4. 2. Эффективная работа с паролями Политика учетных записей: ◦ Политика паролей; ◦ Политика блокировки учетных записей.

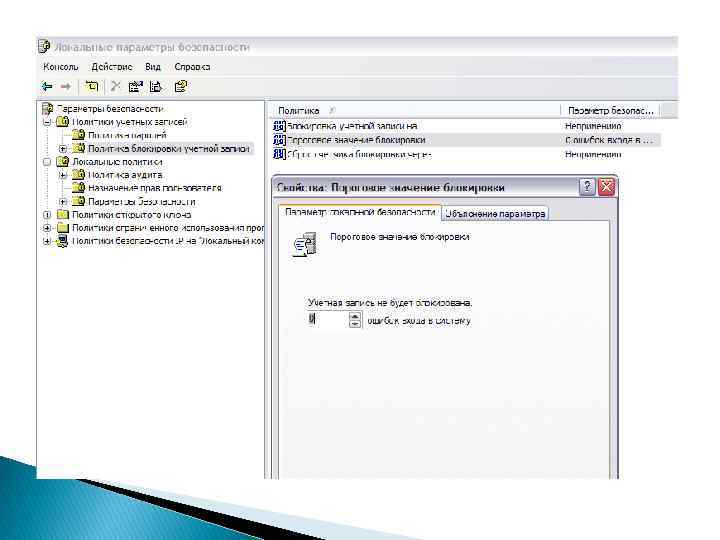

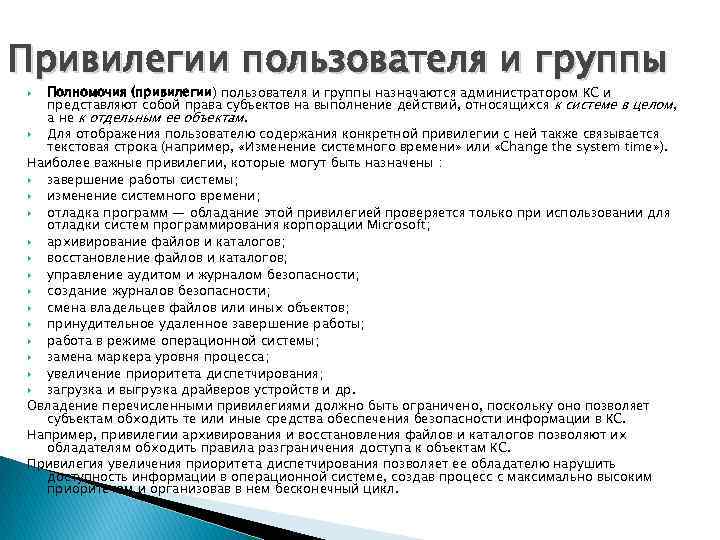

4. 4. Привилегии пользователей

Привилегии пользователя и группы Полномочия (привилегии) пользователя и группы назначаются администратором КС и представляют собой права субъектов на выполнение действий, относящихся к системе в целом, а не к отдельным ее объектам. Для отображения пользователю содержания конкретной привилегии с ней также связывается текстовая строка (например, «Изменение системного времени» или «Change the system time» ). Наиболее важные привилегии, которые могут быть назначены : завершение работы системы; изменение системного времени; отладка программ — обладание этой привилегией проверяется только при использовании для отладки систем программирования корпорации Microsoft; архивирование файлов и каталогов; восстановление файлов и каталогов; управление аудитом и журналом безопасности; создание журналов безопасности; смена владельцев файлов или иных объектов; принудительное удаленное завершение работы; работа в режиме операционной системы; замена маркера уровня процесса; увеличение приоритета диспетчирования; загрузка и выгрузка драйверов устройств и др. Овладение перечисленными привилегиями должно быть ограничено, поскольку оно позволяет субъектам обходить те или иные средства обеспечения безопасности информации в КС. Например, привилегии архивирования и восстановления файлов и каталогов позволяют их обладателям обходить правила разграничения доступа к объектам КС. Привилегия увеличения приоритета диспетчирования позволяет ее обладателю нарушить доступность информации в операционной системе, создав процесс с максимально высоким приоритетом и организовав в нем бесконечный цикл.

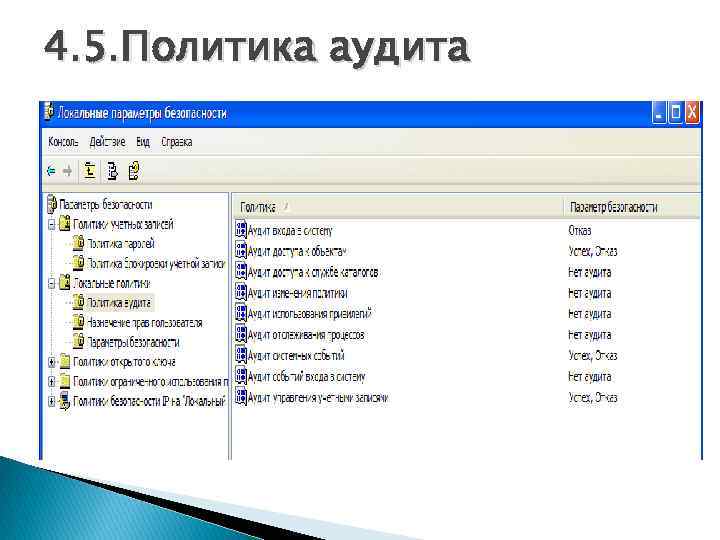

4. 5. Политика аудита

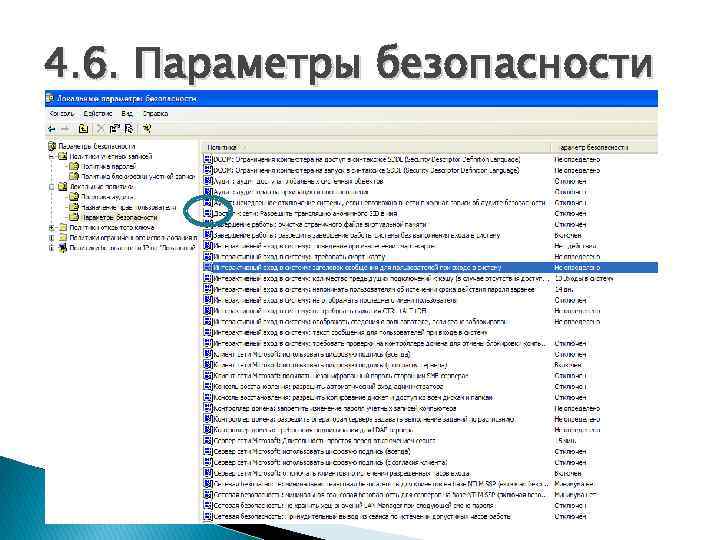

4. 6. Параметры безопасности

5. Криптографические функции Шифрование используется в ОС при хранении и передаче по каналам связи паролей пользователей и некоторых других данных, критичных для безопасности системы.

5. 1. Bit. Locker Шифрование дисков используется для защиты всех файлов, хранящихся на диске с установленной ОС Windows(диск операционной системы) и на несъемных дисках (например, внутренних жестких дисках). Шифрование Bit. Locker To Go используется для защиты всех файлов, хранящихся на съемных дисках (например, внешних жестких дисках или USB-устройствах флэшпамяти). В отличие от шифрованной файловой системы (EFS), позволяющей зашифровывать отдельные файлы, Bit. Locker шифрует диск целиком. Пользователь может входить в систему и работать с файлами как обычно, а Bit. Locker будет мешать злоумышленникам, пытающимся получить доступ к системным файлам для поиска паролей, а также к диску путем извлечения его из данного компьютера и установки в другой.

5. 2. Microsoft Encrypting File System EFS предоставляет возможность шифрации данных, хранящихся на дисках NTFS. Шифрация основана на алгоритме с открытым ключом и запускается как интегрированная системная служба, усложняющая возможность взлома и работающая прозрачно для владельца файла. Если у пользователя, пытающегося обратиться к зашифрованному файлу, есть закрытый ключ для него, файл, будет дешифрован и пользователь может открыть его и работать как с обычным файлом. Для пользователей, не имеющих закрытого ключа, доступ к файлу запрещен.

Сетевые функции Современные ОС, как правило, работают не изолированно, а в составе локальных и/или глобальных компьютерных сетей. ОС компьютеров, входящих в одну сеть, взаимодействуют между собой для решения различных задач, в том числе и задач, имеющих прямое отношение к защите информации.

Защита_ОС.pptx