Лекция 1 - Введение в ЗИ.ppt

- Количество слайдов: 34

Защита информации Сергеев Александр Иванович Введение в информационную безопасность при работе в автоматизированных системах

Защита информации Сергеев Александр Иванович Введение в информационную безопасность при работе в автоматизированных системах

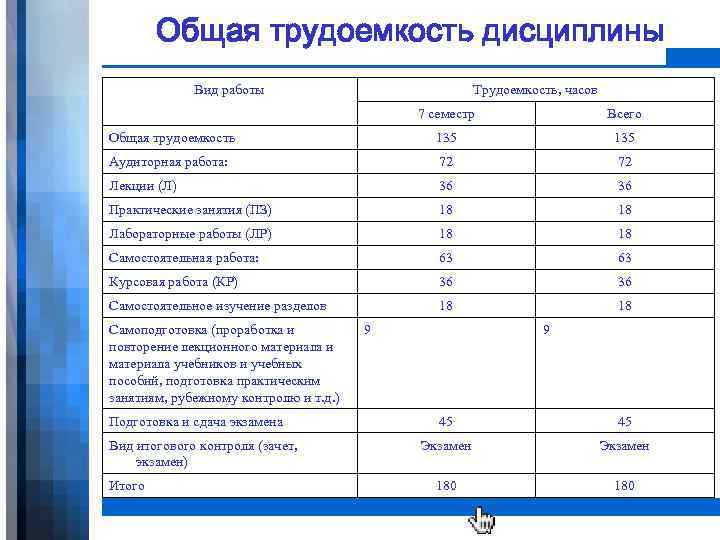

Общая трудоемкость дисциплины Вид работы Трудоемкость, часов 7 семестр Всего Общая трудоемкость 135 Аудиторная работа: 72 72 Лекции (Л) 36 36 Практические занятия (ПЗ) 18 18 Лабораторные работы (ЛР) 18 18 Самостоятельная работа: 63 63 Курсовая работа (КР) 36 36 Самостоятельное изучение разделов 18 18 Самоподготовка (проработка и повторение лекционного материала и материала учебников и учебных пособий, подготовка практическим занятиям, рубежному контролю и т. д. ) Подготовка и сдача экзамена Вид итогового контроля (зачет, экзамен) Итого 9 9 45 45 Экзамен 180

Общая трудоемкость дисциплины Вид работы Трудоемкость, часов 7 семестр Всего Общая трудоемкость 135 Аудиторная работа: 72 72 Лекции (Л) 36 36 Практические занятия (ПЗ) 18 18 Лабораторные работы (ЛР) 18 18 Самостоятельная работа: 63 63 Курсовая работа (КР) 36 36 Самостоятельное изучение разделов 18 18 Самоподготовка (проработка и повторение лекционного материала и материала учебников и учебных пособий, подготовка практическим занятиям, рубежному контролю и т. д. ) Подготовка и сдача экзамена Вид итогового контроля (зачет, экзамен) Итого 9 9 45 45 Экзамен 180

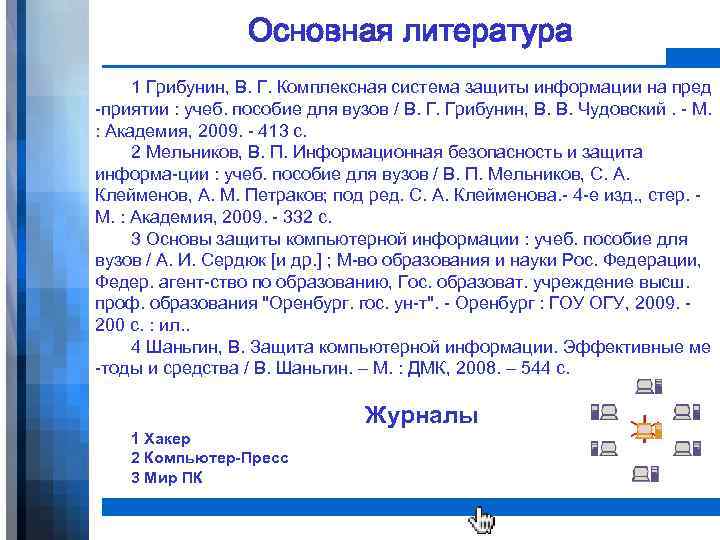

Основная литература 1 Грибунин, В. Г. Комплексная система защиты информации на пред -приятии : учеб. пособие для вузов / В. Г. Грибунин, В. В. Чудовский. - М. : Академия, 2009. - 413 с. 2 Мельников, В. П. Информационная безопасность и защита информа-ции : учеб. пособие для вузов / В. П. Мельников, С. А. Клейменов, А. М. Петраков; под ред. С. А. Клейменова. - 4 -е изд. , стер. М. : Академия, 2009. - 332 с. 3 Основы защиты компьютерной информации : учеб. пособие для вузов / А. И. Сердюк [и др. ] ; М-во образования и науки Рос. Федерации, Федер. агент-ство по образованию, Гос. образоват. учреждение высш. проф. образования "Оренбург. гос. ун-т". - Оренбург : ГОУ ОГУ, 2009. 200 с. : ил. . 4 Шаньгин, В. Защита компьютерной информации. Эффективные ме -тоды и средства / В. Шаньгин. – М. : ДМК, 2008. – 544 с. Журналы 1 Хакер 2 Компьютер-Пресс 3 Мир ПК

Основная литература 1 Грибунин, В. Г. Комплексная система защиты информации на пред -приятии : учеб. пособие для вузов / В. Г. Грибунин, В. В. Чудовский. - М. : Академия, 2009. - 413 с. 2 Мельников, В. П. Информационная безопасность и защита информа-ции : учеб. пособие для вузов / В. П. Мельников, С. А. Клейменов, А. М. Петраков; под ред. С. А. Клейменова. - 4 -е изд. , стер. М. : Академия, 2009. - 332 с. 3 Основы защиты компьютерной информации : учеб. пособие для вузов / А. И. Сердюк [и др. ] ; М-во образования и науки Рос. Федерации, Федер. агент-ство по образованию, Гос. образоват. учреждение высш. проф. образования "Оренбург. гос. ун-т". - Оренбург : ГОУ ОГУ, 2009. 200 с. : ил. . 4 Шаньгин, В. Защита компьютерной информации. Эффективные ме -тоды и средства / В. Шаньгин. – М. : ДМК, 2008. – 544 с. Журналы 1 Хакер 2 Компьютер-Пресс 3 Мир ПК

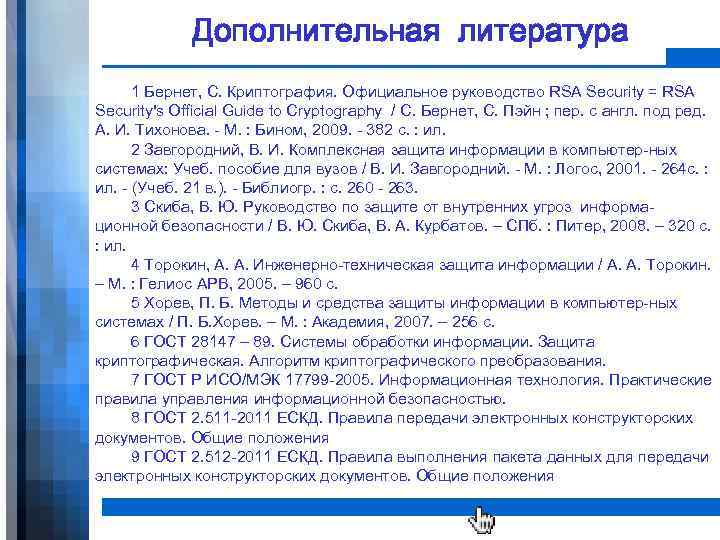

Дополнительная литература 1 Бернет, С. Криптография. Официальное руководство RSA Security = RSA Security's Official Guide to Cryptography / С. Бернет, С. Пэйн ; пер. с англ. под ред. А. И. Тихонова. - М. : Бином, 2009. - 382 с. : ил. 2 Завгородний, В. И. Комплексная защита информации в компьютер-ных системах: Учеб. пособие для вузов / В. И. Завгородний. - М. : Логос, 2001. - 264 с. : ил. - (Учеб. 21 в. ). - Библиогр. : с. 260 - 263. 3 Скиба, В. Ю. Руководство по защите от внутренних угроз информационной безопасности / В. Ю. Скиба, В. А. Курбатов. – СПб. : Питер, 2008. – 320 с. : ил. 4 Торокин, А. А. Инженерно-техническая защита информации / А. А. Торокин. – М. : Гелиос АРВ, 2005. – 960 с. 5 Хорев, П. Б. Методы и средства защиты информации в компьютер-ных системах / П. Б. Хорев. – М. : Академия, 2007. – 256 с. 6 ГОСТ 28147 – 89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. 7 ГОСТ Р ИСО/МЭК 17799 -2005. Информационная технология. Практические правила управления информационной безопасностью. 8 ГОСТ 2. 511 -2011 ЕСКД. Правила передачи электронных конструкторских документов. Общие положения 9 ГОСТ 2. 512 -2011 ЕСКД. Правила выполнения пакета данных для передачи электронных конструкторских документов. Общие положения

Дополнительная литература 1 Бернет, С. Криптография. Официальное руководство RSA Security = RSA Security's Official Guide to Cryptography / С. Бернет, С. Пэйн ; пер. с англ. под ред. А. И. Тихонова. - М. : Бином, 2009. - 382 с. : ил. 2 Завгородний, В. И. Комплексная защита информации в компьютер-ных системах: Учеб. пособие для вузов / В. И. Завгородний. - М. : Логос, 2001. - 264 с. : ил. - (Учеб. 21 в. ). - Библиогр. : с. 260 - 263. 3 Скиба, В. Ю. Руководство по защите от внутренних угроз информационной безопасности / В. Ю. Скиба, В. А. Курбатов. – СПб. : Питер, 2008. – 320 с. : ил. 4 Торокин, А. А. Инженерно-техническая защита информации / А. А. Торокин. – М. : Гелиос АРВ, 2005. – 960 с. 5 Хорев, П. Б. Методы и средства защиты информации в компьютер-ных системах / П. Б. Хорев. – М. : Академия, 2007. – 256 с. 6 ГОСТ 28147 – 89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. 7 ГОСТ Р ИСО/МЭК 17799 -2005. Информационная технология. Практические правила управления информационной безопасностью. 8 ГОСТ 2. 511 -2011 ЕСКД. Правила передачи электронных конструкторских документов. Общие положения 9 ГОСТ 2. 512 -2011 ЕСКД. Правила выполнения пакета данных для передачи электронных конструкторских документов. Общие положения

Интернет-ресурсы 1 Журнал «САПР и графика» . – Режим доступа: http: //www. sapr. ru. 2 САПР CAD/CAM/CAE - Системы Черчение 3 D Моделирование. – Режим доступа: http: //rucadcam. ru. 3 Все о САПР, PLM и ERP. – Режим доступа: http: //isicad. ru. 4 Издательство «Открытые системы» . – Режим доступа: http: //www. osp. ru. 5 Профессиональные программы для разработчиков: Delphi World, Web Development Studio. – Режим доступа: http: //delphiworld. narod. ru. 6 Директор по безопасности. – Режим доступа: http: //www. s-director. ru.

Интернет-ресурсы 1 Журнал «САПР и графика» . – Режим доступа: http: //www. sapr. ru. 2 САПР CAD/CAM/CAE - Системы Черчение 3 D Моделирование. – Режим доступа: http: //rucadcam. ru. 3 Все о САПР, PLM и ERP. – Режим доступа: http: //isicad. ru. 4 Издательство «Открытые системы» . – Режим доступа: http: //www. osp. ru. 5 Профессиональные программы для разработчиков: Delphi World, Web Development Studio. – Режим доступа: http: //delphiworld. narod. ru. 6 Директор по безопасности. – Режим доступа: http: //www. s-director. ru.

Рассматриваемые вопросы: 1) современная ситуация в области информационной безопасности; 2) основные определения в области защиты информации; 3) категории информационной безопасности; 4) абстрактные модели защиты информации.

Рассматриваемые вопросы: 1) современная ситуация в области информационной безопасности; 2) основные определения в области защиты информации; 3) категории информационной безопасности; 4) абстрактные модели защиты информации.

Вопрос 1 - Современная ситуация в области информационной безопасности В современном обществе именно информация становится важнейшим стратегическим ресурсом, основной производительной силой, обеспечивающей его дальнейшее развитие. Поэтому, подобно другим традиционно существующим ресурсам, информация нуждается в своей сохранности и защите. Защитить информацию – это значит: - обеспечить ее физическую целостность, т. е. не допустить искажения или уничтожения элементов информации; - не допустить подмены (модификации) элементов информации при сохранении ее целостности; - не допустить несанкционированного получения информации лицами или процессами, не имеющими на это соответствующих полномочий; - быть уверенным в том, что передаваемые (продаваемые) владельцем информации ресурсы будут использоваться только в соответствии с обговоренными сторонами условиями.

Вопрос 1 - Современная ситуация в области информационной безопасности В современном обществе именно информация становится важнейшим стратегическим ресурсом, основной производительной силой, обеспечивающей его дальнейшее развитие. Поэтому, подобно другим традиционно существующим ресурсам, информация нуждается в своей сохранности и защите. Защитить информацию – это значит: - обеспечить ее физическую целостность, т. е. не допустить искажения или уничтожения элементов информации; - не допустить подмены (модификации) элементов информации при сохранении ее целостности; - не допустить несанкционированного получения информации лицами или процессами, не имеющими на это соответствующих полномочий; - быть уверенным в том, что передаваемые (продаваемые) владельцем информации ресурсы будут использоваться только в соответствии с обговоренными сторонами условиями.

Вопрос 1 - Современная ситуация в области информационной безопасности Прецеденты «…В предыдущие годы Solid. Works, CATIA и NX широко использовались на китайских военных предприятиях. В 2011 г. было обнаружено, что по меньшей мере один из этих программных продуктов, будучи установленным на компьютер клиента, имеет внутри себя средство отслеживания. Как вы можете представить, это является большим риском для предприятий, даже в случае если CAD-программа не собирала никакой конфиденциальной информации. После этого Министерство промышленности и информационных технологий Китая стало искать другие решения, обладающие требуемой полезностью и безопасностью…» (Феликс Гао, директор зарубежной деятельности ZW 3 D компании ZWSOFT) Примечание. Перевод части письма, опубликованного в журнале up. Front. e. Zine http: //www. upfrontezine. com/2013/upf-773. htm

Вопрос 1 - Современная ситуация в области информационной безопасности Прецеденты «…В предыдущие годы Solid. Works, CATIA и NX широко использовались на китайских военных предприятиях. В 2011 г. было обнаружено, что по меньшей мере один из этих программных продуктов, будучи установленным на компьютер клиента, имеет внутри себя средство отслеживания. Как вы можете представить, это является большим риском для предприятий, даже в случае если CAD-программа не собирала никакой конфиденциальной информации. После этого Министерство промышленности и информационных технологий Китая стало искать другие решения, обладающие требуемой полезностью и безопасностью…» (Феликс Гао, директор зарубежной деятельности ZW 3 D компании ZWSOFT) Примечание. Перевод части письма, опубликованного в журнале up. Front. e. Zine http: //www. upfrontezine. com/2013/upf-773. htm

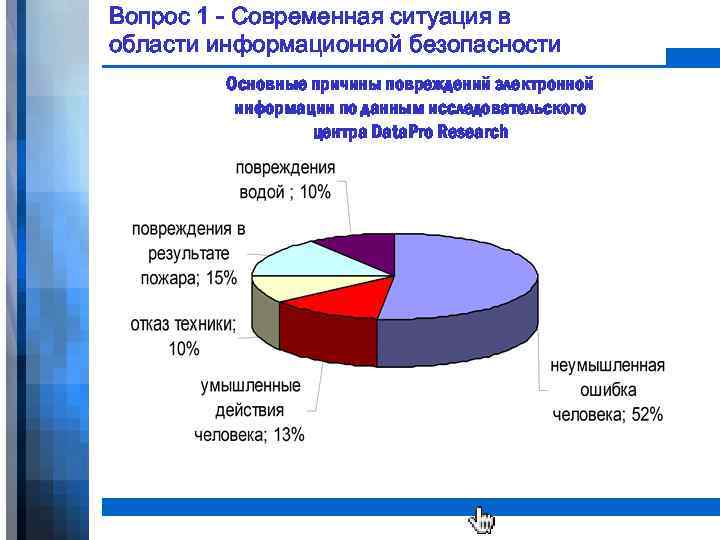

Вопрос 1 - Современная ситуация в области информационной безопасности Основные причины повреждений электронной информации по данным исследовательского центра Data. Pro Research

Вопрос 1 - Современная ситуация в области информационной безопасности Основные причины повреждений электронной информации по данным исследовательского центра Data. Pro Research

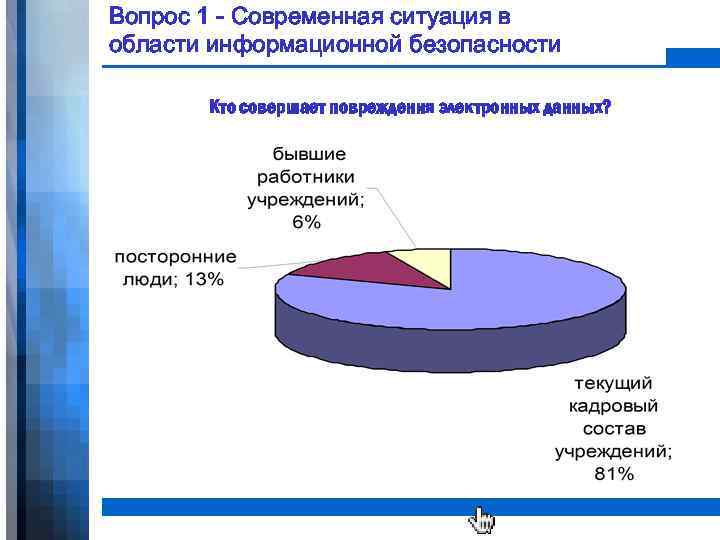

Вопрос 1 - Современная ситуация в области информационной безопасности Кто совершает повреждения электронных данных?

Вопрос 1 - Современная ситуация в области информационной безопасности Кто совершает повреждения электронных данных?

Вопрос 1 - Современная ситуация в области информационной безопасности Самая масштабная афера В 2007 г. 31 летний трейдер Жером Кервьель (Jerome Kerviel), работавший в одном из ведущих банков Франции — Societe Generale, умудрился провернуть самую масштабную аферу в истории человечества. Незаметный клерк, имевший в банке репутацию тихого и скрытного человека, изучил информационные системы банка, взломал их и… прогорел на торговле фьючерсами. Поскольку при торговле он использовал деньги банка, то именно банк понес колоссальные потери — примерно 5 млрд (!) евро. Для сравнения: общая прибыль Societe Generale в 2006 году составила всего 600 -800 млн евро, что примерно в семь раз меньше, чем ущерб от действий Кервьеля. А в результате последствий ипотечного кризиса в США банк списал около 2 млрд евро. Иными словами, потери от действий одногоединственного сотрудника просто колоссальны. Чтобы возместить нанесенный ущерб, Кервьелю пришлось бы работать в банке еще примерно 4200 лет…

Вопрос 1 - Современная ситуация в области информационной безопасности Самая масштабная афера В 2007 г. 31 летний трейдер Жером Кервьель (Jerome Kerviel), работавший в одном из ведущих банков Франции — Societe Generale, умудрился провернуть самую масштабную аферу в истории человечества. Незаметный клерк, имевший в банке репутацию тихого и скрытного человека, изучил информационные системы банка, взломал их и… прогорел на торговле фьючерсами. Поскольку при торговле он использовал деньги банка, то именно банк понес колоссальные потери — примерно 5 млрд (!) евро. Для сравнения: общая прибыль Societe Generale в 2006 году составила всего 600 -800 млн евро, что примерно в семь раз меньше, чем ущерб от действий Кервьеля. А в результате последствий ипотечного кризиса в США банк списал около 2 млрд евро. Иными словами, потери от действий одногоединственного сотрудника просто колоссальны. Чтобы возместить нанесенный ущерб, Кервьелю пришлось бы работать в банке еще примерно 4200 лет…

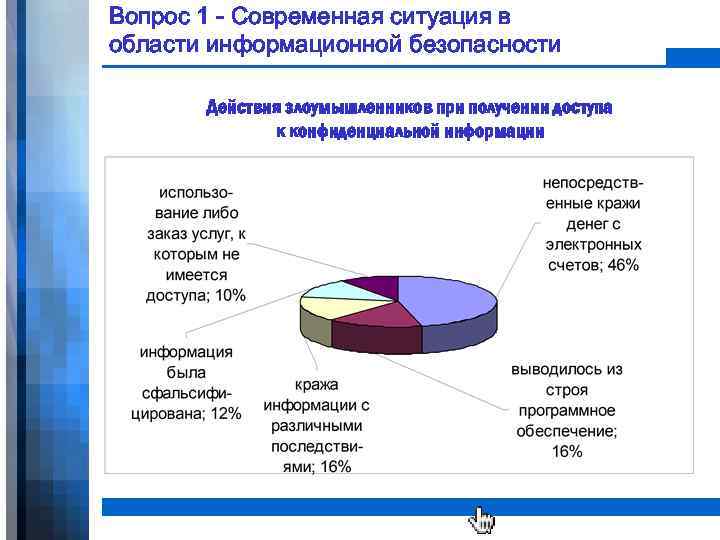

Вопрос 1 - Современная ситуация в области информационной безопасности Действия злоумышленников при получении доступа к конфиденциальной информации

Вопрос 1 - Современная ситуация в области информационной безопасности Действия злоумышленников при получении доступа к конфиденциальной информации

Вопрос 1 - Современная ситуация в области информационной безопасности На кого совершаются целевые атаки? (Kaspersky Security Bulletin 2013) В 2013 году объектами целевых атак (тщательно спланированных действий по заражению сетевой инфраструктуры определенной организации или частного лица) стали: - предприятия нефтяной индустрии, - телекоммуникационные компании, - научно-исследовательские центры, - компании, занятые в аэрокосмической, судостроительной и других отраслях промышленности, связанных с разработкой высоких технологий.

Вопрос 1 - Современная ситуация в области информационной безопасности На кого совершаются целевые атаки? (Kaspersky Security Bulletin 2013) В 2013 году объектами целевых атак (тщательно спланированных действий по заражению сетевой инфраструктуры определенной организации или частного лица) стали: - предприятия нефтяной индустрии, - телекоммуникационные компании, - научно-исследовательские центры, - компании, занятые в аэрокосмической, судостроительной и других отраслях промышленности, связанных с разработкой высоких технологий.

Вопрос 1 - Современная ситуация в области информационной безопасности Действия злоумышленников при получении доступа к конфиденциальной информации Кража информации. Хищение ценных корпоративных данных, коммерческой тайны или персональных данных сотрудников и клиентов компании, мониторинг деятельности компании являются целью многих: от бизнесменов, которые обращаются к услугам киберпреступников для проникновения в корпоративные сети конкурентов, до разведывательных служб разных стран. Уничтожение данных или блокирование работы инфраструктуры. Некоторые вредоносные программы используются для своего рода диверсий: их задача состоит в уничтожении важных данных или нарушении работы инфраструктуры компании. Кража денег. Заражение специализированными троянскими программами, похищающими финансовые средства через системы дистанционного банковского обслуживания (ДБО), а также целевые атаки на внутренние ресурсы процессинговых и финансовых центров приводят к финансовым потерям атакованных компаний.

Вопрос 1 - Современная ситуация в области информационной безопасности Действия злоумышленников при получении доступа к конфиденциальной информации Кража информации. Хищение ценных корпоративных данных, коммерческой тайны или персональных данных сотрудников и клиентов компании, мониторинг деятельности компании являются целью многих: от бизнесменов, которые обращаются к услугам киберпреступников для проникновения в корпоративные сети конкурентов, до разведывательных служб разных стран. Уничтожение данных или блокирование работы инфраструктуры. Некоторые вредоносные программы используются для своего рода диверсий: их задача состоит в уничтожении важных данных или нарушении работы инфраструктуры компании. Кража денег. Заражение специализированными троянскими программами, похищающими финансовые средства через системы дистанционного банковского обслуживания (ДБО), а также целевые атаки на внутренние ресурсы процессинговых и финансовых центров приводят к финансовым потерям атакованных компаний.

Вопрос 1 - Современная ситуация в области информационной безопасности Действия злоумышленников при получении доступа к конфиденциальной информации (Kaspersky Security Bulletin 2013) Кража информации. Хищение ценных корпоративных данных, коммерческой тайны или персональных данных сотрудников и клиентов компании, мониторинг деятельности компании являются целью многих: от бизнесменов, которые обращаются к услугам киберпреступников для проникновения в корпоративные сети конкурентов, до разведывательных служб разных стран. Уничтожение данных или блокирование работы инфраструктуры. Некоторые вредоносные программы используются для своего рода диверсий: их задача состоит в уничтожении важных данных или нарушении работы инфраструктуры компании. Кража денег. Заражение специализированными троянскими программами, похищающими финансовые средства через системы дистанционного банковского обслуживания (ДБО), а также целевые атаки на внутренние ресурсы процессинговых и финансовых центров приводят к финансовым потерям атакованных компаний.

Вопрос 1 - Современная ситуация в области информационной безопасности Действия злоумышленников при получении доступа к конфиденциальной информации (Kaspersky Security Bulletin 2013) Кража информации. Хищение ценных корпоративных данных, коммерческой тайны или персональных данных сотрудников и клиентов компании, мониторинг деятельности компании являются целью многих: от бизнесменов, которые обращаются к услугам киберпреступников для проникновения в корпоративные сети конкурентов, до разведывательных служб разных стран. Уничтожение данных или блокирование работы инфраструктуры. Некоторые вредоносные программы используются для своего рода диверсий: их задача состоит в уничтожении важных данных или нарушении работы инфраструктуры компании. Кража денег. Заражение специализированными троянскими программами, похищающими финансовые средства через системы дистанционного банковского обслуживания (ДБО), а также целевые атаки на внутренние ресурсы процессинговых и финансовых центров приводят к финансовым потерям атакованных компаний.

Вопрос 1 - Современная ситуация в области информационной безопасности Действия злоумышленников при получении доступа к конфиденциальной информации (Kaspersky Security Bulletin 2013) Удар по репутации компании. Взлом корпоративного сайта с последующим внедрением ссылок, направляющих посетителей на вредоносные ресурсы, вставка вредоносного рекламного баннера или размещение политически ориентированного сообщения на взломанном ресурсе наносит существенный урон отношению клиентов к компании. Еще одним критически важным репутационным риском является кража цифровых сертификатов IT-компаний. В отдельных случаях, например для компаний, имеющих свои публичные центры сертификации, потеря сертификатов или проникновение в инфраструктуру цифровой подписи может привести к полному уничтожению доверия к компании и последующему закрытию бизнеса. Финансовый ущерб. Одним из популярных способов нанесения прямого вреда компаниям и организациям являются DDo. S-атаки. В результате DDo. S-атак порой на несколько дней выводятся из строя внешние веб-ресурсы компаний. В таких случаях клиенты не только не могут воспользоваться услугами атакованной компании, что наносит ей прямой финансовый ущерб, но и нередко совсем отказываются от них в пользу более надежной компании, что ведет к уменьшению базы клиентов и долгосрочным финансовым потерям.

Вопрос 1 - Современная ситуация в области информационной безопасности Действия злоумышленников при получении доступа к конфиденциальной информации (Kaspersky Security Bulletin 2013) Удар по репутации компании. Взлом корпоративного сайта с последующим внедрением ссылок, направляющих посетителей на вредоносные ресурсы, вставка вредоносного рекламного баннера или размещение политически ориентированного сообщения на взломанном ресурсе наносит существенный урон отношению клиентов к компании. Еще одним критически важным репутационным риском является кража цифровых сертификатов IT-компаний. В отдельных случаях, например для компаний, имеющих свои публичные центры сертификации, потеря сертификатов или проникновение в инфраструктуру цифровой подписи может привести к полному уничтожению доверия к компании и последующему закрытию бизнеса. Финансовый ущерб. Одним из популярных способов нанесения прямого вреда компаниям и организациям являются DDo. S-атаки. В результате DDo. S-атак порой на несколько дней выводятся из строя внешние веб-ресурсы компаний. В таких случаях клиенты не только не могут воспользоваться услугами атакованной компании, что наносит ей прямой финансовый ущерб, но и нередко совсем отказываются от них в пользу более надежной компании, что ведет к уменьшению базы клиентов и долгосрочным финансовым потерям.

Вопрос 1 - Современная ситуация в области информационной безопасности Десятка ИТ-угроз, которые привели к наибольшим финансовым потерям, США (источник: CSI, 2007)

Вопрос 1 - Современная ситуация в области информационной безопасности Десятка ИТ-угроз, которые привели к наибольшим финансовым потерям, США (источник: CSI, 2007)

Вопрос 1 - Современная ситуация в области информационной безопасности Затраты, связанные с наиболее распространенными инсайдерскими преступлениями в России (источник: Pricewaterhouse. Coopers, 2007)

Вопрос 1 - Современная ситуация в области информационной безопасности Затраты, связанные с наиболее распространенными инсайдерскими преступлениями в России (источник: Pricewaterhouse. Coopers, 2007)

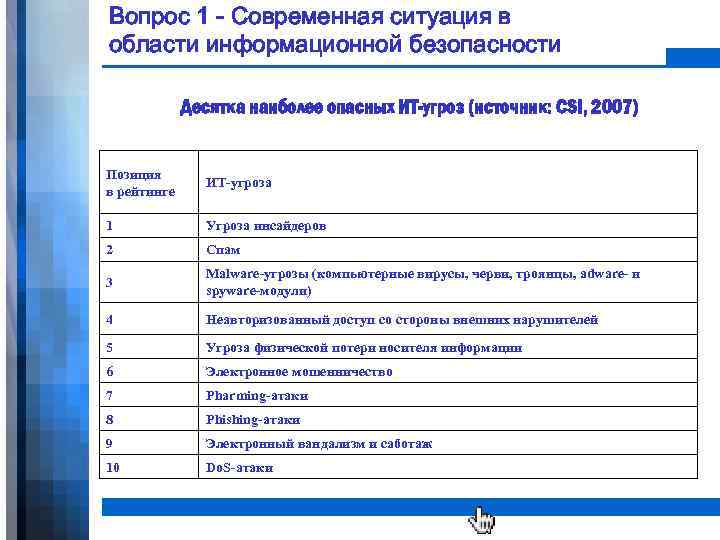

Вопрос 1 - Современная ситуация в области информационной безопасности Десятка наиболее опасных ИТ-угроз (источник: CSI, 2007) Позиция в рейтинге ИТ-угроза 1 Угроза инсайдеров 2 Спам 3 Malware-угрозы (компьютерные вирусы, черви, троянцы, adware- и spyware-модули) 4 Неавторизованный доступ со стороны внешних нарушителей 5 Угроза физической потери носителя информации 6 Электронное мошенничество 7 Pharming-атаки 8 Phishing-атаки 9 Электронный вандализм и саботаж 10 Do. S-атаки

Вопрос 1 - Современная ситуация в области информационной безопасности Десятка наиболее опасных ИТ-угроз (источник: CSI, 2007) Позиция в рейтинге ИТ-угроза 1 Угроза инсайдеров 2 Спам 3 Malware-угрозы (компьютерные вирусы, черви, троянцы, adware- и spyware-модули) 4 Неавторизованный доступ со стороны внешних нарушителей 5 Угроза физической потери носителя информации 6 Электронное мошенничество 7 Pharming-атаки 8 Phishing-атаки 9 Электронный вандализм и саботаж 10 Do. S-атаки

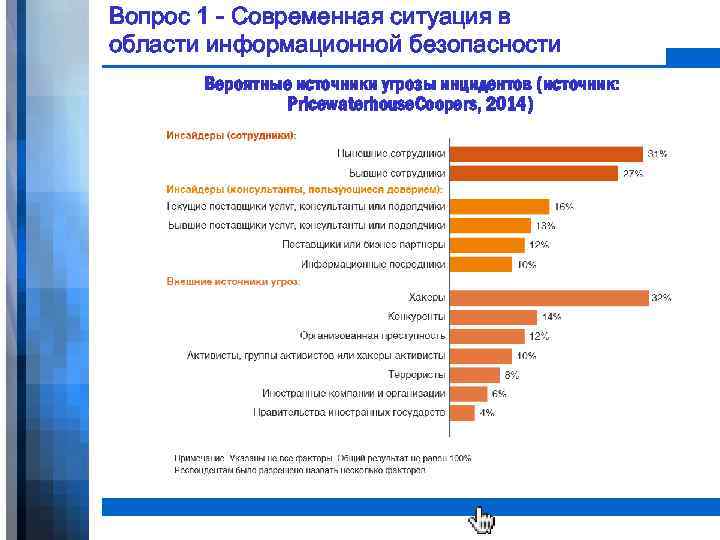

Вопрос 1 - Современная ситуация в области информационной безопасности Вероятные источники угрозы инцидентов (источник: Pricewaterhouse. Coopers, 2014)

Вопрос 1 - Современная ситуация в области информационной безопасности Вероятные источники угрозы инцидентов (источник: Pricewaterhouse. Coopers, 2014)

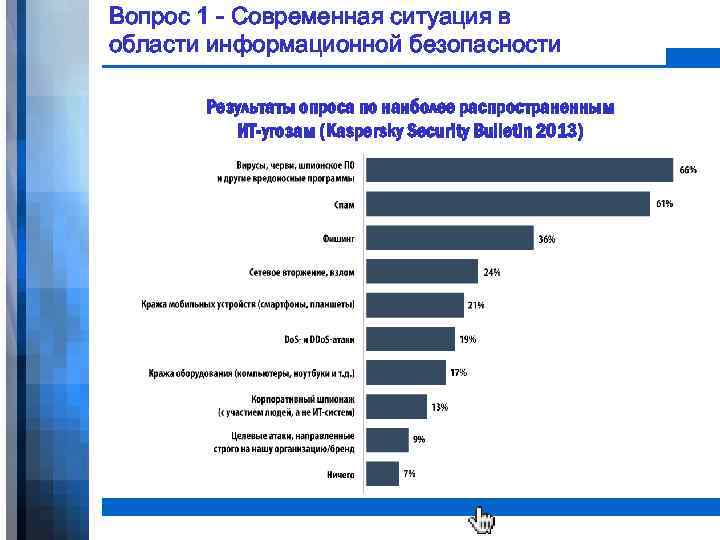

Вопрос 1 - Современная ситуация в области информационной безопасности Результаты опроса по наиболее распространенным ИТ-угозам (Kaspersky Security Bulletin 2013)

Вопрос 1 - Современная ситуация в области информационной безопасности Результаты опроса по наиболее распространенным ИТ-угозам (Kaspersky Security Bulletin 2013)

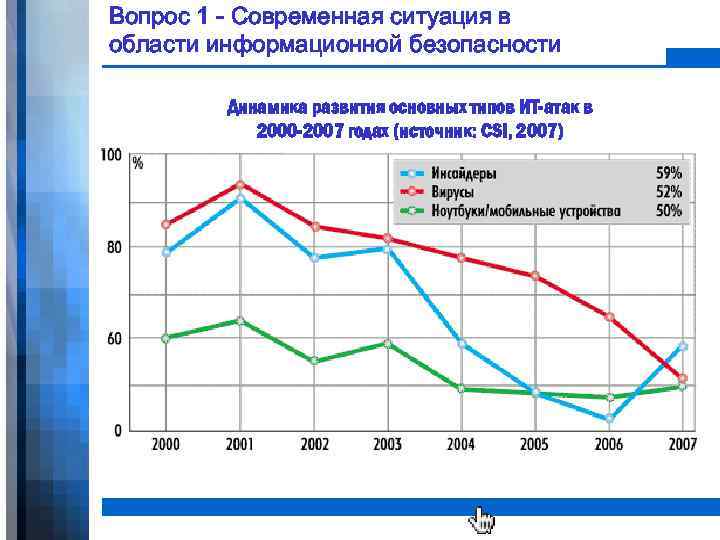

Вопрос 1 - Современная ситуация в области информационной безопасности Динамика развития основных типов ИТ-атак в 2000 -2007 годах (источник: CSI, 2007)

Вопрос 1 - Современная ситуация в области информационной безопасности Динамика развития основных типов ИТ-атак в 2000 -2007 годах (источник: CSI, 2007)

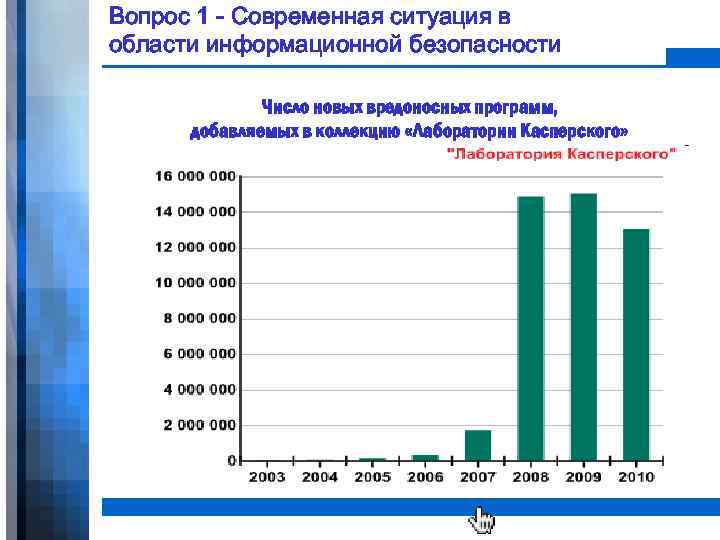

Вопрос 1 - Современная ситуация в области информационной безопасности Число новых вредоносных программ, добавляемых в коллекцию «Лаборатории Касперского»

Вопрос 1 - Современная ситуация в области информационной безопасности Число новых вредоносных программ, добавляемых в коллекцию «Лаборатории Касперского»

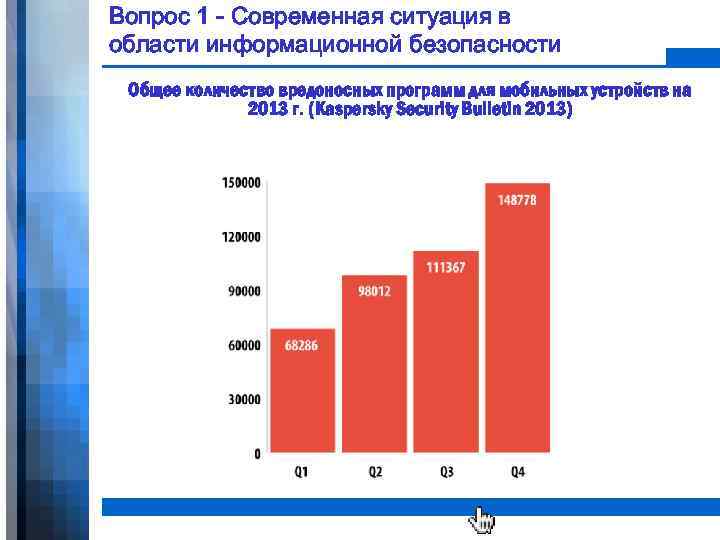

Вопрос 1 - Современная ситуация в области информационной безопасности Общее количество вредоносных программ для мобильных устройств на 2013 г. (Kaspersky Security Bulletin 2013)

Вопрос 1 - Современная ситуация в области информационной безопасности Общее количество вредоносных программ для мобильных устройств на 2013 г. (Kaspersky Security Bulletin 2013)

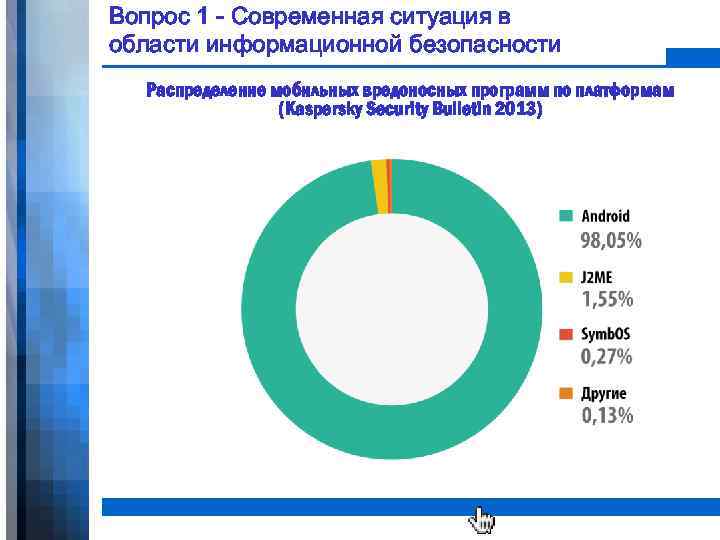

Вопрос 1 - Современная ситуация в области информационной безопасности Распределение мобильных вредоносных программ по платформам (Kaspersky Security Bulletin 2013)

Вопрос 1 - Современная ситуация в области информационной безопасности Распределение мобильных вредоносных программ по платформам (Kaspersky Security Bulletin 2013)

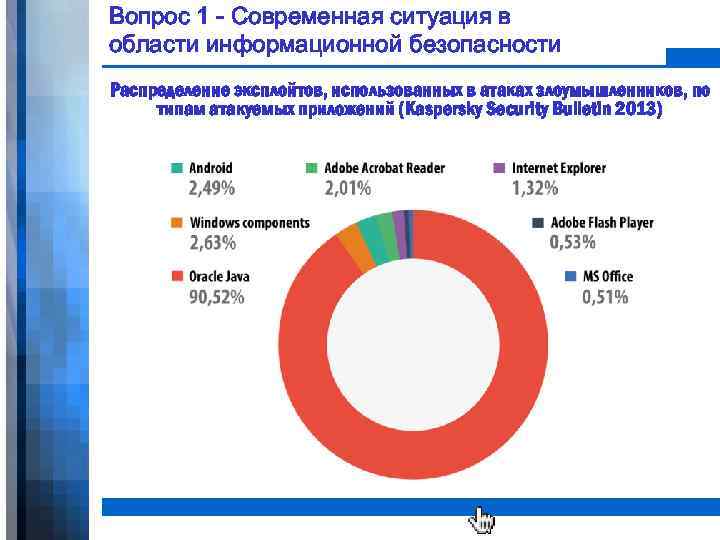

Вопрос 1 - Современная ситуация в области информационной безопасности Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений (Kaspersky Security Bulletin 2013)

Вопрос 1 - Современная ситуация в области информационной безопасности Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений (Kaspersky Security Bulletin 2013)

Вопрос 1 - Современная ситуация в области информационной безопасности ВРЕДОНОСНЫЕ ПРОГРАММЫ В ИНТЕРНЕТЕ: TOP 10 (Kaspersky Security Bulletin 2013) * Детектирующие вердикты модуля веб-антивируса. Информация предоставлена пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных. ** Процент от всех веб-атак, которые были зафиксированы на компьютерах уникальных пользователей.

Вопрос 1 - Современная ситуация в области информационной безопасности ВРЕДОНОСНЫЕ ПРОГРАММЫ В ИНТЕРНЕТЕ: TOP 10 (Kaspersky Security Bulletin 2013) * Детектирующие вердикты модуля веб-антивируса. Информация предоставлена пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных. ** Процент от всех веб-атак, которые были зафиксированы на компьютерах уникальных пользователей.

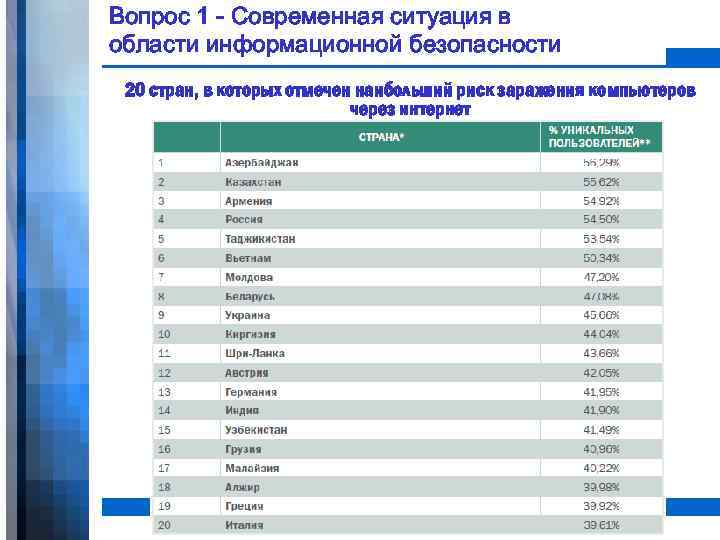

Вопрос 1 - Современная ситуация в области информационной безопасности 20 стран, в которых отмечен наибольший риск заражения компьютеров через интернет

Вопрос 1 - Современная ситуация в области информационной безопасности 20 стран, в которых отмечен наибольший риск заражения компьютеров через интернет

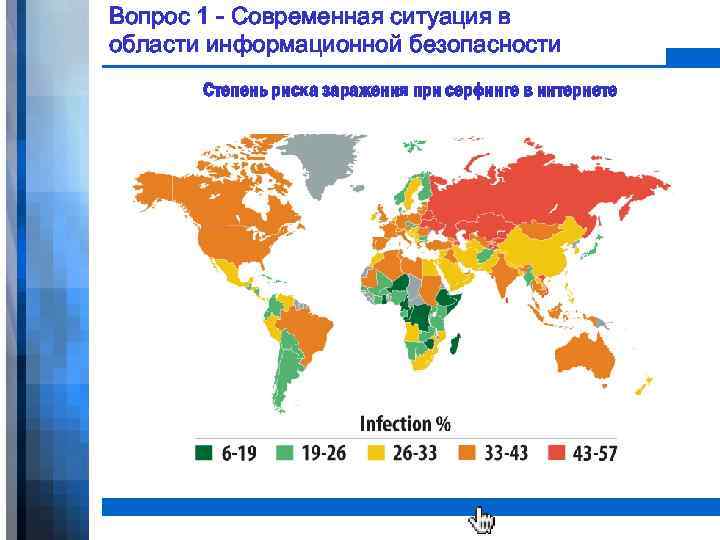

Вопрос 1 - Современная ситуация в области информационной безопасности Степень риска заражения при серфинге в интернете

Вопрос 1 - Современная ситуация в области информационной безопасности Степень риска заражения при серфинге в интернете

Вопрос 1 - Современная ситуация в области информационной безопасности ВРЕДОНОСНЫЕ ОБЪЕКТЫ, ОБНАРУЖЕННЫЕ НА КОМПЬЮТЕРАХ ПОЛЬЗОВАТЕЛЕЙ: TOP 20

Вопрос 1 - Современная ситуация в области информационной безопасности ВРЕДОНОСНЫЕ ОБЪЕКТЫ, ОБНАРУЖЕННЫЕ НА КОМПЬЮТЕРАХ ПОЛЬЗОВАТЕЛЕЙ: TOP 20

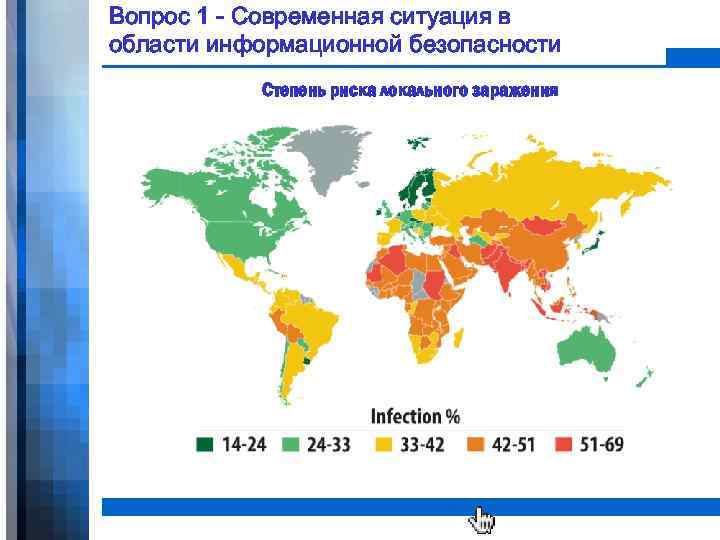

Вопрос 1 - Современная ситуация в области информационной безопасности Степень риска локального заражения

Вопрос 1 - Современная ситуация в области информационной безопасности Степень риска локального заражения

Вопрос 1 - Современная ситуация в области информационной безопасности Десятка самых безопасных по уровню локального заражения стран

Вопрос 1 - Современная ситуация в области информационной безопасности Десятка самых безопасных по уровню локального заражения стран

Вопрос 1 - Современная ситуация в области информационной безопасности Текущее и идеальное распределение времени специалистов по приватности данных

Вопрос 1 - Современная ситуация в области информационной безопасности Текущее и идеальное распределение времени специалистов по приватности данных

Спасибо за внимание!

Спасибо за внимание!