Защита информации_НПО.ppt

- Количество слайдов: 21

Защита информации

Защита информации

Источники http: //www. metod-kopilka. ru n Современные типы компьютерных вирусов и других вредоносных программ Олег Сыч oleg@unasoft. com. ua http: //www. unasoft. com. ua/ n

Источники http: //www. metod-kopilka. ru n Современные типы компьютерных вирусов и других вредоносных программ Олег Сыч oleg@unasoft. com. ua http: //www. unasoft. com. ua/ n

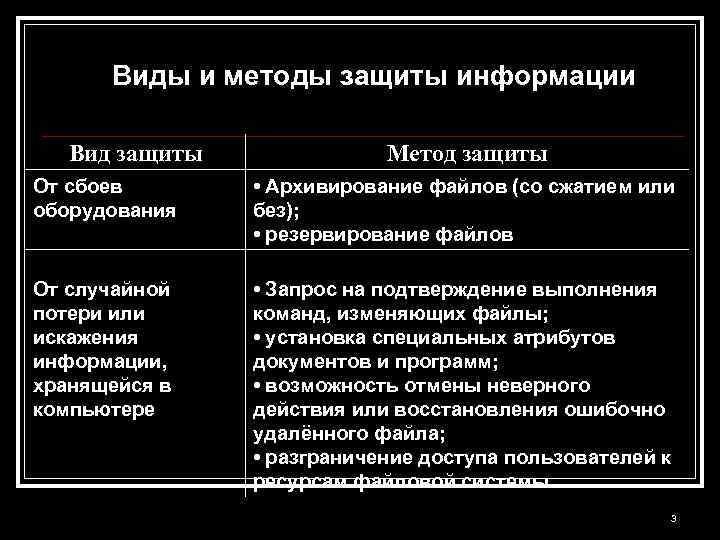

Виды и методы защиты информации Вид защиты Метод защиты От сбоев оборудования • Архивирование файлов (со сжатием или без); • резервирование файлов От случайной потери или искажения информации, хранящейся в компьютере • Запрос на подтверждение выполнения команд, изменяющих файлы; • установка специальных атрибутов документов и программ; • возможность отмены неверного действия или восстановления ошибочно удалённого файла; • разграничение доступа пользователей к ресурсам файловой системы 3

Виды и методы защиты информации Вид защиты Метод защиты От сбоев оборудования • Архивирование файлов (со сжатием или без); • резервирование файлов От случайной потери или искажения информации, хранящейся в компьютере • Запрос на подтверждение выполнения команд, изменяющих файлы; • установка специальных атрибутов документов и программ; • возможность отмены неверного действия или восстановления ошибочно удалённого файла; • разграничение доступа пользователей к ресурсам файловой системы 3

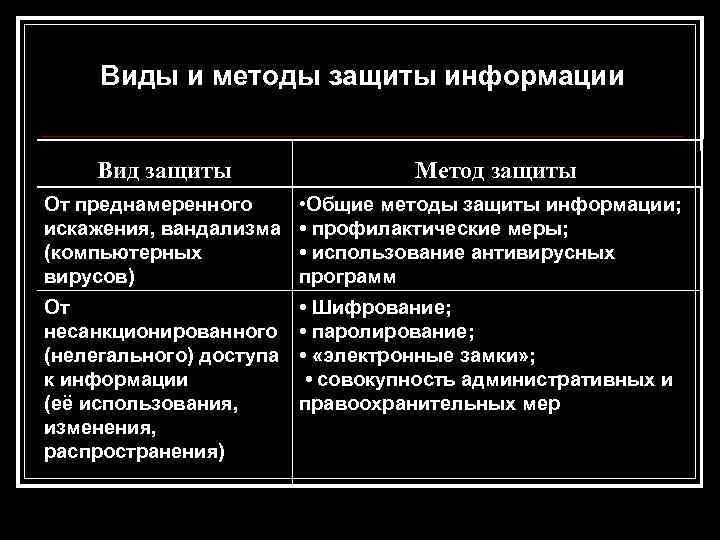

Виды и методы защиты информации Вид защиты Метод защиты От преднамеренного искажения, вандализма (компьютерных вирусов) • Общие методы защиты информации; • профилактические меры; • использование антивирусных программ От несанкционированного (нелегального) доступа к информации (её использования, изменения, распространения) • Шифрование; • паролирование; • «электронные замки» ; • совокупность административных и правоохранительных мер

Виды и методы защиты информации Вид защиты Метод защиты От преднамеренного искажения, вандализма (компьютерных вирусов) • Общие методы защиты информации; • профилактические меры; • использование антивирусных программ От несанкционированного (нелегального) доступа к информации (её использования, изменения, распространения) • Шифрование; • паролирование; • «электронные замки» ; • совокупность административных и правоохранительных мер

ВИРУСЫ n n вирусами являются программы, которые имеют возможность создавать свои копии, которые в свою очередь сохраняют способность к размножению размножение - главное свойство вируса

ВИРУСЫ n n вирусами являются программы, которые имеют возможность создавать свои копии, которые в свою очередь сохраняют способность к размножению размножение - главное свойство вируса

Вирусы n n Просто вирусы Internet-черви (почтовые черви и непочтовые черви) Макро-вирусы Троянские программы и утилиты скрытого администрирования

Вирусы n n Просто вирусы Internet-черви (почтовые черви и непочтовые черви) Макро-вирусы Троянские программы и утилиты скрытого администрирования

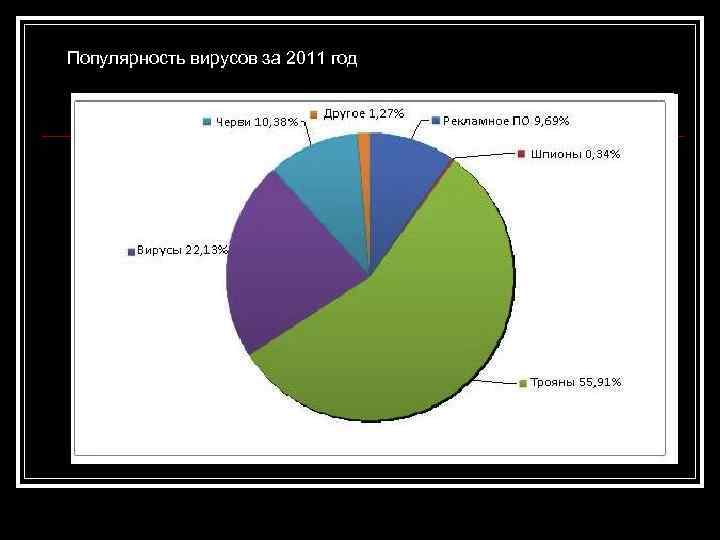

Популярность вирусов за 2011 год

Популярность вирусов за 2011 год

Просто вирусы Переносятся через исполняемые файлы Win 95. CIH Win 32. Funlove Win 32. Elkern Утратили «популярность» Почему?

Просто вирусы Переносятся через исполняемые файлы Win 95. CIH Win 32. Funlove Win 32. Elkern Утратили «популярность» Почему?

Internet-черви 1. почтовые черви 1 класс запускаются САМИ I-Worm. Klez I-Worm. Avron I-Worm. Frethem I-Worm. Aliz 2 класс активизируются, пользователем Исполняемый файл с расширением : EXE, COM, PIF, SCR, BAT, CMD. Например, "Doc 1. doc. pif", "pict. jpg. com".

Internet-черви 1. почтовые черви 1 класс запускаются САМИ I-Worm. Klez I-Worm. Avron I-Worm. Frethem I-Worm. Aliz 2 класс активизируются, пользователем Исполняемый файл с расширением : EXE, COM, PIF, SCR, BAT, CMD. Например, "Doc 1. doc. pif", "pict. jpg. com".

Особенности червей n Кроме размножения несут в себе «боевую нагрузку» -вложенные функции (устанавливают троянскую программу, уничтожают информацию и т. д)

Особенности червей n Кроме размножения несут в себе «боевую нагрузку» -вложенные функции (устанавливают троянскую программу, уничтожают информацию и т. д)

Макро-вирусы являются макросами, хранящимися во внешних файлах программного обеспечения (документах Microsoft Office, Autocad, Corel. DRAW и пр. ) n Распространяются при переносе документов с компьютера на компьютер n Примеры Macro. Word 97. Thus Macro. Word 97. Marker Macro. Word 97. Ethan

Макро-вирусы являются макросами, хранящимися во внешних файлах программного обеспечения (документах Microsoft Office, Autocad, Corel. DRAW и пр. ) n Распространяются при переносе документов с компьютера на компьютер n Примеры Macro. Word 97. Thus Macro. Word 97. Marker Macro. Word 97. Ethan

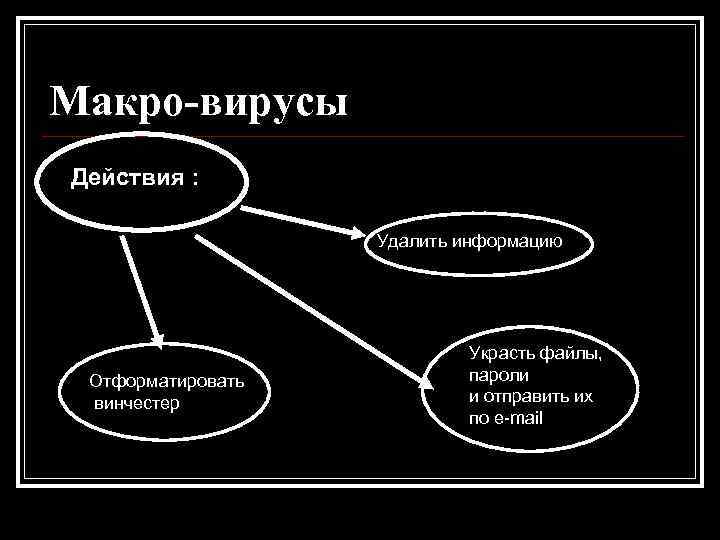

Макро-вирусы Действия : Удалить информацию Отформатировать винчестер Украсть файлы, пароли и отправить их по e-mail

Макро-вирусы Действия : Удалить информацию Отформатировать винчестер Украсть файлы, пароли и отправить их по e-mail

Троянские программы n n n Главное отличие то, что троянские программы не размножаются сами. Они один раз устанавливаются на компьютер и долгое время выполняют свои функции. «Троянский конь» не может самостоятельно переместиться с одного компьютера в локальной сети на другой. Распространенность связана с тем, что они максимально "полезны" и незаметны. Часто являются спутниками сетевых или почтовых червей.

Троянские программы n n n Главное отличие то, что троянские программы не размножаются сами. Они один раз устанавливаются на компьютер и долгое время выполняют свои функции. «Троянский конь» не может самостоятельно переместиться с одного компьютера в локальной сети на другой. Распространенность связана с тем, что они максимально "полезны" и незаметны. Часто являются спутниками сетевых или почтовых червей.

Три типа троянских программ n n n Логические (временные) бомбы - программы, различными методами удаляющие/модифицирующие информацию в определённое время, либо по какому то условию. Шпионы - собирающие информацию (имена, пароли, нажатия на клавиши) и складирующие её определённым образом или отправляющие собранные данные по электронной почте или другим методом. Back. Door программы - удалённое управление компьютером или получение команд от злоумышленника (через локальную/глобальную сеть, по электронной почте, в файлах, от других приложений, например тех же червей или вирусов).

Три типа троянских программ n n n Логические (временные) бомбы - программы, различными методами удаляющие/модифицирующие информацию в определённое время, либо по какому то условию. Шпионы - собирающие информацию (имена, пароли, нажатия на клавиши) и складирующие её определённым образом или отправляющие собранные данные по электронной почте или другим методом. Back. Door программы - удалённое управление компьютером или получение команд от злоумышленника (через локальную/глобальную сеть, по электронной почте, в файлах, от других приложений, например тех же червей или вирусов).

Заключение n n В процесс развития вирусов и антивирусов - это постоянная война технологий. Рядовому пользователю рекомендуется следить за новостями на сайтах антивирусных компаний и прислушиваться к советам специалистов по информационной безопасности о необходимости обновления программного обеспечения и выполнения действий по улучшению защищённости ПК.

Заключение n n В процесс развития вирусов и антивирусов - это постоянная война технологий. Рядовому пользователю рекомендуется следить за новостями на сайтах антивирусных компаний и прислушиваться к советам специалистов по информационной безопасности о необходимости обновления программного обеспечения и выполнения действий по улучшению защищённости ПК.

ЭЦП электронная цифровая подпись n n электронная подпись - определенная последовательность символов, полученная за счет преобразования исходного документа специальным программным обеспечением ЭЦП. При пересылке происходит добавление цифровой подписи к исходному документу, в результате чего авторство и неизменность информации, содержащейся в документе, получают свое подтверждение. При внесении любых изменений в исходный документ электронная подпись сразу становится недействительной. ЭЦП позволяет быть уверенным в авторстве и содержании документов, которыми Вы обмениваетесь через интернет. Подделать электронную подпись невозможно. Для того чтобы подобрать подпись, потребовался бы колоссальный объем вычислений. Благодаря надежности ЭЦП сегодня согласно действующему законодательству РФ документ, подписанный цифровой подписью, и документ, который подписан собственноручно, признаются равнозначными.

ЭЦП электронная цифровая подпись n n электронная подпись - определенная последовательность символов, полученная за счет преобразования исходного документа специальным программным обеспечением ЭЦП. При пересылке происходит добавление цифровой подписи к исходному документу, в результате чего авторство и неизменность информации, содержащейся в документе, получают свое подтверждение. При внесении любых изменений в исходный документ электронная подпись сразу становится недействительной. ЭЦП позволяет быть уверенным в авторстве и содержании документов, которыми Вы обмениваетесь через интернет. Подделать электронную подпись невозможно. Для того чтобы подобрать подпись, потребовался бы колоссальный объем вычислений. Благодаря надежности ЭЦП сегодня согласно действующему законодательству РФ документ, подписанный цифровой подписью, и документ, который подписан собственноручно, признаются равнозначными.

Криптогра фия наука о методах шифрования информации. n Шифрование информации - предоставление информации только тем лицам или программам, у которых есть специальный ключ. n

Криптогра фия наука о методах шифрования информации. n Шифрование информации - предоставление информации только тем лицам или программам, у которых есть специальный ключ. n

методы шифрования информации на основе секретного алгоритма и/или ключа n симметричное шифрование n ассиметричное шифрование

методы шифрования информации на основе секретного алгоритма и/или ключа n симметричное шифрование n ассиметричное шифрование

Симметричное шифрование n n Симметричное шифрование – старейший способ сохранения секретности. Секретный ключ, который может быть числом, словом или последовательностью случайных букв, применяется к тексту сообщения, чтобы изменить содержимое определенным образом. Отправитель и получатель знают секретный ключ, способный шифровать и расшифровывать все сообщения, которые используют этот ключ. Проблема – при передаче ключей через сеть существует возможность потери секретности. Любой, кто знает, что секретный ключ можно расшифровать сообщение.

Симметричное шифрование n n Симметричное шифрование – старейший способ сохранения секретности. Секретный ключ, который может быть числом, словом или последовательностью случайных букв, применяется к тексту сообщения, чтобы изменить содержимое определенным образом. Отправитель и получатель знают секретный ключ, способный шифровать и расшифровывать все сообщения, которые используют этот ключ. Проблема – при передаче ключей через сеть существует возможность потери секретности. Любой, кто знает, что секретный ключ можно расшифровать сообщение.

Асимметричное шифрование n n n Используются два связанных ключа. Открытый ключ предоставляется бесплатно для всех, кто может отправить сообщение. Второй, закрытый ключ сохраняется в секрете, таким образом, чтобы его знал только получатель информации Все сообщения (текст, двоичные файлы или документы), зашифрованные с помощью открытого ключа могут быть расшифрованы с помощью соответствующего закрытого ключа. Все сообщения, зашифрованные с помощью закрытого ключа можно расшифровать только с помощью соответствующего открытого ключа. Это означает, что не нужно беспокоиться о передаче открытых ключей через Интернет (ключи должны быть открытыми). Проблемы: асимметричное шифрование медленнее, чем симметричное. Он требует гораздо больше вычислительной мощности, чтобы зашифровать и расшифровывать сообщение

Асимметричное шифрование n n n Используются два связанных ключа. Открытый ключ предоставляется бесплатно для всех, кто может отправить сообщение. Второй, закрытый ключ сохраняется в секрете, таким образом, чтобы его знал только получатель информации Все сообщения (текст, двоичные файлы или документы), зашифрованные с помощью открытого ключа могут быть расшифрованы с помощью соответствующего закрытого ключа. Все сообщения, зашифрованные с помощью закрытого ключа можно расшифровать только с помощью соответствующего открытого ключа. Это означает, что не нужно беспокоиться о передаче открытых ключей через Интернет (ключи должны быть открытыми). Проблемы: асимметричное шифрование медленнее, чем симметричное. Он требует гораздо больше вычислительной мощности, чтобы зашифровать и расшифровывать сообщение

Вопросы по теме «Защита информации» n n n n Информация -определение Типы компьютерных вирусов Чем «Трояны» отличаются от других «вредителей» ? Методы защиты данных от вирусов Какая наука изучает способы шифрования информации Электронная подпись Симметричное шифрование Асимметричное шифрование

Вопросы по теме «Защита информации» n n n n Информация -определение Типы компьютерных вирусов Чем «Трояны» отличаются от других «вредителей» ? Методы защиты данных от вирусов Какая наука изучает способы шифрования информации Электронная подпись Симметричное шифрование Асимметричное шифрование