Защита

Защита информации «За безопасность нужно платить… за ее отсутствие — расплачиваться…» Уинстон Черчиль. ". . . но можно всего этого и не делать, если вас не интересует результат" Михаил Жванецкий

Защита информации «За безопасность нужно платить… за ее отсутствие — расплачиваться…» Уинстон Черчиль. ". . . но можно всего этого и не делать, если вас не интересует результат" Михаил Жванецкий

Безопасность информации - состояние защищенности информации, при котором обеспечены её конфиденциальность, доступность и целостность. Конфиденциальность: обеспечение доступа к информации только авторизованным пользователям. Целостность: обеспечение достоверности и полноты информации и методов её обработки. Доступность: обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Безопасность информации - состояние защищенности информации, при котором обеспечены её конфиденциальность, доступность и целостность. Конфиденциальность: обеспечение доступа к информации только авторизованным пользователям. Целостность: обеспечение достоверности и полноты информации и методов её обработки. Доступность: обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Защита информации: § защита от несанкционированного доступа; § физическая защита данных на дисках; § защита от вредоносных программ.

Защита информации: § защита от несанкционированного доступа; § физическая защита данных на дисках; § защита от вредоносных программ.

Защита от несанкционированного доступа к информации 1. Защита с помощью паролей; 2. Биометрические системы защиты;

Защита от несанкционированного доступа к информации 1. Защита с помощью паролей; 2. Биометрические системы защиты;

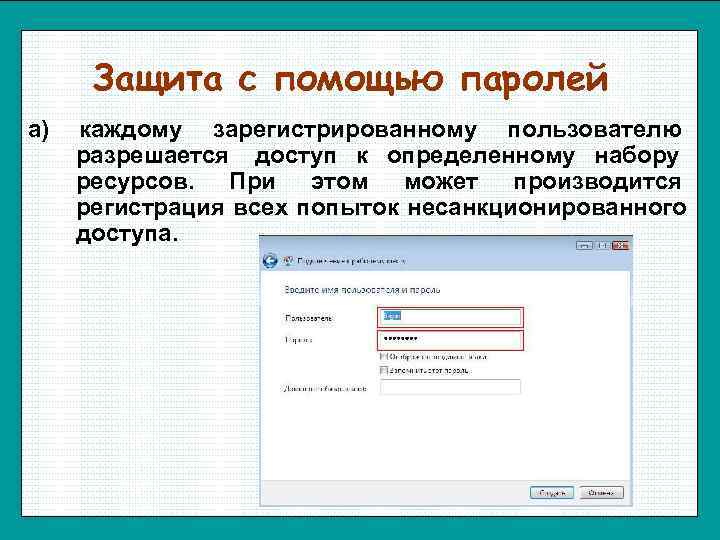

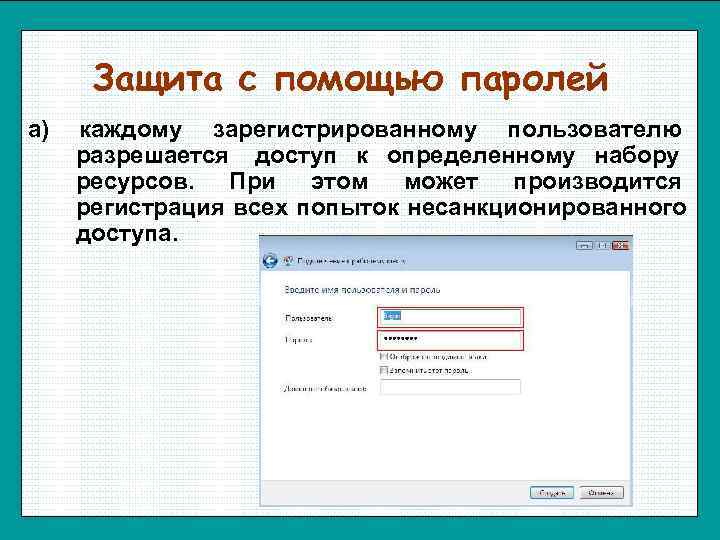

Защита с помощью паролей а) каждому зарегистрированному пользователю разрешается доступ к определенному набору ресурсов. При этом может производится регистрация всех попыток несанкционированного доступа.

Защита с помощью паролей а) каждому зарегистрированному пользователю разрешается доступ к определенному набору ресурсов. При этом может производится регистрация всех попыток несанкционированного доступа.

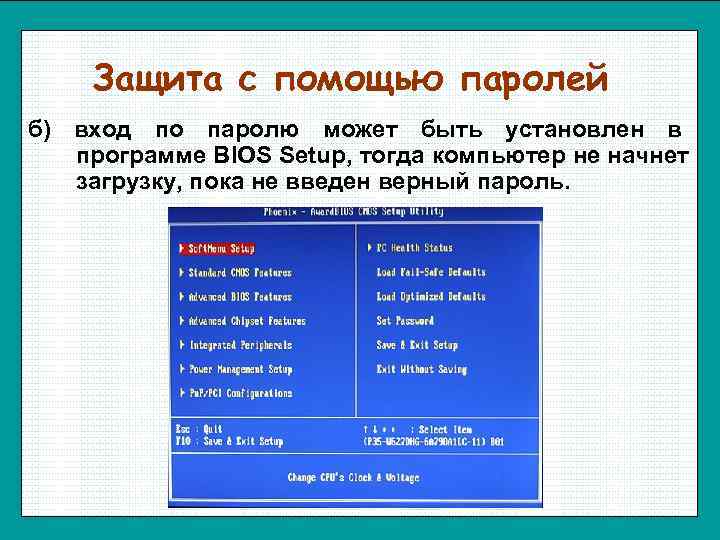

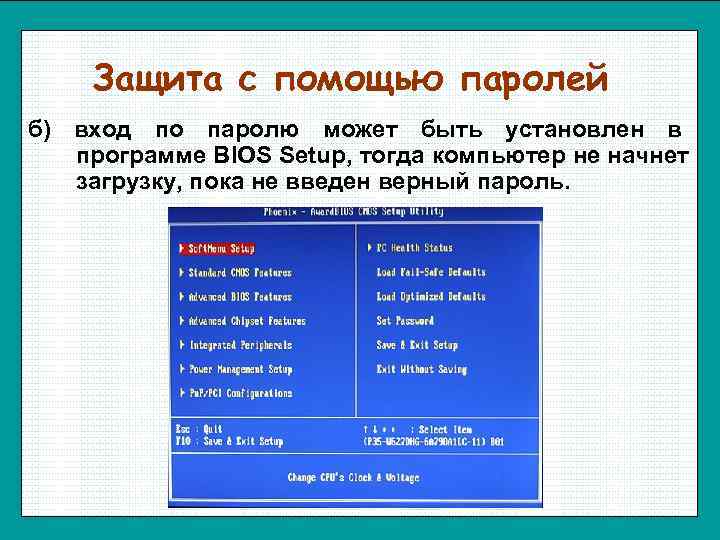

Защита с помощью паролей б) вход по паролю может быть установлен в программе BIOS Setup, тогда компьютер не начнет загрузку, пока не введен верный пароль.

Защита с помощью паролей б) вход по паролю может быть установлен в программе BIOS Setup, тогда компьютер не начнет загрузку, пока не введен верный пароль.

Защита с помощью паролей в) пароль может быть установлен на вход в диск, папку или файл. Для различных пользователей могут быть определены различные права доступа (полный доступ, изменение, чтение, запись и т. п. )

Защита с помощью паролей в) пароль может быть установлен на вход в диск, папку или файл. Для различных пользователей могут быть определены различные права доступа (полный доступ, изменение, чтение, запись и т. п. )

Биометрические системы защиты используют неотъемлемые характеристики личности человека (не могут быть утеряны или подделаны). Системы идентификации: - по отпечаткам пальцев; - по характеристикам речи; - по радужной оболочке глаза; - по изображению лица; - по геометрии ладони.

Биометрические системы защиты используют неотъемлемые характеристики личности человека (не могут быть утеряны или подделаны). Системы идентификации: - по отпечаткам пальцев; - по характеристикам речи; - по радужной оболочке глаза; - по изображению лица; - по геометрии ладони.

Биометрические системы защиты по отпечаткам пальцев;

Биометрические системы защиты по отпечаткам пальцев;

Биометрические системы защиты по характеристикам речи

Биометрические системы защиты по характеристикам речи

Биометрические системы защиты по радужной оболочке глаза

Биометрические системы защиты по радужной оболочке глаза

Биометрические системы защиты по изображению лица

Биометрические системы защиты по изображению лица

Биометрические системы защиты по геометрии ладони

Биометрические системы защиты по геометрии ладони

Физическая защита данных на дисках Для обеспечения большей скорости чтения/записи и надежности хранения данных на жестких дисках используют RAID-массивы. Несколько жестких дисков подключают к RAID-контроллеру, который рассматривает их как единый логический носитель информации.

Физическая защита данных на дисках Для обеспечения большей скорости чтения/записи и надежности хранения данных на жестких дисках используют RAID-массивы. Несколько жестких дисков подключают к RAID-контроллеру, который рассматривает их как единый логический носитель информации.

RAID-массивы Существуют 2 способа реализации RAID-массива: 1. аппаратный (состоит из нескольких жестких дисков, управляемых специальной платой RAID контроллера); 2. программный (реализуется при помощи специального драйвера из нескольких логических разделов – менее надежен, но высокая скорость).

RAID-массивы Существуют 2 способа реализации RAID-массива: 1. аппаратный (состоит из нескольких жестких дисков, управляемых специальной платой RAID контроллера); 2. программный (реализуется при помощи специального драйвера из нескольких логических разделов – менее надежен, но высокая скорость).

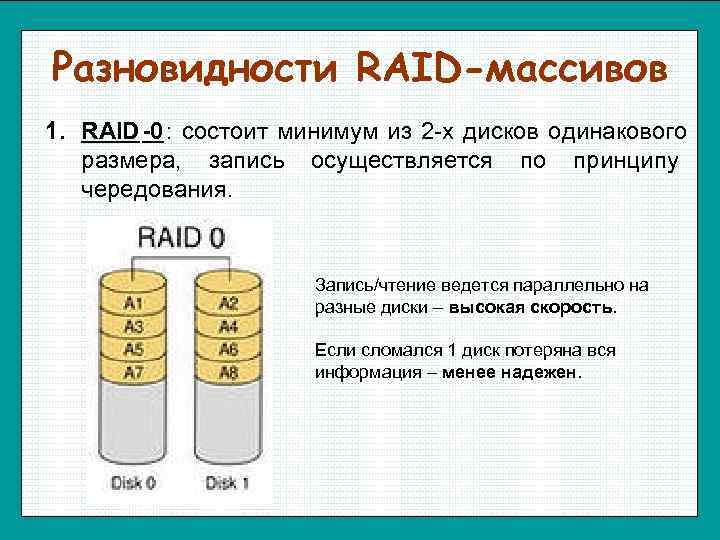

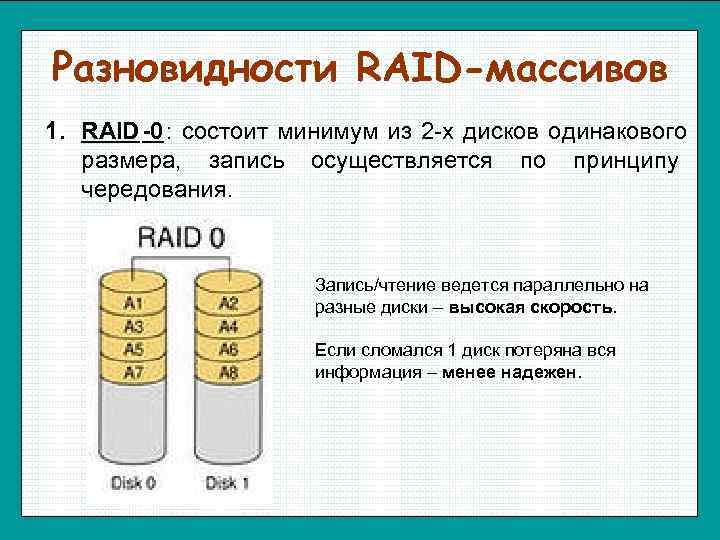

Разновидности RAID-массивов 1. RAID -0: состоит минимум из 2 -х дисков одинакового размера, запись осуществляется по принципу чередования. Запись/чтение ведется параллельно на разные диски – высокая скорость. Если сломался 1 диск потеряна вся информация – менее надежен.

Разновидности RAID-массивов 1. RAID -0: состоит минимум из 2 -х дисков одинакового размера, запись осуществляется по принципу чередования. Запись/чтение ведется параллельно на разные диски – высокая скорость. Если сломался 1 диск потеряна вся информация – менее надежен.

Разновидности RAID-массивов 1. RAID -1 : все данные записанные на одном диске дублируются на другой (от 2 -х и более дисков). Высокая надежность хранения , но уменьшение дискового пространства, скорость обычная.

Разновидности RAID-массивов 1. RAID -1 : все данные записанные на одном диске дублируются на другой (от 2 -х и более дисков). Высокая надежность хранения , но уменьшение дискового пространства, скорость обычная.

Защита от вредоносных программ Вредоносная программа – программа, наносящая вред данным и программам, хранящимся на компьютере. Вредоносные программы Вирусы, черви, Шпионское, рекламное Потенциально троянские и хакерские ПО, программы опасное ПО программы скрытого дозвона

Защита от вредоносных программ Вредоносная программа – программа, наносящая вред данным и программам, хранящимся на компьютере. Вредоносные программы Вирусы, черви, Шпионское, рекламное Потенциально троянские и хакерские ПО, программы опасное ПО программы скрытого дозвона

Антивирусные программы осуществляют проверку файлов, загрузочных секторов, оперативной памяти и поиск в них известных и новых вредоносных программ.

Антивирусные программы осуществляют проверку файлов, загрузочных секторов, оперативной памяти и поиск в них известных и новых вредоносных программ.

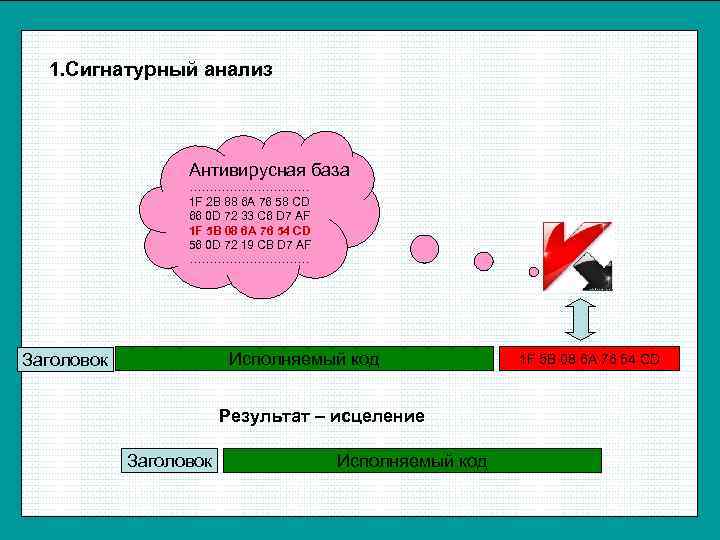

Антивирусные программы Для поиска известных вредоносных программ используются сигнатуры. Сигнатура – это некоторая постоянная последовательность программного кода, специфичная для конкретной вредоносной программы.

Антивирусные программы Для поиска известных вредоносных программ используются сигнатуры. Сигнатура – это некоторая постоянная последовательность программного кода, специфичная для конкретной вредоносной программы.

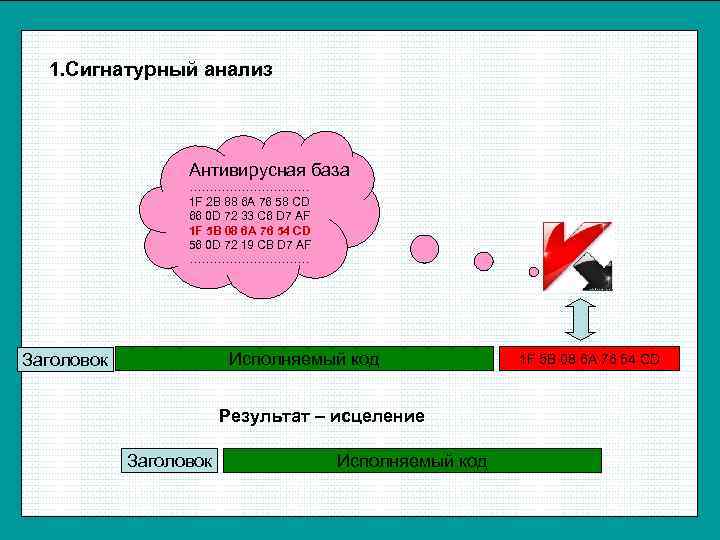

1. Сигнатурный анализ Антивирусная база …………… 1 F 2 В 88 6 A 76 58 CD 66 0 D 72 33 C 6 D 7 AF 1 F 5 В 08 6 A 76 54 CD 56 0 D 72 19 CB D 7 AF …………… Заголовок Исполняемый код 1 F 5 В 08 6 A 76 54 CD Результат – исцеление Заголовок Исполняемый код

1. Сигнатурный анализ Антивирусная база …………… 1 F 2 В 88 6 A 76 58 CD 66 0 D 72 33 C 6 D 7 AF 1 F 5 В 08 6 A 76 54 CD 56 0 D 72 19 CB D 7 AF …………… Заголовок Исполняемый код 1 F 5 В 08 6 A 76 54 CD Результат – исцеление Заголовок Исполняемый код

Антивирусные программы Для поиска новых вирусов используются алгоритмы эвристического сканирования. 2. Эвристический анализ Антивирусная база …………… 1 F 2 В …… 6 A 76 …. . 66 …. . 72 33 ………… 1 F 5 В … 6 A ……. CD 56 0 D …… CB …. . AF …………… Заголовок Исполняемый код 1 F 5 В 08 6 A 76 54 CD Результат – карантин, блокировка

Антивирусные программы Для поиска новых вирусов используются алгоритмы эвристического сканирования. 2. Эвристический анализ Антивирусная база …………… 1 F 2 В …… 6 A 76 …. . 66 …. . 72 33 ………… 1 F 5 В … 6 A ……. CD 56 0 D …… CB …. . AF …………… Заголовок Исполняемый код 1 F 5 В 08 6 A 76 54 CD Результат – карантин, блокировка

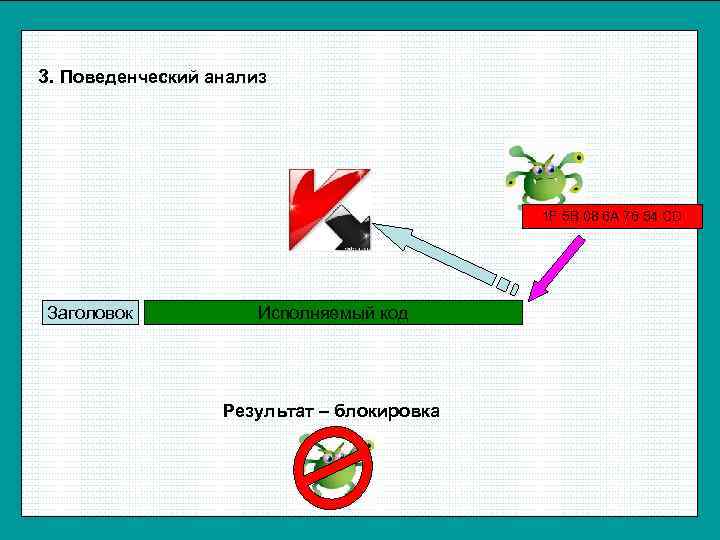

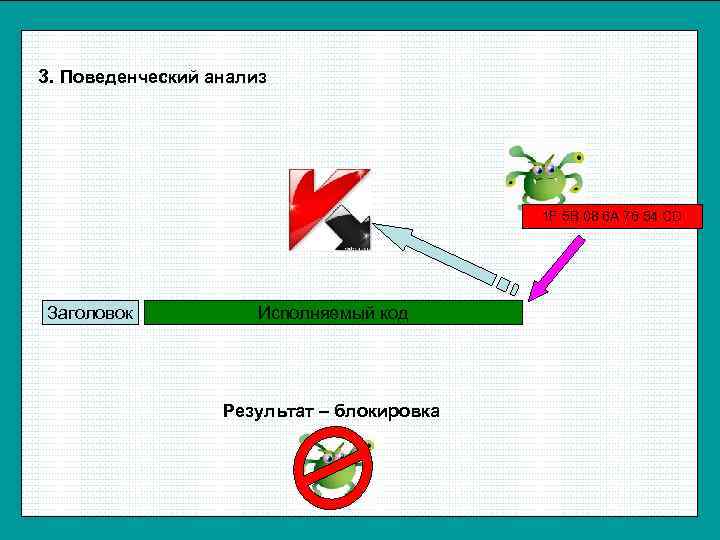

3. Поведенческий анализ 1 F 5 В 08 6 A 76 54 CD Заголовок Исполняемый код Результат – блокировка

3. Поведенческий анализ 1 F 5 В 08 6 A 76 54 CD Заголовок Исполняемый код Результат – блокировка

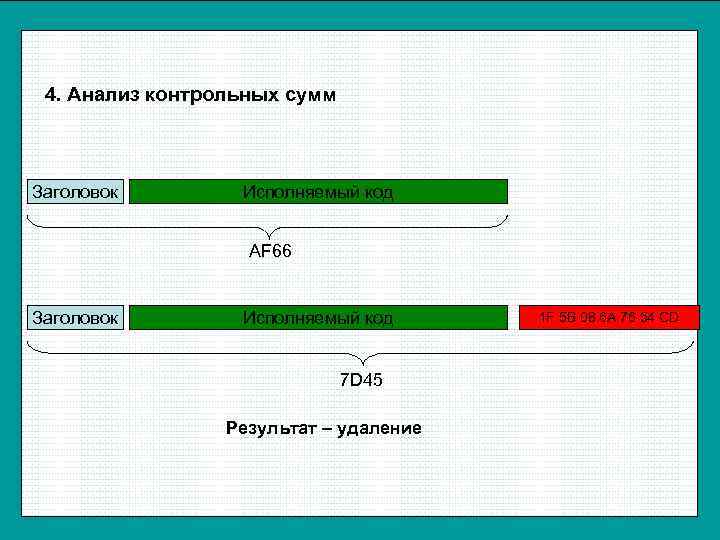

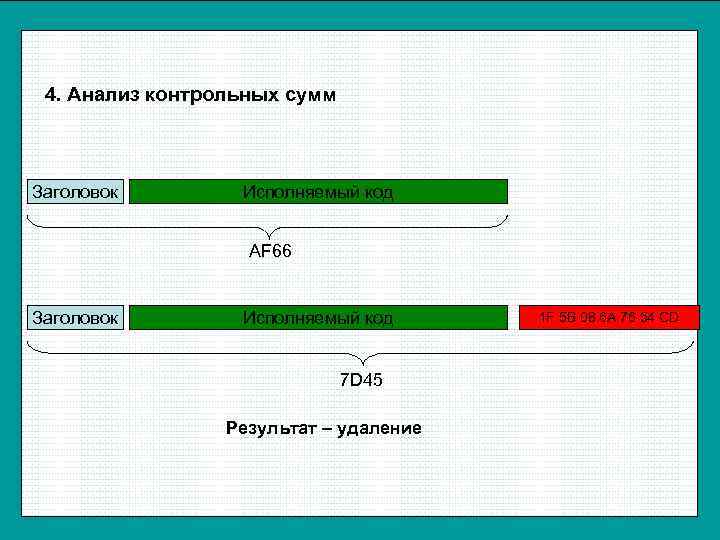

4. Анализ контрольных сумм Заголовок Исполняемый код AF 66 Заголовок Исполняемый код 1 F 5 В 08 6 A 76 54 CD 7 D 45 Результат – удаление

4. Анализ контрольных сумм Заголовок Исполняемый код AF 66 Заголовок Исполняемый код 1 F 5 В 08 6 A 76 54 CD 7 D 45 Результат – удаление

Антивирусный монитор обеспечивает постоянную защиту компьютера. Антивирусный сканер осуществляет проверку компьютера на наличие вирусов по требованию.

Антивирусный монитор обеспечивает постоянную защиту компьютера. Антивирусный сканер осуществляет проверку компьютера на наличие вирусов по требованию.

Признаки заражения компьютера -вывод на экран непредусмотренных сообщений или изображений; -подача звуковых сигналов; -неожиданное открытие и закрытие лотка CD; - произвольный запуск программ; - частые зависания и сбои в работе; - медленная работа ПК; - исчезновение или изменение папок и файлов; - частое обращение к жесткому диску; - зависание или повреждение браузера.

Признаки заражения компьютера -вывод на экран непредусмотренных сообщений или изображений; -подача звуковых сигналов; -неожиданное открытие и закрытие лотка CD; - произвольный запуск программ; - частые зависания и сбои в работе; - медленная работа ПК; - исчезновение или изменение папок и файлов; - частое обращение к жесткому диску; - зависание или повреждение браузера.

Вирусы Компьютерный вирус - вредоносные программы, которые могут размножаться и скрытно внедрять свои копии в файлы и загрузочные секторы дисков и документы. По среде обитания вирусы делятся на загрузочные, файловые и макровирусы.

Вирусы Компьютерный вирус - вредоносные программы, которые могут размножаться и скрытно внедрять свои копии в файлы и загрузочные секторы дисков и документы. По среде обитания вирусы делятся на загрузочные, файловые и макровирусы.

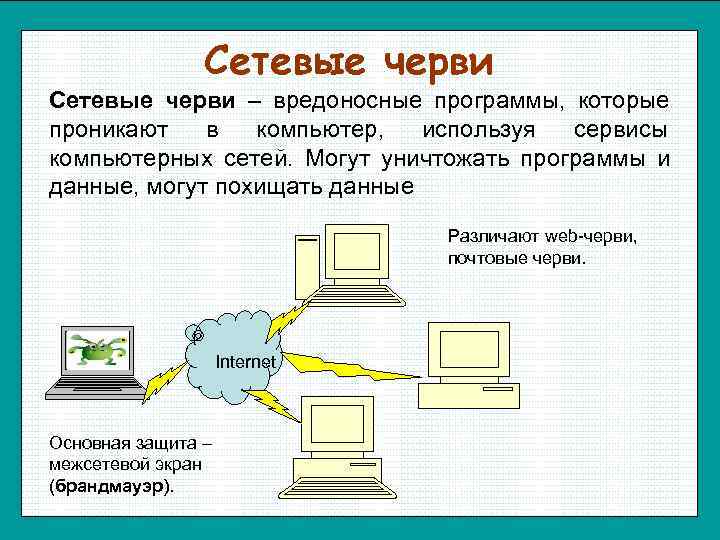

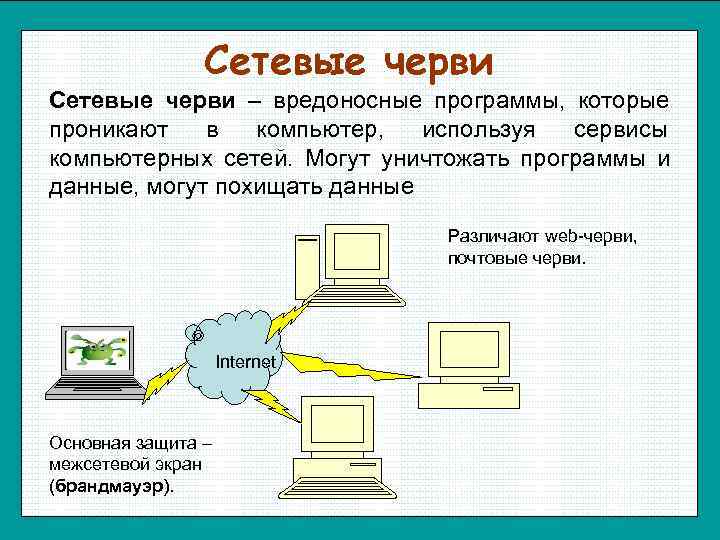

Сетевые черви – вредоносные программы, которые проникают в компьютер, используя сервисы компьютерных сетей. Могут уничтожать программы и данные, могут похищать данные Различают web-черви, почтовые черви. Internet Основная защита – межсетевой экран (брандмауэр).

Сетевые черви – вредоносные программы, которые проникают в компьютер, используя сервисы компьютерных сетей. Могут уничтожать программы и данные, могут похищать данные Различают web-черви, почтовые черви. Internet Основная защита – межсетевой экран (брандмауэр).

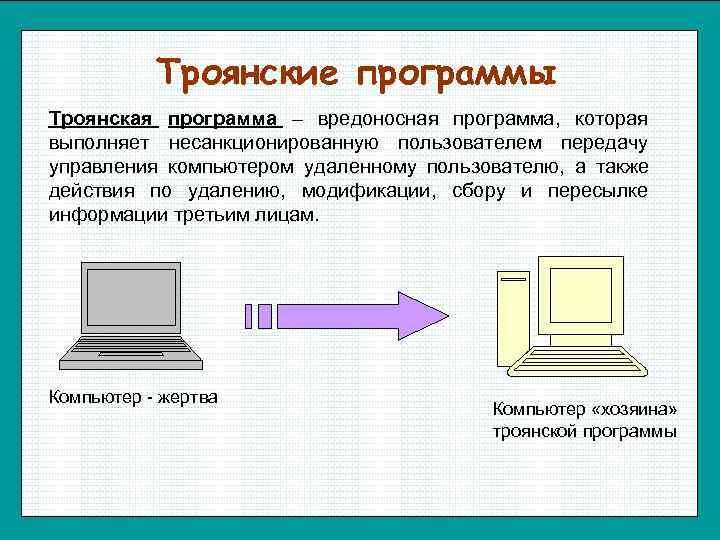

Троянские программы Троянская программа – вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам. Компьютер - жертва Компьютер «хозяина» троянской программы

Троянские программы Троянская программа – вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам. Компьютер - жертва Компьютер «хозяина» троянской программы

Хакерские программы - Сетевые атаки; - Утилиты взлома; -Руткиты (получение прав доступа).

Хакерские программы - Сетевые атаки; - Утилиты взлома; -Руткиты (получение прав доступа).