Защищаем-свои-секреты-с-помощью-Shielded-VM-в-Windows-Server-2016.pptx

- Количество слайдов: 27

Защищаем свои секреты Название доклада с помощью Shielded VM в Windows Server 2016 Имя и фамилия докладчика Александр Шаповал Microsoft

Защищаем свои секреты Название доклада с помощью Shielded VM в Windows Server 2016 Имя и фамилия докладчика Александр Шаповал Microsoft

Популяризация технологий виртуализации привела к неожиданным последствиям для безопасности 1 Администраторы структуры или виртуальной среды Клиентские Виртуальные виртуальные машины Обладают высочайшими привилегиями (в отличие от традиционной модели, где наиболее доверенными ИТ -специалистами являются администраторы домена). 2 Виртуализованные контроллеры домена 3 Публичное облако 4 Экранированные виртуальные машины (Shielded VMs) 3 2 Если ЦОД виртуализован, и я — администратор Hyper-V, то я могу отключить ВМ, скопировать виртуальные диски для автономных атак или установить вредоносные программы. 4 Администраторы структуры потенциально обладают полным доступом к клиентским ВМ. Строгое разделение администраторов структуры и администраторов рабочих нагрузок с помощью механизмов шифрования и защищенных секретов. 1 Администратор структуры/ виртуальной среды Узлы Hyper-V

Популяризация технологий виртуализации привела к неожиданным последствиям для безопасности 1 Администраторы структуры или виртуальной среды Клиентские Виртуальные виртуальные машины Обладают высочайшими привилегиями (в отличие от традиционной модели, где наиболее доверенными ИТ -специалистами являются администраторы домена). 2 Виртуализованные контроллеры домена 3 Публичное облако 4 Экранированные виртуальные машины (Shielded VMs) 3 2 Если ЦОД виртуализован, и я — администратор Hyper-V, то я могу отключить ВМ, скопировать виртуальные диски для автономных атак или установить вредоносные программы. 4 Администраторы структуры потенциально обладают полным доступом к клиентским ВМ. Строгое разделение администраторов структуры и администраторов рабочих нагрузок с помощью механизмов шифрования и защищенных секретов. 1 Администратор структуры/ виртуальной среды Узлы Hyper-V

Данные и состояние экранированной ВМ защищены от просмотра, хищения и модификации со стороны как вредоносных программ, так и администраторов ЦОД 1 1 Администраторов инфраструктуры, хранилищ, серверов и сети.

Данные и состояние экранированной ВМ защищены от просмотра, хищения и модификации со стороны как вредоносных программ, так и администраторов ЦОД 1 1 Администраторов инфраструктуры, хранилищ, серверов и сети.

Периметр Машинный зал Физические компьютеры Виртуальные машины Администратор сервера Да Да Администратор хранилища Нет Да Администратор сети Нет Да Оператор резервного копирования Нет Да Администратор узла виртуализации Нет Да Hyper-V

Периметр Машинный зал Физические компьютеры Виртуальные машины Администратор сервера Да Да Администратор хранилища Нет Да Администратор сети Нет Да Оператор резервного копирования Нет Да Администратор узла виртуализации Нет Да Hyper-V

Периметр Машинный зал . VHDX Физические компьютеры Виртуальные машины Администратор сервера Да Зависит Да от конфигурации Администратор хранилища Нет Да Нет Администратор сети Нет Да Нет Оператор резервного копирования Нет Да Нет Администратор узла виртуализации Нет Да Нет Hyper-V

Периметр Машинный зал . VHDX Физические компьютеры Виртуальные машины Администратор сервера Да Зависит Да от конфигурации Администратор хранилища Нет Да Нет Администратор сети Нет Да Нет Оператор резервного копирования Нет Да Нет Администратор узла виртуализации Нет Да Нет Hyper-V

Облачный ЦОД Контроллер структуры ОС узла Гостевая ВМ Гипервизор Узел 1 Hyper-V ОС узла Гостевая ВМ Могу я получить ключи? Гипервизор Узел 2 Hyper-V ОС узла Гостевая ВМ Гипервизор Узел 3 Hyper-V Гостевая ВМ Защита ключа Служба защиты узла (Host Guardian Service, HGS)

Облачный ЦОД Контроллер структуры ОС узла Гостевая ВМ Гипервизор Узел 1 Hyper-V ОС узла Гостевая ВМ Могу я получить ключи? Гипервизор Узел 2 Hyper-V ОС узла Гостевая ВМ Гипервизор Узел 3 Hyper-V Гостевая ВМ Защита ключа Служба защиты узла (Host Guardian Service, HGS)

Безопасная загрузка UEFI и v. TPM Поддержка современных ОС Обеспечивает безопасную загрузку, гарантируя невозможность модификации как встроенного ПО UEFI, так и загрузочных файлов ВМ. Поколение 2 поддерживает Windows Server 2012/Windows 8 и более поздние версии. Также позволяет применять шифрование дисков Bit. Locker для виртуальных дисков ВМ. Поддержка Windows Server 2008/2008 R 2 пока в разработке.

Безопасная загрузка UEFI и v. TPM Поддержка современных ОС Обеспечивает безопасную загрузку, гарантируя невозможность модификации как встроенного ПО UEFI, так и загрузочных файлов ВМ. Поколение 2 поддерживает Windows Server 2012/Windows 8 и более поздние версии. Также позволяет применять шифрование дисков Bit. Locker для виртуальных дисков ВМ. Поддержка Windows Server 2008/2008 R 2 пока в разработке.

Служба защиты узла (HGS): роль Windows Server, используемая для реализации защищенной структуры HGS — основа служб аттестации и распределения ключей, позволяющих запускать экранированные ВМ на защищенных узлах. Защищенный узел: узел структуры, на котором могут запускаться экранированные ВМ. Защищенные узлы считаются доверенными только после прохождения идентификации. Для успешной аттестации узел должен быть корректно настроен. Аттестация: процесс, в ходе которого служба защиты узла (HGS) проверяет, является ли узел частью структуры, защищен ли он, и каково состояние его конфигурации. Распределение ключей: операция передачи ключа на защищенный узел, после которой он может разблокировать и запускать экранированные ВМ. Служба защиты узла должна выполняться в собственном домене Active Directory и быть изолированной от AD текущей структуры.

Служба защиты узла (HGS): роль Windows Server, используемая для реализации защищенной структуры HGS — основа служб аттестации и распределения ключей, позволяющих запускать экранированные ВМ на защищенных узлах. Защищенный узел: узел структуры, на котором могут запускаться экранированные ВМ. Защищенные узлы считаются доверенными только после прохождения идентификации. Для успешной аттестации узел должен быть корректно настроен. Аттестация: процесс, в ходе которого служба защиты узла (HGS) проверяет, является ли узел частью структуры, защищен ли он, и каково состояние его конфигурации. Распределение ключей: операция передачи ключа на защищенный узел, после которой он может разблокировать и запускать экранированные ВМ. Служба защиты узла должна выполняться в собственном домене Active Directory и быть изолированной от AD текущей структуры.

Power. Shell REST API

Power. Shell REST API

Аттестация Hardware-trusted Аттестация Admin-trusted Более сложная настройка и конфигурация Упрощенные развертывание и настройка (на основе TPM) • Регистрация TPM (EKpub) каждого узла Hyper-V в HGS. • Создание базовой политики CI для каждого типа устройства. • Развертывание HSM и применение сертификатов с защитой HSM. Для узлов Hyper-V необходимы новые устройства • Необходима поддержка TPM 2. 0 и UEFI 2. 3. 1. Самые надежные уровни контроля • Основа доверия — аппаратная платформа. • Соответствие политике CI — необходимое условие (на основе Active Directory) • Настройка доверия Active Directory + регистрация группы. • Авторизация узла Hyper-V для запуска экранированных ВМ путем добавления его в группу Active Directory. Существующие устройства, скорее всего, соответствуют требованиям Поддерживаемые сценарии • Защита данных при хранении и передаче. • Безопасное аварийное восстановление на ресурсы хостера (ВМ уже экранирована). выпуска ключа (аттестации). • Недоверие администратору структуры. Менее надежные уровни контроля Характерно для поставщиков услуг Характерно для предприятий • Доверие администратору структуры. • Отсутствие измеряемой загрузки и аппаратной защиты. • Отсутствие контроля целостности кода.

Аттестация Hardware-trusted Аттестация Admin-trusted Более сложная настройка и конфигурация Упрощенные развертывание и настройка (на основе TPM) • Регистрация TPM (EKpub) каждого узла Hyper-V в HGS. • Создание базовой политики CI для каждого типа устройства. • Развертывание HSM и применение сертификатов с защитой HSM. Для узлов Hyper-V необходимы новые устройства • Необходима поддержка TPM 2. 0 и UEFI 2. 3. 1. Самые надежные уровни контроля • Основа доверия — аппаратная платформа. • Соответствие политике CI — необходимое условие (на основе Active Directory) • Настройка доверия Active Directory + регистрация группы. • Авторизация узла Hyper-V для запуска экранированных ВМ путем добавления его в группу Active Directory. Существующие устройства, скорее всего, соответствуют требованиям Поддерживаемые сценарии • Защита данных при хранении и передаче. • Безопасное аварийное восстановление на ресурсы хостера (ВМ уже экранирована). выпуска ключа (аттестации). • Недоверие администратору структуры. Менее надежные уровни контроля Характерно для поставщиков услуг Характерно для предприятий • Доверие администратору структуры. • Отсутствие измеряемой загрузки и аппаратной защиты. • Отсутствие контроля целостности кода.

Протокол аттестации

Протокол аттестации

Протокол аттестации

Протокол аттестации

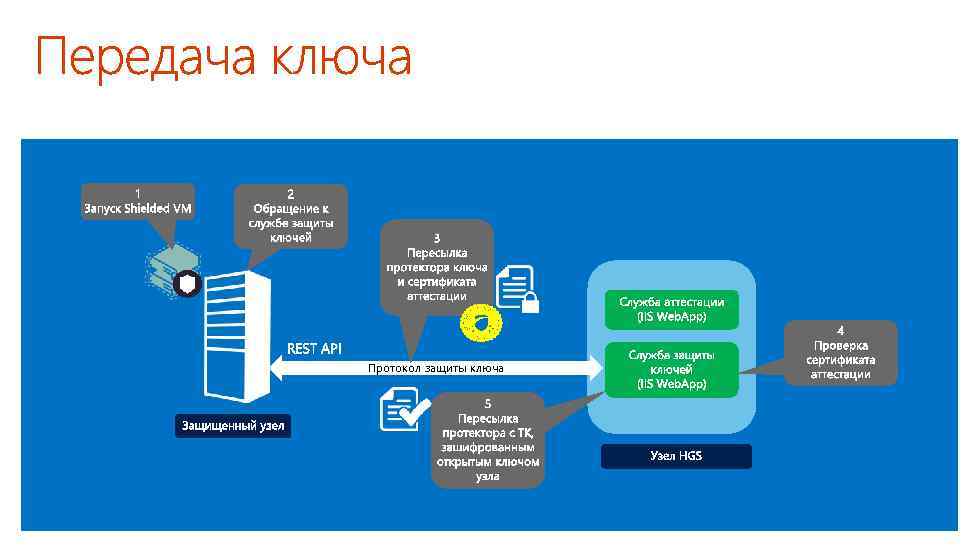

Протокол защиты ключа

Протокол защиты ключа

UEFI Secure Boot Запуск только доверенных загрузчиков ОС Kernel Mode CI (KMCI) Гарантирует запуск только авторизованного исполняемого кода режима ядра Несколько уровней настройки User Mode CI (UMCI) Гарантирует запуск только авторизованного исполняемого кода режима пользователя Power. Shell переключается в режим “Constrained Language” UEFI Secure Boot UEFI Code Integrity Загрузчик Windows Загрузка ядра Windows и драйверов Драйверы третьих фирм

UEFI Secure Boot Запуск только доверенных загрузчиков ОС Kernel Mode CI (KMCI) Гарантирует запуск только авторизованного исполняемого кода режима ядра Несколько уровней настройки User Mode CI (UMCI) Гарантирует запуск только авторизованного исполняемого кода режима пользователя Power. Shell переключается в режим “Constrained Language” UEFI Secure Boot UEFI Code Integrity Загрузчик Windows Загрузка ядра Windows и драйверов Драйверы третьих фирм

KMCI + UMCI В TPM протоколируется примененная политика CI Состояние политики CI проверяется службой аттестации Известны хэши политик CI Возможно использование нескольких политик CI При необходимости настраиваются администратором HGS

KMCI + UMCI В TPM протоколируется примененная политика CI Состояние политики CI проверяется службой аттестации Известны хэши политик CI Возможно использование нескольких политик CI При необходимости настраиваются администратором HGS

Guest VM OS Host OS User Kernel Hypervisor Hardware / Firmware

Guest VM OS Host OS User Kernel Hypervisor Hardware / Firmware

Экранированные ВМ Что происходит при запуске экранированной ВМ? • v. TPM позволяет использовать шифрование дисков ВМ (например, Bit. Locker). • Файлы конфигурации и состояние ВМ шифруются. • Весь трафик динамической миграции также шифруется; использовать IPsec для этого не требуется. • Аварийные дампы узла шифруются. • По умолчанию аварийные дампы ВМ отключены. Если вы их включите, они также будут шифроваться. У администраторов структуры нет доступа к ВМ • Подключать отладчики во время выполнения невозможно (это запрещают Узел Hyper-V VMWP защищенных ВМ, обеспечивающие работу каждой ВМ). • Содержимое файлов VHDX, защищенное механизмом Bit. Locker, недоступно. • Подключение к ВМ через консоль невозможно. • ВМ могут выполняться только на известных и «исправных» (безопасных) узлах при помощи службы защиты узла.

Экранированные ВМ Что происходит при запуске экранированной ВМ? • v. TPM позволяет использовать шифрование дисков ВМ (например, Bit. Locker). • Файлы конфигурации и состояние ВМ шифруются. • Весь трафик динамической миграции также шифруется; использовать IPsec для этого не требуется. • Аварийные дампы узла шифруются. • По умолчанию аварийные дампы ВМ отключены. Если вы их включите, они также будут шифроваться. У администраторов структуры нет доступа к ВМ • Подключать отладчики во время выполнения невозможно (это запрещают Узел Hyper-V VMWP защищенных ВМ, обеспечивающие работу каждой ВМ). • Содержимое файлов VHDX, защищенное механизмом Bit. Locker, недоступно. • Подключение к ВМ через консоль невозможно. • ВМ могут выполняться только на известных и «исправных» (безопасных) узлах при помощи службы защиты узла.

Инфраструктура ЦОД Служба защиты узла Relecloud. com Инфраструктура ЦОД Active Directory хостера Fabrikam. com Служба защиты узла Relecloud. com Active Directory хостера Fabrikam. com Relecloud. com доверяет Fabrikam. com Virtual Machine Manager Technical Preview HSM TPM 2. 0 + UEFI 2. 3. 1 Virtual Machine Manager Technical Preview HSM Узлы Hyper-V для экранированных ВМ Различные узлы Hyper-V Физический или виртуальный сервер Windows Server Technical Preview Роль службы защиты узла Сервер аттестации Защищенный сервер ключей Физический или виртуальный сервер Экранированные ВМ Windows Server Technical Preview Роль службы защиты узла Сервер аттестации Защищенный сервер ключей Экранированные ВМ

Инфраструктура ЦОД Служба защиты узла Relecloud. com Инфраструктура ЦОД Active Directory хостера Fabrikam. com Служба защиты узла Relecloud. com Active Directory хостера Fabrikam. com Relecloud. com доверяет Fabrikam. com Virtual Machine Manager Technical Preview HSM TPM 2. 0 + UEFI 2. 3. 1 Virtual Machine Manager Technical Preview HSM Узлы Hyper-V для экранированных ВМ Различные узлы Hyper-V Физический или виртуальный сервер Windows Server Technical Preview Роль службы защиты узла Сервер аттестации Защищенный сервер ключей Физический или виртуальный сервер Экранированные ВМ Windows Server Technical Preview Роль службы защиты узла Сервер аттестации Защищенный сервер ключей Экранированные ВМ

https: //www. microsoft. com/en-us/evalcenter/evaluate-windows-server-technical-preview https: //gallery. technet. microsoft. com/Shielded-VMs-and-Guarded-98 d 2 b 045 https: //channel 9. msdn. com/Series/Windows-10 -device-protection-with-Device-Guard/01 https: //channel 9. msdn. com/Series/Whats-news-in-Windows-Server-2016 -New-Generation-of. Windows/01

https: //www. microsoft. com/en-us/evalcenter/evaluate-windows-server-technical-preview https: //gallery. technet. microsoft. com/Shielded-VMs-and-Guarded-98 d 2 b 045 https: //channel 9. msdn. com/Series/Windows-10 -device-protection-with-Device-Guard/01 https: //channel 9. msdn. com/Series/Whats-news-in-Windows-Server-2016 -New-Generation-of. Windows/01

ashapo@microsoft. com https: //habrahabr. ru/company/microsoft/ http: //blogs. technet. com/b/ashapo

ashapo@microsoft. com https: //habrahabr. ru/company/microsoft/ http: //blogs. technet. com/b/ashapo