ЗАБЕЗПЕЧЕННЯ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ МУЛЬТИСЕРВІСНОЇ МЕРЕЖІ Диплом

4_presentation_ghuk.ppt

- Размер: 481.5 Кб

- Количество слайдов: 18

Описание презентации ЗАБЕЗПЕЧЕННЯ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ МУЛЬТИСЕРВІСНОЇ МЕРЕЖІ Диплом по слайдам

ЗАБЕЗПЕЧЕННЯ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ МУЛЬТИСЕРВІСНОЇ МЕРЕЖІ Диплом на робота Студента групи КІз- 4. 1. Жука Андрія Григоровича Науковий керівник : ст. викладач Каун Ю. В.

ЗАБЕЗПЕЧЕННЯ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ МУЛЬТИСЕРВІСНОЇ МЕРЕЖІ Диплом на робота Студента групи КІз- 4. 1. Жука Андрія Григоровича Науковий керівник : ст. викладач Каун Ю. В.

ЗАБЕЗПЕЧЕННЯ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ МУЛЬТИСЕРВІСНОЇ МЕРЕЖІ • Актуальність теми роботи обумовлена швидкими темпами росту популярності голосових і мультимедійних послуг, розвитком аутсорсінгу та фрілансерства , потребою в захисті інформації. • Об’єкт дослідження є мультисервісні мережі. • Предмет дослідження – методика забезпечення інформаційної безпеки мультисервісної мережі. • Наукова новизна одержаних результатів полягає у комплексній і системній відповідності використаного обладнання та ПЗ з емпіричними дослідженнями. • Практична значимість полягає у розробці системи інформаційної безпеки мультисервісної мережі для створення комфортних умов продуктивної роботи. • Мета роботи : є забезпечення інформаційної безпеки мультисервісної мережі коворкінг-центру «Репортер»

ЗАБЕЗПЕЧЕННЯ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ МУЛЬТИСЕРВІСНОЇ МЕРЕЖІ • Актуальність теми роботи обумовлена швидкими темпами росту популярності голосових і мультимедійних послуг, розвитком аутсорсінгу та фрілансерства , потребою в захисті інформації. • Об’єкт дослідження є мультисервісні мережі. • Предмет дослідження – методика забезпечення інформаційної безпеки мультисервісної мережі. • Наукова новизна одержаних результатів полягає у комплексній і системній відповідності використаного обладнання та ПЗ з емпіричними дослідженнями. • Практична значимість полягає у розробці системи інформаційної безпеки мультисервісної мережі для створення комфортних умов продуктивної роботи. • Мета роботи : є забезпечення інформаційної безпеки мультисервісної мережі коворкінг-центру «Репортер»

• Завдання: – дати загальну характеристику діяльності коворкінг-центру ; – проаналізувати мережеві атаки, методи протидії і захисту; – дослідити технології безпеки даних; – дослідити архітектуру Cisco SAFE; – налагодити обладнання мережі з точки зору безпеки; – провести моніторинг і випробування безпеки мережі; – дослідити положення охорони праці. Коворкінг-центр «Репортер»

• Завдання: – дати загальну характеристику діяльності коворкінг-центру ; – проаналізувати мережеві атаки, методи протидії і захисту; – дослідити технології безпеки даних; – дослідити архітектуру Cisco SAFE; – налагодити обладнання мережі з точки зору безпеки; – провести моніторинг і випробування безпеки мережі; – дослідити положення охорони праці. Коворкінг-центр «Репортер»

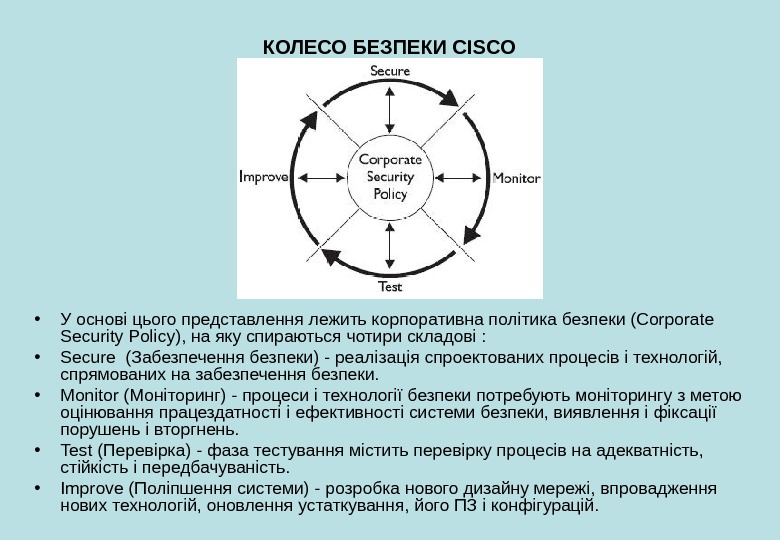

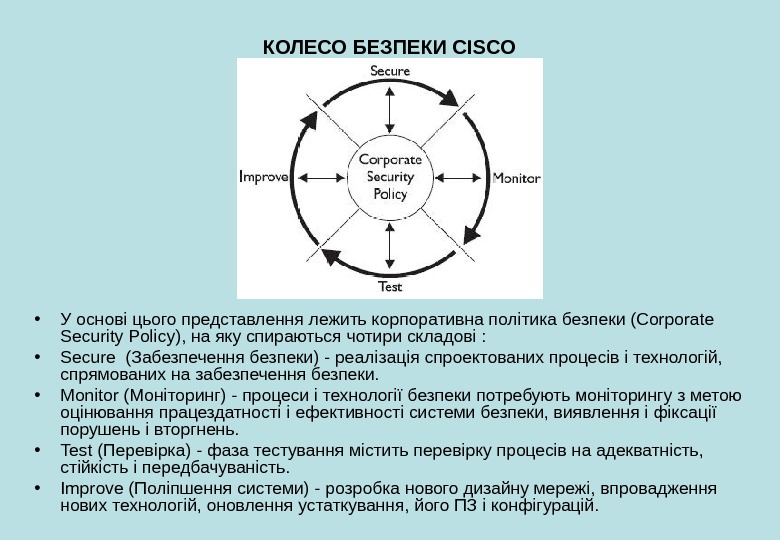

КОЛЕСО БЕЗПЕКИ CISCO • У основі цього представлення лежить корпоративна політика безпеки (Corporate Security Policy), на яку спираються чотири складові : • Secure (Забезпечення безпеки) — реалізація спроектованих процесів і технологій, спрямованих на забезпечення безпеки. • Monitor (Моніторинг) — процеси і технології безпеки потребують моніторингу з метою оцінювання працездатності і ефективності системи безпеки, виявлення і фіксації порушень і вторгнень. • Test (Перевірка) — фаза тестування містить перевірку процесів на адекватність, стійкість і передбачуваність. • Improve (Поліпшення системи) — розробка нового дизайну мережі, впровадження нових технологій, оновлення устаткування, його ПЗ і конфігурацій.

КОЛЕСО БЕЗПЕКИ CISCO • У основі цього представлення лежить корпоративна політика безпеки (Corporate Security Policy), на яку спираються чотири складові : • Secure (Забезпечення безпеки) — реалізація спроектованих процесів і технологій, спрямованих на забезпечення безпеки. • Monitor (Моніторинг) — процеси і технології безпеки потребують моніторингу з метою оцінювання працездатності і ефективності системи безпеки, виявлення і фіксації порушень і вторгнень. • Test (Перевірка) — фаза тестування містить перевірку процесів на адекватність, стійкість і передбачуваність. • Improve (Поліпшення системи) — розробка нового дизайну мережі, впровадження нових технологій, оновлення устаткування, його ПЗ і конфігурацій.

Політика безпеки — це формальний виклад правил, яким повинні підкорятися особи, що дістають доступ до корпоративної технології і інформації, це ухвалений документ, що є результатом компромісу між безпекою і простотою використання, безпекою і послугами, що надаються, і, нарешті, між ціною системи і ризиками втрат • Перш ніж проектувати реальну схему захисту мережі, слід виробити адекватну політику безпеки, що визначає ряд моментів : • План придбань і реалізацій по забезпеченню безпеки; • Допустимі і заборонені технології; • План дій на випадок інцидентів; • Допустима поведінка персоналу; • Санкції на порушення; • Ієрархію відповідальності за реалізацію, підтримку, аудит, моніторинг; • Напрям подальшого розвитку системи безпеки.

Політика безпеки — це формальний виклад правил, яким повинні підкорятися особи, що дістають доступ до корпоративної технології і інформації, це ухвалений документ, що є результатом компромісу між безпекою і простотою використання, безпекою і послугами, що надаються, і, нарешті, між ціною системи і ризиками втрат • Перш ніж проектувати реальну схему захисту мережі, слід виробити адекватну політику безпеки, що визначає ряд моментів : • План придбань і реалізацій по забезпеченню безпеки; • Допустимі і заборонені технології; • План дій на випадок інцидентів; • Допустима поведінка персоналу; • Санкції на порушення; • Ієрархію відповідальності за реалізацію, підтримку, аудит, моніторинг; • Напрям подальшого розвитку системи безпеки.

Об’єктами захисту є: • Устаткування — сервера, робочі станції, маршрутизатори, комутатори, IP — телефони і так далі; • Програмне забезпечення — наприклад, операційна система на сервері або робочій станції; • Дані, що представляють комерційну цінність для компанії; • Персонал.

Об’єктами захисту є: • Устаткування — сервера, робочі станції, маршрутизатори, комутатори, IP — телефони і так далі; • Програмне забезпечення — наприклад, операційна система на сервері або робочій станції; • Дані, що представляють комерційну цінність для компанії; • Персонал.

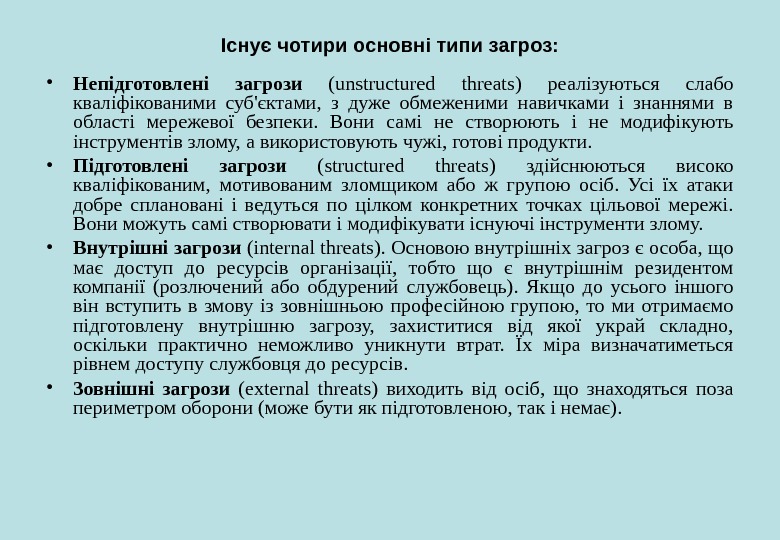

Існує чотири основні типи загроз: • Непідготовлені загрози ( unstructured threats ) реалізуються слабо кваліфікованими суб’єктами, з дуже обмеженими навичками і знаннями в області мережевої безпеки. Вони самі не створюють і не модифікують інструментів злому, а використовують чужі, готові продукти. • Підготовлені загрози ( structured threats ) здійснюються високо кваліфікованим, мотивованим зломщиком або ж групою осіб. Усі їх атаки добре сплановані і ведуться по цілком конкретних точках цільової мережі. Вони можуть самі створювати і модифікувати існуючі інструменти злому. • Внутрішні загрози ( internal threats ). Основою внутрішніх загроз є особа, що має доступ до ресурсів організації, тобто що є внутрішнім резидентом компанії (розлючений або обдурений службовець). Якщо до усього іншого він вступить в змову із зовнішньою професійною групою, то ми отримаємо підготовлену внутрішню загрозу, захиститися від якої украй складно, оскільки практично неможливо уникнути втрат. Їх міра визначатиметься рівнем доступу службовця до ресурсів. • Зовнішні загрози ( external threats ) виходить від осіб, що знаходяться поза периметром оборони (може бути як підготовленою, так і немає).

Існує чотири основні типи загроз: • Непідготовлені загрози ( unstructured threats ) реалізуються слабо кваліфікованими суб’єктами, з дуже обмеженими навичками і знаннями в області мережевої безпеки. Вони самі не створюють і не модифікують інструментів злому, а використовують чужі, готові продукти. • Підготовлені загрози ( structured threats ) здійснюються високо кваліфікованим, мотивованим зломщиком або ж групою осіб. Усі їх атаки добре сплановані і ведуться по цілком конкретних точках цільової мережі. Вони можуть самі створювати і модифікувати існуючі інструменти злому. • Внутрішні загрози ( internal threats ). Основою внутрішніх загроз є особа, що має доступ до ресурсів організації, тобто що є внутрішнім резидентом компанії (розлючений або обдурений службовець). Якщо до усього іншого він вступить в змову із зовнішньою професійною групою, то ми отримаємо підготовлену внутрішню загрозу, захиститися від якої украй складно, оскільки практично неможливо уникнути втрат. Їх міра визначатиметься рівнем доступу службовця до ресурсів. • Зовнішні загрози ( external threats ) виходить від осіб, що знаходяться поза периметром оборони (може бути як підготовленою, так і немає).

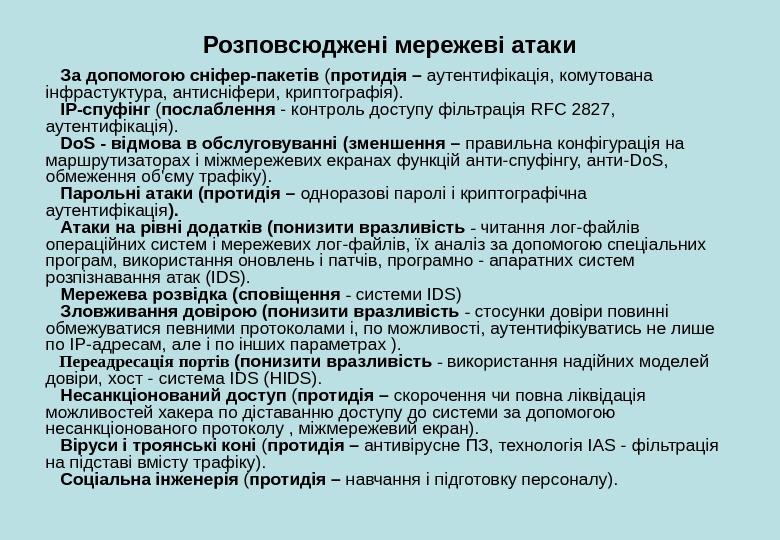

Розповсюджені мережеві атаки За допомогою сніфер-пакетів ( протидія – аутентифікація, комутована інфрастуктура, антисніфери, криптографія). IP-спуфінг ( послаблення — контроль доступу фільтрація RFC 2827, аутентифікація). Do. S — відмова в обслуговуванні (зменшення – правильна конфігурація на маршрутизаторах і міжмережевих екранах функцій анти-спуфінгу, анти- Do. S , обмеження об’єму трафіку). Парольні атаки (протидія – одноразові паролі і криптографічна аутентифікація ). Атаки на рівні додатків (понизити вразливість — читання лог-файлів операційних систем і мережевих лог-файлів, їх аналіз за допомогою спеціальних програм, використання оновлень і патчів, програмно — апаратних систем розпізнавання атак (IDS). Мережева розвідка (сповіщення — системи IDS) Зловживання довірою (понизити вразливість — стосунки довіри повинні обмежуватися певними протоколами і, по можливості, аутентифікуватись не лише по IP-адресам, але і по інших параметрах ). Переадресація портів (понизити вразливість — використання надійних моделей довіри, хост — система IDS (HIDS). Несанкціонований доступ ( протидія – скорочення чи повна ліквідація можливостей хакера по діставанню доступу до системи за допомогою несанкціонованого протоколу , міжмережевий екран). Віруси і троянські коні ( протидія – антивірусне ПЗ, технологія IAS — фільтрація на підставі вмісту трафіку). Соціальна інженерія ( протидія – навчання і підготовку персоналу).

Розповсюджені мережеві атаки За допомогою сніфер-пакетів ( протидія – аутентифікація, комутована інфрастуктура, антисніфери, криптографія). IP-спуфінг ( послаблення — контроль доступу фільтрація RFC 2827, аутентифікація). Do. S — відмова в обслуговуванні (зменшення – правильна конфігурація на маршрутизаторах і міжмережевих екранах функцій анти-спуфінгу, анти- Do. S , обмеження об’єму трафіку). Парольні атаки (протидія – одноразові паролі і криптографічна аутентифікація ). Атаки на рівні додатків (понизити вразливість — читання лог-файлів операційних систем і мережевих лог-файлів, їх аналіз за допомогою спеціальних програм, використання оновлень і патчів, програмно — апаратних систем розпізнавання атак (IDS). Мережева розвідка (сповіщення — системи IDS) Зловживання довірою (понизити вразливість — стосунки довіри повинні обмежуватися певними протоколами і, по можливості, аутентифікуватись не лише по IP-адресам, але і по інших параметрах ). Переадресація портів (понизити вразливість — використання надійних моделей довіри, хост — система IDS (HIDS). Несанкціонований доступ ( протидія – скорочення чи повна ліквідація можливостей хакера по діставанню доступу до системи за допомогою несанкціонованого протоколу , міжмережевий екран). Віруси і троянські коні ( протидія – антивірусне ПЗ, технологія IAS — фільтрація на підставі вмісту трафіку). Соціальна інженерія ( протидія – навчання і підготовку персоналу).

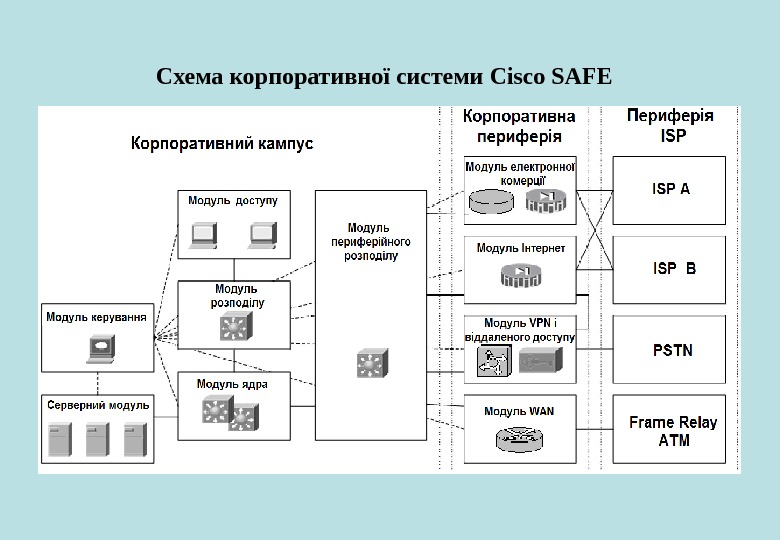

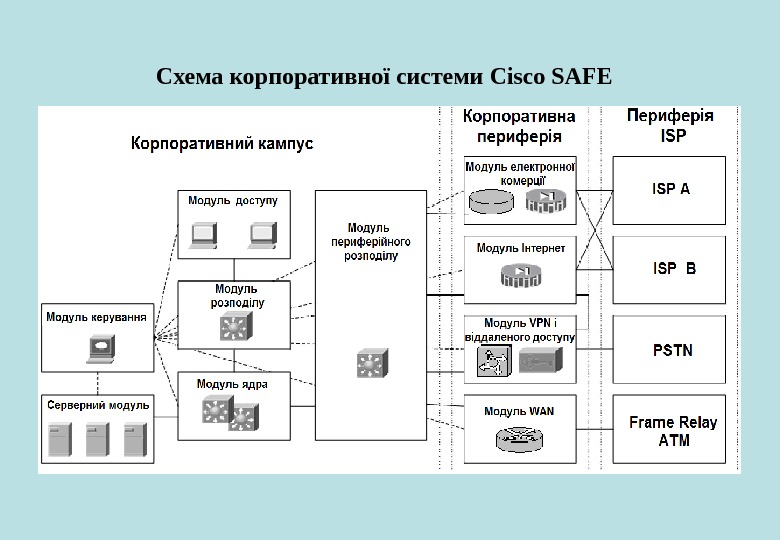

Схема корпоративної системи Cisco S

Схема корпоративної системи Cisco S

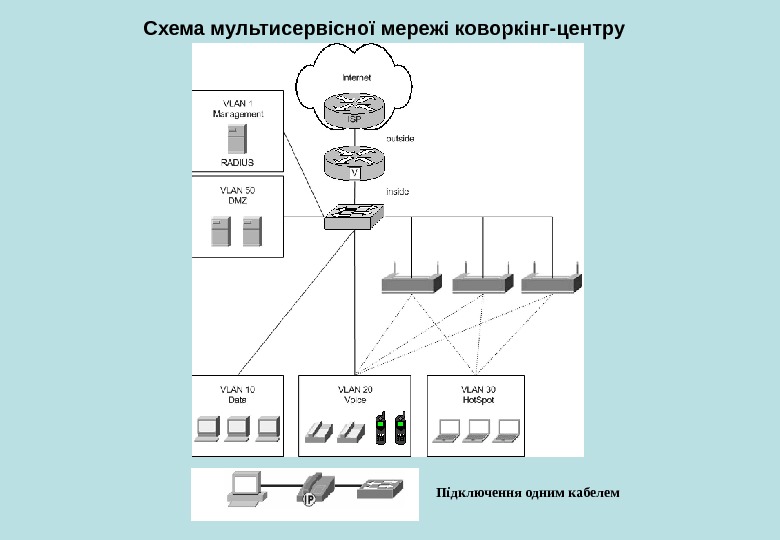

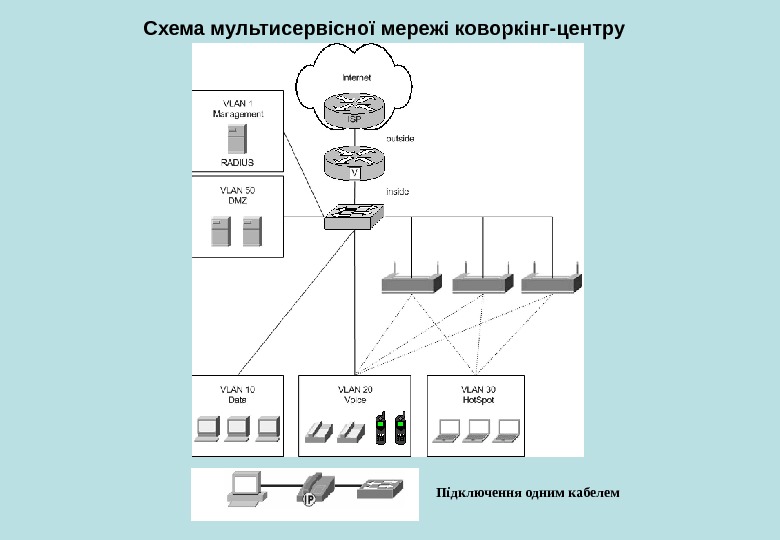

Схема мультисервісної мережі коворкінг-центру Підключення одним кабелем

Схема мультисервісної мережі коворкінг-центру Підключення одним кабелем

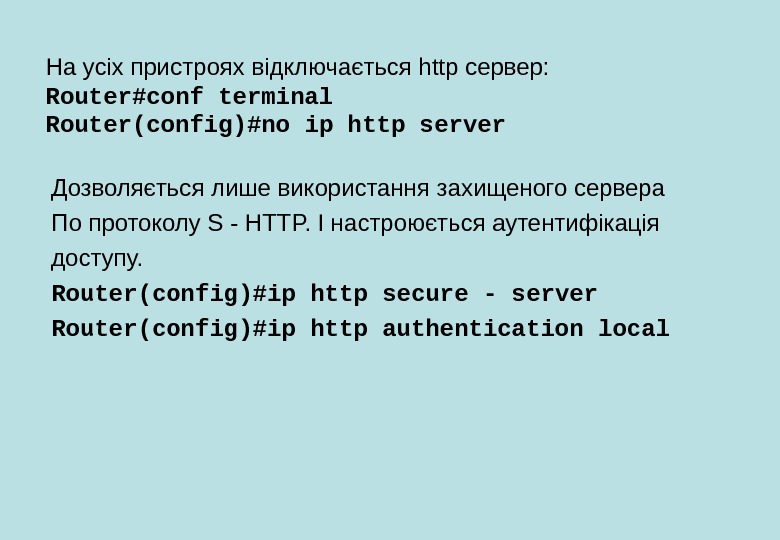

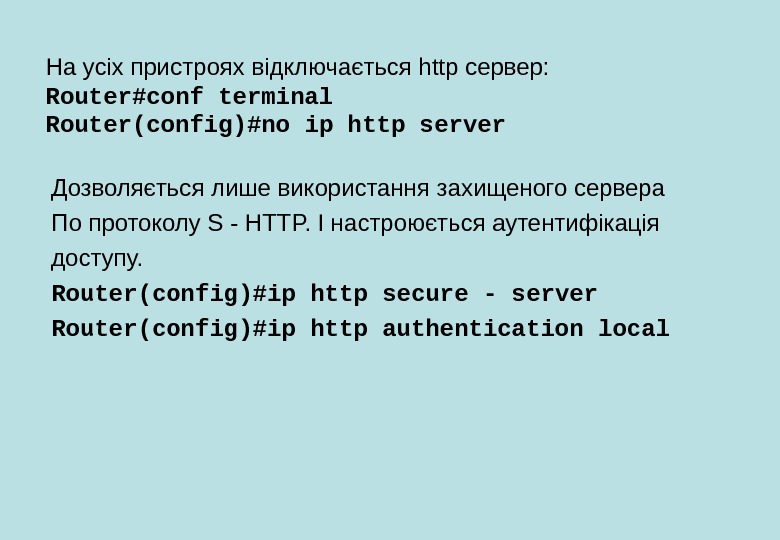

На усіх пристроях відключається http сервер: Router#conf terminal Router(config)#no ip http server Дозволяється лише використання захищеного сервера По протоколу S — HTTP. І настроюється аутентифікація доступу. Router(config)#ip http secure — server Router(config)#ip http authentication local

На усіх пристроях відключається http сервер: Router#conf terminal Router(config)#no ip http server Дозволяється лише використання захищеного сервера По протоколу S — HTTP. І настроюється аутентифікація доступу. Router(config)#ip http secure — server Router(config)#ip http authentication local

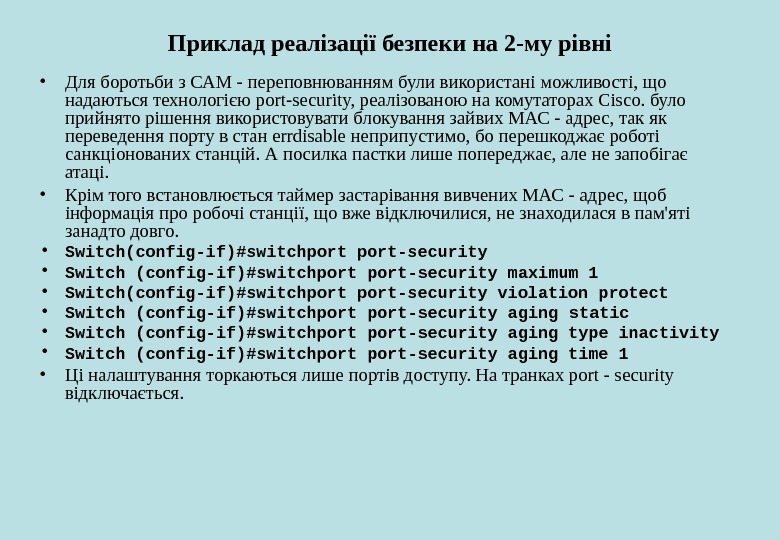

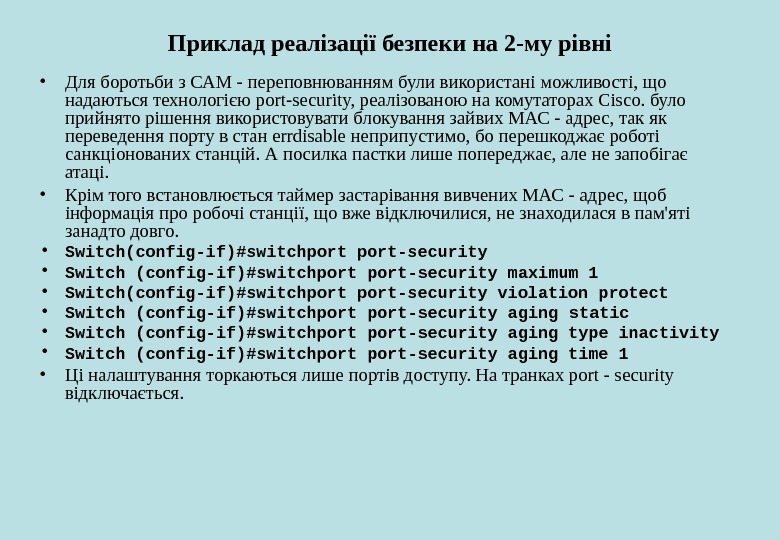

Приклад реалізації безпеки на 2 -му рівні • Для боротьби з САМ — переповнюванням були використані можливості, що надаються технологією port-security, реалізованою на комутаторах Cisco. було прийнято рішення використовувати блокування зайвих МАС — адрес, так як переведення порту в стан errdisable неприпустимо, бо перешкоджає роботі санкціонованих станцій. А посилка пастки лише попереджає, але не запобігає атаці. • Крім того встановлюється таймер застарівання вивчених МАС — адрес, щоб інформація про робочі станції, що вже відключилися, не знаходилася в пам’яті занадто довго. • Switch(config-if)#switchport-security • Switch (config-if)#switchport-security maximum 1 • Switch(config-if)#switchport-security violation protect • Switch (config-if)#switchport-security aging static • Switch (config-if)#switchport-security aging type inactivity • Switch (config-if)#switchport-security aging time 1 • Ці налаштування торкаються лише портів доступу. На транках port — security відключається.

Приклад реалізації безпеки на 2 -му рівні • Для боротьби з САМ — переповнюванням були використані можливості, що надаються технологією port-security, реалізованою на комутаторах Cisco. було прийнято рішення використовувати блокування зайвих МАС — адрес, так як переведення порту в стан errdisable неприпустимо, бо перешкоджає роботі санкціонованих станцій. А посилка пастки лише попереджає, але не запобігає атаці. • Крім того встановлюється таймер застарівання вивчених МАС — адрес, щоб інформація про робочі станції, що вже відключилися, не знаходилася в пам’яті занадто довго. • Switch(config-if)#switchport-security • Switch (config-if)#switchport-security maximum 1 • Switch(config-if)#switchport-security violation protect • Switch (config-if)#switchport-security aging static • Switch (config-if)#switchport-security aging type inactivity • Switch (config-if)#switchport-security aging time 1 • Ці налаштування торкаються лише портів доступу. На транках port — security відключається.

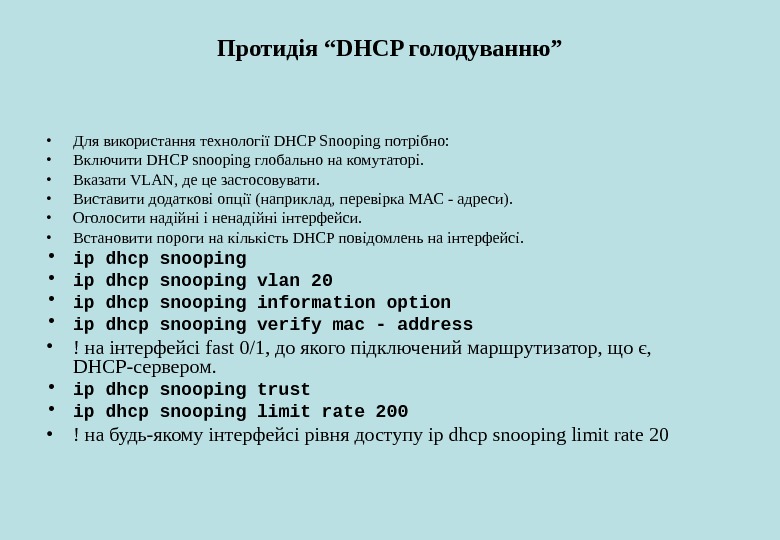

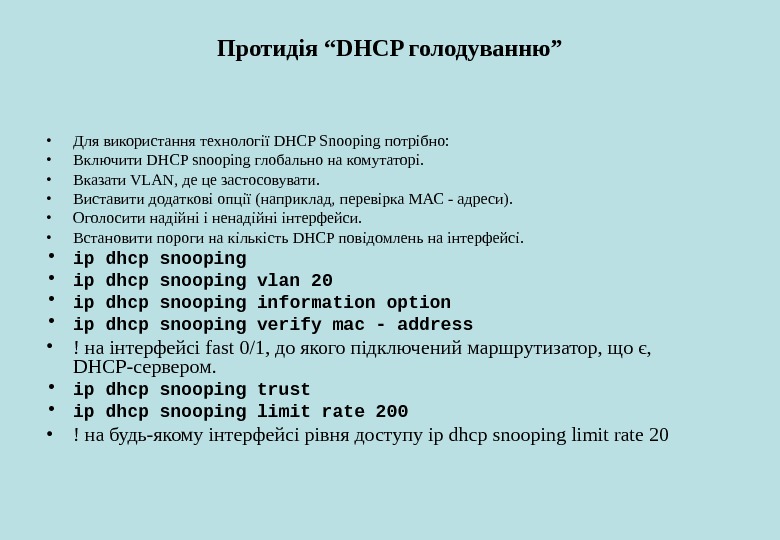

Протидія “DHCP голодуванню” • Для використання технології DHCP Snooping потрібно: • Включити DHCP snooping глобально на комутаторі. • Вказати VLAN, де це застосовувати. • Виставити додаткові опції (наприклад, перевірка МАС — адреси). • Оголосити надійні і ненадійні інтерфейси. • Встановити пороги на кількість DHCP повідомлень на інтерфейсі. • ip dhcp snooping vlan 20 • ip dhcp snooping information option • ip dhcp snooping verify mac — address • ! на інтерфейсі fast 0/1, до якого підключений маршрутизатор, що є, DHCP-сервером. • ip dhcp snooping trust • ip dhcp snooping limit rate 200 • ! на будь-якому інтерфейсі рівня доступу ip dhcp snooping limit rate

Протидія “DHCP голодуванню” • Для використання технології DHCP Snooping потрібно: • Включити DHCP snooping глобально на комутаторі. • Вказати VLAN, де це застосовувати. • Виставити додаткові опції (наприклад, перевірка МАС — адреси). • Оголосити надійні і ненадійні інтерфейси. • Встановити пороги на кількість DHCP повідомлень на інтерфейсі. • ip dhcp snooping vlan 20 • ip dhcp snooping information option • ip dhcp snooping verify mac — address • ! на інтерфейсі fast 0/1, до якого підключений маршрутизатор, що є, DHCP-сервером. • ip dhcp snooping trust • ip dhcp snooping limit rate 200 • ! на будь-якому інтерфейсі рівня доступу ip dhcp snooping limit rate

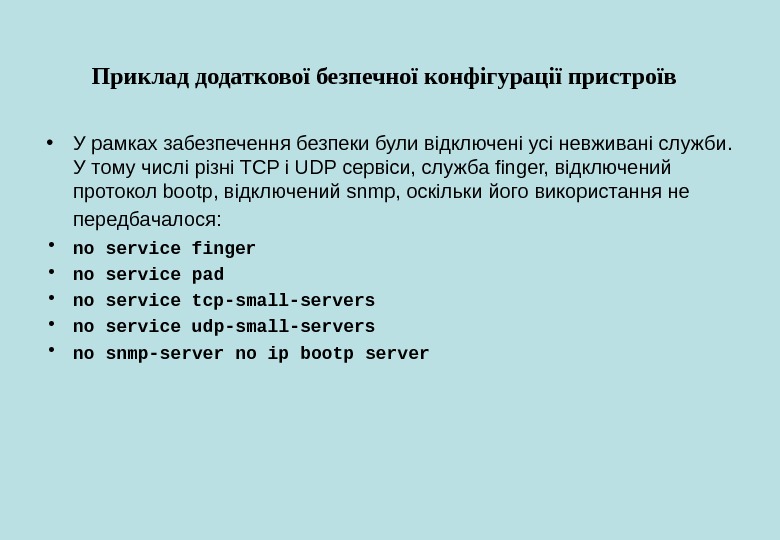

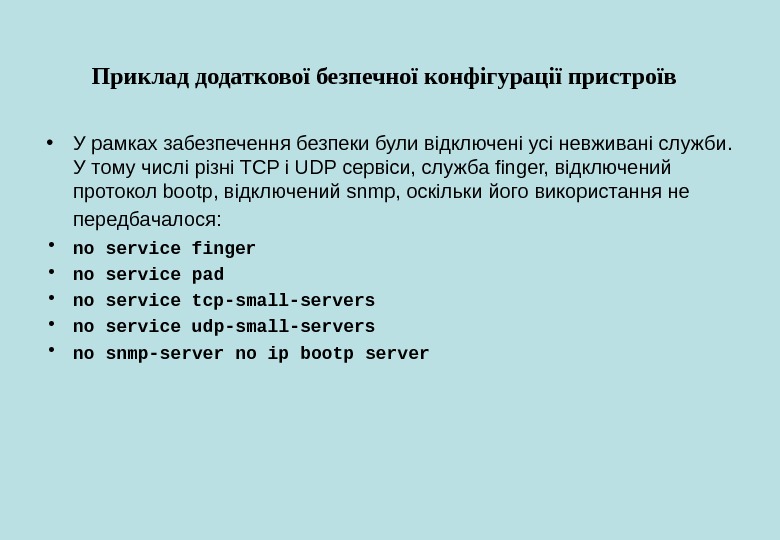

Приклад додаткової безпечної конфігурації пристроїв • У рамках забезпечення безпеки були відключені усі невживані служби. У тому числі різні TCP і UDP сервіси, служба finger, відключений протокол bootp, відключений snmp, оскільки його використання не передбачалося: • no service finger • no service pad • no service tcp-small-servers • no service udp-small-servers • no snmp-server no ip bootp server

Приклад додаткової безпечної конфігурації пристроїв • У рамках забезпечення безпеки були відключені усі невживані служби. У тому числі різні TCP і UDP сервіси, служба finger, відключений протокол bootp, відключений snmp, оскільки його використання не передбачалося: • no service finger • no service pad • no service tcp-small-servers • no service udp-small-servers • no snmp-server no ip bootp server

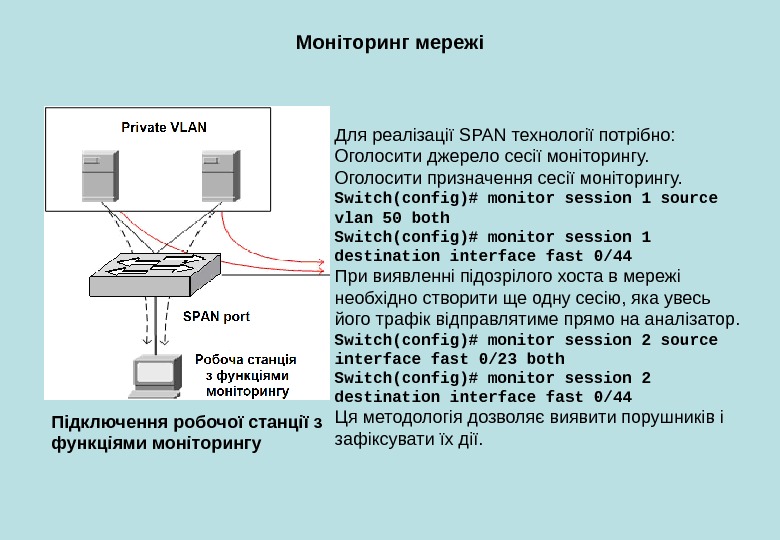

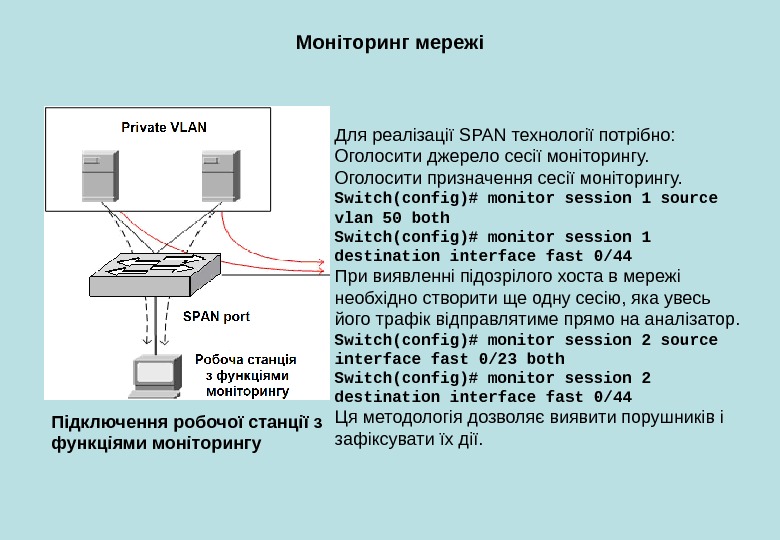

Моніторинг мережі Для реалізації SPAN технології потрібно: Оголосити джерело сесії моніторингу. Оголосити призначення сесії моніторингу. Switch(config)# monitor session 1 source vlan 50 both Switch(config)# monitor session 1 destination interface fast 0/44 При виявленні підозрілого хоста в мережі необхідно створити ще одну сесію, яка увесь його трафік відправлятиме прямо на аналізатор. Switch(config)# monitor session 2 source interface fast 0/23 both Switch(config)# monitor session 2 destination interface fast 0/44 Ця методологія дозволяє виявити порушників і зафіксувати їх дії. Підключення робочої станції з функціями моніторингу

Моніторинг мережі Для реалізації SPAN технології потрібно: Оголосити джерело сесії моніторингу. Оголосити призначення сесії моніторингу. Switch(config)# monitor session 1 source vlan 50 both Switch(config)# monitor session 1 destination interface fast 0/44 При виявленні підозрілого хоста в мережі необхідно створити ще одну сесію, яка увесь його трафік відправлятиме прямо на аналізатор. Switch(config)# monitor session 2 source interface fast 0/23 both Switch(config)# monitor session 2 destination interface fast 0/44 Ця методологія дозволяє виявити порушників і зафіксувати їх дії. Підключення робочої станції з функціями моніторингу

Охорона праці – це система правових, соціально-економічних, організаційно-технічних, санітарно-гігієнічних і лікувально-профілак тичних заходів та засобів, спрямованих на збереження життя, здоров’я і працездатності людини у процесі трудової діяльності. В розділі «Охорона праці» обґрунтована актуальність питань охорони праці, наводяться правила безпеки під час роботи з комп’ютером, вимоги до пожежної безпеки, санітарно-гігієнічні вимоги до параметрів виробничого середовища приміщень з комп’ютерною технікою.

Охорона праці – це система правових, соціально-економічних, організаційно-технічних, санітарно-гігієнічних і лікувально-профілак тичних заходів та засобів, спрямованих на збереження життя, здоров’я і працездатності людини у процесі трудової діяльності. В розділі «Охорона праці» обґрунтована актуальність питань охорони праці, наводяться правила безпеки під час роботи з комп’ютером, вимоги до пожежної безпеки, санітарно-гігієнічні вимоги до параметрів виробничого середовища приміщень з комп’ютерною технікою.

Висновки • Дипломна робота виконана у відповідності до технічного завдання. • Її мета — забезпечення інформаційної безпеки мультисервісної мережі коворкінг-центру «Репортер» — досягнута. • В результаті виконаної роботи були проаналізовані мережеві атаки, методи протидії і захисту. Досліджені технології безпеки даних. Детально вивчена архітектура Cisco SAFE. Проаналізовані існуючі методики діагностики і аналізу мереж передачі даних. • Була запропонована архітектура мультисервісної мережі коворкінг-центру «Репортер». • Для аналізу локальних мереж високої продуктивності (до 1 Gbit/sec) використаний активний сніфер з можливістю детального аналізу захоплених пакетів. • На реальному устаткуванні в ході практичної частини робіт були відпрацьовані налаштування основних механізмів забезпечення інформаційної безпеки, випробувана запропонована методика моніторингу мереж передачі даних. • В розділі «Охорона праці» обґрунтована актуальність питань охорони праці, наводяться правила безпеки під час роботи з комп’ютером, вимоги до пожежної безпеки, електробезпеки, санітарно-гігієнічні вимоги до параметрів виробничого середовища приміщень з комп’ютерною технікою.

Висновки • Дипломна робота виконана у відповідності до технічного завдання. • Її мета — забезпечення інформаційної безпеки мультисервісної мережі коворкінг-центру «Репортер» — досягнута. • В результаті виконаної роботи були проаналізовані мережеві атаки, методи протидії і захисту. Досліджені технології безпеки даних. Детально вивчена архітектура Cisco SAFE. Проаналізовані існуючі методики діагностики і аналізу мереж передачі даних. • Була запропонована архітектура мультисервісної мережі коворкінг-центру «Репортер». • Для аналізу локальних мереж високої продуктивності (до 1 Gbit/sec) використаний активний сніфер з можливістю детального аналізу захоплених пакетів. • На реальному устаткуванні в ході практичної частини робіт були відпрацьовані налаштування основних механізмів забезпечення інформаційної безпеки, випробувана запропонована методика моніторингу мереж передачі даних. • В розділі «Охорона праці» обґрунтована актуальність питань охорони праці, наводяться правила безпеки під час роботи з комп’ютером, вимоги до пожежної безпеки, електробезпеки, санітарно-гігієнічні вимоги до параметрів виробничого середовища приміщень з комп’ютерною технікою.

ЗАБЕЗПЕЧЕННЯ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ МУЛЬТИСЕРВІСНОЇ МЕРЕЖІ Диплом на робота Студента групи КІз- 4. 1. Жука Андрія Григоровича Науковий керівник : ст. викладач Каун Ю. В.

ЗАБЕЗПЕЧЕННЯ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ МУЛЬТИСЕРВІСНОЇ МЕРЕЖІ Диплом на робота Студента групи КІз- 4. 1. Жука Андрія Григоровича Науковий керівник : ст. викладач Каун Ю. В.