3f43d25b6a63571b80d0e251223d1914.ppt

- Количество слайдов: 23

VPN sous Linux Essaka Cynthia Serbin Laurent

Sommaire Ú Introduction Ú Vpnd Ú LRP Ú Freeswan

Introduction Ú Objectifs du projet Ú Qu’est ce qu’un VPN Ú Les solutions possibles

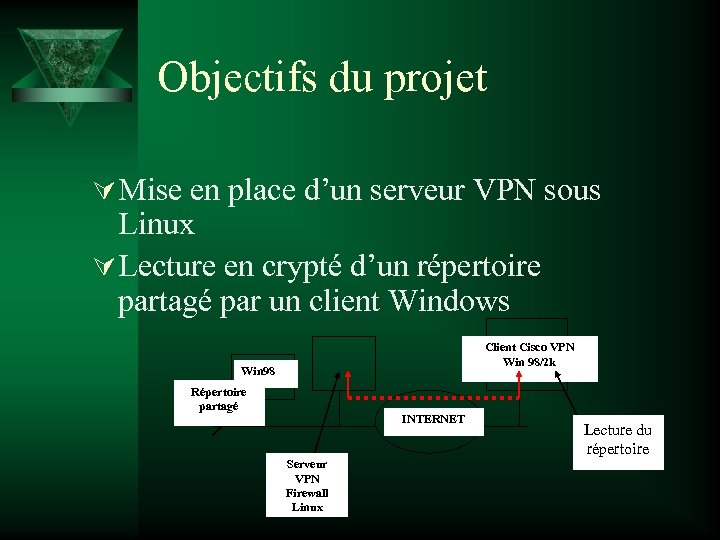

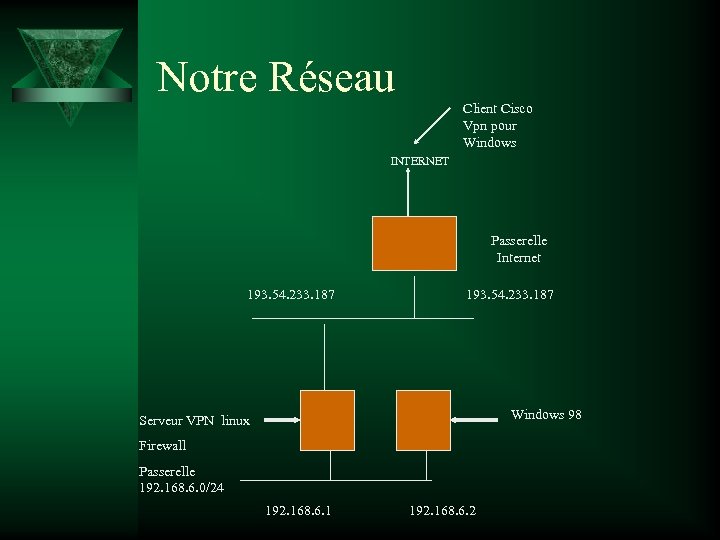

Objectifs du projet Ú Mise en place d’un serveur VPN sous Linux Ú Lecture en crypté d’un répertoire partagé par un client Windows Client Cisco VPN Win 98/2 k Win 98 Répertoire partagé INTERNET Serveur VPN Firewall Linux Lecture du répertoire

Notre Réseau Client Cisco Vpn pour Windows INTERNET Passerelle Internet 193. 54. 233. 187 Windows 98 Serveur VPN linux Firewall Passerelle 192. 168. 6. 0/24 192. 168. 6. 1 192. 168. 6. 2

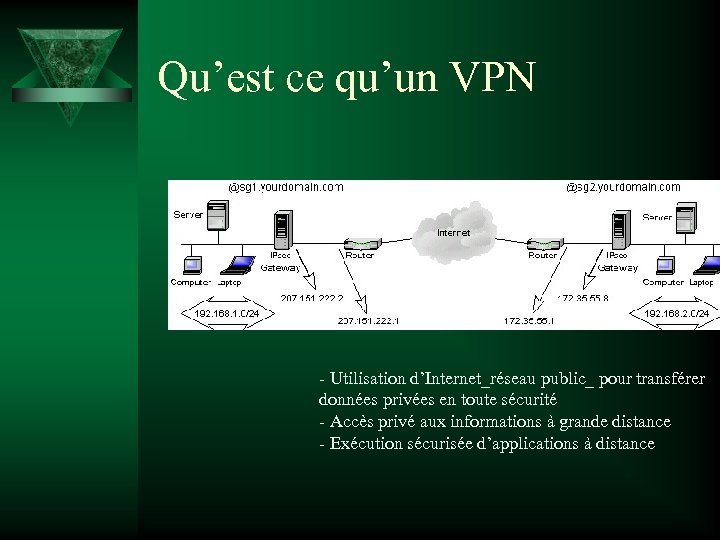

Qu’est ce qu’un VPN - Utilisation d’Internet_réseau public_ pour transférer données privées en toute sécurité - Accès privé aux informations à grande distance - Exécution sécurisée d’applications à distance

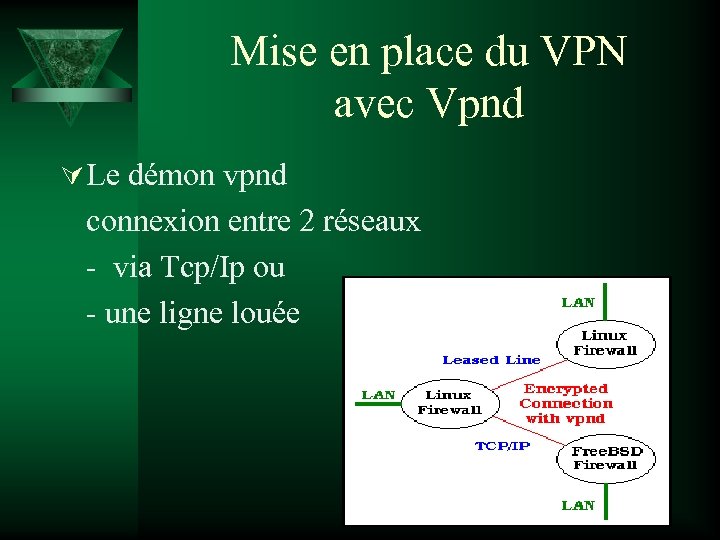

Mise en place du VPN avec Vpnd Ú Le démon vpnd connexion entre 2 réseaux - via Tcp/Ip ou - une ligne louée

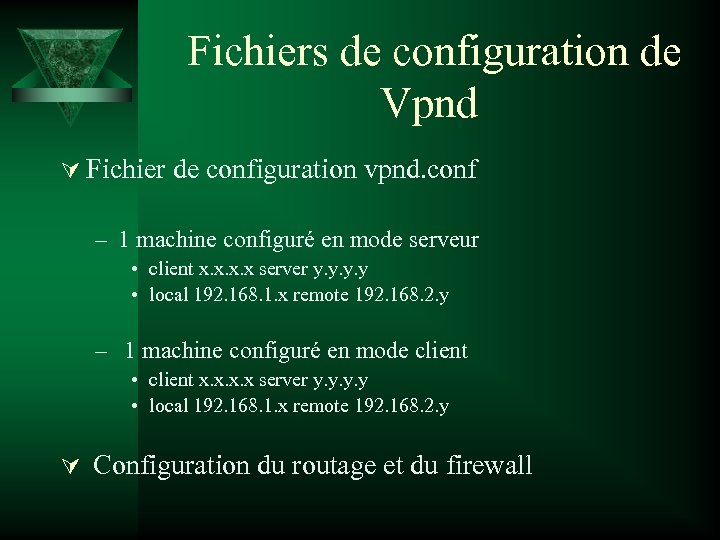

Fichiers de configuration de Vpnd Ú Fichier de configuration vpnd. conf – 1 machine configuré en mode serveur • client x. x server y. y • local 192. 168. 1. x remote 192. 168. 2. y – 1 machine configuré en mode client • client x. x server y. y • local 192. 168. 1. x remote 192. 168. 2. y Ú Configuration du routage et du firewall

Mise en place du VPN avec LRP Ú Linux Router Project – Module LRP conçu à partir du noyau linux

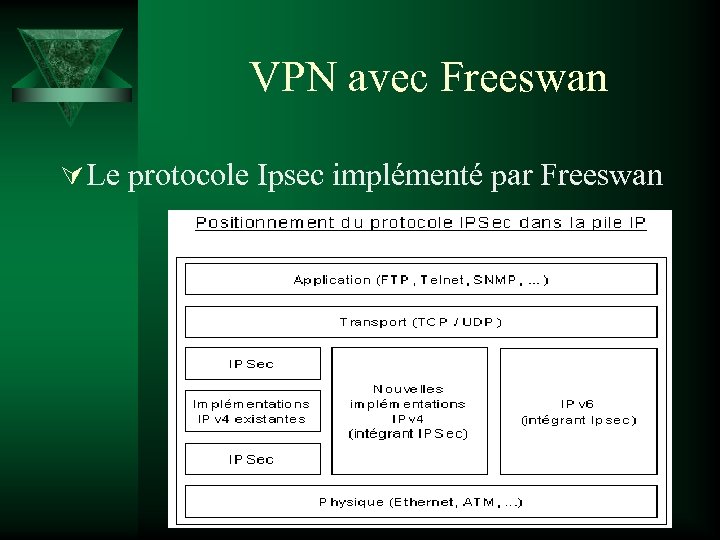

VPN avec Freeswan Ú Le protocole Ipsec implémenté par Freeswan

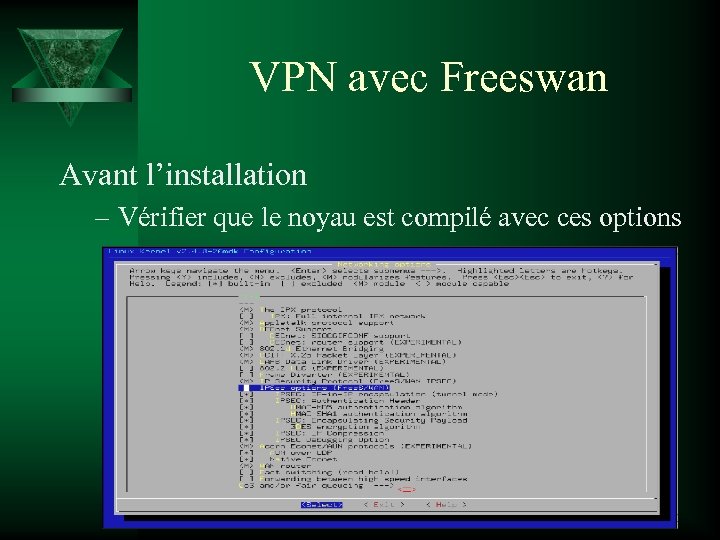

VPN avec Freeswan Avant l’installation – Vérifier que le noyau est compilé avec ces options

VPN avec Freeswan Ú Avant installation – Vérifier l’existence du répertoire linux sous usr/src – S’il n’existe pas : • Télécharger un patch d’installation des sources linux • Ré- installer Linux Ú Installation – Configuration et installation du noyau – Installation classique de Freeswan (décompression du fichier téléchargé sous usr/src) – Re- démarrez

VPN avec Freeswan Ú Vérification – dmesg |grep -i ipsec (renvoie le numéro de version de freeswan installé)

VPN avec Freeswan Ú Les fichiers utiles installés dans /etc/freeswan – Le fichier de configuration: Ipsec. conf – Le ficher secret: ipsec. secrets (génération clés)

Configuration du serveur IPSEC Ú Le fichier Ipsec. conf Conn connexion_vpn #nom de la connexion left=%any leftid= authby=secret #authentification avec la méthode des secrets partagés right=193. 54. 233. 187 rightsubnet=192. 168. 6. 1/24 rightnexthop=193. 54. 233. 129 #passerelle droite Auto=add#type de démarrage d’Ipsec : start: automatique add: à la demande d’un client

Configuration du serveur IPsec Ú Le fichier Ipsec. secrets – Génération de clé par un logiciel (PGP) – Ou alors: • PSK "Ceci. Est. Ma. Phrase. Secrete. Partagee" • chmod 600 /etc/ipsec. secrets pour sécuriser la clé

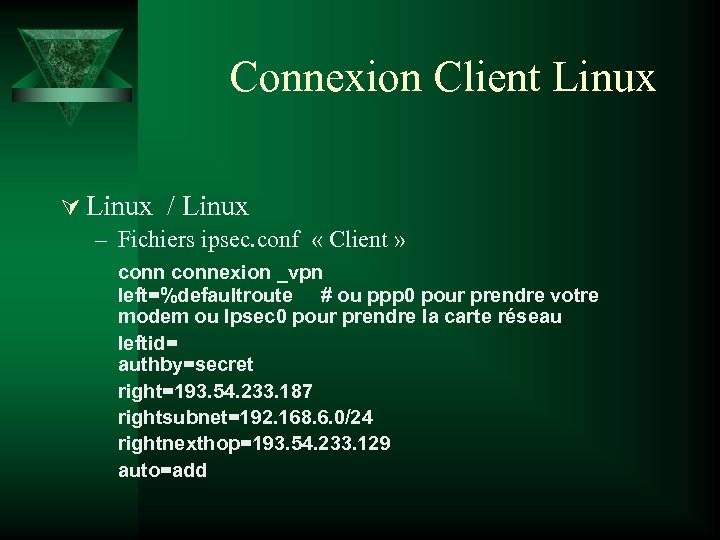

Connexion Client Linux Ú Linux / Linux – Fichiers ipsec. conf « Client » connexion _vpn left=%defaultroute # ou ppp 0 pour prendre votre modem ou Ipsec 0 pour prendre la carte réseau leftid= authby=secret right=193. 54. 233. 187 rightsubnet=192. 168. 6. 0/24 rightnexthop=193. 54. 233. 129 auto=add

Connexion Client Linux Ú Le fichier ipsec. secrets – PSK "Ceci. Est. Ma. Phrase. Secrete. Partagee " – chmod 600 /etc/ipsec. secrets pour sécuriser la clé

Connexion Client Windows Ú Linux / Windows – Linux : serveur VPN (idem) – Windows : client Cisco VPN pour Windows – Client PGPnet

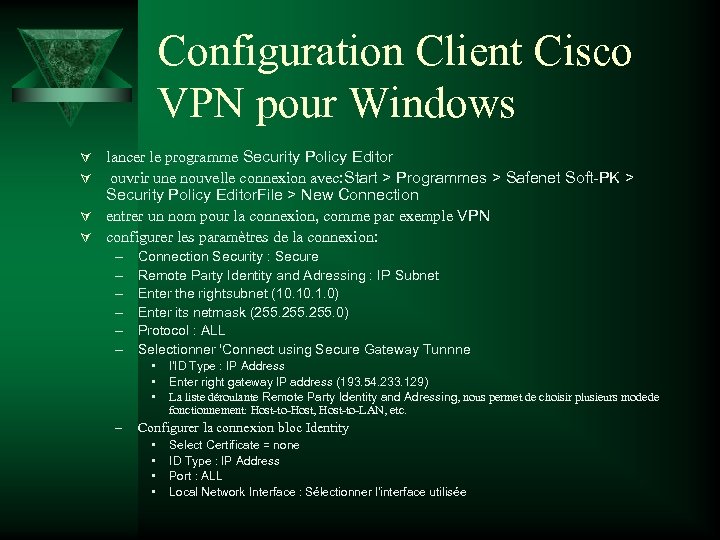

Configuration Client Cisco VPN pour Windows Ú lancer le programme Security Policy Editor Ú ouvrir une nouvelle connexion avec: Start > Programmes > Safenet Soft-PK > Security Policy Editor. File > New Connection Ú entrer un nom pour la connexion, comme par exemple VPN Ú configurer les paramètres de la connexion: – – – Connection Security : Secure Remote Party Identity and Adressing : IP Subnet Enter the rightsubnet (10. 1. 0) Enter its netmask (255. 0) Protocol : ALL Selectionner 'Connect using Secure Gateway Tunnne • • • – l'ID Type : IP Address Enter right gateway IP address (193. 54. 233. 129) La liste déroulante Remote Party Identity and Adressing, nous permet de choisir plusieurs modede fonctionnement: Host-to-Host, Host-to-LAN, etc. Configurer la connexion bloc Identity • • Select Certificate = none ID Type : IP Address Port : ALL Local Network Interface : Sélectionner l'interface utilisée

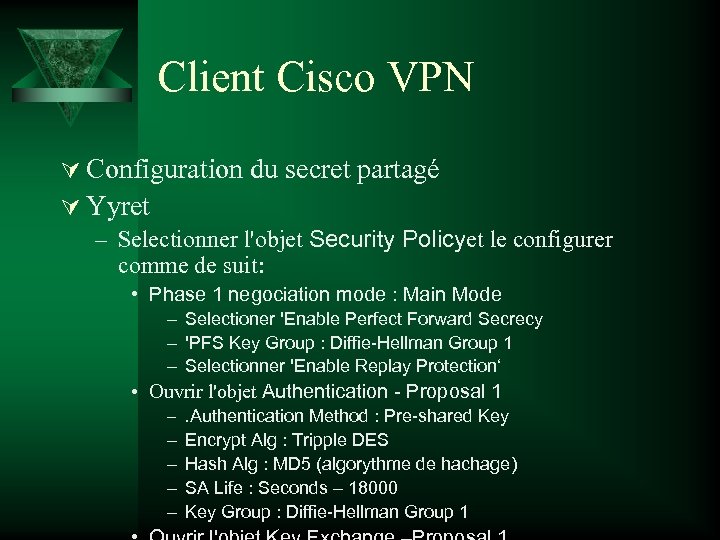

Client Cisco VPN Ú Configuration du secret partagé Ú Yyret – Selectionner l'objet Security Policyet le configurer comme de suit: • Phase 1 negociation mode : Main Mode – Selectioner 'Enable Perfect Forward Secrecy – 'PFS Key Group : Diffie-Hellman Group 1 – Selectionner 'Enable Replay Protection‘ • Ouvrir l'objet Authentication - Proposal 1 – – – . Authentication Method : Pre-shared Key Encrypt Alg : Tripple DES Hash Alg : MD 5 (algorythme de hachage) SA Life : Seconds – 18000 Key Group : Diffie-Hellman Group 1

Client Cisco Vpn – Ouvrir l'objet Key Exchange –Proposal 1. – – – Selectionner 'Encapsulation Protocol (ESP) 'Encrypt Alg : Tripple DES Hash Alg : MD 5 SA Life : Seconds - 18000 S Sauver enfin la configuration: File - Save Changes

Démarrage de la connexion Ú Commande ipsec setup start Ú ipsec whack –statusw – On s’assure qu’il n y a aucune erreur – Démarrage du script init: ipsec Ú ipsec --auto up VPN (vpn est le nom de la connexion). – Activation du tunnel crypté ces commandes sont à taper des deux côtés des 2 côtés !

3f43d25b6a63571b80d0e251223d1914.ppt