Урок 3 Возможные каналы утечки информации.ppt

- Количество слайдов: 18

Возможные каналы утечки информации и мероприятия по их устранению и ограничения Лекция по Информационной безопасности

Возможные каналы утечки информации и мероприятия по их устранению и ограничения Лекция по Информационной безопасности

Создание защищенной системы - задача комплексная, и решается она путем применения программно-технических методов и средств, а также с помощью организационных мероприятий. Конкретные средства защиты информации реализуют только типовые функции по ее защите, реальная же защитная система строится исходя из возможных угроз и выбранной политики безопасности.

Создание защищенной системы - задача комплексная, и решается она путем применения программно-технических методов и средств, а также с помощью организационных мероприятий. Конкретные средства защиты информации реализуют только типовые функции по ее защите, реальная же защитная система строится исходя из возможных угроз и выбранной политики безопасности.

Угрозы и возможные каналы утечки конфиденциальной информации Безопасность информации - состояние информационных ресурсов и информационных систем, при котором с требуемой вероятностью обеспечивается защита информации от утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации, копирования и блокирования (Руководящий документ "Автоматизированные системы. Защита от несанкционированного доступа к информации. Термины и определения" Гостехкомиссия России 1998 г. ) Под угрозой информации в системах её обработки понимается возможность возникновения на какомлибо этапе жизнедеятельности системы такого явления или события, следствием которого могут быть нежелательные воздействия на информацию.

Угрозы и возможные каналы утечки конфиденциальной информации Безопасность информации - состояние информационных ресурсов и информационных систем, при котором с требуемой вероятностью обеспечивается защита информации от утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации, копирования и блокирования (Руководящий документ "Автоматизированные системы. Защита от несанкционированного доступа к информации. Термины и определения" Гостехкомиссия России 1998 г. ) Под угрозой информации в системах её обработки понимается возможность возникновения на какомлибо этапе жизнедеятельности системы такого явления или события, следствием которого могут быть нежелательные воздействия на информацию.

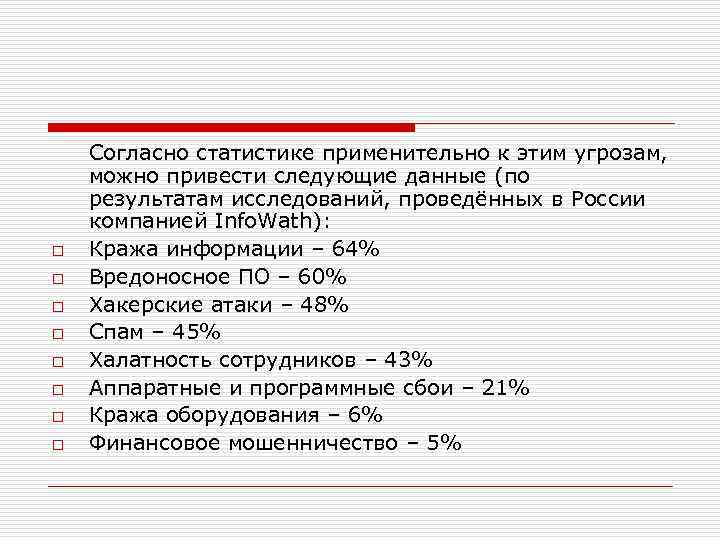

o o o o Согласно статистике применительно к этим угрозам, можно привести следующие данные (по результатам исследований, проведённых в России компанией Info. Wath): Кража информации – 64% Вредоносное ПО – 60% Хакерские атаки – 48% Спам – 45% Халатность сотрудников – 43% Аппаратные и программные сбои – 21% Кража оборудования – 6% Финансовое мошенничество – 5%

o o o o Согласно статистике применительно к этим угрозам, можно привести следующие данные (по результатам исследований, проведённых в России компанией Info. Wath): Кража информации – 64% Вредоносное ПО – 60% Хакерские атаки – 48% Спам – 45% Халатность сотрудников – 43% Аппаратные и программные сбои – 21% Кража оборудования – 6% Финансовое мошенничество – 5%

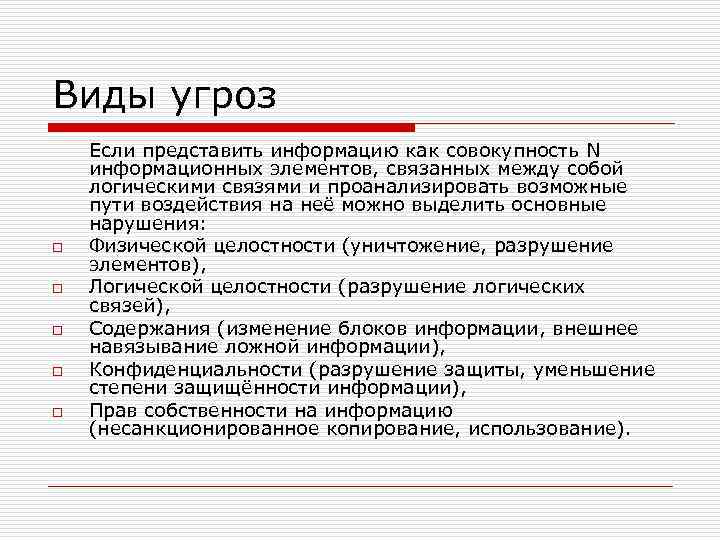

Виды угроз o o o Если представить информацию как совокупность N информационных элементов, связанных между собой логическими связями и проанализировать возможные пути воздействия на неё можно выделить основные нарушения: Физической целостности (уничтожение, разрушение элементов), Логической целостности (разрушение логических связей), Содержания (изменение блоков информации, внешнее навязывание ложной информации), Конфиденциальности (разрушение защиты, уменьшение степени защищённости информации), Прав собственности на информацию (несанкционированное копирование, использование).

Виды угроз o o o Если представить информацию как совокупность N информационных элементов, связанных между собой логическими связями и проанализировать возможные пути воздействия на неё можно выделить основные нарушения: Физической целостности (уничтожение, разрушение элементов), Логической целостности (разрушение логических связей), Содержания (изменение блоков информации, внешнее навязывание ложной информации), Конфиденциальности (разрушение защиты, уменьшение степени защищённости информации), Прав собственности на информацию (несанкционированное копирование, использование).

Угрозы информации Естественные, не зависящие от деятельности человека o Стихийные природные явления Искусственные, вызванные человеческой деятельностью Непреднамеренные (случайные) o o o Случайные сбои в работе аппаратных средств КС, линий связи, электроснабжения Ошибки пользователей КС Несчастные случаи (пожары, аварии, взрывы) Преднамеренные (умышленные) o o o Хищение носителей Подключение к каналам связи Перехват ЭМИ НСД Разглашение Копирование данных

Угрозы информации Естественные, не зависящие от деятельности человека o Стихийные природные явления Искусственные, вызванные человеческой деятельностью Непреднамеренные (случайные) o o o Случайные сбои в работе аппаратных средств КС, линий связи, электроснабжения Ошибки пользователей КС Несчастные случаи (пожары, аварии, взрывы) Преднамеренные (умышленные) o o o Хищение носителей Подключение к каналам связи Перехват ЭМИ НСД Разглашение Копирование данных

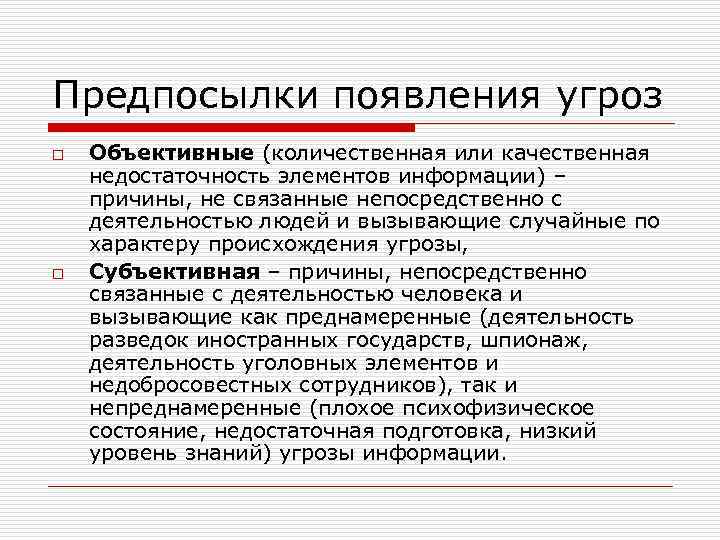

Предпосылки появления угроз o o Объективные (количественная или качественная недостаточность элементов информации) – причины, не связанные непосредственно с деятельностью людей и вызывающие случайные по характеру происхождения угрозы, Субъективная – причины, непосредственно связанные с деятельностью человека и вызывающие как преднамеренные (деятельность разведок иностранных государств, шпионаж, деятельность уголовных элементов и недобросовестных сотрудников), так и непреднамеренные (плохое психофизическое состояние, недостаточная подготовка, низкий уровень знаний) угрозы информации.

Предпосылки появления угроз o o Объективные (количественная или качественная недостаточность элементов информации) – причины, не связанные непосредственно с деятельностью людей и вызывающие случайные по характеру происхождения угрозы, Субъективная – причины, непосредственно связанные с деятельностью человека и вызывающие как преднамеренные (деятельность разведок иностранных государств, шпионаж, деятельность уголовных элементов и недобросовестных сотрудников), так и непреднамеренные (плохое психофизическое состояние, недостаточная подготовка, низкий уровень знаний) угрозы информации.

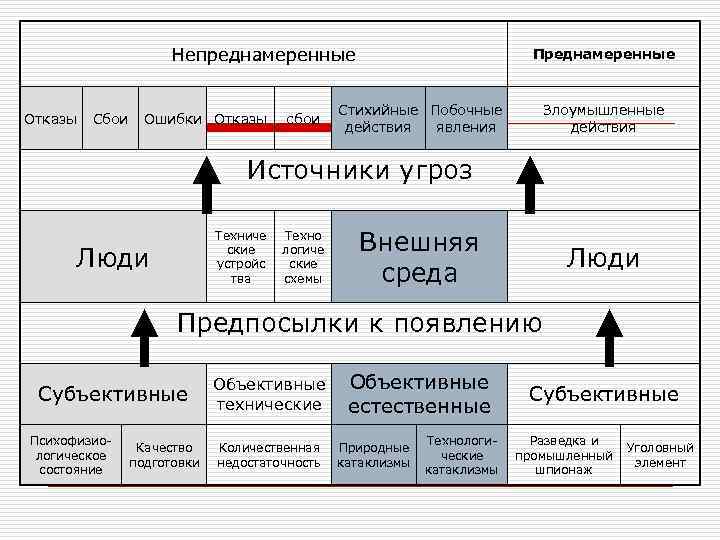

Непреднамеренные Отказы Сбои Ошибки Отказы сбои Преднамеренные Стихийные Побочные действия явления Злоумышленные действия Источники угроз Техниче ские устройс тва Люди Техно логиче ские схемы Внешняя среда Люди Предпосылки к появлению Субъективные Психофизиологическое состояние Качество подготовки Объективные технические Количественная недостаточность Объективные естественные Природные катаклизмы Технологические катаклизмы Субъективные Разведка и промышленный шпионаж Уголовный элемент

Непреднамеренные Отказы Сбои Ошибки Отказы сбои Преднамеренные Стихийные Побочные действия явления Злоумышленные действия Источники угроз Техниче ские устройс тва Люди Техно логиче ские схемы Внешняя среда Люди Предпосылки к появлению Субъективные Психофизиологическое состояние Качество подготовки Объективные технические Количественная недостаточность Объективные естественные Природные катаклизмы Технологические катаклизмы Субъективные Разведка и промышленный шпионаж Уголовный элемент

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Защищаемые помещения Возможные угрозы безопасности информации 1. Радиозакладки 2. Утечка информации по техническим каналам (акустический, виброакустический, акустоэлектрический, визуально-оптический) Рекомендуемые мероприятия по защите 1. Проверка помещений на закладки 2. Проверка помещений на соответствие требованиям 3. Аттестация помещений

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Защищаемые помещения Возможные угрозы безопасности информации 1. Радиозакладки 2. Утечка информации по техническим каналам (акустический, виброакустический, акустоэлектрический, визуально-оптический) Рекомендуемые мероприятия по защите 1. Проверка помещений на закладки 2. Проверка помещений на соответствие требованиям 3. Аттестация помещений

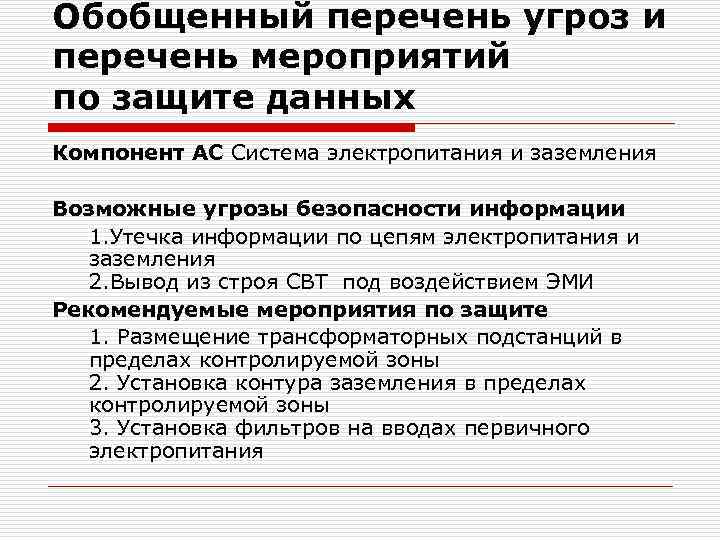

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Система электропитания и заземления Возможные угрозы безопасности информации 1. Утечка информации по цепям электропитания и заземления 2. Вывод из строя СВТ под воздействием ЭМИ Рекомендуемые мероприятия по защите 1. Размещение трансформаторных подстанций в пределах контролируемой зоны 2. Установка контура заземления в пределах контролируемой зоны 3. Установка фильтров на вводах первичного электропитания

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Система электропитания и заземления Возможные угрозы безопасности информации 1. Утечка информации по цепям электропитания и заземления 2. Вывод из строя СВТ под воздействием ЭМИ Рекомендуемые мероприятия по защите 1. Размещение трансформаторных подстанций в пределах контролируемой зоны 2. Установка контура заземления в пределах контролируемой зоны 3. Установка фильтров на вводах первичного электропитания

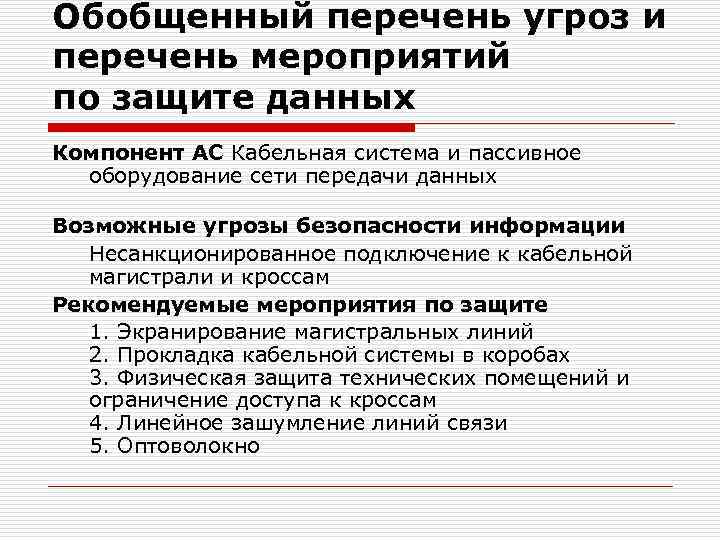

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Кабельная система и пассивное оборудование сети передачи данных Возможные угрозы безопасности информации Несанкционированное подключение к кабельной магистрали и кроссам Рекомендуемые мероприятия по защите 1. Экранирование магистральных линий 2. Прокладка кабельной системы в коробах 3. Физическая защита технических помещений и ограничение доступа к кроссам 4. Линейное зашумление линий связи 5. Оптоволокно

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Кабельная система и пассивное оборудование сети передачи данных Возможные угрозы безопасности информации Несанкционированное подключение к кабельной магистрали и кроссам Рекомендуемые мероприятия по защите 1. Экранирование магистральных линий 2. Прокладка кабельной системы в коробах 3. Физическая защита технических помещений и ограничение доступа к кроссам 4. Линейное зашумление линий связи 5. Оптоволокно

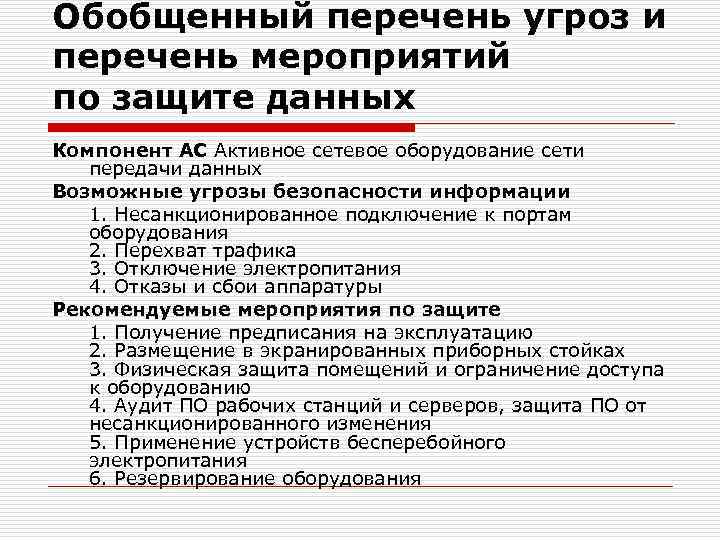

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Активное сетевое оборудование сети передачи данных Возможные угрозы безопасности информации 1. Несанкционированное подключение к портам оборудования 2. Перехват трафика 3. Отключение электропитания 4. Отказы и сбои аппаратуры Рекомендуемые мероприятия по защите 1. Получение предписания на эксплуатацию 2. Размещение в экранированных приборных стойках 3. Физическая защита помещений и ограничение доступа к оборудованию 4. Аудит ПО рабочих станций и серверов, защита ПО от несанкционированного изменения 5. Применение устройств бесперебойного электропитания 6. Резервирование оборудования

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Активное сетевое оборудование сети передачи данных Возможные угрозы безопасности информации 1. Несанкционированное подключение к портам оборудования 2. Перехват трафика 3. Отключение электропитания 4. Отказы и сбои аппаратуры Рекомендуемые мероприятия по защите 1. Получение предписания на эксплуатацию 2. Размещение в экранированных приборных стойках 3. Физическая защита помещений и ограничение доступа к оборудованию 4. Аудит ПО рабочих станций и серверов, защита ПО от несанкционированного изменения 5. Применение устройств бесперебойного электропитания 6. Резервирование оборудования

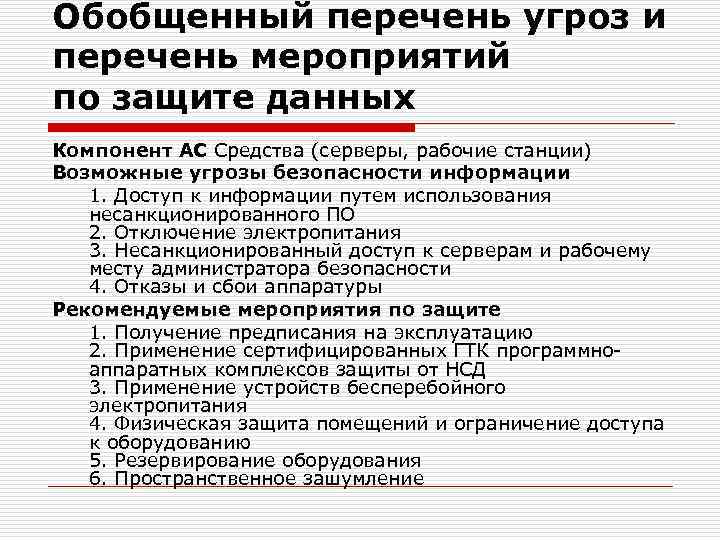

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Средства (серверы, рабочие станции) Возможные угрозы безопасности информации 1. Доступ к информации путем использования несанкционированного ПО 2. Отключение электропитания 3. Несанкционированный доступ к серверам и рабочему месту администратора безопасности 4. Отказы и сбои аппаратуры Рекомендуемые мероприятия по защите 1. Получение предписания на эксплуатацию 2. Применение сертифицированных ГТК программноаппаратных комплексов защиты от НСД 3. Применение устройств бесперебойного электропитания 4. Физическая защита помещений и ограничение доступа к оборудованию 5. Резервирование оборудования 6. Пространственное зашумление

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Средства (серверы, рабочие станции) Возможные угрозы безопасности информации 1. Доступ к информации путем использования несанкционированного ПО 2. Отключение электропитания 3. Несанкционированный доступ к серверам и рабочему месту администратора безопасности 4. Отказы и сбои аппаратуры Рекомендуемые мероприятия по защите 1. Получение предписания на эксплуатацию 2. Применение сертифицированных ГТК программноаппаратных комплексов защиты от НСД 3. Применение устройств бесперебойного электропитания 4. Физическая защита помещений и ограничение доступа к оборудованию 5. Резервирование оборудования 6. Пространственное зашумление

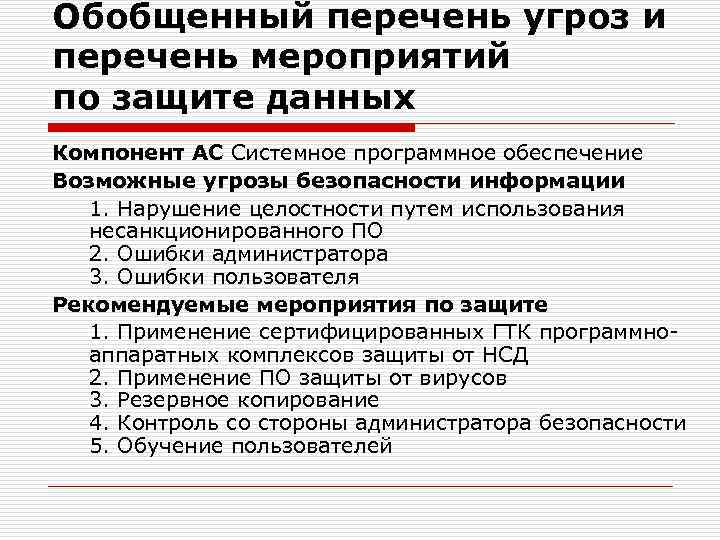

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Системное программное обеспечение Возможные угрозы безопасности информации 1. Нарушение целостности путем использования несанкционированного ПО 2. Ошибки администратора 3. Ошибки пользователя Рекомендуемые мероприятия по защите 1. Применение сертифицированных ГТК программноаппаратных комплексов защиты от НСД 2. Применение ПО защиты от вирусов 3. Резервное копирование 4. Контроль со стороны администратора безопасности 5. Обучение пользователей

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Системное программное обеспечение Возможные угрозы безопасности информации 1. Нарушение целостности путем использования несанкционированного ПО 2. Ошибки администратора 3. Ошибки пользователя Рекомендуемые мероприятия по защите 1. Применение сертифицированных ГТК программноаппаратных комплексов защиты от НСД 2. Применение ПО защиты от вирусов 3. Резервное копирование 4. Контроль со стороны администратора безопасности 5. Обучение пользователей

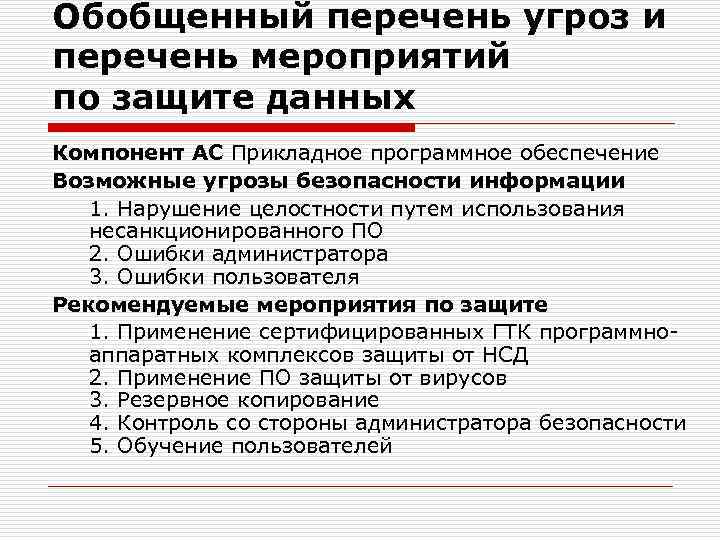

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Прикладное программное обеспечение Возможные угрозы безопасности информации 1. Нарушение целостности путем использования несанкционированного ПО 2. Ошибки администратора 3. Ошибки пользователя Рекомендуемые мероприятия по защите 1. Применение сертифицированных ГТК программноаппаратных комплексов защиты от НСД 2. Применение ПО защиты от вирусов 3. Резервное копирование 4. Контроль со стороны администратора безопасности 5. Обучение пользователей

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Прикладное программное обеспечение Возможные угрозы безопасности информации 1. Нарушение целостности путем использования несанкционированного ПО 2. Ошибки администратора 3. Ошибки пользователя Рекомендуемые мероприятия по защите 1. Применение сертифицированных ГТК программноаппаратных комплексов защиты от НСД 2. Применение ПО защиты от вирусов 3. Резервное копирование 4. Контроль со стороны администратора безопасности 5. Обучение пользователей

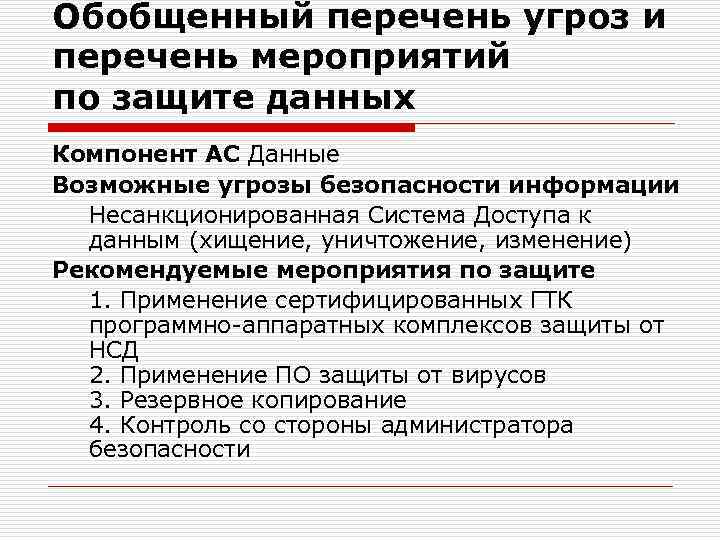

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Данные Возможные угрозы безопасности информации Несанкционированная Система Доступа к данным (хищение, уничтожение, изменение) Рекомендуемые мероприятия по защите 1. Применение сертифицированных ГТК программно-аппаратных комплексов защиты от НСД 2. Применение ПО защиты от вирусов 3. Резервное копирование 4. Контроль со стороны администратора безопасности

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Данные Возможные угрозы безопасности информации Несанкционированная Система Доступа к данным (хищение, уничтожение, изменение) Рекомендуемые мероприятия по защите 1. Применение сертифицированных ГТК программно-аппаратных комплексов защиты от НСД 2. Применение ПО защиты от вирусов 3. Резервное копирование 4. Контроль со стороны администратора безопасности

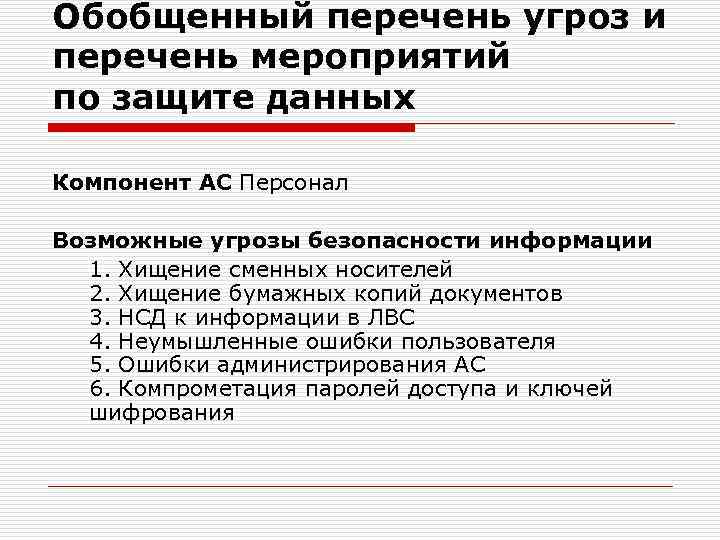

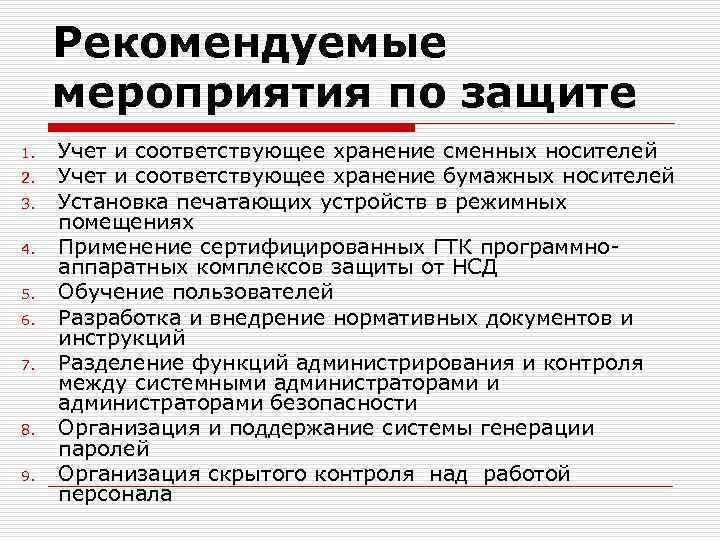

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Персонал Возможные угрозы безопасности информации 1. Хищение сменных носителей 2. Хищение бумажных копий документов 3. НСД к информации в ЛВС 4. Неумышленные ошибки пользователя 5. Ошибки администрирования АС 6. Компрометация паролей доступа и ключей шифрования

Обобщенный перечень угроз и перечень мероприятий по защите данных Компонент АС Персонал Возможные угрозы безопасности информации 1. Хищение сменных носителей 2. Хищение бумажных копий документов 3. НСД к информации в ЛВС 4. Неумышленные ошибки пользователя 5. Ошибки администрирования АС 6. Компрометация паролей доступа и ключей шифрования

Рекомендуемые мероприятия по защите 1. 2. 3. 4. 5. 6. 7. 8. 9. Учет и соответствующее хранение сменных носителей Учет и соответствующее хранение бумажных носителей Установка печатающих устройств в режимных помещениях Применение сертифицированных ГТК программноаппаратных комплексов защиты от НСД Обучение пользователей Разработка и внедрение нормативных документов и инструкций Разделение функций администрирования и контроля между системными администраторами безопасности Организация и поддержание системы генерации паролей Организация скрытого контроля над работой персонала

Рекомендуемые мероприятия по защите 1. 2. 3. 4. 5. 6. 7. 8. 9. Учет и соответствующее хранение сменных носителей Учет и соответствующее хранение бумажных носителей Установка печатающих устройств в режимных помещениях Применение сертифицированных ГТК программноаппаратных комплексов защиты от НСД Обучение пользователей Разработка и внедрение нормативных документов и инструкций Разделение функций администрирования и контроля между системными администраторами безопасности Организация и поддержание системы генерации паролей Организация скрытого контроля над работой персонала