9f00e90d0753109cc586259aee447acd.ppt

- Количество слайдов: 40

Virtual Private Networks

Virtual Private Networks

Cuprins • • Introducere Tipuri de VPN-uri Componentele VPN Caracteristicile Secure VPN-urilor VPN Tunneling Integritatea datelor in VPN IPsec Studiu de caz

Cuprins • • Introducere Tipuri de VPN-uri Componentele VPN Caracteristicile Secure VPN-urilor VPN Tunneling Integritatea datelor in VPN IPsec Studiu de caz

Introducere • VPN • Permite organizatiilor sa creeze retele private peste Internet • Asigura confidentialitatea si securitatea • Traficul este criptat • Foloseste conexiuni virtuale care sunt rutate prin Internet • Scalabilitate • Cost redus

Introducere • VPN • Permite organizatiilor sa creeze retele private peste Internet • Asigura confidentialitatea si securitatea • Traficul este criptat • Foloseste conexiuni virtuale care sunt rutate prin Internet • Scalabilitate • Cost redus

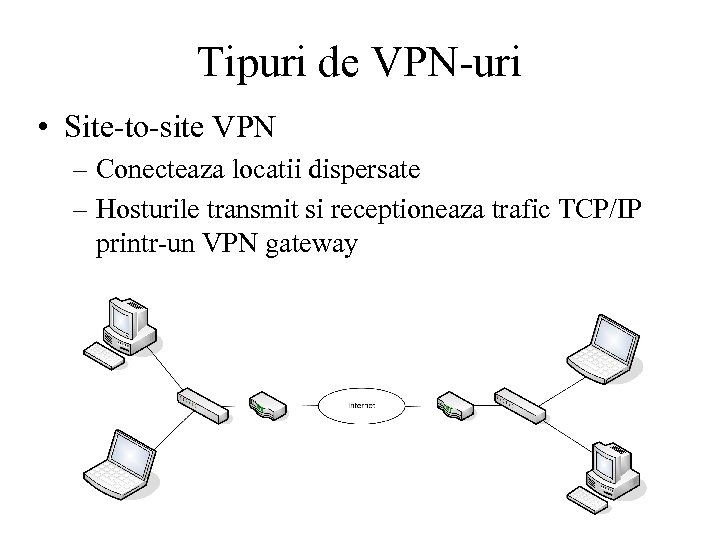

Tipuri de VPN-uri • Site-to-site VPN – Conecteaza locatii dispersate – Hosturile transmit si receptioneaza trafic TCP/IP printr-un VPN gateway

Tipuri de VPN-uri • Site-to-site VPN – Conecteaza locatii dispersate – Hosturile transmit si receptioneaza trafic TCP/IP printr-un VPN gateway

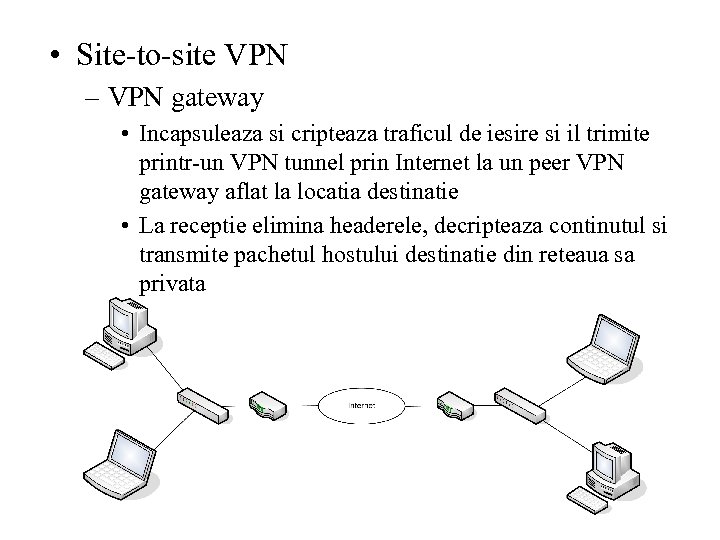

• Site-to-site VPN – VPN gateway • Incapsuleaza si cripteaza traficul de iesire si il trimite printr-un VPN tunnel prin Internet la un peer VPN gateway aflat la locatia destinatie • La receptie elimina headerele, decripteaza continutul si transmite pachetul hostului destinatie din reteaua sa privata

• Site-to-site VPN – VPN gateway • Incapsuleaza si cripteaza traficul de iesire si il trimite printr-un VPN tunnel prin Internet la un peer VPN gateway aflat la locatia destinatie • La receptie elimina headerele, decripteaza continutul si transmite pachetul hostului destinatie din reteaua sa privata

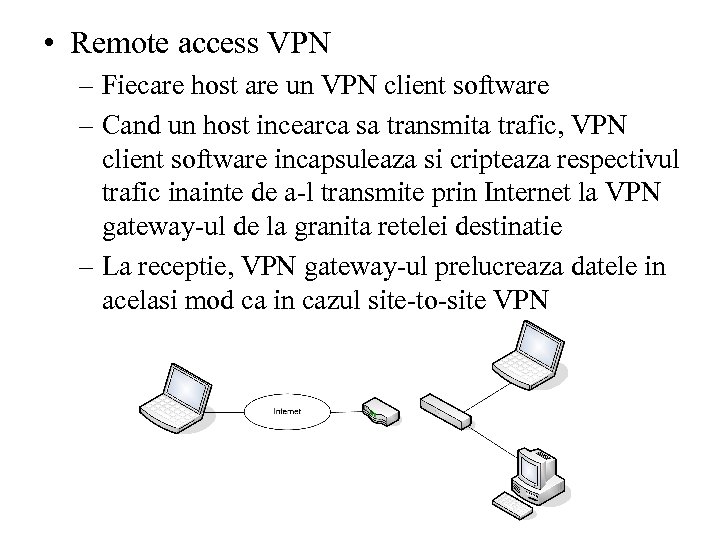

• Remote access VPN – Fiecare host are un VPN client software – Cand un host incearca sa transmita trafic, VPN client software incapsuleaza si cripteaza respectivul trafic inainte de a-l transmite prin Internet la VPN gateway-ul de la granita retelei destinatie – La receptie, VPN gateway-ul prelucreaza datele in acelasi mod ca in cazul site-to-site VPN

• Remote access VPN – Fiecare host are un VPN client software – Cand un host incearca sa transmita trafic, VPN client software incapsuleaza si cripteaza respectivul trafic inainte de a-l transmite prin Internet la VPN gateway-ul de la granita retelei destinatie – La receptie, VPN gateway-ul prelucreaza datele in acelasi mod ca in cazul site-to-site VPN

Componentele VPN • Retea cu servere si statii • Conexiune la Internet • VPN gateway-uri (rutere, firewall-uri, concentratoare. VPN, ASA-uri) care actioneaza ca puncte de capat pentru stabilirea, managementul si controlul conexiunilor VPN • Software pentru crearea si managementul VPN tunnel-urilor

Componentele VPN • Retea cu servere si statii • Conexiune la Internet • VPN gateway-uri (rutere, firewall-uri, concentratoare. VPN, ASA-uri) care actioneaza ca puncte de capat pentru stabilirea, managementul si controlul conexiunilor VPN • Software pentru crearea si managementul VPN tunnel-urilor

• VPN-urile securizeaza datele prin incapsularea si/sau criptarea datelor – Incapsularea (tunneling) transmite datele transparent din retea printr-o infrastructura de retea partajata – Criptarea codifica datele intr-un format diferit folosind o cheie secreta – Decriptarea decodifica datele criptate in formatul necriptat original

• VPN-urile securizeaza datele prin incapsularea si/sau criptarea datelor – Incapsularea (tunneling) transmite datele transparent din retea printr-o infrastructura de retea partajata – Criptarea codifica datele intr-un format diferit folosind o cheie secreta – Decriptarea decodifica datele criptate in formatul necriptat original

Caracteristicile Secure VPN-urilor • Confidentialitatea datelor: protejarea datelor impotriva interceptarii acestora de catre surse neautentificate sau neautorizate. Realizata prin incapsulare si criptare. • Integritatea datelor: garanteaza faptul ca asupra datelor nu au fost manipulate sau modificate pe ruta dintre sursa si destinatie. Realizata prin hash.

Caracteristicile Secure VPN-urilor • Confidentialitatea datelor: protejarea datelor impotriva interceptarii acestora de catre surse neautentificate sau neautorizate. Realizata prin incapsulare si criptare. • Integritatea datelor: garanteaza faptul ca asupra datelor nu au fost manipulate sau modificate pe ruta dintre sursa si destinatie. Realizata prin hash.

• Autentificare: asigura faptul ca mesajele vin de la o sursa autentica si merg la o destinatie autentica. Identificarea utilizatorilor se poate realiza prin parole, certificate digitale, smart card-uri sau date biometrice. • Protectie Anti-Replay: detecteaza si rejecteaza pachetele rejucate (replayed) si ajuta la prevenirea falsificarii (spoofing). Verifica fiecare pachet sa fie unic si nu duplicat. Compara numarul de secventa a pachetelor receptionate cu o fereastra glisanta de la destinatie sau security gateway. Pachetele cu un numar de secventa care este inaintea ferestrei glisante sunt considerate intarziate sau duplicate si sunt eliminate.

• Autentificare: asigura faptul ca mesajele vin de la o sursa autentica si merg la o destinatie autentica. Identificarea utilizatorilor se poate realiza prin parole, certificate digitale, smart card-uri sau date biometrice. • Protectie Anti-Replay: detecteaza si rejecteaza pachetele rejucate (replayed) si ajuta la prevenirea falsificarii (spoofing). Verifica fiecare pachet sa fie unic si nu duplicat. Compara numarul de secventa a pachetelor receptionate cu o fereastra glisanta de la destinatie sau security gateway. Pachetele cu un numar de secventa care este inaintea ferestrei glisante sunt considerate intarziate sau duplicate si sunt eliminate.

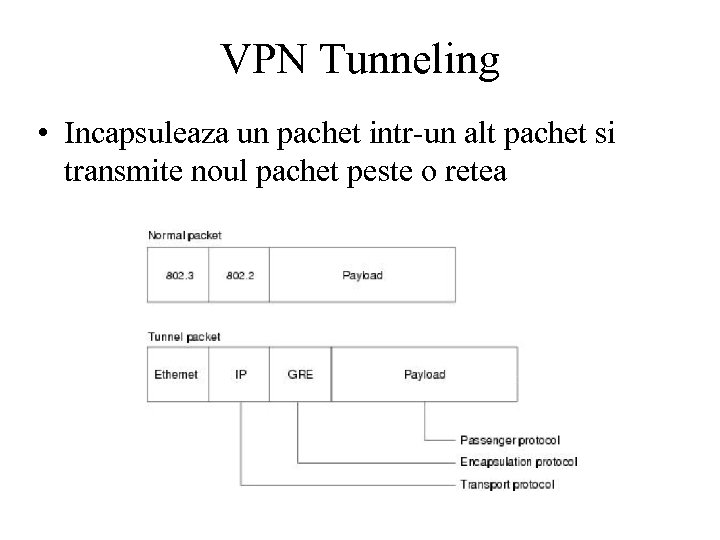

VPN Tunneling • Incapsuleaza un pachet intr-un alt pachet si transmite noul pachet peste o retea

VPN Tunneling • Incapsuleaza un pachet intr-un alt pachet si transmite noul pachet peste o retea

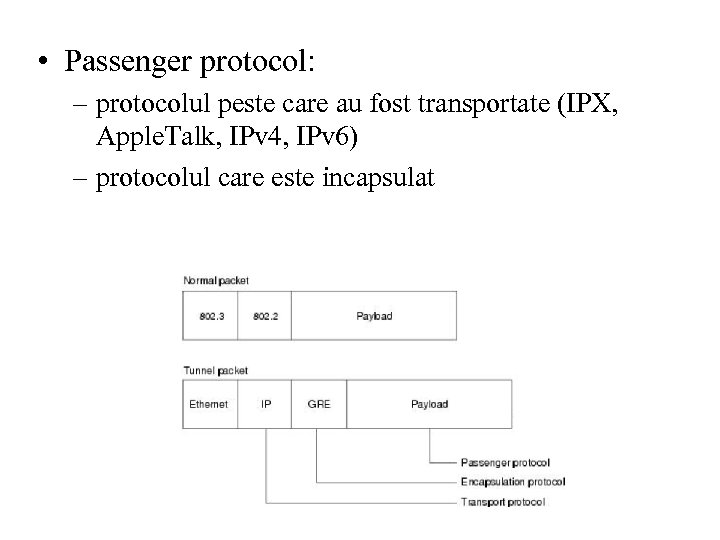

• Passenger protocol: – protocolul peste care au fost transportate (IPX, Apple. Talk, IPv 4, IPv 6) – protocolul care este incapsulat

• Passenger protocol: – protocolul peste care au fost transportate (IPX, Apple. Talk, IPv 4, IPv 6) – protocolul care este incapsulat

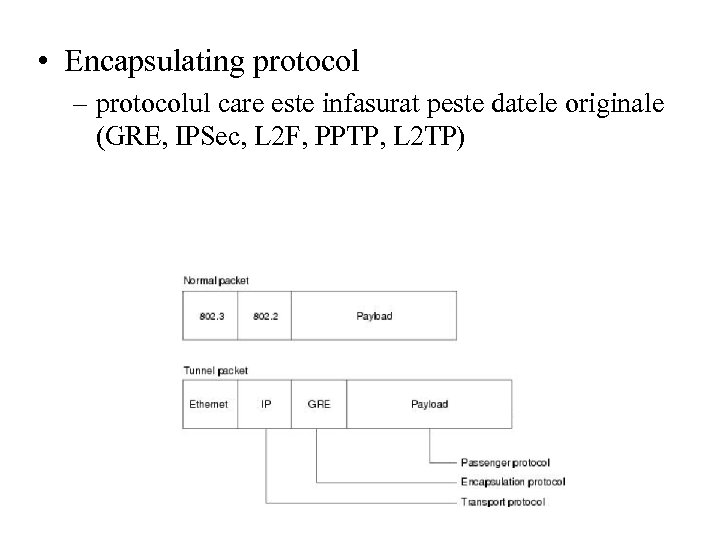

• Encapsulating protocol – protocolul care este infasurat peste datele originale (GRE, IPSec, L 2 F, PPTP, L 2 TP)

• Encapsulating protocol – protocolul care este infasurat peste datele originale (GRE, IPSec, L 2 F, PPTP, L 2 TP)

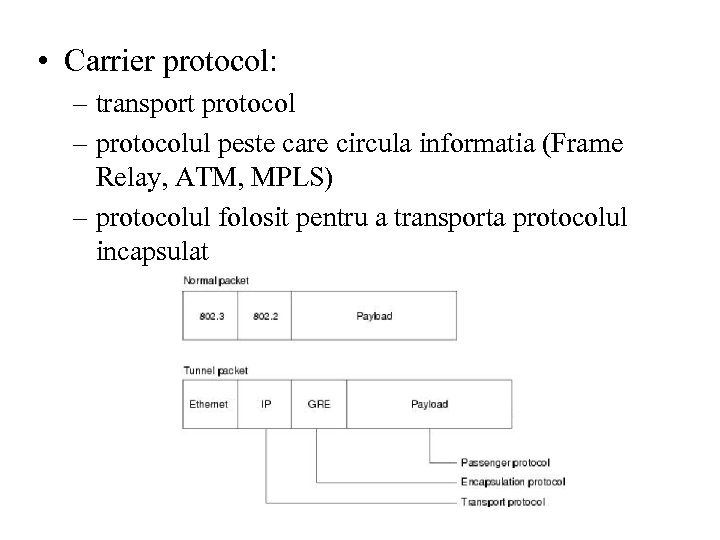

• Carrier protocol: – transport protocol – protocolul peste care circula informatia (Frame Relay, ATM, MPLS) – protocolul folosit pentru a transporta protocolul incapsulat

• Carrier protocol: – transport protocol – protocolul peste care circula informatia (Frame Relay, ATM, MPLS) – protocolul folosit pentru a transporta protocolul incapsulat

Integritatea datelor in VPN • Criptarea datelor face imposibila citirea acestora pentru receptorii neautorizati • Pentru ca sa functioneze criptarea, atat transmitatorul cat si receptorul trebuie sa cunoasca regulile folosite la transformarea mesajului original in forma sa codata • Regulile de criptare VPN includ un algoritm si o cheie • Un algoritm este o functie matematica care combina un mesaj, text, digiti, sau toate trei cu o cheie • Gradul de securitate furnizat de un algoritm de criptare depinde de lungimea cheii

Integritatea datelor in VPN • Criptarea datelor face imposibila citirea acestora pentru receptorii neautorizati • Pentru ca sa functioneze criptarea, atat transmitatorul cat si receptorul trebuie sa cunoasca regulile folosite la transformarea mesajului original in forma sa codata • Regulile de criptare VPN includ un algoritm si o cheie • Un algoritm este o functie matematica care combina un mesaj, text, digiti, sau toate trei cu o cheie • Gradul de securitate furnizat de un algoritm de criptare depinde de lungimea cheii

• Criptarea simetrica – Symmetric key encryption sau secret key encryption – Necesita o shared secret key pentru a efectua criptarea si decriptarea – Fiecare din cele doua calculatoare trebuie sa cunoasca cheia pentru a decodifica informatia – Fiecare calculator cripteaza informatia inainte de a o trimite peste retea celuilalt calculator – Necesita cunoasterea calculatoarelor care comunica astfel incat aceeasi cheie sa fie configurata pe fiecare calculator – Exemple: Data Encryption Standard (DES), Triple DES (3 DES), Advanced Encryption Standard (AES)

• Criptarea simetrica – Symmetric key encryption sau secret key encryption – Necesita o shared secret key pentru a efectua criptarea si decriptarea – Fiecare din cele doua calculatoare trebuie sa cunoasca cheia pentru a decodifica informatia – Fiecare calculator cripteaza informatia inainte de a o trimite peste retea celuilalt calculator – Necesita cunoasterea calculatoarelor care comunica astfel incat aceeasi cheie sa fie configurata pe fiecare calculator – Exemple: Data Encryption Standard (DES), Triple DES (3 DES), Advanced Encryption Standard (AES)

• Criptarea asimetrica – Foloseste chei diferite pentru criptare si decriptare – Public key encryption este o varianta de criptare asimetrica care foloseste o combinatie de o cheie privata si o cheie publica – Receptorul da o cheie publica oricarui transmitator cu care doreste sa comunice – Transmitatorul foloseste o cheie privata combinata cu cheia publica a receptorului pentru a cripta mesajul – Transmitatorul trebuie sa ofere cheia publica proprie receptorului – Pentru a decripta mesajul receptorul va folosi cheia publica a transmitatorului cu propria cheie privata – Exemplu: Rivest, Shamir, and Adleman (RSA)

• Criptarea asimetrica – Foloseste chei diferite pentru criptare si decriptare – Public key encryption este o varianta de criptare asimetrica care foloseste o combinatie de o cheie privata si o cheie publica – Receptorul da o cheie publica oricarui transmitator cu care doreste sa comunice – Transmitatorul foloseste o cheie privata combinata cu cheia publica a receptorului pentru a cripta mesajul – Transmitatorul trebuie sa ofere cheia publica proprie receptorului – Pentru a decripta mesajul receptorul va folosi cheia publica a transmitatorului cu propria cheie privata – Exemplu: Rivest, Shamir, and Adleman (RSA)

• Hash sau message digest – Hash-urile contribuie la integritatea datelor si autentificare asigurand ca persoanele neautorizate nu manipuleaza mesajele transmise – Este un numar generat dintr-un sir de text – Transmitatorul original genereaza un hash al mesajului si il trimite impreuna cu mesajul – Receptorul decripteaza mesajul si hash-ul, produce un alt hash din mesajul receptionat si compara cele doua hash-uri. – Daca sunt identice receptorul poate fi suficient de sigur asupra faptului ca integritatea mesajului nu a fost afectata

• Hash sau message digest – Hash-urile contribuie la integritatea datelor si autentificare asigurand ca persoanele neautorizate nu manipuleaza mesajele transmise – Este un numar generat dintr-un sir de text – Transmitatorul original genereaza un hash al mesajului si il trimite impreuna cu mesajul – Receptorul decripteaza mesajul si hash-ul, produce un alt hash din mesajul receptionat si compara cele doua hash-uri. – Daca sunt identice receptorul poate fi suficient de sigur asupra faptului ca integritatea mesajului nu a fost afectata

• VPN-urile folosesc un cod de autentificare a mesajelor pentru a verifica integritatea si autenticitatea unui mesaj, fara a folosi vreun mecanism suplimentar - hashed message authentication code (HMAC) • HMAC are doi parametri: un mesaj de intrare si o cheie secreta cunoscuta doar transmitatorului si receptorilor destinati • Algoritmi HMAC – Message Digest 5 (MD 5) – Secure Hash Algorithm 1 (SHA-1)

• VPN-urile folosesc un cod de autentificare a mesajelor pentru a verifica integritatea si autenticitatea unui mesaj, fara a folosi vreun mecanism suplimentar - hashed message authentication code (HMAC) • HMAC are doi parametri: un mesaj de intrare si o cheie secreta cunoscuta doar transmitatorului si receptorilor destinati • Algoritmi HMAC – Message Digest 5 (MD 5) – Secure Hash Algorithm 1 (SHA-1)

• Dispozitivul de la capatul tunelului VPN trebuie sa fie autentificat inainte de a fi considerata securizata calea de comunicatie • Sunt doua metode de autentificare: – Pre-shared key (PSK) – RSA signature

• Dispozitivul de la capatul tunelului VPN trebuie sa fie autentificat inainte de a fi considerata securizata calea de comunicatie • Sunt doua metode de autentificare: – Pre-shared key (PSK) – RSA signature

IPsec • Introducere • Protocoale de securitate • Internet Key Exchange

IPsec • Introducere • Protocoale de securitate • Internet Key Exchange

Introducere • Suita de protocoale pentru securizarea comunicatiilor IP • Framework de standarde deschise • Lucreaza la nivel retea • Protejeaza tot traficul la nivel aplicatie • Header de nivel 3 plaintext, nu ridica probleme la rutare • Functioneaza peste toate protocoalele de nivel 2

Introducere • Suita de protocoale pentru securizarea comunicatiilor IP • Framework de standarde deschise • Lucreaza la nivel retea • Protejeaza tot traficul la nivel aplicatie • Header de nivel 3 plaintext, nu ridica probleme la rutare • Functioneaza peste toate protocoalele de nivel 2

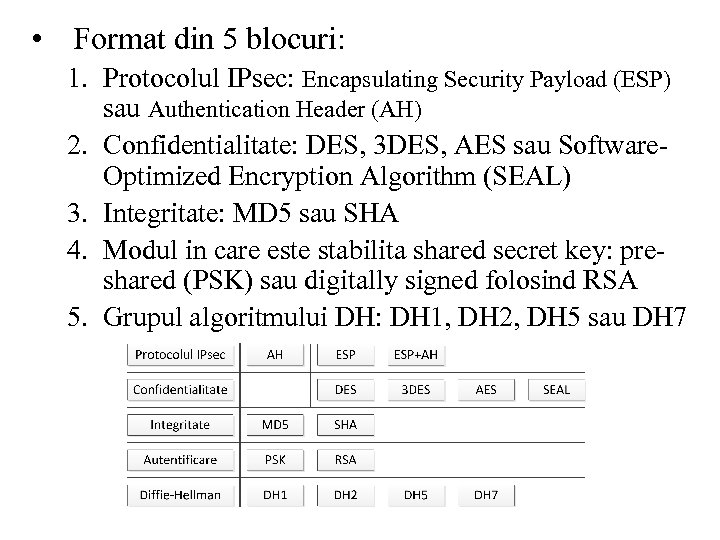

• Format din 5 blocuri: 1. Protocolul IPsec: Encapsulating Security Payload (ESP) sau Authentication Header (AH) 2. Confidentialitate: DES, 3 DES, AES sau Software. Optimized Encryption Algorithm (SEAL) 3. Integritate: MD 5 sau SHA 4. Modul in care este stabilita shared secret key: preshared (PSK) sau digitally signed folosind RSA 5. Grupul algoritmului DH: DH 1, DH 2, DH 5 sau DH 7

• Format din 5 blocuri: 1. Protocolul IPsec: Encapsulating Security Payload (ESP) sau Authentication Header (AH) 2. Confidentialitate: DES, 3 DES, AES sau Software. Optimized Encryption Algorithm (SEAL) 3. Integritate: MD 5 sau SHA 4. Modul in care este stabilita shared secret key: preshared (PSK) sau digitally signed folosind RSA 5. Grupul algoritmului DH: DH 1, DH 2, DH 5 sau DH 7

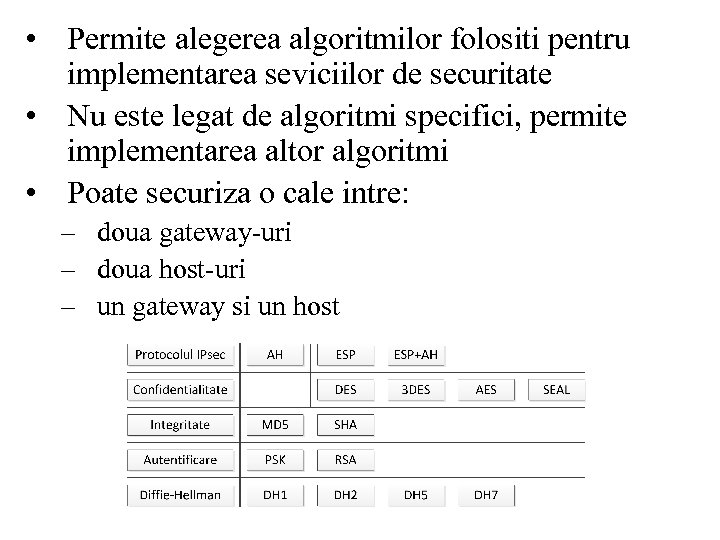

• Permite alegerea algoritmilor folositi pentru implementarea seviciilor de securitate • Nu este legat de algoritmi specifici, permite implementarea altor algoritmi • Poate securiza o cale intre: – doua gateway-uri – doua host-uri – un gateway si un host

• Permite alegerea algoritmilor folositi pentru implementarea seviciilor de securitate • Nu este legat de algoritmi specifici, permite implementarea altor algoritmi • Poate securiza o cale intre: – doua gateway-uri – doua host-uri – un gateway si un host

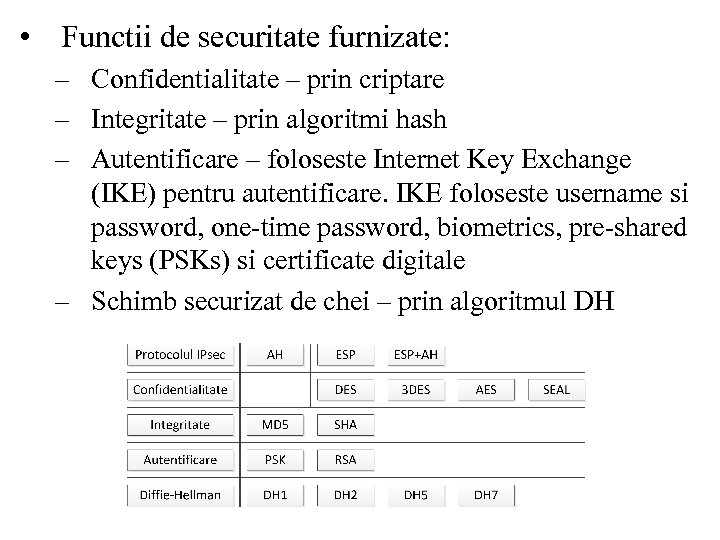

• Functii de securitate furnizate: – Confidentialitate – prin criptare – Integritate – prin algoritmi hash – Autentificare – foloseste Internet Key Exchange (IKE) pentru autentificare. IKE foloseste username si password, one-time password, biometrics, pre-shared keys (PSKs) si certificate digitale – Schimb securizat de chei – prin algoritmul DH

• Functii de securitate furnizate: – Confidentialitate – prin criptare – Integritate – prin algoritmi hash – Autentificare – foloseste Internet Key Exchange (IKE) pentru autentificare. IKE foloseste username si password, one-time password, biometrics, pre-shared keys (PSKs) si certificate digitale – Schimb securizat de chei – prin algoritmul DH

Protocoale de securitate • Protocoalele framework-ului IPsec sunt Authentication Header (AH) si Encapsulating Security Payload (ESP) • AH – Asigura autentificare si integritate – Nu asigura confidentialitate, datele nu sunt criptate • ESP – Asigura autentificare si integritate – Asigura confidentialitate, datele sunt criptate

Protocoale de securitate • Protocoalele framework-ului IPsec sunt Authentication Header (AH) si Encapsulating Security Payload (ESP) • AH – Asigura autentificare si integritate – Nu asigura confidentialitate, datele nu sunt criptate • ESP – Asigura autentificare si integritate – Asigura confidentialitate, datele sunt criptate

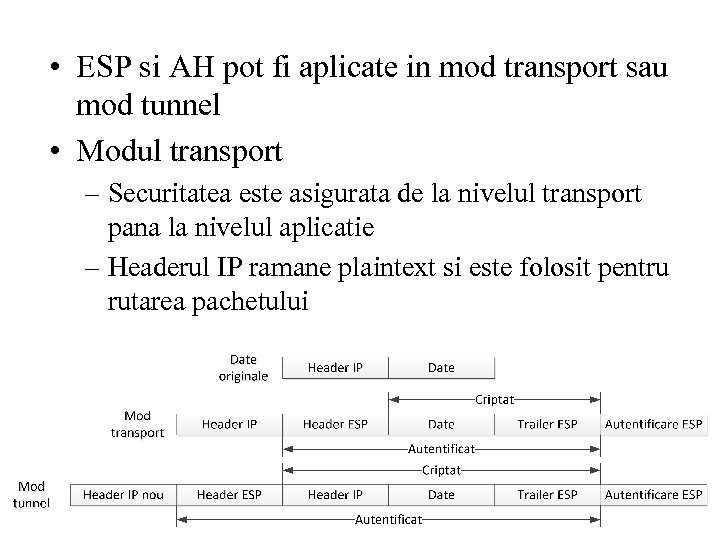

• ESP si AH pot fi aplicate in mod transport sau mod tunnel • Modul transport – Securitatea este asigurata de la nivelul transport pana la nivelul aplicatie – Headerul IP ramane plaintext si este folosit pentru rutarea pachetului

• ESP si AH pot fi aplicate in mod transport sau mod tunnel • Modul transport – Securitatea este asigurata de la nivelul transport pana la nivelul aplicatie – Headerul IP ramane plaintext si este folosit pentru rutarea pachetului

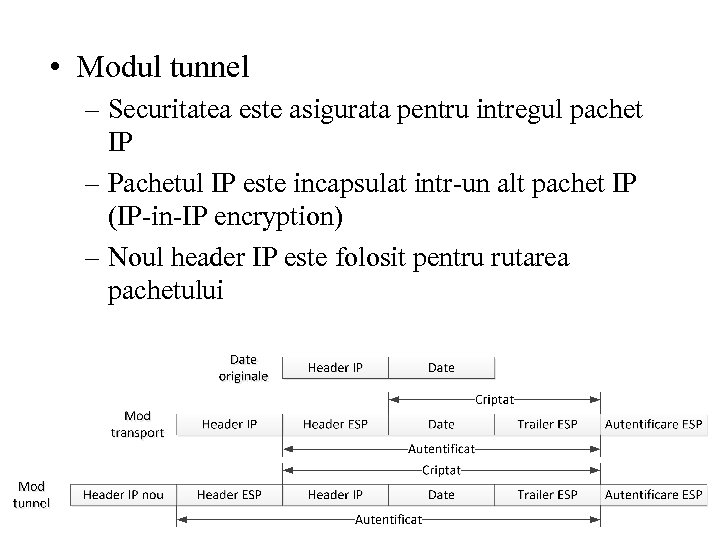

• Modul tunnel – Securitatea este asigurata pentru intregul pachet IP – Pachetul IP este incapsulat intr-un alt pachet IP (IP-in-IP encryption) – Noul header IP este folosit pentru rutarea pachetului

• Modul tunnel – Securitatea este asigurata pentru intregul pachet IP – Pachetul IP este incapsulat intr-un alt pachet IP (IP-in-IP encryption) – Noul header IP este folosit pentru rutarea pachetului

Internet Key Exchange • IPsec VPN negociaza parametri schimbului cheilor, stabileste o cheie shared, autentifica perechea si negociaza parametri criptarii • Parametri negociati intre doua dispozitive sunt cunoscuti ca security association (SA) • IPsec foloseste protocolul Internet Key Exchange (IKE) pentru a stabili procesul de schimb al cheilor • IKE foloseste protocolul UDP, portul 500 • IKE combina Internet Security Association and Key Management Protocol (ISAKMP) si metodele de schimb al cheilor Oakley si Skeme

Internet Key Exchange • IPsec VPN negociaza parametri schimbului cheilor, stabileste o cheie shared, autentifica perechea si negociaza parametri criptarii • Parametri negociati intre doua dispozitive sunt cunoscuti ca security association (SA) • IPsec foloseste protocolul Internet Key Exchange (IKE) pentru a stabili procesul de schimb al cheilor • IKE foloseste protocolul UDP, portul 500 • IKE combina Internet Security Association and Key Management Protocol (ISAKMP) si metodele de schimb al cheilor Oakley si Skeme

• ISAKMP defineste formatul mesajului, mecanica protocolului de schimb al cheilor si procesul de negociere pentru a construi un SA pentru IPsec • ISAKMP nu defineste modul in care cheile sunt administrate sau partajate • Oakley si Skeme au definite cinci grupuri de chei • Pentru a stabili un canal de comunicatie securizat IKE executa doua faze – Faza 1 – Negocierea initiala a SA-urilor. Negocierea seturilor de politici IKE, autentificarea perechilor si setarea unui canal securizat intre perechi – Faza 2 – SA-urile sunt negociate de ISAKMP

• ISAKMP defineste formatul mesajului, mecanica protocolului de schimb al cheilor si procesul de negociere pentru a construi un SA pentru IPsec • ISAKMP nu defineste modul in care cheile sunt administrate sau partajate • Oakley si Skeme au definite cinci grupuri de chei • Pentru a stabili un canal de comunicatie securizat IKE executa doua faze – Faza 1 – Negocierea initiala a SA-urilor. Negocierea seturilor de politici IKE, autentificarea perechilor si setarea unui canal securizat intre perechi – Faza 2 – SA-urile sunt negociate de ISAKMP

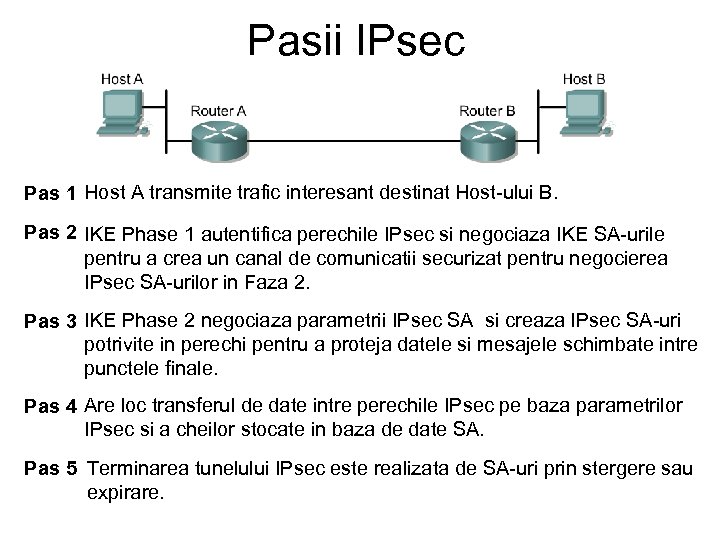

Pasii IPsec Pas 1 Host A transmite trafic interesant destinat Host-ului B. Pas 2 IKE Phase 1 autentifica perechile IPsec si negociaza IKE SA-urile pentru a crea un canal de comunicatii securizat pentru negocierea IPsec SA-urilor in Faza 2. Pas 3 IKE Phase 2 negociaza parametrii IPsec SA si creaza IPsec SA-uri potrivite in perechi pentru a proteja datele si mesajele schimbate intre punctele finale. Pas 4 Are loc transferul de date intre perechile IPsec pe baza parametrilor IPsec si a cheilor stocate in baza de date SA. Pas 5 Terminarea tunelului IPsec este realizata de SA-uri prin stergere sau expirare.

Pasii IPsec Pas 1 Host A transmite trafic interesant destinat Host-ului B. Pas 2 IKE Phase 1 autentifica perechile IPsec si negociaza IKE SA-urile pentru a crea un canal de comunicatii securizat pentru negocierea IPsec SA-urilor in Faza 2. Pas 3 IKE Phase 2 negociaza parametrii IPsec SA si creaza IPsec SA-uri potrivite in perechi pentru a proteja datele si mesajele schimbate intre punctele finale. Pas 4 Are loc transferul de date intre perechile IPsec pe baza parametrilor IPsec si a cheilor stocate in baza de date SA. Pas 5 Terminarea tunelului IPsec este realizata de SA-uri prin stergere sau expirare.

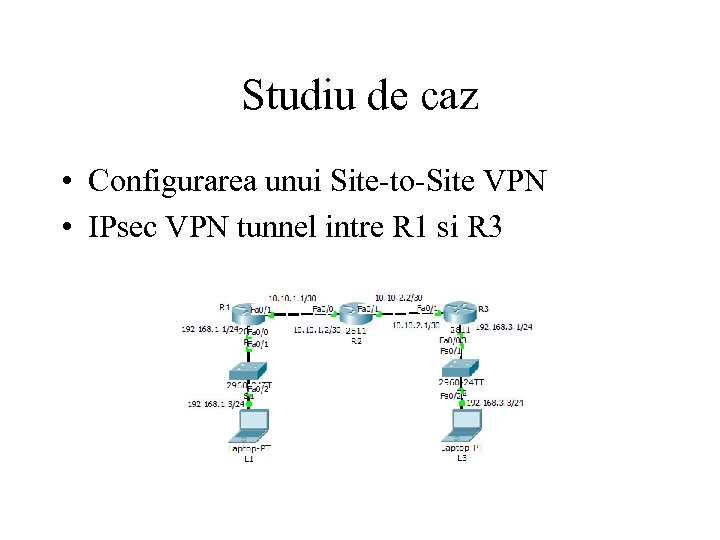

Studiu de caz • Configurarea unui Site-to-Site VPN • IPsec VPN tunnel intre R 1 si R 3

Studiu de caz • Configurarea unui Site-to-Site VPN • IPsec VPN tunnel intre R 1 si R 3

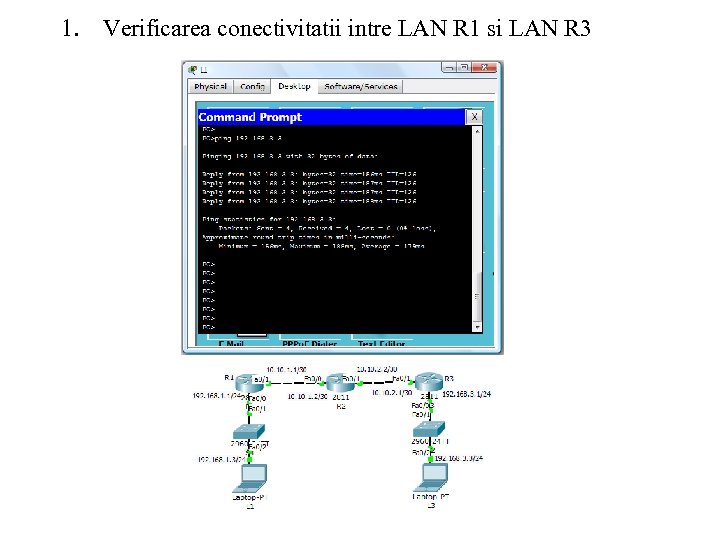

1. Verificarea conectivitatii intre LAN R 1 si LAN R 3

1. Verificarea conectivitatii intre LAN R 1 si LAN R 3

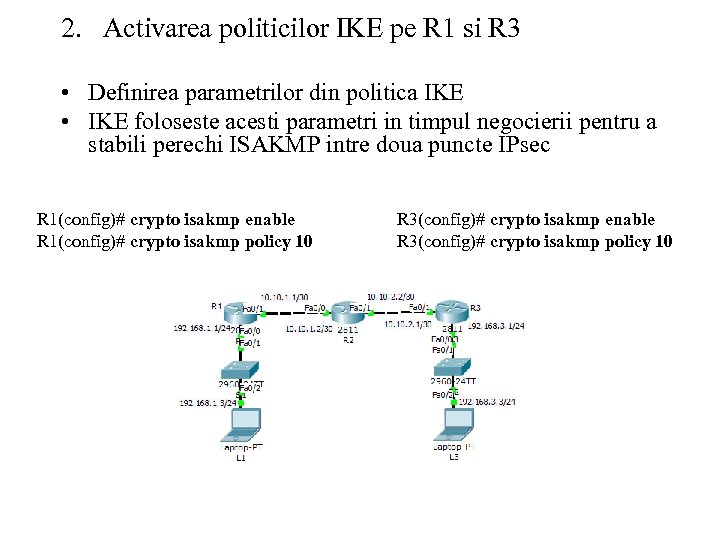

2. Activarea politicilor IKE pe R 1 si R 3 • Definirea parametrilor din politica IKE • IKE foloseste acesti parametri in timpul negocierii pentru a stabili perechi ISAKMP intre doua puncte IPsec R 1(config)# crypto isakmp enable R 1(config)# crypto isakmp policy 10 R 3(config)# crypto isakmp enable R 3(config)# crypto isakmp policy 10

2. Activarea politicilor IKE pe R 1 si R 3 • Definirea parametrilor din politica IKE • IKE foloseste acesti parametri in timpul negocierii pentru a stabili perechi ISAKMP intre doua puncte IPsec R 1(config)# crypto isakmp enable R 1(config)# crypto isakmp policy 10 R 3(config)# crypto isakmp enable R 3(config)# crypto isakmp policy 10

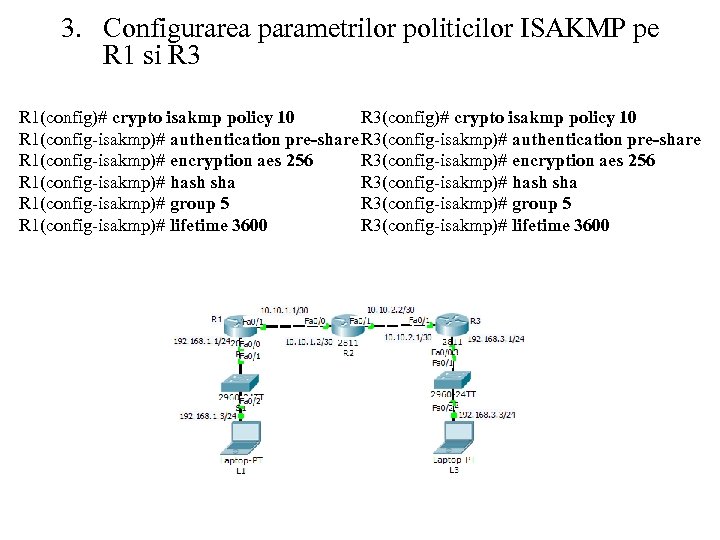

3. Configurarea parametrilor politicilor ISAKMP pe R 1 si R 3 R 1(config)# crypto isakmp policy 10 R 3(config)# crypto isakmp policy 10 R 1(config-isakmp)# authentication pre-share R 3(config-isakmp)# authentication pre-share R 1(config-isakmp)# encryption aes 256 R 3(config-isakmp)# encryption aes 256 R 1(config-isakmp)# hash sha R 3(config-isakmp)# hash sha R 1(config-isakmp)# group 5 R 3(config-isakmp)# group 5 R 1(config-isakmp)# lifetime 3600 R 3(config-isakmp)# lifetime 3600

3. Configurarea parametrilor politicilor ISAKMP pe R 1 si R 3 R 1(config)# crypto isakmp policy 10 R 3(config)# crypto isakmp policy 10 R 1(config-isakmp)# authentication pre-share R 3(config-isakmp)# authentication pre-share R 1(config-isakmp)# encryption aes 256 R 3(config-isakmp)# encryption aes 256 R 1(config-isakmp)# hash sha R 3(config-isakmp)# hash sha R 1(config-isakmp)# group 5 R 3(config-isakmp)# group 5 R 1(config-isakmp)# lifetime 3600 R 3(config-isakmp)# lifetime 3600

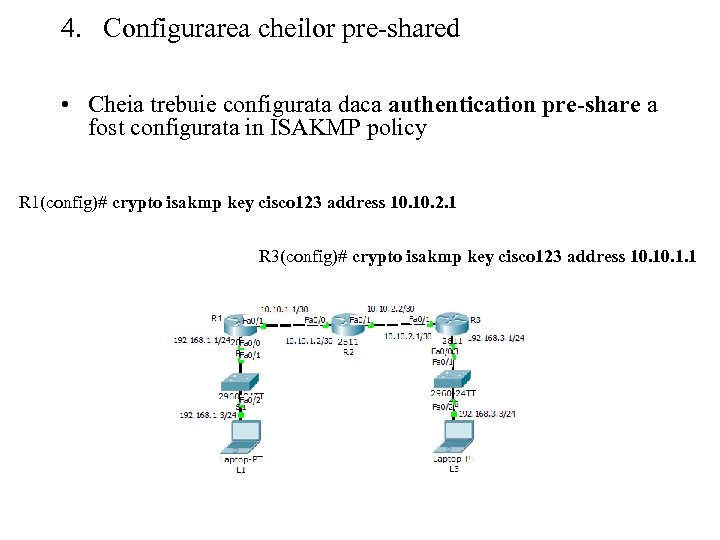

4. Configurarea cheilor pre-shared • Cheia trebuie configurata daca authentication pre-share a fost configurata in ISAKMP policy R 1(config)# crypto isakmp key cisco 123 address 10. 2. 1 R 3(config)# crypto isakmp key cisco 123 address 10. 1. 1

4. Configurarea cheilor pre-shared • Cheia trebuie configurata daca authentication pre-share a fost configurata in ISAKMP policy R 1(config)# crypto isakmp key cisco 123 address 10. 2. 1 R 3(config)# crypto isakmp key cisco 123 address 10. 1. 1

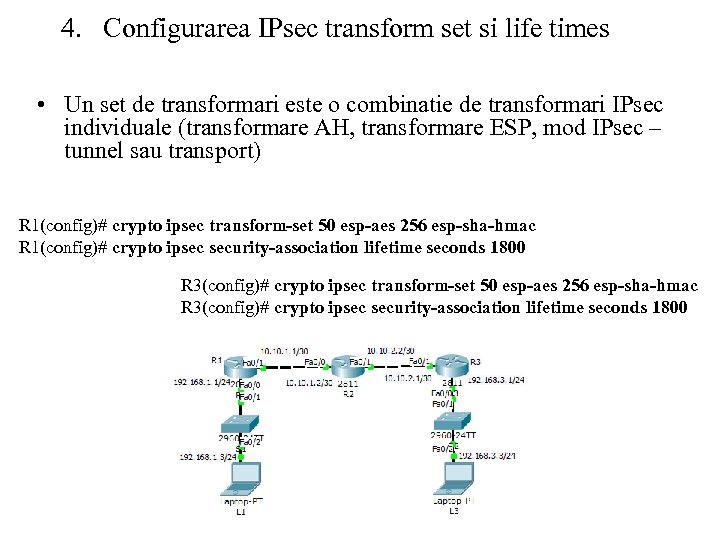

4. Configurarea IPsec transform set si life times • Un set de transformari este o combinatie de transformari IPsec individuale (transformare AH, transformare ESP, mod IPsec – tunnel sau transport) R 1(config)# crypto ipsec transform-set 50 esp-aes 256 esp-sha-hmac R 1(config)# crypto ipsec security-association lifetime seconds 1800 R 3(config)# crypto ipsec transform-set 50 esp-aes 256 esp-sha-hmac R 3(config)# crypto ipsec security-association lifetime seconds 1800

4. Configurarea IPsec transform set si life times • Un set de transformari este o combinatie de transformari IPsec individuale (transformare AH, transformare ESP, mod IPsec – tunnel sau transport) R 1(config)# crypto ipsec transform-set 50 esp-aes 256 esp-sha-hmac R 1(config)# crypto ipsec security-association lifetime seconds 1800 R 3(config)# crypto ipsec transform-set 50 esp-aes 256 esp-sha-hmac R 3(config)# crypto ipsec security-association lifetime seconds 1800

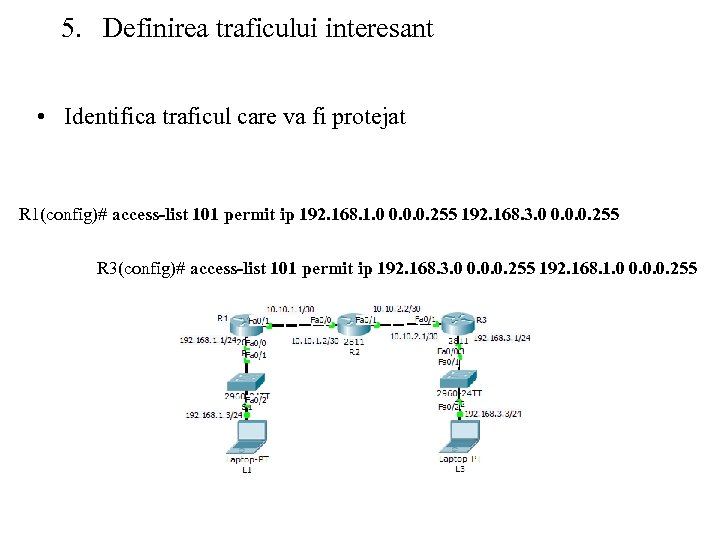

5. Definirea traficului interesant • Identifica traficul care va fi protejat R 1(config)# access-list 101 permit ip 192. 168. 1. 0 0. 0. 0. 255 192. 168. 3. 0 0. 0. 0. 255 R 3(config)# access-list 101 permit ip 192. 168. 3. 0 0. 0. 0. 255 192. 168. 1. 0 0. 0. 0. 255

5. Definirea traficului interesant • Identifica traficul care va fi protejat R 1(config)# access-list 101 permit ip 192. 168. 1. 0 0. 0. 0. 255 192. 168. 3. 0 0. 0. 0. 255 R 3(config)# access-list 101 permit ip 192. 168. 3. 0 0. 0. 0. 255 192. 168. 1. 0 0. 0. 0. 255

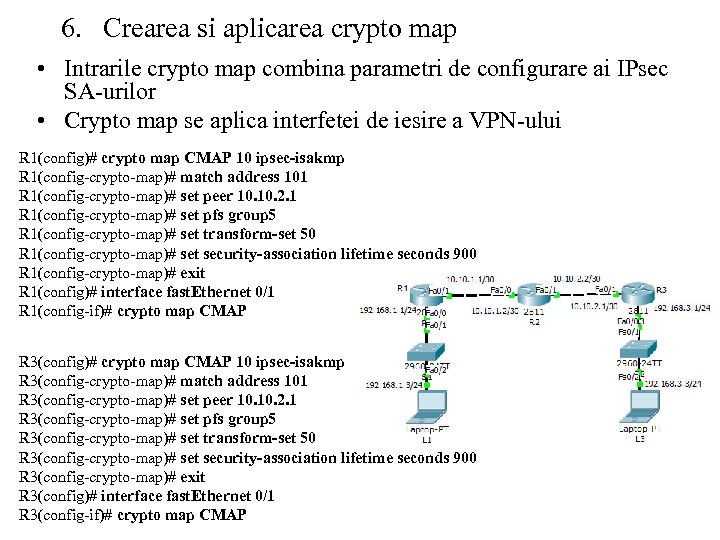

6. Crearea si aplicarea crypto map • Intrarile crypto map combina parametri de configurare ai IPsec SA-urilor • Crypto map se aplica interfetei de iesire a VPN-ului R 1(config)# crypto map CMAP 10 ipsec-isakmp R 1(config-crypto-map)# match address 101 R 1(config-crypto-map)# set peer 10. 2. 1 R 1(config-crypto-map)# set pfs group 5 R 1(config-crypto-map)# set transform-set 50 R 1(config-crypto-map)# set security-association lifetime seconds 900 R 1(config-crypto-map)# exit R 1(config)# interface fast. Ethernet 0/1 R 1(config-if)# crypto map CMAP R 3(config)# crypto map CMAP 10 ipsec-isakmp R 3(config-crypto-map)# match address 101 R 3(config-crypto-map)# set peer 10. 2. 1 R 3(config-crypto-map)# set pfs group 5 R 3(config-crypto-map)# set transform-set 50 R 3(config-crypto-map)# set security-association lifetime seconds 900 R 3(config-crypto-map)# exit R 3(config)# interface fast. Ethernet 0/1 R 3(config-if)# crypto map CMAP

6. Crearea si aplicarea crypto map • Intrarile crypto map combina parametri de configurare ai IPsec SA-urilor • Crypto map se aplica interfetei de iesire a VPN-ului R 1(config)# crypto map CMAP 10 ipsec-isakmp R 1(config-crypto-map)# match address 101 R 1(config-crypto-map)# set peer 10. 2. 1 R 1(config-crypto-map)# set pfs group 5 R 1(config-crypto-map)# set transform-set 50 R 1(config-crypto-map)# set security-association lifetime seconds 900 R 1(config-crypto-map)# exit R 1(config)# interface fast. Ethernet 0/1 R 1(config-if)# crypto map CMAP R 3(config)# crypto map CMAP 10 ipsec-isakmp R 3(config-crypto-map)# match address 101 R 3(config-crypto-map)# set peer 10. 2. 1 R 3(config-crypto-map)# set pfs group 5 R 3(config-crypto-map)# set transform-set 50 R 3(config-crypto-map)# set security-association lifetime seconds 900 R 3(config-crypto-map)# exit R 3(config)# interface fast. Ethernet 0/1 R 3(config-if)# crypto map CMAP

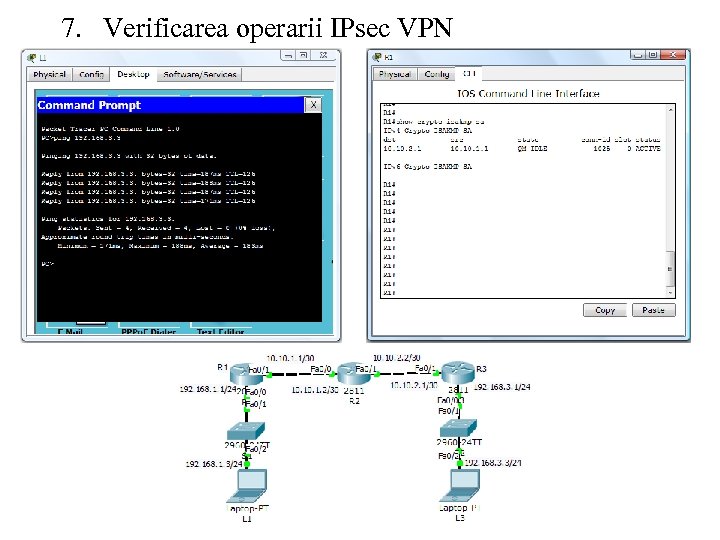

7. Verificarea operarii IPsec VPN

7. Verificarea operarii IPsec VPN