2c63d46d60d5ba859a970637f7264f82.ppt

- Количество слайдов: 29

Virtual Private Network Carola Schmidt VPN 21. 07. 2003

Virtual Private Network Carola Schmidt VPN 21. 07. 2003

VPN-Gliederung 1. Was ist ein VPN? • • Begriffserklärung Anforderungen 2. Aufbau eines VPN • • Tunnelverfahren IPSec 3. Ausprägungen eines VPN 4. Eckpunkte für den Einsatz 5. Fazit Carola Schmidt VPN 21. 07. 2003

VPN-Gliederung 1. Was ist ein VPN? • • Begriffserklärung Anforderungen 2. Aufbau eines VPN • • Tunnelverfahren IPSec 3. Ausprägungen eines VPN 4. Eckpunkte für den Einsatz 5. Fazit Carola Schmidt VPN 21. 07. 2003

Begriffserläuterung 1. Was ist ein VPN? 2. Begriffserklärung 3. Anforderung 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • Virtual: virtuell, kein physisches Netz, übergeordnete Struktur, die sich auf‘s öffentl. Netz aufsetzt • Private: sichere Kommunkikation • Network: Gruppe von Computer, die über diverse Protokolle miteinander kommunizieren Carola Schmidt VPN 21. 07. 2003

Begriffserläuterung 1. Was ist ein VPN? 2. Begriffserklärung 3. Anforderung 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • Virtual: virtuell, kein physisches Netz, übergeordnete Struktur, die sich auf‘s öffentl. Netz aufsetzt • Private: sichere Kommunkikation • Network: Gruppe von Computer, die über diverse Protokolle miteinander kommunizieren Carola Schmidt VPN 21. 07. 2003

Vergleich zw. Standleitung und VPN 1. Was ist ein VPN? 2. Begriffserklärung 3. Anforderung 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Vergleich zw. Standleitung und VPN 1. Was ist ein VPN? 2. Begriffserklärung 3. Anforderung 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

4 Gründe für ein VPN 1. Was ist ein VPN? 2. Begriffserklärung 3. Anforderung 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • Unternehmen können für Kommunikation anstelle teurer Standleitung das Internet nutzen • Außendienstmitarbeiter können mit mobilen Geräten ins Firmennetz, ohne Sicherheit zu gefährden • Wunsch nach transparenten Sicherungsschichten • Fast alle Netzwerk-Applikationen können weiter benutzt werden Carola Schmidt VPN 21. 07. 2003

4 Gründe für ein VPN 1. Was ist ein VPN? 2. Begriffserklärung 3. Anforderung 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • Unternehmen können für Kommunikation anstelle teurer Standleitung das Internet nutzen • Außendienstmitarbeiter können mit mobilen Geräten ins Firmennetz, ohne Sicherheit zu gefährden • Wunsch nach transparenten Sicherungsschichten • Fast alle Netzwerk-Applikationen können weiter benutzt werden Carola Schmidt VPN 21. 07. 2003

Anforderungen 1. Was ist ein VPN? 2. Begriffserklärung 3. Anforderung 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • • Multiprotokollfähigkeit Adreßverwaltung Sicherheit Transparenz Datenintegrität Benutzerauthentifizierung Einfache Anwendung Carola Schmidt VPN 21. 07. 2003

Anforderungen 1. Was ist ein VPN? 2. Begriffserklärung 3. Anforderung 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • • Multiprotokollfähigkeit Adreßverwaltung Sicherheit Transparenz Datenintegrität Benutzerauthentifizierung Einfache Anwendung Carola Schmidt VPN 21. 07. 2003

2. Aufbau eines VPN 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Tunnelverfahren: – beliebige Datenpakete werden über ein Transitnetz sicher weitergeleitet – Tunnel zw. Client und Server – Datenpakete können Tunnel nicht verlassen, fremde Datenpakete können nicht in den Tunnel eindringen Carola Schmidt VPN 21. 07. 2003

2. Aufbau eines VPN 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Tunnelverfahren: – beliebige Datenpakete werden über ein Transitnetz sicher weitergeleitet – Tunnel zw. Client und Server – Datenpakete können Tunnel nicht verlassen, fremde Datenpakete können nicht in den Tunnel eindringen Carola Schmidt VPN 21. 07. 2003

Das Tunnelverfahren 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Das Tunnelverfahren 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Tunnelverfahren 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec Freiwilliger Tunnel • Benutzer fordert VPN-Verbindung • Benutzer = Endpunkt 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN Erzwungener Tunnel • VPN-fähiger Server für DFÜZugang konfiguriert erstellt Tunnel • Mehrere Benutzer gleichzeitig mögl. 21. 07. 2003

Tunnelverfahren 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec Freiwilliger Tunnel • Benutzer fordert VPN-Verbindung • Benutzer = Endpunkt 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN Erzwungener Tunnel • VPN-fähiger Server für DFÜZugang konfiguriert erstellt Tunnel • Mehrere Benutzer gleichzeitig mögl. 21. 07. 2003

Das Tunnelverfahren 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen • GRE- General Routing Encapsulation Protocol • Standardisierung für Tunnelverfahren • 3 Abschnitte: GRE-Header (Protokollkopf), Netzwerkprotokollkopf (Delivery-Header), Nutzlast (Payload) 4. Eckpunkte 5. Fazit PPTP (GRE) Carola Schmidt PPP Daten VPN 21. 07. 2003

Das Tunnelverfahren 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen • GRE- General Routing Encapsulation Protocol • Standardisierung für Tunnelverfahren • 3 Abschnitte: GRE-Header (Protokollkopf), Netzwerkprotokollkopf (Delivery-Header), Nutzlast (Payload) 4. Eckpunkte 5. Fazit PPTP (GRE) Carola Schmidt PPP Daten VPN 21. 07. 2003

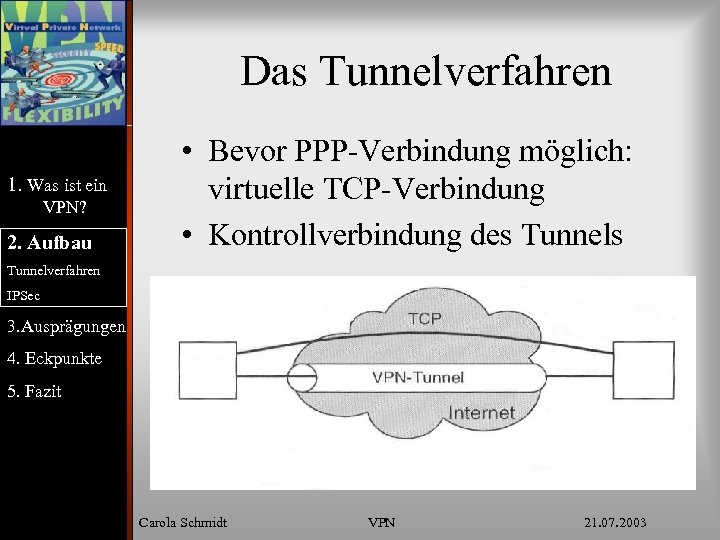

Das Tunnelverfahren 1. Was ist ein VPN? 2. Aufbau • Bevor PPP-Verbindung möglich: virtuelle TCP-Verbindung • Kontrollverbindung des Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Das Tunnelverfahren 1. Was ist ein VPN? 2. Aufbau • Bevor PPP-Verbindung möglich: virtuelle TCP-Verbindung • Kontrollverbindung des Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Tunnelprotokolle PPTP 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte • Point-to-Point-Tunneling-Protocol (PPTP) • Erweiterung des PPP-Protokolls • GRE-Header: Informationen über Tunnel-und Verschlüsselungsalgorithmen 5. Fazit IP Carola Schmidt PPTP (GRE) PPP VPN Daten 21. 07. 2003

Tunnelprotokolle PPTP 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte • Point-to-Point-Tunneling-Protocol (PPTP) • Erweiterung des PPP-Protokolls • GRE-Header: Informationen über Tunnel-und Verschlüsselungsalgorithmen 5. Fazit IP Carola Schmidt PPTP (GRE) PPP VPN Daten 21. 07. 2003

Tunnelprotokolle – L 2 F 1. Was ist ein VPN? 2. Aufbau • Layer-to-Forwarding (L 2 F) • Tunnel existiert nur zwischen ISP und dem Firmengateway Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Tunnelprotokolle – L 2 F 1. Was ist ein VPN? 2. Aufbau • Layer-to-Forwarding (L 2 F) • Tunnel existiert nur zwischen ISP und dem Firmengateway Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Tunnelprotokolle - L 2 F • Mehrere Tunnel möglich 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit IP Carola Schmidt L 2 F PPP VPN Daten 21. 07. 2003

Tunnelprotokolle - L 2 F • Mehrere Tunnel möglich 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit IP Carola Schmidt L 2 F PPP VPN Daten 21. 07. 2003

Tunnelprotokolle 1. Was ist ein VPN? 2. Aufbau • Layer-to-Tunneling-Protocol (L 2 TP) • Mischform von PPTP und L 2 F Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit IP Carola Schmidt L 2 TP PPP VPN Daten 21. 07. 2003

Tunnelprotokolle 1. Was ist ein VPN? 2. Aufbau • Layer-to-Tunneling-Protocol (L 2 TP) • Mischform von PPTP und L 2 F Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit IP Carola Schmidt L 2 TP PPP VPN Daten 21. 07. 2003

IPSec 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit • Sicherheitsstandard gemäß IETF • Schicht 3 – Protokoll • Schützt jeglichen Datenverkehr (TCP, UDP, HTTP, FTP usw. ) • Setzt Integrität, Authentizität und Vertraulichkeit im offenen Netz durch • IPv 4 und IPv 6 Carola Schmidt VPN 21. 07. 2003

IPSec 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit • Sicherheitsstandard gemäß IETF • Schicht 3 – Protokoll • Schützt jeglichen Datenverkehr (TCP, UDP, HTTP, FTP usw. ) • Setzt Integrität, Authentizität und Vertraulichkeit im offenen Netz durch • IPv 4 und IPv 6 Carola Schmidt VPN 21. 07. 2003

IPSec 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Zentraler Bestandteil: Security Association (SA) • Sicherheitsvereinbarungen, z. B. Verschlüsselungsverfahren für Nutzlast, Spezifizierung der zeitl. Gültigkeit aller Schlüssel • unidirektional Carola Schmidt VPN 21. 07. 2003

IPSec 1. Was ist ein VPN? 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Zentraler Bestandteil: Security Association (SA) • Sicherheitsvereinbarungen, z. B. Verschlüsselungsverfahren für Nutzlast, Spezifizierung der zeitl. Gültigkeit aller Schlüssel • unidirektional Carola Schmidt VPN 21. 07. 2003

IPSec - Der Transportmodus 1. Was ist ein VPN? 2. Aufbau IP-Kopf Tunnelverfahren Daten IPSec 3. Ausprägungen 4. Eckpunkte IP-Kopf IPSec-Kopf Daten 5. Fazit verschlüsselt Carola Schmidt VPN 21. 07. 2003

IPSec - Der Transportmodus 1. Was ist ein VPN? 2. Aufbau IP-Kopf Tunnelverfahren Daten IPSec 3. Ausprägungen 4. Eckpunkte IP-Kopf IPSec-Kopf Daten 5. Fazit verschlüsselt Carola Schmidt VPN 21. 07. 2003

IPSec - Der Tunnelmodus 1. Was ist ein VPN? IP-Kopf Daten 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte Neuer IP-Kopf IPSec-Kopf IP-Kopf Daten 5. Fazit verschlüsselt Carola Schmidt VPN 21. 07. 2003

IPSec - Der Tunnelmodus 1. Was ist ein VPN? IP-Kopf Daten 2. Aufbau Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte Neuer IP-Kopf IPSec-Kopf IP-Kopf Daten 5. Fazit verschlüsselt Carola Schmidt VPN 21. 07. 2003

IPSec – AH-und ESPHeader 1. Was ist ein VPN? 2. Aufbau • AH – Authentification Header • ESP – Encapsulation Security Payload Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

IPSec – AH-und ESPHeader 1. Was ist ein VPN? 2. Aufbau • AH – Authentification Header • ESP – Encapsulation Security Payload Tunnelverfahren IPSec 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Ausprägungen • End-to-End (Extranet-VPN) 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Ausprägungen • End-to-End (Extranet-VPN) 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Ausprägungen • Site-to-Site (Intranet-VPN) 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Ausprägungen • Site-to-Site (Intranet-VPN) 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Ausprägungen • End-to-Site (Remote-Access-VPN) 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

Ausprägungen • End-to-Site (Remote-Access-VPN) 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

VPN-Gateway innerhalb der Firewall 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

VPN-Gateway innerhalb der Firewall 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

VPN-Gateway außerhalb der Firewall 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

VPN-Gateway außerhalb der Firewall 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit Carola Schmidt VPN 21. 07. 2003

VPN-Gateway auf der Firewall 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • Softwarelösung • Konfiguration durch das Management der Firewall, am Netzwerk sind keine Änderungen erforderlich Carola Schmidt VPN 21. 07. 2003

VPN-Gateway auf der Firewall 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • Softwarelösung • Konfiguration durch das Management der Firewall, am Netzwerk sind keine Änderungen erforderlich Carola Schmidt VPN 21. 07. 2003

Fazit 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • VPN wird als sichere und kostengünstige Lösung vermarktet • Kostenersparnis kann erst durch einen Vergleich ermittelt werden hängt vom Betrieb ab • Es besteht immer die Gefahr von Attacken Verschlüsselung ist also sehr wichtig Carola Schmidt VPN 21. 07. 2003

Fazit 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • VPN wird als sichere und kostengünstige Lösung vermarktet • Kostenersparnis kann erst durch einen Vergleich ermittelt werden hängt vom Betrieb ab • Es besteht immer die Gefahr von Attacken Verschlüsselung ist also sehr wichtig Carola Schmidt VPN 21. 07. 2003

Fazit 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • Sorgfältige Produktauswahl und gutes Testen ist Pflicht • Für kritische Anwendungen ist VPN noch keine Lösung • VPN wird sich durchsetzen IPSec ist auf dem Vormarsch • Die Möglichkeiten sind groß das macht VPN erfolgsträchtig Carola Schmidt VPN 21. 07. 2003

Fazit 1. Was ist ein VPN? 2. Aufbau 3. Ausprägungen 4. Eckpunkte 5. Fazit • Sorgfältige Produktauswahl und gutes Testen ist Pflicht • Für kritische Anwendungen ist VPN noch keine Lösung • VPN wird sich durchsetzen IPSec ist auf dem Vormarsch • Die Möglichkeiten sind groß das macht VPN erfolgsträchtig Carola Schmidt VPN 21. 07. 2003

Virual Private Network Danke für die Aufmerksamkeit! Carola Schmidt VPN 21. 07. 2003

Virual Private Network Danke für die Aufmerksamkeit! Carola Schmidt VPN 21. 07. 2003