0abd771e1663da27241b2a6d60c34b61.ppt

- Количество слайдов: 175

Vilniaus universitetas Matematikos ir informatikos fakultetas Programų sistemų katedra Valdas Undzėnas http: //mif. vu. lt/~valund Elektroninio parašo infrastruktūra ir elektroninė komercija Vilnius - 2010 1

Vilniaus universitetas Matematikos ir informatikos fakultetas Programų sistemų katedra Valdas Undzėnas http: //mif. vu. lt/~valund Elektroninio parašo infrastruktūra ir elektroninė komercija Vilnius - 2010 1

Bendrieji “Elektroninio parašo infrastruktūra ir elektroninė komercija” užsiėmimų klausimai Užsiėmimų forma a) paskaitos; b) seminarai. Jų metu studentai daro pranešimus jiems pavesta tema ir rengia referatus. Atsiskaitymas už dėstomą dalyką a) pranešimas seminare ir referatas; b) egzaminas; c) galutinis įvertinimas: 40% - pranešimas ir referatas, 60% - egzaminas. Šaltiniai 1. V. Undzėnas, Elektroninio parašo infrastruktūra ir elektroninė komercija, Mokymo medžiaga, VU MIF, 2003, 151 p. http: //mif. vu. lt/~valund. 2. El. parašo standartai, internete ir kitur randami šaltiniai. 2

Bendrieji “Elektroninio parašo infrastruktūra ir elektroninė komercija” užsiėmimų klausimai Užsiėmimų forma a) paskaitos; b) seminarai. Jų metu studentai daro pranešimus jiems pavesta tema ir rengia referatus. Atsiskaitymas už dėstomą dalyką a) pranešimas seminare ir referatas; b) egzaminas; c) galutinis įvertinimas: 40% - pranešimas ir referatas, 60% - egzaminas. Šaltiniai 1. V. Undzėnas, Elektroninio parašo infrastruktūra ir elektroninė komercija, Mokymo medžiaga, VU MIF, 2003, 151 p. http: //mif. vu. lt/~valund. 2. El. parašo standartai, internete ir kitur randami šaltiniai. 2

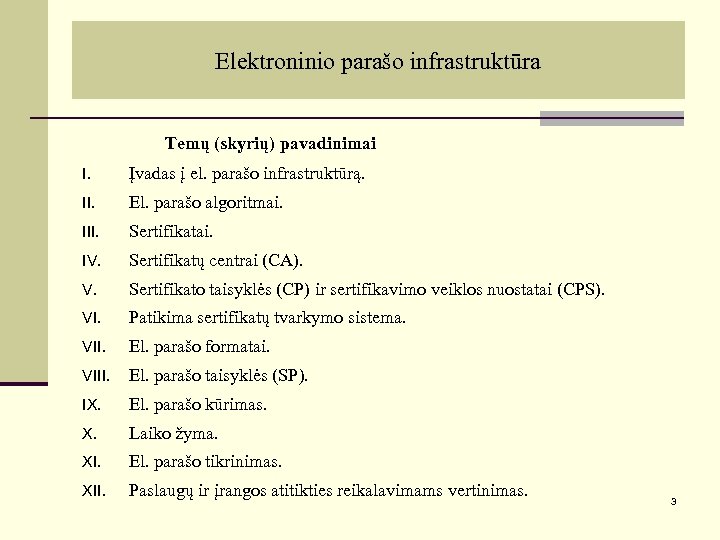

Elektroninio parašo infrastruktūra Temų (skyrių) pavadinimai I. Įvadas į el. parašo infrastruktūrą. II. El. parašo algoritmai. III. Sertifikatai. IV. Sertifikatų centrai (CA). V. Sertifikato taisyklės (CP) ir sertifikavimo veiklos nuostatai (CPS). VI. Patikima sertifikatų tvarkymo sistema. VII. El. parašo formatai. VIII. El. parašo taisyklės (SP). IX. El. parašo kūrimas. X. Laiko žyma. XI. El. parašo tikrinimas. XII. Paslaugų ir įrangos atitikties reikalavimams vertinimas. 3

Elektroninio parašo infrastruktūra Temų (skyrių) pavadinimai I. Įvadas į el. parašo infrastruktūrą. II. El. parašo algoritmai. III. Sertifikatai. IV. Sertifikatų centrai (CA). V. Sertifikato taisyklės (CP) ir sertifikavimo veiklos nuostatai (CPS). VI. Patikima sertifikatų tvarkymo sistema. VII. El. parašo formatai. VIII. El. parašo taisyklės (SP). IX. El. parašo kūrimas. X. Laiko žyma. XI. El. parašo tikrinimas. XII. Paslaugų ir įrangos atitikties reikalavimams vertinimas. 3

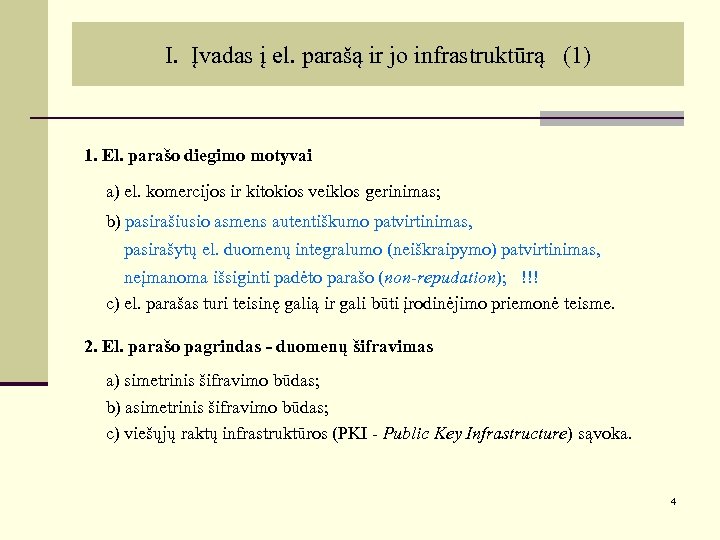

I. Įvadas į el. parašą ir jo infrastruktūrą (1) 1. El. parašo diegimo motyvai a) el. komercijos ir kitokios veiklos gerinimas; b) pasirašiusio asmens autentiškumo patvirtinimas, pasirašytų el. duomenų integralumo (neiškraipymo) patvirtinimas, neįmanoma išsiginti padėto parašo (non-repudation); !!! c) el. parašas turi teisinę galią ir gali būti įrodinėjimo priemonė teisme. 2. El. parašo pagrindas - duomenų šifravimas a) simetrinis šifravimo būdas; b) asimetrinis šifravimo būdas; c) viešųjų raktų infrastruktūros (PKI - Public Key Infrastructure) sąvoka. 4

I. Įvadas į el. parašą ir jo infrastruktūrą (1) 1. El. parašo diegimo motyvai a) el. komercijos ir kitokios veiklos gerinimas; b) pasirašiusio asmens autentiškumo patvirtinimas, pasirašytų el. duomenų integralumo (neiškraipymo) patvirtinimas, neįmanoma išsiginti padėto parašo (non-repudation); !!! c) el. parašas turi teisinę galią ir gali būti įrodinėjimo priemonė teisme. 2. El. parašo pagrindas - duomenų šifravimas a) simetrinis šifravimo būdas; b) asimetrinis šifravimo būdas; c) viešųjų raktų infrastruktūros (PKI - Public Key Infrastructure) sąvoka. 4

I. Įvadas į el. parašą ir jo infrastruktūrą (2) 3. Sertifikatai - tai el. pavidalo liudijimai a) sertifikatas prilygintinas asmens pasui; b) sertifikatus išduodančios įstaigos - sertifikatų centrai; c) sertifikatų rūšys – paprasti ir kvalifikuoti; d) sertifikatų duomenys: asmens vardas, viešasis raktas, sertifikatą išdavusi įstaiga, sertifikato identifikatorius, sertifikato galiojimo terminas, sertifikato naudojimo apribojimai, sertifikatą išdavusios įstaigos el. parašas. 5

I. Įvadas į el. parašą ir jo infrastruktūrą (2) 3. Sertifikatai - tai el. pavidalo liudijimai a) sertifikatas prilygintinas asmens pasui; b) sertifikatus išduodančios įstaigos - sertifikatų centrai; c) sertifikatų rūšys – paprasti ir kvalifikuoti; d) sertifikatų duomenys: asmens vardas, viešasis raktas, sertifikatą išdavusi įstaiga, sertifikato identifikatorius, sertifikato galiojimo terminas, sertifikato naudojimo apribojimai, sertifikatą išdavusios įstaigos el. parašas. 5

I. Įvadas į el. parašą ir jo infrastruktūrą (3) 4. Sertifikatų centrai (CA – Certificate Authorities) a) CA funkcijos: sudaryti sertifikatus pasirašantiesiems asmenims, teikti sertifikatų duomenis el. parašų tikrintojams, tvarkyti sertifikatų duomenis; b) CA struktūra: asmenų registravimo, sertifikatų sudarymo, sertifikatų duomenų teikimo, sertifikatų atšaukimo, atšauktų sertifikatų sąrašų teikimo, šifravimo raktų generavimo tarnybos. 5. El. parašų kūrimas ir tikrinimas a) el. duomenų santraukos (hash) reikalingumas; 6

I. Įvadas į el. parašą ir jo infrastruktūrą (3) 4. Sertifikatų centrai (CA – Certificate Authorities) a) CA funkcijos: sudaryti sertifikatus pasirašantiesiems asmenims, teikti sertifikatų duomenis el. parašų tikrintojams, tvarkyti sertifikatų duomenis; b) CA struktūra: asmenų registravimo, sertifikatų sudarymo, sertifikatų duomenų teikimo, sertifikatų atšaukimo, atšauktų sertifikatų sąrašų teikimo, šifravimo raktų generavimo tarnybos. 5. El. parašų kūrimas ir tikrinimas a) el. duomenų santraukos (hash) reikalingumas; 6

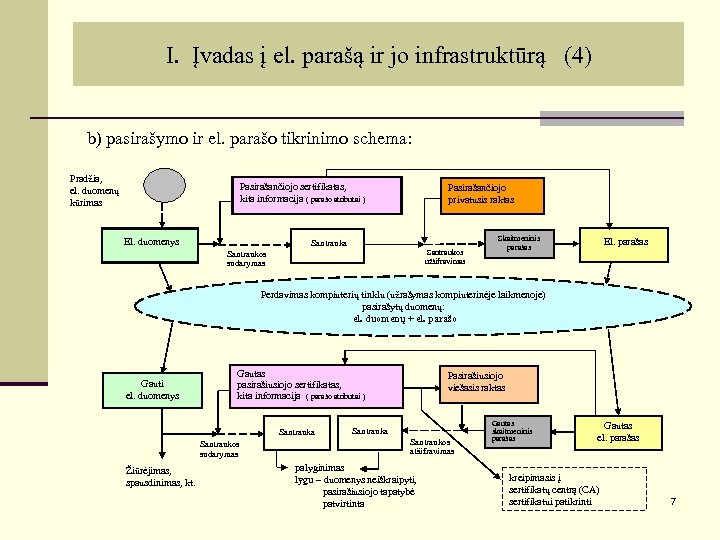

I. Įvadas į el. parašą ir jo infrastruktūrą (4) b) pasirašymo ir el. parašo tikrinimo schema: Pradžia, el. duomenų kūrimas Pasirašančiojo sertifikatas, kita informacija ( parašo atributai ) El. duomenys Pasirašančiojo privatusis raktas Santrauka Santraukos užšifravimas Santraukos sudarymas Skaitmeninis parašas El. parašas Perdavimas kompiuterių tinklu (užrašymas kompiuterinėje laikmenoje) pasirašytų duomenų: el. duomenų + el. parašo Gauti el. duomenys Gautas pasirašiusiojo sertifikatas, kita informacija ( parašo atributai ) Santrauka Santraukos sudarymas Žiūrėjimas, spausdinimas, kt. Pasirašiusiojo viešasis raktas Santrauka Santraukos atšifravimas palyginimas lygu – duomenys neiškraipyti, pasirašiusiojo tapatybė patvirtinta Gautas skaitmeninis parašas Gautas el. parašas kreipimasis į sertifikatų centrą (CA) sertifikatui patikrinti 7

I. Įvadas į el. parašą ir jo infrastruktūrą (4) b) pasirašymo ir el. parašo tikrinimo schema: Pradžia, el. duomenų kūrimas Pasirašančiojo sertifikatas, kita informacija ( parašo atributai ) El. duomenys Pasirašančiojo privatusis raktas Santrauka Santraukos užšifravimas Santraukos sudarymas Skaitmeninis parašas El. parašas Perdavimas kompiuterių tinklu (užrašymas kompiuterinėje laikmenoje) pasirašytų duomenų: el. duomenų + el. parašo Gauti el. duomenys Gautas pasirašiusiojo sertifikatas, kita informacija ( parašo atributai ) Santrauka Santraukos sudarymas Žiūrėjimas, spausdinimas, kt. Pasirašiusiojo viešasis raktas Santrauka Santraukos atšifravimas palyginimas lygu – duomenys neiškraipyti, pasirašiusiojo tapatybė patvirtinta Gautas skaitmeninis parašas Gautas el. parašas kreipimasis į sertifikatų centrą (CA) sertifikatui patikrinti 7

I. Įvadas į el. parašą ir jo infrastruktūrą (5) 6. Laiko žymos a) laiko žymų reikalingumas. El. parašas yra galiojantis, jei jis buvo sukurtas galiojant pasirašiusiojo sertifikatui. Asmeniui pametus privatųjį raktą, jo sertifikatas turi būti atšauktas. Sukūrus el. parašą, rekomenduojama jam uždėti laiko žymą kaip įrodymą, kad buvo pasirašyta ne vėliau žymoje užfiksuoto laiko; b) laiko žymų tarnyba (TSA – Time Stamping Authority). 7. El. parašo infrastruktūros reglamentavimas a) yra keturios el. parašo infrastruktūros dalyvių kategorijos: pasirašantieji asmenys, el. parašų tikrintojai, CA ir TSA. Reikalavimai jiems nustatyti tarptautiniais standartais; 8

I. Įvadas į el. parašą ir jo infrastruktūrą (5) 6. Laiko žymos a) laiko žymų reikalingumas. El. parašas yra galiojantis, jei jis buvo sukurtas galiojant pasirašiusiojo sertifikatui. Asmeniui pametus privatųjį raktą, jo sertifikatas turi būti atšauktas. Sukūrus el. parašą, rekomenduojama jam uždėti laiko žymą kaip įrodymą, kad buvo pasirašyta ne vėliau žymoje užfiksuoto laiko; b) laiko žymų tarnyba (TSA – Time Stamping Authority). 7. El. parašo infrastruktūros reglamentavimas a) yra keturios el. parašo infrastruktūros dalyvių kategorijos: pasirašantieji asmenys, el. parašų tikrintojai, CA ir TSA. Reikalavimai jiems nustatyti tarptautiniais standartais; 8

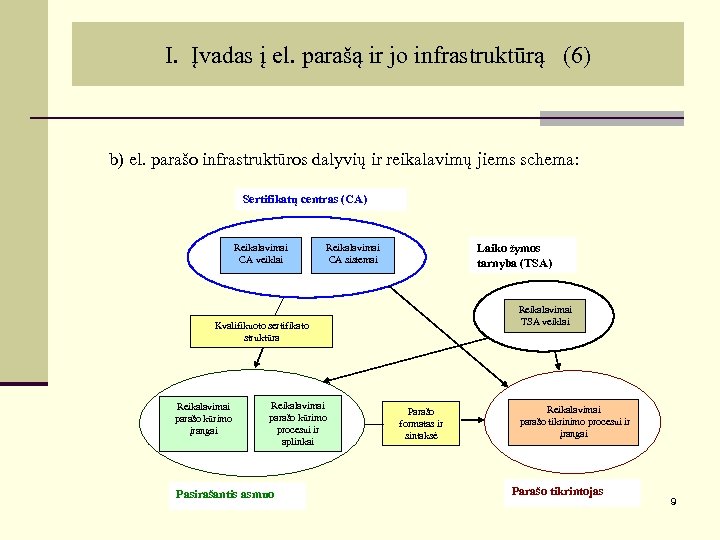

I. Įvadas į el. parašą ir jo infrastruktūrą (6) b) el. parašo infrastruktūros dalyvių ir reikalavimų jiems schema: Sertifikatų centras (CA) Reikalavimai CA veiklai Laiko žymos tarnyba (TSA) Reikalavimai CA sistemai Reikalavimai TSA veiklai Kvalifikuoto sertifikato struktūra Reikalavimai parašo kūrimo įrangai Reikalavimai parašo kūrimo procesui ir aplinkai Pasirašantis asmuo Parašo formatas ir sintaksė Reikalavimai parašo tikrinimo procesui ir įrangai Parašo tikrintojas 9

I. Įvadas į el. parašą ir jo infrastruktūrą (6) b) el. parašo infrastruktūros dalyvių ir reikalavimų jiems schema: Sertifikatų centras (CA) Reikalavimai CA veiklai Laiko žymos tarnyba (TSA) Reikalavimai CA sistemai Reikalavimai TSA veiklai Kvalifikuoto sertifikato struktūra Reikalavimai parašo kūrimo įrangai Reikalavimai parašo kūrimo procesui ir aplinkai Pasirašantis asmuo Parašo formatas ir sintaksė Reikalavimai parašo tikrinimo procesui ir įrangai Parašo tikrintojas 9

I. Įvadas į el. parašą ir jo infrastruktūrą (7) 8. El. parašo infrastruktūros atitikties reikalavimams vertinimas El. parašo infrastruktūros dalyvių atliekamos procedūros ir naudojama įranga turi atitikti standartų nustatytus reikalavimus. Sertifikatų centrų (CA) ir Laiko žymos tarnybų (TSA) teikiamų paslaugų, taip pat el. parašo tikslams gamintojų išleidžiamos kompiuterinės įrangos kokybę turi įvertinti atitinkamos institucijos, prisilaikydamos apibrėžtų vertinimo procedūrų ir taisyklių. 10

I. Įvadas į el. parašą ir jo infrastruktūrą (7) 8. El. parašo infrastruktūros atitikties reikalavimams vertinimas El. parašo infrastruktūros dalyvių atliekamos procedūros ir naudojama įranga turi atitikti standartų nustatytus reikalavimus. Sertifikatų centrų (CA) ir Laiko žymos tarnybų (TSA) teikiamų paslaugų, taip pat el. parašo tikslams gamintojų išleidžiamos kompiuterinės įrangos kokybę turi įvertinti atitinkamos institucijos, prisilaikydamos apibrėžtų vertinimo procedūrų ir taisyklių. 10

II. Elektroninio parašo algoritmai (1) 1. Duomenų santraukos gavimo algoritmai a) santraukų (hash) reikalingumas. Jos el. parašų tikrintojams padeda įsitikinti, kad pasirašyti duomenys nebuvo pakeisti; b) pastovus santraukos ilgis. Pasirašomų duomenų apimtis gali būti didelė ir įvairi. Todėl kuriama trumpa fiksuoto ilgio santrauka, pvz. , 160 bitų; c) santraukos gavimo algoritmų rūšys. MD 5 algoritmas duoda 128 bitų ilgio santrauką; RIPEMD-160 - 160 bitų; SHA-1 - 160 bitų; SHA-224 - 224 bitų; SHA-256 – 256 bitų; SHA-384 – 384 bitų; SHA-512 ir WHIRLPOOL - 512 bitų); d) pagrindinės algoritmų savybės: - iš santraukos neįmanoma atstatyti pačių duomenų. - sunku rasti skirtingus duomenis, kurių santraukos būtų vienodos; 11

II. Elektroninio parašo algoritmai (1) 1. Duomenų santraukos gavimo algoritmai a) santraukų (hash) reikalingumas. Jos el. parašų tikrintojams padeda įsitikinti, kad pasirašyti duomenys nebuvo pakeisti; b) pastovus santraukos ilgis. Pasirašomų duomenų apimtis gali būti didelė ir įvairi. Todėl kuriama trumpa fiksuoto ilgio santrauka, pvz. , 160 bitų; c) santraukos gavimo algoritmų rūšys. MD 5 algoritmas duoda 128 bitų ilgio santrauką; RIPEMD-160 - 160 bitų; SHA-1 - 160 bitų; SHA-224 - 224 bitų; SHA-256 – 256 bitų; SHA-384 – 384 bitų; SHA-512 ir WHIRLPOOL - 512 bitų); d) pagrindinės algoritmų savybės: - iš santraukos neįmanoma atstatyti pačių duomenų. - sunku rasti skirtingus duomenis, kurių santraukos būtų vienodos; 11

II. Elektroninio parašo algoritmai (2) e) dažniausiai naudojamo santraukos algoritmo SHA-1 reikalavimai ir veikimas: - duomenų ilgis - ne didesnis kaip 264 bitai; - duomenys pailginami taip, kad gautas ilgis bitais būtų kartotinis 512 (ilginant pridedamas vienas bitas lygus 1, reikiamas kiekis bitų lygių 0 ir gale 64 bitai originaliam duomenų ilgiui užrašyti); - pagal standartu nustatytą algoritmą apskaičiuojama 160 bitų ilgio duomenų santrauka. 12

II. Elektroninio parašo algoritmai (2) e) dažniausiai naudojamo santraukos algoritmo SHA-1 reikalavimai ir veikimas: - duomenų ilgis - ne didesnis kaip 264 bitai; - duomenys pailginami taip, kad gautas ilgis bitais būtų kartotinis 512 (ilginant pridedamas vienas bitas lygus 1, reikiamas kiekis bitų lygių 0 ir gale 64 bitai originaliam duomenų ilgiui užrašyti); - pagal standartu nustatytą algoritmą apskaičiuojama 160 bitų ilgio duomenų santrauka. 12

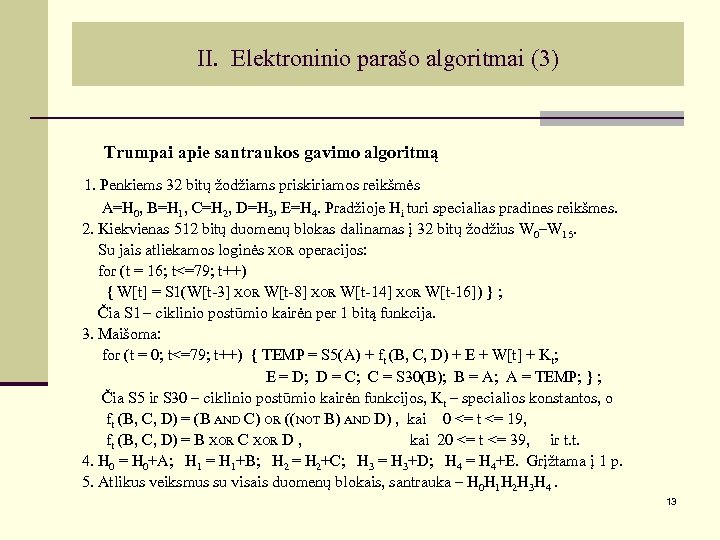

II. Elektroninio parašo algoritmai (3) Trumpai apie santraukos gavimo algoritmą 1. Penkiems 32 bitų žodžiams priskiriamos reikšmės A=H 0, B=H 1, C=H 2, D=H 3, E=H 4. Pradžioje Hi turi specialias pradines reikšmes. 2. Kiekvienas 512 bitų duomenų blokas dalinamas į 32 bitų žodžius W 0–W 15. Su jais atliekamos loginės XOR operacijos: for (t = 16; t<=79; t++) { W[t] = S 1(W[t-3] XOR W[t-8] XOR W[t-14] XOR W[t-16]) } ; Čia S 1 – ciklinio postūmio kairėn per 1 bitą funkcija. 3. Maišoma: for (t = 0; t<=79; t++) { TEMP = S 5(A) + ft (B, C, D) + E + W[t] + Kt; E = D; D = C; C = S 30(B); B = A; A = TEMP; } ; Čia S 5 ir S 30 – ciklinio postūmio kairėn funkcijos, Kt – specialios konstantos, o ft (B, C, D) = (B AND C) OR ((NOT B) AND D) , kai 0 <= t <= 19, ft (B, C, D) = B XOR C XOR D , kai 20 <= t <= 39, ir t. t. 4. H 0 = H 0+A; H 1 = H 1+B; H 2 = H 2+C; H 3 = H 3+D; H 4 = H 4+E. Grįžtama į 1 p. 5. Atlikus veiksmus su visais duomenų blokais, santrauka – H 0 H 1 H 2 H 3 H 4. 13

II. Elektroninio parašo algoritmai (3) Trumpai apie santraukos gavimo algoritmą 1. Penkiems 32 bitų žodžiams priskiriamos reikšmės A=H 0, B=H 1, C=H 2, D=H 3, E=H 4. Pradžioje Hi turi specialias pradines reikšmes. 2. Kiekvienas 512 bitų duomenų blokas dalinamas į 32 bitų žodžius W 0–W 15. Su jais atliekamos loginės XOR operacijos: for (t = 16; t<=79; t++) { W[t] = S 1(W[t-3] XOR W[t-8] XOR W[t-14] XOR W[t-16]) } ; Čia S 1 – ciklinio postūmio kairėn per 1 bitą funkcija. 3. Maišoma: for (t = 0; t<=79; t++) { TEMP = S 5(A) + ft (B, C, D) + E + W[t] + Kt; E = D; D = C; C = S 30(B); B = A; A = TEMP; } ; Čia S 5 ir S 30 – ciklinio postūmio kairėn funkcijos, Kt – specialios konstantos, o ft (B, C, D) = (B AND C) OR ((NOT B) AND D) , kai 0 <= t <= 19, ft (B, C, D) = B XOR C XOR D , kai 20 <= t <= 39, ir t. t. 4. H 0 = H 0+A; H 1 = H 1+B; H 2 = H 2+C; H 3 = H 3+D; H 4 = H 4+E. Grįžtama į 1 p. 5. Atlikus veiksmus su visais duomenų blokais, santrauka – H 0 H 1 H 2 H 3 H 4. 13

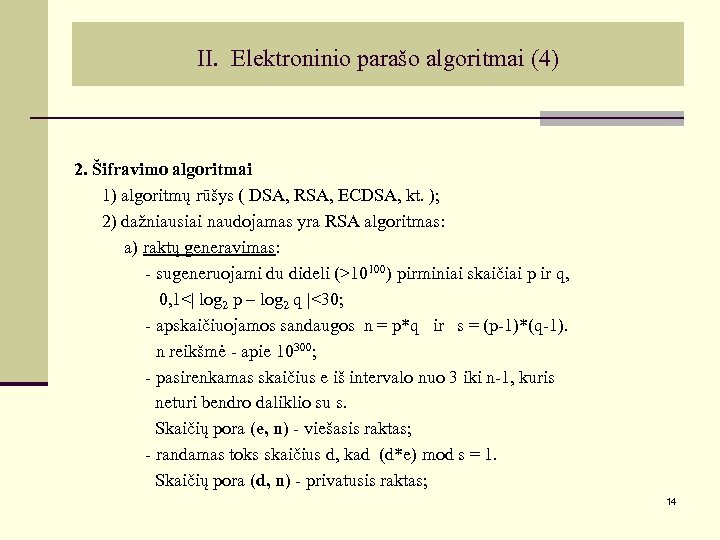

II. Elektroninio parašo algoritmai (4) 2. Šifravimo algoritmai 1) algoritmų rūšys ( DSA, RSA, ECDSA, kt. ); 2) dažniausiai naudojamas yra RSA algoritmas: a) raktų generavimas: - sugeneruojami du dideli (>10100) pirminiai skaičiai p ir q, 0, 1<| log 2 p – log 2 q |<30; - apskaičiuojamos sandaugos n = p*q ir s = (p-1)*(q-1). n reikšmė - apie 10300; - pasirenkamas skaičius e iš intervalo nuo 3 iki n-1, kuris neturi bendro daliklio su s. Skaičių pora (e, n) - viešasis raktas; - randamas toks skaičius d, kad (d*e) mod s = 1. Skaičių pora (d, n) - privatusis raktas; 14

II. Elektroninio parašo algoritmai (4) 2. Šifravimo algoritmai 1) algoritmų rūšys ( DSA, RSA, ECDSA, kt. ); 2) dažniausiai naudojamas yra RSA algoritmas: a) raktų generavimas: - sugeneruojami du dideli (>10100) pirminiai skaičiai p ir q, 0, 1<| log 2 p – log 2 q |<30; - apskaičiuojamos sandaugos n = p*q ir s = (p-1)*(q-1). n reikšmė - apie 10300; - pasirenkamas skaičius e iš intervalo nuo 3 iki n-1, kuris neturi bendro daliklio su s. Skaičių pora (e, n) - viešasis raktas; - randamas toks skaičius d, kad (d*e) mod s = 1. Skaičių pora (d, n) - privatusis raktas; 14

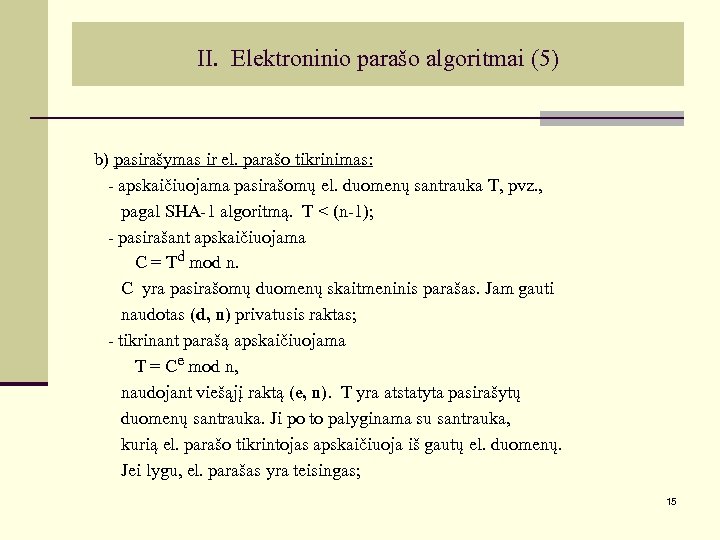

II. Elektroninio parašo algoritmai (5) b) pasirašymas ir el. parašo tikrinimas: - apskaičiuojama pasirašomų el. duomenų santrauka T, pvz. , pagal SHA-1 algoritmą. T < (n-1); - pasirašant apskaičiuojama C = Td mod n. C yra pasirašomų duomenų skaitmeninis parašas. Jam gauti naudotas (d, n) privatusis raktas; - tikrinant parašą apskaičiuojama T = Ce mod n, naudojant viešąjį raktą (e, n). T yra atstatyta pasirašytų duomenų santrauka. Ji po to palyginama su santrauka, kurią el. parašo tikrintojas apskaičiuoja iš gautų el. duomenų. Jei lygu, el. parašas yra teisingas; 15

II. Elektroninio parašo algoritmai (5) b) pasirašymas ir el. parašo tikrinimas: - apskaičiuojama pasirašomų el. duomenų santrauka T, pvz. , pagal SHA-1 algoritmą. T < (n-1); - pasirašant apskaičiuojama C = Td mod n. C yra pasirašomų duomenų skaitmeninis parašas. Jam gauti naudotas (d, n) privatusis raktas; - tikrinant parašą apskaičiuojama T = Ce mod n, naudojant viešąjį raktą (e, n). T yra atstatyta pasirašytų duomenų santrauka. Ji po to palyginama su santrauka, kurią el. parašo tikrintojas apskaičiuoja iš gautų el. duomenų. Jei lygu, el. parašas yra teisingas; 15

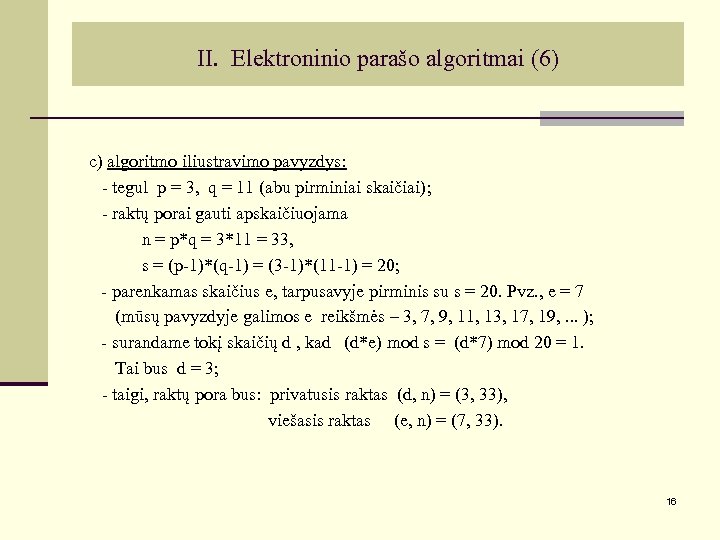

II. Elektroninio parašo algoritmai (6) c) algoritmo iliustravimo pavyzdys: - tegul p = 3, q = 11 (abu pirminiai skaičiai); - raktų porai gauti apskaičiuojama n = p*q = 3*11 = 33, s = (p-1)*(q-1) = (3 -1)*(11 -1) = 20; - parenkamas skaičius e, tarpusavyje pirminis su s = 20. Pvz. , e = 7 (mūsų pavyzdyje galimos e reikšmės – 3, 7, 9, 11, 13, 17, 19, . . . ); - surandame tokį skaičių d , kad (d*e) mod s = (d*7) mod 20 = 1. Tai bus d = 3; - taigi, raktų pora bus: privatusis raktas (d, n) = (3, 33), viešasis raktas (e, n) = (7, 33). 16

II. Elektroninio parašo algoritmai (6) c) algoritmo iliustravimo pavyzdys: - tegul p = 3, q = 11 (abu pirminiai skaičiai); - raktų porai gauti apskaičiuojama n = p*q = 3*11 = 33, s = (p-1)*(q-1) = (3 -1)*(11 -1) = 20; - parenkamas skaičius e, tarpusavyje pirminis su s = 20. Pvz. , e = 7 (mūsų pavyzdyje galimos e reikšmės – 3, 7, 9, 11, 13, 17, 19, . . . ); - surandame tokį skaičių d , kad (d*e) mod s = (d*7) mod 20 = 1. Tai bus d = 3; - taigi, raktų pora bus: privatusis raktas (d, n) = (3, 33), viešasis raktas (e, n) = (7, 33). 16

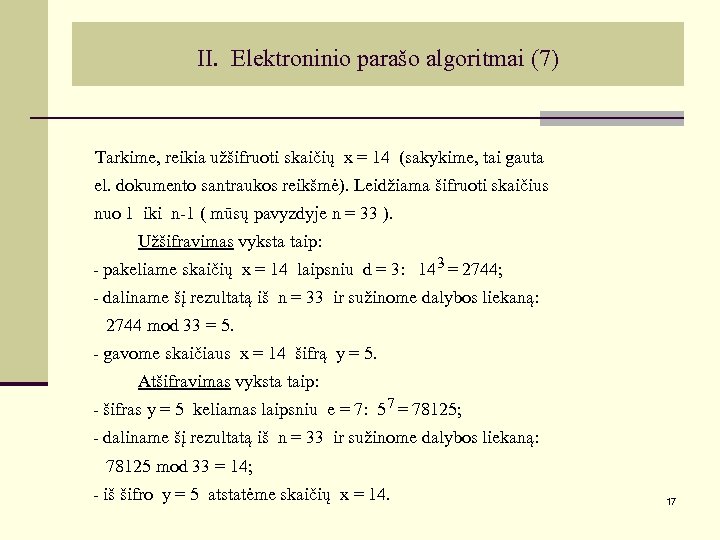

II. Elektroninio parašo algoritmai (7) Tarkime, reikia užšifruoti skaičių x = 14 (sakykime, tai gauta el. dokumento santraukos reikšmė). Leidžiama šifruoti skaičius nuo 1 iki n-1 ( mūsų pavyzdyje n = 33 ). Užšifravimas vyksta taip: - pakeliame skaičių x = 14 laipsniu d = 3: 143 = 2744; - daliname šį rezultatą iš n = 33 ir sužinome dalybos liekaną: 2744 mod 33 = 5. - gavome skaičiaus x = 14 šifrą y = 5. Atšifravimas vyksta taip: - šifras y = 5 keliamas laipsniu e = 7: 57 = 78125; - daliname šį rezultatą iš n = 33 ir sužinome dalybos liekaną: 78125 mod 33 = 14; - iš šifro y = 5 atstatėme skaičių x = 14. 17

II. Elektroninio parašo algoritmai (7) Tarkime, reikia užšifruoti skaičių x = 14 (sakykime, tai gauta el. dokumento santraukos reikšmė). Leidžiama šifruoti skaičius nuo 1 iki n-1 ( mūsų pavyzdyje n = 33 ). Užšifravimas vyksta taip: - pakeliame skaičių x = 14 laipsniu d = 3: 143 = 2744; - daliname šį rezultatą iš n = 33 ir sužinome dalybos liekaną: 2744 mod 33 = 5. - gavome skaičiaus x = 14 šifrą y = 5. Atšifravimas vyksta taip: - šifras y = 5 keliamas laipsniu e = 7: 57 = 78125; - daliname šį rezultatą iš n = 33 ir sužinome dalybos liekaną: 78125 mod 33 = 14; - iš šifro y = 5 atstatėme skaičių x = 14. 17

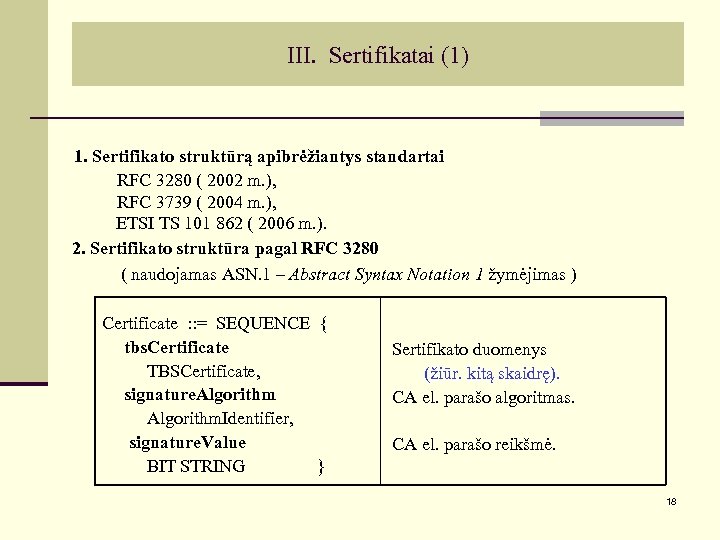

III. Sertifikatai (1) 1. Sertifikato struktūrą apibrėžiantys standartai RFC 3280 ( 2002 m. ), RFC 3739 ( 2004 m. ), ETSI TS 101 862 ( 2006 m. ). 2. Sertifikato struktūra pagal RFC 3280 ( naudojamas ASN. 1 – Abstract Syntax Notation 1 žymėjimas ) Certificate : : = SEQUENCE { tbs. Certificate TBSCertificate, signature. Algorithm Algorithm. Identifier, signature. Value BIT STRING } Sertifikato duomenys (žiūr. kitą skaidrę). CA el. parašo algoritmas. CA el. parašo reikšmė. 18

III. Sertifikatai (1) 1. Sertifikato struktūrą apibrėžiantys standartai RFC 3280 ( 2002 m. ), RFC 3739 ( 2004 m. ), ETSI TS 101 862 ( 2006 m. ). 2. Sertifikato struktūra pagal RFC 3280 ( naudojamas ASN. 1 – Abstract Syntax Notation 1 žymėjimas ) Certificate : : = SEQUENCE { tbs. Certificate TBSCertificate, signature. Algorithm Algorithm. Identifier, signature. Value BIT STRING } Sertifikato duomenys (žiūr. kitą skaidrę). CA el. parašo algoritmas. CA el. parašo reikšmė. 18

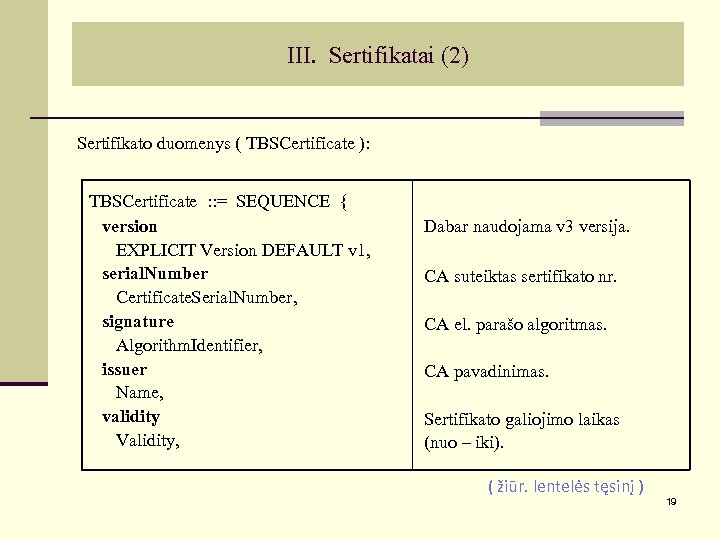

III. Sertifikatai (2) Sertifikato duomenys ( TBSCertificate ): TBSCertificate : : = SEQUENCE { version EXPLICIT Version DEFAULT v 1, serial. Number Certificate. Serial. Number, signature Algorithm. Identifier, issuer Name, validity Validity, Dabar naudojama v 3 versija. CA suteiktas sertifikato nr. CA el. parašo algoritmas. CA pavadinimas. Sertifikato galiojimo laikas (nuo – iki). ( žiūr. lentelės tęsinį ) 19

III. Sertifikatai (2) Sertifikato duomenys ( TBSCertificate ): TBSCertificate : : = SEQUENCE { version EXPLICIT Version DEFAULT v 1, serial. Number Certificate. Serial. Number, signature Algorithm. Identifier, issuer Name, validity Validity, Dabar naudojama v 3 versija. CA suteiktas sertifikato nr. CA el. parašo algoritmas. CA pavadinimas. Sertifikato galiojimo laikas (nuo – iki). ( žiūr. lentelės tęsinį ) 19

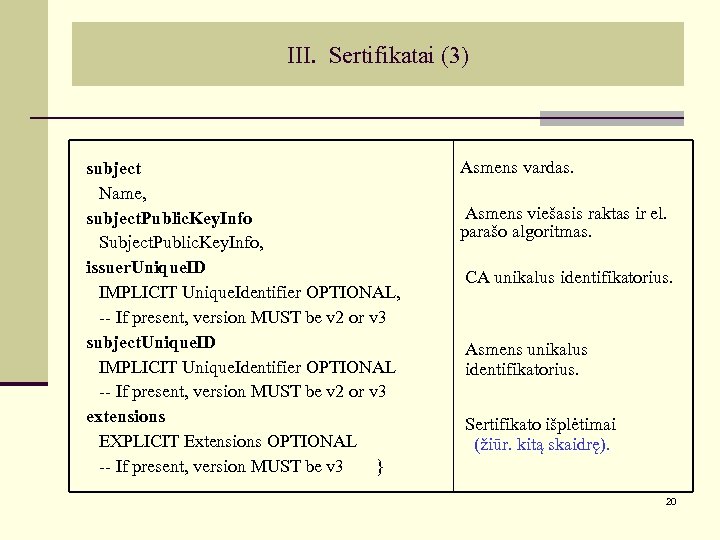

III. Sertifikatai (3) subject Name, subject. Public. Key. Info Subject. Public. Key. Info, issuer. Unique. ID IMPLICIT Unique. Identifier OPTIONAL, -- If present, version MUST be v 2 or v 3 subject. Unique. ID IMPLICIT Unique. Identifier OPTIONAL -- If present, version MUST be v 2 or v 3 extensions EXPLICIT Extensions OPTIONAL -- If present, version MUST be v 3 } Asmens vardas. Asmens viešasis raktas ir el. parašo algoritmas. CA unikalus identifikatorius. Asmens unikalus identifikatorius. Sertifikato išplėtimai (žiūr. kitą skaidrę). 20

III. Sertifikatai (3) subject Name, subject. Public. Key. Info Subject. Public. Key. Info, issuer. Unique. ID IMPLICIT Unique. Identifier OPTIONAL, -- If present, version MUST be v 2 or v 3 subject. Unique. ID IMPLICIT Unique. Identifier OPTIONAL -- If present, version MUST be v 2 or v 3 extensions EXPLICIT Extensions OPTIONAL -- If present, version MUST be v 3 } Asmens vardas. Asmens viešasis raktas ir el. parašo algoritmas. CA unikalus identifikatorius. Asmens unikalus identifikatorius. Sertifikato išplėtimai (žiūr. kitą skaidrę). 20

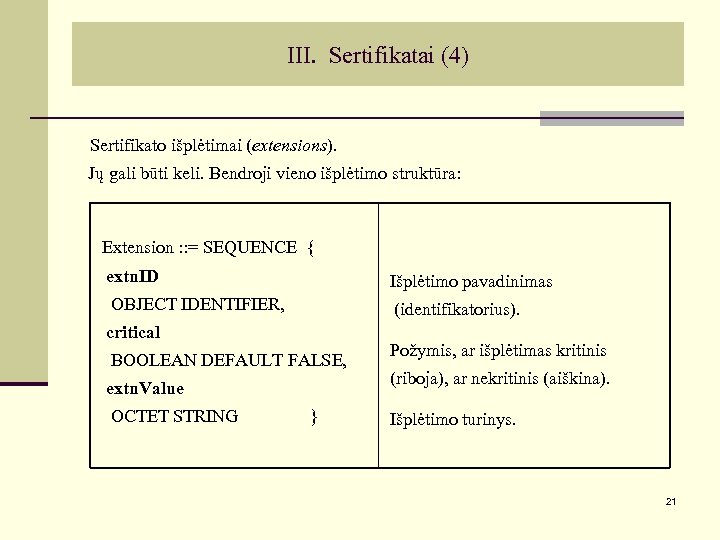

III. Sertifikatai (4) Sertifikato išplėtimai (extensions). Jų gali būti keli. Bendroji vieno išplėtimo struktūra: Extension : : = SEQUENCE { extn. ID OBJECT IDENTIFIER, critical BOOLEAN DEFAULT FALSE, extn. Value OCTET STRING } Išplėtimo pavadinimas (identifikatorius). Požymis, ar išplėtimas kritinis (riboja), ar nekritinis (aiškina). Išplėtimo turinys. 21

III. Sertifikatai (4) Sertifikato išplėtimai (extensions). Jų gali būti keli. Bendroji vieno išplėtimo struktūra: Extension : : = SEQUENCE { extn. ID OBJECT IDENTIFIER, critical BOOLEAN DEFAULT FALSE, extn. Value OCTET STRING } Išplėtimo pavadinimas (identifikatorius). Požymis, ar išplėtimas kritinis (riboja), ar nekritinis (aiškina). Išplėtimo turinys. 21

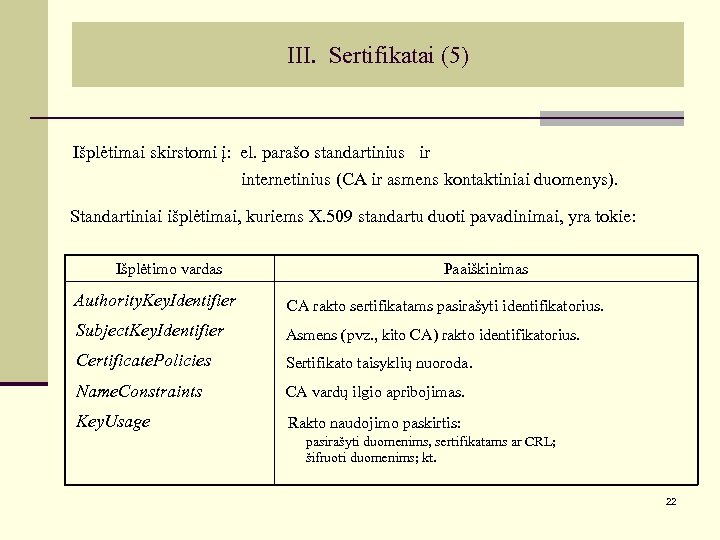

III. Sertifikatai (5) Išplėtimai skirstomi į: el. parašo standartinius ir internetinius (CA ir asmens kontaktiniai duomenys). Standartiniai išplėtimai, kuriems X. 509 standartu duoti pavadinimai, yra tokie: Išplėtimo vardas Paaiškinimas Authority. Key. Identifier CA rakto sertifikatams pasirašyti identifikatorius. Subject. Key. Identifier Asmens (pvz. , kito CA) rakto identifikatorius. Certificate. Policies Sertifikato taisyklių nuoroda. Name. Constraints CA vardų ilgio apribojimas. Key. Usage Rakto naudojimo paskirtis: pasirašyti duomenims, sertifikatams ar CRL; šifruoti duomenims; kt. 22

III. Sertifikatai (5) Išplėtimai skirstomi į: el. parašo standartinius ir internetinius (CA ir asmens kontaktiniai duomenys). Standartiniai išplėtimai, kuriems X. 509 standartu duoti pavadinimai, yra tokie: Išplėtimo vardas Paaiškinimas Authority. Key. Identifier CA rakto sertifikatams pasirašyti identifikatorius. Subject. Key. Identifier Asmens (pvz. , kito CA) rakto identifikatorius. Certificate. Policies Sertifikato taisyklių nuoroda. Name. Constraints CA vardų ilgio apribojimas. Key. Usage Rakto naudojimo paskirtis: pasirašyti duomenims, sertifikatams ar CRL; šifruoti duomenims; kt. 22

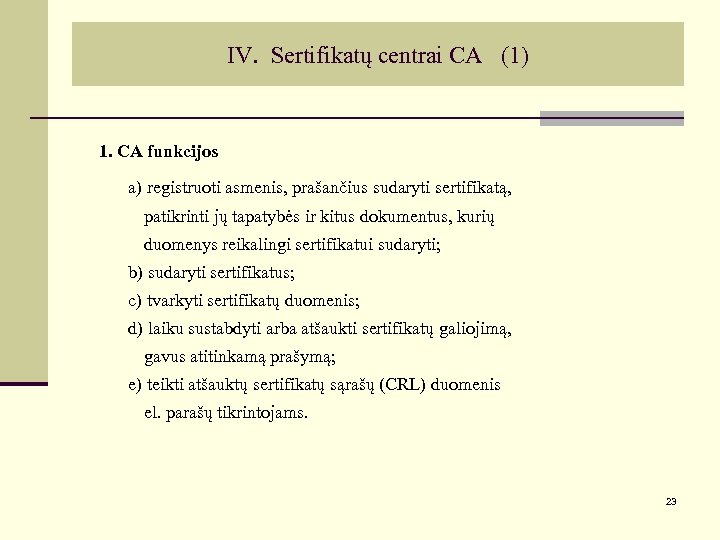

IV. Sertifikatų centrai CA (1) 1. CA funkcijos a) registruoti asmenis, prašančius sudaryti sertifikatą, patikrinti jų tapatybės ir kitus dokumentus, kurių duomenys reikalingi sertifikatui sudaryti; b) sudaryti sertifikatus; c) tvarkyti sertifikatų duomenis; d) laiku sustabdyti arba atšaukti sertifikatų galiojimą, gavus atitinkamą prašymą; e) teikti atšauktų sertifikatų sąrašų (CRL) duomenis el. parašų tikrintojams. 23

IV. Sertifikatų centrai CA (1) 1. CA funkcijos a) registruoti asmenis, prašančius sudaryti sertifikatą, patikrinti jų tapatybės ir kitus dokumentus, kurių duomenys reikalingi sertifikatui sudaryti; b) sudaryti sertifikatus; c) tvarkyti sertifikatų duomenis; d) laiku sustabdyti arba atšaukti sertifikatų galiojimą, gavus atitinkamą prašymą; e) teikti atšauktų sertifikatų sąrašų (CRL) duomenis el. parašų tikrintojams. 23

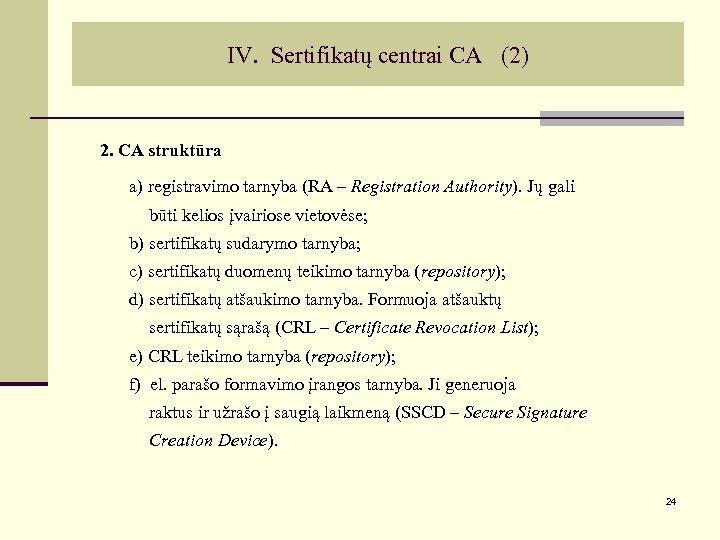

IV. Sertifikatų centrai CA (2) 2. CA struktūra a) registravimo tarnyba (RA – Registration Authority). Jų gali būti kelios įvairiose vietovėse; b) sertifikatų sudarymo tarnyba; c) sertifikatų duomenų teikimo tarnyba (repository); d) sertifikatų atšaukimo tarnyba. Formuoja atšauktų sertifikatų sąrašą (CRL – Certificate Revocation List); e) CRL teikimo tarnyba (repository); f) el. parašo formavimo įrangos tarnyba. Ji generuoja raktus ir užrašo į saugią laikmeną (SSCD – Secure Signature Creation Device). 24

IV. Sertifikatų centrai CA (2) 2. CA struktūra a) registravimo tarnyba (RA – Registration Authority). Jų gali būti kelios įvairiose vietovėse; b) sertifikatų sudarymo tarnyba; c) sertifikatų duomenų teikimo tarnyba (repository); d) sertifikatų atšaukimo tarnyba. Formuoja atšauktų sertifikatų sąrašą (CRL – Certificate Revocation List); e) CRL teikimo tarnyba (repository); f) el. parašo formavimo įrangos tarnyba. Ji generuoja raktus ir užrašo į saugią laikmeną (SSCD – Secure Signature Creation Device). 24

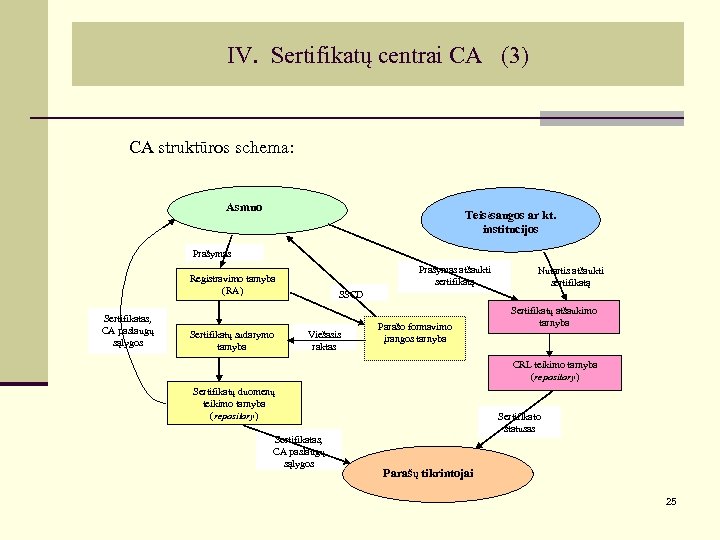

IV. Sertifikatų centrai CA (3) CA struktūros schema: Asmuo Teisėsaugos ar kt. institucijos Prašymas atšaukti sertifikatą Registravimo tarnyba (RA) Sertifikatas, CA paslaugų sąlygos Sertifikatų sudarymo tarnyba Nutartis atšaukti sertifikatą SSCD Viešasis raktas Parašo formavimo įrangos tarnyba Sertifikatų atšaukimo tarnyba CRL teikimo tarnyba (repository) Sertifikatų duomenų teikimo tarnyba (repository) Sertifikatas, CA paslaugų sąlygos Sertifikato statusas Parašų tikrintojai 25

IV. Sertifikatų centrai CA (3) CA struktūros schema: Asmuo Teisėsaugos ar kt. institucijos Prašymas atšaukti sertifikatą Registravimo tarnyba (RA) Sertifikatas, CA paslaugų sąlygos Sertifikatų sudarymo tarnyba Nutartis atšaukti sertifikatą SSCD Viešasis raktas Parašo formavimo įrangos tarnyba Sertifikatų atšaukimo tarnyba CRL teikimo tarnyba (repository) Sertifikatų duomenų teikimo tarnyba (repository) Sertifikatas, CA paslaugų sąlygos Sertifikato statusas Parašų tikrintojai 25

IV. Sertifikatų centrai CA (4) 3. Reikalavimai CA a) bendrieji klausimai: - CA turi parengti savo veiklos nuostatus (CPS – Certification Practice Statement). Juose detaliai atspindimi atliekami veiksmai. Pagal CPS vertinamas CA pasirengimas teikti asmenims sertifikatus; - CA išduodami sertifikatai turi atitikti naudotojų grupės interesus, kurie išreiškiami jų sudarytose sertifikato taisyklėse (CP – Certificate Policy); 26

IV. Sertifikatų centrai CA (4) 3. Reikalavimai CA a) bendrieji klausimai: - CA turi parengti savo veiklos nuostatus (CPS – Certification Practice Statement). Juose detaliai atspindimi atliekami veiksmai. Pagal CPS vertinamas CA pasirengimas teikti asmenims sertifikatus; - CA išduodami sertifikatai turi atitikti naudotojų grupės interesus, kurie išreiškiami jų sudarytose sertifikato taisyklėse (CP – Certificate Policy); 26

IV. Sertifikatų centrai CA (5) b) reikalavimai CA veiklai: - CA veiklos nuostatai. CA CPS turi atitikti pasirinktas CP; - raktų tvarkymas. Raktai turi būti generuojami ir tvarkomi saugioje aplinkoje, dalyvaujant keliems darbuotojams. Skiriami CA nuosavi raktai ir klientams sudaromi raktai; - sertifikatų tvarkymas. Klientai turi būti informuoti sertifikatų naudojimo klausimais. Sertifikatai turi būti sudaromi saugiai, jų duomenys teikiami bet kuriuo metu el. parašų tikrintojams, laiku atšaukiami gavus prašymą; - valdymas ir veikla. Turi būti patikima CA organizacinė struktūra, valdymo procedūros, turi dirbti patikimi asmenys, naudojama patikima įranga, kt. 27

IV. Sertifikatų centrai CA (5) b) reikalavimai CA veiklai: - CA veiklos nuostatai. CA CPS turi atitikti pasirinktas CP; - raktų tvarkymas. Raktai turi būti generuojami ir tvarkomi saugioje aplinkoje, dalyvaujant keliems darbuotojams. Skiriami CA nuosavi raktai ir klientams sudaromi raktai; - sertifikatų tvarkymas. Klientai turi būti informuoti sertifikatų naudojimo klausimais. Sertifikatai turi būti sudaromi saugiai, jų duomenys teikiami bet kuriuo metu el. parašų tikrintojams, laiku atšaukiami gavus prašymą; - valdymas ir veikla. Turi būti patikima CA organizacinė struktūra, valdymo procedūros, turi dirbti patikimi asmenys, naudojama patikima įranga, kt. 27

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (1) Kiekvienoje veiklos srityje yra savi saugumo reikalavimai. Todėl el. parašų naudotojai turėti galimybę įvertinti, kokiu laipsniu galima pasitikėti CA, jų veiklos kokybe. Tam naudojamos sertifikato taisyklės (CP - Certificate Policy) ir CA sertifikavimo veiklos nuostatai (CPS - Certification Practice Statement). CP rengėjas gali būti el. parašo naudotojų grupė (pvz. , valstybės institucija, bankas, įmonė) arba CA. El. parašų naudotojai renkasi to CA paslaugas, kuris dirba pagal jų reikalavimus atitinkančias CP. Kiekvienas CA savo veiklos nuostatuose CPS turi nurodyti taisykles CP, kurių jis laikosi. CP turi būti laisvai prieinamos internetu. 28

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (1) Kiekvienoje veiklos srityje yra savi saugumo reikalavimai. Todėl el. parašų naudotojai turėti galimybę įvertinti, kokiu laipsniu galima pasitikėti CA, jų veiklos kokybe. Tam naudojamos sertifikato taisyklės (CP - Certificate Policy) ir CA sertifikavimo veiklos nuostatai (CPS - Certification Practice Statement). CP rengėjas gali būti el. parašo naudotojų grupė (pvz. , valstybės institucija, bankas, įmonė) arba CA. El. parašų naudotojai renkasi to CA paslaugas, kuris dirba pagal jų reikalavimus atitinkančias CP. Kiekvienas CA savo veiklos nuostatuose CPS turi nurodyti taisykles CP, kurių jis laikosi. CP turi būti laisvai prieinamos internetu. 28

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (2) 1. Bendrieji klausimai Sertifikatas - tai asmens tapatybės dokumentas elektroninėje erdvėje. Jame įvardintas asmuo susiejimas su tam asmeniui priklausančiais šifravimo raktais. El. parašo tikrintojas pasirašiusio asmens tapatybę patikrina naudodamas jo sertifikatą. Ar galima pasitikėti sertifikatu, priklauso nuo CA CPS, pasirašančiųjų asmenų įsipareigojimų, CA įsipareigojimų (garantijų, atsakomybės ribų, kt. ). Sertifikate gali būti nurodyta, kad jis atitinka vienerias arba daugiau CP. 29

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (2) 1. Bendrieji klausimai Sertifikatas - tai asmens tapatybės dokumentas elektroninėje erdvėje. Jame įvardintas asmuo susiejimas su tam asmeniui priklausančiais šifravimo raktais. El. parašo tikrintojas pasirašiusio asmens tapatybę patikrina naudodamas jo sertifikatą. Ar galima pasitikėti sertifikatu, priklauso nuo CA CPS, pasirašančiųjų asmenų įsipareigojimų, CA įsipareigojimų (garantijų, atsakomybės ribų, kt. ). Sertifikate gali būti nurodyta, kad jis atitinka vienerias arba daugiau CP. 29

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (3) CP leidžia bendrus saugumo reikalavimus turinčiai el. parašo naudotojų grupei spręsti apie sertifikato tinkamumą. CP atpažįstamos pagal jų unikalų identifikatorių OID (Object IDentificator). CP registruojanti institucija suteikia joms identifikatorių ir turi viešai paskelbti visą CP tekstą. CP yra CA akreditavimo pagrindas. Sertifikate yra išplėtimo laukai (extensions) informacijai apie sertifikato taisykles CP nurodyti. CPS – tai jau detalūs CA veiklos nuostatai, kuriose turi būti nurodytos įgyvendinamos CP. 30

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (3) CP leidžia bendrus saugumo reikalavimus turinčiai el. parašo naudotojų grupei spręsti apie sertifikato tinkamumą. CP atpažįstamos pagal jų unikalų identifikatorių OID (Object IDentificator). CP registruojanti institucija suteikia joms identifikatorių ir turi viešai paskelbti visą CP tekstą. CP yra CA akreditavimo pagrindas. Sertifikate yra išplėtimo laukai (extensions) informacijai apie sertifikato taisykles CP nurodyti. CPS – tai jau detalūs CA veiklos nuostatai, kuriose turi būti nurodytos įgyvendinamos CP. 30

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (4) 2. Santykis tarp CP ir CPS CP yra lakoniškas taisyklių rinkinys, leidžiantis bendrus saugumo reikalavimus turinčiai el. parašo naudotojų grupei spręsti apie sertifikato tinkamumą. CPS yra detalūs CA veiklos nuostatai parašyti taip, kad juos galėtų suprasti ir sertifikatų naudotojai. Sąveikai tarp kelių CA pagrįsti geriau tinka CP. Vienas CA su savo CPS gali būti kelerių CP įgyvendintojas. Taip pat skirtingi CA su skirtingais CPS gali būti vienerių CP įgyvendintojai. 31

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (4) 2. Santykis tarp CP ir CPS CP yra lakoniškas taisyklių rinkinys, leidžiantis bendrus saugumo reikalavimus turinčiai el. parašo naudotojų grupei spręsti apie sertifikato tinkamumą. CPS yra detalūs CA veiklos nuostatai parašyti taip, kad juos galėtų suprasti ir sertifikatų naudotojai. Sąveikai tarp kelių CA pagrįsti geriau tinka CP. Vienas CA su savo CPS gali būti kelerių CP įgyvendintojas. Taip pat skirtingi CA su skirtingais CPS gali būti vienerių CP įgyvendintojai. 31

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (5) Pageidaujami CP ir CPS bruožai yra šie: a) dauguma organizacijų, besinaudojančių viešaisiais CA, nori, kad CA CPS būtų dokumentuota organizacijai priimtina tvarka. CPS yra viena iš priemonių, apsauganti CA nuo ginčų su abonentais ir kitais sertifikatų naudotojais bei nustatanti CA santykius su jais; b) kita vertus, yra didelis stimulas taikyti sertifikato taisykles CP plačiam organizacijų ratui. Jei tam tikros CP pripažįstamos ir yra taikomos plačiai, tai duoda pagrindą automatizuoti sertifikatų tikrinimą įvairiose sistemose. 32

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (5) Pageidaujami CP ir CPS bruožai yra šie: a) dauguma organizacijų, besinaudojančių viešaisiais CA, nori, kad CA CPS būtų dokumentuota organizacijai priimtina tvarka. CPS yra viena iš priemonių, apsauganti CA nuo ginčų su abonentais ir kitais sertifikatų naudotojais bei nustatanti CA santykius su jais; b) kita vertus, yra didelis stimulas taikyti sertifikato taisykles CP plačiam organizacijų ratui. Jei tam tikros CP pripažįstamos ir yra taikomos plačiai, tai duoda pagrindą automatizuoti sertifikatų tikrinimą įvairiose sistemose. 32

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (6) CPS ir CP sudaro visumą ir apima tuos pačius klausimus. Jų sudėtyje yra tokie patys skyriai: a) įvadas; b) informacijos teikimas ir teikėjo atsakomybė; c) asmenų tapatybės ir duomenų autentiškumo tikrinimas; d) sertifikatų tvarkymo reikalavimai; e) aplinka, valdymas ir darbo kontrolė; f) techninis saugumas; g) sertifikatų, CRL ir OCSP profiliai (struktūra); h) atitikties auditas ir įvertinimas; i) kiti veiklos ir teisiniai klausimai. 33

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (6) CPS ir CP sudaro visumą ir apima tuos pačius klausimus. Jų sudėtyje yra tokie patys skyriai: a) įvadas; b) informacijos teikimas ir teikėjo atsakomybė; c) asmenų tapatybės ir duomenų autentiškumo tikrinimas; d) sertifikatų tvarkymo reikalavimai; e) aplinka, valdymas ir darbo kontrolė; f) techninis saugumas; g) sertifikatų, CRL ir OCSP profiliai (struktūra); h) atitikties auditas ir įvertinimas; i) kiti veiklos ir teisiniai klausimai. 33

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (7) CP ir CPS struktūra turi būti panaši. Jei laikomasi standartinės CP ir CPS formos, lengviau: a) palyginti dvejas CP kryžminio sertifikavimo atvejais (CP ekvivalentiškumui nustatyti); b) palyginti CPS su CP tikrinant, ar CPS tiksliai atitinka įgyvendinamas CP; c) palyginti dvejus CPS (skirtingų CA). Nors ETSI TS 101 456 standartas (jame yra reikalavimai CA) nereikalauja laikytis vienodos CP ir CPS struktūros, tačiau yra rekomenduojama jų struktūra. 34

V. Sertifikato taisyklės CP, CA sertifikavimo veiklos nuostatai CPS (7) CP ir CPS struktūra turi būti panaši. Jei laikomasi standartinės CP ir CPS formos, lengviau: a) palyginti dvejas CP kryžminio sertifikavimo atvejais (CP ekvivalentiškumui nustatyti); b) palyginti CPS su CP tikrinant, ar CPS tiksliai atitinka įgyvendinamas CP; c) palyginti dvejus CPS (skirtingų CA). Nors ETSI TS 101 456 standartas (jame yra reikalavimai CA) nereikalauja laikytis vienodos CP ir CPS struktūros, tačiau yra rekomenduojama jų struktūra. 34

VI. Patikima sertifikatų tvarkymo sistema (1) CA sudaromi sertifikatai yra asmens tapatybės dokumentas elektroninėje erdvėje. Todėl CA veiklai keliami aukšti reikalavimai. CA savo veikloje turi naudoti patikimą kompiuterinę sistemą sertifikatams tvarkyti. CA turi naudoti sistemas, apsaugotas nuo pakeitimų ir garantuojančias technologinį bei kriptografinį procesų saugumą. Sistemos reikalavimai kvalifikuotų sertifikatų atveju yra didesni už nekvalifikuotų. Gamintojai turi tiekti, o CA diegti tik CWA 14167 -1 standarte nustatytus saugumo reikalavimus atitinkančias sistemas. 35

VI. Patikima sertifikatų tvarkymo sistema (1) CA sudaromi sertifikatai yra asmens tapatybės dokumentas elektroninėje erdvėje. Todėl CA veiklai keliami aukšti reikalavimai. CA savo veikloje turi naudoti patikimą kompiuterinę sistemą sertifikatams tvarkyti. CA turi naudoti sistemas, apsaugotas nuo pakeitimų ir garantuojančias technologinį bei kriptografinį procesų saugumą. Sistemos reikalavimai kvalifikuotų sertifikatų atveju yra didesni už nekvalifikuotų. Gamintojai turi tiekti, o CA diegti tik CWA 14167 -1 standarte nustatytus saugumo reikalavimus atitinkančias sistemas. 35

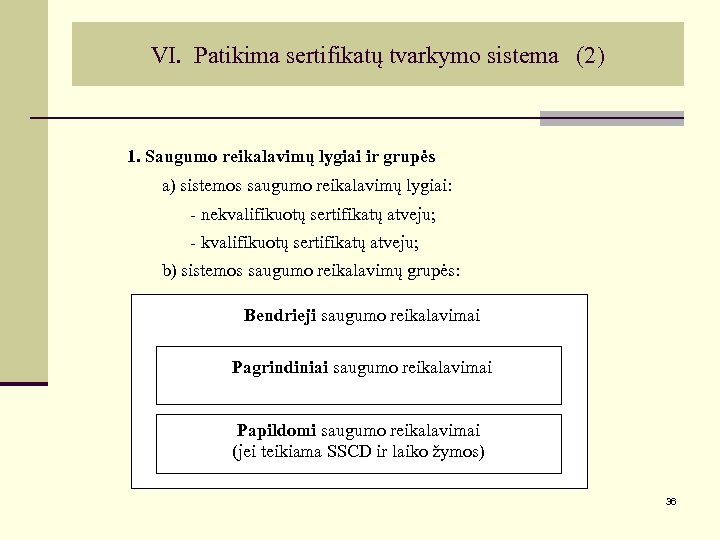

VI. Patikima sertifikatų tvarkymo sistema (2) 1. Saugumo reikalavimų lygiai ir grupės a) sistemos saugumo reikalavimų lygiai: - nekvalifikuotų sertifikatų atveju; - kvalifikuotų sertifikatų atveju; b) sistemos saugumo reikalavimų grupės: Bendrieji saugumo reikalavimai Pagrindiniai saugumo reikalavimai Papildomi saugumo reikalavimai (jei teikiama SSCD ir laiko žymos) 36

VI. Patikima sertifikatų tvarkymo sistema (2) 1. Saugumo reikalavimų lygiai ir grupės a) sistemos saugumo reikalavimų lygiai: - nekvalifikuotų sertifikatų atveju; - kvalifikuotų sertifikatų atveju; b) sistemos saugumo reikalavimų grupės: Bendrieji saugumo reikalavimai Pagrindiniai saugumo reikalavimai Papildomi saugumo reikalavimai (jei teikiama SSCD ir laiko žymos) 36

VI. Patikima sertifikatų tvarkymo sistema (3) 2. Bendrieji sistemos saugumo reikalavimai Jų yra aštuonios grupės, kurios turi ryšį su: - saugumo užtikrinimu; - sistemos veikimu; - identifikavimu ir autentifikavimu; - patekimo į sistemą kontrole; - raktų tvarkymu; - apskaita ir auditu; - duomenų archyvavimu; - duomenų kopijų darymu ir sistemos atstatymu. Išnagrinėkime smulkiau kiekvieną reikalavimų grupę: 37

VI. Patikima sertifikatų tvarkymo sistema (3) 2. Bendrieji sistemos saugumo reikalavimai Jų yra aštuonios grupės, kurios turi ryšį su: - saugumo užtikrinimu; - sistemos veikimu; - identifikavimu ir autentifikavimu; - patekimo į sistemą kontrole; - raktų tvarkymu; - apskaita ir auditu; - duomenų archyvavimu; - duomenų kopijų darymu ir sistemos atstatymu. Išnagrinėkime smulkiau kiekvieną reikalavimų grupę: 37

VI. Patikima sertifikatų tvarkymo sistema (4) a) saugumo užtikrinimo reikalavimai. Sistemoje turi būti priemonės įgalinančios nustatyti ir kontroliuoti dirbančių asmenų teises ir pareigas. Sistemą eksploatuoti ir prižiūrėti gali šie darbuotojai: - saugumo pareigūnai; - registratoriai (RA darbuotojai); - sistemos administratoriai; - operatoriai; - auditoriai. Kai kurių darbuotojų įtakos zonos negali persidengti, pvz. , saugumo pareigūno ir sistemos auditoriaus; 38

VI. Patikima sertifikatų tvarkymo sistema (4) a) saugumo užtikrinimo reikalavimai. Sistemoje turi būti priemonės įgalinančios nustatyti ir kontroliuoti dirbančių asmenų teises ir pareigas. Sistemą eksploatuoti ir prižiūrėti gali šie darbuotojai: - saugumo pareigūnai; - registratoriai (RA darbuotojai); - sistemos administratoriai; - operatoriai; - auditoriai. Kai kurių darbuotojų įtakos zonos negali persidengti, pvz. , saugumo pareigūno ir sistemos auditoriaus; 38

VI. Patikima sertifikatų tvarkymo sistema (5) b) sistemos veikimo reikalavimai. Jų sritys: - naudojimas. Sistema turi būti eksploatuojama teisingai, kad būtų minimizuota sutrikimų rizika, apsaugota nuo virusų, nuo nesankcionuotų pakeitimų. Sistemos gamintojas turi pateikti sistemos instaliavimo, administravimo ir naudojimo instrukcijas; - CA veiklos nenutrūkstamumas. CA veikla neturi nutrūkti netgi įvykus sistemos gedimams. Turi būti rezervinė sistema. Sistemos atstatymas neturi turėti įtakos sistemos patikimumui; - veiksmų sinchronizavimas laike. Sertifikatų sudarymas ir jų tvarkymas (pvz. , sertifikato atšaukimas) yra susijęs su laiku. Sistema turi būti sinchronizuota su standartiniu laiko šaltiniu UTC (Co-ordinated Universal Time); 39

VI. Patikima sertifikatų tvarkymo sistema (5) b) sistemos veikimo reikalavimai. Jų sritys: - naudojimas. Sistema turi būti eksploatuojama teisingai, kad būtų minimizuota sutrikimų rizika, apsaugota nuo virusų, nuo nesankcionuotų pakeitimų. Sistemos gamintojas turi pateikti sistemos instaliavimo, administravimo ir naudojimo instrukcijas; - CA veiklos nenutrūkstamumas. CA veikla neturi nutrūkti netgi įvykus sistemos gedimams. Turi būti rezervinė sistema. Sistemos atstatymas neturi turėti įtakos sistemos patikimumui; - veiksmų sinchronizavimas laike. Sertifikatų sudarymas ir jų tvarkymas (pvz. , sertifikato atšaukimas) yra susijęs su laiku. Sistema turi būti sinchronizuota su standartiniu laiko šaltiniu UTC (Co-ordinated Universal Time); 39

VI. Patikima sertifikatų tvarkymo sistema (6) c) identifikavimo ir autentifikavimo reikalavimai. Tik CA įgalioti asmenys gali kreiptis ir naudoti sistemą. Tokią kontrolės funkciją turi turėti visi sistemos komponentai. Asmenų identifikavimą ir autentifikavimą gali atlikti programinė įranga arba betarpiškai naudojami sistemos komponentai. Reikalavimų sritys: - vartotojų autentifikavimas. Kiekvienas CA darbuotojas turi būti identifikuotas ir gauti įgaliojimus iki jo veiksmų su sistema; - autentiškumo nepripažinimas. Po nustatyto kiekio nesėkmingų autentifikavimo bandymų sistema turi užblokuoti tolesnius darbuotojo autentifikavimo bandymus ir užfiksuoti tokį įvykį; - slaptųjų elementų tikrinimas. Sistema turi tikrinti, ar jos komponentų slaptieji elementai (pvz. , slaptažodžiai, PIN kodai) atitinka nustatytus reikalavimus. Sistemos slaptųjų elementų atspėjimo arba neleistinos prieigos tikimybė turi būti labai maža; 40

VI. Patikima sertifikatų tvarkymo sistema (6) c) identifikavimo ir autentifikavimo reikalavimai. Tik CA įgalioti asmenys gali kreiptis ir naudoti sistemą. Tokią kontrolės funkciją turi turėti visi sistemos komponentai. Asmenų identifikavimą ir autentifikavimą gali atlikti programinė įranga arba betarpiškai naudojami sistemos komponentai. Reikalavimų sritys: - vartotojų autentifikavimas. Kiekvienas CA darbuotojas turi būti identifikuotas ir gauti įgaliojimus iki jo veiksmų su sistema; - autentiškumo nepripažinimas. Po nustatyto kiekio nesėkmingų autentifikavimo bandymų sistema turi užblokuoti tolesnius darbuotojo autentifikavimo bandymus ir užfiksuoti tokį įvykį; - slaptųjų elementų tikrinimas. Sistema turi tikrinti, ar jos komponentų slaptieji elementai (pvz. , slaptažodžiai, PIN kodai) atitinka nustatytus reikalavimus. Sistemos slaptųjų elementų atspėjimo arba neleistinos prieigos tikimybė turi būti labai maža; 40

VI. Patikima sertifikatų tvarkymo sistema (7) d) patekimo į sistemą kontrolės reikalavimai. Tik identifikuoti ir įgalioti CA darbuotojai gali naudoti sistemą. Patekimas į sistemą gali būti kontroliuojamas programine įranga arba betarpiškai naudojamu sistemos komponentu. Sistema turi apsaugoti nuo prieigos prie viešai neskelbtinos informacijos; e) raktų tvarkymo reikalavimai. Skiriamos trys CA raktų kategorijos: - raktai sertifikatams pasirašyti; - infrastruktūriniai raktai saugiam duomenų perdavimui tarp sistemos dalių arba saugomiems duomenims pasirašyti; - CA darbuotojų kontroliniai raktai prieigai prie sistemos. Didžiausi reikalavimai yra sertifikatų pasirašymo raktams, o mažiausi – darbuotojų kontroliniams raktams. Infrastruktūriniai ir kontroliniai raktai gali būti simetrinio arba asimetrinio metodo. 41

VI. Patikima sertifikatų tvarkymo sistema (7) d) patekimo į sistemą kontrolės reikalavimai. Tik identifikuoti ir įgalioti CA darbuotojai gali naudoti sistemą. Patekimas į sistemą gali būti kontroliuojamas programine įranga arba betarpiškai naudojamu sistemos komponentu. Sistema turi apsaugoti nuo prieigos prie viešai neskelbtinos informacijos; e) raktų tvarkymo reikalavimai. Skiriamos trys CA raktų kategorijos: - raktai sertifikatams pasirašyti; - infrastruktūriniai raktai saugiam duomenų perdavimui tarp sistemos dalių arba saugomiems duomenims pasirašyti; - CA darbuotojų kontroliniai raktai prieigai prie sistemos. Didžiausi reikalavimai yra sertifikatų pasirašymo raktams, o mažiausi – darbuotojų kontroliniams raktams. Infrastruktūriniai ir kontroliniai raktai gali būti simetrinio arba asimetrinio metodo. 41

VI. Patikima sertifikatų tvarkymo sistema (8) Raktų tvarkymo reikalavimų sritys: - raktų generavimas. Raktai sertifikatams pasirašyti turi būti generuojami ir saugomi saugiame kriptografiniame modulyje, kontroliuojant bent dviem asmenims. Kriptografinis modulis turi atitikti CWA 14167 -2 standarto reikalavimus. Infrastruktūriniai ir kontroliniai raktai turi būti generuojami laikantis standartais nustatytų algoritmų ir parametrų. Jie turi būti laikomi aparatinėje (hardware) kriptografinėje įrangoje; - raktų tiekimas. Privatieji raktai neturi būti tiekiami asmenims atvirai, o turi būti perduodami nustatytu būdu. Viešieji raktai turi būti laikomi saugiai ir tiekiami užklausėjams, garantuojant jų vientisumą (neiškraipymą) ir autentiškumą; - raktų naudojimas. CA raktai sertifikatams pasirašyti turi būti laikomi saugiuose kriptografiniuose moduliuose ir prieinami tik įvedus slaptažodį, PIN ar kt. Raktai turi būti naudojami tik pagal paskirtį; 42

VI. Patikima sertifikatų tvarkymo sistema (8) Raktų tvarkymo reikalavimų sritys: - raktų generavimas. Raktai sertifikatams pasirašyti turi būti generuojami ir saugomi saugiame kriptografiniame modulyje, kontroliuojant bent dviem asmenims. Kriptografinis modulis turi atitikti CWA 14167 -2 standarto reikalavimus. Infrastruktūriniai ir kontroliniai raktai turi būti generuojami laikantis standartais nustatytų algoritmų ir parametrų. Jie turi būti laikomi aparatinėje (hardware) kriptografinėje įrangoje; - raktų tiekimas. Privatieji raktai neturi būti tiekiami asmenims atvirai, o turi būti perduodami nustatytu būdu. Viešieji raktai turi būti laikomi saugiai ir tiekiami užklausėjams, garantuojant jų vientisumą (neiškraipymą) ir autentiškumą; - raktų naudojimas. CA raktai sertifikatams pasirašyti turi būti laikomi saugiuose kriptografiniuose moduliuose ir prieinami tik įvedus slaptažodį, PIN ar kt. Raktai turi būti naudojami tik pagal paskirtį; 42

VI. Patikima sertifikatų tvarkymo sistema (9) - raktų keitimas. CA infrastruktūriniai ir kontroliniai raktai turi būti keičiami kasmet. Jei sistemoje naudojami algoritmai tampa nebepatikimi, raktai turi būti keičiami nedelsiant; - raktų naikinimas. Pasibaigus sertifikatams pasirašyti naudojamų raktų galiojimo terminui, jie turi būti sunaikinti. Jei sistemoje sugeneruoto rakto atsisakoma, naikinant jį iš programinės ir aparatinės įrangos turi būti ištrinami ir su jais susiję duomenys; - raktų saugojimas, kopijavimas ir atstatymas. Sistema turi leisti tik CA saugumo pareigūnui kopijuoti, įrašyti ar atstatyti visų paskirčių CA privačiuosius raktus. Sertifikatams pasirašyti naudojamas privatusis raktas tvarkomas tik dalyvaujant bent dviem asmenims. Sistemoje neturi būti priemonių CA abonentų (klientų) raktams kopijuoti; - raktų archyvavimas. Sistemoje neturi būti priemonių, įgalinančių archyvuoti abonentams sukurtus privačiuosius raktus; 43

VI. Patikima sertifikatų tvarkymo sistema (9) - raktų keitimas. CA infrastruktūriniai ir kontroliniai raktai turi būti keičiami kasmet. Jei sistemoje naudojami algoritmai tampa nebepatikimi, raktai turi būti keičiami nedelsiant; - raktų naikinimas. Pasibaigus sertifikatams pasirašyti naudojamų raktų galiojimo terminui, jie turi būti sunaikinti. Jei sistemoje sugeneruoto rakto atsisakoma, naikinant jį iš programinės ir aparatinės įrangos turi būti ištrinami ir su jais susiję duomenys; - raktų saugojimas, kopijavimas ir atstatymas. Sistema turi leisti tik CA saugumo pareigūnui kopijuoti, įrašyti ar atstatyti visų paskirčių CA privačiuosius raktus. Sertifikatams pasirašyti naudojamas privatusis raktas tvarkomas tik dalyvaujant bent dviem asmenims. Sistemoje neturi būti priemonių CA abonentų (klientų) raktams kopijuoti; - raktų archyvavimas. Sistemoje neturi būti priemonių, įgalinančių archyvuoti abonentams sukurtus privačiuosius raktus; 43

VI. Patikima sertifikatų tvarkymo sistema (10) f) apskaitos ir audito reikalavimai. Turi būti vedama griežta CA veiklos apskaita, reguliariai atliekamas auditas, kaupiami audito duomenys. Šių reikalavimų sritys: - audito duomenys. Turi būti fiksuojami sistemos įrangos (aplinkos), šifravimo raktų ir sertifikatų tvarkymo darbų duomenys, šių darbų pradžios ir pabaigos laikas, audito duomenų parametrų keitimai, kt. ; - prieigos prie audito duomenų garantijos. Audito duomenims laikyti sistemoje turi būti skiriama pakankamai vietos, ankstesnio audito duomenys automatiškai neturi būti ištrinami; - audito duomenų parametrai. Kiekvienas audito įrašas turi turėti datą ir laiką, audito duomenų pobūdį (fiksuojamą įvykį), kas atsakingas už veiksmus, kokie sprendimai buvo priimti dėl įvykio; - audito duomenų pasirinktinė peržiūra. Sistemoje turi būti galimybė susirasti audito duomenis pagal jų tipą ir/arba pagal vartotoją; 44

VI. Patikima sertifikatų tvarkymo sistema (10) f) apskaitos ir audito reikalavimai. Turi būti vedama griežta CA veiklos apskaita, reguliariai atliekamas auditas, kaupiami audito duomenys. Šių reikalavimų sritys: - audito duomenys. Turi būti fiksuojami sistemos įrangos (aplinkos), šifravimo raktų ir sertifikatų tvarkymo darbų duomenys, šių darbų pradžios ir pabaigos laikas, audito duomenų parametrų keitimai, kt. ; - prieigos prie audito duomenų garantijos. Audito duomenims laikyti sistemoje turi būti skiriama pakankamai vietos, ankstesnio audito duomenys automatiškai neturi būti ištrinami; - audito duomenų parametrai. Kiekvienas audito įrašas turi turėti datą ir laiką, audito duomenų pobūdį (fiksuojamą įvykį), kas atsakingas už veiksmus, kokie sprendimai buvo priimti dėl įvykio; - audito duomenų pasirinktinė peržiūra. Sistemoje turi būti galimybė susirasti audito duomenis pagal jų tipą ir/arba pagal vartotoją; 44

VI. Patikima sertifikatų tvarkymo sistema (11) - audito duomenų peržiūros apribojimai. Sistema turi leisti skaityti audito duomenis tik įgaliotiems asmenims – sistemos auditoriams. Audito įrašų keitimas turi būti draudžiamas; - pavojaus signalų generavimas. Sistema turi perspėti apie bandymus pažeisti saugumą. Turi būti, pvz. , pasiunčiama el. pašto žinutė saugumo pareigūnui arba kitaip signalizuojama apie pavojų; - audito duomenų vientisumo garantija. Sistema turi garantuoti audito duomenų apsaugą nuo pakeitimo, naudojant el. parašą, duomenų santraukas (hash) ar kitokias priemones; - audito atlikimo laiko garantija. Audito atlikimo laikui užfiksuoti turi būti naudojamas patikimas laiko šaltinis; 45

VI. Patikima sertifikatų tvarkymo sistema (11) - audito duomenų peržiūros apribojimai. Sistema turi leisti skaityti audito duomenis tik įgaliotiems asmenims – sistemos auditoriams. Audito įrašų keitimas turi būti draudžiamas; - pavojaus signalų generavimas. Sistema turi perspėti apie bandymus pažeisti saugumą. Turi būti, pvz. , pasiunčiama el. pašto žinutė saugumo pareigūnui arba kitaip signalizuojama apie pavojų; - audito duomenų vientisumo garantija. Sistema turi garantuoti audito duomenų apsaugą nuo pakeitimo, naudojant el. parašą, duomenų santraukas (hash) ar kitokias priemones; - audito atlikimo laiko garantija. Audito atlikimo laikui užfiksuoti turi būti naudojamas patikimas laiko šaltinis; 45

VI. Patikima sertifikatų tvarkymo sistema (12) g) duomenų archyvavimo reikalavimai. Šių reikalavimų sritys: - archyvuojami duomenys. Sistema turi turėti duomenų archyvavimo priemones. Į archyvą turi būti dedami visi sertifikatai, visi CRL sąrašai, visi audito duomenys. Šie duomenys turi turėti atsiradimo laiką, o kritinio saugumo duomenys turi būti šifruojami; - pasirinktinė duomenų paieška archyve. Sistemoje turi būti priemonės įrašų pagal duomenų tipą paieškai archyve; - archyvo duomenų vientisumas. Archyvo duomenys turi būti apsaugoti nuo pakeitimo; 46

VI. Patikima sertifikatų tvarkymo sistema (12) g) duomenų archyvavimo reikalavimai. Šių reikalavimų sritys: - archyvuojami duomenys. Sistema turi turėti duomenų archyvavimo priemones. Į archyvą turi būti dedami visi sertifikatai, visi CRL sąrašai, visi audito duomenys. Šie duomenys turi turėti atsiradimo laiką, o kritinio saugumo duomenys turi būti šifruojami; - pasirinktinė duomenų paieška archyve. Sistemoje turi būti priemonės įrašų pagal duomenų tipą paieškai archyve; - archyvo duomenų vientisumas. Archyvo duomenys turi būti apsaugoti nuo pakeitimo; 46

VI. Patikima sertifikatų tvarkymo sistema (13) h) duomenų kopijų darymo ir sistemos atstatymo reikalavimai. Jų sritys: - kopijų darymas. Sistemoje turi būti priemonės duomenų kopijoms daryti. Turi būti daromos kopijos tik tų duomenų, kurių reikia sistemos stoviui atstatyti (pvz. , po gedimų). Kopijas gali daryti tik sistemos administratorius kartu su saugumo pareigūnu; - kopijų informacijos vientisumas ir konfidencialumas. Duomenų kopijos sistemoje turi būti apsaugotos nuo pakeitimo, naudojant el. parašus, duomenų santraukas (hash) ar kitokias priemones; - sistemos atstatymas. Sistemoje turi būti priemonės, įgalinančios atstatyti jos stovį (pvz. , po gedimų) iš duomenų kopijų. Sistemos atstatymo darbus gali atlikti tik sistemos administratorius kartu su saugumo pareigūnu. 47

VI. Patikima sertifikatų tvarkymo sistema (13) h) duomenų kopijų darymo ir sistemos atstatymo reikalavimai. Jų sritys: - kopijų darymas. Sistemoje turi būti priemonės duomenų kopijoms daryti. Turi būti daromos kopijos tik tų duomenų, kurių reikia sistemos stoviui atstatyti (pvz. , po gedimų). Kopijas gali daryti tik sistemos administratorius kartu su saugumo pareigūnu; - kopijų informacijos vientisumas ir konfidencialumas. Duomenų kopijos sistemoje turi būti apsaugotos nuo pakeitimo, naudojant el. parašus, duomenų santraukas (hash) ar kitokias priemones; - sistemos atstatymas. Sistemoje turi būti priemonės, įgalinančios atstatyti jos stovį (pvz. , po gedimų) iš duomenų kopijų. Sistemos atstatymo darbus gali atlikti tik sistemos administratorius kartu su saugumo pareigūnu. 47

VI. Patikima sertifikatų tvarkymo sistema (14) 3. Pagrindiniai sistemos saugumo reikalavimai Jų yra šešios grupės, kurios turi ryšį su: - bendrojo pobūdžio dalykais; - abonentų registravimu; - sertifikatų sudarymu; - sertifikatų duomenų teikimu; - sertifikatų atšaukimu; - atšauktų sertifikatų sąrašų (CRL) teikimu. Išnagrinėkime smulkiau kiekvieną šių reikalavimų grupę: 48

VI. Patikima sertifikatų tvarkymo sistema (14) 3. Pagrindiniai sistemos saugumo reikalavimai Jų yra šešios grupės, kurios turi ryšį su: - bendrojo pobūdžio dalykais; - abonentų registravimu; - sertifikatų sudarymu; - sertifikatų duomenų teikimu; - sertifikatų atšaukimu; - atšauktų sertifikatų sąrašų (CRL) teikimu. Išnagrinėkime smulkiau kiekvieną šių reikalavimų grupę: 48

VI. Patikima sertifikatų tvarkymo sistema (15) a) bendrojo pobūdžio reikalavimai. Visi CA tarnybų siuntinėjami pranešimai turi būti apsaugoti naudojant el. parašus, duomenų santraukas (hash) ar kitokias priemones. Pranešimuose turi būti jų sukūrimo laikas, taip pat atsitiktinis skaičius (nonce), padedantis apsisaugoti nuo klaidų; b) abonentų registravimo reikalavimai. Į CA funkcijas įeina asmenų, prašančių sudaryti sertifikatą, tapatybės ir kitų jų duomenų patikrinimas, taip pateiktų duomenų tvarkymas ir saugojimas. Tai registravimo tarnybų (RA) funkcijos. 49

VI. Patikima sertifikatų tvarkymo sistema (15) a) bendrojo pobūdžio reikalavimai. Visi CA tarnybų siuntinėjami pranešimai turi būti apsaugoti naudojant el. parašus, duomenų santraukas (hash) ar kitokias priemones. Pranešimuose turi būti jų sukūrimo laikas, taip pat atsitiktinis skaičius (nonce), padedantis apsisaugoti nuo klaidų; b) abonentų registravimo reikalavimai. Į CA funkcijas įeina asmenų, prašančių sudaryti sertifikatą, tapatybės ir kitų jų duomenų patikrinimas, taip pateiktų duomenų tvarkymas ir saugojimas. Tai registravimo tarnybų (RA) funkcijos. 49

VI. Patikima sertifikatų tvarkymo sistema (16) Abonentų registravimo reikalavimų sritys: - prašymai sertifikatams gauti. Registracijos pareigūnas įstatymų leistinomis priemonėmis turi patikrinti prašytojo tapatybę ir jo pateiktus duomenis sertifikatui sudaryti. Sistema turi sudaryti sąlygas registravimo pareigūnui patvirtinti gautą prašymą, prieš išsiunčiant jį iš RA kitoms CA tarnyboms. RA siunčiami pranešimai turi būti autentifikuoti arba pasirašyti infrastruktūriniu arba kontroliniu raktu; - abonento duomenų tvarkymas. Sistema turi turėti priemones apsaugoti abonento duomenis nuo iškraipymo ir jų konfidencialumui garantuoti; - RA auditas. RA turi registruoti visus prašymus sertifikatams gauti, įskaitant prašymus pakeisti raktus sertifikatuose. 50

VI. Patikima sertifikatų tvarkymo sistema (16) Abonentų registravimo reikalavimų sritys: - prašymai sertifikatams gauti. Registracijos pareigūnas įstatymų leistinomis priemonėmis turi patikrinti prašytojo tapatybę ir jo pateiktus duomenis sertifikatui sudaryti. Sistema turi sudaryti sąlygas registravimo pareigūnui patvirtinti gautą prašymą, prieš išsiunčiant jį iš RA kitoms CA tarnyboms. RA siunčiami pranešimai turi būti autentifikuoti arba pasirašyti infrastruktūriniu arba kontroliniu raktu; - abonento duomenų tvarkymas. Sistema turi turėti priemones apsaugoti abonento duomenis nuo iškraipymo ir jų konfidencialumui garantuoti; - RA auditas. RA turi registruoti visus prašymus sertifikatams gauti, įskaitant prašymus pakeisti raktus sertifikatuose. 50

VI. Patikima sertifikatų tvarkymo sistema (17) c) sertifikatų sudarymo reikalavimai. Jų sritys: - sertifikatų sudarymo procedūra. Atėjus iš RA prašymui sudaryti sertifikatą, sistema sudaro sertifikatą, įtraukdama į jį pateiktą viešąjį raktą. Taip abonentas susiejamas su jam priklausančiu raktu. Sistema gali sudaryti ir CA infrastruktūrinių ir kontrolinių raktų sertifikatus. Sudaryti sertifikatai perduodami užsakiusiems asmenims tiesiogiai per sertifikatų duomenų teikimo tarnybą arba per parašo formavimo įrangos teikimo tarnybą (jei CA tokią turi). Prieš sudarydama sertifikatą sistema turi patikrinti pareigūno įgaliojimus. CA privatusis raktas kvalifikuotiems sertifikatams pasirašyti turi būti naudojamas tik šiems tikslams arba CRL sąrašams pasirašyti. Turi būti sudaromi tik CA saugumo pareigūno nustatytos sudėties sertifikatai. Sertifikatai turi atitikti ETSI TS 101 456 standartą; 51

VI. Patikima sertifikatų tvarkymo sistema (17) c) sertifikatų sudarymo reikalavimai. Jų sritys: - sertifikatų sudarymo procedūra. Atėjus iš RA prašymui sudaryti sertifikatą, sistema sudaro sertifikatą, įtraukdama į jį pateiktą viešąjį raktą. Taip abonentas susiejamas su jam priklausančiu raktu. Sistema gali sudaryti ir CA infrastruktūrinių ir kontrolinių raktų sertifikatus. Sudaryti sertifikatai perduodami užsakiusiems asmenims tiesiogiai per sertifikatų duomenų teikimo tarnybą arba per parašo formavimo įrangos teikimo tarnybą (jei CA tokią turi). Prieš sudarydama sertifikatą sistema turi patikrinti pareigūno įgaliojimus. CA privatusis raktas kvalifikuotiems sertifikatams pasirašyti turi būti naudojamas tik šiems tikslams arba CRL sąrašams pasirašyti. Turi būti sudaromi tik CA saugumo pareigūno nustatytos sudėties sertifikatai. Sertifikatai turi atitikti ETSI TS 101 456 standartą; 51

VI. Patikima sertifikatų tvarkymo sistema (18) - sertifikatų atnaujinimas. Sertifikatas gali būti atnaujinamas dar nepasibaigus jo galiojimo terminui. Galimi du variantai: sudaryti naują sertifikatą, paliekant tą patį viešąjį raktą (keičiami kiti duomenys) arba keičiant viešąjį raktą. Gali būti atnaujinami ne tik abonentų, bet ir sistemos infrastruktūriniai bei kontroliniai sertifikatai. Sistema turi garantuoti saugų sertifikatų atnaujinimą, kad nebūtų neleistinų pakeitimų. CA privatieji raktai sertifikatams pasirašyti turi būtų pakeisti nelaukiant šių raktų galiojimo termino pabaigos. Taip pat rekomenduojama abonentų sertifikatus keisti dar nesibaigus jų galiojimo terminui, kadangi abonento pranešimų siuntimo į CA saugumui užtikrinti gali būti panaudoti senieji raktai/sertifikatai; 52

VI. Patikima sertifikatų tvarkymo sistema (18) - sertifikatų atnaujinimas. Sertifikatas gali būti atnaujinamas dar nepasibaigus jo galiojimo terminui. Galimi du variantai: sudaryti naują sertifikatą, paliekant tą patį viešąjį raktą (keičiami kiti duomenys) arba keičiant viešąjį raktą. Gali būti atnaujinami ne tik abonentų, bet ir sistemos infrastruktūriniai bei kontroliniai sertifikatai. Sistema turi garantuoti saugų sertifikatų atnaujinimą, kad nebūtų neleistinų pakeitimų. CA privatieji raktai sertifikatams pasirašyti turi būtų pakeisti nelaukiant šių raktų galiojimo termino pabaigos. Taip pat rekomenduojama abonentų sertifikatus keisti dar nesibaigus jų galiojimo terminui, kadangi abonento pranešimų siuntimo į CA saugumui užtikrinti gali būti panaudoti senieji raktai/sertifikatai; 52

VI. Patikima sertifikatų tvarkymo sistema (19) - kryžminis sertifikavimas. Kryžminis sertifikavimas įgalina sukurti vienos krypties arba abipusį pasitikėjimo mechanizmą tarp dviejų arba daugiau CA. CA-atsakovo sistema sudaro sertifikatą CA-prašytojo sistemai, pateikusiai savo viešąjį raktą. CA-atsakovo abonentai dabar gali pasitikėti ir CA-prašytojo sudarytais sertifikatais. Kryžminio sertifikavimo atveju turi būti garantuotas tarp sistemų siunčiamų pranešimų autentiškumas ir vientisumas, klaidoms išvengti į pranešimus turi būti įterpiamas atsitiktinis skaičius (nonce). CA-atsakovo sistema turi garantuoti, kad CA-prašytojo sistemos įgyvendinamos sertifikato taisyklės CP ir sertifikavimo veiklos nuostatai CPS būtų priimtini ir CA-atsakovo abonentams ir juo pasitikinčioms šalims; 53

VI. Patikima sertifikatų tvarkymo sistema (19) - kryžminis sertifikavimas. Kryžminis sertifikavimas įgalina sukurti vienos krypties arba abipusį pasitikėjimo mechanizmą tarp dviejų arba daugiau CA. CA-atsakovo sistema sudaro sertifikatą CA-prašytojo sistemai, pateikusiai savo viešąjį raktą. CA-atsakovo abonentai dabar gali pasitikėti ir CA-prašytojo sudarytais sertifikatais. Kryžminio sertifikavimo atveju turi būti garantuotas tarp sistemų siunčiamų pranešimų autentiškumas ir vientisumas, klaidoms išvengti į pranešimus turi būti įterpiamas atsitiktinis skaičius (nonce). CA-atsakovo sistema turi garantuoti, kad CA-prašytojo sistemos įgyvendinamos sertifikato taisyklės CP ir sertifikavimo veiklos nuostatai CPS būtų priimtini ir CA-atsakovo abonentams ir juo pasitikinčioms šalims; 53

VI. Patikima sertifikatų tvarkymo sistema (20) - sertifikatų sudarymo auditas. Sertifikatų sudarymo tarnyba savo veiklos bėgyje turi fiksuoti: ◊ visų CA veikloje naudojamų sertifikatų tvarkymo duomenis; ◊ CA raktų sertifikatams pasirašyti tvarkymo duomenis; ◊ visus asmenų sertifikatų tvarkymo duomenis; ◊ visus kryžminio sertifikavimo duomenis. Šie duomenys bus naudojami atliekant CA veiklos auditą. 54

VI. Patikima sertifikatų tvarkymo sistema (20) - sertifikatų sudarymo auditas. Sertifikatų sudarymo tarnyba savo veiklos bėgyje turi fiksuoti: ◊ visų CA veikloje naudojamų sertifikatų tvarkymo duomenis; ◊ CA raktų sertifikatams pasirašyti tvarkymo duomenis; ◊ visus asmenų sertifikatų tvarkymo duomenis; ◊ visus kryžminio sertifikavimo duomenis. Šie duomenys bus naudojami atliekant CA veiklos auditą. 54

VI. Patikima sertifikatų tvarkymo sistema (21) d) sertifikatų duomenų teikimo reikalavimai. Jų sritys: - sertifikatų duomenų teikimo valdymas. Sistema turi teikti sertifikatų duomenis laikydamasi abonentų pateiktų apribojimų; - duomenų importas/eksportas. Įsteigus sertifikatų duomenų saugyklą (repository), turi būti nustatytos duomenų išrinkimo saugumo taisyklės. Skaityti duomenis turi būti leidžiama tik abonentams ir įgaliotiems asmenims, laikantis abonentų nustatytų apribojimų ir priimtų saugumo taisyklių. Rašyti duomenis į saugyklą turi būti leidžiama tik įgaliotiems CA asmenims; 55

VI. Patikima sertifikatų tvarkymo sistema (21) d) sertifikatų duomenų teikimo reikalavimai. Jų sritys: - sertifikatų duomenų teikimo valdymas. Sistema turi teikti sertifikatų duomenis laikydamasi abonentų pateiktų apribojimų; - duomenų importas/eksportas. Įsteigus sertifikatų duomenų saugyklą (repository), turi būti nustatytos duomenų išrinkimo saugumo taisyklės. Skaityti duomenis turi būti leidžiama tik abonentams ir įgaliotiems asmenims, laikantis abonentų nustatytų apribojimų ir priimtų saugumo taisyklių. Rašyti duomenis į saugyklą turi būti leidžiama tik įgaliotiems CA asmenims; 55

VI. Patikima sertifikatų tvarkymo sistema (22) e) sertifikatų atšaukimo valdymo reikalavimai. Jų sritys: - prašymai pakeisti sertifikato statusą. Jei asmuo prarado savo privačiojo rakto kontrolę, turi būti siunčiamas prašymas atšaukti sertifikatą (sustabdyti galiojimą) jį sudariusiam CA. Tam turi būti siunčiami autentifikuoti pranešimai, kuriuos CA sistema gali priimti arba atmesti. Visi prašymai atšaukti sertifikatą turi būti tinkamai patikrinti ir patvirtinti. Sistema turi garantuoti, kad atšauktas sertifikatas nebebus atstatytas. Prašymai atšaukti sertifikatą turi būti įvykdomi laiku (per vieną dieną). Atšaukus sertifikatą, nedelsiant turi būti pakoreguotas atšauktų sertifikatų sąrašas (CRL); 56

VI. Patikima sertifikatų tvarkymo sistema (22) e) sertifikatų atšaukimo valdymo reikalavimai. Jų sritys: - prašymai pakeisti sertifikato statusą. Jei asmuo prarado savo privačiojo rakto kontrolę, turi būti siunčiamas prašymas atšaukti sertifikatą (sustabdyti galiojimą) jį sudariusiam CA. Tam turi būti siunčiami autentifikuoti pranešimai, kuriuos CA sistema gali priimti arba atmesti. Visi prašymai atšaukti sertifikatą turi būti tinkamai patikrinti ir patvirtinti. Sistema turi garantuoti, kad atšauktas sertifikatas nebebus atstatytas. Prašymai atšaukti sertifikatą turi būti įvykdomi laiku (per vieną dieną). Atšaukus sertifikatą, nedelsiant turi būti pakoreguotas atšauktų sertifikatų sąrašas (CRL); 56

VI. Patikima sertifikatų tvarkymo sistema (23) - sertifikatų atšaukimas. CA yra atsakingas už sertifikatų statuso keitimą ir šios informacijos perdavimą CRL sąrašų teikimo tarnybai. Sistema turi siųsti pranešimus iš sertifikatų atšaukimo tarnybos (ši tarnyba formuoja CRL) į CRL teikimo tarnybą: periodiškai (kas nustatytą laiko tarpą) arba realiu laiku (OCSP protokolas), kai CRL teikimo tarnyba, gavusi vartotojo užklausą dėl sertifikato statuso, tuoj pat paprašo duomenų iš sertifikatų atšaukimo tarnybos. Sistema turi būti pajėgi atšaukti sertifikatus netgi po veikimo sutrikimų. Rekomenduojama kiekvienam CRL sąrašo sertifikatui nurodyti jo serijinį numerį ir statuso keitimo priežastį; - atšauktų sertifikatų tvarkymo auditas. Sertifikatų atšaukimo tarnyba turi fiksuoti visus prašymus dėl sertifikatų statuso pakeitimo, nežiūrint ar prašymas buvo patenkintas ar ne. 57

VI. Patikima sertifikatų tvarkymo sistema (23) - sertifikatų atšaukimas. CA yra atsakingas už sertifikatų statuso keitimą ir šios informacijos perdavimą CRL sąrašų teikimo tarnybai. Sistema turi siųsti pranešimus iš sertifikatų atšaukimo tarnybos (ši tarnyba formuoja CRL) į CRL teikimo tarnybą: periodiškai (kas nustatytą laiko tarpą) arba realiu laiku (OCSP protokolas), kai CRL teikimo tarnyba, gavusi vartotojo užklausą dėl sertifikato statuso, tuoj pat paprašo duomenų iš sertifikatų atšaukimo tarnybos. Sistema turi būti pajėgi atšaukti sertifikatus netgi po veikimo sutrikimų. Rekomenduojama kiekvienam CRL sąrašo sertifikatui nurodyti jo serijinį numerį ir statuso keitimo priežastį; - atšauktų sertifikatų tvarkymo auditas. Sertifikatų atšaukimo tarnyba turi fiksuoti visus prašymus dėl sertifikatų statuso pakeitimo, nežiūrint ar prašymas buvo patenkintas ar ne. 57

VI. Patikima sertifikatų tvarkymo sistema (24) f) CRL teikimo reikalavimai. Jų sritys: - informacija apie atšaukimą. CRL teikimo tarnyba el. parašų naudotojams teikia sertifikatų statuso (galioja ar atšauktas) informaciją. CRL teikimo tarnyba duomenis apie sertifikatų atšaukimą gauna iš CA sertifikatų atšaukimo tarnybos. Tam yra tokie reikalavimai: ◊ pranešimus į CRL teikimo tarnybą realiu laiku (kai ji užklausia) arba periodiškai (nustatytais laiko tarpais) turi siųsti tik sertifikatų atšaukimo tarnyba; ◊ sistema privalo garantuoti realiu laiku ar periodiškai perduodamų pranešimų vientisumą ir autentiškumą; ◊ sistema privalo užtikrinti, kad sertifikatų statuso duomenų bazės išduotas atsakymas atitiktų užklausoje nurodytą sertifikatą; 58

VI. Patikima sertifikatų tvarkymo sistema (24) f) CRL teikimo reikalavimai. Jų sritys: - informacija apie atšaukimą. CRL teikimo tarnyba el. parašų naudotojams teikia sertifikatų statuso (galioja ar atšauktas) informaciją. CRL teikimo tarnyba duomenis apie sertifikatų atšaukimą gauna iš CA sertifikatų atšaukimo tarnybos. Tam yra tokie reikalavimai: ◊ pranešimus į CRL teikimo tarnybą realiu laiku (kai ji užklausia) arba periodiškai (nustatytais laiko tarpais) turi siųsti tik sertifikatų atšaukimo tarnyba; ◊ sistema privalo garantuoti realiu laiku ar periodiškai perduodamų pranešimų vientisumą ir autentiškumą; ◊ sistema privalo užtikrinti, kad sertifikatų statuso duomenų bazės išduotas atsakymas atitiktų užklausoje nurodytą sertifikatą; 58

VI. Patikima sertifikatų tvarkymo sistema (25) - užklausos/atsakymai dėl sertifikato statuso. El. parašo tikrintojas, gavęs iš CA pasirašiusio asmens sertifikatą, turi patikrinti ir sertifikato statusą. CRL teikimo tarnyba sertifikatų statuso informaciją gali teikti dviem būdais: on-line (realiu laiku, OCSP) arba off-line (informacija teikiama periodiškai kas tam tikrą laiko tarpą) veiksena. On-line veiksenos atveju klausiančiajam siunčiamas suformuotas atsakymas, kuriame yra informacija tik apie jį dominančio sertifikato statusą. Off-line veiksenos atveju CRL teikimo tarnyba, turėdama paskutinę CRL sąrašo versiją, persiunčia ją el. parašų tikrintojui, kad jis galėtų tikrinti sertifikatų statusus. Sistema gali reikalauti, kad užklausos būtų pasirašytos klausiančiųjų el. parašu. 59

VI. Patikima sertifikatų tvarkymo sistema (25) - užklausos/atsakymai dėl sertifikato statuso. El. parašo tikrintojas, gavęs iš CA pasirašiusio asmens sertifikatą, turi patikrinti ir sertifikato statusą. CRL teikimo tarnyba sertifikatų statuso informaciją gali teikti dviem būdais: on-line (realiu laiku, OCSP) arba off-line (informacija teikiama periodiškai kas tam tikrą laiko tarpą) veiksena. On-line veiksenos atveju klausiančiajam siunčiamas suformuotas atsakymas, kuriame yra informacija tik apie jį dominančio sertifikato statusą. Off-line veiksenos atveju CRL teikimo tarnyba, turėdama paskutinę CRL sąrašo versiją, persiunčia ją el. parašų tikrintojui, kad jis galėtų tikrinti sertifikatų statusus. Sistema gali reikalauti, kad užklausos būtų pasirašytos klausiančiųjų el. parašu. 59

VI. Patikima sertifikatų tvarkymo sistema (26) Reikalavimai CRL teikimo tarnybos atsakymams: ◊ jie turi būti pasirašyti tarnybos el. parašu. Off-line veiksenos atveju siunčiama pasirašyta vėliausia CRL versija; ◊ atsakyme turi būti nurodytas laikas, kada CRL teikimo tarnyba arba CRL sudarytojas pasirašė atsakymą; - CRL teikimo auditas. Visus su sertifikatų statuso užklausomis ir atsakymais susijusius specifinius įvykius turi fiksuoti CRL teikimo tarnyba. 60

VI. Patikima sertifikatų tvarkymo sistema (26) Reikalavimai CRL teikimo tarnybos atsakymams: ◊ jie turi būti pasirašyti tarnybos el. parašu. Off-line veiksenos atveju siunčiama pasirašyta vėliausia CRL versija; ◊ atsakyme turi būti nurodytas laikas, kada CRL teikimo tarnyba arba CRL sudarytojas pasirašė atsakymą; - CRL teikimo auditas. Visus su sertifikatų statuso užklausomis ir atsakymais susijusius specifinius įvykius turi fiksuoti CRL teikimo tarnyba. 60

VI. Patikima sertifikatų tvarkymo sistema (27) 4. Papildomi sistemos saugumo reikalavimai yra susiję su dviem paslaugomis: parašo formavimo įrangos (SCDev ar SSCD) ir laiko žymų teikimu. Šias paslaugas gali teikti ir CA: a) laiko žymų teikimo reikalavimai. Duomenų laiko žyma yra įrodymas, kad duomenys (pvz. , parašas) buvo sukurti iki žymoje nurodyto laiko. Dažniausiai laiko žymas kuria laiko žymų tarnybos (TSA – Time Stamping Authority). TSA, kaip ir CA, savo darbe turi naudoti tam tikrus reikalavimus atitinkančią sistemą ir procesus. Laiko žymų teikimo reikalavimų sritys: - užklausų korektiškumo tikrinimas. Sistemos komponentai turi patikrinti užklausos laiko žymai gauti korektiškumą ir pilnumą. Ypač svarbu, kad užklausoje būtų naudojamas leistinas santraukos (hash) algoritmas; 61

VI. Patikima sertifikatų tvarkymo sistema (27) 4. Papildomi sistemos saugumo reikalavimai yra susiję su dviem paslaugomis: parašo formavimo įrangos (SCDev ar SSCD) ir laiko žymų teikimu. Šias paslaugas gali teikti ir CA: a) laiko žymų teikimo reikalavimai. Duomenų laiko žyma yra įrodymas, kad duomenys (pvz. , parašas) buvo sukurti iki žymoje nurodyto laiko. Dažniausiai laiko žymas kuria laiko žymų tarnybos (TSA – Time Stamping Authority). TSA, kaip ir CA, savo darbe turi naudoti tam tikrus reikalavimus atitinkančią sistemą ir procesus. Laiko žymų teikimo reikalavimų sritys: - užklausų korektiškumo tikrinimas. Sistemos komponentai turi patikrinti užklausos laiko žymai gauti korektiškumą ir pilnumą. Ypač svarbu, kad užklausoje būtų naudojamas leistinas santraukos (hash) algoritmas; 61

VI. Patikima sertifikatų tvarkymo sistema (28) - laiko parametrų generavimas. Sistema turi naudoti patikimą tikslaus laiko šaltinį laiko žymai suformuoti. Sistemos laikrodis turi būti sinchronizuotas su universaliuoju laiku UTC (Coordinated Universal Time) ne mažesniu kaip vienos sekundės tikslumu; - laiko žymos formavimas. Į laiko žymą dedami tokie duomenys: einamasis laikas, unikalus žymos serijinis numeris, duomenų santrauka, kuriems formuojama žyma, žymos taisyklės, kt. ; - laiko žymos pasirašymas. Suformuota laiko žyma turi būti pasirašyta jų tiekėjo el. parašu. Į laiko žymą įtraukiama tiekėjo (CA ar TSA) atitinkamo sertifikato nuoroda. Privačiojo rakto, skirto laiko žymoms pasirašyti, negalima naudoti kitiems tikslams; - laiko žymų teikimo auditas. Kontrolės tikslams turi būti fiksuojami visi su laiko žymų teikimu susiję raktų tvarkymo, laikrodžio sutrikimo, kitokie įvykiai; 62

VI. Patikima sertifikatų tvarkymo sistema (28) - laiko parametrų generavimas. Sistema turi naudoti patikimą tikslaus laiko šaltinį laiko žymai suformuoti. Sistemos laikrodis turi būti sinchronizuotas su universaliuoju laiku UTC (Coordinated Universal Time) ne mažesniu kaip vienos sekundės tikslumu; - laiko žymos formavimas. Į laiko žymą dedami tokie duomenys: einamasis laikas, unikalus žymos serijinis numeris, duomenų santrauka, kuriems formuojama žyma, žymos taisyklės, kt. ; - laiko žymos pasirašymas. Suformuota laiko žyma turi būti pasirašyta jų tiekėjo el. parašu. Į laiko žymą įtraukiama tiekėjo (CA ar TSA) atitinkamo sertifikato nuoroda. Privačiojo rakto, skirto laiko žymoms pasirašyti, negalima naudoti kitiems tikslams; - laiko žymų teikimo auditas. Kontrolės tikslams turi būti fiksuojami visi su laiko žymų teikimu susiję raktų tvarkymo, laikrodžio sutrikimo, kitokie įvykiai; 62

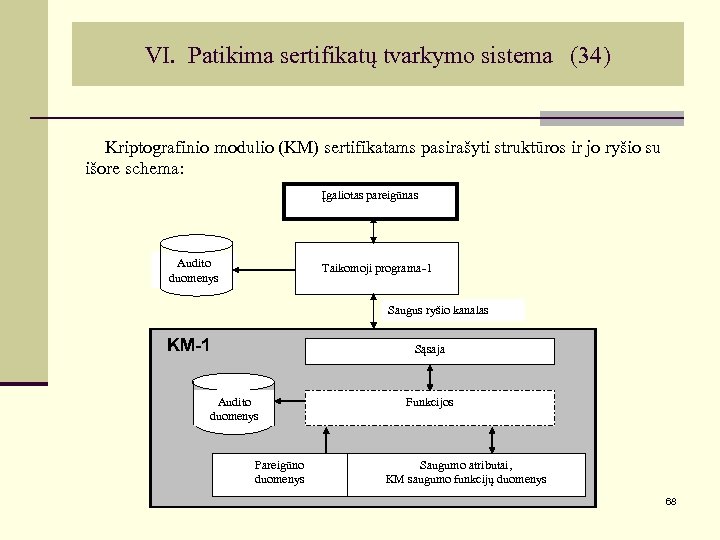

VI. Patikima sertifikatų tvarkymo sistema (29) b) parašo formavimo įrangos teikimo abonentams reikalavimai. Šių reikalavimų sritys: - SCDev rengimas. Tokios paslaugos tiekėjo sistema, rengdama SCDev, pvz. , mikroprocesorinę kortelę, sukuria raktų porą ir užrašo privatųjį raktą į SCDev arba pasiunčia komandą į SCDev raktų porai generuoti SCDev viduje. Atliekant šiuos veiksmus reikalaujama, kad sistema patikrintų, ar SCDev pusfabrikatis yra tinkamas ir gautas iš sertifikuoto gamintojo, raktų porų generavimo kriptografinis įrenginys (CD - Cryptographic Device) turi būti patikrintas ir sertifikuotas pagal CWA 14169 standartą, sugeneruotą raktų porą perkėlus į SCDev, raktų pora išoriniame kriptografiniame įrenginyje turi būti sunaikinta, kt. ; - SCDev teikimas abonentams. CA turi užtikrinti, kad sistemos konfigūracijos dėka SCDev būtų atiduotas numatytam ir autentifikuotam abonentui; 63

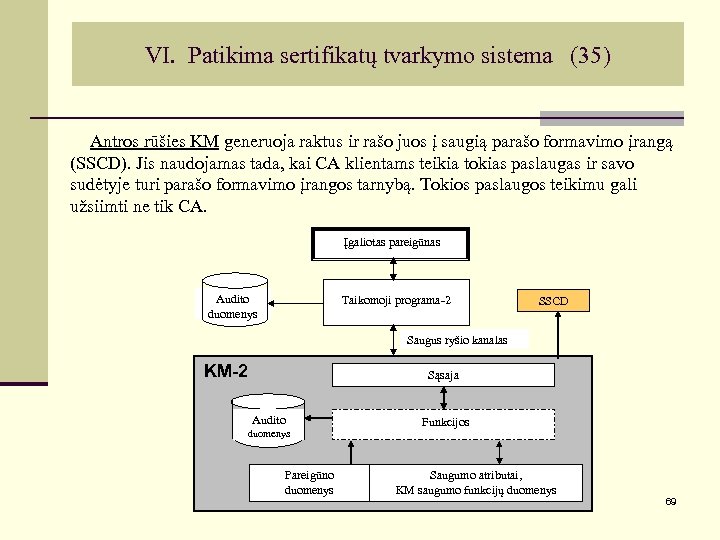

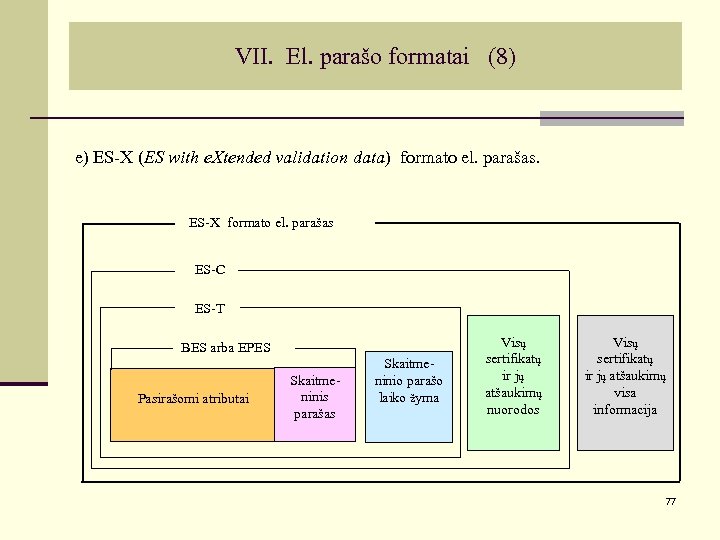

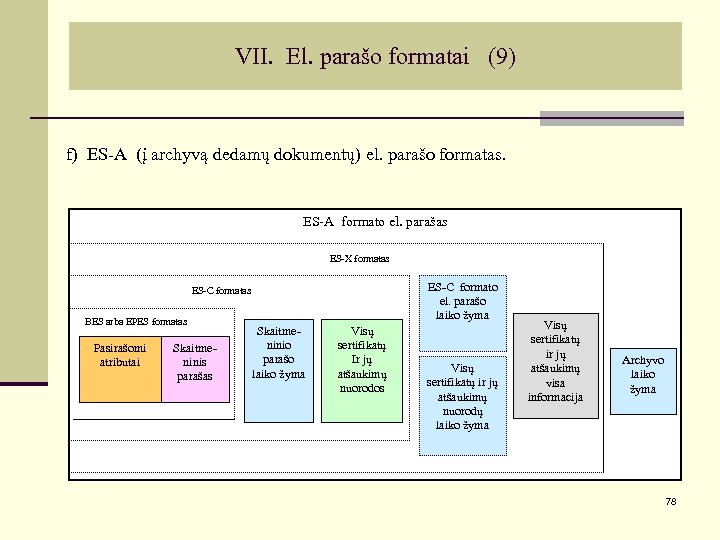

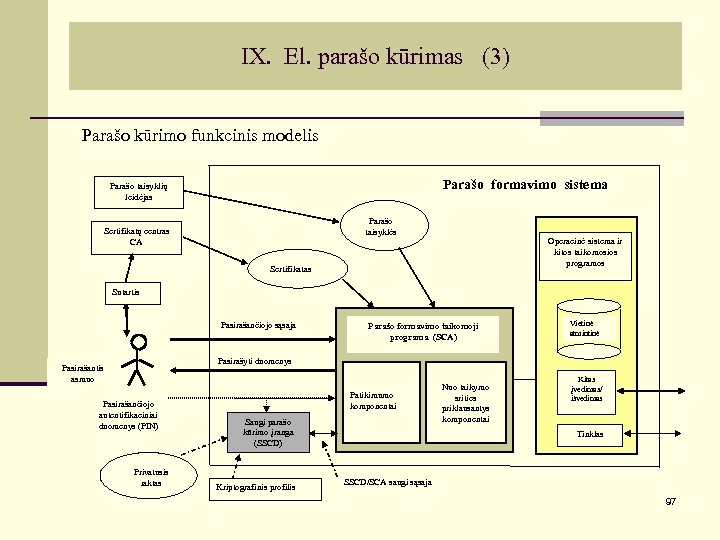

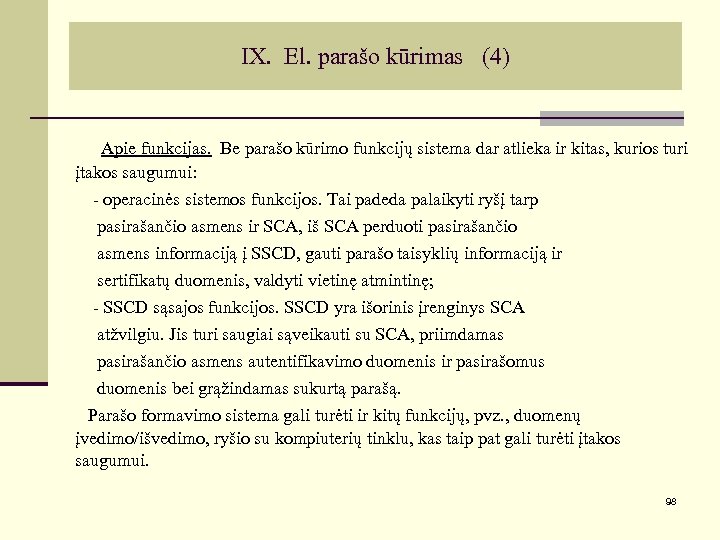

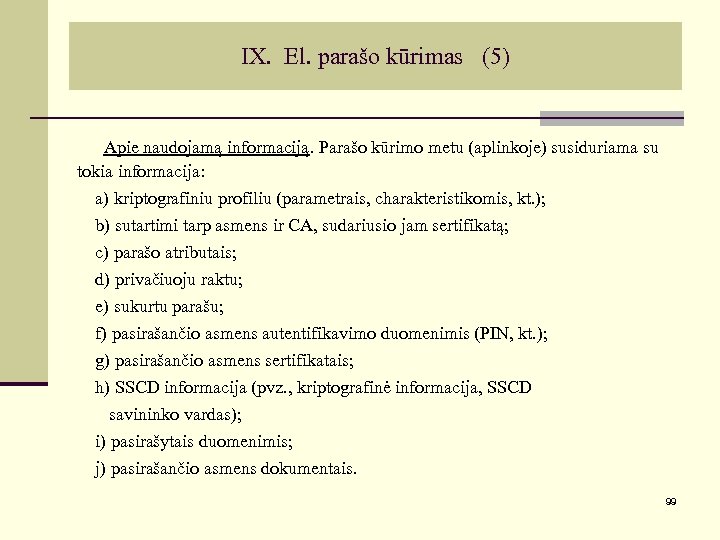

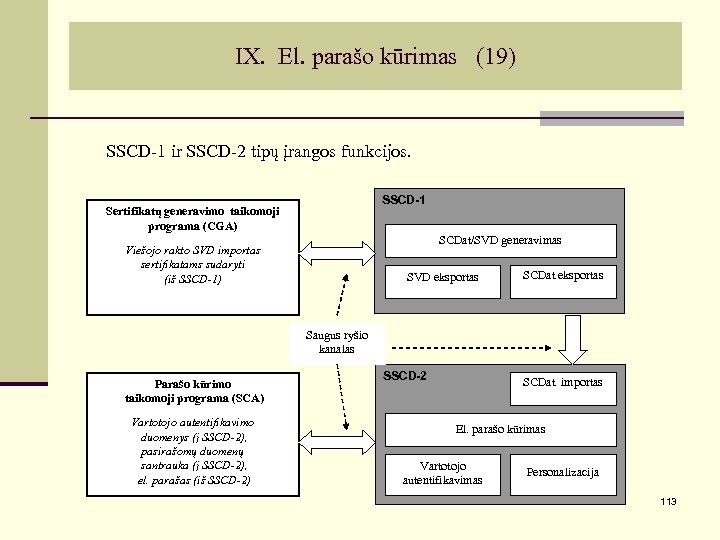

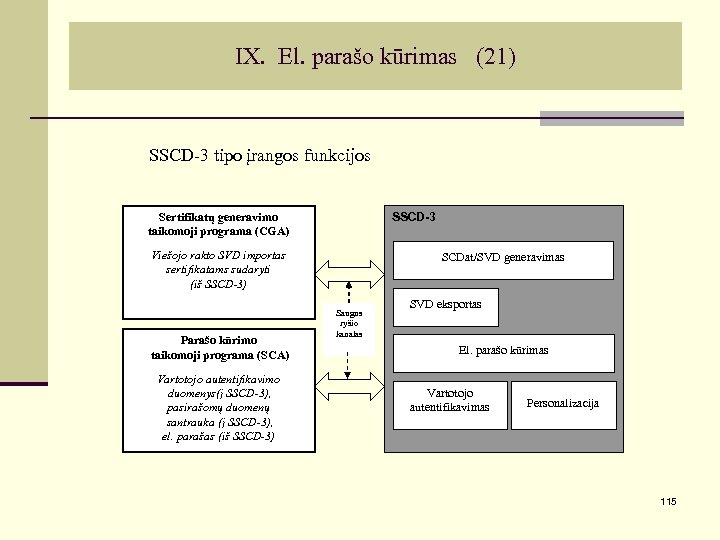

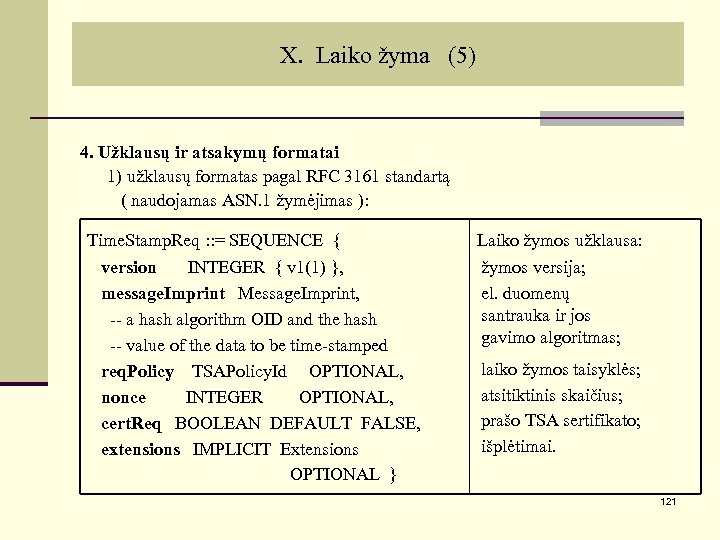

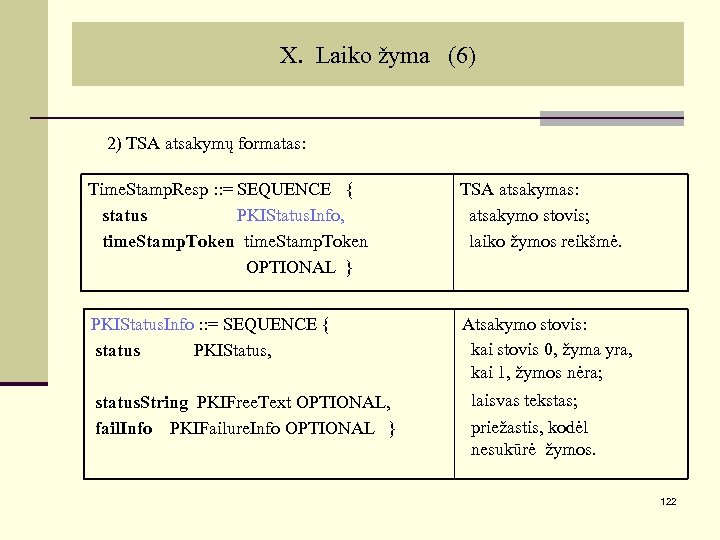

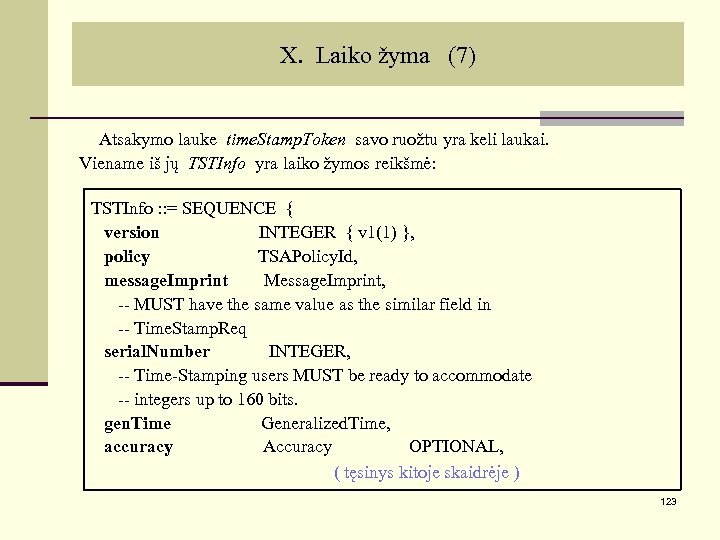

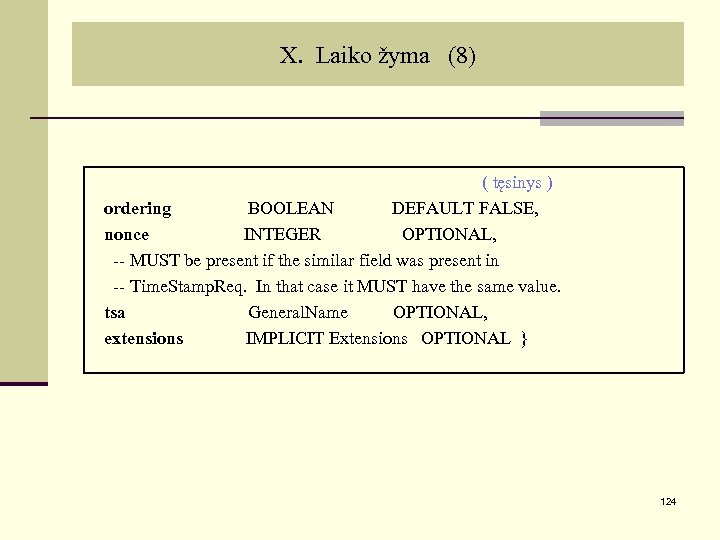

VI. Patikima sertifikatų tvarkymo sistema (29) b) parašo formavimo įrangos teikimo abonentams reikalavimai. Šių reikalavimų sritys: - SCDev rengimas. Tokios paslaugos tiekėjo sistema, rengdama SCDev, pvz. , mikroprocesorinę kortelę, sukuria raktų porą ir užrašo privatųjį raktą į SCDev arba pasiunčia komandą į SCDev raktų porai generuoti SCDev viduje. Atliekant šiuos veiksmus reikalaujama, kad sistema patikrintų, ar SCDev pusfabrikatis yra tinkamas ir gautas iš sertifikuoto gamintojo, raktų porų generavimo kriptografinis įrenginys (CD - Cryptographic Device) turi būti patikrintas ir sertifikuotas pagal CWA 14169 standartą, sugeneruotą raktų porą perkėlus į SCDev, raktų pora išoriniame kriptografiniame įrenginyje turi būti sunaikinta, kt. ; - SCDev teikimas abonentams. CA turi užtikrinti, kad sistemos konfigūracijos dėka SCDev būtų atiduotas numatytam ir autentifikuotam abonentui; 63