Презентация - Сети - части 6 - 9 - бета 5.pptx

- Количество слайдов: 188

- VI Маршрутизация

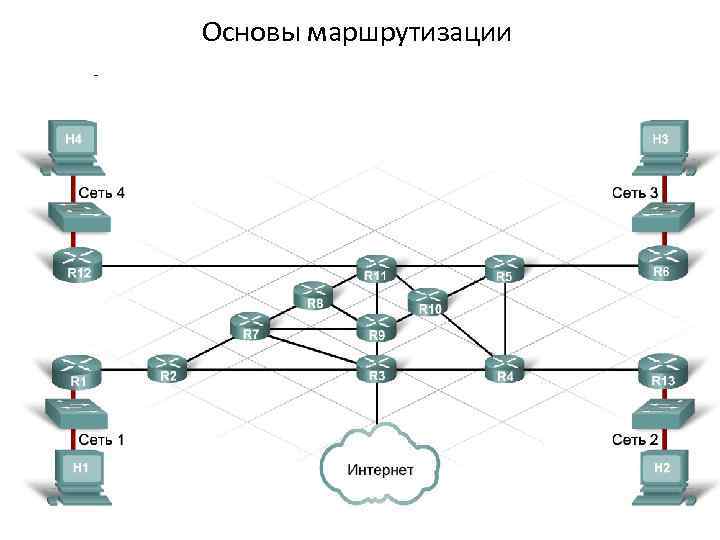

Основы маршрутизации Разбиение на подсети подразумевает использование маршрутизатора, который управляет передачей данных из одной подсети в другую. При передаче пакетов через сети от источника к назначению маршрутизатор использует таблицы, которые содержат сведения о сетях, подключенных локально, и интерфейсах, через которые осуществляется подключение. Каждый из интерфейсов подключен к разным IP-сегментам сети. Маршрутизатор принимает решение о маршрутизации на основе информации, хранящейся в таблице маршрутизации. В таблицах маршрутизации также содержатся сведения о маршрутах или путях, по которым маршрутизатор связывается с удаленными сетями, не подключенными локально. Эти маршруты могут назначаться администратором статически или выделяться маршрутизатору динамически, посредством другого маршрутизатора или программного протокола маршрутизации.

Основы маршрутизации Каждый маршрутизатор принимает решения о направлении пересылки пакетов на основании таблицы маршрутизации. Таблица маршрутизации содержит набор правил. Каждое правило в наборе описывает шлюз или интерфейс, используемый маршрутизатором для доступа к определенной сети. Маршрут состоит из четырех основных компонентов: - значение получателя; - маска подсети; - адрес шлюза или интерфейса; - стоимость маршрута или метрика маршрута. Чтобы переслать пакет получателю, маршрутизатор извлекает IPадрес получателя из пакета и находит соответствующее правило в таблице маршрутизации. Затем производится поиск соответствующего получателя в таблице маршрутизации.

Основы маршрутизации

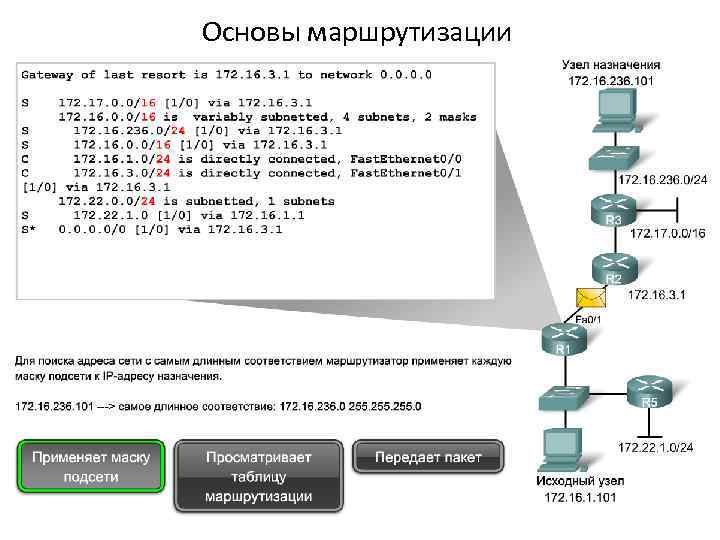

Основы маршрутизации Значения получателей в таблице маршрутизации соответствуют адресам сетей получателей. Обратите внимание, что IP-адрес получателя в пакете состоит из двух частей — адреса подсети и адреса узла. Чтобы определить наличие маршрута к IP-адресу получателя в таблице, маршрутизатор должен найти соответствие между IP-адресом сети и одним из значений в таблице маршрутизации. Для этого маршрутизатор должен определить, какие биты IP-адреса относятся к адресу подсети, а какие — как адресу узла.

Основы маршрутизации

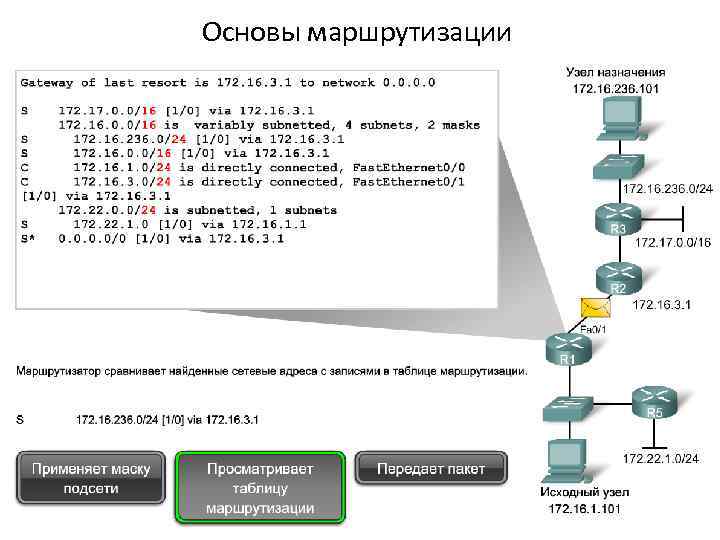

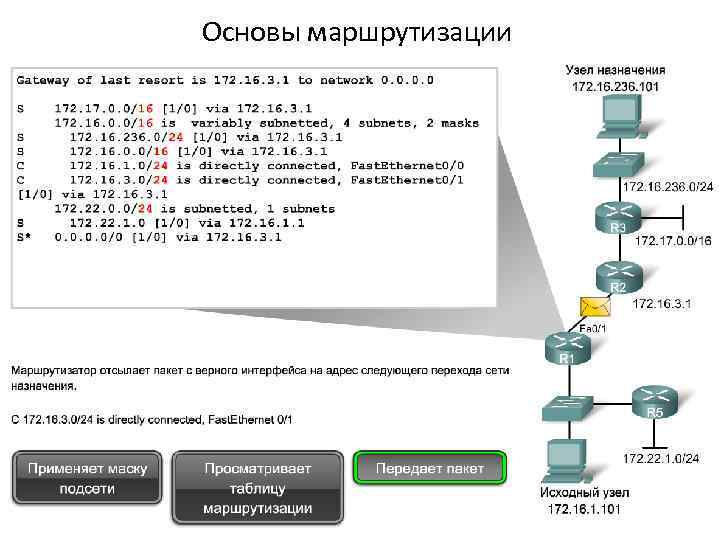

Основы маршрутизации Маршрутизатор просматривает значения маски подсети в каждом из потенциальных маршрутов в таблице. Маршрутизатор применяет каждую из масок подсети к IP-адресу получателя в пакете и сравнивает полученный адрес сети с адресами отдельных маршрутов в таблице: при обнаружении совпадающего адреса пакет пересылается на соответствующий интерфейс или к соответствующему шлюзу; если адрес сети соответствует нескольким маршрутам в таблице маршрутизации, маршрутизатор использует маршрут с наиболее точным или наиболее длинным совпадающим фрагментом адреса сети; иногда для одной сети адресата существует несколько маршрутов с равной стоимостью: маршрут, используемый маршрутизатором, выбирается на основе правил протокола маршрутизации; в отсутствие совпадающих маршрутов маршрутизатор направляет сообщение на шлюз, указанный в маршруте по умолчанию, если он настроен. В других случаях пакет просто игнорируется.

Основы маршрутизации

Основы маршрутизации В маршрутизаторах Cisco содержимое таблицы маршрутизации можно просмотреть по команде IOS show ip route. Прямые маршруты При включении питания маршрутизатора активируются настроенные интерфейсы. После выхода этих интерфейсов в рабочий режим маршрутизатор будет хранить адреса непосредственно подключенных локальных сетей в виде прямых маршрутов в таблице маршрутизации. В маршрутизаторах Cisco такие маршруты обозначаются в таблице маршрутизации префиксом C. Они автоматически обновляются при перенастройке или отключении маршрута. Статические маршруты Сетевой администратор может вручную настроить статический маршрут в конкретную сеть. Статические маршруты не изменяются до тех пор, пока администратор не перенастроит их вручную. В таблице маршрутизации эти маршруты обозначаются буквой S.

Основы маршрутизации Динамические (динамически обновляемые) маршруты Динамические маршруты автоматически создаются и обновляются протоколами маршрутизации. Протоколы маршрутизации реализуются в программах, которые выполняются на маршрутизаторах и осуществляют обмен сведениями о маршрутизации с другими маршрутизаторами в сети. Динамически обновляемые маршруты обозначаются в таблице маршрутизации приставкой, характеризующей тип протокола, создавшего маршрут. Например, R обозначает протокол маршрутной информации (RIP, Routing Information Protocol).

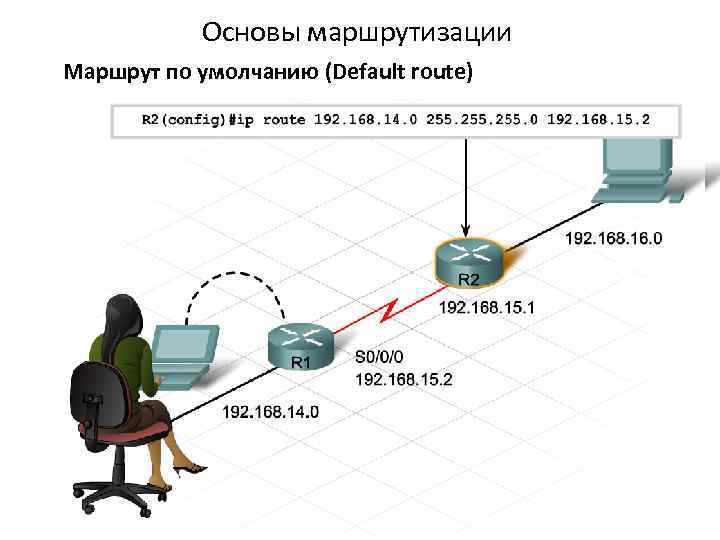

Основы маршрутизации Маршрут по умолчанию (Default route) Для сетей, путь к которым отсутствует в таблице маршрутизации, используется шлюз, указанный в маршруте по умолчанию. Обычно маршруты по умолчанию указывают следующий маршрутизатор на пути к ISP. Если в подсети присутствует только один маршрутизатор, он автоматически выбирается для маршрута по умолчанию, поскольку обмен трафиком с локальной сетью в обоих направлениях может осуществляться только через него. В таблицах маршрутизации содержатся только данные о следующем переходе по этому пути. Следующим переходом обычно является непосредственно подключенная сеть, сведения о которой находятся в таблице маршрутизации. При использовании статического маршрута следующий переход может быть любым IP-адресом, если он доступен для этого маршрутизатора. В итоге сообщение передается на маршрутизатор, непосредственно подключенный к узлу-адресату, после чего сообщение считается доставленным. Информация о маршрутизации между всеми промежуточными маршрутизаторами по этому пути представляется в виде сетевых адресов, а не определенных узлов. Только для последнего маршрутизатора адрес назначения в таблице маршрутизации указывает не на сеть, а на определенный узел.

Протоколы маршрутизации Маршруты могут меняться весьма резко. Проблемы с кабелями и оборудованием могут привести к недоступности получателей через установленные интерфейсы. Маршрутизаторам необходим способ быстрого обновления маршрутов без участия администратора. Для динамического управления информацией, поступающей с собственных интерфейсов и других маршрутизаторов, маршрутизаторы используют протоколы маршрутизации. Можно также настроить протоколы маршрутизации для управления маршрутами, заданными вручную. Динамическая маршрутизация позволяет исключить трудоемкую процедуру настройки статических маршрутов. Динамическая маршрутизация позволяет маршрутизаторам реагировать на изменения в сети и корректировать таблицы маршрутизации без вмешательства сетевого администратора.

Протоколы маршрутизации Протокол динамической маршрутизации определяет все доступные маршруты, помещает наилучшие маршруты в таблицу маршрутизации и удаляет маршруты, ставшие недействительными. Способ, которым протокол маршрутизации определяет наилучший маршрут к сети назначения, называется алгоритмом маршрутизации. Алгоритмы маршрутизации подразделяются на два класса: вектор расстояния (distance-vector routing) и маршрутизация на основе состояния канала (link-state routing). Каждый из них предполагает использование различных методов для определения оптимального маршрута в сеть назначения. При каждом изменении топологии сети в результате изменения конфигурации или сбоя также требуется перестройка таблиц маршрутизации в точном соответствии с новой топологией. Состояние обновления всех маршрутизаторов в сети с учетом нового маршрута называется схождением маршрутизаторов.

Протоколы маршрутизации Тип используемого алгоритма маршрутизации очень важен для динамической маршрутизации. Для обмена маршрутами между двумя маршрутизаторами необходимо, чтобы они оба использовали один протокол и, следовательно, один алгоритм маршрутизации.

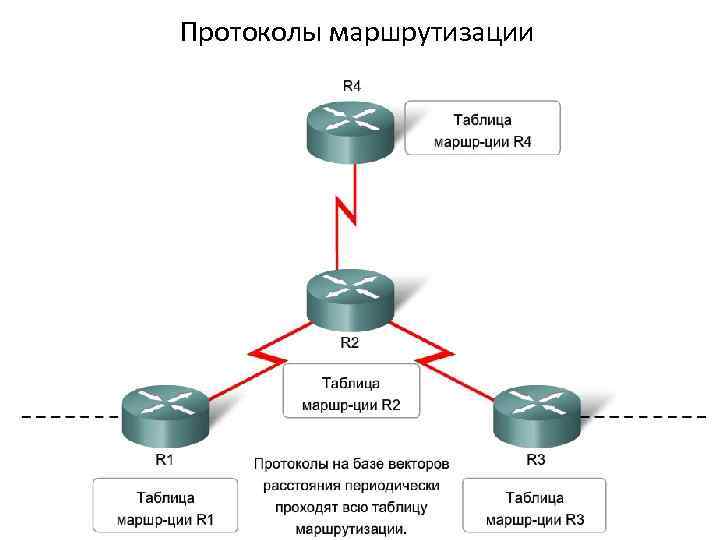

Протоколы маршрутизации Алгоритм маршрутизации на основе вектора состояния предусматривает периодическую пересылку копий таблицы маршрутизации между маршрутизаторами для отражения изменений топологии. Алгоритм маршрутизации на основе вектора расстояния анализирует информацию, поступающую от других маршрутизаторов, в свете двух основных критериев: расстояние – насколько удалена сеть от данного маршрутизатора вектор — в каком направлении следует пересылать пакеты для данной сети?

Протоколы маршрутизации Расстояние в маршруте представляется стоимостью или метрикой (metric), которая может характеризовать один из следующих параметров: - число переходов маршрута - административные накладные расходы - полоса пропускания - скорость передачи - вероятность задержек - надежность Компонент вектора или направления в маршруте представляет собой адрес следующего перехода к сети, указанной в маршруте. Аналогией для векторов расстояния могут быть дорожные знаки с указанием направлений на развязках автострад. Знак указывает направление к месту назначения и сообщает расстояние до него. По мере движения по автостраде появляется следующий знак, указывающий на то же место назначения, но расстояние становится короче. Если расстояния сокращаются, трафик следует по оптимальному маршруту.

Протоколы маршрутизации Каждый маршрутизатор, использующий векторы расстояний, сообщает сведения о маршрутизации своим соседям. Соседние маршрутизаторы являются участниками сети с прямым подключением. Интерфейс, ведущий в каждую сеть с прямым подключением, имеет расстояние, равное 0. Каждый маршрутизатор получает таблицу маршрутизации с непосредственно подключенных соседних маршрутизаторов. Для примера, маршрутизатор R 2 получает информацию с маршрутизатора R 1. Маршрутизатор R 2 увеличивает значение метрики (в данном случае – число переходов маршрута), отражая тот факт, что теперь путь к сети назначения стал на один переход длиннее. Затем маршрутизатор R 2 рассылает новую таблицу маршрутизации своим соседям, включая маршрутизатор R 3. Этот поэтапный процесс продолжается во всех направлениях между соседними маршрутизаторами.

Протоколы маршрутизации В конечном итоге каждый маршрутизатор получит от соседних маршрутизаторов информацию о других, более удаленных, сетях. Каждой записи сети в таблице маршрутизатора соответствует вектор накопленного расстояния, указывающий удаленность сети в данном направлении. Продолжая процесс определения в сети векторов расстояния, маршрутизаторы находят оптимальный путь к сетям, подключенным не напрямую, на основе накопленных метрик от каждого из соседей. Оптимальный путь — это путь с кратчайшим расстоянием или наименьшей метрикой. Обновление таблиц маршрутизации также происходит при изменении топологии, например, при добавлении новой сети или выходе из строя маршрутизатора, в результате которого сеть становится недостижима. Как и при обнаружении сетей, обновление топологии происходит поэтапно и состоит в обмене копиями таблиц маршрутизации между маршрутизаторами.

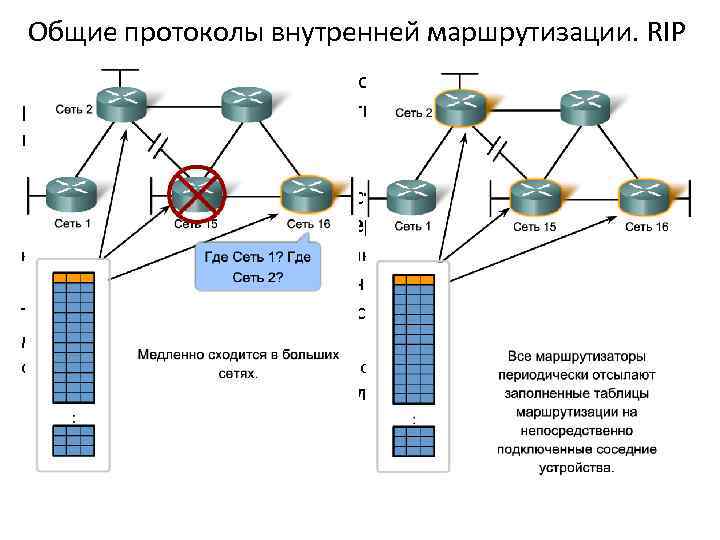

Общие протоколы внутренней маршрутизации. RIP Протокол маршрутной информации (RIP) — это протокол маршрутизации на основе векторов расстояния, который нашел широкое применение в тысячах сетей по всему миру. Впервые он был опубликован в рамках документа RFC 1058. Основные характеристики RIP: 1. RIP является протоколом на основе вектора расстояния; 2. RIP использует число переходов в качестве метрики для выбора маршрута; 3. RIP относит число переходов выше 15 к недостижимым маршрутам; 4. RIP по умолчанию рассылает содержимое таблицы маршрутизации каждые 30 секунд.

Общие протоколы внутренней маршрутизации. RIP Получив обновление таблицы маршрутизации с новым или изменившимся маршрутом, маршрутизатор отражает эти изменения в своей таблице маршрутизации. На каждом маршрутизаторе при добавлении маршрута в таблицу число переходов увеличивается на единицу. В качестве следующего перехода маршрутизатор использует адрес непосредственно подключенного маршрутизатора в локальной сети, с которого поступило обновление. Незамедлительно после обновления таблицы маршрутизации маршрутизатор начинает рассылать обновления маршрутизации, информируя об изменении другие маршрутизаторы в сети. Эти обновления, называемые «обновление при изменении» , рассылаются независимо от регулярных обновлений, рассылаемых маршрутизаторами, использующими протокол RIP.

Общие протоколы внутренней маршрутизации. RIP Протокол RIP имеет простую логику и несложен в реализации. Эти преимущества принесли RIP широкую популярность. Однако RIP обладает и недостатками: - допускается не более 15 переходов, т. е. сеть может содержать не более 16 последовательно соединенных маршрутизаторов; - непосредственно подключенным соседним маршрутизаторам периодически рассылаются полные копии всей таблицы маршрутизации в крупных сетях каждое обновление может сопровождаться значительным всплеском трафика; - длительное схождение после изменений в крупных сетях.

Общие протоколы внутренней маршрутизации. RIP В настоящее время существуют две версии RIP: RIPv 1 и RIPv 2 имеет ряд преимуществ по сравнению с RIPv 1 обычно используется в тех случаях, когда оборудование не поддерживает RIPv 2. Наиболее значимым различием двух версий протокола является поддержка бесклассовой маршрутизации в RIPv 2 за счет включения маски подсети в обновления маршрутов. RIPv 1 не предусматривает отправку масок подсетей в обновлениях и руководствуется масками, принятыми для различных подсетей по умолчанию.

Общие протоколы внутренней маршрутизации. EIGRP Усовершенствованный протокол внутренней маршрутизации между шлюзами (EIGRP, Enhanced Interior Gateway Routing Protocol) — это собственный усовершенствованный протокол маршрутизации Cisco с использованием вектора расстояния. EIGRP был разработан с целью преодоления ограничений других протоколов маршрутизации с вектором расстояний, таких как RIP. К этим ограничениям относятся использование числа переходов в качестве метрики и предел в 15 переходов. В EIGRP используется несколько метрик, включая значение полосы пропускания, настраиваемое вручную, и задержка при прохождении пакета по конкретному маршруту.

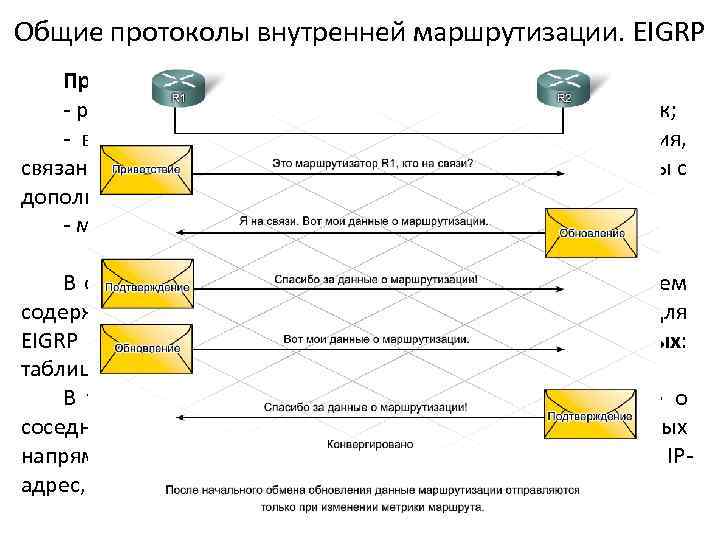

Общие протоколы внутренней маршрутизации. EIGRP Протокол EIGRP имеет следующие характеристики: - расчет стоимости маршрута на основе нескольких метрик; - возможности протоколов на основе вектора расстояния, связанные со следующим переходом и метрикой, объединены с дополнительными функциями баз данных и обновлений; - максимальное число переходов — 224. В отличие от RIP, EIGRP не ограничивается использованием содержимого таблицы маршрутизации маршрутизатора. Для EIGRP создаются две дополнительные таблицы базы данных: таблица соседних маршрутизаторов и таблица топологии. В таблице соседних маршрутизаторов хранятся данные о соседних маршрутизаторах в локальных сетях, подключенных напрямую. Эта таблица содержит такую информацию, как IPадрес, тип и полоса пропускания интерфейса.

Общие протоколы внутренней маршрутизации. EIGRP формирует таблицу топологии на основе извещений от соседних маршрутизаторов. Таблица топологии содержит все маршруты, объявленные соседними маршрутизаторами. Для расчета кратчайшего пути по сети к месту назначения в протоколе EIGRP применяется алгоритм диффузионного обновления (алгоритм DUAL). Рассчитанный путь помещается в таблицу маршрутизации. Таблица топологии позволяет маршрутизатору, на котором используется протокол EIGRP, определять оптимальный альтернативный маршрут при изменениях в сети. Если в таблице маршрутизации отсутствуют альтернативные маршруты, EIGRP опрашивает соседние маршрутизаторы для нахождения нового маршрута к месту назначения. В отличие от протокола RIP, предназначенного для небольших сетей, в которых число переходов между маршрутизаторами не превышает 15, протокол EIGRP наилучшим образом подходит для крупных более сложных сетей, объединяющих до 224 переходов и требующих быстрого схождения.

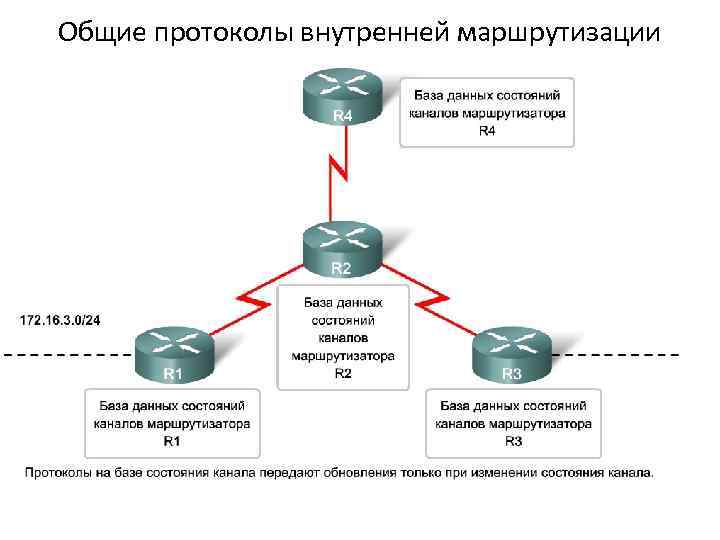

Общие протоколы внутренней маршрутизации Протоколы на основе состояния канала (link-state routing) Маршрутизаторы, использующие алгоритм маршрутизации на основе вектора расстояния, располагают ограниченными сведениями об удаленных сетях и совсем не имеют информации об удаленных маршрутизаторах. Алгоритм маршрутизации, основанный на состоянии канала, ведет полную базу данных об удаленных маршрутизаторах и схеме их соединений. Протоколы состояния каналов связи IS-IS - Intermediate System to Intermediate System (стек OSI) OSPF - Open Shortest Path First NLSP - Net. Ware Link-Services Protocol (стек Novell) HSRP и CARP - протоколы резервирования шлюза в Ethernet-сетях OLSR - Optimized Link-State Routing

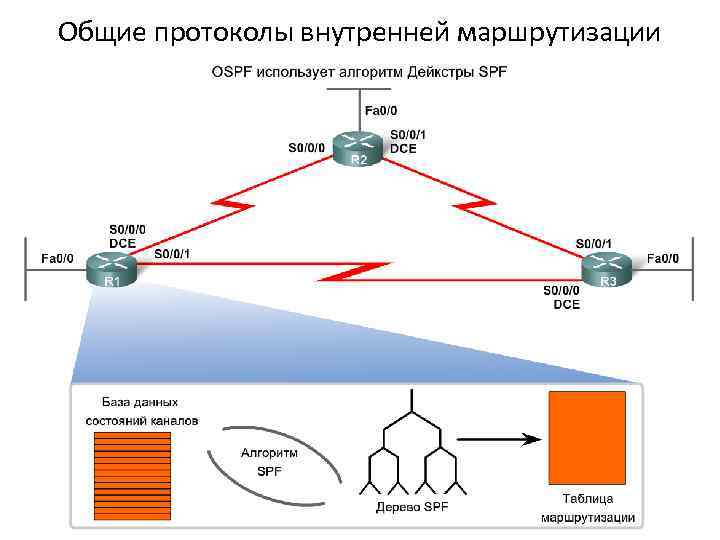

Общие протоколы внутренней маршрутизации В маршрутизации на основе состояния канала присутствуют следующие атрибуты: таблица маршрутизации — список известных маршрутов и интерфейсов; объявление о состоянии канала (LSA, link state advertisement) — компактный пакет для обмена сведениями о маршрутизации между маршрутизаторами. LSA описывает состояние интерфейсов (каналов связи) маршрутизатора и содержит другие сведения, например IP-адрес каждого канала; топологическая база данных — концентрирует информацию, извлеченную маршрутизатором из всех LSA; алгоритм SPF (shortest path first, алгоритм кратчайшего пути, он же алгоритм Дейкстры) – расчет дерева SPF на основе информации из базы данных. Дерево SPF представляет собой карту сети с точки зрения конкретного маршрутизатора. Содержимое этого дерева используется при построении таблицы маршрутизации.

Общие протоколы внутренней маршрутизации При получении LSA с других маршрутизаторов алгоритм SPF путем анализа информации в базе данных создает дерево SPF. Руководствуясь деревом SPF, алгоритм SPF вычисляет кратчайшие пути к другим сетям. При изменении базы данных о состоянии каналов связи, вызванном поступлением нового пакета LSA, алгоритм SPF повторно рассчитывает оптимальные пути и обновляет таблицу маршрутизации.

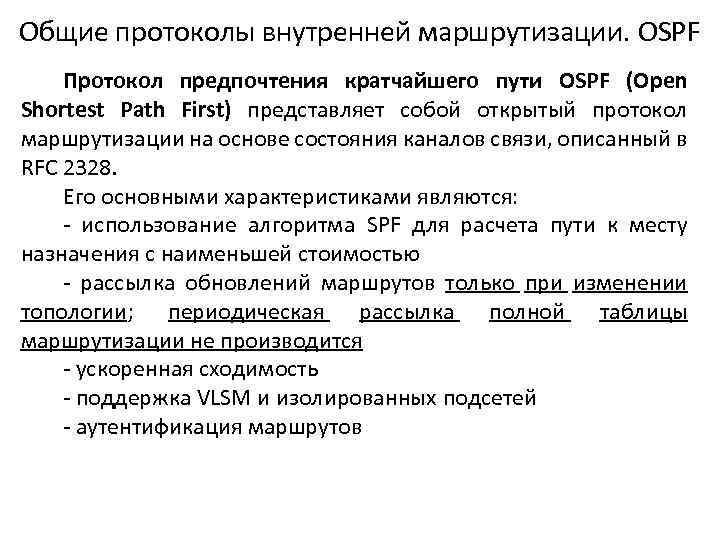

Общие протоколы внутренней маршрутизации. OSPF Протокол предпочтения кратчайшего пути OSPF (Open Shortest Path First) представляет собой открытый протокол маршрутизации на основе состояния каналов связи, описанный в RFC 2328. Его основными характеристиками являются: - использование алгоритма SPF для расчета пути к месту назначения с наименьшей стоимостью - рассылка обновлений маршрутов только при изменении топологии; периодическая рассылка полной таблицы маршрутизации не производится - ускоренная сходимость - поддержка VLSM и изолированных подсетей - аутентификация маршрутов

Общие протоколы внутренней маршрутизации В сетях с поддержкой OSPF маршрутизаторы обмениваются извещениями об изменениях состояния каналов связи, например, о появлении новых подсетей или о сбоях или восстановлении линий связи. При изменении топологии сети, например, все маршрутизаторы, на которых влияет данное изменение, рассылают остальным маршрутизаторам сети извещения LSA для обновления маршрутов. Все маршрутизаторы вносят соответствующие изменения в базы данных топологий, перестраивают деревья SPF для поиска кратчайшего пути к каждой сети и обновляют маршруты в своих таблицах маршрутизации. Протокол OSPF более требователен к ресурсам маршрутизаторов, таким, как оперативная память и вычислительные мощности процессора, и является сложным сетевым протоколом, требующим от инженерного персонала углубленных знаний.

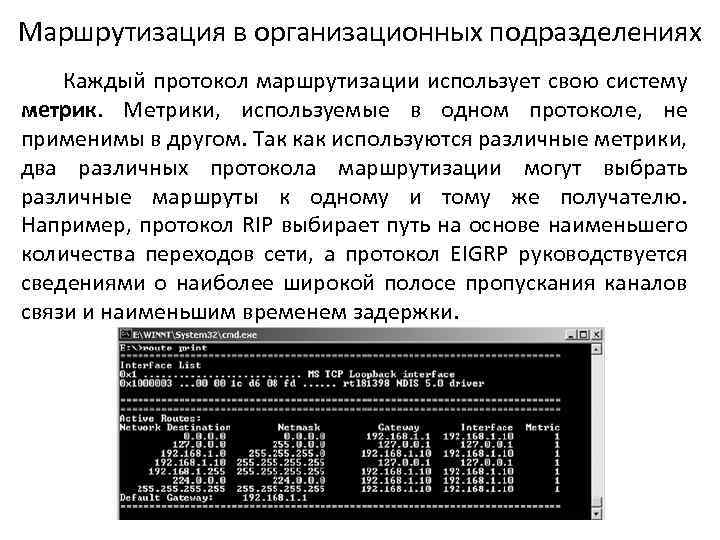

Маршрутизация в организационных подразделениях Каждый протокол маршрутизации использует свою систему метрик. Метрики, используемые в одном протоколе, не применимы в другом. Так как используются различные метрики, два различных протокола маршрутизации могут выбрать различные маршруты к одному и тому же получателю. Например, протокол RIP выбирает путь на основе наименьшего количества переходов сети, а протокол EIGRP руководствуется сведениями о наиболее широкой полосе пропускания каналов связи и наименьшим временем задержки.

Маршрутизация в организационных подразделениях Метрики, используемые протоколами маршрутизации IP, могут основываться на следующих параметрах: число переходов — количество маршрутизаторов, через которые предстоит пройти пакету полоса пропускания — "ширина" указанного канала связи загрузка — степень занятости канала трафиком задержка — время, которое требуется для передачи пакета по каналу надежность — вероятность возникновения сбоев связи, рассчитанная на основе статистики прошлых сбоев стоимость — определяется приложением Cisco IOS или сетевым администратором для выбора предпочтительного маршрута; стоимость может определять метрику, или комбинацию метрик, или политику

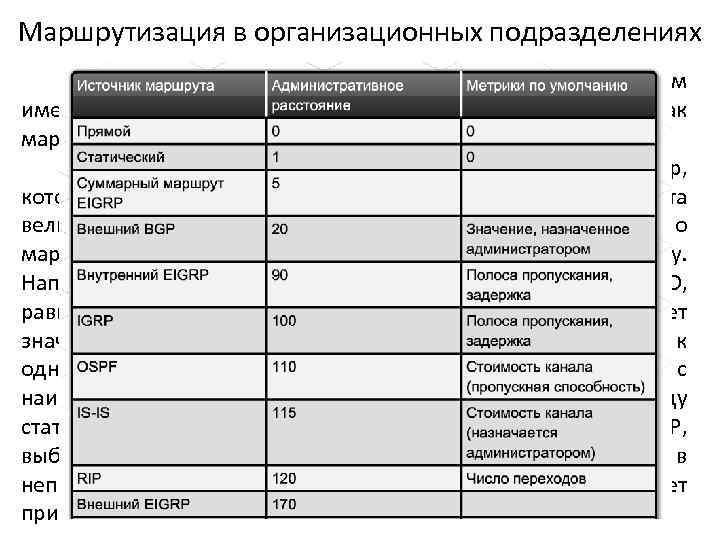

Маршрутизация в организационных подразделениях Если в результате расчетов по двум различным алгоритмам имеется два различных маршрута к одному получателю, как маршрутизатор решает, какой из них использовать? В этой ситуации маршрутизатор использует параметр, который известен как административное расстояние (AD). Эта величина выражает степень доверия к источнику информации о маршруте. Чем ниже AD, тем больше можно доверять маршруту. Например, статическому маршруту присвоено значение AD, равное 1, а маршрут, рассчитанный по алгоритму RIP, имеет значение AD — 120; при получении двух различных маршрутов к одному получателю маршрутизатор выбирает маршрут с наименьшим значением AD. При наличии выбора между статическим маршрутом и маршрутом, рассчитанным по RIP, выбирается статический маршрут. Кроме того, маршрут в непосредственно подключенную сеть с AD, равным 0, имеет приоритет перед статическим маршрутом с AD, равным 1.

Автономные системы Архитектура маршрутизации за годы существования Интернета эволюционировала в распределенную систему взаимосвязанных сетей. При сегодняшнем масштабе Интернета и многообразии составляющих его сетей ни одна организация не справится с управлением информацией обо всех маршрутах к каждому получателю в мире. Для преодоления этой сложности Интернет поделен на объединения сетей, называемые автономными системами (AS, Autonomic System), контролируемые разными независимыми организациями и компаниями. AS представляет собой несколько сетей, для которых применяется единая внутренняя политика маршрутизации, в ведении одного административного органа. Идентификатором AS служит уникальный номер автономной системы (ASN, AS number). ASN в Интернете подчиняются правилам контроля и регистрации.

Автономные системы Самым распространенным примером AS является поставщик услуг Интернета (ISP). Большинство предприятий, подключенных к Интернету через поставщика услуг Интернета, входят в состав домена маршрутизации этого поставщика. AS администрируется ISP и содержит не только маршруты для собственных сетей, но и маршруты ко всем сетям корпоративных и других клиентов, подключенных к ISP

Автономные системы Один и тот же номер ASN распространяется на все сетевые устройства в домене маршрутизации AS. ISP A представляет собой автономную систему, чей домен маршрутизации включает в себя местное предприятие, напрямую подключенное к ISP для доступа в Интернет. Это предприятие не имеет отдельного ASN, а использует в данных о маршрутизации номер автономной системы ISP A (ASN 100). На иллюстрации показана крупная корпорация с офисами в Гонконге и Нью. Йорке. Поскольку эти офисы расположены в разных странах, каждый из них для доступа в Интернет подключается к местному поставщику услуг Интернета. Следовательно, корпорация пользуется услугами двух различных ISP. К какой AS и с каким номером ASN она будет принадлежать? Наличие двух ISP — B и C, через которые компания подключена к Интернету, создает сложности с организацией маршрутов. Для трафика из Интернета нет информации, на основе которой можно было бы выбрать одну из AS, используемых глобальной корпорацией. Чтобы решить эту проблему, корпорация регистрирует собственную AS, которой присваивается ASN 400.

Автономные системы Протоколы внутренних шлюзов (IGP, Interior Gateway Protocol) используются для обмена сведениями о маршрутизации с автономной системой или отдельной организацией. Цель протокола внутренней маршрутизации – нахождение оптимального пути во внутренней сети. IGP реализуется внутренними маршрутизаторами, т. е. маршрутизаторами внутри организации. Примеры протоколов внутренних шлюзов — RIP, EIGRP и OSPF. В отличие от IGP, протоколы внешних шлюзов (EGP, Exterior Gateway Protocol) предназначены для обмена информацией между различными автономными системами. Поскольку разные автономные системы находятся в компетенции разных администраторов и могут использовать различные внутренние протоколы, то протокол, применяемый на межсетевом уровне, должен обеспечивать взаимодействие разнородных систем. EGP отвечает за преобразование информации о внешних маршрутах, делая возможной ее успешную обработку в каждой сети автономной системы. Протоколы EGP выполняются на внешних маршрутизаторах, Внешние маршрутизаторы также называются граничными шлюзами.

Автономные системы В отличие от внутренних маршрутизаторов, которые обмениваются друг с другом информацией об отдельных маршрутах по протоколам IGP, внешние маршрутизаторы обмениваются информацией о путях к различным сетям, используя внешние протоколы. Назначение протоколов внешней маршрутизации — поиск оптимального пути через Интернет в виде последовательности автономных систем. Самый распространенный внешний протокол маршрутизации в Интернете сегодня — протокол граничного шлюза (BGP, Border Gateway Protocol). По оценкам 95% автономных систем используют BGP. Текущая версия BGP — четвертая (BGP-4), актуальное описание которой содержится в документе RFC 4271.

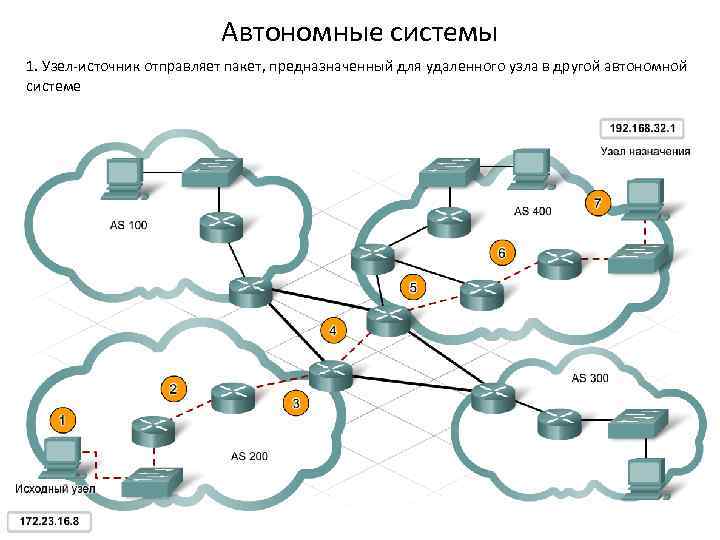

Автономные системы 1. Узел-источник отправляет пакет, предназначенный для удаленного узла в другой автономной системе

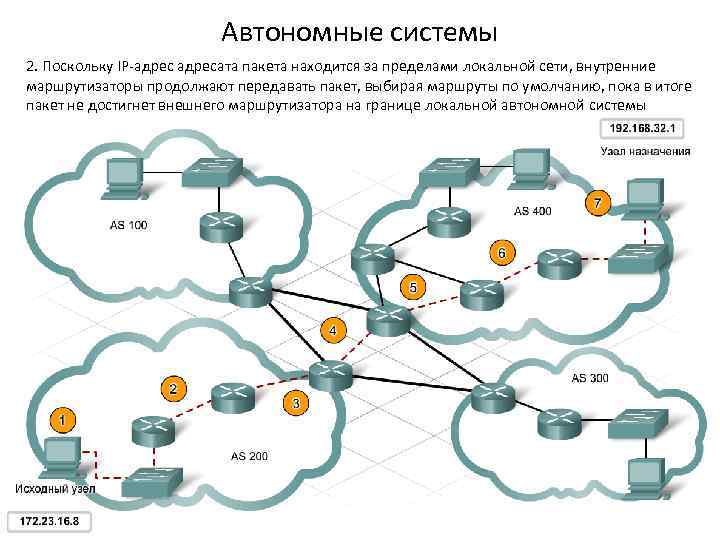

Автономные системы 2. Поскольку IP-адресата пакета находится за пределами локальной сети, внутренние маршрутизаторы продолжают передавать пакет, выбирая маршруты по умолчанию, пока в итоге пакет не достигнет внешнего маршрутизатора на границе локальной автономной системы

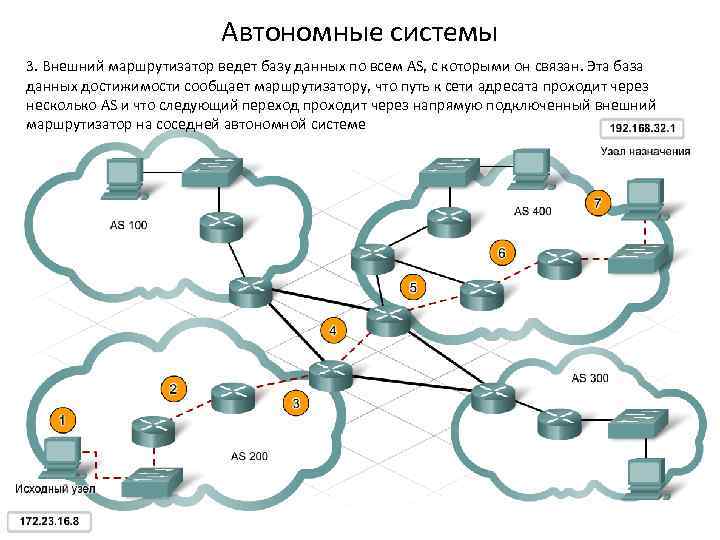

Автономные системы 3. Внешний маршрутизатор ведет базу данных по всем AS, с которыми он связан. Эта база данных достижимости сообщает маршрутизатору, что путь к сети адресата проходит через несколько AS и что следующий переход проходит через напрямую подключенный внешний маршрутизатор на соседней автономной системе

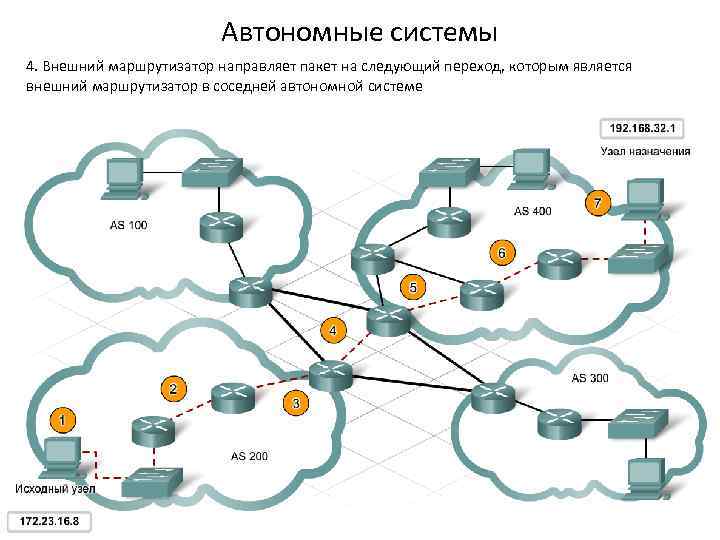

Автономные системы 4. Внешний маршрутизатор направляет пакет на следующий переход, которым является внешний маршрутизатор в соседней автономной системе

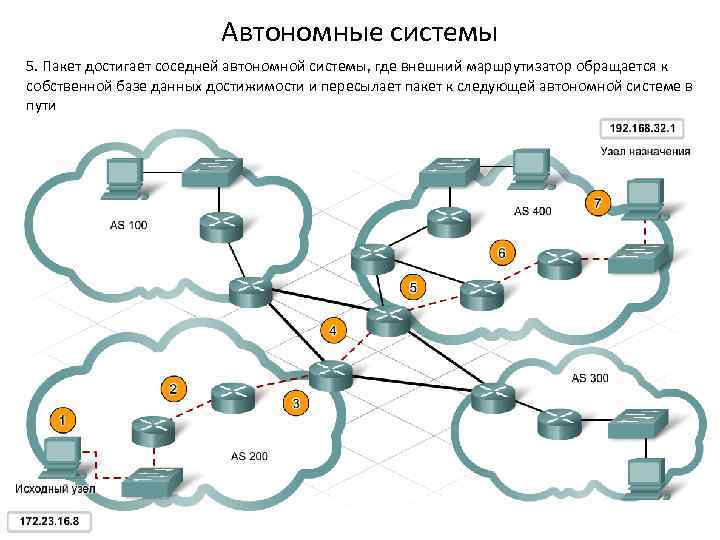

Автономные системы 5. Пакет достигает соседней автономной системы, где внешний маршрутизатор обращается к собственной базе данных достижимости и пересылает пакет к следующей автономной системе в пути

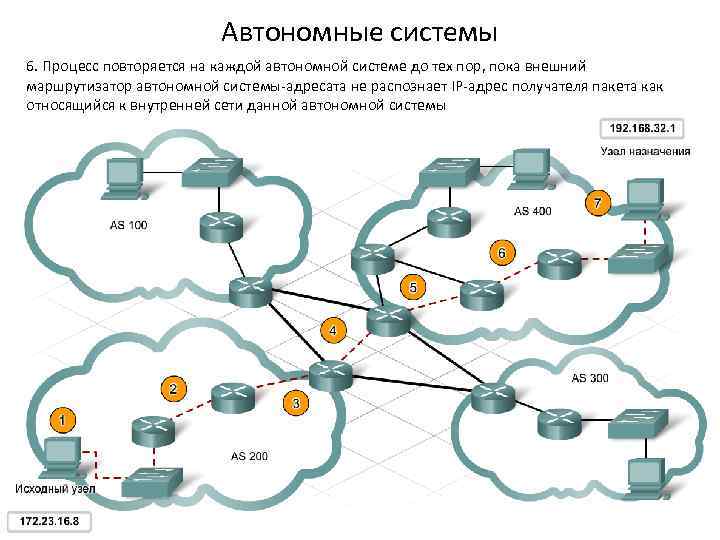

Автономные системы 6. Процесс повторяется на каждой автономной системе до тех пор, пока внешний маршрутизатор автономной системы-адресата не распознает IP-адрес получателя пакета как относящийся к внутренней сети данной автономной системы

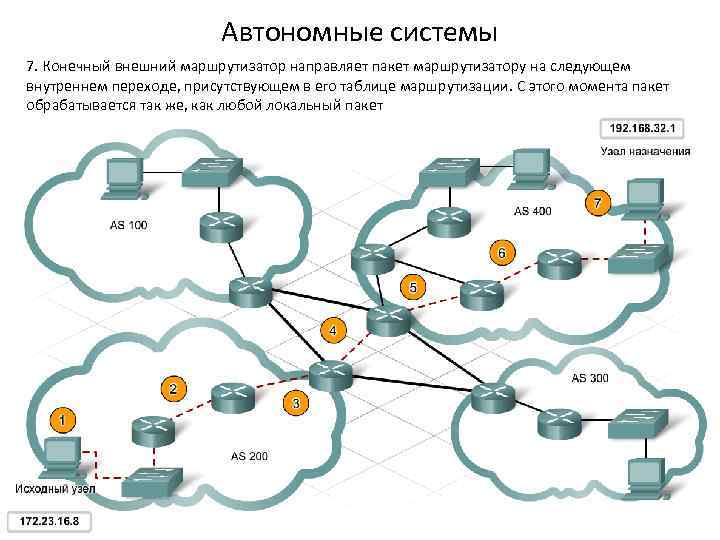

Автономные системы 7. Конечный внешний маршрутизатор направляет пакет маршрутизатору на следующем внутреннем переходе, присутствующем в его таблице маршрутизации. С этого момента пакет обрабатывается так же, как любой локальный пакет

Протоколы внешней маршрутизации и ISP Протоколы внешних шлюзов предоставляют много полезных функций для ISP. Внешние протоколы не только позволяют пересылать трафик через Интернет удаленным получателям, они также служат для ISP механизмом установки и реализации политик и локальных настроек, позволяющих оптимизировать пересылку транзитного трафика через ISP и исключить перегрузку внутренних маршрутов. Корпоративные клиенты требуют надежного предоставления услуг доступа в Интернет, и ISP стремятся обеспечить непрерывную работу Интернет-канала для этих клиентов. Для этого они предусматривают запасные маршруты и маршрутизаторы на случай отказа основного маршрута. При нормальной работе ISP сообщает другим автономным системам основной маршрут. Если этот маршрут прекращает функционировать, ISP рассылает по внешнему протоколу сообщение с обновлением маршрута, указывая запасной маршрут.

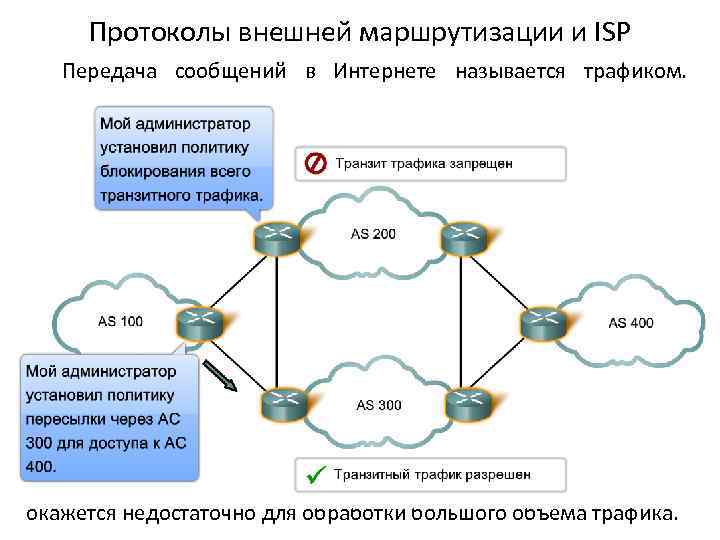

Протоколы внешней маршрутизации и ISP Передача сообщений в Интернете называется трафиком. Интернет-трафик может быть отнесен к одной из двух категорий. Локальный трафик — трафик, пересылаемый внутри автономной системы и изначально возникший в ее пределах или адресованный получателю в пределах этой автономной системы. Транзитный трафик — трафик, возникший за пределами автономной системы, который может пересылаться по сетям внутри автономной системы получателям за ее пределами. Пересылка трафика между автономными системами надежно контролируется. Важно иметь возможность ограничения или запрета обмена определенными видами сообщений с автономной системой по соображениям безопасности или для предотвращения перегрузки. Многие автономные системы не предназначены для транзитного трафика. Транзитный трафик может привести к перегрузке и выходу из строя маршрутизаторов, если их ресурсов окажется недостаточно для обработки большого объема трафика.

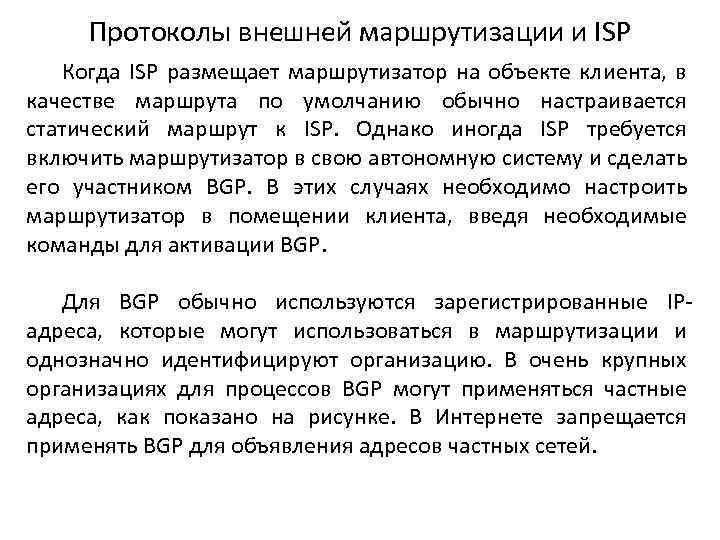

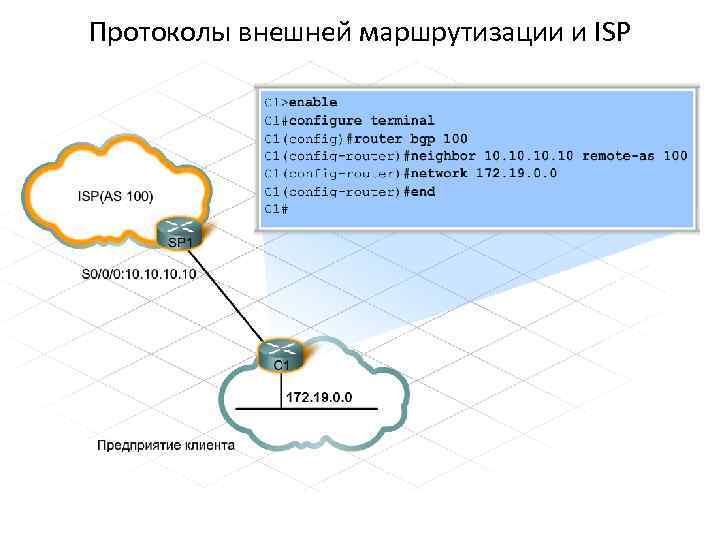

Протоколы внешней маршрутизации и ISP Когда ISP размещает маршрутизатор на объекте клиента, в качестве маршрута по умолчанию обычно настраивается статический маршрут к ISP. Однако иногда ISP требуется включить маршрутизатор в свою автономную систему и сделать его участником BGP. В этих случаях необходимо настроить маршрутизатор в помещении клиента, введя необходимые команды для активации BGP. Для BGP обычно используются зарегистрированные IPадреса, которые могут использоваться в маршрутизации и однозначно идентифицируют организацию. В очень крупных организациях для процессов BGP могут применяться частные адреса, как показано на рисунке. В Интернете запрещается применять BGP для объявления адресов частных сетей.

Протоколы внешней маршрутизации и ISP Первый шаг в активации BGP на маршрутизаторе состоит в настройке номера автономной системы. Это делается с помощью следующей команды: router bgp [номер_автономной_системы] Следующий шаг — идентификация маршрутизатора ISP, который будет выступать соседним узлом BGP для обмена информацией с маршрутизатором в помещении клиента (CPE). Соседний маршрутизатор идентифицируется следующей командой: neighbor [IP_адрес] remote-as [номер_автономной_системы] Клиентам ISP, имеющим собственные зарегистрированные блоки IPадресов, может быть необходима возможность объявления маршрутов к своим внутренним сетям в Интернете. Для объявления внутренних маршрутов посредством BGP необходимо задать адрес сети. Формат команды, которая позволяет сделать это: network [адрес_сети] После установки оборудования в помещениях клиента и настройки протоколов маршрутизации клиент получает работающую локальную сеть и подключение к Интернету. После этого клиент становится полноправным участником других сервисов, предлагаемых ISP.

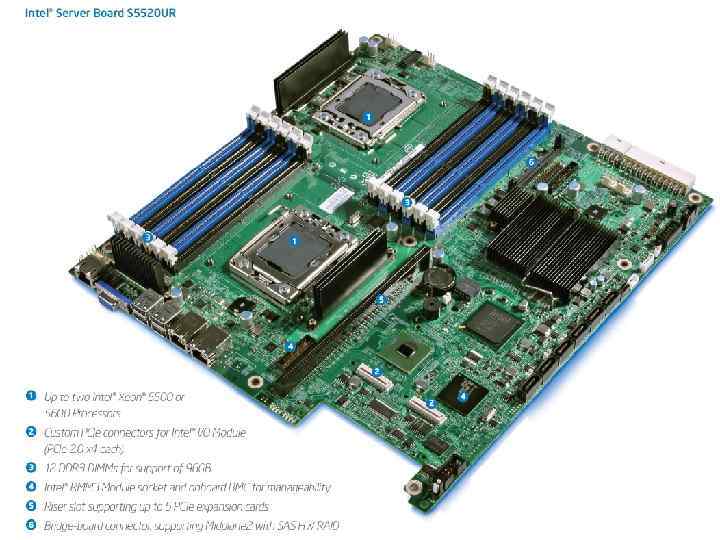

- VII Серверные технологии и компоненты

Основные понятия to serve (англ. ) – служить, обслуживать Сервером называется компьютер, выделенный из группы персональных компьютеров (или рабочих станций) для выполнения какой-либо сервисной задачи без непосредственного участия человека. Консоль - монитор/клавиатура/мышь Коммуникационные порты: COM (RS-232), USB или какой-то аутентичный разъем

Основные понятия KVM-переключатель (сокращение от англ. keyboard video mouse — клавиатура, видео, мышь) — устройство, предназначенное для коммутации одного комплекта устройств ввода-вывода между несколькими компьютерами.

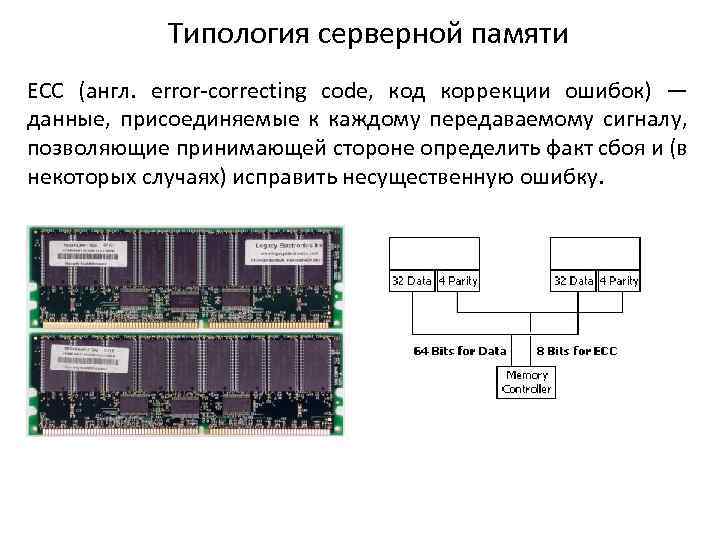

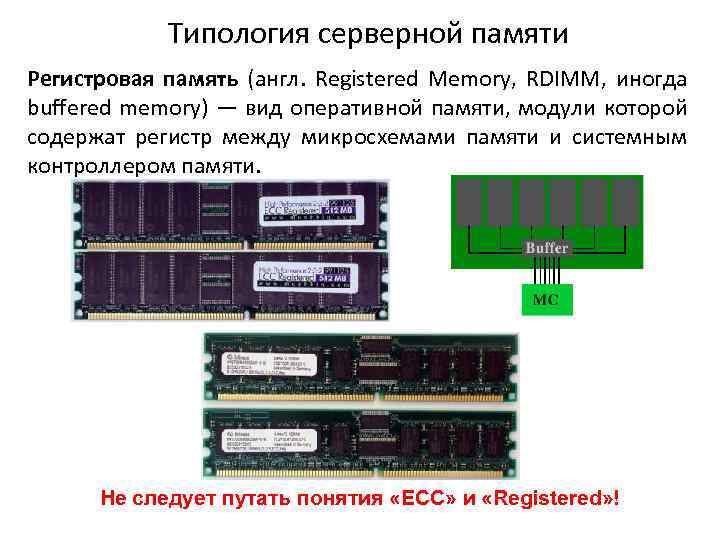

Типология серверной памяти ECC (англ. error-correcting code, код коррекции ошибок) — данные, присоединяемые к каждому передаваемому сигналу, позволяющие принимающей стороне определить факт сбоя и (в некоторых случаях) исправить несущественную ошибку.

Типология серверной памяти Регистровая память (англ. Registered Memory, RDIMM, иногда buffered memory) — вид оперативной памяти, модули которой содержат регистр между микросхемами памяти и системным контроллером памяти. Не следует путать понятия «ECC» и «Registered» !

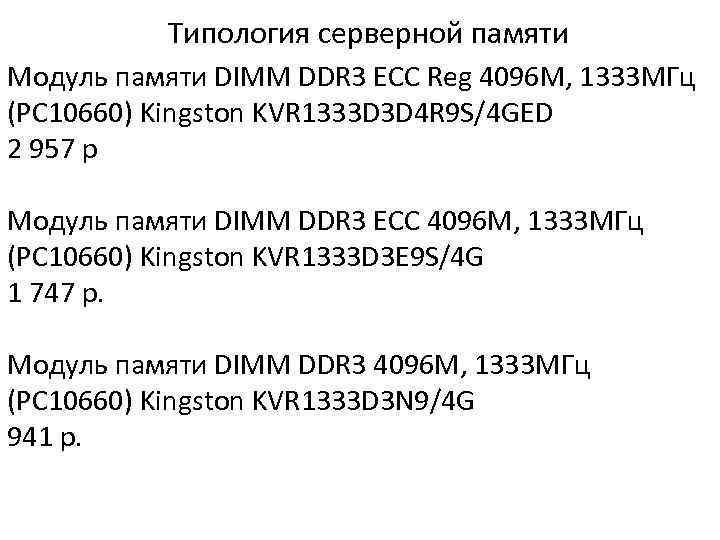

Типология серверной памяти Модуль памяти DIMM DDR 3 ECC Reg 4096 M, 1333 МГц (PC 10660) Kingston KVR 1333 D 3 D 4 R 9 S/4 GED 2 957 р Модуль памяти DIMM DDR 3 ECC 4096 M, 1333 МГц (PC 10660) Kingston KVR 1333 D 3 E 9 S/4 G 1 747 р. Модуль памяти DIMM DDR 3 4096 M, 1333 МГц (PC 10660) Kingston KVR 1333 D 3 N 9/4 G 941 р.

Серверные технологии Резервирование блоков питания

Серверные технологии Резервирование жестких дисков

Серверные технологии Дополнительное охлаждение

Серверные технологии. Датчики

Инженерным извращениям не место в серверной! =

Серверные технологии. Кулеры

Подшипник скольжения – Sleeve bearing Подшипник качения – Ball bearing

Серверные технологии Сторожевой таймер (контрольный таймер, англ. Watchdog timer) — аппаратно реализованная схема контроля за зависанием системы.

Подключение жестких дисков Serial Attached SCSI (SAS) Интерфейс SAS обратно совместим с интерфейсом SATA: устройства 3 Гбит/с и 6 Гбит/с SATA могут быть подключены к контроллеру SAS, но устройства SAS нельзя подключить к контроллеру SATA

Контроллер SATA/SAS Intel SRCSASRB, PCI-Ex 4, 8*SATA/SAS, 256 M cache, RAID 0 1 5 6 10 50 60 18749 р.

Контроллер SATA/SAS 3 ware 9690 SA-4 I SGL, PCI-E 2. 0 x 8, 4*SATA/SAS, 512 M cache, RAID 0 1 5 6 10 50, JBOD 12197 р.

НЖМД 2. 5" SAS 146. 8 G HP, 6 Гбит/сек, 10000 rpm, 16 M cache 5 309 р. НЖМД 3. 5" SAS 600 G Seagate Cheetah 15 K. 7 ST 3600057 SS, 6 Гбит/сек, 15000 rpm, 16 M cache 14 750 р.

НЖМД 2. 5" SATA 160 G Hitachi НЖМД 3. 5" SATA 750 G WD Travelstar 5 K 500. B WD 7500 AARX, SATAIII, HTS 545016 B 9 A 300, SATAII, 5400 rpm, 64 M cache, AF 8 M cache 1 310 р. 1 880 р.

Платформа Dual S 1366 HP DL 380 G 6 (470065 -082), Intel i 5520/ 18 DDR 3 1333 ECC Reg/ PCI-Ex 16/5 PCIEx 8/ 2*VGA/ 8(SAS/SATA) RAID(6, 60)/ 1*5. 25"slim + 0(8)*2. 5"(SAS/SATA) HS/ COM/2 LAN/5 USB/ 2 U/ 1(2)*460 Вт

Платформа Dual S 1366 РЕТ Гидра, S 5520 HCR i 5520/ 12 DDR 3 1333 Reg/ 3 PCI-E 2. 0 x 8/PCI-E 2. 0 x 16(x 8)/PCI-Ex 8(x 4)/ VGA/ 4*(SAS/SATA) RAID/ 2*5. 25"+8*3. 5"(SAS/SATA)HS/ COM/2 LAN 1 Gb/6 USB 2. 0/ e. ATX 4 U/650 Вт

Сервер S 559 РЕТ Гидра, Atom D 510 1. 66/ Intel D 510 MO/ i. NM 10/ 1(2)*2048 М DDR 2 800/ 1*5. 25" slim+0(1)*3. 5" SATAII/ PCI-E mini/ LAN 1 Gb/4 USB 2. 0/VGA/ 1 U/ 200 Вт

Платформа Dual S 1366 Intel SR 1695 WB, S 5500 WB i 5500/ 8 DDR 3 1333 Reg/ PCI-E 2. 0 x 8/ VGA/ 4*SATAII RAID/ 1*5. 25" slim+ 4*3. 5"(SATA)HS/ 2 LAN 1 Gb/MLAN/2 USB 2. 0/ e. ATX 1 U/ 2(2)450 Вт

Blade-решения

Блейд-серверы, лезвия (англ. blade) — компьютерные серверы с компонентами, вынесенными и обобщёнными в корзине для уменьшения занимаемого пространства. Корзина (англ. enclosure) — шасси для блейд-серверов, предоставляющая им доступ к общим компонентам, например, блокам питания и сетевым контроллерам. Блейд-серверы называют также ультракомпактными серверами.

VS. В чем сила, брат?

Сервер Dual S 1366 HP ML 150 G 6 (470065431), 1*Xeon E 5506 2. 13/ i 5500/ 1(12)*2048 M DDR 3 1333 ECC Reg/ 4*(SAS/SATA) RAID/ 1(4)* 3. 5" (SAS/SATA) HS/ 1*3. 5" SAS 300 G/ DVD+/RW/ 2 LAN/VGA/ 5 U/ 1(2)750 Вт HS Сервер Dual S 1366 HP DL 180 G 6 (470065 -295), 1*Xeon E 5504 2. 0/ i 5520/ 1(12)*2048 M DDR 3 1333 ECC/ 4*SATA RAID/ 0(4)*3. 5" (SAS/SATA) HS/ PCI-Ex 16/2 PCI-Ex 8/ COM/2 LAN 1 Gb/4 USB 2. 0/VGA/ 2 U/ 1(2)*460 Вт VS. 53000 р. В чем сила, брат?

Разновидности и роли серверов Почтовый сервер Прокси-сервер Принт-сервер Веб-сервер Терминальный сервер

Прокси-сервер (от англ. proxy — «представитель, уполномоченный» ) — служба в компьютерных сетях, позволяющая клиентам выполнять косвенные запросы к другим сетевым службам. Чаще всего прокси-серверы применяются для следующих целей: - Обеспечение доступа с компьютеров локальной сети в Интернет. - Кэширование данных - Сжатие данных - Защита локальной сети от внешнего доступа - Ограничение доступа из локальной сети к внешней - Анонимизация доступа к различным ресурсам - Обход ограничений доступа

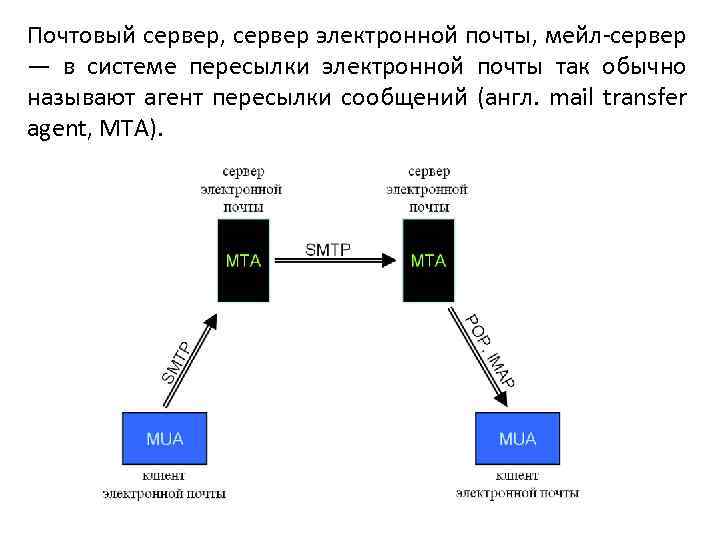

Почтовый сервер, сервер электронной почты, мейл-сервер — в системе пересылки электронной почты так обычно называют агент пересылки сообщений (англ. mail transfer agent, MTA).

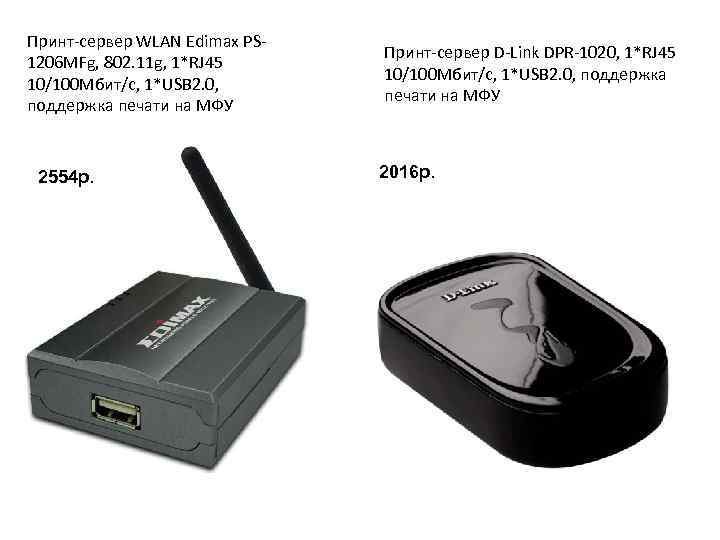

Принт-сервер - это устройство, позволяющее группе пользователей проводных и беспроводных сетей совместно использовать принтер дома или в офисе. Имеет высокоскоростной порт USB 2. 0, LPT или COM порты для подключения принтера. Как правило, оснащено интерфейсом 10/100 BASE Ethernet и часто интерфейсом беспроводных сетей 802. 11 g.

Принт-сервер WLAN Edimax PS 1206 MFg, 802. 11 g, 1*RJ 45 10/100 Мбит/с, 1*USB 2. 0, поддержка печати на МФУ 2554 р. Принт-сервер D-Link DPR-1020, 1*RJ 45 10/100 Мбит/с, 1*USB 2. 0, поддержка печати на МФУ 2016 р.

Терминальный сервер, сервер терминалов (англ. terminal server) — сервер, предоставляющий клиентам вычислительные ресурсы (процессорное время, память, дисковое пространство) для решения задач. Технически терминальный сервер представляет собой очень мощный компьютер (либо кластер), соединенный по сети с терминальными клиентами — которые, как правило, представляют собой маломощные или устаревшие рабочие станции или специализированные решения для доступа к терминальному серверу.

Преимущества терминального сервера • Снижение временных расходов на администрирование • Повышение безопасности — снижение риска инсайдерских взломов • Снижение затрат на программное и аппаратное обеспечение • Снижение расхода электроэнергии

Недостатки терминального сервера - Концентрация всей функциональности в рамках одного (нескольких) серверов — выход из строя любого элемента между приложением и клиентами (сервер, коммутаторы, СКС) приводит к простою многих пользователей. - Усиливаются негативные последствия ошибок конфигурации и работы ПО (последствия ошибок сказываются не на отдельных пользователях, а на всех пользователях сервера сразу же) - Проблемы с лицензированием (некоторое ПО не предусматривает ситуации работы нескольких пользователей на одном компьютере или требует использования более дорогих версий).

Терминальная станция E-Box 2300 SX, 366 МГц 128 M VGA 3*USB LAN CF Терминальная станция Espada E-303 V-U, VGA, 2*PS/2, USB 2. 0, LAN, до 30 терминалов 4200 р. 4536 р. Характеристики: Процессор — x 86 -совместимый MSTI PSX 300, 366 Мгц Память — 128 Мб DDR 2 Видео — XGI Z 9 S с 32 Мб DDR 2 USB 2. 0 порт — x 3 Type I/II Compact Flash слот — x 1 10/100 Mbps LAN порт — x 1 PS/2 порт — x 1

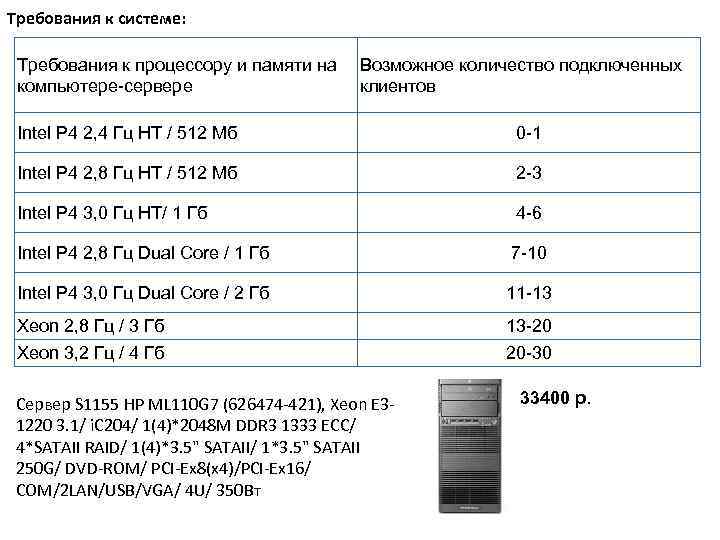

Требования к системе: Требования к процессору и памяти на компьютере-сервере Возможное количество подключенных клиентов Intel P 4 2, 4 Гц HT / 512 Мб 0 -1 Intel P 4 2, 8 Гц HT / 512 Мб 2 -3 Intel P 4 3, 0 Гц HT/ 1 Гб 4 -6 Intel P 4 2, 8 Гц Dual Core / 1 Гб 7 -10 Intel P 4 3, 0 Гц Dual Core / 2 Гб 11 -13 Xeon 2, 8 Гц / 3 Гб 13 -20 Xeon 3, 2 Гц / 4 Гб 20 -30 Сервер S 1155 HP ML 110 G 7 (626474 -421), Xeon E 31220 3. 1/ i. C 204/ 1(4)*2048 M DDR 3 1333 ECC/ 4*SATAII RAID/ 1(4)*3. 5" SATAII/ 1*3. 5" SATAII 250 G/ DVD-ROM/ PCI-Ex 8(x 4)/PCI-Ex 16/ COM/2 LAN/USB/VGA/ 4 U/ 350 Вт 33400 р.

В условиях терминального сервера могут использоваться следующие модели лицензирования: Per seat (per device — на рабочее место) — для каждого устройства (тонкого клиента или рабочей станции) требуется отдельная лицензия, вне зависимости от количества пользователей. Подобная схема используется при лицензировании Terminal Services в составе Windows Server. Per user (на пользователя) — для каждого пользователя (вне зависимости от числа одновременно работающих пользователей) требуется отдельная лицензия. Per connection (конкурентная лицензия) — для каждого соединения требуется отдельная лицензия, при этом количество пользователей/рабочих мест не играет роли — важно количество одновременно обслуживаемых пользователей. Такую систему лицензирования использует Citrix Metaframe. В этом случае существует пул лицензий, каждое новое соединение забирает одну лицензию из пула. Лицензия возвращается в пул при окончании соединения.

Серверная комната К помещению предъявляются специфичные рекомендации, например: 1. В серверной требуется поддерживать избыточное давление воздуха по отношению к примыкающим помещениям. 2. При создании серверной комнаты целесообразно обеспечить резервирование электропитания, например при помощи подключения дизель-генератора. 3. Весьма необходимо использование независимых систем IP мониторинга серверных, включающих в себя датчики температуры и влажности, кабельные или простые датчики утечки воды, датчики тока и напряжения, счетчики электрической мощности, датчики воздушного потока и дыма.

- VIII Службы, сервисы и протоколы

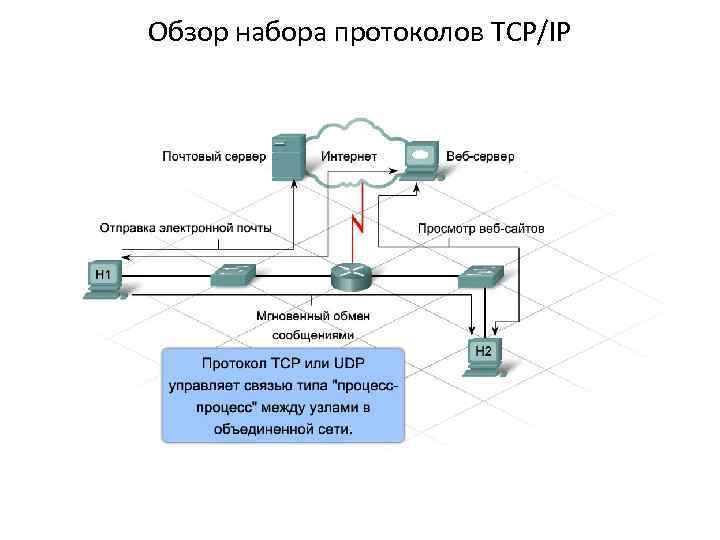

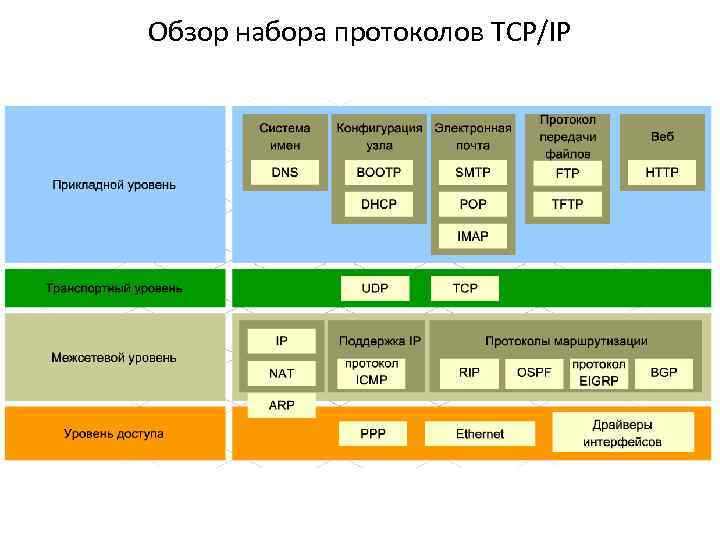

Обзор набора протоколов TCP/IP Сегодня клиенты используют мобильные телефоны как телевизоры, ПК – как телефоны, а телевизоры – как интерактивные игровые станции с множеством различных возможностей для досуга. С развитием сетевых сервисов поставщики сетевых услуг вынуждены учитывать меняющиеся интересы клиентов. Конвергентные IP-сети позволяют предоставлять все сервисы по одной общей сети. Чтобы осуществлять поддержку нескольких пользовательских приложений, использующих TCP/IP для доставки данных, сотрудники сетевой поддержки должны быть знакомы с принципами работы протоколов TCP/IP.

Обзор набора протоколов TCP/IP Серверы должны поддерживать несколько приложений, используемых различными клиентами. Для этого приложения должны использовать функции, предоставляемые двумя транспортными протоколами TCP/IP: TCP и UDP. Размещаемые приложения, используемые совместно, такие как веб-серверы и серверы электронной почты, также зависят от базовых протоколов TCP/IP в свете надежной доставки данных. Кроме того, все IP-сервисы опираются на использование серверов доменных имен, размещаемых у ISP, для привязки IP-адресации и URLадресов, используемых пользователями для доступа к сервисам

Обзор набора протоколов TCP/IP

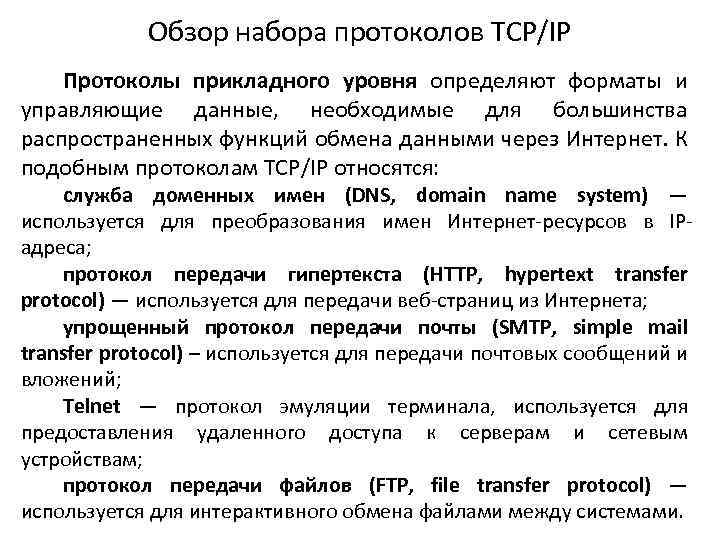

Обзор набора протоколов TCP/IP Протоколы прикладного уровня определяют форматы и управляющие данные, необходимые для большинства распространенных функций обмена данными через Интернет. К подобным протоколам TCP/IP относятся: служба доменных имен (DNS, domain name system) — используется для преобразования имен Интернет-ресурсов в IPадреса; протокол передачи гипертекста (HTTP, hypertext transfer protocol) — используется для передачи веб-страниц из Интернета; упрощенный протокол передачи почты (SMTP, simple mail transfer protocol) – используется для передачи почтовых сообщений и вложений; Telnet — протокол эмуляции терминала, используется для предоставления удаленного доступа к серверам и сетевым устройствам; протокол передачи файлов (FTP, file transfer protocol) — используется для интерактивного обмена файлами между системами.

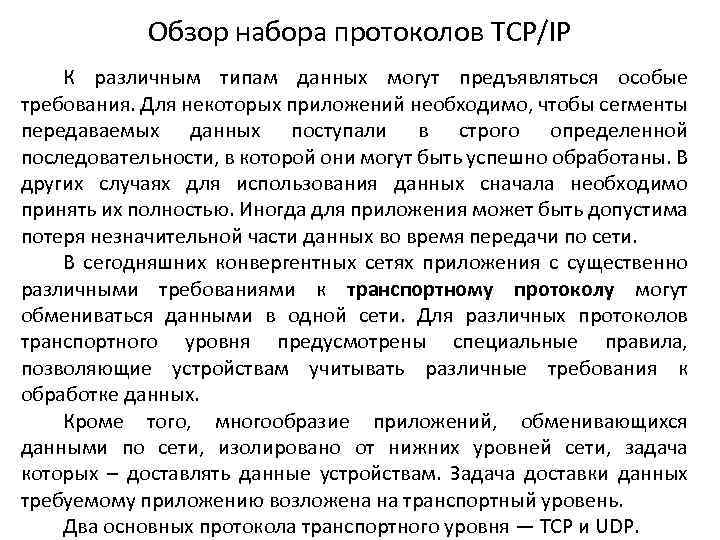

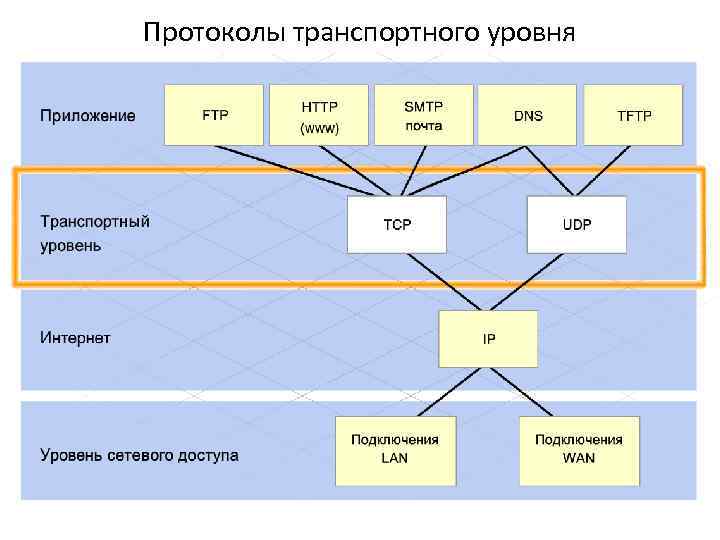

Обзор набора протоколов TCP/IP К различным типам данных могут предъявляться особые требования. Для некоторых приложений необходимо, чтобы сегменты передаваемых данных поступали в строго определенной последовательности, в которой они могут быть успешно обработаны. В других случаях для использования данных сначала необходимо принять их полностью. Иногда для приложения может быть допустима потеря незначительной части данных во время передачи по сети. В сегодняшних конвергентных сетях приложения с существенно различными требованиями к транспортному протоколу могут обмениваться данными в одной сети. Для различных протоколов транспортного уровня предусмотрены специальные правила, позволяющие устройствам учитывать различные требования к обработке данных. Кроме того, многообразие приложений, обменивающихся данными по сети, изолировано от нижних уровней сети, задача которых – доставлять данные устройствам. Задача доставки данных требуемому приложению возложена на транспортный уровень. Два основных протокола транспортного уровня — TCP и UDP.

Обзор набора протоколов TCP/IP

Сравнение моделей TCP/IP и OSI Сходства: - наглядное деление на уровни, отражающее взаимодействие протоколов и служб; - сопоставимые транспортные и сетевые уровни; - использование в задачах взаимодействия сетевых протоколов. Различия: - в модели OSI функции прикладного уровня TCP/IP поделены между несколькими различными уровнями. Все три верхних уровня модели OSI представляют те функции, которые в модели TCP/IP возложены на прикладной уровень; - в семействе протоколов TCP/IP не указываются протоколы для физического соединения сетей. Два нижних уровня модели OSI связаны с доступом к физической сети и доставкой двоичных данных между узлами в локальной сети. Модель TCP/IP основана на фактически разработанных протоколах и стандартах, а модель OSI представляет собой лишь теоретическое руководство по принципам взаимодействия протоколов.

Протоколы транспортного уровня. ТСР TCP (transmission control protocol) — надежный протокол с гарантированной доставкой. В TCP определены методы, используемые узлами для подтверждения получения пакетов, и требуется, чтобы исходный узел повторно отправлял пакеты, получение которых не было подтверждено. Протоколы TCP также предусматривают механизм обмена сообщениями между узлом-отправителем и узлом-получателем для установления сеанса связи. TCP принято сравнивать со сквозным каналом или постоянным соединением между узлами. Таким образом, TCP является протоколом с установлением соединения. TCP связан с некоторыми накладными расходами на учет отдельных сеансов связи между всеми парами узлов и на обработку подтверждений и запросов повторной передачи. В ряде случаев задержки, обусловленные этими накладными расходами, неприемлемы для приложений. Для таких приложений более подходящим является протокол UDP.

Протоколы транспортного уровня. UDР UDP (user datagram protocol) – очень простой, без установления соединения, протокол. Его преимуществом является доставка данных с низкими накладными расходами. UDP является протоколом транспортного уровня с негарантированной доставкой, так как он не обеспечивает проверку ошибок и не позволяет гарантированно обеспечить доставку или управление трафиком. Поскольку UDP – протокол транспортного уровня с негарантированной доставкой, датаграммы UDP могут поступать к получателю в произвольном порядке или полностью теряться. Приложения, использующие протокол UDP, допускают потерю части данных. Примером UDPприложения являются радиотрансляции через Интернет. Потерянный фрагмент данных только незначительно отразится на качестве широковещательной рассылки.

Протоколы транспортного уровня

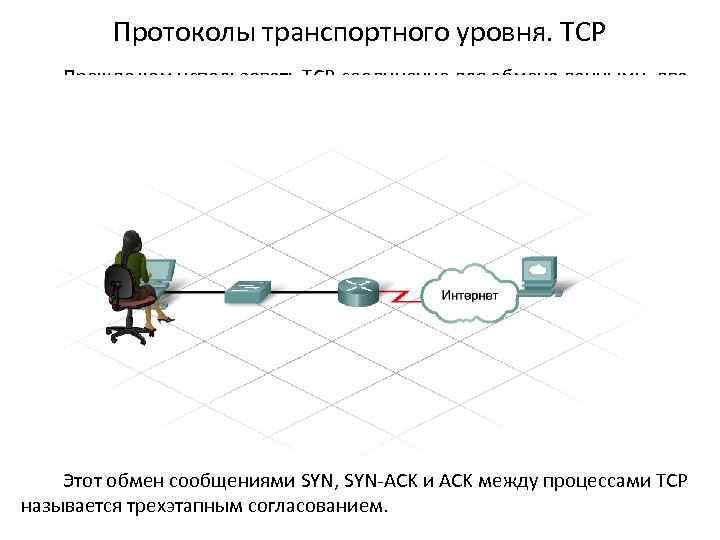

Протоколы транспортного уровня. ТСР Прежде чем использовать TCP-соединение для обмена данными, два узла должны установить сеанс путем обмена сообщениями. Этот процесс происходит в три этапа. На первом этапе узел-отправитель отправляет специальное сообщение SYN, которое открывает процесс установления сеанса TCP. Это сообщение служит двум целям: - указывает, что узел-отправитель намерен установить сеанс с узломполучателем для отправки данных; - синхронизирует порядковые номера TCP между двумя узлами для того, чтобы каждый узел мог следить за отправляемыми и получаемыми фрагментами во время сеанса связи. На втором этапе узел-получатель в ответ на сообщение SYN отправляет подтверждение синхронизации — сообщение SYN-ACK. На последнем этапе, узел-отправитель получает SYN-ACK и возвращает сообщение ACK, завершая установление сеанса. После этого сегменты данных могут передаваться обычным образом. Этот обмен сообщениями SYN, SYN-ACK и ACK между процессами TCP называется трехэтапным согласованием.

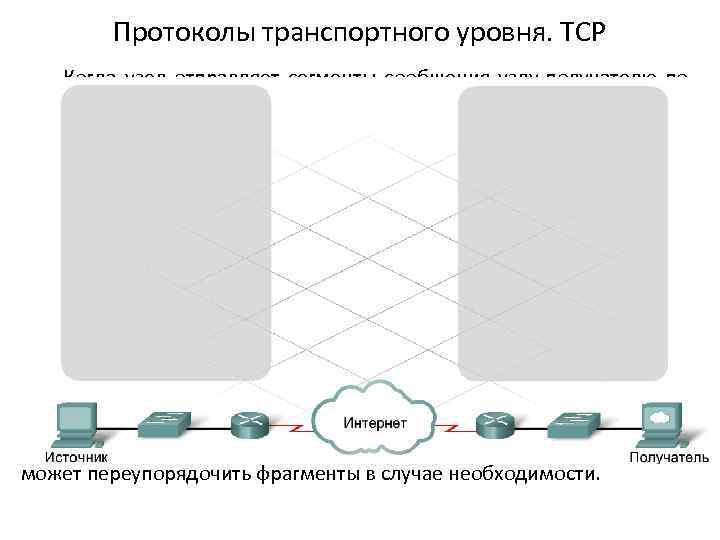

Протоколы транспортного уровня. ТСР Когда узел отправляет сегменты сообщения узлу-получателю по протоколу TCP, процесс TCP на исходном узле запускает таймер. Таймер отсчитывает достаточное время для доставки сообщения узлуполучателю и получения подтверждения. Если за выделенное время узел-отправитель не получил подтверждения от адресата, срабатывает таймер, и источник считает сообщение утерянным. После этого часть сообщения, получение которой не было подтверждено, отправляется повторно. В дополнение к механизмам подтверждения и повторной отправки протокол TCP также предусматривает процедуру повторной сборки сообщений на узле-получателе. Каждый сегмент TCP содержит порядковый номер. На узле-получателе процесс TCP хранит полученные сегменты в буфере TCP. Анализируя порядковые номера сегментов, процесс TCP следит за отсутствием разрывов в получаемых данных. Если данные поступают в искаженном порядке, процесс TCP может переупорядочить фрагменты в случае необходимости.

Различия между TCP и UDP – очень простой протокол. Поскольку в UDP отсутствует понятие соединения и не предусмотрены сложные механизмы повторной отправки, упорядочивания и квитирования, свойственные TCP, протокол UDP характеризуется существенно меньшими накладными расходами. UDP часто называют ненадежным протоколом доставки, поскольку он не дает гарантии получения сообщения узлом-получателем. Из этого не следует, что приложения, использующие UDP, ненадежны. Это лишь означает, что функции обеспечения надежности не реализуются протоколом транспортного уровня и должны быть реализованы на других уровнях, где они требуются. Несмотря на то, что UDP-трафик обычно составляет небольшую долю трафика в сети, UDP используется следующими важными протоколами прикладного уровня: служба доменных имен (DNS); упрощенный протокол управления сетью (SNMP); протокол динамической настройки узла (DHCP); протокол маршрутной информации (RIP); упрощенный протокол передачи файлов (TFTP); онлайн-игры.

Различия между TCP и UDP Основная разница между протоколами TCP и UDP состоит в наборе функций, который содержит каждый из протоколов, а также в количестве накладных расходов при передаче данных. Просмотр заголовков пакетов каждого из протоколов — простейший способ изучения разницы между ними. Каждый сегмент данных TCP содержит 20 дополнительных байт в заголовке пакета, в которой инкапсулированы данные уровня приложений. Это приводит к дополнительным накладным расходам, которые необходимы для поддержки механизма защиты от ошибок при передаче данных, который встроен в протокол TCP. Фрагменты данных в протоколе UDP называются датаграммами. Данные датаграммы отправляются без какихлибо гарантий на доставку, что требует только 8 дополнительных байтов в заголовке.

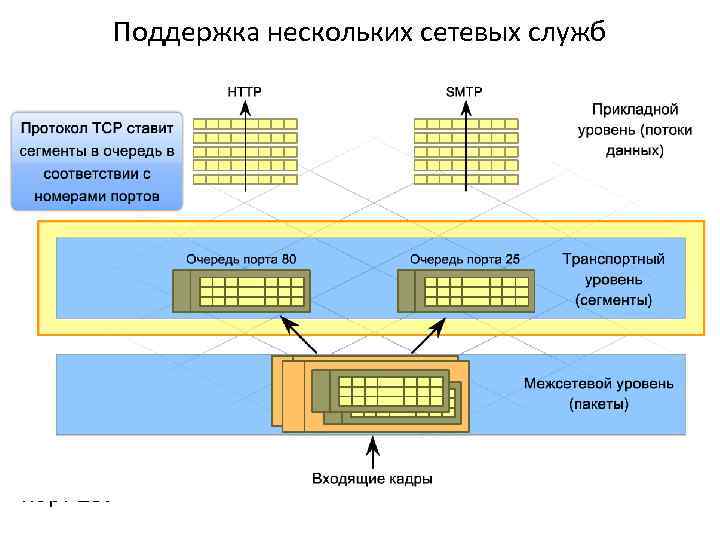

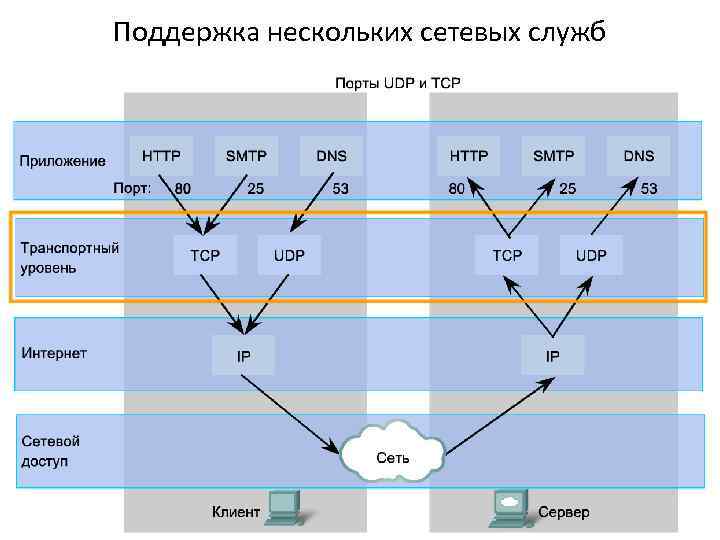

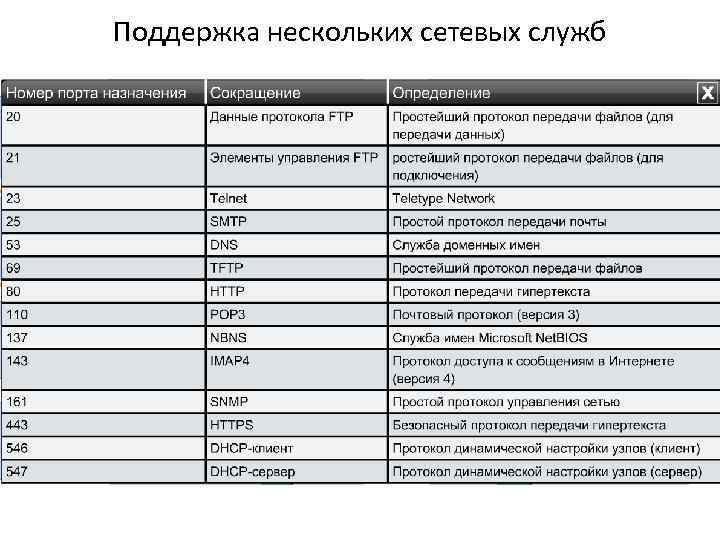

Поддержка нескольких сетевых служб Задача управления несколькими одновременными процессами пересылки данных решается на транспортном уровне. Сетевые службы TCP и UDP следят за различными приложениями, обменивающимися данными через сеть. Чтобы иметь возможность различать сегменты и датаграммы отдельных приложений, в протоколах TCP и UDP предусмотрены поля заголовка, однозначно идентифицирующие приложения в ходе обмена данными.

Поддержка нескольких сетевых служб В заголовке каждого сегмента или датаграммы указываются порты источника и адресата. Номера порта присваиваются различными способами в зависимости от того, является ли сообщение запросом или откликом. Когда приложение-клиент посылает запрос приложению-серверу, порт адресата в заголовке представляет собой номер порта, используемого приложением на сервере. Например, вебобозреватель при обращении к веб-серверу использует протокол TCP и номер порта 80, поскольку порт TCP 80 по умолчанию выделен для веб-серверов. Многим распространенным приложениям присвоены номера портов по умолчанию. Серверы электронной почты, использующие протокол SMTP, обычно используют TCPпорт 25.

Поддержка нескольких сетевых служб В любой операции через Интернет участвуют узел-отправитель и узелполучатель, которыми обычно являются клиент и сервер. Процессы TCP на отправляющем и принимающем узлах несколько различаются. Клиенты – активная сторона: они запрашивают подключения; серверы – пассивная сторона: они ожидают и принимают подключения. Процессам серверов обычно статически назначаются известные номера портов от 0 до 1023. Известные номера портов позволяют клиентским приложениям правильно выбирать порт адресата при обращении к сетевой службе. Клиентам также необходимы номера порта, однозначно идентифицирующие приложение - источник запроса. Номера портов источников динамически назначаются из диапазона 1024 – 65535. Такие порты играют роль обратного адреса запрашивающего приложения. Протоколы транспортного уровня отслеживают порт и приложение - источник запроса, чтобы отклик мог быть возвращен соответствующему приложению.

Поддержка нескольких сетевых служб

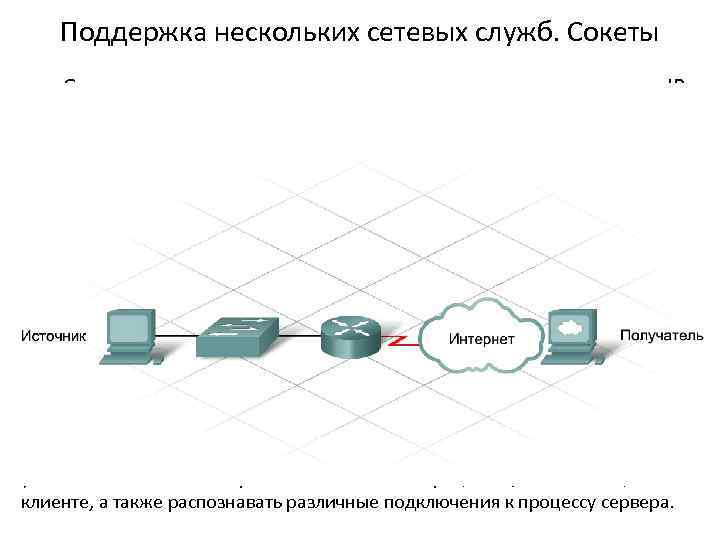

Поддержка нескольких сетевых служб. Сокеты Совокупность номера порта на транспортном уровне и IPадреса узла на сетевом уровне однозначно идентифицирует конкретный процесс приложения на конкретном физическом узле. Эта совокупность параметров называется сокетом. Пара сокетов, состоящая из IP-адресов и номеров портов источника и адресата, также уникальна и идентифицирует конкретную операцию обмена данными между двумя узлами. Клиентский сокет имеет следующий вид (7151 — номер порта источника): 192. 168. 1. 1: 7151 Сокет веб-сервера может иметь следующий вид: 10. 10. 101: 80 В результате создания сокетов становятся известны конечные точки соединения, и данные могут передаваться между приложениями на двух узлах. Сокеты позволяют различать несколько процессов, выполняющихся на клиенте, а также распознавать различные подключения к процессу сервера.

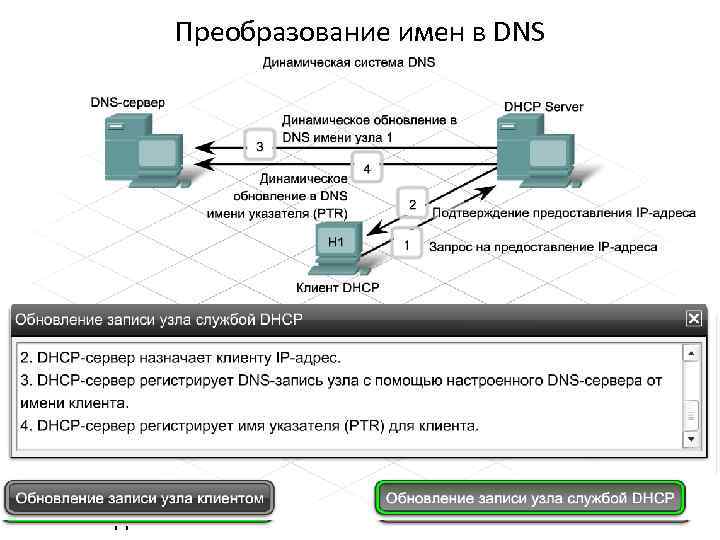

Преобразование имен в DNS Рост сетей привел к необходимости следить за все большим числом узлов, и ручное управление записями ресурсов перестало быть практичным. Кроме того, при использовании DHCP требуется еще более частое обновление записей ресурсов в зоне DNS. Для упрощения обновления информации о зонах в протокол DNS был добавлен механизм динамического обновления, позволяющий системам обновлять свои записи в зоне DNS. Динамические обновления дают возможность компьютерам DNS-клиентов регистрировать и динамически обновлять свои записи ресурсов на DNS-сервере при каждом изменении. Для использования динамического обновления DNS-сервер и DNSклиенты (или DHCP-сервер) должны поддерживать функцию динамического обновления. Динамические обновления на DNSсервере по умолчанию отключены и должны быть включены в явном виде.

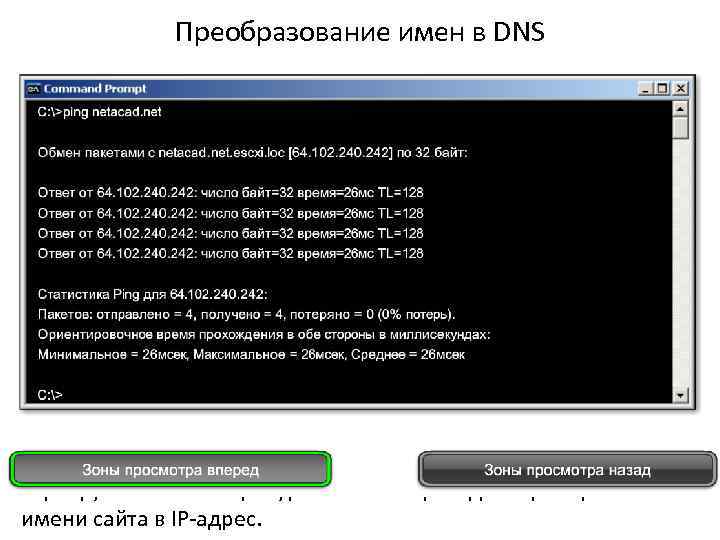

Преобразование имен в DNS-серверы ведут базу данных зон для определенной части общей иерархии DNS. Записи ресурса хранятся в соответствующей зоне DNS. Зоны DNS могут относиться к одной из двух категорий: зоны просмотра вперед и зоны просмотра назад. Другой способ классификации делит зоны просмотра вперед и назад на основные и дополнительные. Зоны различных типов выполняют разные функции в общей инфраструктуре DNS. Зона просмотра вперед — стандартная зона DNS, используемая для преобразования полных доменных имен в IPадреса. Этот тип зон наиболее часто используется при работе в Интернете. Для соединения с указанным в обозревателе адресом веб-сайта, например www. cisco. com, локальному DNSсерверу отсылается рекурсивный запрос для преобразования имени сайта в IP-адрес.

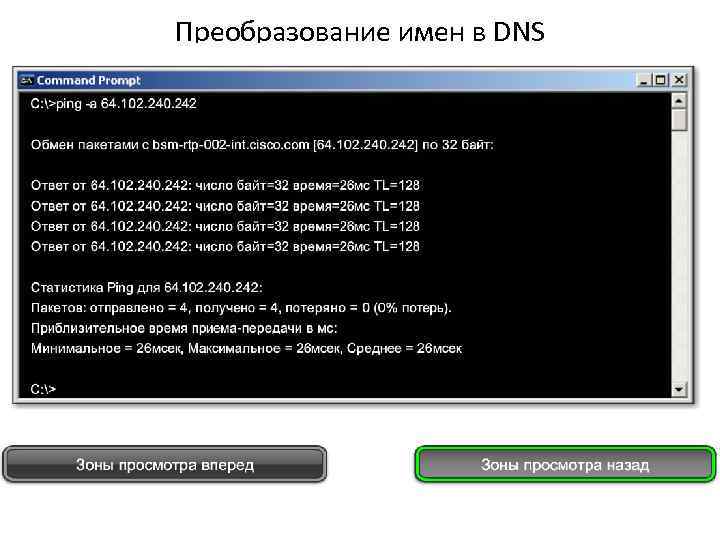

Преобразование имен в DNS Зона просмотра назад — особый тип зоны, позволяющий преобразовывать IP-адрес в полное доменное имя. Некоторые приложения используют обратный поиск для идентификации систем, которые активно с ними взаимодействуют. В Интернете существует полная DNS-иерархия обратного поиска, позволяющая преобразовать любой публично зарегистрированный IP-адрес. Во многих частных сетях реализованы собственные локальные зоны просмотра назад для идентификации компьютерных систем в пределах частной сети. Для обратного поиска имен по IP-адресам можно использовать команду ping -a [ip_адрес].

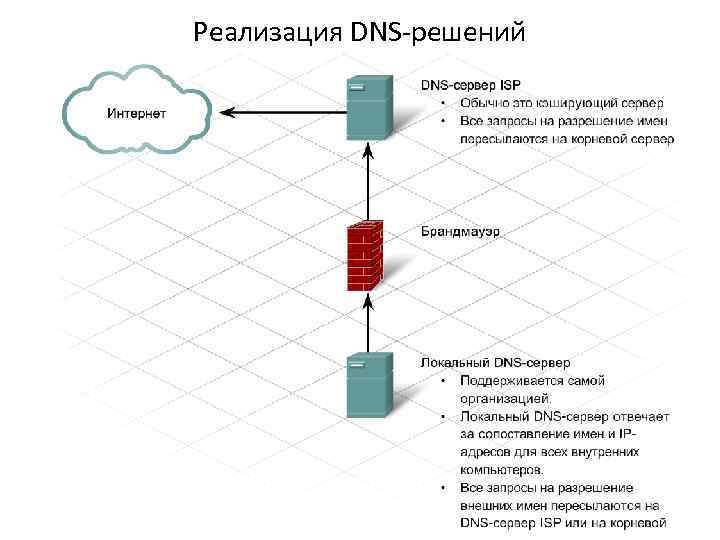

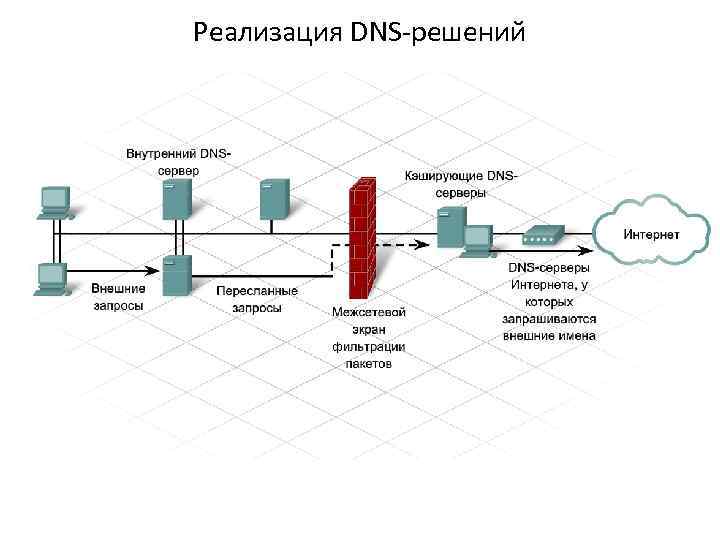

Реализация DNS-решений Существует несколько способов реализации DNS-решений. Использование DNS-серверов ISP обычно применяют только кэширующие DNS-серверы. Эти серверы настроены так, чтобы все запросы для преобразования имен в адреса передавались корневым серверам в Интернете. Результаты кэшируются и используются при ответе на последующие запросы. Поскольку ISP имеют много клиентов, число кэшируемых запросов DNS будет высоким. Большой кэш снижает нагрузку на сеть за счет того, что пересылать запросы DNS корневым серверам требуется реже. Серверы, работающие только в режиме кэширования, не работают с официальной информацией зоны, т. е. их база данных не является основным источником данных о привязке имен к IPадресам.

Реализация DNS-решений Использование локальных DNS-серверов Предприятие может поддерживать собственный DNS-сервер. Настройки клиентских компьютеров в сети будут указывать на локальный DNS-сервер, а не на DNS-сервер ISP. На локальном DNSсервере могут содержаться официальные записи зоны для привязки имен к IP-адресам узлов в этой зоне. Те из полученных запросов, которые не могут быть обработаны DNS-сервером, передаются следующему серверу. Кэш локального сервера имеет небольшой объем по сравнению с кэшем DNS-сервера ISP, поскольку локальный DNS-сервер обрабатывает меньше запросов. Локальные DNS-серверы можно настроить так, чтобы запросы пересылались непосредственно корневому DNS-серверу. Однако некоторые администраторы настраивают локальный DNS-сервер на пересылку всех запросов вышестоящему DNS-серверу, например DNSсерверу ISP. Благодаря этому локальный DNS-сервер может пользоваться крупным кэшем DNS-сервера ISP, не проходя полной процедуры поиска от корневого сервера.

Реализация DNS-решений

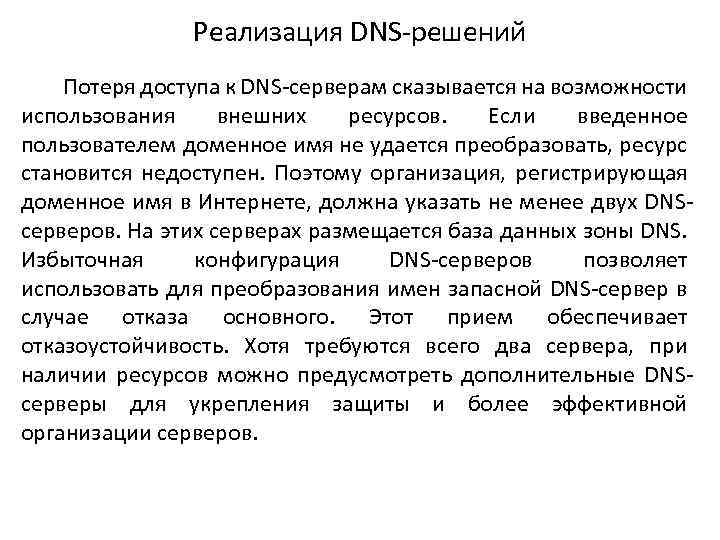

Реализация DNS-решений Потеря доступа к DNS-серверам сказывается на возможности использования внешних ресурсов. Если введенное пользователем доменное имя не удается преобразовать, ресурс становится недоступен. Поэтому организация, регистрирующая доменное имя в Интернете, должна указать не менее двух DNSсерверов. На этих серверах размещается база данных зоны DNS. Избыточная конфигурация DNS-серверов позволяет использовать для преобразования имен запасной DNS-сервер в случае отказа основного. Этот прием обеспечивает отказоустойчивость. Хотя требуются всего два сервера, при наличии ресурсов можно предусмотреть дополнительные DNSсерверы для укрепления защиты и более эффективной организации серверов.

Реализация DNS-решений Несколько DNS-серверов с информацией о зоне целесообразно размещать в различных физических сетях. Например, первичные данные зоны DNS могут храниться на DNSсервере в локальном помещении предприятия. Обычно ISP размещает дополнительный вторичный DNS-сервер у себя для гарантии отказоустойчивости. DNS — критически важная сетевая служба, поэтому для защиты DNS-серверов должны быть предусмотрены межсетевые экраны и другие меры безопасности. Отказ DNS не должен приводить к потере доступности других сетевых сервисов.

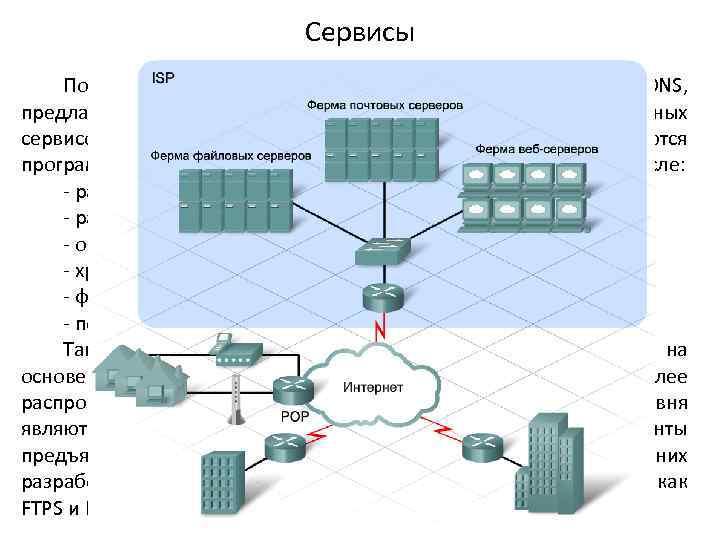

Сервисы Помимо подключения к сети и доступа к службе DNS, предлагаемых всем клиентам, ISP предлагают ряд дополнительных сервисов, ориентированных на бизнес. Эти сервисы реализуются программным обеспечением, установленным на серверах. В их числе: - размещение серверов электронной почты; - размещение веб-сайтов (веб-хостинг); - организация сайтов для электронной коммерции; - хранение и передача файлов; - форумы и веб-журналы; - потоковая передача аудио- и видеоматериалов. Такое многообразие служб и приложений реализуется ISP на основе протоколов TCP/IP прикладного уровня. Наиболее распространенными из протоколов TCP/IP прикладного уровня являются HTTP, FTP, SMTP, POP 3 и IMAP 4. Некоторые клиенты предъявляют повышенные требования к безопасности, и для них разработаны защищенные протоколы прикладного уровня, такие как FTPS и HTTPS.

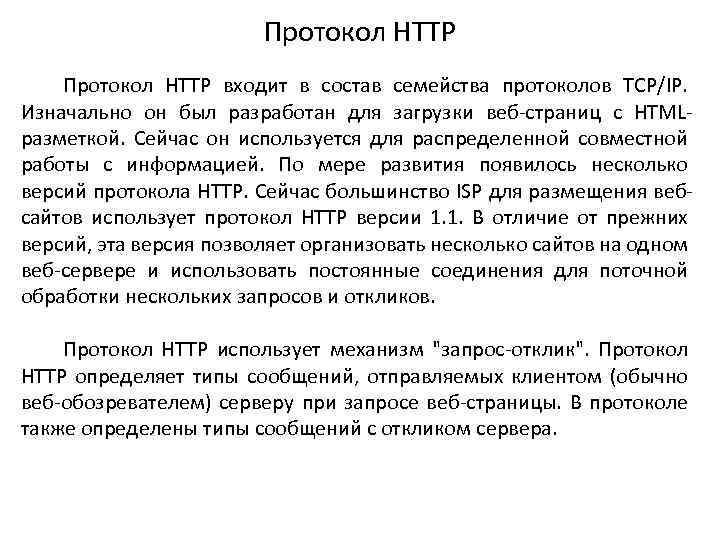

Протокол HTTP входит в состав семейства протоколов TCP/IP. Изначально он был разработан для загрузки веб-страниц с HTMLразметкой. Сейчас он используется для распределенной совместной работы с информацией. По мере развития появилось несколько версий протокола HTTP. Сейчас большинство ISP для размещения вебсайтов использует протокол HTTP версии 1. 1. В отличие от прежних версий, эта версия позволяет организовать несколько сайтов на одном веб-сервере и использовать постоянные соединения для поточной обработки нескольких запросов и откликов. Протокол HTTP использует механизм "запрос-отклик". Протокол HTTP определяет типы сообщений, отправляемых клиентом (обычно веб-обозревателем) серверу при запросе веб-страницы. В протоколе также определены типы сообщений с откликом сервера.

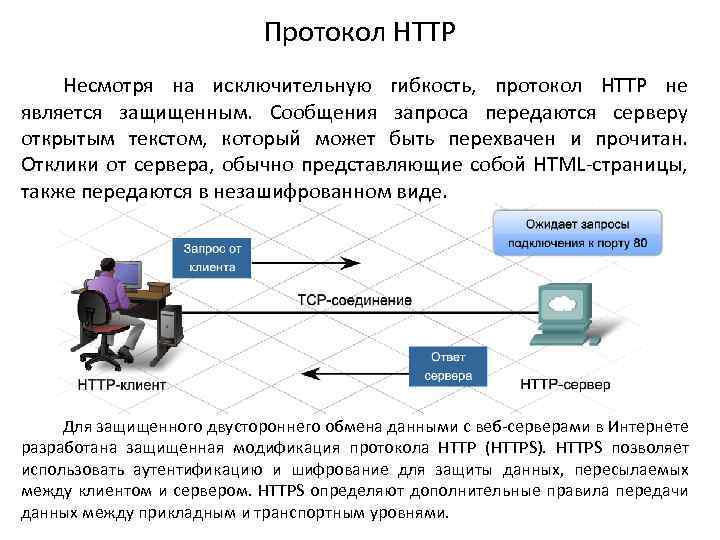

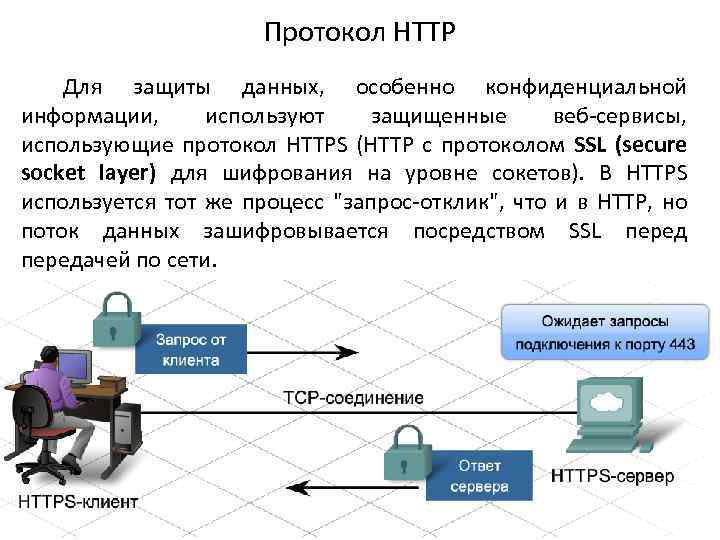

Протокол HTTP Несмотря на исключительную гибкость, протокол HTTP не является защищенным. Сообщения запроса передаются серверу открытым текстом, который может быть перехвачен и прочитан. Отклики от сервера, обычно представляющие собой HTML-страницы, также передаются в незашифрованном виде. Для защищенного двустороннего обмена данными с веб-серверами в Интернете разработана защищенная модификация протокола HTTP (HTTPS). HTTPS позволяет использовать аутентификацию и шифрование для защиты данных, пересылаемых между клиентом и сервером. HTTPS определяют дополнительные правила передачи данных между прикладным и транспортным уровнями.

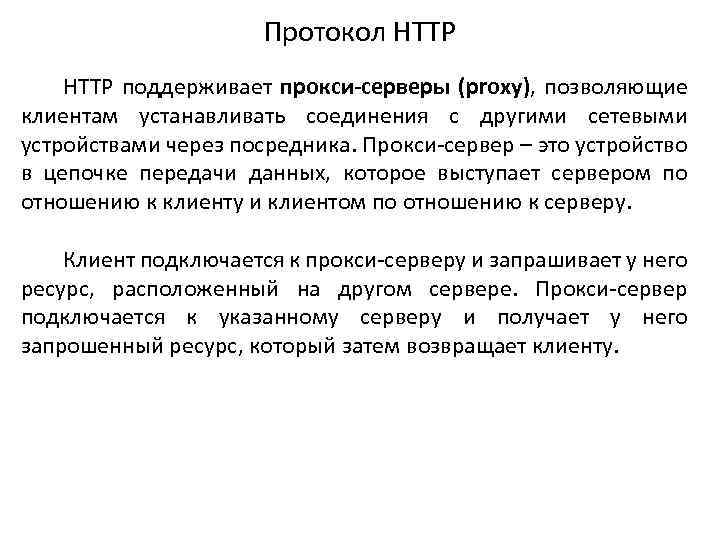

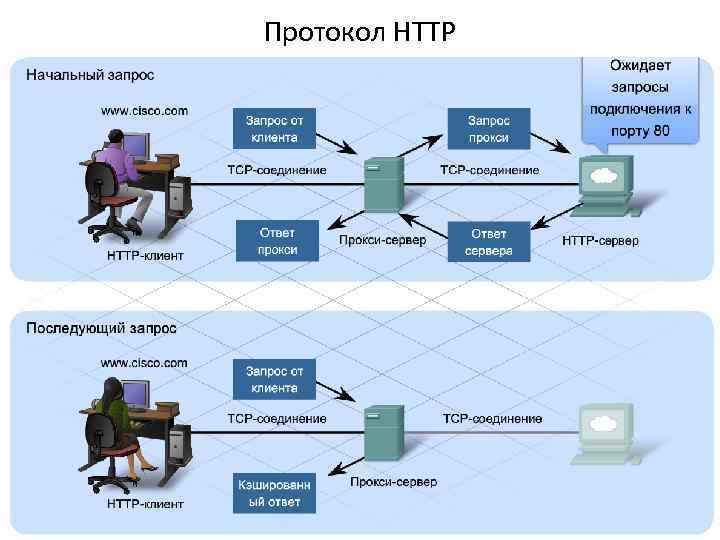

Протокол HTTP поддерживает прокси-серверы (proxy), позволяющие клиентам устанавливать соединения с другими сетевыми устройствами через посредника. Прокси-сервер – это устройство в цепочке передачи данных, которое выступает сервером по отношению к клиенту и клиентом по отношению к серверу. Клиент подключается к прокси-серверу и запрашивает у него ресурс, расположенный на другом сервере. Прокси-сервер подключается к указанному серверу и получает у него запрошенный ресурс, который затем возвращает клиенту.

Протокол HTTP Прокси-сервер может кэшировать полученную страницу или ресурс в течение настраиваемого периода времени. Благодаря кэшированию клиенты в дальнейшем смогут быстрее получать доступ к веб-странице, поскольку обращаться к серверу, на котором физически находится страница, не потребуется. Проксисерверы используются по трем причинам: Скорость — кэширование позволяет сделать ресурсы, запрошенные одним пользователем, доступными другим пользователям, не обращаясь повторно к серверу, на котором фактически находится страница. Безопасность — прокси-серверы способны перехватывать вредоносные объекты, не пересылая их клиентам. Фильтрация — прокси-серверы могут просматривать входящие HTTP-сообщения и фильтровать контент неприемлемого содержания.

Протокол HTTP Для защиты данных, особенно конфиденциальной информации, используют защищенные веб-сервисы, использующие протокол HTTPS (HTTP с протоколом SSL (secure socket layer) для шифрования на уровне сокетов). В HTTPS используется тот же процесс "запрос-отклик", что и в HTTP, но поток данных зашифровывается посредством SSL передачей по сети. При поступлении на сервер поток данных HTTP переходит с уровня TCP на прикладной уровень сервера, где он расшифровывается посредством SSL. При использовании HTTPS сервер способен поддерживать меньшее число одновременных соединений, чем при использовании HTTPS создает дополнительную нагрузку и требует более длительной обработки на сервере из-за необходимости шифрования и расшифровки трафика. Чтобы поддерживать производительность сервера на требуемом уровне, протокол HTTPS следует использовать только в случае необходимости, например при обмене конфиденциальной информацией.

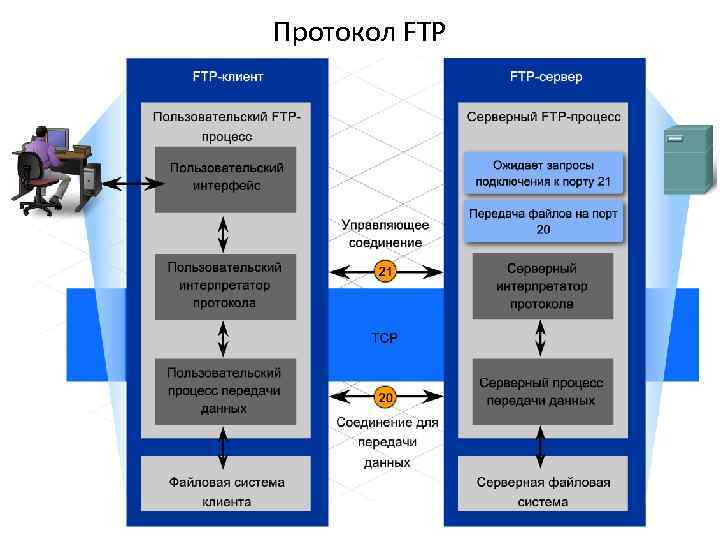

Протокол FTP — протокол с установлением соединения, в котором обмен данными между процессами FTP-клиента и сервера осуществляется по TCP-соединению. Реализация FTP предусматривает разделение функций между интерпретатором протоколов (PI) и процессом передачи данных (DTP). При передаче файлов PI и DTP существуют параллельно как два взаимодействующих процесса. В результате протокол FTP требует установления двух соединений между клиентом и сервером: одно соединение используется для передачи управляющей информации и команд, а второе — для непосредственной передачи содержимого файлов.

Протокол FTP Интерпретатор протокола (PI) PI играет роль основного управляющего соединения между FTP-клиентом и FTP-сервером. Он устанавливает TCP -соединение и передает управляющую информацию серверу. К управляющей информации относятся команды, используемые, в частности, для перемещения по иерархии каталогов, переименования и переноса файлов. Управляющее соединение, или управляющий поток, остается открытым до закрытия пользователем.

Протокол FTP Процедура подключения пользователя к FTP-серверу состоит из пяти этапов: Шаг 1. Пользовательский PI отправляет запрос соединения серверному PI на известный порт 21. Шаг 2. Серверный PI возвращает отклик, и соединение считается установленным. Шаг 3. После открытия управляющего TCP-соединения серверный PI начинает выполнять последовательность входа в систему. Шаг 4. Пользователь вводит учетные данные с помощью пользовательского интерфейса и проходит аутентификацию. Шаг 5. После этого начинается процесс передачи данных.

Протокол FTP

Протокол FTP Процесс передачи данных DTP — отдельная функция передачи данных. Эта функция приводится в действие только в том случае, если пользователь в явном виде запрашивает передачу файлов на FTP-сервер или с FTP-сервера. В отличие от соединения PI, которое остается открытым постоянно, соединение DTP автоматически закрывается по завершении передачи файла.

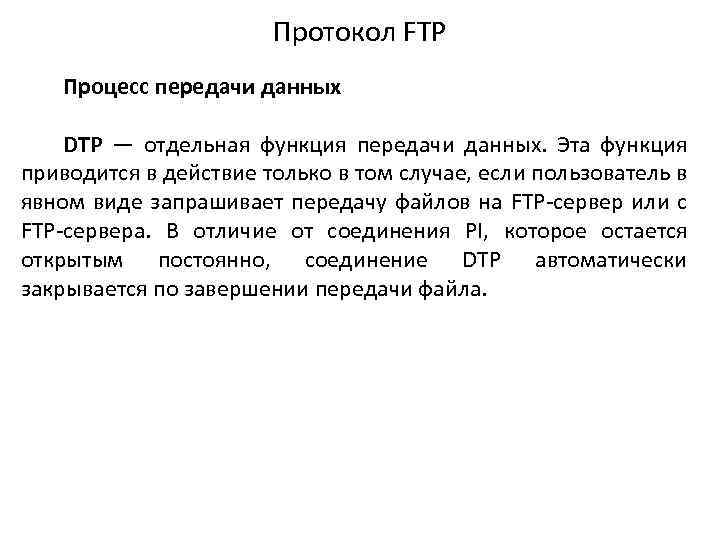

Протокол FTP поддерживает установление соединений для передачи данных в двух режимах: активном и пассивном. Активные соединения для передачи данных В активном соединении для передачи данных клиент инициирует запрос к серверу и открывает порт для ожидаемых данных. Непосредственный процесс передачи данных начинается после того, как сервер подключится к клиенту на этом порту.

Протокол FTP Пассивные соединения для передачи данных В данном случае FTP-сервер открывает произвольный порт источника (с номером выше 1023). Сервер пересылает свой IP-адрес и номер этого произвольного порта FTP-клиенту в управляющем потоке. Затем сервер ожидает подключения к нему FTP-клиента, чтобы начать передачу файла. Поставщики услуг Интернета обычно поддерживают пассивные подключения к своим FTP-серверам. Межсетевые экраны часто не допускают установления активных FTP-соединений с узлами во внутренней сети.

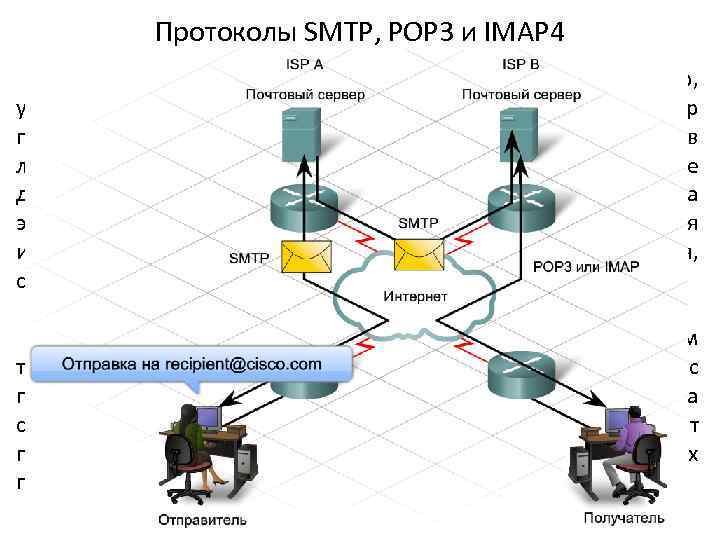

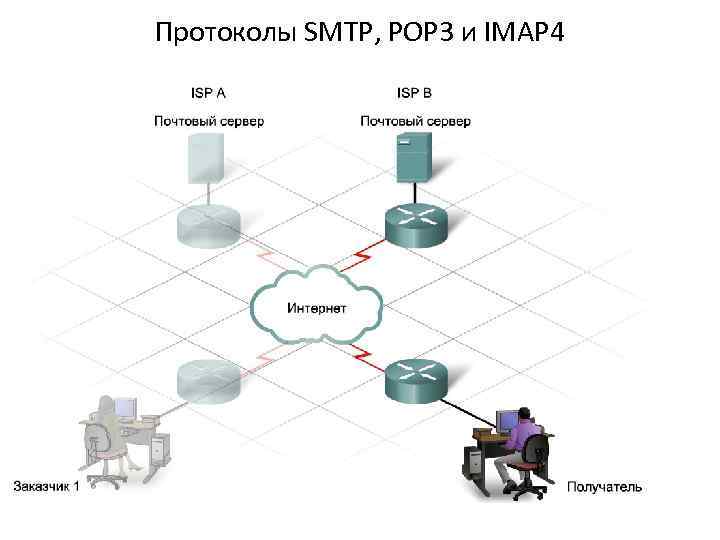

Протоколы SMTP, POP 3 и IMAP 4 Один из основных сервисов, предлагаемых ISP — размещение серверов электронной почты. Электронная почта — это набор средств для доставки, хранения и извлечения электронных сообщений в сети. Сообщения электронной почты хранятся на серверах электронной почты в базах данных. Поставщики услуг Интернета часто устанавливают у себя серверы электронной почты, содержащие учетные записи множества клиентов. Клиенты электронной почты для отправки и получения сообщений обращаются к серверам электронной почты. Серверы электронной почты взаимодействуют с другими серверами электронной почты для обмена сообщениями между доменами. Почтовый клиент не соединяется непосредственно с другим почтовым клиентом для отправки сообщения. Оба клиента должны доверить транспортировку сообщений серверу электронной почты. Это верно даже в том случае, если оба пользователя находятся в одном домене.

Протоколы SMTP, POP 3 и IMAP 4 Клиенты электронной почты отправляют сообщения на сервер, указанный в настройках приложения. Получив сообщение, сервер проверяет, присутствует ли указанный в нем домен получателя в локальной базе данных сервера. Если домен отсутствует в базе данных, сервер отправляет запрос DNS для определения сервера электронной почты в домене получателя. Как только становится известен IP-адрес сервера электронной почты получателя, сообщение пересылается на соответствующий сервер. Электронная почта может быть реализована с использованием трех самостоятельных протоколов: SMTP, POP 3 и IMAP 4. Процесс прикладного уровня, пересылающий сообщения от клиента на сервер или между серверами, реализует протокол SMTP. Клиент получает сообщения с сервера с помощью одного из двух протоколов прикладного уровня: POP 3 или IMAP.

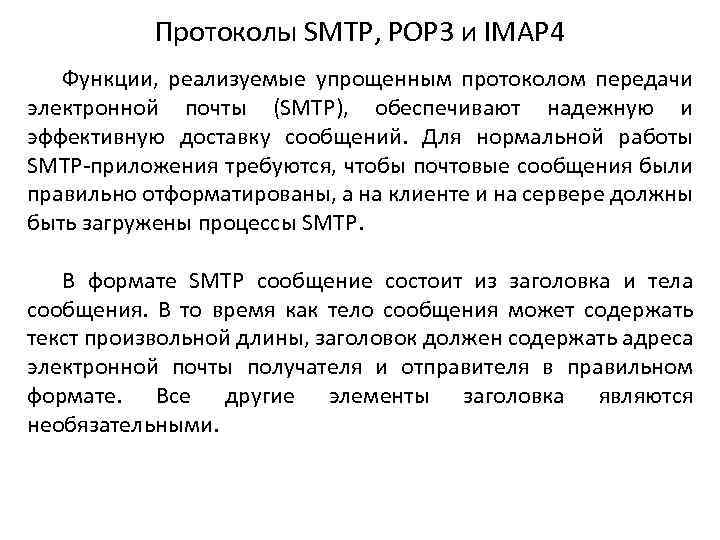

Протоколы SMTP, POP 3 и IMAP 4 Функции, реализуемые упрощенным протоколом передачи электронной почты (SMTP), обеспечивают надежную и эффективную доставку сообщений. Для нормальной работы SMTP-приложения требуются, чтобы почтовые сообщения были правильно отформатированы, а на клиенте и на сервере должны быть загружены процессы SMTP. В формате SMTP сообщение состоит из заголовка и тела сообщения. В то время как тело сообщения может содержать текст произвольной длины, заголовок должен содержать адреса электронной почты получателя и отправителя в правильном формате. Все другие элементы заголовка являются необязательными.

Протоколы SMTP, POP 3 и IMAP 4 Когда клиент отправляет сообщение по электронной почте, процесс SMTP клиента подключается к процессу SMTP сервера на известном порту 25. Установив соединение, клиент пытается отправить по нему сообщение серверу. Как только сервер получит сообщение, он помещает его в очередь сообщений локальной учетной записи или пересылает другому серверу, выполняя такой же процесс установления SMTP-соединения. Целевой сервер электронной почты в момент доставки сообщения может оказаться недоступен или перегружен. На этот случай в SMTP предусмотрено временное хранение сообщений с последующей повторной отправкой. Периодически сервер проверяет очередь сообщений и пытается отправить их повторно. Если сообщение не удается доставить в течение установленного времени, оно возвращается отправителю с уведомлением о невозможности доставки.

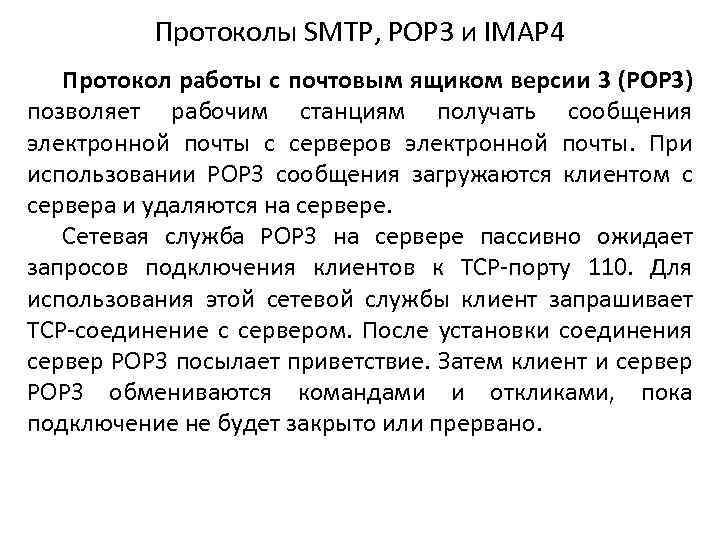

Протоколы SMTP, POP 3 и IMAP 4 Протокол работы с почтовым ящиком версии 3 (POP 3) позволяет рабочим станциям получать сообщения электронной почты с серверов электронной почты. При использовании POP 3 сообщения загружаются клиентом с сервера и удаляются на сервере. Сетевая служба POP 3 на сервере пассивно ожидает запросов подключения клиентов к TCP-порту 110. Для использования этой сетевой службы клиент запрашивает TCP-соединение с сервером. После установки соединения сервер POP 3 посылает приветствие. Затем клиент и сервер POP 3 обмениваются командами и откликами, пока подключение не будет закрыто или прервано.

Протоколы SMTP, POP 3 и IMAP 4 Так как сообщения электронной почты загружаются клиентом и удаляются с сервера, это означает, что они не хранятся централизованно. По этой причине протокол POP 3 нецелесообразен в решении для малого бизнеса с централизованным резервным копированием. Протокол POP 3 подходит ISP, поскольку он снимает с ISP ответственность за хранение большого объема данных на серверах электронной почты.

Протоколы SMTP, POP 3 и IMAP 4 Протокол доступа к сообщениям в Интернете (IMAP 4) предусматривает другой метод извлечения почтовых сообщений с сервера. Его отличие от POP 3 состоит в том, что при подключении пользователя к серверу IMAP в клиентское приложение загружаются только копии сообщений. Исходные сообщения остаются на сервере до тех пор, пока они не будут удалены вручную. Пользователи просматривают копии сообщений в клиентах электронной почты. Пользователи могут организовать на сервере иерархическую файловую структуру для упорядочения и хранения почты. Эта структура также дублируется клиентом электронной почты. Если пользователь решает удалить сообщение, оно синхронно удаляется из клиента и с сервера.

Протоколы SMTP, POP 3 и IMAP 4 Малым и средним предприятиям протокол IMAP предоставляет множество преимуществ. IMAP обеспечивает долгосрочное хранение почтовых сообщений на серверах электронной почты и их централизованное резервное копирование. Он также позволяет сотрудникам работать с сообщениями из любого места, используя различные устройства и клиентское ПО. Привычная для пользователя структура папок почтового ящика не зависит от того, каким образом пользователь обращается к почтовому ящику. Для ISP протокол IMAP, возможно, не является лучшим выбором. Могут потребоваться существенные затраты на приобретение и обслуживание крупных дисковых хранилищ для большого объема корреспонденции. Кроме того, если клиенты требуют регулярного резервного копирования своих почтовых ящиков, затраты ISP возрастут еще сильнее.

- IX Краткие сведения о сетевой безопасности

Основы сетевой безопасности Если ISP предоставляет клиентам услуги размещения веб -серверов или электронной почты, то важно, чтобы ISP мог защитить хранящуюся информацию от атаки злоумышленников. Эта задача может быть осложнена тем, что поставщик услуг может использовать для хранения данных, принадлежащих нескольким клиентам, один сервер или серверный кластер. Для предотвращения атак на уязвимые участки систем многие ISP предоставляют своим клиентам управляемые службы безопасности для настольных систем. Важная часть работы специалиста по технической поддержке на местах – защита клиентских компьютеров с использованием передовых практических рекомендаций.

Основы сетевой безопасности Специалист поставщика услуг Интернета по технической поддержке может предлагать следующие услуги в области безопасности: 1. помощь пользователям в составлении защищенных паролей для устройств; 2. защита приложений путем исправлений и обновлений программного обеспечения; 3. удаление лишних приложений и сетевых служб, создающих уязвимости; 4. предоставление доступа к приложениям и сетевым службам только тем пользователям, которым эти ресурсы необходимы; 5. настройка межсетевых экранов и антивирусов на настольных компьютерах; 6. сканирование ПО и сетевых служб для определения уязвимостей, которые должны быть устранены специалистом.

Сетевая безопасность Получение доступа к информации Вывод из рабочего режима определенного класса услуг Получение несанкционированного доступа к услугам Вспомогательный этап другой более крупной атаки Основные цели атак на сети

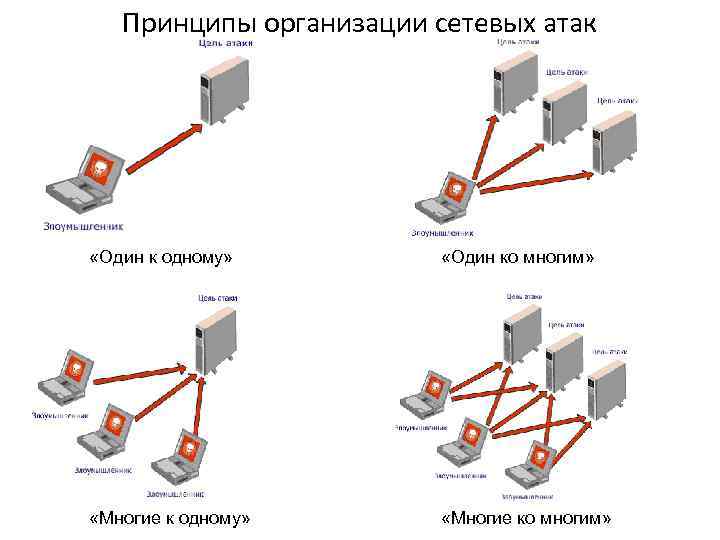

Принципы организации сетевых атак «Один к одному» «Один ко многим» «Многие к одному» «Многие ко многим»

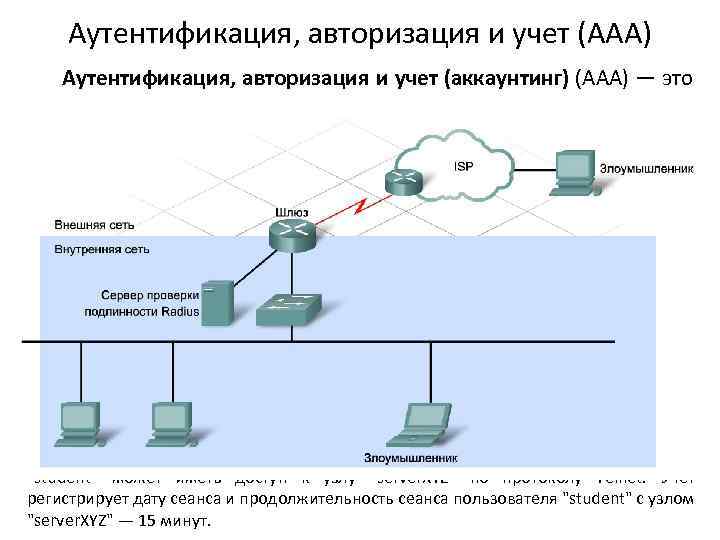

Аутентификация, авторизация и учет (AAA) Аутентификация, авторизация и учет (аккаунтинг) (AAA) — это три меры, с помощью которых системные администраторы могут препятствовать доступу злоумышленников к сети. Аутентификация означает проверку подлинности пользователей с помощью имени пользователя и пароля. Базы данных аутентификации обычно хранятся на серверах с использованием протоколов RADIUS, DIAMETER, TACACS или TACACS+. Авторизация предоставляет пользователю право на использование ограниченного набора ресурсов и на выполнение указанных задач. Учет (accounting) позволяет отслеживать используемые приложения и продолжительность работы с ними. Например, авторизация подтверждает, что пользователь "student" существует, и разрешает ему вход в систему. Службы авторизации сообщают, что пользователь "student" может иметь доступ к узлу "server. XYZ" по протоколу Telnet. Учет регистрирует дату сеанса и продолжительность сеанса пользователя "student" с узлом "server. XYZ" — 15 минут.

Шифрование данных Приложения используют множество сетевых протоколов. Некоторые из этих протоколов имеют защищенные версии. Веб-серверы по умолчанию используют протокол HTTP. Этот протокол не является защищенным, и переход на протокол HTTPS, который предусматривает использование протокола SSL, позволяет защитить передаваемые данные. Серверы электронной почты используют различные протоколы, включая SMTP, POP 3 и IMAP. При входе пользователя на сервер электронной почты протоколы POP 3 и IMAP запрашивают имя пользователя и пароль для аутентификации. По умолчанию эти данные передаются в незащищенном виде и могут быть перехвачены. Для защиты POP 3 можно использовать протокол защиты на уровне сокетов (SSL). Защита SMTP и IMAP 4 достигается использованием защитных протоколов SSL или TLS (безопасность транспортного уровня).

Шифрование данных Telnet-серверы — удаленное подключение по протоколу Telnet является незащищенным. Реквизиты аутентификации и команды, набираемые пользователем, передаются по протоколу Telnet в виде открытого текста. Для аутентификации и работы с устройством в защищенном сеансе необходимо использовать протокол SSH. FTP-серверы используют протокол FTP, который также не является защищенным. При входе на FTP-сервер учетные данные передаются открытым текстом. FTP позволяет использовать SSL для защищенного обмена информацией аутентификации и данными. Существуют варианты FTP, использующие SSH. Для сетевого уровня существует отдельный протокол безопасности на уровне IP (IPSec), который можно использовать для защиты любых протоколов прикладного уровня, применяемых для обмена данными. К ним относятся протоколы файловых серверов, не имеющие защищенных версий.

Сетевые атаки В дополнение к AAA и шифрованию данных ISP должен предусмотреть защиту от различных видов атак. ISP особенно уязвимы для атак, вызывающих отказ в обслуживании (Do. S), поскольку ISP может обслуживать большое количество веб-сайтов для множества доменных имен систем, использующих или не использующих процедуру аутентификации. Сегодня принято различать три вида атак, вызывающих отказ в обслуживании. Do. S (denial of service) Стандартные атаки с отказом в обслуживании (Do. S) имеют место, когда сервер или сервис подвергаются атаке, препятствующей доступу обычных пользователей. Примерами стандартных Do. S-атак являются: атака SYN, насыщение эхозапросами, LAND-атака, атаки с израсходованием полосы пропускания и атаки с переполнением буфера.

Сетевые атаки DDo. S (distributed Do. S) Распределенная атака, вызывающая отказ в обслуживании (DDo. S), имеет место, когда одна цель атакуется с нескольких компьютеров. При этом злоумышленник имеет несанкционированный доступ к множеству компьютеров, обычно подключенных к Интернету, таким образом дистанционно управляя атакой. В DDo. S-атаках обычно применяются те же методы, что и в Do. S-атаках, отличие DDo. S-атак состоит в том, что они осуществляются одновременно с множества компьютеров. DRDo. S (distributed reflective Do. S) Распределенная рефлективная Do. S-атака (DRDo. S) имеет место, когда злоумышленник посылает фиктивный (подделанный) запрос на несколько компьютеров в Интернете, изменив адрес источника на адрес компьютера-цели. Системы, получившие этот запрос, отправляют отклики. Отклики всех систем на запрос направляются компьютеру, являющемуся целью атаки. Перенаправление вредоносных пакетов промежуточными системами затрудняет установление истинного источника атаки.

Визуализация DDo. S-атаки Нормальная работа сервера Старт DDo. S-атаки

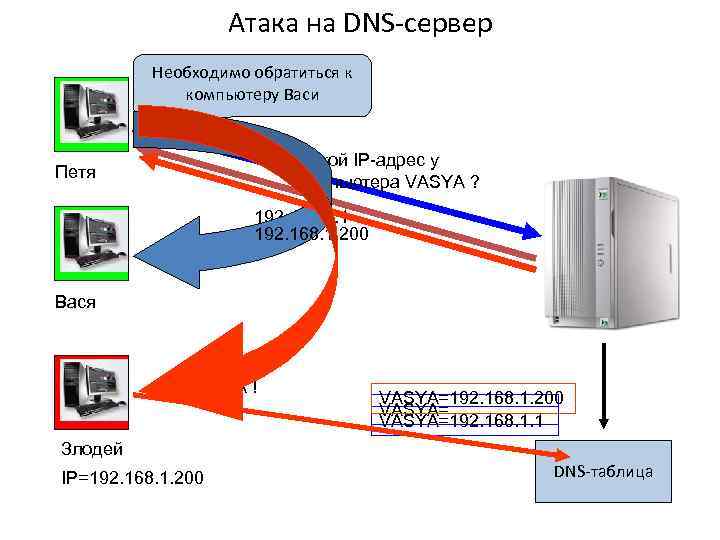

Атака на DNS-сервер Необходимо обратиться к компьютеру Васи Какой IP-адрес у компьютера VASYA ? Петя 192. 168. 1. 1 192. 168. 1. 200 Вася ! АТАКА ! VASYA=192. 168. 1. 200 VASYA=192. 168. 1. 1 Злодей IP=192. 168. 1. 200 DNS-таблица

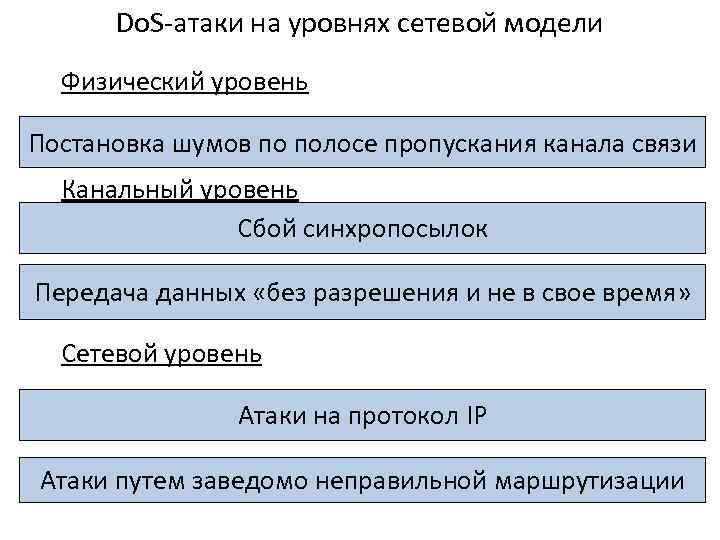

Do. S-атаки на уровнях сетевой модели Физический уровень Постановка шумов по полосе пропускания канала связи Канальный уровень Сбой синхропосылок Передача данных «без разрешения и не в свое время» Сетевой уровень Атаки на протокол IP Атаки путем заведомо неправильной маршрутизации

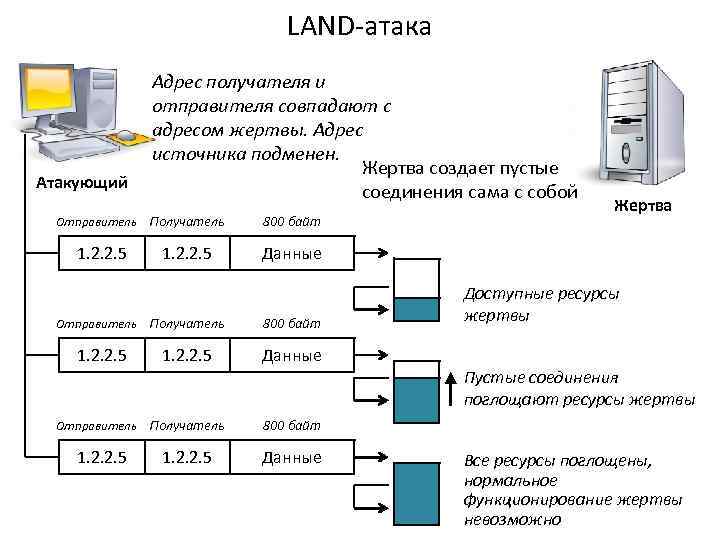

LAND-атака Атакующий Адрес получателя и отправителя совпадают с адресом жертвы. Адрес источника подменен. Жертва создает пустые соединения сама с собой Отправитель Получатель 1. 2. 2. 5 800 байт Жертва Данные 800 байт Доступные ресурсы жертвы Данные Пустые соединения поглощают ресурсы жертвы Отправитель Получатель 1. 2. 2. 5 800 байт Данные Все ресурсы поглощены, нормальное функционирование жертвы невозможно

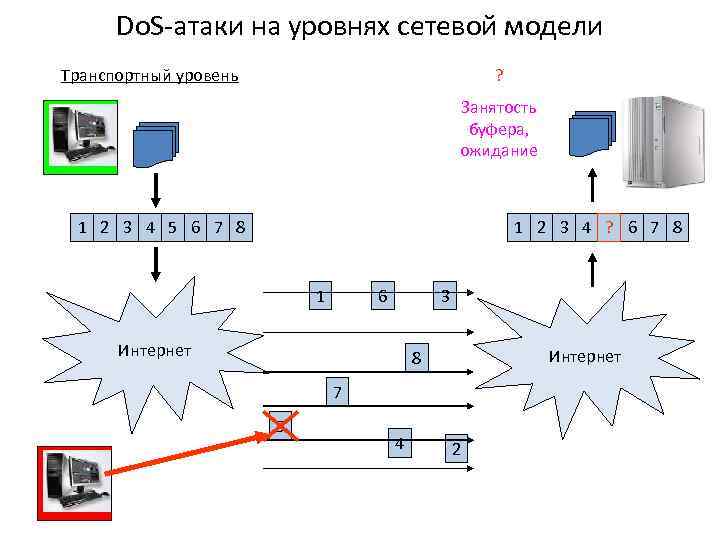

Do. S-атаки на уровнях сетевой модели ? Транспортный уровень Занятость буфера, ожидание 1 2 3 4 5 6 7 8 1 2 3 4 ? 6 7 8 5 1 6 3 Интернет 8 7 5 4 2

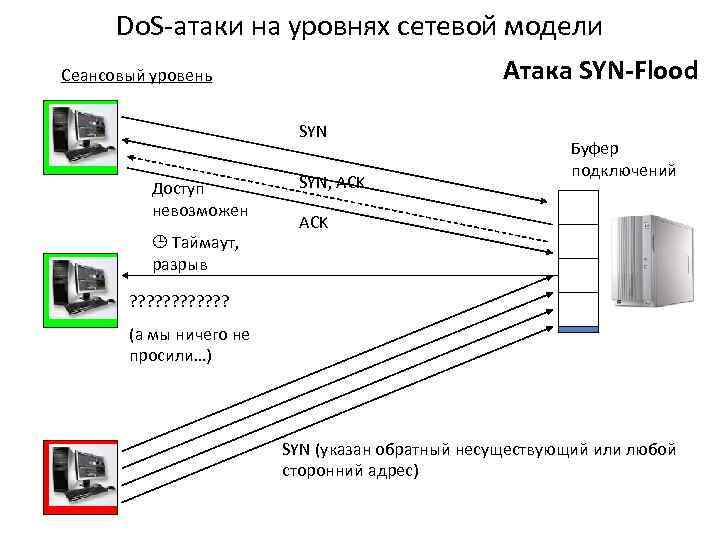

Do. S-атаки на уровнях сетевой модели Атака SYN-Flood Сеансовый уровень SYN Доступ невозможен Таймаут, разрыв SYN, ACK Буфер подключений ACK ? ? ? (а мы ничего не просили…) SYN (указан обратный несуществующий или любой сторонний адрес)

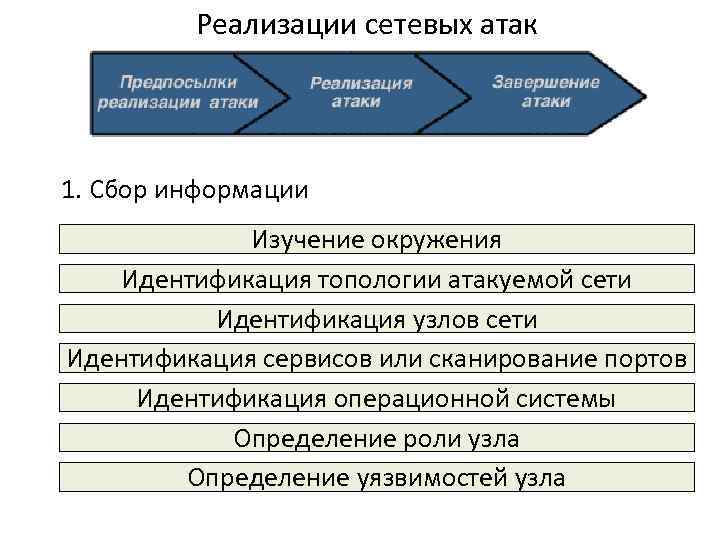

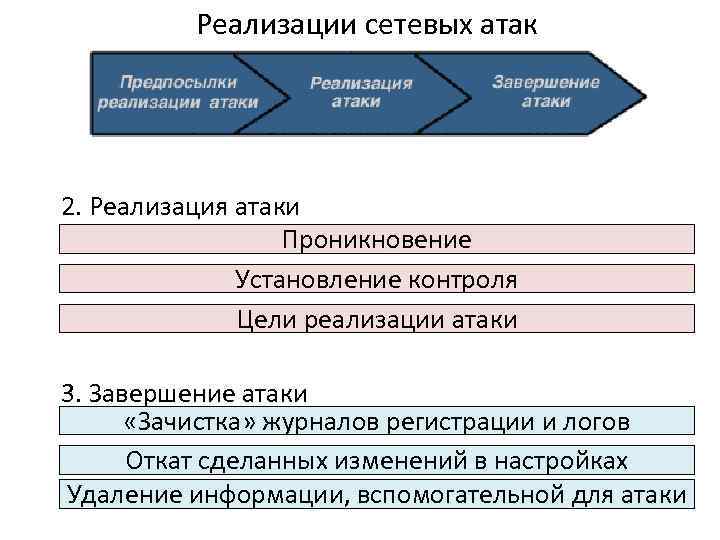

Реализации сетевых атак 1. Сбор информации Изучение окружения Идентификация топологии атакуемой сети Идентификация узлов сети Идентификация сервисов или сканирование портов Идентификация операционной системы Определение роли узла Определение уязвимостей узла

Реализации сетевых атак 2. Реализация атаки Проникновение Установление контроля Цели реализации атаки 3. Завершение атаки «Зачистка» журналов регистрации и логов Откат сделанных изменений в настройках Удаление информации, вспомогательной для атаки

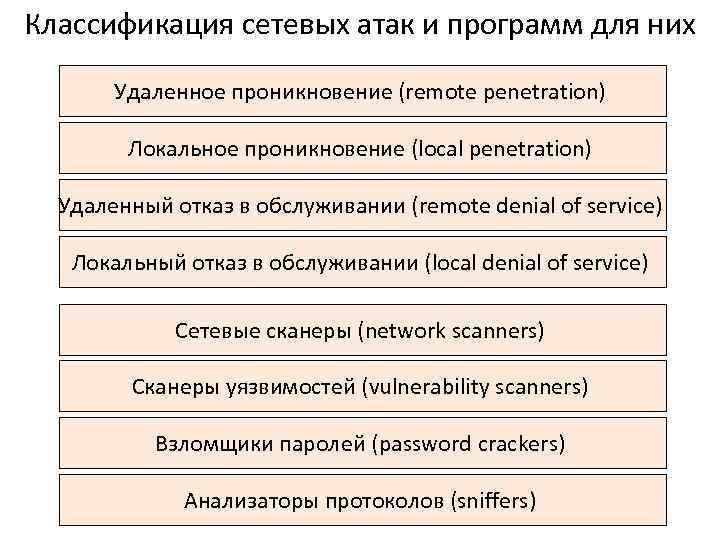

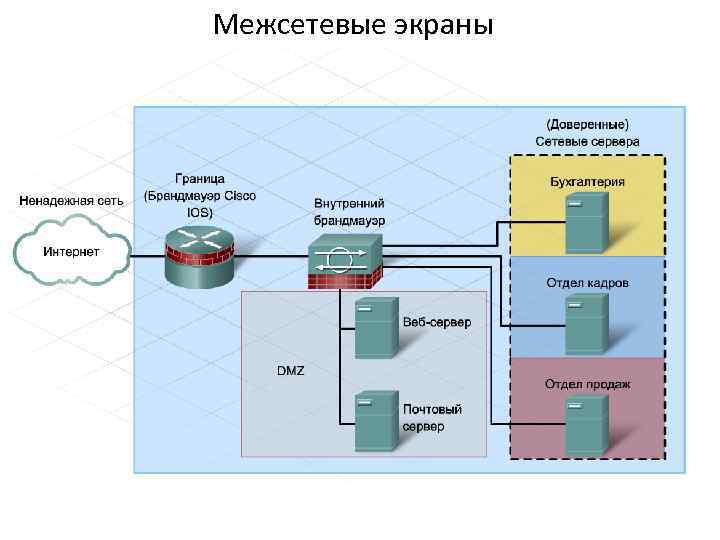

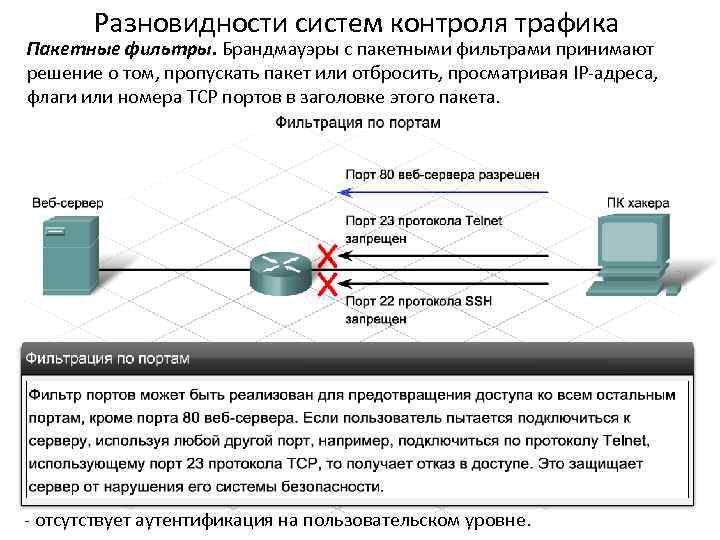

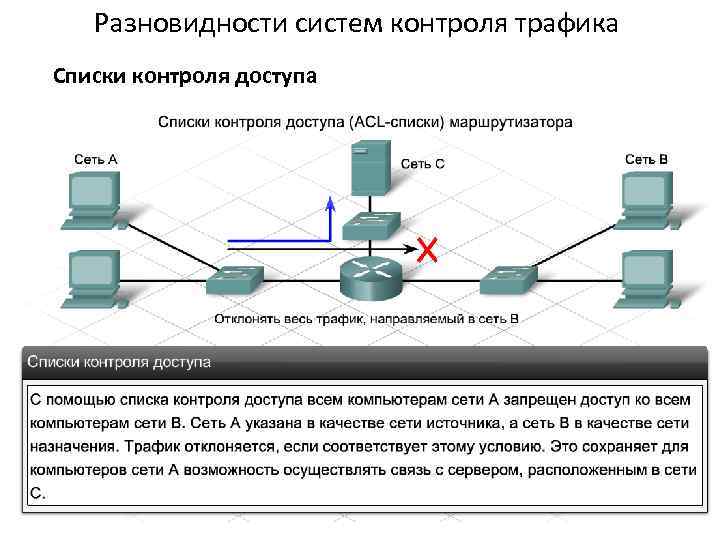

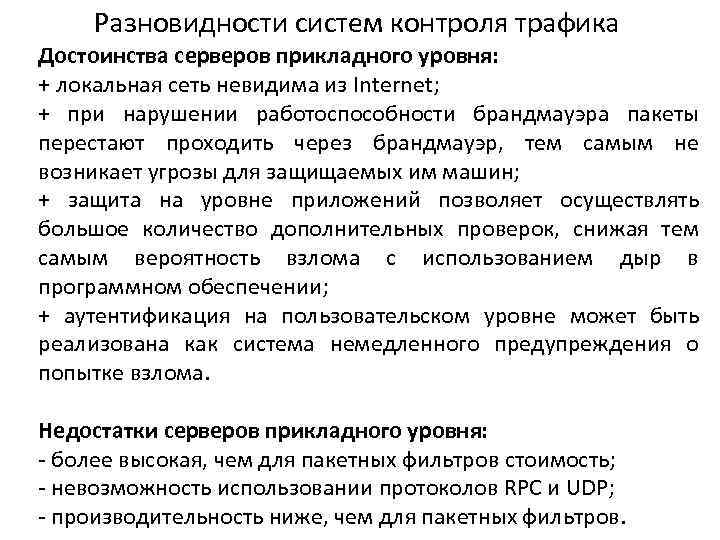

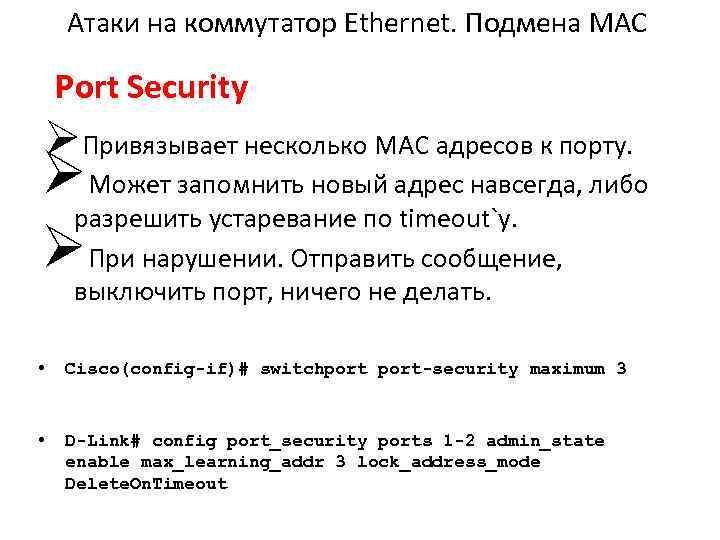

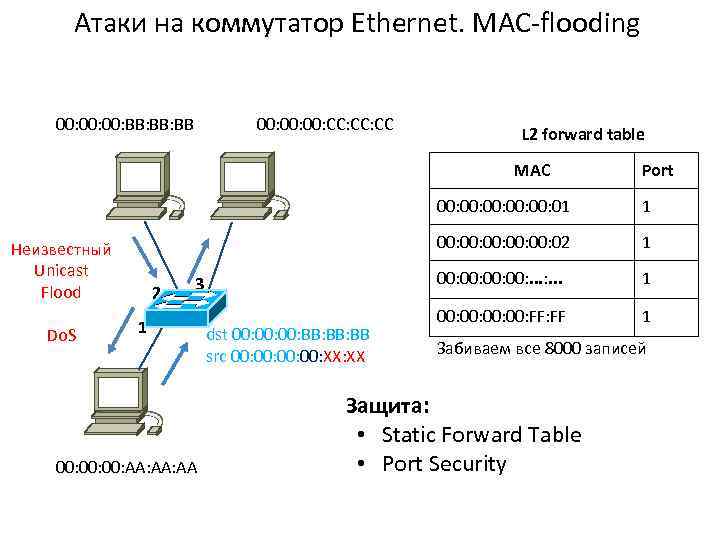

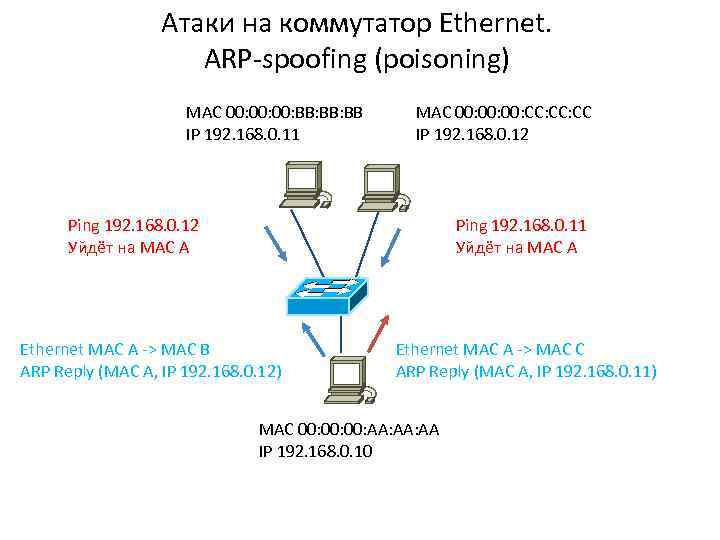

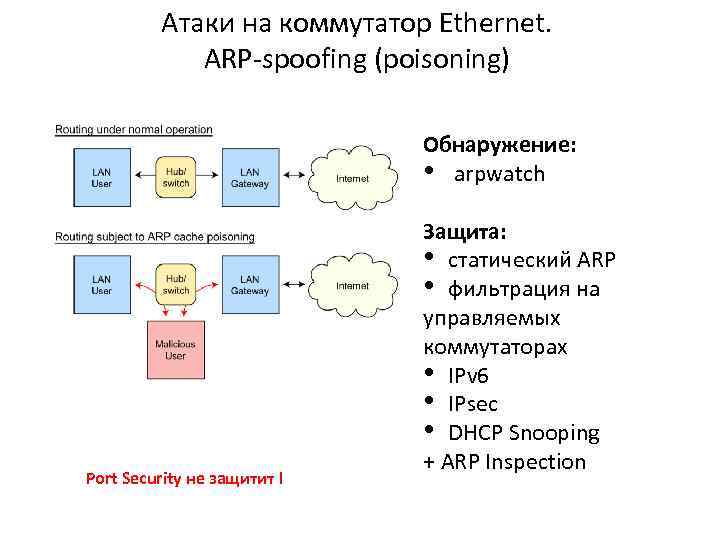

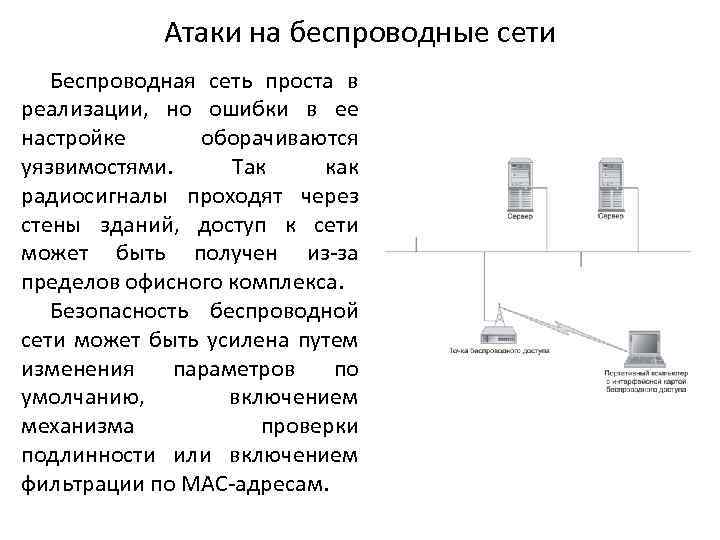

Классификация сетевых атак и программ для них Удаленное проникновение (remote penetration) Локальное проникновение (local penetration) Удаленный отказ в обслуживании (remote denial of service) Локальный отказ в обслуживании (local denial of service) Сетевые сканеры (network scanners) Сканеры уязвимостей (vulnerability scanners) Взломщики паролей (password crackers) Анализаторы протоколов (sniffers)