f9b39a53007350fa0296dde1d2791c81.ppt

- Количество слайдов: 39

Verschlüsselung und Digitale Signaturen Stephan Hiller TC Trust. Center for Security in Data Networks Gmb. H hiller@trustcenter. de

Verschlüsselung und Digitale Signaturen Stephan Hiller TC Trust. Center for Security in Data Networks Gmb. H hiller@trustcenter. de

Verschlüsselungsverfahren: - Symmetrische Verschlüsselung - Asymmetrische Verschlüsselung

Verschlüsselungsverfahren: - Symmetrische Verschlüsselung - Asymmetrische Verschlüsselung

Symmetrische Verschlüsselung Vorteil: – Verschlüsselung ist sehr schnell Nachteil: – Schlüsselverteilungsproblem: Wie bekomme ich einen symmetrischen Schlüssel über einen unsicheren Kanal? Algorithmen: DES, 3 DES, IDEA, RC 2, RC 4 A B

Symmetrische Verschlüsselung Vorteil: – Verschlüsselung ist sehr schnell Nachteil: – Schlüsselverteilungsproblem: Wie bekomme ich einen symmetrischen Schlüssel über einen unsicheren Kanal? Algorithmen: DES, 3 DES, IDEA, RC 2, RC 4 A B

Asymmetrische Verschlüsselung Vorteil: – Schlüsselverteilungsproblem ist gelöst, da der Transport der Public Key über unsicheren Kanal unkritisch ist. – Private und Public Key sind komplementär zueinander Nachteil: – Asymmetrische Verschlüsselung ist zeitintensiv Algorithmen: RSA, DSA A Public Key B Private Key A Public Key A B Private Key B

Asymmetrische Verschlüsselung Vorteil: – Schlüsselverteilungsproblem ist gelöst, da der Transport der Public Key über unsicheren Kanal unkritisch ist. – Private und Public Key sind komplementär zueinander Nachteil: – Asymmetrische Verschlüsselung ist zeitintensiv Algorithmen: RSA, DSA A Public Key B Private Key A Public Key A B Private Key B

Hybridverfahren – Kombination beider Verschlüsselungsverfahren – Daten werden mit symm. Schlüssel verschlüsselt – Symm. Schlüssel wird mit Public Key des Empfängers verschlüsselt Vorteil: – Schlüsselverteilungsproblem ist gelöst und die Verschlüsselung kann trotzdem sehr schnell durchgeführt werden

Hybridverfahren – Kombination beider Verschlüsselungsverfahren – Daten werden mit symm. Schlüssel verschlüsselt – Symm. Schlüssel wird mit Public Key des Empfängers verschlüsselt Vorteil: – Schlüsselverteilungsproblem ist gelöst und die Verschlüsselung kann trotzdem sehr schnell durchgeführt werden

RSA-Verschlüsselung Öffentlicher Schlüssel: n Produkt zweier Primzahlen p und q (diese müssen geheim bleiben) e relativ prim zu (p-1)(q-1), d. h. sie sind keine Faktoren von e Privater Schlüssel d (e^-1) mod ((p-1)(q-1)) Verschlüsselung c = (m^e) mod n Entschlüsselung m = (c^d) mod n Wir wählen p = 47; q = 71 n = pq = 3337 Der Chiffrierschlüssel e darf keine gemeinsamen Faktoren mit (p-1)(q-1) = 46 * 70 = 3220 haben. Wir wählen als Wert für e (zufällig) e = 79

RSA-Verschlüsselung Öffentlicher Schlüssel: n Produkt zweier Primzahlen p und q (diese müssen geheim bleiben) e relativ prim zu (p-1)(q-1), d. h. sie sind keine Faktoren von e Privater Schlüssel d (e^-1) mod ((p-1)(q-1)) Verschlüsselung c = (m^e) mod n Entschlüsselung m = (c^d) mod n Wir wählen p = 47; q = 71 n = pq = 3337 Der Chiffrierschlüssel e darf keine gemeinsamen Faktoren mit (p-1)(q-1) = 46 * 70 = 3220 haben. Wir wählen als Wert für e (zufällig) e = 79

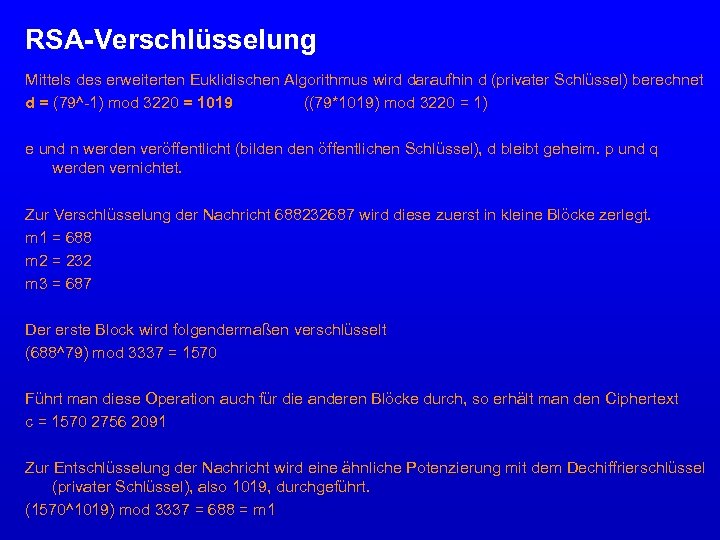

RSA-Verschlüsselung Mittels des erweiterten Euklidischen Algorithmus wird daraufhin d (privater Schlüssel) berechnet d = (79^-1) mod 3220 = 1019 ((79*1019) mod 3220 = 1) e und n werden veröffentlicht (bilden öffentlichen Schlüssel), d bleibt geheim. p und q werden vernichtet. Zur Verschlüsselung der Nachricht 688232687 wird diese zuerst in kleine Blöcke zerlegt. m 1 = 688 m 2 = 232 m 3 = 687 Der erste Block wird folgendermaßen verschlüsselt (688^79) mod 3337 = 1570 Führt man diese Operation auch für die anderen Blöcke durch, so erhält man den Ciphertext c = 1570 2756 2091 Zur Entschlüsselung der Nachricht wird eine ähnliche Potenzierung mit dem Dechiffrierschlüssel (privater Schlüssel), also 1019, durchgeführt. (1570^1019) mod 3337 = 688 = m 1

RSA-Verschlüsselung Mittels des erweiterten Euklidischen Algorithmus wird daraufhin d (privater Schlüssel) berechnet d = (79^-1) mod 3220 = 1019 ((79*1019) mod 3220 = 1) e und n werden veröffentlicht (bilden öffentlichen Schlüssel), d bleibt geheim. p und q werden vernichtet. Zur Verschlüsselung der Nachricht 688232687 wird diese zuerst in kleine Blöcke zerlegt. m 1 = 688 m 2 = 232 m 3 = 687 Der erste Block wird folgendermaßen verschlüsselt (688^79) mod 3337 = 1570 Führt man diese Operation auch für die anderen Blöcke durch, so erhält man den Ciphertext c = 1570 2756 2091 Zur Entschlüsselung der Nachricht wird eine ähnliche Potenzierung mit dem Dechiffrierschlüssel (privater Schlüssel), also 1019, durchgeführt. (1570^1019) mod 3337 = 688 = m 1

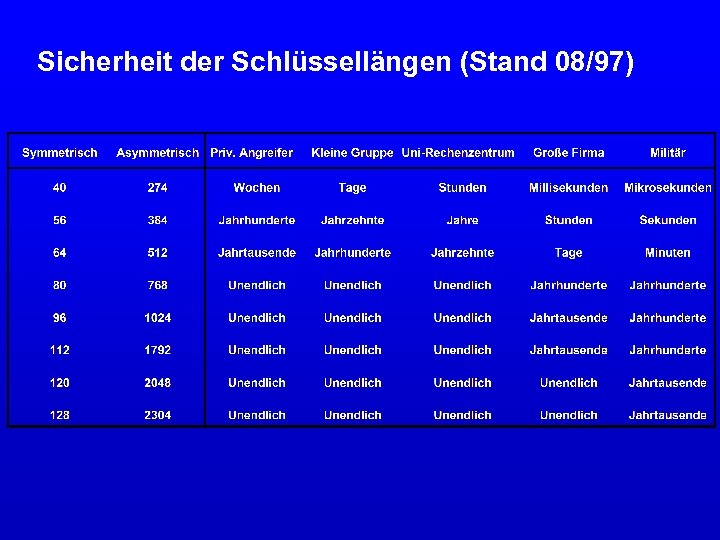

Sicherheit der Schlüssellängen (Stand 08/97)

Sicherheit der Schlüssellängen (Stand 08/97)

Digitale Signaturen – Verschlüsselung sichert die Vertraulichkeit Aber: – Wer ist der Absender ? – Wurden die Daten von Dritten verändert ? Lösung: – Eindeutige Abbildung der Daten auf einen Bitstring (Hashwert) – Hashwert wird mit privatem Schlüssel des Absenders verschlüsselt und bildet die Signatur

Digitale Signaturen – Verschlüsselung sichert die Vertraulichkeit Aber: – Wer ist der Absender ? – Wurden die Daten von Dritten verändert ? Lösung: – Eindeutige Abbildung der Daten auf einen Bitstring (Hashwert) – Hashwert wird mit privatem Schlüssel des Absenders verschlüsselt und bildet die Signatur

Digitales Signieren und Verifizieren A Daten B Daten Hashbildung z. B. MD 5 Hash Signatur Public Key A Private Key A Hash verschlüsseln Daten entschlüsseln Hash Signatur Daten Signatur Sind die beiden Hashwerte identisch, ist die Nachricht authentisch und integer

Digitales Signieren und Verifizieren A Daten B Daten Hashbildung z. B. MD 5 Hash Signatur Public Key A Private Key A Hash verschlüsseln Daten entschlüsseln Hash Signatur Daten Signatur Sind die beiden Hashwerte identisch, ist die Nachricht authentisch und integer

Kombinationen – Verschlüsseln (Vertraulichkeit) – Signieren (Integrität, Authentizität) – Verschlüsseln und Signieren Aber: – Ein Dritter könnte sich für Kommunikationspartner ausgeben und öffentlichen Schlüssel unter falschen Namen publizieren

Kombinationen – Verschlüsseln (Vertraulichkeit) – Signieren (Integrität, Authentizität) – Verschlüsseln und Signieren Aber: – Ein Dritter könnte sich für Kommunikationspartner ausgeben und öffentlichen Schlüssel unter falschen Namen publizieren

![Zertifikate „Ein Zertifikat [. . . ] ist eine mit einer digitalen Signatur versehene Zertifikate „Ein Zertifikat [. . . ] ist eine mit einer digitalen Signatur versehene](https://present5.com/presentation/f9b39a53007350fa0296dde1d2791c81/image-12.jpg) Zertifikate „Ein Zertifikat [. . . ] ist eine mit einer digitalen Signatur versehene digitale Bescheinigung über die Zuordnung eines öffentlichen Signaturschlüssels zu einer natürlichen Person (Signaturschlüssel. Zertifikat) [. . . ]. “ (Sig. G § 2 Abs. 3) – Zertifikate werden von Trustcentern bzw. Certficate Authorities (CA) ausgestellt

Zertifikate „Ein Zertifikat [. . . ] ist eine mit einer digitalen Signatur versehene digitale Bescheinigung über die Zuordnung eines öffentlichen Signaturschlüssels zu einer natürlichen Person (Signaturschlüssel. Zertifikat) [. . . ]. “ (Sig. G § 2 Abs. 3) – Zertifikate werden von Trustcentern bzw. Certficate Authorities (CA) ausgestellt

Aufgaben eines Trustcenters – Antragstellung und Registrierung – Identifizierung – Zertifikatsausstellung – Verzeichnis- und Zeitstempeldienst – Sperrmanagement – Schlüsselgenerierung

Aufgaben eines Trustcenters – Antragstellung und Registrierung – Identifizierung – Zertifikatsausstellung – Verzeichnis- und Zeitstempeldienst – Sperrmanagement – Schlüsselgenerierung

Zertifikate - für wen? – Personen – Organisationen – Webserver – Software

Zertifikate - für wen? – Personen – Organisationen – Webserver – Software

Zertifikatstypen – PGP-Zertifikate – Email – Dateiverschlüsselung – X. 509 -Zertifikate – Email (S/MIME) – SSL-Verbindungen / „Sicheres Browsen“ – Dateiverschlüsselung

Zertifikatstypen – PGP-Zertifikate – Email – Dateiverschlüsselung – X. 509 -Zertifikate – Email (S/MIME) – SSL-Verbindungen / „Sicheres Browsen“ – Dateiverschlüsselung

Was enthält ein Zertifikat X. 509: – Angaben zur Person (Name, Firma, Abteilung, Land, Bundesland, Ort, Email, etc. ) – Seriennummer – Aussteller – Gültigkeitsdauer – Öffentlichen Schlüssel – Signatur eines Trustcenters – Extensions PGP V. 5. X – Angabe zur Person (Name, Email) – Gültigkeitsdauer (optional) – Öffentlicher Schlüssel – Signaturen Dritter

Was enthält ein Zertifikat X. 509: – Angaben zur Person (Name, Firma, Abteilung, Land, Bundesland, Ort, Email, etc. ) – Seriennummer – Aussteller – Gültigkeitsdauer – Öffentlichen Schlüssel – Signatur eines Trustcenters – Extensions PGP V. 5. X – Angabe zur Person (Name, Email) – Gültigkeitsdauer (optional) – Öffentlicher Schlüssel – Signaturen Dritter

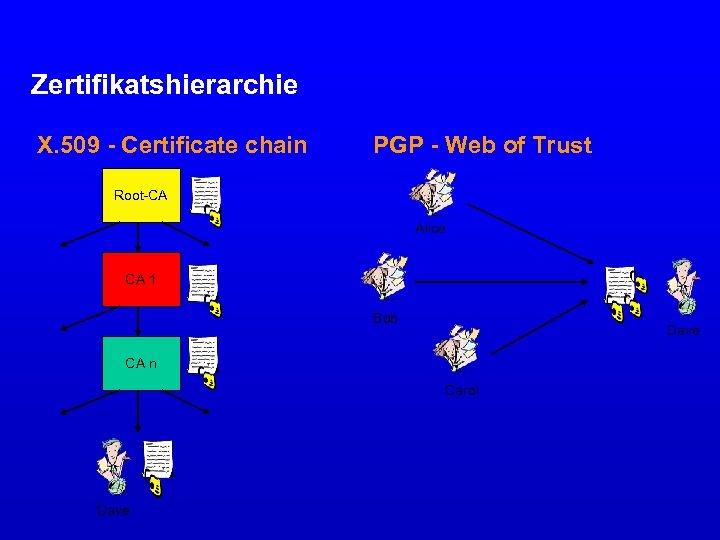

Zertifikatshierarchie X. 509 - Certificate chain PGP - Web of Trust Root-CA Alice CA 1 Bob Dave CA n Carol Dave

Zertifikatshierarchie X. 509 - Certificate chain PGP - Web of Trust Root-CA Alice CA 1 Bob Dave CA n Carol Dave

X 509 -Zertifikat Certificate: Data: Version: 3 (0 x 2) Serial Number: 126636 (0 x 1 eeac) Signature Algorithm: md 5 With. RSAEncryption Issuer: C=DE, ST=Hamburg, L=Hamburg, O=TC Trust. Center for Security in Data Networks Gmb. H, OU=TC Trust. Center Class 3 CA/Email=certificate@trustcenter. de Validity Not Before: Nov 18 15: 22: 37 1998 GMT Not After : Nov 18 15: 22: 37 1999 GMT Subject: C=DE, ST=Bremen, L=Bremen, O=, OU=, CN=Stephan Hiller/Email=hiller@trustcenter. de Subject Public Key Info: Public Key Algorithm: rsa. Encryption RSA Public Key: (1024 bit) Modulus (1024 bit): 00: bf: 37: be: d 2: f 8: 33: cd: 1 c: 60: b 8: a 5: bf: 51: 04: 71: 8 c: b 4: 29: c 4: 39: 93: 24: da: b 5: f 4: 55: 34: fc: bf: 07: 0 b: fc: 77: bd: fa: 86: b 9: b 5: 98: 2 f: 5 b: fe: 9 b: 8 e: 99: b 9: 65: 2 b: 8 a: 5 e: 30: e 1: 7 c: 16: 8 a: 28: fe: 5 a: 6 c: b 2: 47: 56: 83: 73: ba: 73: 86: c 2: 01: d 5: ad: 69: 25: 54: 81: b 9: 45: c 7: 78: 6 c: 3 a: 12: 2 b: f 8: 43: a 8: d 1: 8 a: 81: 57: d 1: 92: e 3: 51: 43: f 0: 22: 87: 4 c: e 5: 96: 23: de: 5 e: 41: 5 e: c 8: 82: 6 d: d 7: 6 e: f 9: c 1: 9 d: 06: 03: 34: 42: 61: bc: 5 c: 39: 9 a: 2 f: 11: 80: a 5: 0 b Exponent: 65537 (0 x 10001) X 509 v 3 extensions: Netscape Revocation Url: https: //www. trustcenter. de/cgi-bin/check-rev. cgi/01 EEAC? Netscape Renewal Url: https: //www. trustcenter. de/cgi-bin/Renew. cgi? Netscape CA Policy Url: http: //www. trustcenter. de/guidelines/index. html Netscape Comment: TC Trust. Center Class 3 Netscape Cert Type: . . Signature Algorithm: md 5 With. RSAEncryption 7 d: 80: 98: 2 d: 56: 35: b 5: d 7: d 9: c 2: a 6: a 8: db: d 5: 80: 2 d: f 7: 89: 55: 99: 2 d: 34: 04: 7 a: fb: c 1: ec: 30: 64: 0 e: 2 f: 43: a 5: 45: e 0: 70: 81: 15: a 0: 5 a: f 0: c 6: a 3: cd: c 1: d 2: 9 b: 87: fb: 46: a 3: a 1: 2 d: 8 b: ba: d 7: 12: 25: 1 f: 53: 30: 13: 03: 75: 9 d: 97: 59: b 7: 31: 3 b: fb: 29: 77: d 5: 08: 46: 80: d 0: 1 d: 7 b: c 5: be: 81: 5 c: ba: b 1: d 9: 86: 44: 09: d 9: 73: fe: 59: 3 f: df: c 7: 24: bf: 45: 84: 48: f 2: 08: 0 e: 00: d 9: 87: 1 f: ef: 60: 6 e: c 1: 62: f 4: 1 c: 00: 08: e 3: 43: b 9: 98: f 5: 2 d: da: 0 a: ff: 3 e

X 509 -Zertifikat Certificate: Data: Version: 3 (0 x 2) Serial Number: 126636 (0 x 1 eeac) Signature Algorithm: md 5 With. RSAEncryption Issuer: C=DE, ST=Hamburg, L=Hamburg, O=TC Trust. Center for Security in Data Networks Gmb. H, OU=TC Trust. Center Class 3 CA/Email=certificate@trustcenter. de Validity Not Before: Nov 18 15: 22: 37 1998 GMT Not After : Nov 18 15: 22: 37 1999 GMT Subject: C=DE, ST=Bremen, L=Bremen, O=, OU=, CN=Stephan Hiller/Email=hiller@trustcenter. de Subject Public Key Info: Public Key Algorithm: rsa. Encryption RSA Public Key: (1024 bit) Modulus (1024 bit): 00: bf: 37: be: d 2: f 8: 33: cd: 1 c: 60: b 8: a 5: bf: 51: 04: 71: 8 c: b 4: 29: c 4: 39: 93: 24: da: b 5: f 4: 55: 34: fc: bf: 07: 0 b: fc: 77: bd: fa: 86: b 9: b 5: 98: 2 f: 5 b: fe: 9 b: 8 e: 99: b 9: 65: 2 b: 8 a: 5 e: 30: e 1: 7 c: 16: 8 a: 28: fe: 5 a: 6 c: b 2: 47: 56: 83: 73: ba: 73: 86: c 2: 01: d 5: ad: 69: 25: 54: 81: b 9: 45: c 7: 78: 6 c: 3 a: 12: 2 b: f 8: 43: a 8: d 1: 8 a: 81: 57: d 1: 92: e 3: 51: 43: f 0: 22: 87: 4 c: e 5: 96: 23: de: 5 e: 41: 5 e: c 8: 82: 6 d: d 7: 6 e: f 9: c 1: 9 d: 06: 03: 34: 42: 61: bc: 5 c: 39: 9 a: 2 f: 11: 80: a 5: 0 b Exponent: 65537 (0 x 10001) X 509 v 3 extensions: Netscape Revocation Url: https: //www. trustcenter. de/cgi-bin/check-rev. cgi/01 EEAC? Netscape Renewal Url: https: //www. trustcenter. de/cgi-bin/Renew. cgi? Netscape CA Policy Url: http: //www. trustcenter. de/guidelines/index. html Netscape Comment: TC Trust. Center Class 3 Netscape Cert Type: . . Signature Algorithm: md 5 With. RSAEncryption 7 d: 80: 98: 2 d: 56: 35: b 5: d 7: d 9: c 2: a 6: a 8: db: d 5: 80: 2 d: f 7: 89: 55: 99: 2 d: 34: 04: 7 a: fb: c 1: ec: 30: 64: 0 e: 2 f: 43: a 5: 45: e 0: 70: 81: 15: a 0: 5 a: f 0: c 6: a 3: cd: c 1: d 2: 9 b: 87: fb: 46: a 3: a 1: 2 d: 8 b: ba: d 7: 12: 25: 1 f: 53: 30: 13: 03: 75: 9 d: 97: 59: b 7: 31: 3 b: fb: 29: 77: d 5: 08: 46: 80: d 0: 1 d: 7 b: c 5: be: 81: 5 c: ba: b 1: d 9: 86: 44: 09: d 9: 73: fe: 59: 3 f: df: c 7: 24: bf: 45: 84: 48: f 2: 08: 0 e: 00: d 9: 87: 1 f: ef: 60: 6 e: c 1: 62: f 4: 1 c: 00: 08: e 3: 43: b 9: 98: f 5: 2 d: da: 0 a: ff: 3 e

CRL (Certificate Revocation List) – Sperrliste mit kompromittierten Zertifikaten – Enthält Seriennummer des Zertifikates mit Signatur der CA – Wird in regelmäßigen Intervallen veröffentlicht Aber: – Ist nicht immer aktuell

CRL (Certificate Revocation List) – Sperrliste mit kompromittierten Zertifikaten – Enthält Seriennummer des Zertifikates mit Signatur der CA – Wird in regelmäßigen Intervallen veröffentlicht Aber: – Ist nicht immer aktuell

Online-Abfrage über OCSP oder LDAP – Zertifikatsstatus ist immer aktuell Aber: – Erfordert große Bandbreite beim OCSP-Responder bzw. LDAP-Server der CA

Online-Abfrage über OCSP oder LDAP – Zertifikatsstatus ist immer aktuell Aber: – Erfordert große Bandbreite beim OCSP-Responder bzw. LDAP-Server der CA

Anwendungen – – – – – Telearbeit Online-Shopping Elektronische Bankgeschäfte E-Mail Intranet Anwendungen Online-Reisebuchung Verbindliche Verträge Online-Behördengänge Sicheres „Surfen“ etc.

Anwendungen – – – – – Telearbeit Online-Shopping Elektronische Bankgeschäfte E-Mail Intranet Anwendungen Online-Reisebuchung Verbindliche Verträge Online-Behördengänge Sicheres „Surfen“ etc.

SSL-Protokoll – Entwicklung von Netscape (1994) – Bietet die Möglichkeit der End-zu-End. Verschlüsselung, Authentifizierung und Integritätsüberprüfung – Basiert auf X. 509 -Zertifikaten – Unabhängig von Protokollen der Applikationsschicht (HTTP, Telnet, FTP)

SSL-Protokoll – Entwicklung von Netscape (1994) – Bietet die Möglichkeit der End-zu-End. Verschlüsselung, Authentifizierung und Integritätsüberprüfung – Basiert auf X. 509 -Zertifikaten – Unabhängig von Protokollen der Applikationsschicht (HTTP, Telnet, FTP)

SSL-Handshake Client Hello Server Hello Certificate Festlegung der Protokoll-Version (SSL 2, SSL 3), Session ID, Cipher-Suite und Austausch von Zufallswerten, Kompressionsmethode Optional Versenden des Server-Zertifikats und Nachfrage nach dem Client-Zertifikat Server Key Exchange Certificate Request Server Hello Done Certificate Senden des Client-Zertifikats Client Key Exchange RSA encrypted premaster secret Finished Senden des 48 Byte Premaster secrets

SSL-Handshake Client Hello Server Hello Certificate Festlegung der Protokoll-Version (SSL 2, SSL 3), Session ID, Cipher-Suite und Austausch von Zufallswerten, Kompressionsmethode Optional Versenden des Server-Zertifikats und Nachfrage nach dem Client-Zertifikat Server Key Exchange Certificate Request Server Hello Done Certificate Senden des Client-Zertifikats Client Key Exchange RSA encrypted premaster secret Finished Senden des 48 Byte Premaster secrets

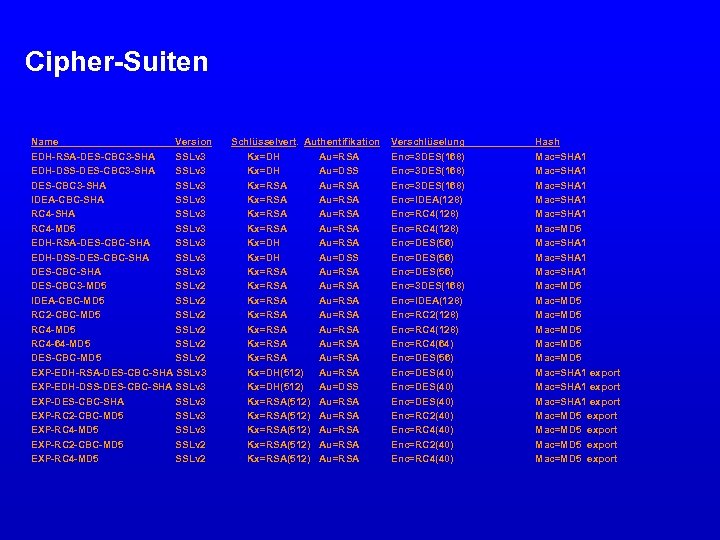

Cipher-Suiten Name Version EDH-RSA-DES-CBC 3 -SHA SSLv 3 EDH-DSS-DES-CBC 3 -SHA SSLv 3 IDEA-CBC-SHA SSLv 3 RC 4 -MD 5 SSLv 3 EDH-RSA-DES-CBC-SHA SSLv 3 EDH-DSS-DES-CBC-SHA SSLv 3 DES-CBC 3 -MD 5 SSLv 2 IDEA-CBC-MD 5 SSLv 2 RC 2 -CBC-MD 5 SSLv 2 RC 4 -64 -MD 5 SSLv 2 DES-CBC-MD 5 SSLv 2 EXP-EDH-RSA-DES-CBC-SHA SSLv 3 EXP-EDH-DSS-DES-CBC-SHA SSLv 3 EXP-RC 2 -CBC-MD 5 SSLv 3 EXP-RC 4 -MD 5 SSLv 3 EXP-RC 2 -CBC-MD 5 SSLv 2 EXP-RC 4 -MD 5 SSLv 2 Schlüsselvert. Authentifikation Kx=DH Au=RSA Kx=DH Au=DSS Kx=RSA Au=RSA Kx=RSA Au=RSA Kx=RSA Au=RSA Kx=DH(512) Au=DSS Kx=RSA(512) Au=RSA Kx=RSA(512) Au=RSA Verschlüselung Enc=3 DES(168) Enc=IDEA(128) Enc=RC 4(128) Enc=DES(56) Enc=3 DES(168) Enc=IDEA(128) Enc=RC 2(128) Enc=RC 4(64) Enc=DES(56) Enc=DES(40) Enc=RC 2(40) Enc=RC 4(40) Hash Mac=SHA 1 Mac=SHA 1 Mac=MD 5 Mac=SHA 1 Mac=MD 5 Mac=MD 5 Mac=SHA 1 export Mac=MD 5 export

Cipher-Suiten Name Version EDH-RSA-DES-CBC 3 -SHA SSLv 3 EDH-DSS-DES-CBC 3 -SHA SSLv 3 IDEA-CBC-SHA SSLv 3 RC 4 -MD 5 SSLv 3 EDH-RSA-DES-CBC-SHA SSLv 3 EDH-DSS-DES-CBC-SHA SSLv 3 DES-CBC 3 -MD 5 SSLv 2 IDEA-CBC-MD 5 SSLv 2 RC 2 -CBC-MD 5 SSLv 2 RC 4 -64 -MD 5 SSLv 2 DES-CBC-MD 5 SSLv 2 EXP-EDH-RSA-DES-CBC-SHA SSLv 3 EXP-EDH-DSS-DES-CBC-SHA SSLv 3 EXP-RC 2 -CBC-MD 5 SSLv 3 EXP-RC 4 -MD 5 SSLv 3 EXP-RC 2 -CBC-MD 5 SSLv 2 EXP-RC 4 -MD 5 SSLv 2 Schlüsselvert. Authentifikation Kx=DH Au=RSA Kx=DH Au=DSS Kx=RSA Au=RSA Kx=RSA Au=RSA Kx=RSA Au=RSA Kx=DH(512) Au=DSS Kx=RSA(512) Au=RSA Kx=RSA(512) Au=RSA Verschlüselung Enc=3 DES(168) Enc=IDEA(128) Enc=RC 4(128) Enc=DES(56) Enc=3 DES(168) Enc=IDEA(128) Enc=RC 2(128) Enc=RC 4(64) Enc=DES(56) Enc=DES(40) Enc=RC 2(40) Enc=RC 4(40) Hash Mac=SHA 1 Mac=SHA 1 Mac=MD 5 Mac=SHA 1 Mac=MD 5 Mac=MD 5 Mac=SHA 1 export Mac=MD 5 export

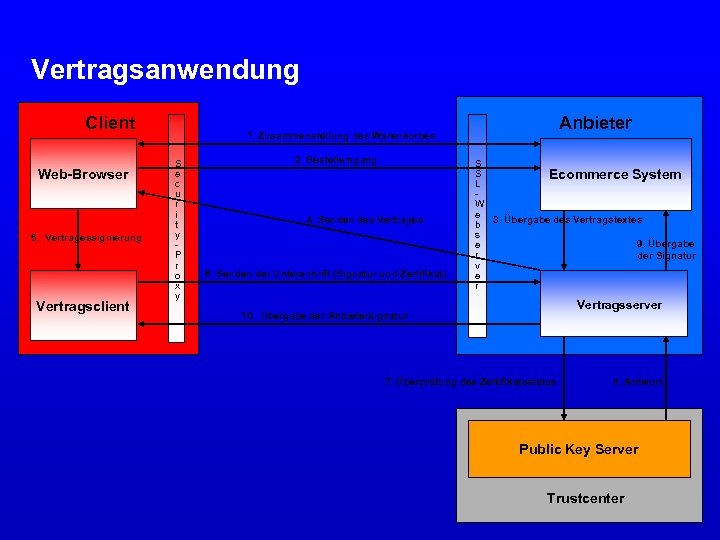

Vertragsanwendung Client Web-Browser 5. Vertragessignierung Vertragsclient Anbieter 1. Zusammenstellung des Warenkorbes S e c u r i t y P r o x y 2. Bestelleingang 4. Senden des Vertrages 6. Senden der Unterschrift (Signatur und Zertifikat) S S Ecommerce System L W e b 3. Übergabe des Vertragstextes s 9. Übergabe e r der Signatur v e r Vertragsserver 10. Übergabe der Anbietersignatur 7. Überprüfung des Zertifikatsstatus 8. Antwort Public Key Server Trustcenter

Vertragsanwendung Client Web-Browser 5. Vertragessignierung Vertragsclient Anbieter 1. Zusammenstellung des Warenkorbes S e c u r i t y P r o x y 2. Bestelleingang 4. Senden des Vertrages 6. Senden der Unterschrift (Signatur und Zertifikat) S S Ecommerce System L W e b 3. Übergabe des Vertragstextes s 9. Übergabe e r der Signatur v e r Vertragsserver 10. Übergabe der Anbietersignatur 7. Überprüfung des Zertifikatsstatus 8. Antwort Public Key Server Trustcenter

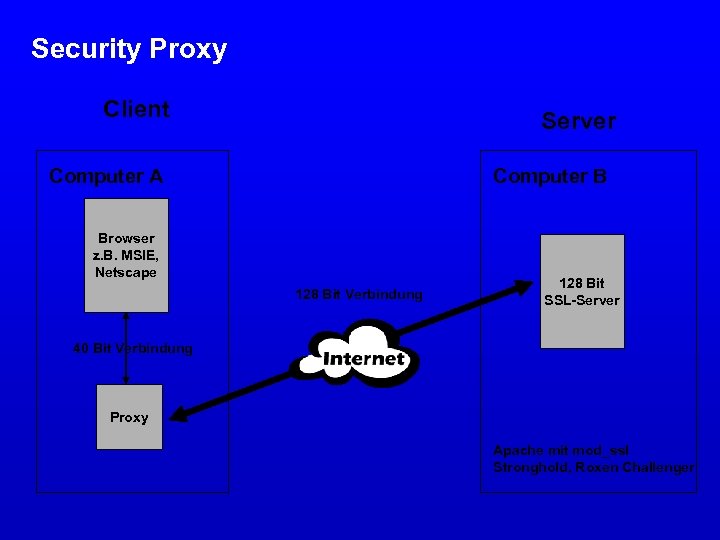

Security Proxy Client Server Computer A Computer B Browser z. B. MSIE, Netscape 128 Bit Verbindung 128 Bit SSL-Server 40 Bit Verbindung Proxy Apache mit mod_ssl Stronghold, Roxen Challenger

Security Proxy Client Server Computer A Computer B Browser z. B. MSIE, Netscape 128 Bit Verbindung 128 Bit SSL-Server 40 Bit Verbindung Proxy Apache mit mod_ssl Stronghold, Roxen Challenger

Secure Electronic Transaction (SET) – – Entwickelt von VISA und Master. Card (V 1. 0 - Juni 1997) Protokoll für sichere Kreditkartenzahlungen Basierend auf X. 509 -Zertifikaten Zertifikatshierarchie

Secure Electronic Transaction (SET) – – Entwickelt von VISA und Master. Card (V 1. 0 - Juni 1997) Protokoll für sichere Kreditkartenzahlungen Basierend auf X. 509 -Zertifikaten Zertifikatshierarchie

SET-Struktur

SET-Struktur

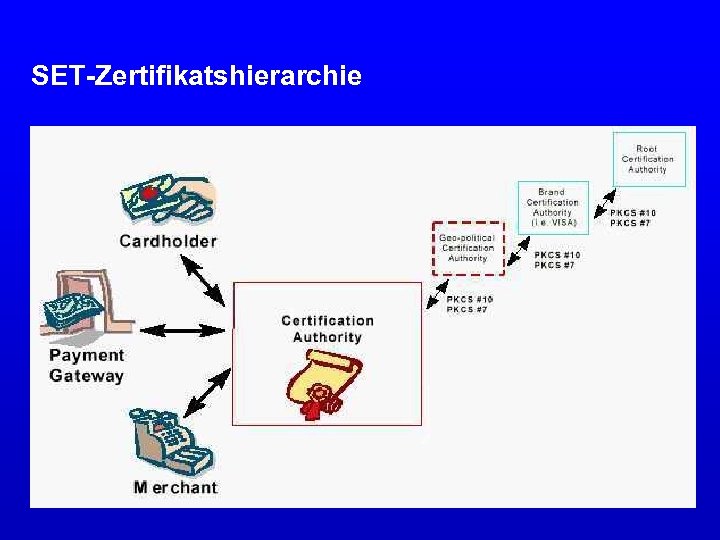

SET-Zertifikatshierarchie

SET-Zertifikatshierarchie

Signaturgesetz / Signaturverordnung – Sig. G (22. Juli 1997), Sig. V (8. Oktober 1997) – Sig. G regelt Genehmigung von Zertifizierungsstellen, Inhalt, Vergabe und Sperrung von Zertifikaten, Zeitstempeldienste etc. – Sig. G schafft die Rahmenbedingungen für die rechtsverbindliche digitale Signatur – Sig. V regelt die Anforderungen für den Betrieb einer Zertifizierungsinstanz / Trustcenter

Signaturgesetz / Signaturverordnung – Sig. G (22. Juli 1997), Sig. V (8. Oktober 1997) – Sig. G regelt Genehmigung von Zertifizierungsstellen, Inhalt, Vergabe und Sperrung von Zertifikaten, Zeitstempeldienste etc. – Sig. G schafft die Rahmenbedingungen für die rechtsverbindliche digitale Signatur – Sig. V regelt die Anforderungen für den Betrieb einer Zertifizierungsinstanz / Trustcenter

Signaturgesetz: Anforderungen an das Trustcenter – Zuverlässige Mitarbeiter – Begrenzte Anzahl von Mitarbeitern darf zertifizieren – Bauliche Maßnahmen – Vier-Augen Prinzip – Lückenlose und manipulationsfreie Protokollierung – Signaturschlüssel sind nicht kopierbar – Hohe Verfügbarkeit von Public Key Servern

Signaturgesetz: Anforderungen an das Trustcenter – Zuverlässige Mitarbeiter – Begrenzte Anzahl von Mitarbeitern darf zertifizieren – Bauliche Maßnahmen – Vier-Augen Prinzip – Lückenlose und manipulationsfreie Protokollierung – Signaturschlüssel sind nicht kopierbar – Hohe Verfügbarkeit von Public Key Servern

Signaturgesetz: Anforderungen auf der Benutzerseite – Smartcard und Smartcard-Reader – Sicherheitssoftware (z. B. Anzeigekomponente) – Sorgfaltspflicht

Signaturgesetz: Anforderungen auf der Benutzerseite – Smartcard und Smartcard-Reader – Sicherheitssoftware (z. B. Anzeigekomponente) – Sorgfaltspflicht

Signaturgesetzkonforme Zertifikate Vorteile: – Hohe Sicherheit / Vertrauen – Unterschriftensurrogat / Rechtsverbindlichkeit Nachteile: – Z. Z. keine Unterstützung durch Standardsoftware – Hohe Kosten für Sig. G-konforme Komponenten

Signaturgesetzkonforme Zertifikate Vorteile: – Hohe Sicherheit / Vertrauen – Unterschriftensurrogat / Rechtsverbindlichkeit Nachteile: – Z. Z. keine Unterstützung durch Standardsoftware – Hohe Kosten für Sig. G-konforme Komponenten

Softwarezertifikate (nicht-Sig. G-konform) Vorteile: – Unterstützung durch Standardsoftware – Unterschiedliche Identifizierungsverfahren / Trustlevel Nachteile: – Keine Mindestanforderungen an Trustcenter – Schlechte Einschätzung der Vertrauenswürdigkeit – Häufig nur geringe Schlüssellängen

Softwarezertifikate (nicht-Sig. G-konform) Vorteile: – Unterstützung durch Standardsoftware – Unterschiedliche Identifizierungsverfahren / Trustlevel Nachteile: – Keine Mindestanforderungen an Trustcenter – Schlechte Einschätzung der Vertrauenswürdigkeit – Häufig nur geringe Schlüssellängen

Vielen Dank für Ihre Aufmerksamkeit

Vielen Dank für Ihre Aufmerksamkeit

Diffie-Hellman-Schlüsselaustausch A und B einigen sich auf eine große Primzahl n und eine Zahl g. Diese beiden Zahlen müssen nicht geheim bleiben. A wählt eine große zufällige Zahl x und sendet B X = (g^x) mod n B wählt eine große zufällige Zahl y und sendet A Y = (g^y) mod n A berechnet k = (Y^x) mod n B berechnet k‘ = (X^y) mod n Sowohl k als auch k‘ sind gleich (g^(xy)) mod n Beispiel: n=7 g=3 x=9 y = 11 A berechnet: X = (3^9) mod 7 == 19683 mod 7 = 6 B berechnet: Y = (3^11) mod 7 == 177147 mod 7 = 5 k = (5^9) mod 7 = 1953125 mod 7 = 6 k‘ = (6^11) mod 7 = 362797056 mod 7 = 6

Diffie-Hellman-Schlüsselaustausch A und B einigen sich auf eine große Primzahl n und eine Zahl g. Diese beiden Zahlen müssen nicht geheim bleiben. A wählt eine große zufällige Zahl x und sendet B X = (g^x) mod n B wählt eine große zufällige Zahl y und sendet A Y = (g^y) mod n A berechnet k = (Y^x) mod n B berechnet k‘ = (X^y) mod n Sowohl k als auch k‘ sind gleich (g^(xy)) mod n Beispiel: n=7 g=3 x=9 y = 11 A berechnet: X = (3^9) mod 7 == 19683 mod 7 = 6 B berechnet: Y = (3^11) mod 7 == 177147 mod 7 = 5 k = (5^9) mod 7 = 1953125 mod 7 = 6 k‘ = (6^11) mod 7 = 362797056 mod 7 = 6