Varovanje podatkov v SQL Server 2008 R 2 pred vdori in krajo Danijel Novak s. p.

Varovanje podatkov v SQL Server 2008 R 2 pred vdori in krajo Danijel Novak s. p.

URNIK • Zaščita pred vdori – Omrežje – Uporabniki in dovoljenja – Enkripcija podatkov • Zaščita pred krajo podatkov – Enkripcija celotne podatkovne baze – Enkripcija varovanja • Spremljanje

URNIK • Zaščita pred vdori – Omrežje – Uporabniki in dovoljenja – Enkripcija podatkov • Zaščita pred krajo podatkov – Enkripcija celotne podatkovne baze – Enkripcija varovanja • Spremljanje

VDORI Omrežje • Požarni zid • Uporaba drugih omrežnih vrat – Nestandardna vrata (ne 1433) • Enkripcija podatkov na omrežju – Geslo so samodejno enkriptirana – Zaščitena komunikacija med klientom in strežnikom

VDORI Omrežje • Požarni zid • Uporaba drugih omrežnih vrat – Nestandardna vrata (ne 1433) • Enkripcija podatkov na omrežju – Geslo so samodejno enkriptirana – Zaščitena komunikacija med klientom in strežnikom

VDORI Uporabniki • sa uporabnik !!! – Preimenovanje – Močno geslo • Uporaba domenskih uporabnikov • Uporaba politik za gesla • “Application roles” – Onemogočanje neposrednega dostopa do podatkov

VDORI Uporabniki • sa uporabnik !!! – Preimenovanje – Močno geslo • Uporaba domenskih uporabnikov • Uporaba politik za gesla • “Application roles” – Onemogočanje neposrednega dostopa do podatkov

VDORI Uporabniki - Skupine • “Server roles” – sysadmin? • “Database roles” – db_owner? – public?

VDORI Uporabniki - Skupine • “Server roles” – sysadmin? • “Database roles” – db_owner? – public?

VDORI Dovoljenja na objektih • Bolj granularno = bolj varno – Uporaba shem – Upravljanje zahtevnejše • Uporabnik ima pravice, ki jih potrebuje • Razvijalci?

VDORI Dovoljenja na objektih • Bolj granularno = bolj varno – Uporaba shem – Upravljanje zahtevnejše • Uporabnik ima pravice, ki jih potrebuje • Razvijalci?

VDORI Enkripcija podatkov • Zaščita podatka na nivoju celice • Zanesljiva zaščita ključnih podatkov: – Gesla – Osebni podatki –. . .

VDORI Enkripcija podatkov • Zaščita podatka na nivoju celice • Zanesljiva zaščita ključnih podatkov: – Gesla – Osebni podatki –. . .

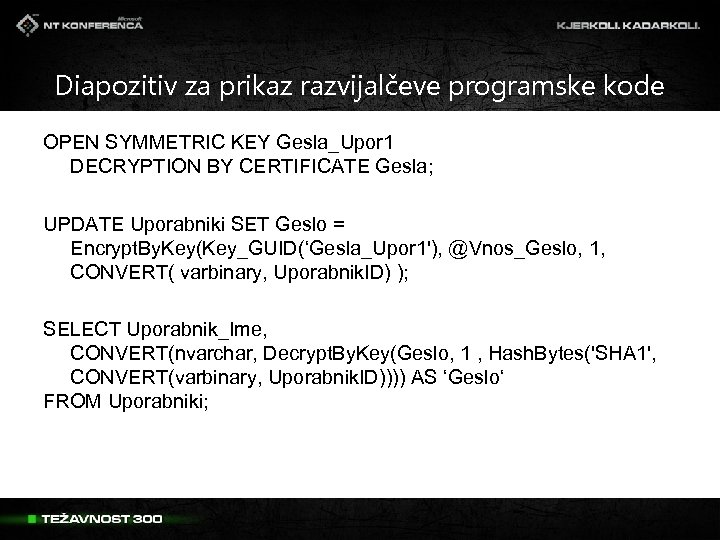

Diapozitiv za prikaz razvijalčeve programske kode OPEN SYMMETRIC KEY Gesla_Upor 1 DECRYPTION BY CERTIFICATE Gesla; UPDATE Uporabniki SET Geslo = Encrypt. By. Key(Key_GUID(‘Gesla_Upor 1'), @Vnos_Geslo, 1, CONVERT( varbinary, Uporabnik. ID) ); SELECT Uporabnik_Ime, CONVERT(nvarchar, Decrypt. By. Key(Geslo, 1 , Hash. Bytes('SHA 1', CONVERT(varbinary, Uporabnik. ID)))) AS ‘Geslo‘ FROM Uporabniki;

Diapozitiv za prikaz razvijalčeve programske kode OPEN SYMMETRIC KEY Gesla_Upor 1 DECRYPTION BY CERTIFICATE Gesla; UPDATE Uporabniki SET Geslo = Encrypt. By. Key(Key_GUID(‘Gesla_Upor 1'), @Vnos_Geslo, 1, CONVERT( varbinary, Uporabnik. ID) ); SELECT Uporabnik_Ime, CONVERT(nvarchar, Decrypt. By. Key(Geslo, 1 , Hash. Bytes('SHA 1', CONVERT(varbinary, Uporabnik. ID)))) AS ‘Geslo‘ FROM Uporabniki;

Enkripcija podatkov

Enkripcija podatkov

VDORI SQL Injection • Varnost na strani aplikacije • Preverjanje vnosnih polj • Granularno dodeljevanje dovoljenj na objektih • Uporaba shranjenih procedur

VDORI SQL Injection • Varnost na strani aplikacije • Preverjanje vnosnih polj • Granularno dodeljevanje dovoljenj na objektih • Uporaba shranjenih procedur

KRAJA Enkripcija podatkovne baze • • TDE – Transparent Database Encryption Celotna baza je enkriptirana Transparentno za aplikacije Preprečena kraja datotek

KRAJA Enkripcija podatkovne baze • • TDE – Transparent Database Encryption Celotna baza je enkriptirana Transparentno za aplikacije Preprečena kraja datotek

Transparent Database Encryption

Transparent Database Encryption

KRAJA Enkripcija varovanja • Datoteka z varovanjem je enkriptirana • Nemogoč restore brez certifikatov/ključev

KRAJA Enkripcija varovanja • Datoteka z varovanjem je enkriptirana • Nemogoč restore brez certifikatov/ključev

SPREMLJANJE • • Redno spremljanje “Login Auditing” “C 2 Auditing” “Common criteria compliance”

SPREMLJANJE • • Redno spremljanje “Login Auditing” “C 2 Auditing” “Common criteria compliance”

ZAKLJUČEK • Zaščita: – Na omrežju – Pri uporabnikih – Na objektih – Na podatkih • Redno testiranje zaščite

ZAKLJUČEK • Zaščita: – Na omrežju – Pri uporabnikih – Na objektih – Na podatkih • Redno testiranje zaščite

Vprašanja? • Po predavanju boste na vaš elektronski naslov prejeli vprašalnik o predavanju, ki ste ga ravnokar poslušali. • Vprašalniki bodo dostopni tudi preko profila na spletnem portalu konference. • Z izpolnjevanjem le tega pripomorete k izboljšanju konference. Hvala!

Vprašanja? • Po predavanju boste na vaš elektronski naslov prejeli vprašalnik o predavanju, ki ste ga ravnokar poslušali. • Vprašalniki bodo dostopni tudi preko profila na spletnem portalu konference. • Z izpolnjevanjem le tega pripomorete k izboljšanju konference. Hvala!