Лекция 1. Уязвимости информационных систем и угрозы информационной безопасности.ppt

- Количество слайдов: 21

Уязвимости информационных систем. Угрозы и модель нарушителя информационной безопасности УЧЕБНЫЕ ВОПРОСЫ: 1. Уязвимости информационных систем; 2. Классификация угроз информационной безопасности; 3. Модель нарушителя информационной безопасности.

Уязвимости информационных систем. Угрозы и модель нарушителя информационной безопасности УЧЕБНЫЕ ВОПРОСЫ: 1. Уязвимости информационных систем; 2. Классификация угроз информационной безопасности; 3. Модель нарушителя информационной безопасности.

Основные определения информационных систем 1. Уязвимости Угроза интересам субъектов информационных отношений совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения конфиденциальности, доступности и (или) целостности информации. Атака на защищаемую информацию - действия, результатом которых могут быть утечка, искажение, уничтожение защищаемой информации, блокирование доступа к ней. Нарушитель – субъект, реализующий угрозы информационной безопасности. Уязвимость ИС – недостаток или слабое место в ИС, которое используется при реализации атаки на защищаемую информацию. Эксплойт, эксплоит (англ. exploit, эксплуатировать) – компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения 2 атаки на защищаемую информацию.

Основные определения информационных систем 1. Уязвимости Угроза интересам субъектов информационных отношений совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения конфиденциальности, доступности и (или) целостности информации. Атака на защищаемую информацию - действия, результатом которых могут быть утечка, искажение, уничтожение защищаемой информации, блокирование доступа к ней. Нарушитель – субъект, реализующий угрозы информационной безопасности. Уязвимость ИС – недостаток или слабое место в ИС, которое используется при реализации атаки на защищаемую информацию. Эксплойт, эксплоит (англ. exploit, эксплуатировать) – компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения 2 атаки на защищаемую информацию.

Группы участников процесса управления уязвимостями Исследователи которые, обнаруживают дыры в системах и продуктах, подразделяются на 2 основных категории – «white hat» и «black hat» . Первые сообщают разработчику об уязвимости, не публикуя при этом где-либо информацию о ней. Вторые – предоставляет информацию авторам вредоносного ПО. Производители (vendors) – создатели ИС и программных продуктов. Пользователи, которые не только вынуждены использовать уязвимые системы в своей работе, но и сами зачастую обнаруживают дыры в используемом программном обеспечении. Координаторы (специальные группы или организации, координирующие весь процесс (например, CERT/CC, Cisco PSIRT, FIRST и т. д. )). 3

Группы участников процесса управления уязвимостями Исследователи которые, обнаруживают дыры в системах и продуктах, подразделяются на 2 основных категории – «white hat» и «black hat» . Первые сообщают разработчику об уязвимости, не публикуя при этом где-либо информацию о ней. Вторые – предоставляет информацию авторам вредоносного ПО. Производители (vendors) – создатели ИС и программных продуктов. Пользователи, которые не только вынуждены использовать уязвимые системы в своей работе, но и сами зачастую обнаруживают дыры в используемом программном обеспечении. Координаторы (специальные группы или организации, координирующие весь процесс (например, CERT/CC, Cisco PSIRT, FIRST и т. д. )). 3

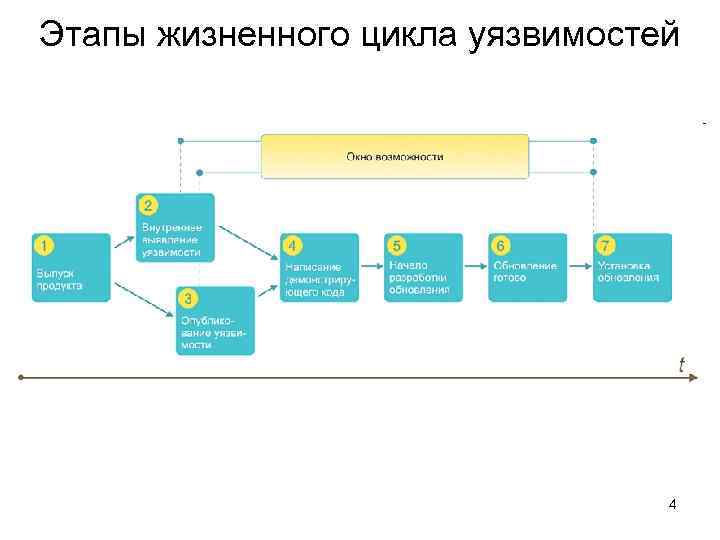

Этапы жизненного цикла уязвимостей 4

Этапы жизненного цикла уязвимостей 4

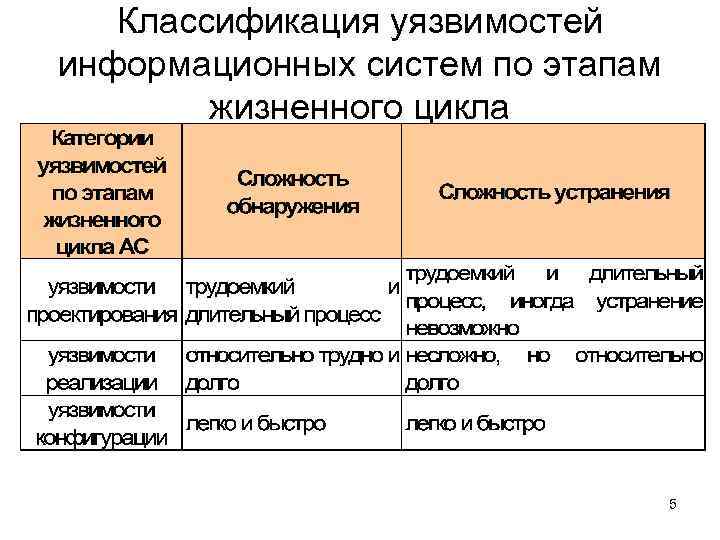

Классификация уязвимостей информационных систем по этапам жизненного цикла 5

Классификация уязвимостей информационных систем по этапам жизненного цикла 5

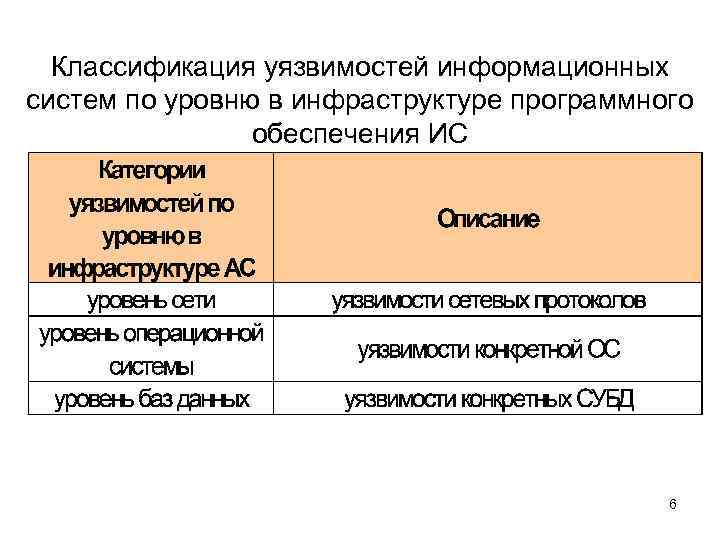

Классификация уязвимостей информационных систем по уровню в инфраструктуре программного обеспечения ИС 6

Классификация уязвимостей информационных систем по уровню в инфраструктуре программного обеспечения ИС 6

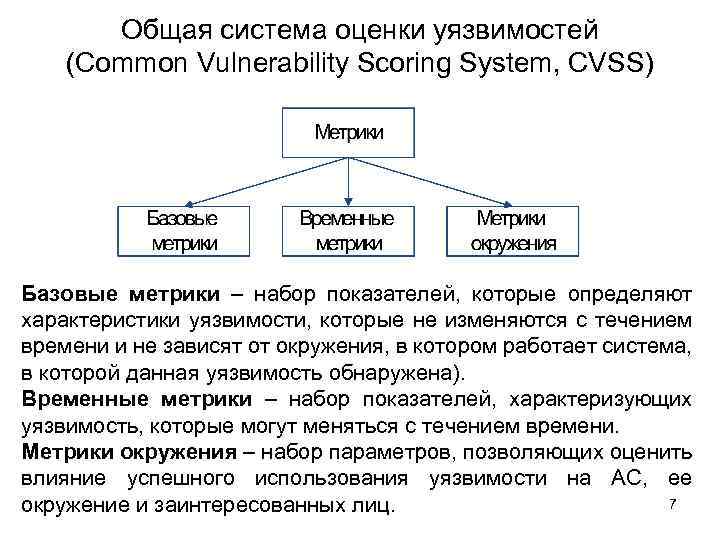

Общая система оценки уязвимостей (Common Vulnerability Scoring System, CVSS) Базовые метрики – набор показателей, которые определяют характеристики уязвимости, которые не изменяются с течением времени и не зависят от окружения, в котором работает система, в которой данная уязвимость обнаружена). Временные метрики – набор показателей, характеризующих уязвимость, которые могут меняться с течением времени. Метрики окружения – набор параметров, позволяющих оценить влияние успешного использования уязвимости на АС, ее 7 окружение и заинтересованных лиц.

Общая система оценки уязвимостей (Common Vulnerability Scoring System, CVSS) Базовые метрики – набор показателей, которые определяют характеристики уязвимости, которые не изменяются с течением времени и не зависят от окружения, в котором работает система, в которой данная уязвимость обнаружена). Временные метрики – набор показателей, характеризующих уязвимость, которые могут меняться с течением времени. Метрики окружения – набор параметров, позволяющих оценить влияние успешного использования уязвимости на АС, ее 7 окружение и заинтересованных лиц.

Бюллетени уязвимостей Национальный институт стандартов и технологий (National Institute of Standards and Technology - NIST) поддерживает базу данных уязвимостей National Vulnerability Database (NVD), webсайт бюллетеней уязвимостей, которые включают базовую оценку CVSS. NIST предоставляет информацию на сайте: http: //nvd. nist. gov/nvd. cfm. IBM Internet Security Systems (ISS) публикует бюллетени уязвимостей, включающие базовую и временную оценку CVSS на сайте: http: //xforce. iss. net/xforce/alerts. Qualys публикует ссылки на уязвимости, которые включают базовую и временную оценки CVSS: http: //www. qualys. com/research/alerts/. Бюллетени уязвимостей Cisco включают базовую и временную оценки CVSS: http: //tools. cisco. com/My. SDN/Intelligence/home. x. Для доступа к информации нужна учетная запись Cisco Connection Online. Tenable Network Security публикует плагины для сканера 8 безопасности Nessus. Эти плагины включают базовую оценку

Бюллетени уязвимостей Национальный институт стандартов и технологий (National Institute of Standards and Technology - NIST) поддерживает базу данных уязвимостей National Vulnerability Database (NVD), webсайт бюллетеней уязвимостей, которые включают базовую оценку CVSS. NIST предоставляет информацию на сайте: http: //nvd. nist. gov/nvd. cfm. IBM Internet Security Systems (ISS) публикует бюллетени уязвимостей, включающие базовую и временную оценку CVSS на сайте: http: //xforce. iss. net/xforce/alerts. Qualys публикует ссылки на уязвимости, которые включают базовую и временную оценки CVSS: http: //www. qualys. com/research/alerts/. Бюллетени уязвимостей Cisco включают базовую и временную оценки CVSS: http: //tools. cisco. com/My. SDN/Intelligence/home. x. Для доступа к информации нужна учетная запись Cisco Connection Online. Tenable Network Security публикует плагины для сканера 8 безопасности Nessus. Эти плагины включают базовую оценку

Классификация угроз по аспекту информационной безопасности 1. Угрозы нарушения конфиденциальности; 2. Угроза нарушения целостности; 3. Угроза доступности. 9

Классификация угроз по аспекту информационной безопасности 1. Угрозы нарушения конфиденциальности; 2. Угроза нарушения целостности; 3. Угроза доступности. 9

Классификация угроз по непосредственному источнику угроз 1. Угрозы непосредственным источником которых является природная среда (объективные физические процессы или стихийные природные явления, независящие от человека: стихийные бедствия, магнитные бури, радиоактивное излучение). 2. Угрозы непосредственным источником которых является человек (персонал АС, нарушители). 10

Классификация угроз по непосредственному источнику угроз 1. Угрозы непосредственным источником которых является природная среда (объективные физические процессы или стихийные природные явления, независящие от человека: стихийные бедствия, магнитные бури, радиоактивное излучение). 2. Угрозы непосредственным источником которых является человек (персонал АС, нарушители). 10

Классификация угроз по степени преднамеренности проявления 1. Угрозы случайного действия и/или угрозы, вызванные ошибками или халатностью персонала: - проявление ошибок программно-аппаратных средств АС; - некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности; - неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов или программ); - неправомерное включение оборудования или изменение режимов работы устройств и программ; - неумышленная порча носителей информации; - пересылка данных по ошибочному адресу абонента (устройства); - ввод ошибочных данных; 11 - неумышленное повреждение каналов связи.

Классификация угроз по степени преднамеренности проявления 1. Угрозы случайного действия и/или угрозы, вызванные ошибками или халатностью персонала: - проявление ошибок программно-аппаратных средств АС; - некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности; - неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов или программ); - неправомерное включение оборудования или изменение режимов работы устройств и программ; - неумышленная порча носителей информации; - пересылка данных по ошибочному адресу абонента (устройства); - ввод ошибочных данных; 11 - неумышленное повреждение каналов связи.

Классификация угроз по положению источника угроз 1. Угрозы источник которых расположен вне контролируемой зоны территории (помещения), на которой находится АС: - перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания и отопления); - перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему; - дистанционная фото и видеосъемка. 12

Классификация угроз по положению источника угроз 1. Угрозы источник которых расположен вне контролируемой зоны территории (помещения), на которой находится АС: - перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания и отопления); - перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему; - дистанционная фото и видеосъемка. 12

Классификация угроз по положению источника угроз 2. Угрозы источник которых расположен в пределах контролируемой зоны территории (помещения), на которой находится АС: - хищение производственных отходов (распечаток, записей, списанных носителей информации); - отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи); - применение подслушивающих устройств. 3. Угрозы источник которых имеет доступ к периферийным устройствам АС. 4. Угрозы источник которых расположен в АС. 13

Классификация угроз по положению источника угроз 2. Угрозы источник которых расположен в пределах контролируемой зоны территории (помещения), на которой находится АС: - хищение производственных отходов (распечаток, записей, списанных носителей информации); - отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи); - применение подслушивающих устройств. 3. Угрозы источник которых имеет доступ к периферийным устройствам АС. 4. Угрозы источник которых расположен в АС. 13

Классификация угроз по степени зависимости от активности АС 1. Угрозы которые могут проявляться независимо от активности АС: - вскрытие шифров криптозащиты информации; - хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и компьютерных систем). 2. Угрозы которые могут проявляться только в процессе автоматизированной обработки данных (например, угрозы выполнения и распространения программных вирусов). 14

Классификация угроз по степени зависимости от активности АС 1. Угрозы которые могут проявляться независимо от активности АС: - вскрытие шифров криптозащиты информации; - хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и компьютерных систем). 2. Угрозы которые могут проявляться только в процессе автоматизированной обработки данных (например, угрозы выполнения и распространения программных вирусов). 14

Классификация угроз по степени воздействия на АС 1. Пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АС (например, угроза копирования секретных данных); 2. Активные угрозы, которые при воздействии вносят изменения в структуру и содержание АС: - внедрение аппаратных спецвложений, программных "закладок" и "вирусов", т. е. таких участков программ, которые не нужны для выполнения заявленных функций, но позволяют преодолеть систему защиты, скрытно и незаконно осуществить доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы; - действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных 15 радиопомех на частотах работы устройств системы);

Классификация угроз по степени воздействия на АС 1. Пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АС (например, угроза копирования секретных данных); 2. Активные угрозы, которые при воздействии вносят изменения в структуру и содержание АС: - внедрение аппаратных спецвложений, программных "закладок" и "вирусов", т. е. таких участков программ, которые не нужны для выполнения заявленных функций, но позволяют преодолеть систему защиты, скрытно и незаконно осуществить доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы; - действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных 15 радиопомех на частотах работы устройств системы);

Классификация угроз по текущему месту расположения информации, хранимой и обрабатываемой в АС 1. Угрозы доступа к информации на внешних запоминающих устройствах; 2. Угрозы доступа к информации в оперативной памяти; 3. Угрозы доступа к информации, циркулирующей в линиях связи 4. Угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере. 16

Классификация угроз по текущему месту расположения информации, хранимой и обрабатываемой в АС 1. Угрозы доступа к информации на внешних запоминающих устройствах; 2. Угрозы доступа к информации в оперативной памяти; 3. Угрозы доступа к информации, циркулирующей в линиях связи 4. Угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере. 16

Модель нарушителя информационной безопасности Модель нарушителя — абстрактное описание нарушителя информационной безопасности. Модель нарушителя определяет: - категории (типы) нарушителей, которые могут воздействовать на объект; - цели, которые могут преследовать нарушители каждой категории; - возможный количественный состав; - используемые инструменты, принадлежности, оснащение; - типовые сценарии возможных действий, описывающие последовательность (алгоритм) действий групп и отдельных нарушителей, способы их действий на каждом этапе и т. д. 17

Модель нарушителя информационной безопасности Модель нарушителя — абстрактное описание нарушителя информационной безопасности. Модель нарушителя определяет: - категории (типы) нарушителей, которые могут воздействовать на объект; - цели, которые могут преследовать нарушители каждой категории; - возможный количественный состав; - используемые инструменты, принадлежности, оснащение; - типовые сценарии возможных действий, описывающие последовательность (алгоритм) действий групп и отдельных нарушителей, способы их действий на каждом этапе и т. д. 17

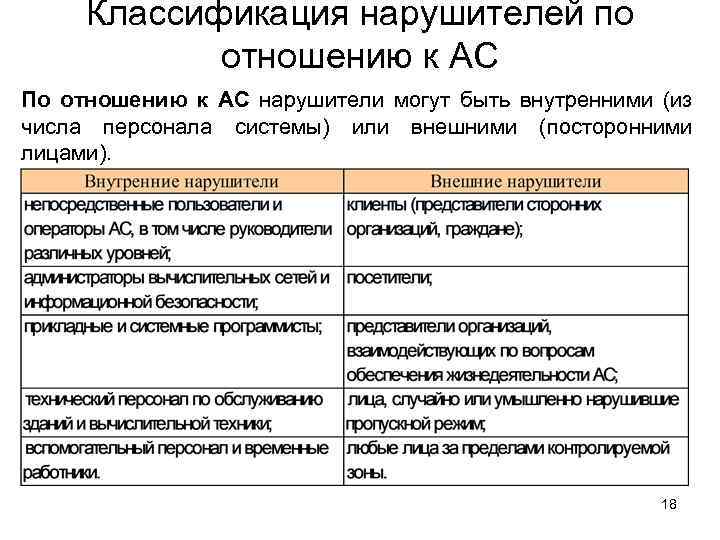

Классификация нарушителей по отношению к АС По отношению к АС нарушители могут быть внутренними (из числа персонала системы) или внешними (посторонними лицами). 18

Классификация нарушителей по отношению к АС По отношению к АС нарушители могут быть внутренними (из числа персонала системы) или внешними (посторонними лицами). 18

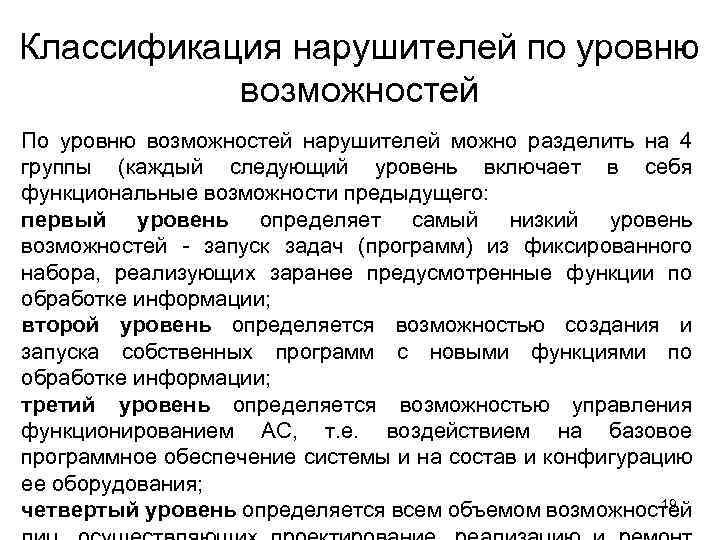

Классификация нарушителей по уровню возможностей По уровню возможностей нарушителей можно разделить на 4 группы (каждый следующий уровень включает в себя функциональные возможности предыдущего: первый уровень определяет самый низкий уровень возможностей - запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации; второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации; третий уровень определяется возможностью управления функционированием АС, т. е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования; 19 четвертый уровень определяется всем объемом возможностей

Классификация нарушителей по уровню возможностей По уровню возможностей нарушителей можно разделить на 4 группы (каждый следующий уровень включает в себя функциональные возможности предыдущего: первый уровень определяет самый низкий уровень возможностей - запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации; второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации; третий уровень определяется возможностью управления функционированием АС, т. е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования; 19 четвертый уровень определяется всем объемом возможностей

Классификация нарушителей по уровню квалификации По уровню квалификации: - типовые знания о методах построения вычислительных систем, сетевых протоколов, использование стандартного набора программ; - высокий уровень знаний сетевых технологий, опыт работы со специализированными программными продуктами и утилитами; - высокие знания в области программирования, системного проектирования и эксплуатации вычислительных систем. 20

Классификация нарушителей по уровню квалификации По уровню квалификации: - типовые знания о методах построения вычислительных систем, сетевых протоколов, использование стандартного набора программ; - высокий уровень знаний сетевых технологий, опыт работы со специализированными программными продуктами и утилитами; - высокие знания в области программирования, системного проектирования и эксплуатации вычислительных систем. 20

Классификация нарушителей по уровню знаний об атакуемой АС По уровню знаний об атакуемой АС: - данные об организации работы, структуре и используемых технических, программных и программно-технических средствах АС; - сведения об информационных ресурсах АС (порядок и правила создания, хранения и передачи информации, структура и свойства информационных потоков); - данные об уязвимостях, включая данные о недокументированных (недекларированных) возможностях технических и программных средств АС; - данные о реализованных в АС средствах защиты, принципах и алгоритмах их работы; - исходные тексты программного обеспечения АС. 21

Классификация нарушителей по уровню знаний об атакуемой АС По уровню знаний об атакуемой АС: - данные об организации работы, структуре и используемых технических, программных и программно-технических средствах АС; - сведения об информационных ресурсах АС (порядок и правила создания, хранения и передачи информации, структура и свойства информационных потоков); - данные об уязвимостях, включая данные о недокументированных (недекларированных) возможностях технических и программных средств АС; - данные о реализованных в АС средствах защиты, принципах и алгоритмах их работы; - исходные тексты программного обеспечения АС. 21