Управление открытыми ключами.ppt

- Количество слайдов: 30

Управление КРИПТОГРАФИЧЕСКИМИ ключами Криптосистемы с открытым ключом - управление секретными ключами - управление открытыми ключами

Управление КРИПТОГРАФИЧЕСКИМИ ключами Криптосистемы с открытым ключом - управление секретными ключами - управление открытыми ключами

Управление КРИПТОГРАФИЧЕСКИМИ ключами Требования - конфидециальность - имитостойкость - оперативность - стойкость к атаке по известным ключам (known key attack)

Управление КРИПТОГРАФИЧЕСКИМИ ключами Требования - конфидециальность - имитостойкость - оперативность - стойкость к атаке по известным ключам (known key attack)

Управление КРИПТОГРАФИЧЕСКИМИ ключами Атака «посредника» (man in the middle) Метод компрометации канала связи, при котором взломщик, подключившись к каналу между контрагентами, осуществляет вмешательство в протокол передачи, удаляя или искажая информацию. Пример «Сказке о царе Салтане» А. С. Пушкина

Управление КРИПТОГРАФИЧЕСКИМИ ключами Атака «посредника» (man in the middle) Метод компрометации канала связи, при котором взломщик, подключившись к каналу между контрагентами, осуществляет вмешательство в протокол передачи, удаляя или искажая информацию. Пример «Сказке о царе Салтане» А. С. Пушкина

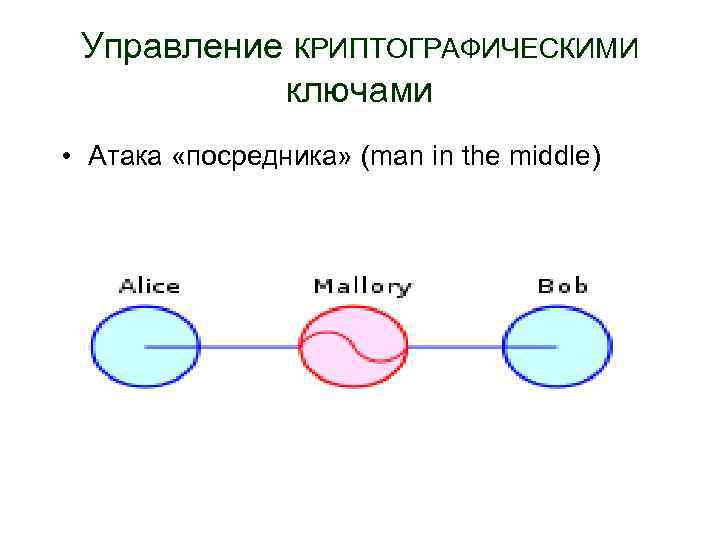

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Атака «посредника» (man in the middle)

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Атака «посредника» (man in the middle)

Управление КРИПТОГРАФИЧЕСКИМИ ключами • • • Пример атаки 1. Мэлори подменяет ключ Боба своим и пересылает сообщение Алисе 2. Алиса шифрует сообщение ключом Мэлори, считая что это ключ Боба, и только он может расшифровать его 3. Мэлори расшифровывает сообщение, читает его, модифицирует его, шифрует ключом Боба и отправляет перешифрованное сообщение Бобу 4. Боб считает, что это сообщение Алисы

Управление КРИПТОГРАФИЧЕСКИМИ ключами • • • Пример атаки 1. Мэлори подменяет ключ Боба своим и пересылает сообщение Алисе 2. Алиса шифрует сообщение ключом Мэлори, считая что это ключ Боба, и только он может расшифровать его 3. Мэлори расшифровывает сообщение, читает его, модифицирует его, шифрует ключом Боба и отправляет перешифрованное сообщение Бобу 4. Боб считает, что это сообщение Алисы

Управление КРИПТОГРАФИЧЕСКИМИ ключами Требования к протоколу доставки открытых ключей имитостойкость

Управление КРИПТОГРАФИЧЕСКИМИ ключами Требования к протоколу доставки открытых ключей имитостойкость

Управление КРИПТОГРАФИЧЕСКИМИ ключами Сертификат открытого ключа (сертификат ЭЦП, сертификат ключа подписи) цифровой или бумажный документ, подтверждающий соответствие между открытым ключом и информацией, идентифицирующей владельца ключ Идея – наличие доверенной третьей стороны Формат определен стандартом Х. 509

Управление КРИПТОГРАФИЧЕСКИМИ ключами Сертификат открытого ключа (сертификат ЭЦП, сертификат ключа подписи) цифровой или бумажный документ, подтверждающий соответствие между открытым ключом и информацией, идентифицирующей владельца ключ Идея – наличие доверенной третьей стороны Формат определен стандартом Х. 509

Управление КРИПТОГРАФИЧЕСКИМИ ключами Структура сертификат открытого ключа Серитфикат= < Тело сертификата><ЭЦП УЦ>

Управление КРИПТОГРАФИЧЕСКИМИ ключами Структура сертификат открытого ключа Серитфикат= < Тело сертификата><ЭЦП УЦ>

Управление КРИПТОГРАФИЧЕСКИМИ ключами Тело сертификата - серийный номер - эмитент - владелец закрытого ключа (сертификата) - открытый ключ - период действия - алгоритм ( техническое средство ) - дополнительные (необязательные) параметры

Управление КРИПТОГРАФИЧЕСКИМИ ключами Тело сертификата - серийный номер - эмитент - владелец закрытого ключа (сертификата) - открытый ключ - период действия - алгоритм ( техническое средство ) - дополнительные (необязательные) параметры

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Инфраструктура открытых ключей (PKI - Public Key Infrastructure) Обеспечивает необходимые услуги для применения криптографии с открытым ключом в информационных системах

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Инфраструктура открытых ключей (PKI - Public Key Infrastructure) Обеспечивает необходимые услуги для применения криптографии с открытым ключом в информационных системах

Управление КРИПТОГРАФИЧЕСКИМИ ключами 1. Компонент управления ключевой сетью отвечает за сертификаты на всех этапах 2. Прикладной компонент отвечает за использование сертификатов в прикладных системах 3. Организационно-технический компонент отвечает за реализацию политики безопасности

Управление КРИПТОГРАФИЧЕСКИМИ ключами 1. Компонент управления ключевой сетью отвечает за сертификаты на всех этапах 2. Прикладной компонент отвечает за использование сертификатов в прикладных системах 3. Организационно-технический компонент отвечает за реализацию политики безопасности

Управление КРИПТОГРАФИЧЕСКИМИ ключами Основные принципы - закрытый ключ известен только его владельцу; - удостоверяющий центр создает сертификат открытого ключа, таким образом удостоверяя этот ключ; - никто не доверяет другу, но все доверяют удостоверяющему центру; - удостоверяющий центр подтверждает или опровергает принадлежность открытого ключа заданному лицу, которое владеет соответствующим закрытым ключом

Управление КРИПТОГРАФИЧЕСКИМИ ключами Основные принципы - закрытый ключ известен только его владельцу; - удостоверяющий центр создает сертификат открытого ключа, таким образом удостоверяя этот ключ; - никто не доверяет другу, но все доверяют удостоверяющему центру; - удостоверяющий центр подтверждает или опровергает принадлежность открытого ключа заданному лицу, которое владеет соответствующим закрытым ключом

Управление КРИПТОГРАФИЧЕСКИМИ ключами Основные элементы PKI Удостоверяющий центр (УЦ) является основной структурой, формирующей цифровые сертификаты подчиненных центров сертификации и конечных пользователей УЦ является третьей доверенной стороной сервером, управляющим сертификатами Сертификат открытого ключа заверяя сертификат УЦ тем самым подтверждает, что лицо, поименованное в сертификате, владеет секретным ключом, который соответствует этому открытому ключу Регистрационный центр (РЦ) необязательный компонент системы, предназначенный для регистрации пользователей. УЦ доверяет РЦ проверку информации о субъекте

Управление КРИПТОГРАФИЧЕСКИМИ ключами Основные элементы PKI Удостоверяющий центр (УЦ) является основной структурой, формирующей цифровые сертификаты подчиненных центров сертификации и конечных пользователей УЦ является третьей доверенной стороной сервером, управляющим сертификатами Сертификат открытого ключа заверяя сертификат УЦ тем самым подтверждает, что лицо, поименованное в сертификате, владеет секретным ключом, который соответствует этому открытому ключу Регистрационный центр (РЦ) необязательный компонент системы, предназначенный для регистрации пользователей. УЦ доверяет РЦ проверку информации о субъекте

Управление КРИПТОГРАФИЧЕСКИМИ ключами Реестр сертификатов (Репозиторий) - хранилище, содержащее списки действующих сертификаты и отозванных сертификатов (СОС) Архив сертификатов - хранилище всех изданных когда-либо сертификатов Конечные пользователи - пользователи, приложения или системы, являющиеся владельцами сертификата и использующие инфраструктуру управления открытыми ключами

Управление КРИПТОГРАФИЧЕСКИМИ ключами Реестр сертификатов (Репозиторий) - хранилище, содержащее списки действующих сертификаты и отозванных сертификатов (СОС) Архив сертификатов - хранилище всех изданных когда-либо сертификатов Конечные пользователи - пользователи, приложения или системы, являющиеся владельцами сертификата и использующие инфраструктуру управления открытыми ключами

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Функции УЦ - создает и выдает сертификаты - устанавливает сроки действия сертификата - аннулирует (отзывает) выданные им сертификаты - ведет реестр сертификатов - выдает (создает) по запросу средства генерации пары (открытый ключ, закрытый ключ) - выдает по запросу средства проверки ЭЦП УЦ - проверка уникальности открытых ключей - и др.

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Функции УЦ - создает и выдает сертификаты - устанавливает сроки действия сертификата - аннулирует (отзывает) выданные им сертификаты - ведет реестр сертификатов - выдает (создает) по запросу средства генерации пары (открытый ключ, закрытый ключ) - выдает по запросу средства проверки ЭЦП УЦ - проверка уникальности открытых ключей - и др.

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Архитектура PKI - Простая (одиночный УЦ) Все пользователи доверяют одному УЦ - Иерархическая Во главе всей структуры стоит один Головной УЦ, которому все доверяют и подчиняются нижестоящие УЦ - Сетевая Строится как сеть доверия, в которой PKI связаны равноправными отношениями. УЦ выпускают сертификаты друг для друга, которые описывает двусторонние отношения доверия

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Архитектура PKI - Простая (одиночный УЦ) Все пользователи доверяют одному УЦ - Иерархическая Во главе всей структуры стоит один Головной УЦ, которому все доверяют и подчиняются нижестоящие УЦ - Сетевая Строится как сеть доверия, в которой PKI связаны равноправными отношениями. УЦ выпускают сертификаты друг для друга, которые описывает двусторонние отношения доверия

Управление КРИПТОГРАФИЧЕСКИМИ ключами Каждый пользователь в любой момент может, воспользовавшись сертификатом УЦ, проверить корректность любого сертификата. Пример

Управление КРИПТОГРАФИЧЕСКИМИ ключами Каждый пользователь в любой момент может, воспользовавшись сертификатом УЦ, проверить корректность любого сертификата. Пример

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Гибридные криптосистемы • Гибри дная (или комбини рованная) криптосисте ма — это система, совмещающая преимущества криптосистемы с открытым ключом с производительностью симметричных криптосистем. Симметричный ключ используется для шифрования данных, а асимметричный для шифрования самого симметричного ключа, иначе это называется числовой упаковкой

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Гибридные криптосистемы • Гибри дная (или комбини рованная) криптосисте ма — это система, совмещающая преимущества криптосистемы с открытым ключом с производительностью симметричных криптосистем. Симметричный ключ используется для шифрования данных, а асимметричный для шифрования самого симметричного ключа, иначе это называется числовой упаковкой

Управление КРИПТОГРАФИЧЕСКИМИ ключами 1. Открытое шифрование ключей 2. Открытое распределение ключей

Управление КРИПТОГРАФИЧЕСКИМИ ключами 1. Открытое шифрование ключей 2. Открытое распределение ключей

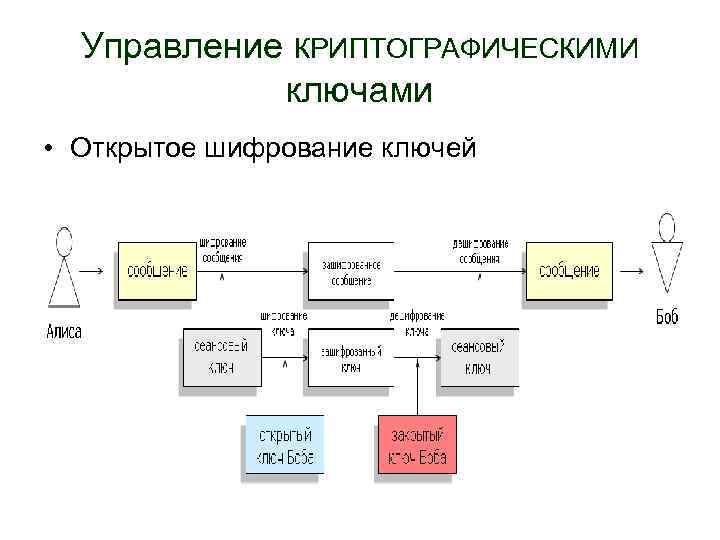

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Открытое шифрование ключей

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Открытое шифрование ключей

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Этап отправки: • Алиса генерирует сеансовый ключ • Алисы шифрует сообщение сеансовым ключом (с помощью симметричного алгоритма) • Алисы шифрует сеансовый ключ открытым ключом Боба (асимметричным алгоритмом) • Алиса посылает Бобу зашифрованное сообщение и зашифрованный сеансовый ключ • Этап приёма: • Боб получает зашифрованное сообщение Алисы и зашифрованный сеансовый ключ • Боб расшифровывает сеансовый ключ своим закрытым ключом • при помощи полученного сеансового ключа Боб расшифровывает зашифрованное сообщение Алисы

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Этап отправки: • Алиса генерирует сеансовый ключ • Алисы шифрует сообщение сеансовым ключом (с помощью симметричного алгоритма) • Алисы шифрует сеансовый ключ открытым ключом Боба (асимметричным алгоритмом) • Алиса посылает Бобу зашифрованное сообщение и зашифрованный сеансовый ключ • Этап приёма: • Боб получает зашифрованное сообщение Алисы и зашифрованный сеансовый ключ • Боб расшифровывает сеансовый ключ своим закрытым ключом • при помощи полученного сеансового ключа Боб расшифровывает зашифрованное сообщение Алисы

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Протокол открытого шифрования RSA • Недостатки • Сложность реализации (размер модуля ~ 15000 бит0)

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Протокол открытого шифрования RSA • Недостатки • Сложность реализации (размер модуля ~ 15000 бит0)

• 2. Открытое распределение ключей • Протокол Ди ффи — Хе ллмана ( Diffie. Hellman) на эллиптических кривых( ECDH)

• 2. Открытое распределение ключей • Протокол Ди ффи — Хе ллмана ( Diffie. Hellman) на эллиптических кривых( ECDH)

Управление КРИПТОГРАФИЧЕСКИМИ ключами • 2. 1. Параметры схемы, общие для всех абонентов 2. 1. 1. Эллиптическая кривая Ep (a, b) , а, b € Fp ∆ = -16(4 а 3+27 b 2) ≠ 0 где р – модуль эллиптической кривой – большое простое число Fp - конечное простое поле # Е = m

Управление КРИПТОГРАФИЧЕСКИМИ ключами • 2. 1. Параметры схемы, общие для всех абонентов 2. 1. 1. Эллиптическая кривая Ep (a, b) , а, b € Fp ∆ = -16(4 а 3+27 b 2) ≠ 0 где р – модуль эллиптической кривой – большое простое число Fp - конечное простое поле # Е = m

Управление КРИПТОГРАФИЧЕСКИМИ ключами 2. 1. 2 Точка Р (≠ 0) є Ep (a, b) –базовая точка q. P = О q – порядок точки Р - большое простое число

Управление КРИПТОГРАФИЧЕСКИМИ ключами 2. 1. 2 Точка Р (≠ 0) є Ep (a, b) –базовая точка q. P = О q – порядок точки Р - большое простое число

Управление КРИПТОГРАФИЧЕСКИМИ ключами 2. 2. Генерация ключей 2. 2. 1 Пользователь А Закрытый ключ d. A (1 < d. A < q) Открытый ключ QA = d. A * P 2. 2. 2 Пользователь В Закрытый ключ d. В (1 < dв < q) Открытый ключ QВ = d. В * P

Управление КРИПТОГРАФИЧЕСКИМИ ключами 2. 2. Генерация ключей 2. 2. 1 Пользователь А Закрытый ключ d. A (1 < d. A < q) Открытый ключ QA = d. A * P 2. 2. 2 Пользователь В Закрытый ключ d. В (1 < dв < q) Открытый ключ QВ = d. В * P

Управление КРИПТОГРАФИЧЕСКИМИ ключами • • • 2. 3 Обмен открытыми ключами 2. 3. 1 А → В QA 2. 3. 2 В → А QВ 2. 4 Вычисление общего секретного ключа К 2. 4. 1 Пользователь А КАВ = d. A * QВ = d. A*(d. В * P) 2. 4. 2 Пользователь В КВА = d. В * QА = d. В*(d. А * P) 2. 4. 3 КАВ = КВА = К

Управление КРИПТОГРАФИЧЕСКИМИ ключами • • • 2. 3 Обмен открытыми ключами 2. 3. 1 А → В QA 2. 3. 2 В → А QВ 2. 4 Вычисление общего секретного ключа К 2. 4. 1 Пользователь А КАВ = d. A * QВ = d. A*(d. В * P) 2. 4. 2 Пользователь В КВА = d. В * QА = d. В*(d. А * P) 2. 4. 3 КАВ = КВА = К

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Безопасность ECDH • Криптостойкость ECDH ≤ Сложность проблемы DH (зная QA = d. A * P и QВ = d. В * P найти К = d. A * QВ = d. A*(d. В * P)) ≤ Сложность задачи нахождения дискретного логарифма на ЭК (зная QA = d. A * P и (. ) P найти d. A) = = экспоненциальная сложность

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Безопасность ECDH • Криптостойкость ECDH ≤ Сложность проблемы DH (зная QA = d. A * P и QВ = d. В * P найти К = d. A * QВ = d. A*(d. В * P)) ≤ Сложность задачи нахождения дискретного логарифма на ЭК (зная QA = d. A * P и (. ) P найти d. A) = = экспоненциальная сложность

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Достоинства • 1. Не требует непосредственной передачи секретного ключа (даже в зашифрованном виде по открытым каналам связи) • 2. Использование криптографии на ЭК позволяет существенно уменьшить (размер модуля ~ 512 бит) сложность реализации

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Достоинства • 1. Не требует непосредственной передачи секретного ключа (даже в зашифрованном виде по открытым каналам связи) • 2. Использование криптографии на ЭК позволяет существенно уменьшить (размер модуля ~ 512 бит) сложность реализации

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Недостатки • Не защищен от атаки навязывания «посредника» (man in the middle) • Протокол распределения ключей MQV

Управление КРИПТОГРАФИЧЕСКИМИ ключами • Недостатки • Не защищен от атаки навязывания «посредника» (man in the middle) • Протокол распределения ключей MQV