f15479ed3ad8570401485e12b6f237be.ppt

- Количество слайдов: 31

Universidad Distrital Francisco José de Caldas Facultad de Ingeniería Programa curricular de Ingeniería de Sistemas Semestre II - 2007 Ciencia y tecnología de la Información y las Comunicaciones III Docente: Gerald Breek Fuenmayor Rivadeneira Ingeniero de Sistemas Universidad Nacional de Colombia

Universidad Distrital Francisco José de Caldas Facultad de Ingeniería Programa curricular de Ingeniería de Sistemas Semestre II - 2007 Ciencia y tecnología de la Información y las Comunicaciones III Docente: Gerald Breek Fuenmayor Rivadeneira Ingeniero de Sistemas Universidad Nacional de Colombia

Síntesis de Exposiciones Técnicas involucradas en la seguridad y control de Acceso n Iptables: Son espacios de tablas de Linux que almacenan reglas interpretadas por el kernel del sistema operativo, que permiten filtrar o redirigir paquetes entrantes o salientes entre distintas redes conectadas al servidor linux donde residen dichas reglas. n Kerberos: Desarrollado por MIT, es un sistema que permite la asignación de vales (tickets) para la autenticación de usuarios y uso de recursos en un ambiente distribuido o C-S mediante criptografía simétrica (DES). Esto se hace con la ayuda de un KDC o centro de distribución de claves, como también un TGS (Sistema de gestión de vales), el cual se apoya en el anterior. n PGP: Brivacidad Bastante Buena (Pretty Good Privacy) de Network Associates, Inc TM, es una técnica que permite principalmente la transmisión/recepción de mensajes de correo electrónico u otras aplicaciones de manera cifrada, paro lo cual se requiere que tanto el emisor como el receptor conozcan las claves y algoritmos para descifrar el contenido codificado. Usualmente trabaja con RSA (Rivest. Shamir-Adleman) como su algoritmo de criptografía asimétrica. n RADIUS: (Remote Authentication Dial-In User Service) es un servicio muy utilizado para autenticar el acceso del usuario mediante un servidor que almacena de forma centralizada los datos de acceso del mismo. Usualmente se utiliza en comunicaciones punto a punto, por ejemplo al darse acceso a Internet a un usuario de un ISP. n ACL: las listas de acceso (access list) son reglas que usualmente permiten el filtrado de paquetes. Su configuración se suele hacer el enrutadores, o servidores de cortafuegos o proxys. n X. 509: Es un recomendación de la UIT que define un marco de trabajo para la autenticación por medio de claves públicas. Para ello se definen los formatos de los certificados de clave pública, de atributos y las listas de certificados revocados (CRL). Define la autenticación sencilla y la fuerte (ISO 9498 -4 ).

Síntesis de Exposiciones Técnicas involucradas en la seguridad y control de Acceso n Iptables: Son espacios de tablas de Linux que almacenan reglas interpretadas por el kernel del sistema operativo, que permiten filtrar o redirigir paquetes entrantes o salientes entre distintas redes conectadas al servidor linux donde residen dichas reglas. n Kerberos: Desarrollado por MIT, es un sistema que permite la asignación de vales (tickets) para la autenticación de usuarios y uso de recursos en un ambiente distribuido o C-S mediante criptografía simétrica (DES). Esto se hace con la ayuda de un KDC o centro de distribución de claves, como también un TGS (Sistema de gestión de vales), el cual se apoya en el anterior. n PGP: Brivacidad Bastante Buena (Pretty Good Privacy) de Network Associates, Inc TM, es una técnica que permite principalmente la transmisión/recepción de mensajes de correo electrónico u otras aplicaciones de manera cifrada, paro lo cual se requiere que tanto el emisor como el receptor conozcan las claves y algoritmos para descifrar el contenido codificado. Usualmente trabaja con RSA (Rivest. Shamir-Adleman) como su algoritmo de criptografía asimétrica. n RADIUS: (Remote Authentication Dial-In User Service) es un servicio muy utilizado para autenticar el acceso del usuario mediante un servidor que almacena de forma centralizada los datos de acceso del mismo. Usualmente se utiliza en comunicaciones punto a punto, por ejemplo al darse acceso a Internet a un usuario de un ISP. n ACL: las listas de acceso (access list) son reglas que usualmente permiten el filtrado de paquetes. Su configuración se suele hacer el enrutadores, o servidores de cortafuegos o proxys. n X. 509: Es un recomendación de la UIT que define un marco de trabajo para la autenticación por medio de claves públicas. Para ello se definen los formatos de los certificados de clave pública, de atributos y las listas de certificados revocados (CRL). Define la autenticación sencilla y la fuerte (ISO 9498 -4 ).

Técnicas involucradas en la seguridad y control de Acceso n LDAP: (Lightweight Directory Access Protocol), es un protocolo cliente servidor basado en características básicas de X. 500, para el acceso a servidores de directorio. n Reconocimiento de Patrones físicos: Presenta mecanismos que con ayuda de características físicas como la voz, el tacto, la cornea, etc. Permiten la autenticación de un usuario en un sistema dado. Hoy existe toda una teoría y técnicas computacionales y de electrónica que trabajan en esta área. n SSH: Secure Shell es un protocolo para el registro remoto de forma segura, también usado para otros servicios que requieran comunicación segura en una red insegura. Utiliza un tres componentes: protocolo de capa de transporte, de autenticación de usuario y de conexión. El último corre sobre el anterior y así sucesivamente. n SSL: Secure Sockets Layer es un protocolo que ofrece encripción de extremo a extremo orientada a la conexión para proveer integridad y confidencialidad entre clientes y servidores. SSL trabaja bajo HTTP y puede encapsular cualquier aplicación. Para ello trabaja por encima de un protocolo confiable de transporte, aunque muchas aplicaciones podrían trabajar mejor con IPSec. La versión 3 está siendo supedidata por TLS (seguridad en la capa de transporte) versión 1.

Técnicas involucradas en la seguridad y control de Acceso n LDAP: (Lightweight Directory Access Protocol), es un protocolo cliente servidor basado en características básicas de X. 500, para el acceso a servidores de directorio. n Reconocimiento de Patrones físicos: Presenta mecanismos que con ayuda de características físicas como la voz, el tacto, la cornea, etc. Permiten la autenticación de un usuario en un sistema dado. Hoy existe toda una teoría y técnicas computacionales y de electrónica que trabajan en esta área. n SSH: Secure Shell es un protocolo para el registro remoto de forma segura, también usado para otros servicios que requieran comunicación segura en una red insegura. Utiliza un tres componentes: protocolo de capa de transporte, de autenticación de usuario y de conexión. El último corre sobre el anterior y así sucesivamente. n SSL: Secure Sockets Layer es un protocolo que ofrece encripción de extremo a extremo orientada a la conexión para proveer integridad y confidencialidad entre clientes y servidores. SSL trabaja bajo HTTP y puede encapsular cualquier aplicación. Para ello trabaja por encima de un protocolo confiable de transporte, aunque muchas aplicaciones podrían trabajar mejor con IPSec. La versión 3 está siendo supedidata por TLS (seguridad en la capa de transporte) versión 1.

Técnicas involucradas en la seguridad y control de Acceso n PKI: Infraestructura de clave pública. Integra todas las técnicas basadas en el uso de claves públicas y certificados, como PGP, RSA, X. 509, SSH, etc. n Centinela: Son dispositivos hardware integrado con firmware que habilitan el uso de una aplicación. n IPSec: Es una arquitectura que especifica un conjunto de protocolos y algoritmos que trabajan a nivel de red. Más adelante se profundizará en el tema. n VPN: Red privada virtual. Es una red lógica que funciona sobre una real y física mediante la encripción de la información. Esta técnica reduce costos en la medida que se aprovecha los recursos de la red pública. n AAA: Es una arquitectura que facilita el servicio de autenticación, autorización y contabilidad. Un ejemplo común es RADIUS.

Técnicas involucradas en la seguridad y control de Acceso n PKI: Infraestructura de clave pública. Integra todas las técnicas basadas en el uso de claves públicas y certificados, como PGP, RSA, X. 509, SSH, etc. n Centinela: Son dispositivos hardware integrado con firmware que habilitan el uso de una aplicación. n IPSec: Es una arquitectura que especifica un conjunto de protocolos y algoritmos que trabajan a nivel de red. Más adelante se profundizará en el tema. n VPN: Red privada virtual. Es una red lógica que funciona sobre una real y física mediante la encripción de la información. Esta técnica reduce costos en la medida que se aprovecha los recursos de la red pública. n AAA: Es una arquitectura que facilita el servicio de autenticación, autorización y contabilidad. Un ejemplo común es RADIUS.

Estándares en Administración de Seguridad n n RFC 2196 : Site Security Handbook (IETF) BS 7799 Information Security Management (British Standards Institute) ¨ BS 7799 -1 Code of Practice for ISM ¨ BS 7799 -2 Specifications for ISM Systems ¨ Certificación: www. c-cure. org ISO/IEC 17799: 2005 Information technology - Security techniques - Code of practice for information security management ISO/IEC 27001: 2005 Information technology - Security techniques - Information security management systems - Requirements

Estándares en Administración de Seguridad n n RFC 2196 : Site Security Handbook (IETF) BS 7799 Information Security Management (British Standards Institute) ¨ BS 7799 -1 Code of Practice for ISM ¨ BS 7799 -2 Specifications for ISM Systems ¨ Certificación: www. c-cure. org ISO/IEC 17799: 2005 Information technology - Security techniques - Code of practice for information security management ISO/IEC 27001: 2005 Information technology - Security techniques - Information security management systems - Requirements

Estándares en Administración de Seguridad n ISO 20000 Parte 1: ISO/IEC 20000 -1: 2005 - Especificación. (Preparada por BSI como BS 15000 -1) ¨ Parte 2: ISO/IEC 20000 -2: 2005 - Código de Prácticas. (Preparada por BSI como BS 15000 -2) ¨ n ITIL (Biblioteca de Infraestructura de TI ) ¨ IT Govenance Institute

Estándares en Administración de Seguridad n ISO 20000 Parte 1: ISO/IEC 20000 -1: 2005 - Especificación. (Preparada por BSI como BS 15000 -1) ¨ Parte 2: ISO/IEC 20000 -2: 2005 - Código de Prácticas. (Preparada por BSI como BS 15000 -2) ¨ n ITIL (Biblioteca de Infraestructura de TI ) ¨ IT Govenance Institute

Estándares en Administración de Seguridad n Manual de protección de TI en Alemania (Baseline Protection Manual) 10/2000 n OECD Guidelines for the Security of Information Systems and Networks: Towards a Culture of Security - 2002 Organisation for Economic Co-operation and Development

Estándares en Administración de Seguridad n Manual de protección de TI en Alemania (Baseline Protection Manual) 10/2000 n OECD Guidelines for the Security of Information Systems and Networks: Towards a Culture of Security - 2002 Organisation for Economic Co-operation and Development

Estándares en Evaluación de la Seguridad n ISO 15408 (Common Criteria for Information Technology Security Evaluation) ¨ Basado en: ITSEC (UK i 90), Canadian Criteria, US Federal Criteria (borrador / i 90) n Trusted Computer System Evaluation Criteria / 85 (TCSEC o Orange Book) – Rainbow Series n Co. BIT - Control Objectives for Information and related Technology. ¨ Information Systems Audit and Control Association®

Estándares en Evaluación de la Seguridad n ISO 15408 (Common Criteria for Information Technology Security Evaluation) ¨ Basado en: ITSEC (UK i 90), Canadian Criteria, US Federal Criteria (borrador / i 90) n Trusted Computer System Evaluation Criteria / 85 (TCSEC o Orange Book) – Rainbow Series n Co. BIT - Control Objectives for Information and related Technology. ¨ Information Systems Audit and Control Association®

Estándares para desarrollo de aplicaciones CMM: Capability Maturity Model n CMMI: Capability Maturity Model Integrated n SSE-CMM: System Security Engineering n

Estándares para desarrollo de aplicaciones CMM: Capability Maturity Model n CMMI: Capability Maturity Model Integrated n SSE-CMM: System Security Engineering n

Estándares para servicios financieros n ISO 11131 – Banking and Related Financial Services – Sign-On Authentication n ISO 13569 - Banking and Related Financial Services – Information Security Guidelines

Estándares para servicios financieros n ISO 11131 – Banking and Related Financial Services – Sign-On Authentication n ISO 13569 - Banking and Related Financial Services – Information Security Guidelines

Otras normas o recomendaciones Acquisition Risk Management (EU) n Ley 527 de 1999 n

Otras normas o recomendaciones Acquisition Risk Management (EU) n Ley 527 de 1999 n

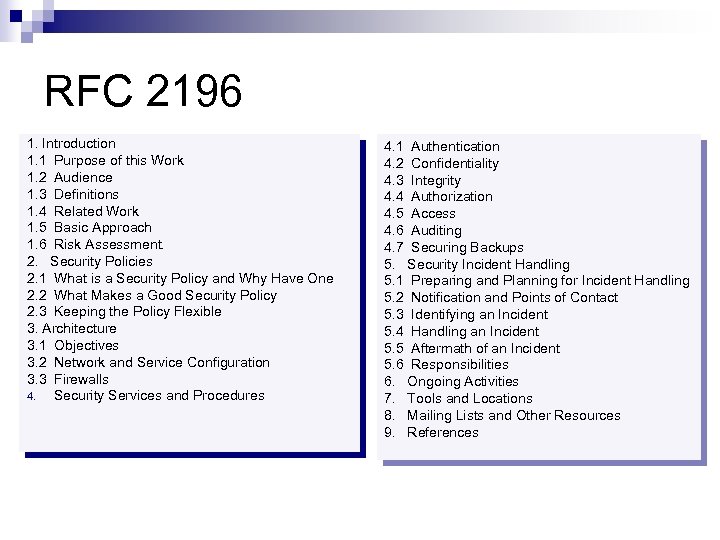

RFC 2196 1. Introduction 1. 1 Purpose of this Work 1. 2 Audience 1. 3 Definitions 1. 4 Related Work 1. 5 Basic Approach 1. 6 Risk Assessment. 2. Security Policies 2. 1 What is a Security Policy and Why Have One 2. 2 What Makes a Good Security Policy 2. 3 Keeping the Policy Flexible 3. Architecture 3. 1 Objectives 3. 2 Network and Service Configuration 3. 3 Firewalls 4. Security Services and Procedures 4. 1 Authentication 4. 2 Confidentiality 4. 3 Integrity 4. 4 Authorization 4. 5 Access 4. 6 Auditing 4. 7 Securing Backups 5. Security Incident Handling 5. 1 Preparing and Planning for Incident Handling 5. 2 Notification and Points of Contact 5. 3 Identifying an Incident 5. 4 Handling an Incident 5. 5 Aftermath of an Incident 5. 6 Responsibilities 6. Ongoing Activities 7. Tools and Locations 8. Mailing Lists and Other Resources 9. References

RFC 2196 1. Introduction 1. 1 Purpose of this Work 1. 2 Audience 1. 3 Definitions 1. 4 Related Work 1. 5 Basic Approach 1. 6 Risk Assessment. 2. Security Policies 2. 1 What is a Security Policy and Why Have One 2. 2 What Makes a Good Security Policy 2. 3 Keeping the Policy Flexible 3. Architecture 3. 1 Objectives 3. 2 Network and Service Configuration 3. 3 Firewalls 4. Security Services and Procedures 4. 1 Authentication 4. 2 Confidentiality 4. 3 Integrity 4. 4 Authorization 4. 5 Access 4. 6 Auditing 4. 7 Securing Backups 5. Security Incident Handling 5. 1 Preparing and Planning for Incident Handling 5. 2 Notification and Points of Contact 5. 3 Identifying an Incident 5. 4 Handling an Incident 5. 5 Aftermath of an Incident 5. 6 Responsibilities 6. Ongoing Activities 7. Tools and Locations 8. Mailing Lists and Other Resources 9. References

Estándar BS – 7799: 2002 Componentes principales de un SGSI n Establecimiento del SGSI n Implementación del SGSI n Monitorear y revisar el SGSI n Mantener y mejorar el SGSI n

Estándar BS – 7799: 2002 Componentes principales de un SGSI n Establecimiento del SGSI n Implementación del SGSI n Monitorear y revisar el SGSI n Mantener y mejorar el SGSI n

ISO/IEC 17799: 2000 n La seguridad de la Información se define en el estándar como la preservación de la confidencialidad (asegurando que sólo quienes estén autorizados pueden acceder a la información), integridad (asegurando que la información y sus métodos de proceso son exactos y completos) y disponibilidad (asegurando que los usuarios autorizados tienen acceso a la información y a sus activos asociados cuando lo requieran).

ISO/IEC 17799: 2000 n La seguridad de la Información se define en el estándar como la preservación de la confidencialidad (asegurando que sólo quienes estén autorizados pueden acceder a la información), integridad (asegurando que la información y sus métodos de proceso son exactos y completos) y disponibilidad (asegurando que los usuarios autorizados tienen acceso a la información y a sus activos asociados cuando lo requieran).

Las diez áreas de control de ISO 17799 n n n n n Políticas de Seguridad Corporativa Organización de Seguridad Clasificación y Control de Activos Seguridad del Personal Seguridad Física y Ambiental Administración de Operaciones y Comunicaciones Control de Acceso Desarrollo y Mantenimiento de Sistemas Planes de Continuidad del Negocio (BCP) / Planes de Recuperación ante desastres (DRP) Cumplimiento de Normatividad Legal

Las diez áreas de control de ISO 17799 n n n n n Políticas de Seguridad Corporativa Organización de Seguridad Clasificación y Control de Activos Seguridad del Personal Seguridad Física y Ambiental Administración de Operaciones y Comunicaciones Control de Acceso Desarrollo y Mantenimiento de Sistemas Planes de Continuidad del Negocio (BCP) / Planes de Recuperación ante desastres (DRP) Cumplimiento de Normatividad Legal

La ISO 27001: 2005 le permite: 1. Diseñar una herramienta para la implementación del sistema de gestión de seguridad de la información teniendo en cuenta la política, la estructura organizativa, los procedimientos y los recursos. 2. A la dirección gestionar las políticas y los objetivos de seguridad en términos de integridad, confidencialidad y disponibilidad. 3. Determinar y analizar los riesgos, identificando amenazas, vulnerabilidades e impactos en la actividad empresarial. 4. Prevenir o reducir eficazmente el nivel de riesgo mediante la implantación de los controles adecuados, preparando la organización ante posibles emergencias, garantizando la continuidad del negocio.

La ISO 27001: 2005 le permite: 1. Diseñar una herramienta para la implementación del sistema de gestión de seguridad de la información teniendo en cuenta la política, la estructura organizativa, los procedimientos y los recursos. 2. A la dirección gestionar las políticas y los objetivos de seguridad en términos de integridad, confidencialidad y disponibilidad. 3. Determinar y analizar los riesgos, identificando amenazas, vulnerabilidades e impactos en la actividad empresarial. 4. Prevenir o reducir eficazmente el nivel de riesgo mediante la implantación de los controles adecuados, preparando la organización ante posibles emergencias, garantizando la continuidad del negocio.

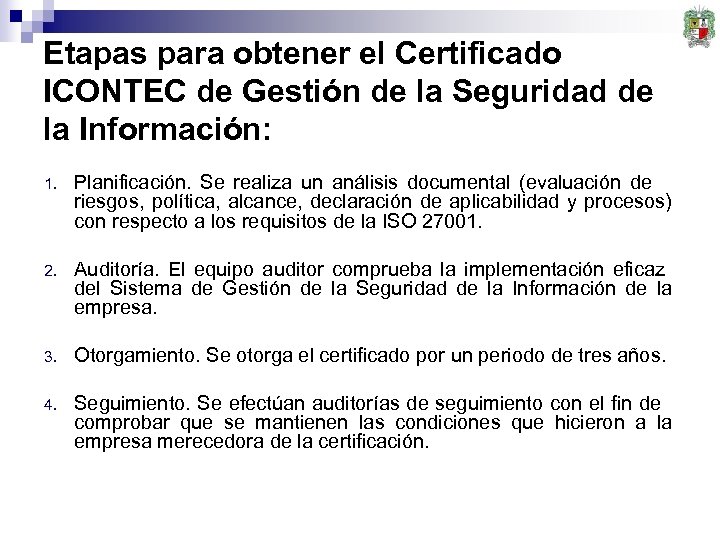

Etapas para obtener el Certificado ICONTEC de Gestión de la Seguridad de la Información: 1. Planificación. Se realiza un análisis documental (evaluación de riesgos, política, alcance, declaración de aplicabilidad y procesos) con respecto a los requisitos de la ISO 27001. 2. Auditoría. El equipo auditor comprueba la implementación eficaz del Sistema de Gestión de la Seguridad de la Información de la empresa. 3. Otorgamiento. Se otorga el certificado por un periodo de tres años. 4. Seguimiento. Se efectúan auditorías de seguimiento con el fin de comprobar que se mantienen las condiciones que hicieron a la empresa merecedora de la certificación.

Etapas para obtener el Certificado ICONTEC de Gestión de la Seguridad de la Información: 1. Planificación. Se realiza un análisis documental (evaluación de riesgos, política, alcance, declaración de aplicabilidad y procesos) con respecto a los requisitos de la ISO 27001. 2. Auditoría. El equipo auditor comprueba la implementación eficaz del Sistema de Gestión de la Seguridad de la Información de la empresa. 3. Otorgamiento. Se otorga el certificado por un periodo de tres años. 4. Seguimiento. Se efectúan auditorías de seguimiento con el fin de comprobar que se mantienen las condiciones que hicieron a la empresa merecedora de la certificación.

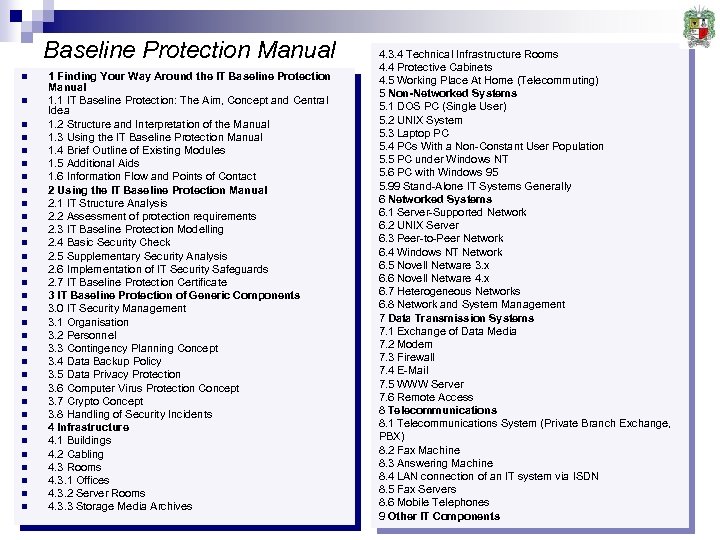

Baseline Protection Manual n n n n n n n n 1 Finding Your Way Around the IT Baseline Protection Manual 1. 1 IT Baseline Protection: The Aim, Concept and Central Idea 1. 2 Structure and Interpretation of the Manual 1. 3 Using the IT Baseline Protection Manual 1. 4 Brief Outline of Existing Modules 1. 5 Additional Aids 1. 6 Information Flow and Points of Contact 2 Using the IT Baseline Protection Manual 2. 1 IT Structure Analysis 2. 2 Assessment of protection requirements 2. 3 IT Baseline Protection Modelling 2. 4 Basic Security Check 2. 5 Supplementary Security Analysis 2. 6 Implementation of IT Security Safeguards 2. 7 IT Baseline Protection Certificate 3 IT Baseline Protection of Generic Components 3. 0 IT Security Management 3. 1 Organisation 3. 2 Personnel 3. 3 Contingency Planning Concept 3. 4 Data Backup Policy 3. 5 Data Privacy Protection 3. 6 Computer Virus Protection Concept 3. 7 Crypto Concept 3. 8 Handling of Security Incidents 4 Infrastructure 4. 1 Buildings 4. 2 Cabling 4. 3 Rooms 4. 3. 1 Offices 4. 3. 2 Server Rooms 4. 3. 3 Storage Media Archives 4. 3. 4 Technical Infrastructure Rooms 4. 4 Protective Cabinets 4. 5 Working Place At Home (Telecommuting) 5 Non-Networked Systems 5. 1 DOS PC (Single User) 5. 2 UNIX System 5. 3 Laptop PC 5. 4 PCs With a Non-Constant User Population 5. 5 PC under Windows NT 5. 6 PC with Windows 95 5. 99 Stand-Alone IT Systems Generally 6 Networked Systems 6. 1 Server-Supported Network 6. 2 UNIX Server 6. 3 Peer-to-Peer Network 6. 4 Windows NT Network 6. 5 Novell Netware 3. x 6. 6 Novell Netware 4. x 6. 7 Heterogeneous Networks 6. 8 Network and System Management 7 Data Transmission Systems 7. 1 Exchange of Data Media 7. 2 Modem 7. 3 Firewall 7. 4 E-Mail 7. 5 WWW Server 7. 6 Remote Access 8 Telecommunications 8. 1 Telecommunications System (Private Branch Exchange, PBX) 8. 2 Fax Machine 8. 3 Answering Machine 8. 4 LAN connection of an IT system via ISDN 8. 5 Fax Servers 8. 6 Mobile Telephones 9 Other IT Components

Baseline Protection Manual n n n n n n n n 1 Finding Your Way Around the IT Baseline Protection Manual 1. 1 IT Baseline Protection: The Aim, Concept and Central Idea 1. 2 Structure and Interpretation of the Manual 1. 3 Using the IT Baseline Protection Manual 1. 4 Brief Outline of Existing Modules 1. 5 Additional Aids 1. 6 Information Flow and Points of Contact 2 Using the IT Baseline Protection Manual 2. 1 IT Structure Analysis 2. 2 Assessment of protection requirements 2. 3 IT Baseline Protection Modelling 2. 4 Basic Security Check 2. 5 Supplementary Security Analysis 2. 6 Implementation of IT Security Safeguards 2. 7 IT Baseline Protection Certificate 3 IT Baseline Protection of Generic Components 3. 0 IT Security Management 3. 1 Organisation 3. 2 Personnel 3. 3 Contingency Planning Concept 3. 4 Data Backup Policy 3. 5 Data Privacy Protection 3. 6 Computer Virus Protection Concept 3. 7 Crypto Concept 3. 8 Handling of Security Incidents 4 Infrastructure 4. 1 Buildings 4. 2 Cabling 4. 3 Rooms 4. 3. 1 Offices 4. 3. 2 Server Rooms 4. 3. 3 Storage Media Archives 4. 3. 4 Technical Infrastructure Rooms 4. 4 Protective Cabinets 4. 5 Working Place At Home (Telecommuting) 5 Non-Networked Systems 5. 1 DOS PC (Single User) 5. 2 UNIX System 5. 3 Laptop PC 5. 4 PCs With a Non-Constant User Population 5. 5 PC under Windows NT 5. 6 PC with Windows 95 5. 99 Stand-Alone IT Systems Generally 6 Networked Systems 6. 1 Server-Supported Network 6. 2 UNIX Server 6. 3 Peer-to-Peer Network 6. 4 Windows NT Network 6. 5 Novell Netware 3. x 6. 6 Novell Netware 4. x 6. 7 Heterogeneous Networks 6. 8 Network and System Management 7 Data Transmission Systems 7. 1 Exchange of Data Media 7. 2 Modem 7. 3 Firewall 7. 4 E-Mail 7. 5 WWW Server 7. 6 Remote Access 8 Telecommunications 8. 1 Telecommunications System (Private Branch Exchange, PBX) 8. 2 Fax Machine 8. 3 Answering Machine 8. 4 LAN connection of an IT system via ISDN 8. 5 Fax Servers 8. 6 Mobile Telephones 9 Other IT Components

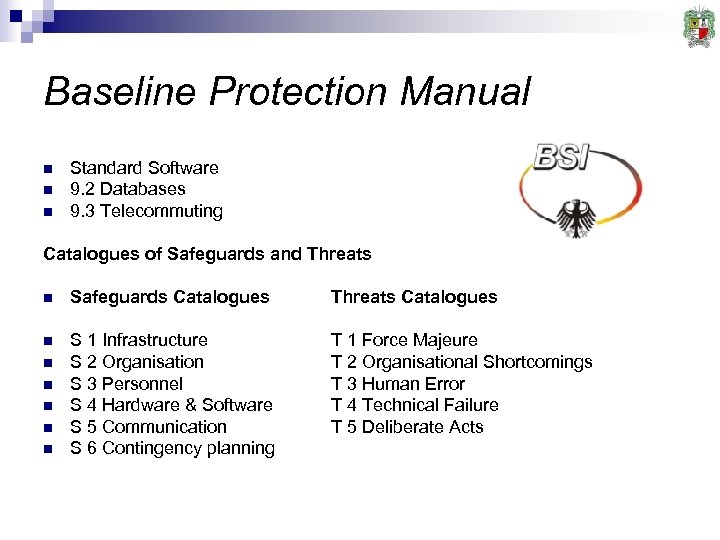

Baseline Protection Manual n n n Standard Software 9. 2 Databases 9. 3 Telecommuting Catalogues of Safeguards and Threats n Safeguards Catalogues Threats Catalogues n S 1 Infrastructure S 2 Organisation S 3 Personnel S 4 Hardware & Software S 5 Communication S 6 Contingency planning T 1 Force Majeure T 2 Organisational Shortcomings T 3 Human Error T 4 Technical Failure T 5 Deliberate Acts n n n

Baseline Protection Manual n n n Standard Software 9. 2 Databases 9. 3 Telecommuting Catalogues of Safeguards and Threats n Safeguards Catalogues Threats Catalogues n S 1 Infrastructure S 2 Organisation S 3 Personnel S 4 Hardware & Software S 5 Communication S 6 Contingency planning T 1 Force Majeure T 2 Organisational Shortcomings T 3 Human Error T 4 Technical Failure T 5 Deliberate Acts n n n

OECD: DIRECTRICES PARA LA SEGURIDAD DE SISTEMAS Y REDES DE INFORMACIÓN n n n HACIA UNA CULTURA DE SEGURIDAD PREFACIO HACIA UNA CULTURA DE SEGURIDAD ¨ PROPÓSITOS ¨ PRINCIPIOS RECOMENDACIÓN DEL CONSEJO HISTORIA DEL PROCEDIMIENTO

OECD: DIRECTRICES PARA LA SEGURIDAD DE SISTEMAS Y REDES DE INFORMACIÓN n n n HACIA UNA CULTURA DE SEGURIDAD PREFACIO HACIA UNA CULTURA DE SEGURIDAD ¨ PROPÓSITOS ¨ PRINCIPIOS RECOMENDACIÓN DEL CONSEJO HISTORIA DEL PROCEDIMIENTO

ISO 2700 x : 2005 Sistema de Gestión de la Seguridad

ISO 2700 x : 2005 Sistema de Gestión de la Seguridad

El estándar ISO/IEC 27001: 2005 n ISO/IEC 27001: 2005 “Information technology – Security Techniques – Information Security Management Systems (ISMS) Requirements”. n Presenta un modelo para el establecimiento, implementación, operación, monitoreo, revisión, mantenimiento y mejora de un sistema de gestión de seguridad de la información dentro de una organización. n De acuerdo a las recomendaciones del estándar ISO/IEC 17799: 2005 n Basado en el estándar desarrollado por the British Standards Institution como BS 7799 -2

El estándar ISO/IEC 27001: 2005 n ISO/IEC 27001: 2005 “Information technology – Security Techniques – Information Security Management Systems (ISMS) Requirements”. n Presenta un modelo para el establecimiento, implementación, operación, monitoreo, revisión, mantenimiento y mejora de un sistema de gestión de seguridad de la información dentro de una organización. n De acuerdo a las recomendaciones del estándar ISO/IEC 17799: 2005 n Basado en el estándar desarrollado por the British Standards Institution como BS 7799 -2

El estándar ISO/IEC 27001: 2005 n El primero de una familia de estándares de seguridad de la información que soportarán y guiarán la protección de activos de información en el área de las tecnologías de la información. n ISO/IEC 27000 Fundamentals and Vocabulary n ISO/IEC 27001 ISMS Requeriments n ISO/IEC 27002 Code of practices for information security management n ISO/IEC 27003 ISMS Implementation Guidance n ISO/IEC 27004 Information Security Management Measurement n ISO/IEC 27005 Information Security Risk Management

El estándar ISO/IEC 27001: 2005 n El primero de una familia de estándares de seguridad de la información que soportarán y guiarán la protección de activos de información en el área de las tecnologías de la información. n ISO/IEC 27000 Fundamentals and Vocabulary n ISO/IEC 27001 ISMS Requeriments n ISO/IEC 27002 Code of practices for information security management n ISO/IEC 27003 ISMS Implementation Guidance n ISO/IEC 27004 Information Security Management Measurement n ISO/IEC 27005 Information Security Risk Management

El estándar ISO/IEC 27001: 2005 n ¿Qué es un sistema de gestión de seguridad de la información ? n Establece las políticas de seguridad de la información de una organización y sus objetivos. n Especifica cómo serán alcanzados esos objetivos n Estructura organizacional n Planificación de actividades n Responsabilidades n Prácticas, procedimientos, procesos n Recursos n Establece una serie de documentos/documentación obligatoria.

El estándar ISO/IEC 27001: 2005 n ¿Qué es un sistema de gestión de seguridad de la información ? n Establece las políticas de seguridad de la información de una organización y sus objetivos. n Especifica cómo serán alcanzados esos objetivos n Estructura organizacional n Planificación de actividades n Responsabilidades n Prácticas, procedimientos, procesos n Recursos n Establece una serie de documentos/documentación obligatoria.

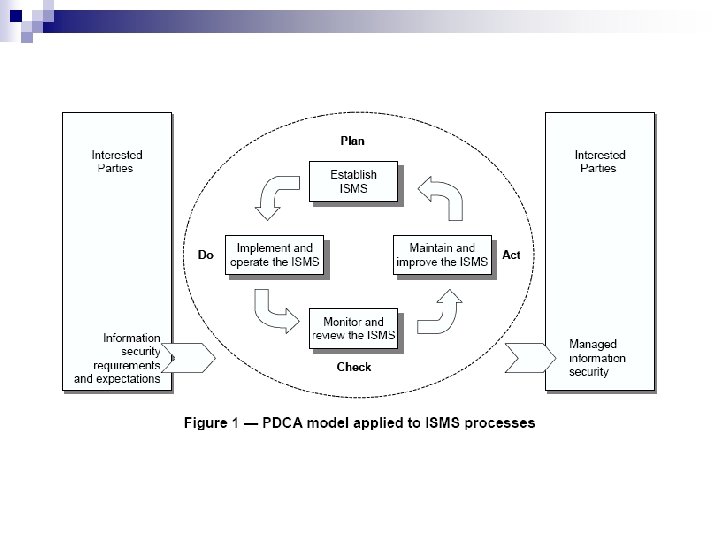

Modelo basado en procesos n Cualquier actividad gestionada (seguridad de la información) que emplea recursos para n Transformar entradas en salidas (objetivos de seguridad) n El proceso de gestión de seguridad de la información se desarrolla siguiendo el modelo

Modelo basado en procesos n Cualquier actividad gestionada (seguridad de la información) que emplea recursos para n Transformar entradas en salidas (objetivos de seguridad) n El proceso de gestión de seguridad de la información se desarrolla siguiendo el modelo

Plan-Do-Check-Act (PDCA) de cuatro fases: Plan: Establecer el ISMS n Do: Implementar y operar el ISMS n Check: Monitorear y revisar el ISMS n Act: Mantener y mejorar el ISMS n

Plan-Do-Check-Act (PDCA) de cuatro fases: Plan: Establecer el ISMS n Do: Implementar y operar el ISMS n Check: Monitorear y revisar el ISMS n Act: Mantener y mejorar el ISMS n

PLAN: Establecer el ISMS n Definir el alcance del ISMS y las políticas de seguridad de la organización. n Identificar y realizar un análisis de riesgos a los activos de información relevantes. n Seleccionar los objetivos de control y controles relevantes para el manejo de los riesgos. n Preparar el documento de aplicabilidad o alcance del estándar. n Cláusulas 4, 5, 6, 7 y 8 del estándar son obligatorias en caso de buscar estar conforme al mismo.

PLAN: Establecer el ISMS n Definir el alcance del ISMS y las políticas de seguridad de la organización. n Identificar y realizar un análisis de riesgos a los activos de información relevantes. n Seleccionar los objetivos de control y controles relevantes para el manejo de los riesgos. n Preparar el documento de aplicabilidad o alcance del estándar. n Cláusulas 4, 5, 6, 7 y 8 del estándar son obligatorias en caso de buscar estar conforme al mismo.

DO: Implementar y operar el ISMS n Implementar los controles (procesos, procedimientos, tecnología, concientización del recurso humano) para mitigar los riesgos y cumplir con los objetivos de control seleccionados

DO: Implementar y operar el ISMS n Implementar los controles (procesos, procedimientos, tecnología, concientización del recurso humano) para mitigar los riesgos y cumplir con los objetivos de control seleccionados

CHECK: Monitorear y revisar el ISMS n n n Revisar periódicamente la eficiencia del ISMS (políticas, procesos, procedimientos, tecnología, formación). Revisión de los niveles de riesgo aceptable y riesgo residual. Realizar auditorias internas y externas al ISMS

CHECK: Monitorear y revisar el ISMS n n n Revisar periódicamente la eficiencia del ISMS (políticas, procesos, procedimientos, tecnología, formación). Revisión de los niveles de riesgo aceptable y riesgo residual. Realizar auditorias internas y externas al ISMS

ACT: Mantener y mejorar el ISMS Ejecutar acciones preventivas y correctivas para la mejora continua del ISMS. n Validar las mejoras n

ACT: Mantener y mejorar el ISMS Ejecutar acciones preventivas y correctivas para la mejora continua del ISMS. n Validar las mejoras n