01 Crypto.ppt

- Количество слайдов: 68

Учебный курс «Обеспечение безопасности информационных и сетевых ресурсов» Раздел «Криптографическая защита информации. Электронная цифровая подпись. Технологии аутентификации» Преподаватель: к. в. н. , доцент Бондарев Валерий Васильевич

ОСНОВНЫЕ ПОНЯТИЯ И ОПРЕДЕЛЕНИЯ КРИПТОГРАФИЯ представляет собой совокупность методов преобразования данных, направленных на защиту этих данных, сделав их бесполезными для незаконных пользователей. ОСНОВНЫЕ ЗАДАЧИ, решаемые криптографией: 1. Проблема конфиденциальности 2. Проблема целостности ПУТИ РЕШЕНИЯ: Первая задача решается путем лишения противника возможности извлечь информацию из канала связи. Вторая – путем лишения противника возможности изменить сообщение так, чтобы исказить его смысл, или ввести ложную информацию в канал связи.

ОСНОВНЫЕ ПОНЯТИЯ И ОПРЕДЕЛЕНИЯ ГАММИРОВАНИЕ – процесс наложения по определенному закону гаммы шифра на открытые данные. ГАММА ШИФРА – псевдослучайная двоичная последовательность, вырабатываемая по заданному алгоритму, для шифрования открытых данных и расшифрования зашифрованных данных. ШИФРОВАНИЕ ДАННЫХ – процесс зашифрования и расшифрования данных. ЗАШИФРОВАНИЕ ДАННЫХ – процесс преобразования открытых данных в зашифрованные с помощью шифра. РАСШИФРОВАНИЕ ДАННЫХ – процесс преобразования закрытых данных в открытые с помощью шифра.

ДЕШИФРОВАНИЕ – процесс преобразования закрытых данных в открытые при неизвестном ключе и, возможно, неизвестном алгоритме. ИМИТОЗАЩИТА – защита от навязывания ложных данных. Для обеспечения имитозащиты к зашифрованным добавляется имитовставка, которая представляет собой последовательность данных фиксированной длины, полученную по определенному правилу из открытых данных и ключа. КЛЮЧ – конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор одного варианта из совокупности всевозможных для данного алгоритма. СИНХРОПОСЫЛКА – исходные открытые параметры алгоритма криптографического преобразования. КРИПТОСТОЙКОСТЬ – характеристика шифра, определяющая его стойкость к дешифрованию. Обычно она определяется периодом времени, необходимым для дешифрования.

ПРЕОБРАЗОВАНИЕ ШИФРОВАНИЯ может быть СИММЕТРИЧНЫМ и АСИММЕТРИЧНЫМ относительно преобразования расшифрования. Соответственно различают два класса криптосистем: 1. СИММЕТРИЧНЫЕ КРИПТОСИСТЕМЫ (с единым ключом); 2. АСИММЕТРИЧНЫЕ КРИПТОСИСТЕМЫ (с двумя ключами). СХЕМА СИММЕТРИЧНОЙ КРИПТОСИСТЕМЫ ШИФРОВАНИЯ

Использование ОДНОГО КЛЮЧА для всех абонентов. Однако это недопустимо по соображениям безопасности, т. к. в случае компрометации ключа под угрозой будет находиться документооборот всех абонентов. Использование МАТРИЦЫ КЛЮЧЕЙ, содержащей ключи парной связи абонентов. Набор ключей для абонента 1 К 12 … К 1 n Набор ключей для абонента К 21 К 22 … К 2 n 2 … … Кn 1 Kn 2 … Knn Набор ключей для абонента n Каждая i-я строка матрицы представляет собой набор ключей конкретного абонента I для связи со всеми остальными N-1 абонентами. Сетевые наборы должны распространяться по защищенным каналам (для этого существуют определенные методы и алгоритмы, обеспечивающие защищенное распределение ключей) или из рук в руки.

СИММЕТРИЧНЫЕ КРИПТОАЛГОРИТМЫ В качестве типичных алгоритмов симметричного шифрования можно указать известный алгоритм шифрования DES (Data Encryption Standard), долгое время являвшийся фактическим стандартом шифрования в США и мире, европейский стандарт шифрования IDEA (International Data Encryption Algorithm) и российский стандарт шифрования ГОСТ 2814789. Блочные симметричные криптоалгоритмы DES, IDEA, ГОСТ 28147 -89 и ряд других алгоритмов шифрования данных построены в соответствии с методологией сети Фейстеля. Сетью Фейстеля называется схема (метод) обратимых преобразований текста, при котором значение, вычисленное от одной из частей текста, накладывается на другие части. Сеть Фейстеля является модификацией метода смешивания текущей части шифруемого блока с результатом некоторой функции, вычисленной от другой независимой части того же блока. Эта методика обеспечивает выполнение важного требования о многократном использовании ключа и материала исходного блока информации. Сеть Фейстеля надежно зарекомендовала себя как криптостойкая схема выполнения обратимых преобразований.

УПРОЩЕННАЯ СХЕМА АЛГОРИТМА СИМЕТРИЧНОГО ШИФРОВАНИЯ

СИММЕТРИЧНОЕ ШИФРОВАНИЕ Смысл симметричного шифрования состоит в многократном рассеивании и перемешивании исходных данных. Функционирование алгоритмов DES, IDEA и ГОСТ 28147 -89 можно коротко описать следующим образом: 1. Исходные данные разбиваются на блоки фиксированной длины, может осуществляться начальная перестановка данных в каждом блоке. 2. Данные преобразуются с использованием ключа шифрования (сам ключ шифрования также предварительно преобразуется). 3. Преобразование выполняется определенное число раз (раундов), после каждого преобразования может выполняться перестановка данных (для определения параметров перестановки в ГОСТ 28147 -89 служит дополнительный ключевой элемент – узел замены); в качестве исходного результата для преобразования используется результат предыдущего преобразования и перестановки.

СИММЕТРИЧНОЕ ШИФРОВАНИЕ Существенным недостатком алгоритма DES является короткий ключ (56 значащих битов), что при современном уровне развития компьютерных средств означает высокую вероятность его взлома путем прямого перебора значений ключа. Российский стандарт шифрования ГОСТ 28147 -89 не имеет данного недостатка, длина его ключа составляет 256 бит. Алгоритм IDEA имеет длину ключа 128 бит. В ситуациях, когда надежность алгоритма DES недостаточна, используется его модификация – Triple DES (тройной DES). Следует отметить, что существует несколько вариантов Triple DES. Чаще всего используется вариант шифрования на трех ключах: открытый текст шифруется на первом ключе, полученный шифртекст – на втором ключе, и наконец, данные, полученные после второго шага, шифруются на третьем ключе. Все три ключа выбираются независимо друг от друга.

СТАНДАРТ СИММЕТРИЧНОГО ШИФРОВАНИЯ AES

СТАНДАРТ СИММЕТРИЧНОГО ШИФРОВАНИЯ AES

АСИММЕТРИЧНЫЕ КРИПТОАЛГОРИТМЫ ОБОБЩЕННАЯ СХЕМА АСИММЕТРИЧНОЙ КРИПТОСИСТЕМЫ ШИФРОВАНИЯ

АСИММЕТРИЧНЫЕ КРИПТОАЛГОРИТМЫ

АСИММЕТРИЧНЫЕ КРИПТОАЛГОРИТМЫ

КРИПТОАЛГОРИТМЫ НА ОСНОВЕ ЭЛЛИПТИЧЕСКИХ КРИВЫХ Общие положения Что такое Эллиптическая кривая? В общем случае эллиптическая кривая описывается математическим уравнением вида: y 2+axy+by=x 3+cx 2+dx+e , где a, b, c, d и e являются действительными числами, удовлетворяющими некоторым простым условиям.

КРИПТОАЛГОРИТМЫ НА ОСНОВЕ ЭЛЛИПТИЧЕСКИХ КРИВЫХ Общие положения В случае криптографии с использованием эллиптических кривых приходится иметь дело с редуцированной формой эллиптической кривой, которая определяется над конечным полем. Особый интерес для криптографии представляет объект, называемый эллиптической группой по модулю p, где p является простым числом. Эллиптическая кривая над конечным полем задаётся уравнением y 2=x 3+ax+b (mod p).

КРИПТОАЛГОРИТМЫ НА ОСНОВЕ ЭЛЛИПТИЧЕСКИХ КРИВЫХ Общие положения Пространственный график эллиптической кривой y 2=x 3 -5 x+1

КРИПТОАЛГОРИТМЫ НА ОСНОВЕ ЭЛЛИПТИЧЕСКИХ КРИВЫХ Общие положения Криптоалгоритм основан на “Проблеме Дискретного Логарифма Эллиптической Кривой” (Elliptic Curve Discrete Logarithm Problem – ECDLP): “Даны “базовая точка” P и расположенная на кривой точка k. P; найти значение k”. Для эллиптических кривых и базовых точек решение таких уравнений представляет весьма и весьма большую трудность! С точки же зрения криптографии имеется возможность определить новую криптографическую систему на основе эллиптических кривых. Любая стандартная система, основанная на проблеме дискретного логарифма, аналогична системе основанной на ECDLP. Например, Эллиптическая Кривая DSA (ECDSA) уже стандартизирована (ANSI X 9. 62 – Ref. 4) и на ее основе может быть реализован протокол открытого обмена ключами Diffie. Hellman.

КРИПТОАЛГОРИТМЫ НА ОСНОВЕ ЭЛЛИПТИЧЕСКИХ КРИВЫХ Общие положения Из-за трудности взлома алгоритм ECDLP можно применять для высоко защищенных систем; обеспечивая сопоставимый уровень безопасности, алгоритм имеет значительно меньшие размеры ключа, чем, например, алгоритмы RSA или DSA. В приведенной ниже таблице сравниваются приблизительные размеры параметров эллиптических систем и RSA, обеспечивающих одинаковую стойкость шифра, которая рассчитывается на основе современных методов решения ECDLP и факторинга (поиска делителей) для больших целых чисел. Система на основе эллиптической кривой (базовая точка P) 106 бит 132 бит 160 бит 224 бит RSA (длина модуля n) 512 бит 768 бит 1024 бит 2048 бит

КРИПТОАЛГОРИТМЫ НА ОСНОВЕ ЭЛЛИПТИЧЕСКИХ КРИВЫХ Общие положения Использование эллиптических кривых позволяет строить высоко защищенные системы с ключами явно меньших размеров по сравнению с аналогичными “традиционными” системами типа RSA или DSA. В частности такие системы менее требовательны к вычислительной мощности и объему памяти оборудования и потому хорошо подходят, например, для смарт-карт или портативных телефонов. Разумеется существуют и проблемы, которые ограничивают повсеместное распространение криптографических систем на основе эллиптических кривых.

КРИПТОАЛГОРИТМЫ НА ОСНОВЕ ЭЛЛИПТИЧЕСКИХ КРИВЫХ Некоторые проблемы и трудности в использовании систем на основе Эллиптической Кривой 1. Истинная сложность ECDLP ещё не осознана полностью. Исследования показывают, что некоторые использовавшиеся для отработки алгоритмов шифрования эллиптические кривые, фактически не подходят для таких операций. Такие кривые называются «аномальными» . 2. Чрезвычайно трудно создать подходящую кривую и точку Р. Координаты базовой точки P должны иметь достаточно большое значение, чтобы гарантировать трудность взлома ECDLP. 3. Относительно медленная проверка цифровой подписи. 4. Проблема лицензирования и патентования криптосистем на основе эллиптической кривой еще не решена. В этой области существует множество патентов, но главным образом для применения в частных случаях.

КРИПТОАЛГОРИТМЫ НА ОСНОВЕ ЭЛЛИПТИЧЕСКИХ КРИВЫХ Скорость обработки Сравнительные характеристики алгоритмов RSA и ECDSA при создании и проверки подписей. Алгоритмы выполнялись на параллельных процессорах Motorola 56303 DSP (66 МГЦ). Создание подписи Проверка подписи RSA (1024 бита) 25 ms < 2 ms ECDSA (160 бит) 32 ms 33 ms RSA (2048 битов) 120 ms 5 ms ECDSA (216 битов) 68 ms 70 ms

КРИПТОАЛГОРИТМЫ НА ОСНОВЕ ЭЛЛИПТИЧЕСКИХ КРИВЫХ Заключительные замечания Криптосистемы на основе эллиптической кривой получают все большее распространение скорее как альтернатива, а не замена системам на основе RSA, поскольку системы на основе ECDLP имеют некоторые преимущества, особенно при использовании в устройствах с маломощными процессорами и/или маленькой памятью.

ФУНКЦИЯ ХЭШИРОВАНИЯ

ФУНКЦИЯ ХЭШИРОВАНИЯ

ФУНКЦИЯ ХЭШИРОВАНИЯ

ЭЛЕКТРОННАЯ ЦИФРОВАЯ ПОДПИСЬ

ОСНОВНЫЕ ПРОЦЕДУРЫ ЭЦП Электронная цифровая подпись используется для аутентификации текстов, передаваемых по телекоммуникационным каналам. Функционально цифровая подпись аналогична обычной рукописной подписи и обладает ее основными достоинствами: - удостоверяет, что подписанный текст исходит от лица, поставившего подпись; - не дает самому этому лицу возможности отказаться от обязательств, связанных с подписанным текстом; - гарантирует целостность подписанного текста. Электронная цифровая подпись представляет собой относительно небольшое количество дополнительной цифровой информации, передаваемой вместе с подписываемым текстом. ЭЦП основана на обратимости ассиметричных шифров, а также на взаимосвязанности содержимого сообщения, самой подписи и пары ключей. Изменение хотя бы одного из этих элементов сделает невозможным подтверждение подлинности цифровой подпись.

ОСНОВНЫЕ ПРОЦЕДУРЫ ЭЦП реализуется при помощи асимметричных алгоритмов шифрования и хеш-функций. Технология применения ЭЦП предполагает наличие сети абонентов, посылающих другу подписанные электронные документы. Для каждого абонента генерируется пара ключей: секретный и открытый. Секретный ключ хранится абонентом в тайне и используется им для формирования ЭЦП. Открытый ключ известен всем другим пользователям и предназначен для проверки ЭЦП получателем подписанного электронного документа. Система ЭЦП включает две основные процедуры: – процедуру формирования цифровой подписи; – процедуру проверки цифровой подписи. В процедуре формирования подписи используется секретный ключ отправителя сообщения, в процедуре проверки подписи – открытый ключ отправителя.

ПРОЦЕДУРА ФОРМИРОВАНИЯ ЦИФРОВОЙ ПОДПИСИ

ПРОЦЕДУРА ПРОВЕРКИ ЦИФРОВОЙ ПОДПИСИ

РАСПРЕДЕЛЕНИЕ КЛЮЧЕЙ Любая криптографическая система основана на использовании криптографических ключей. Под ключевой информацией понимается совокупность всех действующих в информационной сети или системе ключей. Распределение ключей – самый ответственный процесс в управлении ключами. Для распределения ключей между пользователями компьютерной сети используются следующие основные способы: 1. Использование одного или нескольких центров распределения ключей; 2. Прямой обмен ключами между пользователями. Для решения проблемы частой смены ключа и в случае, если пользователи не знакомы между собой, возможно: 1. Использование асимметричной криптосистемы с открытым ключом; 2. Использование системы с открытым ключом Диффи-Хеллмана; 3. Использование протоколов квантовой криптографии.

ИСПОЛЬЗОВАНИЕ КОМБИНИРОВАННОЙ КРИПТОСИСТЕМЫ СХЕМА ШИФРОВАНИЯ СООБЩЕНИЯ КОМБИНИРОВАННЫМ МЕТОДОМ

ИСПОЛЬЗОВАНИЕ КОМБИНИРОВАННОЙ КРИПТОСИСТЕМЫ СХЕМА РАСШИФРОВАНИЯ СООБЩЕНИЯ КОМБИНИРОВАННЫМ МЕТОДОМ

МЕТОД РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ ДИФФИ-ХЕЛЛМАНА

МЕТОД РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ ДИФФИ-ХЕЛЛМАНА Пользователи А и В, участвующие в обмене информации, генерируют независимо друг от друга свои случайные секретные ключи k. А и k. В (k. А и k. В – случайные большие целые числа, которые хранятся пользователями А и В в секрете). Затем пользователь А вычисляет на основании своего секретного ключа k. А открытый ключ: KА=gk. A (mod N). Одновременно пользователь В вычисляет на основании своего секретного ключа k. В открытый ключ: KВ=gk. В (mod N). Здесь N и g – большие целые простые числа. Арифметические действия выполняются с приведением по модулю N. Числа N и g могут не храниться в секрете.

МЕТОД РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ ДИФФИ-ХЕЛЛМАНА Как правило, эти значения являются общими для всех пользователей сети или системы. Затем пользователи А и В обмениваются своими открытыми ключами КА и КВ по незащищенному каналу и используют их для вычисления общего сессионного ключа К (разделяемого секрета): пользователь А: К=(КВ)k. А (mod N)=(gk. B)k. A (mod N), пользователь В: К=(КА)k. В (mod N)=(gk. А)k. В (mod N), при этом К=К`, так как (gk. B)k. A=(gk. A)k. B (mod N). Таким образом, результатом этих действий оказывается общий сессионный ключ, который является функцией обоих секретных ключей k. А и k. В.

МЕТОД РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ ДИФФИ-ХЕЛЛМАНА

ПРИНЦИПЫ КВАНТОВОЙ КРИПТОГРАФИИ Квантовая криптография это метод, позволяющий двум пользователям, не обладающим изначально никакими общими для них секретными данными, договориться о случайном ключе, который будет секретным от третьего лица, осуществляющего несанкционированный доступ к их коммуникациям. В криптографической науке выработалась своя терминология. Так, легальных пользователей по традиции называют "Алиса" и "Боб", тогда как лицо, осуществляющее несанкционированный доступ, называют "Ева".

ПРИНЦИПЫ КВАНТОВОЙ КРИПТОГРАФИИ Основу для квантовой криптографии составляют следующие главные квантово-механические принципы: Принцип 1. Невозможность различить абсолютно надёжно два неортогональных квантовых состояния. Принцип 2. Теорема запрета на клонирование. Благодаря унитарности и линейности квантовой механики, невозможно создать точную копию неизвестного квантового состояния без воздействия на исходное состояние. Принцип 3. Квантовое запутывание. Две квантовомеханические системы (даже разделённые пространственно) могут находиться в состоянии корреляции, так что измерение выбранной величины, осуществляемое над одной из систем, определит результат измерения этой величины на другой.

ПРОТОКОЛ КВАНТОВОЙ КРИПТОГРАФИИ ВВ 84 Алиса посылает фотоны, имеющие одну из четырех возможных 0, 45, 90 или 135° поляризаций, которую она выбирает случайным образом Для каждого фотона Боб выбирает случайным образом тип измерения: он изменяет либо прямолинейную поляризацию (+) , либо диагональную ( ) Боб записывает результаты изменения и сохраняет в тайне Боб открыто объявляет, какого типа измерения он проводил, а Алиса сообщает ему, какие измерения были правильными Алиса и Боб сохраняют все данные, полученные в тех случаях, когда Боб применял правильное измерение. Эти данные затем переводятся в биты (0 и 1), последовательность которых и является результатом первичной квантовой передачи

КВАНТОВОЕ РАСПРЕДЕЛЕНИЕ КЛЮЧА С ПОЛЯРИЗАЦИОННЫМИ СОСТОЯНИЯМИ ФОТОНОВ (ПРОТОКОЛ ВВ 84)

ПРАКТИЧЕСКИЕ СИСТЕМЫ КВАНТОВОГО РАСПРЕДЕЛЕНИЯ КЛЮЧА

ТЕХНОЛОГИИ АУТЕНТИФИКАЦИИ Аутентификация, авторизация и администрирование действий пользователя

Аутентификация, авторизация и администрирование действий пользователя

Аутентификация, авторизация и администрирование действий пользователя

Аутентификация, авторизация и администрирование действий пользователя

Аутентификация, авторизация и администрирование действий пользователя

Аутентификация, авторизация и администрирование действий пользователя Для предотвращения таких атак при построении протоколов аутентификации применяются следующие приемы: – использование механизмов типа «запрос–ответ» , меток времени, случайных чисел, идентификаторов, цифровых подписей; – привязка результата аутентификации к последующим действиям пользователей в рамках системы. Примером подобного подхода может служить осуществление в процессе аутентификации обмена секретными сеансовыми ключами, которые используются при дальнейшем взаимодействии пользователей; – периодическое выполнение процедур аутентификации в рамках уже установленного сеанса связи и т. п.

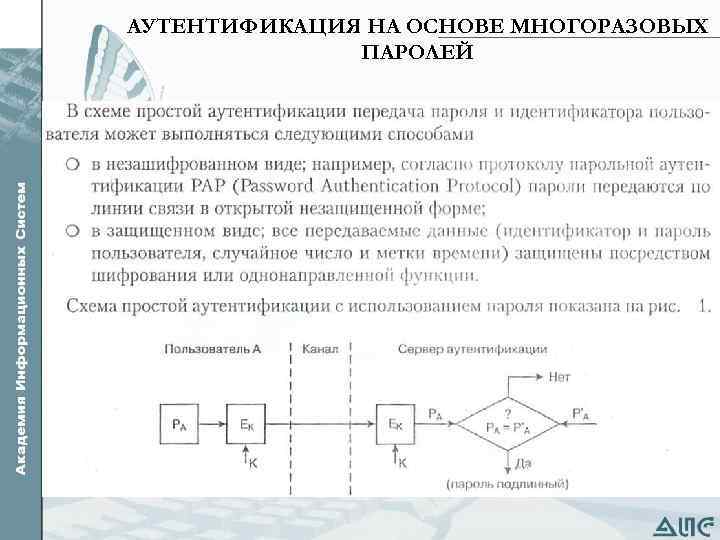

АУТЕНТИФИКАЦИЯ НА ОСНОВЕ МНОГОРАЗОВЫХ ПАРОЛЕЙ

АУТЕНТИФИКАЦИЯ НА ОСНОВЕ МНОГОРАЗОВЫХ ПАРОЛЕЙ

АУТЕНТИФИКАЦИЯ НА ОСНОВЕ ОДНОРАЗОВЫХ ПАРОЛЕЙ СУЩЕСТВУЮТ СЛЕДУЮЩИЕ МЕТОДЫ ПРИМЕНЕНИЯ ОДНОРАЗОВЫХ ПАРОЛЕЙ: 1. Использование механизма временных меток на основе системы единого времени; 2. Использование общего для легального пользователя и проверяющего списка случайных паролей и надежного механизма их синхронизации; 3. Использование общего для легального пользователя и проверяющего генератора псевдослучайных чисел с одним и тем же начальным значением.

АУТЕНТИФИКАЦИЯ НА ОСНОВЕ СЕРТИФИКАТОВ

АУТЕНТИФИКАЦИЯ НА ОСНОВЕ СЕРТИФИКАТОВ

СТРОГАЯ АУТЕНТИФИКАЦИЯ Основные понятия

СТРОГАЯ АУТЕНТИФИКАЦИЯ В зависимости от используемых криптографических алгоритмов протоколы строгой аутентификации можно разделить на следующие группы: – протоколы строгой аутентификации на основе симметричных алгоритмов шифрования; – протоколы строгой аутентификации на основе однонаправленных ключевых хэш-функций; – протоколы строгой аутентификации на основе асимметричных алгоритмов шифрования; – протоколы строгой аутентификации на основе алгоритмов электронной цифровой подписи.

СТРОГАЯ АУТЕНТИФИКАЦИЯ, ОСНОВАННАЯ НА СИММЕТРИЧНЫХ АЛГОРИТМАХ

СТРОГАЯ АУТЕНТИФИКАЦИЯ, ОСНОВАННАЯ НА СИММЕТРИЧНЫХ АЛГОРИТМАХ

СТРОГАЯ АУТЕНТИФИКАЦИЯ, ОСНОВАННАЯ НА СИММЕТРИЧНЫХ АЛГОРИТМАХ

СТРОГАЯ АУТЕНТИФИКАЦИЯ С ИСПОЛЬЗОВАНИЕМ ОДНОНАПРАВЛЕННЫХ КЛЮЧЕВЫХ ХЭШ-ФУНКЦИЙ АУТЕНТИФИКАЦИЯ С ИСПОЛЬЗОВАНИЕМ ОДНОСТОРОННЕЙ ХЭШ-ФУНКЦИИ С ПАРАМЕТРОМ-КЛЮЧОМ

СТРОГАЯ АУТЕНТИФИКАЦИЯ С ИСПОЛЬЗОВАНИЕМ ОДНОНАПРАВЛЕННЫХ КЛЮЧЕВЫХ ХЭШ-ФУНКЦИЙ ПРИМЕНЕНИЕ ОДНОСТОРОННЕЙ ХЭШ-ФУНКЦИИ К СООБЩЕНИЮ, ДОПОЛНЕННОМУ СЕКРЕТНЫМ КЛЮЧОМ К

СТРОГАЯ АУТЕНТИФИКАЦИЯ, ОСНОВАННАЯ НА АСИММЕТРИЧНЫХ АЛГОРИТМАХ

СТРОГАЯ АУТЕНТИФИКАЦИЯ, ОСНОВАННАЯ НА ИСПОЛЬЗОВАНИИ ЦИФРОВОЙ ПОДПИСИ

СТРОГАЯ АУТЕНТИФИКАЦИЯ, ОСНОВАННАЯ НА ИСПОЛЬЗОВАНИИ ЦИФРОВОЙ ПОДПИСИ

АУТЕНТИФИКАЦИЯ, ОБЛАДАЮЩАЯ СВОЙСТВОМ ДОКАЗАТЕЛЬСТВА С НУЛЕВЫМ ЗНАНИЕМ Общие положения Одна из уязвимостей протоколов простой аутентификации заключается в том, что после того, как доказывающий передаст проверяющему свой пароль, проверяющий может, используя данный пароль, выдать себя за проверяемого. Немногим лучше обстоит дело с протоколами строгой аутентификации. Дело в том, что А, отвечая на запросы В, обязан продемонстрировать знание секретного ключа, пусть даже и одноразово; при этом передаваемая информация не может быть напрямую использована В. Тем не менее некоторая ее часть поможет В получить дополнительную информацию о секрете А. Например, В имеет возможность так сформировать запросы, чтобы передаваемые ответы анализировались на предмет содержания дополнительной информации. Протоколы доказательства с нулевым знанием были разработаны специально для решения данной проблемы. Этой цели можно добиться при помощи демонстрации знания секрета, однако проверяющий должен быть лишен возможности получать дополнительную информацию о секрете доказывающего. Если сформулировать эту мысль в более строгой форме, то протоколы доказательства с нулевым знанием позволяют установить истинность утверждения и при этом не передавать какойлибо дополнительной информации о самом утверждении.

АУТЕНТИФИКАЦИЯ, ОБЛАДАЮЩАЯ СВОЙСТВОМ ДОКАЗАТЕЛЬСТВА С НУЛЕВЫМ ЗНАНИЕМ Общие положения Доказывающий выбирает произвольное начальное значение, являющиеся секретом, и на его основе вычисляет некоторый открытый параметр. Выбор начального значения зависит, прежде всего от дальнейших шагов протокола, при помощи которых производится доказательство. Конструкция протокола построена таким образом, что только сторона, владеющая секретом, сможет ответить на запросы в рамках протокола, и при этом ответы не несут какой-либо информации о данном секрете.

БИОМЕТРИЧЕСКАЯ АУТЕНТИФИКАЦИЯ Общие положения На сегодня можно выделить два типа систем биометрической аутентификации. К первому следует отнести биометрические системы, анализирующие статический образ пользователя: лицо, радужную оболочку и сетчатку глаза, рисунок кожи пальцев и ладони. Ко второму классу относятся биометрические системы аутентификации, анализирующие динамические образы, создаваемые пользователем при выполнении им заранее заданных действий. На рынке сегодня присутствуют три такие системы, построенные на основе анализа следующих параметров: динамики воспроизведения подписи или иного ключевого слова, особенности голоса и клавиатурного почерка. Основные параметры систем биометрической аутентификации: вероятности ошибок первого и второго рода {Р 1, Р 2}.

01 Crypto.ppt