Якуб локо.pptx

- Количество слайдов: 25

Творческое домашнее задание Якубовский В. И. ИБ 41 -а

Локальная сеть с выходом в Интернет (LAN – Local Area Networks) может представлять собой беспроводную или кабельную сеть объекта или группы объектов, расположенных как вблизи друг от друга, так и на значительном расстоянии. Локальновычислительные сети — популярный инструмент построения бизнес-системы, использующей информационные ресурсы, требующих защиты от несанкционированного доступа посторонних лиц.

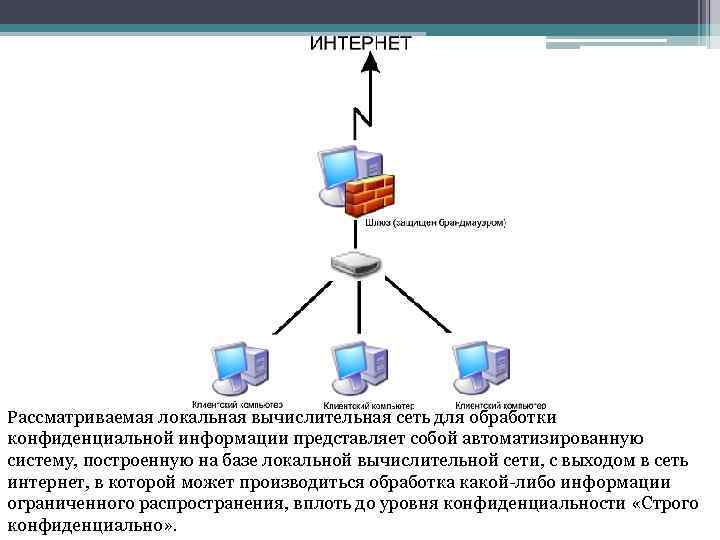

Рассматриваемая локальная вычислительная сеть для обработки конфиденциальной информации представляет собой автоматизированную систему, построенную на базе локальной вычислительной сети, с выходом в сеть интернет, в которой может производиться обработка какой-либо информации ограниченного распространения, вплоть до уровня конфиденциальности «Строго конфиденциально» .

Анализ угроз и уязвимостей ЛВС Угрозой может быть любое лицо, объект или событие, которое, в случае реализации, может потенциально стать причиной нанесения вреда ЛВС. Угрозы могут быть злонамеренными, такими, как умышленная модификация критической информации, или могут быть случайными, такими, как ошибки в вычислениях или случайное удаление файла. Угроза может быть также природным явлением, таким, как наводнение, ураган, молния и т. п.

Воздействия , нарушающие безопасность ЛВС: • Неавторизованный доступ к ЛВС - происходит в результате получения неавторизованным человеком доступа к ЛВС. • Несоответствующий доступ к ресурсам ЛВС - происходит в результате получения доступа к ресурсам ЛВС авторизованным или неавторизованным человеком неавторизованным способом. • Раскрытие данных - происходит в результате получения доступа к информации или ее чтения человеком и возможного раскрытия им информации случайным или неавторизованным намеренным образом. • Неавторизованная модификация данных и программ - происходит в результате модификации, удаления или разрушения человеком данных и программного обеспечения ЛВС неавторизованным или случайным образом. • Раскрытие трафика ЛВС - происходит в результате получения доступа к информации или ее чтения человеком и возможного ее разглашения случайным или неавторизованным намеренным образом тогда, когда информация передается через ЛВС. • Подмена трафика ЛВС - происходит в результате появлений сообщений, которые имеют такой вид, как будто они посланы законным заявленным отправителем, а на самом деле сообщения посланы не им. • Неработоспособность ЛВС - происходит в результате реализации угроз, которые не позволяют ресурсам ЛВС быть своевременно доступными.

Неавторизованный доступ к ЛВC. • • • Неавторизованный доступ к ЛВС может происходить с использованием следующих типов уязвимых мест: отсутствие или недостаточность схемы идентификации и аутентификации; совместно используемые пароли, плохое управление паролями или легкие для угадывания пароли; использование известных системных брешей и уязвимых мест, которые не были исправлены; неполное использование механизмов блокировки ПК, хранимые в пакетных файлах на дисках ПК пароли доступа к ЛВС; слабый физический контроль за сетевыми устройствами; отсутствие тайм-аута при установлении сеанса и регистрации неверных попыток; отсутствие отключения терминала при многочисленных неудачных попытках установления сеанса и регистрации таких попыток.

Несоответствующий доступ к ресурсам ЛВC. • • Несоответствующий доступ к ресурсам ЛВС может происходить при использовании следующих типов уязвимых мест: использование при назначении прав пользователям по умолчанию таких системных установок, которые являются слишком разрешающими для пользователей; неправильное использование привилегий администратора или менеджера ЛВС; данные, хранящиеся с неадекватным уровнем защиты или вообще без защиты; недостаточное или неправильное использование механизма назначения привилегий для пользователей, ПК, на которых не используют никакого контроля доступа на уровне файлов.

Раскрытие данных. • • • Компрометация данных ЛВС может происходить при использовании следующих типов уязвимых мест: неправильные установки управления доступом; данные, которые считаются достаточно критичными, чтобы нужно было использовать шифрование, но хранятся в незашифрованной форме; исходные тексты приложений, хранимые в незашифрованной форме; мониторы, находящиеся в помещениях, где много посторонних людей; станции печати, находящиеся в помещениях, где много посторонних людей; резервные копии данных и программного обеспечения, хранимые в открытых помещениях.

Неавторизованная модификация данных и программ. • • • Неавторизованная модификация данных и программного обеспечения может происходить при использовании следующих типов уязвимых мест: разрешение на запись, предоставленное пользователям, которым требуется только разрешение на доступ по чтению; необнаруженные изменения в программном обеспечении, включая добавление кода для создания программы троянского коня; отсутствие криптографической контрольной суммы критических данных; механизм привилегий, который позволяет избыточное разрешение записи; отсутствие средств выявления и защиты от вирусов.

Раскрытие трафика ЛВС. Компрометация трафика ЛВС может происходить при использовании следующих типов уязвимых мест: • неадекватная физическая защита устройств ЛВС и среды передачи; • передача открытых данных с использованием широковещательных протоколов передачи; • передача открытых данных (незашифрованных) по среде ЛВС.

Разрушение функций ЛВС. Разрушение функциональных возможностей ЛВС может происходить при использовании следующих типов уязвимых мест: • неспособность обнаружить необычный характер трафика (то есть намеренное переполнение трафика); • неспособность перенаправить трафик, выявить отказы аппаратных средств ЭВМ, и т. д. ; • конфигурация ЛВС, допускающая возможность выхода из строя из-за отказа в одном месте; • неавторизованные изменения компонентов аппаратных средств ЭВМ (переконфигурирование адресов на автоматизированных рабочих местах, изменение конфигурации маршрутизаторов или «хабов» , и т. д. ); • неправильное обслуживание аппаратных средств ЛВС; • недостаточная физическая защита аппаратных средств ЛВС.

Сетевые атаки Наиболее распространены следующие атаки: • Подслушивание (sniffing). • Анализ сетевого трафика. • Подмена доверенного субъекта. • Посредничество. • Перехват сеанса (session hijacking). • Отказ в обслуживании (Denial of Service, Do. S). • Сетевая разведка — это сбор информации о сети с помощью общедоступных данных и приложений.

Перечисленные атаки на IP-сети возможны в результате: • использования общедоступных каналов передачи данных. Важнейшие данные, передаются по сети в незашифрованном виде; • уязвимости в процедурах идентификации, реализованных в стеке TCP/IP. Идентифицирующая информация на уровне IP передается в открытом виде; • отсутствия в базовой версии стека протоколов TCP/IP механизмов, обеспечивающих конфиденциальность и целостность передаваемых сообщений; • аутентификации отправителя по его IP-адресу. Процедура аутентификации выполняется только на стадии установления соединения, а в дальнейшем подлинность принимаемых пакетов не проверяется; • отсутствия контроля за маршрутом прохождения сообщений в сети Internet, что делает удаленные сетевые атаки практически безнаказанными.

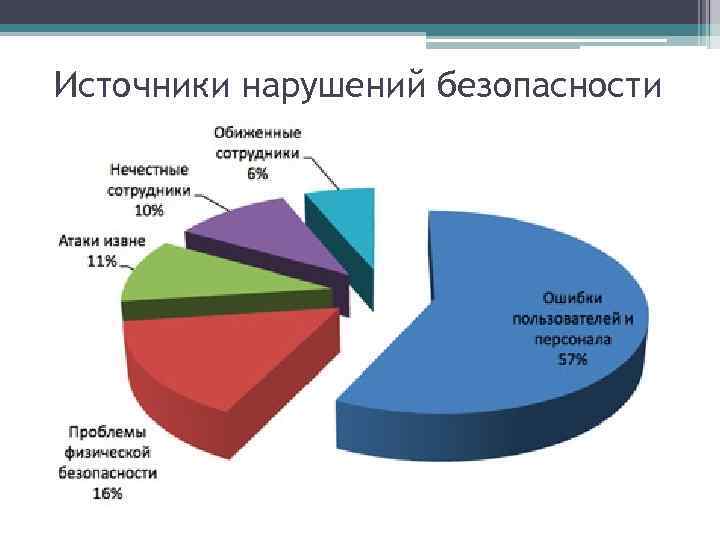

Источники нарушений безопасности

Согласно данным Национального института стандартов и технологий США (NIST), 55 % случаев нарушения безопасности ИС — следствие непреднамеренных ошибок. Работа в глобальной ИС делает этот фактор достаточно актуальным, причем источником ущерба могут быть как действия пользователей организации, так и пользователей глобальной сети, что особенно опасно. На втором месте по размерам ущерба располагаются кражи и подлоги. В большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и защитными мерами.

Преднамеренные попытки получения НСД через внешние коммуникации занимают около 10 % всех возможных нарушений. Цели нарушителя, осуществляющего атаку: • нарушение конфиденциальности передаваемой информации; • нарушение целостности и достоверности передаваемой информации; • нарушение работоспособности всей системы или отдельных ее частей.

Проведя анализ угроз ЛВС, должны быть, поставлены следующие цели при разработке эффективной защиты для них: • обеспечить конфиденциальность данных в ходе их хранения, обработки или при передаче по ЛВС; • обеспечить целостность данных в ходе их хранения, обработки или при передаче по ЛВС; • обеспечить доступность данных, хранимых в ЛВС, а также возможность их своевременной обработки и передачи; • гарантировать идентификацию пользователя в ЛВС; • управление доступом к информации хранящейся, обрабатываемой и передаваемой в ЛВС; • управлением риском защищенности системы ЛВС.

Адекватная защита локальной вычислительной сети требует: • соответствующей комбинации политики безопасности; • организационных мер защиты; • технические средства защиты; • обучения и инструктажей пользователей и плана обеспечения непрерывной работы.

Меры административноорганизационного уровня. Выделяют следующие группы организационных мер: • управление персоналом; • физическая защита; • поддержание работоспособности; • реагирование на нарушения режима безопасности; • планирование восстановительных работ.

Меры и средства программнотехнического уровня. В рамках современных информационных систем должны быть доступны следующие механизмы безопасности: • идентификация и проверка подлинности пользователей; • управление доступом; • протоколирование и аудит; • криптография; • экранирование; • обеспечение высокой доступности.

Пример типовой политики безопасности Сетевая безопасность: • Головной файрвол. Обязателен антивирусный контроль трафика на файрволе. Файрвол администрируется локально или удаленно с обязательным использованием средств шифрования трафика и только из внутренней сети. Из операционной системы на файрволе удаляются все не нужные сервисы и протоколы, ставятся и регулярно обновляются необходимые патчи, создается максимально безопасная конфигурация ОС. Пользователь имеется только один - администратор. • Протоколирование и регулярный мониторинг доступа.

• Электронная почта. Необходимо обеспечить возможность безопасной отправки - приема почты через Интернет. • Система обнаружения атак. (IDS-Intrusion Detection System). Располагается на выделенных компьютерах, контролируя входной трафик из Интернет на файрвол и трафик внутри сегментов корпоративной сети. • Контроль содержания трафика. Для контроля содержимого трафика устанавливается система анализа и контроля трафика.

Локальная безопасность (безопасность рабочих станций). • Антивирусный контроль. Обязательный антивирусный контроль на рабочих станциях. Обязателен автоматический запуск антивирусного монитора и обязательно его автоматическое обновление через Интернет каждую неделю • Защита от НСД. Необходимо поставить аппаратную систему защиты от НСД, которая должна контролировать и разграничивать доступ к каждой рабочей станции и серверу на аппаратном уровне (при загрузке).

• Криптографическая защита данных. Сотрудники компании должны сохранять информацию начиная с уровня «Строго Конфиденциально» (см. положение о уровнях секретности информации) на PGP крипто диске (или на крипто диске иной разработки), разрешенном менеджментом компании. • Защита персональным файрволом. Все рабочие станции и мобильные компьютеры должны быть защищены персональным файрволом. • Резервирование данных. Обязательным является резервирование пользователями важных данных на персональных компьютерах на внутреннем сервере данных компании. Обязательно наличие бэкап-диска для сервера данных. Бэкап делается либо каждую неделю, либо после серьезных изменений в системе. Необходимо сохранять три цикла генерации бэкапа. • Протоколирование доступа При локальном доступе пользователя к рабочей станции ведется лог-файл его посещений (протоколируются все удачные и неудачные попытки входа в систему)

Наверно всё. Спасибо за внимание.

Якуб локо.pptx