Prezentatsia_po_ISPDN.ppt

- Количество слайдов: 47

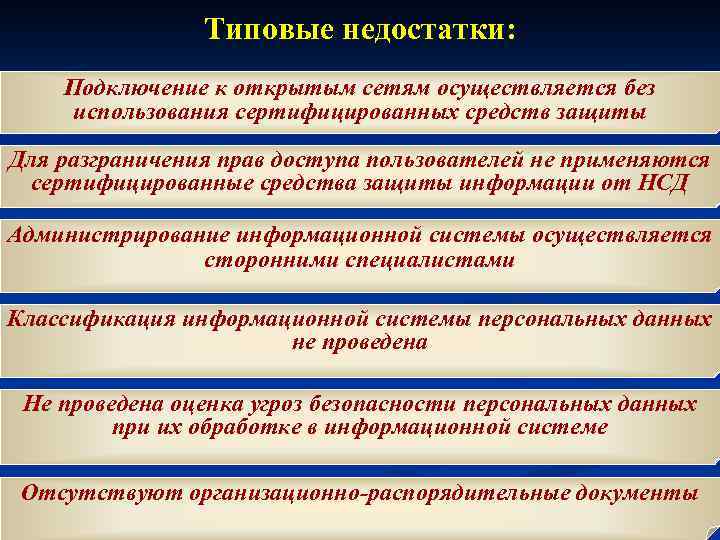

Типовые недостатки: Подключение к открытым сетям осуществляется без использования сертифицированных средств защиты Для разграничения прав доступа пользователей не применяются сертифицированные средства защиты информации от НСД Администрирование информационной системы осуществляется сторонними специалистами Классификация информационной системы персональных данных не проведена Не проведена оценка угроз безопасности персональных данных при их обработке в информационной системе Отсутствуют организационно-распорядительные документы

ПЕРЕЧЕНЬ СВЕДЕНИЙ КОНФИДЕНЦИАЛЬНОГО ХАРАКТЕРА утвержден Указом Президента Российской Федерации от 6 марта 1997 г. № 188

ЗАКОНОДАТЕЛЬНАЯ БАЗА ПО ОБЕСПЕЧЕНИЮ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ Федеральный закон от 27 июля 2006 г. N 152 -ФЗ "О персональных данных"

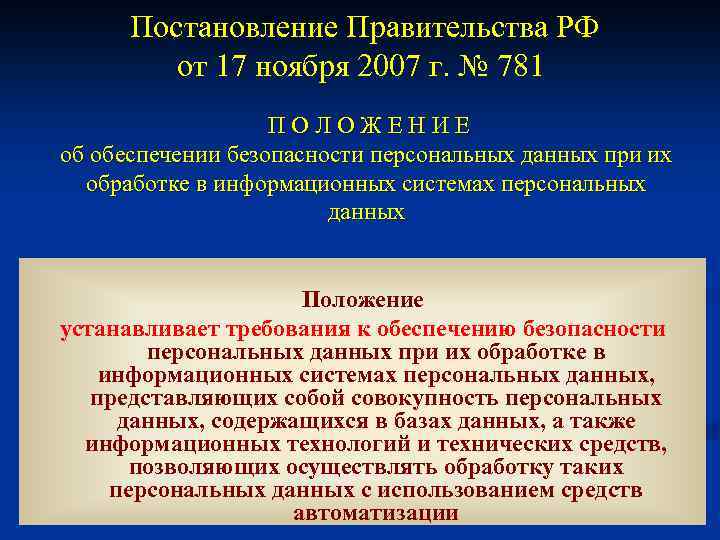

Постановление Правительства РФ от 17 ноября 2007 г. № 781 П О Л О Ж Е Н И Е об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных Положение устанавливает требования к обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, представляющих собой совокупность персональных данных, содержащихся в базах данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации

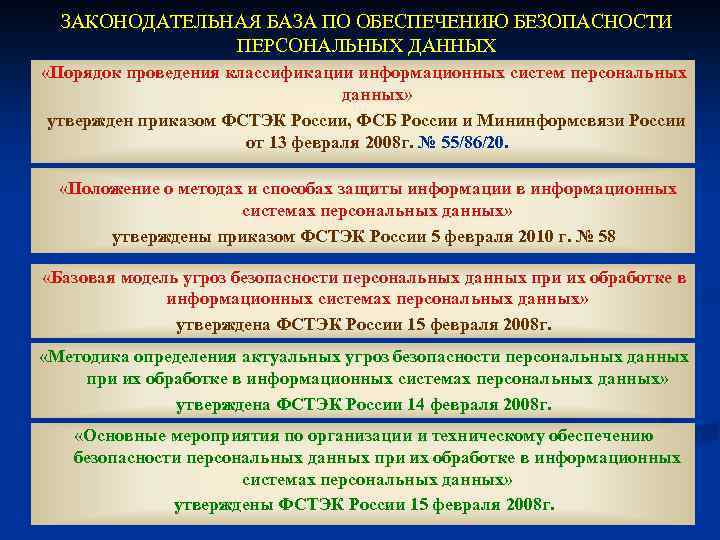

ЗАКОНОДАТЕЛЬНАЯ БАЗА ПО ОБЕСПЕЧЕНИЮ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ «Порядок проведения классификации информационных систем персональных данных» утвержден приказом ФСТЭК России, ФСБ России и Мининформсвязи России от 13 февраля 2008 г. № 55/86/20. «Положение о методах и способах защиты информации в информационных системах персональных данных» утверждены приказом ФСТЭК России 5 февраля 2010 г. № 58 «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» утверждена ФСТЭК России 15 февраля 2008 г. «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных» утверждена ФСТЭК России 14 февраля 2008 г. «Основные мероприятия по организации и техническому обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» утверждены ФСТЭК России 15 февраля 2008 г.

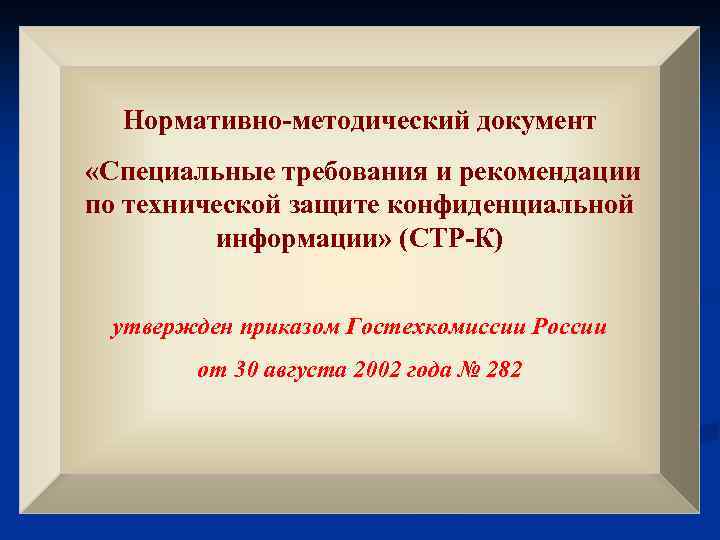

Нормативно-методический документ «Специальные требования и рекомендации по технической защите конфиденциальной информации» (СТР-К) утвержден приказом Гостехкомиссии России от 30 августа 2002 года № 282

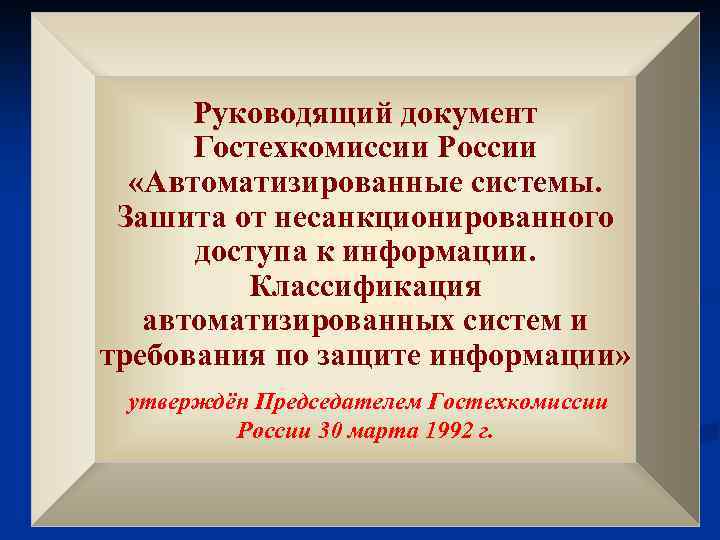

Руководящий документ Гостехкомиссии России «Автоматизированные системы. Зашита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» утверждён Председателем Гостехкомиссии России 30 марта 1992 г.

КЛАССИФИКАЦИЯ АС 9 КЛАССОВ ЗАЩИЩЕННОСТИ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА: 1 А 1 Б 1 В 1 Г 1 Д 2 А 2 Б 3 А 3 Б 3 ГРУППЫ АС: П Е Р В А Я Многопользовательские АС, с информацией разного уровня конфиденциальности. Пользователи имеют разные права доступа к информации. В Т О Р А Я Т Р Е Т Ь Я Многопользовательские АС, с информацией разного Однопользовательская АС, с информацией одного уровня конфиденциальности. Пользователи имеют одинаковые права доступа к информации. уровня конфиденциальности.

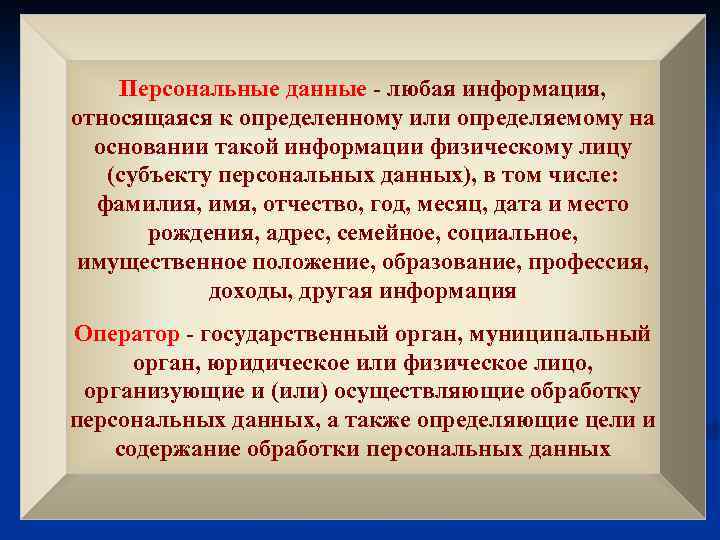

Персональные данные - любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе: фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация Оператор - государственный орган, муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели и содержание обработки персональных данных

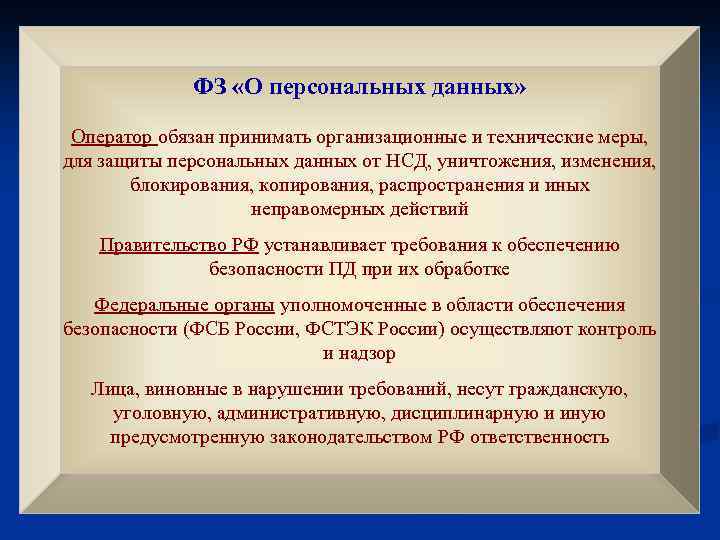

ФЗ «О персональных данных» Оператор обязан принимать организационные и технические меры, для защиты персональных данных от НСД, уничтожения, изменения, блокирования, копирования, распространения и иных неправомерных действий Правительство РФ устанавливает требования к обеспечению безопасности ПД при их обработке Федеральные органы уполномоченные в области обеспечения безопасности (ФСБ России, ФСТЭК России) осуществляют контроль и надзор Лица, виновные в нарушении требований, несут гражданскую, уголовную, административную, дисциплинарную и иную предусмотренную законодательством РФ ответственность

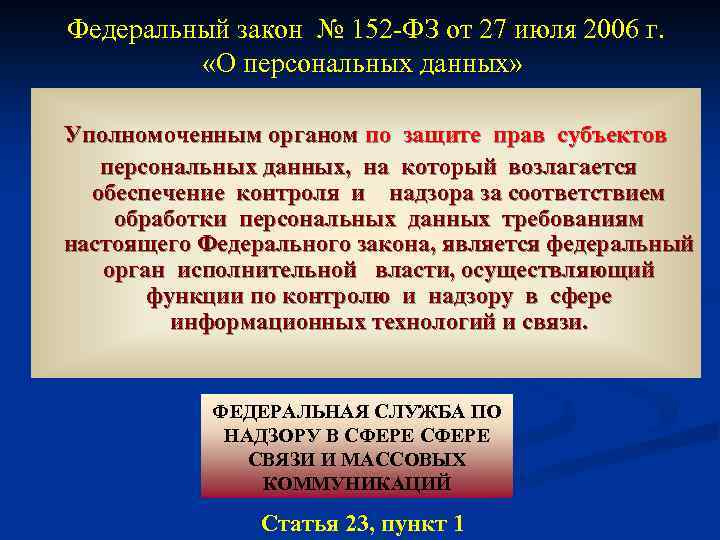

Федеральный закон № 152 -ФЗ от 27 июля 2006 г. «О персональных данных» Уполномоченным органом по защите прав субъектов персональных данных, на который возлагается обеспечение контроля и надзора за соответствием обработки персональных данных требованиям настоящего Федерального закона, является федеральный орган исполнительной власти, осуществляющий функции по контролю и надзору в сфере информационных технологий и связи. ФЕДЕРАЛЬНАЯ СЛУЖБА ПО НАДЗОРУ В СФЕРЕ СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ Статья 23, пункт 1

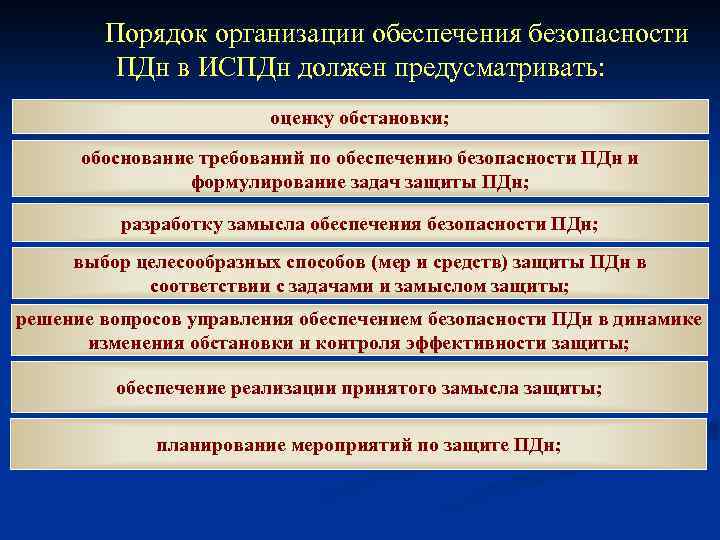

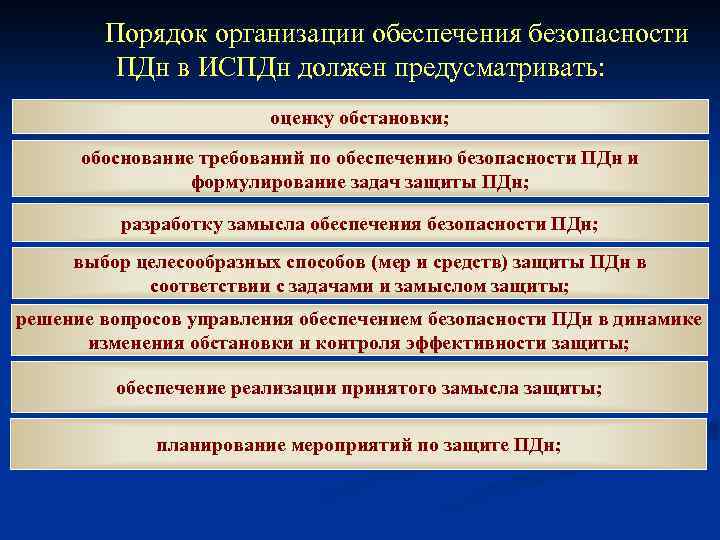

Порядок организации обеспечения безопасности ПДн в ИСПДн должен предусматривать: оценку обстановки; обоснование требований по обеспечению безопасности ПДн и формулирование задач защиты ПДн; разработку замысла обеспечения безопасности ПДн; выбор целесообразных способов (мер и средств) защиты ПДн в соответствии с задачами и замыслом защиты; решение вопросов управления обеспечением безопасности ПДн в динамике изменения обстановки и контроля эффективности защиты; обеспечение реализации принятого замысла защиты; планирование мероприятий по защите ПДн;

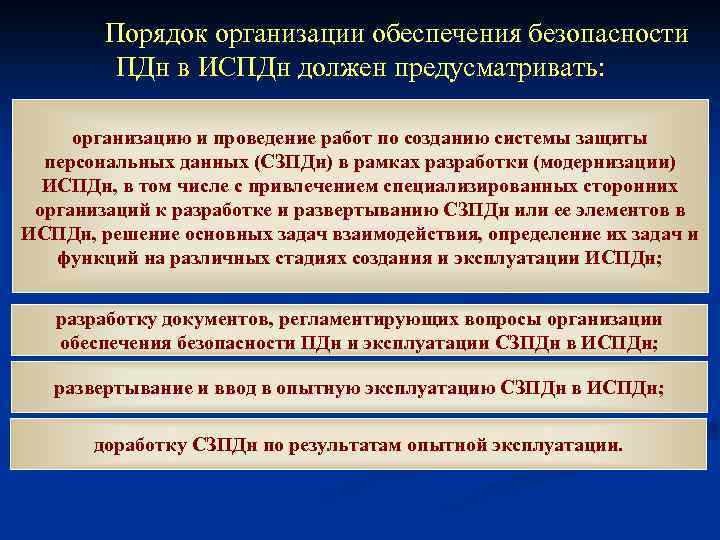

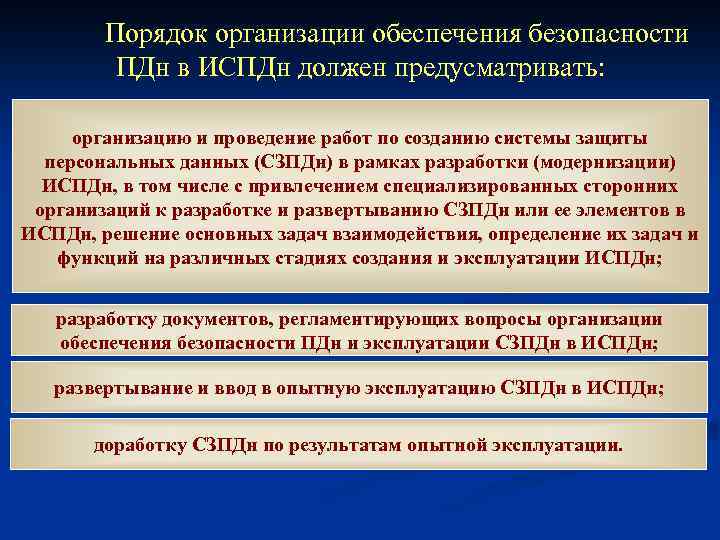

Порядок организации обеспечения безопасности ПДн в ИСПДн должен предусматривать: организацию и проведение работ по созданию системы защиты персональных данных (СЗПДн) в рамках разработки (модернизации) ИСПДн, в том числе с привлечением специализированных сторонних организаций к разработке и развертыванию СЗПДн или ее элементов в ИСПДн, решение основных задач взаимодействия, определение их задач и функций на различных стадиях создания и эксплуатации ИСПДн; разработку документов, регламентирующих вопросы организации обеспечения безопасности ПДн и эксплуатации СЗПДн в ИСПДн; развертывание и ввод в опытную эксплуатацию СЗПДн в ИСПДн; доработку СЗПДн по результатам опытной эксплуатации.

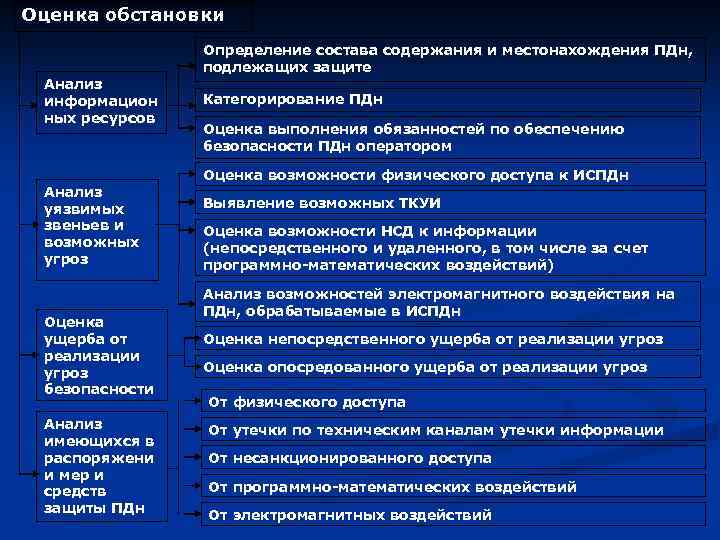

Оценка обстановки Определение состава содержания и местонахождения ПДн, подлежащих защите Анализ информацион ных ресурсов Категорирование ПДн Оценка выполнения обязанностей по обеспечению безопасности ПДн оператором Оценка возможности физического доступа к ИСПДн Анализ уязвимых звеньев и возможных угроз Оценка ущерба от реализации угроз безопасности Анализ имеющихся в распоряжени и мер и средств защиты ПДн Выявление возможных ТКУИ Оценка возможности НСД к информации (непосредственного и удаленного, в том числе за счет программно-математических воздействий) Анализ возможностей электромагнитного воздействия на ПДн, обрабатываемые в ИСПДн Оценка непосредственного ущерба от реализации угроз Оценка опосредованного ущерба от реализации угроз От физического доступа От утечки по техническим каналам утечки информации От несанкционированного доступа От программно-математических воздействий От электромагнитных воздействий

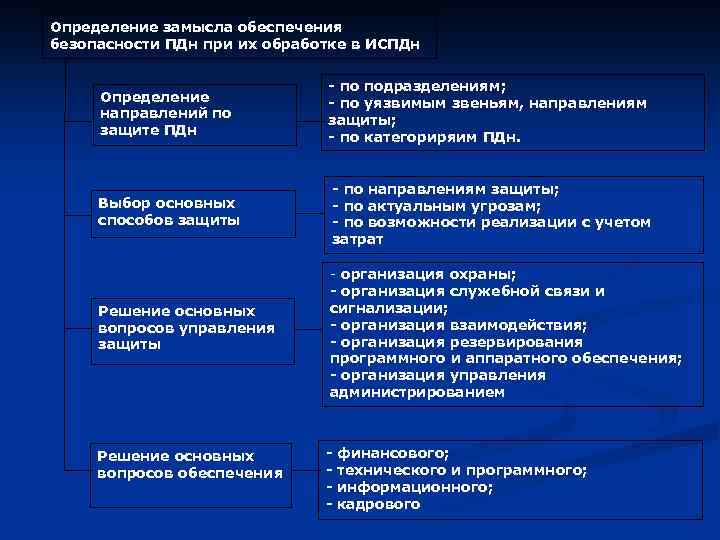

Определение замысла обеспечения безопасности ПДн при их обработке в ИСПДн Определение направлений по защите ПДн - по подразделениям; - по уязвимым звеньям, направлениям защиты; - по категориряим ПДн. Выбор основных способов защиты - по направлениям защиты; - по актуальным угрозам; - по возможности реализации с учетом затрат Решение основных вопросов управления защиты - организация охраны; - организация служебной связи и сигнализации; - организация взаимодействия; - организация резервирования программного и аппаратного обеспечения; - организация управления администрированием Решение основных вопросов обеспечения - финансового; - технического и программного; - информационного; - кадрового

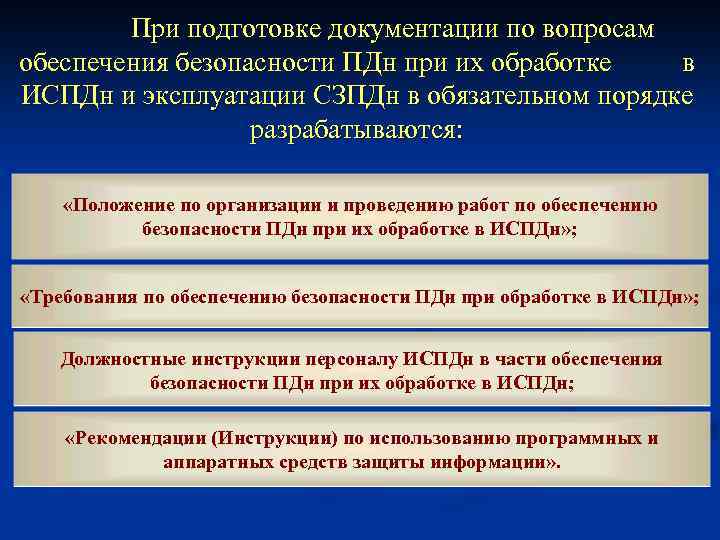

При подготовке документации по вопросам обеспечения безопасности ПДн при их обработке в ИСПДн и эксплуатации СЗПДн в обязательном порядке разрабатываются: «Положение по организации и проведению работ по обеспечению безопасности ПДн при их обработке в ИСПДн» ; «Требования по обеспечению безопасности ПДн при обработке в ИСПДн» ; Должностные инструкции персоналу ИСПДн в части обеспечения безопасности ПДн при их обработке в ИСПДн; «Рекомендации (Инструкции) по использованию программных и аппаратных средств защиты информации» .

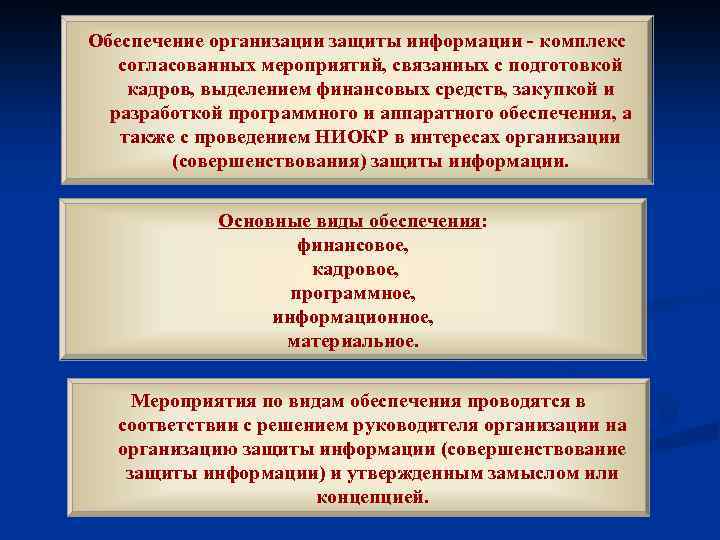

Обеспечение организации защиты информации - комплекс согласованных мероприятий, связанных с подготовкой кадров, выделением финансовых средств, закупкой и разработкой программного и аппаратного обеспечения, а также с проведением НИОКР в интересах организации (совершенствования) защиты информации. Основные виды обеспечения: финансовое, кадровое, программное, информационное, материальное. Мероприятия по видам обеспечения проводятся в соответствии с решением руководителя организации на организацию защиты информации (совершенствование защиты информации) и утвержденным замыслом или концепцией.

1. Порядок определения защищаемой информации 2. Порядок разработки, ввода в действие и эксплуатации объектов информатизации 3. Порядок привлечения подразделений органа власти, специализированных сторонних организаций к разработке и эксплуатации объектов информатизации и системы защиты информации, их задачи и функции на различных стадиях создания и эксплуатации объекта информатизации 4. Порядок взаимодействия подразделений управления, специализированных сторонних организаций при разработке и эксплуатации объектов информатизации и системы защиты информации 5. Обязанности и права должностных лиц по выполнению требований положения. Их ответственность за своевременность и качество формирования требований по защите информации, за качество и научно-технический уровень разработки системы защиты информации

Порядок проведения классификации информационных систем персональных данных Классификация ИСПДн осуществляется с учетом категорий и объема накапливаемых, обрабатываемых и распределяемых с их использованием ПДн с целью установления методов и способов защиты, необходимых для обеспечения безопасности ПДн Состав и функциональное содержание методов и средств зависит от вида и степени ущерба, возникающего вследствие реализации угроз безопасности ПДн В зависимости от объекта, причинение ущерба которому, в конечном счете, вызывается неправомерными действиями с ПДн, рассматриваются два вида ущерба: непосредственный и опосредованный

Порядок проведения классификации информационных систем персональных данных Непосредственный ущерб связан с причинением физического, материального, финансового или морального вреда непосредственно субъекту ПДн. Он возникает за счет незаконного использования (в том числе распространения) ПДн или за счет несанкционированной модификации этих данных и может проявляться в виде: n незапланированных и(или) непроизводительных финансовых или материальных затратах субъекта; n потери субъектом свободы действий вследствие шантажа и угроз, осуществляемых с использованием ПДн; n нарушения конституционных прав субъекта вследствие вмешательства в его личную жизнь путем осуществления контактов с ним по различным поводам без его на то желания (например - рассылка персонифицированных рекламных предложений и т. п. ). Опосредованный ущерб, связан с причинением вреда обществу и(или) государству вследствие нарушения нормальной деятельности экономических, политических, военных, медицинских, правоохранительных, социальных, кредитно-финансовых и иных государственных органов, органов местного самоуправления, муниципальных органов, организаций различных форм собственности за счет неправомерных действий с ПДн

«Порядок проведения классификации информационных систем персональных данных» Классификация ИСПДн проводится: КЕМ? – операторами информационных систем; КОГДА? – на этапе создания информационных систем либо в ходе их эксплуатации (для ранее введённых и (или) модернизируемых); ЦЕЛЬ – установление методов и способов защиты информации, необходимых для обеспечения безопасности персональных данных

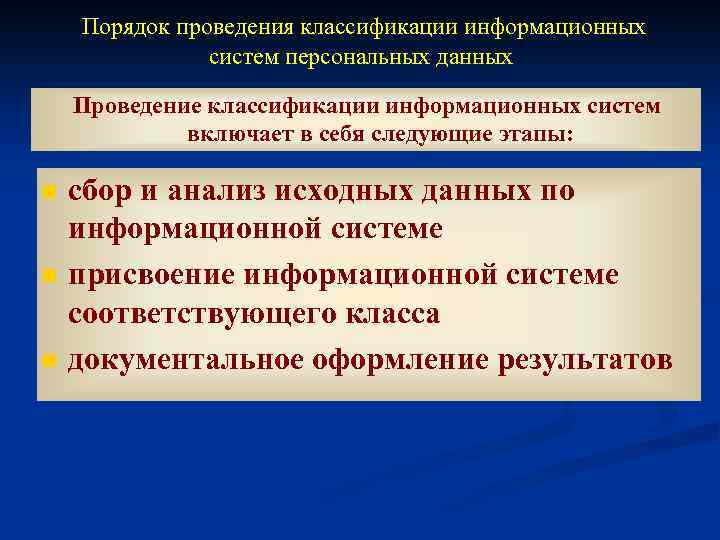

Порядок проведения классификации информационных систем персональных данных Проведение классификации информационных систем включает в себя следующие этапы: n n n сбор и анализ исходных данных по информационной системе присвоение информационной системе соответствующего класса документальное оформление результатов

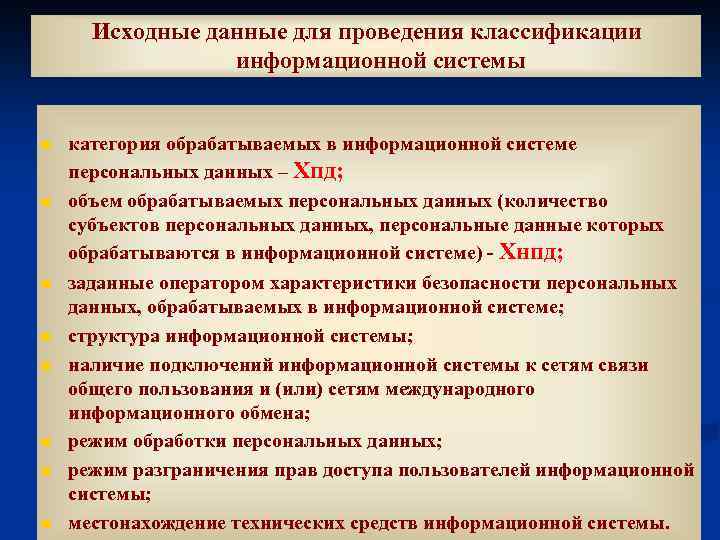

Исходные данные для проведения классификации информационной системы n n n n категория обрабатываемых в информационной системе персональных данных – Хпд; объем обрабатываемых персональных данных (количество субъектов персональных данных, персональные данные которых обрабатываются в информационной системе) - Хнпд; заданные оператором характеристики безопасности персональных данных, обрабатываемых в информационной системе; структура информационной системы; наличие подключений информационной системы к сетям связи общего пользования и (или) сетям международного информационного обмена; режим обработки персональных данных; режим разграничения прав доступа пользователей информационной системы; местонахождение технических средств информационной системы.

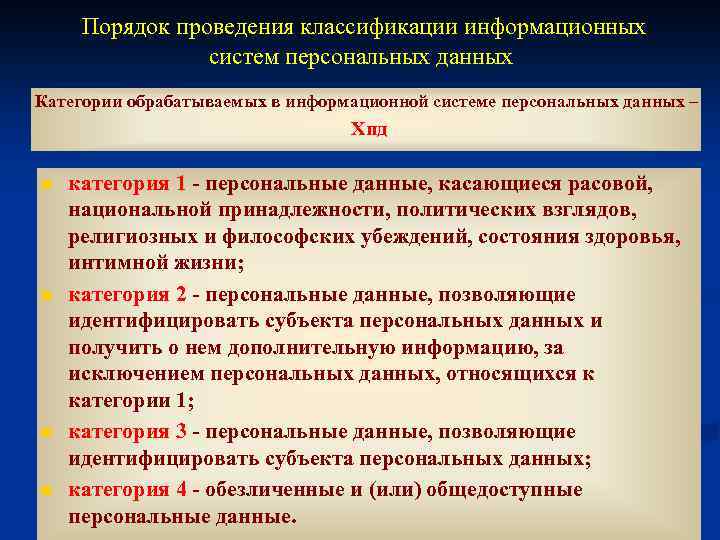

Порядок проведения классификации информационных систем персональных данных Категории обрабатываемых в информационной системе персональных данных – Хпд n n категория 1 - персональные данные, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни; категория 2 - персональные данные, позволяющие идентифицировать субъекта персональных данных и получить о нем дополнительную информацию, за исключением персональных данных, относящихся к категории 1; категория 3 - персональные данные, позволяющие идентифицировать субъекта персональных данных; категория 4 - обезличенные и (или) общедоступные персональные данные.

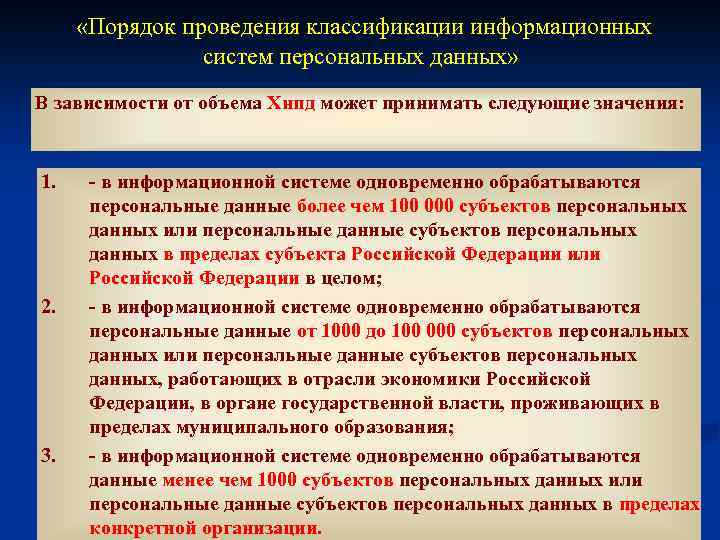

«Порядок проведения классификации информационных систем персональных данных» В зависимости от объема Хнпд может принимать следующие значения: 1. 2. 3. - в информационной системе одновременно обрабатываются персональные данные более чем 100 000 субъектов персональных данных или персональные данные субъектов персональных данных в пределах субъекта Российской Федерации или Российской Федерации в целом; - в информационной системе одновременно обрабатываются персональные данные от 1000 до 100 000 субъектов персональных данных или персональные данные субъектов персональных данных, работающих в отрасли экономики Российской Федерации, в органе государственной власти, проживающих в пределах муниципального образования; - в информационной системе одновременно обрабатываются данные менее чем 1000 субъектов персональных данных или персональные данные субъектов персональных данных в пределах конкретной организации.

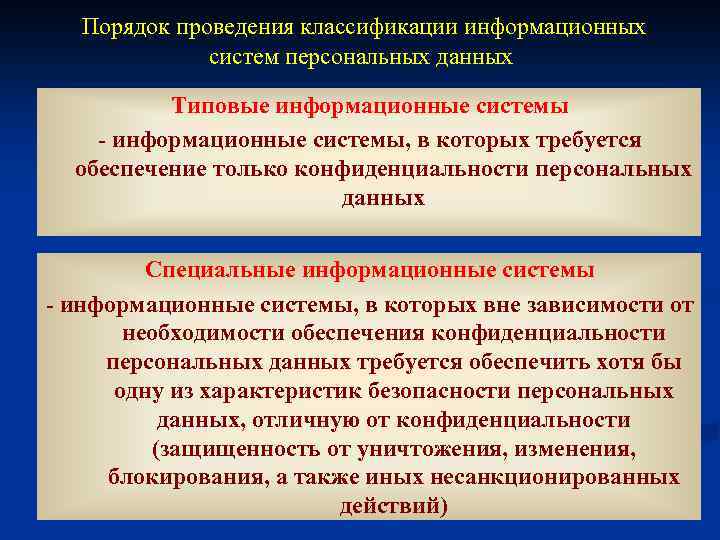

«Порядок проведения классификации информационных систем персональных данных» Информационные системы типовые специальные

Порядок проведения классификации информационных систем персональных данных Типовые информационные системы - информационные системы, в которых требуется обеспечение только конфиденциальности персональных данных Специальные информационные системы - информационные системы, в которых вне зависимости от необходимости обеспечения конфиденциальности персональных данных требуется обеспечить хотя бы одну из характеристик безопасности персональных данных, отличную от конфиденциальности (защищенность от уничтожения, изменения, блокирования, а также иных несанкционированных действий)

Порядок проведения классификации информационных систем персональных данных Информационные системы Локальные информационные системы Автономные АРМ Распределенные информационные системы

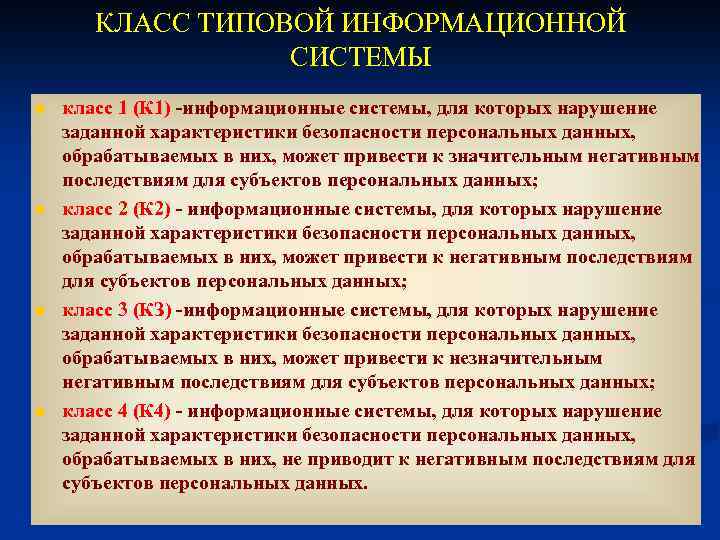

КЛАСС ТИПОВОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ n n класс 1 (К 1) -информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к значительным негативным последствиям для субъектов персональных данных; класс 2 (К 2) - информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к негативным последствиям для субъектов персональных данных; класс 3 (КЗ) -информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к незначительным негативным последствиям для субъектов персональных данных; класс 4 (К 4) - информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, не приводит к негативным последствиям для субъектов персональных данных.

КЛАСС ТИПОВОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ 3 <1000 2 1000 до 100 000 1 >100 000 категория 4 К 4 К 4 категория 3 КЗ КЗ К 2 категория 2 КЗ К 2 К 1 категория 1 К 1 К 1 Хпд Хнпд

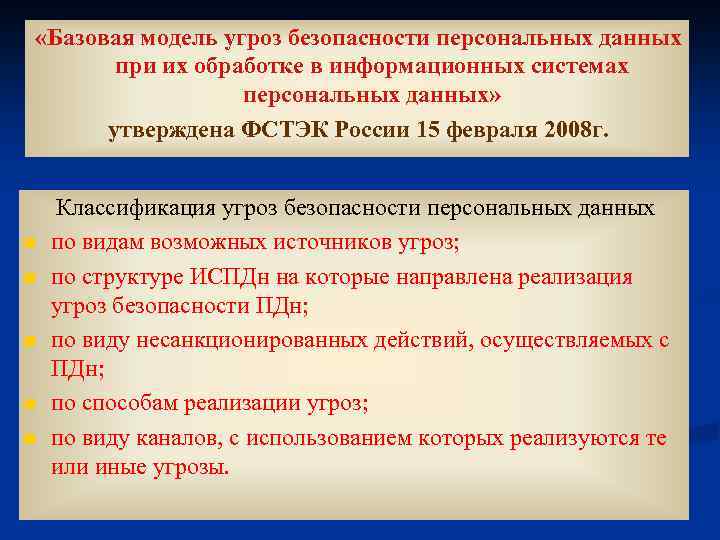

«Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» утверждена ФСТЭК России 15 февраля 2008 г. n n n Классификация угроз безопасности персональных данных по видам возможных источников угроз; по структуре ИСПДн на которые направлена реализация угроз безопасности ПДн; по виду несанкционированных действий, осуществляемых с ПДн; по способам реализации угроз; по виду каналов, с использованием которых реализуются те или иные угрозы.

КЛАССИФИКАЦИЯ ИСПДн К 1 Классифицированная ИСПДн В случае выделения в составе информационной системы подсистем, каждая из которых является информационной системой, информационной системе в целом присваивается класс, соответствующий наиболее высокому классу входящих в нее подсистем К 2 К 1 ЛВС Классифицированная ИСПДн на базе ЛВС

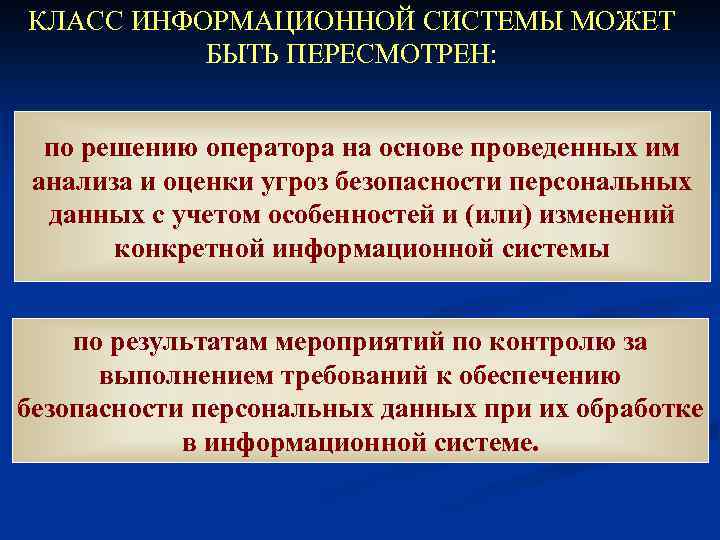

КЛАСС ИНФОРМАЦИОННОЙ СИСТЕМЫ МОЖЕТ БЫТЬ ПЕРЕСМОТРЕН: по решению оператора на основе проведенных им анализа и оценки угроз безопасности персональных данных с учетом особенностей и (или) изменений конкретной информационной системы по результатам мероприятий по контролю за выполнением требований к обеспечению безопасности персональных данных при их обработке в информационной системе.

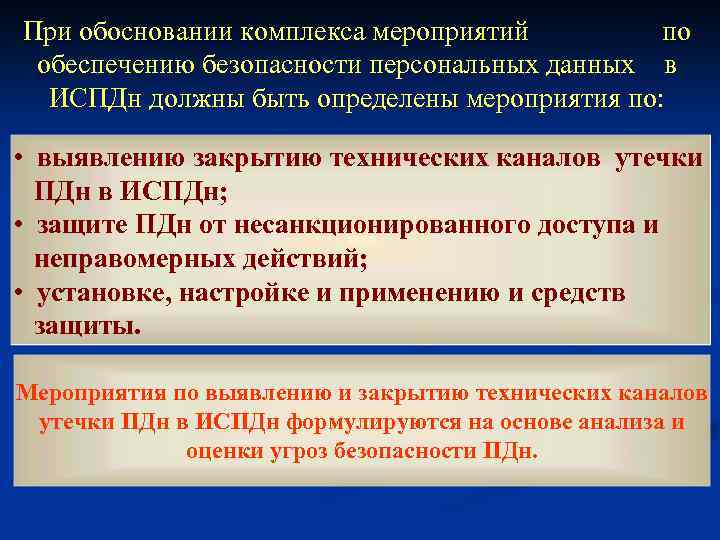

При обосновании комплекса мероприятий по обеспечению безопасности персональных данных в ИСПДн должны быть определены мероприятия по: • выявлению закрытию технических каналов утечки ПДн в ИСПДн; • защите ПДн от несанкционированного доступа и неправомерных действий; • установке, настройке и применению и средств защиты. Мероприятия по выявлению и закрытию технических каналов утечки ПДн в ИСПДн формулируются на основе анализа и оценки угроз безопасности ПДн.

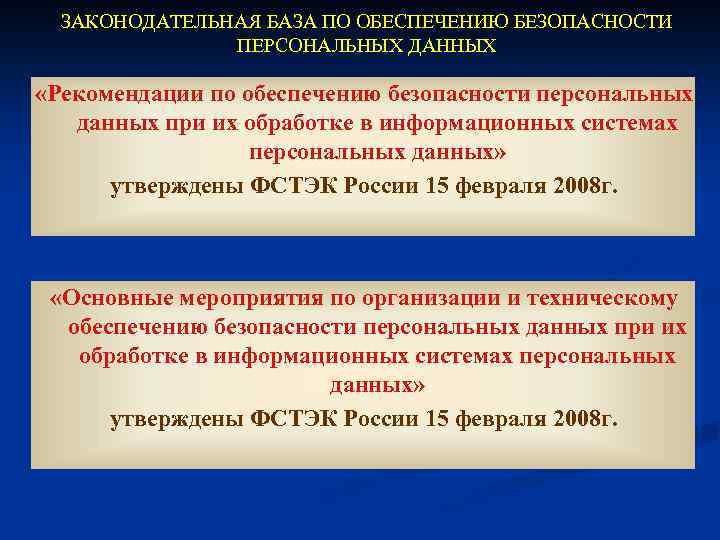

ЗАКОНОДАТЕЛЬНАЯ БАЗА ПО ОБЕСПЕЧЕНИЮ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ «Рекомендации по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» утверждены ФСТЭК России 15 февраля 2008 г. «Основные мероприятия по организации и техническому обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» утверждены ФСТЭК России 15 февраля 2008 г.

Порядок организации обеспечения безопасности ПДн в ИСПДн должен предусматривать: оценку обстановки; обоснование требований по обеспечению безопасности ПДн и формулирование задач защиты ПДн; разработку замысла обеспечения безопасности ПДн; выбор целесообразных способов (мер и средств) защиты ПДн в соответствии с задачами и замыслом защиты; решение вопросов управления обеспечением безопасности ПДн в динамике изменения обстановки и контроля эффективности защиты; обеспечение реализации принятого замысла защиты; планирование мероприятий по защите ПДн;

Порядок организации обеспечения безопасности ПДн в ИСПДн должен предусматривать: организацию и проведение работ по созданию системы защиты персональных данных (СЗПДн) в рамках разработки (модернизации) ИСПДн, в том числе с привлечением специализированных сторонних организаций к разработке и развертыванию СЗПДн или ее элементов в ИСПДн, решение основных задач взаимодействия, определение их задач и функций на различных стадиях создания и эксплуатации ИСПДн; разработку документов, регламентирующих вопросы организации обеспечения безопасности ПДн и эксплуатации СЗПДн в ИСПДн; развертывание и ввод в опытную эксплуатацию СЗПДн в ИСПДн; доработку СЗПДн по результатам опытной эксплуатации.

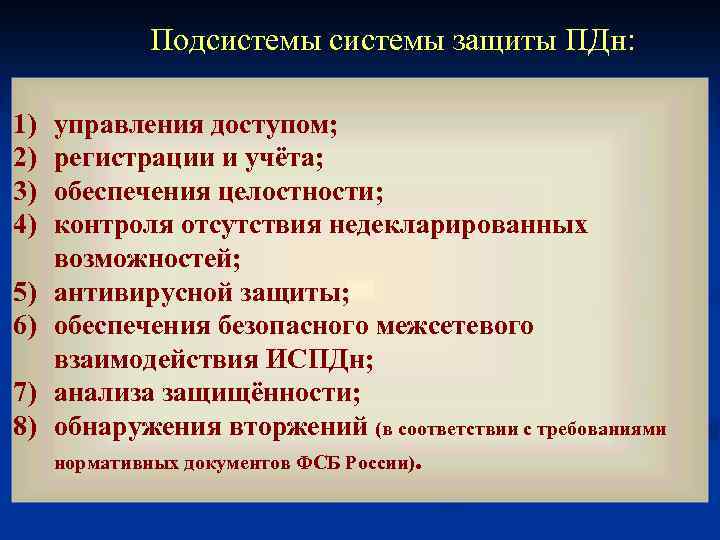

Подсистемы защиты ПДн: 1) 2) 3) 4) 5) 6) 7) 8) управления доступом; регистрации и учёта; обеспечения целостности; контроля отсутствия недекларированных возможностей; антивирусной защиты; обеспечения безопасного межсетевого взаимодействия ИСПДн; анализа защищённости; обнаружения вторжений (в соответствии с требованиями нормативных документов ФСБ России).

Для осуществления разграничения доступа к ресурсам ИСПДн при межсетевом взаимодействии применяется межсетевое экранирование К 1 К 2 МЭ ЛВС Классифицированная ИСПДн на базе ЛВС • Для обеспечения безопасного межсетевого взаимодействия в ИСПДн 3 и 4 классов рекомендуется использовать МЭ не ниже пятого уровня защищенности. • Для обеспечения безопасного межсетевого взаимодействия в ИСПДн 2 класса рекомендуется использовать МЭ не ниже четвертого уровня защищенности. • Для обеспечения безопасного межсетевого взаимодействия в ИСПДн 1 класса рекомендуется использовать МЭ не ниже третьего уровня защищенности.

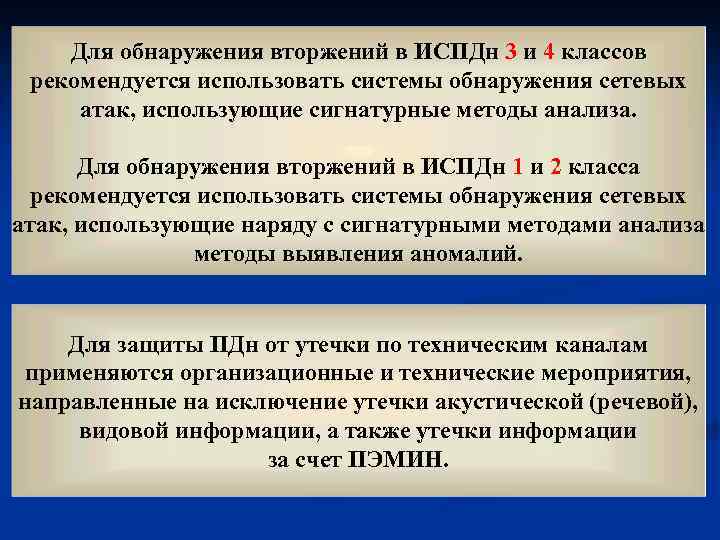

Для обнаружения вторжений в ИСПДн 3 и 4 классов рекомендуется использовать системы обнаружения сетевых атак, использующие сигнатурные методы анализа. Для обнаружения вторжений в ИСПДн 1 и 2 класса рекомендуется использовать системы обнаружения сетевых атак, использующие наряду с сигнатурными методами анализа методы выявления аномалий. Для защиты ПДн от утечки по техническим каналам применяются организационные и технические мероприятия, направленные на исключение утечки акустической (речевой), видовой информации, а также утечки информации за счет ПЭМИН.

Требования по защите персональных данных Для ИСПДн 4 класса – перечень мероприятий определяется оператором в зависимости от возможного ущерба

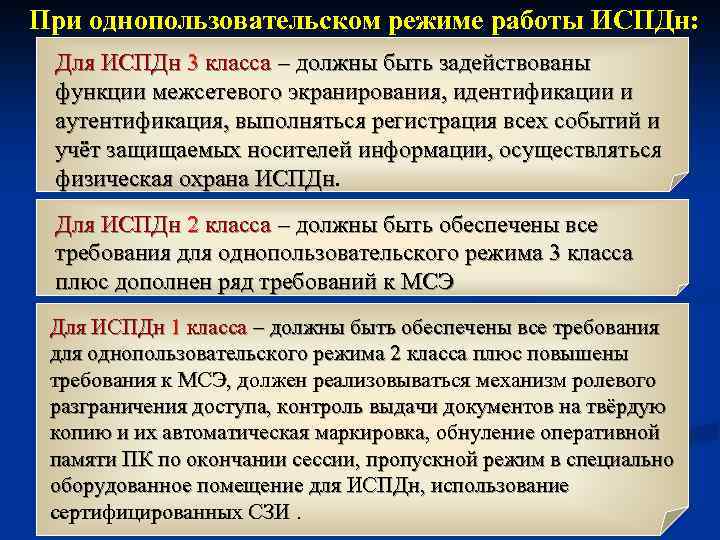

При однопользовательском режиме работы ИСПДн: Для ИСПДн 3 класса – должны быть задействованы функции межсетевого экранирования, идентификации и аутентификация, выполняться регистрация всех событий и учёт защищаемых носителей информации, осуществляться физическая охрана ИСПДн Для ИСПДн 2 класса – должны быть обеспечены все требования для однопользовательского режима 3 класса плюс дополнен ряд требований к МСЭ Для ИСПДн 1 класса – должны быть обеспечены все требования для однопользовательского режима 2 класса плюс повышены требования к МСЭ, должен реализовываться механизм ролевого разграничения доступа, контроль выдачи документов на твёрдую копию и их автоматическая маркировка, обнуление оперативной памяти ПК по окончании сессии, пропускной режим в специально оборудованное помещение для ИСПДн, использование сертифицированных СЗИ.

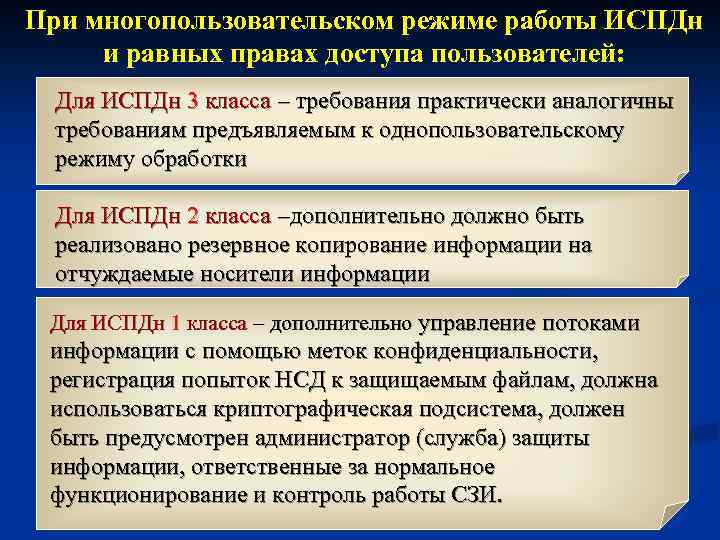

При многопользовательском режиме работы ИСПДн и равных правах доступа пользователей: Для ИСПДн 3 класса – требования практически аналогичны требованиям предъявляемым к однопользовательскому режиму обработки Для ИСПДн 2 класса –дополнительно должно быть реализовано резервное копирование информации на отчуждаемые носители информации Для ИСПДн 1 класса – дополнительно управление потоками информации с помощью меток конфиденциальности, регистрация попыток НСД к защищаемым файлам, должна использоваться криптографическая подсистема, должен быть предусмотрен администратор (служба) защиты информации, ответственные за нормальное функционирование и контроль работы СЗИ.

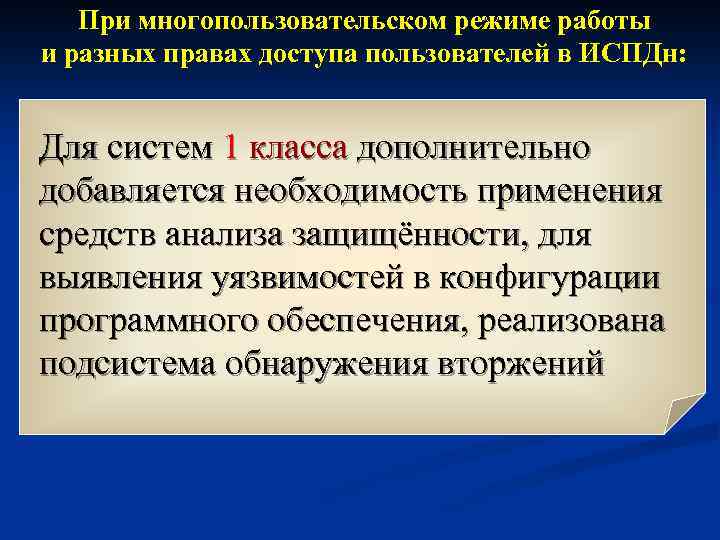

При многопользовательском режиме работы и разных правах доступа пользователей в ИСПДн: Для систем 1 класса дополнительно добавляется необходимость применения средств анализа защищённости, для выявления уязвимостей в конфигурации программного обеспечения, реализована подсистема обнаружения вторжений

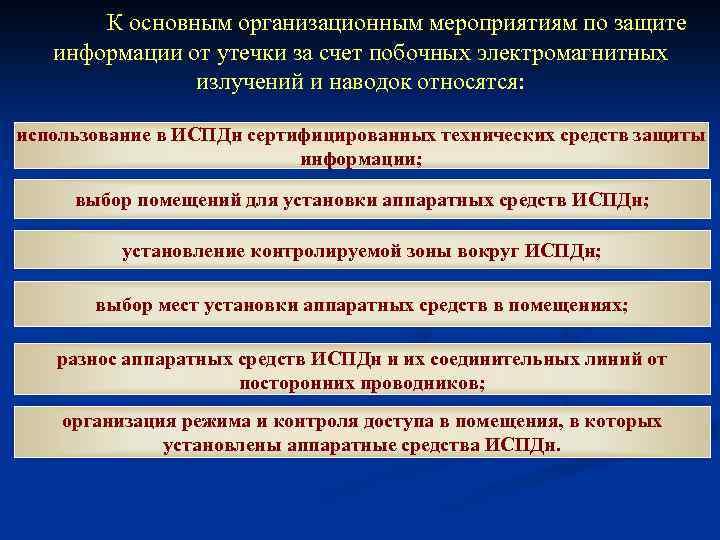

К основным организационным мероприятиям по защите информации от утечки за счет побочных электромагнитных излучений и наводок относятся: использование в ИСПДн сертифицированных технических средств защиты информации; выбор помещений для установки аппаратных средств ИСПДн; установление контролируемой зоны вокруг ИСПДн; выбор мест установки аппаратных средств в помещениях; разнос аппаратных средств ИСПДн и их соединительных линий от посторонних проводников; организация режима и контроля доступа в помещения, в которых установлены аппаратные средства ИСПДн.

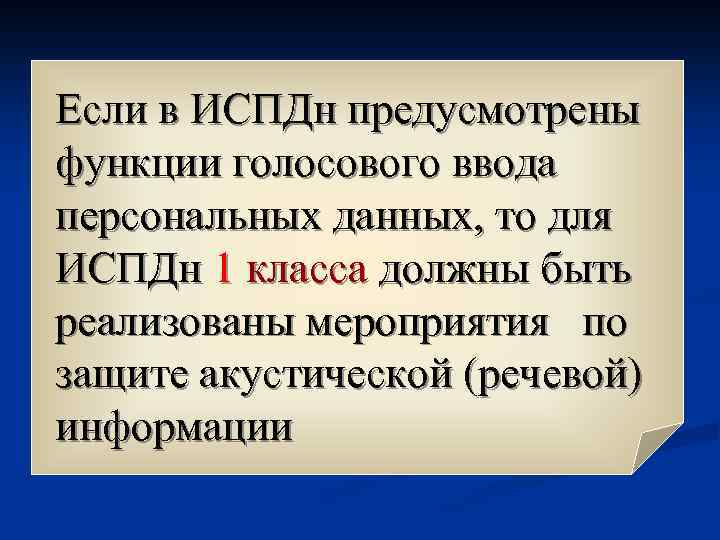

Если в ИСПДн предусмотрены функции голосового ввода персональных данных, то для ИСПДн 1 класса должны быть реализованы мероприятия по защите акустической (речевой) информации

Защита акустической (речевой) информации заключается в реализации мер, исключающих возможность ее перехвата с использованием технических средств и обеспечивается путем звукоизоляции помещений, в которых устанавливаются аппаратные средства ИСПДн и применением организационных мер, направленных на исключение несанкционированного доступа в эти помещения.

Prezentatsia_po_ISPDN.ppt