Лекция 7. Защита информации.ppt

- Количество слайдов: 23

Технология защиты финансовой информации

Доктрина информационной безопасности России: ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ – защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры ЗАЩИТА ИНФОРМАЦИИ – это комплекс мероприятий, направленных на обеспечение информационной безопасности

Спектр интересов субъектов можно разделить на следующие категории: Ø Доступность – возможность за приемлемое время получить требуемую информационную услугу (финансовую информацию) Ø Целостность – актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения Ø Конфиденциальность – защита от несанкционированного доступа к финансовой информации

Угроза – это потенциальная возможность нарушить информационную безопасность Классификация угроз: ü по аспекту информационной безопасности – доступность, целостность, конфиденциальность ü по компонентам информационных систем – данные, программы, аппаратура, поддерживающая инфраструктура ü по способу осуществления – случайные/преднамеренные действия природного/техногенного характера ü по распространению источника угроз – внутри/вне рассматриваемой информационной системы

Для защиты интересов субъектов информационных отношений необходимо сочетать меры следующих уровней: vзаконодательного; vадминистративного (приказы и другие действия руководства организаций, связанных с защищаемыми информационными системами); vпроцедурного (меры безопасности, ориентированные на людей); vпрограммно-технического

Уголовный кодекс Российской Федерации (редакция от 14 марта 2002 года) Глава 28 - "Преступления в сфере компьютерной информации" - содержит три статьи: üстатья 272. Неправомерный доступ к компьютерной информации; üстатья 273. Создание, использование и распространение вредоносных программ для ЭВМ; üстатья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

Угрозы доступности: ØУдаленное потребление ресурсов ØВредоносное программное обеспечение характеризуется üвредоносной функцией; üспособом распространения; üвнешним представлением

Компания F-Secure предупреждает о появлении в сети Интернет вредоносной программы Skulls, работающей на операционной системе Symbian OS

Ø Отказ пользователей: нежелание работать с информационной системой ü ü невозможность работать с системой в силу отсутствия соответствующей подготовки ü невозможность работать с системой в силу отсутствия технической поддержки

Внутренний отказ информационной системы: ü отсутствие от установленных правил эксплуатации ü выход системы из штатного режима эксплуатации ü ошибки при конфигурировании системы ü отказы программного и аппаратного обеспечения ü разрушение данных ü разрушение или повреждение аппаратуры Ø

Ø Отказ ü поддерживающей инфраструктуры: нарушение работы систем связи, электропитания ü разрушение или повреждение помещений ü невозможность обслуживающего персонала выполнять свои обязанности

НАРУШЕНИЯ СТАТИЧЕСКОЙ ЦЕЛОСТНОСТИ: Ø ввод неверных данных Ø изменение данных НАРУШЕНИЯ ДИНАМИЧЕСКОЙ ЦЕЛОСТНОСТИ: Ø нарушение атомарности транзакций Ø переупорядочение Ø кража Ø дублирование данных или внесение дополнительных сообщений

Основной оценочный стандарт в области обеспечения безопасности - Стандарт Министерства обороны США «Критерии оценки доверенных компьютерных систем» Степень доверия оценивается по двум критериям: ü Политика безопасности - набор законов, правил и норм поведения, определяющих, как организация обрабатывает, защищает и распространяет информацию ü Уровень гарантированности - мера доверия, которая может быть оказана архитектуре и реализации информационной системы

Развитие информационных технологий объективно затрудняет степень информационной защиты. Причинами этого служат: ü повышение быстродействия микросхем ü развитие сетей и сетевых технологий ü появление новых информационных сервисов ü конкуренция среди производителей программного обеспечения

Сервисы безопасности: Идентификация и аутентификация ü Парольная аутентификация ü Одноразовые пароли ü Идентификация/аутентификация с помощью биометрических данных ü Шифрование методами криптографии

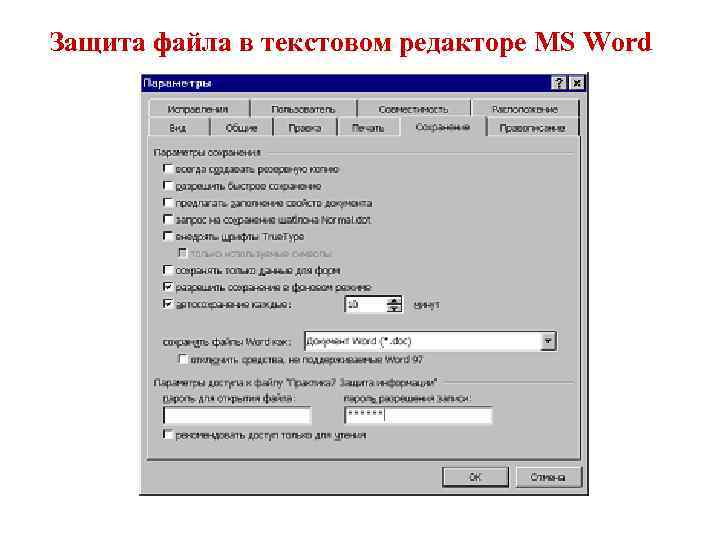

Защита файла в текстовом редакторе MS Word

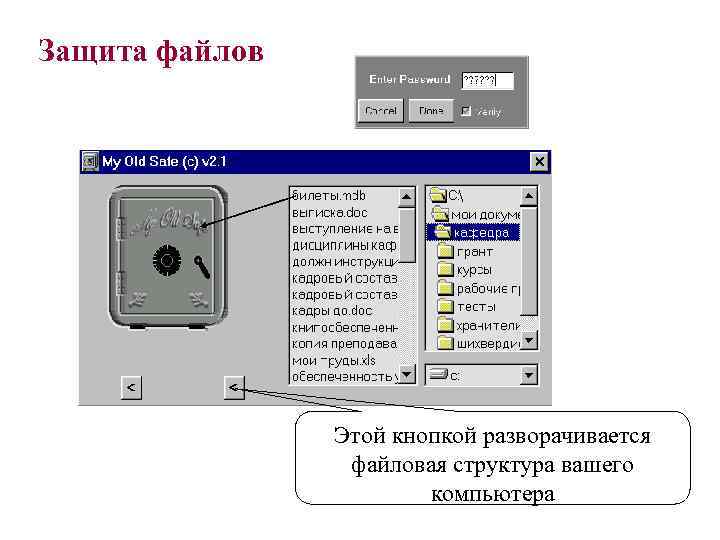

Защита файлов Этой кнопкой разворачивается файловая структура вашего компьютера

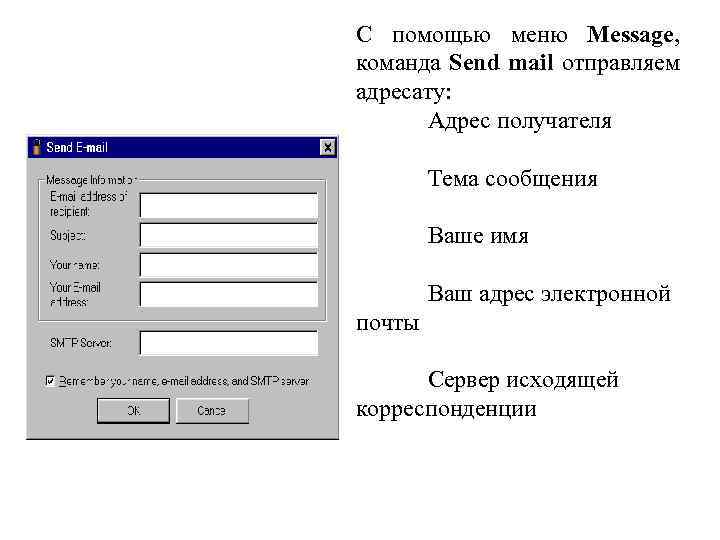

С помощью меню Message, команда Send mail отправляем адресату: Адрес получателя Тема сообщения Ваше имя Ваш адрес электронной почты Сервер исходящей корреспонденции

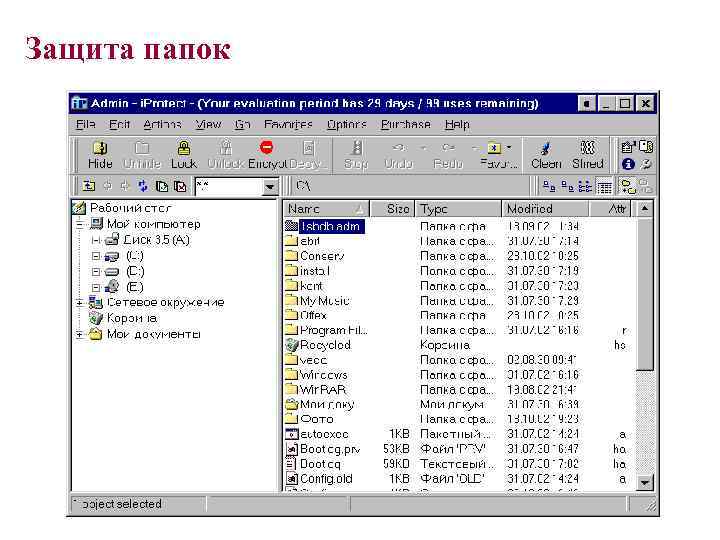

Защита папок

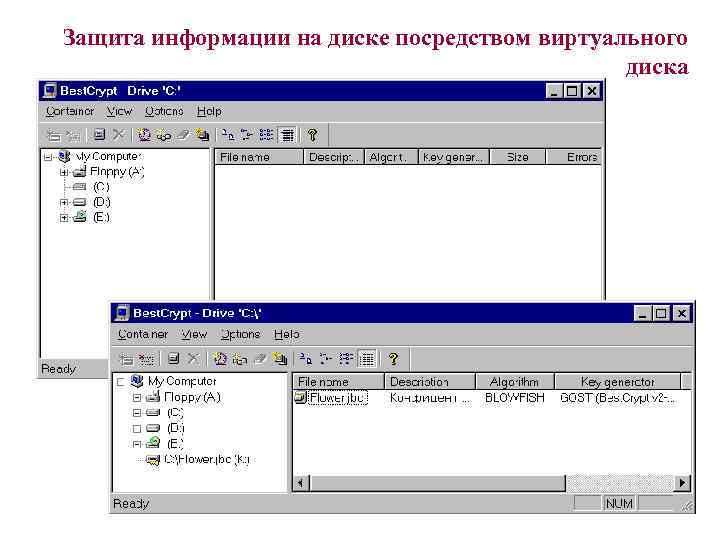

Защита информации на диске посредством виртуального диска

Лекция 7. Защита информации.ppt