Switch_advanced_course.ppt

- Количество слайдов: 84

Технологии, применяемые при построении сетей на основе коммутаторов D-Link Расширенный функционал Сергей Сивцов, консультант по проектам ssivcov@dlink. ru

Технологии, применяемые при построении сетей на основе коммутаторов D-Link Расширенный функционал Сергей Сивцов, консультант по проектам ssivcov@dlink. ru

Double VLAN (Q-in-Q)

Double VLAN (Q-in-Q)

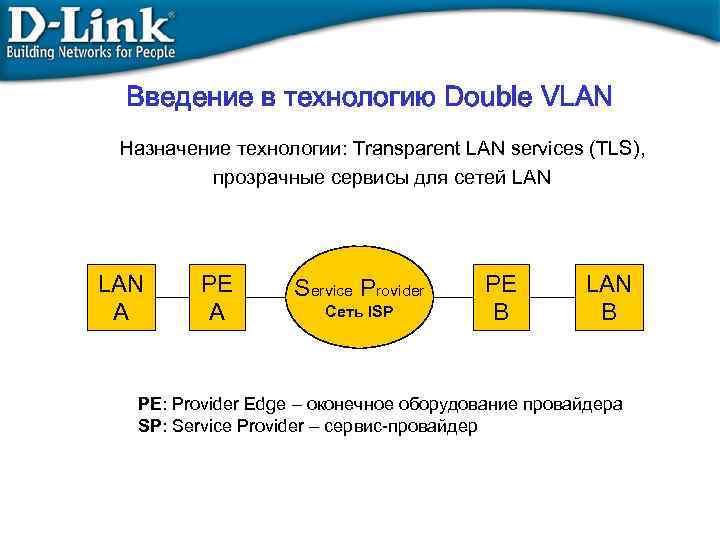

Введение в технологию Double VLAN Назначение технологии: Transparent LAN services (TLS), прозрачные сервисы для сетей LAN A PE A Service Provider Сеть ISP PE B LAN B PE: Provider Edge – оконечное оборудование провайдера SP: Service Provider – сервис-провайдер

Введение в технологию Double VLAN Назначение технологии: Transparent LAN services (TLS), прозрачные сервисы для сетей LAN A PE A Service Provider Сеть ISP PE B LAN B PE: Provider Edge – оконечное оборудование провайдера SP: Service Provider – сервис-провайдер

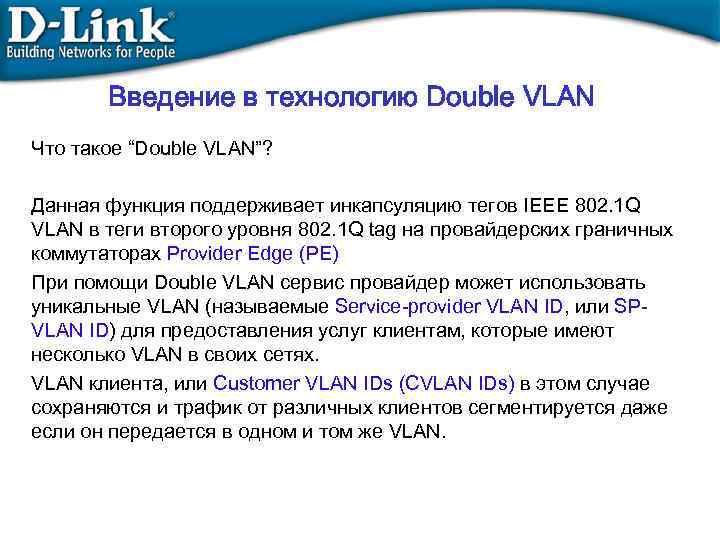

Введение в технологию Double VLAN Что такое “Double VLAN”? Данная функция поддерживает инкапсуляцию тегов IEEE 802. 1 Q VLAN в теги второго уровня 802. 1 Q tag на провайдерских граничных коммутаторах Provider Edge (PE) При помощи Double VLAN сервис провайдер может использовать уникальные VLAN (называемые Service-provider VLAN ID, или SPVLAN ID) для предоставления услуг клиентам, которые имеют несколько VLAN в своих сетях. VLAN клиента, или Customer VLAN IDs (CVLAN IDs) в этом случае сохраняются и трафик от различных клиентов сегментируется даже если он передается в одном и том же VLAN.

Введение в технологию Double VLAN Что такое “Double VLAN”? Данная функция поддерживает инкапсуляцию тегов IEEE 802. 1 Q VLAN в теги второго уровня 802. 1 Q tag на провайдерских граничных коммутаторах Provider Edge (PE) При помощи Double VLAN сервис провайдер может использовать уникальные VLAN (называемые Service-provider VLAN ID, или SPVLAN ID) для предоставления услуг клиентам, которые имеют несколько VLAN в своих сетях. VLAN клиента, или Customer VLAN IDs (CVLAN IDs) в этом случае сохраняются и трафик от различных клиентов сегментируется даже если он передается в одном и том же VLAN.

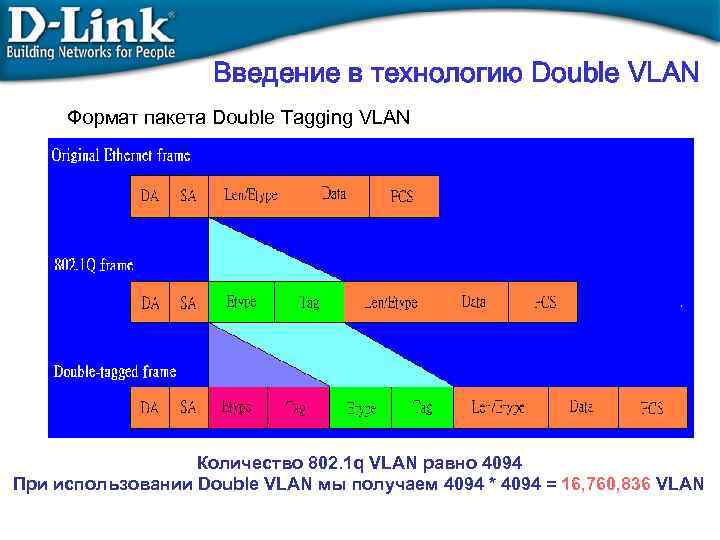

Введение в технологию Double VLAN Формат пакета Double Tagging VLAN Количество 802. 1 q VLAN равно 4094 При использовании Double VLAN мы получаем 4094 * 4094 = 16, 760, 836 VLAN

Введение в технологию Double VLAN Формат пакета Double Tagging VLAN Количество 802. 1 q VLAN равно 4094 При использовании Double VLAN мы получаем 4094 * 4094 = 16, 760, 836 VLAN

Базовая архитектура сети

Базовая архитектура сети

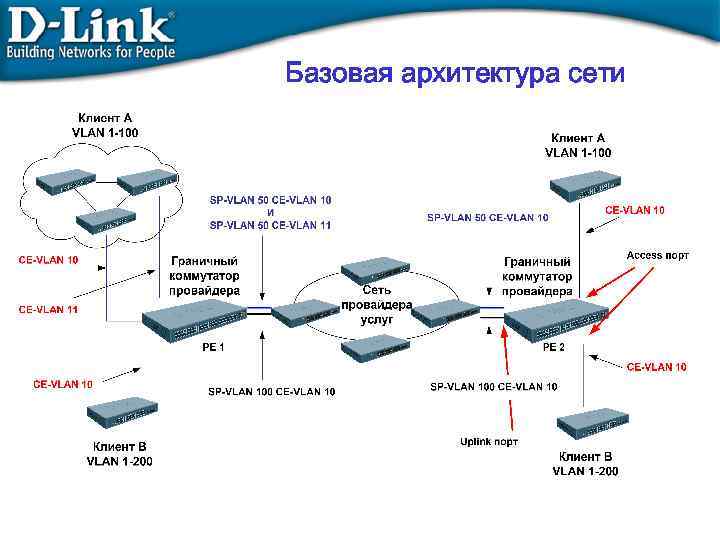

Понятия Access Port и Uplink Port Граничные коммутаторы провайдера Provider Edge (PE 1 & PE 2) настроены для обработки Double VLAN для 2 -х клиентских VLAN. Каждому пользователю назначен уникальный VLAN провайдера: SPVLAN 100 для клиента A и SP-VLAN 200 для клиента B. Когда пакет поступает на Access Port, подключенный к сети клиента, коммутатор PE добавляет еще один тег 802. 1 Q, называемый SP-VLAN. • Если исходящий для пакета порт является портом Access Port, тогда коммутатор PE удаляет тег SP-VLAN из пакета. • Если исходящий порт это Uplink Port, то пакет будет передан дальше вместе с тегом SP-VLAN и тегом CVLAN (если изначально в пакете тег содержался) или только с тегом SP-VLAN (если это был пакет без тега) • Access Port используется для подключения к PE клиентских VLAN • Uplink Port используется для подключения PE к сети провайдера Примечание: В DES-3800 порты Ethernet 10/100 могут быть только Access Port; гигабитные порты должны быть портами Uplink

Понятия Access Port и Uplink Port Граничные коммутаторы провайдера Provider Edge (PE 1 & PE 2) настроены для обработки Double VLAN для 2 -х клиентских VLAN. Каждому пользователю назначен уникальный VLAN провайдера: SPVLAN 100 для клиента A и SP-VLAN 200 для клиента B. Когда пакет поступает на Access Port, подключенный к сети клиента, коммутатор PE добавляет еще один тег 802. 1 Q, называемый SP-VLAN. • Если исходящий для пакета порт является портом Access Port, тогда коммутатор PE удаляет тег SP-VLAN из пакета. • Если исходящий порт это Uplink Port, то пакет будет передан дальше вместе с тегом SP-VLAN и тегом CVLAN (если изначально в пакете тег содержался) или только с тегом SP-VLAN (если это был пакет без тега) • Access Port используется для подключения к PE клиентских VLAN • Uplink Port используется для подключения PE к сети провайдера Примечание: В DES-3800 порты Ethernet 10/100 могут быть только Access Port; гигабитные порты должны быть портами Uplink

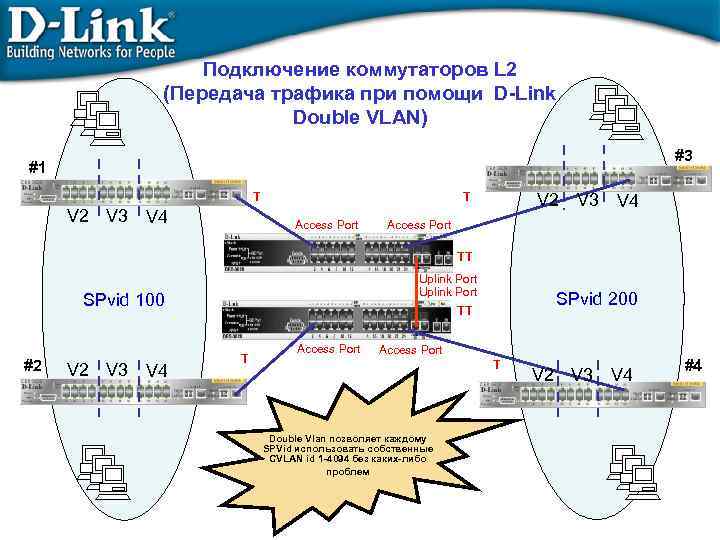

Подключение коммутаторов L 2 (Передача трафика при помощи D-Link Double VLAN) #3 #1 T V 2 V 3 V 4 T Access Port TT Uplink Port SPvid 100 #2 V 3 V 4 SPvid 200 TT T Access Port T Double Vlan позволяет каждому SPVid использовать собственные CVLAN id 1 -4094 без каких-либо проблем V 2 V 3 V 4 #4

Подключение коммутаторов L 2 (Передача трафика при помощи D-Link Double VLAN) #3 #1 T V 2 V 3 V 4 T Access Port TT Uplink Port SPvid 100 #2 V 3 V 4 SPvid 200 TT T Access Port T Double Vlan позволяет каждому SPVid использовать собственные CVLAN id 1 -4094 без каких-либо проблем V 2 V 3 V 4 #4

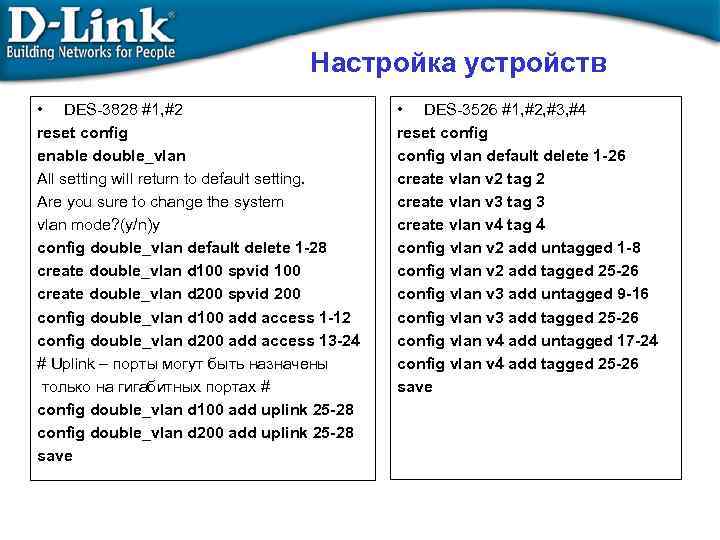

Настройка устройств • DES-3828 #1, #2 reset config enable double_vlan All setting will return to default setting. Are you sure to change the system vlan mode? (y/n)y config double_vlan default delete 1 -28 create double_vlan d 100 spvid 100 create double_vlan d 200 spvid 200 config double_vlan d 100 add access 1 -12 config double_vlan d 200 add access 13 -24 # Uplink – порты могут быть назначены только на гигабитных портах # config double_vlan d 100 add uplink 25 -28 config double_vlan d 200 add uplink 25 -28 save • DES-3526 #1, #2, #3, #4 reset config vlan default delete 1 -26 create vlan v 2 tag 2 create vlan v 3 tag 3 create vlan v 4 tag 4 config vlan v 2 add untagged 1 -8 config vlan v 2 add tagged 25 -26 config vlan v 3 add untagged 9 -16 config vlan v 3 add tagged 25 -26 config vlan v 4 add untagged 17 -24 config vlan v 4 add tagged 25 -26 save

Настройка устройств • DES-3828 #1, #2 reset config enable double_vlan All setting will return to default setting. Are you sure to change the system vlan mode? (y/n)y config double_vlan default delete 1 -28 create double_vlan d 100 spvid 100 create double_vlan d 200 spvid 200 config double_vlan d 100 add access 1 -12 config double_vlan d 200 add access 13 -24 # Uplink – порты могут быть назначены только на гигабитных портах # config double_vlan d 100 add uplink 25 -28 config double_vlan d 200 add uplink 25 -28 save • DES-3526 #1, #2, #3, #4 reset config vlan default delete 1 -26 create vlan v 2 tag 2 create vlan v 3 tag 3 create vlan v 4 tag 4 config vlan v 2 add untagged 1 -8 config vlan v 2 add tagged 25 -26 config vlan v 3 add untagged 9 -16 config vlan v 3 add tagged 25 -26 config vlan v 4 add untagged 17 -24 config vlan v 4 add tagged 25 -26 save

Примечание В настоящее время функция Double VLAN соответствует драфту стандарта 802. 1 ad

Примечание В настоящее время функция Double VLAN соответствует драфту стандарта 802. 1 ad

Безопасность на уровне портов и защита от вторжений

Безопасность на уровне портов и защита от вторжений

IP-MAC-Port Binding (Привязка IP-MAC-порт)

IP-MAC-Port Binding (Привязка IP-MAC-порт)

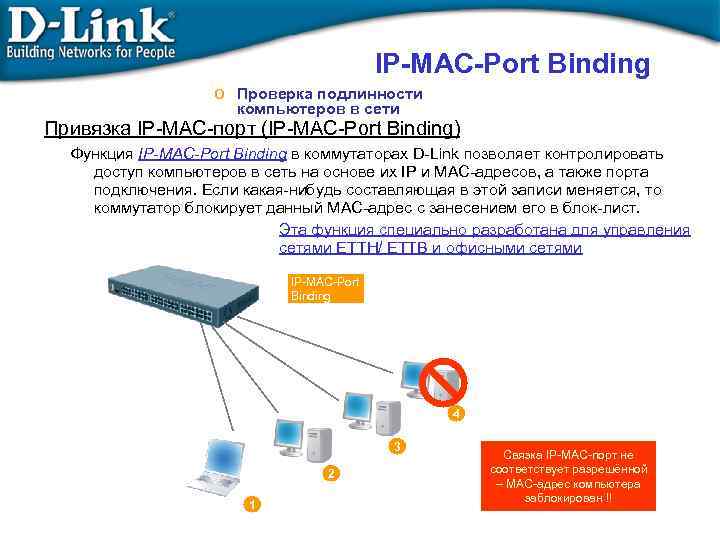

IP-MAC-Port Binding o Проверка подлинности компьютеров в сети Привязка IP-MAC-порт (IP-MAC-Port Binding) Функция IP-MAC-Port Binding в коммутаторах D-Link позволяет контролировать доступ компьютеров в сеть на основе их IP и MAC-адресов, а также порта подключения. Если какая-нибудь составляющая в этой записи меняется, то коммутатор блокирует данный MAC-адрес с занесением его в блок-лист. Эта функция специально разработана для управления сетями ETTH/ ETTB и офисными сетями IP-MAC-Port Binding 4 3 2 1 Связка IP-MAC-порт не соответствует разрешённой – MAC-адрес компьютера заблокирован !!

IP-MAC-Port Binding o Проверка подлинности компьютеров в сети Привязка IP-MAC-порт (IP-MAC-Port Binding) Функция IP-MAC-Port Binding в коммутаторах D-Link позволяет контролировать доступ компьютеров в сеть на основе их IP и MAC-адресов, а также порта подключения. Если какая-нибудь составляющая в этой записи меняется, то коммутатор блокирует данный MAC-адрес с занесением его в блок-лист. Эта функция специально разработана для управления сетями ETTH/ ETTB и офисными сетями IP-MAC-Port Binding 4 3 2 1 Связка IP-MAC-порт не соответствует разрешённой – MAC-адрес компьютера заблокирован !!

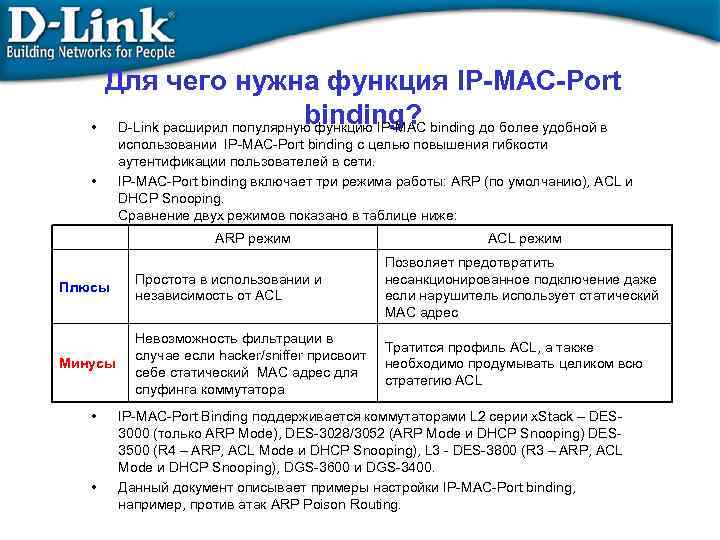

Для чего нужна функция IP-MAC-Port binding? • D-Link расширил популярную функцию IP-MAC binding до более удобной в • использовании IP-MAC-Port binding с целью повышения гибкости аутентификации пользователей в сети. IP-MAC-Port binding включает три режима работы: ARP (по умолчанию), ACL и DHCP Snooping. Сравнение двух режимов показано в таблице ниже: ARP режим ACL режим Плюсы Простота в использовании и независимость от ACL Позволяет предотвратить несанкционированное подключение даже если нарушитель использует статический МАС адрес Минусы Невозможность фильтрации в случае если hacker/sniffer присвоит себе статический MAC адрес для спуфинга коммутатора Тратится профиль ACL, а также необходимо продумывать целиком всю стратегию ACL • • IP-MAC-Port Binding поддерживается коммутаторами L 2 серии x. Stack – DES 3000 (только ARP Mode), DES-3028/3052 (ARP Mode и DHCP Snooping) DES 3500 (R 4 – ARP, ACL Mode и DHCP Snooping), L 3 - DES-3800 (R 3 – ARP, ACL Mode и DHCP Snooping), DGS-3600 и DGS-3400. Данный документ описывает примеры настройки IP-MAC-Port binding, например, против атак ARP Poison Routing.

Для чего нужна функция IP-MAC-Port binding? • D-Link расширил популярную функцию IP-MAC binding до более удобной в • использовании IP-MAC-Port binding с целью повышения гибкости аутентификации пользователей в сети. IP-MAC-Port binding включает три режима работы: ARP (по умолчанию), ACL и DHCP Snooping. Сравнение двух режимов показано в таблице ниже: ARP режим ACL режим Плюсы Простота в использовании и независимость от ACL Позволяет предотвратить несанкционированное подключение даже если нарушитель использует статический МАС адрес Минусы Невозможность фильтрации в случае если hacker/sniffer присвоит себе статический MAC адрес для спуфинга коммутатора Тратится профиль ACL, а также необходимо продумывать целиком всю стратегию ACL • • IP-MAC-Port Binding поддерживается коммутаторами L 2 серии x. Stack – DES 3000 (только ARP Mode), DES-3028/3052 (ARP Mode и DHCP Snooping) DES 3500 (R 4 – ARP, ACL Mode и DHCP Snooping), L 3 - DES-3800 (R 3 – ARP, ACL Mode и DHCP Snooping), DGS-3600 и DGS-3400. Данный документ описывает примеры настройки IP-MAC-Port binding, например, против атак ARP Poison Routing.

Пример 2. Использование режима ACL для предотвращения ARP атаки Man-in-the-Middle Шаг 1: Sniffer C (Man in the middle) отсылает поддельный пакет ARP-Reply клиентам A и B Клиент A Клиент B DA A IP A DA B IP B SA C IP A Поддельный ARPответ Снифер C (нет в белом листе IP-MAC-Port binding)

Пример 2. Использование режима ACL для предотвращения ARP атаки Man-in-the-Middle Шаг 1: Sniffer C (Man in the middle) отсылает поддельный пакет ARP-Reply клиентам A и B Клиент A Клиент B DA A IP A DA B IP B SA C IP A Поддельный ARPответ Снифер C (нет в белом листе IP-MAC-Port binding)

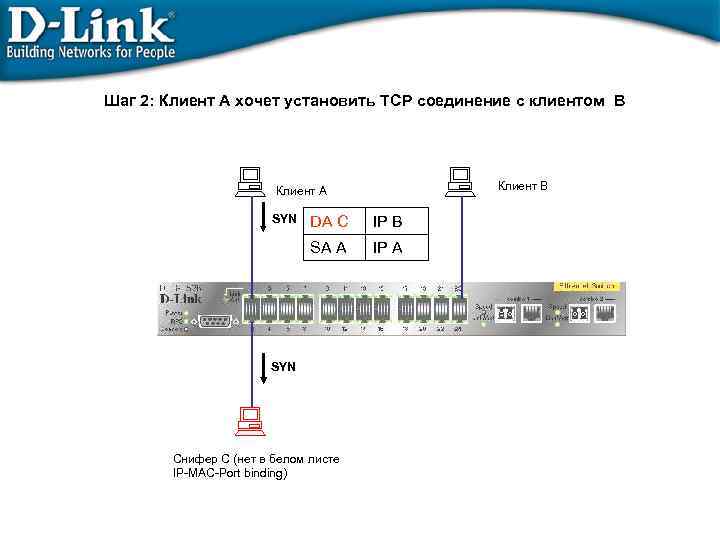

Шаг 2: Клиент A хочет установить TCP соединение с клиентом B Клиент A SYN DA C IP B SA A IP A SYN Снифер C (нет в белом листе IP-MAC-Port binding)

Шаг 2: Клиент A хочет установить TCP соединение с клиентом B Клиент A SYN DA C IP B SA A IP A SYN Снифер C (нет в белом листе IP-MAC-Port binding)

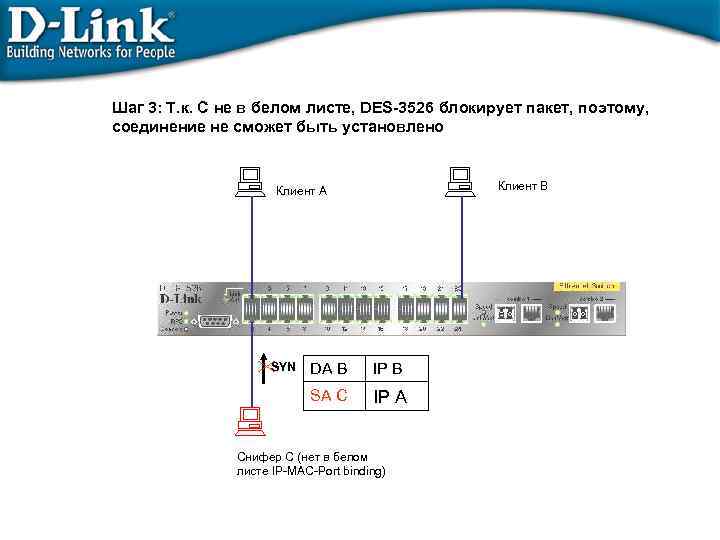

Шаг 3: Т. к. С не в белом листе, DES-3526 блокирует пакет, поэтому, соединение не сможет быть установлено Клиент B Клиент A DA B IP B SA C SYN IP A Снифер C (нет в белом листе IP-MAC-Port binding)

Шаг 3: Т. к. С не в белом листе, DES-3526 блокирует пакет, поэтому, соединение не сможет быть установлено Клиент B Клиент A DA B IP B SA C SYN IP A Снифер C (нет в белом листе IP-MAC-Port binding)

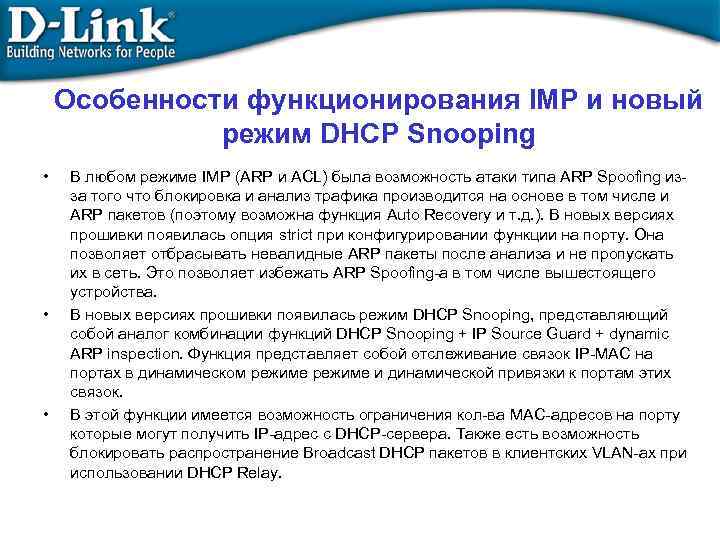

Особенности функционирования IMP и новый режим DHCP Snooping • • • В любом режиме IMP (ARP и ACL) была возможность атаки типа ARP Spoofing изза того что блокировка и анализ трафика производится на основе в том числе и ARP пакетов (поэтому возможна функция Auto Recovery и т. д. ). В новых версиях прошивки появилась опция strict при конфигурировании функции на порту. Она позволяет отбрасывать невалидные ARP пакеты после анализа и не пропускать их в сеть. Это позволяет избежать ARP Spoofing-а в том числе вышестоящего устройства. В новых версиях прошивки появилась режим DHCP Snooping, представляющий собой аналог комбинации функций DHCP Snooping + IP Source Guard + dynamic ARP inspection. Функция представляет собой отслеживание связок IP-MAC на портах в динамическом режиме и динамической привязки к портам этих связок. В этой функции имеется возможность ограничения кол-ва MAC-адресов на порту которые могут получить IP-адрес c DHCP-сервера. Также есть возможность блокировать распространение Broadcast DHCP пакетов в клиентских VLAN-ах при использовании DHCP Relay.

Особенности функционирования IMP и новый режим DHCP Snooping • • • В любом режиме IMP (ARP и ACL) была возможность атаки типа ARP Spoofing изза того что блокировка и анализ трафика производится на основе в том числе и ARP пакетов (поэтому возможна функция Auto Recovery и т. д. ). В новых версиях прошивки появилась опция strict при конфигурировании функции на порту. Она позволяет отбрасывать невалидные ARP пакеты после анализа и не пропускать их в сеть. Это позволяет избежать ARP Spoofing-а в том числе вышестоящего устройства. В новых версиях прошивки появилась режим DHCP Snooping, представляющий собой аналог комбинации функций DHCP Snooping + IP Source Guard + dynamic ARP inspection. Функция представляет собой отслеживание связок IP-MAC на портах в динамическом режиме и динамической привязки к портам этих связок. В этой функции имеется возможность ограничения кол-ва MAC-адресов на порту которые могут получить IP-адрес c DHCP-сервера. Также есть возможность блокировать распространение Broadcast DHCP пакетов в клиентских VLAN-ах при использовании DHCP Relay.

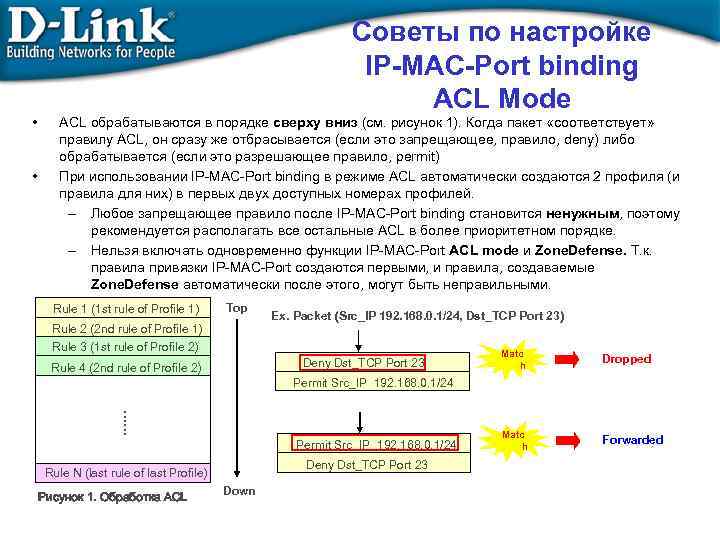

Советы по настройке IP-MAC-Port binding ACL Mode • • ACL обрабатываются в порядке сверху вниз (см. рисунок 1). Когда пакет «соответствует» правилу ACL, он сразу же отбрасывается (если это запрещающее, правило, deny) либо обрабатывается (если это разрешающее правило, permit) При использовании IP-MAC-Port binding в режиме ACL автоматически создаются 2 профиля (и правила для них) в первых двух доступных номерах профилей. – Любое запрещающее правило после IP-MAC-Port binding становится ненужным, поэтому рекомендуется располагать все остальные ACL в более приоритетном порядке. – Нельзя включать одновременно функции IP-MAC-Port ACL mode и Zone. Defense. Т. к. правила привязки IP-MAC-Port создаются первыми, и правила, создаваемые Zone. Defense автоматически после этого, могут быть неправильными. Rule 1 (1 st rule of Profile 1) Top Rule 2 (2 nd rule of Profile 1) Ex. Packet (Src_IP 192. 168. 0. 1/24, Dst_TCP Port 23) Rule 3 (1 st rule of Profile 2) Deny Dst_TCP Port 23 Rule 4 (2 nd rule of Profile 2) Matc h Dropped Matc h Forwarded Permit Src_IP 192. 168. 0. 1/24 . . . Permit Src_IP 192. 168. 0. 1/24 Deny Dst_TCP Port 23 Rule N (last rule of last Profile) Рисунок 1. Обработка ACL Down

Советы по настройке IP-MAC-Port binding ACL Mode • • ACL обрабатываются в порядке сверху вниз (см. рисунок 1). Когда пакет «соответствует» правилу ACL, он сразу же отбрасывается (если это запрещающее, правило, deny) либо обрабатывается (если это разрешающее правило, permit) При использовании IP-MAC-Port binding в режиме ACL автоматически создаются 2 профиля (и правила для них) в первых двух доступных номерах профилей. – Любое запрещающее правило после IP-MAC-Port binding становится ненужным, поэтому рекомендуется располагать все остальные ACL в более приоритетном порядке. – Нельзя включать одновременно функции IP-MAC-Port ACL mode и Zone. Defense. Т. к. правила привязки IP-MAC-Port создаются первыми, и правила, создаваемые Zone. Defense автоматически после этого, могут быть неправильными. Rule 1 (1 st rule of Profile 1) Top Rule 2 (2 nd rule of Profile 1) Ex. Packet (Src_IP 192. 168. 0. 1/24, Dst_TCP Port 23) Rule 3 (1 st rule of Profile 2) Deny Dst_TCP Port 23 Rule 4 (2 nd rule of Profile 2) Matc h Dropped Matc h Forwarded Permit Src_IP 192. 168. 0. 1/24 . . . Permit Src_IP 192. 168. 0. 1/24 Deny Dst_TCP Port 23 Rule N (last rule of last Profile) Рисунок 1. Обработка ACL Down

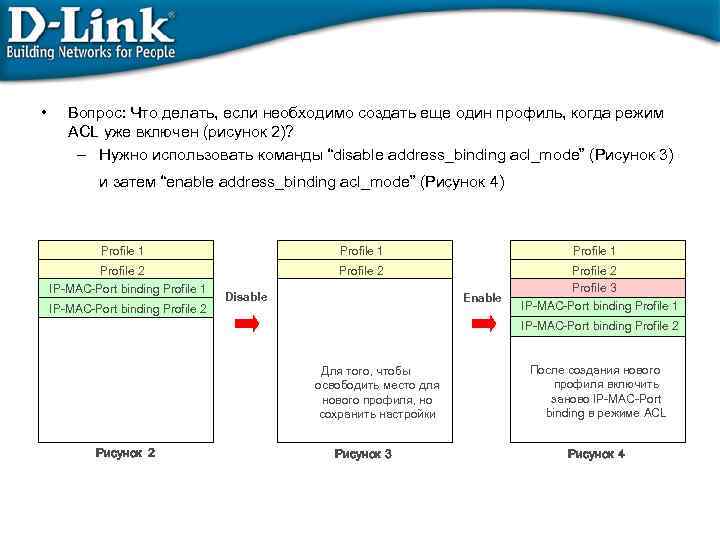

• Вопрос: Что делать, если необходимо создать еще один профиль, когда режим ACL уже включен (рисунок 2)? – Нужно использовать команды “disable address_binding acl_mode” (Рисунок 3) и затем “enable address_binding acl_mode” (Рисунок 4) Profile 1 Profile 2 Profile 3 IP-MAC-Port binding Profile 1 IP-MAC-Port binding Profile 2 Disable Enable IP-MAC-Port binding Profile 1 IP-MAC-Port binding Profile 2 Для того, чтобы освободить место для нового профиля, но сохранить настройки Рисунок 2 Рисунок 3 После создания нового профиля включить заново IP-MAC-Port binding в режиме ACL Рисунок 4

• Вопрос: Что делать, если необходимо создать еще один профиль, когда режим ACL уже включен (рисунок 2)? – Нужно использовать команды “disable address_binding acl_mode” (Рисунок 3) и затем “enable address_binding acl_mode” (Рисунок 4) Profile 1 Profile 2 Profile 3 IP-MAC-Port binding Profile 1 IP-MAC-Port binding Profile 2 Disable Enable IP-MAC-Port binding Profile 1 IP-MAC-Port binding Profile 2 Для того, чтобы освободить место для нового профиля, но сохранить настройки Рисунок 2 Рисунок 3 После создания нового профиля включить заново IP-MAC-Port binding в режиме ACL Рисунок 4

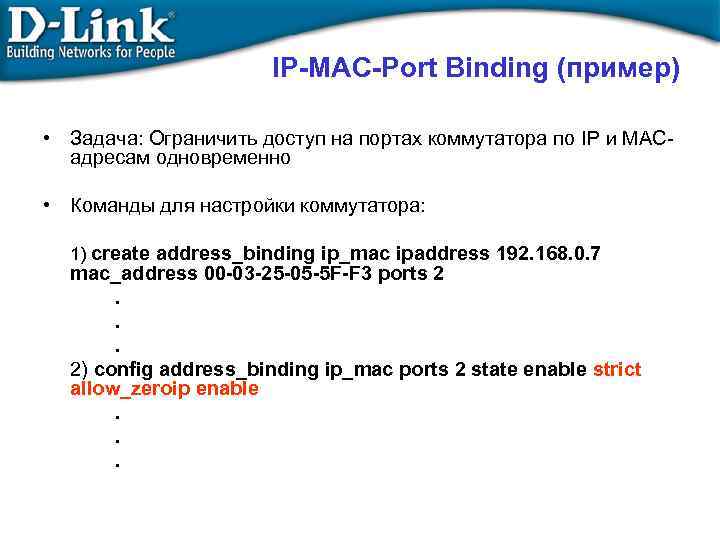

IP-MAC-Port Binding (пример) • Задача: Ограничить доступ на портах коммутатора по IP и MACадресам одновременно • Команды для настройки коммутатора: 1) create address_binding ip_mac ipaddress 192. 168. 0. 7 mac_address 00 -03 -25 -05 -5 F-F 3 ports 2. . . 2) config address_binding ip_mac ports 2 state enable strict allow_zeroip enable . . .

IP-MAC-Port Binding (пример) • Задача: Ограничить доступ на портах коммутатора по IP и MACадресам одновременно • Команды для настройки коммутатора: 1) create address_binding ip_mac ipaddress 192. 168. 0. 7 mac_address 00 -03 -25 -05 -5 F-F 3 ports 2. . . 2) config address_binding ip_mac ports 2 state enable strict allow_zeroip enable . . .

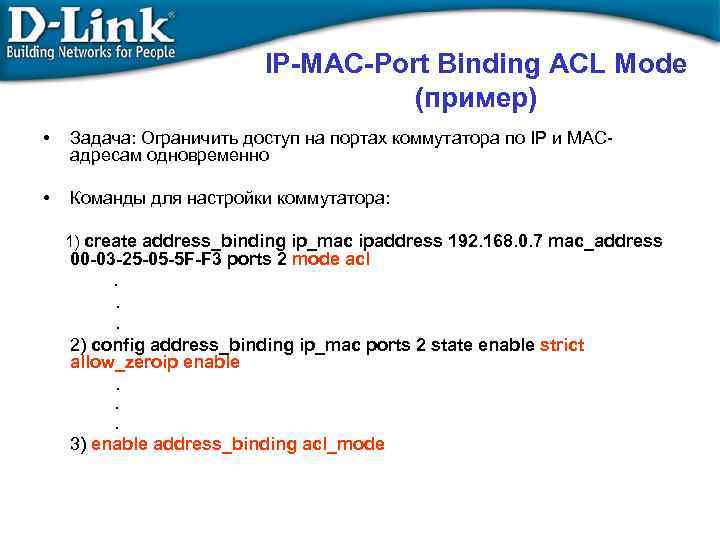

IP-MAC-Port Binding ACL Mode (пример) • Задача: Ограничить доступ на портах коммутатора по IP и MACадресам одновременно • Команды для настройки коммутатора: 1) create address_binding ip_mac ipaddress 192. 168. 0. 7 mac_address 00 -03 -25 -05 -5 F-F 3 ports 2 mode acl. . . 2) config address_binding ip_mac ports 2 state enable strict allow_zeroip enable . . . 3) enable address_binding acl_mode

IP-MAC-Port Binding ACL Mode (пример) • Задача: Ограничить доступ на портах коммутатора по IP и MACадресам одновременно • Команды для настройки коммутатора: 1) create address_binding ip_mac ipaddress 192. 168. 0. 7 mac_address 00 -03 -25 -05 -5 F-F 3 ports 2 mode acl. . . 2) config address_binding ip_mac ports 2 state enable strict allow_zeroip enable . . . 3) enable address_binding acl_mode

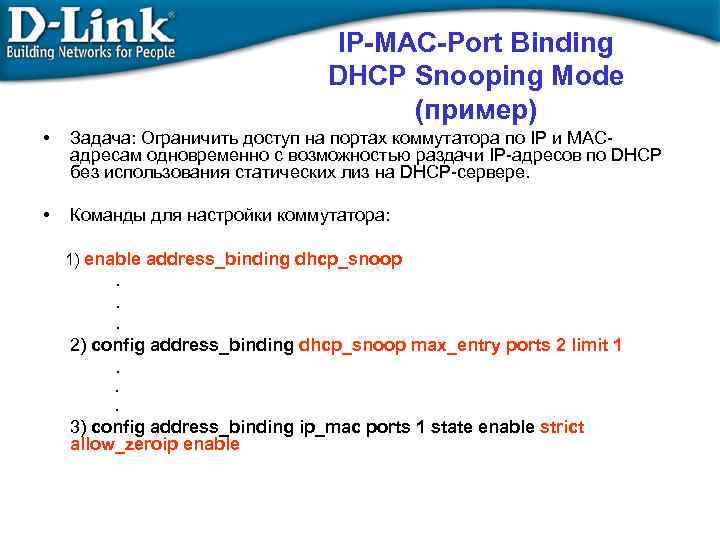

IP-MAC-Port Binding DHCP Snooping Mode (пример) • Задача: Ограничить доступ на портах коммутатора по IP и MACадресам одновременно с возможностью раздачи IP-адресов по DHCP без использования статических лиз на DHCP-сервере. • Команды для настройки коммутатора: 1) enable address_binding dhcp_snoop . . . 2) config address_binding dhcp_snoop max_entry ports 2 limit 1. . . 3) config address_binding ip_mac ports 1 state enable strict allow_zeroip enable

IP-MAC-Port Binding DHCP Snooping Mode (пример) • Задача: Ограничить доступ на портах коммутатора по IP и MACадресам одновременно с возможностью раздачи IP-адресов по DHCP без использования статических лиз на DHCP-сервере. • Команды для настройки коммутатора: 1) enable address_binding dhcp_snoop . . . 2) config address_binding dhcp_snoop max_entry ports 2 limit 1. . . 3) config address_binding ip_mac ports 1 state enable strict allow_zeroip enable

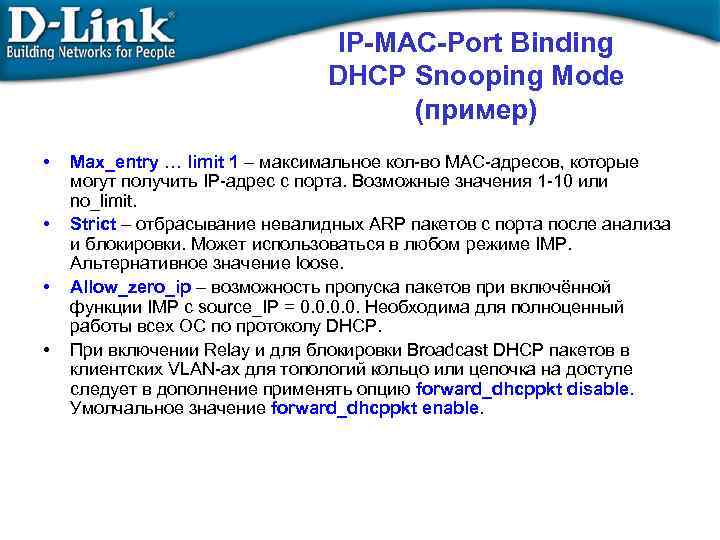

IP-MAC-Port Binding DHCP Snooping Mode (пример) • • Max_entry … limit 1 – максимальное кол-во MAC-адресов, которые могут получить IP-адрес с порта. Возможные значения 1 -10 или no_limit. Strict – отбрасывание невалидных ARP пакетов с порта после анализа и блокировки. Может использоваться в любом режиме IMP. Альтернативное значение loose. Allow_zero_ip – возможность пропуска пакетов при включённой функции IMP с source_IP = 0. 0. Необходима для полноценный работы всех ОС по протоколу DHCP. При включении Relay и для блокировки Broadcast DHCP пакетов в клиентских VLAN-ах для топологий кольцо или цепочка на доступе следует в дополнение применять опцию forward_dhcppkt disable. Умолчальное значение forward_dhcppkt enable.

IP-MAC-Port Binding DHCP Snooping Mode (пример) • • Max_entry … limit 1 – максимальное кол-во MAC-адресов, которые могут получить IP-адрес с порта. Возможные значения 1 -10 или no_limit. Strict – отбрасывание невалидных ARP пакетов с порта после анализа и блокировки. Может использоваться в любом режиме IMP. Альтернативное значение loose. Allow_zero_ip – возможность пропуска пакетов при включённой функции IMP с source_IP = 0. 0. Необходима для полноценный работы всех ОС по протоколу DHCP. При включении Relay и для блокировки Broadcast DHCP пакетов в клиентских VLAN-ах для топологий кольцо или цепочка на доступе следует в дополнение применять опцию forward_dhcppkt disable. Умолчальное значение forward_dhcppkt enable.

ACL – Списки управления доступом, Классификация трафика, маркировка и отбрасывание

ACL – Списки управления доступом, Классификация трафика, маркировка и отбрасывание

ACL (списки контроля доступа) o Контроль сетевых приложений L 2/3/4 ACL ( Access Control List ) Коммутаторы D-Link предоставляют наиболее полный набор ACL, помогающих сетевому администратору осуществлять контроль над приложениями. При этом не будет потерь производительности, поскольку проверка осуществляется на аппаратном уровне. ACL в коммутаторах D-Link могут фильтровать пакеты, основываясь на информации разных уровней: ICMP MSBLAST • ACL могут проверять ü ü ü ü Порт коммутатора SQL MAC/ IP-адрес Тип Ethernet/ Тип протокола VLAN 802. 1 p/ DSCP TCP/ UDP-порт [тип приложения] Содержание пакета [поле данных приложения] Online-игры SQL Slammer содержимое пакетов на предмет наличия новых изменённых потоков • Инфицированные Вирусы Неразрешённые приложения клиенты • Неисправные сервера/ точки доступа • Компьютеры злоумышленников • Несанкционированные пользователи Сетевой трафик • Управляемые коммутаторы D-Link могут эффективно предотвращать проникновение вредоносного трафика в сеть

ACL (списки контроля доступа) o Контроль сетевых приложений L 2/3/4 ACL ( Access Control List ) Коммутаторы D-Link предоставляют наиболее полный набор ACL, помогающих сетевому администратору осуществлять контроль над приложениями. При этом не будет потерь производительности, поскольку проверка осуществляется на аппаратном уровне. ACL в коммутаторах D-Link могут фильтровать пакеты, основываясь на информации разных уровней: ICMP MSBLAST • ACL могут проверять ü ü ü ü Порт коммутатора SQL MAC/ IP-адрес Тип Ethernet/ Тип протокола VLAN 802. 1 p/ DSCP TCP/ UDP-порт [тип приложения] Содержание пакета [поле данных приложения] Online-игры SQL Slammer содержимое пакетов на предмет наличия новых изменённых потоков • Инфицированные Вирусы Неразрешённые приложения клиенты • Неисправные сервера/ точки доступа • Компьютеры злоумышленников • Несанкционированные пользователи Сетевой трафик • Управляемые коммутаторы D-Link могут эффективно предотвращать проникновение вредоносного трафика в сеть

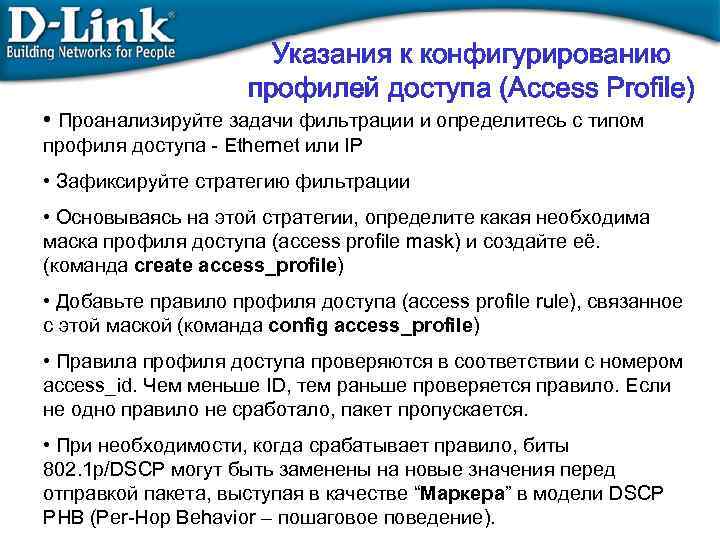

Указания к конфигурированию профилей доступа (Access Profile) • Проанализируйте задачи фильтрации и определитесь с типом профиля доступа - Ethernet или IP • Зафиксируйте стратегию фильтрации • Основываясь на этой стратегии, определите какая необходима маска профиля доступа (access profile mask) и создайте её. (команда create access_profile) • Добавьте правило профиля доступа (access profile rule), связанное с этой маской (команда config access_profile) • Правила профиля доступа проверяются в соответствии с номером access_id. Чем меньше ID, тем раньше проверяется правило. Если не одно правило не сработало, пакет пропускается. • При необходимости, когда срабатывает правило, биты 802. 1 p/DSCP могут быть заменены на новые значения перед отправкой пакета, выступая в качестве “Маркера” в модели DSCP PHB (Per-Hop Behavior – пошаговое поведение).

Указания к конфигурированию профилей доступа (Access Profile) • Проанализируйте задачи фильтрации и определитесь с типом профиля доступа - Ethernet или IP • Зафиксируйте стратегию фильтрации • Основываясь на этой стратегии, определите какая необходима маска профиля доступа (access profile mask) и создайте её. (команда create access_profile) • Добавьте правило профиля доступа (access profile rule), связанное с этой маской (команда config access_profile) • Правила профиля доступа проверяются в соответствии с номером access_id. Чем меньше ID, тем раньше проверяется правило. Если не одно правило не сработало, пакет пропускается. • При необходимости, когда срабатывает правило, биты 802. 1 p/DSCP могут быть заменены на новые значения перед отправкой пакета, выступая в качестве “Маркера” в модели DSCP PHB (Per-Hop Behavior – пошаговое поведение).

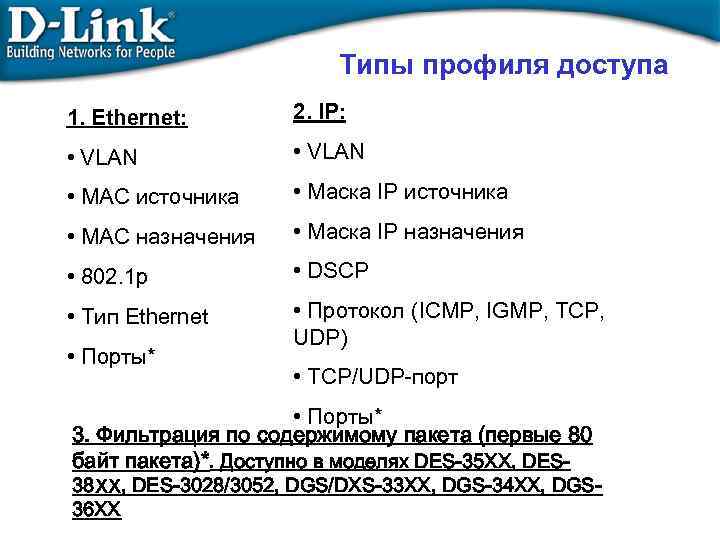

Типы профиля доступа 1. Ethernet: 2. IP: • VLAN • MAC источника • Маска IP источника • MAC назначения • Маска IP назначения • 802. 1 p • DSCP • Тип Ethernet • Протокол (ICMP, IGMP, TCP, UDP) • Порты* • TCP/UDP-порт • Порты* 3. Фильтрация по содержимому пакета (первые 80 байт пакета)*. Доступно в моделях DES-35 XX, DES- 38 XX, DES-3028/3052, DGS/DXS-33 XX, DGS-34 XX, DGS 36 XX

Типы профиля доступа 1. Ethernet: 2. IP: • VLAN • MAC источника • Маска IP источника • MAC назначения • Маска IP назначения • 802. 1 p • DSCP • Тип Ethernet • Протокол (ICMP, IGMP, TCP, UDP) • Порты* • TCP/UDP-порт • Порты* 3. Фильтрация по содержимому пакета (первые 80 байт пакета)*. Доступно в моделях DES-35 XX, DES- 38 XX, DES-3028/3052, DGS/DXS-33 XX, DGS-34 XX, DGS 36 XX

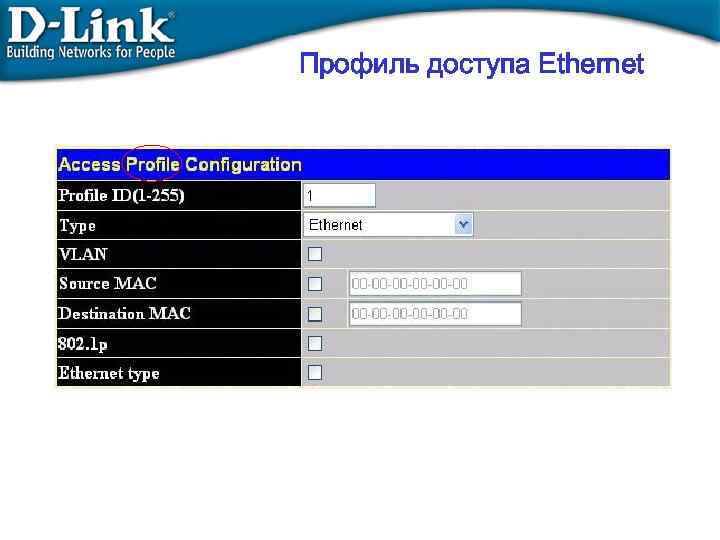

Профиль доступа Ethernet

Профиль доступа Ethernet

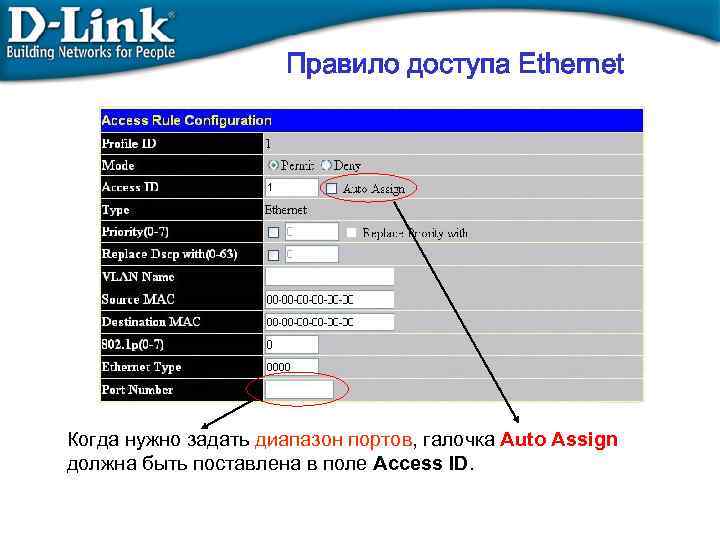

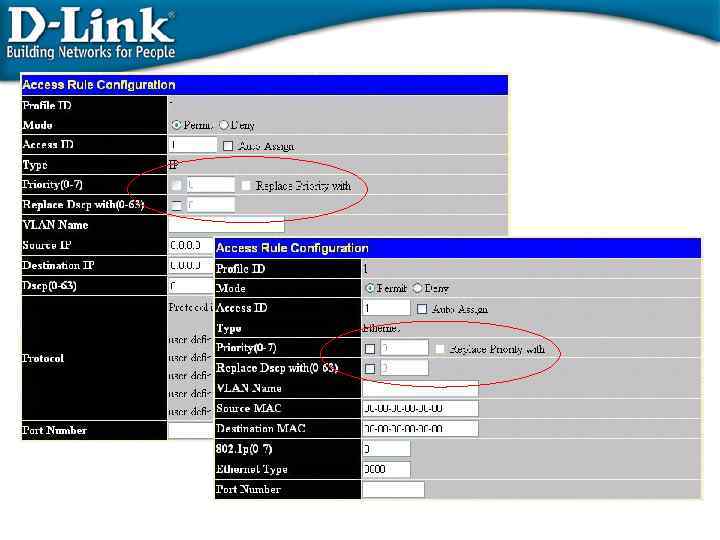

Правило доступа Ethernet Когда нужно задать диапазон портов, галочка Auto Assign должна быть поставлена в поле Access ID.

Правило доступа Ethernet Когда нужно задать диапазон портов, галочка Auto Assign должна быть поставлена в поле Access ID.

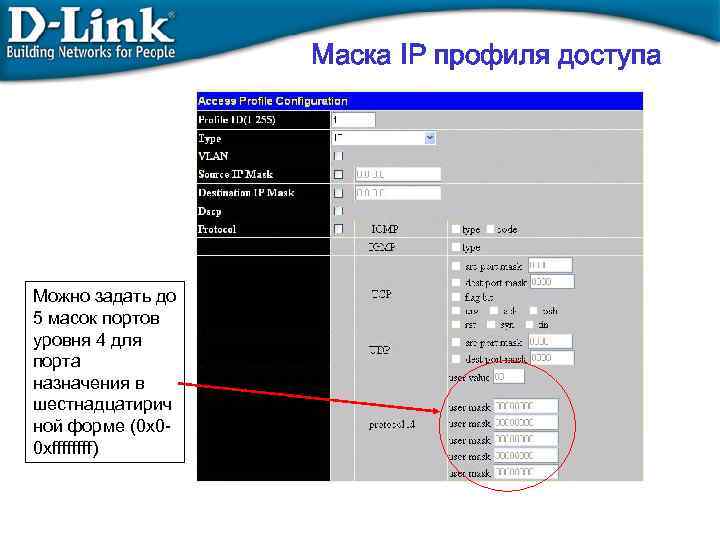

Маска IP профиля доступа Можно задать до 5 масок портов уровня 4 для порта назначения в шестнадцатирич ной форме (0 x 00 xffff)

Маска IP профиля доступа Можно задать до 5 масок портов уровня 4 для порта назначения в шестнадцатирич ной форме (0 x 00 xffff)

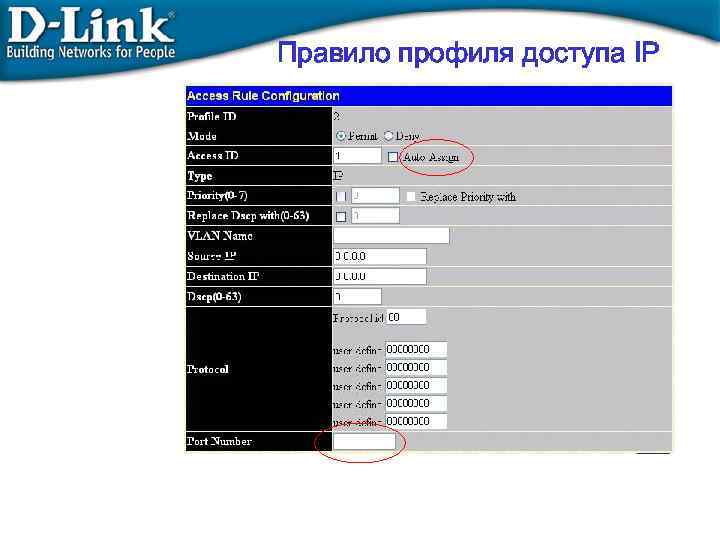

Правило профиля доступа IP

Правило профиля доступа IP

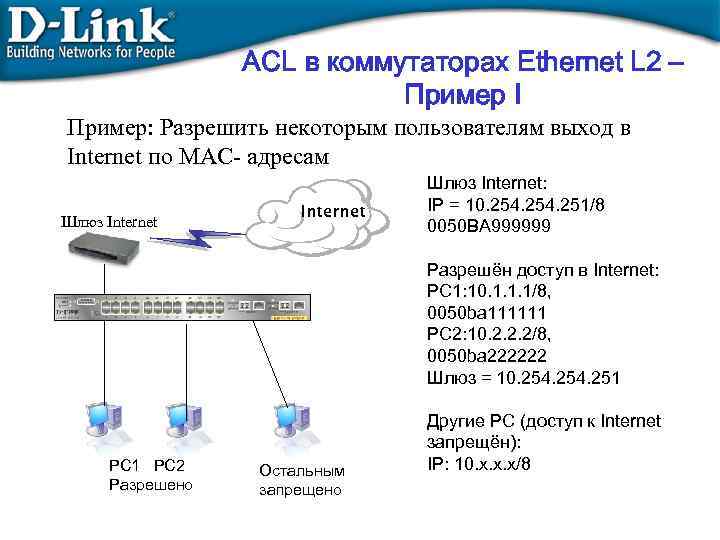

ACL в коммутаторах Ethernet L 2 – Пример I Пример: Разрешить некоторым пользователям выход в Internet по MAC- адресам Шлюз Internet: IP = 10. 254. 251/8 0050 BA 999999 Разрешён доступ в Internet: PC 1: 10. 1. 1. 1/8, 0050 ba 111111 PC 2: 10. 2. 2. 2/8, 0050 ba 222222 Шлюз = 10. 254. 251 PC 1 PC 2 Разрешено Остальным запрещено Другие PC (доступ к Internet запрещён): IP: 10. x. x. x/8

ACL в коммутаторах Ethernet L 2 – Пример I Пример: Разрешить некоторым пользователям выход в Internet по MAC- адресам Шлюз Internet: IP = 10. 254. 251/8 0050 BA 999999 Разрешён доступ в Internet: PC 1: 10. 1. 1. 1/8, 0050 ba 111111 PC 2: 10. 2. 2. 2/8, 0050 ba 222222 Шлюз = 10. 254. 251 PC 1 PC 2 Разрешено Остальным запрещено Другие PC (доступ к Internet запрещён): IP: 10. x. x. x/8

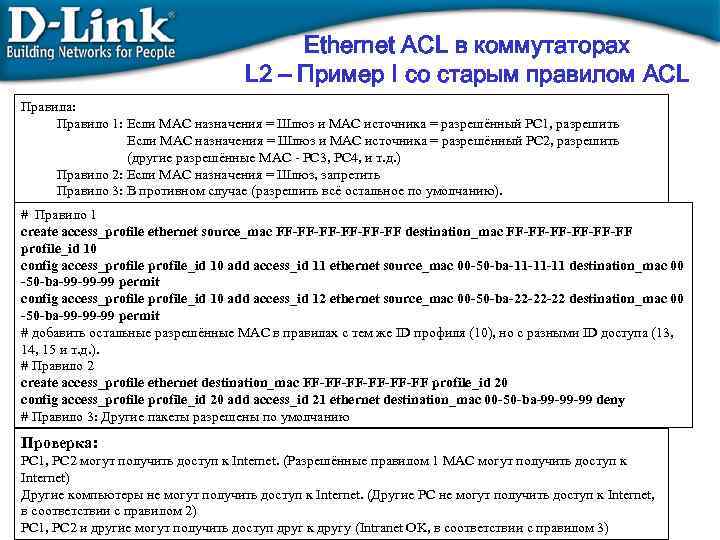

Ethernet ACL в коммутаторах L 2 – Пример I со старым правилом ACL Правила: Правило 1: Если MAC назначения = Шлюз и MAC источника = разрешённый PC 1, разрешить Если MAC назначения = Шлюз и MAC источника = разрешённый PC 2, разрешить (другие разрешённые MAC - PC 3, PC 4, и т. д. ) Правило 2: Если MAC назначения = Шлюз, запретить Правило 3: В противном случае (разрешить всё остальное по умолчанию). # Правило 1 create access_profile ethernet source_mac FF-FF-FF-FF destination_mac FF-FF-FF-FF profile_id 10 config access_profile_id 10 add access_id 11 ethernet source_mac 00 -50 -ba-11 -11 -11 destination_mac 00 -50 -ba-99 -99 -99 permit config access_profile_id 10 add access_id 12 ethernet source_mac 00 -50 -ba-22 -22 -22 destination_mac 00 -50 -ba-99 -99 -99 permit # добавить остальные разрешённые MAC в правилах с тем же ID профиля (10), но с разными ID доступа (13, 14, 15 и т. д. ). # Правило 2 create access_profile ethernet destination_mac FF-FF-FF-FF profile_id 20 config access_profile_id 20 add access_id 21 ethernet destination_mac 00 -50 -ba-99 -99 -99 deny # Правило 3: Другие пакеты разрешены по умолчанию Проверка: PC 1, PC 2 могут получить доступ к Internet. (Разрешённые правилом 1 MAC могут получить доступ к Internet) Другие компьютеры не могут получить доступ к Internet. (Другие PC не могут получить доступ к Internet, в соответствии с правилом 2) PC 1, PC 2 и другие могут получить доступ друг к другу (Intranet OK, в соответствии с правилом 3)

Ethernet ACL в коммутаторах L 2 – Пример I со старым правилом ACL Правила: Правило 1: Если MAC назначения = Шлюз и MAC источника = разрешённый PC 1, разрешить Если MAC назначения = Шлюз и MAC источника = разрешённый PC 2, разрешить (другие разрешённые MAC - PC 3, PC 4, и т. д. ) Правило 2: Если MAC назначения = Шлюз, запретить Правило 3: В противном случае (разрешить всё остальное по умолчанию). # Правило 1 create access_profile ethernet source_mac FF-FF-FF-FF destination_mac FF-FF-FF-FF profile_id 10 config access_profile_id 10 add access_id 11 ethernet source_mac 00 -50 -ba-11 -11 -11 destination_mac 00 -50 -ba-99 -99 -99 permit config access_profile_id 10 add access_id 12 ethernet source_mac 00 -50 -ba-22 -22 -22 destination_mac 00 -50 -ba-99 -99 -99 permit # добавить остальные разрешённые MAC в правилах с тем же ID профиля (10), но с разными ID доступа (13, 14, 15 и т. д. ). # Правило 2 create access_profile ethernet destination_mac FF-FF-FF-FF profile_id 20 config access_profile_id 20 add access_id 21 ethernet destination_mac 00 -50 -ba-99 -99 -99 deny # Правило 3: Другие пакеты разрешены по умолчанию Проверка: PC 1, PC 2 могут получить доступ к Internet. (Разрешённые правилом 1 MAC могут получить доступ к Internet) Другие компьютеры не могут получить доступ к Internet. (Другие PC не могут получить доступ к Internet, в соответствии с правилом 2) PC 1, PC 2 и другие могут получить доступ друг к другу (Intranet OK, в соответствии с правилом 3)

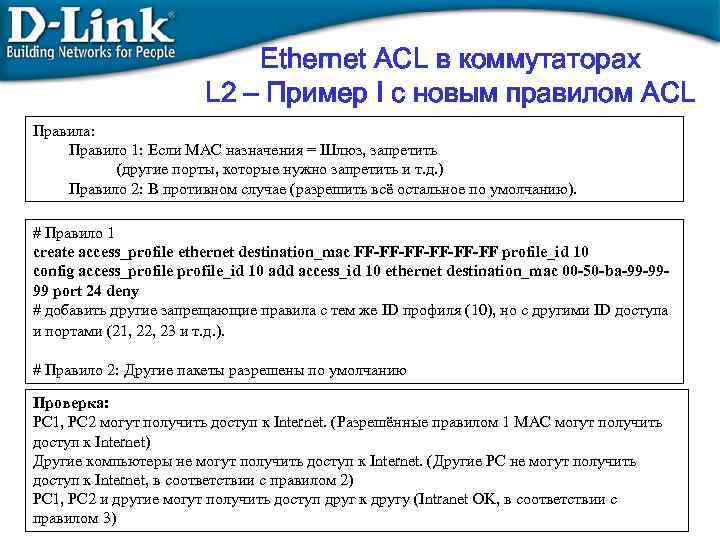

Ethernet ACL в коммутаторах L 2 – Пример I с новым правилом ACL Правила: Правило 1: Если MAC назначения = Шлюз, запретить (другие порты, которые нужно запретить и т. д. ) Правило 2: В противном случае (разрешить всё остальное по умолчанию). # Правило 1 create access_profile ethernet destination_mac FF-FF-FF-FF profile_id 10 config access_profile_id 10 add access_id 10 ethernet destination_mac 00 -50 -ba-99 -9999 port 24 deny # добавить другие запрещающие правила с тем же ID профиля (10), но с другими ID доступа и портами (21, 22, 23 и т. д. ). # Правило 2: Другие пакеты разрешены по умолчанию Проверка: PC 1, PC 2 могут получить доступ к Internet. (Разрешённые правилом 1 MAC могут получить доступ к Internet) Другие компьютеры не могут получить доступ к Internet. (Другие PC не могут получить доступ к Internet, в соответствии с правилом 2) PC 1, PC 2 и другие могут получить доступ друг к другу (Intranet OK, в соответствии с правилом 3)

Ethernet ACL в коммутаторах L 2 – Пример I с новым правилом ACL Правила: Правило 1: Если MAC назначения = Шлюз, запретить (другие порты, которые нужно запретить и т. д. ) Правило 2: В противном случае (разрешить всё остальное по умолчанию). # Правило 1 create access_profile ethernet destination_mac FF-FF-FF-FF profile_id 10 config access_profile_id 10 add access_id 10 ethernet destination_mac 00 -50 -ba-99 -9999 port 24 deny # добавить другие запрещающие правила с тем же ID профиля (10), но с другими ID доступа и портами (21, 22, 23 и т. д. ). # Правило 2: Другие пакеты разрешены по умолчанию Проверка: PC 1, PC 2 могут получить доступ к Internet. (Разрешённые правилом 1 MAC могут получить доступ к Internet) Другие компьютеры не могут получить доступ к Internet. (Другие PC не могут получить доступ к Internet, в соответствии с правилом 2) PC 1, PC 2 и другие могут получить доступ друг к другу (Intranet OK, в соответствии с правилом 3)

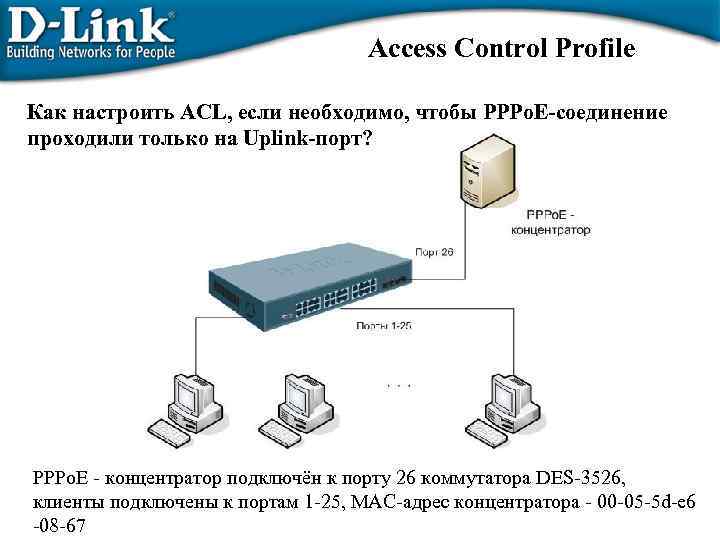

Access Control Profile Как настроить ACL, если необходимо, чтобы PPPo. E-соединение проходили только на Uplink-порт? PPPo. E - концентратор подключён к порту 26 коммутатора DES-3526, клиенты подключены к портам 1 -25, MAC-адрес концентратора - 00 -05 -5 d-e 6 -08 -67

Access Control Profile Как настроить ACL, если необходимо, чтобы PPPo. E-соединение проходили только на Uplink-порт? PPPo. E - концентратор подключён к порту 26 коммутатора DES-3526, клиенты подключены к портам 1 -25, MAC-адрес концентратора - 00 -05 -5 d-e 6 -08 -67

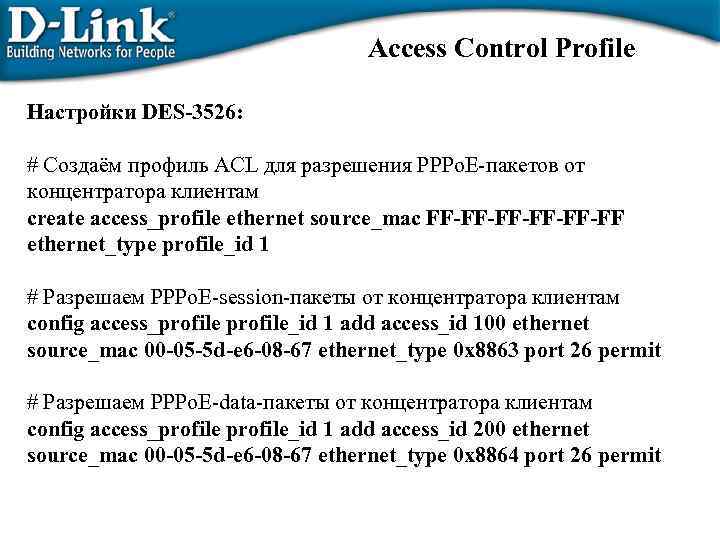

Access Control Profile Настройки DES-3526: # Создаём профиль ACL для разрешения PPPo. E-пакетов от концентратора клиентам create access_profile ethernet source_mac FF-FF-FF-FF ethernet_type profile_id 1 # Разрешаем PPPo. E-session-пакеты от концентратора клиентам config access_profile_id 1 add access_id 100 ethernet source_mac 00 -05 -5 d-e 6 -08 -67 ethernet_type 0 x 8863 port 26 permit # Разрешаем PPPo. E-data-пакеты от концентратора клиентам config access_profile_id 1 add access_id 200 ethernet source_mac 00 -05 -5 d-e 6 -08 -67 ethernet_type 0 x 8864 port 26 permit

Access Control Profile Настройки DES-3526: # Создаём профиль ACL для разрешения PPPo. E-пакетов от концентратора клиентам create access_profile ethernet source_mac FF-FF-FF-FF ethernet_type profile_id 1 # Разрешаем PPPo. E-session-пакеты от концентратора клиентам config access_profile_id 1 add access_id 100 ethernet source_mac 00 -05 -5 d-e 6 -08 -67 ethernet_type 0 x 8863 port 26 permit # Разрешаем PPPo. E-data-пакеты от концентратора клиентам config access_profile_id 1 add access_id 200 ethernet source_mac 00 -05 -5 d-e 6 -08 -67 ethernet_type 0 x 8864 port 26 permit

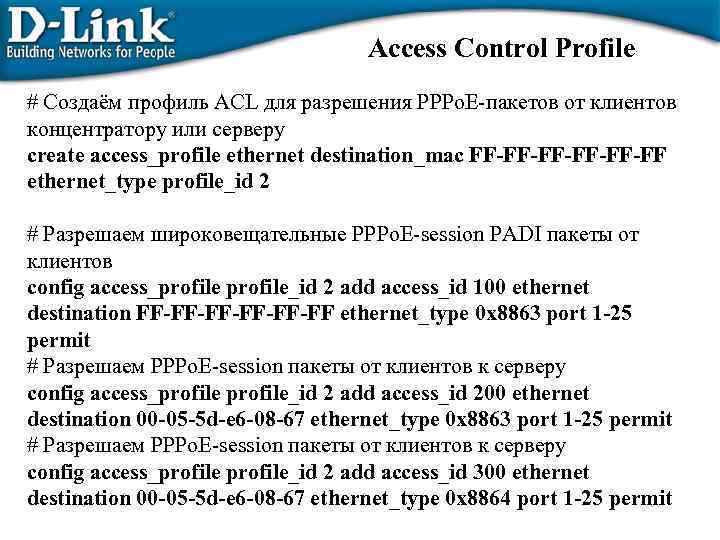

Access Control Profile # Создаём профиль ACL для разрешения PPPo. E-пакетов от клиентов концентратору или серверу create access_profile ethernet destination_mac FF-FF-FF-FF ethernet_type profile_id 2 # Разрешаем широковещательные PPPo. E-session PADI пакеты от клиентов config access_profile_id 2 add access_id 100 ethernet destination FF-FF-FF-FF ethernet_type 0 x 8863 port 1 -25 permit # Разрешаем PPPo. E-session пакеты от клиентов к серверу config access_profile_id 2 add access_id 200 ethernet destination 00 -05 -5 d-e 6 -08 -67 ethernet_type 0 x 8863 port 1 -25 permit # Разрешаем PPPo. E-session пакеты от клиентов к серверу config access_profile_id 2 add access_id 300 ethernet destination 00 -05 -5 d-e 6 -08 -67 ethernet_type 0 x 8864 port 1 -25 permit

Access Control Profile # Создаём профиль ACL для разрешения PPPo. E-пакетов от клиентов концентратору или серверу create access_profile ethernet destination_mac FF-FF-FF-FF ethernet_type profile_id 2 # Разрешаем широковещательные PPPo. E-session PADI пакеты от клиентов config access_profile_id 2 add access_id 100 ethernet destination FF-FF-FF-FF ethernet_type 0 x 8863 port 1 -25 permit # Разрешаем PPPo. E-session пакеты от клиентов к серверу config access_profile_id 2 add access_id 200 ethernet destination 00 -05 -5 d-e 6 -08 -67 ethernet_type 0 x 8863 port 1 -25 permit # Разрешаем PPPo. E-session пакеты от клиентов к серверу config access_profile_id 2 add access_id 300 ethernet destination 00 -05 -5 d-e 6 -08 -67 ethernet_type 0 x 8864 port 1 -25 permit

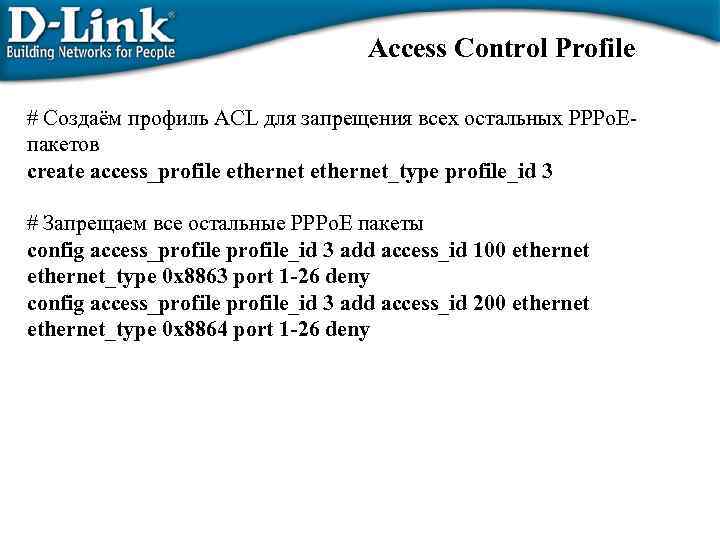

Access Control Profile # Создаём профиль ACL для запрещения всех остальных PPPo. Eпакетов create access_profile ethernet_type profile_id 3 # Запрещаем все остальные PPPo. E пакеты config access_profile_id 3 add access_id 100 ethernet_type 0 x 8863 port 1 -26 deny config access_profile_id 3 add access_id 200 ethernet_type 0 x 8864 port 1 -26 deny

Access Control Profile # Создаём профиль ACL для запрещения всех остальных PPPo. Eпакетов create access_profile ethernet_type profile_id 3 # Запрещаем все остальные PPPo. E пакеты config access_profile_id 3 add access_id 100 ethernet_type 0 x 8863 port 1 -26 deny config access_profile_id 3 add access_id 200 ethernet_type 0 x 8864 port 1 -26 deny

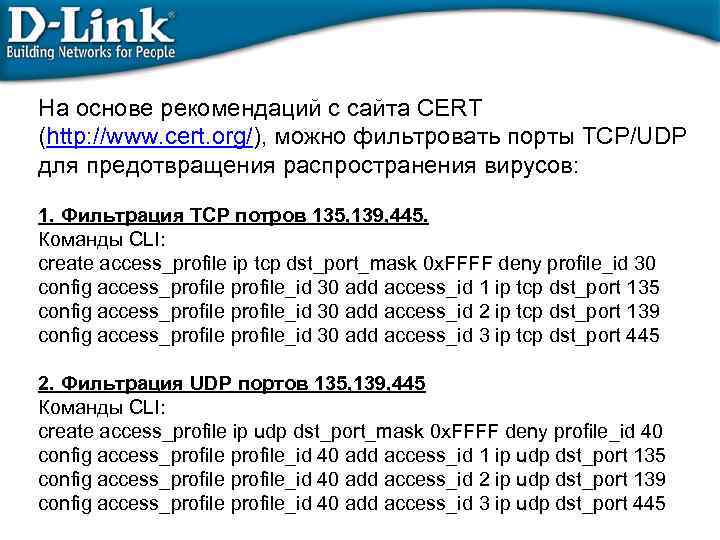

На основе рекомендаций с сайта CERT (http: //www. cert. org/), можно фильтровать порты TCP/UDP для предотвращения распространения вирусов: 1. Фильтрация TCP потров 135, 139, 445. Команды CLI: create access_profile ip tcp dst_port_mask 0 x. FFFF deny profile_id 30 config access_profile_id 30 add access_id 1 ip tcp dst_port 135 config access_profile_id 30 add access_id 2 ip tcp dst_port 139 config access_profile_id 30 add access_id 3 ip tcp dst_port 445 2. Фильтрация UDP портов 135, 139, 445 Команды CLI: create access_profile ip udp dst_port_mask 0 x. FFFF deny profile_id 40 config access_profile_id 40 add access_id 1 ip udp dst_port 135 config access_profile_id 40 add access_id 2 ip udp dst_port 139 config access_profile_id 40 add access_id 3 ip udp dst_port 445

На основе рекомендаций с сайта CERT (http: //www. cert. org/), можно фильтровать порты TCP/UDP для предотвращения распространения вирусов: 1. Фильтрация TCP потров 135, 139, 445. Команды CLI: create access_profile ip tcp dst_port_mask 0 x. FFFF deny profile_id 30 config access_profile_id 30 add access_id 1 ip tcp dst_port 135 config access_profile_id 30 add access_id 2 ip tcp dst_port 139 config access_profile_id 30 add access_id 3 ip tcp dst_port 445 2. Фильтрация UDP портов 135, 139, 445 Команды CLI: create access_profile ip udp dst_port_mask 0 x. FFFF deny profile_id 40 config access_profile_id 40 add access_id 1 ip udp dst_port 135 config access_profile_id 40 add access_id 2 ip udp dst_port 139 config access_profile_id 40 add access_id 3 ip udp dst_port 445

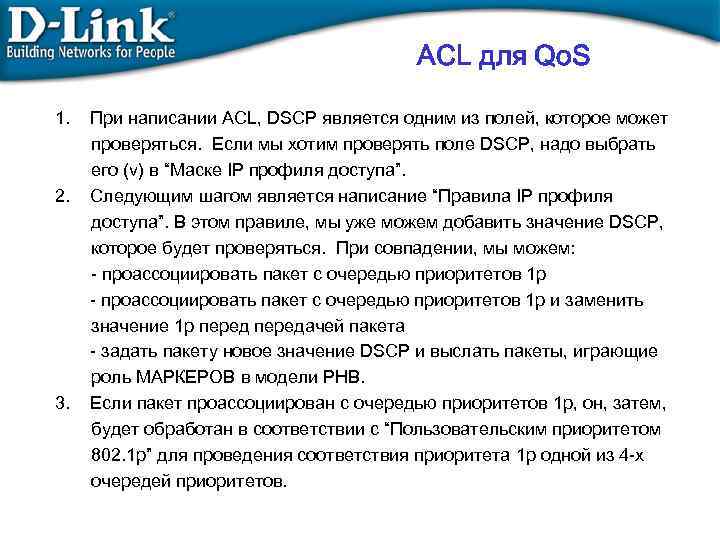

ACL для Qo. S 1. 2. 3. При написании ACL, DSCP является одним из полей, которое может проверяться. Если мы хотим проверять поле DSCP, надо выбрать его (v) в “Маске IP профиля доступа”. Следующим шагом является написание “Правила IP профиля доступа”. В этом правиле, мы уже можем добавить значение DSCP, которое будет проверяться. При совпадении, мы можем: - проассоциировать пакет с очередью приоритетов 1 p и заменить значение 1 p передачей пакета - задать пакету новое значение DSCP и выслать пакеты, играющие роль МАРКЕРОВ в модели PHB. Если пакет проассоциирован с очередью приоритетов 1 p, он, затем, будет обработан в соответствии с “Пользовательским приоритетом 802. 1 p” для проведения соответствия приоритета 1 p одной из 4 -х очередей приоритетов.

ACL для Qo. S 1. 2. 3. При написании ACL, DSCP является одним из полей, которое может проверяться. Если мы хотим проверять поле DSCP, надо выбрать его (v) в “Маске IP профиля доступа”. Следующим шагом является написание “Правила IP профиля доступа”. В этом правиле, мы уже можем добавить значение DSCP, которое будет проверяться. При совпадении, мы можем: - проассоциировать пакет с очередью приоритетов 1 p и заменить значение 1 p передачей пакета - задать пакету новое значение DSCP и выслать пакеты, играющие роль МАРКЕРОВ в модели PHB. Если пакет проассоциирован с очередью приоритетов 1 p, он, затем, будет обработан в соответствии с “Пользовательским приоритетом 802. 1 p” для проведения соответствия приоритета 1 p одной из 4 -х очередей приоритетов.

DSCP, 802. 1 p и очередь приоритетов DXS-3326 GSR Коммутатор A 1 U Коммутатор B: DES-3526 VIP 1 U U 24 U Коммутатор C: DES 3526 VIP 2 Пример – Промаркировать пакеты с определённым DSCP определённым приоритетом 1 p и поставить в соответствующую очередь Последующие правила промаркируют пакеты следующим образом: Очередь 1 - данные с dscp = 10 = приоритет 802. 1 p = 3 Очередь 2 – данные с dscp = 20 = приоритет 802. 1 p = 5 Очередь 3 – данные с dscp = 30 = приоритет 802. 1 p = 7 create access_profile ip dscp profile_id 10 config access_profile_id 10 add access_id 10 ip dscp 30 port 1 permit priority 7 replace_priority config access_profile_id 10 add access_id 20 ip dscp 30 port 24 permit priority 7 replace_priority config access_profile_id 10 add access_id 30 ip dscp 20 port 1 permit priority 5 replace_priority config access_profile_id 10 add access_id 40 ip dscp 20 port 24 permit priority 5 replace_priority config access_profile_id 10 add access_id 50 ip dscp 10 port 1 permit priority 3 replace_priority config access_profile_id 10 add access_id 60 ip dscp 10 port 24 permit priority 3 replace_priority Основываясь на соответствии “ 802. 1 p User Priority” пакет будет поставлен в очередь с наивысшим приоритетом и будет обработан первым.

DSCP, 802. 1 p и очередь приоритетов DXS-3326 GSR Коммутатор A 1 U Коммутатор B: DES-3526 VIP 1 U U 24 U Коммутатор C: DES 3526 VIP 2 Пример – Промаркировать пакеты с определённым DSCP определённым приоритетом 1 p и поставить в соответствующую очередь Последующие правила промаркируют пакеты следующим образом: Очередь 1 - данные с dscp = 10 = приоритет 802. 1 p = 3 Очередь 2 – данные с dscp = 20 = приоритет 802. 1 p = 5 Очередь 3 – данные с dscp = 30 = приоритет 802. 1 p = 7 create access_profile ip dscp profile_id 10 config access_profile_id 10 add access_id 10 ip dscp 30 port 1 permit priority 7 replace_priority config access_profile_id 10 add access_id 20 ip dscp 30 port 24 permit priority 7 replace_priority config access_profile_id 10 add access_id 30 ip dscp 20 port 1 permit priority 5 replace_priority config access_profile_id 10 add access_id 40 ip dscp 20 port 24 permit priority 5 replace_priority config access_profile_id 10 add access_id 50 ip dscp 10 port 1 permit priority 3 replace_priority config access_profile_id 10 add access_id 60 ip dscp 10 port 24 permit priority 3 replace_priority Основываясь на соответствии “ 802. 1 p User Priority” пакет будет поставлен в очередь с наивысшим приоритетом и будет обработан первым.

Per-flow Bandwidth Control – контроль полосы пропускания по потокам

Per-flow Bandwidth Control – контроль полосы пропускания по потокам

Почему контроль полосы пропускания FTP-сервер по потокам SIP Web-сервер Телефон 1 #1 PC 11 #2 SIP Телефон 2 PC 21 PC 22 Как сконфигурировать Qo. S в соответствии со следующими требованиями? 1. Vo. IP (SIP Телефон) должен иметь наивысший приоритет в строгом режиме (чтобы исключить задержки при передаче голоса). 2. FTP-трафик (или любой другой трафик, сильно расходующий полосу пропускания, например, p 2 p) должен использовать только часть полосы пропускания (например, максимум 5 Мбит/с). Условие (1) может быть выполнено настройкой ACL путём перемаркировки 802. 1 p/DSCP. Но как реализовать пункт (2)? ? Решение: Новая функция “per-flow” bandwidth control (поддерживается серией DGS-3400).

Почему контроль полосы пропускания FTP-сервер по потокам SIP Web-сервер Телефон 1 #1 PC 11 #2 SIP Телефон 2 PC 21 PC 22 Как сконфигурировать Qo. S в соответствии со следующими требованиями? 1. Vo. IP (SIP Телефон) должен иметь наивысший приоритет в строгом режиме (чтобы исключить задержки при передаче голоса). 2. FTP-трафик (или любой другой трафик, сильно расходующий полосу пропускания, например, p 2 p) должен использовать только часть полосы пропускания (например, максимум 5 Мбит/с). Условие (1) может быть выполнено настройкой ACL путём перемаркировки 802. 1 p/DSCP. Но как реализовать пункт (2)? ? Решение: Новая функция “per-flow” bandwidth control (поддерживается серией DGS-3400).

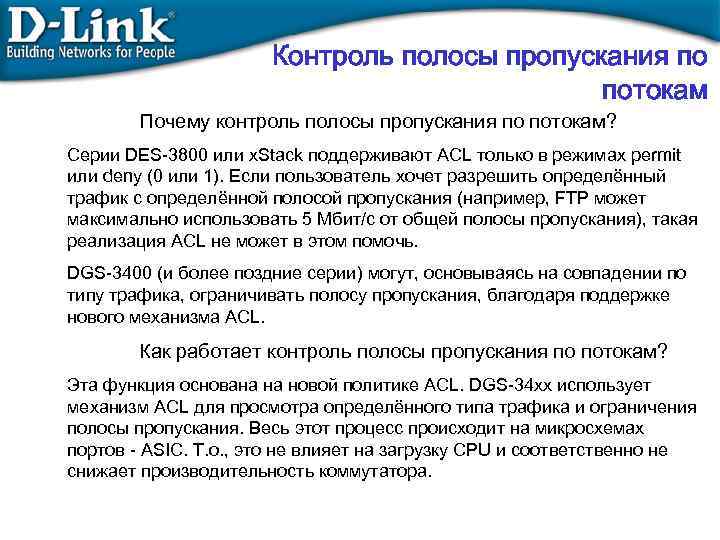

Контроль полосы пропускания по потокам Почему контроль полосы пропускания по потокам? Серии DES-3800 или x. Stack поддерживают ACL только в режимах permit или deny (0 или 1). Если пользователь хочет разрешить определённый трафик с определённой полосой пропускания (например, FTP может максимально использовать 5 Мбит/с от общей полосы пропускания), такая реализация ACL не может в этом помочь. DGS-3400 (и более поздние серии) могут, основываясь на совпадении по типу трафика, ограничивать полосу пропускания, благодаря поддержке нового механизма ACL. Как работает контроль полосы пропускания по потокам? Эта функция основана на новой политике ACL. DGS-34 xx использует механизм ACL для просмотра определённого типа трафика и ограничения полосы пропускания. Весь этот процесс происходит на микросхемах портов - ASIC. Т. о. , это не влияет на загрузку CPU и соответственно не снижает производительность коммутатора.

Контроль полосы пропускания по потокам Почему контроль полосы пропускания по потокам? Серии DES-3800 или x. Stack поддерживают ACL только в режимах permit или deny (0 или 1). Если пользователь хочет разрешить определённый трафик с определённой полосой пропускания (например, FTP может максимально использовать 5 Мбит/с от общей полосы пропускания), такая реализация ACL не может в этом помочь. DGS-3400 (и более поздние серии) могут, основываясь на совпадении по типу трафика, ограничивать полосу пропускания, благодаря поддержке нового механизма ACL. Как работает контроль полосы пропускания по потокам? Эта функция основана на новой политике ACL. DGS-34 xx использует механизм ACL для просмотра определённого типа трафика и ограничения полосы пропускания. Весь этот процесс происходит на микросхемах портов - ASIC. Т. о. , это не влияет на загрузку CPU и соответственно не снижает производительность коммутатора.

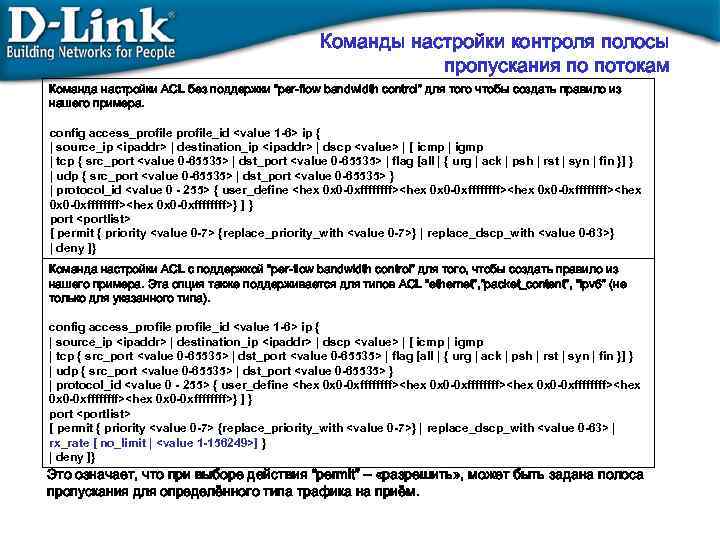

Команды настройки контроля полосы пропускания по потокам Команда настройки ACL без поддержки “per-flow bandwidth control” для того чтобы создать правило из нашего примера. config access_profile_id

Команды настройки контроля полосы пропускания по потокам Команда настройки ACL без поддержки “per-flow bandwidth control” для того чтобы создать правило из нашего примера. config access_profile_id

Пример настройки контроля полосы пропускания по потокам FTP-сервер Web-сервер SIP Телефон 1 10. 31. 3. 101 / 8 #1 PC 11 #2 SIP Телефон 2 Задача: 10. 31. 3. 102 / 8 PC 21 PC 22 1. Vo. IP (SIP Телефон) должен иметь наивысший приоритет в строгом режиме (чтобы исключить задержки при передаче голоса). 2. FTP-трафик (или любой другой трафик, сильно расходующий полосу пропускания, например, p 2 p) должен использовать только часть полосы пропускания (например, максимум 5 Мбит/с).

Пример настройки контроля полосы пропускания по потокам FTP-сервер Web-сервер SIP Телефон 1 10. 31. 3. 101 / 8 #1 PC 11 #2 SIP Телефон 2 Задача: 10. 31. 3. 102 / 8 PC 21 PC 22 1. Vo. IP (SIP Телефон) должен иметь наивысший приоритет в строгом режиме (чтобы исключить задержки при передаче голоса). 2. FTP-трафик (или любой другой трафик, сильно расходующий полосу пропускания, например, p 2 p) должен использовать только часть полосы пропускания (например, максимум 5 Мбит/с).

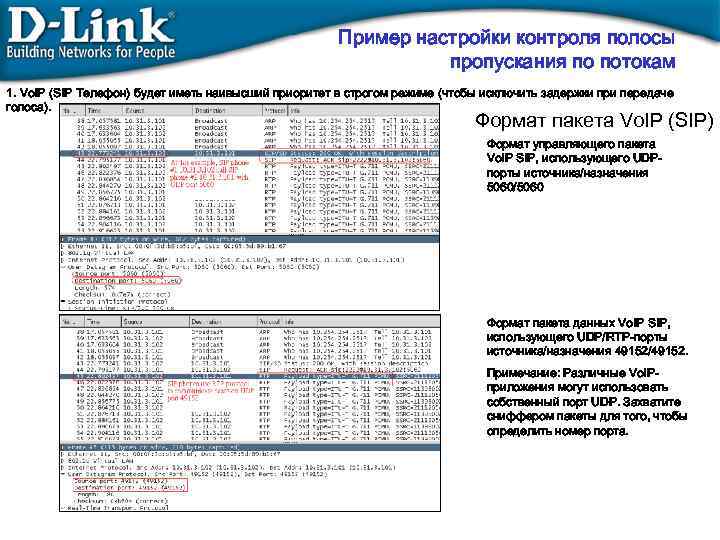

Пример настройки контроля полосы пропускания по потокам 1. Vo. IP (SIP Телефон) будет иметь наивысший приоритет в строгом режиме (чтобы исключить задержки при передаче голоса). Формат пакета Vo. IP (SIP) Формат управляющего пакета Vo. IP SIP, использующего UDPпорты источника/назначения 5060/5060 Формат пакета данных Vo. IP SIP, использующего UDP/RTP-порты источника/назначения 49152/49152. Примечание: Различные Vo. IPприложения могут использовать собственный порт UDP. Захватите сниффером пакеты для того, чтобы определить номер порта.

Пример настройки контроля полосы пропускания по потокам 1. Vo. IP (SIP Телефон) будет иметь наивысший приоритет в строгом режиме (чтобы исключить задержки при передаче голоса). Формат пакета Vo. IP (SIP) Формат управляющего пакета Vo. IP SIP, использующего UDPпорты источника/назначения 5060/5060 Формат пакета данных Vo. IP SIP, использующего UDP/RTP-порты источника/назначения 49152/49152. Примечание: Различные Vo. IPприложения могут использовать собственный порт UDP. Захватите сниффером пакеты для того, чтобы определить номер порта.

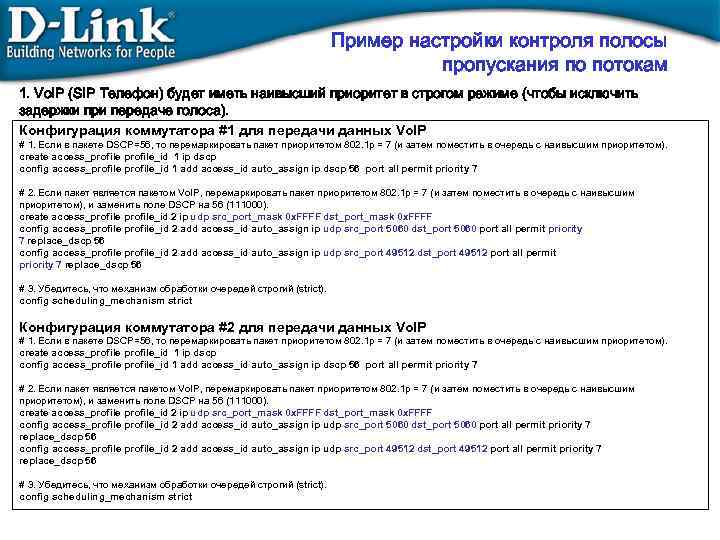

Пример настройки контроля полосы пропускания по потокам 1. Vo. IP (SIP Телефон) будет иметь наивысший приоритет в строгом режиме (чтобы исключить задержки при передаче голоса). Конфигурация коммутатора #1 для передачи данных Vo. IP # 1. Если в пакете DSCP=56, то перемаркировать пакет приоритетом 802. 1 p = 7 (и затем поместить в очередь с наивысшим приоритетом). create access_profile_id 1 ip dscp config access_profile_id 1 add access_id auto_assign ip dscp 56 port all permit priority 7 # 2. Если пакет является пакетом Vo. IP, перемаркировать пакет приоритетом 802. 1 p = 7 (и затем поместить в очередь с наивысшим приоритетом), и заменить поле DSCP на 56 (111000). create access_profile_id 2 ip udp src_port_mask 0 x. FFFF dst_port_mask 0 x. FFFF config access_profile_id 2 add access_id auto_assign ip udp src_port 5060 dst_port 5060 port all permit priority 7 replace_dscp 56 config access_profile_id 2 add access_id auto_assign ip udp src_port 49512 dst_port 49512 port all permit priority 7 replace_dscp 56 # 3. Убедитесь, что механизм обработки очередей строгий (strict). config scheduling_mechanism strict Конфигурация коммутатора #2 для передачи данных Vo. IP # 1. Если в пакете DSCP=56, то перемаркировать пакет приоритетом 802. 1 p = 7 (и затем поместить в очередь с наивысшим приоритетом). create access_profile_id 1 ip dscp config access_profile_id 1 add access_id auto_assign ip dscp 56 port all permit priority 7 # 2. Если пакет является пакетом Vo. IP, перемаркировать пакет приоритетом 802. 1 p = 7 (и затем поместить в очередь с наивысшим приоритетом), и заменить поле DSCP на 56 (111000). create access_profile_id 2 ip udp src_port_mask 0 x. FFFF dst_port_mask 0 x. FFFF config access_profile_id 2 add access_id auto_assign ip udp src_port 5060 dst_port 5060 port all permit priority 7 replace_dscp 56 config access_profile_id 2 add access_id auto_assign ip udp src_port 49512 dst_port 49512 port all permit priority 7 replace_dscp 56 # 3. Убедитесь, что механизм обработки очередей строгий (strict). config scheduling_mechanism strict

Пример настройки контроля полосы пропускания по потокам 1. Vo. IP (SIP Телефон) будет иметь наивысший приоритет в строгом режиме (чтобы исключить задержки при передаче голоса). Конфигурация коммутатора #1 для передачи данных Vo. IP # 1. Если в пакете DSCP=56, то перемаркировать пакет приоритетом 802. 1 p = 7 (и затем поместить в очередь с наивысшим приоритетом). create access_profile_id 1 ip dscp config access_profile_id 1 add access_id auto_assign ip dscp 56 port all permit priority 7 # 2. Если пакет является пакетом Vo. IP, перемаркировать пакет приоритетом 802. 1 p = 7 (и затем поместить в очередь с наивысшим приоритетом), и заменить поле DSCP на 56 (111000). create access_profile_id 2 ip udp src_port_mask 0 x. FFFF dst_port_mask 0 x. FFFF config access_profile_id 2 add access_id auto_assign ip udp src_port 5060 dst_port 5060 port all permit priority 7 replace_dscp 56 config access_profile_id 2 add access_id auto_assign ip udp src_port 49512 dst_port 49512 port all permit priority 7 replace_dscp 56 # 3. Убедитесь, что механизм обработки очередей строгий (strict). config scheduling_mechanism strict Конфигурация коммутатора #2 для передачи данных Vo. IP # 1. Если в пакете DSCP=56, то перемаркировать пакет приоритетом 802. 1 p = 7 (и затем поместить в очередь с наивысшим приоритетом). create access_profile_id 1 ip dscp config access_profile_id 1 add access_id auto_assign ip dscp 56 port all permit priority 7 # 2. Если пакет является пакетом Vo. IP, перемаркировать пакет приоритетом 802. 1 p = 7 (и затем поместить в очередь с наивысшим приоритетом), и заменить поле DSCP на 56 (111000). create access_profile_id 2 ip udp src_port_mask 0 x. FFFF dst_port_mask 0 x. FFFF config access_profile_id 2 add access_id auto_assign ip udp src_port 5060 dst_port 5060 port all permit priority 7 replace_dscp 56 config access_profile_id 2 add access_id auto_assign ip udp src_port 49512 dst_port 49512 port all permit priority 7 replace_dscp 56 # 3. Убедитесь, что механизм обработки очередей строгий (strict). config scheduling_mechanism strict

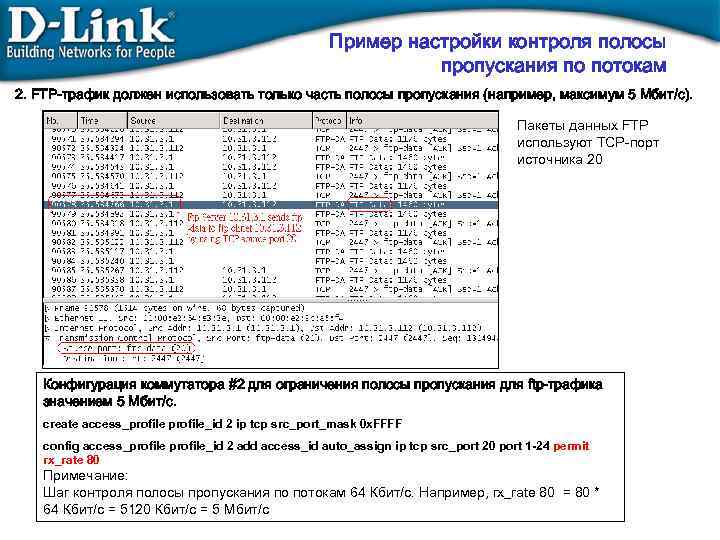

Пример настройки контроля полосы пропускания по потокам 2. FTP-трафик должен использовать только часть полосы пропускания (например, максимум 5 Мбит/с). Пакеты данных FTP используют TCP-порт источника 20 Конфигурация коммутатора #2 для ограничения полосы пропускания для ftp-трафика значением 5 Мбит/с. create access_profile_id 2 ip tcp src_port_mask 0 x. FFFF config access_profile_id 2 add access_id auto_assign ip tcp src_port 20 port 1 -24 permit rx_rate 80 Примечание: Шаг контроля полосы пропускания по потокам 64 Кбит/с. Например, rx_rate 80 = 80 * 64 Кбит/с = 5120 Кбит/с = 5 Мбит/с

Пример настройки контроля полосы пропускания по потокам 2. FTP-трафик должен использовать только часть полосы пропускания (например, максимум 5 Мбит/с). Пакеты данных FTP используют TCP-порт источника 20 Конфигурация коммутатора #2 для ограничения полосы пропускания для ftp-трафика значением 5 Мбит/с. create access_profile_id 2 ip tcp src_port_mask 0 x. FFFF config access_profile_id 2 add access_id auto_assign ip tcp src_port 20 port 1 -24 permit rx_rate 80 Примечание: Шаг контроля полосы пропускания по потокам 64 Кбит/с. Например, rx_rate 80 = 80 * 64 Кбит/с = 5120 Кбит/с = 5 Мбит/с

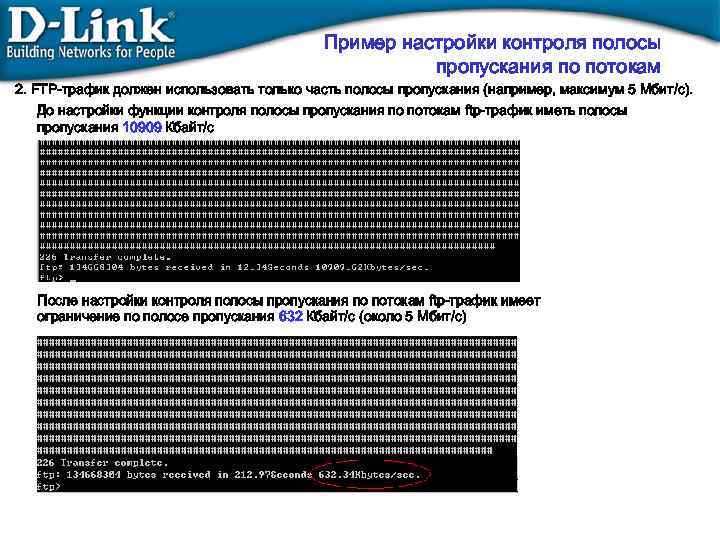

Пример настройки контроля полосы пропускания по потокам 2. FTP-трафик должен использовать только часть полосы пропускания (например, максимум 5 Мбит/с). До настройки функции контроля полосы пропускания по потокам ftp-трафик иметь полосы пропускания 10909 Кбайт/с После настройки контроля полосы пропускания по потокам ftp-трафик имеет ограничение по полосе пропускания 632 Кбайт/с (около 5 Мбит/с)

Пример настройки контроля полосы пропускания по потокам 2. FTP-трафик должен использовать только часть полосы пропускания (например, максимум 5 Мбит/с). До настройки функции контроля полосы пропускания по потокам ftp-трафик иметь полосы пропускания 10909 Кбайт/с После настройки контроля полосы пропускания по потокам ftp-трафик имеет ограничение по полосе пропускания 632 Кбайт/с (около 5 Мбит/с)

Контроль полосы пропускания по потокам Результаты тестов: 1. После настройки строгого режима Qo. S для пакетов Vo. IP, Vo. IP-трафик – голос, будет передаваться без задержек. 2. После настройки функции контроля полосы пропускания по потокам, применительно к FTP-трафику (или любому другому трафику, активно использующему полосу пропускания, например, p 2 p и т. д. ), коммутатора не будет так сильно загружен передачей этого типа трафика, и другие приложения (такие как mail, web и т. д. ) будут работать с меньшими задержками.

Контроль полосы пропускания по потокам Результаты тестов: 1. После настройки строгого режима Qo. S для пакетов Vo. IP, Vo. IP-трафик – голос, будет передаваться без задержек. 2. После настройки функции контроля полосы пропускания по потокам, применительно к FTP-трафику (или любому другому трафику, активно использующему полосу пропускания, например, p 2 p и т. д. ), коммутатора не будет так сильно загружен передачей этого типа трафика, и другие приложения (такие как mail, web и т. д. ) будут работать с меньшими задержками.

CPU Interface Filtering

CPU Interface Filtering

CPU Interface Filtering • Что такое CPU Interface Filtering? В текущей версии аппаратной платформы коммутаторов DLink, некоторые пакеты, полученные коммутатором, должны быть направлены на обработку в CPU и эти пакеты не могут быть отфильтрованы аппаратными ACL. Например, пакет, в котором MAC-адрес назначения - это MAC-адрес коммутатора. (ping на IP-адрес коммутатора) Решение: CPU Interface Filtering. (Software ACL)

CPU Interface Filtering • Что такое CPU Interface Filtering? В текущей версии аппаратной платформы коммутаторов DLink, некоторые пакеты, полученные коммутатором, должны быть направлены на обработку в CPU и эти пакеты не могут быть отфильтрованы аппаратными ACL. Например, пакет, в котором MAC-адрес назначения - это MAC-адрес коммутатора. (ping на IP-адрес коммутатора) Решение: CPU Interface Filtering. (Software ACL)

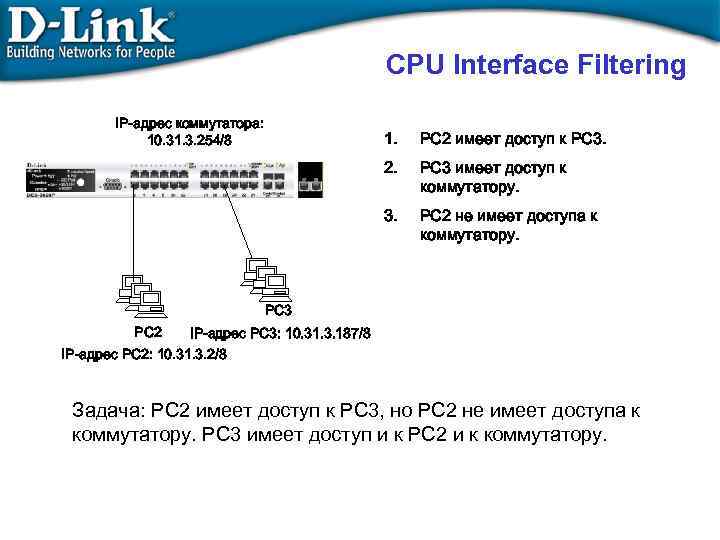

CPU Interface Filtering IP-адрес коммутатора: 10. 31. 3. 254/8 1. PC 2 имеет доступ к PC 3. 2. PC 3 имеет доступ к коммутатору. 3. PC 2 не имеет доступа к коммутатору. PC 3 PC 2 IP-адрес PC 3: 10. 31. 3. 187/8 IP-адрес PC 2: 10. 31. 3. 2/8 Задача: PC 2 имеет доступ к PC 3, но PC 2 не имеет доступа к коммутатору. PC 3 имеет доступ и к PC 2 и к коммутатору.

CPU Interface Filtering IP-адрес коммутатора: 10. 31. 3. 254/8 1. PC 2 имеет доступ к PC 3. 2. PC 3 имеет доступ к коммутатору. 3. PC 2 не имеет доступа к коммутатору. PC 3 PC 2 IP-адрес PC 3: 10. 31. 3. 187/8 IP-адрес PC 2: 10. 31. 3. 2/8 Задача: PC 2 имеет доступ к PC 3, но PC 2 не имеет доступа к коммутатору. PC 3 имеет доступ и к PC 2 и к коммутатору.

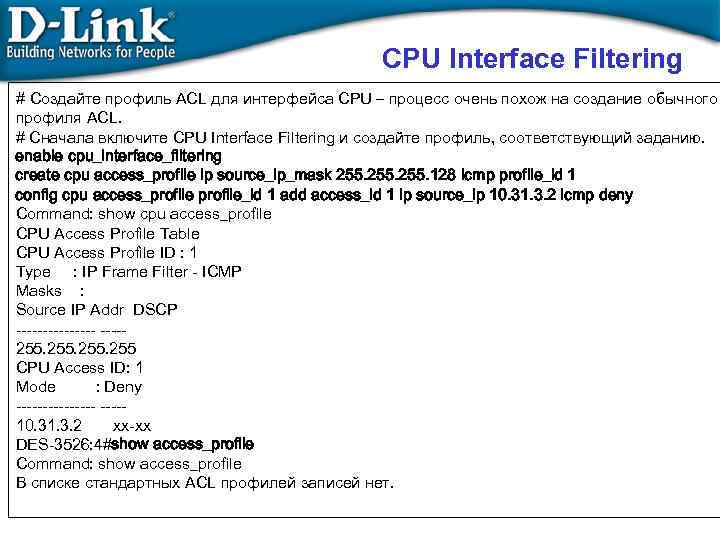

CPU Interface Filtering # Создайте профиль ACL для интерфейса CPU – процесс очень похож на создание обычного профиля ACL. # Сначала включите CPU Interface Filtering и создайте профиль, соответствующий заданию. enable cpu_interface_filtering create cpu access_profile ip source_ip_mask 255. 128 icmp profile_id 1 config cpu access_profile_id 1 add access_id 1 ip source_ip 10. 31. 3. 2 icmp deny Command: show cpu access_profile CPU Access Profile Table CPU Access Profile ID : 1 Type : IP Frame Filter - ICMP Masks : Source IP Addr DSCP --------255. 255 CPU Access ID: 1 Mode : Deny --------10. 31. 3. 2 xx-xx DES-3526: 4#show access_profile Command: show access_profile В списке стандартных ACL профилей записей нет.

CPU Interface Filtering # Создайте профиль ACL для интерфейса CPU – процесс очень похож на создание обычного профиля ACL. # Сначала включите CPU Interface Filtering и создайте профиль, соответствующий заданию. enable cpu_interface_filtering create cpu access_profile ip source_ip_mask 255. 128 icmp profile_id 1 config cpu access_profile_id 1 add access_id 1 ip source_ip 10. 31. 3. 2 icmp deny Command: show cpu access_profile CPU Access Profile Table CPU Access Profile ID : 1 Type : IP Frame Filter - ICMP Masks : Source IP Addr DSCP --------255. 255 CPU Access ID: 1 Mode : Deny --------10. 31. 3. 2 xx-xx DES-3526: 4#show access_profile Command: show access_profile В списке стандартных ACL профилей записей нет.

CPU Interface Filtering Результаты теста: • Перед активацией функции CPU interface filtering, PC 2 имеет доступ к коммутатору и PC 3. • После включения функции CPU interface, PC 2 имеет доступ только к PC 3.

CPU Interface Filtering Результаты теста: • Перед активацией функции CPU interface filtering, PC 2 имеет доступ к коммутатору и PC 3. • После включения функции CPU interface, PC 2 имеет доступ только к PC 3.

Safeguard Engine

Safeguard Engine

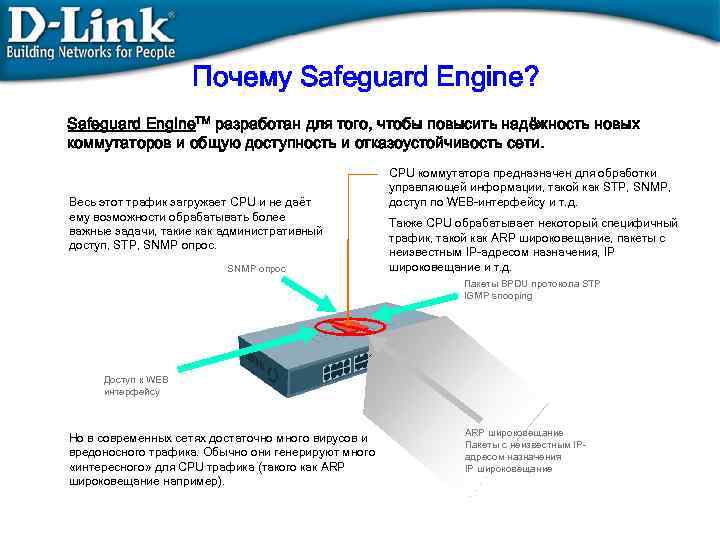

Почему Safeguard Engine? Safeguard Engine. TM разработан для того, чтобы повысить надёжность новых коммутаторов и общую доступность и отказоустойчивость сети. Весь этот трафик загружает CPU и не даёт ему возможности обрабатывать более важные задачи, такие как административный доступ, STP, SNMP опрос CPU коммутатора предназначен для обработки управляющей информации, такой как STP, SNMP, доступ по WEB-интерфейсу и т. д. Также CPU обрабатывает некоторый специфичный трафик, такой как ARP широковещание, пакеты с неизвестным IP-адресом назначения, IP широковещание и т. д. Пакеты BPDU протокола STP IGMP snooping Доступ к WEB интерфейсу Но в современных сетях достаточно много вирусов и вредоносного трафика. Обычно они генерируют много «интересного» для CPU трафика (такого как ARP широковещание например). ARP широковещание Пакеты с неизвестным IPадресом назначения IP широковещание

Почему Safeguard Engine? Safeguard Engine. TM разработан для того, чтобы повысить надёжность новых коммутаторов и общую доступность и отказоустойчивость сети. Весь этот трафик загружает CPU и не даёт ему возможности обрабатывать более важные задачи, такие как административный доступ, STP, SNMP опрос CPU коммутатора предназначен для обработки управляющей информации, такой как STP, SNMP, доступ по WEB-интерфейсу и т. д. Также CPU обрабатывает некоторый специфичный трафик, такой как ARP широковещание, пакеты с неизвестным IP-адресом назначения, IP широковещание и т. д. Пакеты BPDU протокола STP IGMP snooping Доступ к WEB интерфейсу Но в современных сетях достаточно много вирусов и вредоносного трафика. Обычно они генерируют много «интересного» для CPU трафика (такого как ARP широковещание например). ARP широковещание Пакеты с неизвестным IPадресом назначения IP широковещание

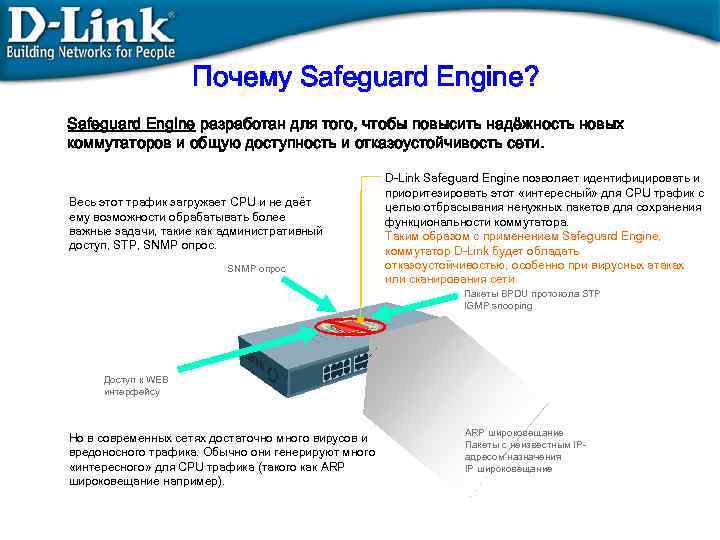

Почему Safeguard Engine? Safeguard Engine разработан для того, чтобы повысить надёжность новых коммутаторов и общую доступность и отказоустойчивость сети. Весь этот трафик загружает CPU и не даёт ему возможности обрабатывать более важные задачи, такие как административный доступ, STP, SNMP опрос D-Link Safeguard Engine позволяет идентифицировать и приоритезировать этот «интересный» для CPU трафик с целью отбрасывания ненужных пакетов для сохранения функциональности коммутатора. Таким образом с применением Safeguard Engine, коммутатор D-Link будет обладать отказоустойчивостью, особенно при вирусных атаках или сканирования сети. Пакеты BPDU протокола STP IGMP snooping Доступ к WEB интерфейсу Но в современных сетях достаточно много вирусов и вредоносного трафика. Обычно они генерируют много «интересного» для CPU трафика (такого как ARP широковещание например). ARP широковещание Пакеты с неизвестным IP- адресом назначения IP широковещание

Почему Safeguard Engine? Safeguard Engine разработан для того, чтобы повысить надёжность новых коммутаторов и общую доступность и отказоустойчивость сети. Весь этот трафик загружает CPU и не даёт ему возможности обрабатывать более важные задачи, такие как административный доступ, STP, SNMP опрос D-Link Safeguard Engine позволяет идентифицировать и приоритезировать этот «интересный» для CPU трафик с целью отбрасывания ненужных пакетов для сохранения функциональности коммутатора. Таким образом с применением Safeguard Engine, коммутатор D-Link будет обладать отказоустойчивостью, особенно при вирусных атаках или сканирования сети. Пакеты BPDU протокола STP IGMP snooping Доступ к WEB интерфейсу Но в современных сетях достаточно много вирусов и вредоносного трафика. Обычно они генерируют много «интересного» для CPU трафика (такого как ARP широковещание например). ARP широковещание Пакеты с неизвестным IP- адресом назначения IP широковещание

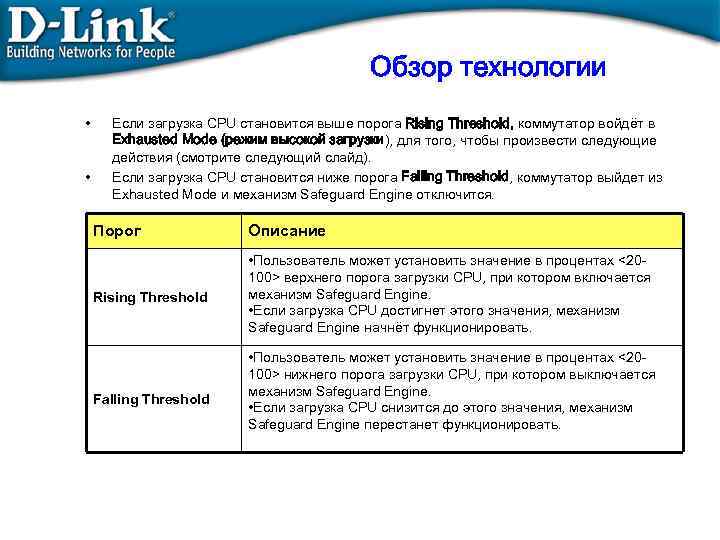

Обзор технологии • • Если загрузка CPU становится выше порога Rising Threshold, коммутатор войдёт в Exhausted Mode (режим высокой загрузки), для того, чтобы произвести следующие действия (смотрите следующий слайд). Если загрузка CPU становится ниже порога Falling Threshold, коммутатор выйдет из Exhausted Mode и механизм Safeguard Engine отключится. Порог Описание Rising Threshold • Пользователь может установить значение в процентах <20100> верхнего порога загрузки CPU, при котором включается механизм Safeguard Engine. • Если загрузка CPU достигнет этого значения, механизм Safeguard Engine начнёт функционировать. Falling Threshold • Пользователь может установить значение в процентах <20100> нижнего порога загрузки CPU, при котором выключается механизм Safeguard Engine. • Если загрузка CPU снизится до этого значения, механизм Safeguard Engine перестанет функционировать.

Обзор технологии • • Если загрузка CPU становится выше порога Rising Threshold, коммутатор войдёт в Exhausted Mode (режим высокой загрузки), для того, чтобы произвести следующие действия (смотрите следующий слайд). Если загрузка CPU становится ниже порога Falling Threshold, коммутатор выйдет из Exhausted Mode и механизм Safeguard Engine отключится. Порог Описание Rising Threshold • Пользователь может установить значение в процентах <20100> верхнего порога загрузки CPU, при котором включается механизм Safeguard Engine. • Если загрузка CPU достигнет этого значения, механизм Safeguard Engine начнёт функционировать. Falling Threshold • Пользователь может установить значение в процентах <20100> нижнего порога загрузки CPU, при котором выключается механизм Safeguard Engine. • Если загрузка CPU снизится до этого значения, механизм Safeguard Engine перестанет функционировать.

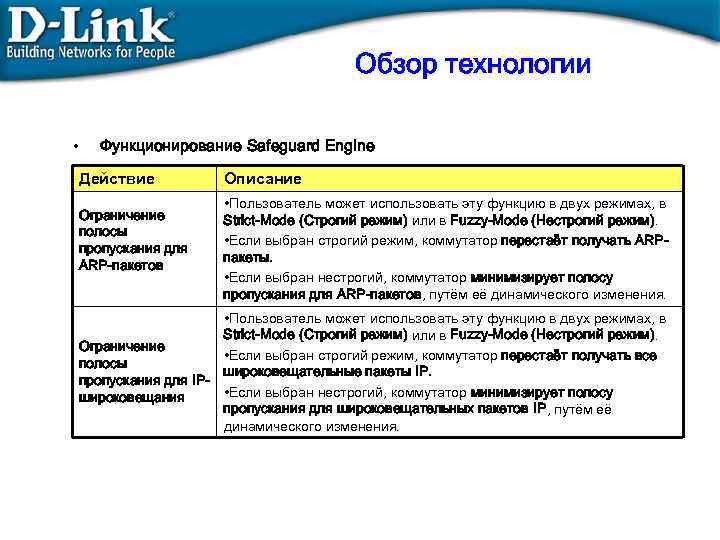

Обзор технологии • Функционирование Safeguard Engine Действие Ограничение полосы пропускания для ARP-пакетов Описание • Пользователь может использовать эту функцию в двух режимах, в Strict-Mode (Строгий режим) или в Fuzzy-Mode (Нестрогий режим). • Если выбран строгий режим, коммутатор перестаёт получать ARPпакеты. • Если выбран нестрогий, коммутатор минимизирует полосу пропускания для ARP-пакетов, путём её динамического изменения. • Пользователь может использовать эту функцию в двух режимах, в Strict-Mode (Строгий режим) или в Fuzzy-Mode (Нестрогий режим). Ограничение • Если выбран строгий режим, коммутатор перестаёт получать все полосы широковещательные пакеты IP. пропускания для IP • Если выбран нестрогий, коммутатор минимизирует полосу широковещания пропускания для широковещательных пакетов IP, путём её динамического изменения.

Обзор технологии • Функционирование Safeguard Engine Действие Ограничение полосы пропускания для ARP-пакетов Описание • Пользователь может использовать эту функцию в двух режимах, в Strict-Mode (Строгий режим) или в Fuzzy-Mode (Нестрогий режим). • Если выбран строгий режим, коммутатор перестаёт получать ARPпакеты. • Если выбран нестрогий, коммутатор минимизирует полосу пропускания для ARP-пакетов, путём её динамического изменения. • Пользователь может использовать эту функцию в двух режимах, в Strict-Mode (Строгий режим) или в Fuzzy-Mode (Нестрогий режим). Ограничение • Если выбран строгий режим, коммутатор перестаёт получать все полосы широковещательные пакеты IP. пропускания для IP • Если выбран нестрогий, коммутатор минимизирует полосу широковещания пропускания для широковещательных пакетов IP, путём её динамического изменения.

Обзор технологии • График показывает механизм срабатывания Safeguard Engine • • При использовании ”Удвоенного времени переключения в Exhausted режим”, коммутатор может избежать постоянного переключения в exhausted mode без надобности. Максимальное значение этого времени - 320 секунд. В ситуации, когда коммутатор постоянно входит в exhausted mode, и когда это время достигает максимального значения, коммутатор не выйдет за это значение.

Обзор технологии • График показывает механизм срабатывания Safeguard Engine • • При использовании ”Удвоенного времени переключения в Exhausted режим”, коммутатор может избежать постоянного переключения в exhausted mode без надобности. Максимальное значение этого времени - 320 секунд. В ситуации, когда коммутатор постоянно входит в exhausted mode, и когда это время достигает максимального значения, коммутатор не выйдет за это значение.

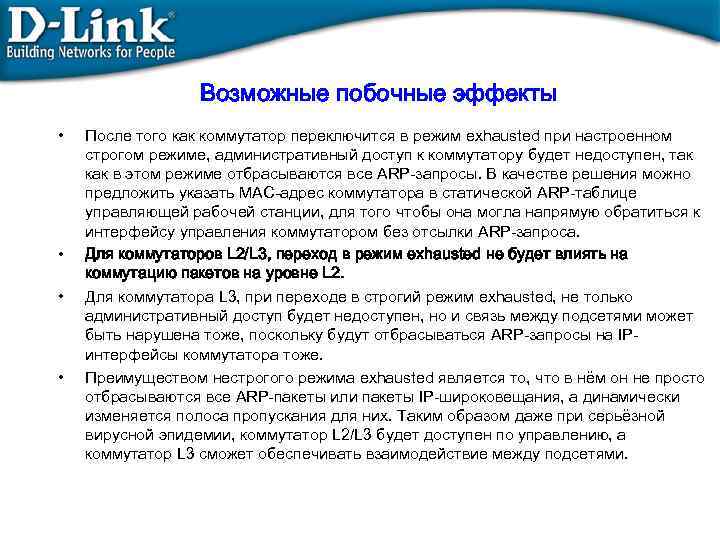

Возможные побочные эффекты • • После того как коммутатор переключится в режим exhausted при настроенном строгом режиме, административный доступ к коммутатору будет недоступен, так как в этом режиме отбрасываются все ARP-запросы. В качестве решения можно предложить указать MAC-адрес коммутатора в статической ARP-таблице управляющей рабочей станции, для того чтобы она могла напрямую обратиться к интерфейсу управления коммутатором без отсылки ARP-запроса. Для коммутаторов L 2/L 3, переход в режим exhausted не будет влиять на коммутацию пакетов на уровне L 2. Для коммутатора L 3, при переходе в строгий режим exhausted, не только административный доступ будет недоступен, но и связь между подсетями может быть нарушена тоже, поскольку будут отбрасываться ARP-запросы на IPинтерфейсы коммутатора тоже. Преимуществом нестрогого режима exhausted является то, что в нём он не просто отбрасываются все ARP-пакеты или пакеты IP-широковещания, а динамически изменяется полоса пропускания для них. Таким образом даже при серьёзной вирусной эпидемии, коммутатор L 2/L 3 будет доступен по управлению, а коммутатор L 3 сможет обеспечивать взаимодействие между подсетями.

Возможные побочные эффекты • • После того как коммутатор переключится в режим exhausted при настроенном строгом режиме, административный доступ к коммутатору будет недоступен, так как в этом режиме отбрасываются все ARP-запросы. В качестве решения можно предложить указать MAC-адрес коммутатора в статической ARP-таблице управляющей рабочей станции, для того чтобы она могла напрямую обратиться к интерфейсу управления коммутатором без отсылки ARP-запроса. Для коммутаторов L 2/L 3, переход в режим exhausted не будет влиять на коммутацию пакетов на уровне L 2. Для коммутатора L 3, при переходе в строгий режим exhausted, не только административный доступ будет недоступен, но и связь между подсетями может быть нарушена тоже, поскольку будут отбрасываться ARP-запросы на IPинтерфейсы коммутатора тоже. Преимуществом нестрогого режима exhausted является то, что в нём он не просто отбрасываются все ARP-пакеты или пакеты IP-широковещания, а динамически изменяется полоса пропускания для них. Таким образом даже при серьёзной вирусной эпидемии, коммутатор L 2/L 3 будет доступен по управлению, а коммутатор L 3 сможет обеспечивать взаимодействие между подсетями.

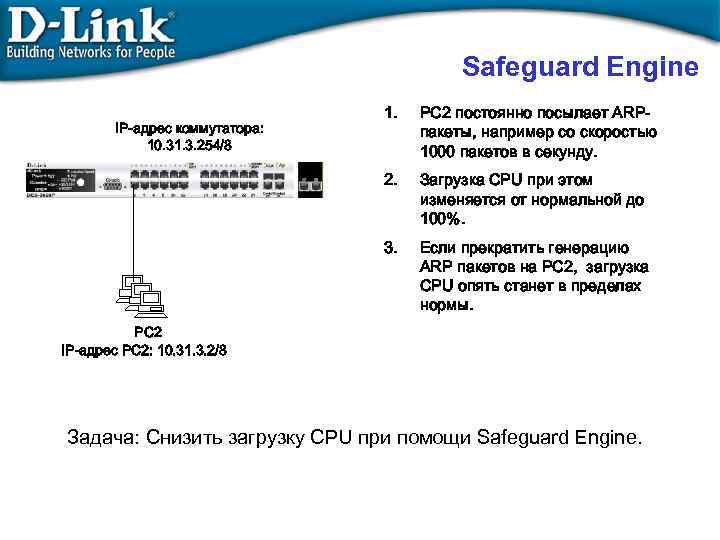

Safeguard Engine PC 2 постоянно посылает ARPпакеты, например со скоростью 1000 пакетов в секунду. 2. Загрузка CPU при этом изменяется от нормальной до 100%. 3. IP-адрес коммутатора: 10. 31. 3. 254/8 1. Если прекратить генерацию ARP пакетов на PC 2, загрузка CPU опять станет в пределах нормы. PC 2 IP-адрес PC 2: 10. 31. 3. 2/8 Задача: Снизить загрузку CPU при помощи Safeguard Engine.

Safeguard Engine PC 2 постоянно посылает ARPпакеты, например со скоростью 1000 пакетов в секунду. 2. Загрузка CPU при этом изменяется от нормальной до 100%. 3. IP-адрес коммутатора: 10. 31. 3. 254/8 1. Если прекратить генерацию ARP пакетов на PC 2, загрузка CPU опять станет в пределах нормы. PC 2 IP-адрес PC 2: 10. 31. 3. 2/8 Задача: Снизить загрузку CPU при помощи Safeguard Engine.

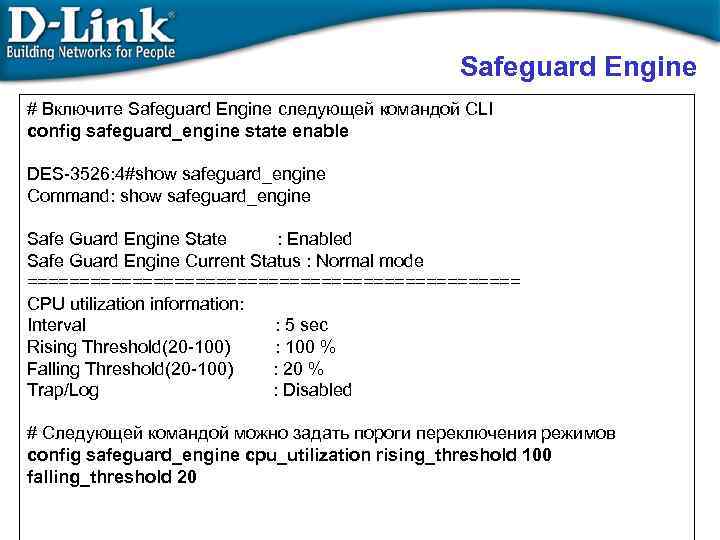

Safeguard Engine # Включите Safeguard Engine следующей командой CLI config safeguard_engine state enable DES-3526: 4#show safeguard_engine Command: show safeguard_engine Safe Guard Engine State : Enabled Safe Guard Engine Current Status : Normal mode ======================== CPU utilization information: Interval : 5 sec Rising Threshold(20 -100) : 100 % Falling Threshold(20 -100) : 20 % Trap/Log : Disabled # Следующей командой можно задать пороги переключения режимов config safeguard_engine cpu_utilization rising_threshold 100 falling_threshold 20

Safeguard Engine # Включите Safeguard Engine следующей командой CLI config safeguard_engine state enable DES-3526: 4#show safeguard_engine Command: show safeguard_engine Safe Guard Engine State : Enabled Safe Guard Engine Current Status : Normal mode ======================== CPU utilization information: Interval : 5 sec Rising Threshold(20 -100) : 100 % Falling Threshold(20 -100) : 20 % Trap/Log : Disabled # Следующей командой можно задать пороги переключения режимов config safeguard_engine cpu_utilization rising_threshold 100 falling_threshold 20

Safeguard Engine Результаты теста: • Перед активацией Safeguard Engine, при генерации PC 2 большого количества ARP пакетов, загрузка CPU будет держаться в районе 100%. • После включения функции Safeguard Engine, PC 2 продолжает генерировать большое количество ARP пакетов. Загрузка CPU снизиться до значения нижнего предела и коммутатор будет держать интервал между переключениями 5 секунд (значение по умолчанию). Вывод: Функция Safe. Guard Engine функционирует следующим образом. При превышении загрузкой CPU верхнего предела, коммутатор отбрасывает все ARP пакеты. При значении загрузки между двумя пределами, коммутатор обрабатывает только ARP пакеты, предназначенные ему. При снижении загрузки ниже нижнего предела коммутатор обрабатывает все ARP пакеты.

Safeguard Engine Результаты теста: • Перед активацией Safeguard Engine, при генерации PC 2 большого количества ARP пакетов, загрузка CPU будет держаться в районе 100%. • После включения функции Safeguard Engine, PC 2 продолжает генерировать большое количество ARP пакетов. Загрузка CPU снизиться до значения нижнего предела и коммутатор будет держать интервал между переключениями 5 секунд (значение по умолчанию). Вывод: Функция Safe. Guard Engine функционирует следующим образом. При превышении загрузкой CPU верхнего предела, коммутатор отбрасывает все ARP пакеты. При значении загрузки между двумя пределами, коммутатор обрабатывает только ARP пакеты, предназначенные ему. При снижении загрузки ниже нижнего предела коммутатор обрабатывает все ARP пакеты.

DHCP Relay (Option 82) – информация от агента DHCP Relay

DHCP Relay (Option 82) – информация от агента DHCP Relay

DHCP Relay (Option 82) – информация от агента DHCP Relay • Option 82 используется Relay Agent (агентом перенаправления запросов) для добавления дополнительной информации в DHCP – запрос клиента. Эта информация может быть использована для применения политик, направленных на увеличение уровня безопасности и эффективности сети. • Она описана в стандарте RFC 3046.

DHCP Relay (Option 82) – информация от агента DHCP Relay • Option 82 используется Relay Agent (агентом перенаправления запросов) для добавления дополнительной информации в DHCP – запрос клиента. Эта информация может быть использована для применения политик, направленных на увеличение уровня безопасности и эффективности сети. • Она описана в стандарте RFC 3046.

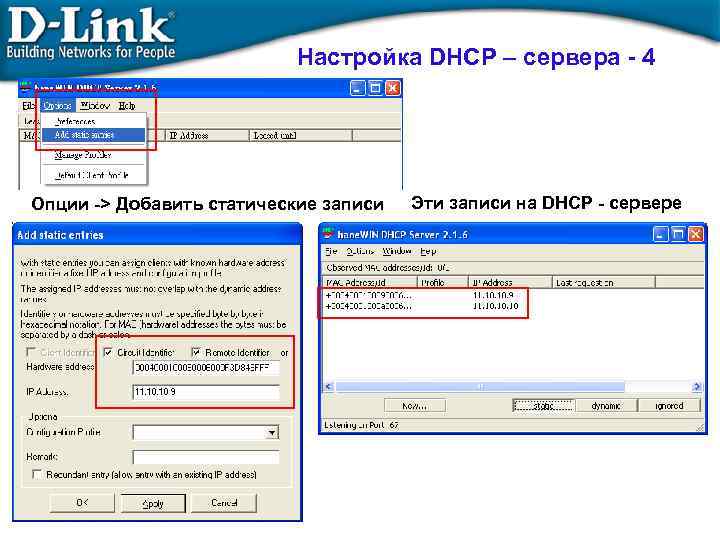

Когда вы включаете опцию DHCP relay agent option 82 на коммутаторе D-link, происходит следующее: • Компьютер в сети (DHCP - клиент) генерирует DHCP - запросы и широковещательно рассылает их в сеть. • Коммутатор (DHCP Relay Agent) перехватывает DHCP - запрос packet и добавляет в него информацию relay agent information option (option 82). Эта информация содержит MAC – адрес коммутатора (поле опции remote ID) и SNMP ifindex порта, с которого получен запрос (поле опции circuit ID). • Коммутатор перенаправляет DHCP – запрос с полями опции option-82 на DHCP сервер. • DHCP – сервер получает пакет. Если сервер поддерживает опцию option-82, он может использовать поля remote ID и/или circuit ID для назначения IP-адреса и применения политик, таких как ограничения количества IP-адресов, выдаваемых одному remote ID или circuit ID. Затем DHCP – сервер копирует поле опции option-82 в DHCP - ответе. – Если сервер не поддерживает option 82, он игнорирует поля этой опции и не отсылает их в ответе. • DHCP - сервер отвечает в Unicast-е агенту перенаправления запросов. Агент проверяет предназначен ли он его клиенту, путём анализа IP – адреса назначения пакета. • Агент удаляет поля опции option-82 и направляет пакет на порт, к которому подключён DHCP - клиент, пославший пакет DHCP – запроса.

Когда вы включаете опцию DHCP relay agent option 82 на коммутаторе D-link, происходит следующее: • Компьютер в сети (DHCP - клиент) генерирует DHCP - запросы и широковещательно рассылает их в сеть. • Коммутатор (DHCP Relay Agent) перехватывает DHCP - запрос packet и добавляет в него информацию relay agent information option (option 82). Эта информация содержит MAC – адрес коммутатора (поле опции remote ID) и SNMP ifindex порта, с которого получен запрос (поле опции circuit ID). • Коммутатор перенаправляет DHCP – запрос с полями опции option-82 на DHCP сервер. • DHCP – сервер получает пакет. Если сервер поддерживает опцию option-82, он может использовать поля remote ID и/или circuit ID для назначения IP-адреса и применения политик, таких как ограничения количества IP-адресов, выдаваемых одному remote ID или circuit ID. Затем DHCP – сервер копирует поле опции option-82 в DHCP - ответе. – Если сервер не поддерживает option 82, он игнорирует поля этой опции и не отсылает их в ответе. • DHCP - сервер отвечает в Unicast-е агенту перенаправления запросов. Агент проверяет предназначен ли он его клиенту, путём анализа IP – адреса назначения пакета. • Агент удаляет поля опции option-82 и направляет пакет на порт, к которому подключён DHCP - клиент, пославший пакет DHCP – запроса.

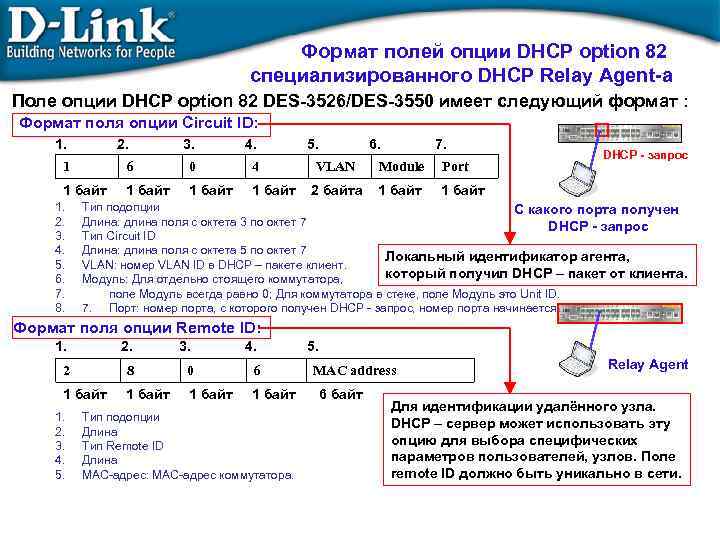

Формат полей опции DHCP option 82 специализированного DHCP Relay Agent-а Поле опции DHCP option 82 DES-3526/DES-3550 имеет следующий формат : Формат поля опции Circuit ID: 1. 2. 3. 4. 1 6 0 4 1 байт 1. 2. 3. 4. 5. 6. 7. 8. 5. 6. 7. VLAN Module Port 2 байта 1 байт DHCP - запрос 1 байт Тип подопции С какого порта получен Длина: длина поля с октета 3 по октет 7 DHCP - запрос Тип Circuit ID Длина: длина поля с октета 5 по октет 7 Локальный идентификатор агента, VLAN: номер VLAN ID в DHCP – пакете клиент. который получил DHCP – пакет от клиента. Модуль: Для отдельно стоящего коммутатора, поле Модуль всегда равно 0; Для коммутатора в стеке, поле Модуль это Unit ID. 7. Порт: номер порта, с которого получен DHCP - запрос, номер порта начинается с 1. Формат поля опции Remote ID: 1. 2. 3. 4. 2 8 0 6 1 байт 1. 2. 3. 4. 5. Тип подопции Длина Тип Remote ID Длина MAC-адрес: MAC-адрес коммутатора. 5. MAC address 6 байт Relay Agent Для идентификации удалённого узла. DHCP – сервер может использовать эту опцию для выбора специфических параметров пользователей, узлов. Поле remote ID должно быть уникально в сети.

Формат полей опции DHCP option 82 специализированного DHCP Relay Agent-а Поле опции DHCP option 82 DES-3526/DES-3550 имеет следующий формат : Формат поля опции Circuit ID: 1. 2. 3. 4. 1 6 0 4 1 байт 1. 2. 3. 4. 5. 6. 7. 8. 5. 6. 7. VLAN Module Port 2 байта 1 байт DHCP - запрос 1 байт Тип подопции С какого порта получен Длина: длина поля с октета 3 по октет 7 DHCP - запрос Тип Circuit ID Длина: длина поля с октета 5 по октет 7 Локальный идентификатор агента, VLAN: номер VLAN ID в DHCP – пакете клиент. который получил DHCP – пакет от клиента. Модуль: Для отдельно стоящего коммутатора, поле Модуль всегда равно 0; Для коммутатора в стеке, поле Модуль это Unit ID. 7. Порт: номер порта, с которого получен DHCP - запрос, номер порта начинается с 1. Формат поля опции Remote ID: 1. 2. 3. 4. 2 8 0 6 1 байт 1. 2. 3. 4. 5. Тип подопции Длина Тип Remote ID Длина MAC-адрес: MAC-адрес коммутатора. 5. MAC address 6 байт Relay Agent Для идентификации удалённого узла. DHCP – сервер может использовать эту опцию для выбора специфических параметров пользователей, узлов. Поле remote ID должно быть уникально в сети.

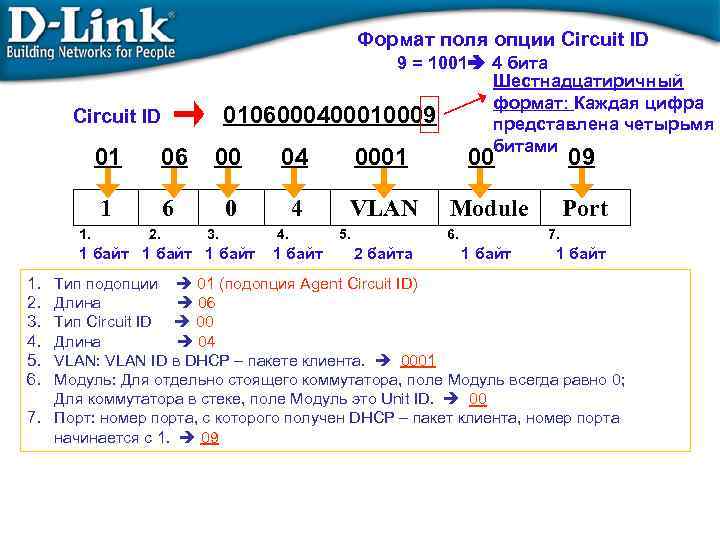

Формат поля опции Circuit ID 9 = 1001 4 бита Шестнадцатиричный формат: Каждая цифра 0106000400010009 представлена четырьмя битами Circuit ID 01 00 04 0001 1 1. 06 6 0 4 VLAN 2. 3. 1 байт 1. 2. 3. 4. 5. 6. 4. 1 байт 5. 00 Module 6. 2 байта 09 Port 7. 1 байт Тип подопции 01 (подопция Agent Circuit ID) Длина 06 Тип Circuit ID 00 Длина 04 VLAN: VLAN ID в DHCP – пакете клиента. 0001 Модуль: Для отдельно стоящего коммутатора, поле Модуль всегда равно 0; Для коммутатора в стеке, поле Модуль это Unit ID. 00 7. Порт: номер порта, с которого получен DHCP – пакет клиента, номер порта начинается с 1. 09

Формат поля опции Circuit ID 9 = 1001 4 бита Шестнадцатиричный формат: Каждая цифра 0106000400010009 представлена четырьмя битами Circuit ID 01 00 04 0001 1 1. 06 6 0 4 VLAN 2. 3. 1 байт 1. 2. 3. 4. 5. 6. 4. 1 байт 5. 00 Module 6. 2 байта 09 Port 7. 1 байт Тип подопции 01 (подопция Agent Circuit ID) Длина 06 Тип Circuit ID 00 Длина 04 VLAN: VLAN ID в DHCP – пакете клиента. 0001 Модуль: Для отдельно стоящего коммутатора, поле Модуль всегда равно 0; Для коммутатора в стеке, поле Модуль это Unit ID. 00 7. Порт: номер порта, с которого получен DHCP – пакет клиента, номер порта начинается с 1. 09

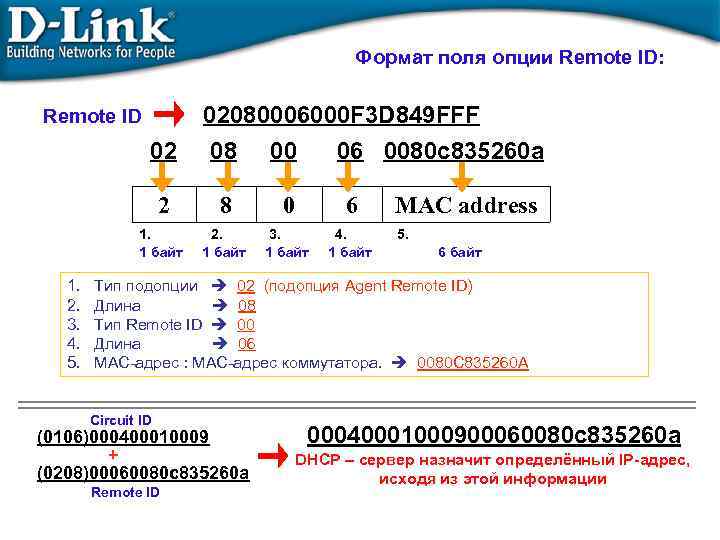

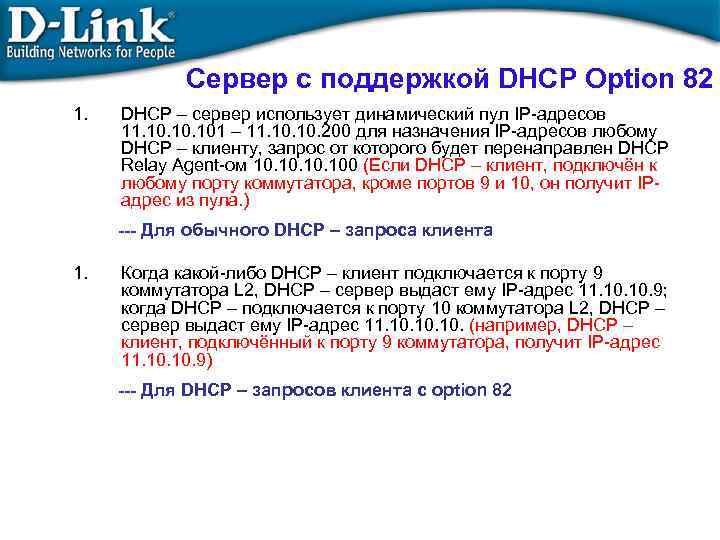

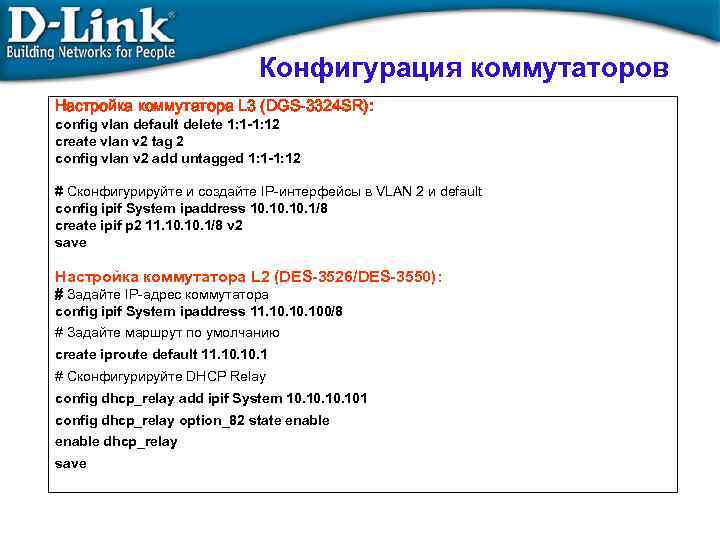

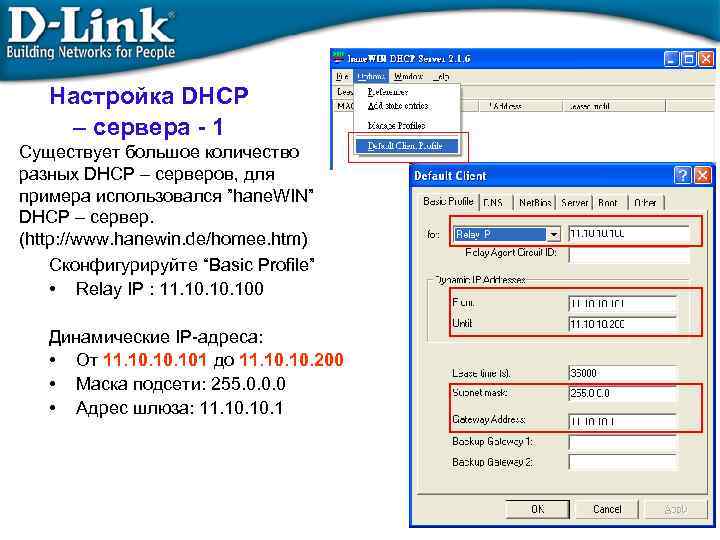

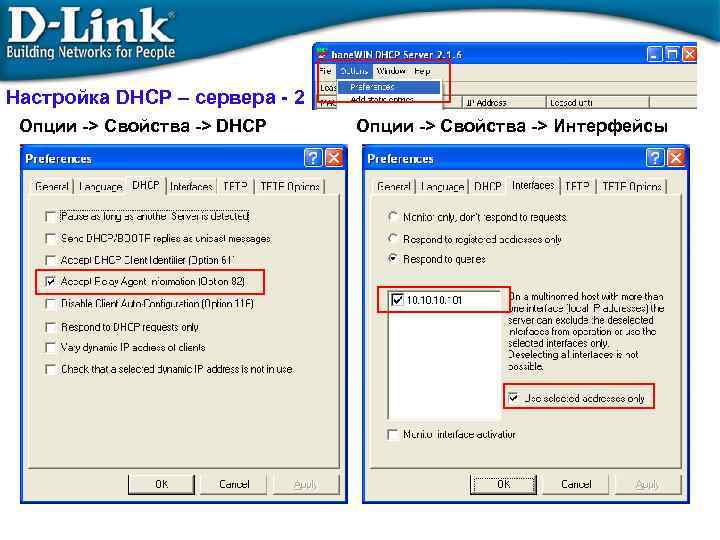

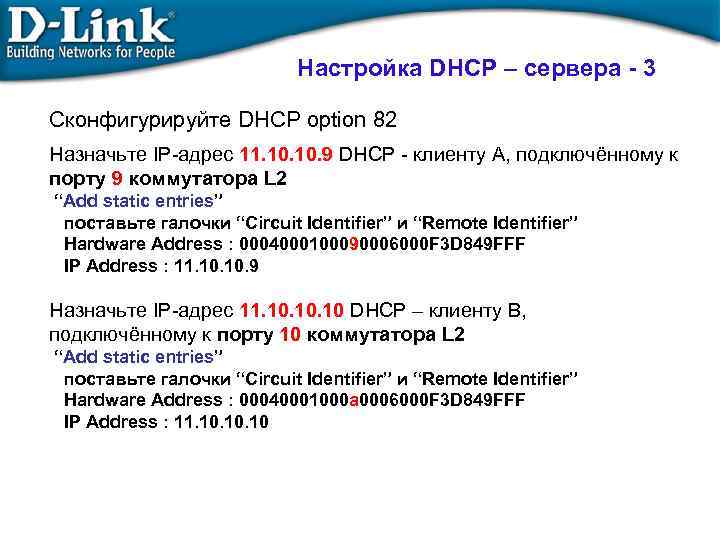

Формат поля опции Remote ID: 02080006000 F 3 D 849 FFF Remote ID 02 08 00 2 8 0 6 3. 1 байт 4. 1 байт 1. 2. 3. 4. 5. 2. 1 байт 06 0080 c 835260 a MAC address 5. 6 байт Тип подопции 02 (подопция Agent Remote ID) Длина 08 Тип Remote ID 00 Длина 06 MAC-адрес : MAC-адрес коммутатора. 0080 C 835260 A Circuit ID (0106)000400010009 + (0208)00060080 c 835260 a Remote ID 00040001000900060080 c 835260 a DHCP – сервер назначит определённый IP-адрес, исходя из этой информации