Технологии обнаружения атак (вторжений).pptx

- Количество слайдов: 18

Технологии обнаружения атак (вторжений) Intrusion Detection System

Обнаружение атак (intrusion detection) — это процесс идентификации и реагирования на подозрительную деятельность, направленную на вычислительные или сетевые ресурсы. Методы анализа сетевой информации Статистический метод. Экспертные системы Нейронные сети.

Типовая схема построения системы обнаружения атак 1. 2. 3. 4. 5. модули датчики; модуль анализа и обучения системы; модуль выявления атак; модуль реагирования; модуль управления.

Модули датчики Модули-датчики являются основой системы, они собирают всю информацию, необходимую для работы системы. Полученные ими данные сохраняются в специальной базе. Они постоянно накапливаются и создают основу для модуля анализа и обучения системы.

Пять основных типов датчиков IDS. • • • Анализаторы журналов. Датчики признаков. Анализаторы системных вызовов. Анализаторы поведения приложений. Контролеры целостности файлов.

Анализаторы журналов Процесс выполняется на сервере и отслеживает соответствующие файлы журналов в системе. Если встречается запись журнала, соответствующая некоторому критерию в процессе датчика IDS, предпринимается установленное действие. Анализаторы журналов по своей природе являются реактивными системами. Иными словами, они реагируют на событие уже после того, как оно произошло. Таким образом, журнал будет содержать сведения о том, что проникновение в систему выполнено.

Датчики признаков Датчики этого типа представляют собой наборы определенных признаков событий безопасности, сопоставляемых с входящим трафиком или записями журнала. Системы, основанные на сопоставлении признаков, обеспечивают возможность отслеживания атак во время их выполнения в системе, поэтому они могут выдавать дополнительные уведомления о проведении злоумышленных действий.

Анализаторы системных вызовов осуществляют анализ вызовов между приложениями и операционной системой для идентификации событий, связанных с безопасностью. Анализаторы системных вызовов отличаются от анализаторов журналов и датчиков признаков IDS тем, что они могут предотвращать действия. Если приложение генерирует вызов, соответствующий, например, признаку атаки на переполнение буфера, датчик позволяет предотвратить этот вызов и сохранить систему в безопасности.

Анализаторы поведения приложений аналогичны анализаторам системных вызовов в том, что они применяются в виде программной спайки между приложениями и операционной системой. В анализаторах поведения датчик проверяет вызов на предмет того, разрешено ли приложению выполнять данное действие, вместо определения соответствие вызова признакам атак.

Контролеры целостности файлов отслеживают изменения в файлах. Контролер целостности файлов не осуществляет идентификацию атаки, а детализирует результаты проведенной атаки. Таким образом, в случае атаки на веб сервер сама атака останется незамеченной, но будет обнаружено повреждение или изменение домашней страницы веб сайта.

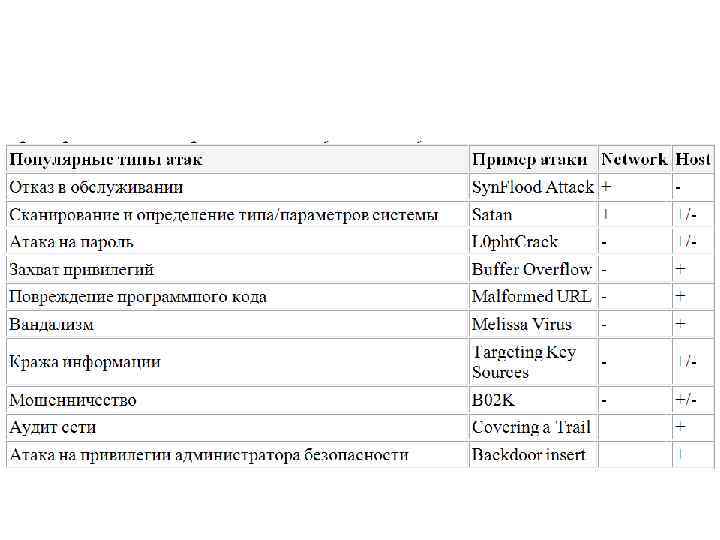

Классификации систем обнаружения атак по способу выявления опасных воздействий: системы обнаружения сигнатур; системы обнаружения аномального поведения. по способу сбора информации о воздействиях: сетевые системы (NIDS – network IDS); хостовые модули (HIDS); индивидуальные модули. по реакции на выявленную угрозу: пассивные системы; активные системы; агрессивные систем.

Сетевые системы (NIDS) Сетевые системы подобно снифферам, «прослушивают» весь проходящий через них трафик, выискивая в нем признаки угрозы. Системы больше всего подходят для комплексной защиты корпоративных сетей.

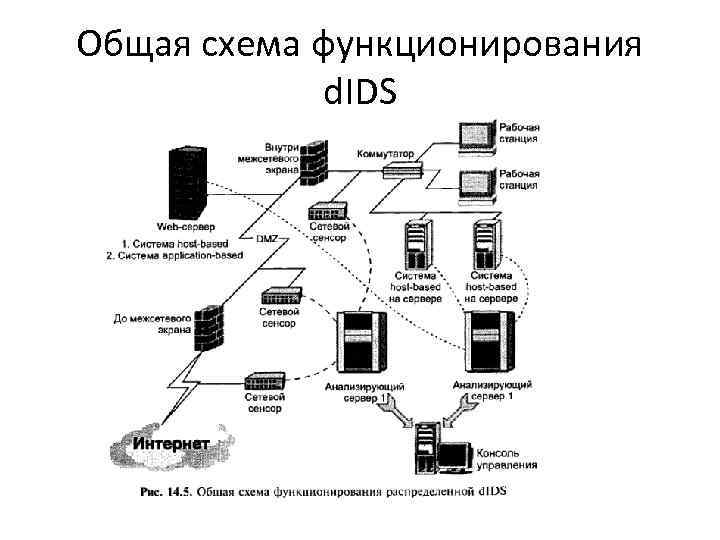

Общая схема функционирования d. IDS

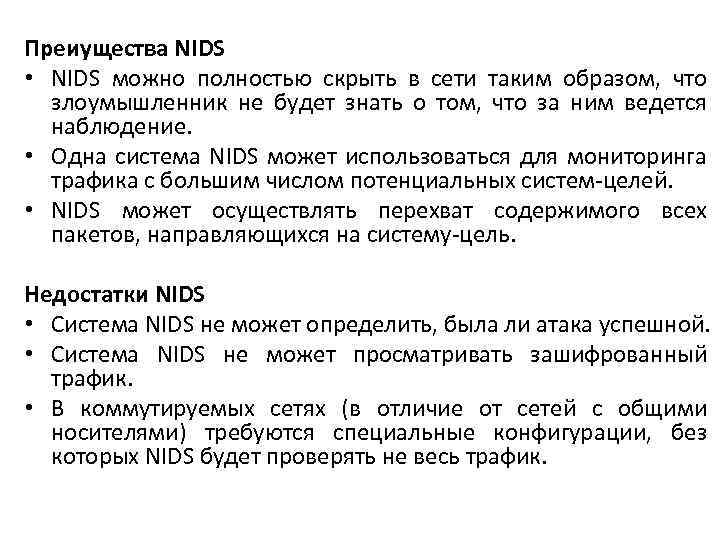

Преиущества NIDS • NIDS можно полностью скрыть в сети таким образом, что злоумышленник не будет знать о том, что за ним ведется наблюдение. • Одна система NIDS может использоваться для мониторинга трафика с большим числом потенциальных систем целей. • NIDS может осуществлять перехват содержимого всех пакетов, направляющихся на систему цель. Недостатки NIDS • Система NIDS не может определить, была ли атака успешной. • Система NIDS не может просматривать зашифрованный трафик. • В коммутируемых сетях (в отличие от сетей с общими носителями) требуются специальные конфигурации, без которых NIDS будет проверять не весь трафик.

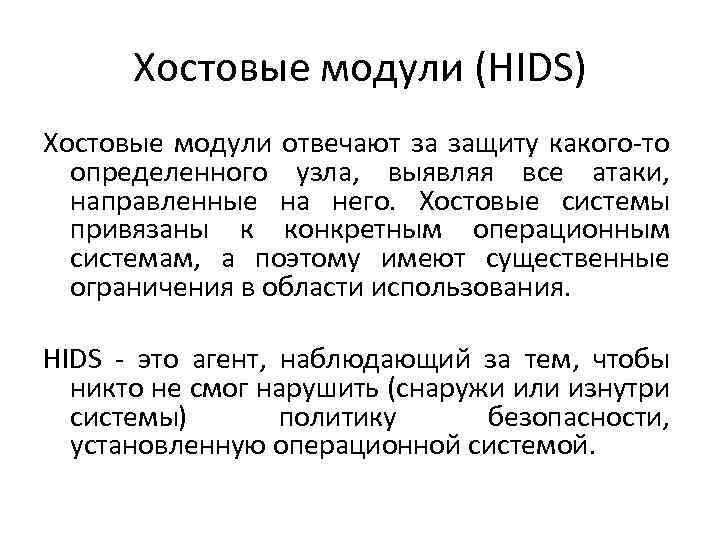

Хостовые модули (HIDS) Хостовые модули отвечают за защиту какого то определенного узла, выявляя все атаки, направленные на него. Хостовые системы привязаны к конкретным операционным системам, а поэтому имеют существенные ограничения в области использования. HIDS это агент, наблюдающий за тем, чтобы никто не смог нарушить (снаружи или изнутри системы) политику безопасности, установленную операционной системой.

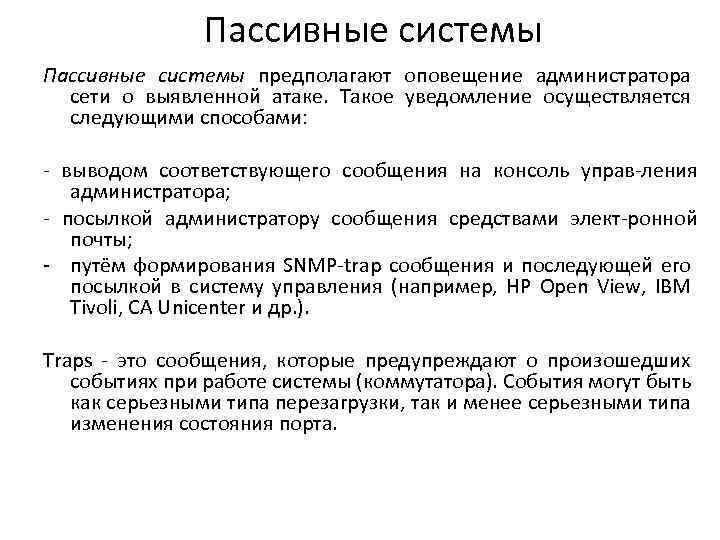

Пассивные системы предполагают оповещение администратора сети о выявленной атаке. Такое уведомление осуществляется следующими способами: выводом соответствующего сообщения на консоль управ ления администратора; посылкой администратору сообщения средствами элект ронной почты; путём формирования SNMP trap сообщения и последующей его посылкой в систему управления (например, HP Open View, IBM Tivoli, CA Unicenter и др. ). Traps это сообщения, которые предупреждают о произошедших событиях при работе системы (коммутатора). События могут быть как серьезными типа перезагрузки, так и менее серьезными типа изменения состояния порта.

Активные системы блокирование TCP соединения, по которому была реали зована атака. Такое закрытие реализуется путём посылки субъектам соединения специального TCP сегмента с установ ленным флагом RST; запуск заданной внешней программы с определёнными параметрами. Наличие такой функции модуля реагирования позволяет администратору IDS дополнять существующие методы реагирования своими собственными, реализованными в виде внешних подпрограмм; реконфигурация межсетевого экрана с целью блокирования трафика, поступающего от хоста нарушителя. В настоящее время большая часть существующих межсетевых экранов (МЭ) имеет соответствующие внешние интерфейсы, обеспечивающие взаимодействие МЭ с IDS. Примером такого интерфейса является интерфейс OPSEC для МЭ Checkpoint FW 1; блокирование учётной записи внутреннего пользователя который является потенциальным источником атаки.

Технологии обнаружения атак (вторжений).pptx