Инф_безоп.pptx

- Количество слайдов: 48

Тема Основы информационной безопасности

Вопросы занятия

Под информационной безопасностью понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре.

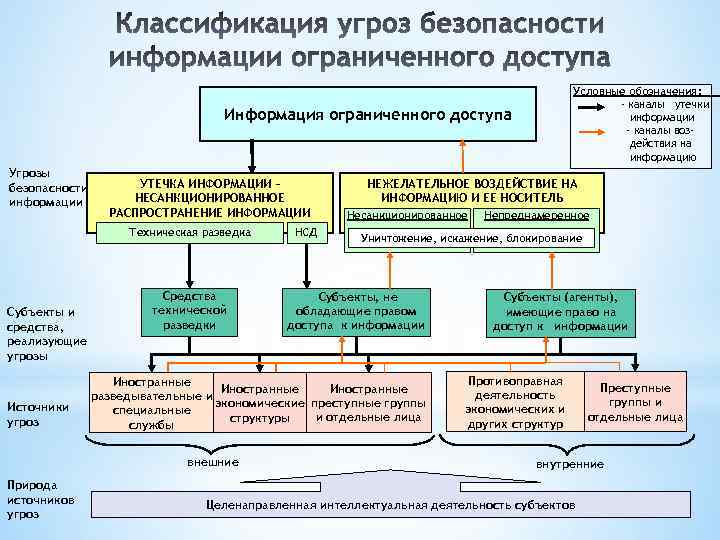

Условные обозначения: - каналы утечки информации - каналы воздействия на информацию Информация ограниченного доступа Угрозы безопасности информации УТЕЧКА ИНФОРМАЦИИ – НЕСАНКЦИОНИРОВАННОЕ РАСПРОСТРАНЕНИЕ ИНФОРМАЦИИ Техническая разведка Субъекты и средства, реализующие угрозы Источники угроз Средства технической разведки Несанкционированное Непреднамеренное Уничтожение, искажение, блокирование Субъекты, не обладающие правом доступа к информации Иностранные разведывательные и экономические преступные группы специальные и отдельные лица структуры службы внешние Природа источников угроз НСД НЕЖЕЛАТЕЛЬНОЕ ВОЗДЕЙСТВИЕ НА ИНФОРМАЦИЮ И ЕЕ НОСИТЕЛЬ Субъекты (агенты), имеющие право на доступ к информации Противоправная деятельность экономических и других структур Преступные группы и отдельные лица внутренние Целенаправленная интеллектуальная деятельность субъектов

ПРОТИВОДЕЙСТВИЕ ТЕХНИЧЕСКИМ РАЗВЕДКАМ Противодействие техническим разведкам – деятельность, направленная на предотвращение или затруднение получения информации техническими средствами разведки Радиоэлектронная (6 видов) Гидроакустическая (5 видов) Акустическая (2 вида) Оптико-электронная (5 видов) Визуальная оптическая ВИДЫ ТЕХНИЧЕСКОЙ РАЗВЕДКИ 25 видов Сейсмическая Химическая Радиационная Компьютерная Магнитометрическая Фотографическая ОСНОВНЫЕ ОБЪЕКТЫ ЗАЩИТЫ Информация об охраняемых параметрах и характеристиках систем и комплексов вооружения и военной техники военных и промышленных объектов государственного и военного управления испытательных баз, площадок и полигонов

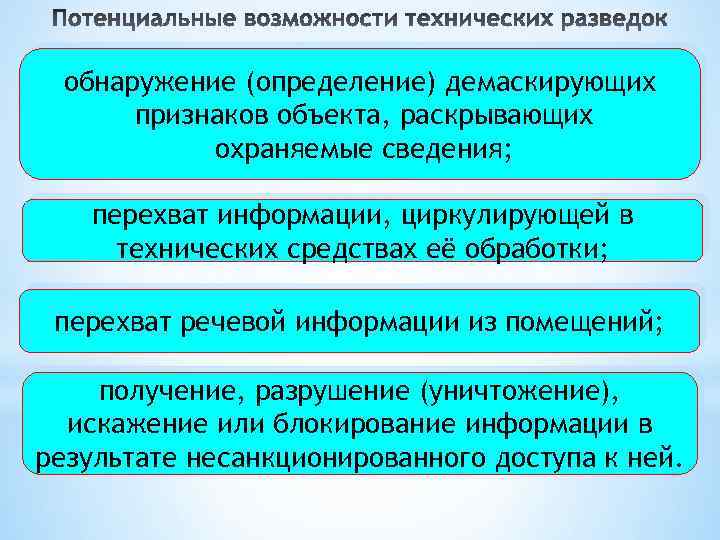

обнаружение (определение) демаскирующих признаков объекта, раскрывающих охраняемые сведения; перехват информации, циркулирующей в технических средствах её обработки; перехват речевой информации из помещений; получение, разрушение (уничтожение), искажение или блокирование информации в результате несанкционированного доступа к ней.

Потенциальные технические каналы утечки информации Разведка ПЭМИН Перехват основных радиоизлучений, несущих информацию Радиоразве дка ОТСС Несанкциониро ванный доступ к информации Несанкциониро ванное воздействие на информацию Средства радиосвязи Выделенные помещения ВТСС АС Компьютерная разведка Охранная пожарная сигнализация ПЭВМ Система радиовещания, часофикации Средства оргтехники и др. УЧРЕЖДЕНИЕ Контролируемая зона Фотографическая разведка Радиозакладн ое устройство Скрытое уство звукозаписи Прием отраженного лазерного излучения, промодулирован ного речевым сигналом за счет вибрации стекол Акустическая речевая разведка Сетевые и телефонные закладки Прослушивание с помощью направленного микрофона вибродатчик Охранные телесистемы КПП Информация, содержащаяся в изображениях Визуальная оптическая разведка Передача по радиоканалу акустической информации Электромагнитные наводки ПЭМИ ОТСС на ВТСС ПЭМИ Визуальная оптико. Телевизионная электронная разведка Оптико-электронная разведка Акустические преобразования, передача акустической информации по сетям электроснабжения и телефонным линиям Передача акустической информации по проводам или радиоканалу

Отдельные методы защиты информации. Комплексный подход к защите информации, разграничение доступа, антивирусные программы, физические и криптографические методы защиты.

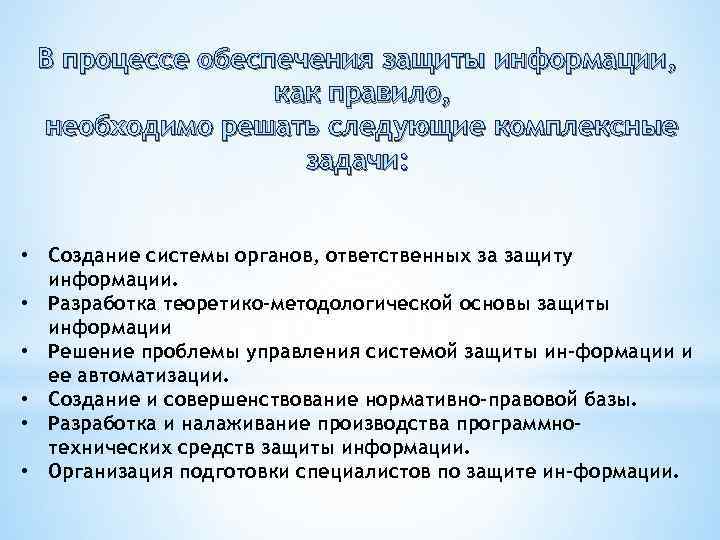

В процессе обеспечения защиты информации, как правило, необходимо решать следующие комплексные задачи: • Создание системы органов, ответственных за защиту информации. • Разработка теоретико-методологической основы защиты информации • Решение проблемы управления системой защиты ин формации и ее автоматизации. • Создание и совершенствование нормативно-правовой базы. • Разработка и налаживание производства программнотехнических средств защиты информации. • Организация подготовки специалистов по защите ин формации.

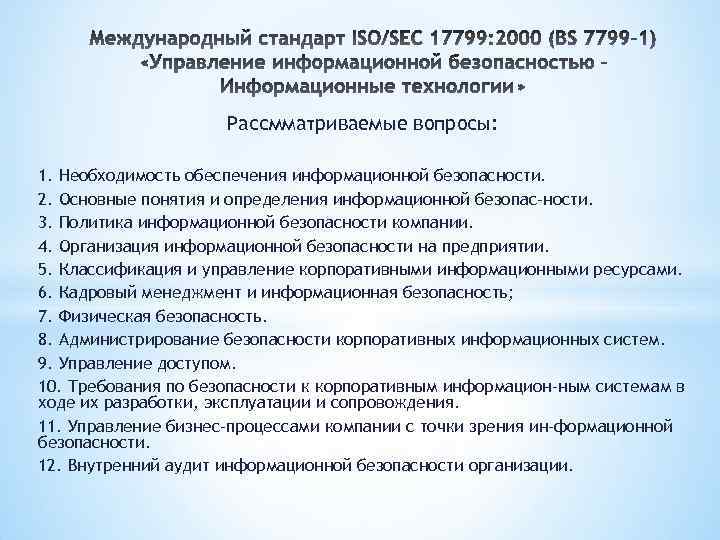

Рассмматриваемые вопросы: 1. Необходимость обеспечения информационной безопасности. 2. Основные понятия и определения информационной безопас ности. 3. Политика информационной безопасности компании. 4. Организация информационной безопасности на предприятии. 5. Классификация и управление корпоративными информационными ресурсами. 6. Кадровый менеджмент и информационная безопасность; 7. Физическая безопасность. 8. Администрирование безопасности корпоративных информационных систем. 9. Управление доступом. 10. Требования по безопасности к корпоративным информацион ным системам в ходе их разработки, эксплуатации и сопровождения. 11. Управление бизнес-процессами компании с точки зрения ин формационной безопасности. 12. Внутренний аудит информационной безопасности организации.

Системы разграничения доступа осуществляют разграничение доступа к информационным ресурсам, а также защиту от НСД к информации 1. Secret Net компании НИП информзащита позволяет управлять настройками безопасности пользователей и групп пользователей, доступом к ресурсам в различных операционных системах (Windows NT, 2000, Windows 9 x, UNIX), а также контролировать изменения настроек Имеют сертификаты Гостехкомиссии РФ 2. Спектр-Z ГУП СЦПС «Спектр» позволяет управлять настройками безопасности пользователей и групп пользователей, доступом к ресурсам в операционных системах Windows 9 x 3. Соболь PCI компании НИП информзащита обеспечивает гарантированную идентификацию пользователей с использованием технологий touchmemory 4. Аккорд ОКБ САПР позволяет управлять настройками безопасности пользователей и групп пользователей

Данный программно – аппаратный комплекс предназначен для защиты информации, хранимой и обрабатываемой на автономных персональных компьютерах и рабочих станциях и серверах ЛВС, работающих под управлением операционных систем (ОС) Windows 95/98 и Windows NT/ 2000, Windows ХР.

• идентификация пользователей при помощи специальных аппаратных средств (Touch Memory, Smart Card, Smarty, Proximity и т. п. ); • аутентификация по паролю длиной до 16 символов; • поддержка автоматической смены пароля пользователя по истечении заданного интервала времени; • аппаратная поддержка защиты от несанкционированной загрузки ОС с гибкого диска и CD-ROM диска;

Внешний вид аппаратной составляющей системы защиты информации от НСД «SECRET NET»

Порядок предоставления доступа к ресурсам сети «Интернет» для сотрудников ГУ МВД России по г. Санкт – Петербургу и Ленинградской области, регламентирован приказом ГУВД по г. С-Пб и ЛО от 10 февраля 2011 № 166 «Об утверждении правил предоставления доступа и использования ресурсов сети «Интернет» в системе ГУВД» , разработанным на основе приказа МВД России от 19. 09. 2006 № 734.

1. Приказами руководителей подразделений назначаются: 1. 1. Ответственные за организацию использования ресурсов сети «Интернет» - из числа заместителей руководителя подразделения; 1. 2. Администраторы - из числа наиболее подготовленных специалистов в области информационных технологий. 2. Подключение к сети «Интернет» осуществляется в соответствии с табелем положенности, утвержденным начальником ГУВД, разработанным в соответствии с нормами положенности использования ресурсов сети «Интернет» (приказы МВД России от 20. 05. 1993 № 036. от06. 03. 2008 № 208).

3. 4. Список должностных лиц, допущенных к самостоятельной работе в сети «Интернет» с обоснованием объема необходимого трафика, утвержденный руководителем подразделения. 5. Подключение к информационным ресурсам сети «Интернет» информационных систем, сетей связи и автономных персональных компьютеров, в которых обрабатывается информация, содержащая сведения, составляющие государственную, коммерческую, служебную и иную охраняемую законом тайну, а также для которых установлены особые правила доступа запрещается.

6. Включение технических средств, информационных систем, сетей связи и автономных персональных компьютеров, проводится при обязательном использовании сертифицированных средств защиты информации, обеспечивающих ее целостность и доступность, в том числе криптографических, для подтверждения достоверности информации (антивирусное программное обеспечение, система защиты от несанкционированного доступа, межсетевые экраны и другие средства зашиты). 7. Размещение технических средств, подключаемых к открытым информационным системам и сетям связи, включая сеть «Интернет» , используемым при информационном обмене в помещениях, предназначенных для ведения переговоров, в ходе которых обсуждаются вопросы, содержащие сведения, составляющие государственную тайну, осуществляется только при наличии сертификата, разрешающего эксплуатацию таких средств в указанных помещениях. 8. Контроль доступа к ресурсам сети «Интернет» в подразделении возлагается на администратора.

1. Администратор выполняет следующие функции: 1. 1. Организует допуск пользователей к работе в сети «Интернет» в соответствии с утвержденным руководителем подразделения списком; 1. 2. Обеспечивает инсталляцию, настройку, обновление программного обеспечения систем защиты от несанкционированного доступа и реализацию требований информационной безопасности и автоматического учета времени работы пользователей на технических средствах, подключенных к сети «Интернет» ; 1. 3. Обеспечивает работоспособность и актуализацию системы антивирусной защиты рабочих мест, подключенных к сети «Интернет» ; 1. 4. Незамедлительно докладывает ответственному за организацию использования ресурсов сети «Интернет» о фактах нарушения требований настоящих Правил и попытках несанкционированного доступа к техническим средствам, за которые он несет ответственность; 1. 5. В случае нарушения требований настоящих Правил, по указанию ответственного за организацию использования ресурсов сети «Интернет» , прекращает допуск пользователей к использованию ресурсов сети «Интернет» ; 1. 6. Доводит положения договора по обеспечению доступа к сети «Интернет» до пользователей; 1. 7. Обеспечивает учет и хранение паролей и логинов пользователей.

1. Пользователи обязаны: 1. 1. Соблюдать требования настоящих Правил: 1. 2. Соблюдать при доступе к ресурсам сети «Интернет» правила, установленные владельцами используемых ресурсов и договором по обеспечению доступа к сети; 1. 3. Сообщать администратору о сбоях, возникших в процессе работы в сети «Интернет» .

2. Пользователям запрещается: 2. 1. Оставлять без присмотра рабочее место, подключенное к сети «Интернет» ; 2. 2. Предоставлять логин и пароль другим лицам для работы в сети «Интернет» ; 2. 3. Использовать доступ к сети «Интернет» в личных целях, не связанных с выполнением служебных обязанностей; 2. 4. Осуществлять несанкционированный доступ к информационным ресурсам сети «Интернет» , а также повреждать, уничтожать или фальсифицировать ее информационные ресурсы; 2. 5. Самостоятельно устанавливать или удалять программы на компьютерах, подключенных к сети «Интернет» , изменять настройки операционной системы и приложений, влияющих на работу сетевого оборудования и сетевых ресурсов; 2. 6. Изменять техническую конфигурацию средств электронной вычислительной техники, сетевого и периферийного оборудования и подключать дополнительное оборудование;

2. 7. Передавать в сеть «Интернет» информацию, содержащую государственную тайну, и (или) иные сведения, охраняемые законодательством Российской Федерации; 2. 8. Распространять служебную информацию через сеть «Интернет» ; 2. 9. Нарушать регламент учетной системы и системы статистики, в том числе повреждать или дезинформировать вышеуказанные системы; 2. 10. Осуществлять рассылку информации, не имеющей отношения к служебной деятельности. 3. В случае выявления нарушения требований настоящих Правил запрещается использование сети «Интернет» на рабочем месте до момента устранения нарушения и причин их возникновения. 4. Пользователь несет ответственность за информационный обмен, совершаемый от его имени (с его логином и паролем) и нарушение требований Правил предоставления доступа и использования ресурсов сети «Интернет» в системе МВД России.

1. Подключать только одну или группу отдельных ПЭВМ, не входящих в состав локальной сети или иной системы сети передачи данных МВД, и не обрабатывающих конфиденциальную и составляющую государственную тайну информацию. 2. Подключать к сети «Интернет» только одну или группу отдельных ПЭВМ, ранее не применявшихся для обработки конфиденциальной и составляющей государственную тайну информации. 3. Прокладку информационного и питающего кабелей, а также размещение другого вспомогательного оборудования в выделенных помещениях, осуществлять в соответствии со специальными требованиями и рекомендациями (СТР-97).

Методы защиты информации

Методы защиты информации 1. Правовые (законодательные); 2. Экономические; 3. Организационные(административные); 4. Инженерно-технические; 5. Технические; 6. Программно - аппаратные.

Правовые (законодательные) методы защиты представляют собой законодательные акты государства, которыми регламентируются правила использования данных ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

Экономические методы защиты воздействуют на антропогенные ИУ и позволяют их сократить, а также подключать меха низмы ликвидации последствий реализации угроз. Так возможно применение системы коэффициентов и надбавок для сотрудников работающих с конфиденциальной информацией; страхование оборудования и информации; возмещение убытков и компенсация ущерба.

Организационные (административные) методы защиты ориентированы в основном на работу с персоналом - это меры организационного характера, вытекающие из политики безопасности и регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельности персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности.

Инженерно-технические методы защиты связаны с оптимальным построением зданий, сооружений, инженерных коммуникаций с учётом требований безопасности информации. Они могут уменьшить влияние случайных ИУ. К ним относятся следующие мероприятия: • защита помещений от разрушений; • электрозащита оборудования и зданий; • применение технических средств визуального наблюдения, связи и охранной сигнализации; • оптимальное построение зданий, сооружений, сетей инженерных коммуникаций с учётом требований безопасности информации (экранирование помещений, разделение трасс силовых и коммуникационных кабелей и т. д. ).

Технические методы защиты предназначены для устранения воздействий преднамеренных ИУ (нарушителей) по добыванию информации специальными техническими средствами. Они основаны на использовании специальных технических средств защиты информации и контроля обстановки для предотвращения вышеуказанных угроз. • резервирование ресурсов и компонентов АС; • резервирование каналов связи; • использование выделенных каналов связи; • создание системы пространственного зашумления; • создание системы линейного зашумления; • создание системы акустического зашумления; • экранирование узлов и оборудования; • использование источников бесперебойного питания; • контроль каналов связи;

Программно-аппаратные методы защиты предназначены для устранения проявления угроз, непосредственно связанных с процессом обработки и передачи информации. К ним относятся следующие мероприятия: • разграничение (ограничение) доступа пользователей к ресурсам АС; • управление потоками информации; • маскирование структуры и назначение сети; • блокирование неиспользуемых сервисов; • подтверждение подлинности информации; • преобразование информации при её передаче и хранении; • контроль целостности данных; • обеспечение конфиденциальности данных; • мониторинг целостности аппаратно-программного обеспе чения; • регистрация и анализ событий, происходящих в АС.

![В соответствии с Государственным Стандартом Российской Федерации Р 50922 -96 [13] под методом (способом) В соответствии с Государственным Стандартом Российской Федерации Р 50922 -96 [13] под методом (способом)](https://present5.com/presentation/1/-58822532_228044114.pdf-img/-58822532_228044114.pdf-32.jpg)

В соответствии с Государственным Стандартом Российской Федерации Р 50922 -96 [13] под методом (способом) защиты информации понимают порядок и правила применения определенных принципов и средств защиты информации. Наибольшее распространение получили следующие аппаратно - программные методы защиты информации: Ø криптографические; Ø стеганографические; Ø эталонных характеристик;

Суть криптографического метода защиты информации заключается в преобразовании открытых данных в зашифрованные при помощи шифра. • разграничение (ограничение) доступа пользователей к ресурсам АС; • защита программ и дистрибутивов от копирования; • управление потоками информации; • блокирование неиспользуемых сервисов; • подтверждение подлинности информации; • контроль целостности данных; • мониторинг целостности аппаратно-программного обеспечения при передаче, обработке и хранении информации; • регистрация и анализ событий, происходящих в АС

Суть стеганографического метода защиты информации заключается в том, что скрываемое сообщение встраивается в некоторый безобидный, не привлекающий внимания объект, который затем открыто транспортируется адресату. • защита от копирования (электронная коммерция, контроль за копированием DVD, распространение мультимедийной информации), • скрытая аннотация документов (медицинские снимки, кар тография, мультимедийные базы данных), • доказательство аутентичности информации (системы видеонаблюдения, электронной коммерции, голосовой почты, электронное конфиденциальное делопроизводство), • скрытая связь (военные и разведывательные приложения, применение в случаях, когда нельзя использовать криптографию).

Суть метода эталонных характеристик заключается в анализе аппаратно-программной среды и формировании её уникального идентификатора. Только субъект, обладающий этим уникальным идентификатором, будет иметь (не иметь) право доступа к информации. • разграничение (ограничение) доступа пользователей к ресурсам АС; • защита программ и дистрибутивов от копирования; • управление потоками информации; • блокирование неиспользуемых сервисов; • подтверждение подлинности информации; • контроль целостности данных; • мониторинг целостности аппаратно-программного обеспечения при передаче, обработке и хранении информации;

Вирус – это программный код, встроенный в программу или документ, который проникает на компьютер для несанкционированного уничтожения, блокирования, искажения, копирования данных и сбора информации, или для заражения компьютеров через локальную сеть или сеть Интернет.

• • • прекращение работы или неправильная работа ранее успешно функционировавших программ медленная работа компьютера невозможность загрузки операционной системы исчезновение файлов и каталогов или искажение их содержимого изменение даты и времени модификации файлов изменение размеров файлов неожиданное значительное увеличение количества файлов на диске существенное уменьшение размера свободной оперативной памяти вывод на экран непредусмотренных сообщений или изображений подача непредусмотренных звуковых сигналов частые зависания и сбои в работе компьютера

По среде обитания Файловые Загрузочные Макро Сетевые Исполняемые Файлы (exe, com, bat) Загрузочный сектор диска (boot) Документы MS Word (doc, docx) Сетевые протоколы (ftp, http) Файлы двойники Сектор системного загрузчика Документы MS Excel (xls, xlsx) Сетевые команды Связи между файлами (линк-вирусы) Указатель на активный boot - сектор Другие документы Office Электронная почта

По степени воздействия Неопасные Очень опасные По способу заражения Резидентные Нерезидентные

По алгоритмической сущности Репликаторы ( «черви» ) Невидимки ( «стелс» ) Троянские Мутанты Паразитические

Отдельные виды угроз СПАМ RISKWARE Сетевые Атаки ADWARE (Рекламные системы) (потенциально опасные программы)

По способу осуществления Пассивные (прослушивание) Активные Перехват Раскрытие содержимого сообщений Модификация Анализ потока данных Фальсификация

1. программы-детекторы 2. программы-доктора или фаги 3. программы-ревизоры 4. программы-фильтры 5. программы-вакцины или иммунизаторы

Программы-доктора или фаги, а также программывакцины не только находят зараженные вирусами файлы, но и «лечат» их, т. е. удаляют из файла тело программывируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к «лечению» файлов. Среди фагов выделяют полифаги, т. е. программы -доктора, предназначенные для поиска и уничтожения большого количества вирусов. Наиболее известные из них: Aidstest, Scan, Norton Anti. Virus, Doctor Web. Учитывая, что постоянно появляются новые вирусы, программы-детекторы и программы-доктора быстро устаревают, и требуется регулярное обновление версий.

Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаруженные изменения выводятся на экран монитора. Как правило, сравнение состояний производят сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры. Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже очистить изменения версии проверяемой программы от изменений, внесенных вирусом. К числу программ-ревизоров относится широко распространенная в России программа Adinf.

Вакцины или иммунизаторы - это резидентные программы, предотвращающие заражение файлов. Вакцины применяют, если отсутствуют программыдоктора, «лечащие» этот вирус. Вакцинация возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины имеют ограниченное применение.

Программы-фильтры или «сторожа» представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов. Такими действиями могут являться: • попытки коррекции файлов с расширениями COM, EXE • изменение атрибутов файла • прямая запись на диск по абсолютному адресу • запись в загрузочные сектора диска • загрузка резидентной программы При попытке какой-либо программы произвести указанные действия «сторож» посылает пользователю сообщение и предлагает запретить или разрешить соответствующее действие. Программы-фильтры весьма полезны, так как способны обнаружить вирус на самой ранней стадии его существования до размножения. Однако, они не «лечат» файлы и диски. Для уничтожения вирусов требуется применить другие программы, например фаги. К недостаткам программ-сторожей можно отнести их «назойливость» (например, они постоянно выдают предупреждение о любой попытке копирования исполняемого файла), а также возможные конфликты с другим программным обеспечением. Примером программы-фильтра является программа Vsafe, входящая в состав пакета утилит MS DOS.

Литература

Инф_безоп.pptx