технология.pptx

- Количество слайдов: 48

Тема 11 Информационная безопасность технологии производства

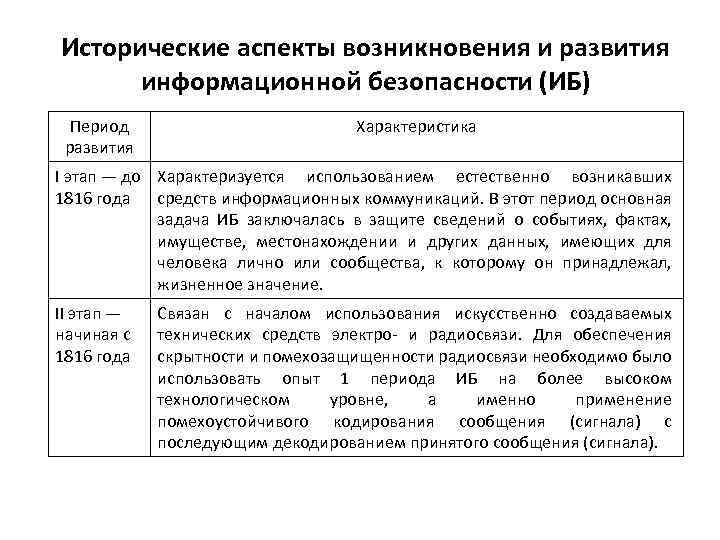

Исторические аспекты возникновения и развития информационной безопасности (ИБ) Период развития Характеристика I этап — до Характеризуется использованием естественно возникавших 1816 года средств информационных коммуникаций. В этот период основная задача ИБ заключалась в защите сведений о событиях, фактах, имуществе, местонахождении и других данных, имеющих для человека лично или сообщества, к которому он принадлежал, жизненное значение. II этап — начиная с 1816 года Связан с началом использования искусственно создаваемых технических средств электро- и радиосвязи. Для обеспечения скрытности и помехозащищенности радиосвязи необходимо было использовать опыт 1 периода ИБ на более высоком технологическом уровне, а именно применение помехоустойчивого кодирования сообщения (сигнала) с последующим декодированием принятого сообщения (сигнала).

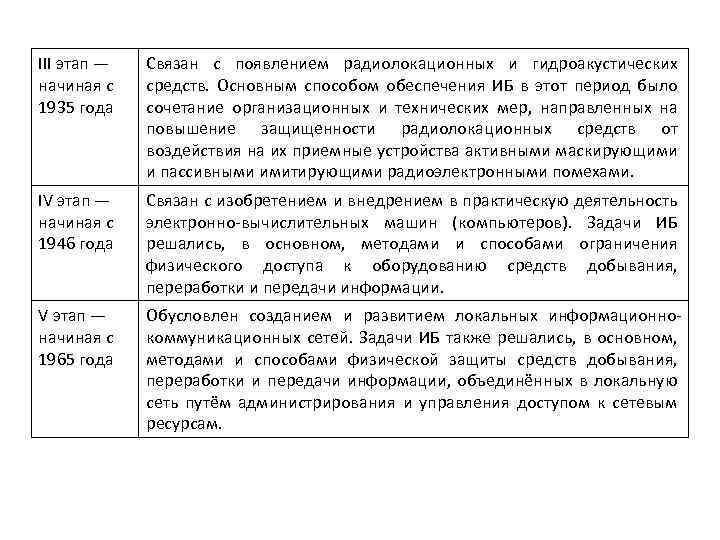

III этап — начиная с 1935 года Связан с появлением радиолокационных и гидроакустических средств. Основным способом обеспечения ИБ в этот период было сочетание организационных и технических мер, направленных на повышение защищенности радиолокационных средств от воздействия на их приемные устройства активными маскирующими и пассивными имитирующими радиоэлектронными помехами. IV этап — начиная с 1946 года Связан с изобретением и внедрением в практическую деятельность электронно-вычислительных машин (компьютеров). Задачи ИБ решались, в основном, методами и способами ограничения физического доступа к оборудованию средств добывания, переработки и передачи информации. V этап — начиная с 1965 года Обусловлен созданием и развитием локальных информационнокоммуникационных сетей. Задачи ИБ также решались, в основном, методами и способами физической защиты средств добывания, переработки и передачи информации, объединённых в локальную сеть путём администрирования и управления доступом к сетевым ресурсам.

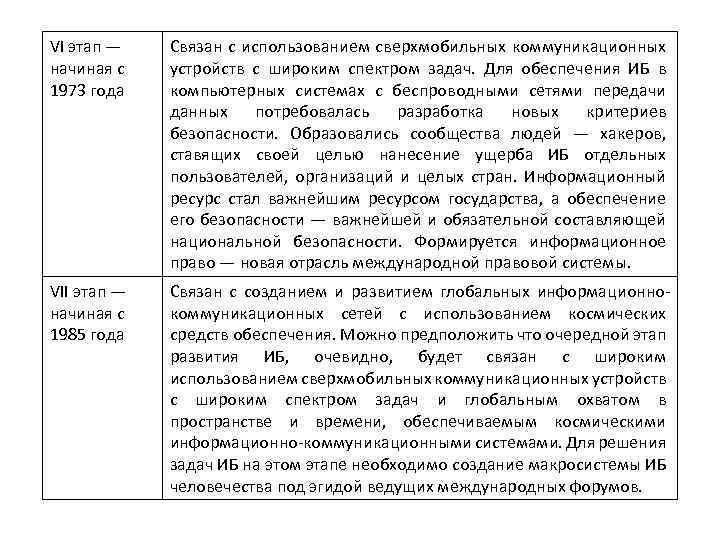

VI этап — начиная с 1973 года Связан с использованием сверхмобильных коммуникационных устройств с широким спектром задач. Для обеспечения ИБ в компьютерных системах с беспроводными сетями передачи данных потребовалась разработка новых критериев безопасности. Образовались сообщества людей — хакеров, ставящих своей целью нанесение ущерба ИБ отдельных пользователей, организаций и целых стран. Информационный ресурс стал важнейшим ресурсом государства, а обеспечение его безопасности — важнейшей и обязательной составляющей национальной безопасности. Формируется информационное право — новая отрасль международной правовой системы. VII этап — начиная с 1985 года Связан с созданием и развитием глобальных информационнокоммуникационных сетей с использованием космических средств обеспечения. Можно предположить что очередной этап развития ИБ, очевидно, будет связан с широким использованием сверхмобильных коммуникационных устройств с широким спектром задач и глобальным охватом в пространстве и времени, обеспечиваемым космическими информационно-коммуникационными системами. Для решения задач ИБ на этом этапе необходимо создание макросистемы ИБ человечества под эгидой ведущих международных форумов.

Обеспечение безопасности информации складывается из трех составляющих: 1. Конфиденциальности; 2. Целостности; 3. Доступности. Точками приложения процесса защиты информации к информационной системе являются: 1)аппаратное обеспечение; 2)программное обеспечение и обеспечение связи. Сами механизмы защиты разделяются на защиту: 1)физического уровня; 2)защиту персонала; 3)организационный уровень.

ИБ — это состояние защищённости информационной среды, защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, то есть процесс, направленный на достижение этого состояния. ИБ организации — целенаправленная деятельность её органов и должностных лиц с использованием разрешенных сил и средств по достижению состояния защищённости информационной среды организации, обеспечивающее её нормальное функционирование и динамичное развитие. Кортеж защиты информации — это последовательность действий для достижения определённой цели.

ИБ — защита конфиденциальности, доступности информации. целостности и Конфиденциальность: свойство информационных ресурсов, в том числе информации, связанное с тем, что они не станут доступными и не будут раскрыты для неуполномоченных лиц. Целостность: неизменность информации в процессе ее передачи или хранения. Доступность: свойство информационных ресурсов, в том числе информации, определяющее возможность их получения и использования по требованию уполномоченных лиц.

Системный подход к описанию ИБ предлагает выделить следующие составляющие ИБ: 1. Законодательная, нормативно-правовая и научная база. 2. Структура и задачи органов обеспечивающих безопасность ИТ. 3. Организационно-технические методы. 4. Программно-технические обеспечения ИБ. и (подразделений), режимные способы и меры и средства

Целью реализации информационной безопасности какоголибо объекта является построение Системы обеспечения информационной безопасности данного объекта (СОИБ). Для построения и эффективной эксплуатации СОИБ необходимо: 1)выявить требования защиты информации, специфические для данного объекта защиты; 2)учесть требования национального и международного Законодательства; 3)использовать наработанные практики методологии) построения подобных СОИБ; (стандарты, 4)определить подразделения, ответственные за реализацию и поддержку СОИБ;

5)распределить между подразделениями области ответственности в осуществлении требований СОИБ; 6)на базе управления рисками ИБ определить общие положения, технические и организационные требования, составляющие Политику ИБ объекта защиты; 7)реализовать требования Политики ИБ, внедрив соответствующие программно-технические способы и средства защиты информации; 8)реализовать Систему безопасности (СМИБ); менеджмента информационной 9)используя СМИБ организовать регулярный контроль эффективности СОИБ и при необходимости пересмотр и корректировку СОИБ и СМИБ.

Нормативные документы в области ИБ В РФ к нормативно-правовым актам в области ИБ относятся: Акты федерального законодательства: 1. Международные договоры РФ; 2. Конституция РФ; 3. Законы федерального уровня (включая федеральные конституционные законы, кодексы); 4. Указы Президента РФ; 5. Постановления правительства РФ; 6. Нормативные правовые акты федеральных министерств и ведомств; 7. Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

Методические документы государственных органов России: 1. Доктрина информационной безопасности РФ; 2. Руководящие документы ФСТЭК (Гостехкомиссии России); 3. Приказы ФСБ; Стандарты ИБ, из которых выделяют: 1. Международные стандарты; 2. Государственные стандарты РФ; 3. Рекомендации по стандартизации; 4. Методические указания.

Подразделения предприятия, обеспечивающие ИБ: 1. Служба экономической безопасности; 2. Служба безопасности персонала (Режимный отдел); 3. Отдел кадров; 4. Служба ИБ.

Государственные органы РФ, контролирующие деятельность в области защиты информации: 1. Комитет Государственной думы по безопасности; 2. Совет безопасности России; 3. Федеральная служба по техническому и экспортному контролю (ФСТЭК России); 4. Федеральная служба безопасности Российской Федерации (ФСБ России); 5. Федеральная служба охраны Российской Федерации (ФСО России); 6. Служба внешней разведки Российской Федерации (СВР России); 7. Министерство обороны Российской Федерации (Минобороны России); 8. Министерство внутренних дел Российской Федерации (МВД России); 9. Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор).

Организационно-технические и режимные меры и методы ИБ Политика безопасности — совокупность документированных правил, процедур, практических приемов или руководящих принципов в области ИБ, которыми руководствуется организация в своей деятельности.

Для построения Политики ИБ рекомендуется отдельно рассматривать следующие направления защиты информационной системы: 1. Защита объектов информационной системы; 2. Защита процессов, процедур и программ обработки информации; 3. Защита каналов связи (акустические, инфракрасные, проводные, радиоканалы и др. ); 4. Подавление побочных электромагнитных излучений; 5. Управление системой защиты.

При этом по каждому из перечисленных выше направлений Политика ИБ должна описывать следующие этапы создания средств защиты информации: 1. Определение информационных и технических ресурсов, подлежащих защите; 2. Выявление полного множества потенциально возможных угроз и каналов утечки информации; 3. Проведение оценки уязвимости и рисков информации при имеющемся множестве угроз и каналов утечки; 4. Определение требований к системе защиты; 5. Осуществление выбора средств защиты информации и их характеристик; 6. Внедрение и организация использования выбранных мер, способов и средств защиты; 7. Осуществление контроля целостности и управление системой защиты.

Согласно ГОСТ Р ИСО/МЭК 17799— 2005, на верхнем уровне Политики ИБ должны быть оформлены следующие документы: 1. «Концепция обеспечения ИБ» ; 2. «Правила допустимого информационной системы» ; использования 3. «План обеспечения непрерывности бизнеса» . ресурсов

Программно-технические способы и средства обеспечения ИБ Средства защиты от несанкционированного доступа (НСД): 1. Средства авторизации; 2. Мандатное управление доступом; 3. Избирательное управление доступом; 4. Управление доступом на основе ролей; 5. Журналирование (так же называется Аудит). 6. Системы анализа и моделирования информационных потоков (CASEсистемы). Системы мониторинга сетей: 1. Системы обнаружения и предотвращения вторжений (IDS/IPS). 2. Системы предотвращения утечек конфиденциальной информации (DLPсистемы).

Анализаторы протоколов. Антивирусные средства. Межсетевые экраны. Криптографические средства: 1. Шифрование; 2. Цифровая подпись. Системы резервного копирования. Системы бесперебойного питания: 1. Источники бесперебойного питания; 2. Резервирование нагрузки; 3. Генераторы напряжения.

Средства предотвращения взлома корпусов и краж оборудования. Средства контроля доступа в помещения. Инструментальные средства анализа систем защиты

Организационная защита объектов информатизации Организационная защита — это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией и проявление внутренних и внешних угроз. Организационная защита обеспечивает: 1)организацию документами; охраны, режима, работу с кадрами, с 2)использование технических средств безопасности и информационно-аналитическую деятельность по выявлению внутренних и внешних угроз предпринимательской деятельности.

К основным организационным мероприятиям можно отнести: 1) организацию режима и охраны. Их цель — исключение возможности тайного проникновения на территорию и в помещения посторонних лиц; 2)организацию работы с сотрудниками, которая предусматривает подбор и расстановку персонала, включая ознакомление с сотрудниками, их изучение, обучение правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации и др. ; 3)организацию работы с документами и документированной информацией, включая организацию разработки и использования документов и носителей конфиденциальной информации, их учет, исполнение, возврат, хранение и уничтожение;

4)организацию использования технических средств сбора, обработки, накопления и хранения конфиденциальной информации; 5)организацию работы по анализу внутренних и внешних угроз конфиденциальной информации и выработке мер по обеспечению ее защиты; 6)организацию работы по проведению систематического контроля за работой персонала с конфиденциальной информацией, порядком учета, хранения и уничтожения документов и технических носителей.

Промышленный шпионаж (ПШ) Промышленный шпионаж — форма недобросовестной конкуренции, при которой осуществляется незаконное получение, использование, разглашение информации, составляющей коммерческую, служебную или иную охраняемую законом тайну с целью получения преимуществ при осуществлении предпринимательской деятельности, а равно получения материальной выгоды. Шпион — человек, который занимается скрытым сбором информации об одной из конфликтующих сторон в пользу другой стороны.

Основное предназначение ПШ — экономия средств и времени, которые требуется затратить, чтобы догнать конкурента, занимающего лидирующее положение, либо не допустить в будущем отставания от конкурента, если тот разработал или разрабатывает новую перспективную технологию, а также чтобы выйти на новые для предприятия рынки. Основное отличие ПШ от конкурентной разведки в том, что ПШ нарушает нормы законодательства, прежде всего, уголовного, тогда как конкурентная разведка этого делать не может.

К методам ПШ относятся: 1. Подкуп лица, имеющего доступ к информации, относящейся к коммерческой, служебной, или иной охраняемой законом тайне; 2. Шантаж в отношении того же круга лиц; 3. Кража носителей с информацией, представляющей коммерческую, служебную, или иную охраняемую законом тайну; 4. Внедрение агента на предприятие или в страну конкурента с заданием получить доступ к информации или продукции, которые составляют предмет коммерческой или иной охраняемой законом тайны; 5. Незаконный доступ к коммерчески значимой информации с помощью использования технических средств (прослушивание телефонных линий, незаконное проникновение в компьютерные сети и т. п. ).

Сегодня под конкурентной разведкой подразумеваются три различных направления сбора информации: 1. Сбор данных о партнерах и клиентах для предотвращения мошенничеств с их стороны. 2. «Подсветка» потенциальных партнеров и сотрудников. Речь, в первую очередь, идет о реальном финансовом положении и наличии и / или характере «крыши» (криминальные структуры, милиция, спецслужбы и пр. ). 3. Сбор информации маркетингового характера.

Все источники информации могут быть распределены на 5 групп: «Т» (источник – «текст» ). Большую часть информации, можно получить за счет чтения изданий общего направления и узкоспециализированных. Легок в применении и дешёвая стоимость. Пусть информация не всегда точная и полная, но она актуальна. Так, например, за неделю до выпуска новой продукции, появляются сигналы в широкой прессе, за месяц – в специализированной, за полгода – в базе данных. «К» (источник – «консультанты и эксперты» или «сеть контактов» ) – это внешние консультанты, кандидаты на работу, телефонные переговоры, личные встречи, бизнес-среда, регулярные встречи с «носителями» нужной информации.

«Ф» (источник – «фирма» ) – это внутренние источники и персонал. Грамотный руководитель сумеет сделать так, что опыт, знания и контакты всех сотрудников и отделов будут аккумулироваться в специальных базах данных компании, а не «уходить» с доходом сотрудника. В противном случает компания неизбежно и постоянно будет кузницей кадров для других компаний. В первую очередь, источник «Фирма» – это база данных, в которую в обязательном порядке должна заноситься информация о партнерах. Такую информацию очень важно складывать в один «котел» , чтобы кто-то с масштабным и аналитическим взглядом составил из этой мозаики единую картину. «Б» (источник – «беседа» ). Выставки, ярмарки, конференции, форумы и любые другие полезные события являются ценнейшим источником информации. «Д» (источник – «джокер» ). Сюда относится все, что случайно попало в поле зрения, случайно обнаружено или узнано.

Представляющими особый интерес для экономической разведки областями являются: 1) научно-исследовательские и конструкторские работы; 2) финансовые операции компаний, в том числе финансирование проектов и инвестиционная политика; 3)особенности технологического продукции, результаты испытаний; процесса, спецификация 4)маркетинг, и, в частности, режим поставок, список заказчиков, конъюнктура рынка, сведения о заключаемых сделках, а также отчеты о реализации продукции; 5)организация производства, в том числе данные о вводе в строй новых, расширении или модернизации существующих производственных мощностей, объединении с другими фирмами;

Незаконные методы ПШ: 1)выведывание интересующей информации у специалистов конкурентов; 2)сманивание специалистов для получения от них информации; 3)подкуп сотрудников из закрытых подразделений конкурента; 4)засылка агентов на фирму или в окружение ведущих специалистов; 5)похищение чертежей, документов и образцов изделий; 6)негласный контроль за деловой корреспонденцией; 7)незаконное получение информации у государственных чиновников; 8)получение информации с использованием технических средств; 9)ложные переговоры и последующий отказ от них после получения необходимой информации и др.

Для осуществления ПШ используется ряд специально разработанных средств: 1)специальная звукозаписывающая аппаратура; 2)приборы для съема информации с телефонных линий связи; 3)мини-радиозакладки; 4)аппаратура для съема информации с окон с помощью лазерных излучателей; 5)направленные микрофоны; 6)специальные системы наблюдения и передачи видеоизображения; 7)специальная фотоаппаратура; 8)приборы наблюдения, приборы ночного видения;

Авторское и патентное право Патентное право в России регулируется Главой 72 Гражданского кодекса РФ и иными нормативноправовыми актами Российский Федерации (напр. федеральным законом N 316 -ФЗ «О патентных поверенных» от 30. 12. 2008 ; приказом Минобрнауки РФ N 322 «Об утверждении Административного регламента исполнения Федеральной службой по интеллектуальной собственности, патентам и товарным знакам государственной функции по осуществлению

Патентное право — подотрасль гражданского права, регулирующая правоотношения, связанные с созданием и использованием (изготовление, применение, продажа, иное введение в гражданский оборот) объектов интеллектуальной собственности, охраняемых патентом. В соответствии с п. 1 ст. 1363 ГК РФ, срок действия исключительного права на изобретение, полезную модель, промышленный образец и удостоверяющего это право патента исчисляется со дня подачи первоначальной заявки и при условии соблюдения требований, установленных ГК РФ, составляет: для изобретений — 20 лет; для полезных моделей — 10 лет; для промышленных образцов — 15 лет.

Патент на изобретение может быть выдан, если изобретение удовлетворяет трем основным условиям патентоспособности: 1)является новым, то есть неизвестно из существующего уровня техники; 2)имеет изобретательский уровень, то есть предлагаемое решение для специалиста явным образом не следует из уровня техники (является неочевидным); 3)является промышленно применимым, то есть может быть использовано в промышленности, сельском хозяйстве и других отраслях деятельности.

Структура патента на изобретение: 1)библиографические данные; 2)название; 3)описание изобретения; 4)формула изобретения; 5)чертежи; 6)реферат. Интеллектуальная собственность — в широком понимании термин означает закрепленные законом временное исключительное право, а также личные не имущественные права авторов на результат интеллектуальной деятельности или средства индивидуализации.

Виды интеллектуальных прав 1. Авторское право; 2. Смежные права; 3. Патентное право: Изобретение, Полезная модель, Промышленный образец, Селекционное достижение; 4. Права на средства индивидуализации: Товарный знак, Фирменное наименование, Наименование места происхождения товара, Доменное имя; 5. Право на секреты производства (Ноу-хау); 6. Охрана новых сортов растений: Охрана новых сортов растений, Международный союз по охране новых сортов растений (УПОВ)

Всемирная организация интеллектуальной собственности (ВОИС), основанна в 1967 году. ВОИС оказывает содействие подписанию новых международных соглашений и модернизации национальных законодательств, способствует административному сотрудничеству между странами, предоставляет техническую помощь развивающимся странам и удерживает службы, которые облегчают международную защиту изобретений, знаков и промышленных образцов. ВОИС осуществляет управление 21 соглашением, которые охватывают основные аспекты интеллектуальной собственности.

Ключевыми соглашениями являются: Парижская конвенция собственности (1883) об охране Бернская конвенция об охране художественных произведений (1886) промышленной литературных и Лиссабонское соглашение об охране наименований мест происхождения и их международной регистрации (1958) Гаагское соглашение о международном депонировании промышленных образцов(1934).

Рейдерство Незаконный захват предприятия и технологий производства Рейдерство — недружественное (в России обычно силовое) поглощение предприятия против воли его собственников, имеющих преимущественное положение в данном предприятии, и/или его руководителя. Захват бизнеса путём рейдерства называют «рейдерским захватом» . К рейдерской деятельности также относят корпоративный шантаж ( «гринмейл» ).

Историческая справка История рейдерства насчитывает сотни лет, хотя сам термин появился на рубеже XIX и XX веков. Рейдерство появилось вместе с акциями, которые дали возможность поглощения компании помимо воли руководства. Рейдерством успешно занимался в конце XIX века Джон Рокфеллер, используя в качестве механизма принуждения льготные цены на транспортировку нефти. Активность рейдеров резко возросла в 1980 -е годы, когда Майкл Милкен изобрёл использование «мусорных облигаций» для финансирования захватов. В континентальной Европе масштабное рейдерство появилось лишь в 1990 -е годы

В современной России началом корпоративного рейдерства считается приватизация, когда через процедуры банкротства предприятия со стоимостью активов в миллиарды долларов были куплены за миллионы (ЗИЛ — 4 миллиона долларов, Уралмаш — 3, 72 миллиона). Размах рейдерства возрос в начале XXI века и доминирует среди поглощений: в 2002 году в России состоялось 1870 поглощений, из них три четверти (76 %) недружественных. С 2004 по 2007 год сумма недружественных сделок возросла более чем в четыре раза. Только за 2008 год МВД зарегистрировало более 3000 обращений о рейдерских захватах.

Современное российское рейдерство принято разделять на: «белое» — в рамках закона. «серое» — с нарушением гражданско-правовых норм. «чёрное» — с нарушением уголовного законодательства.

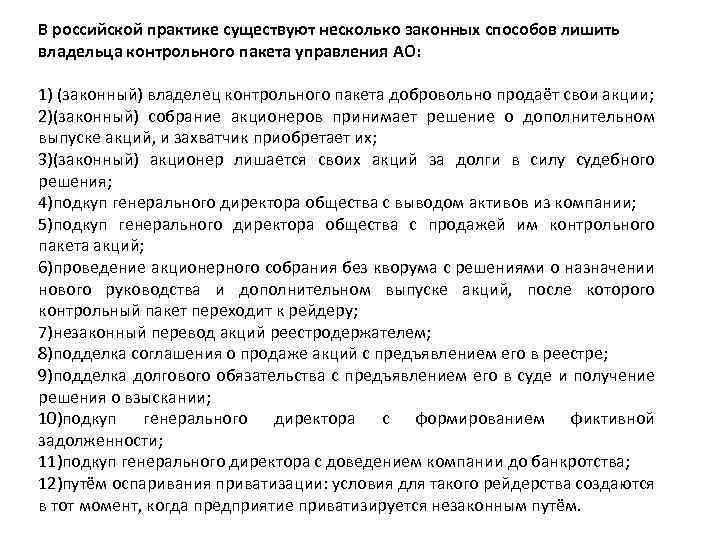

В российской практике существуют несколько законных способов лишить владельца контрольного пакета управления АО: 1) (законный) владелец контрольного пакета добровольно продаёт свои акции; 2)(законный) собрание акционеров принимает решение о дополнительном выпуске акций, и захватчик приобретает их; 3)(законный) акционер лишается своих акций за долги в силу судебного решения; 4)подкуп генерального директора общества с выводом активов из компании; 5)подкуп генерального директора общества с продажей им контрольного пакета акций; 6)проведение акционерного собрания без кворума с решениями о назначении нового руководства и дополнительном выпуске акций, после которого контрольный пакет переходит к рейдеру; 7)незаконный перевод акций реестродержателем; 8)подделка соглашения о продаже акций с предъявлением его в реестре; 9)подделка долгового обязательства с предъявлением его в суде и получение решения о взыскании; 10)подкуп генерального директора с формированием фиктивной задолженности; 11)подкуп генерального директора с доведением компании до банкротства; 12)путём оспаривания приватизации: условия для такого рейдерства создаются в тот момент, когда предприятие приватизируется незаконным путём.

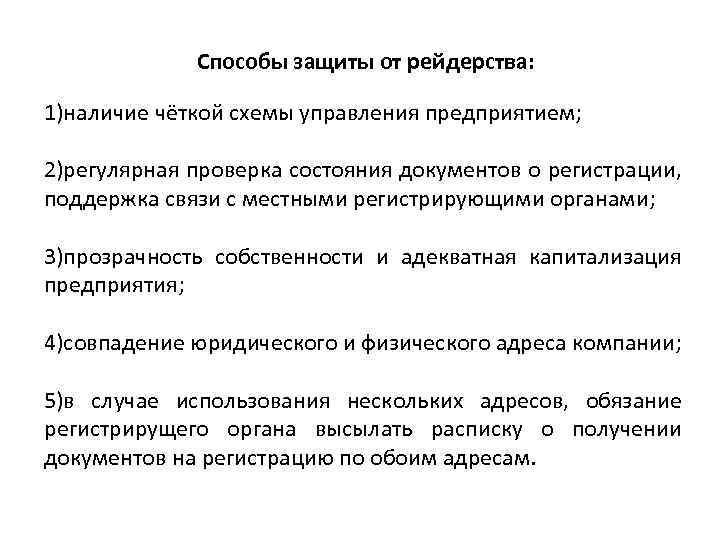

Способы защиты от рейдерства: 1)наличие чёткой схемы управления предприятием; 2)регулярная проверка состояния документов о регистрации, поддержка связи с местными регистрирующими органами; 3)прозрачность собственности и адекватная капитализация предприятия; 4)совпадение юридического и физического адреса компании; 5)в случае использования нескольких адресов, обязание регистрирущего органа высылать расписку о получении документов на регистрацию по обоим адресам.

Доклады

технология.pptx