b751ebfbb87c3ad742942d450251b45b.ppt

- Количество слайдов: 143

Тема 1 – Введение в сервисы ИКС Структура дисциплины Определение и разнообразие ИКС Компоненты ИКС 1

Тема 1 – Введение в сервисы ИКС Структура дисциплины Определение и разнообразие ИКС Компоненты ИКС 1

Структура дисциплины – 34 часа, 17 часов – практические занятия (лабораторные), будут проходить в компьютерном классе в 440 на Биржевой. Все материалы будут размещаться на сайте http: //aad. tpu. ru/1955 – презентации, инструкции во выполнению практических и домашних заданий. Лекции 2

Структура дисциплины – 34 часа, 17 часов – практические занятия (лабораторные), будут проходить в компьютерном классе в 440 на Биржевой. Все материалы будут размещаться на сайте http: //aad. tpu. ru/1955 – презентации, инструкции во выполнению практических и домашних заданий. Лекции 2

Структура дисциплины(cont) Лабораторные работы (cont) ◦ Ряд лабораторных работ выполняется по освоению разработки приложений с использованием объектно-ориентированного языка Java в IDE Eclipse. а) основная литература: 1. Брукшир Дж. Информатика и вычислительная техника. 7 -е изд. - СПб. : Питер: Питер, 2004. - 620 с. 2. . В. Г. Олифер, Н. А. Олифер Сетевые операционные системы. Учебник. Издат. дом “Питер”, 2001 (http: //education. aspu. ru/view. php? olif=index) 3. Н. А. Вязовик, Программирование на Java, http: //www. intuit. ru/department/pl/javapl/ 4. Кен Арнольдс, Джеймс Гослинг Язык программирования JAVA 3 -е издание, Питер 1977, 250 с. (Есть в интернет и будет ссылка) 5. Мартин Фаулер, UML. Основы. Краткое руководство по стандартному языку объектного моделирования - Символ-Плюс – 2011 – 192 с. 6. А. А. Дубаков Проектирование информационных систем» : учебное пособие для бакалавров, Томск: Изд-во Томского политехнического университета, 2011. 258 с. б) дополнительная литература: 3. Орлов С. А. Технологии разработки программного обеспечения: Учебник для вузов, 3 -е изд. - СПб. : Питер, 2004. - 528 с. 3

Структура дисциплины(cont) Лабораторные работы (cont) ◦ Ряд лабораторных работ выполняется по освоению разработки приложений с использованием объектно-ориентированного языка Java в IDE Eclipse. а) основная литература: 1. Брукшир Дж. Информатика и вычислительная техника. 7 -е изд. - СПб. : Питер: Питер, 2004. - 620 с. 2. . В. Г. Олифер, Н. А. Олифер Сетевые операционные системы. Учебник. Издат. дом “Питер”, 2001 (http: //education. aspu. ru/view. php? olif=index) 3. Н. А. Вязовик, Программирование на Java, http: //www. intuit. ru/department/pl/javapl/ 4. Кен Арнольдс, Джеймс Гослинг Язык программирования JAVA 3 -е издание, Питер 1977, 250 с. (Есть в интернет и будет ссылка) 5. Мартин Фаулер, UML. Основы. Краткое руководство по стандартному языку объектного моделирования - Символ-Плюс – 2011 – 192 с. 6. А. А. Дубаков Проектирование информационных систем» : учебное пособие для бакалавров, Томск: Изд-во Томского политехнического университета, 2011. 258 с. б) дополнительная литература: 3. Орлов С. А. Технологии разработки программного обеспечения: Учебник для вузов, 3 -е изд. - СПб. : Питер, 2004. - 528 с. 3

Эволюция ИКТ Развитие инфокоммуникационных технологий является трендом общего процесса развития общества и тесно взаимосвязано практически со всеми процессами, происходящими в обществе, науке и технике, экономике и других областях деятельности человека. Рост потребности в информационном обмене и его значимость в жизни создает благоприятные условия для развития и внедрения новейших инфокоммуникационных технологий, что в свою очередь, воздействует на процессы, происходящие в жизни и деятельности человека. Технологии преобразуют общество. В процессе развития ИКТ увеличиваются объемы обрабатываемой и передаваемой информации, виды ее представления (от текстов к мультимедиа), способы передачи и хранения (по проводам, радиоканалам, оптике), количество вовлеченных в обмен данными, распределение между пользователями, требования к своевременности и достоверности (качеству). Важность информации в жизни общества, а также совершенствование средств передачи, обработки и хранения данных приводят к возрастанию роли инфокоммуникационных систем (ИКС) - области деятельности, включающей все информационные объекты (пользователи и другие источники и потребители информации), а также средства и способы хранения и доставки информации (телекоммуникационные системы). 4

Эволюция ИКТ Развитие инфокоммуникационных технологий является трендом общего процесса развития общества и тесно взаимосвязано практически со всеми процессами, происходящими в обществе, науке и технике, экономике и других областях деятельности человека. Рост потребности в информационном обмене и его значимость в жизни создает благоприятные условия для развития и внедрения новейших инфокоммуникационных технологий, что в свою очередь, воздействует на процессы, происходящие в жизни и деятельности человека. Технологии преобразуют общество. В процессе развития ИКТ увеличиваются объемы обрабатываемой и передаваемой информации, виды ее представления (от текстов к мультимедиа), способы передачи и хранения (по проводам, радиоканалам, оптике), количество вовлеченных в обмен данными, распределение между пользователями, требования к своевременности и достоверности (качеству). Важность информации в жизни общества, а также совершенствование средств передачи, обработки и хранения данных приводят к возрастанию роли инфокоммуникационных систем (ИКС) - области деятельности, включающей все информационные объекты (пользователи и другие источники и потребители информации), а также средства и способы хранения и доставки информации (телекоммуникационные системы). 4

Рост объема информации Более чем пятикратное увеличение за 4 года 1 exabyte 1. 0 × 1018 байта 5

Рост объема информации Более чем пятикратное увеличение за 4 года 1 exabyte 1. 0 × 1018 байта 5

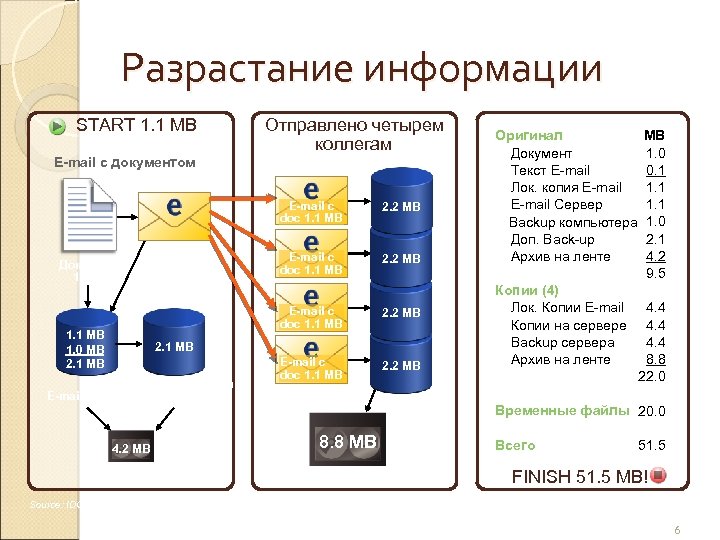

Разрастание информации START 1. 1 MB Отправлено четырем коллегам E-mail с документом E-mail с doc 1. 1 MB Документ 1 MB E-mail с док-том 1. 1 MB 2. 2 MB E-mail с doc 1. 1 MB 1. 0 MB 2. 1 MB 2. 2 MB E-mail с doc 1. 1 MB 2. 2 MB 2. 1 MB Дополнительный E-mail Backup 4. 2 MB Back-up на ленту Backup 8. 8 MB Оригинал Документ Текст E-mail Лок. копия E-mail Сервер Backup компьютера Доп. Back-up Архив на ленте Копии (4) Лок. Копии E-mail Копии на сервере Backup сервера Архив на ленте MB 1. 0 0. 1 1. 0 2. 1 4. 2 9. 5 4. 4 8. 8 22. 0 Временные файлы 20. 0 Всего Back-up на ленту 51. 5 FINISH 51. 5 MB! Source: IDC White Paper, "The Diverse and Exploding Digital Universe, " Sponsored by EMC, March 2008 6

Разрастание информации START 1. 1 MB Отправлено четырем коллегам E-mail с документом E-mail с doc 1. 1 MB Документ 1 MB E-mail с док-том 1. 1 MB 2. 2 MB E-mail с doc 1. 1 MB 1. 0 MB 2. 1 MB 2. 2 MB E-mail с doc 1. 1 MB 2. 2 MB 2. 1 MB Дополнительный E-mail Backup 4. 2 MB Back-up на ленту Backup 8. 8 MB Оригинал Документ Текст E-mail Лок. копия E-mail Сервер Backup компьютера Доп. Back-up Архив на ленте Копии (4) Лок. Копии E-mail Копии на сервере Backup сервера Архив на ленте MB 1. 0 0. 1 1. 0 2. 1 4. 2 9. 5 4. 4 8. 8 22. 0 Временные файлы 20. 0 Всего Back-up на ленту 51. 5 FINISH 51. 5 MB! Source: IDC White Paper, "The Diverse and Exploding Digital Universe, " Sponsored by EMC, March 2008 6

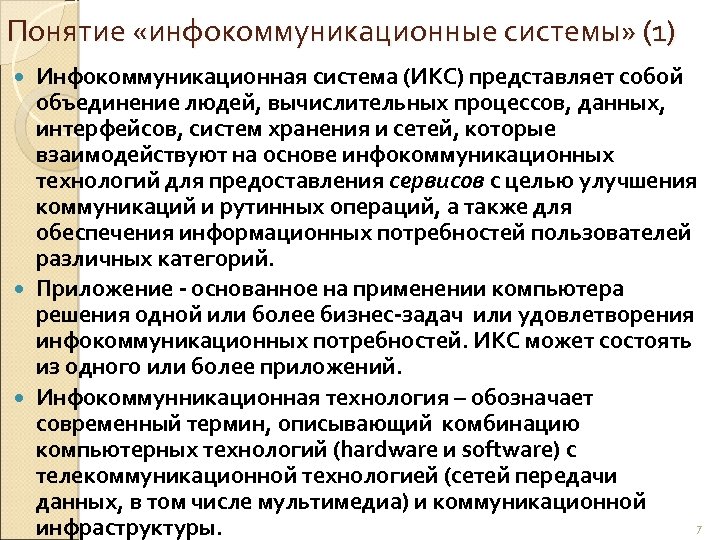

Понятие «инфокоммуникационные системы» (1) Инфокоммуникационная система (ИКС) представляет собой объединение людей, вычислительных процессов, данных, интерфейсов, систем хранения и сетей, которые взаимодействуют на основе инфокоммуникационных технологий для предоставления сервисов с целью улучшения коммуникаций и рутинных операций, а также для обеспечения информационных потребностей пользователей различных категорий. Приложение - основанное на применении компьютера решения одной или более бизнес-задач или удовлетворения инфокоммуникационных потребностей. ИКС может состоять из одного или более приложений. Инфокоммунникационная технология – обозначает современный термин, описывающий комбинацию компьютерных технологий (hardware и software) с телекоммуникационной технологией (сетей передачи данных, в том числе мультимедиа) и коммуникационной 7 инфраструктуры.

Понятие «инфокоммуникационные системы» (1) Инфокоммуникационная система (ИКС) представляет собой объединение людей, вычислительных процессов, данных, интерфейсов, систем хранения и сетей, которые взаимодействуют на основе инфокоммуникационных технологий для предоставления сервисов с целью улучшения коммуникаций и рутинных операций, а также для обеспечения информационных потребностей пользователей различных категорий. Приложение - основанное на применении компьютера решения одной или более бизнес-задач или удовлетворения инфокоммуникационных потребностей. ИКС может состоять из одного или более приложений. Инфокоммунникационная технология – обозначает современный термин, описывающий комбинацию компьютерных технологий (hardware и software) с телекоммуникационной технологией (сетей передачи данных, в том числе мультимедиа) и коммуникационной 7 инфраструктуры.

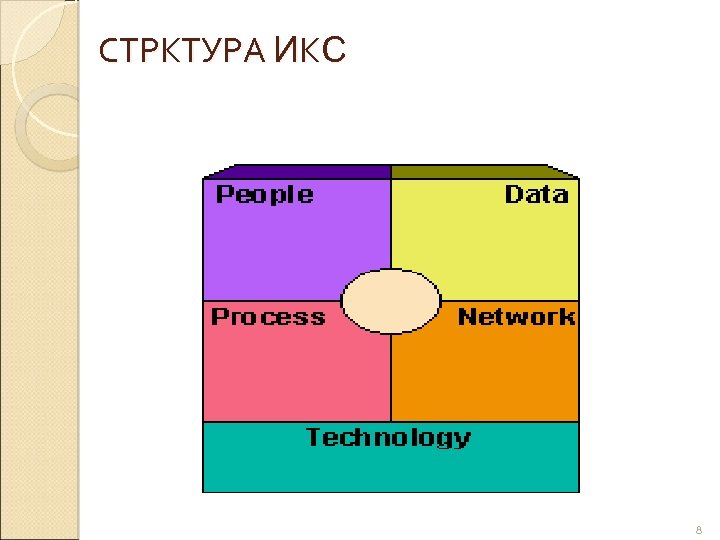

СТРКТУРА ИКС 8

СТРКТУРА ИКС 8

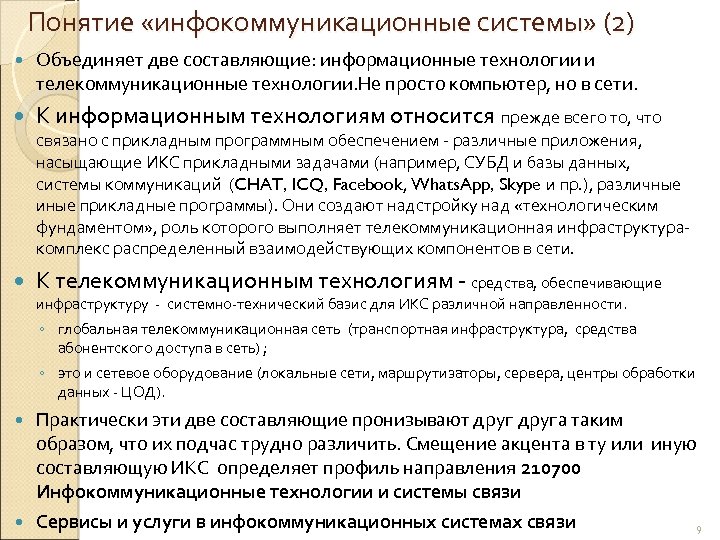

Понятие «инфокоммуникационные системы» (2) Объединяет две составляющие: информационные технологии и телекоммуникационные технологии. Не просто компьютер, но в сети. К информационным технологиям относится прежде всего то, что связано с прикладным программным обеспечением - различные приложения, насыщающие ИКС прикладными задачами (например, СУБД и базы данных, системы коммуникаций (CHAT, ICQ, Facebook, Whats. App, Skype и пр. ), различные иные прикладные программы). Они создают надстройку над «технологическим фундаментом» , роль которого выполняет телекоммуникационная инфраструктуракомплекс распределенный взаимодействующих компонентов в сети. К телекоммуникационным технологиям - средства, обеспечивающие инфраструктуру - системно-технический базис для ИКС различной направленности. ◦ глобальная телекоммуникационная сеть (транспортная инфраструктура, средства абонентского доступа в сеть) ; ◦ это и сетевое оборудование (локальные сети, маршрутизаторы, сервера, центры обработки данных - ЦОД). Практически эти две составляющие пронизывают друга таким образом, что их подчас трудно различить. Смещение акцента в ту или иную составляющую ИКС определяет профиль направления 210700 Инфокоммуникационные технологии и системы связи Сервисы и услуги в инфокоммуникационных системах связи 9

Понятие «инфокоммуникационные системы» (2) Объединяет две составляющие: информационные технологии и телекоммуникационные технологии. Не просто компьютер, но в сети. К информационным технологиям относится прежде всего то, что связано с прикладным программным обеспечением - различные приложения, насыщающие ИКС прикладными задачами (например, СУБД и базы данных, системы коммуникаций (CHAT, ICQ, Facebook, Whats. App, Skype и пр. ), различные иные прикладные программы). Они создают надстройку над «технологическим фундаментом» , роль которого выполняет телекоммуникационная инфраструктуракомплекс распределенный взаимодействующих компонентов в сети. К телекоммуникационным технологиям - средства, обеспечивающие инфраструктуру - системно-технический базис для ИКС различной направленности. ◦ глобальная телекоммуникационная сеть (транспортная инфраструктура, средства абонентского доступа в сеть) ; ◦ это и сетевое оборудование (локальные сети, маршрутизаторы, сервера, центры обработки данных - ЦОД). Практически эти две составляющие пронизывают друга таким образом, что их подчас трудно различить. Смещение акцента в ту или иную составляющую ИКС определяет профиль направления 210700 Инфокоммуникационные технологии и системы связи Сервисы и услуги в инфокоммуникационных системах связи 9

Разнообразие ИКС Предметная область (ПО) — часть реального мира (объекты и отношения между ними), рассматриваемая в пределах некоторого познавательного интереса: область исследований или область, которая является объектом некоторой деятельности, в частности, разработкой ИКС. Производственное предприятие, Университет, Документооборот в организации, Обмен сообщениями, «В контакте» т. п. Предметная область характеризуется составом объектов и отношений между ними и обладает некоторой спецификой организации бизнес-процессов и, в этой связи, предполагает специальный подход в функционировании ИКС. Наличие специфики ПО является причиной большого разнообразия ИКС. Бизнес-процесс — это совокупность взаимосвязанных видов деятельности или задач, направленных на производство определенного продукта или услуги для потребителей, в том 10

Разнообразие ИКС Предметная область (ПО) — часть реального мира (объекты и отношения между ними), рассматриваемая в пределах некоторого познавательного интереса: область исследований или область, которая является объектом некоторой деятельности, в частности, разработкой ИКС. Производственное предприятие, Университет, Документооборот в организации, Обмен сообщениями, «В контакте» т. п. Предметная область характеризуется составом объектов и отношений между ними и обладает некоторой спецификой организации бизнес-процессов и, в этой связи, предполагает специальный подход в функционировании ИКС. Наличие специфики ПО является причиной большого разнообразия ИКС. Бизнес-процесс — это совокупность взаимосвязанных видов деятельности или задач, направленных на производство определенного продукта или услуги для потребителей, в том 10

Требования к ИКС Удовлетворение потребностей пользователей и предоставление необходимых услуг; Способность к развитию и настройке на новые функциональные возможности в рамках действующей ИКС, в том числе, на новых пользователей; Удобство представления услуг (Usability) и сопровождения системы; Надежность функционирования; Эффективность использования вычислительных ресурсов. 11

Требования к ИКС Удовлетворение потребностей пользователей и предоставление необходимых услуг; Способность к развитию и настройке на новые функциональные возможности в рамках действующей ИКС, в том числе, на новых пользователей; Удобство представления услуг (Usability) и сопровождения системы; Надежность функционирования; Эффективность использования вычислительных ресурсов. 11

Многоуровневый характер услуг Основной функцией ИКС является предоставление информационно-вычислительных услуг (сервисов - service) пользователям на основе применения соответствующих приложений (исполняемых программ) по хранению, передаче, обработки и представлению данных, выполняющихся на компьютере под управлением операционных систем и сетевого взаимодействия. Услуги предоставляются на основе многоуровневого подхода, при котором услуги одного уровня ИКС реализуются с помощью услуг другого более низкого уровня на основе соответствующего интерфейса. 12

Многоуровневый характер услуг Основной функцией ИКС является предоставление информационно-вычислительных услуг (сервисов - service) пользователям на основе применения соответствующих приложений (исполняемых программ) по хранению, передаче, обработки и представлению данных, выполняющихся на компьютере под управлением операционных систем и сетевого взаимодействия. Услуги предоставляются на основе многоуровневого подхода, при котором услуги одного уровня ИКС реализуются с помощью услуг другого более низкого уровня на основе соответствующего интерфейса. 12

Многоуровневый подход Задача конечного пользователя Услуги управления заданием ОС Конечный пользователь Приложение Интерфейс пользователя Интерфейс ОС Запуск приложения Вычислительные услуги ОС Вычислительные услуги ресурсов компьютера Операционная система Аппаратное обеспечение Интерфейс API ОС Программный интерфейс компьютер 13

Многоуровневый подход Задача конечного пользователя Услуги управления заданием ОС Конечный пользователь Приложение Интерфейс пользователя Интерфейс ОС Запуск приложения Вычислительные услуги ОС Вычислительные услуги ресурсов компьютера Операционная система Аппаратное обеспечение Интерфейс API ОС Программный интерфейс компьютер 13

Что такое данные? Данные - Data Представляют собой набор сырых (необработанных) фактов, на основе которых в результате обработки может быть получена информация и знания (умозаключения) Данные конвертируются в более удобный формат − цифровые данные Факторы для роста: Digital Movie Digital Photo ◦ Увеличение возможностей обработки данных Book ◦ Снижение стоимости цифрового Letter хранения ◦ Доступные и быстрые коммуникационные технологии ◦ Распространение приложений и интеллектуальных устройств e-Book email 10101011010 00010101011 01010101010 1010101 Цифровые данные 14

Что такое данные? Данные - Data Представляют собой набор сырых (необработанных) фактов, на основе которых в результате обработки может быть получена информация и знания (умозаключения) Данные конвертируются в более удобный формат − цифровые данные Факторы для роста: Digital Movie Digital Photo ◦ Увеличение возможностей обработки данных Book ◦ Снижение стоимости цифрового Letter хранения ◦ Доступные и быстрые коммуникационные технологии ◦ Распространение приложений и интеллектуальных устройств e-Book email 10101011010 00010101011 01010101010 1010101 Цифровые данные 14

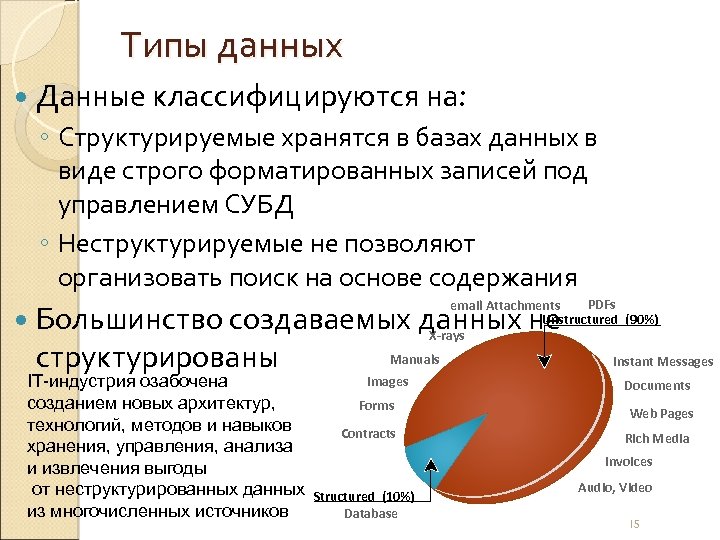

Типы данных Данные классифицируются на: ◦ Структурируемые хранятся в базах данных в виде строго форматированных записей под управлением СУБД ◦ Неструктурируемые не позволяют организовать поиск на основе содержания PDFs email Attachments Unstructured (90%) X-rays Большинство создаваемых данных не структурированы Manuals Images IT-индустрия озабочена созданием новых архитектур, Forms технологий, методов и навыков Contracts хранения, управления, анализа и извлечения выгоды от неструктурированных данных Structured (10%) из многочисленных источников Database Instant Messages Documents Web Pages Rich Media Invoices Audio, Video 15

Типы данных Данные классифицируются на: ◦ Структурируемые хранятся в базах данных в виде строго форматированных записей под управлением СУБД ◦ Неструктурируемые не позволяют организовать поиск на основе содержания PDFs email Attachments Unstructured (90%) X-rays Большинство создаваемых данных не структурированы Manuals Images IT-индустрия озабочена созданием новых архитектур, Forms технологий, методов и навыков Contracts хранения, управления, анализа и извлечения выгоды от неструктурированных данных Structured (10%) из многочисленных источников Database Instant Messages Documents Web Pages Rich Media Invoices Audio, Video 15

Big Data Большие данные - VVV Имеют отношение к наборам данных, размеры которых выходит за пределы возможностей часто используемых инструментальных программных средств для обеспечения сбора, хранения, управления и обработки в приемлемые сроки Включает как структурированные так и неструктурированные данные, производимые различными источниками Анализ больших данных в реальном масштабе времени требует новых методов и инструментариев, которые обеспечивают: ◦ Высокую производительность ◦ Платформы для обработки данных с массовым параллелизмом - Massively parallel processing (MPP) ◦ Углубленную аналитику Аналитика больших данных дает возможность переводить 16 16 большие объемы данных в правильные решения

Big Data Большие данные - VVV Имеют отношение к наборам данных, размеры которых выходит за пределы возможностей часто используемых инструментальных программных средств для обеспечения сбора, хранения, управления и обработки в приемлемые сроки Включает как структурированные так и неструктурированные данные, производимые различными источниками Анализ больших данных в реальном масштабе времени требует новых методов и инструментариев, которые обеспечивают: ◦ Высокую производительность ◦ Платформы для обработки данных с массовым параллелизмом - Massively parallel processing (MPP) ◦ Углубленную аналитику Аналитика больших данных дает возможность переводить 16 16 большие объемы данных в правильные решения

Системы хранения (Storage) Сохраняет данные, созданные людьми и организациями ◦ Обеспечивает доступ к данным для дальнейшей обработки Примеры устройств хранения : ◦ Медиа-карты в мобильном телефоне или цифровой камере ◦ CD-ROM (650— 879 Мб), DVD (1, 4 ГБ- 9, 4 ГБ до 17, 08), Blu-ray Disc, (BD до 128 ГБ) ◦ Дисководы HDD, SSD – терабайты-ТБ ◦ Дисковые массивы - внешнее устройство хранения, состоящее из нескольких жестких дисков (Петабайты) ◦ Магнитные ленты 17

Системы хранения (Storage) Сохраняет данные, созданные людьми и организациями ◦ Обеспечивает доступ к данным для дальнейшей обработки Примеры устройств хранения : ◦ Медиа-карты в мобильном телефоне или цифровой камере ◦ CD-ROM (650— 879 Мб), DVD (1, 4 ГБ- 9, 4 ГБ до 17, 08), Blu-ray Disc, (BD до 128 ГБ) ◦ Дисководы HDD, SSD – терабайты-ТБ ◦ Дисковые массивы - внешнее устройство хранения, состоящее из нескольких жестких дисков (Петабайты) ◦ Магнитные ленты 17

Data Center - Центр обработки данных Data Center Это объект, который содержит системы хранения, вычислительные, сетевые и другие ИТ-ресурсы для обеспечения возможностей централизованного обработки данных. Основные элементы центра обработки данных ◦ Приложения (Application) ◦ Хосты или вычислители ◦ Системы хранения ◦ Сеть ◦ Система управления базами данных (СУБД) Database management system (DBMS) Эти основные элементы работают совместно для обеспечения требований обработки данных 18

Data Center - Центр обработки данных Data Center Это объект, который содержит системы хранения, вычислительные, сетевые и другие ИТ-ресурсы для обеспечения возможностей централизованного обработки данных. Основные элементы центра обработки данных ◦ Приложения (Application) ◦ Хосты или вычислители ◦ Системы хранения ◦ Сеть ◦ Система управления базами данных (СУБД) Database management system (DBMS) Эти основные элементы работают совместно для обеспечения требований обработки данных 18

Фрагмент ЦОД 19

Фрагмент ЦОД 19

Хост (Compute) Пользователи сохраняют и извлекают данные, используя приложения Ресурс, который запускает приложения с помощью вычислительных компонент ◦ Пример: Серверы, мейнфреймы, лэптопы, десктопы, планшеты, кластеры серверов, и т. п. . Состоит из аппаратных и программных компонент Аппаратные компоненты LAN ◦ Процессор (CPU), память (RAM) и устройства ввода/вывода (I/O) Программные компоненты ◦ ОС, драйверы устройств, файловая система, менеджер томов и т. д. 20

Хост (Compute) Пользователи сохраняют и извлекают данные, используя приложения Ресурс, который запускает приложения с помощью вычислительных компонент ◦ Пример: Серверы, мейнфреймы, лэптопы, десктопы, планшеты, кластеры серверов, и т. п. . Состоит из аппаратных и программных компонент Аппаратные компоненты LAN ◦ Процессор (CPU), память (RAM) и устройства ввода/вывода (I/O) Программные компоненты ◦ ОС, драйверы устройств, файловая система, менеджер томов и т. д. 20

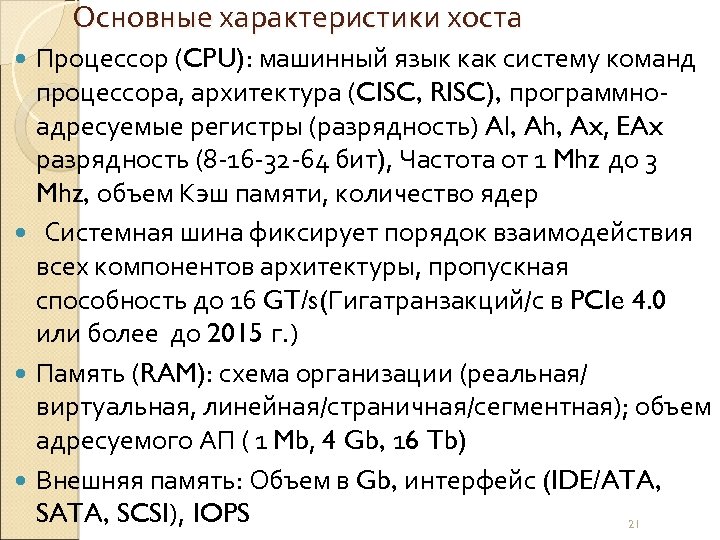

Основные характеристики хоста Процессор (CPU): машинный язык как систему команд процессора, архитектура (CISC, RISC), программноадресуемые регистры (разрядность) Al, Ah, Ax, EAx разрядность (8 -16 -32 -64 бит), Частота от 1 Mhz до 3 Mhz, объем Кэш памяти, количество ядер Системная шина фиксирует порядок взаимодействия всех компонентов архитектуры, пропускная способность до 16 GT/s(Гигатранзакций/с в PCIe 4. 0 или более до 2015 г. ) Память (RAM): схема организации (реальная/ виртуальная, линейная/страничная/сегментная); объем адресуемого АП ( 1 Mb, 4 Gb, 16 Tb) Внешняя память: Объем в Gb, интерфейс (IDE/ATA, SCSI), IOPS 21

Основные характеристики хоста Процессор (CPU): машинный язык как систему команд процессора, архитектура (CISC, RISC), программноадресуемые регистры (разрядность) Al, Ah, Ax, EAx разрядность (8 -16 -32 -64 бит), Частота от 1 Mhz до 3 Mhz, объем Кэш памяти, количество ядер Системная шина фиксирует порядок взаимодействия всех компонентов архитектуры, пропускная способность до 16 GT/s(Гигатранзакций/с в PCIe 4. 0 или более до 2015 г. ) Память (RAM): схема организации (реальная/ виртуальная, линейная/страничная/сегментная); объем адресуемого АП ( 1 Mb, 4 Gb, 16 Tb) Внешняя память: Объем в Gb, интерфейс (IDE/ATA, SCSI), IOPS 21

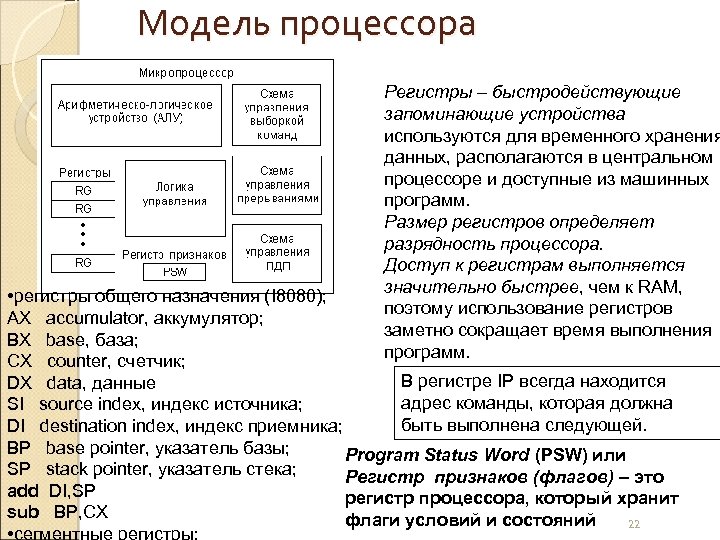

Модель процессора Регистры – быстродействующие запоминающие устройства используются для временного хранения данных, располагаются в центральном процессоре и доступные из машинных программ. Размер регистров определяет разрядность процессора. Доступ к регистрам выполняется значительно быстрее, чем к RAM, поэтому использование регистров заметно сокращает время выполнения программ. • регистры общего назначения (I 8080); AX accumulator, аккумулятор; BX base, база; CX counter, счетчик; В регистре IP всегда находится DX data, данные адрес команды, которая должна SI source index, индекс источника; быть выполнена следующей. DI destination index, индекс приемника; BP base pointer, указатель базы; Program Status Word (PSW) или SP stack pointer, указатель стека; Регистр признаков (флагов) – это add DI, SP регистр процессора, который хранит sub BP, CX флаги условий и состояний 22

Модель процессора Регистры – быстродействующие запоминающие устройства используются для временного хранения данных, располагаются в центральном процессоре и доступные из машинных программ. Размер регистров определяет разрядность процессора. Доступ к регистрам выполняется значительно быстрее, чем к RAM, поэтому использование регистров заметно сокращает время выполнения программ. • регистры общего назначения (I 8080); AX accumulator, аккумулятор; BX base, база; CX counter, счетчик; В регистре IP всегда находится DX data, данные адрес команды, которая должна SI source index, индекс источника; быть выполнена следующей. DI destination index, индекс приемника; BP base pointer, указатель базы; Program Status Word (PSW) или SP stack pointer, указатель стека; Регистр признаков (флагов) – это add DI, SP регистр процессора, который хранит sub BP, CX флаги условий и состояний 22

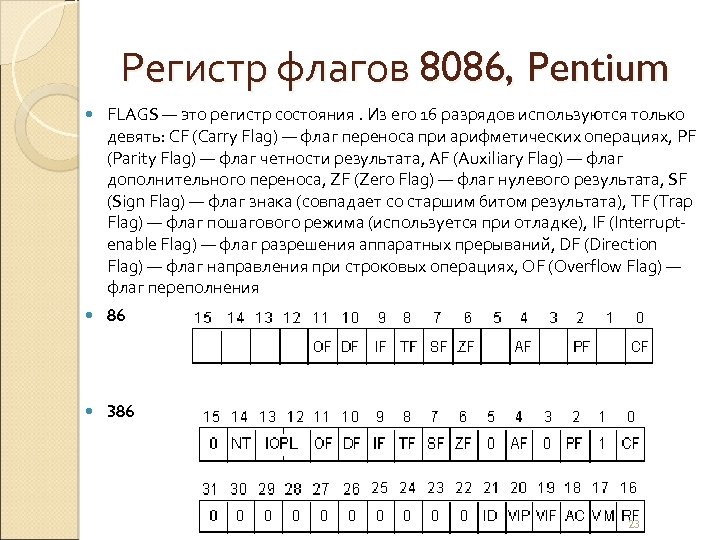

Регистр флагов 8086, Pentium FLAGS — это регистр состояния. Из его 16 разрядов используются только девять: CF (Carry Flag) — флаг переноса при арифметических операциях, PF (Parity Flag) — флаг четности результата, AF (Auxiliary Flag) — флаг дополнительного переноса, ZF (Zero Flag) — флаг нулевого результата, SF (Sign Flag) — флаг знака (совпадает со старшим битом результата), TF (Trap Flag) — флаг пошагового режима (используется при отладке), IF (Interruptenable Flag) — флаг разрешения аппаратных прерываний, DF (Direction Flag) — флаг направления при строковых операциях, OF (Overflow Flag) — флаг переполнения 86 386 23

Регистр флагов 8086, Pentium FLAGS — это регистр состояния. Из его 16 разрядов используются только девять: CF (Carry Flag) — флаг переноса при арифметических операциях, PF (Parity Flag) — флаг четности результата, AF (Auxiliary Flag) — флаг дополнительного переноса, ZF (Zero Flag) — флаг нулевого результата, SF (Sign Flag) — флаг знака (совпадает со старшим битом результата), TF (Trap Flag) — флаг пошагового режима (используется при отладке), IF (Interruptenable Flag) — флаг разрешения аппаратных прерываний, DF (Direction Flag) — флаг направления при строковых операциях, OF (Overflow Flag) — флаг переполнения 86 386 23

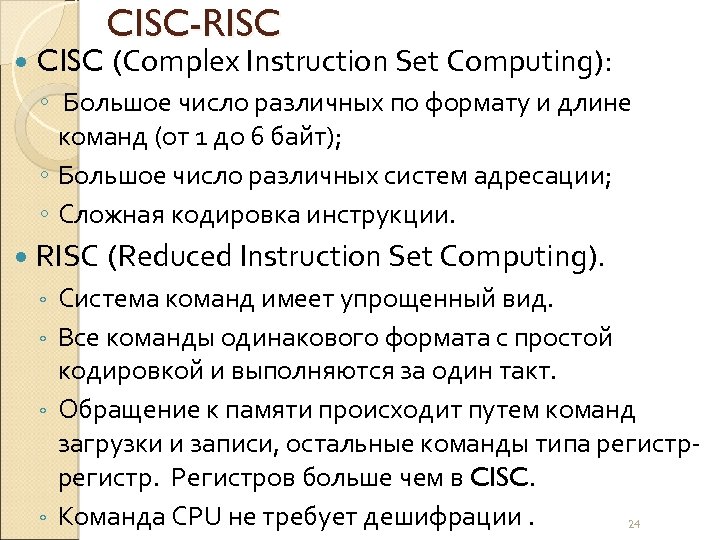

CISC-RISC (Complex Instruction Set Computing): ◦ Большое число различных по формату и длине команд (от 1 до 6 байт); ◦ Большое число различных систем адресации; ◦ Сложная кодировка инструкции. RISC (Reduced Instruction Set Computing). Система команд имеет упрощенный вид. ◦ Все команды одинакового формата с простой кодировкой и выполняются за один такт. ◦ Обращение к памяти происходит путем команд загрузки и записи, остальные команды типа регистр. Регистров больше чем в CISC. ◦ Команда CPU не требует дешифрации. 24 ◦

CISC-RISC (Complex Instruction Set Computing): ◦ Большое число различных по формату и длине команд (от 1 до 6 байт); ◦ Большое число различных систем адресации; ◦ Сложная кодировка инструкции. RISC (Reduced Instruction Set Computing). Система команд имеет упрощенный вид. ◦ Все команды одинакового формата с простой кодировкой и выполняются за один такт. ◦ Обращение к памяти происходит путем команд загрузки и записи, остальные команды типа регистр. Регистров больше чем в CISC. ◦ Команда CPU не требует дешифрации. 24 ◦

Системная шина 25

Системная шина 25

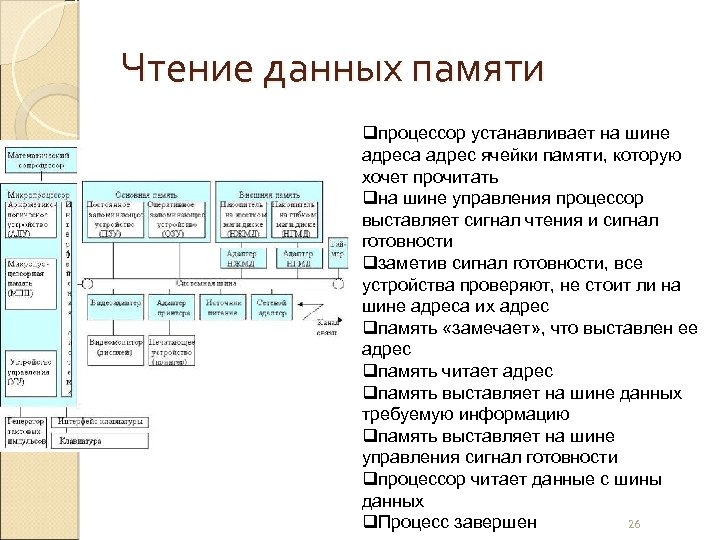

Чтение данных памяти qпроцессор устанавливает на шине адреса адрес ячейки памяти, которую хочет прочитать qна шине управления процессор выставляет сигнал чтения и сигнал готовности qзаметив сигнал готовности, все устройства проверяют, не стоит ли на шине адреса их адрес qпамять «замечает» , что выставлен ее адрес qпамять читает адрес qпамять выставляет на шине данных требуемую информацию qпамять выставляет на шине управления сигнал готовности qпроцессор читает данные с шины данных 26 q. Процесс завершен

Чтение данных памяти qпроцессор устанавливает на шине адреса адрес ячейки памяти, которую хочет прочитать qна шине управления процессор выставляет сигнал чтения и сигнал готовности qзаметив сигнал готовности, все устройства проверяют, не стоит ли на шине адреса их адрес qпамять «замечает» , что выставлен ее адрес qпамять читает адрес qпамять выставляет на шине данных требуемую информацию qпамять выставляет на шине управления сигнал готовности qпроцессор читает данные с шины данных 26 q. Процесс завершен

Принципы вычислений Фон-Неймана Принцип программного управления. Программа состоит из набора команд, которые выполняются процессором автоматически друг за другом в определенной последовательности. Принцип однородности памяти. Программы и данные хранятся в одной и той же памяти. Поэтому компьютер не различает, что хранится в данной ячейке памяти — число, текст или команда. Над командами можно выполнять такие же действия, как и над данными. Принцип адресности. Структурно основная память состоит из перенумерованных ячеек; процессору в произвольный момент времени доступна любая ячейка. 27

Принципы вычислений Фон-Неймана Принцип программного управления. Программа состоит из набора команд, которые выполняются процессором автоматически друг за другом в определенной последовательности. Принцип однородности памяти. Программы и данные хранятся в одной и той же памяти. Поэтому компьютер не различает, что хранится в данной ячейке памяти — число, текст или команда. Над командами можно выполнять такие же действия, как и над данными. Принцип адресности. Структурно основная память состоит из перенумерованных ячеек; процессору в произвольный момент времени доступна любая ячейка. 27

Модель вычислений PC – счетчик программы AC- аккумулятор IR – регистр команды Задача: Сложить два числа, размещенные по адресу 940 и 941 и поместить результат по адресу 941 28

Модель вычислений PC – счетчик программы AC- аккумулятор IR – регистр команды Задача: Сложить два числа, размещенные по адресу 940 и 941 и поместить результат по адресу 941 28

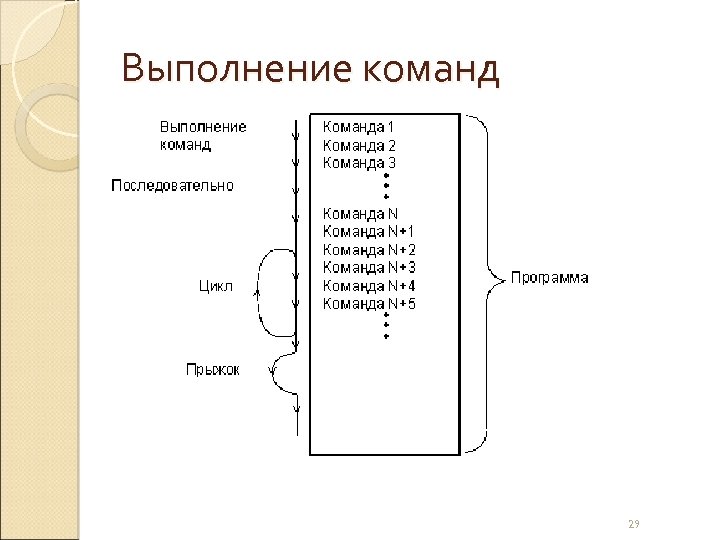

Выполнение команд 29

Выполнение команд 29

Память хоста Память разделяется на два вида: оперативную и внешнюю построена из двоичных запоминающих элементов — битов, объединенных в группы по 8 битов, которые называются байтами. Оперативная память содержит: ПЗУ и ОЗУ ◦ ПЗУ ( ROM - Read-Only Memory) - место хранения постоянной информации. ПЗУ размещает данные об аппаратных особенностях хоста и базовой системы ввода/вывода операционной системы - BIOS ◦ ОЗУ (RAM - Random Access Memory -) – размещает выполняемые в данный момент программы (Bit, byte, Kb, Mb, Gb, Tb, Pb, Eb, Zb, Yb 30

Память хоста Память разделяется на два вида: оперативную и внешнюю построена из двоичных запоминающих элементов — битов, объединенных в группы по 8 битов, которые называются байтами. Оперативная память содержит: ПЗУ и ОЗУ ◦ ПЗУ ( ROM - Read-Only Memory) - место хранения постоянной информации. ПЗУ размещает данные об аппаратных особенностях хоста и базовой системы ввода/вывода операционной системы - BIOS ◦ ОЗУ (RAM - Random Access Memory -) – размещает выполняемые в данный момент программы (Bit, byte, Kb, Mb, Gb, Tb, Pb, Eb, Zb, Yb 30

Страничная организации памяти Страничная организация памяти реализует концепцию несвязного распределения памяти ЭВМ и означает: ◦ Разделение ОП хоста на блоки фиксированной длины размером степени 2, обычно 4096 байт(frame). ◦ Разделение адресного пространства программы загрузчиком на блоки фиксированного размера, равного длине блока, называемых страницами (page); ◦ Динамически поблочно выдается память программам в любом месте памяти; ◦ Аппаратная поддержка соответствия номеров блоков ОП хоста и страниц процесса по соответствующей таблице отображения страниц (ТОС). 31

Страничная организации памяти Страничная организация памяти реализует концепцию несвязного распределения памяти ЭВМ и означает: ◦ Разделение ОП хоста на блоки фиксированной длины размером степени 2, обычно 4096 байт(frame). ◦ Разделение адресного пространства программы загрузчиком на блоки фиксированного размера, равного длине блока, называемых страницами (page); ◦ Динамически поблочно выдается память программам в любом месте памяти; ◦ Аппаратная поддержка соответствия номеров блоков ОП хоста и страниц процесса по соответствующей таблице отображения страниц (ТОС). 31

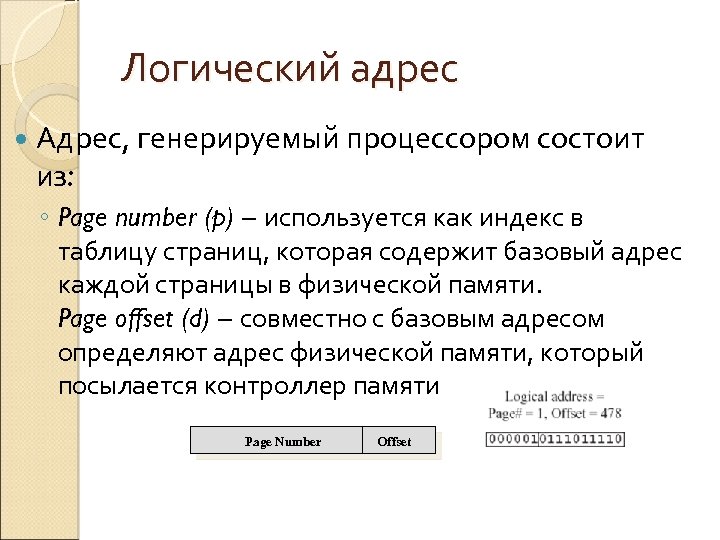

Логический адрес Адрес, генерируемый процессором состоит из: ◦ Page number (p) – используется как индекс в таблицу страниц, которая содержит базовый адрес каждой страницы в физической памяти. Page offset (d) – совместно с базовым адресом определяют адрес физической памяти, который посылается контроллер памяти Page Number Offset

Логический адрес Адрес, генерируемый процессором состоит из: ◦ Page number (p) – используется как индекс в таблицу страниц, которая содержит базовый адрес каждой страницы в физической памяти. Page offset (d) – совместно с базовым адресом определяют адрес физической памяти, который посылается контроллер памяти Page Number Offset

Преобразование адресов Page Table Entry P M Other Control Bits Frame Number • Каждый процесс имеет свою таблицу страниц (page table) • Каждая строка таблицы содержит номер блока, соответствующий странице в памяти • P-бит требуется для индикации присутствия страницы в памяти • M-бит требуется для индикации модификации содержания страницы

Преобразование адресов Page Table Entry P M Other Control Bits Frame Number • Каждый процесс имеет свою таблицу страниц (page table) • Каждая строка таблицы содержит номер блока, соответствующий странице в памяти • P-бит требуется для индикации присутствия страницы в памяти • M-бит требуется для индикации модификации содержания страницы

Концепция виртуальной памяти (1) Виртуальным называется ресурс, который пользователю или пользовательской программе представляется обладающим свойствами, которыми он в действительности не обладает. Пользователю может быть предоставлена виртуальная оперативная память, размер которой превосходит всю имеющуюся в системе реальную оперативную память. Пользователь пишет программы так, как будто в его распоряжении имеется однородная оперативная память большого объема, но в действительности все данные, используемые программой, хранятся обычно на дисках, и при необходимости частями отображаются в реальную память со страничной организацией

Концепция виртуальной памяти (1) Виртуальным называется ресурс, который пользователю или пользовательской программе представляется обладающим свойствами, которыми он в действительности не обладает. Пользователю может быть предоставлена виртуальная оперативная память, размер которой превосходит всю имеющуюся в системе реальную оперативную память. Пользователь пишет программы так, как будто в его распоряжении имеется однородная оперативная память большого объема, но в действительности все данные, используемые программой, хранятся обычно на дисках, и при необходимости частями отображаются в реальную память со страничной организацией

Концепция виртуальной памяти (2) Виртуальной памятью называется основная память процесса, адресное пространство которого соответствует диапазону непосредственной адресации системы команд хоста и которая обычно не совпадает с объемом реальной памяти ЭВМ Начиная с Intel 386 (32 разрядные МП) – для каждого процесса выделяется адресное пространство размером 4 Gb. Для Intel Itanium, Xeon, AMD Opteron (64 разрядные МП)- для процесса выделяется адресное пространство размером 16 Тb) Одновременно работает N процессов, каждому из которых выделяется виртуальная память, равная адресуемому МП-ом пространству ОП (4 Gb/16 Tb).

Концепция виртуальной памяти (2) Виртуальной памятью называется основная память процесса, адресное пространство которого соответствует диапазону непосредственной адресации системы команд хоста и которая обычно не совпадает с объемом реальной памяти ЭВМ Начиная с Intel 386 (32 разрядные МП) – для каждого процесса выделяется адресное пространство размером 4 Gb. Для Intel Itanium, Xeon, AMD Opteron (64 разрядные МП)- для процесса выделяется адресное пространство размером 16 Тb) Одновременно работает N процессов, каждому из которых выделяется виртуальная память, равная адресуемому МП-ом пространству ОП (4 Gb/16 Tb).

Концепция виртуальной памяти (3) Virtual memory – отделение пользовательской логической памяти от физической. ◦ Только часть программы, которая требуется для выполнения находится в памяти (85/15). ◦ При этом логическое адресное пространство может быть значительно больше чем физическое адресное пространство (нет необходимости держать всю программу в ОП). ◦ Доступное адресное пространство должно разделяться несколькими процессами. ◦ Механизм отображения виртуальных в реальные адреса устанавливает между ними соответствие и называется динамическим преобразованием адресов (ДПА). ◦ Происходит более эффективное создание процессов.

Концепция виртуальной памяти (3) Virtual memory – отделение пользовательской логической памяти от физической. ◦ Только часть программы, которая требуется для выполнения находится в памяти (85/15). ◦ При этом логическое адресное пространство может быть значительно больше чем физическое адресное пространство (нет необходимости держать всю программу в ОП). ◦ Доступное адресное пространство должно разделяться несколькими процессами. ◦ Механизм отображения виртуальных в реальные адреса устанавливает между ними соответствие и называется динамическим преобразованием адресов (ДПА). ◦ Происходит более эффективное создание процессов.

Концепция виртуальной памяти (4) ◦ Только части программы, которые необходимы в текущий момент, размещаются в памяти, другие части размещаются во вторичной памяти ◦ Процессы загружается (swapped in) и выгружается (swapped out ) из оперативной памяти на диск (в файл подкачки). В случае расположения данных виртуальной памяти на внешних запоминающих устройствах (например, жестких дисках), как чаще всего и происходит — доступ к памяти замедляется (по сравнению с оперативными запоминающими устройствами).

Концепция виртуальной памяти (4) ◦ Только части программы, которые необходимы в текущий момент, размещаются в памяти, другие части размещаются во вторичной памяти ◦ Процессы загружается (swapped in) и выгружается (swapped out ) из оперативной памяти на диск (в файл подкачки). В случае расположения данных виртуальной памяти на внешних запоминающих устройствах (например, жестких дисках), как чаще всего и происходит — доступ к памяти замедляется (по сравнению с оперативными запоминающими устройствами).

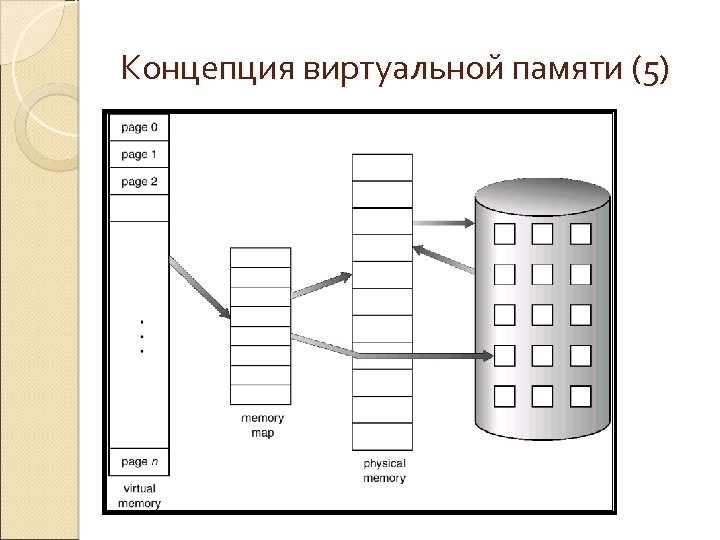

Концепция виртуальной памяти (5)

Концепция виртуальной памяти (5)

Cache память (1) Кэш-память - это способ организации совместного функционирования двух типов запоминающих устройств, отличающихся временем доступа и стоимостью хранения данных, который позволяет уменьшить среднее время доступа к данным за счет динамического копирования в "быстрое" ЗУ наиболее часто используемой информации из "медленного" ЗУ. Уменьшеие времени доступа происходит из-за того, что большинство данных, требуемых процессором, оказываются в кэше, и количество обращений к оперативной памяти снижается. Механизм кэширования является прозрачным для пользователя, который не должен сообщать никакой информации об интенсивности использования данных и не должен никак участвовать в перемещении данных из ЗУ одного типа в ЗУ другого типа, все это делается автоматически системными средствами.

Cache память (1) Кэш-память - это способ организации совместного функционирования двух типов запоминающих устройств, отличающихся временем доступа и стоимостью хранения данных, который позволяет уменьшить среднее время доступа к данным за счет динамического копирования в "быстрое" ЗУ наиболее часто используемой информации из "медленного" ЗУ. Уменьшеие времени доступа происходит из-за того, что большинство данных, требуемых процессором, оказываются в кэше, и количество обращений к оперативной памяти снижается. Механизм кэширования является прозрачным для пользователя, который не должен сообщать никакой информации об интенсивности использования данных и не должен никак участвовать в перемещении данных из ЗУ одного типа в ЗУ другого типа, все это делается автоматически системными средствами.

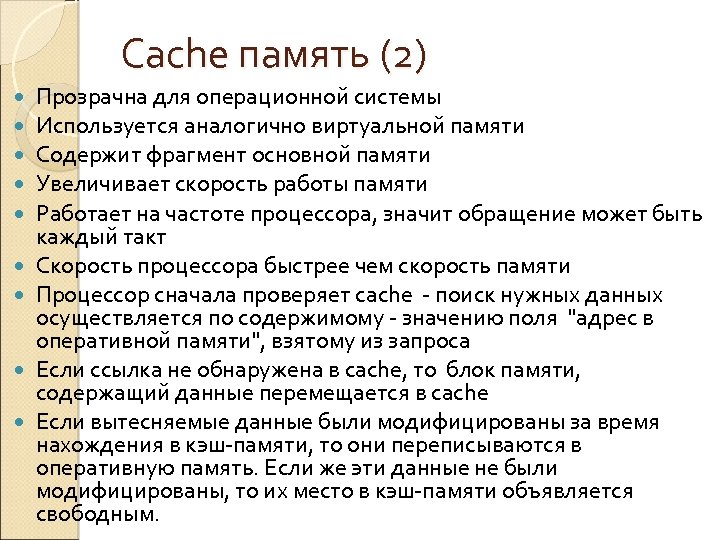

Cache память (2) Прозрачна для операционной системы Используется аналогично виртуальной памяти Содержит фрагмент основной памяти Увеличивает скорость работы памяти Работает на частоте процессора, значит обращение может быть каждый такт Скорость процессора быстрее чем скорость памяти Процессор сначала проверяет cache - поиск нужных данных осуществляется по содержимому - значению поля "адрес в оперативной памяти", взятому из запроса Если ссылка не обнаружена в cache, то блок памяти, содержащий данные перемещается в cache Если вытесняемые данные были модифицированы за время нахождения в кэш-памяти, то они переписываются в оперативную память. Если же эти данные не были модифицированы, то их место в кэш-памяти объявляется свободным.

Cache память (2) Прозрачна для операционной системы Используется аналогично виртуальной памяти Содержит фрагмент основной памяти Увеличивает скорость работы памяти Работает на частоте процессора, значит обращение может быть каждый такт Скорость процессора быстрее чем скорость памяти Процессор сначала проверяет cache - поиск нужных данных осуществляется по содержимому - значению поля "адрес в оперативной памяти", взятому из запроса Если ссылка не обнаружена в cache, то блок памяти, содержащий данные перемещается в cache Если вытесняемые данные были модифицированы за время нахождения в кэш-памяти, то они переписываются в оперативную память. Если же эти данные не были модифицированы, то их место в кэш-памяти объявляется свободным.

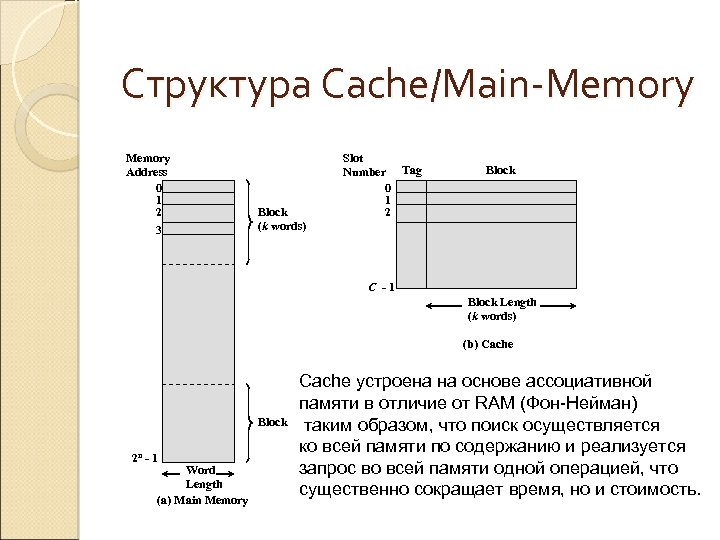

Структура Cache/Main-Memory Address 0 1 2 3 Block (k words) Slot Number Tag 0 1 2 Block C -1 Block Length (k words) (b) Cache Block 2 n - 1 Word Length (a) Main Memory Cache устроена на основе ассоциативной памяти в отличие от RAM (Фон-Нейман) таким образом, что поиск осуществляется ко всей памяти по содержанию и реализуется запрос во всей памяти одной операцией, что существенно сокращает время, но и стоимость.

Структура Cache/Main-Memory Address 0 1 2 3 Block (k words) Slot Number Tag 0 1 2 Block C -1 Block Length (k words) (b) Cache Block 2 n - 1 Word Length (a) Main Memory Cache устроена на основе ассоциативной памяти в отличие от RAM (Фон-Нейман) таким образом, что поиск осуществляется ко всей памяти по содержанию и реализуется запрос во всей памяти одной операцией, что существенно сокращает время, но и стоимость.

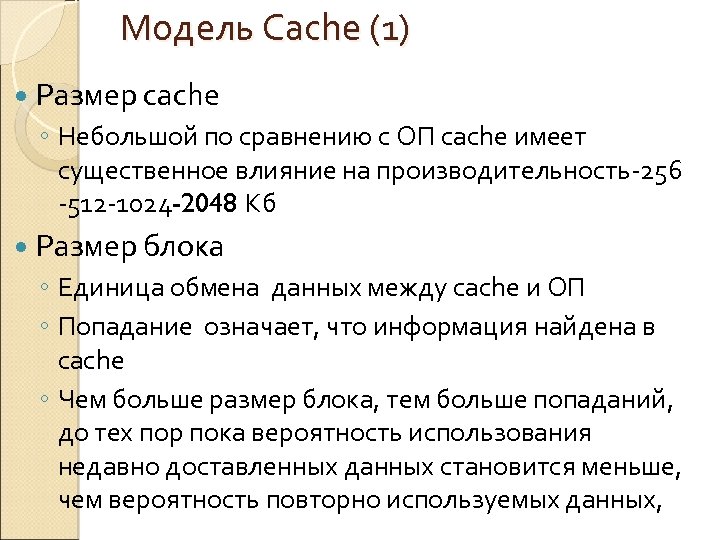

Модель Cache (1) Размер сache ◦ Небольшой по сравнению с ОП cache имеет существенное влияние на производительность-256 -512 -1024 -2048 Кб Размер блока ◦ Единица обмена данных между cache и ОП ◦ Попадание означает, что информация найдена в cache ◦ Чем больше размер блока, тем больше попаданий, до тех пор пока вероятность использования недавно доставленных данных становится меньше, чем вероятность повторно используемых данных,

Модель Cache (1) Размер сache ◦ Небольшой по сравнению с ОП cache имеет существенное влияние на производительность-256 -512 -1024 -2048 Кб Размер блока ◦ Единица обмена данных между cache и ОП ◦ Попадание означает, что информация найдена в cache ◦ Чем больше размер блока, тем больше попаданий, до тех пор пока вероятность использования недавно доставленных данных становится меньше, чем вероятность повторно используемых данных,

Модель Cache (2) Функция отображения ◦ Определяет какой поступающий блок будет занят в cache, в случае отсутствия свободных использует алгоритм замещения ◦ Алгоритм Least-Recently-Used (LRU) – наиболее давнее использование. (предполагается что каждый блок содержит кроме P и M временные метки.

Модель Cache (2) Функция отображения ◦ Определяет какой поступающий блок будет занят в cache, в случае отсутствия свободных использует алгоритм замещения ◦ Алгоритм Least-Recently-Used (LRU) – наиболее давнее использование. (предполагается что каждый блок содержит кроме P и M временные метки.

Локальность данных В реальных системах вероятность попадания в кэш составляет примерно 0, 9. Высокое значение вероятности нахождения данных в кэш-памяти связано с наличием у данных объективных свойств: пространственной и временной локальности Пространственная локальность. Если произошло обращение по некоторому адресу, то с высокой степенью вероятности в ближайшее время произойдет обращение к соседним адресам. Временная локальность. Если произошло обращение по некоторому адресу, то следующее обращение по этому же адресу с большой вероятностью произойдет в ближайшее время.

Локальность данных В реальных системах вероятность попадания в кэш составляет примерно 0, 9. Высокое значение вероятности нахождения данных в кэш-памяти связано с наличием у данных объективных свойств: пространственной и временной локальности Пространственная локальность. Если произошло обращение по некоторому адресу, то с высокой степенью вероятности в ближайшее время произойдет обращение к соседним адресам. Временная локальность. Если произошло обращение по некоторому адресу, то следующее обращение по этому же адресу с большой вероятностью произойдет в ближайшее время.

Универсальный принцип кэширования (1) Предыдущие рассуждения справедливы и для всех пар запоминающих устройств, например, для оперативной памяти и внешней памяти. В этом случае уменьшается среднее время доступа к данным, расположенным на диске, и роль кэш-памяти выполняет буфер, расположенный в оперативной памяти. (экономия состоит в сокращении дисковых операций, которые, как увидим позже, содержат механические операции)

Универсальный принцип кэширования (1) Предыдущие рассуждения справедливы и для всех пар запоминающих устройств, например, для оперативной памяти и внешней памяти. В этом случае уменьшается среднее время доступа к данным, расположенным на диске, и роль кэш-памяти выполняет буфер, расположенный в оперативной памяти. (экономия состоит в сокращении дисковых операций, которые, как увидим позже, содержат механические операции)

Универсальный принцип кэширования (2) В общем случае информация постоянно находится на более низком уровне иерархической структуры памяти, а механизм управления иерархией обеспечивает передачу на верхний уровень наиболее вероятную для обработки информацию. В этом случае верхний уровень работает как КЭШ по отношению к нижнему уровню. Вначале идея рассматривалась только к памяти между ЦП и ОП, затем распространилась в общем смысле на всю иерархию памяти.

Универсальный принцип кэширования (2) В общем случае информация постоянно находится на более низком уровне иерархической структуры памяти, а механизм управления иерархией обеспечивает передачу на верхний уровень наиболее вероятную для обработки информацию. В этом случае верхний уровень работает как КЭШ по отношению к нижнему уровню. Вначале идея рассматривалась только к памяти между ЦП и ОП, затем распространилась в общем смысле на всю иерархию памяти.

Иерархия памяти Объем возрастает Время обращения увеличивается Возрастает стоимость Возрастает скорость доступа Registers Cache Main Memory Disk Cache Magnetic Disk Magnetic Tape Optical Disk

Иерархия памяти Объем возрастает Время обращения увеличивается Возрастает стоимость Возрастает скорость доступа Registers Cache Main Memory Disk Cache Magnetic Disk Magnetic Tape Optical Disk

Внешняя память Термин внешняя память (storage) относится к носителям, применяемым в самых разнообразных устройствах, в том числе к магнитным лентам, оптическим дискам, гибким дискам, локальным жестким дискам и сети устройств хранения данных (storage area networks, SAN). SAN – высокоскоростная сеть серверов и доступных устройств хранения, которая формирует систему хранения и обеспечивает централизацию и объединение данных, традиционно по сетям Fibre Channel (FC) (англ. fibre channel — волоконный канал) — семейство протоколов для высокоскоростной передачи данных.

Внешняя память Термин внешняя память (storage) относится к носителям, применяемым в самых разнообразных устройствах, в том числе к магнитным лентам, оптическим дискам, гибким дискам, локальным жестким дискам и сети устройств хранения данных (storage area networks, SAN). SAN – высокоскоростная сеть серверов и доступных устройств хранения, которая формирует систему хранения и обеспечивает централизацию и объединение данных, традиционно по сетям Fibre Channel (FC) (англ. fibre channel — волоконный канал) — семейство протоколов для высокоскоростной передачи данных.

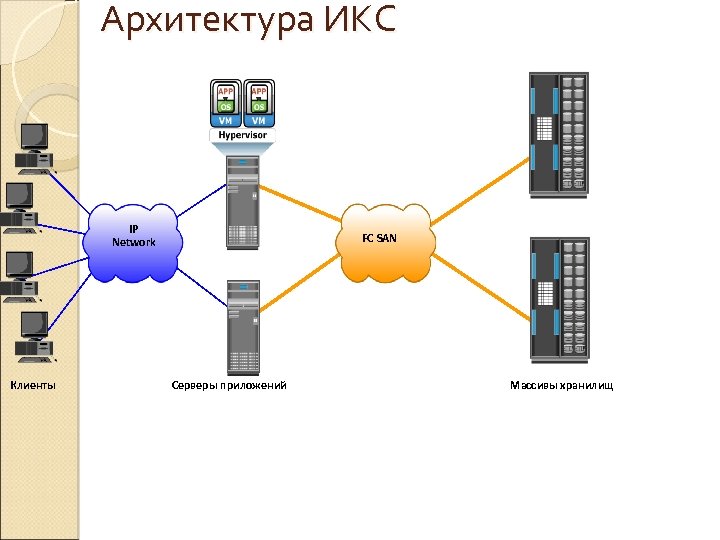

Архитектура ИКС IP Network Клиенты FC SAN Серверы приложений Массивы хранилищ

Архитектура ИКС IP Network Клиенты FC SAN Серверы приложений Массивы хранилищ

Варианты внешней памяти Магнитная лента - Tape ◦ Дешевое решение для длительного хранения данных Предпочтительный вариант для резервного копирования в прошлом ◦ Ограничения Последовательный доступ к данным Доступно для работы c одним приложением Физический износ Накладных расходы на сохранение / извлечение ◦ Из-за этих ограничений и присутствия на рынке дешевых дисководов (HDD), ленты больше не являются предпочтительным выбором в качестве резервного копирования для центров обработки данных корпоративного класса. 50

Варианты внешней памяти Магнитная лента - Tape ◦ Дешевое решение для длительного хранения данных Предпочтительный вариант для резервного копирования в прошлом ◦ Ограничения Последовательный доступ к данным Доступно для работы c одним приложением Физический износ Накладных расходы на сохранение / извлечение ◦ Из-за этих ограничений и присутствия на рынке дешевых дисководов (HDD), ленты больше не являются предпочтительным выбором в качестве резервного копирования для центров обработки данных корпоративного класса. 50

Варианты внешней памяти (прод. ) Оптические диски ◦ Широко используется как средство распространения в небольших, однопользовательских вычислительных средах ◦ Ограничены в емкости и скорости ◦ Записывается однажды читается многократно (WORM): CD-ROM 700 mb DVD-ROM (, до 17 Gb) ◦ Другие варианты: диски CD-RW, Blu-ray (25/50/100/128 Gb (BD-R XL), до 500 Hb – 20 слойные) 51

Варианты внешней памяти (прод. ) Оптические диски ◦ Широко используется как средство распространения в небольших, однопользовательских вычислительных средах ◦ Ограничены в емкости и скорости ◦ Записывается однажды читается многократно (WORM): CD-ROM 700 mb DVD-ROM (, до 17 Gb) ◦ Другие варианты: диски CD-RW, Blu-ray (25/50/100/128 Gb (BD-R XL), до 500 Hb – 20 слойные) 51

Варианты внешней памяти (прод. ) Дисковод ◦ Самый популярный носитель ◦ Большая емкость памяти ◦ Произвольный доступ чтения/записи Флэш-диски (solid stated drives – SSD) ◦ Использует полупроводниковые носители ◦ Обеспечивают высокую производительность и низкое энергопотребление 52

Варианты внешней памяти (прод. ) Дисковод ◦ Самый популярный носитель ◦ Большая емкость памяти ◦ Произвольный доступ чтения/записи Флэш-диски (solid stated drives – SSD) ◦ Использует полупроводниковые носители ◦ Обеспечивают высокую производительность и низкое энергопотребление 52

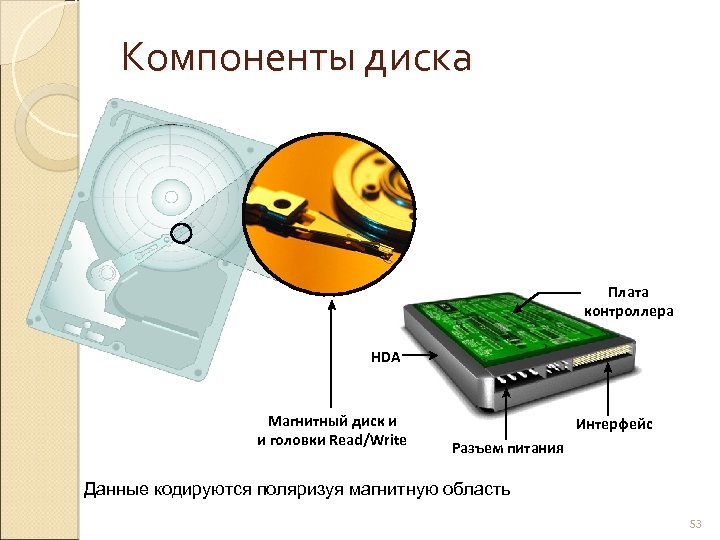

Компоненты диска Плата контроллера HDA Магнитный диск и и головки Read/Write Интерфейс Разъем питания Данные кодируются поляризуя магнитную область 53

Компоненты диска Плата контроллера HDA Магнитный диск и и головки Read/Write Интерфейс Разъем питания Данные кодируются поляризуя магнитную область 53

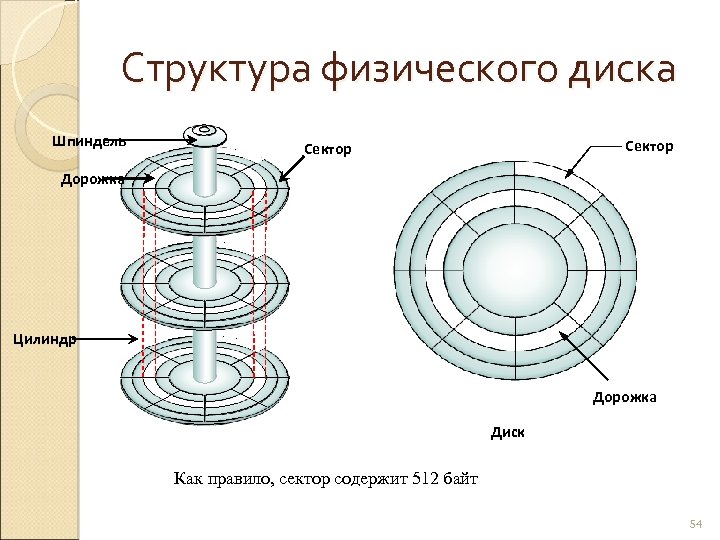

Структура физического диска Шпиндель Сектор Дорожка Цилиндр Дорожка Диск Как правило, сектор содержит 512 байт 54

Структура физического диска Шпиндель Сектор Дорожка Цилиндр Дорожка Диск Как правило, сектор содержит 512 байт 54

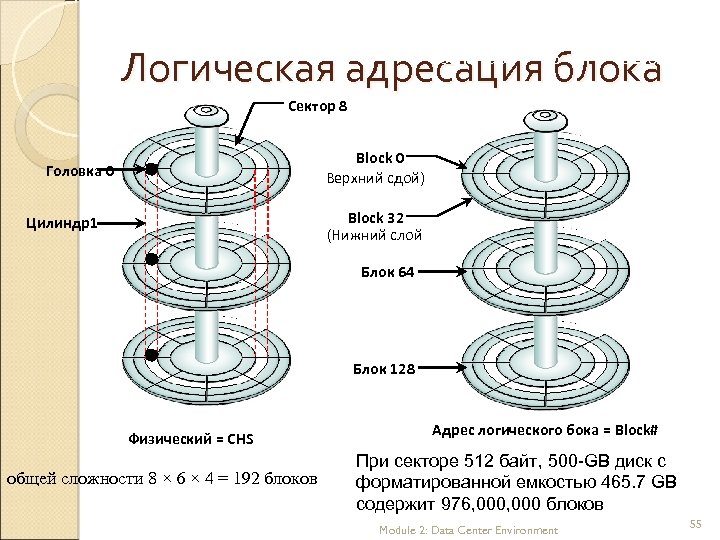

8 секторов на дорожку, шесть головок, и 4 цилиндра. Это означает 8 × 6 × 4 = 192 блока Логическая адресация блока Сектор 8 Block 0 Верхний сдой) Головка 0 Block 32 (Нижний слой Цилиндр1 Блок 64 Блок 128 Физический = CHS cylinder, head, & sector общей сложности 8 × 6 × 4 = 192 блоков Адрес логического бока = Block# При секторе 512 байт, 500 -GB диск с форматированной емкостью 465. 7 GB содержит 976, 000 блоков Module 2: Data Center Environment 55

8 секторов на дорожку, шесть головок, и 4 цилиндра. Это означает 8 × 6 × 4 = 192 блока Логическая адресация блока Сектор 8 Block 0 Верхний сдой) Головка 0 Block 32 (Нижний слой Цилиндр1 Блок 64 Блок 128 Физический = CHS cylinder, head, & sector общей сложности 8 × 6 × 4 = 192 блоков Адрес логического бока = Block# При секторе 512 байт, 500 -GB диск с форматированной емкостью 465. 7 GB содержит 976, 000 блоков Module 2: Data Center Environment 55

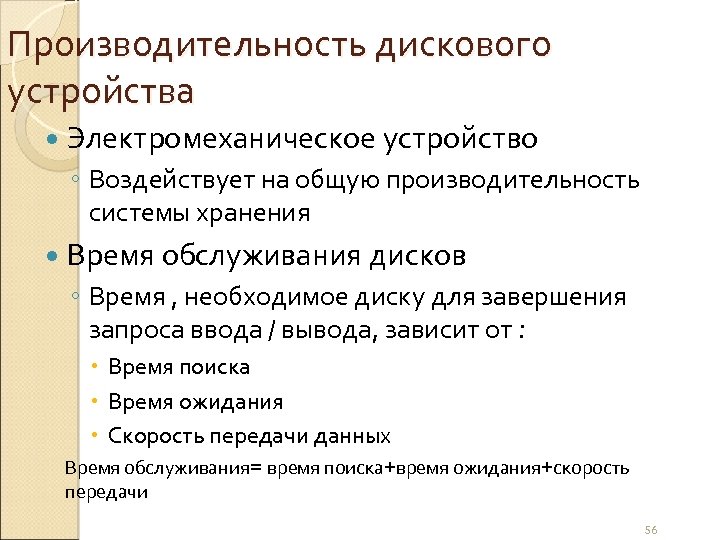

Производительность дискового устройства Электромеханическое устройство ◦ Воздействует на общую производительность системы хранения Время обслуживания дисков ◦ Время , необходимое диску для завершения запроса ввода / вывода, зависит от : Время поиска Время ожидания Скорость передачи данных Время обслуживания= время поиска+время ожидания+скорость передачи 56

Производительность дискового устройства Электромеханическое устройство ◦ Воздействует на общую производительность системы хранения Время обслуживания дисков ◦ Время , необходимое диску для завершения запроса ввода / вывода, зависит от : Время поиска Время ожидания Скорость передачи данных Время обслуживания= время поиска+время ожидания+скорость передачи 56

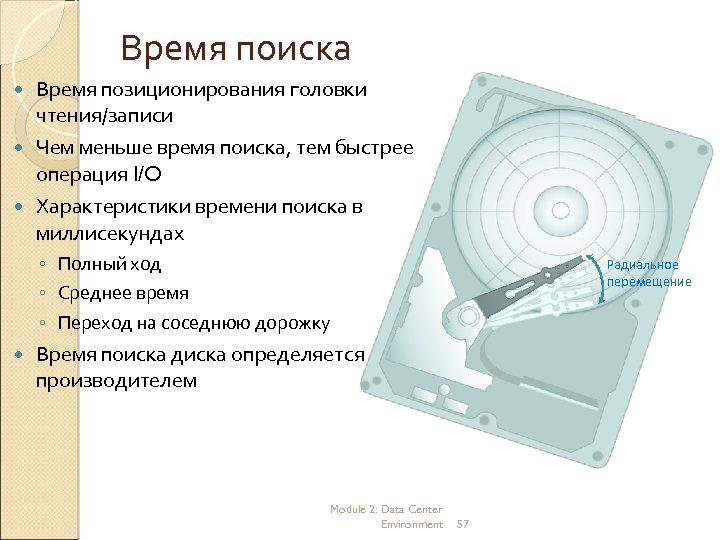

Время поиска Время позиционирования головки чтения/записи Чем меньше время поиска, тем быстрее операция I/O Характеристики времени поиска в миллисекундах ◦ Полный ход ◦ Среднее время ◦ Переход на соседнюю дорожку Радиальное перемещение Время поиска диска определяется производителем Module 2: Data Center Environment 57

Время поиска Время позиционирования головки чтения/записи Чем меньше время поиска, тем быстрее операция I/O Характеристики времени поиска в миллисекундах ◦ Полный ход ◦ Среднее время ◦ Переход на соседнюю дорожку Радиальное перемещение Время поиска диска определяется производителем Module 2: Data Center Environment 57

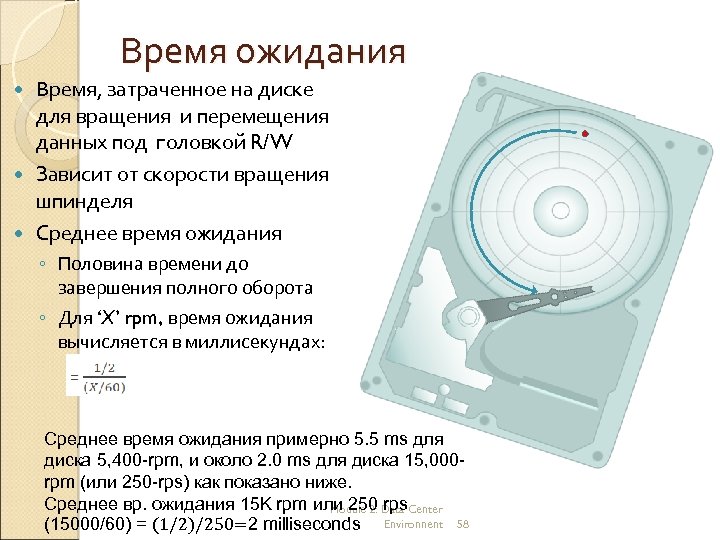

Время ожидания Время, затраченное на диске для вращения и перемещения данных под головкой R/W Зависит от скорости вращения шпинделя Среднее время ожидания ◦ Половина времени до завершения полного оборота ◦ Для ‘X’ rpm, время ожидания вычисляется в миллисекундах: Среднее время ожидания примерно 5. 5 ms для диска 5, 400 -rpm, и около 2. 0 ms для диска 15, 000 rpm (или 250 -rps) как показано ниже. Среднее вр. ожидания 15 K rpm или 250 rps Module 2: Data Center (15000/60) = (1/2)/250=2 milliseconds Environnent 58

Время ожидания Время, затраченное на диске для вращения и перемещения данных под головкой R/W Зависит от скорости вращения шпинделя Среднее время ожидания ◦ Половина времени до завершения полного оборота ◦ Для ‘X’ rpm, время ожидания вычисляется в миллисекундах: Среднее время ожидания примерно 5. 5 ms для диска 5, 400 -rpm, и около 2. 0 ms для диска 15, 000 rpm (или 250 -rps) как показано ниже. Среднее вр. ожидания 15 K rpm или 250 rps Module 2: Data Center (15000/60) = (1/2)/250=2 milliseconds Environnent 58

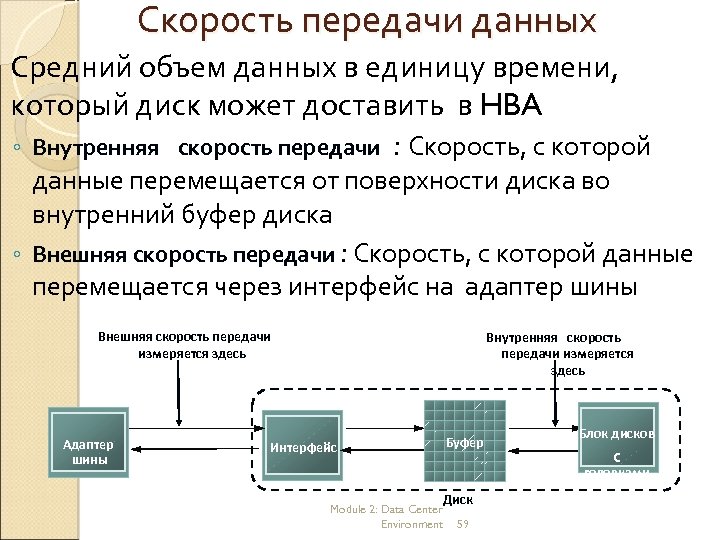

Скорость передачи данных Средний объем данных в единицу времени, который диск может доставить в HBA ◦ Внутренняя скорость передачи : Скорость, с которой данные перемещается от поверхности диска во внутренний буфер диска ◦ Внешняя скорость передачи : Скорость, с которой данные перемещается через интерфейс на адаптер шины Внешняя скорость передачи измеряется здесь Адаптер шины Внутренняя скорость передачи измеряется здесь Буфер Интерфейс Диск Module 2: Data Center Environment 59 Блок дисков С головками

Скорость передачи данных Средний объем данных в единицу времени, который диск может доставить в HBA ◦ Внутренняя скорость передачи : Скорость, с которой данные перемещается от поверхности диска во внутренний буфер диска ◦ Внешняя скорость передачи : Скорость, с которой данные перемещается через интерфейс на адаптер шины Внешняя скорость передачи измеряется здесь Адаптер шины Внутренняя скорость передачи измеряется здесь Буфер Интерфейс Диск Module 2: Data Center Environment 59 Блок дисков С головками

Операционная система ОС действует как посредник между пользователем и программой компьютера, с одной стороны, и АО с другой. Цели операционной системы: ◦ Выполнять программы пользователя и содействовать решению его задач. ◦ Повышать удобство в использовании и производительность труда пользователя. ◦ Максимально эффективно применять АО компьютера. Не допускать узкие мест, которые влияют на производительность. Обеспечивать максимальную загрузку компонентов системы. ◦ Обеспечивать доступность и надежность 60

Операционная система ОС действует как посредник между пользователем и программой компьютера, с одной стороны, и АО с другой. Цели операционной системы: ◦ Выполнять программы пользователя и содействовать решению его задач. ◦ Повышать удобство в использовании и производительность труда пользователя. ◦ Максимально эффективно применять АО компьютера. Не допускать узкие мест, которые влияют на производительность. Обеспечивать максимальную загрузку компонентов системы. ◦ Обеспечивать доступность и надежность 60

ОС обеспечивает Интерфейс пользователя (команды в MS DOS, UNIX; графический интерфейс в ОС Windows, x. Window); Разделение аппаратных ресурсов между пользователями - виртуализацию (в многопользовательской и многозадачной ОС); Работу в локальных и глобальных сетях; Возможность работы с общими данными в режиме коллективного пользования; Планирование доступа пользователей к общим ресурсам; блокировка доступа Эффективное выполнение операций ввода-вывода; Восстановление данных и вычислительного процесса в случае ошибок. 61

ОС обеспечивает Интерфейс пользователя (команды в MS DOS, UNIX; графический интерфейс в ОС Windows, x. Window); Разделение аппаратных ресурсов между пользователями - виртуализацию (в многопользовательской и многозадачной ОС); Работу в локальных и глобальных сетях; Возможность работы с общими данными в режиме коллективного пользования; Планирование доступа пользователей к общим ресурсам; блокировка доступа Эффективное выполнение операций ввода-вывода; Восстановление данных и вычислительного процесса в случае ошибок. 61

Определение ОС Это комплекс системных программ, которые обеспечивают возможность использования аппаратуры компьютера путем создания виртуальной машины. Функционально: ◦ Распределитель ресурсов – управляет и распределяет ресурсы (CPU, RAM, I/O и т. п. ). ◦ Управляющая программа – планирует и управляет выполнением программ пользователя и работой устройств I/O. ◦ Провайдер услуг - предоставляет API (Application program Interface) для выполнения рутинных операций Содержит ядро (Kernel) – программа, выполняющаяся все время (все другие являются программами приложениями). 62

Определение ОС Это комплекс системных программ, которые обеспечивают возможность использования аппаратуры компьютера путем создания виртуальной машины. Функционально: ◦ Распределитель ресурсов – управляет и распределяет ресурсы (CPU, RAM, I/O и т. п. ). ◦ Управляющая программа – планирует и управляет выполнением программ пользователя и работой устройств I/O. ◦ Провайдер услуг - предоставляет API (Application program Interface) для выполнения рутинных операций Содержит ядро (Kernel) – программа, выполняющаяся все время (все другие являются программами приложениями). 62

Понятие процесса ОС Вычислительный процесс представляет собой программу или задачу в стадии выполнения. Любая запущенная программа-процесс (browserпроцесс). Состояние процесса определяет поток инструкций и обычно включает: ◦ Содержание регистров ◦ Stack – память магазинного типа, где хранится временная информация ◦ Указатели памяти (глобальные переменные и динамически распределенная память) ◦ Таблицы открытых файлов (FCB) ◦ Таблица используемых устройств (UCB) ◦ Информация об управляющих сигналах (+/-, разр. Прерывания, …) ◦ Осн. концепция: процессы отдельны - ни один процесс не может влиять на состояние другого процесса. Вычислительный ресурс - любой объект хоста-компьютера, необходимый для выполнения процесса ◦ монопольные (Принтер, МЛ) ◦ разделяемые (ОП, ДИСКИ) ОС виртуализирует все ресурсы, т. е. придает им свойства не присущие физическим эквивалентам (Каждому процессу выделяется не существующее количество памяти (виртуальной) 63

Понятие процесса ОС Вычислительный процесс представляет собой программу или задачу в стадии выполнения. Любая запущенная программа-процесс (browserпроцесс). Состояние процесса определяет поток инструкций и обычно включает: ◦ Содержание регистров ◦ Stack – память магазинного типа, где хранится временная информация ◦ Указатели памяти (глобальные переменные и динамически распределенная память) ◦ Таблицы открытых файлов (FCB) ◦ Таблица используемых устройств (UCB) ◦ Информация об управляющих сигналах (+/-, разр. Прерывания, …) ◦ Осн. концепция: процессы отдельны - ни один процесс не может влиять на состояние другого процесса. Вычислительный ресурс - любой объект хоста-компьютера, необходимый для выполнения процесса ◦ монопольные (Принтер, МЛ) ◦ разделяемые (ОП, ДИСКИ) ОС виртуализирует все ресурсы, т. е. придает им свойства не присущие физическим эквивалентам (Каждому процессу выделяется не существующее количество памяти (виртуальной) 63

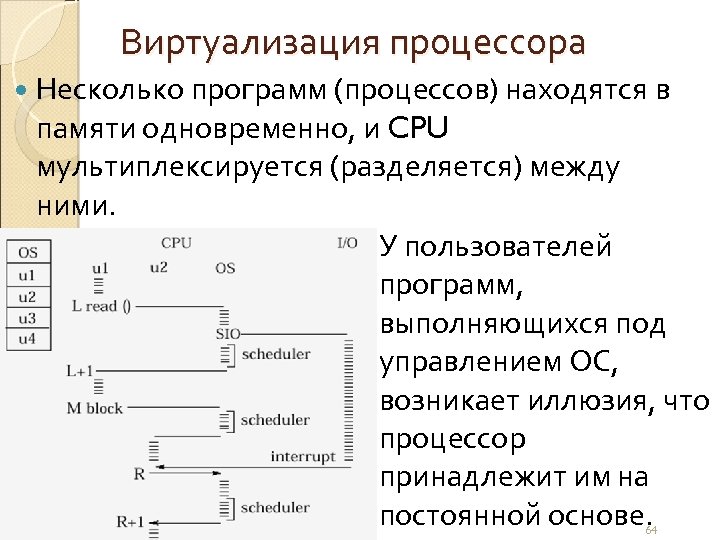

Виртуализация процессора Несколько программ (процессов) находятся в памяти одновременно, и CPU мультиплексируется (разделяется) между ними. У пользователей программ, выполняющихся под управлением ОС, возникает иллюзия, что процессор принадлежит им на постоянной основе. 64

Виртуализация процессора Несколько программ (процессов) находятся в памяти одновременно, и CPU мультиплексируется (разделяется) между ними. У пользователей программ, выполняющихся под управлением ОС, возникает иллюзия, что процессор принадлежит им на постоянной основе. 64

Алгоритмы управления ресурсами (1) Алгоритмы управления ресурсами определяют эффективность вычислительной системы (хоста) Управление процессорами - Поддержка многозадачности ◦ Однозадачные –предназначены для выполнения в каждый момент времени только одной программы или задачи. (CP/M, MS-DOS, Palm OS для карманных компьютеров Palm). Предоставляют виртуальную машину, включающую средства управления внешними устройствами, средства управления файлами, интерфейсс пользователем. ◦ Многозадачные позволяющие одному пользователю одновременно выполнять несколько программ (MP/M, Windows-98). Дополнительно управляют разделением ресурсов (Процессор, ОП, Внешние устройства, Файлы) 65

Алгоритмы управления ресурсами (1) Алгоритмы управления ресурсами определяют эффективность вычислительной системы (хоста) Управление процессорами - Поддержка многозадачности ◦ Однозадачные –предназначены для выполнения в каждый момент времени только одной программы или задачи. (CP/M, MS-DOS, Palm OS для карманных компьютеров Palm). Предоставляют виртуальную машину, включающую средства управления внешними устройствами, средства управления файлами, интерфейсс пользователем. ◦ Многозадачные позволяющие одному пользователю одновременно выполнять несколько программ (MP/M, Windows-98). Дополнительно управляют разделением ресурсов (Процессор, ОП, Внешние устройства, Файлы) 65

Алгоритмы управления ресурсами (2) ◦ Поддержка многопользовательского режима ◦ Однопользовательские OS (CP/M, MS-DOS) ◦ Многопользовательские OS (UNIX, Windows XP, …. Windows 2012 R 2 (наличие средств защиты информации пользователя от несанкционированного доступа) ◦ Preemptive multitasking (Вытесняющая) и Non-Preemptive multitasking (Невытесняющая – корпоративная) многозадачность – степень централизации механизма планирования (В первом случае ОС принимает решение о переключениии вычислений, во втором при участии самого активного процесса (Windows 3. 1) ◦ Multithreading – многопоточность - распараллеливание вычислений в рамках одной задачи, когда процессорное время делится не между задачами, а между их отдельными ветвями задачи (потоками или нитями), выполняемыми в одном виртуальном АП. 66

Алгоритмы управления ресурсами (2) ◦ Поддержка многопользовательского режима ◦ Однопользовательские OS (CP/M, MS-DOS) ◦ Многопользовательские OS (UNIX, Windows XP, …. Windows 2012 R 2 (наличие средств защиты информации пользователя от несанкционированного доступа) ◦ Preemptive multitasking (Вытесняющая) и Non-Preemptive multitasking (Невытесняющая – корпоративная) многозадачность – степень централизации механизма планирования (В первом случае ОС принимает решение о переключениии вычислений, во втором при участии самого активного процесса (Windows 3. 1) ◦ Multithreading – многопоточность - распараллеливание вычислений в рамках одной задачи, когда процессорное время делится не между задачами, а между их отдельными ветвями задачи (потоками или нитями), выполняемыми в одном виртуальном АП. 66

Алгоритмы управления ресурсами (3) Поддержка многопроцессорной обработки Многопроцессорная обработка – мультипроцессирование усложняет все алгоритмы управления ресурсами. Современные ОС поддерживают многопроцессорную обработку (Windows XP/… 2012 R 2/ Linux, Free. BSD, …) ◦ Ассиметричная - ОС выполняется только на одном процессоре и управляет загрузкой остальных процессоров ◦ Симметричные – ОС полностью децентрализована и использует все процессоры для выполнения как системных так и прикладных задач. 67

Алгоритмы управления ресурсами (3) Поддержка многопроцессорной обработки Многопроцессорная обработка – мультипроцессирование усложняет все алгоритмы управления ресурсами. Современные ОС поддерживают многопроцессорную обработку (Windows XP/… 2012 R 2/ Linux, Free. BSD, …) ◦ Ассиметричная - ОС выполняется только на одном процессоре и управляет загрузкой остальных процессоров ◦ Симметричные – ОС полностью децентрализована и использует все процессоры для выполнения как системных так и прикладных задач. 67

Концепция прерываний (1) Все смены состояний процессов (выполнение, ожидание, …) происходят по прерываниям. Прерывание – это событие/сигнал, привлекающий внимание ЦП и заставляющий его изменить текущий порядок исполнения команд процесса. Существуют аппаратные и программные прерывания. 68

Концепция прерываний (1) Все смены состояний процессов (выполнение, ожидание, …) происходят по прерываниям. Прерывание – это событие/сигнал, привлекающий внимание ЦП и заставляющий его изменить текущий порядок исполнения команд процесса. Существуют аппаратные и программные прерывания. 68

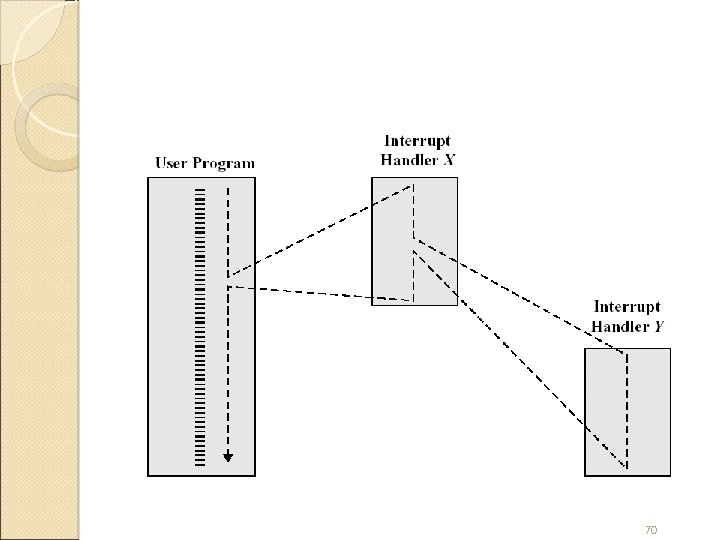

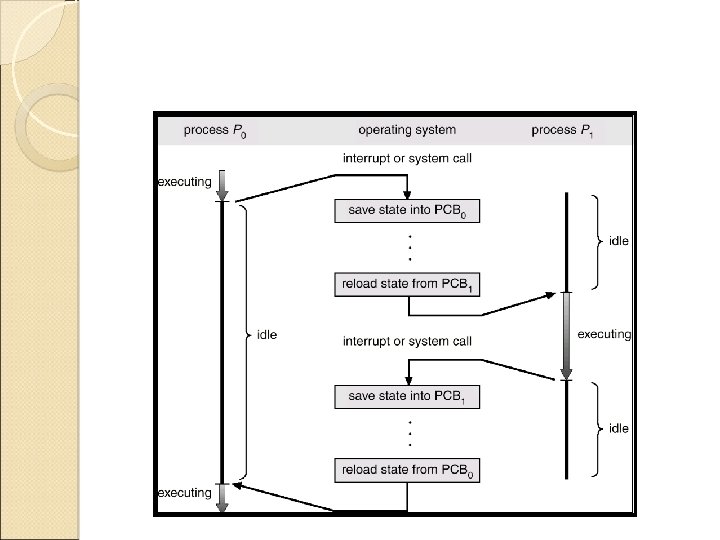

Концепция прерываний (2) Аппаратные прерывания инициируются аппаратурой (например, сигнал микросхемы таймера в IBM PC вырабатывается 18. 2 раза в секунду), сигналом принтера, нажатием клавиш клавиатуры и многими другими причинами. Механизм программных прерываний дает возможность обратиться к системным программам из программ пользователей. Управляет прерываниями обработчик прерываний (Interrupt Handler), который в соответствии с типом прерывания меняет контекст текущего процесса. 69

Концепция прерываний (2) Аппаратные прерывания инициируются аппаратурой (например, сигнал микросхемы таймера в IBM PC вырабатывается 18. 2 раза в секунду), сигналом принтера, нажатием клавиш клавиатуры и многими другими причинами. Механизм программных прерываний дает возможность обратиться к системным программам из программ пользователей. Управляет прерываниями обработчик прерываний (Interrupt Handler), который в соответствии с типом прерывания меняет контекст текущего процесса. 69

70

70

1. 2. 3. 4. 5. 6. Типы прерываний Программные прерывания по системной директиве. Инициатор – активный процесс, выполнивший команду SVC (обращение к супервизору), то есть запрос на предоставление ОС какой-либо системной вычислительной услуги. Прерывания ввода-вывода. Инициируются устройством ввода/вывода (УВВ) и сигнализируют ЦП о том, что произошло изменение состояния канала ввода-вывода (КВВ) или УВВ (например: завершение операции, ошибка, переход устройства в состояние готовности). Внешние прерывания. Причинами их является нажатие клавиш на клавиатуре или прием сигнала прерывания от другого ЦП в мультипроцессорной системе, сигнала от модема. Прерывание по рестарту. Нажатие оператором на панели управления кнопки рестарта или Reset. Логические прерывания по контролю программы вызываются программными ошибками, обнаруженными при выполнении программы (деление на ноль, попытка выполнить привилегированную команду в пользовательском режиме, неверный код операции, защита памяти и т. д. ). Операционные системы, Прерывания по контролю машины при аппаратных ошибках. среды и оболочки

1. 2. 3. 4. 5. 6. Типы прерываний Программные прерывания по системной директиве. Инициатор – активный процесс, выполнивший команду SVC (обращение к супервизору), то есть запрос на предоставление ОС какой-либо системной вычислительной услуги. Прерывания ввода-вывода. Инициируются устройством ввода/вывода (УВВ) и сигнализируют ЦП о том, что произошло изменение состояния канала ввода-вывода (КВВ) или УВВ (например: завершение операции, ошибка, переход устройства в состояние готовности). Внешние прерывания. Причинами их является нажатие клавиш на клавиатуре или прием сигнала прерывания от другого ЦП в мультипроцессорной системе, сигнала от модема. Прерывание по рестарту. Нажатие оператором на панели управления кнопки рестарта или Reset. Логические прерывания по контролю программы вызываются программными ошибками, обнаруженными при выполнении программы (деление на ноль, попытка выполнить привилегированную команду в пользовательском режиме, неверный код операции, защита памяти и т. д. ). Операционные системы, Прерывания по контролю машины при аппаратных ошибках. среды и оболочки

Переключение контекста в PC С нулевого адреса ОП располагается таблица векторов прерываний Область векторных прерываний охватывает адреса от 0 до 3 FFh в шестнадцатеричном исчислении. Каждый 4 -х байтный участок этой области содержит адрес первой команды подпрограммы обработки прерываний (вектор прерываний), которая должна вызываться при возникновении прерывания конкретного типа Объем памяти векторов прерываний 256*4=1024 байт

Переключение контекста в PC С нулевого адреса ОП располагается таблица векторов прерываний Область векторных прерываний охватывает адреса от 0 до 3 FFh в шестнадцатеричном исчислении. Каждый 4 -х байтный участок этой области содержит адрес первой команды подпрограммы обработки прерываний (вектор прерываний), которая должна вызываться при возникновении прерывания конкретного типа Объем памяти векторов прерываний 256*4=1024 байт

Изменение состояния процесса Сохраняется контекст процессора, включая счетчик программ и другие регистры Заменяется блок управления процессом новым состоянием и некоторой управляющей информацией Перемещается блок управления процессом в соответствующую очередь - ready, blocked Выбирается другой процесс для выполнения

Изменение состояния процесса Сохраняется контекст процессора, включая счетчик программ и другие регистры Заменяется блок управления процессом новым состоянием и некоторой управляющей информацией Перемещается блок управления процессом в соответствующую очередь - ready, blocked Выбирается другой процесс для выполнения

Подсистемы ОС Управление процессами Управление основной памятью Управление внешней памятью Управление устройствами ввода/вывода - драйверы Управления файлами (создание, чтение, …) Защита системы (Аутентификация - пароль, авторизация – права) Сетевое обеспечение –локальные и глобальные сети Командный интерфейс системы 75

Подсистемы ОС Управление процессами Управление основной памятью Управление внешней памятью Управление устройствами ввода/вывода - драйверы Управления файлами (создание, чтение, …) Защита системы (Аутентификация - пароль, авторизация – права) Сетевое обеспечение –локальные и глобальные сети Командный интерфейс системы 75

Управление процессами (1) Процесс - это программа в стадии выполнения. Процессу необходимы определенные ресурсы, включая процессорное время, память, файлы и устройства ввода/вывода для выполнения своих задач. . • Представление процессов (посредством PCB) • Создание и удаление процессов; • Приостановка и возобновление процессов; • Обеспечение механизмов для синхронизации процессов; • Обеспечение механизмов для взаимодействия процессов. Реально в однопроцессорной компьютерной системе в каждый момент времени может исполняться только один процесс. Обработка нескольких процессов достигается переключением процессора с одного процесса на другой. Пока один процесс выполняется, остальные ждут в очереди. 76

Управление процессами (1) Процесс - это программа в стадии выполнения. Процессу необходимы определенные ресурсы, включая процессорное время, память, файлы и устройства ввода/вывода для выполнения своих задач. . • Представление процессов (посредством PCB) • Создание и удаление процессов; • Приостановка и возобновление процессов; • Обеспечение механизмов для синхронизации процессов; • Обеспечение механизмов для взаимодействия процессов. Реально в однопроцессорной компьютерной системе в каждый момент времени может исполняться только один процесс. Обработка нескольких процессов достигается переключением процессора с одного процесса на другой. Пока один процесс выполняется, остальные ждут в очереди. 76

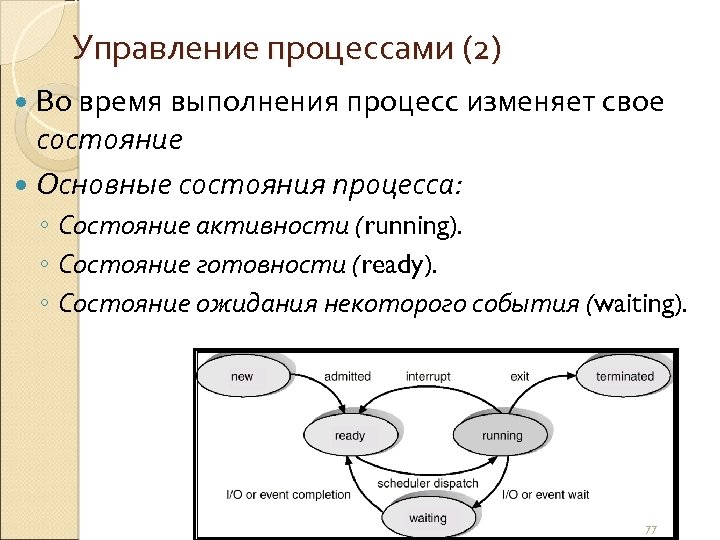

Управление процессами (2) Во время выполнения процесс изменяет свое состояние Основные состояния процесса: ◦ Состояние активности (running). ◦ Состояние готовности (ready). ◦ Состояние ожидания некоторого события (waiting). 77

Управление процессами (2) Во время выполнения процесс изменяет свое состояние Основные состояния процесса: ◦ Состояние активности (running). ◦ Состояние готовности (ready). ◦ Состояние ожидания некоторого события (waiting). 77

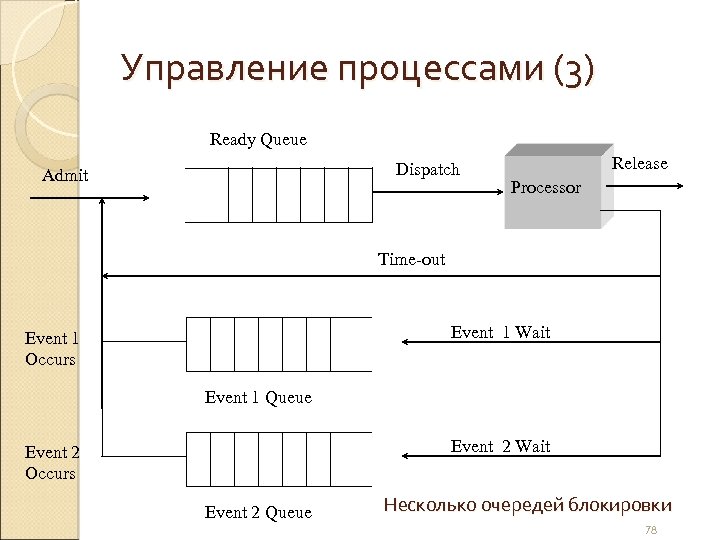

Управление процессами (3) Ready Queue Dispatch Admit Release Processor Time-out Event 1 Wait Event 1 Occurs Event 1 Queue Event 2 Wait Event 2 Occurs Event 2 Queue Несколько очередей блокировки 78

Управление процессами (3) Ready Queue Dispatch Admit Release Processor Time-out Event 1 Wait Event 1 Occurs Event 1 Queue Event 2 Wait Event 2 Occurs Event 2 Queue Несколько очередей блокировки 78

Управление основной памятью (1) Память представляет собой большой массив слов или байт, каждый из которых имеет собственный адрес, к которым обеспечивается быстрый доступ процессора и устройств ввода/вывода. Основная память - энергозависимое устройство (при отключении содержимое. Цель - обеспечить максимальный уровень мультипрограммирования и тем самым максимальную загрузку ЦП

Управление основной памятью (1) Память представляет собой большой массив слов или байт, каждый из которых имеет собственный адрес, к которым обеспечивается быстрый доступ процессора и устройств ввода/вывода. Основная память - энергозависимое устройство (при отключении содержимое. Цель - обеспечить максимальный уровень мультипрограммирования и тем самым максимальную загрузку ЦП

Управление основной памятью (2) Функции управления ОП ◦ Отслеживание свободной и занятой памяти, ◦ Распределение и освобождение памяти процессам в соответствии со стратегиями, ◦ Вытеснение процессов из оперативной памяти на диск, когда размеры основной памяти не достаточны для размещения в ней всех процессов, ◦ Возвращение процессов в оперативную память, когда в ней освобождается место, ◦ Настройка адресов программы на конкретную область физической памяти (перемещаемые модули).

Управление основной памятью (2) Функции управления ОП ◦ Отслеживание свободной и занятой памяти, ◦ Распределение и освобождение памяти процессам в соответствии со стратегиями, ◦ Вытеснение процессов из оперативной памяти на диск, когда размеры основной памяти не достаточны для размещения в ней всех процессов, ◦ Возвращение процессов в оперативную память, когда в ней освобождается место, ◦ Настройка адресов программы на конкретную область физической памяти (перемещаемые модули).

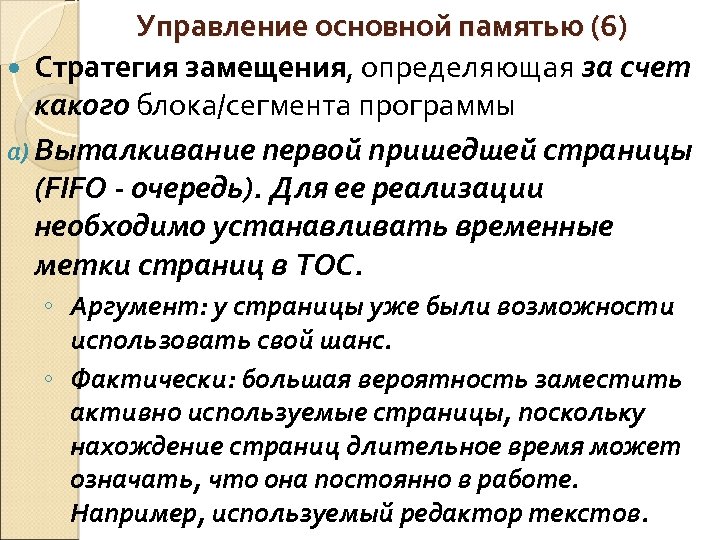

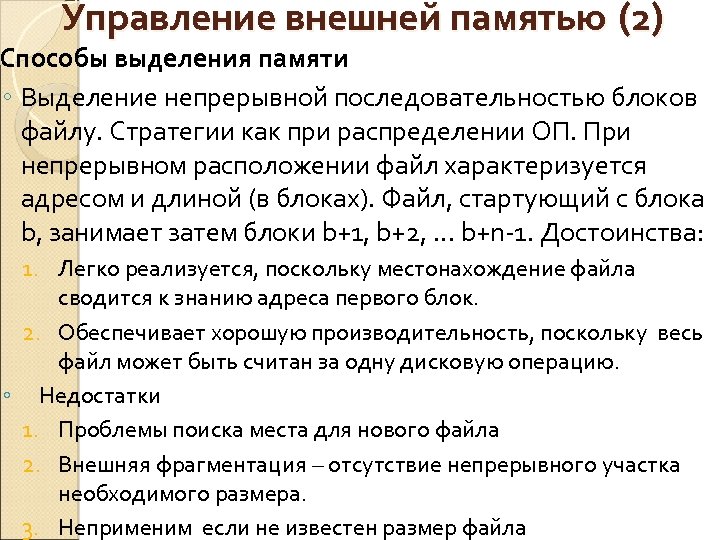

Управление основной памятью (3) ОС постоянно приходится решать задачу: когда, куда и за счет кого ввести в ОП процесс и данные. Существует три стратегии управления ОП ◦ Стратегия выборки - определяет, когда разместить в ОП очередной блок программы или данных ◦ Стратегия размещения - определяет, куда помещать поступающую программу ◦ Стратегия замещения, определяющая за счет какого блока/сегмента программы или данных следует ввести в ОП поступающий фрагмент программы или данных (в системах со свопингом).

Управление основной памятью (3) ОС постоянно приходится решать задачу: когда, куда и за счет кого ввести в ОП процесс и данные. Существует три стратегии управления ОП ◦ Стратегия выборки - определяет, когда разместить в ОП очередной блок программы или данных ◦ Стратегия размещения - определяет, куда помещать поступающую программу ◦ Стратегия замещения, определяющая за счет какого блока/сегмента программы или данных следует ввести в ОП поступающий фрагмент программы или данных (в системах со свопингом).

Управление основной памятью (3) Стратегия выборки - когда размещать очередной блок программы или данных ◦ Выборка по запросу (требованию), когда очередной блок загружается по требованию процесса. ◦ Упреждающая выборка, основанная на свойствах последовательного выполнения программы и локальности циклов. В настоящее время наиболее употребляемая стратегия.

Управление основной памятью (3) Стратегия выборки - когда размещать очередной блок программы или данных ◦ Выборка по запросу (требованию), когда очередной блок загружается по требованию процесса. ◦ Упреждающая выборка, основанная на свойствах последовательного выполнения программы и локальности циклов. В настоящее время наиболее употребляемая стратегия.

Управление основной памятью (4) Стратегия размещения - куда помещать поступающую программу или данные «первый подходящий» участок (First-fit strategy) (эффективность по времени размещения); «наиболее подходящий» участок (Best-fit strategy) (эффективность по объему); «наименее подходящий» участок (Worst-fit strategy) - странная стратегия со следующей аргументацией: после размещения процесса в больший свободный участок, оставшееся место также велико и может быть достаточно для размещения еще одной программы. (псевдоэффективность по мультипрограммированию.

Управление основной памятью (4) Стратегия размещения - куда помещать поступающую программу или данные «первый подходящий» участок (First-fit strategy) (эффективность по времени размещения); «наиболее подходящий» участок (Best-fit strategy) (эффективность по объему); «наименее подходящий» участок (Worst-fit strategy) - странная стратегия со следующей аргументацией: после размещения процесса в больший свободный участок, оставшееся место также велико и может быть достаточно для размещения еще одной программы. (псевдоэффективность по мультипрограммированию.

Управление основной памятью (5)

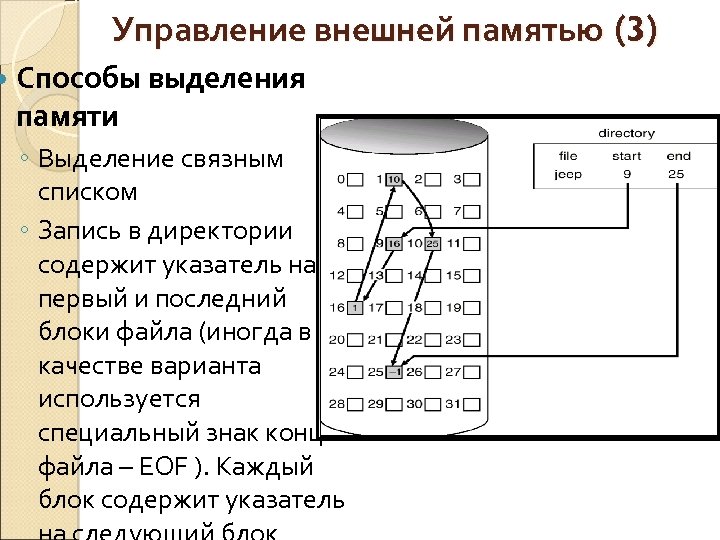

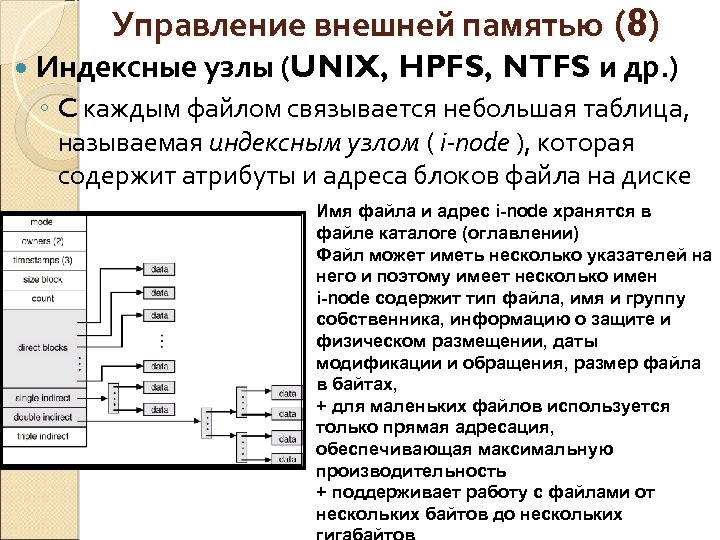

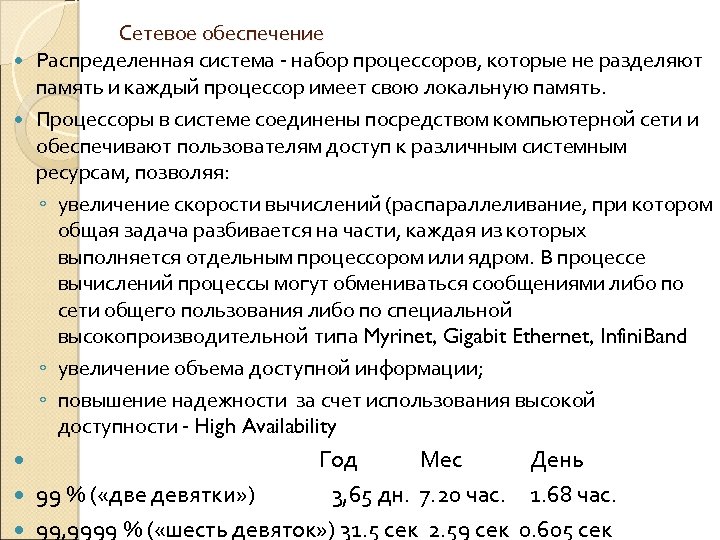

Управление основной памятью (5)