Л 1-3 c доработкой.ppt

- Количество слайдов: 27

Тема 1: ИНФОРМАТИЗАЦИЯ ОБЩЕСТВА И ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ Занятие 3: Компьютерные преступления Учебные вопросы: 1. Угрозы информационной безопасности и методы их реализации. 2. Виды компьютерной преступности в сфере вычислительных сетей. 3. Методика раскрытия и расследования компьютерных преступлений.

ЛИТЕРАТУРА 1. Буйневич М. В. , Доценко С. М. , Примакин А. И. Информационная безопасность и применение информационных технологий в борьбе с преступностью. Учебное пособие. - СПб. , 2005. – 266 с. 2. Буйневич М. В. , Доценко С. М. , Пономаренко А. В. , Примакин А. И. , Смирнова О. Г. Информационная безопасность и применение информационных технологий в борьбе с преступностью: Учебное наглядное пособие (схемы и определения. СПб. : Санкт. Петербургский университет МВД России, 2006. 37 с. ).

Учебный вопрос 1. Угрозы информационной безопасности и методы их реализации Угрозой информационной безопасности АС (автоматизированной системы) будем называть возможность реализации воздействия на информацию, обрабатываемую в АС, приводящего к искажению, уничтожению, копированию, блокированию доступа к информации, а также возможность воздействия на компоненты АС, приводящего к утрате, уничтожению или сбою функционирования носителя информации, средства взаимодействия с носителем или средства его управления.

Основной перечень угроз информационной безопасности АС 1. Несанкционированное копирование носителей информации. 2. Неосторожные действия, приводящие к разглашению конфиденциальной информации, или делающие ее общедоступной. 3. Игнорирование организационных ограничений (установленных правил) при определении ранга системы.

Задание возможных угроз информационной безопасности проводится с целью определения полного перечня требований к разрабатываемой системе защиты. Перечень угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для анализа риска реализации угроз и формулирования требований к системе защиты АС

Кроме выявления возможных угроз должен быть проведен анализ этих угроз на основе их классификации по ряду признаков. Каждый из признаков классификации отражает одно из обобщенных требований к системе защиты. При этом угрозы, соответствующие каждому признаку классификации, позволяют детализировать отражаемое этим признаком требование.

Классификация ряда возможных угроз информационной безопасности АС может осуществляться по ряду базовых признаков: 1. По природе возникновения. 2. По степени преднамеренности 3. 4. 5. проявления. По непосредственному источнику угрозы. По положению источника угрозы. По степени воздействия на АС.

По природе возникновения - естественные угрозы, вызванные воздействиями на АС и ее компоненты объективных физических процессов или стихийных природных явлений, независящих от человека; - искусственные угрозы информационной безопасности АС, вызванные деятельностью человека

По степени преднамеренности проявления - угрозы случайного действия и/или угрозы, вызванные ошибками или халатностью персонала; - угрозы преднамеренного действия (например, угрозы действий злоумышленника для хищения информации)

По непосредственному источнику угроз - угрозы, непосредственным источником которых является природная среда (стихийные бедствия и т. п. ). - угрозы, непосредственным источником которых является человек (внедрение агентов в число персонала системы и т. п. ); - угрозы, непосредственным источником которых являются санкционированные программноаппаратные средства (запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы); - угрозы, непосредственным источником которых являются несанкционированные программноаппаратные средства (нелегальное внедрение и использование неучтенных программ)

По положению источника угрозы - угрозы, источник которых расположен вне контролируемой зоны территории (помещения), на которой находится АС (перехват побочных электромагнитных, акустических и других излучений устройств и линий связи); угрозы, источник которых расположен в пределах контролируемой зоны территории (помещения), на которой находится АС (хищение производственных отходов и т. п. ); - угрозы, источник которых имеет доступ к периферийным устройствам АС (терминалам). - угрозы, источник которых расположен в АС (проектирование архитектуры системы и технологии обработки данных, некорректное использование ресурсов АС)

По степени воздействия на АС - пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АС (например, угроза копирования секретных данных); - активные угрозы, которые при воздействии вносят изменения в структуру и содержание АС (внедрение аппаратных спецвложений, программных «закладок» и «вирусов» )

В соответствии с существующими подходами, принято считать, что информационная безопасность АС обеспечена в случае, если для любых информационных ресурсов в системе поддерживается определенный уровень конфиденциальности (невозможности несанкционированного получения какойлибо информации), целостности (невозможности несанкционированной или случайной ее модификации) и доступности (возможности за разумное время получить требуемую информацию).

Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. В терминах компьютерной безопасности угроза нарушения конфиденциальности имеет место всякий раз, когда получен доступ к некоторой секретной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой

Угроза нарушения целостности включает в себя любое умышленное изменение информации, хранящейся в вычислительной системе или передаваемой из одной системы в другую. Когда злоумышленники преднамеренно изменяют информацию, говорится, что целостность информации нарушена. Целостность также будет нарушена, если к несанкционированному изменению приводит случайная ошибка программного или аппаратного обеспечения

Угроза отказа служб возникает всякий раз, когда в результате преднамеренных действий, предпринимаемых другим пользователем или злоумышленником, блокируется доступ к некоторому ресурсу АС. Реально блокирование может быть постоянным - запрашиваемый ресурс никогда не будет получен, или оно может вызывать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным. В этих случаях говорят, что ресурс исчерпан

Основные направления реализации злоумышленником информационных угроз • непосредственное обращение к объектам доступа; • создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты; • модификация средств защиты, позволяющая реализовать угрозы информационной безопасности; • внедрение в технические средства АС программных или технических механизмов, нарушающих предполагаемую структуру и функции АС

ПРИЧИНЫ УТЕЧКИ ИНФОРМАЦИИ • несоблюдение персоналом норм, требований, правил эксплуатации АС; • ошибки в проектировании АС и систем защиты АС; • ведение противостоящей стороной технической и агентурной разведок. ВИДЫ УТЕЧКИ ИНФОРМАЦИИ (ГОСТ Р 50922 -96 ) I. РАЗГЛАШЕНИЕ II. Несанкционированный доступ к информации III. Получение защищаемой информации разведками (как отечественными, так и иностранными) КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ Электромагнитный Акустический Информационный Визуальный

Учебный вопрос № 2 Виды компьютерной преступности в сфере вычислительных сетей Уголовный кодекс РФ разделил «компьютерных преступников» на следующие категории: n n n лица, осуществляющие неправомерный доступ к компьютерной информации; лица, осуществляющие неправомерный доступ к компьютерной информации в группе по предварительному сговору или организованной группой; лица, осуществляющие неправомерный доступ к компьютерной информации с использованием своего служебного положения; лица, имеющие доступ к ЭВМ, но осуществляющие неправомерный доступ к компьютерной информации или нарушающие правила эксплуатации ЭВМ; лица, создающие, использующие и распространяющие вредоносные программы.

ТЕНДЕНЦИИ • все более распространенными становятся компьютерные преступления, совершаемые путем несанкционированного доступа к банковским базам данных посредством телекоммуникационных сетей; • за последнее время не отмечено практически ни одного компьютерного преступления, которое было бы совершено одиночкой; • большинство компьютерных преступлений в банковской сфере совершается при непосредственном участии самих служащих коммерческих банков ВИДЫ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ • изъятие средств компьютерной техники (СКТ); • перехват информации; • несанкционированным доступ к СКТ; • манипуляция данными и управляющими командами; • комплексные методы.

Учебный вопрос № 3. Методика раскрытия и расследования компьютерных преступлений Типичные следственные ситуации первоначального этапа и следственные действия n n n Собственник информационной системы собственными силами выявил нарушение целостности / конфиденциальности информации в системе, обнаружил виновное лицо и заявил об этом в правоохранительные органы. Собственник информационной системы собственными силами выявил нарушение целостности / конфиденциальности информации в системе, не смог обнаружить виновное лицо и заявил об этом в правоохранительные органы. Данные о нарушении целостности / конфиденциальности информации в информационной системе и виновном лице стали общеизвестными или непосредственно обнаружены органом дознания (например, в ходе проведения оперативно -розыскных мероприятий по другому делу).

В ходе расследования основные следственные задачи целесообразно решать в такой последовательности: 1. Установление факта неправомерного доступа к информации в компьютерной системе или сети. 2. Установление места несанкционированного проникновения в компьютерную систему или сеть. 3. Установление времени совершения преступления. 4. Установление надежности средств защиты компьютерной информации. 5. Установление способа несанкционированного доступа. 6. Установление лиц, совершивших неправомерный доступ, их виновности и мотивов преступления. 7. Установление вредных последствий преступления. 8. Выявление обстоятельств, способствовавших преступлению.

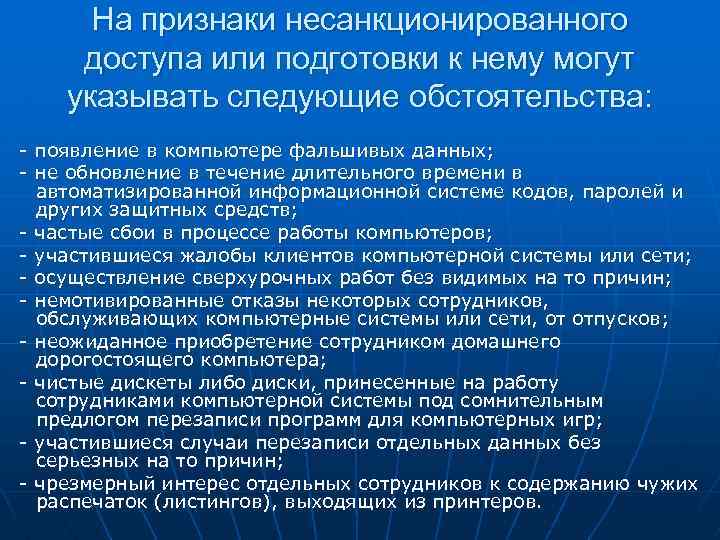

На признаки несанкционированного доступа или подготовки к нему могут указывать следующие обстоятельства: - появление в компьютере фальшивых данных; - не обновление в течение длительного времени в автоматизированной информационной системе кодов, паролей и других защитных средств; - частые сбои в процессе работы компьютеров; - участившиеся жалобы клиентов компьютерной системы или сети; - осуществление сверхурочных работ без видимых на то причин; - немотивированные отказы некоторых сотрудников, обслуживающих компьютерные системы или сети, от отпусков; - неожиданное приобретение сотрудником домашнего дорогостоящего компьютера; - чистые дискеты либо диски, принесенные на работу сотрудниками компьютерной системы под сомнительным предлогом перезаписи программ для компьютерных игр; - участившиеся случаи перезаписи отдельных данных без серьезных на то причин; - чрезмерный интерес отдельных сотрудников к содержанию чужих распечаток (листингов), выходящих из принтеров.

Направления методики раскрытия и расследования компьютерных преступлений 1. Практические особенности 2. 3. 4. 5. отдельных следственных действий. Особенности производства осмотров и обысков. Поиск и изъятие информации и следов воздействия на нее в ЭВМ и ее устройствах. Поиск и изъятие информации и следов воздействия на нее вне ЭВМ. Использование специальных познаний и назначение экспертизы.

Задание на самостоятельную работу 1. 2. 3. 4. Криминалистическая характеристика компьютерной преступности в России. Способы совершения преступлений в сфере компьютерной информации. Компьютерные вирусы. Тенденции развития компьютерной преступности в России.

ВОПРОСЫ ДЛЯ САМОКОНТРОЛЯ 1. Каковы структурные особенности УК РФ в области компьютерной преступности? 2. Перечислите базовые классификационные признаки угроз информационной безопасности в автоматизированных системах. 3. Укажите основные причины утечки информации на объектах информатизации? 4. Что понимается под несанкционированным доступом (НСД) в информационную систему? 5. Перечислите категории компьютерных преступников. 6. Назовите виды компьютерной преступности. 7. Укажите способы совершения компьютерных преступлений. 8. Какое максимальное наказание и по какой статье может назначить суд за компьютерное преступление? 9. Как следует опечатывать ПЭВМ так, чтобы исключить возможность работы с ними? 10. Укажите типичные следственные ситуации при расследовании компьютерных преступлений?

Л 1-3 c доработкой.ppt