Сети ЭВМ и телекоммуникации.pptx

- Количество слайдов: 127

Телекоммуникации и компьютерные сети Что – это ?

Телекоммуникации и компьютерные сети Что – это ?

Телекоммуникация греч. τήλε — далеко от лат. сommunicatio - путь сообщения

Телекоммуникация греч. τήλε — далеко от лат. сommunicatio - путь сообщения

Что такое телекоммуникации? Телекоммуникации (Связь) в технике — это передача информации (сообщений) на расстояние. В зависимости от того, в каком виде информация передаётся, различают аналоговую и цифровую связь.

Что такое телекоммуникации? Телекоммуникации (Связь) в технике — это передача информации (сообщений) на расстояние. В зависимости от того, в каком виде информация передаётся, различают аналоговую и цифровую связь.

Связь цифровая и аналоговая Аналоговая связь — это передача непрерывных сообщений (например, звука или речи). Цифровая связь — это передача информации в дискретной форме (цифровом виде).

Связь цифровая и аналоговая Аналоговая связь — это передача непрерывных сообщений (например, звука или речи). Цифровая связь — это передача информации в дискретной форме (цифровом виде).

Дискретизация Дискретные сообщения могут передаваться аналоговыми каналами и наоборот. Аналоговые сигналы могут быть переведены в дискретные сигналы и обратно (условия, обеспечивающие возможность такого преобразования, задаются теоремой Котельникова) без существенных потерь.

Дискретизация Дискретные сообщения могут передаваться аналоговыми каналами и наоборот. Аналоговые сигналы могут быть переведены в дискретные сигналы и обратно (условия, обеспечивающие возможность такого преобразования, задаются теоремой Котельникова) без существенных потерь.

Виды связи В зависимости от того, подвижны источники/получатели информации или нет, различают стационарную (фиксированную) и подвижную связь (мобильную, связь с подвижными объектами).

Виды связи В зависимости от того, подвижны источники/получатели информации или нет, различают стационарную (фиксированную) и подвижную связь (мобильную, связь с подвижными объектами).

Виды связи По физическим принципам, лежащим в основе линий связи, можно выделить следующие типы связи: Проводная связь ◦ Связь по электрическому кабелю ◦ Волоконно-оптическая связь Беспроводная связь (радиосвязь) ◦ ◦ ДВ-, СВ-, КВ- и УКВ Спутниковая связь Радиорелейная связь Сотовая связь

Виды связи По физическим принципам, лежащим в основе линий связи, можно выделить следующие типы связи: Проводная связь ◦ Связь по электрическому кабелю ◦ Волоконно-оптическая связь Беспроводная связь (радиосвязь) ◦ ◦ ДВ-, СВ-, КВ- и УКВ Спутниковая связь Радиорелейная связь Сотовая связь

Сигнал — физическая величина, изменения которой в пространстве и во времени отображает передаваемое сообщение. Например, изменения напряжения (или тока, частоты, фазы и т. п. ) отражают процесс речи.

Сигнал — физическая величина, изменения которой в пространстве и во времени отображает передаваемое сообщение. Например, изменения напряжения (или тока, частоты, фазы и т. п. ) отражают процесс речи.

Цепь связи — проводники/волокно используемые для передачи одного сигнала. В радиосвязи то же понятие имеет название ствол. Различают кабельную цепь — цепь в кабеле и воздушную цепь — подвешена на опорах.

Цепь связи — проводники/волокно используемые для передачи одного сигнала. В радиосвязи то же понятие имеет название ствол. Различают кабельную цепь — цепь в кабеле и воздушную цепь — подвешена на опорах.

Линия связи в узком смысле — физическая среда(провод, оптическое волокно, волновод, пространство и т. п. ) передачи сигналов (цепь). В широком смысле — совокупность физических цепей и (или) линейных трактов систем передачи, имеющих общие линейные сооружения, устройства их обслуживания и одну и ту же среду распространения (ГОСТ 22348).

Линия связи в узком смысле — физическая среда(провод, оптическое волокно, волновод, пространство и т. п. ) передачи сигналов (цепь). В широком смысле — совокупность физических цепей и (или) линейных трактов систем передачи, имеющих общие линейные сооружения, устройства их обслуживания и одну и ту же среду распространения (ГОСТ 22348).

Тракт – совокупность оборудования и среды, формирующих специализированные каналы имеющие определённые стандартные показатели: полоса частот, скорость передачи и т. п.

Тракт – совокупность оборудования и среды, формирующих специализированные каналы имеющие определённые стандартные показатели: полоса частот, скорость передачи и т. п.

Канал связи Для обеспечения эффективного использования цепей связи на них с помощью каналообразующего оборудования (КОУ) организуются каналы связи.

Канал связи Для обеспечения эффективного использования цепей связи на них с помощью каналообразующего оборудования (КОУ) организуются каналы связи.

Канал связи В некоторых случаях линия, цепь связи и канал связи совпадают (одна линия, одна цепь и один канал), в некоторых канал состоит из нескольких линий/цепей (как последовательно так и параллельно). Каналы могут вкладываться друг в друга (групповой канал). Сигнал «содержащий» несколько индивидуальных каналов называется групповым сигналом. Каналы можно разделить на непрерывные (аналоговые) и дискретные (цифровые).

Канал связи В некоторых случаях линия, цепь связи и канал связи совпадают (одна линия, одна цепь и один канал), в некоторых канал состоит из нескольких линий/цепей (как последовательно так и параллельно). Каналы могут вкладываться друг в друга (групповой канал). Сигнал «содержащий» несколько индивидуальных каналов называется групповым сигналом. Каналы можно разделить на непрерывные (аналоговые) и дискретные (цифровые).

Канал связи может быть: Симплексный - допускающей передачу данных только в одном направлении; Полудуплексный - допускающей передачу данных в обоих направлениях поочерёдно; Дуплексным - допускающей передачу данных в обоих направлениях одновременно

Канал связи может быть: Симплексный - допускающей передачу данных только в одном направлении; Полудуплексный - допускающей передачу данных в обоих направлениях поочерёдно; Дуплексным - допускающей передачу данных в обоих направлениях одновременно

Разделение каналов (уплотнение) Создание нескольких каналов на одной линии связи обеспечивается с помощью разнесения их по частоте, времени, кодам, адресу, длине волны.

Разделение каналов (уплотнение) Создание нескольких каналов на одной линии связи обеспечивается с помощью разнесения их по частоте, времени, кодам, адресу, длине волны.

Разделение каналов (уплотнение) частотное разделение каналов (ЧРК, FDM) временное разделение каналов (ВРК, TDM) кодовое разделение каналов (КРК, CDM) — спектральное разделение каналов (СРК, WDM) Возможно комбинировать методы, например ЧРК+ВКР и т. п

Разделение каналов (уплотнение) частотное разделение каналов (ЧРК, FDM) временное разделение каналов (ВРК, TDM) кодовое разделение каналов (КРК, CDM) — спектральное разделение каналов (СРК, WDM) Возможно комбинировать методы, например ЧРК+ВКР и т. п

Мультиплексирование В связи мультиплексирование подразумевает передачу нескольких логических каналов данных одному физическому каналу

Мультиплексирование В связи мультиплексирование подразумевает передачу нескольких логических каналов данных одному физическому каналу

Мультиплексирование В информационных технологиях мультиплексирование подразумевает объединение нескольких виртуальных каналов (потоков) данных в один. Пример: видео-файл состоит из потока (канала) видео и одного или нескольких каналов аудио.

Мультиплексирование В информационных технологиях мультиплексирование подразумевает объединение нескольких виртуальных каналов (потоков) данных в один. Пример: видео-файл состоит из потока (канала) видео и одного или нескольких каналов аудио.

Система связи В общем виде система связи состоит из оконечного оборудования источника и получателя сообщения, и устройств преобразования сигнала (УПС) с обеих концов линии.

Система связи В общем виде система связи состоит из оконечного оборудования источника и получателя сообщения, и устройств преобразования сигнала (УПС) с обеих концов линии.

Сеть — это множество линий связи и промежуточного оборудования/промежуточных узлов, терминалов/оконечных узлов, предназначенных для передачи информации от отправителя до получателя с заданными параметрами качества обслуживания.

Сеть — это множество линий связи и промежуточного оборудования/промежуточных узлов, терминалов/оконечных узлов, предназначенных для передачи информации от отправителя до получателя с заданными параметрами качества обслуживания.

Параметры Сети Живучесть — способность выполнять сетью свои функции в условиях неблагоприятных внешних воздействий (структурные изменения и т. п. ).

Параметры Сети Живучесть — способность выполнять сетью свои функции в условиях неблагоприятных внешних воздействий (структурные изменения и т. п. ).

Параметры сети Надёжность — то же что и живучесть но с сохранением качества обслуживания.

Параметры сети Надёжность — то же что и живучесть но с сохранением качества обслуживания.

Стандарты Международный союз электросвязи (ITU — International Telecommunication Union — одно из агенств ООН) Институт инженеров электротехники и электроники (IEEE — Institute of Electrical and Electronics Engineers)

Стандарты Международный союз электросвязи (ITU — International Telecommunication Union — одно из агенств ООН) Институт инженеров электротехники и электроники (IEEE — Institute of Electrical and Electronics Engineers)

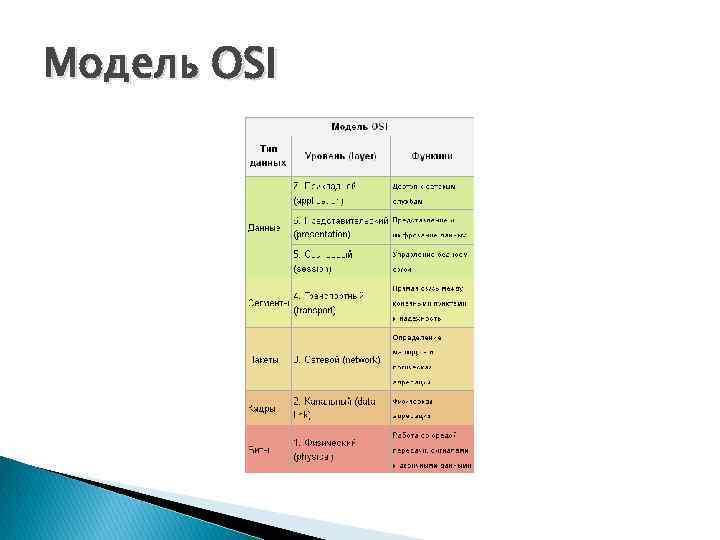

Модель OSI

Модель OSI

Модель OSI Для запоминания названий 7 -и уровней модели OSI на английском языке рекомендуют использовать фразу "All people seem to need data processing", в которой первые буквы слов соответствуют первым буквам названий уровней. Для запоминания уровней на русском языке существует фраза: "Просто представь себе тачку, стремящуюся к финишу", первые буквы слов в которой так же соответствуют первым буквам названий уровней.

Модель OSI Для запоминания названий 7 -и уровней модели OSI на английском языке рекомендуют использовать фразу "All people seem to need data processing", в которой первые буквы слов соответствуют первым буквам названий уровней. Для запоминания уровней на русском языке существует фраза: "Просто представь себе тачку, стремящуюся к финишу", первые буквы слов в которой так же соответствуют первым буквам названий уровней.

Модель OSI Любой протокол модели OSI должен взаимодействовать либо с протоколами своего уровня, либо с протоколами на единицу выше и/или ниже своего уровня. Взаимодействия с протоколами своего уровня называются горизонтальными, а с уровнями на единицу выше или ниже — вертикальными. Любой протокол модели OSI может выполнять только функции своего уровня и не может выполнять функций другого уровня, что не выполняется в протоколах альтернативных моделей.

Модель OSI Любой протокол модели OSI должен взаимодействовать либо с протоколами своего уровня, либо с протоколами на единицу выше и/или ниже своего уровня. Взаимодействия с протоколами своего уровня называются горизонтальными, а с уровнями на единицу выше или ниже — вертикальными. Любой протокол модели OSI может выполнять только функции своего уровня и не может выполнять функций другого уровня, что не выполняется в протоколах альтернативных моделей.

Модель OSI Каждому уровню с некоторой долей условности соответствует свой операнд — логически неделимый элемент данных, которым на отдельном уровне можно оперировать в рамках модели и используемых протоколов: на физическом уровне мельчайшая единица — бит, на канальном уровне информация объединена в кадры, на сетевом — в пакеты (датаграммы), на транспортном — в сегменты. Любой фрагмент данных, логически объединённых для передачи — кадр, пакет, датаграмма — считается сообщением. Именно сообщения в общем виде являются операндами сеансового, представительского и прикладного уровней.

Модель OSI Каждому уровню с некоторой долей условности соответствует свой операнд — логически неделимый элемент данных, которым на отдельном уровне можно оперировать в рамках модели и используемых протоколов: на физическом уровне мельчайшая единица — бит, на канальном уровне информация объединена в кадры, на сетевом — в пакеты (датаграммы), на транспортном — в сегменты. Любой фрагмент данных, логически объединённых для передачи — кадр, пакет, датаграмма — считается сообщением. Именно сообщения в общем виде являются операндами сеансового, представительского и прикладного уровней.

Модель OSI Физический уровень (англ. physical layer) — нижний уровень модели, предназначенный непосредственно для передачи потока данных. Осуществляет передачу электрических или оптических сигналов в кабель или в радиоэфир и, соответственно, их приём и преобразование в биты данных в соответствии с методами кодирования цифровых сигналов. Другими словами, осуществляет интерфейс между сетевым носителем и сетевым устройством.

Модель OSI Физический уровень (англ. physical layer) — нижний уровень модели, предназначенный непосредственно для передачи потока данных. Осуществляет передачу электрических или оптических сигналов в кабель или в радиоэфир и, соответственно, их приём и преобразование в биты данных в соответствии с методами кодирования цифровых сигналов. Другими словами, осуществляет интерфейс между сетевым носителем и сетевым устройством.

Физический уровень На этом уровне работают концентраторы, повторители сигнала и медиаконвертеры.

Физический уровень На этом уровне работают концентраторы, повторители сигнала и медиаконвертеры.

Физический уровень Функции физического уровня реализуются на всех устройствах, подключенных к сети. Со стороны компьютера функции физического уровня выполняются сетевым адаптером или последовательным портом. К физическому уровню относятся физические, электрические и механические интерфейсы между двумя системами. Физический уровень определяет такие виды сред передачи данных как оптоволокно, витая пара, коаксиальный кабель, спутниковый канал передач данных и т. п. Стандартными типами сетевых интерфейсов, относящимися к физическому уровню, являются: V. 35, RS-232, RS-485, RJ-11, RJ 45, разъемы AUI и BNC. Протоколы физического уровня: IEEE 802. 15 (Bluetooth), IRDA, EIA RS-232, EIA-423, RS-449, RS-485, DSL, ISDN, SONET/SDH, 802. 11 Wi-Fi, Etherloop, GSM Um radio interface, ITU и ITU-T, Transfer. Jet, ARINC 818, G. hn/G. 9960.

Физический уровень Функции физического уровня реализуются на всех устройствах, подключенных к сети. Со стороны компьютера функции физического уровня выполняются сетевым адаптером или последовательным портом. К физическому уровню относятся физические, электрические и механические интерфейсы между двумя системами. Физический уровень определяет такие виды сред передачи данных как оптоволокно, витая пара, коаксиальный кабель, спутниковый канал передач данных и т. п. Стандартными типами сетевых интерфейсов, относящимися к физическому уровню, являются: V. 35, RS-232, RS-485, RJ-11, RJ 45, разъемы AUI и BNC. Протоколы физического уровня: IEEE 802. 15 (Bluetooth), IRDA, EIA RS-232, EIA-423, RS-449, RS-485, DSL, ISDN, SONET/SDH, 802. 11 Wi-Fi, Etherloop, GSM Um radio interface, ITU и ITU-T, Transfer. Jet, ARINC 818, G. hn/G. 9960.

Канальный уровень (англ. data link layer) предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками, которые могут возникнуть. Полученные с физического уровня данные он упаковывает в кадры, проверяет на целостность, если нужно, исправляет ошибки (формирует повторный запрос поврежденного кадра) и отправляет на сетевой уровень. Канальный уровень может взаимодействовать с одним или несколькими физическими уровнями, контролируя и управляя этим взаимодействием.

Канальный уровень (англ. data link layer) предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками, которые могут возникнуть. Полученные с физического уровня данные он упаковывает в кадры, проверяет на целостность, если нужно, исправляет ошибки (формирует повторный запрос поврежденного кадра) и отправляет на сетевой уровень. Канальный уровень может взаимодействовать с одним или несколькими физическими уровнями, контролируя и управляя этим взаимодействием.

Канальный уровень Спецификация IEEE 802 разделяет этот уровень на два подуровня: MAC (англ. media access control) регулирует доступ к разделяемой физической среде, LLC (англ. logical link control) обеспечивает обслуживание сетевого уровня. На этом уровне работают коммутаторы, мосты и другие устройства. Говорят, что эти устройства используют адресацию второго уровня (по номеру уровня в модели OSI).

Канальный уровень Спецификация IEEE 802 разделяет этот уровень на два подуровня: MAC (англ. media access control) регулирует доступ к разделяемой физической среде, LLC (англ. logical link control) обеспечивает обслуживание сетевого уровня. На этом уровне работают коммутаторы, мосты и другие устройства. Говорят, что эти устройства используют адресацию второго уровня (по номеру уровня в модели OSI).

Канальный уровень Протоколы канального уровня: ARCnet, ATM, Cisco Discovery Protocol (CDP), Controller Area Network (CAN), Econet, Ethernet Automatic Protection Switching (EAPS), Fiber Distributed Data Interface (FDDI), Frame Relay, High-Level Data Link Control (HDLC), IEEE 802. 2 (provides LLC functions to IEEE 802 MAC layers), Link Access Procedures, D channel (LAPD), IEEE 802. 11 wireless LAN, Local. Talk, Multiprotocol Label Switching (MPLS), Point-to-Point Protocol (PPP), Point-to-Point Protocol over Ethernet (PPPo. E), Serial Line Internet Protocol (SLIP, obsolete), Star. Lan, Spanning tree protocol, Token ring, Unidirectional Link Detection (UDLD), x. 25. В программировании этот уровень представляет драйвер сетевой платы, в операционных системах имеется программный интерфейс взаимодействия канального и сетевого уровней между собой. Это не новый уровень, а просто реализация модели для конкретной ОС. Примеры таких интерфейсов: ODI, NDIS, UDI.

Канальный уровень Протоколы канального уровня: ARCnet, ATM, Cisco Discovery Protocol (CDP), Controller Area Network (CAN), Econet, Ethernet Automatic Protection Switching (EAPS), Fiber Distributed Data Interface (FDDI), Frame Relay, High-Level Data Link Control (HDLC), IEEE 802. 2 (provides LLC functions to IEEE 802 MAC layers), Link Access Procedures, D channel (LAPD), IEEE 802. 11 wireless LAN, Local. Talk, Multiprotocol Label Switching (MPLS), Point-to-Point Protocol (PPP), Point-to-Point Protocol over Ethernet (PPPo. E), Serial Line Internet Protocol (SLIP, obsolete), Star. Lan, Spanning tree protocol, Token ring, Unidirectional Link Detection (UDLD), x. 25. В программировании этот уровень представляет драйвер сетевой платы, в операционных системах имеется программный интерфейс взаимодействия канального и сетевого уровней между собой. Это не новый уровень, а просто реализация модели для конкретной ОС. Примеры таких интерфейсов: ODI, NDIS, UDI.

Сетевой уровень (англ. network layer) модели предназначен для определения пути передачи данных. Отвечает за трансляцию логических адресов и имён в физические, определение кратчайших маршрутов, коммутацию и маршрутизацию, отслеживание неполадок и «заторов» в сети.

Сетевой уровень (англ. network layer) модели предназначен для определения пути передачи данных. Отвечает за трансляцию логических адресов и имён в физические, определение кратчайших маршрутов, коммутацию и маршрутизацию, отслеживание неполадок и «заторов» в сети.

Сетевой уровень Протоколы сетевого уровня маршрутизируют данные от источника к получателю. Работающие на этом уровне устройства (маршрутизаторы) условно называют устройствами третьего уровня (по номеру уровня в модели OSI). Протоколы сетевого уровня: IP/IPv 4/IPv 6 (Internet Protocol), IPX (Internetwork Packet Exchange, протокол межсетевого обмена), X. 25 (частично этот протокол реализован на уровне 2), CLNP (сетевой протокол без организации соединений), IPsec (Internet Protocol Security), ICMP (Internet Control Message Protocol), IGMP (Internet Group Management Protocol), RIP (Routing Information Protocol), OSPF (Open Shortest Path First).

Сетевой уровень Протоколы сетевого уровня маршрутизируют данные от источника к получателю. Работающие на этом уровне устройства (маршрутизаторы) условно называют устройствами третьего уровня (по номеру уровня в модели OSI). Протоколы сетевого уровня: IP/IPv 4/IPv 6 (Internet Protocol), IPX (Internetwork Packet Exchange, протокол межсетевого обмена), X. 25 (частично этот протокол реализован на уровне 2), CLNP (сетевой протокол без организации соединений), IPsec (Internet Protocol Security), ICMP (Internet Control Message Protocol), IGMP (Internet Group Management Protocol), RIP (Routing Information Protocol), OSPF (Open Shortest Path First).

IP-адрес (айпи-адрес, сокращение от англ. Internet Protocol Address) — уникальный сетевой адрес узла в компьютерной сети, построенной по протоколу IP. В сети Интернет требуется глобальная уникальность адреса; в случае работы в локальной сети требуется уникальность адреса в пределах сети. В версии протокола IPv 4 IP-адрес имеет длину 4 байта.

IP-адрес (айпи-адрес, сокращение от англ. Internet Protocol Address) — уникальный сетевой адрес узла в компьютерной сети, построенной по протоколу IP. В сети Интернет требуется глобальная уникальность адреса; в случае работы в локальной сети требуется уникальность адреса в пределах сети. В версии протокола IPv 4 IP-адрес имеет длину 4 байта.

Удобной формой записи IP-адреса (IPv 4) является запись в виде четырёх десятичных чисел значением от 0 до 255, разделённых точками, например, 192. 168. 0. 1.

Удобной формой записи IP-адреса (IPv 4) является запись в виде четырёх десятичных чисел значением от 0 до 255, разделённых точками, например, 192. 168. 0. 1.

В 6 -й версии IP-адрес (IPv 6) имеет 128 битовое представление. Адреса разделяются двоеточиями (напр. fe 80: 0: 200: f 8 ff: fe 21: 67 cf или 2001: 0 db 8: 85 a 3: 0000: 8 a 2 e: 0370: 733 4). Большое количество нулевых групп может быть пропущено с помощью двойного двоеточия (fe 80: : 200: f 8 ff: fe 21: 67 cf). Такой пропуск может быть единственным в адресе.

В 6 -й версии IP-адрес (IPv 6) имеет 128 битовое представление. Адреса разделяются двоеточиями (напр. fe 80: 0: 200: f 8 ff: fe 21: 67 cf или 2001: 0 db 8: 85 a 3: 0000: 8 a 2 e: 0370: 733 4). Большое количество нулевых групп может быть пропущено с помощью двойного двоеточия (fe 80: : 200: f 8 ff: fe 21: 67 cf). Такой пропуск может быть единственным в адресе.

IP-адрес состоит из двух частей: номера сети и номера узла. В случае изолированной сети её адрес может быть выбран администратором из специально зарезервированных для таких сетей блоков адресов (10. 0/8, 172. 16. 0. 0/12 или 192. 168. 0. 0/16). Если же сеть должна работать как составная часть Интернета, то адрес сети выдаётся провайдером либо региональным интернет-регистратором (Regional Internet Registry, RIR). Согласно данным на сайте IANA существует пять RIR: ARIN, обслуживающий Северную Америку; APNIC, обслуживающий страны Юго-Восточной Азии; Afri. NIC, обслуживающий страны Африки; LACNIC, обслуживающий страны Южной Америки и бассейна Карибского моря; и RIPE NCC, обслуживающий Европу, Центральную Азию, Ближний Восток. Региональные регистраторы получают номера автономных систем и большие блоки адресов у IANA, а затем выдают номера автономных систем и блоки адресов меньшего размера локальным интернетрегистраторам (Local Internet Registries, LIR), обычно являющимся крупными провайдерами.

IP-адрес состоит из двух частей: номера сети и номера узла. В случае изолированной сети её адрес может быть выбран администратором из специально зарезервированных для таких сетей блоков адресов (10. 0/8, 172. 16. 0. 0/12 или 192. 168. 0. 0/16). Если же сеть должна работать как составная часть Интернета, то адрес сети выдаётся провайдером либо региональным интернет-регистратором (Regional Internet Registry, RIR). Согласно данным на сайте IANA существует пять RIR: ARIN, обслуживающий Северную Америку; APNIC, обслуживающий страны Юго-Восточной Азии; Afri. NIC, обслуживающий страны Африки; LACNIC, обслуживающий страны Южной Америки и бассейна Карибского моря; и RIPE NCC, обслуживающий Европу, Центральную Азию, Ближний Восток. Региональные регистраторы получают номера автономных систем и большие блоки адресов у IANA, а затем выдают номера автономных систем и блоки адресов меньшего размера локальным интернетрегистраторам (Local Internet Registries, LIR), обычно являющимся крупными провайдерами.

Маршрутизатор по определению входит сразу в несколько сетей. Поэтому каждый порт маршрутизатора имеет собственный IP-адрес. Конечный узел также может входить в несколько IP-сетей. В этом случае компьютер должен иметь несколько IP-адресов, по числу сетевых связей. Таким образом, IP-адрес характеризует не отдельный компьютер или маршрутизатор, а одно сетевое соединение.

Маршрутизатор по определению входит сразу в несколько сетей. Поэтому каждый порт маршрутизатора имеет собственный IP-адрес. Конечный узел также может входить в несколько IP-сетей. В этом случае компьютер должен иметь несколько IP-адресов, по числу сетевых связей. Таким образом, IP-адрес характеризует не отдельный компьютер или маршрутизатор, а одно сетевое соединение.

Иногда встречается запись IP-адресов вида 192. 168. 5. 0/24. Данный вид записи заменяет собой указание диапазона IP-адресов. Число после косой черты означает количество единичных разрядов в маске подсети. Для приведённого примера маска подсети будет иметь двоичный вид 11111111 0000 или то же самое в десятичном виде: 255. 0. 24 разряда IPадреса отводятся под номер сети, а остальные 32 -24=8 разрядов полного адреса — под адреса хостов этой сети, адрес этой сети и широковещательный адрес этой сети.

Иногда встречается запись IP-адресов вида 192. 168. 5. 0/24. Данный вид записи заменяет собой указание диапазона IP-адресов. Число после косой черты означает количество единичных разрядов в маске подсети. Для приведённого примера маска подсети будет иметь двоичный вид 11111111 0000 или то же самое в десятичном виде: 255. 0. 24 разряда IPадреса отводятся под номер сети, а остальные 32 -24=8 разрядов полного адреса — под адреса хостов этой сети, адрес этой сети и широковещательный адрес этой сети.

Маршрутизация (англ. Routing) — процесс определения маршрута следования информации в сетях связи.

Маршрутизация (англ. Routing) — процесс определения маршрута следования информации в сетях связи.

Маршрутизация Маршруты могут задаваться административно (статические маршруты), либо вычисляться с помощью алгоритмов маршрутизации, базируясь на информации о топологии и состоянии сети, полученной с помощью протоколов маршрутизации (динамические маршруты). Статическими маршрутами могут быть: маршруты, не изменяющиеся во времени; маршруты, изменяющиеся по расписанию;

Маршрутизация Маршруты могут задаваться административно (статические маршруты), либо вычисляться с помощью алгоритмов маршрутизации, базируясь на информации о топологии и состоянии сети, полученной с помощью протоколов маршрутизации (динамические маршруты). Статическими маршрутами могут быть: маршруты, не изменяющиеся во времени; маршруты, изменяющиеся по расписанию;

Маршрутизация в компьютерных сетях типично выполняется специальными программно-аппаратными средствами — маршрутизаторами; в простых конфигурациях может выполняться и компьютерами общего назначения, соответственно настроенными.

Маршрутизация в компьютерных сетях типично выполняется специальными программно-аппаратными средствами — маршрутизаторами; в простых конфигурациях может выполняться и компьютерами общего назначения, соответственно настроенными.

Маршрутизация Протокол маршрутизации может работать только с пакетами, принадлежащими к одному из маршрутизируемых протоколов, например, IPX или Xerox Network System, Apple. Talk. Маршрутизируемые протоколы определяют формат пакетов (заголовков), важнейшей информацией из которых для маршрутизации является адрес назначения. Протоколы, не поддерживающие маршрутизацию, могут передаваться между сетями с помощью туннелей. Подобные возможности обычно предоставляют программные маршрутизаторы и некоторые модели аппаратных маршрутизаторов.

Маршрутизация Протокол маршрутизации может работать только с пакетами, принадлежащими к одному из маршрутизируемых протоколов, например, IPX или Xerox Network System, Apple. Talk. Маршрутизируемые протоколы определяют формат пакетов (заголовков), важнейшей информацией из которых для маршрутизации является адрес назначения. Протоколы, не поддерживающие маршрутизацию, могут передаваться между сетями с помощью туннелей. Подобные возможности обычно предоставляют программные маршрутизаторы и некоторые модели аппаратных маршрутизаторов.

Первые маршрутизаторы представляли собой специализированное ПО, обрабатывающее приходящие IP-пакеты специфичным образом. Это ПО работало на компьютерах, у которых было несколько сетевых интерфейсов, входящих в состав различных сетей (между которыми осуществляется маршрутизация). В дальнейшем появились маршрутизаторы в форме специализированных устройств. Компьютеры с маршрутизирующим ПО называют программные маршрутизаторы, оборудование - аппаратные маршрутизаторы.

Первые маршрутизаторы представляли собой специализированное ПО, обрабатывающее приходящие IP-пакеты специфичным образом. Это ПО работало на компьютерах, у которых было несколько сетевых интерфейсов, входящих в состав различных сетей (между которыми осуществляется маршрутизация). В дальнейшем появились маршрутизаторы в форме специализированных устройств. Компьютеры с маршрутизирующим ПО называют программные маршрутизаторы, оборудование - аппаратные маршрутизаторы.

Аппаратная маршрутизация Статические шаблоны потоков подразумевают разделение всех входящих в маршрутизатор IP-пакетов на виртуальные потоки; каждый поток характеризуется набором признаков для пакета такие как: IP-адресами отправителя/получателя, TCP/UDP-порт отправителя/получателя (в случае поддержки маршрутизации на основании информации 4 уровня), порт, через который пришёл пакет. Оптимизация маршрутизации при этом строится на идее, что все пакеты с одинаковыми признаками должны обрабатываться одинаково (по одинаковым правилам), при этом правила проверяются только для первого пакета в потоке (при появлении пакета с набором признаков, не укладывающимся в существующие потоки, создаётся новый поток), по результатам анализа этого пакета формируется статический шаблон, который и используется для определения правил коммутации приходящих пакетов (внутри потока).

Аппаратная маршрутизация Статические шаблоны потоков подразумевают разделение всех входящих в маршрутизатор IP-пакетов на виртуальные потоки; каждый поток характеризуется набором признаков для пакета такие как: IP-адресами отправителя/получателя, TCP/UDP-порт отправителя/получателя (в случае поддержки маршрутизации на основании информации 4 уровня), порт, через который пришёл пакет. Оптимизация маршрутизации при этом строится на идее, что все пакеты с одинаковыми признаками должны обрабатываться одинаково (по одинаковым правилам), при этом правила проверяются только для первого пакета в потоке (при появлении пакета с набором признаков, не укладывающимся в существующие потоки, создаётся новый поток), по результатам анализа этого пакета формируется статический шаблон, который и используется для определения правил коммутации приходящих пакетов (внутри потока).

Аппаратная маршрутизация Динамически адаптируемые таблицы используют правила маршрутизации "напрямую", используя маску и номер сети из таблицы маршрутизации для проверки пакета и определения порта, на который нужно передать пакет. При этом изменения в таблице маршрутизации (в результате работы, например, протоколов маршрутизации/резервирования) сразу же влияют на обработку всех новопришедших пакетов. Динамически адаптируемые таблицы также позволяют легко реализовывать быструю (аппаратную) проверку списков доступа.

Аппаратная маршрутизация Динамически адаптируемые таблицы используют правила маршрутизации "напрямую", используя маску и номер сети из таблицы маршрутизации для проверки пакета и определения порта, на который нужно передать пакет. При этом изменения в таблице маршрутизации (в результате работы, например, протоколов маршрутизации/резервирования) сразу же влияют на обработку всех новопришедших пакетов. Динамически адаптируемые таблицы также позволяют легко реализовывать быструю (аппаратную) проверку списков доступа.

Программная маршрутизация выполняется либо специализированным ПО маршрутизаторов (в случае, когда аппаратные методы не могут быть использованы, например, в случае организации туннелей), либо программным обеспечением на компьютере. В общем случае, любой компьютер осуществляет маршрутизацию своих собственных исходящих пакетов (как минимум, для разделения пакетов, отправляемых на шлюз по умолчанию и пакетов, предназначенных узлам в локальном сегменте сети). Для маршрутизации чужих IP-пакетов, а также построения таблиц маршрутизации используется различное ПО:

Программная маршрутизация выполняется либо специализированным ПО маршрутизаторов (в случае, когда аппаратные методы не могут быть использованы, например, в случае организации туннелей), либо программным обеспечением на компьютере. В общем случае, любой компьютер осуществляет маршрутизацию своих собственных исходящих пакетов (как минимум, для разделения пакетов, отправляемых на шлюз по умолчанию и пакетов, предназначенных узлам в локальном сегменте сети). Для маршрутизации чужих IP-пакетов, а также построения таблиц маршрутизации используется различное ПО:

Стати ческая маршрутиза ция - вид маршрутизации, при котором маршруты указываются в явном виде при конфигурации маршрутизатора. Вся маршрутизация при этом происходит без участия каких-либо протоколов маршрутизации.

Стати ческая маршрутиза ция - вид маршрутизации, при котором маршруты указываются в явном виде при конфигурации маршрутизатора. Вся маршрутизация при этом происходит без участия каких-либо протоколов маршрутизации.

Стати ческая маршрутиза ция При задании статического маршрута указывается: Адрес сети (на которую маршрутизируется трафик), маска сети Адрес шлюза (узла), который отвечает за дальнейшую маршрутизацию (или подключен к маршрутизируемой сети напрямую) (опционально) метрика (иногда именуется также "ценой") маршрута. При наличии нескольких маршрутов на одну и ту же сеть некоторые маршрутизаторы выбирают маршрут с минимальной метрикой

Стати ческая маршрутиза ция При задании статического маршрута указывается: Адрес сети (на которую маршрутизируется трафик), маска сети Адрес шлюза (узла), который отвечает за дальнейшую маршрутизацию (или подключен к маршрутизируемой сети напрямую) (опционально) метрика (иногда именуется также "ценой") маршрута. При наличии нескольких маршрутов на одну и ту же сеть некоторые маршрутизаторы выбирают маршрут с минимальной метрикой

Достоинства Статической Маршрутизации Лёгкость отладки и конфигурирования в малых сетях. Отсутствие дополнительных накладных расходов (из-за отсутствия протоколов маршрутизации) Мгновенная готовность (не требуется интервал для конфигурирования/подстройки) Низкая нагрузка на процессор маршрутизатора Предсказуемость в каждый момент времени

Достоинства Статической Маршрутизации Лёгкость отладки и конфигурирования в малых сетях. Отсутствие дополнительных накладных расходов (из-за отсутствия протоколов маршрутизации) Мгновенная готовность (не требуется интервал для конфигурирования/подстройки) Низкая нагрузка на процессор маршрутизатора Предсказуемость в каждый момент времени

Недостатки Статической маршрутизации Очень плохое масштабирование (добавление (N+1)-ой сети потребует сделать 2*(N+1) записей о маршрутах, причём на большинстве маршрутизаторов таблица маршрутов будет различной, при N>3 -4 процесс конфигурирования становится весьма трудоёмким). Низкая устойчивость к повреждениям линий связи (особенно, в ситуациях, когда обрыв происходит между устройствами второго уровня и порт маршрутизатора не получает статус down). Отсутствие динамического балансирования нагрузки Необходимость в ведении отдельной документации к маршрутам, проблема синхронизации документации и реальных маршрутов.

Недостатки Статической маршрутизации Очень плохое масштабирование (добавление (N+1)-ой сети потребует сделать 2*(N+1) записей о маршрутах, причём на большинстве маршрутизаторов таблица маршрутов будет различной, при N>3 -4 процесс конфигурирования становится весьма трудоёмким). Низкая устойчивость к повреждениям линий связи (особенно, в ситуациях, когда обрыв происходит между устройствами второго уровня и порт маршрутизатора не получает статус down). Отсутствие динамического балансирования нагрузки Необходимость в ведении отдельной документации к маршрутам, проблема синхронизации документации и реальных маршрутов.

Алгоритмы маршрутизации применяются для определения наилучшего пути пакетов от источника к приёмнику и являются основой любого протокола маршрутизации. Для формулирования алгоритмов маршрутизации сеть рассматривается как граф. При этом маршрутизаторы являются узлами, а физические линии между маршрутизаторами — рёбрами соответствующего графа. Каждой грани графа присваивается определённое число — стоимость, зависящая от физической длины линии, скорости передачи данных по линии или финансовой стоимости линии.

Алгоритмы маршрутизации применяются для определения наилучшего пути пакетов от источника к приёмнику и являются основой любого протокола маршрутизации. Для формулирования алгоритмов маршрутизации сеть рассматривается как граф. При этом маршрутизаторы являются узлами, а физические линии между маршрутизаторами — рёбрами соответствующего графа. Каждой грани графа присваивается определённое число — стоимость, зависящая от физической длины линии, скорости передачи данных по линии или финансовой стоимости линии.

Протокол маршрутизации — сетевой протокол, используемый маршрутизаторами для определения возможных маршрутов следования данных в составной компьютерной сети. Применение протокола маршрутизации позволяет избежать ручного ввода всех допустимых маршрутов, что, в свою очередь, снижает количество ошибок, обеспечивает согласованность действий всех маршрутизаторов в сети и облегчает труд администраторов.

Протокол маршрутизации — сетевой протокол, используемый маршрутизаторами для определения возможных маршрутов следования данных в составной компьютерной сети. Применение протокола маршрутизации позволяет избежать ручного ввода всех допустимых маршрутов, что, в свою очередь, снижает количество ошибок, обеспечивает согласованность действий всех маршрутизаторов в сети и облегчает труд администраторов.

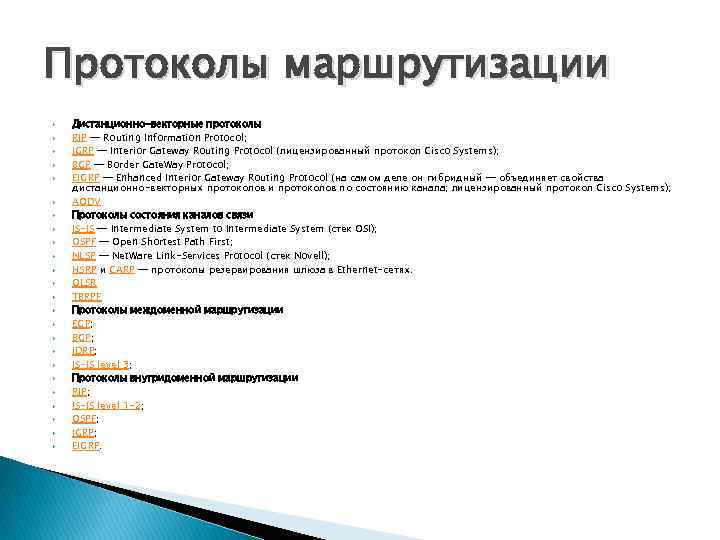

Протоколы маршрутизации делятся на два вида, зависящие от типов алгоритмов, на которых они основаны: Дистанционно-векторные протоколы, основаны на Distance Vector Algorithm (DVA); Протоколы состояния каналов связи, основаны на Link State Algorithm (LSA). Так же протоколы маршрутизации делятся на два вида в зависимости от сферы применения: Междоменной маршрутизации; Внутридоменной маршрутизации.

Протоколы маршрутизации делятся на два вида, зависящие от типов алгоритмов, на которых они основаны: Дистанционно-векторные протоколы, основаны на Distance Vector Algorithm (DVA); Протоколы состояния каналов связи, основаны на Link State Algorithm (LSA). Так же протоколы маршрутизации делятся на два вида в зависимости от сферы применения: Междоменной маршрутизации; Внутридоменной маршрутизации.

Протоколы маршрутизации Дистанционно-векторные протоколы RIP — Routing Information Protocol; IGRP — Interior Gateway Routing Protocol (лицензированный протокол Cisco Systems); BGP — Border Gate. Way Protocol; EIGRP — Enhanced Interior Gateway Routing Protocol (на самом деле он гибридный — объединяет свойства дистанционно-векторных протоколов и протоколов по состоянию канала; лицензированный протокол Cisco Systems); AODV Протоколы состояния каналов связи IS-IS — Intermediate System to Intermediate System (стек OSI); OSPF — Open Shortest Path First; NLSP — Net. Ware Link-Services Protocol (стек Novell); HSRP и CARP — протоколы резервирования шлюза в Ethernet-сетях. OLSR TBRPF Протоколы междоменной маршрутизации EGP; BGP; IDRP; IS-IS level 3; Протоколы внутридоменной маршрутизации RIP; IS-IS level 1 -2; OSPF; IGRP; EIGRP.

Протоколы маршрутизации Дистанционно-векторные протоколы RIP — Routing Information Protocol; IGRP — Interior Gateway Routing Protocol (лицензированный протокол Cisco Systems); BGP — Border Gate. Way Protocol; EIGRP — Enhanced Interior Gateway Routing Protocol (на самом деле он гибридный — объединяет свойства дистанционно-векторных протоколов и протоколов по состоянию канала; лицензированный протокол Cisco Systems); AODV Протоколы состояния каналов связи IS-IS — Intermediate System to Intermediate System (стек OSI); OSPF — Open Shortest Path First; NLSP — Net. Ware Link-Services Protocol (стек Novell); HSRP и CARP — протоколы резервирования шлюза в Ethernet-сетях. OLSR TBRPF Протоколы междоменной маршрутизации EGP; BGP; IDRP; IS-IS level 3; Протоколы внутридоменной маршрутизации RIP; IS-IS level 1 -2; OSPF; IGRP; EIGRP.

Сетевые сервисы Взаимодействие компьютеров между собой, а также с другим активным сетевым оборудованием, в TCP/IP-сетях организовано на основе использования сетевых служб, которые обеспечиваются специальными процессами сетевой операционной системы (ОС) — демонами в UNIX-подобных ОС, службами в ОС семейства Windows и т. п.

Сетевые сервисы Взаимодействие компьютеров между собой, а также с другим активным сетевым оборудованием, в TCP/IP-сетях организовано на основе использования сетевых служб, которые обеспечиваются специальными процессами сетевой операционной системы (ОС) — демонами в UNIX-подобных ОС, службами в ОС семейства Windows и т. п.

Сетевые сервисы Специальные процессы операционной системы (демоны, службы) создают «слушающий» сокет и «привязывают» его к определённому порту (пассивное открытие соединения), обеспечивая тем самым возможность другим компьютерам обратиться к данной службе. Клиентская программа или процесс создаёт запрос на открытие сокета с указанием IP-адреса и порта сервера, в результате чего устанавливается соединение, позволяющее взаимодействовать двум компьютерам с использованием соответствующего сетевого протокола прикладного уровня.

Сетевые сервисы Специальные процессы операционной системы (демоны, службы) создают «слушающий» сокет и «привязывают» его к определённому порту (пассивное открытие соединения), обеспечивая тем самым возможность другим компьютерам обратиться к данной службе. Клиентская программа или процесс создаёт запрос на открытие сокета с указанием IP-адреса и порта сервера, в результате чего устанавливается соединение, позволяющее взаимодействовать двум компьютерам с использованием соответствующего сетевого протокола прикладного уровня.

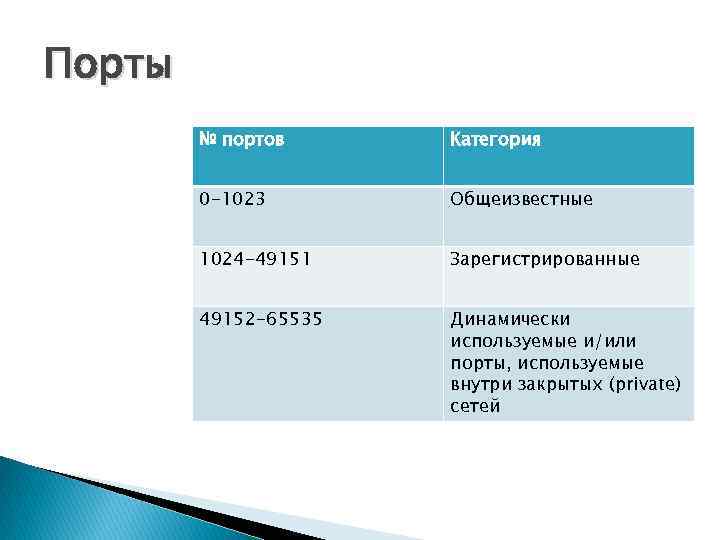

Порты № портов Категория 0 -1023 Общеизвестные 1024 -49151 Зарегистрированные 49152 -65535 Динамически используемые и/или порты, используемые внутри закрытых (private) сетей

Порты № портов Категория 0 -1023 Общеизвестные 1024 -49151 Зарегистрированные 49152 -65535 Динамически используемые и/или порты, используемые внутри закрытых (private) сетей

Общеизвестные порты Номера портов назначены IANA и на большинстве систем могут быть использованы исключительно процессами системы (или пользователя root) или прикладными программами, запущенными привилегированными пользователями. Не должны использоваться без регистрации IANA. Процедура регистрации определена в разделе 19. 9 RFC 4340

Общеизвестные порты Номера портов назначены IANA и на большинстве систем могут быть использованы исключительно процессами системы (или пользователя root) или прикладными программами, запущенными привилегированными пользователями. Не должны использоваться без регистрации IANA. Процедура регистрации определена в разделе 19. 9 RFC 4340

Зарегистрированные порты Номера портов включены в каталог IANA и на большинстве систем могут быть использованы процессами обычных пользователей или программами, запущенными обычными пользователями. Не должны использоваться без регистрации IANA. Процедура регистрации определена в разделе 19. 9 RFC 4340

Зарегистрированные порты Номера портов включены в каталог IANA и на большинстве систем могут быть использованы процессами обычных пользователей или программами, запущенными обычными пользователями. Не должны использоваться без регистрации IANA. Процедура регистрации определена в разделе 19. 9 RFC 4340

Динамически используемые порты Предназначены для временного использования — в качестве клиентских портов, используемых по согласованию для частных служб, а также для тестирования приложений до регистрации выделенных портов. Эти порты не могут быть зарегистрированы

Динамически используемые порты Предназначены для временного использования — в качестве клиентских портов, используемых по согласованию для частных служб, а также для тестирования приложений до регистрации выделенных портов. Эти порты не могут быть зарегистрированы

IANA (от англ. Internet Assigned Numbers Authority — «Администрация адресного пространства Интернет» ) — американская некоммерческая организация, управляющая пространствами IP-адресов, доменов верхнего уровня, а также регистрирующая типы данных и параметры прочих протоколов Интернета.

IANA (от англ. Internet Assigned Numbers Authority — «Администрация адресного пространства Интернет» ) — американская некоммерческая организация, управляющая пространствами IP-адресов, доменов верхнего уровня, а также регистрирующая типы данных и параметры прочих протоколов Интернета.

DNS англ. Domain Name System — система доменных имён — компьютерная распределённая система для получения информации о доменах. Чаще всего используется для получения IP-адреса по имени хоста (компьютера или устройства).

DNS англ. Domain Name System — система доменных имён — компьютерная распределённая система для получения информации о доменах. Чаще всего используется для получения IP-адреса по имени хоста (компьютера или устройства).

DNS

DNS

DNS Основой DNS является представление об иерархической структуре доменного имени и зонах. Каждый сервер, отвечающий за имя, может делегировать ответственность за дальнейшую часть домена другому серверу (с административной точки зрения — другой организации или человеку), что позволяет возложить ответственность за актуальность информации на серверы различных организаций (людей), отвечающих только за «свою» часть доменного имени.

DNS Основой DNS является представление об иерархической структуре доменного имени и зонах. Каждый сервер, отвечающий за имя, может делегировать ответственность за дальнейшую часть домена другому серверу (с административной точки зрения — другой организации или человеку), что позволяет возложить ответственность за актуальность информации на серверы различных организаций (людей), отвечающих только за «свою» часть доменного имени.

Ключевые характеристики DNS • • • Распределённость администрирования. Ответственность за разные части иерархической структуры несут разные люди или организации. Распределённость хранения информации. Каждый узел сети в обязательном порядке должен хранить только те данные, которые входят в его зону ответственности и (возможно) адреса корневых DNS-серверов. Кеширование информации. Узел может хранить некоторое количество данных не из своей зоны ответственности для уменьшения нагрузки на сеть. Иерархическая структура, в которой все узлы объединены в дерево, и каждый узел может или самостоятельно определять работу нижестоящих узлов, или делегировать (передавать) их другим узлам. Резервирование. За хранение и обслуживание своих узлов (зон) отвечают (обычно) несколько серверов, разделённые как физически, так и логически, что обеспечивает сохранность данных и продолжение работы даже в случае сбоя одного из узлов.

Ключевые характеристики DNS • • • Распределённость администрирования. Ответственность за разные части иерархической структуры несут разные люди или организации. Распределённость хранения информации. Каждый узел сети в обязательном порядке должен хранить только те данные, которые входят в его зону ответственности и (возможно) адреса корневых DNS-серверов. Кеширование информации. Узел может хранить некоторое количество данных не из своей зоны ответственности для уменьшения нагрузки на сеть. Иерархическая структура, в которой все узлы объединены в дерево, и каждый узел может или самостоятельно определять работу нижестоящих узлов, или делегировать (передавать) их другим узлам. Резервирование. За хранение и обслуживание своих узлов (зон) отвечают (обычно) несколько серверов, разделённые как физически, так и логически, что обеспечивает сохранность данных и продолжение работы даже в случае сбоя одного из узлов.

DNS Первоначально преобразование между доменными и IP-адресами производилось с использованием специального текстового файла hosts, который составлялся централизованно и автоматически рассылался на каждую из машин в своей локальной сети. С ростом Сети возникла необходимость в эффективном, автоматизированном механизме, которым и стала DNS.

DNS Первоначально преобразование между доменными и IP-адресами производилось с использованием специального текстового файла hosts, который составлялся централизованно и автоматически рассылался на каждую из машин в своей локальной сети. С ростом Сети возникла необходимость в эффективном, автоматизированном механизме, которым и стала DNS.

DNS была разработана Полом Мокапетрисом в 1983 году; оригинальное описание механизмов работы содержится в RFC 882 и RFC 883. В 1987 публикация RFC 1034 и RFC 1035 изменила спецификацию DNS и отменила. RFC 882 и RFC 883 как устаревшие

DNS была разработана Полом Мокапетрисом в 1983 году; оригинальное описание механизмов работы содержится в RFC 882 и RFC 883. В 1987 публикация RFC 1034 и RFC 1035 изменила спецификацию DNS и отменила. RFC 882 и RFC 883 как устаревшие

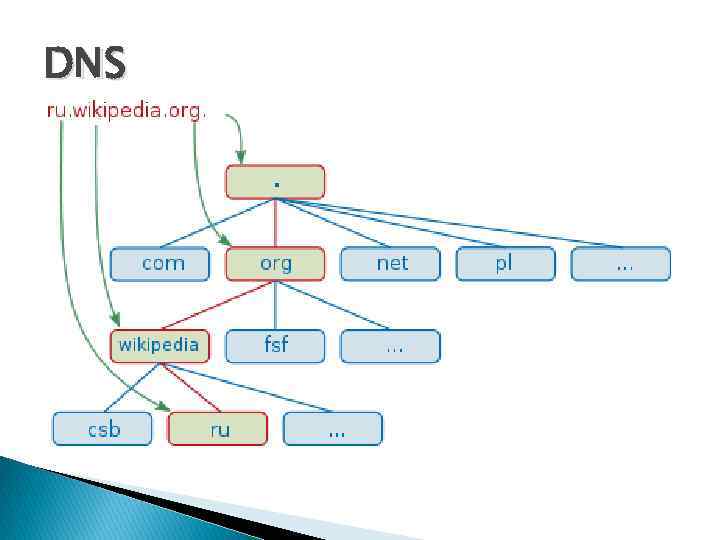

Ключевые понятия DNS Доме н (англ. domain — область) — узел в дереве имён, вместе со всеми подчинёнными ему узлами (если таковые имеются), то есть именованная ветвь или поддерево в дереве имен. Структура доменного имени отражает порядок следования узлов в иерархии; доменное имя читается слева направо от младших доменов к доменам высшего уровня (в порядке повышения значимости), корневым доменом всей системы является точка ('. '), ниже идут домены первого уровня (географические или тематические), затем — домены второго уровня, третьего и т. д. (например, для адреса ru. wikipedia. org домен первого уровня — org, второго wikipedia, третьего ru). На практике точку в конце имени часто опускают

Ключевые понятия DNS Доме н (англ. domain — область) — узел в дереве имён, вместе со всеми подчинёнными ему узлами (если таковые имеются), то есть именованная ветвь или поддерево в дереве имен. Структура доменного имени отражает порядок следования узлов в иерархии; доменное имя читается слева направо от младших доменов к доменам высшего уровня (в порядке повышения значимости), корневым доменом всей системы является точка ('. '), ниже идут домены первого уровня (географические или тематические), затем — домены второго уровня, третьего и т. д. (например, для адреса ru. wikipedia. org домен первого уровня — org, второго wikipedia, третьего ru). На практике точку в конце имени часто опускают

Ключевые понятия DNS Поддомен (англ. subdomain) — подчиненный домен. (например, wikipedia. org — поддомена org, а ru. wikipedia. org — домена wikipedia. org). Теоретически такое деление может достигать глубины 127 уровней, а каждая метка может содержать до 63 символов, пока общая длина вместе с точками не достигнет 254 символов. Но на практике регистраторы доменных имён используют более строгие ограничения. Например, если у вас есть домен вида mydomain. ru, вы можете создать для него различные поддомены вида mysite 1. mydomain. ru, mysite 2. mydomain. ru и т. д.

Ключевые понятия DNS Поддомен (англ. subdomain) — подчиненный домен. (например, wikipedia. org — поддомена org, а ru. wikipedia. org — домена wikipedia. org). Теоретически такое деление может достигать глубины 127 уровней, а каждая метка может содержать до 63 символов, пока общая длина вместе с точками не достигнет 254 символов. Но на практике регистраторы доменных имён используют более строгие ограничения. Например, если у вас есть домен вида mydomain. ru, вы можете создать для него различные поддомены вида mysite 1. mydomain. ru, mysite 2. mydomain. ru и т. д.

Ключевые понятия DNS Ресурсная запись — единица хранения и передачи информации в DNS. Каждая ресурсная запись имеет имя (то есть привязана к определенному Доменному имени, узлу в дереве имен), тип и поле данных, формат и содержание которого зависит от типа.

Ключевые понятия DNS Ресурсная запись — единица хранения и передачи информации в DNS. Каждая ресурсная запись имеет имя (то есть привязана к определенному Доменному имени, узлу в дереве имен), тип и поле данных, формат и содержание которого зависит от типа.

Ключевые понятия DNS Зона — часть дерева доменных имен (включая ресурсные записи), размещаемая как единое целое на некотором сервере доменных имен (DNS-сервере, см. ниже), а чаще — одновременно на нескольких серверах (см. ниже). Целью выделения части дерева в отдельную зону является передача ответственности (см. ниже) за соответствующий Домен другому лицу или организации, так называемое Делегирование (см. ниже). Как связная часть дерева, зона внутри тоже представляет собой дерево. Если рассматривать пространство имен DNS как структуру из зон, а не отдельных узлов/имен, тоже получается дерево; оправданно говорить о родительских и дочерних зонах, о старших и подчиненных. На практике, большинство зон 0 -го и 1 -го уровня ('. ', ru, com, …) состоят из единственного узла, которому непосредственно подчиняются дочерние зоны. В больших корпоративных доменах (2 -го и более уровней) иногда встречается образование дополнительных подчиненных уровней без выделения их в дочерние зоны.

Ключевые понятия DNS Зона — часть дерева доменных имен (включая ресурсные записи), размещаемая как единое целое на некотором сервере доменных имен (DNS-сервере, см. ниже), а чаще — одновременно на нескольких серверах (см. ниже). Целью выделения части дерева в отдельную зону является передача ответственности (см. ниже) за соответствующий Домен другому лицу или организации, так называемое Делегирование (см. ниже). Как связная часть дерева, зона внутри тоже представляет собой дерево. Если рассматривать пространство имен DNS как структуру из зон, а не отдельных узлов/имен, тоже получается дерево; оправданно говорить о родительских и дочерних зонах, о старших и подчиненных. На практике, большинство зон 0 -го и 1 -го уровня ('. ', ru, com, …) состоят из единственного узла, которому непосредственно подчиняются дочерние зоны. В больших корпоративных доменах (2 -го и более уровней) иногда встречается образование дополнительных подчиненных уровней без выделения их в дочерние зоны.

Ключевые понятия DNS Делегирование — операция передачи ответственности за часть дерева доменных имен другому лицу или организации. За счет делегирования в DNS обеспечивается распределенность администрирования и хранения. Технически делегирование выражается в выделении этой части дерева в отдельную зону, и размещении этой зоны на DNSсервере (см. ниже), управляемом этим лицом или организацией. При этом в родительскую зону включаются «склеивающие» ресурсные записи (NS и А), содержащие указатели на DNS-сервера дочерней зоны, а вся остальная информация, относящаяся к дочерней зоне, хранится уже на DNSсерверах дочерней зоны.

Ключевые понятия DNS Делегирование — операция передачи ответственности за часть дерева доменных имен другому лицу или организации. За счет делегирования в DNS обеспечивается распределенность администрирования и хранения. Технически делегирование выражается в выделении этой части дерева в отдельную зону, и размещении этой зоны на DNSсервере (см. ниже), управляемом этим лицом или организацией. При этом в родительскую зону включаются «склеивающие» ресурсные записи (NS и А), содержащие указатели на DNS-сервера дочерней зоны, а вся остальная информация, относящаяся к дочерней зоне, хранится уже на DNSсерверах дочерней зоны.

Ключевые понятия DNS • • DNS-сервер — специализированное ПО для обслуживания DNS, а также компьютер, на котором это ПО выполняется. DNS-сервер может быть ответственным за некоторые зоны и/или может перенаправлять запросы вышестоящим серверам. DNS-клиент — специализированная библиотека (или программа) для работы с DNS. В ряде случаев DNS-сервер выступает в роли DNSклиента.

Ключевые понятия DNS • • DNS-сервер — специализированное ПО для обслуживания DNS, а также компьютер, на котором это ПО выполняется. DNS-сервер может быть ответственным за некоторые зоны и/или может перенаправлять запросы вышестоящим серверам. DNS-клиент — специализированная библиотека (или программа) для работы с DNS. В ряде случаев DNS-сервер выступает в роли DNSклиента.

Ключевые понятия DNS • • Авторитетность (англ. authoritative) — признак размещения зоны на DNS-сервере. Ответы DNS-сервера могут быть двух типов: авторитетные (когда сервер заявляет, что сам отвечает за зону) и неавторитетные (англ. Nonauthoritative), когда сервер обрабатывает запрос, и возвращает ответ других серверов. В некоторых случаях вместо передачи запроса дальше DNS-сервер может вернуть уже известное ему (по запросам ранее) значение (режим кеширования). DNS-запрос (англ. DNS query) — запрос от клиента (или сервера) серверу. Запрос может быть рекурсивным или нерекурсивным

Ключевые понятия DNS • • Авторитетность (англ. authoritative) — признак размещения зоны на DNS-сервере. Ответы DNS-сервера могут быть двух типов: авторитетные (когда сервер заявляет, что сам отвечает за зону) и неавторитетные (англ. Nonauthoritative), когда сервер обрабатывает запрос, и возвращает ответ других серверов. В некоторых случаях вместо передачи запроса дальше DNS-сервер может вернуть уже известное ему (по запросам ранее) значение (режим кеширования). DNS-запрос (англ. DNS query) — запрос от клиента (или сервера) серверу. Запрос может быть рекурсивным или нерекурсивным

• • Система DNS содержит иерархию DNS-серверов, соответствующую иерархии зон. Каждая зона поддерживается как минимум одним авторитетным сервером DNS (от англ. authoritative — авторитетный), на котором расположена информация о домене. Имя и IP-адрес не тождественны — один IP-адрес может иметь множество имён, что позволяет поддерживать на одном компьютере множество вебсайтов (это называется виртуальный хостинг). Обратное тоже справедливо — одному имени может быть сопоставлено множество IP-адресов: это позволяет создавать балансировку нагрузки. Для повышения устойчивости системы используется множество серверов, содержащих идентичную информацию, а в протоколе есть средства, позволяющие поддерживать синхронность информации, расположенной на разных серверах. Существует 13 корневых серверов, их адреса практически не изменяются. Протокол DNS использует для работы TCP- или UDP-порт 53 для ответов на запросы. Традиционно запросы и ответы отправляются в виде одной UDP датаграммы.

• • Система DNS содержит иерархию DNS-серверов, соответствующую иерархии зон. Каждая зона поддерживается как минимум одним авторитетным сервером DNS (от англ. authoritative — авторитетный), на котором расположена информация о домене. Имя и IP-адрес не тождественны — один IP-адрес может иметь множество имён, что позволяет поддерживать на одном компьютере множество вебсайтов (это называется виртуальный хостинг). Обратное тоже справедливо — одному имени может быть сопоставлено множество IP-адресов: это позволяет создавать балансировку нагрузки. Для повышения устойчивости системы используется множество серверов, содержащих идентичную информацию, а в протоколе есть средства, позволяющие поддерживать синхронность информации, расположенной на разных серверах. Существует 13 корневых серверов, их адреса практически не изменяются. Протокол DNS использует для работы TCP- или UDP-порт 53 для ответов на запросы. Традиционно запросы и ответы отправляются в виде одной UDP датаграммы.

Рекурсия • • • Термином Рекурсия в DNS обозначают алгоритм поведения DNS-сервера, при котором сервер выполняет от имени клиента полный поиск нужной информации во всей системе DNS, при необходимости обращаясь к другим DNS-серверам. DNS-запрос может быть рекурсивным — требующим полного поиска, — и нерекурсивным — не требующим полного поиска. Аналогично, DNS-сервер может быть рекурсивным (умеющим выполнять полный поиск) и нерекурсивным (не умеющим выполнять полный поиск). Некоторые программы DNS-серверов, например, BIND, можно сконфигурировать так, чтобы запросы одних клиентов выполнялись рекурсивно, а запросы других — нерекурсивно.

Рекурсия • • • Термином Рекурсия в DNS обозначают алгоритм поведения DNS-сервера, при котором сервер выполняет от имени клиента полный поиск нужной информации во всей системе DNS, при необходимости обращаясь к другим DNS-серверам. DNS-запрос может быть рекурсивным — требующим полного поиска, — и нерекурсивным — не требующим полного поиска. Аналогично, DNS-сервер может быть рекурсивным (умеющим выполнять полный поиск) и нерекурсивным (не умеющим выполнять полный поиск). Некоторые программы DNS-серверов, например, BIND, можно сконфигурировать так, чтобы запросы одних клиентов выполнялись рекурсивно, а запросы других — нерекурсивно.

Рекурсия • • При ответе на нерекурсивный запрос, а также — при неумении или запрете выполнять рекурсивные запросы, — DNS-сервер либо возвращает данные о зоне, за которую он ответствен, либо возвращает адреса серверов, которые обладают большим объёмом информации о запрошенной зоне, чем отвечающий сервер, чаще всего — адреса корневых серверов. В случае рекурсивного запроса DNS-сервер опрашивает серверы (в порядке убывания уровня зон в имени), пока не найдёт ответ или не обнаружит, что домен не существует. (На практике поиск начинается с наиболее близких к искомому DNS-серверов, если информация о них есть в кеше и не устарела, сервер может не запрашивать другие DNS-серверы. )

Рекурсия • • При ответе на нерекурсивный запрос, а также — при неумении или запрете выполнять рекурсивные запросы, — DNS-сервер либо возвращает данные о зоне, за которую он ответствен, либо возвращает адреса серверов, которые обладают большим объёмом информации о запрошенной зоне, чем отвечающий сервер, чаще всего — адреса корневых серверов. В случае рекурсивного запроса DNS-сервер опрашивает серверы (в порядке убывания уровня зон в имени), пока не найдёт ответ или не обнаружит, что домен не существует. (На практике поиск начинается с наиболее близких к искомому DNS-серверов, если информация о них есть в кеше и не устарела, сервер может не запрашивать другие DNS-серверы. )

Пример • • • Предположим, мы набрали в браузере адрес ru. wikipedia. org. Браузер спрашивает у сервера DNS: «какой IP-адрес у ru. wikipedia. org» ? Однако, сервер DNS может ничего не знать не только о запрошенном имени, но даже обо всём домене wikipedia. org. В этом случае сервер обращается к корневому серверу — например, 198. 41. 0. 4. Этот сервер сообщает — «У меня нет информации о данном адресе, но я знаю, что 204. 74. 112. 1 является ответственным за зону org. » Тогда сервер DNS направляет свой запрос к 204. 74. 112. 1, но тот отвечает «У меня нет информации о данном сервере, но я знаю, что 207. 142. 131. 234 является ответственным за зону wikipedia. org. » Наконец, тот же запрос отправляется к третьему DNS-серверу и получает ответ — IP-адрес, который и передаётся клиенту — браузеру. В данном случае при разрешении имени, то есть в процессе поиска IP по имени: браузер отправил известному ему DNS-серверу рекурсивный запрос — в ответ на такой тип запроса сервер обязан вернуть «готовый результат» , то есть IP-адрес, либо сообщить об ошибке; DNS-сервер, получивший запрос от браузера, последовательно отправлял нерекурсивные запросы, на которые получал от других DNS-серверов ответы, пока не получил ответ от сервера, ответственного за запрошенную зону; остальные упоминавшиеся DNS-серверы обрабатывали запросы нерекурсивно (и, скорее всего, не стали бы обрабатывать запросы рекурсивно, даже если бы такое требование стояло в запросе). Иногда допускается, чтобы запрошенный сервер передавал рекурсивный запрос «вышестоящему» DNS-серверу и дожидался готового ответа.

Пример • • • Предположим, мы набрали в браузере адрес ru. wikipedia. org. Браузер спрашивает у сервера DNS: «какой IP-адрес у ru. wikipedia. org» ? Однако, сервер DNS может ничего не знать не только о запрошенном имени, но даже обо всём домене wikipedia. org. В этом случае сервер обращается к корневому серверу — например, 198. 41. 0. 4. Этот сервер сообщает — «У меня нет информации о данном адресе, но я знаю, что 204. 74. 112. 1 является ответственным за зону org. » Тогда сервер DNS направляет свой запрос к 204. 74. 112. 1, но тот отвечает «У меня нет информации о данном сервере, но я знаю, что 207. 142. 131. 234 является ответственным за зону wikipedia. org. » Наконец, тот же запрос отправляется к третьему DNS-серверу и получает ответ — IP-адрес, который и передаётся клиенту — браузеру. В данном случае при разрешении имени, то есть в процессе поиска IP по имени: браузер отправил известному ему DNS-серверу рекурсивный запрос — в ответ на такой тип запроса сервер обязан вернуть «готовый результат» , то есть IP-адрес, либо сообщить об ошибке; DNS-сервер, получивший запрос от браузера, последовательно отправлял нерекурсивные запросы, на которые получал от других DNS-серверов ответы, пока не получил ответ от сервера, ответственного за запрошенную зону; остальные упоминавшиеся DNS-серверы обрабатывали запросы нерекурсивно (и, скорее всего, не стали бы обрабатывать запросы рекурсивно, даже если бы такое требование стояло в запросе). Иногда допускается, чтобы запрошенный сервер передавал рекурсивный запрос «вышестоящему» DNS-серверу и дожидался готового ответа.

Рекурсия • • При рекурсивной обработке запросов все ответы проходят через DNS-сервер, и он получает возможность кэшировать их. Повторный запрос на те же имена обычно не идет дальше кэша сервера, обращения к другим серверам не происходит вообще. Допустимое время хранения ответов в кэше приходит вместе с ответами (поле TTL ресурсной записи). Рекурсивные запросы требуют больше ресурсов от сервера (и создают больше трафика), так что обычно принимаются от «известных» владельцу сервера узлов (например, провайдер предоставляет возможность делать рекурсивные запросы только своим клиентам, в корпоративной сети рекурсивные запросы принимаются только из локального сегмента). Нерекурсивные запросы обычно принимаются ото всех узлов сети (и содержательный ответ даётся только на запросы о зоне, которая размещена на узле, на DNS-запрос о других зонах обычно возвращаются адреса других серверов).

Рекурсия • • При рекурсивной обработке запросов все ответы проходят через DNS-сервер, и он получает возможность кэшировать их. Повторный запрос на те же имена обычно не идет дальше кэша сервера, обращения к другим серверам не происходит вообще. Допустимое время хранения ответов в кэше приходит вместе с ответами (поле TTL ресурсной записи). Рекурсивные запросы требуют больше ресурсов от сервера (и создают больше трафика), так что обычно принимаются от «известных» владельцу сервера узлов (например, провайдер предоставляет возможность делать рекурсивные запросы только своим клиентам, в корпоративной сети рекурсивные запросы принимаются только из локального сегмента). Нерекурсивные запросы обычно принимаются ото всех узлов сети (и содержательный ответ даётся только на запросы о зоне, которая размещена на узле, на DNS-запрос о других зонах обычно возвращаются адреса других серверов).

Обратный DNS-запрос DNS используется в первую очередь для преобразования символьных имён в IP-адреса, но он также может выполнять обратный процесс. Для этого используются уже имеющиеся средства DNS. Дело в том, что с записью DNS могут быть сопоставлены различные данные, в том числе и какое-либо символьное имя. Существует специальный домен in-addr. arpa, записи в котором используются для преобразования IP-адресов в символьные имена. Например, для получения DNSимени для адреса 11. 22. 33. 44 можно запросить у DNSсервера запись 44. 33. 22. 11. in-addr. arpa, и тот вернёт соответствующее символьное имя. Обратный порядок записи частей IP-адреса объясняется тем, что в IPадресах старшие биты расположены в начале, а в символьных DNS-именах старшие (находящиеся ближе к корню) части расположены в конце.

Обратный DNS-запрос DNS используется в первую очередь для преобразования символьных имён в IP-адреса, но он также может выполнять обратный процесс. Для этого используются уже имеющиеся средства DNS. Дело в том, что с записью DNS могут быть сопоставлены различные данные, в том числе и какое-либо символьное имя. Существует специальный домен in-addr. arpa, записи в котором используются для преобразования IP-адресов в символьные имена. Например, для получения DNSимени для адреса 11. 22. 33. 44 можно запросить у DNSсервера запись 44. 33. 22. 11. in-addr. arpa, и тот вернёт соответствующее символьное имя. Обратный порядок записи частей IP-адреса объясняется тем, что в IPадресах старшие биты расположены в начале, а в символьных DNS-именах старшие (находящиеся ближе к корню) части расположены в конце.

Записи DNS • • Записи DNS, или Ресурсные записи (англ. Resource Records, RR) — единицы хранения и передачи информации в DNS. Каждая ресурсная запись состоит из следующих полей: имя (NAME) — доменное имя, к которому привязана или которому «принадлежит» данная ресурсная запись, TTL (Time To Live) — допустимое время хранения данной ресурсной записи в кэше неответственного DNS-сервера, тип (TYPE) ресурсной записи — определяет формат и назначение данной ресурсной записи, класс (CLASS) ресурсной записи; теоретически считается, что DNS может использоваться не только с TCP/IP, но и с другими типами сетей, код в поле класс определяет тип сети, длина поля данных (RDLEN), поле данных (RDATA), формат и содержание которого зависит от типа записи.

Записи DNS • • Записи DNS, или Ресурсные записи (англ. Resource Records, RR) — единицы хранения и передачи информации в DNS. Каждая ресурсная запись состоит из следующих полей: имя (NAME) — доменное имя, к которому привязана или которому «принадлежит» данная ресурсная запись, TTL (Time To Live) — допустимое время хранения данной ресурсной записи в кэше неответственного DNS-сервера, тип (TYPE) ресурсной записи — определяет формат и назначение данной ресурсной записи, класс (CLASS) ресурсной записи; теоретически считается, что DNS может использоваться не только с TCP/IP, но и с другими типами сетей, код в поле класс определяет тип сети, длина поля данных (RDLEN), поле данных (RDATA), формат и содержание которого зависит от типа записи.

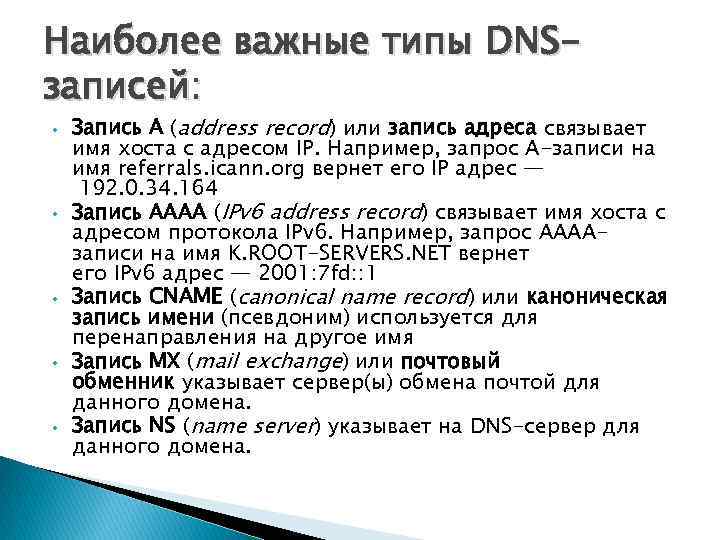

Наиболее важные типы DNSзаписей: • • • Запись A (address record) или запись адреса связывает имя хоста с адресом IP. Например, запрос A-записи на имя referrals. icann. org вернет его IP адрес — 192. 0. 34. 164 Запись AAAA (IPv 6 address record) связывает имя хоста с адресом протокола IPv 6. Например, запрос AAAAзаписи на имя K. ROOT-SERVERS. NET вернет его IPv 6 адрес — 2001: 7 fd: : 1 Запись CNAME (canonical name record) или каноническая запись имени (псевдоним) используется для перенаправления на другое имя Запись MX (mail exchange) или почтовый обменник указывает сервер(ы) обмена почтой для данного домена. Запись NS (name server) указывает на DNS-сервер для данного домена.

Наиболее важные типы DNSзаписей: • • • Запись A (address record) или запись адреса связывает имя хоста с адресом IP. Например, запрос A-записи на имя referrals. icann. org вернет его IP адрес — 192. 0. 34. 164 Запись AAAA (IPv 6 address record) связывает имя хоста с адресом протокола IPv 6. Например, запрос AAAAзаписи на имя K. ROOT-SERVERS. NET вернет его IPv 6 адрес — 2001: 7 fd: : 1 Запись CNAME (canonical name record) или каноническая запись имени (псевдоним) используется для перенаправления на другое имя Запись MX (mail exchange) или почтовый обменник указывает сервер(ы) обмена почтой для данного домена. Запись NS (name server) указывает на DNS-сервер для данного домена.

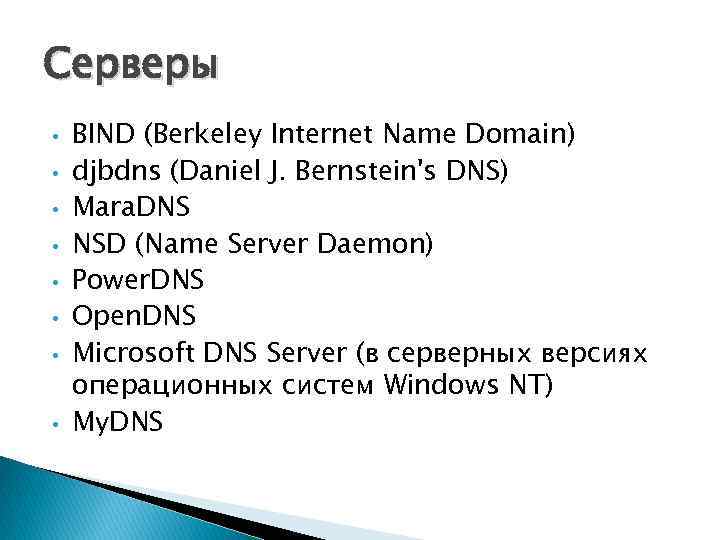

Серверы • • BIND (Berkeley Internet Name Domain) djbdns (Daniel J. Bernstein's DNS) Mara. DNS NSD (Name Server Daemon) Power. DNS Open. DNS Microsoft DNS Server (в серверных версиях операционных систем Windows NT) My. DNS

Серверы • • BIND (Berkeley Internet Name Domain) djbdns (Daniel J. Bernstein's DNS) Mara. DNS NSD (Name Server Daemon) Power. DNS Open. DNS Microsoft DNS Server (в серверных версиях операционных систем Windows NT) My. DNS

Информация о домене Многие домены верхнего уровня поддерживают сервис whois, который позволяет узнать, кому делегирован домен и другую техническую информацию

Информация о домене Многие домены верхнего уровня поддерживают сервис whois, который позволяет узнать, кому делегирован домен и другую техническую информацию

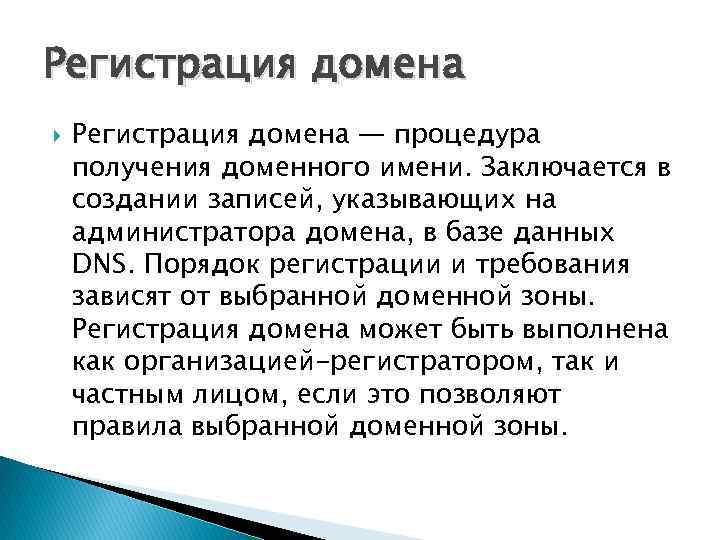

Регистрация домена — процедура получения доменного имени. Заключается в создании записей, указывающих на администратора домена, в базе данных DNS. Порядок регистрации и требования зависят от выбранной доменной зоны. Регистрация домена может быть выполнена как организацией-регистратором, так и частным лицом, если это позволяют правила выбранной доменной зоны.

Регистрация домена — процедура получения доменного имени. Заключается в создании записей, указывающих на администратора домена, в базе данных DNS. Порядок регистрации и требования зависят от выбранной доменной зоны. Регистрация домена может быть выполнена как организацией-регистратором, так и частным лицом, если это позволяют правила выбранной доменной зоны.

Документы RFC • • • RFC 1034 — Domain Names — Concepts and Facilities RFC 1035 — Domain Names — Implementation and Specification RFC 1537 — Common DNS Data File Configuration Errors RFC 1591 — Domain Name System Structure and Delegation RFC 1713 — Tools for DNS Debugging RFC 2606 — Reserved Top Level DNS Names

Документы RFC • • • RFC 1034 — Domain Names — Concepts and Facilities RFC 1035 — Domain Names — Implementation and Specification RFC 1537 — Common DNS Data File Configuration Errors RFC 1591 — Domain Name System Structure and Delegation RFC 1713 — Tools for DNS Debugging RFC 2606 — Reserved Top Level DNS Names

Туннелирование в компьютерных сетях — это метод построения сетей, при котором один сетевой протокол инкапсулируется в другой.

Туннелирование в компьютерных сетях — это метод построения сетей, при котором один сетевой протокол инкапсулируется в другой.

Туннелирование • • От обычных многоуровневых сетевых моделей (таких как OSI или TCP/IP) туннелирование отличается тем, что инкапсулируемый протокол относится к тому же или более низкому уровню, чем используемый в качестве тоннеля. Туннелирование обычно применяется для согласования транспортных протоколов либо для создания защищённого соединения между узлами сети.

Туннелирование • • От обычных многоуровневых сетевых моделей (таких как OSI или TCP/IP) туннелирование отличается тем, что инкапсулируемый протокол относится к тому же или более низкому уровню, чем используемый в качестве тоннеля. Туннелирование обычно применяется для согласования транспортных протоколов либо для создания защищённого соединения между узлами сети.

Согласование транспортных протоколов Туннель может быть использован, когда две сети с одной транспортной технологией необходимо соединить через сеть, использующую другую транспортную технологию. При этом пограничные маршрутизаторы, которые подключают объединяемые сети к транзитной, упаковывают пакеты транспортного протокола объединяемых сетей в пакеты транспортного протокола транзитной сети. Второй пограничный маршрутизатор выполняет обратную операцию.

Согласование транспортных протоколов Туннель может быть использован, когда две сети с одной транспортной технологией необходимо соединить через сеть, использующую другую транспортную технологию. При этом пограничные маршрутизаторы, которые подключают объединяемые сети к транзитной, упаковывают пакеты транспортного протокола объединяемых сетей в пакеты транспортного протокола транзитной сети. Второй пограничный маршрутизатор выполняет обратную операцию.

Туннелирование может быть использовано для транспортных протоколов любого уровня. Например, протокол сетевого уровня Х. 25 может быть инкапсулирован в протокол транспортного уровня TCP, или же протокол сетевого уровня IP может быть инкапсулирован в протокол сетевого уровня Х. 25. Для согласования сетей на сетевом уровне могут быть использованы многопротокольные и инкапсулирующие маршрутизаторы, а также программные и аппаратные шлюзы.

Туннелирование может быть использовано для транспортных протоколов любого уровня. Например, протокол сетевого уровня Х. 25 может быть инкапсулирован в протокол транспортного уровня TCP, или же протокол сетевого уровня IP может быть инкапсулирован в протокол сетевого уровня Х. 25. Для согласования сетей на сетевом уровне могут быть использованы многопротокольные и инкапсулирующие маршрутизаторы, а также программные и аппаратные шлюзы.

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет)

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет)

VPN Несмотря на то, что коммуникации осуществляются по сетям с меньшим неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений)

VPN Несмотря на то, что коммуникации осуществляются по сетям с меньшим неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений)

VPN В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узелсеть и сеть-сеть

VPN В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узелсеть и сеть-сеть