c1c8e3927cbac38ad69a6c1687541bd4.ppt

- Количество слайдов: 21

Symantec Endpoint Protection v 11

Symantec Endpoint Protection v 11

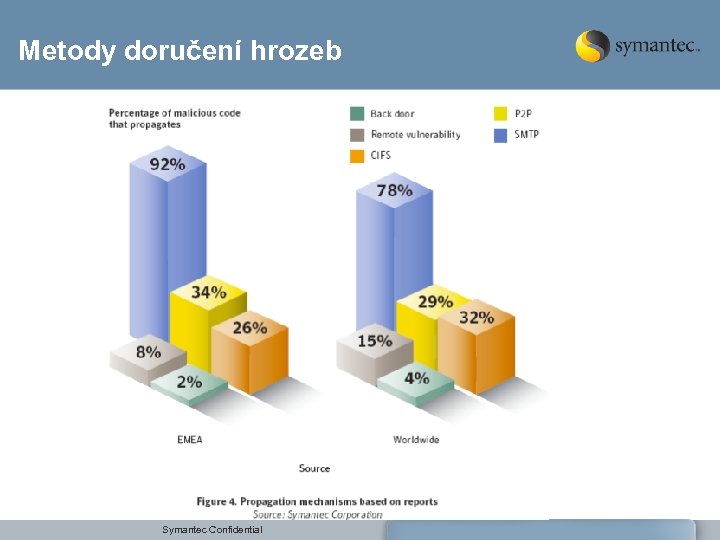

Metody doručení hrozeb Symantec Confidential

Metody doručení hrozeb Symantec Confidential

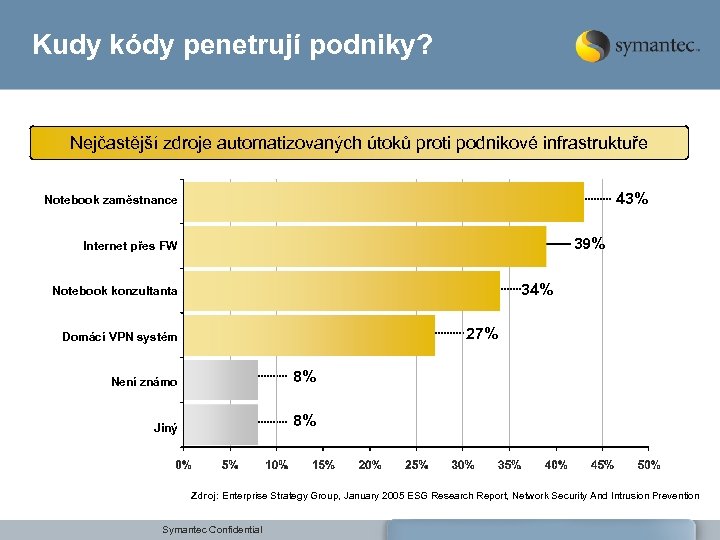

Kudy kódy penetrují podniky? Nejčastější zdroje automatizovaných útoků proti podnikové infrastruktuře 43% Notebook zaměstnance 39% Internet přes FW 34% Notebook konzultanta 27% Domácí VPN systém Není známo 8% Jiný 8% Zdroj: Enterprise Strategy Group, January 2005 ESG Research Report, Network Security And Intrusion Prevention Symantec Confidential

Kudy kódy penetrují podniky? Nejčastější zdroje automatizovaných útoků proti podnikové infrastruktuře 43% Notebook zaměstnance 39% Internet přes FW 34% Notebook konzultanta 27% Domácí VPN systém Není známo 8% Jiný 8% Zdroj: Enterprise Strategy Group, January 2005 ESG Research Report, Network Security And Intrusion Prevention Symantec Confidential

Projekt „Hamlet”

Projekt „Hamlet”

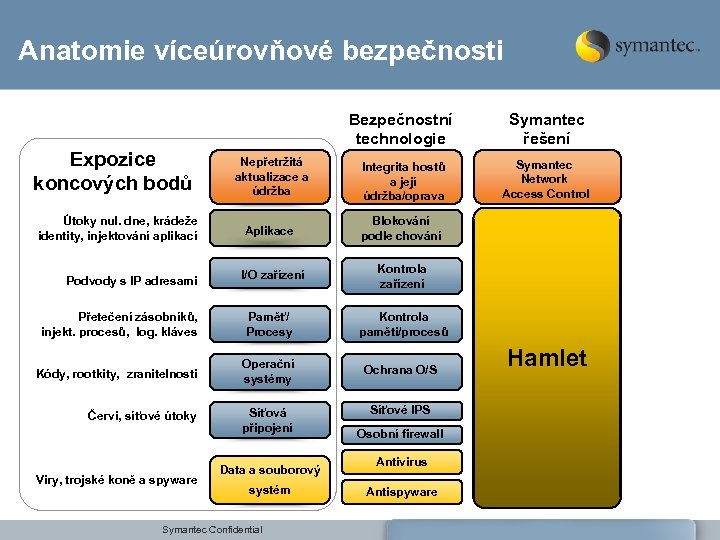

Anatomie víceúrovňové bezpečnosti Bezpečnostní technologie Expozice koncových bodů Útoky nul. dne, krádeže identity, injektování aplikací Podvody s IP adresami Symantec řešení Nepřetržitá aktualizace a údržba Integrita hostů a její údržba/oprava Symantec Network Access Control Aplikace Blokování podle chování Symantec Confidence Online I/O zařízení Kontrola zařízení Symantec Sygate Enterprise Protection Přetečení zásobníků, injekt. procesů, log. kláves Paměť/ Procesy Kontrola paměti/procesů Kódy, rootkity, zranitelnosti Operační systémy Ochrana O/S Symantec Client Security Červi, síťové útoky Síťová připojení Síťové IPS Symantec Mobile Security Viry, trojské koně a spyware Data a souborový systém Symantec Confidential Osobní firewall Antivirus Antispyware Symantec Critical System Protection Hamlet Symantec Anti. Virus

Anatomie víceúrovňové bezpečnosti Bezpečnostní technologie Expozice koncových bodů Útoky nul. dne, krádeže identity, injektování aplikací Podvody s IP adresami Symantec řešení Nepřetržitá aktualizace a údržba Integrita hostů a její údržba/oprava Symantec Network Access Control Aplikace Blokování podle chování Symantec Confidence Online I/O zařízení Kontrola zařízení Symantec Sygate Enterprise Protection Přetečení zásobníků, injekt. procesů, log. kláves Paměť/ Procesy Kontrola paměti/procesů Kódy, rootkity, zranitelnosti Operační systémy Ochrana O/S Symantec Client Security Červi, síťové útoky Síťová připojení Síťové IPS Symantec Mobile Security Viry, trojské koně a spyware Data a souborový systém Symantec Confidential Osobní firewall Antivirus Antispyware Symantec Critical System Protection Hamlet Symantec Anti. Virus

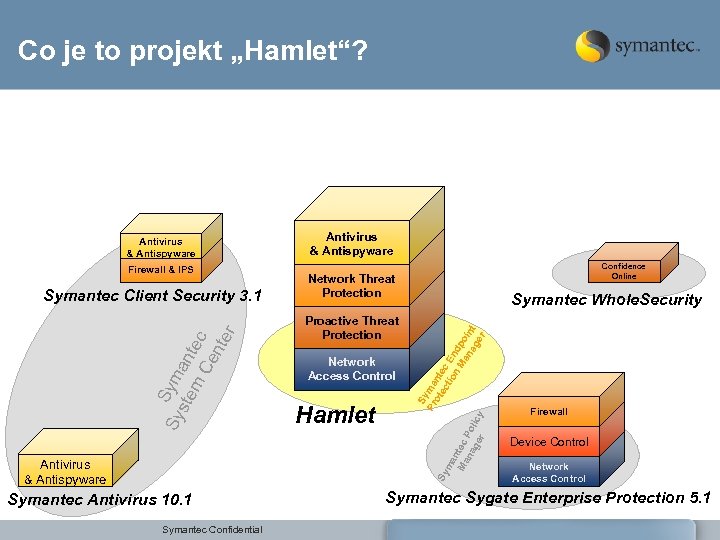

Co je to projekt „Hamlet“? Firewall & IPS Sy Sym ste an m tec Ce nte r Symantec Client Security 3. 1 Antivirus & Antispyware Symantec Antivirus 10. 1 Symantec Confidential Antivirus & Antispyware Confidence Online Network Threat Protection Proactive Threat Protection Network Access Control Hamlet Symantec Whole. Security Sy Pr ma ot nte Sy ec ma tio c En nte n Ma dpo Ma c na int na Po ge licy ge r r Antivirus & Antispyware Firewall Device Control Network Access Control Symantec Sygate Enterprise Protection 5. 1

Co je to projekt „Hamlet“? Firewall & IPS Sy Sym ste an m tec Ce nte r Symantec Client Security 3. 1 Antivirus & Antispyware Symantec Antivirus 10. 1 Symantec Confidential Antivirus & Antispyware Confidence Online Network Threat Protection Proactive Threat Protection Network Access Control Hamlet Symantec Whole. Security Sy Pr ma ot nte Sy ec ma tio c En nte n Ma dpo Ma c na int na Po ge licy ge r r Antivirus & Antispyware Firewall Device Control Network Access Control Symantec Sygate Enterprise Protection 5. 1

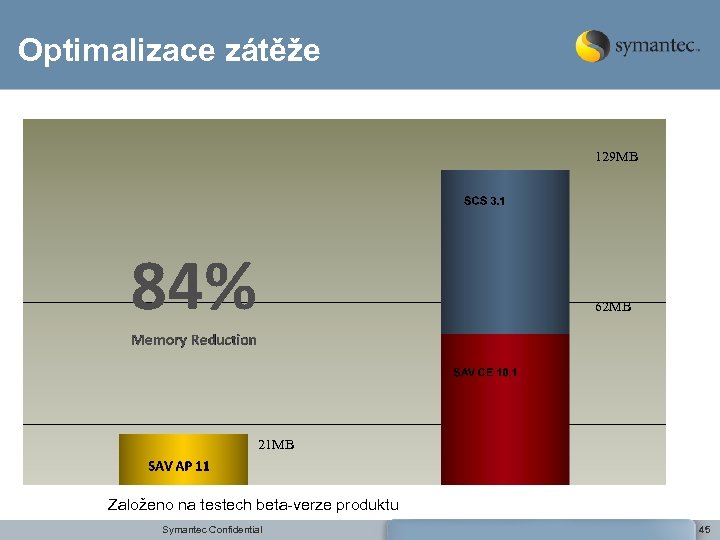

Optimalizace zátěže 129 MB 62 MB 21 MB Založeno na testech beta-verze produktu Symantec Confidential 45

Optimalizace zátěže 129 MB 62 MB 21 MB Založeno na testech beta-verze produktu Symantec Confidential 45

Proaktivní strategie

Proaktivní strategie

Strategie 1: blokování dle chování Myšlenka: Přerušit nežádoucí chování každé aplikace v systému a v reálném čase blokovat její útočné aktivity. Zvažte jak antivirové léky blokují skutečné virové nákazy… Každý virus má svůj životní cyklus. . . přerušte životní cyklus a přerušíte virus. Symantec Confidential

Strategie 1: blokování dle chování Myšlenka: Přerušit nežádoucí chování každé aplikace v systému a v reálném čase blokovat její útočné aktivity. Zvažte jak antivirové léky blokují skutečné virové nákazy… Každý virus má svůj životní cyklus. . . přerušte životní cyklus a přerušíte virus. Symantec Confidential

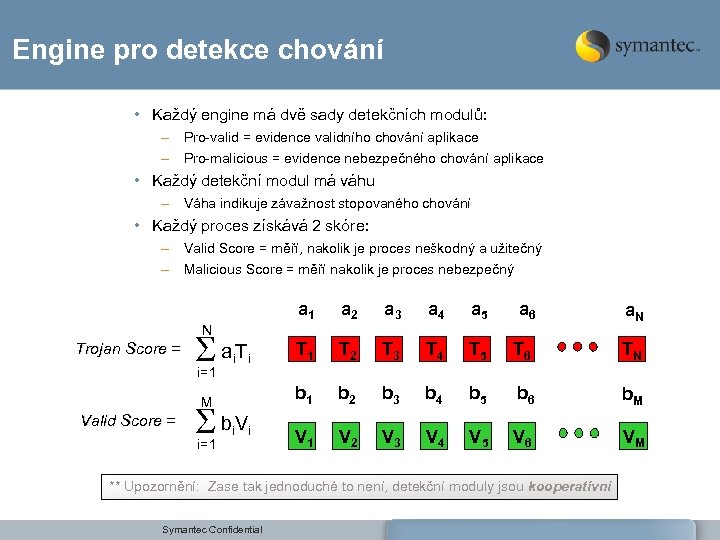

Engine pro detekce chování • Každý engine má dvě sady detekčních modulů: – Pro-valid = evidence validního chování aplikace – Pro-malicious = evidence nebezpečného chování aplikace • Každý detekční modul má váhu – Váha indikuje závažnost stopovaného chování • Každý proces získává 2 skóre: – Valid Score = měří, nakolik je proces neškodný a užitečný – Malicious Score = měří nakolik je proces nebezpečný a 1 a 2 a 3 a 4 a 5 a 6 T 1 T 2 T 3 T 4 T 5 T 6 TN b 1 b 2 b 3 b 4 b 5 b 6 b. M V 1 V 2 V 3 V 4 V 5 V 6 VM N Trojan Score = S a. T i=1 i i M Valid Score = S b. V i=1 i i ** Upozornění: Zase tak jednoduché to není, detekční moduly jsou kooperativní Symantec Confidential a. N

Engine pro detekce chování • Každý engine má dvě sady detekčních modulů: – Pro-valid = evidence validního chování aplikace – Pro-malicious = evidence nebezpečného chování aplikace • Každý detekční modul má váhu – Váha indikuje závažnost stopovaného chování • Každý proces získává 2 skóre: – Valid Score = měří, nakolik je proces neškodný a užitečný – Malicious Score = měří nakolik je proces nebezpečný a 1 a 2 a 3 a 4 a 5 a 6 T 1 T 2 T 3 T 4 T 5 T 6 TN b 1 b 2 b 3 b 4 b 5 b 6 b. M V 1 V 2 V 3 V 4 V 5 V 6 VM N Trojan Score = S a. T i=1 i i M Valid Score = S b. V i=1 i i ** Upozornění: Zase tak jednoduché to není, detekční moduly jsou kooperativní Symantec Confidential a. N

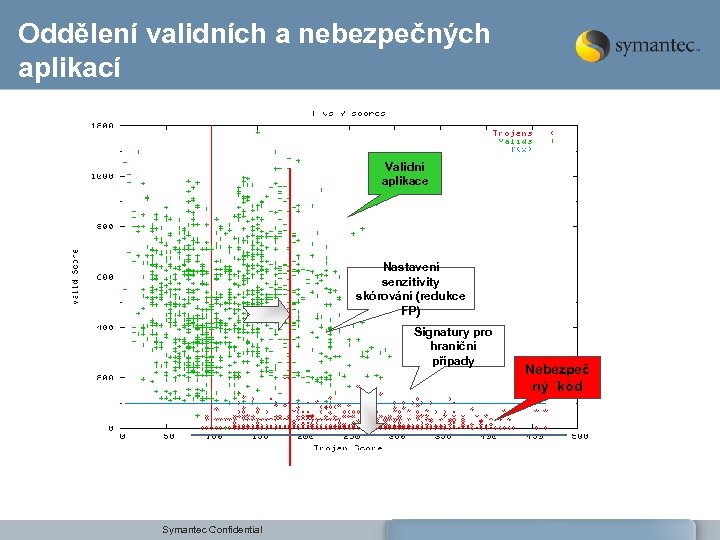

Oddělení validních a nebezpečných aplikací Validní aplikace Nastavení senzitivity skórování (redukce FP) Signatury pro hraniční případy Symantec Confidential Nebezpeč ný ´kód

Oddělení validních a nebezpečných aplikací Validní aplikace Nastavení senzitivity skórování (redukce FP) Signatury pro hraniční případy Symantec Confidential Nebezpeč ný ´kód

Strategie 2: generické blokování Myšlenka: Pouze správně vybroušený klíč může otevřít zámek, pouze správně “vybroušený” červ může otevřít zranitelnost Krok 1: Charakterizuj “tvar” nové zranitelnosti Krok 2: Použij tento tvar jako signaturu, kontroluj síťový provoz a blokuj vše, co se s ní shoduje Symantec Confidential Lze blokovat zcela nové červy a to bez potřeby znát jejich kód (tj. čekat na výskyt)

Strategie 2: generické blokování Myšlenka: Pouze správně vybroušený klíč může otevřít zámek, pouze správně “vybroušený” červ může otevřít zranitelnost Krok 1: Charakterizuj “tvar” nové zranitelnosti Krok 2: Použij tento tvar jako signaturu, kontroluj síťový provoz a blokuj vše, co se s ní shoduje Symantec Confidential Lze blokovat zcela nové červy a to bez potřeby znát jejich kód (tj. čekat na výskyt)

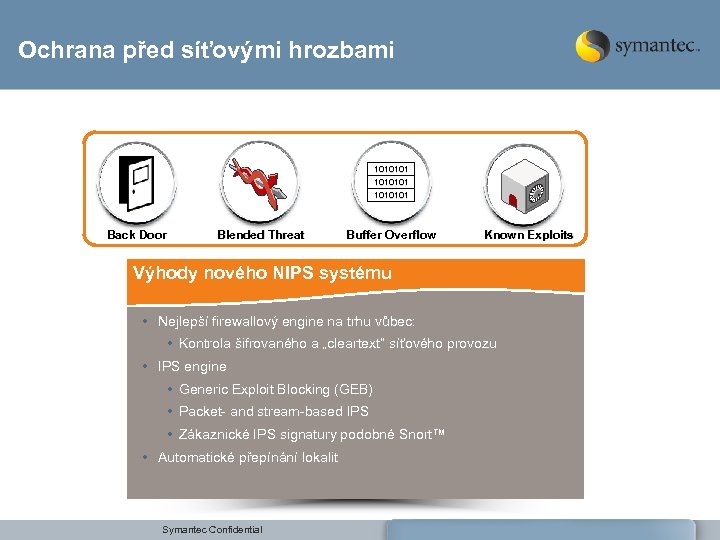

Ochrana před síťovými hrozbami 1010101 Back Door Blended Threat Buffer Overflow Known Exploits Výhody nového NIPS systému • Nejlepší firewallový engine na trhu vůbec: • Kontrola šifrovaného a „cleartext“ síťového provozu • IPS engine • Generic Exploit Blocking (GEB) • Packet- and stream-based IPS • Zákaznické IPS signatury podobné Snort™ • Automatické přepínání lokalit Symantec Confidential

Ochrana před síťovými hrozbami 1010101 Back Door Blended Threat Buffer Overflow Known Exploits Výhody nového NIPS systému • Nejlepší firewallový engine na trhu vůbec: • Kontrola šifrovaného a „cleartext“ síťového provozu • IPS engine • Generic Exploit Blocking (GEB) • Packet- and stream-based IPS • Zákaznické IPS signatury podobné Snort™ • Automatické přepínání lokalit Symantec Confidential

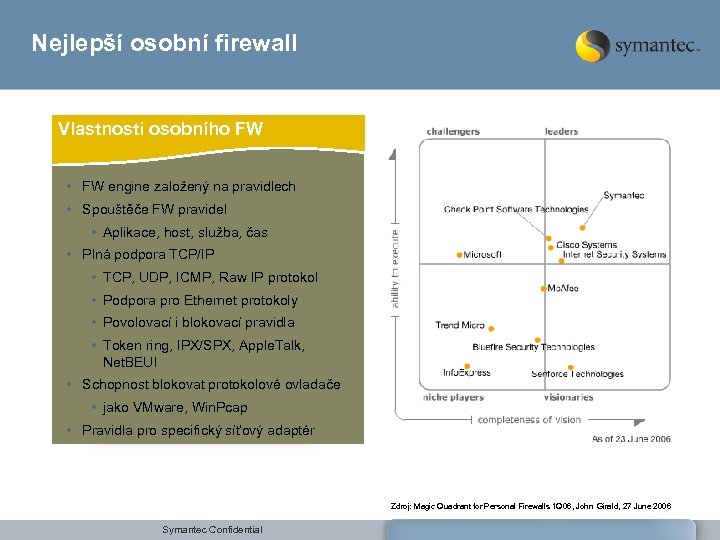

Nejlepší osobní firewall Vlastnosti osobního FW • FW engine založený na pravidlech • Spouštěče FW pravidel • Aplikace, host, služba, čas • Plná podpora TCP/IP • TCP, UDP, ICMP, Raw IP protokol • Podpora pro Ethernet protokoly • Povolovací i blokovací pravidla • Token ring, IPX/SPX, Apple. Talk, Net. BEUI • Schopnost blokovat protokolové ovladače • jako VMware, Win. Pcap • Pravidla pro specifický síťový adaptér Zdroj: Magic Quadrant for Personal Firewalls 1 Q 06, John Girald, 27 June 2006 Symantec Confidential

Nejlepší osobní firewall Vlastnosti osobního FW • FW engine založený na pravidlech • Spouštěče FW pravidel • Aplikace, host, služba, čas • Plná podpora TCP/IP • TCP, UDP, ICMP, Raw IP protokol • Podpora pro Ethernet protokoly • Povolovací i blokovací pravidla • Token ring, IPX/SPX, Apple. Talk, Net. BEUI • Schopnost blokovat protokolové ovladače • jako VMware, Win. Pcap • Pravidla pro specifický síťový adaptér Zdroj: Magic Quadrant for Personal Firewalls 1 Q 06, John Girald, 27 June 2006 Symantec Confidential

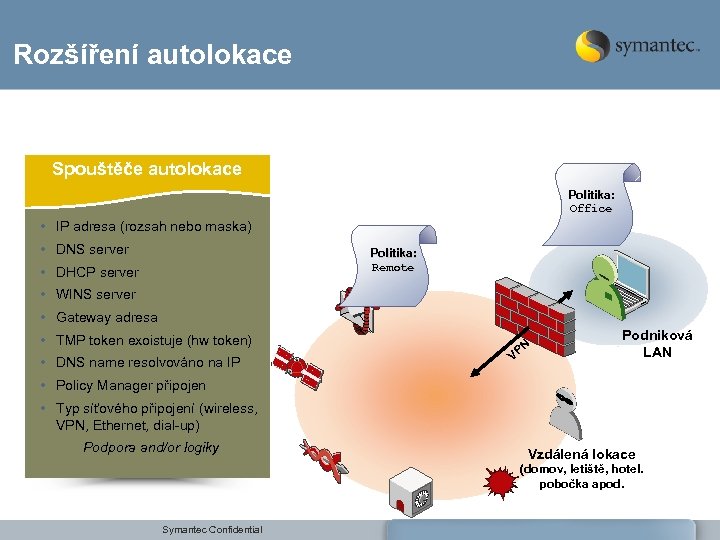

Rozšíření autolokace Spouštěče autolokace Politika: Office • IP adresa (rozsah nebo maska) • DNS server Politika: Remote • DHCP server • WINS server • Gateway adresa • TMP token exoistuje (hw token) • DNS name resolvováno na IP N VP Podniková LAN • Policy Manager připojen • Typ síťového připojení (wireless, VPN, Ethernet, dial-up) Podpora and/or logiky Vzdálená lokace (domov, letiště, hotel. pobočka apod. Symantec Confidential

Rozšíření autolokace Spouštěče autolokace Politika: Office • IP adresa (rozsah nebo maska) • DNS server Politika: Remote • DHCP server • WINS server • Gateway adresa • TMP token exoistuje (hw token) • DNS name resolvováno na IP N VP Podniková LAN • Policy Manager připojen • Typ síťového připojení (wireless, VPN, Ethernet, dial-up) Podpora and/or logiky Vzdálená lokace (domov, letiště, hotel. pobočka apod. Symantec Confidential

Strategie 3: Packet Inspection Myšlenka: Přerušení datových streamů na gatewayi a na hostech, předání pouze těch dat, které splňují protokolární normy a standardy Internetu. Standard: Pouze zavazadlo, měřící 9”x 14”x 22” palců bude propuštěno do zavazadlové schránky v letadle. Code Red, Slammer a Blaster – všechny tyto kódy mohly být pomocí takové technologie ihned zastaveny (bez definic). Symantec Confidential

Strategie 3: Packet Inspection Myšlenka: Přerušení datových streamů na gatewayi a na hostech, předání pouze těch dat, které splňují protokolární normy a standardy Internetu. Standard: Pouze zavazadlo, měřící 9”x 14”x 22” palců bude propuštěno do zavazadlové schránky v letadle. Code Red, Slammer a Blaster – všechny tyto kódy mohly být pomocí takové technologie ihned zastaveny (bez definic). Symantec Confidential

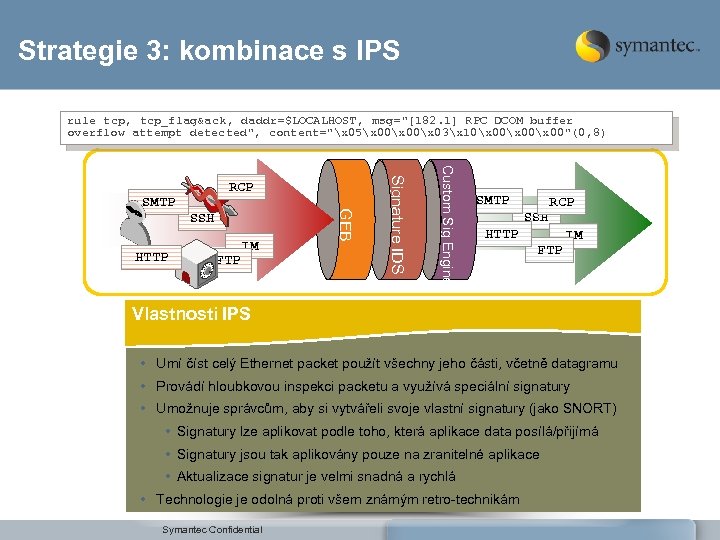

Strategie 3: kombinace s IPS rule tcp, tcp_flag&ack, daddr=$LOCALHOST, msg="[182. 1] RPC DCOM buffer overflow attempt detected", content="x 05x 00x 03x 10x 00x 00"(0, 8) HTTP FTP IM Custom Sig Engine SSH GEB SMTP Signature IDS RCP SMTP SSH RCP HTTP FTP IM Vlastnosti IPS • Umí číst celý Ethernet packet použít všechny jeho části, včetně datagramu • Provádí hloubkovou inspekci packetu a využívá speciální signatury • Umožnuje správcům, aby si vytvářeli svoje vlastní signatury (jako SNORT) • Signatury lze aplikovat podle toho, která aplikace data posílá/přijímá • Signatury jsou tak aplikovány pouze na zranitelné aplikace • Aktualizace signatur je velmi snadná a rychlá • Technologie je odolná proti všem známým retro-technikám Symantec Confidential

Strategie 3: kombinace s IPS rule tcp, tcp_flag&ack, daddr=$LOCALHOST, msg="[182. 1] RPC DCOM buffer overflow attempt detected", content="x 05x 00x 03x 10x 00x 00"(0, 8) HTTP FTP IM Custom Sig Engine SSH GEB SMTP Signature IDS RCP SMTP SSH RCP HTTP FTP IM Vlastnosti IPS • Umí číst celý Ethernet packet použít všechny jeho části, včetně datagramu • Provádí hloubkovou inspekci packetu a využívá speciální signatury • Umožnuje správcům, aby si vytvářeli svoje vlastní signatury (jako SNORT) • Signatury lze aplikovat podle toho, která aplikace data posílá/přijímá • Signatury jsou tak aplikovány pouze na zranitelné aplikace • Aktualizace signatur je velmi snadná a rychlá • Technologie je odolná proti všem známým retro-technikám Symantec Confidential

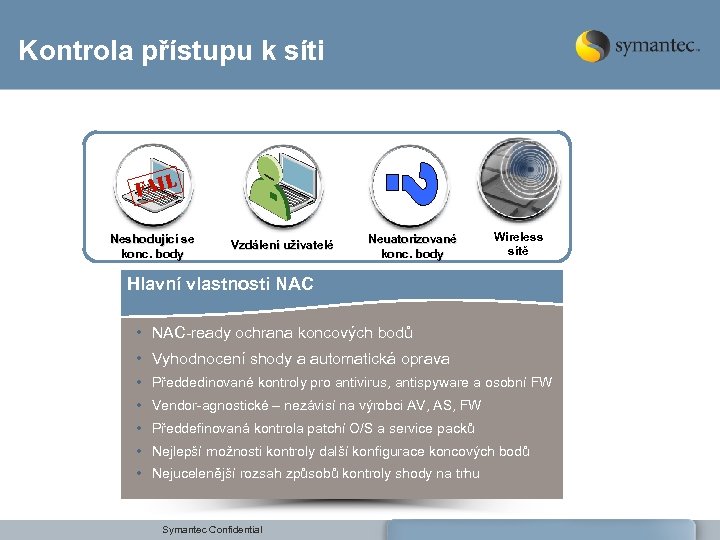

Kontrola přístupu k síti FAIL Neshodující se konc. body Vzdálení uživatelé Neuatorizované konc. body Wireless sítě Hlavní vlastnosti NAC • NAC-ready ochrana koncových bodů • Vyhodnocení shody a automatická oprava • Předdedinované kontroly pro antivirus, antispyware a osobní FW • Vendor-agnostické – nezávisí na výrobci AV, AS, FW • Předdefinovaná kontrola patchí O/S a service packů • Nejlepší možnosti kontroly další konfigurace koncových bodů • Nejucelenější rozsah způsobů kontroly shody na trhu Symantec Confidential

Kontrola přístupu k síti FAIL Neshodující se konc. body Vzdálení uživatelé Neuatorizované konc. body Wireless sítě Hlavní vlastnosti NAC • NAC-ready ochrana koncových bodů • Vyhodnocení shody a automatická oprava • Předdedinované kontroly pro antivirus, antispyware a osobní FW • Vendor-agnostické – nezávisí na výrobci AV, AS, FW • Předdefinovaná kontrola patchí O/S a service packů • Nejlepší možnosti kontroly další konfigurace koncových bodů • Nejucelenější rozsah způsobů kontroly shody na trhu Symantec Confidential

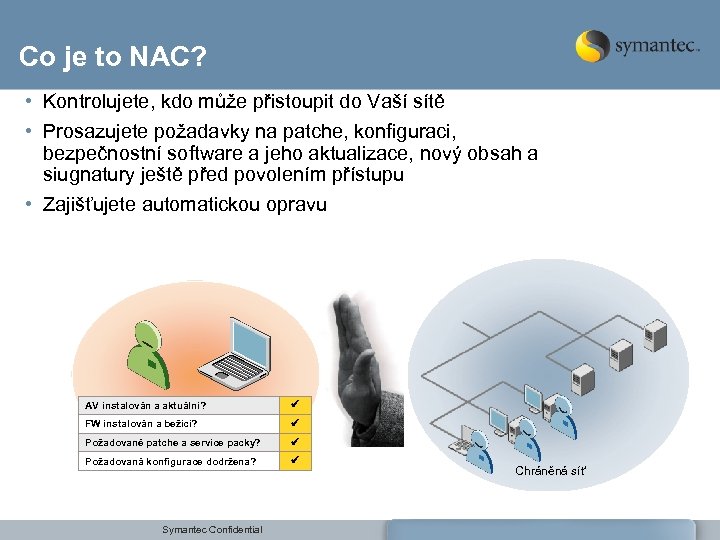

Co je to NAC? • Kontrolujete, kdo může přistoupit do Vaší sítě • Prosazujete požadavky na patche, konfiguraci, bezpečnostní software a jeho aktualizace, nový obsah a siugnatury ještě před povolením přístupu • Zajišťujete automatickou opravu AV instalován a aktuální? Autorizovaný uživatel FW instalován a bežící? + konc. bod Požadované patche a service packy? Požadovaná konfigurace dodržena? Symantec Confidential Chráněná síť

Co je to NAC? • Kontrolujete, kdo může přistoupit do Vaší sítě • Prosazujete požadavky na patche, konfiguraci, bezpečnostní software a jeho aktualizace, nový obsah a siugnatury ještě před povolením přístupu • Zajišťujete automatickou opravu AV instalován a aktuální? Autorizovaný uživatel FW instalován a bežící? + konc. bod Požadované patche a service packy? Požadovaná konfigurace dodržena? Symantec Confidential Chráněná síť

Self-enforcement zahrnut do SEP v 11 Kontrola Host Integrity V y m á h á n í • Audit systému podle politiky • Poskytnutí přístupu k síti • Přístup k opravným zdrojům • Předání výsledku kontroly • Vynucení opravy v případě n e s h o d y Symantec Confidential

Self-enforcement zahrnut do SEP v 11 Kontrola Host Integrity V y m á h á n í • Audit systému podle politiky • Poskytnutí přístupu k síti • Přístup k opravným zdrojům • Předání výsledku kontroly • Vynucení opravy v případě n e s h o d y Symantec Confidential

Jeden agent, jedna konzola Kontrola přístupu k síti Výsledky: Kontrola USB zařízení Vyšší ochrana a lepší správa Perence narušení Firewall Antispyware Nižší složitost a Náklady, pokles expozice IT rizik Symantec Endpoint Protection 11. 0 Symantec Network Access Control 11. 0 Antivirus Symantec Confidential 62

Jeden agent, jedna konzola Kontrola přístupu k síti Výsledky: Kontrola USB zařízení Vyšší ochrana a lepší správa Perence narušení Firewall Antispyware Nižší složitost a Náklady, pokles expozice IT rizik Symantec Endpoint Protection 11. 0 Symantec Network Access Control 11. 0 Antivirus Symantec Confidential 62