b32b38daa19c3f0f219f71ea03c9e1c7.ppt

- Количество слайдов: 22

Studiengang Informatik FHDW Vorlesung: Betriebssysteme 3. Quartal 2009 Vorlesung: 1 Betriebssysteme 2009 Prof. Dr. G. Hellberg

Themenstellungen Was ist VPN? Virtuell Private Network (VPN) ist ein Computernetz, das zum Transport privater Daten ein öffentliches Netzwerk (z. B. Internet) nutzt. Verbindung kann verschlüsselt werden. Verbindung erfolgt über einen Tunnel zwischen VPN-Client und VPN-Server Vorlesung: 2 Betriebssysteme 2009 Prof. Dr. G. Hellberg

VPN Was ist Verschlüsselung? Umcodierung der Daten in kryptische Datenblocks Sichere Kommunikation wird gewährleistet (auch über unsichere Netze) Vorlesung: 3 Betriebssysteme 2009 Prof. Dr. G. Hellberg

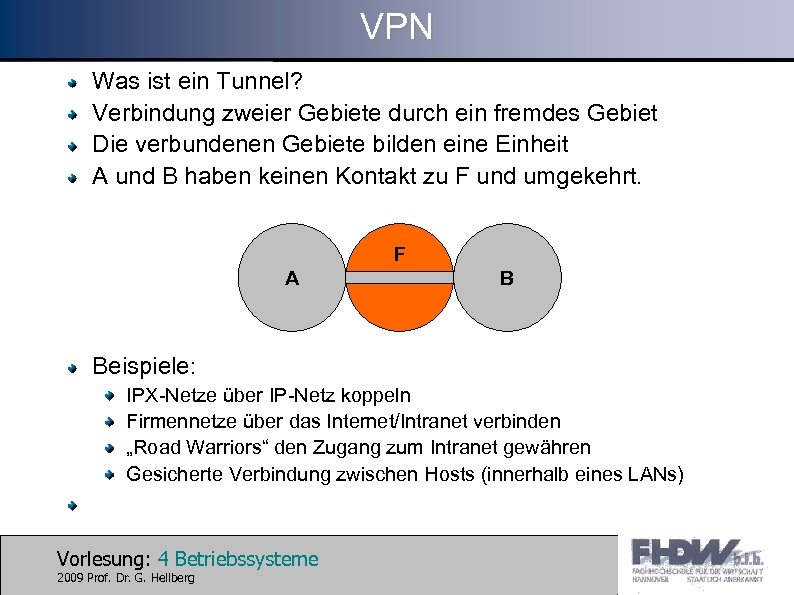

VPN Was ist ein Tunnel? Verbindung zweier Gebiete durch ein fremdes Gebiet Die verbundenen Gebiete bilden eine Einheit A und B haben keinen Kontakt zu F und umgekehrt. F A B Beispiele: IPX-Netze über IP-Netz koppeln Firmennetze über das Internet/Intranet verbinden „Road Warriors“ den Zugang zum Intranet gewähren Gesicherte Verbindung zwischen Hosts (innerhalb eines LANs) Vorlesung: 4 Betriebssysteme 2009 Prof. Dr. G. Hellberg

VPN Tunnelszenarien Folgende Verbindungen sind möglich Netzwerk (Router) <-> Netzwerk (Router) Host <-> Netzwerk (Router) Probleme können auftreten bei zwischenliegenden NAT-Routern bei zwischenliegenden Firewalls / Proxys wechselnde IPs durch Einwahlrouting / DHCP Vorlesung: 5 Betriebssysteme 2009 Prof. Dr. G. Hellberg

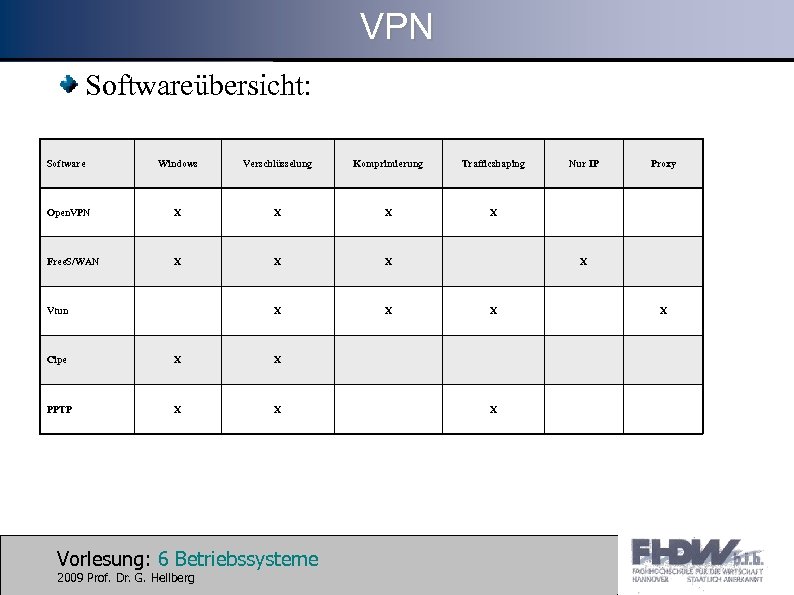

VPN Softwareübersicht: Software Windows Verschlüsselung Komprimierung Trafficshaping Open. VPN X X Free. S/WAN X X X Vtun Cipe X X X Vorlesung: 6 Betriebssysteme 2009 Prof. Dr. G. Hellberg Proxy X X X PPTP Nur IP X X

VPN Open-VPN-Übersicht: Tunneling von IP oder Ethernet über UDP kann auf Open. SSL aufsetzen nutzt Shared-Key-Verfahren Blowfish, DES, 3 DES, … nutzt Public-Key-Verfahren und Zertifikate auf Open. SSL basierend läuft auf den meisten Plattformen Linux (kernelunabhängig) *BSD, Windows, Mac. OS X Traffic. Shaping und Kompression möglich Verwendet tun-Tunneldevice (TUN/TAP-Driver) DHCP-fähig Änderungen der IP während der Session wird erkannt Paket muß nur Authentizitätstest bestehen Vorlesung: 7 Betriebssysteme 2009 Prof. Dr. G. Hellberg

VPN Preshared-secret-keys PSK: Auf dem Server erzeugte Keys, die an die Clients verteilt werden. Nachteil: Verteilung kann nicht über die VPN-Verbindung erfolgen Vorteil: Sehr einfach zu implementieren Vorlesung: 8 Betriebssysteme 2009 Prof. Dr. G. Hellberg

VPN Open. SSL: Open. SSL wird für den dynamischen Schlüsselaustausch und die Authentifizierung der Gegenseite genutzt. Basiert auf public-key Kryptographie. Vorteil: Keine Probleme beim Schlüsselaustausch über „unsichere“ Medien. Der public-key wird zusätzlich von einer Certificate Authority (CA) signiert, um die Authenzität des Gegenübers zu gewährleisten Für den Open. SSL-Modus benötigt Open. VPN zwei Kanäle: Einen Kontroll- und einen Daten-Kanal Vorlesung: 9 Betriebssysteme 2009 Prof. Dr. G. Hellberg

VPN Installation eines Linux-VPN-Servers: Alternative 1: (liegt der Distribution schon bei) Open. VPN, Open. SSL und davon abhängige Pakete über jeweilige Software-Paket. Verwaltung (z. B. YAST bei Suse) installieren. Alternative 2 (Download des Pakets von openvpn. sourceforge. org) Das entpackte Paket wird über die bekannten Befehle configure, make und make installiert. Vorlesung: 10 Betriebssysteme 2009 Prof. Dr. G. Hellberg

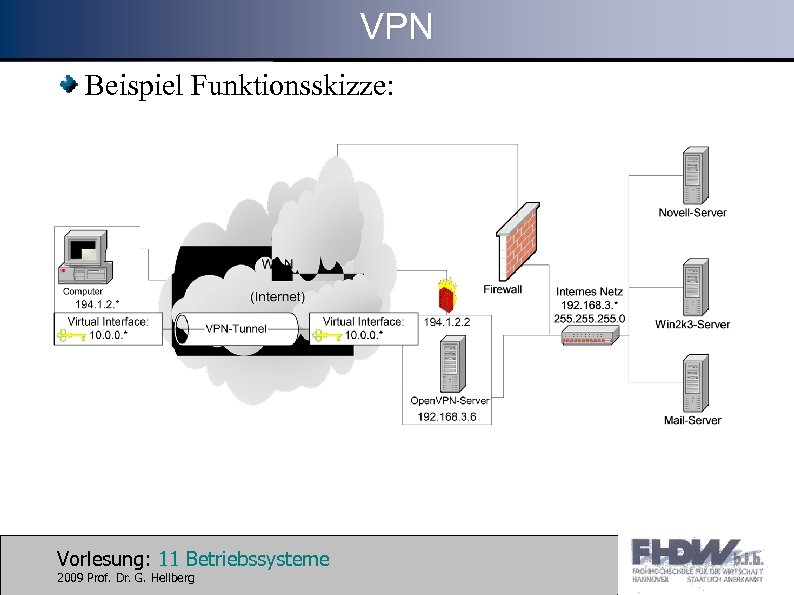

VPN Beispiel Funktionsskizze: Vorlesung: 11 Betriebssysteme 2009 Prof. Dr. G. Hellberg

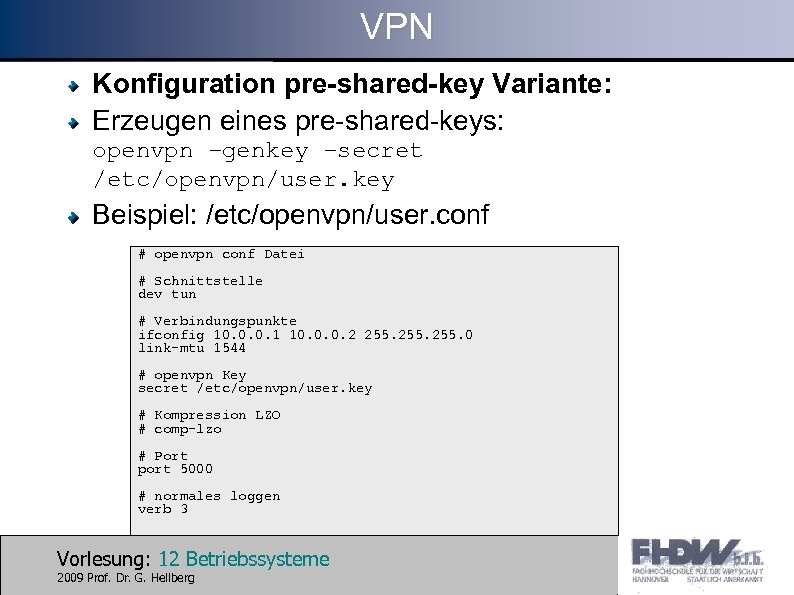

VPN Konfiguration pre-shared-key Variante: Erzeugen eines pre-shared-keys: openvpn –genkey –secret /etc/openvpn/user. key Beispiel: /etc/openvpn/user. conf # openvpn conf Datei # Schnittstelle dev tun # Verbindungspunkte ifconfig 10. 0. 0. 1 10. 0. 0. 2 255. 0 link-mtu 1544 # openvpn Key secret /etc/openvpn/user. key # Kompression LZO # comp-lzo # Port port 5000 # normales loggen verb 3 Vorlesung: 12 Betriebssysteme 2009 Prof. Dr. G. Hellberg

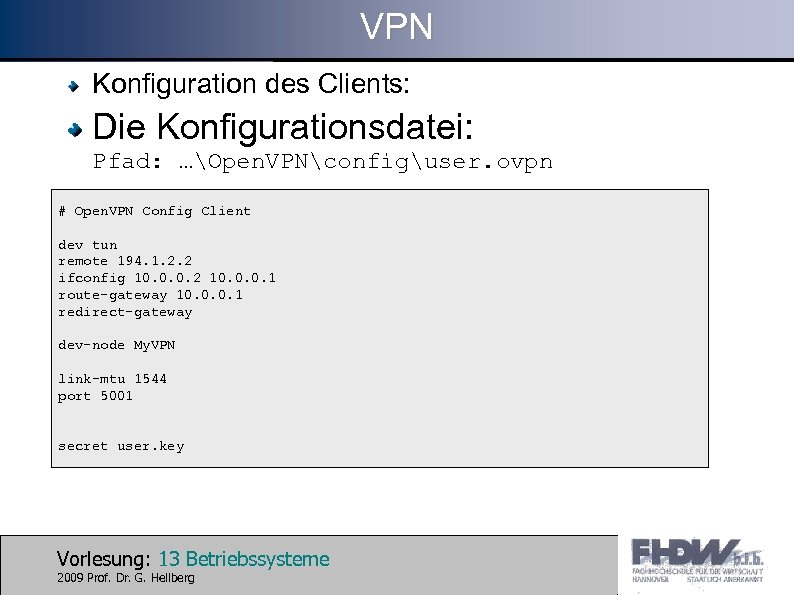

VPN Konfiguration des Clients: Die Konfigurationsdatei: Pfad: …Open. VPNconfiguser. ovpn # Open. VPN Config Client dev tun remote 194. 1. 2. 2 ifconfig 10. 0. 0. 2 10. 0. 0. 1 route-gateway 10. 0. 0. 1 redirect-gateway dev-node My. VPN link-mtu 1544 port 5001 secret user. key Vorlesung: 13 Betriebssysteme 2009 Prof. Dr. G. Hellberg

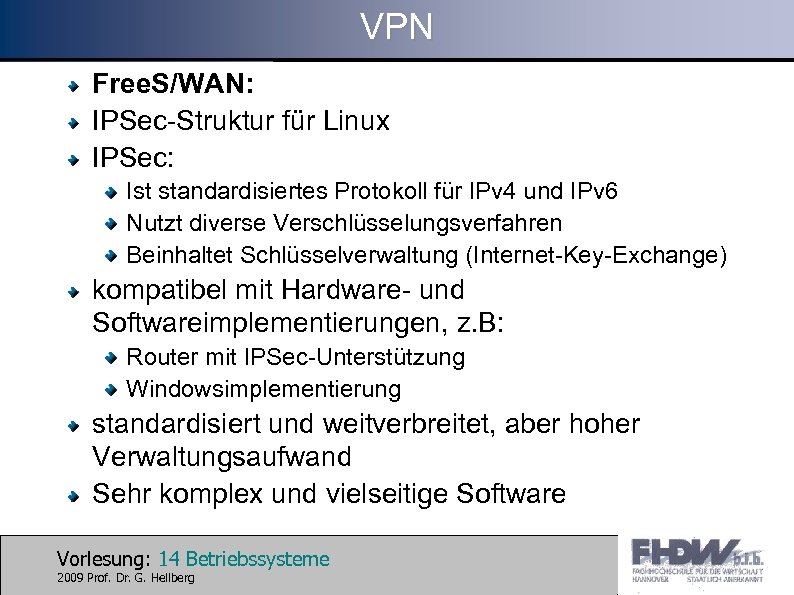

VPN Free. S/WAN: IPSec-Struktur für Linux IPSec: Ist standardisiertes Protokoll für IPv 4 und IPv 6 Nutzt diverse Verschlüsselungsverfahren Beinhaltet Schlüsselverwaltung (Internet-Key-Exchange) kompatibel mit Hardware- und Softwareimplementierungen, z. B: Router mit IPSec-Unterstützung Windowsimplementierung standardisiert und weitverbreitet, aber hoher Verwaltungsaufwand Sehr komplex und vielseitige Software Vorlesung: 14 Betriebssysteme 2009 Prof. Dr. G. Hellberg

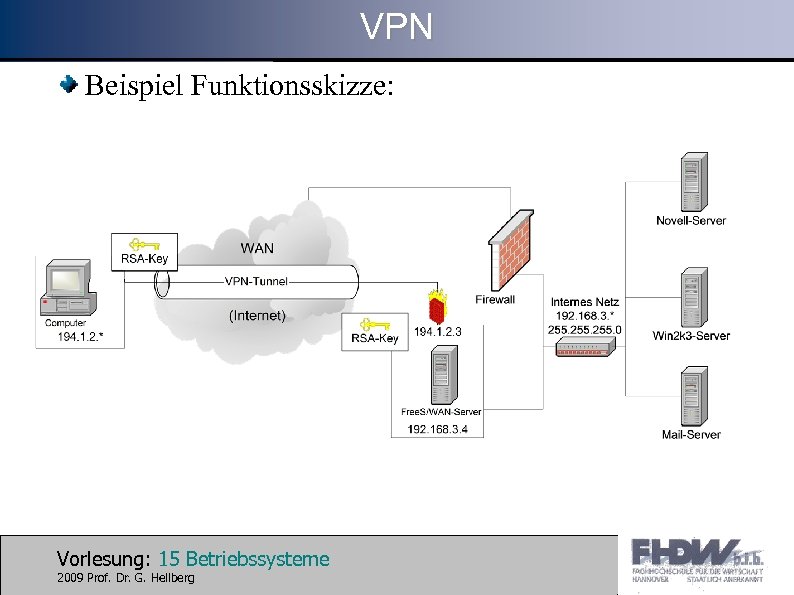

VPN Beispiel Funktionsskizze: Vorlesung: 15 Betriebssysteme 2009 Prof. Dr. G. Hellberg

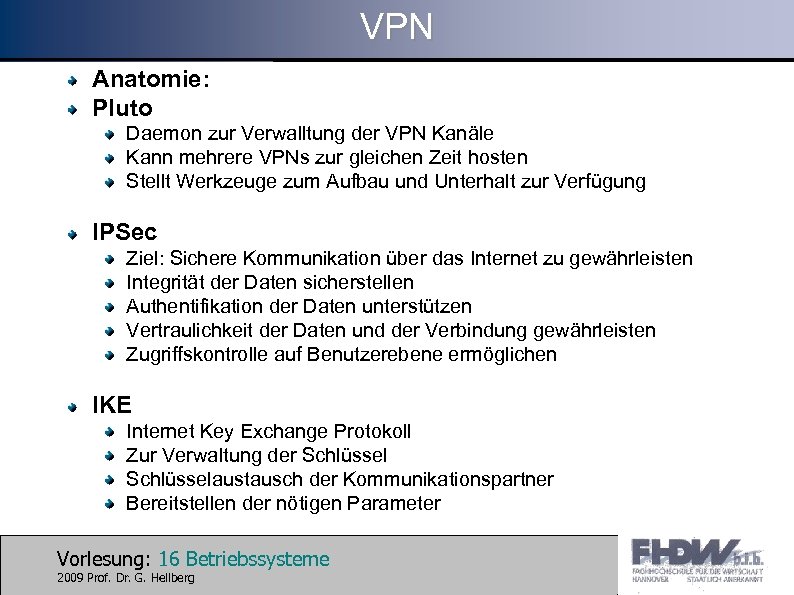

VPN Anatomie: Pluto Daemon zur Verwalltung der VPN Kanäle Kann mehrere VPNs zur gleichen Zeit hosten Stellt Werkzeuge zum Aufbau und Unterhalt zur Verfügung IPSec Ziel: Sichere Kommunikation über das Internet zu gewährleisten Integrität der Daten sicherstellen Authentifikation der Daten unterstützen Vertraulichkeit der Daten und der Verbindung gewährleisten Zugriffskontrolle auf Benutzerebene ermöglichen IKE Internet Key Exchange Protokoll Zur Verwaltung der Schlüsselaustausch der Kommunikationspartner Bereitstellen der nötigen Parameter Vorlesung: 16 Betriebssysteme 2009 Prof. Dr. G. Hellberg

VPN Installation: Free. S/WAN. rpm installieren IPSec Tools installieren XFRM_USER Modul Laden Pluto starten Config Einstellungen vornehmen Vorlesung: 17 Betriebssysteme 2009 Prof. Dr. G. Hellberg

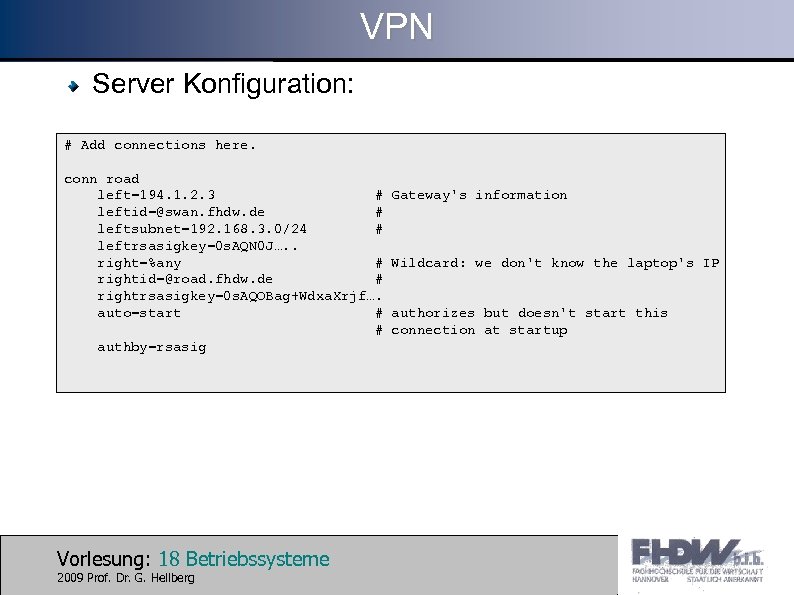

VPN Server Konfiguration: # Add connections here. conn road left=194. 1. 2. 3 # leftid=@swan. fhdw. de # leftsubnet=192. 168. 3. 0/24 # leftrsasigkey=0 s. AQN 0 J…. . right=%any # rightid=@road. fhdw. de # rightrsasigkey=0 s. AQOBag+Wdxa. Xrjf…. auto=start # # authby=rsasig Vorlesung: 18 Betriebssysteme 2009 Prof. Dr. G. Hellberg Gateway's information Wildcard: we don't know the laptop's IP authorizes but doesn't start this connection at startup

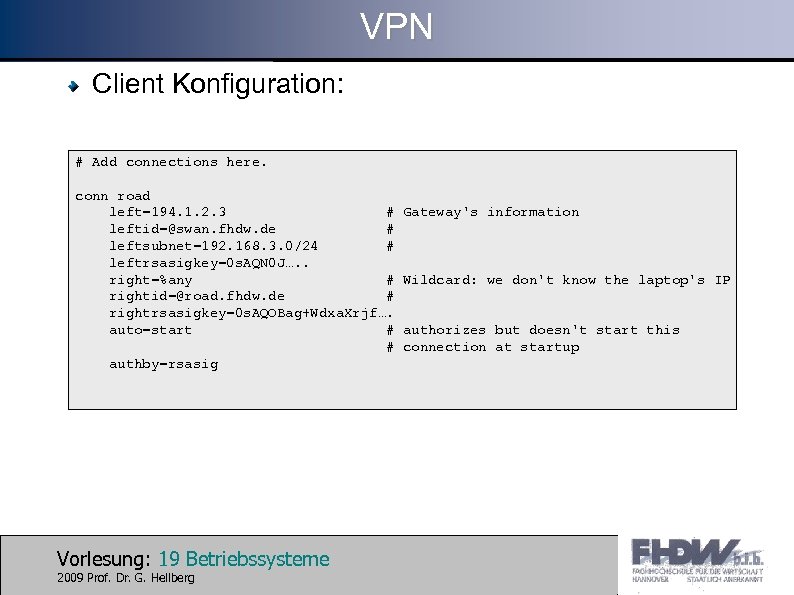

VPN Client Konfiguration: # Add connections here. conn road left=194. 1. 2. 3 # leftid=@swan. fhdw. de # leftsubnet=192. 168. 3. 0/24 # leftrsasigkey=0 s. AQN 0 J…. . right=%any # rightid=@road. fhdw. de # rightrsasigkey=0 s. AQOBag+Wdxa. Xrjf…. auto=start # # authby=rsasig Vorlesung: 19 Betriebssysteme 2009 Prof. Dr. G. Hellberg Gateway's information Wildcard: we don't know the laptop's IP authorizes but doesn't start this connection at startup

VPN Verschlüsselung bei Free. S/WAN: Authentifizierung Asymmetrische verschlüsselte RSA-keys Nutzdaten Verschlüsselung über ESP (Encapsulated Security Payload) Ohne Authentifizierung auf ISO/OSI-Schicht 3 Jeder Datentransfer kann verschlüsselt werden. Vorlesung: 20 Betriebssysteme 2009 Prof. Dr. G. Hellberg

VPN Zusammenfassung: VPN ist ein Tunnel für verschiedene Zwecke: Kopplung zweier Netze über ein inkompatibles Netz Verschlüsselte Kommunikation über unsicheren Bereich Absichern von Application-Level-Protokollen Umgehen bzw. Durchbrechen von Firewalls/Proxies Umgehen von NAT-Problemen Auswahlkriterien: Beteiligte Betriebssysteme Anwenderkreis Einsatzzweck Abwägung: Nutzen-Konfigurationsaufwand Vorlesung: 21 Betriebssysteme 2009 Prof. Dr. G. Hellberg

ENDE Fragen? Vorlesung: 22 Betriebssysteme 2009 Prof. Dr. G. Hellberg

b32b38daa19c3f0f219f71ea03c9e1c7.ppt