04. стандарт X.509 + дополнения.ppt

- Количество слайдов: 31

Стандарт X. 509 © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Содержание лекции • • • Исторические сведения о стандарте Х. 509 Структура сертификата X. 509 Дополнения сертификата X. 509 v 3 Структура списка отозванных сертификатов X. 509 Дополнения списка отозванных сертификатов CRLv 2 Альтернативные стандарты • Библиография © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 История стандарта X. 509 • 1978. Вводится понятие сертификата (Kohnfelder, BS EE Thesis, MIT) • 1988. X. 509 v 1. Вводится понятие сертификата в контексте протокола аутентификации X. 509. • 1993. X. 509 v 2. Индексация сертификата по ID открытого ключа. • 1996. X. 509 v 3. Появление дополнений в сертификате. • 1999. IETF PKIX group (RFC 2459) • 2000. X. 509 v 4. PMI – инфраструктура управления привилегиями © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

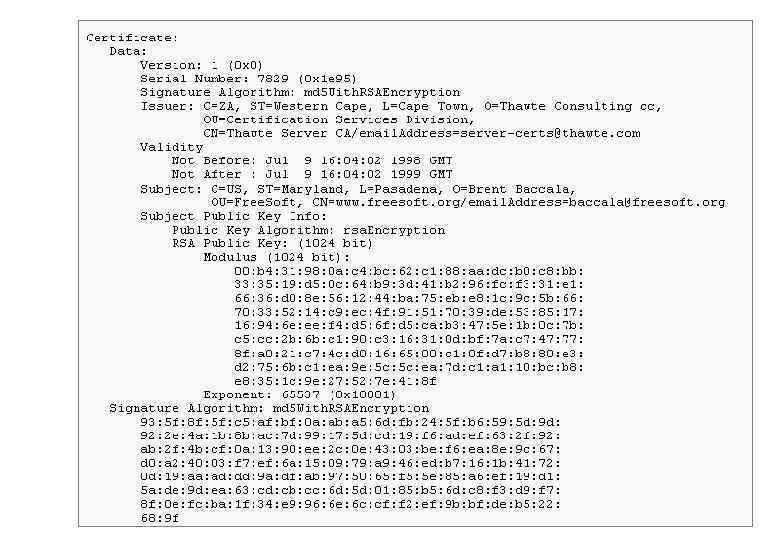

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Структура сертификата X. 509 v 3 © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Структура сертификата X. 509 v 3 • • • . pem - (Privacy Enhanced Mail) Base 64 encoded DER certificate, enclosed between "----BEGIN CERTIFICATE-----" and "-----END CERTIFICATE-----" . cer, . crt, . der - usually in binary DER form, but Base 64 -encoded certificates are common too (see . pem above) . p 7 b, . p 7 c - PKCS#7 Signed. Data structure without data, just certificate(s) or CRL(s) . p 12 -PKCS#12, may contain certificate(s) (public) and private keys (password protected) . pfx - PFX, predecessor of PKCS#12 (usually contains data in PKCS#12 format, e. g, with PFX files generated in IIS) © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Структура сертификата X. 509 v 3 • Certificate – – – Version Serial Number Algorithm ID Issuer Validity • • – – Subject Public Key Info • • – – – Public Key Algorithm Subject Public Key Issuer Unique Identifier (Optional) Subject Unique Identifier (Optional) Extensions (Optional) • • Not Before Not After . . . Certificate Signature Algorithm Certificate Signature Thumbnail* © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

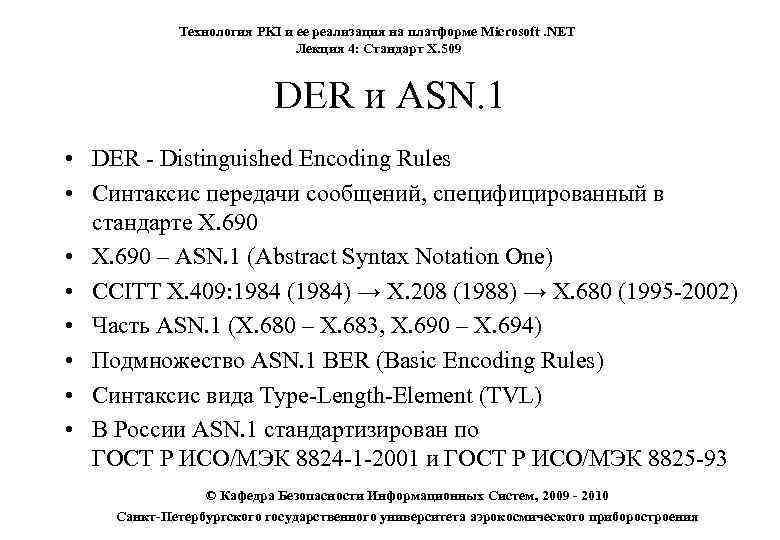

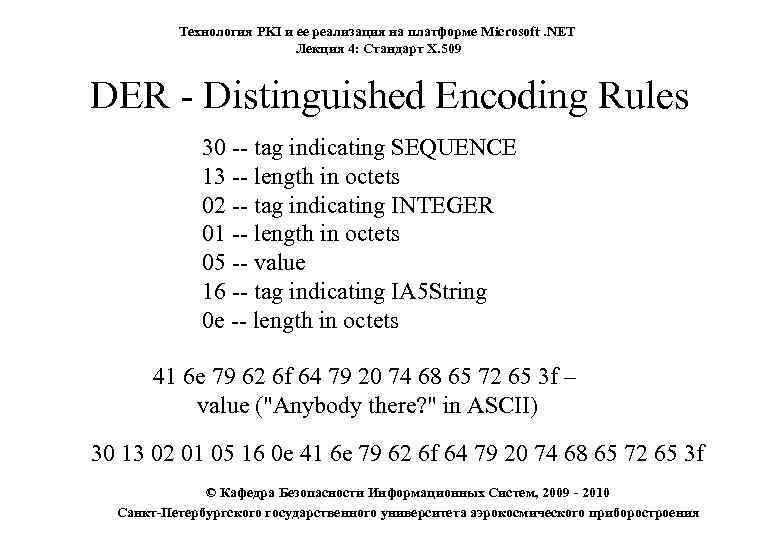

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 DER и ASN. 1 • DER - Distinguished Encoding Rules • Синтаксис передачи сообщений, специфицированный в стандарте X. 690 • X. 690 – ASN. 1 (Abstract Syntax Notation One) • CCITT X. 409: 1984 (1984) → X. 208 (1988) → X. 680 (1995 -2002) • Часть ASN. 1 (X. 680 – X. 683, X. 690 – X. 694) • Подмножество ASN. 1 BER (Basic Encoding Rules) • Синтаксис вида Type-Length-Element (TVL) • В России ASN. 1 стандартизирован по ГОСТ Р ИСО/МЭК 8824 -1 -2001 и ГОСТ Р ИСО/МЭК 8825 -93 © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения

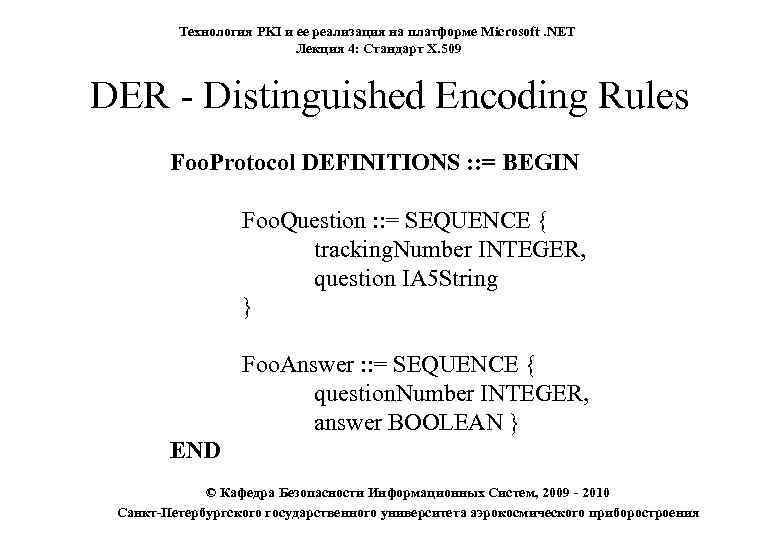

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 DER - Distinguished Encoding Rules Foo. Protocol DEFINITIONS : : = BEGIN Foo. Question : : = SEQUENCE { tracking. Number INTEGER, question IA 5 String } Foo. Answer : : = SEQUENCE { question. Number INTEGER, answer BOOLEAN } END © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения

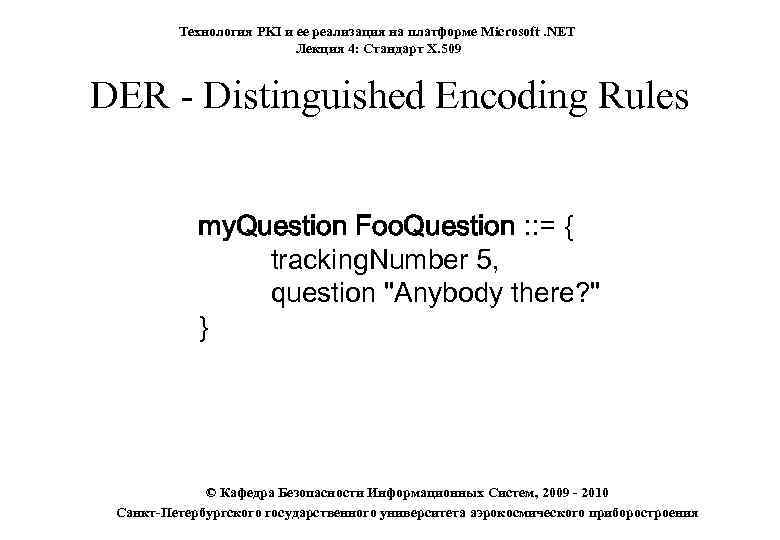

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 DER - Distinguished Encoding Rules my. Question Foo. Question : : = { tracking. Number 5, question "Anybody there? " } © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 DER - Distinguished Encoding Rules 30 -- tag indicating SEQUENCE 13 -- length in octets 02 -- tag indicating INTEGER 01 -- length in octets 05 -- value 16 -- tag indicating IA 5 String 0 e -- length in octets 41 6 e 79 62 6 f 64 79 20 74 68 65 72 65 3 f – value ("Anybody there? " in ASCII) 30 13 02 01 05 16 0 e 41 6 e 79 62 6 f 64 79 20 74 68 65 72 65 3 f © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Дополнения X. 509 v 3 Дополнение – механизм снабжения открытого ключа дополнительной информацией, необходимой для его использования Виды дополнений – Стандартные: определены в рамках стандарта X. 509 – Специальные: определяются разработчиками прикладных систем для служебных целей – Пользовательские: определяются конечным пользователем прикладной системы © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Пользовательские дополнения • Определяются: пользователем • Содержат: – Идентификатор дополнения (OID) – Любую значимую для пользователя информацию в виде последовательности байт 1. 3. 6. 1. 4. 1. NNN. Идентификатор организации (Private Enterprise Number) n. k Идентификатор дополнения © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения

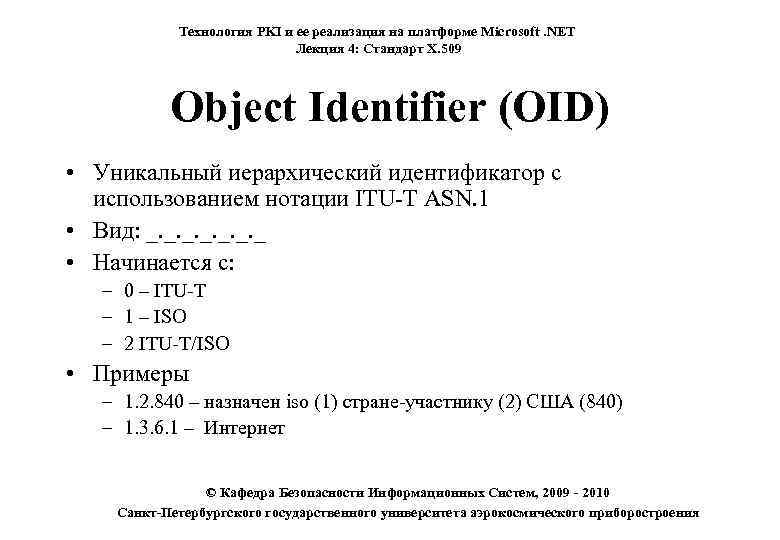

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Object Identifier (OID) • Уникальный иерархический идентификатор с использованием нотации ITU-T ASN. 1 • Вид: _. _ • Начинается с: – 0 – ITU-T – 1 – ISO – 2 ITU-T/ISO • Примеры – 1. 2. 840 – назначен iso (1) стране-участнику (2) США (840) – 1. 3. 6. 1 – Интернет © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения

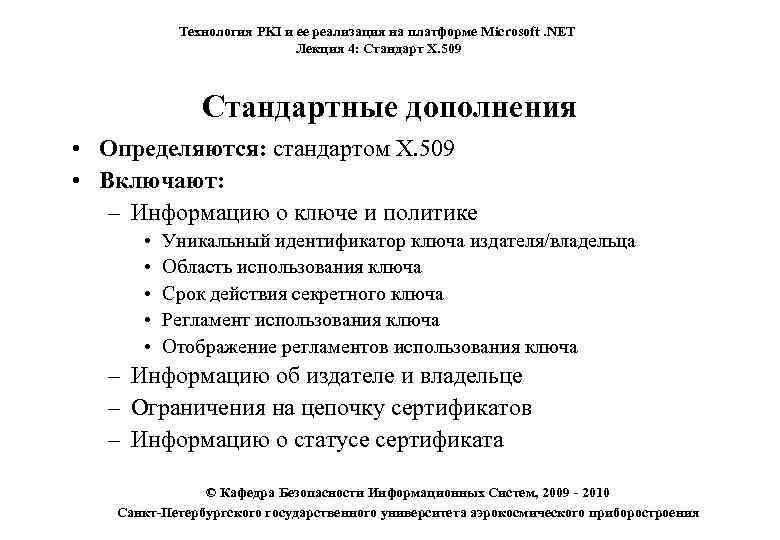

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Стандартные дополнения • Определяются: стандартом X. 509 • Включают: – Информацию о ключе и политике • • • Уникальный идентификатор ключа издателя/владельца Область использования ключа Срок действия секретного ключа Регламент использования ключа Отображение регламентов использования ключа – Информацию об издателе и владельце – Ограничения на цепочку сертификатов – Информацию о статусе сертификата © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения

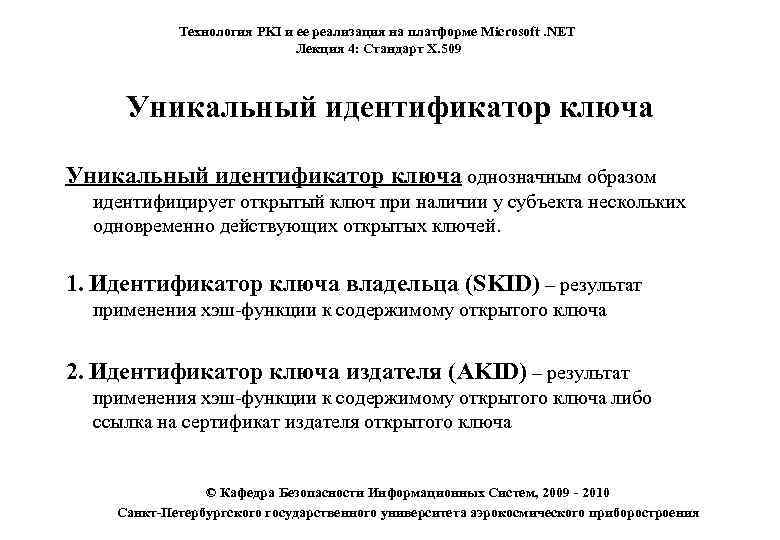

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Уникальный идентификатор ключа однозначным образом идентифицирует открытый ключ при наличии у субъекта нескольких одновременно действующих открытых ключей. 1. Идентификатор ключа владельца (SKID) – результат применения хэш-функции к содержимому открытого ключа 2. Идентификатор ключа издателя (AKID) – результат применения хэш-функции к содержимому открытого ключа либо ссылка на сертификат издателя открытого ключа © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения

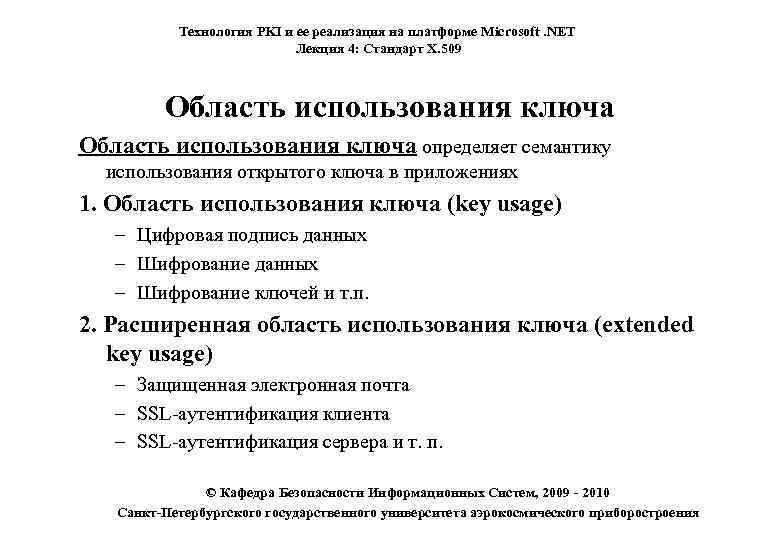

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Область использования ключа определяет семантику использования открытого ключа в приложениях 1. Область использования ключа (key usage) – Цифровая подпись данных – Шифрование ключей и т. п. 2. Расширенная область использования ключа (extended key usage) – Защищенная электронная почта – SSL-аутентификация клиента – SSL-аутентификация сервера и т. п. © Кафедра Безопасности Информационных Систем, 2009 - 2010 Санкт-Петербургского государственного университета аэрокосмического приборостроения

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Регламент использования ключа Регламентом сертификата называется поименованное множество правил, отражающих применимость сертификата к конкретной группе приложений с общими требованиями безопасности Содержит: – идентификатор политики – квалификаторы политики • заметка пользователю (RFC 2459) • указатель на CPS (RFC 2459) © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Информация об издателе и владельце • Определяет: дополнительные атрибуты издателя/владельца, не включенные в DN • Включает: – Альтернативное имя издателя • • • RFC 822 X. 400 URI IP DNS и т. п. – Альтернативное имя владельца © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Ограничения на цепочку сертификатов • Определяет: уровень доверия в цепочках сертификатов • Включает: – Основные ограничения: ограничения на длину цепочки сертификации – Ограничения имен: ограничения на пространство имен, в котором осуществляется построение цепочки сертификации – Ограничения политик: ограничения на регламент сертификатов, участвующих в цепочке © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Информация о статусе сертификата • Определяет: локализацию и метод доступа к статусной информации • Включает: – Точки распространения списков отозванных сертификатов • По содержимому CRL – CRL, ARL • По методу доступа – LDAP, HTTP, FTP © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

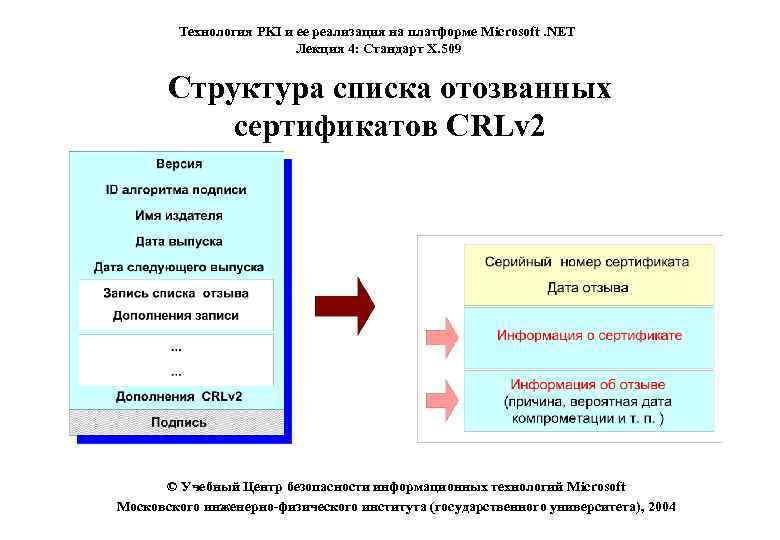

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Структура списка отозванных сертификатов CRLv 2 © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Дополнения CRLv 2 Определяют: дополнительную информацию, имеющую отношение ко всему списку отозванных сертификатов Включают: • Идентификатор ключа издателя • Альтернативное имя издателя • Порядковый номер • Индикатор дельта-CRL • Пункт выпуска © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Дополнения записи CRLv 2 Определяют: дополнительную информацию, имеющую отношение к одному отозванному сертификату Включают: • Код причины отзыва • Код приостановки действия • Дата признания недействительным • Издатель сертификата © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Профиль сертификата и CRL Цель создания профиля – адаптация стандарта Х. 509 под требования конкретной прикладной системы 1. Профили IETF PKIX – примеры профилей для сертификата (certificate) и списка отзыва сертификатов (CRL) для Интернет: – RFC 2459 – RFC 3039 – RFC 3280 2. Профили ETSI/SEC: – ETSI TS 101 862 © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Альтернативные стандарты • PGP (P. Zimmermann) • SPKI/SDSI (R. Rivest) • DNSSEC (RFC 3008) © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 PGP • Технология “связок” ключей • Вероятностная модель “паутины доверия” – Непосредственное доверие – Опосредованное доверие (на основе сертификации) • Структура сертификата – E-mail – Открытый ключ – Уровень доверия • Проблемы PGP – Отсутствие расширяемости в формате сертификата – Необходимость доверенного обмена ключами и информацией о статусе сертификата © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 SPKI/SDSI • Концепция SDSI/SPKI • Типы сертификатов – Идентификационные сертификаты – Сертификаты групп – Сертификаты ролей • Механизм делегирования полномочий – S-выражения для описания правил доступа – Структура S-выражения – Механизмы обработки S-выражений • Распространение статусной информации в SPKI © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 DNSSEC • DNSSEC – расширение службы доменных имен • Ресурсные записи – SIG – значение ЭЦП зоны – KEY – открытый ключ ЭЦП сервера зоны • Детерминированная иерархическая модель доверия • Механизм обновления информации в DNS • Проблемы DNSSEC – Отсутствие механизмов ограничения доверия © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Библиография (1) 1. 2. 3. 4. ISO/IEC 9594 -8 (1988: E), CCITT Information Technology - Open Systems Interconnection - The Directory: Authentication Framework. Standard X. 509, 1988 ITU/ISO Recommendation X. 509 – Information technology – Open Systems Interconnection – The directory: Authentication framework. November 1993 ITU-T Recommendation X. 509 (1997 E): Information Technology -Open Systems Interconnection. The Directory: Authentication Framework, June 1997 R. Housley, W. Ford, W. Polk, D. Solo. Internet X. 509 Public Key Infrastructure, Certificate and CRL Profile. RFC 2459, January 1999 © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

Технология PKI и ее реализация на платформе Microsoft. NET Лекция 4: Стандарт X. 509 Библиография (2) 5. 6. 7. 8. 9. Ellison C. M. , Frantz B. and Thomas B. M. Simple Public Key Certificate. July, 1996 C. Ellison. SPKI Requirement. Internet Engineering Task Force, May, 1999 Zimmermann P. The Official PGP User's Guide. MIT Press, 1995 N. Mc. Burnett. PGP web of trust statistics. http: //bcn. boulder. co. us/~neal/pgpstat, 1996 Wellington B. Domain Name System Security (DNSSEC) Signing Authority. RFC 3008, November, 2000 © Учебный Центр безопасности информационных технологий Microsoft Московского инженерно-физического института (государственного университета), 2004

04. стандарт X.509 + дополнения.ppt