Защита информации .ppt

- Количество слайдов: 31

СОЗДАНИЕ КОМПЛЕКСНОЙ СИСТЕМЫ БЕЗОПАСНОСТИ ИНФОРМАЦИИ НА ОБЪЕКТЕ кафедра Ми. ИТУ

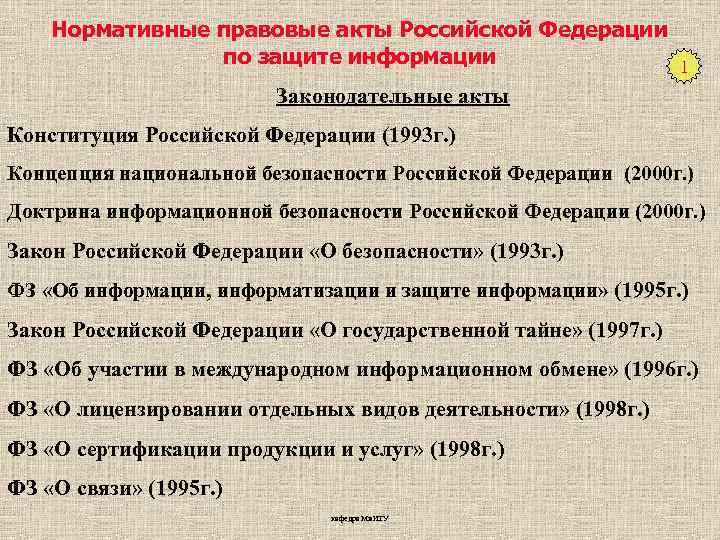

Нормативные правовые акты Российской Федерации по защите информации 1 Законодательные акты Конституция Российской Федерации (1993 г. ) Концепция национальной безопасности Российской Федерации (2000 г. ) Доктрина информационной безопасности Российской Федерации (2000 г. ) Закон Российской Федерации «О безопасности» (1993 г. ) ФЗ «Об информации, информатизации и защите информации» (1995 г. ) Закон Российской Федерации «О государственной тайне» (1997 г. ) ФЗ «Об участии в международном информационном обмене» (1996 г. ) ФЗ «О лицензировании отдельных видов деятельности» (1998 г. ) ФЗ «О сертификации продукции и услуг» (1998 г. ) ФЗ «О связи» (1995 г. ) кафедра Ми. ИТУ

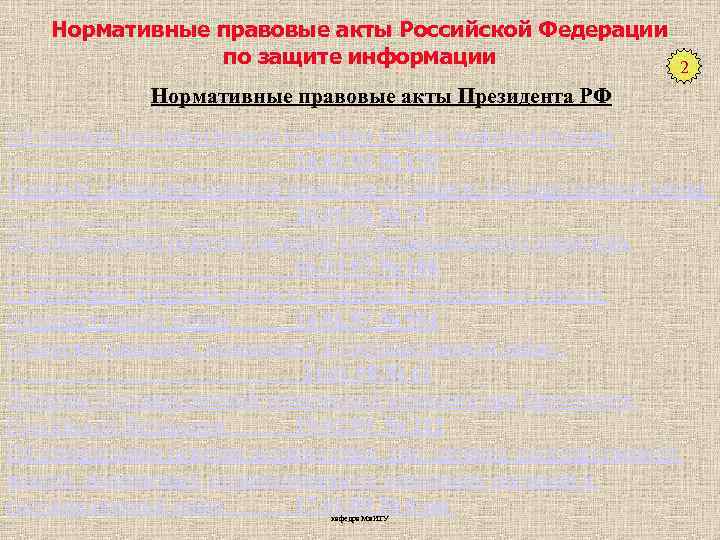

Нормативные правовые акты Российской Федерации по защите информации 2 Нормативные правовые акты Президента РФ Об основах государственной политики в сфере информатизации 20. 01. 94 № 170 Вопросы межведомственной комиссии по защите государственной тайны 20. 01. 96 № 71 Об утверждении перечня сведений конфиденциального характера 06. 03. 97 № 188 О некоторых вопросах межведомственной комиссии по защите государственной тайны 14. 06. 97 № 594 О перечне сведений, отнесенных к государственной тайне 24. 01. 98 № 61 Вопросы Государственной технической комиссии при Президенте Российской Федерации 19. 02. 99 № 212 Об утверждении перечня должностных лиц органов государственной власти, наделяемых полномочиями по отнесению сведений к государственной тайне 17. 01. 00 № 6 -pn кафедра Ми. ИТУ

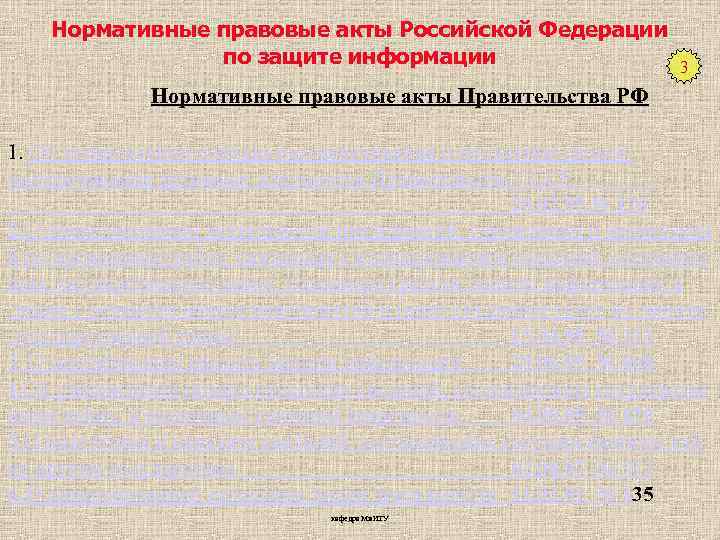

Нормативные правовые акты Российской Федерации по защите информации 3 Нормативные правовые акты Правительства РФ 1. Об установлении порядка рассекречивания и продления сроков засекречивания архивных документов Правительства СССР 20. 02. 95 № 170 2. О лицензировании деятельности предприятий, учреждений и организаци й по проведению работ, связанных с использованием сведений, составляю щих государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны 15. 04. 95 № 333 3. О сертификации средств защиты информации 20. 06. 95 № 608 4. Об утверждении правил отнесения сведений, составляющих государстве нную тайну, к различным степеням секретности 04. 09. 95 № 870 5. О подготовке к передаче сведений, составляющих государственную тай ну другим государствам 02. 08. 97 № 973 6. О лицензировании отдельных видов деятельности 11. 02. 01 № 135 кафедра Ми. ИТУ

Термины и определения 4 Безопасность - состояние защищенности жизненно важных интересов личности, общества и государства от внутренних и внешних угроз. (Закон «О безопасности» ) Информационная безопасность Российской Федерации - это состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства (Доктрина информационной безопасности РФ) Государственная тайна защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации (Закон «О государственной тайне» ) Носители сведений, составляющих гостайну, - материальные объекты, в том числе физические поля, в которых сведения, составляющие государственную тайну, находят свое отображение в кафедра Ми. ИТУ

кафедра Ми. ИТУ

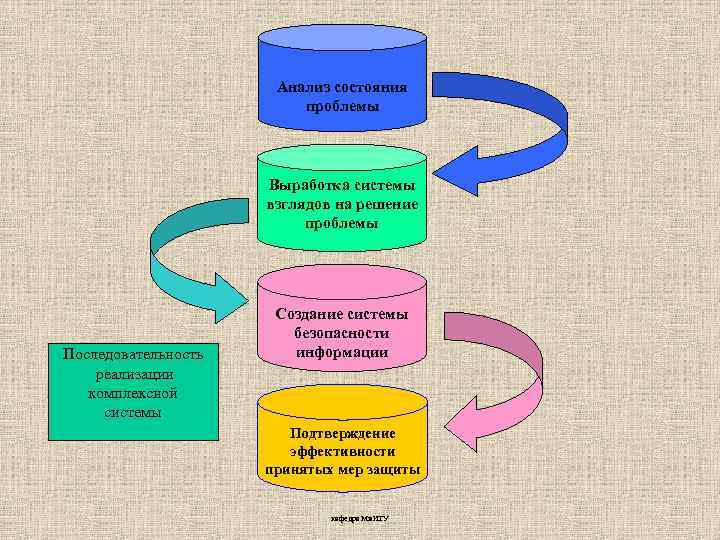

Анализ состояния проблемы Выработка системы взглядов на решение проблемы Последовательность реализации комплексной системы Создание системы безопасности информации Подтверждение эффективности принятых мер защиты кафедра Ми. ИТУ

Извечный спор – что защищать? Информацию, обрабатываемую в информационной системе? Информационную систему? кафедра Ми. ИТУ

Если защищать ИС, то решение по защите достаточно простое кафедра Ми. ИТУ

Угроза информации • Угроза - это потенциальная возможность определенным образом нарушить информационную безопасность. • Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, - злоумышленником. Потенциальные злоумышленники называются источниками угрозы. кафедра Ми. ИТУ

Если защищать информацию … кафедра Ми. ИТУ

ОБЪЕКТ ЗАЩИТЫ информационные ресурсы, содержащие сведения ограниченного доступа ЦЕЛЬ ЗАЩИТЫ исключение нанесения материального, морального и иного ущерба собственникам информации в результате нарушения: конфиденциальности доступности (отказ в обслуживании) Хищение Блокирование Модификация Уничтожение Отрицание подлинности Утрата целостности Навязывание ложной Угрозы информационной безопасности кафедра Ми. ИТУ

Угрозы ИБ ХИЩЕНИЕ УТРАТА БЛОКИРОВАНИЕ УНИЧТОЖЕНИЕ МОДИФИКАЦИЯ ОТРИЦАНИЕ ПОДЛИННОСТИ НАВЯЗЫВАНИЕ ЛОЖНОЙ АТАКА Источники угроз Уязвимости Методы реализации угроз Антропогенные Техногенные Стихийные Объективные Субъективные Случайные Аналитические Технические Программные Социальные Организационные Устранение (ослабление) Методы защиты: ПРАВОВЫЕ ОРГАНИЗАЦИОННЫЕ ТЕХНИЧЕСКИЕ ИНЖЕНЕРНО-ТЕХНИЧЕСКИЕ ПРОГРАММНО-АППАРАТНЫЕ кафедра Ми. ИТУ ПОСЛЕДСТВИЯ РЕАЛИЗАЦИИ УГРОЗ УЩЕРБ СОБСТВЕННИКУ

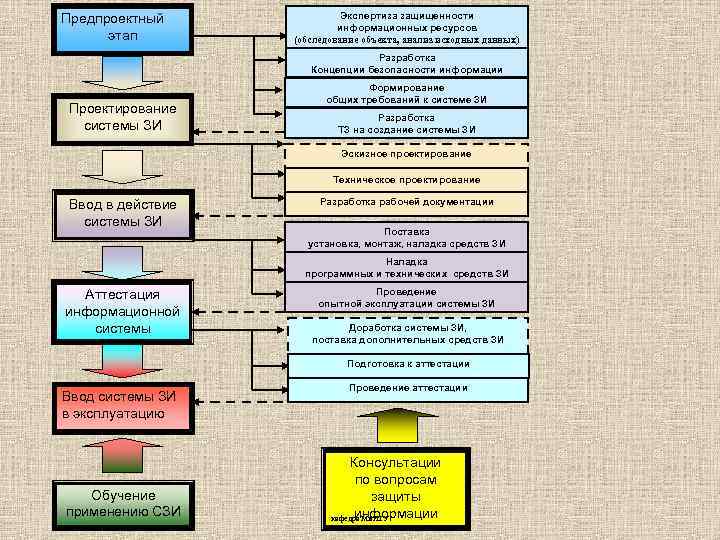

Предпроектный этап Экспертиза защищенности информационных ресурсов (обследование объекта, анализ исходных данных) Разработка Концепции безопасности информации Проектирование системы ЗИ Формирование общих требований к системе ЗИ Разработка ТЗ на создание системы ЗИ Эскизное проектирование Техническое проектирование Ввод в действие системы ЗИ Разработка рабочей документации Поставка установка, монтаж, наладка средств ЗИ Наладка программных и технических средств ЗИ Аттестация информационной системы Проведение опытной эксплуатации системы ЗИ Доработка системы ЗИ, поставка дополнительных средств ЗИ Подготовка к аттестации Ввод системы ЗИ в эксплуатацию Обучение применению СЗИ Проведение аттестации Консультации по вопросам защиты информации кафедра Ми. ИТУ

Из чего же складывается и как должна строится комплексная система безопасности информации? кафедра Ми. ИТУ

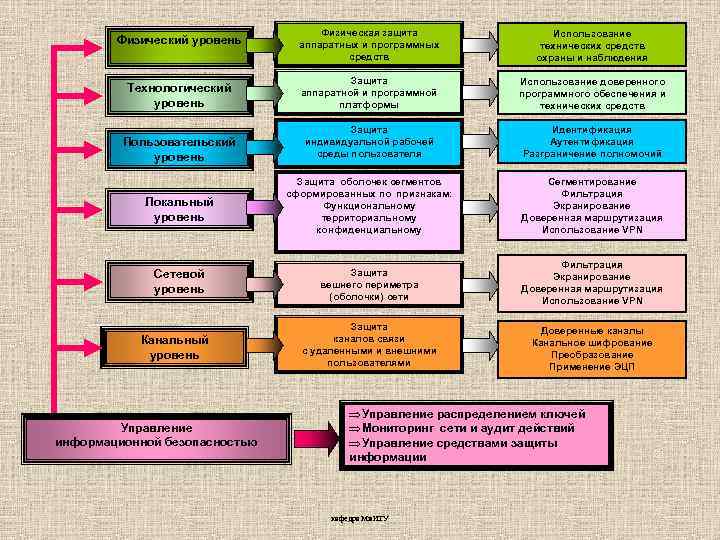

Защита должна строится по многоуровневому принципу, иметь несколько последовательных рубежей и наиболее важная зона безопасности должна находиться внутри остальных. кафедра Ми. ИТУ

Защита на физическом уровне Физический уровень Физическая защита аппаратных и программных средств кафедра Ми. ИТУ Использование технических средств охраны и наблюдения

Защита на физическом уровне позволяет парировать значительную часть угроз безопасности информации кафедра Ми. ИТУ

Защита на технологическом уровне Технологический уровень Защита аппаратной и программной платформы кафедра Ми. ИТУ Использование доверенного программного обеспечения и технических средств

Немалое число проблем снимается при защите на технологическом уровне кафедра Ми. ИТУ

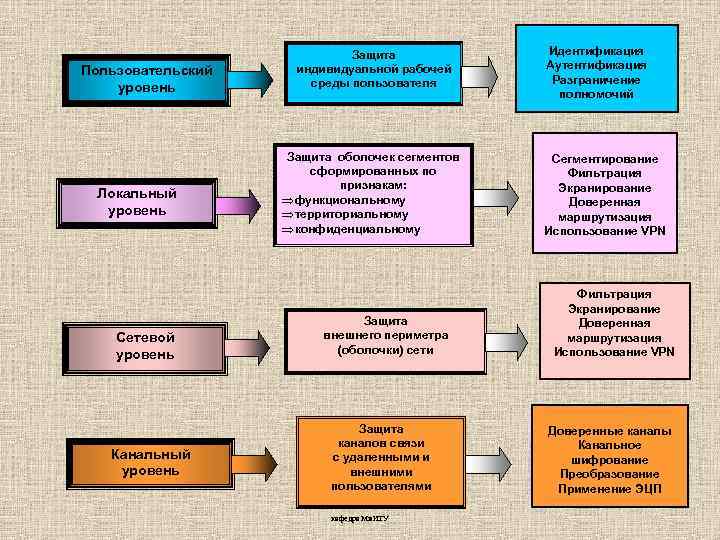

Парирование остальных угроз безопасности информации осуществляется тем, что реализуется защита: кафедра Ми. ИТУ

Пользовательский уровень Локальный уровень Сетевой уровень Канальный уровень Защита индивидуальной рабочей среды пользователя Защита оболочек сегментов сформированных по признакам: Þфункциональному Þтерриториальному Þконфиденциальному Защита внешнего периметра (оболочки) сети Защита каналов связи с удаленными и внешними пользователями кафедра Ми. ИТУ Идентификация Аутентификация Разграничение полномочий Сегментирование Фильтрация Экранирование Доверенная маршрутизация Использование VPN Доверенные каналы Канальное шифрование Преобразование Применение ЭЦП

Определения некоторых методов защиты информации • • Идентификация позволяет субъекту (пользователю, процессу, действующему от имени определенного пользователя, или иному аппаратно-программному компоненту) назвать себя (сообщить свое имя). Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве синонима слова "аутентификация" иногда используют словосочетание "проверка подлинности". Аутентификация бывает односторонней (обычно клиент доказывает свою подлинность серверу) и двусторонней (взаимной). Пример односторонней аутентификации – процедура входа пользователя в систему. кафедра Ми. ИТУ

Доверенная маршрутизация • Один из механизмов безопасности управление маршрутизацией (выделение доверенных путей передачи и према информации) кафедра Ми. ИТУ

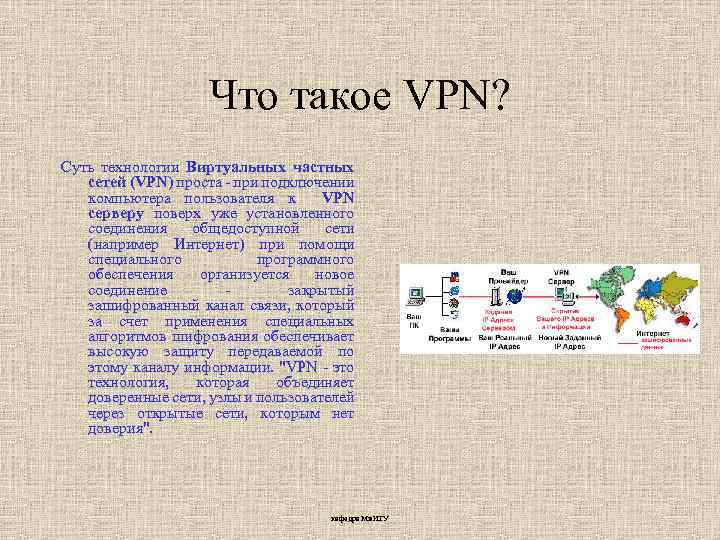

Что такое VPN? Суть технологии Виртуальных частных сетей (VPN) проста - при подключении компьютера пользователя к VPN серверу поверх уже установленного соединения общедоступной сети (например Интернет) при помощи специального программного обеспечения организуется новое соединение - закрытый зашифрованный канал связи, который за счет применения специальных алгоритмов шифрования обеспечивает высокую защиту передаваемой по этому каналу информации. "VPN - это технология, которая объединяет доверенные сети, узлы и пользователей через открытые сети, которым нет доверия". кафедра Ми. ИТУ

Электронная цифровая подпись (ЭЦП) • • В мировой практике под электронной подписью понимается, вообще говоря, символ или некоторый другой идентификатор, созданный электронными средствами, обрабатываемый или принимаемый другой стороной с намерением подтвердить подлинность электронного сообщения. Принципы и алгоритмы при этом могут применяться самые разнообразные. Сам по себе процесс подтверждения электронного документа ЭЦП достаточно сложен. Отметим, что этот процесс невозможен без наличия так называемого «закрытого ключа» , который хранится только у отправителя, и тесно связанного с ним «открытого ключа» , которым может владеть любой пользователь. На основе закрытого ключа передаваемое сообщение снабжается специальным атрибутом, а математические методы позволяют однозначно определить с использованием открытого ключа, кем оно было отправлено. От сохранности закрытого ключа напрямую зависит степень надежности любой системы ЭЦП. кафедра Ми. ИТУ

Мы получили систему безопасности информации? Мы получили разрозненные элементы системы! кафедра Ми. ИТУ

Что необходимо, чтобы увязать друг с другом разрозненные элементы системы? кафедра Ми. ИТУ

Физический уровень Физическая защита аппаратных и программных средств Использование технических средств охраны и наблюдения Технологический уровень Защита аппаратной и программной платформы Использование доверенного программного обеспечения и технических средств Пользовательский уровень Защита индивидуальной рабочей среды пользователя Идентификация Аутентификация Разграничение полномочий Локальный уровень Защита оболочек сегментов сформированных по признакам: Функциональному территориальному конфиденциальному Сегментирование Фильтрация Экранирование Доверенная маршрутизация Использование VPN Сетевой уровень Защита вешнего периметра (оболочки) сети Фильтрация Экранирование Доверенная маршрутизация Использование VPN Защита каналов связи с удаленными и внешними пользователями Доверенные каналы Канальное шифрование Преобразование Применение ЭЦП Канальный уровень Управление информационной безопасностью ÞУправление распределением ключей ÞМониторинг сети и аудит действий ÞУправление средствами защиты информации кафедра Ми. ИТУ

Маленькая дыра в защите – небольшие убытки кафедра Ми. ИТУ

Большая дыра в защите – … без комментариев кафедра Ми. ИТУ

Защита информации .ppt