c8f1ff98fec56471b2576d5164fe45de.ppt

- Количество слайдов: 52

Sommaire n La problématique VPN : l’accès distant ! n La solution : Une architecture VPN IP n Les deux modèles de VPN n Les modèles de VPNs adaptés aux problématiques spécifiques: n L’accès distant n L’intranet n L’extranet n L’encapsulation principe n L 2 TP: n Implémentation protocolaire : principe n Exemple: création d’un tunnel n IPsec Mode tunnel, Mode Transport n VPN: Les perspectives 1

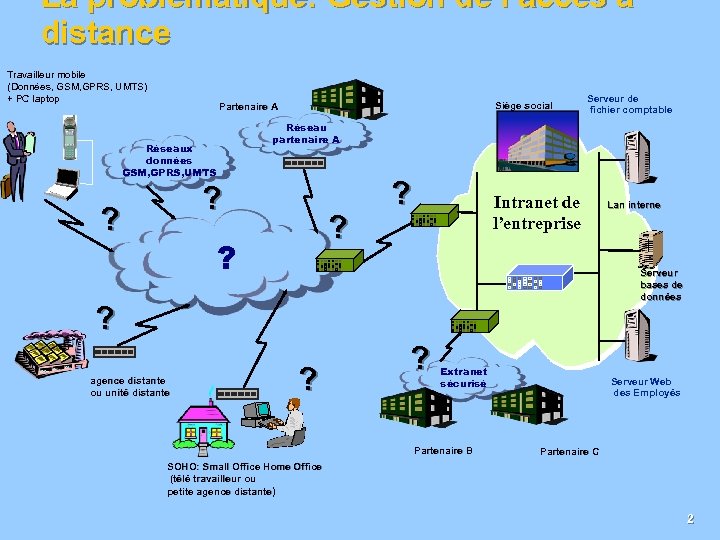

La problématique: Gestion de l’accès à distance Travailleur mobile (Données, GSM, GPRS, UMTS) + PC laptop Siège social Partenaire A Réseau partenaire A Réseaux données GSM, GPRS, UMTS ? ? Serveur de fichier comptable ? ? ? Intranet de l’entreprise Serveur bases de données ? agence distante ou unité distante Lan interne ? ? Extranet sécurisé Partenaire B Serveur Web des Employés Partenaire C SOHO: Small Office Home Office (télé travailleur ou petite agence distante) 2

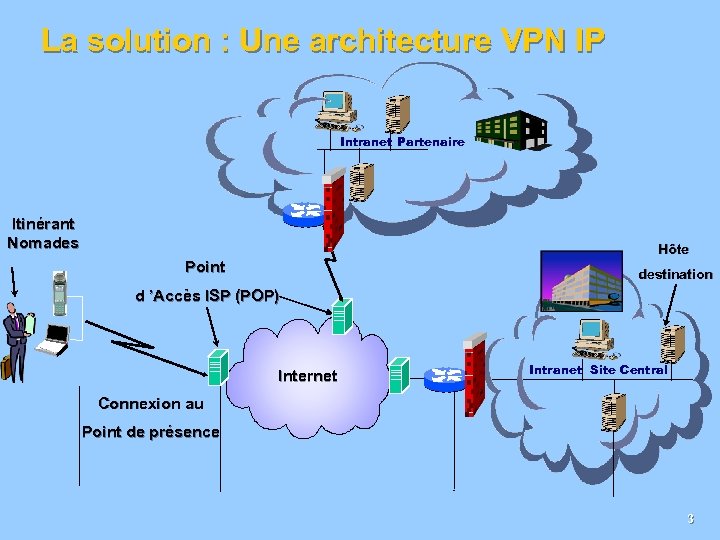

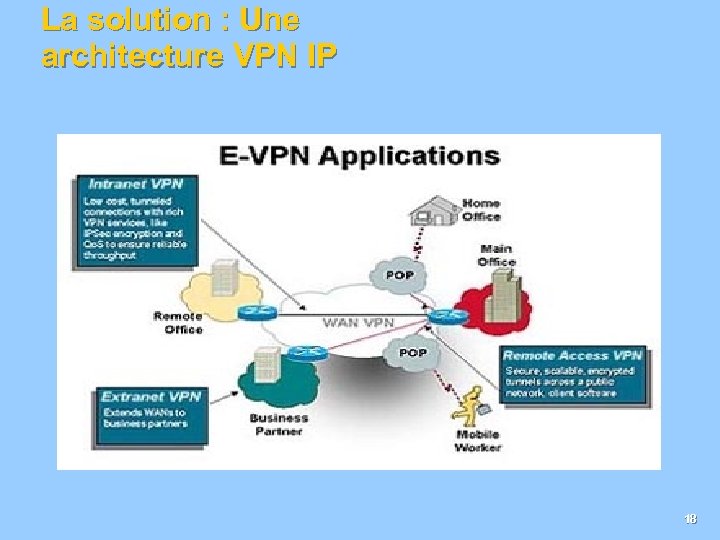

La solution : Une architecture VPN IP Intranet Partenaire Itinérant Nomades Hôte Point destination d ’Accès ISP (POP) Internet Intranet Site Central Connexion au Point de présence 3

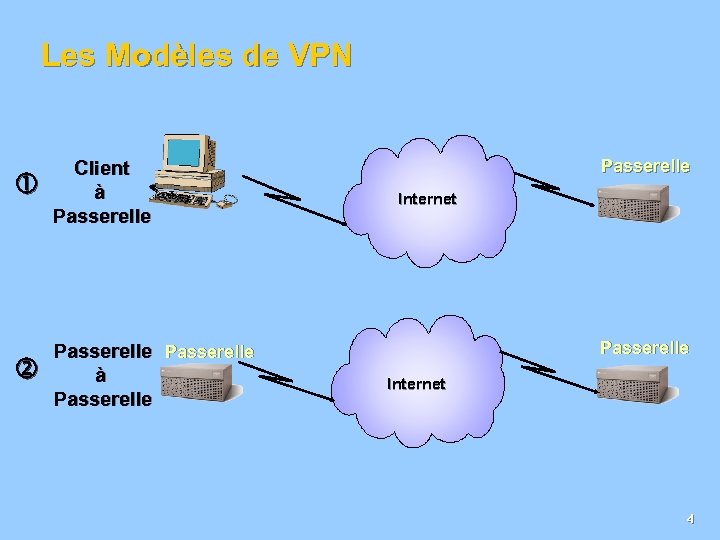

Les Modèles de VPN Client à Passerelle à Passerelle Internet 4

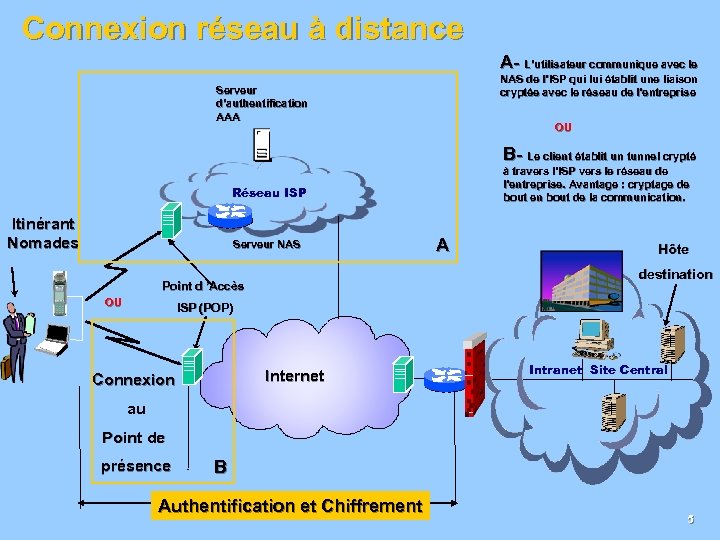

Connexion réseau à distance A- L’utilisateur communique avec le NAS de l’ISP qui lui établit une liaison cryptée avec le réseau de l’entreprise Serveur d’authentification AAA OU B- Le client établit un tunnel crypté à travers l’ISP vers le réseau de l’entreprise. Avantage : cryptage de bout en bout de la communication. Réseau ISP Itinérant Nomades Serveur NAS Hôte destination Point d ’Accès OU A ISP (POP) Internet Connexion Intranet Site Central au Point de présence B Authentification et Chiffrement 5

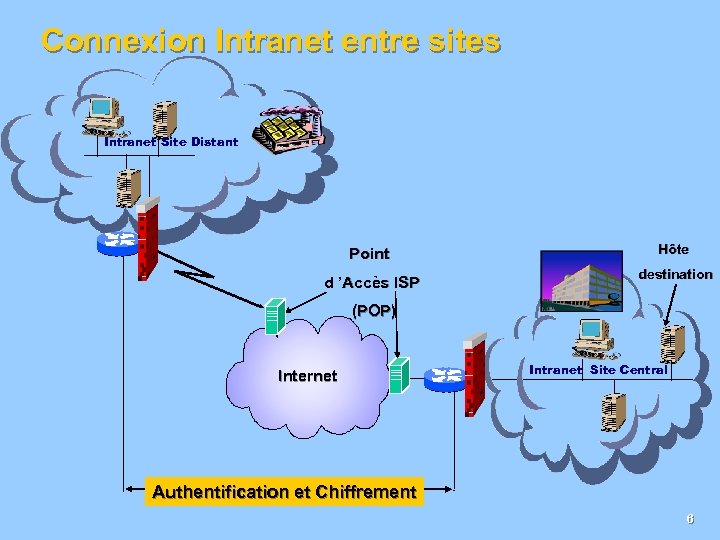

Connexion Intranet entre sites Intranet Site Distant Point d ’Accès ISP Hôte destination (POP) Internet Intranet Site Central Authentification et Chiffrement 6

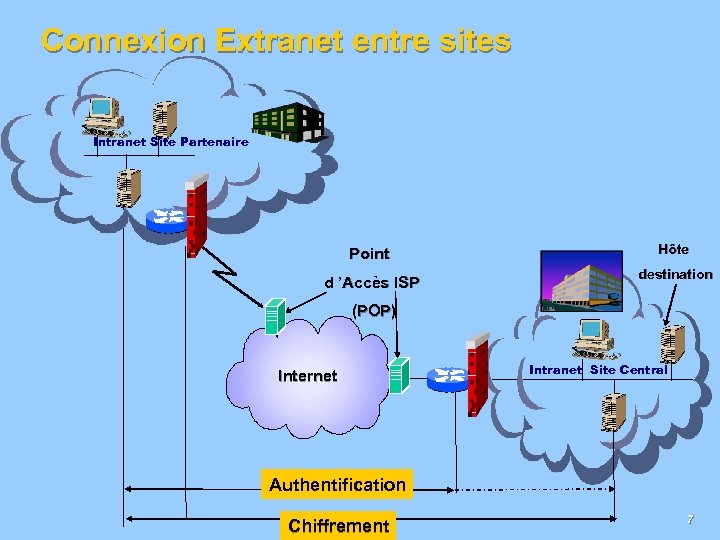

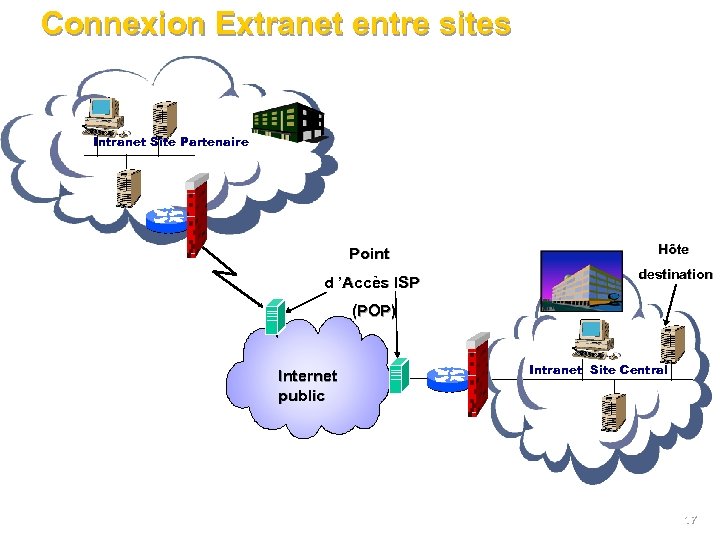

Connexion Extranet entre sites Intranet Site Partenaire Point d ’Accès ISP Hôte destination (POP) Internet Intranet Site Central Authentification Chiffrement 7

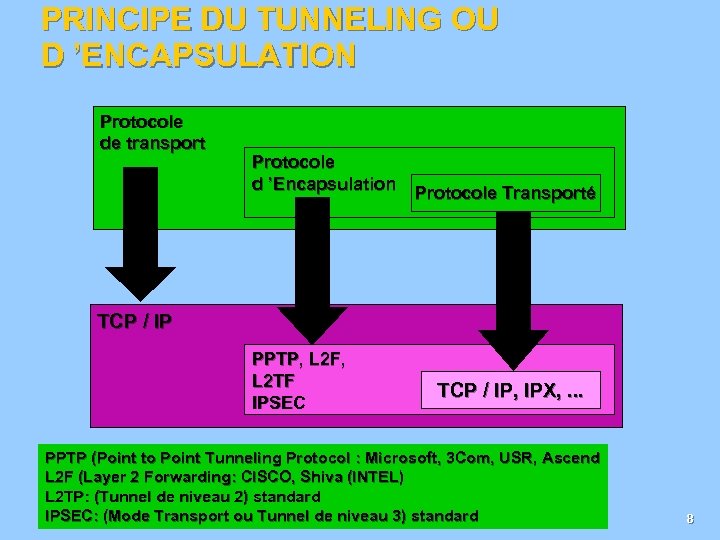

PRINCIPE DU TUNNELING OU D ’ENCAPSULATION Protocole de transport Protocole d ’Encapsulation Protocole Transporté TCP / IP PPTP, L 2 F, L 2 TF IPSEC TCP / IP, IPX, . . . PPTP (Point to Point Tunneling Protocol : Microsoft, 3 Com, USR, Ascend L 2 F (Layer 2 Forwarding: CISCO, Shiva (INTEL) L 2 TP: (Tunnel de niveau 2) standard IPSEC: (Mode Transport ou Tunnel de niveau 3) standard 8

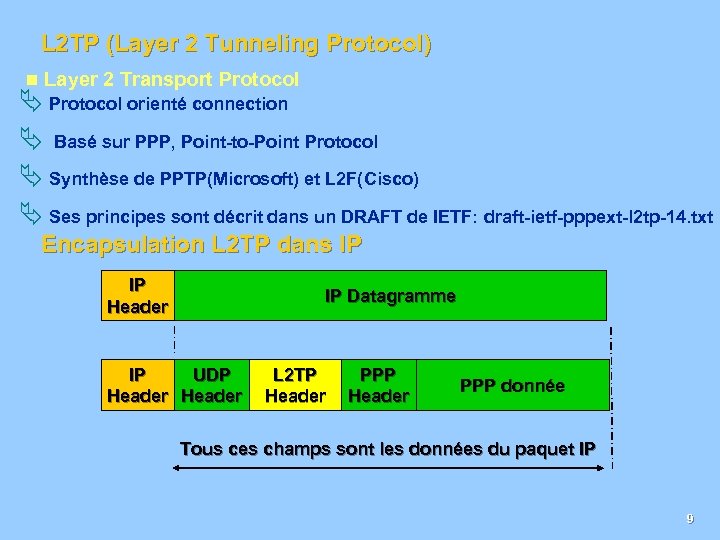

L 2 TP (Layer 2 Tunneling Protocol) n Layer 2 Transport Protocol Ä Protocol orienté connection Ä Basé sur PPP, Point-to-Point Protocol Ä Synthèse de PPTP(Microsoft) et L 2 F(Cisco) Ä Ses principes sont décrit dans un DRAFT de IETF: draft-ietf-pppext-l 2 tp-14. txt Encapsulation L 2 TP dans IP IP Header IP Datagramme IP UDP Header L 2 TP Header PPP donnée Tous ces champs sont les données du paquet IP 9

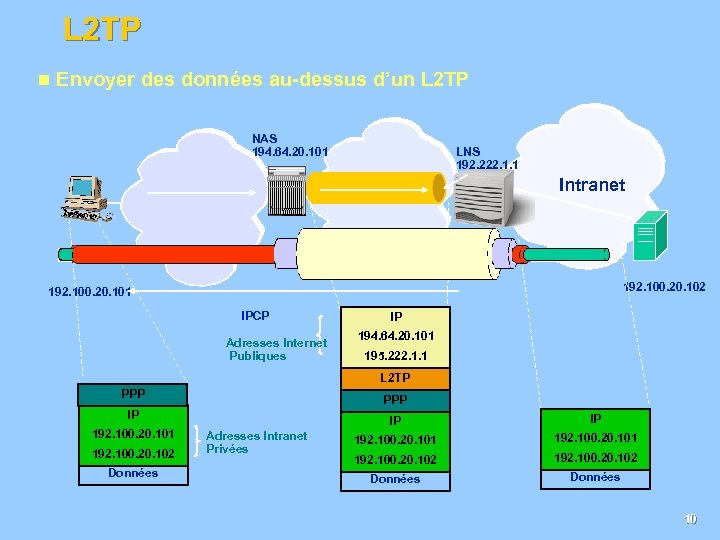

L 2 TP n Envoyer des données au-dessus d’un L 2 TP NAS 194. 64. 20. 101 LNS 192. 222. 1. 1 Intranet 192. 100. 20. 102 192. 100. 20. 101 IPCP Adresses Internet Publiques IP 194. 64. 20. 101 195. 222. 1. 1 L 2 TP PPP IP IP IP 192. 100. 20. 101 192. 100. 20. 102 Données Adresses Intranet Privées 10

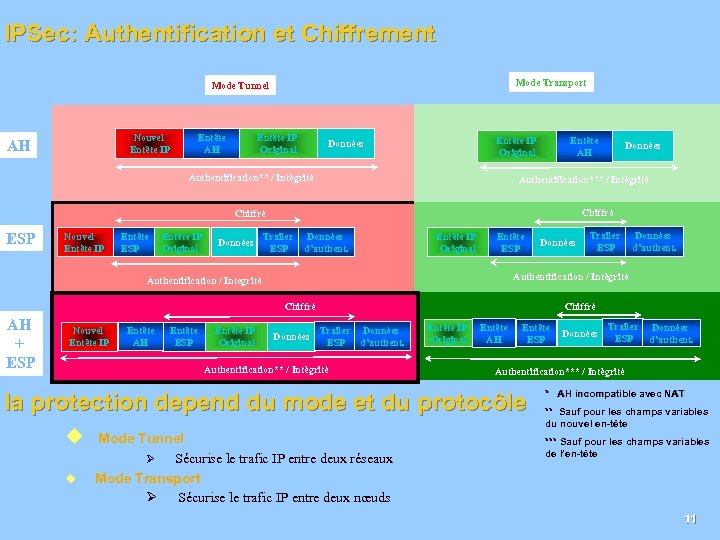

IPSec: Authentification et Chiffrement Mode Transport Mode Tunnel Nouvel Entête IP AH Entête IP Original Données Authentification** / Intègrité Entête AH Authentification*** / Intègrité Chiffré ESP Nouvel Entête IP Entête ESP Entête IP Original Données Trailer ESP Entête IP Original Données d’authent. Entête ESP Données Chiffré Nouvel Entête IP Entête AH Entête ESP Entête IP Original Trailer ESP Données d’authent. Authentification / Intègrité Authentification / Integrité AH + ESP Données Chiffré Trailer ESP Données d’authent. Authentification** / Intègrité Entête IP Original Entête AH Entête ESP Trailer ESP Données d’authent. Authentification*** / Intègrité la protection depend du mode et du protocôle u Mode Tunnel Ø Sécurise le trafic IP entre deux réseaux Données * AH incompatible avec NAT ** Sauf pour les champs variables du nouvel en-tête *** Sauf pour les champs variables de l’en-tête u Mode Transport Ø Sécurise le trafic IP entre deux nœuds 11

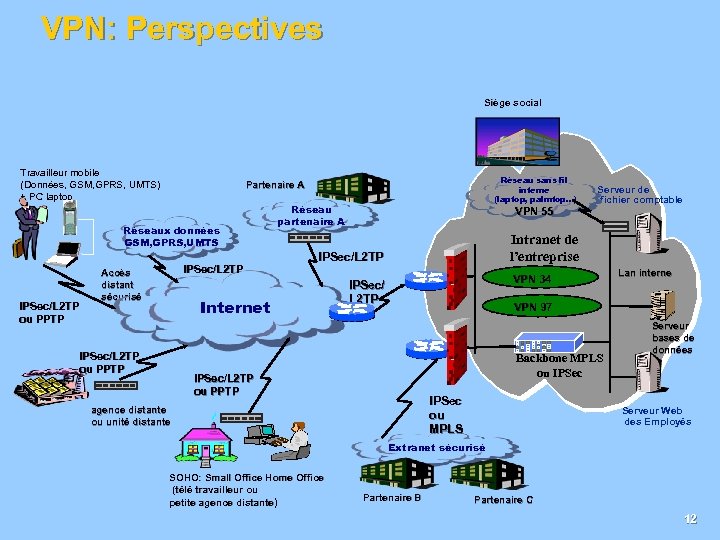

VPN: Perspectives Siège social Travailleur mobile (Données, GSM, GPRS, UMTS) + PC laptop Réseaux données GSM, GPRS, UMTS IPSec/L 2 TP ou PPTP Réseau sans fil interne (laptop, palmtop…) Partenaire A IPSec/L 2 TP Accès distant sécurisé Réseau partenaire A Intranet de l’entreprise IPSec/L 2 TP Internet IPSec/L 2 TP ou PPTP VPN 55 Serveur de fichier comptable VPN 34 IPSec/ L 2 TP Lan interne VPN 97 Backbone MPLS ou IPSec/L 2 TP ou PPTP IPSec ou MPLS agence distante ou unité distante Serveur bases de données Serveur Web des Employés Extranet sécurisé SOHO: Small Office Home Office (télé travailleur ou petite agence distante) Partenaire B Partenaire C 12

Backup Slides 13

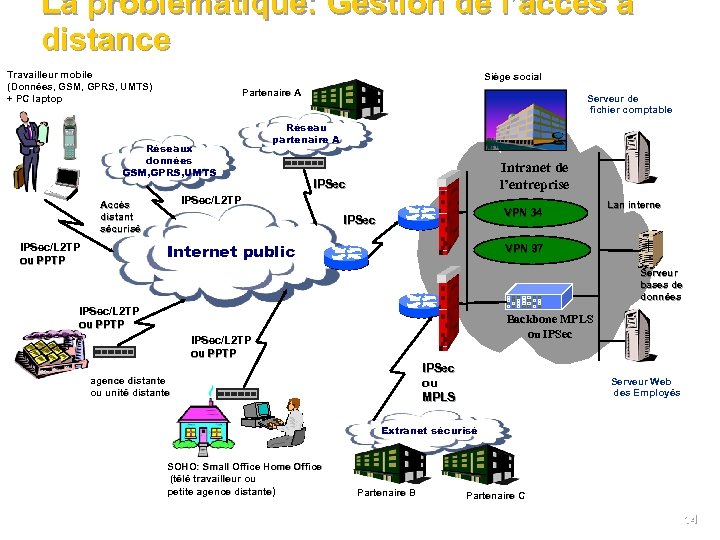

La problématique: Gestion de l’accès à distance Travailleur mobile (Données, GSM, GPRS, UMTS) + PC laptop Siège social Partenaire A Réseaux données GSM, GPRS, UMTS Serveur de fichier comptable Réseau partenaire A Intranet de l’entreprise IPSec/L 2 TP Accès distant sécurisé VPN 34 IPSec Internet public IPSec/L 2 TP ou PPTP Lan interne VPN 97 Serveur bases de données IPSec/L 2 TP ou PPTP Backbone MPLS ou IPSec/L 2 TP ou PPTP IPSec ou MPLS agence distante ou unité distante Serveur Web des Employés Extranet sécurisé SOHO: Small Office Home Office (télé travailleur ou petite agence distante) Partenaire B Partenaire C 14

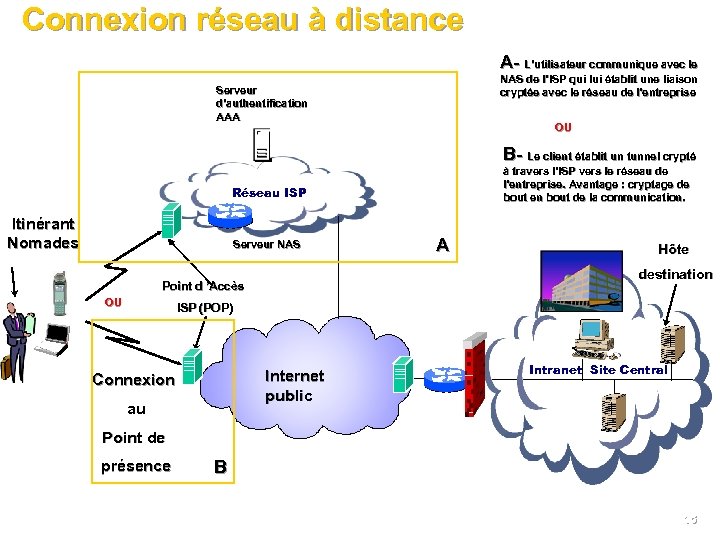

Connexion réseau à distance A- L’utilisateur communique avec le NAS de l’ISP qui lui établit une liaison cryptée avec le réseau de l’entreprise Serveur d’authentification AAA OU B- Le client établit un tunnel crypté à travers l’ISP vers le réseau de l’entreprise. Avantage : cryptage de bout en bout de la communication. Réseau ISP Itinérant Nomades Serveur NAS Hôte destination Point d ’Accès OU A ISP (POP) Internet public Connexion au Intranet Site Central Point de présence B 15

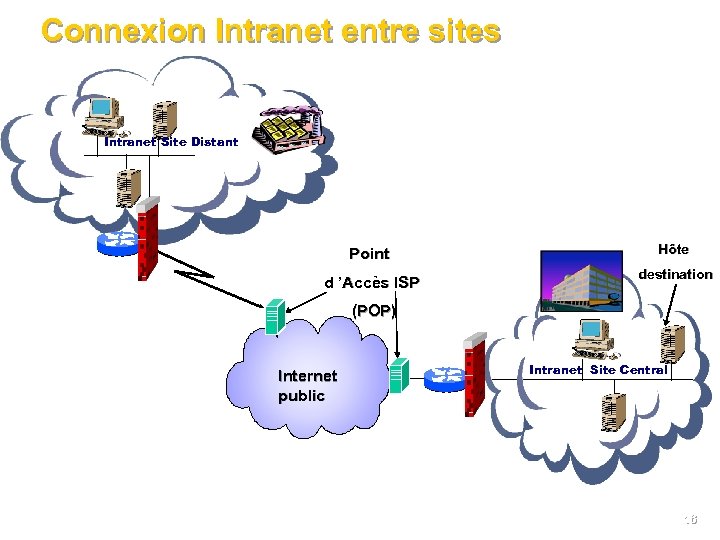

Connexion Intranet entre sites Intranet Site Distant Point d ’Accès ISP Hôte destination (POP) Internet public Intranet Site Central 16

Connexion Extranet entre sites Intranet Site Partenaire Point d ’Accès ISP Hôte destination (POP) Internet public Intranet Site Central 17

La solution : Une architecture VPN IP 18

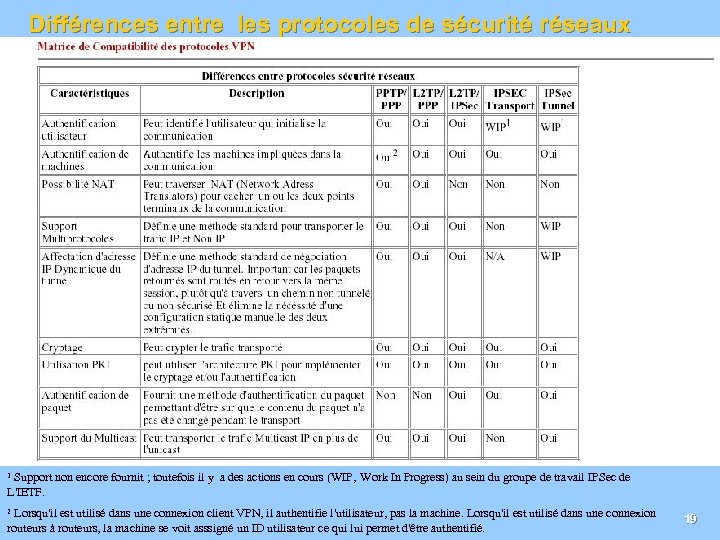

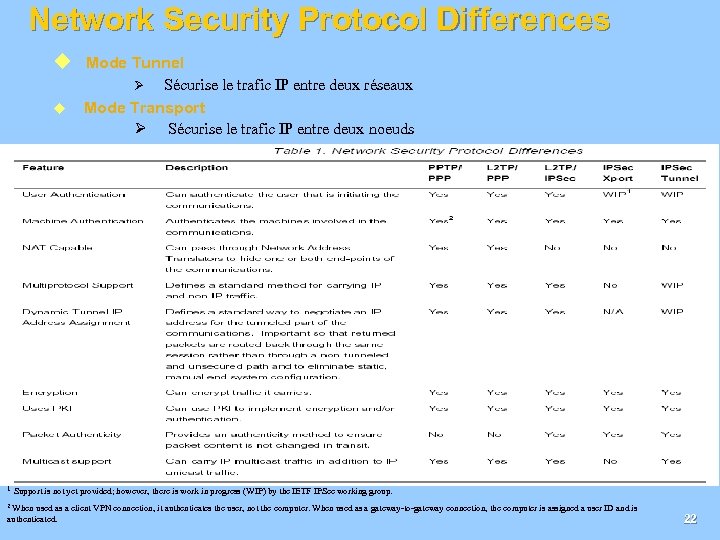

Différences entre les protocoles de sécurité réseaux 1 Support non encore fournit ; toutefois il y a des actions en cours (WIP, Work In Progress) au sein du groupe de travail IPSec de L'IETF. 2 Lorsqu'il est utilisé dans une connexion client VPN, il authentifie l'utilisateur, pas la machine. Lorsqu'il est utilisé dans une connexion routeurs à routeurs, la machine se voit asssigné un ID utilisateur ce qui lui permet d'être authentifié. 19

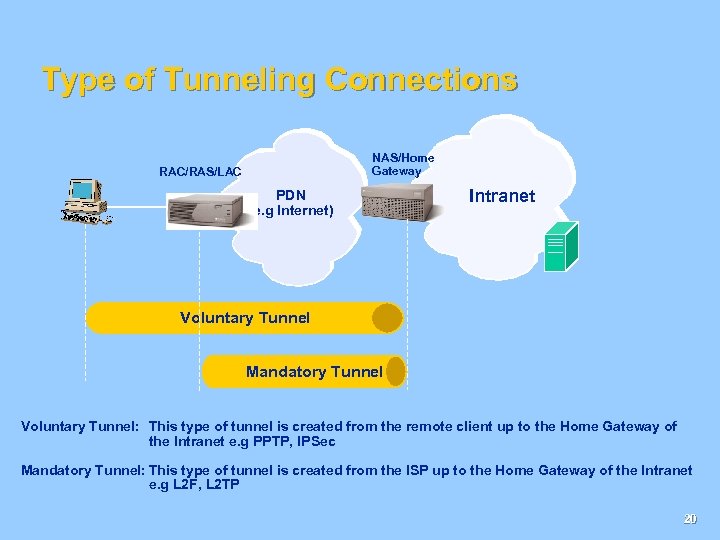

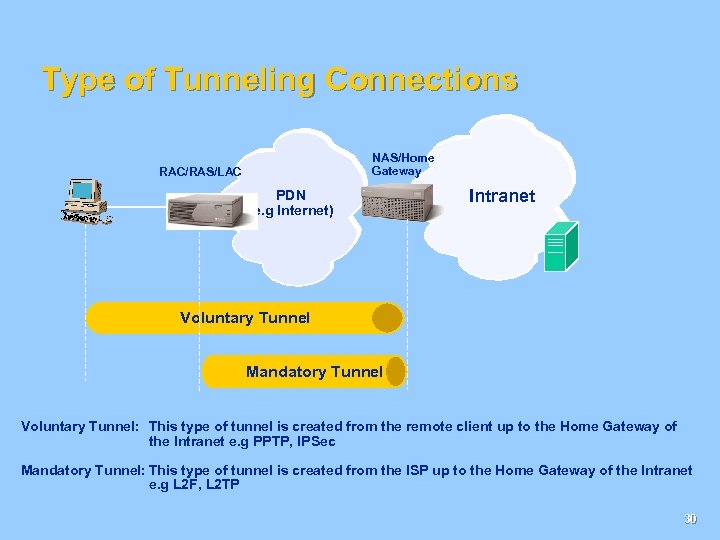

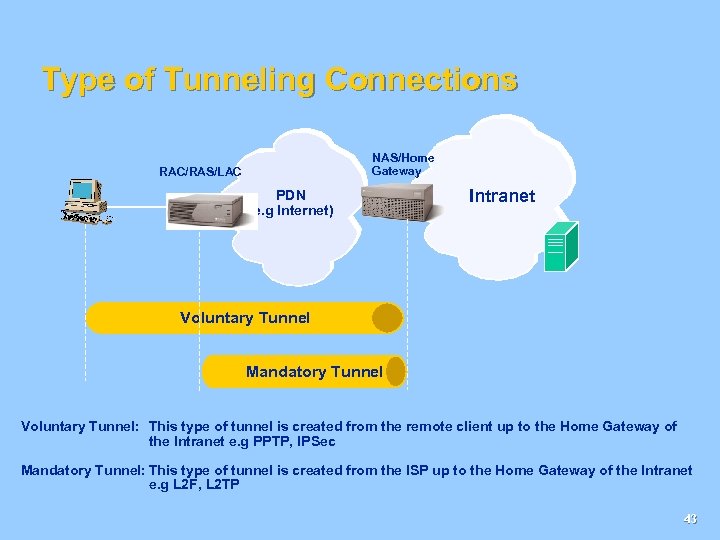

Type of Tunneling Connections NAS/Home Gateway RAC/RAS/LAC PDN (e. g Internet) Intranet Voluntary Tunnel Mandatory Tunnel Voluntary Tunnel: This type of tunnel is created from the remote client up to the Home Gateway of the Intranet e. g PPTP, IPSec Mandatory Tunnel: This type of tunnel is created from the ISP up to the Home Gateway of the Intranet e. g L 2 F, L 2 TP 20

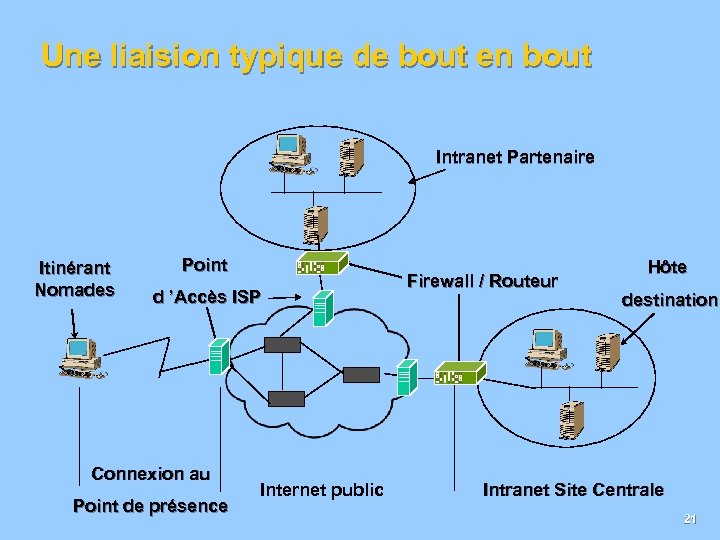

Une liaision typique de bout en bout Intranet Partenaire Itinérant Nomades Point d ’Accès ISP Connexion au Point de présence Internet public Firewall / Routeur Hôte destination Intranet Site Centrale 21

Network Security Protocol Differences u Mode Tunnel Sécurise le trafic IP entre deux réseaux u Mode Transport Ø Sécurise le trafic IP entre deux noeuds Ø 1 Support is not yet provided; however, there is work in progress (WIP) by the IETF IPSec working group. 2 When used as a client VPN connection, it authenticates the user, not the computer. When used as a gateway-to-gateway connection, the computer is assigned a user ID and is authenticated. 22

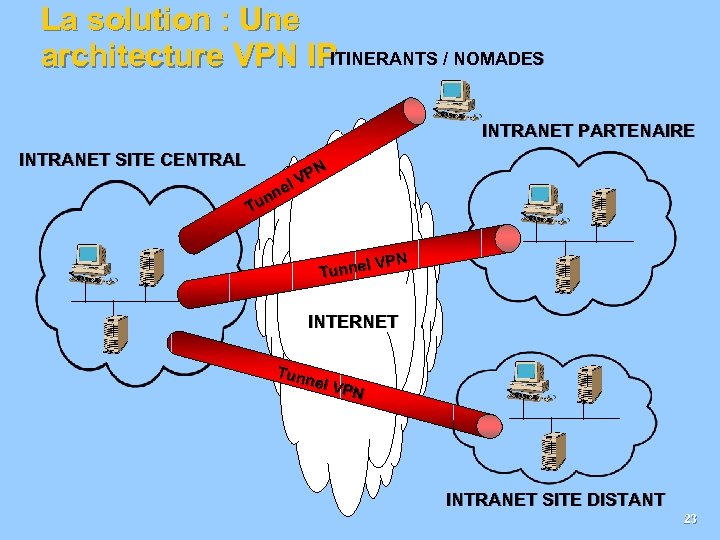

La solution : Une ITINERANTS / NOMADES architecture VPN IP INTRANET PARTENAIRE INTRANET SITE CENTRAL N VP el nn Tu l VPN Tunne INTERNET Tunn el VP N INTRANET SITE DISTANT 23

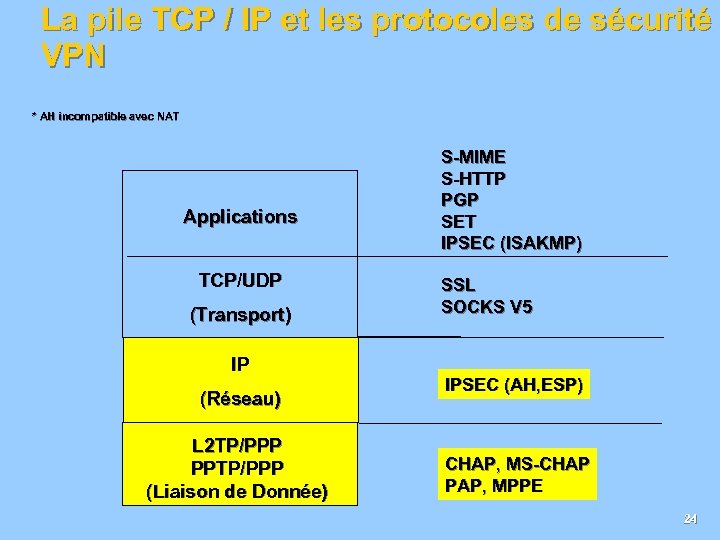

La pile TCP / IP et les protocoles de sécurité VPN * AH incompatible avec NAT Applications TCP/UDP (Transport) IP (Réseau) L 2 TP/PPP PPTP/PPP (Liaison de Donnée) S-MIME S-HTTP PGP SET IPSEC (ISAKMP) SSL SOCKS V 5 IPSEC (AH, ESP) CHAP, MS-CHAP PAP, MPPE 24

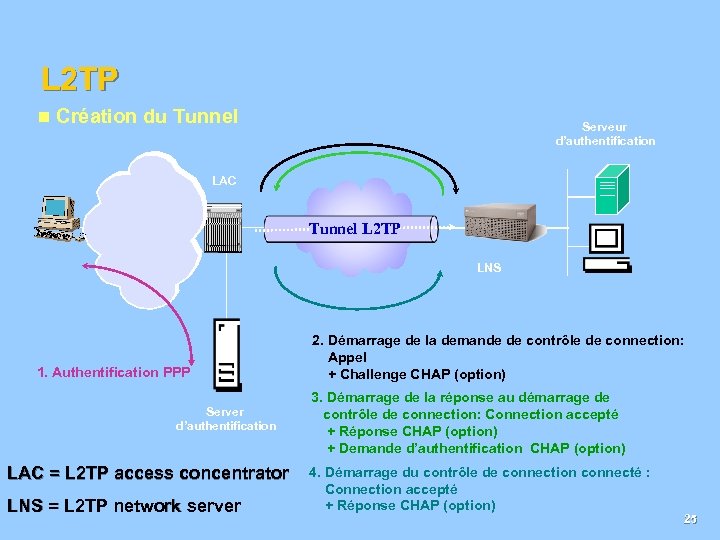

L 2 TP n Création du Tunnel Serveur d’authentification LAC Public L 2 TP Tunnel. Network LNS 1. Authentification PPP Server d’authentification LAC = L 2 TP access concentrator LNS = L 2 TP network server 2. Démarrage de la demande de contrôle de connection: Appel + Challenge CHAP (option) 3. Démarrage de la réponse au démarrage de contrôle de connection: Connection accepté + Réponse CHAP (option) + Demande d’authentification CHAP (option) 4. Démarrage du contrôle de connection connecté : Connection accepté + Réponse CHAP (option) 25

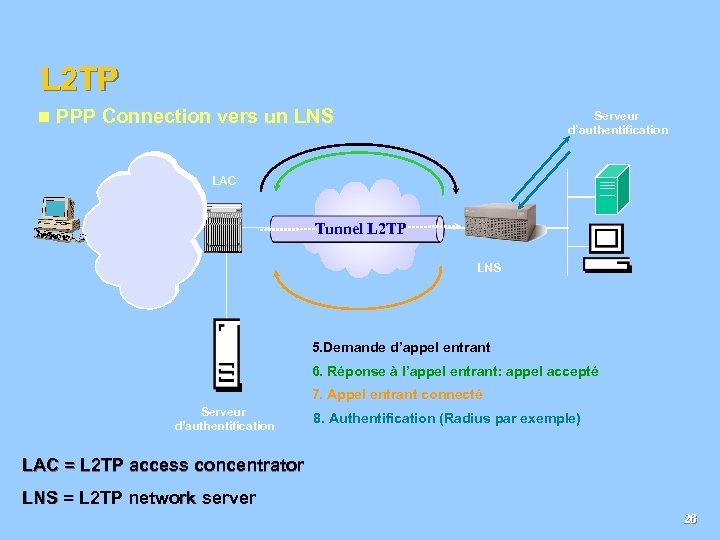

L 2 TP n PPP Connection vers un LNS Serveur d’authentification LAC Tunnel public Réseau L 2 TP LNS 5. Demande d’appel entrant 6. Réponse à l’appel entrant: appel accepté 7. Appel entrant connecté Serveur d’authentification 8. Authentification (Radius par exemple) LAC = L 2 TP access concentrator LNS = L 2 TP network server 26

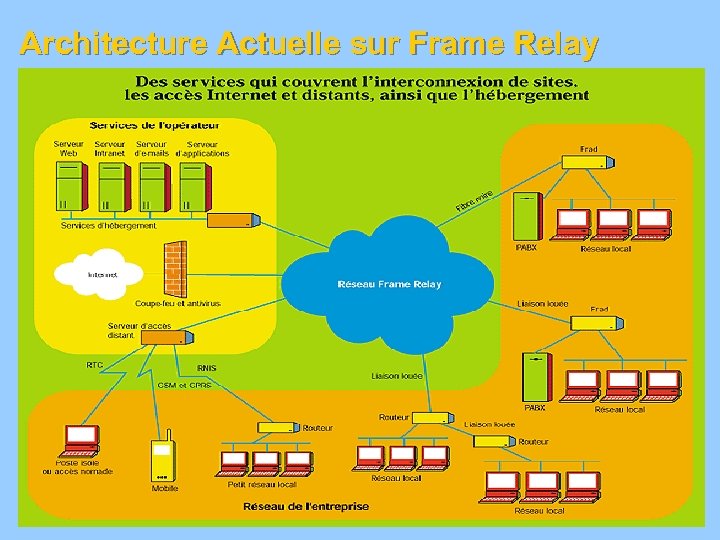

Architecture Actuelle sur Frame Relay 27

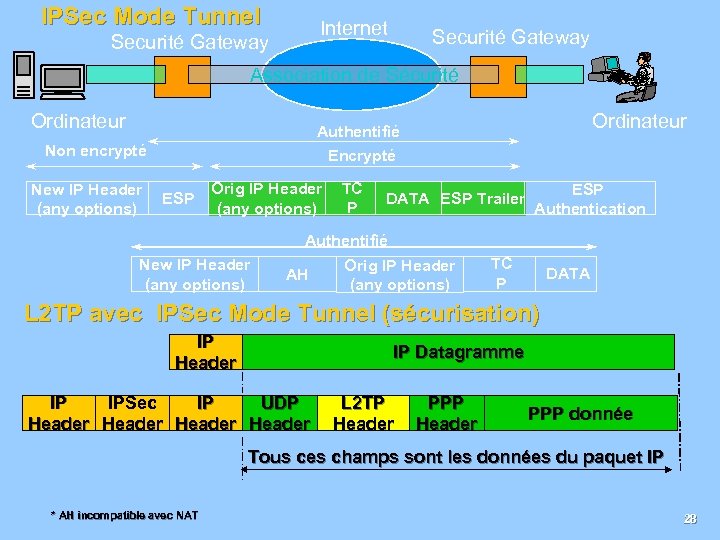

IPSec Mode Tunnel Internet Securité Gateway Association de Sécurité Ordinateur Non encrypté New IP Header (any options) Ordinateur Authentifié Encrypté ESP Orig IP Header (any options) TC P DATA ESP Trailer ESP Authentication Authentifié New IP Header (any options) AH Orig IP Header (any options) TC P DATA L 2 TP avec IPSec Mode Tunnel (sécurisation) IP Header IP Datagramme IP IPSec IP UDP Header L 2 TP Header PPP donnée Tous ces champs sont les données du paquet IP * AH incompatible avec NAT 28

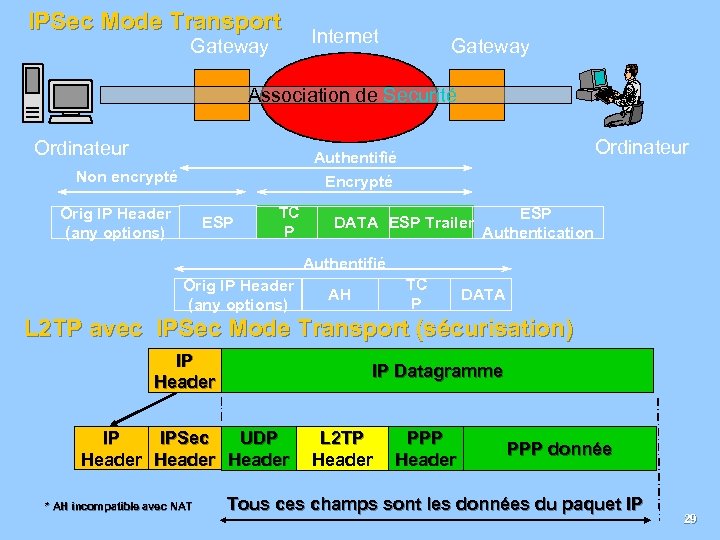

IPSec Mode Transport Gateway Internet Gateway Association de Securité Ordinateur Authentifié Encrypté Non encrypté Orig IP Header (any options) ESP TC P DATA ESP Trailer ESP Authentication Authentifié Orig IP Header (any options) TC P AH DATA L 2 TP avec IPSec Mode Transport (sécurisation) IP Header IP Datagramme IP IPSec UDP Header * AH incompatible avec NAT L 2 TP Header PPP donnée Tous ces champs sont les données du paquet IP 29

Type of Tunneling Connections NAS/Home Gateway RAC/RAS/LAC PDN (e. g Internet) Intranet Voluntary Tunnel Mandatory Tunnel Voluntary Tunnel: This type of tunnel is created from the remote client up to the Home Gateway of the Intranet e. g PPTP, IPSec Mandatory Tunnel: This type of tunnel is created from the ISP up to the Home Gateway of the Intranet e. g L 2 F, L 2 TP 30

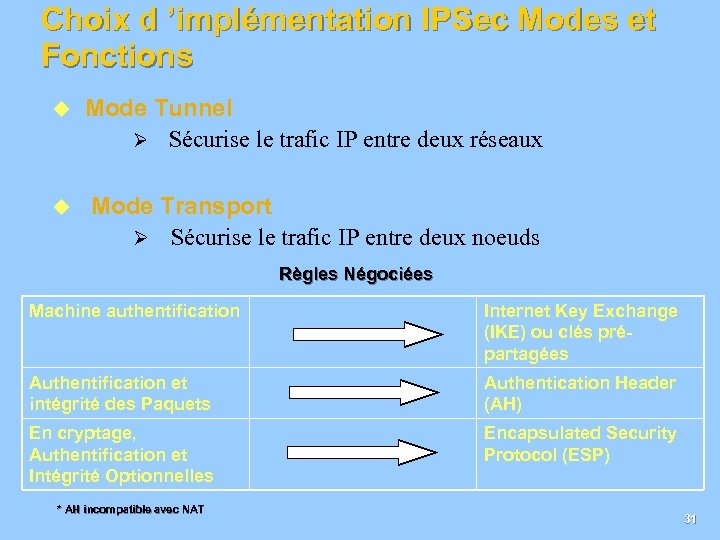

Choix d ’implémentation IPSec Modes et Fonctions u Mode Tunnel Ø Sécurise le trafic IP entre deux réseaux u Mode Transport Ø Sécurise le trafic IP entre deux noeuds Règles Négociées Machine authentification Internet Key Exchange (IKE) ou clés prépartagées Authentification et intégrité des Paquets Authentication Header (AH) En cryptage, Authentification et Intégrité Optionnelles Encapsulated Security Protocol (ESP) * AH incompatible avec NAT 31

Bibliographie (pour aller plus loin) u A Comprehensive Guide to Virtual Private Networks, Volume 1 http: //redbooks. ibm. com/abstracts/sg 245201 u IP VPN - (société CISCO) u What is VPN? http: //www. cisco. com u PPP/L 2 TP/Ipsec, VPNs réseaux GPRS/UMTS 2. 5 G- 3 G - (société Nortel Networks) u Radius (Société Funk) u 6 solutions de réseau privé virtuel à l ’étude - http: //www. 01. net. com/rdn? oid=126425 u 32

IPSec (IP Security) 33

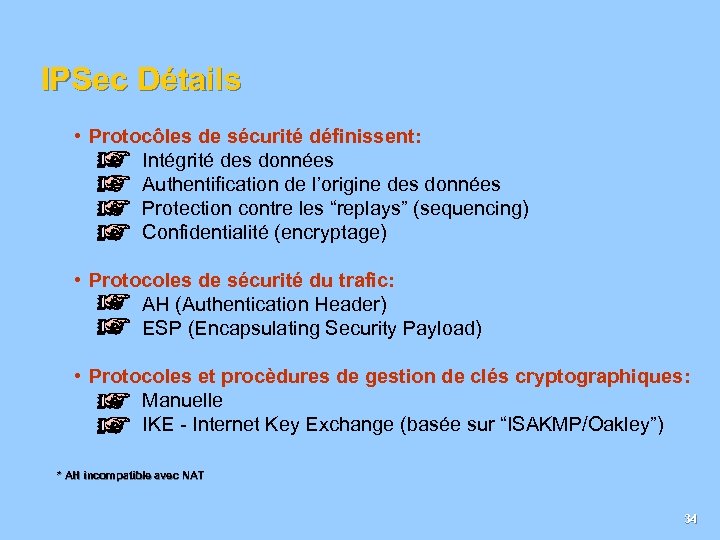

IPSec Détails • Protocôles de sécurité définissent: Intégrité des données Authentification de l’origine des données Protection contre les “replays” (sequencing) Confidentialité (encryptage) • Protocoles de sécurité du trafic: AH (Authentication Header) ESP (Encapsulating Security Payload) • Protocoles et procèdures de gestion de clés cryptographiques: Manuelle IKE - Internet Key Exchange (basée sur “ISAKMP/Oakley”) * AH incompatible avec NAT 34

Comment ces services sont-ils fournis? • AH (Authentication Header) Fourni l’intégrité des données, l’authentification de l’origine des données, et un service optionel d’”antireplay” (sequencing) • ESP (Encapsulating Security Payload) Fourni la confidentialité (encryptage). Il peut aussi fournir l’intégrité des donnés, l’authentification de l’origine des données, et un service d’”anti-replay” (sequencing) * AH incompatible avec NAT 35

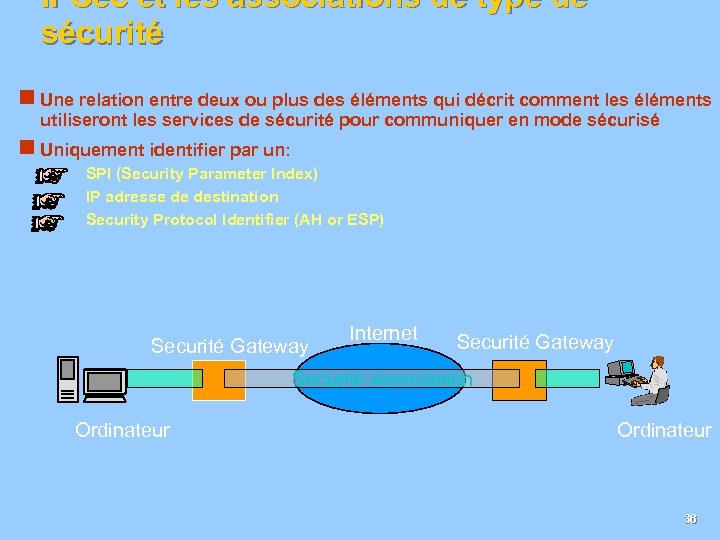

IPSec et les associations de type de sécurité n Une relation entre deux ou plus des éléments qui décrit comment les éléments utiliseront les services de sécurité pour communiquer en mode sécurisé n Uniquement identifier par un: SPI (Security Parameter Index) IP adresse de destination Security Protocol Identifier (AH or ESP) Securité Gateway Internet Securité Gateway Securité Association Ordinateur 36

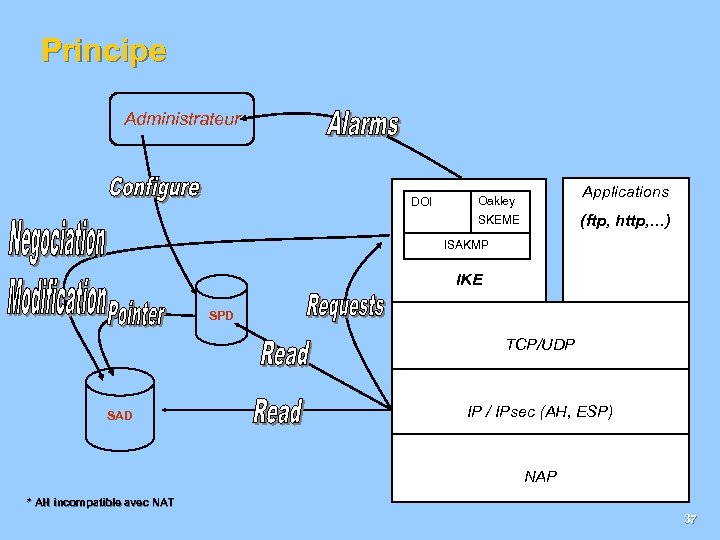

Principe Administrateur DOI Applications Oakley (ftp, http, …) SKEME ISAKMP IKE SPD TCP/UDP SAD IP / IPsec (AH, ESP) NAP * AH incompatible avec NAT 37

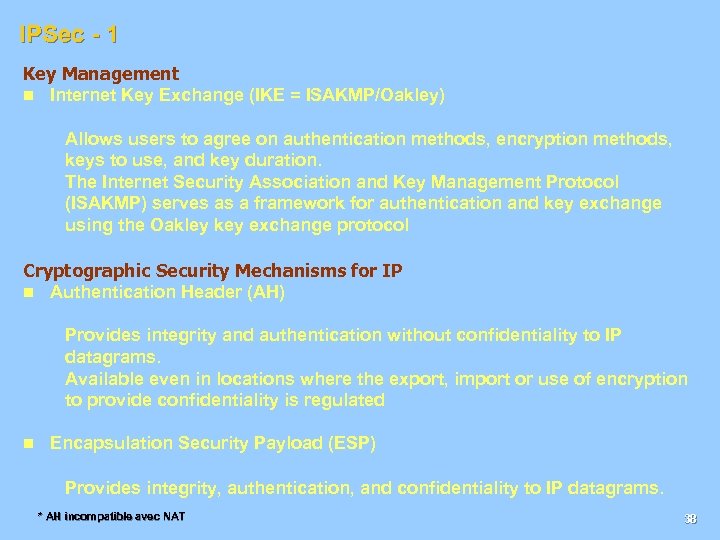

IPSec - 1 Key Management n Internet Key Exchange (IKE = ISAKMP/Oakley) Allows users to agree on authentication methods, encryption methods, keys to use, and key duration. The Internet Security Association and Key Management Protocol (ISAKMP) serves as a framework for authentication and key exchange using the Oakley key exchange protocol Cryptographic Security Mechanisms for IP n Authentication Header (AH) Provides integrity and authentication without confidentiality to IP datagrams. Available even in locations where the export, import or use of encryption to provide confidentiality is regulated n Encapsulation Security Payload (ESP) Provides integrity, authentication, and confidentiality to IP datagrams. * AH incompatible avec NAT 38

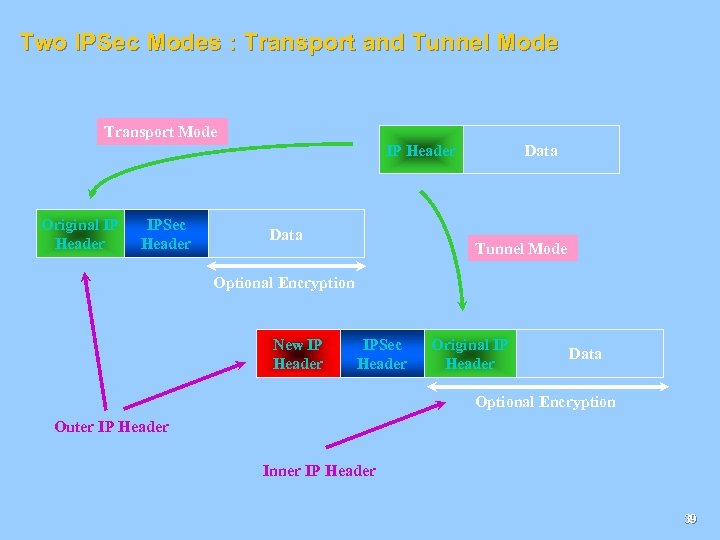

Two IPSec Modes : Transport and Tunnel Mode Transport Mode Data IP Header Original IP Header IPSec Header Data Tunnel Mode Optional Encryption New IP Header IPSec Header Original IP Header Data Optional Encryption Outer IP Header Inner IP Header 39

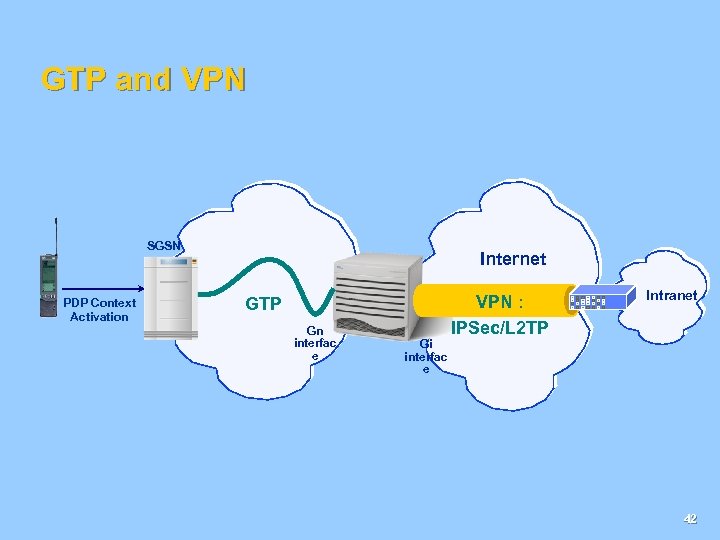

GPRS Tunneling : GTP and VPN tunnels 40

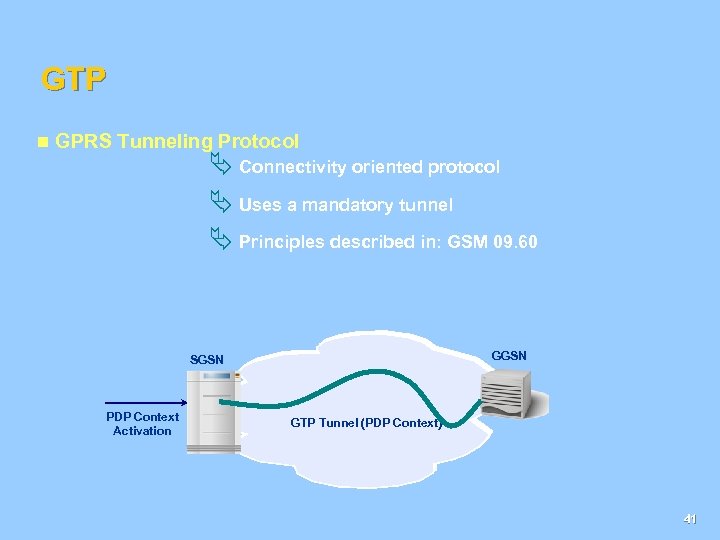

GTP n GPRS Tunneling Protocol Ä Connectivity oriented protocol Ä Uses a mandatory tunnel Ä Principles described in: GSM 09. 60 GGSN SGSN PDP Context Activation GTP Tunnel (PDP Context) 41

GTP and VPN SGSN PDP Context Activation Internet GTP Gn interfac e Gi interfac e VPN : IPSec/L 2 TP Intranet 42

Type of Tunneling Connections NAS/Home Gateway RAC/RAS/LAC PDN (e. g Internet) Intranet Voluntary Tunnel Mandatory Tunnel Voluntary Tunnel: This type of tunnel is created from the remote client up to the Home Gateway of the Intranet e. g PPTP, IPSec Mandatory Tunnel: This type of tunnel is created from the ISP up to the Home Gateway of the Intranet e. g L 2 F, L 2 TP 43

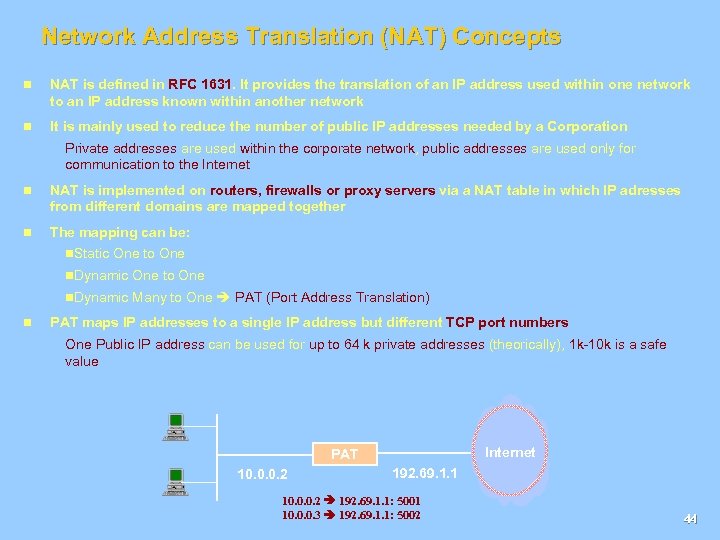

Network Address Translation (NAT) Concepts n NAT is defined in RFC 1631. It provides the translation of an IP address used within one network to an IP address known within another network n It is mainly used to reduce the number of public IP addresses needed by a Corporation Private addresses are used within the corporate network, public addresses are used only for communication to the Internet n NAT is implemented on routers, firewalls or proxy servers via a NAT table in which IP adresses from different domains are mapped together n The mapping can be: n. Static One to One n. Dynamic Many to One PAT (Port Address Translation) n PAT maps IP addresses to a single IP address but different TCP port numbers One Public IP address can be used for up to 64 k private addresses (theorically), 1 k-10 k is a safe value Internet PAT 10. 0. 0. 2 192. 69. 1. 1 10. 0. 0. 2 192. 69. 1. 1: 5001 10. 0. 0. 3 192. 69. 1. 1: 5002 44

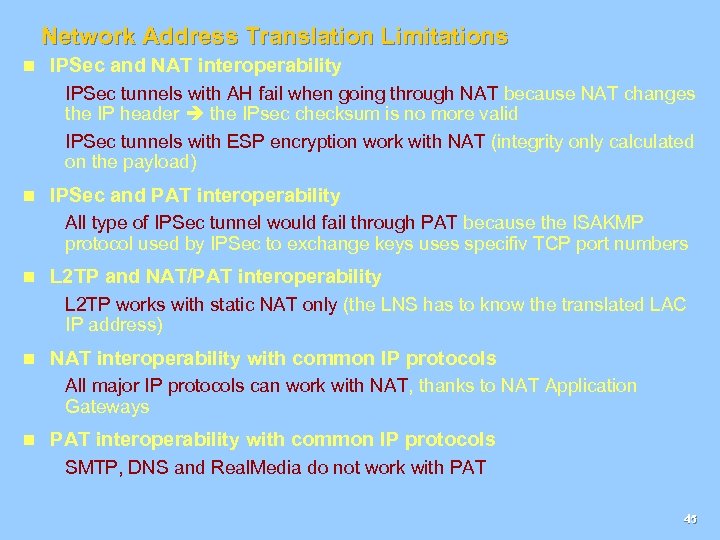

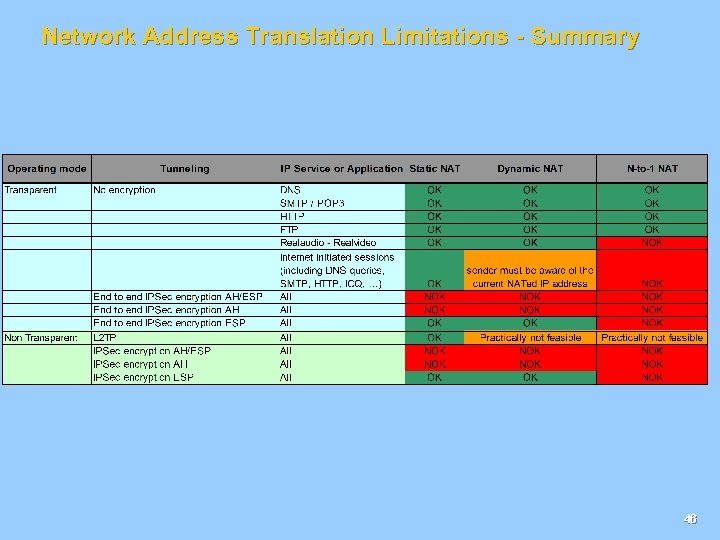

Network Address Translation Limitations n IPSec and NAT interoperability IPSec tunnels with AH fail when going through NAT because NAT changes the IP header the IPsec checksum is no more valid IPSec tunnels with ESP encryption work with NAT (integrity only calculated on the payload) n IPSec and PAT interoperability All type of IPSec tunnel would fail through PAT because the ISAKMP protocol used by IPSec to exchange keys uses specifiv TCP port numbers n L 2 TP and NAT/PAT interoperability L 2 TP works with static NAT only (the LNS has to know the translated LAC IP address) n NAT interoperability with common IP protocols All major IP protocols can work with NAT, thanks to NAT Application Gateways n PAT interoperability with common IP protocols SMTP, DNS and Real. Media do not work with PAT 45

Network Address Translation Limitations - Summary 46

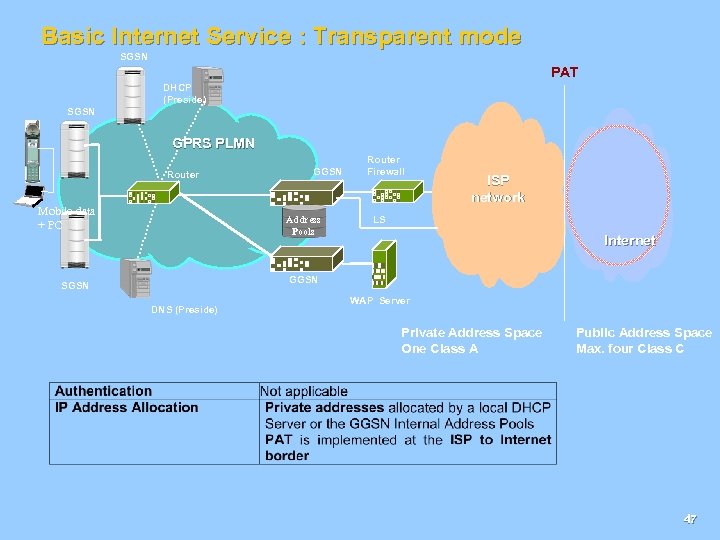

Basic Internet Service : Transparent mode SGSN PAT DHCP (Preside) SGSN GPRS PLMN Router Mobile data + PC GGSN Address Pools Router Firewall ISP network LS Internet GGSN SGSN DNS (Preside) WAP Server Private Address Space One Class A Public Address Space Max. four Class C 47

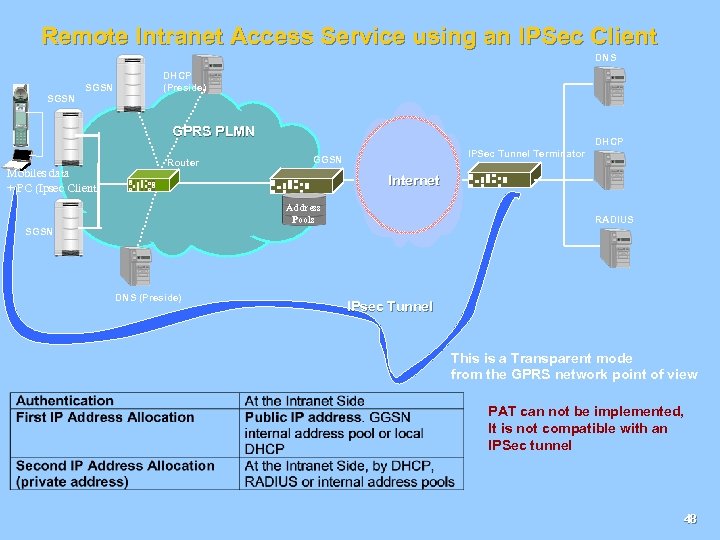

Remote Intranet Access Service using an IPSec Client DNS SGSN DHCP (Preside) GPRS PLMN Mobiles data + PC (Ipsec Client) Router DHCP IPSec Tunnel Terminator GGSN Internet Address Pools RADIUS SGSN DNS (Preside) IPsec Tunnel This is a Transparent mode from the GPRS network point of view PAT can not be implemented, It is not compatible with an IPSec tunnel 48

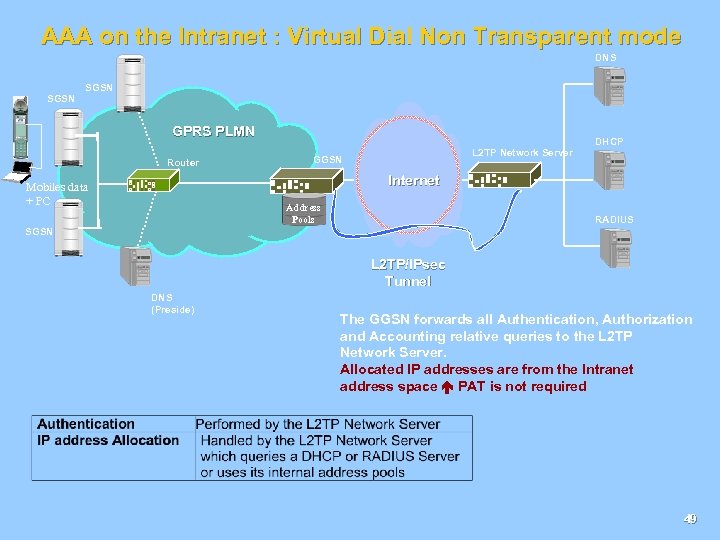

AAA on the Intranet : Virtual Dial Non Transparent mode DNS SGSN GPRS PLMN Router L 2 TP Network Server GGSN DHCP Internet Mobiles data + PC Address Pools RADIUS SGSN L 2 TP/IPsec Tunnel DNS (Preside) The GGSN forwards all Authentication, Authorization and Accounting relative queries to the L 2 TP Network Server. Allocated IP addresses are from the Intranet address space PAT is not required 49

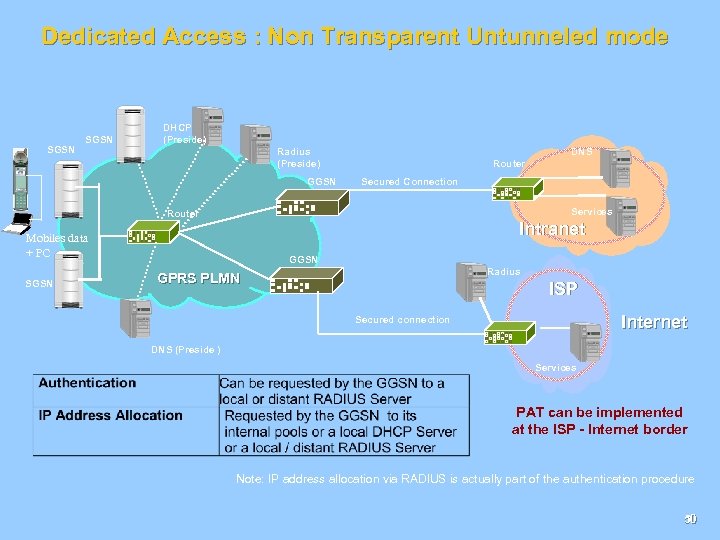

Dedicated Access : Non Transparent Untunneled mode SGSN DHCP (Preside) Radius (Preside) GGSN DNS Router Secured Connection Services Router Intranet Mobiles data + PC SGSN GGSN Radius GPRS PLMN ISP Internet Secured connection DNS (Preside ) Services PAT can be implemented at the ISP - Internet border Note: IP address allocation via RADIUS is actually part of the authentication procedure 50

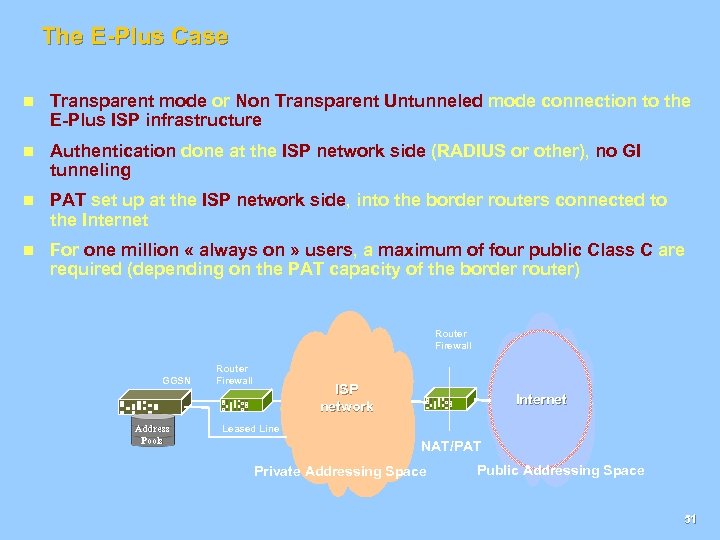

The E-Plus Case n Transparent mode or Non Transparent Untunneled mode connection to the E-Plus ISP infrastructure n Authentication done at the ISP network side (RADIUS or other), no GI tunneling n PAT set up at the ISP network side, into the border routers connected to the Internet n For one million « always on » users, a maximum of four public Class C are required (depending on the PAT capacity of the border router) Router Firewall GGSN Address Pools Router Firewall ISP network Internet Leased Line NAT/PAT Private Addressing Space Public Addressing Space 51

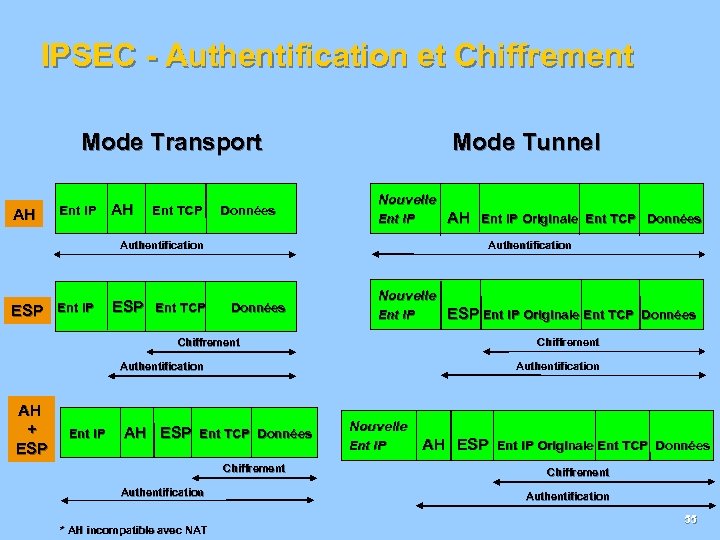

IPSEC - Authentification et Chiffrement Mode Transport Mode Tunnel Nouvelle Ent IP AH Ent TCP Données AH Ent IP AH Ent IP Originale Ent TCP Données Authentification Ent IP ESP Ent TCP Données ESP Chiffrement Nouvelle Ent IP ESP Ent IP Originale Ent TCP Données Chiffrement Authentification AH Nouvelle + Ent IP AH ESP Ent TCP Données Ent IP AH ESP Ent IP Originale Ent TCP Données ESP Chiffrement Authentification * AH incompatible avec NAT Chiffrement Authentification 55

c8f1ff98fec56471b2576d5164fe45de.ppt