SO-LINUX (Rafa,Eugenio,David).pptx

- Количество слайдов: 66

Sistema Operativo Linux Rafa, David, Yevgeniy

Sistema Operativo Linux Rafa, David, Yevgeniy

Contenidos 1. - Qué es un sistema operativo 2. - Requisitos que ha de cumplir un S. O. 3. - Historia 4. - Por que utilizar S. O. basados en Linux 5. - Versiones 6. - Interfaz gráfica 7. - Distribuciones 8. - Seguridad 9. - Bibliografía

Contenidos 1. - Qué es un sistema operativo 2. - Requisitos que ha de cumplir un S. O. 3. - Historia 4. - Por que utilizar S. O. basados en Linux 5. - Versiones 6. - Interfaz gráfica 7. - Distribuciones 8. - Seguridad 9. - Bibliografía

Qué es un sistema operativo Por definición, el S. O. es el software encargado de: · Ejecutar aplicaciones de los usuarios · Gestionar el Hardware · Intermediario del Hardware y el usuario

Qué es un sistema operativo Por definición, el S. O. es el software encargado de: · Ejecutar aplicaciones de los usuarios · Gestionar el Hardware · Intermediario del Hardware y el usuario

Requisitos de un S. O. · Tiene que gestionar de forma eficiente el Hardware · Tiene que ser capaz de ejecutar las aplicaciones de los usuarios · Tiene que ser intuitivo · Tiene que ser seguro · Ha de tratar los errores de forma eficiente tanto a nivel de ejecución como de Hardware.

Requisitos de un S. O. · Tiene que gestionar de forma eficiente el Hardware · Tiene que ser capaz de ejecutar las aplicaciones de los usuarios · Tiene que ser intuitivo · Tiene que ser seguro · Ha de tratar los errores de forma eficiente tanto a nivel de ejecución como de Hardware.

Historia de Linux • En 1969, Ken Thompson, que trabajaba en AT&T Bell Laboratories, crea el sistema operativo Unix, para entornos de investigación. • Un año después Dennis Ritchie (creador de C), colaboró con Ken Thompson para pasar el código del sistema Unix a C. Lo que convierto a Unix en un sistema operativo transportable. • Después de esto hubo muchas empresas que sacaban y distribuían sus propias versiones de Unix (como IBM o Novell).

Historia de Linux • En 1969, Ken Thompson, que trabajaba en AT&T Bell Laboratories, crea el sistema operativo Unix, para entornos de investigación. • Un año después Dennis Ritchie (creador de C), colaboró con Ken Thompson para pasar el código del sistema Unix a C. Lo que convierto a Unix en un sistema operativo transportable. • Después de esto hubo muchas empresas que sacaban y distribuían sus propias versiones de Unix (como IBM o Novell).

Historia de Linux • Debido a el aumento de versiones de Unix, el Instituto de Ingenieros Eléctricos y Electrónicos (IIEE) desarrolló un estándar del Unix independiente que se llamaba Portable Operating System Interface for Computer Environments (POSIX) y definia una norma universal a la cual se deben adherir todas las versiones de Unix. • En esa época los estudiantes utilizaban un programa llamado Minix, que incorporaba diferentes características de Unix. Minix fue creado por el profesor Andrew Tannenbaum

Historia de Linux • Debido a el aumento de versiones de Unix, el Instituto de Ingenieros Eléctricos y Electrónicos (IIEE) desarrolló un estándar del Unix independiente que se llamaba Portable Operating System Interface for Computer Environments (POSIX) y definia una norma universal a la cual se deben adherir todas las versiones de Unix. • En esa época los estudiantes utilizaban un programa llamado Minix, que incorporaba diferentes características de Unix. Minix fue creado por el profesor Andrew Tannenbaum

Historia de Linux • Linus Benedit Torvalds nació en Helsinki, Finlándia, en el año de 1969. Su abuelo, que era matemático, le compró un Comodore en 1980 y fue quien inicio a Linus al mundo de los computadores. • En 1988 Linus Torvalds entra a la Universidad. Que fue también cuando se creó Minix.

Historia de Linux • Linus Benedit Torvalds nació en Helsinki, Finlándia, en el año de 1969. Su abuelo, que era matemático, le compró un Comodore en 1980 y fue quien inicio a Linus al mundo de los computadores. • En 1988 Linus Torvalds entra a la Universidad. Que fue también cuando se creó Minix.

Historia de Linux • Linus, que era parte de la comunidad de Minix. pensaba que el creador de Minix había cometido un error al hacer su sistema demasiado limitado, tanto técnicamente como políticamente, en ningún momento tuvo en cuenta la posibilidad de incluir Minix al proyecto GNU. La creación de Andy Tannenbaum estaba pensando para ser distribuida. Su primer error fue ceder todos sus derechos a Prentice Hall, que empezó a cobrar 150 dólares por licencia.

Historia de Linux • Linus, que era parte de la comunidad de Minix. pensaba que el creador de Minix había cometido un error al hacer su sistema demasiado limitado, tanto técnicamente como políticamente, en ningún momento tuvo en cuenta la posibilidad de incluir Minix al proyecto GNU. La creación de Andy Tannenbaum estaba pensando para ser distribuida. Su primer error fue ceder todos sus derechos a Prentice Hall, que empezó a cobrar 150 dólares por licencia.

Historia de Linux • Así, Linus tomó la decisión de cambiar esta política debido a que el sistema Minix era perfecto para los estudiantes de sistemas operativos pero su precio era demasiado alto. • En el año 1991, Linus se compró su primer 386, con la intención era crear un nuevo Kernel (al que posteriormente llamaría Linux) de UNIX basado en el Kernel de Minix y modificarlo periódicamente de manera que fuera capaz de ejecutar aplicaciones GNU.

Historia de Linux • Así, Linus tomó la decisión de cambiar esta política debido a que el sistema Minix era perfecto para los estudiantes de sistemas operativos pero su precio era demasiado alto. • En el año 1991, Linus se compró su primer 386, con la intención era crear un nuevo Kernel (al que posteriormente llamaría Linux) de UNIX basado en el Kernel de Minix y modificarlo periódicamente de manera que fuera capaz de ejecutar aplicaciones GNU.

Historia de Linux • Empezó a programar las primeras líneas de código como una afición y sin poderse imaginar la gran repercusión que traería. • El 5 de octubre de 1991, Linus anuncio la primera versión oficial de Linux (versión 0. 02, porque La versión 0. 01 no era ejecutable). Con esta versión Linus pudo ejecutar Bash (GNU Bourne Again Shell) y gcc (El compilador GNU de C).

Historia de Linux • Empezó a programar las primeras líneas de código como una afición y sin poderse imaginar la gran repercusión que traería. • El 5 de octubre de 1991, Linus anuncio la primera versión oficial de Linux (versión 0. 02, porque La versión 0. 01 no era ejecutable). Con esta versión Linus pudo ejecutar Bash (GNU Bourne Again Shell) y gcc (El compilador GNU de C).

Historia de Linux • Después de la versión 0. 03, Linus salto en la numeración hasta la 0. 10, más programadores a lo largo y ancho del internet empezaron a trabajar en el proyecto y después de revisiones, Linus incremento el número de versión hasta la 0. 95 (marzo 1992). En Diciembre de 1993 el núcleo del sistema estaba en la versión 0. 99 y la versión 1. 0, llego el 14 de marzo de 1994. • Desde aquel entonces se han hecho muchísimas versiones con ayuda de programadores de todo el mundo.

Historia de Linux • Después de la versión 0. 03, Linus salto en la numeración hasta la 0. 10, más programadores a lo largo y ancho del internet empezaron a trabajar en el proyecto y después de revisiones, Linus incremento el número de versión hasta la 0. 95 (marzo 1992). En Diciembre de 1993 el núcleo del sistema estaba en la versión 0. 99 y la versión 1. 0, llego el 14 de marzo de 1994. • Desde aquel entonces se han hecho muchísimas versiones con ayuda de programadores de todo el mundo.

Historia de Linux En 1992 habían solo 100 personas trabajando en el desarrollo Kernel de Linux, pero en el 2010 ya eran 1000 personas los que trabajaban en el. Estos permitieron que lo que eran 250. 000 líneas de código (1995) pasaran a ser 14. 000 (2. 010).

Historia de Linux En 1992 habían solo 100 personas trabajando en el desarrollo Kernel de Linux, pero en el 2010 ya eran 1000 personas los que trabajaban en el. Estos permitieron que lo que eran 250. 000 líneas de código (1995) pasaran a ser 14. 000 (2. 010).

Historia de Linux La historia de TUX. Tux es el nombre de la mascota oficial de Linux. Fue creado por Larry Ewing en 1996, es un pequeño pingüino de aspecto risueño y cómico. La idea de que la mascota de kernel Linux fuera un pingüino provino del mismo Linus Torvalds, creador de kernel Linux.

Historia de Linux La historia de TUX. Tux es el nombre de la mascota oficial de Linux. Fue creado por Larry Ewing en 1996, es un pequeño pingüino de aspecto risueño y cómico. La idea de que la mascota de kernel Linux fuera un pingüino provino del mismo Linus Torvalds, creador de kernel Linux.

Historia de Linux Existen dos versiones sobre el origen de su nombre: 1. Los pingüinos parecen vestir un esmoquin (que en inglés es tuxedo max, abreviado tux). 2. Las letras que componen Tux provienen de las palabras Torvalds y Unix. El logotipo se puede usar y modificar sin restricciones, siempre que se reconozca la autoría de Larry Ewing, ya que es su trabajo y se debe reconocer su autoría tal y como se indica en su página.

Historia de Linux Existen dos versiones sobre el origen de su nombre: 1. Los pingüinos parecen vestir un esmoquin (que en inglés es tuxedo max, abreviado tux). 2. Las letras que componen Tux provienen de las palabras Torvalds y Unix. El logotipo se puede usar y modificar sin restricciones, siempre que se reconozca la autoría de Larry Ewing, ya que es su trabajo y se debe reconocer su autoría tal y como se indica en su página.

Por que utilizar S. O. basados en Linux · La mayoría de las distribuciones son GNU · Amplia comunidad · Actualizaciones Frecuentes · Totalmente configurable a medida · Cuenta con aplicaciones gratuitas en todos los campos. · Fuerte seguridad tanto a nivel de redes como personal.

Por que utilizar S. O. basados en Linux · La mayoría de las distribuciones son GNU · Amplia comunidad · Actualizaciones Frecuentes · Totalmente configurable a medida · Cuenta con aplicaciones gratuitas en todos los campos. · Fuerte seguridad tanto a nivel de redes como personal.

Versiones Cuando en S. O. basados en Linux hablamos de versiones nos referimos a versiones de Kernel o núcleo.

Versiones Cuando en S. O. basados en Linux hablamos de versiones nos referimos a versiones de Kernel o núcleo.

Versiones Cambios en el Kernel de Linux.

Versiones Cambios en el Kernel de Linux.

Interfaces Gráficas Decir que Linux es el único S. O. que cuenta con diferentes interfaces gráficas: - KDE - GNOME 2 - GNOME 3 - UNITY - OPEN BOX - XFCE - "Terminal"

Interfaces Gráficas Decir que Linux es el único S. O. que cuenta con diferentes interfaces gráficas: - KDE - GNOME 2 - GNOME 3 - UNITY - OPEN BOX - XFCE - "Terminal"

Interfaces Gráficas: KDE Instalable en sus versiones actuales en Windows y Mac (¡bien por ellos!). Si bien no es de los mas livianos en cuanto a recursos, es de los mas configurables en todos los aspectos y sencillos de usar. Viene con varias aplicaciones dedicadas a la gestión de empresas y datos personales.

Interfaces Gráficas: KDE Instalable en sus versiones actuales en Windows y Mac (¡bien por ellos!). Si bien no es de los mas livianos en cuanto a recursos, es de los mas configurables en todos los aspectos y sencillos de usar. Viene con varias aplicaciones dedicadas a la gestión de empresas y datos personales.

Interfaces Gráficas: KDE

Interfaces Gráficas: KDE

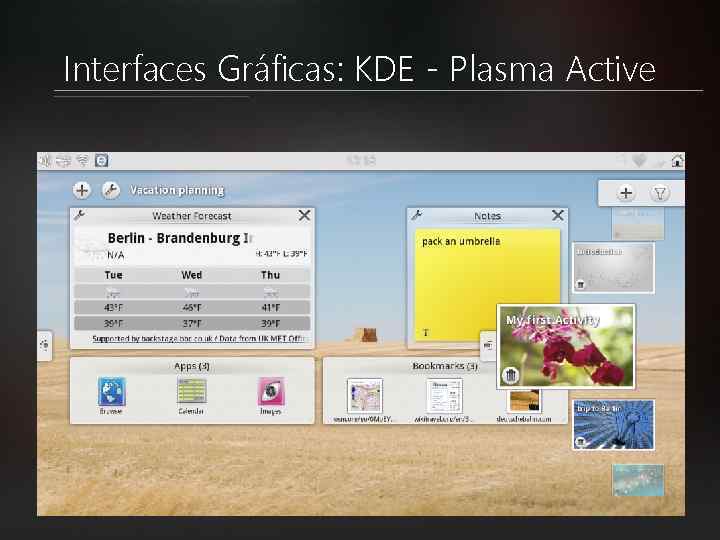

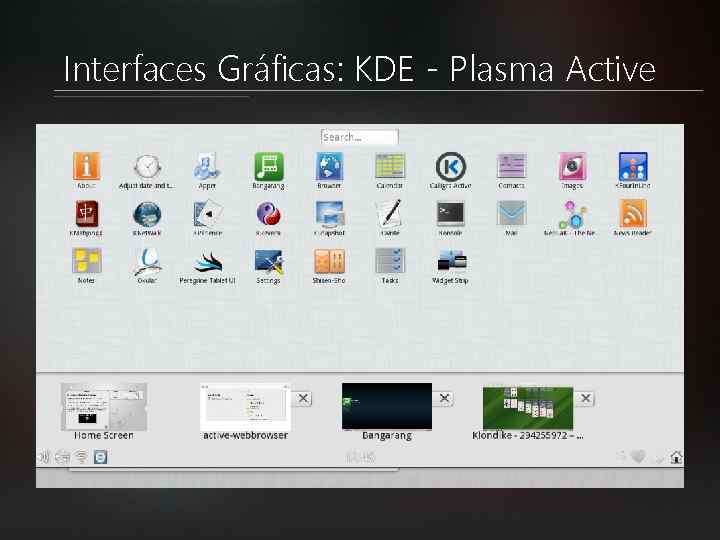

Interfaces Gráficas: KDE - Plasma Active

Interfaces Gráficas: KDE - Plasma Active

Interfaces Gráficas: KDE - Plasma Active

Interfaces Gráficas: KDE - Plasma Active

Interfaces Gráficas: KDE - Plasma Active

Interfaces Gráficas: KDE - Plasma Active

Interfaces Gráficas: GNOME 2 Quizás la interfaz mas utilizada de linux Se compone de dos barras de tareas, en la superior se encuentran daemons y menús del sistema y en la inferior los escritorios y las aplicaciones en uso. Bastante liviano y completo aunque tiende al desuso.

Interfaces Gráficas: GNOME 2 Quizás la interfaz mas utilizada de linux Se compone de dos barras de tareas, en la superior se encuentran daemons y menús del sistema y en la inferior los escritorios y las aplicaciones en uso. Bastante liviano y completo aunque tiende al desuso.

Interfaces Gráficas: GNOME 2

Interfaces Gráficas: GNOME 2

Interfaces Gráficas: GNOME 2

Interfaces Gráficas: GNOME 2

Interfaces Gráficas: GNOME 2

Interfaces Gráficas: GNOME 2

Interfaces Gráficas: GNOME 3 Versión actual de GNOME Sus principales cambios son visuales y de funcionalidad, aunque no es tan liviano como GNOME 2. Implementando gestión de esquinas por si mismo y separando el área de trabajo del área de aplicaciones, parece bastante orientado a los dispositivos de pantalla táctil.

Interfaces Gráficas: GNOME 3 Versión actual de GNOME Sus principales cambios son visuales y de funcionalidad, aunque no es tan liviano como GNOME 2. Implementando gestión de esquinas por si mismo y separando el área de trabajo del área de aplicaciones, parece bastante orientado a los dispositivos de pantalla táctil.

Interfaces Gráficas: GNOME 3

Interfaces Gráficas: GNOME 3

Interfaces Gráficas: Open. Box Otro de los escritorios mas configurables de Linux, basado en las librerías de GNOME. Es muy liviano. Sin embargo, es el mas complicado de configurar a través de módulos externos y mediante consola.

Interfaces Gráficas: Open. Box Otro de los escritorios mas configurables de Linux, basado en las librerías de GNOME. Es muy liviano. Sin embargo, es el mas complicado de configurar a través de módulos externos y mediante consola.

Interfaces Gráficas: Open. Box

Interfaces Gráficas: Open. Box

Interfaces Gráficas: XFCE Interfaz muy liviana ideal para equipos de pocos recursos hardware. Similar en aspecto de GNOME 2, aunque quizás un poco mas pobre visualmente.

Interfaces Gráficas: XFCE Interfaz muy liviana ideal para equipos de pocos recursos hardware. Similar en aspecto de GNOME 2, aunque quizás un poco mas pobre visualmente.

Interfaces Gráficas: XFCE

Interfaces Gráficas: XFCE

Interfaces Gráficas: Cairo. Dock Este esta basado en GNOME y Open. GL, pero abandona todos los paneles por docks. Es también muy configurable y bastante liviano.

Interfaces Gráficas: Cairo. Dock Este esta basado en GNOME y Open. GL, pero abandona todos los paneles por docks. Es también muy configurable y bastante liviano.

Interfaces Gráficas: Cairo. Dock

Interfaces Gráficas: Cairo. Dock

Interfaces Gráficas: Cairo. Dock

Interfaces Gráficas: Cairo. Dock

Interfaces Gráficas: "Terminal" No es una interfaz gráfica, pero desde luego es de lo mas utilizado por los usuarios mas avanzados. Presenta un gran nivel de control en el uso del S. O. ya que se pueden realizar cosas en una sola línea, ya que, en la interfaz gráfica es muy complejo de lograr en muchos casos o tedioso.

Interfaces Gráficas: "Terminal" No es una interfaz gráfica, pero desde luego es de lo mas utilizado por los usuarios mas avanzados. Presenta un gran nivel de control en el uso del S. O. ya que se pueden realizar cosas en una sola línea, ya que, en la interfaz gráfica es muy complejo de lograr en muchos casos o tedioso.

Interfaces Gráficas: "Terminal"

Interfaces Gráficas: "Terminal"

Distribuciones Las distribuciones son las diferentes "versiones" de los Sistemas Operativos con el mismo tipo de Kernel o núcleo. Las mas importantes: - Debian - Ubuntu - Arch - Suse - Red Hat - Back. Track

Distribuciones Las distribuciones son las diferentes "versiones" de los Sistemas Operativos con el mismo tipo de Kernel o núcleo. Las mas importantes: - Debian - Ubuntu - Arch - Suse - Red Hat - Back. Track

Distribuciones: DSL, Ubuntu, Arch DSL: Es una distribución de 50 MB, capaz de arrancar en cualquier equipo con programas básicos (correo, navegador, etc…)y con la posibilidad de instalar más. Ubuntu: La distribución mas famosa de Linux, con lo necesario para iniciarse en Linux y preparado con aplicaciones del día a día. Arch: Nada recomendado para personas noveles o sin ninguna idea.

Distribuciones: DSL, Ubuntu, Arch DSL: Es una distribución de 50 MB, capaz de arrancar en cualquier equipo con programas básicos (correo, navegador, etc…)y con la posibilidad de instalar más. Ubuntu: La distribución mas famosa de Linux, con lo necesario para iniciarse en Linux y preparado con aplicaciones del día a día. Arch: Nada recomendado para personas noveles o sin ninguna idea.

DSL

DSL

Ubuntu

Ubuntu

Arch

Arch

Seguridad en Linux

Seguridad en Linux

Introducción • • Root y sus permisos Directorios valiosos Amenazas Rootkits Nmap y Chkrootkit Criptografía El S. O. para auditorias Conclusión

Introducción • • Root y sus permisos Directorios valiosos Amenazas Rootkits Nmap y Chkrootkit Criptografía El S. O. para auditorias Conclusión

Que supone ser ROOT Ser root o superusuario permite: • Quitar o añadir restricciones a archivos y carpetas. • Personalizar el sistema operativo como se quiera. • Modificar archivos del Sistema. • Instalar programas. En pocas palabras, realizar lo que se quiera.

Que supone ser ROOT Ser root o superusuario permite: • Quitar o añadir restricciones a archivos y carpetas. • Personalizar el sistema operativo como se quiera. • Modificar archivos del Sistema. • Instalar programas. En pocas palabras, realizar lo que se quiera.

El mayor problema Al tener root, los usuarios normalmente: • Empiezan a modificar configuraciones sin saber lo que realmente hacen. • Instalan programas innecesarios. • Dan permisos a terceros. • Modifican el repositorio de distribución del Linux. Aunque se tenga el control total del sistema, se debe saber exactamente qué y cómo hacer.

El mayor problema Al tener root, los usuarios normalmente: • Empiezan a modificar configuraciones sin saber lo que realmente hacen. • Instalan programas innecesarios. • Dan permisos a terceros. • Modifican el repositorio de distribución del Linux. Aunque se tenga el control total del sistema, se debe saber exactamente qué y cómo hacer.

Directorios valiosos Para garantizar la compatibilidad y portabilidad, los sistemas Linux cumplen con el estándar FHS (estándar de jerarquía del sistema de archivos). En cuanto a la seguridad, nos centraremos en dos archivos a proteger: - /etc/passwd - /etc/group

Directorios valiosos Para garantizar la compatibilidad y portabilidad, los sistemas Linux cumplen con el estándar FHS (estándar de jerarquía del sistema de archivos). En cuanto a la seguridad, nos centraremos en dos archivos a proteger: - /etc/passwd - /etc/group

Directorio /etc/passwd El archivo /etc/passwd almacena toda la información que tiene que ver con el usuario, por ejemplo: • • Nombre de cuenta. Contraseña. Identificación del usuario. Identificación del grupo. Comentario o su nombre real. Directorio de conexión. Comando. El archivo suele ir codificado, pero… aun así es posible descodificarlo

Directorio /etc/passwd El archivo /etc/passwd almacena toda la información que tiene que ver con el usuario, por ejemplo: • • Nombre de cuenta. Contraseña. Identificación del usuario. Identificación del grupo. Comentario o su nombre real. Directorio de conexión. Comando. El archivo suele ir codificado, pero… aun así es posible descodificarlo

Directorio /etc/group El archivo /etc/group contiene la lista de usuarios que pertenecen a los distintos grupos: • • Nombre del grupo. La contraseña del grupo. Identificación del grupo. Miembros del grupo. Este archivo, al igual que el anterior, suele ir codificado mediante Shadow.

Directorio /etc/group El archivo /etc/group contiene la lista de usuarios que pertenecen a los distintos grupos: • • Nombre del grupo. La contraseña del grupo. Identificación del grupo. Miembros del grupo. Este archivo, al igual que el anterior, suele ir codificado mediante Shadow.

¿Amenazas para Linux? Entre las amenazas para los sistemas GNU/Linux, se podría destacar a los siguientes : • • El usuario (siempre hay algún “n 00 b”) Malwares (pequeños programa maliciosos) Los bugs (exploits). Los códigos maliciosos (web, programas, inyecciones SQL, PHP). • Captura de protocolos de red (Envenenamiento ARP). • Hasta por Bluetooth.

¿Amenazas para Linux? Entre las amenazas para los sistemas GNU/Linux, se podría destacar a los siguientes : • • El usuario (siempre hay algún “n 00 b”) Malwares (pequeños programa maliciosos) Los bugs (exploits). Los códigos maliciosos (web, programas, inyecciones SQL, PHP). • Captura de protocolos de red (Envenenamiento ARP). • Hasta por Bluetooth.

Malwares Son pequeños programas que pueden: • Obtener el acceso al atacante (en este caso podría ser perfectamente mediante el protocolo SSH) • Realizar determinadas tareas a horas concretas (por ejemplo cuando el equipo este encendido) una de las tareas sería subir logs del sistema al FTP. • O simplemente destrozarlo todo ¿El objetivo? Obtener beneficios (€) Hacer propaganda (botnet)…

Malwares Son pequeños programas que pueden: • Obtener el acceso al atacante (en este caso podría ser perfectamente mediante el protocolo SSH) • Realizar determinadas tareas a horas concretas (por ejemplo cuando el equipo este encendido) una de las tareas sería subir logs del sistema al FTP. • O simplemente destrozarlo todo ¿El objetivo? Obtener beneficios (€) Hacer propaganda (botnet)…

Los Bugs, o vulnerabilidades, son principalmente fallos de seguridad que pueden ser encontrados por un determinado programa. El peligro que supone todo esto es la posibilidad de conseguir una shell inversa y, hasta proyectar el ordenador de la victima en vnc. De aquí viene otro termino denominado Exploit, programa compilado para aprovechar la vulnerabilidad.

Los Bugs, o vulnerabilidades, son principalmente fallos de seguridad que pueden ser encontrados por un determinado programa. El peligro que supone todo esto es la posibilidad de conseguir una shell inversa y, hasta proyectar el ordenador de la victima en vnc. De aquí viene otro termino denominado Exploit, programa compilado para aprovechar la vulnerabilidad.

Aumento de vulnerabilidad

Aumento de vulnerabilidad

Los códigos maliciosos Son los pequeños scripts inyectados generalmente en los códigos fuente de páginas web. Por ejemplo: • Inyección SQL, que consiste en generar consultas a la base de datos para que devuelva datos de interés. • Inyección de PHP Shell, consistente en obtener control total de la página web.

Los códigos maliciosos Son los pequeños scripts inyectados generalmente en los códigos fuente de páginas web. Por ejemplo: • Inyección SQL, que consiste en generar consultas a la base de datos para que devuelva datos de interés. • Inyección de PHP Shell, consistente en obtener control total de la página web.

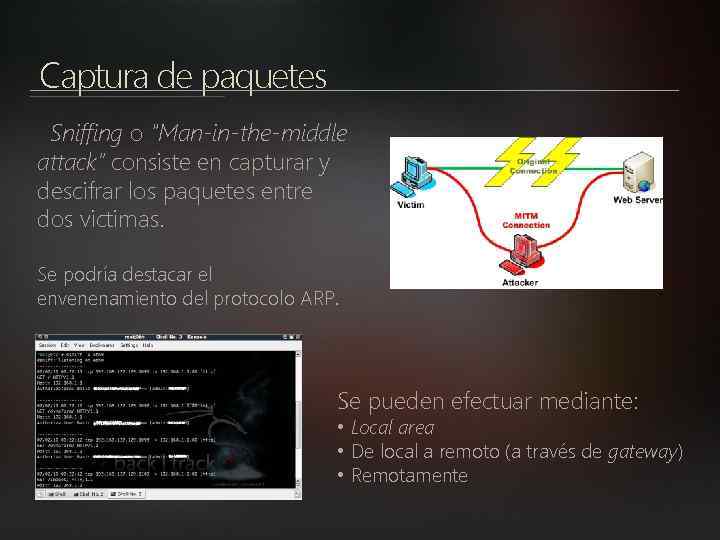

Captura de paquetes Sniffing o “Man-in-the-middle attack” consiste en capturar y descifrar los paquetes entre dos victimas. Se podría destacar el envenenamiento del protocolo ARP. Se pueden efectuar mediante: • Local area • De local a remoto (a través de gateway) • Remotamente

Captura de paquetes Sniffing o “Man-in-the-middle attack” consiste en capturar y descifrar los paquetes entre dos victimas. Se podría destacar el envenenamiento del protocolo ARP. Se pueden efectuar mediante: • Local area • De local a remoto (a través de gateway) • Remotamente

Rootkits Rootkit, conjunto de herramientas de software (archivos ejecutables, scripts, archivos de configuración) para asegurar: • Ocultación de objetos (procesos, archivos, directorios, los controladores de dispositivo). • El control del sistema (eventos que ocurren en el sistema). • La recogida de datos (parámetros del sistema). La función principal es encubrir un malware en el sistema: • Ocultar procesos • Ocultar puertos abiertos • Ocultar Archivos de configuración, etc…

Rootkits Rootkit, conjunto de herramientas de software (archivos ejecutables, scripts, archivos de configuración) para asegurar: • Ocultación de objetos (procesos, archivos, directorios, los controladores de dispositivo). • El control del sistema (eventos que ocurren en el sistema). • La recogida de datos (parámetros del sistema). La función principal es encubrir un malware en el sistema: • Ocultar procesos • Ocultar puertos abiertos • Ocultar Archivos de configuración, etc…

Nmap y Chkrootkit Nmap, herramienta muy poderosa de código abierto y multiplataforma que permite efectuar un escaneo avanzado y totalmente configurable a grandes redes. Con su ayuda se puede saber qué puertos hay abiertos en el equipo y qué servicios pueden ejecutarse en tiempo real en nuestro ordenador.

Nmap y Chkrootkit Nmap, herramienta muy poderosa de código abierto y multiplataforma que permite efectuar un escaneo avanzado y totalmente configurable a grandes redes. Con su ayuda se puede saber qué puertos hay abiertos en el equipo y qué servicios pueden ejecutarse en tiempo real en nuestro ordenador.

Nmap y Chkrootkit (check-rootkits) es otra herramienta de seguridad que sirve para el escaneo profundo del sistema en búsqueda de rootkits. Chkrootkit posee una buena base de datos de los malwares más conocidos y, que a su vez, se va actualizando con el tiempo. Es portable y, por lo tanto, puede utilizarse en un disco de rescate o Live. CD/DVD.

Nmap y Chkrootkit (check-rootkits) es otra herramienta de seguridad que sirve para el escaneo profundo del sistema en búsqueda de rootkits. Chkrootkit posee una buena base de datos de los malwares más conocidos y, que a su vez, se va actualizando con el tiempo. Es portable y, por lo tanto, puede utilizarse en un disco de rescate o Live. CD/DVD.

Criptografía La criptología es una ciencia que se sirve de matemáticas para la encriptación de datos. Consiste en encriptar la información del sistema convirtiéndola en un código privado ilegible; mediante un algoritmo que responde a una clave de encriptación. Encriptar el sistema es lo primero que se debería hacer ante ataques de intrusos.

Criptografía La criptología es una ciencia que se sirve de matemáticas para la encriptación de datos. Consiste en encriptar la información del sistema convirtiéndola en un código privado ilegible; mediante un algoritmo que responde a una clave de encriptación. Encriptar el sistema es lo primero que se debería hacer ante ataques de intrusos.

True. Crypt Es un programa (On-The-Fly Disk Encryption) probablemente el mejor de Open-Source que sirve para encriptar sistemas o archivos. La ventaja que presenta este programa es que dispone de muchos tipos de cifrado de datos. Una vez se tienen cifrados los datos, se puede desencriptar mediante un archivo (llave) o una contraseña.

True. Crypt Es un programa (On-The-Fly Disk Encryption) probablemente el mejor de Open-Source que sirve para encriptar sistemas o archivos. La ventaja que presenta este programa es que dispone de muchos tipos de cifrado de datos. Una vez se tienen cifrados los datos, se puede desencriptar mediante un archivo (llave) o una contraseña.

El S. O. para auditorías Es un sistema operativo cuya principal tarea reside en comprobar la seguridad tanto de la red, servidores que tienen, etc. Todo ello lo hace mediante aplicaciones que tiene instaladas. Back. Track Linux, uno de los muchos sistemas operativos claves de pentesting con variedad de herramientas bastante útiles.

El S. O. para auditorías Es un sistema operativo cuya principal tarea reside en comprobar la seguridad tanto de la red, servidores que tienen, etc. Todo ello lo hace mediante aplicaciones que tiene instaladas. Back. Track Linux, uno de los muchos sistemas operativos claves de pentesting con variedad de herramientas bastante útiles.

Backtrack

Backtrack

Conclusión Linux es todo un mundo y para los usuarios que se quieran adentrar a conocerlo, deben saber que es totalmente diferente a otros sistemas operativos. En cuanto a seguridad, por muy buenas que sean las herramientas de las que se dispone, siempre habrá alguien que se adelante a tus pasos. Por tanto, una de las salidas puede ser apagar el equipo…

Conclusión Linux es todo un mundo y para los usuarios que se quieran adentrar a conocerlo, deben saber que es totalmente diferente a otros sistemas operativos. En cuanto a seguridad, por muy buenas que sean las herramientas de las que se dispone, siempre habrá alguien que se adelante a tus pasos. Por tanto, una de las salidas puede ser apagar el equipo…