87c181e9fa68bb86dfb97d6b963ea10d.ppt

- Количество слайдов: 97

Sigurnost računarskih mreža (SRM) n Tema: n Kriptografija Kriptografije Slide 1 of 97

Sigurnost računarskih mreža (SRM) n Tema: n Kriptografija Kriptografije Slide 1 of 97

URLs: n Zvanična Web strana: n http: //www. vets. edu. yu/smerovi/predmeti/Sigurnost. Mreze. htm n Dodatni resursi: n http: //www. conwex. info/draganp/teaching. html n Knjige: n http: //www. conwex. info/draganp/books. html n Teme za seminarske radove: n http: //www. conwex. info/draganp/SRM_seminarski_radovi. html Kriptografije Slide 2 of 97

URLs: n Zvanična Web strana: n http: //www. vets. edu. yu/smerovi/predmeti/Sigurnost. Mreze. htm n Dodatni resursi: n http: //www. conwex. info/draganp/teaching. html n Knjige: n http: //www. conwex. info/draganp/books. html n Teme za seminarske radove: n http: //www. conwex. info/draganp/SRM_seminarski_radovi. html Kriptografije Slide 2 of 97

Kriptografija n Sadržaj poglavlja i predavanja: n 3. 1 Matematičke osnove (neophodne za izučavanje n n n n kriptografije) 3. 2 Osnovni kriptografski pojmovi i klasična kriptografija 3. 3 Simetrični blokovski algoritmi 3. 4 Pseudoslučajne sekvence i protočno šifrovanje 3. 5 Heš funkcije 3. 6 Kriptografija s javnim ključevima 3. 7 Sertifikati i infrastruktura javnih ključeva 3. 8 Kriptografski softver 3. 9 Vežbe za programere Kriptografije Slide 3 of 97

Kriptografija n Sadržaj poglavlja i predavanja: n 3. 1 Matematičke osnove (neophodne za izučavanje n n n n kriptografije) 3. 2 Osnovni kriptografski pojmovi i klasična kriptografija 3. 3 Simetrični blokovski algoritmi 3. 4 Pseudoslučajne sekvence i protočno šifrovanje 3. 5 Heš funkcije 3. 6 Kriptografija s javnim ključevima 3. 7 Sertifikati i infrastruktura javnih ključeva 3. 8 Kriptografski softver 3. 9 Vežbe za programere Kriptografije Slide 3 of 97

Kriptografija n Na predavanjima će samo delimično biti obrađivano: F Matematičke osnove (neophodne za izučavanje kriptografije) F Kriptografski softver F Vežbe za programere n Ovi delovi se uglavnom obrađuju na vežbama. Kriptografije Slide 4 of 97

Kriptografija n Na predavanjima će samo delimično biti obrađivano: F Matematičke osnove (neophodne za izučavanje kriptografije) F Kriptografski softver F Vežbe za programere n Ovi delovi se uglavnom obrađuju na vežbama. Kriptografije Slide 4 of 97

Potrebna predznanja n Matematika n Programiranje n n Za primenu: F Računarske mreže i protokoli F Baze podataka F Operativni sistemi F Internet Kriptografije Slide 5 of 97

Potrebna predznanja n Matematika n Programiranje n n Za primenu: F Računarske mreže i protokoli F Baze podataka F Operativni sistemi F Internet Kriptografije Slide 5 of 97

Interesantan link za učenje n http: //www. cryptool. org/ n e. Learning Program for Cryptology n Binarna verzija i otvoreni izvorni kod (engl. open source) F raspoloživi za besplatno preuzimanje F (GPL licenca) n Raspoloživa obimna dokumentacija n Možete se uključiti i učestvovati u daljem razvoju Kriptografije Slide 6 of 97

Interesantan link za učenje n http: //www. cryptool. org/ n e. Learning Program for Cryptology n Binarna verzija i otvoreni izvorni kod (engl. open source) F raspoloživi za besplatno preuzimanje F (GPL licenca) n Raspoloživa obimna dokumentacija n Možete se uključiti i učestvovati u daljem razvoju Kriptografije Slide 6 of 97

Cryp. Tool Web n Kriptografije Slide 7 of 97

Cryp. Tool Web n Kriptografije Slide 7 of 97

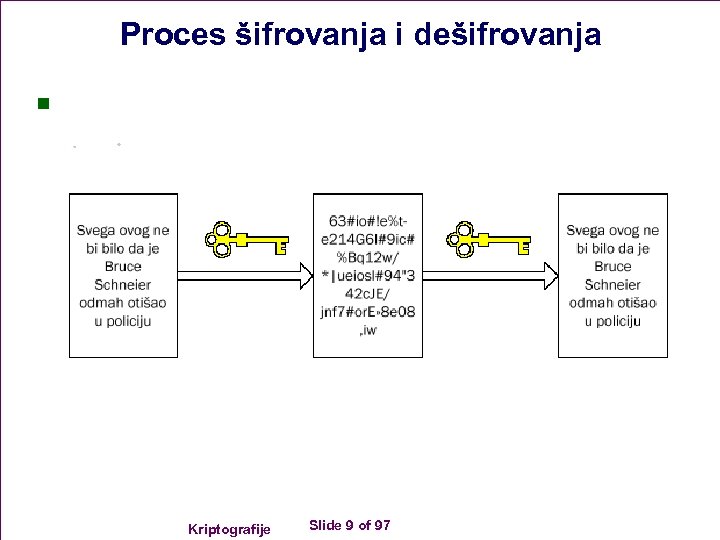

Osnovni pojmovi n Šifrovanje (engl. encryption) obuhvata: F matematičke postupke modifikacije podataka F takve da šifrovane podatke F mogu pročitati F samo korisnici sa odgovarajućim ključem n Dešifrovanje (engl. decryption) je obrnut proces: F šifrovani podaci F se pomoću ključa F transformišu u originalnu poruku ili datoteku. Kriptografije Slide 8 of 97

Osnovni pojmovi n Šifrovanje (engl. encryption) obuhvata: F matematičke postupke modifikacije podataka F takve da šifrovane podatke F mogu pročitati F samo korisnici sa odgovarajućim ključem n Dešifrovanje (engl. decryption) je obrnut proces: F šifrovani podaci F se pomoću ključa F transformišu u originalnu poruku ili datoteku. Kriptografije Slide 8 of 97

Proces šifrovanja i dešifrovanja n Kriptografije Slide 9 of 97

Proces šifrovanja i dešifrovanja n Kriptografije Slide 9 of 97

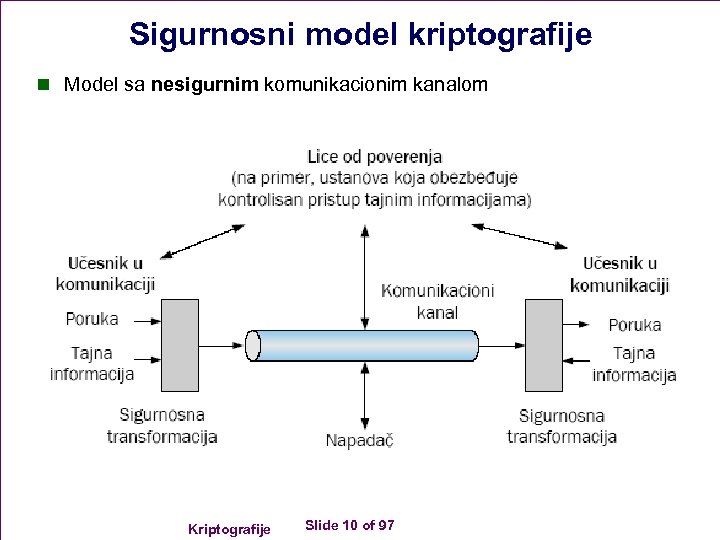

Sigurnosni model kriptografije n Model sa nesigurnim komunikacionim kanalom Kriptografije Slide 10 of 97

Sigurnosni model kriptografije n Model sa nesigurnim komunikacionim kanalom Kriptografije Slide 10 of 97

Definicije n Kriptografija: F nauka o tajnom pisanju (zapisivanju), F nauka koja se bavi metodama očuvanja tajnosti informacija F Grčke reči kriptos (tajno, sakriti, skriveno) i grafos (pisati, pisanje) n Kriptografski algoritam: F transformiše čitljiv tekst P (plain text) F u nečitljiv tekst C (crypted, ciphered text) n Kriptoanaliza: F nauka o dobijanju čitljivog teksta P F (ili ključeva. . . ) F na bazi šifrovanog teksta n Napad: F pokušaj kriptoanalize n Kompromitovanje: F dobijanje tajne F bez kriptoanalitičkih metoda (krađa, tortura. . . ) Kriptografije Slide 11 of 97

Definicije n Kriptografija: F nauka o tajnom pisanju (zapisivanju), F nauka koja se bavi metodama očuvanja tajnosti informacija F Grčke reči kriptos (tajno, sakriti, skriveno) i grafos (pisati, pisanje) n Kriptografski algoritam: F transformiše čitljiv tekst P (plain text) F u nečitljiv tekst C (crypted, ciphered text) n Kriptoanaliza: F nauka o dobijanju čitljivog teksta P F (ili ključeva. . . ) F na bazi šifrovanog teksta n Napad: F pokušaj kriptoanalize n Kompromitovanje: F dobijanje tajne F bez kriptoanalitičkih metoda (krađa, tortura. . . ) Kriptografije Slide 11 of 97

Ciljevi kriptografije n 1. Poverljivost (tajnost) – F prevencija od neautorizovanog pristupa informacijama F (obezbeđuje privatnost za poruke) n 2. Integritet (celovitost) – F prevencija od neautorizovanog menjanja informacija F (obezbeđuje potvrdu da poruka ostaje nepromenjena) n 3. Raspoloživost – F prevencija od neautorizovanog onemogućavanja pristupa F informacijama ili resursima n 4. Autentifikacija – F prevencija od lažnog predstavljanja F (identifikacija izvora poruke i verifikacija identiteta osobe) n 5. Neporicanje – F prevencija od lažnog poricanja slanja date poruke/dokumenta F (može se dokazati da poruka/dokument dolazi od datog entiteta F iako taj entitet to poriče) Kriptografije Slide 12 of 97

Ciljevi kriptografije n 1. Poverljivost (tajnost) – F prevencija od neautorizovanog pristupa informacijama F (obezbeđuje privatnost za poruke) n 2. Integritet (celovitost) – F prevencija od neautorizovanog menjanja informacija F (obezbeđuje potvrdu da poruka ostaje nepromenjena) n 3. Raspoloživost – F prevencija od neautorizovanog onemogućavanja pristupa F informacijama ili resursima n 4. Autentifikacija – F prevencija od lažnog predstavljanja F (identifikacija izvora poruke i verifikacija identiteta osobe) n 5. Neporicanje – F prevencija od lažnog poricanja slanja date poruke/dokumenta F (može se dokazati da poruka/dokument dolazi od datog entiteta F iako taj entitet to poriče) Kriptografije Slide 12 of 97

Gde se koristi šifrovanje? n Za realizaciju sigurnosnih protokola n U komunikaciji n Za autentifikaciju n Za digitalne potpise n Za digitalne sertifikate Kriptografije Slide 13 of 97

Gde se koristi šifrovanje? n Za realizaciju sigurnosnih protokola n U komunikaciji n Za autentifikaciju n Za digitalne potpise n Za digitalne sertifikate Kriptografije Slide 13 of 97

Kriptosistem n Kriptosistem se definiše kao uređena petorka n (P, C, K, E, D) F gde je: n P – skup poruka n C – skup šifrata n K – skup ključeva n E(P, K) -> C – funkcija šifrovanja n D(C, K) -> P – funkcija dešifrovanja Kriptografije Slide 14 of 97

Kriptosistem n Kriptosistem se definiše kao uređena petorka n (P, C, K, E, D) F gde je: n P – skup poruka n C – skup šifrata n K – skup ključeva n E(P, K) -> C – funkcija šifrovanja n D(C, K) -> P – funkcija dešifrovanja Kriptografije Slide 14 of 97

Kriptografski algoritmi n Simetrični sistemi F kod kojih su F ključ za šifrovanje i dešifrovanje isti n Asimetrični sistemi F kod kojih su F ključ za šifrovanje i dešifrovanje različiti Kriptografije Slide 15 of 97

Kriptografski algoritmi n Simetrični sistemi F kod kojih su F ključ za šifrovanje i dešifrovanje isti n Asimetrični sistemi F kod kojih su F ključ za šifrovanje i dešifrovanje različiti Kriptografije Slide 15 of 97

Klasični algoritmi n Cezarova šifra n Vižnerova šifra (Vigenere) n Playfair n. . . Kriptografije Slide 16 of 97

Klasični algoritmi n Cezarova šifra n Vižnerova šifra (Vigenere) n Playfair n. . . Kriptografije Slide 16 of 97

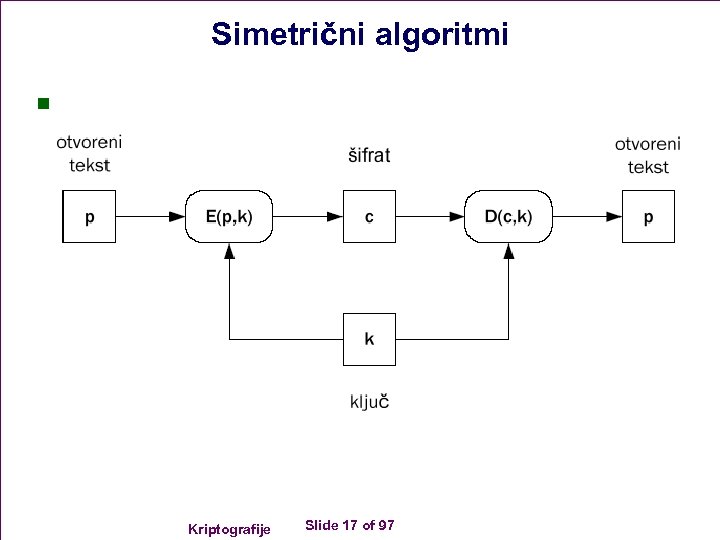

Simetrični algoritmi n Kriptografije Slide 17 of 97

Simetrični algoritmi n Kriptografije Slide 17 of 97

Poznati simetrični algoritmi n DES (Data Encryption Standard) F ključ je dužine 56 bita n Triple DES F (ECB, CBC), DESX, GDES, RDES F ključ je dužine 168 bita n (Rivest) F RC 2, RC 4, RC 5, RC 6 F promenljiva dužina ključa do 2048 bita Kriptografije Slide 18 of 97

Poznati simetrični algoritmi n DES (Data Encryption Standard) F ključ je dužine 56 bita n Triple DES F (ECB, CBC), DESX, GDES, RDES F ključ je dužine 168 bita n (Rivest) F RC 2, RC 4, RC 5, RC 6 F promenljiva dužina ključa do 2048 bita Kriptografije Slide 18 of 97

Poznati simetrični algoritmi…. . n IDEA F osnovni algoritam za PGP F ključ je dužine 128 bita n Blowfish F promenljiva dužina ključa do 448 bita n Twofish F šifruje 128 -bitne blokove otvorenog teksta F ključem dužine do 256 bitova n AES (Advanced Encryption Standard) F radi sa blokovima od po 128 bita F koristi ključeve dužine 128, 192 i 256 bita Kriptografije Slide 19 of 97

Poznati simetrični algoritmi…. . n IDEA F osnovni algoritam za PGP F ključ je dužine 128 bita n Blowfish F promenljiva dužina ključa do 448 bita n Twofish F šifruje 128 -bitne blokove otvorenog teksta F ključem dužine do 256 bitova n AES (Advanced Encryption Standard) F radi sa blokovima od po 128 bita F koristi ključeve dužine 128, 192 i 256 bita Kriptografije Slide 19 of 97

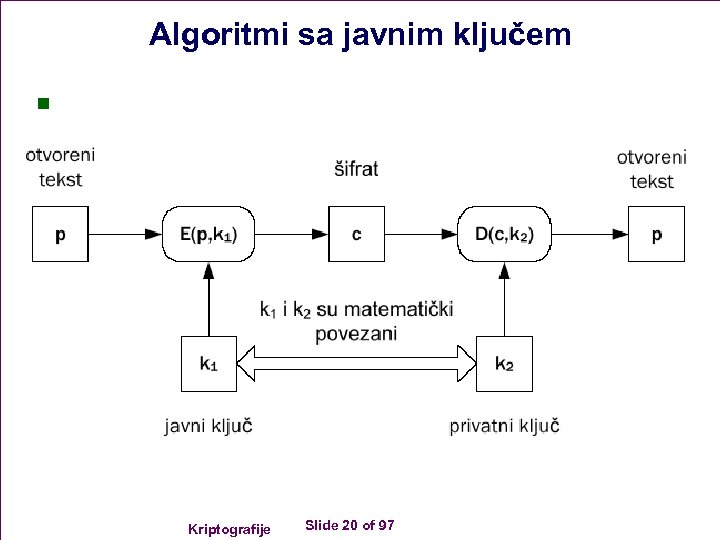

Algoritmi sa javnim ključem n Kriptografije Slide 20 of 97

Algoritmi sa javnim ključem n Kriptografije Slide 20 of 97

Poznati asimetrični algoritmi n RSA FRivest FShamir FAdleman n El. Gamal Kriptografije Slide 21 of 97

Poznati asimetrični algoritmi n RSA FRivest FShamir FAdleman n El. Gamal Kriptografije Slide 21 of 97

Cezarova šifra n Svako slovo poruke zamenjuje se u šifratu trećim znakom udesno po modulu n (moduo n je određen brojem znakova, osnosno slova, u alfabetu, u primerima zbog jednostavnosti pretpostavljamo engleski alfabet, pa je n=26). Tako se, na primer, slovo A menja slovom D, slovo B slovom E, slovo V slovom Y, a slovo Z slovom C, n Otvoreni tekst: n Šifrat: A B C D. . . W X Y Z D E F G. . . Z A B C n Na primer, E (ECI PEC) = HFL SHF. Poruke šifrovane na ovaj način Cezar je svojim prijateljima i vojskovođama slao po kuriru u kog nije imao poverenja. Kriptografije Slide 22 of 97

Cezarova šifra n Svako slovo poruke zamenjuje se u šifratu trećim znakom udesno po modulu n (moduo n je određen brojem znakova, osnosno slova, u alfabetu, u primerima zbog jednostavnosti pretpostavljamo engleski alfabet, pa je n=26). Tako se, na primer, slovo A menja slovom D, slovo B slovom E, slovo V slovom Y, a slovo Z slovom C, n Otvoreni tekst: n Šifrat: A B C D. . . W X Y Z D E F G. . . Z A B C n Na primer, E (ECI PEC) = HFL SHF. Poruke šifrovane na ovaj način Cezar je svojim prijateljima i vojskovođama slao po kuriru u kog nije imao poverenja. Kriptografije Slide 22 of 97

Cezarova šifra n Danas se Cezarovom šifrom nazivaju i šifre istog oblika, s n n n n pomerajem različitim od 3. Definisaćemo operacije šifrovanja i dešifrovanja nad alfabetom sa n znakova. Neka je P=C=K=Zn. Za ključ k takav da je 0≤k≤n važi: ek(x) = (x+k) mod n dk(y) = (y-k) mod n Promenljive x i y su numerički ekvivalenti odgovarajućih slova. Korespondencija slova engleskog alfabeta (Z 26) i njihovih numeričkih vrednosti n Slovo: A B n Numerički ekvivalent: 0 1 Kriptografije C 2 D. . . W 3. . . 22 Slide 23 of 97 X Y Z 23 24 25

Cezarova šifra n Danas se Cezarovom šifrom nazivaju i šifre istog oblika, s n n n n pomerajem različitim od 3. Definisaćemo operacije šifrovanja i dešifrovanja nad alfabetom sa n znakova. Neka je P=C=K=Zn. Za ključ k takav da je 0≤k≤n važi: ek(x) = (x+k) mod n dk(y) = (y-k) mod n Promenljive x i y su numerički ekvivalenti odgovarajućih slova. Korespondencija slova engleskog alfabeta (Z 26) i njihovih numeričkih vrednosti n Slovo: A B n Numerički ekvivalent: 0 1 Kriptografije C 2 D. . . W 3. . . 22 Slide 23 of 97 X Y Z 23 24 25

Cezarova šifra n Za k=3 dobija se originalna Cezarova šifra. Za k=13 i n = 26 dobija se ROT 13 mehanizam, za koji je karakteristično da se šifrovanje i dešifrovanje obavlja identičnom funkcijom u slučaju engleskog alfabeta: P=ROT 13(P)). n Kriptoanaliza Cezarove šifre je krajnje jednostavna – potrebno je metodom „grube sile“ (engl. brutal force) ispitati sve moguće ključeve, dok se ne dođe do smislenog teksta. U najgorem slučaju, potrebno je ispitati onoliko ključeva koliko u datom alfabetu ima slova. n Na primer, dešifrovaćemo šifrat OVMTXSKVEJMNE dobijen Cezarovom n n šifrom, pri čemu je poznato da originalna poruka i šifrat pripadaju engleskom alfabetu. d(y, k=1) = NULSWRJUDILMD, d(y, k=2) = MTKRVQITCHKLC d(y, k=3) = LSJQUPHSBGJKB, d(y, k=4) = KRIPTOGRAFIJA n Dakle, ključ je k = 4, a otvoreni tekst je KRIPTOGRAFIJA. Kriptografije Slide 24 of 97

Cezarova šifra n Za k=3 dobija se originalna Cezarova šifra. Za k=13 i n = 26 dobija se ROT 13 mehanizam, za koji je karakteristično da se šifrovanje i dešifrovanje obavlja identičnom funkcijom u slučaju engleskog alfabeta: P=ROT 13(P)). n Kriptoanaliza Cezarove šifre je krajnje jednostavna – potrebno je metodom „grube sile“ (engl. brutal force) ispitati sve moguće ključeve, dok se ne dođe do smislenog teksta. U najgorem slučaju, potrebno je ispitati onoliko ključeva koliko u datom alfabetu ima slova. n Na primer, dešifrovaćemo šifrat OVMTXSKVEJMNE dobijen Cezarovom n n šifrom, pri čemu je poznato da originalna poruka i šifrat pripadaju engleskom alfabetu. d(y, k=1) = NULSWRJUDILMD, d(y, k=2) = MTKRVQITCHKLC d(y, k=3) = LSJQUPHSBGJKB, d(y, k=4) = KRIPTOGRAFIJA n Dakle, ključ je k = 4, a otvoreni tekst je KRIPTOGRAFIJA. Kriptografije Slide 24 of 97

Vižnerova šifra (Vigenere) n Vigenèreova šifra (Blaise de Vigenère) spada u polialfabetske n n kriptosisteme. Svako slovo otvorenog teksta može se preslikati u jedno od m mogućih slova, gde je m dužina ključa. Neka je P=C=K=(Z 26)m, a m fiksni prirodan broj. Za ključ k=(k 1, k 2, . . . , km) operacije šifrovanja i dešifrovanja definišu se na sledeći način: ek(x 1, x 2, . . . , xm) = (x 1 + k 1, x 2 + k 2, . . . , xm + km) dk(y 1, y 2, . . . , ym) = (y 1 - k 1, y 2 - k 2, . . . , ym - km) Operacije sabiranja i oduzimanja obavljaju se u Z 26, tj. po modulu 26. n Broj ključeva n n+n 1+n 2+. . . +nm, n gde je n broj slova u alfabetu, n a m maksimalna dužina ključa Kriptografije Slide 25 of 97

Vižnerova šifra (Vigenere) n Vigenèreova šifra (Blaise de Vigenère) spada u polialfabetske n n kriptosisteme. Svako slovo otvorenog teksta može se preslikati u jedno od m mogućih slova, gde je m dužina ključa. Neka je P=C=K=(Z 26)m, a m fiksni prirodan broj. Za ključ k=(k 1, k 2, . . . , km) operacije šifrovanja i dešifrovanja definišu se na sledeći način: ek(x 1, x 2, . . . , xm) = (x 1 + k 1, x 2 + k 2, . . . , xm + km) dk(y 1, y 2, . . . , ym) = (y 1 - k 1, y 2 - k 2, . . . , ym - km) Operacije sabiranja i oduzimanja obavljaju se u Z 26, tj. po modulu 26. n Broj ključeva n n+n 1+n 2+. . . +nm, n gde je n broj slova u alfabetu, n a m maksimalna dužina ključa Kriptografije Slide 25 of 97

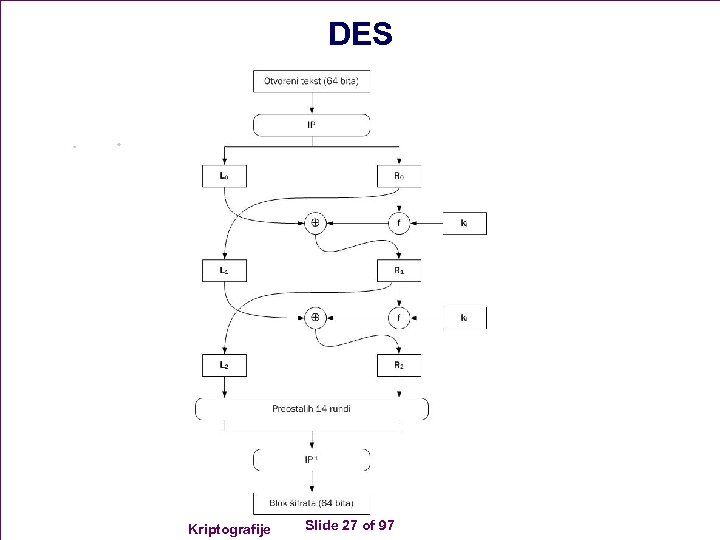

DES n DES je simetričan algoritam F koji šifruje tekst F u blokovima dužine 64 bita, F koristeći ključ k dužine 56 bitova. n Tako se dobija šifrat dužine 64 bita. n Tri osnovna koraka u algoritmu su: F inicijalna permutacija IP F 16 rundi obrade podataka 4 (proširenje, XOR sa ključem, supstitucija) F i završna inverzna permutacija IP-1 Kriptografije Slide 26 of 97

DES n DES je simetričan algoritam F koji šifruje tekst F u blokovima dužine 64 bita, F koristeći ključ k dužine 56 bitova. n Tako se dobija šifrat dužine 64 bita. n Tri osnovna koraka u algoritmu su: F inicijalna permutacija IP F 16 rundi obrade podataka 4 (proširenje, XOR sa ključem, supstitucija) F i završna inverzna permutacija IP-1 Kriptografije Slide 26 of 97

DES Kriptografije Slide 27 of 97

DES Kriptografije Slide 27 of 97

Sigurnost DES n Diffie i Hellman su 1977. godine ustanovili da tadašnja tehnologija omogućava konstrukciju računara koji bi otkrio ključ za jedan (troškovi su procenjeni na 20 miliona dolara). n Na osnovu toga su zaključili da je takav računar dostupan samo vojnim organizacijama i organizacijama kao što je NSA, ali da će 1990. godine DES postati sasvim nesiguran. n Weiner je 1993. godine procenio da se za 100. 000 dolara može konstruisati računar koji bi otkrilo ključ za 35 časova, za milion dolara računar koji bi otkrio ključ za 3, 5 časa, a za 10 miliona dolara računar koji bi otkrio ključ za 21 minut. n Konačno razbijanje DES-a usledilo je 1998. godine: organizacija Electronic Frontier Foundation (EFF) konstruisala je DES Cracker koji košta 250. 000 dolara, a otkriva ključ za 56 časova. n Sagrađen je od 1536 čipova koji mogu ispitati 88 milijardi ključeva u sekundi. Kriptografije Slide 28 of 97

Sigurnost DES n Diffie i Hellman su 1977. godine ustanovili da tadašnja tehnologija omogućava konstrukciju računara koji bi otkrio ključ za jedan (troškovi su procenjeni na 20 miliona dolara). n Na osnovu toga su zaključili da je takav računar dostupan samo vojnim organizacijama i organizacijama kao što je NSA, ali da će 1990. godine DES postati sasvim nesiguran. n Weiner je 1993. godine procenio da se za 100. 000 dolara može konstruisati računar koji bi otkrilo ključ za 35 časova, za milion dolara računar koji bi otkrio ključ za 3, 5 časa, a za 10 miliona dolara računar koji bi otkrio ključ za 21 minut. n Konačno razbijanje DES-a usledilo je 1998. godine: organizacija Electronic Frontier Foundation (EFF) konstruisala je DES Cracker koji košta 250. 000 dolara, a otkriva ključ za 56 časova. n Sagrađen je od 1536 čipova koji mogu ispitati 88 milijardi ključeva u sekundi. Kriptografije Slide 28 of 97

Trostruki DES n Trostruki DES, se definiše na sledeći način: n x = dk 1(ek 2(dk 3(y))), n y = ek 3(dk 2(ek 1(x))). n Ukoliko je k 2=k 3, algoritam se ponaša kao običan DES. n Za trostruki DES, n broj potrebnih operacija prilikom napada „susret u sredini“ n je reda veličine 2112, n što znači da je sigurnost trostrukog šifrovanja n onakva kakvu smo očekivali od dvostrukog. Kriptografije Slide 29 of 97

Trostruki DES n Trostruki DES, se definiše na sledeći način: n x = dk 1(ek 2(dk 3(y))), n y = ek 3(dk 2(ek 1(x))). n Ukoliko je k 2=k 3, algoritam se ponaša kao običan DES. n Za trostruki DES, n broj potrebnih operacija prilikom napada „susret u sredini“ n je reda veličine 2112, n što znači da je sigurnost trostrukog šifrovanja n onakva kakvu smo očekivali od dvostrukog. Kriptografije Slide 29 of 97

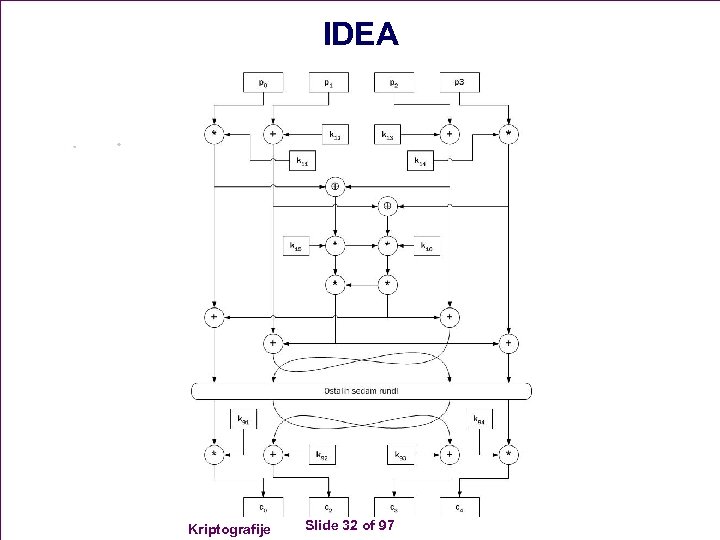

IDEA n IDEA koristi ključ dužine 128 bitova n za šifrovanje blokova otvorenog teksta dužine 64 bita. n Prilikom šifrovanja, F blok otvorenog teksta p dužine 64 bita F najpre se deli na četiri podbloka dužine 16 bitova: p 1, p 2, p 3, p 4. F Šifrovanje se obavlja pomoću 8 rundi i završne transformacije. F U njima se koriste 52 potključa dužine 16 bitova F (po 6 u svakoj rundi I 4 u završnoj transformaciji), F generisanih na osnovu polaznog ključa. n Nad podblokovima dužine 16 bitova a obavljaju se sledeće tri operacije: F ekskluzivno ILI, F sabiranje po modulu 216, F množenje po modulu 216+1 (može se posmatrati kao supstitucijska kutija). Kriptografije Slide 30 of 97

IDEA n IDEA koristi ključ dužine 128 bitova n za šifrovanje blokova otvorenog teksta dužine 64 bita. n Prilikom šifrovanja, F blok otvorenog teksta p dužine 64 bita F najpre se deli na četiri podbloka dužine 16 bitova: p 1, p 2, p 3, p 4. F Šifrovanje se obavlja pomoću 8 rundi i završne transformacije. F U njima se koriste 52 potključa dužine 16 bitova F (po 6 u svakoj rundi I 4 u završnoj transformaciji), F generisanih na osnovu polaznog ključa. n Nad podblokovima dužine 16 bitova a obavljaju se sledeće tri operacije: F ekskluzivno ILI, F sabiranje po modulu 216, F množenje po modulu 216+1 (može se posmatrati kao supstitucijska kutija). Kriptografije Slide 30 of 97

IDEA n Ove operacije F ne zadovoljavaju zakone asocijativnosti i distributivnosti F i mogu se jednostavno softverski implementirati. n Na kraju svake runde, F zamenjuju se vrednosti F u drugom i trećem podbloku. n Posle osme runde F dobijeni podblokovi prolaze kroz završnu transformaciju; F šifrat se dobija konkatenacijom dobijenih podblokova F C 1, C 2, C 3 i C 4. Kriptografije Slide 31 of 97

IDEA n Ove operacije F ne zadovoljavaju zakone asocijativnosti i distributivnosti F i mogu se jednostavno softverski implementirati. n Na kraju svake runde, F zamenjuju se vrednosti F u drugom i trećem podbloku. n Posle osme runde F dobijeni podblokovi prolaze kroz završnu transformaciju; F šifrat se dobija konkatenacijom dobijenih podblokova F C 1, C 2, C 3 i C 4. Kriptografije Slide 31 of 97

IDEA Kriptografije Slide 32 of 97

IDEA Kriptografije Slide 32 of 97

Sigurnost algoritma IDEA n IDEA se može koristiti u svim režimima rada (ECB, CBC, CFB, OFB). Algoritam IDEA pokazao se prilično sigurnim u odnosu na druge simetrične algoritme. Uzevši u obzir dužinu ključa od 128 bitova, napad „grubom silom“ skoro da nije moguć, a sam algoritam je otporan na diferencijalnu i linearnu kriptoanalizu. n Slično kao i kod DES-a, dvostruko šifrovanje sa dva različita ključa ne povećava sigurnost kriptosistema. Dvostruka IDEA je ranjiva na napad tipa „susret u sredini“, ali je sam napad nepraktičan zbog 128 bitnog ključa (potrebno je 2128 operacija). n Viši nivo sigurnosti može se postići kompozicijom operacija šifrovanja i dešifrovanja algoritmom IDEA sa ključem dužine 384 bita (slično trostrukom DES-u). Osim toga, ukoliko se koriste odgovarajući alati za upravljanje ključevima, moguća je implementacija algoritma IDEA sa nezavisnim potključevima. S obzirom na to da IDEA koristi 52 potključa dužine 16 bitova, ukupna dužina ključa bila bi 832 bita. Kriptografije Slide 33 of 97

Sigurnost algoritma IDEA n IDEA se može koristiti u svim režimima rada (ECB, CBC, CFB, OFB). Algoritam IDEA pokazao se prilično sigurnim u odnosu na druge simetrične algoritme. Uzevši u obzir dužinu ključa od 128 bitova, napad „grubom silom“ skoro da nije moguć, a sam algoritam je otporan na diferencijalnu i linearnu kriptoanalizu. n Slično kao i kod DES-a, dvostruko šifrovanje sa dva različita ključa ne povećava sigurnost kriptosistema. Dvostruka IDEA je ranjiva na napad tipa „susret u sredini“, ali je sam napad nepraktičan zbog 128 bitnog ključa (potrebno je 2128 operacija). n Viši nivo sigurnosti može se postići kompozicijom operacija šifrovanja i dešifrovanja algoritmom IDEA sa ključem dužine 384 bita (slično trostrukom DES-u). Osim toga, ukoliko se koriste odgovarajući alati za upravljanje ključevima, moguća je implementacija algoritma IDEA sa nezavisnim potključevima. S obzirom na to da IDEA koristi 52 potključa dužine 16 bitova, ukupna dužina ključa bila bi 832 bita. Kriptografije Slide 33 of 97

Blowfish n Blowfish (u slobodnom prevodu – „riba koja se naduvava“) pripada redu Tetraodontiformes familije Tetraodontidae. n Nazvana je tako zbog svoje sposobnosti F da se uveća F gutajući vodu ili vazduh F ukoliko se oseti ugroženom. n Unutrašnji organi ovih riba uglavnom su jako otrovni, n ali se one ipak smatraju specijalitetom n u Japanu i Koreji. Kriptografije Slide 34 of 97

Blowfish n Blowfish (u slobodnom prevodu – „riba koja se naduvava“) pripada redu Tetraodontiformes familije Tetraodontidae. n Nazvana je tako zbog svoje sposobnosti F da se uveća F gutajući vodu ili vazduh F ukoliko se oseti ugroženom. n Unutrašnji organi ovih riba uglavnom su jako otrovni, n ali se one ipak smatraju specijalitetom n u Japanu i Koreji. Kriptografije Slide 34 of 97

Blowfish n n S druge strane, Blowfish je simetrični blokovski algoritam za šifrovanje, sa ključem promenljive dužine. Bruce Schnedier je 1993. projektovao ovaj algoritam F F F sa ciljem da bude sigurna i brza zamena za DES – koji je u to vreme već počeo da zastareva – i besplatna alternativa postojećim algoritmima za šifrovanje. Blowfish nije patentiran (kao, na primer, IDEA), što znači da se može koristiti besplatno u nekomercijalne ili komercijalne svrhe. n Značajniji elementi ovog algoritma su F relativno složeno generisanje potključeva F i supstitucijske kutije koje zavise od ključa. Kriptografije Slide 35 of 97

Blowfish n n S druge strane, Blowfish je simetrični blokovski algoritam za šifrovanje, sa ključem promenljive dužine. Bruce Schnedier je 1993. projektovao ovaj algoritam F F F sa ciljem da bude sigurna i brza zamena za DES – koji je u to vreme već počeo da zastareva – i besplatna alternativa postojećim algoritmima za šifrovanje. Blowfish nije patentiran (kao, na primer, IDEA), što znači da se može koristiti besplatno u nekomercijalne ili komercijalne svrhe. n Značajniji elementi ovog algoritma su F relativno složeno generisanje potključeva F i supstitucijske kutije koje zavise od ključa. Kriptografije Slide 35 of 97

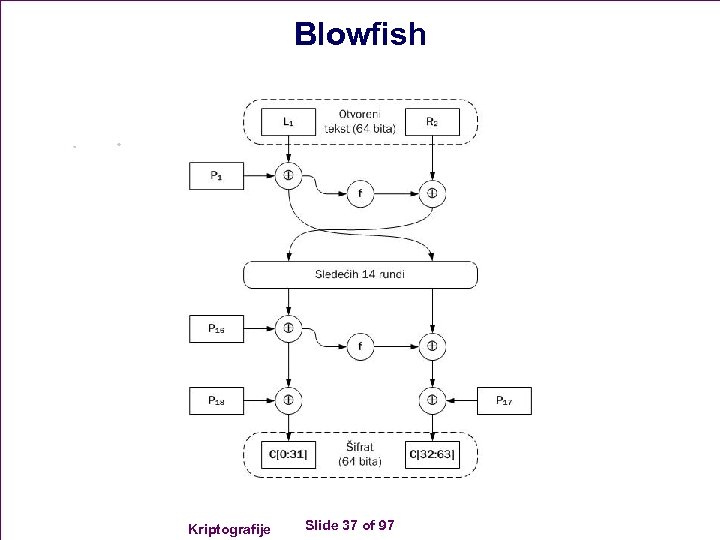

Blowfish n Blowfish šifruje otvoreni tekst u blokovima veličine 64 bita F koristeći ključ dužine od 32 bita do 448 bitova F (dužina ključa mora biti umnožak od 32). F Blowfish je, u suštini, Feistelova mreža sa 16 rundi F koja koristi velike supstitucijske kutije koje zavise od ključa. F Sve operacije se obavljaju nad 32 -bitnim podblokovima. n Na osnovu ključa se iterativnim postupkom generišu 32 -bitni potključevi: F 18 potključeva u P nizu F (u svakoj rundi se koristi po jedan potključ, F pri čemu se – nakon poslednje runde – F na po pola bloka primenjuje operacija eksluzivno ILI sa po jednim neiskorišćenim potključem) n 4 S niza, tj. 4 supstitucijske kutije sa 256 potključeva F (svaka supstitucijska kutija transformiše 8 -bitni ulazni podatak F u 32 -bitni izlazni podatak). n Algoritam se sastoji od dve faze: F generisanje potključeva i F šifrovanje blokova podataka pomoću potključeva. Slide 36 of 97 Kriptografije

Blowfish n Blowfish šifruje otvoreni tekst u blokovima veličine 64 bita F koristeći ključ dužine od 32 bita do 448 bitova F (dužina ključa mora biti umnožak od 32). F Blowfish je, u suštini, Feistelova mreža sa 16 rundi F koja koristi velike supstitucijske kutije koje zavise od ključa. F Sve operacije se obavljaju nad 32 -bitnim podblokovima. n Na osnovu ključa se iterativnim postupkom generišu 32 -bitni potključevi: F 18 potključeva u P nizu F (u svakoj rundi se koristi po jedan potključ, F pri čemu se – nakon poslednje runde – F na po pola bloka primenjuje operacija eksluzivno ILI sa po jednim neiskorišćenim potključem) n 4 S niza, tj. 4 supstitucijske kutije sa 256 potključeva F (svaka supstitucijska kutija transformiše 8 -bitni ulazni podatak F u 32 -bitni izlazni podatak). n Algoritam se sastoji od dve faze: F generisanje potključeva i F šifrovanje blokova podataka pomoću potključeva. Slide 36 of 97 Kriptografije

Blowfish Kriptografije Slide 37 of 97

Blowfish Kriptografije Slide 37 of 97

Sigurnost algoritma Blowfish n Godine 1996, Serge Vaudenay je otkrio napad tipa poznat otvoreni tekst koji omogućava uspešnu kriptoanalizu algoritma Blowfish sa smanjenim brojem rundi, ukoliko je poznato 28 n+1 otvorenih tekstova. Vaudenay je otkrio i klasu slabih ključeva; ukoliko je otvoreni tekst šifrovan slabim ključem, prethodni napad se može izvesti i kada je napadaču poznato samo 24 n+1 otvorenih tekstova. Međutim, ovaj napad se ne može primeniti na Blowfish sa 16 rundi. Vincent Rijmen je u svojoj doktorskoj disertaciji opisao diferencijalni kriptoanalitički napad drugog reda kojim je moguće uspešno napasti četiri runde algoritma Blowfish. n Iako trenutno nije poznat nijedan efikasan kriptoanalitički napad na algoritam Blowfish (osim napada grubom silom), smatra se da je blok otvorenog teksta veličine 64 bita nad kojim Blowfish obavlja šifrovanje prekratak. To znači da je Blowish pogodan za šifrovanje elektronske pošte i kraćih datoteka, te da je kao takav adekvatan za upotrebu u komercijalnom softveru; međutim, za izradu kriptografski zaštićenih glomaznih arhiva ovaj algoritam nije pogodan. Kriptografije Slide 38 of 97

Sigurnost algoritma Blowfish n Godine 1996, Serge Vaudenay je otkrio napad tipa poznat otvoreni tekst koji omogućava uspešnu kriptoanalizu algoritma Blowfish sa smanjenim brojem rundi, ukoliko je poznato 28 n+1 otvorenih tekstova. Vaudenay je otkrio i klasu slabih ključeva; ukoliko je otvoreni tekst šifrovan slabim ključem, prethodni napad se može izvesti i kada je napadaču poznato samo 24 n+1 otvorenih tekstova. Međutim, ovaj napad se ne može primeniti na Blowfish sa 16 rundi. Vincent Rijmen je u svojoj doktorskoj disertaciji opisao diferencijalni kriptoanalitički napad drugog reda kojim je moguće uspešno napasti četiri runde algoritma Blowfish. n Iako trenutno nije poznat nijedan efikasan kriptoanalitički napad na algoritam Blowfish (osim napada grubom silom), smatra se da je blok otvorenog teksta veličine 64 bita nad kojim Blowfish obavlja šifrovanje prekratak. To znači da je Blowish pogodan za šifrovanje elektronske pošte i kraćih datoteka, te da je kao takav adekvatan za upotrebu u komercijalnom softveru; međutim, za izradu kriptografski zaštićenih glomaznih arhiva ovaj algoritam nije pogodan. Kriptografije Slide 38 of 97

AES n Trostruki DES je predstavljao adekvatnu privremenu za DES koja obezbeđuje viši nivo sigurnosti. Međutim, trostruki DES šifruje podatke pomoću ključa dužine 168 bitova (3 x 56) kako bi postigao sigurnost za koju je dovoljan ključ dužine 112 bitova. Takođe, trostruki DES obavlja operacije kroz 48 rundi (3 x 16) kako bi postigao sigurnost za koju je verovatno dovoljno 32 runde. Što se performansi tiče, softverske implementacije trostrukog DES-a prespore su za neke primene (na primer, za šifrovanje video zapisa u realnom vremenu). n Američki nacionalni institut za standarde i tehnologiju (National Institute of Standards and Technology, NIST) raspisao je 1997. godine konkurs za kriptosistem koji je trebalo da zameni DES. Kriptosistem je morao da zadovolji sledeće uslove: F F algoritam je simetričan blokovski, operacije se obavljaju nad blokovima otvorenog teksta dužine 128 bitova pomoću ključa dužine 128, 192 i 256 bitova, pri čemu ne postoje slabi ključevi. n Od svih prijavljenih kandidata, 15 je zadovoljilo kriterijume. Kriptografije Slide 39 of 97

AES n Trostruki DES je predstavljao adekvatnu privremenu za DES koja obezbeđuje viši nivo sigurnosti. Međutim, trostruki DES šifruje podatke pomoću ključa dužine 168 bitova (3 x 56) kako bi postigao sigurnost za koju je dovoljan ključ dužine 112 bitova. Takođe, trostruki DES obavlja operacije kroz 48 rundi (3 x 16) kako bi postigao sigurnost za koju je verovatno dovoljno 32 runde. Što se performansi tiče, softverske implementacije trostrukog DES-a prespore su za neke primene (na primer, za šifrovanje video zapisa u realnom vremenu). n Američki nacionalni institut za standarde i tehnologiju (National Institute of Standards and Technology, NIST) raspisao je 1997. godine konkurs za kriptosistem koji je trebalo da zameni DES. Kriptosistem je morao da zadovolji sledeće uslove: F F algoritam je simetričan blokovski, operacije se obavljaju nad blokovima otvorenog teksta dužine 128 bitova pomoću ključa dužine 128, 192 i 256 bitova, pri čemu ne postoje slabi ključevi. n Od svih prijavljenih kandidata, 15 je zadovoljilo kriterijume. Kriptografije Slide 39 of 97

AES n U uži krug izbora ušli su sledeći algoritmi: n TWOFISH (Counterpane Systems) – F algoritam sa Feistelovom mrežom od 16 rundi F kod koje se supstitucijske kutije dinamički menjaju u zavisnosti od ključa, F što otežava diferencijalnu i linearnu kriptoanalizu. n RC 6 (RSA Security Inc. ) – F algoritam sa Feistelovom mrežom od 20 rundi F koji difuziju postiže pomoću funkcije f(x) = x(2 x+1); F otpornost na diferencijalnu i linearnu kriptoanalizu obezbeđuje se rotacijom koja zavisi od samih podataka. n MARS (IBM) n SERPENT n RIJNDAEL Kriptografije Slide 40 of 97

AES n U uži krug izbora ušli su sledeći algoritmi: n TWOFISH (Counterpane Systems) – F algoritam sa Feistelovom mrežom od 16 rundi F kod koje se supstitucijske kutije dinamički menjaju u zavisnosti od ključa, F što otežava diferencijalnu i linearnu kriptoanalizu. n RC 6 (RSA Security Inc. ) – F algoritam sa Feistelovom mrežom od 20 rundi F koji difuziju postiže pomoću funkcije f(x) = x(2 x+1); F otpornost na diferencijalnu i linearnu kriptoanalizu obezbeđuje se rotacijom koja zavisi od samih podataka. n MARS (IBM) n SERPENT n RIJNDAEL Kriptografije Slide 40 of 97

AES n Godine 2000. objavljeno je da je pobednik konkursa algoritam RIJNDAEL, koji su razvili belgijski kripografi Joan Daemen i Vincent Rijmen. n Karakterističan je po tome što prilikom konstrukcije supstitucijskih kutija koristi operacije u konačnom polju GF(28). n Modifikovani algoritam je dobio ime AES (Advanced Encryption Standard). n Osnovne karakteristike RIJNDAEL algoritma su sledeće: F veličina bloka za šifrovanje je promenljiva (128, 192 ili 256 bitova), F dužina ključa je promenljiva (128, 192 ili 256 bitova), F broj rundi je promenljiv i zavisi od dužne ključa i veličine bloka. n Iz prethodno navedenih karakteristika proizlazi da je algoritam zbog dužeg ključa otporniji na napad grubom silom od DES-a. Kriptografije Slide 41 of 97

AES n Godine 2000. objavljeno je da je pobednik konkursa algoritam RIJNDAEL, koji su razvili belgijski kripografi Joan Daemen i Vincent Rijmen. n Karakterističan je po tome što prilikom konstrukcije supstitucijskih kutija koristi operacije u konačnom polju GF(28). n Modifikovani algoritam je dobio ime AES (Advanced Encryption Standard). n Osnovne karakteristike RIJNDAEL algoritma su sledeće: F veličina bloka za šifrovanje je promenljiva (128, 192 ili 256 bitova), F dužina ključa je promenljiva (128, 192 ili 256 bitova), F broj rundi je promenljiv i zavisi od dužne ključa i veličine bloka. n Iz prethodno navedenih karakteristika proizlazi da je algoritam zbog dužeg ključa otporniji na napad grubom silom od DES-a. Kriptografije Slide 41 of 97

AES n Mnogo simetričnih blokovskih algoritama zasnovano je na upotrebi Feistelovih mreža – blok podataka se deli na dva dela koji prenošenju u sledeću rundu menjaju mesta, s tim da se nad jednim blokom obavi određena funkcija: Li = Ri-1, Ri = Li-1 f(Ri -1, ki). n RIJNDAEL nije takav algoritam – autori algoritma su stvorili runde koje se razlikuju od Feistelovih. n Jedna RIJNDAEL runda sadrži tri sloja: F linearni difuzioni sloj (engl. linear mixing layer), koji obezbeđuje veliku difuziju bitova nakon nekoliko rundi (funkcije Shift. Row i Mix. Column), F nelinearni sloj (engl. non-linear layer), to jest upotreba supstitucijskih kutija optimizovanih za najgori slučaj (funkcija Byte. Sub), F sloj dodavanja ključa (engl. key addition layer), u kome se obavlja operacija ekskluzivno ILI nad potključem runde sa trenutnim stanjem bloka (funkcija Add. Round. Key). n Slojevi su projektovani pomoću specijalnih metoda projektovanja algoritama, sa posebnim osvrtom na otpornost protiv diferencijalne i linearne kriptoanalize (Wide Tail Strategy, WTS). Kriptografije Slide 42 of 97

AES n Mnogo simetričnih blokovskih algoritama zasnovano je na upotrebi Feistelovih mreža – blok podataka se deli na dva dela koji prenošenju u sledeću rundu menjaju mesta, s tim da se nad jednim blokom obavi određena funkcija: Li = Ri-1, Ri = Li-1 f(Ri -1, ki). n RIJNDAEL nije takav algoritam – autori algoritma su stvorili runde koje se razlikuju od Feistelovih. n Jedna RIJNDAEL runda sadrži tri sloja: F linearni difuzioni sloj (engl. linear mixing layer), koji obezbeđuje veliku difuziju bitova nakon nekoliko rundi (funkcije Shift. Row i Mix. Column), F nelinearni sloj (engl. non-linear layer), to jest upotreba supstitucijskih kutija optimizovanih za najgori slučaj (funkcija Byte. Sub), F sloj dodavanja ključa (engl. key addition layer), u kome se obavlja operacija ekskluzivno ILI nad potključem runde sa trenutnim stanjem bloka (funkcija Add. Round. Key). n Slojevi su projektovani pomoću specijalnih metoda projektovanja algoritama, sa posebnim osvrtom na otpornost protiv diferencijalne i linearne kriptoanalize (Wide Tail Strategy, WTS). Kriptografije Slide 42 of 97

Sigurnost AES algoritma n U ovom trenutku dužine ključeva za definisane standarde AES-128, AES-192 i AES-256 zadovoljavaju sigurnosne zahteve u većini primena. AES standard se temelji na algoritmu RIJNDAEL , koji omogućava šifrovanje i pomoću ključeva dužine veće od 256 bitova (pod uslovom da je dužina ključa deljiva sa 4), što omogućuje buduća proširenja standarda, ukoliko to bude potrebno. U algoritmu do sada nisu pronađeni nesigurni ili potencijalno nesigurni ključevi (kao što je na primer pronađeno 64 ključa kod DES-a). n Otpornost algoritma RIJNDAEL na linearnu i diferencijalnu kriptoanalizu ukazuje na to da je prilikom razvoja algoritma posebna pažnja posvećena tome da sve moguće strategije napada imaju očekivano trajanje i memorijske zahteve identične onima pri napadima na ostale algoritme koji šifruju blokove podataka iste dužine, ili veće od tih zahteva. n Ostaje da se vidi da li će biti pronađene slabosti i nedostaci ovog algoritma. Jedan od osnovnih postulata kriptografije i kriptoanalize jeste da nema apsolutno sigurnog algoritma, već je samo pitanje vremena i sredstava potrebnih da dođe do probijanja. Kriptografije Slide 43 of 97

Sigurnost AES algoritma n U ovom trenutku dužine ključeva za definisane standarde AES-128, AES-192 i AES-256 zadovoljavaju sigurnosne zahteve u većini primena. AES standard se temelji na algoritmu RIJNDAEL , koji omogućava šifrovanje i pomoću ključeva dužine veće od 256 bitova (pod uslovom da je dužina ključa deljiva sa 4), što omogućuje buduća proširenja standarda, ukoliko to bude potrebno. U algoritmu do sada nisu pronađeni nesigurni ili potencijalno nesigurni ključevi (kao što je na primer pronađeno 64 ključa kod DES-a). n Otpornost algoritma RIJNDAEL na linearnu i diferencijalnu kriptoanalizu ukazuje na to da je prilikom razvoja algoritma posebna pažnja posvećena tome da sve moguće strategije napada imaju očekivano trajanje i memorijske zahteve identične onima pri napadima na ostale algoritme koji šifruju blokove podataka iste dužine, ili veće od tih zahteva. n Ostaje da se vidi da li će biti pronađene slabosti i nedostaci ovog algoritma. Jedan od osnovnih postulata kriptografije i kriptoanalize jeste da nema apsolutno sigurnog algoritma, već je samo pitanje vremena i sredstava potrebnih da dođe do probijanja. Kriptografije Slide 43 of 97

Pseudoslučajne sekvence i protočno šifrovanje n Generator slučajnih sekvenci je uređaj ili algoritam F koji na izlazu F generiše sekvencu F statistički nezavisnih binarnih brojeva. n Sekvenca je slučajna samo ako je pri generisanju korišćen „prirodni“ izvor slučajnosti (na primer, beli šum). n Generatori pseudoslučajnih sekvenci: F Linearni kongruentni generator F Korišćenje jednosmernih funkcija F ANSI X 9. 17 F FIPS 186 F RSA F x 2 mod n Kriptografije Slide 44 of 97

Pseudoslučajne sekvence i protočno šifrovanje n Generator slučajnih sekvenci je uređaj ili algoritam F koji na izlazu F generiše sekvencu F statistički nezavisnih binarnih brojeva. n Sekvenca je slučajna samo ako je pri generisanju korišćen „prirodni“ izvor slučajnosti (na primer, beli šum). n Generatori pseudoslučajnih sekvenci: F Linearni kongruentni generator F Korišćenje jednosmernih funkcija F ANSI X 9. 17 F FIPS 186 F RSA F x 2 mod n Kriptografije Slide 44 of 97

Ispitivanje slučajnosti n Statistička ispitivanja slučajnosti su ispitivanja kojima se meri kvalitet generatora pseudoslučajnih sekvenci. n Nemoguće je matematički dokazati da li su generisane sekvence slučajne ili ne – ispitivanjima se otkrivaju slabosti generatora. n Monotona sekvenca n Autokorelaciona funkcija n Tri Golombova postulata slučajnosti n n Monobitni test Poker test Test sekvenci različitih dužina Test dugačkih sekvenci Kriptografije Slide 45 of 97

Ispitivanje slučajnosti n Statistička ispitivanja slučajnosti su ispitivanja kojima se meri kvalitet generatora pseudoslučajnih sekvenci. n Nemoguće je matematički dokazati da li su generisane sekvence slučajne ili ne – ispitivanjima se otkrivaju slabosti generatora. n Monotona sekvenca n Autokorelaciona funkcija n Tri Golombova postulata slučajnosti n n Monobitni test Poker test Test sekvenci različitih dužina Test dugačkih sekvenci Kriptografije Slide 45 of 97

Protočno šifrovanje n Protočno šifrovanje (engl. stream cipher) n poruka se šifruje bit po bit (ili znak po znak) F koristeći transformaciju F koja se obično menja u vremenu. n Nema dopunjavanja poruke generisanim pseudoslučajnim sekvencama – n dužina šifrata poruke duge 753 bita iznosi 753 bita n Sinhrono i asinhrono protočno šifrovanje n Linearni pomerački registar sa povratnom spregom n RC 4 F je simetrični protočni algoritam F sa ključem promenljive veličine Kriptografije Slide 46 of 97

Protočno šifrovanje n Protočno šifrovanje (engl. stream cipher) n poruka se šifruje bit po bit (ili znak po znak) F koristeći transformaciju F koja se obično menja u vremenu. n Nema dopunjavanja poruke generisanim pseudoslučajnim sekvencama – n dužina šifrata poruke duge 753 bita iznosi 753 bita n Sinhrono i asinhrono protočno šifrovanje n Linearni pomerački registar sa povratnom spregom n RC 4 F je simetrični protočni algoritam F sa ključem promenljive veličine Kriptografije Slide 46 of 97

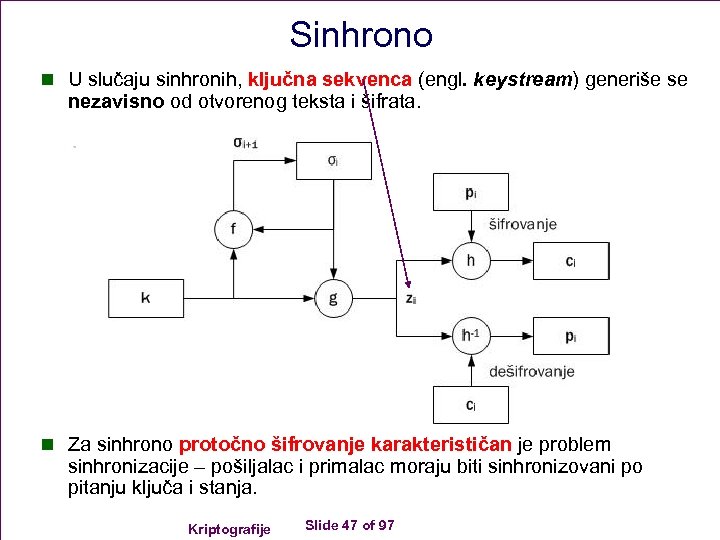

Sinhrono n U slučaju sinhronih, ključna sekvenca (engl. keystream) generiše se nezavisno od otvorenog teksta i šifrata. n Za sinhrono protočno šifrovanje karakterističan je problem sinhronizacije – pošiljalac i primalac moraju biti sinhronizovani po pitanju ključa i stanja. Kriptografije Slide 47 of 97

Sinhrono n U slučaju sinhronih, ključna sekvenca (engl. keystream) generiše se nezavisno od otvorenog teksta i šifrata. n Za sinhrono protočno šifrovanje karakterističan je problem sinhronizacije – pošiljalac i primalac moraju biti sinhronizovani po pitanju ključa i stanja. Kriptografije Slide 47 of 97

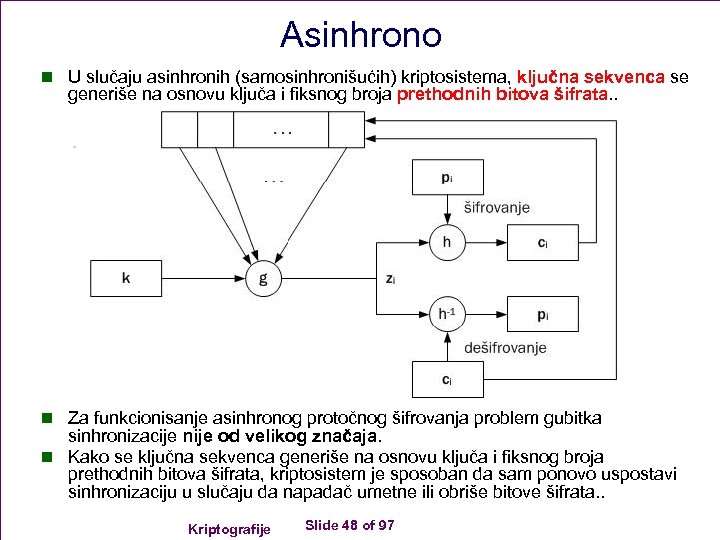

Asinhrono n U slučaju asinhronih (samosinhronišućih) kriptosistema, ključna sekvenca se generiše na osnovu ključa i fiksnog broja prethodnih bitova šifrata. . n Za funkcionisanje asinhronog protočnog šifrovanja problem gubitka sinhronizacije nije od velikog značaja. n Kako se ključna sekvenca generiše na osnovu ključa i fiksnog broja prethodnih bitova šifrata, kriptosistem je sposoban da sam ponovo uspostavi sinhronizaciju u slučaju da napadač umetne ili obriše bitove šifrata. . Kriptografije Slide 48 of 97

Asinhrono n U slučaju asinhronih (samosinhronišućih) kriptosistema, ključna sekvenca se generiše na osnovu ključa i fiksnog broja prethodnih bitova šifrata. . n Za funkcionisanje asinhronog protočnog šifrovanja problem gubitka sinhronizacije nije od velikog značaja. n Kako se ključna sekvenca generiše na osnovu ključa i fiksnog broja prethodnih bitova šifrata, kriptosistem je sposoban da sam ponovo uspostavi sinhronizaciju u slučaju da napadač umetne ili obriše bitove šifrata. . Kriptografije Slide 48 of 97

Heš funkcije n Jednosmerna funkcija (engl. one-way function) n je funkcija oblika y=f(x) n takva da važi: F za dato x, f(x) se određuje relativno lako i efikasno F za dato y=f(x), x=f-1(y) se određuje relativno teško Kriptografije Slide 49 of 97

Heš funkcije n Jednosmerna funkcija (engl. one-way function) n je funkcija oblika y=f(x) n takva da važi: F za dato x, f(x) se određuje relativno lako i efikasno F za dato y=f(x), x=f-1(y) se određuje relativno teško Kriptografije Slide 49 of 97

Značajnije heš funkcije n MD 5 (Message Digest) F MD 5 obrađuje tekst u 512 -bitnim blokovima F koji su podeljeni u 16 x 32 -bitnih blokova F Izlaz iz algoritma je 128 - bitni heš n SHA (Secure Hash Algorithm) Kriptografije Slide 50 of 97

Značajnije heš funkcije n MD 5 (Message Digest) F MD 5 obrađuje tekst u 512 -bitnim blokovima F koji su podeljeni u 16 x 32 -bitnih blokova F Izlaz iz algoritma je 128 - bitni heš n SHA (Secure Hash Algorithm) Kriptografije Slide 50 of 97

Primena heš funkcija n Heš funkcije i čuvanje lozinki na disku sistema n Heš funkcije i CHAP provera identiteta F CHAP (Challenge Handshake Authentication Protocol) n CHAP (Challenge Handshake Authentication Protocol) jeste protokol koji se koristi za proveru identiteta pri uspostavljanju veze i povremenu proveru identiteta udaljenog rutera koristeći three-way handshake proceduru. Nakon uspostavljanja PPP veze (engl. link establishment), lokalni ruter šalje slučajno generisanu poruku udaljenom čvoru – izazov (engl. challenge). Udaljeni ruter odgovara na poruku tako što generiše MD 5 heš na osnovu primljene poruke i lozinke, i izračunatu vrednost šalje lokalnom ruteru. Lokalni ruter upoređuje tu vrednost sa hešom koji sam generiše. Ukoliko se vrednosti poklapaju, identitet se potvrđuje; u suprotnom, veza se prekida. n Heš funkcije i digitalno potpisivanje Kriptografije Slide 51 of 97

Primena heš funkcija n Heš funkcije i čuvanje lozinki na disku sistema n Heš funkcije i CHAP provera identiteta F CHAP (Challenge Handshake Authentication Protocol) n CHAP (Challenge Handshake Authentication Protocol) jeste protokol koji se koristi za proveru identiteta pri uspostavljanju veze i povremenu proveru identiteta udaljenog rutera koristeći three-way handshake proceduru. Nakon uspostavljanja PPP veze (engl. link establishment), lokalni ruter šalje slučajno generisanu poruku udaljenom čvoru – izazov (engl. challenge). Udaljeni ruter odgovara na poruku tako što generiše MD 5 heš na osnovu primljene poruke i lozinke, i izračunatu vrednost šalje lokalnom ruteru. Lokalni ruter upoređuje tu vrednost sa hešom koji sam generiše. Ukoliko se vrednosti poklapaju, identitet se potvrđuje; u suprotnom, veza se prekida. n Heš funkcije i digitalno potpisivanje Kriptografije Slide 51 of 97

Digitalni potpis n Pošiljalac, prilikom potpisivanja, F najpre jednosmernom heš funkcijom F računa heš h 1 poruke p, F koju nakon toga potpisuje svojim privatnim ključem k 1 F (uslovno se može shvatiti kao šifrovanje privatnim ključem). n h 1 = H(p) n s 1 = E(k 1, h 1) n send p i s 1 n Pošiljalac šalje originalnu poruku i digitalni potpis primaocu. n Primalac određuje heš h 2 primljene poruke F i proverava primljeni potpis s 1 javnim ključem pošiljaoca F (uslovno se može shvatiti kao dešifrovanje javnim ključem). n h 2 = H(p), n h 1 = D(k 2, s 1) n Upoređivanjem vrednosti h 1 i h 2 proverava se identitiet pošiljaoca. Kriptografije Slide 52 of 97

Digitalni potpis n Pošiljalac, prilikom potpisivanja, F najpre jednosmernom heš funkcijom F računa heš h 1 poruke p, F koju nakon toga potpisuje svojim privatnim ključem k 1 F (uslovno se može shvatiti kao šifrovanje privatnim ključem). n h 1 = H(p) n s 1 = E(k 1, h 1) n send p i s 1 n Pošiljalac šalje originalnu poruku i digitalni potpis primaocu. n Primalac određuje heš h 2 primljene poruke F i proverava primljeni potpis s 1 javnim ključem pošiljaoca F (uslovno se može shvatiti kao dešifrovanje javnim ključem). n h 2 = H(p), n h 1 = D(k 2, s 1) n Upoređivanjem vrednosti h 1 i h 2 proverava se identitiet pošiljaoca. Kriptografije Slide 52 of 97

Kriptografija s javnim ključevima n RSA n Diffie-Hellmanov protokol za razmenu ključeva F Godine 1976. F Whitfield Diffie i Martin Hellman F ponudili su rešenje problema razmene ključeva, F zasnovano na diskretnom logaritamskom problemu, F odnosno na težini računanja diskretnih logaritama u konačnom polju. . n Kriptosistemi s javnim ključem Kriptografije Slide 53 of 97

Kriptografija s javnim ključevima n RSA n Diffie-Hellmanov protokol za razmenu ključeva F Godine 1976. F Whitfield Diffie i Martin Hellman F ponudili su rešenje problema razmene ključeva, F zasnovano na diskretnom logaritamskom problemu, F odnosno na težini računanja diskretnih logaritama u konačnom polju. . n Kriptosistemi s javnim ključem Kriptografije Slide 53 of 97

Diffie-Hellmanov protokol za razmenu ključeva n Pretpostavimo da se dve osobe (Ana i Bane) moraju dogovoriti o ključu za šifrovanje preko nekog nesigurnog komunikacionog kanala. n Takođe, pretpostavimo da su te dve osobe izabrale veliki prost broj n i broj g, takav da je G={0, 1, . . . , n-1} ciklična multiplikativna grupa, a g njen generator. Brojevi g i n nisu tajna, što znači da ih može koristiti veći broj osoba koje međusobno komuniciraju. n Diffie-Hellmanov protokol za razmenu ključeva obuhvata sledeće korake: F Ana bira slučajan veliki broj x i šalje Banetu X = gx mod n, F Bane bira slučajan veliki broj y i šalje Ani Y = gy mod n, F Ana određuje k = Yx mod n, F Bane određuje k' = Xy mod n. n Vrednosti k i k' su jednake gxy mod n i ne može ih izračunati neko ko prisluškuje kanal. To znači da napadač može doći do vrednosti n, g, X, i Y, ali da bi dobio vrednost k mora izračunati diskretni logaritam. Dakle, k je tajni ključ koji Ana i Bane nezavisno računaju. Kriptografije Slide 54 of 97

Diffie-Hellmanov protokol za razmenu ključeva n Pretpostavimo da se dve osobe (Ana i Bane) moraju dogovoriti o ključu za šifrovanje preko nekog nesigurnog komunikacionog kanala. n Takođe, pretpostavimo da su te dve osobe izabrale veliki prost broj n i broj g, takav da je G={0, 1, . . . , n-1} ciklična multiplikativna grupa, a g njen generator. Brojevi g i n nisu tajna, što znači da ih može koristiti veći broj osoba koje međusobno komuniciraju. n Diffie-Hellmanov protokol za razmenu ključeva obuhvata sledeće korake: F Ana bira slučajan veliki broj x i šalje Banetu X = gx mod n, F Bane bira slučajan veliki broj y i šalje Ani Y = gy mod n, F Ana određuje k = Yx mod n, F Bane određuje k' = Xy mod n. n Vrednosti k i k' su jednake gxy mod n i ne može ih izračunati neko ko prisluškuje kanal. To znači da napadač može doći do vrednosti n, g, X, i Y, ali da bi dobio vrednost k mora izračunati diskretni logaritam. Dakle, k je tajni ključ koji Ana i Bane nezavisno računaju. Kriptografije Slide 54 of 97

Kriptosistemi s javnim ključem n Ključnu ulogu u kriptografiji s javnim ključevima imaju jednosmerne funkcije sa zamkom. n Jednosmerna funkcija je funkcija oblika y=f(x) takva da se f(x) određuje relativno lako i efikasno za svako zadato x, ali se x=f-1(y) određuje relativno teško za dato y. n Ukoliko se inverzna vrednost x=g(f-1(y), z) n određuje relativno lako i efikasno za dato y i tajnu informaciju z, n onda se funkcija f(x) naziva privatna jednosmerna funkcija sa zamkom (engl. trapdoor one-way), tj. privatna jednosmerna funkcija Kriptografije Slide 55 of 97

Kriptosistemi s javnim ključem n Ključnu ulogu u kriptografiji s javnim ključevima imaju jednosmerne funkcije sa zamkom. n Jednosmerna funkcija je funkcija oblika y=f(x) takva da se f(x) određuje relativno lako i efikasno za svako zadato x, ali se x=f-1(y) određuje relativno teško za dato y. n Ukoliko se inverzna vrednost x=g(f-1(y), z) n određuje relativno lako i efikasno za dato y i tajnu informaciju z, n onda se funkcija f(x) naziva privatna jednosmerna funkcija sa zamkom (engl. trapdoor one-way), tj. privatna jednosmerna funkcija Kriptografije Slide 55 of 97

Kriptosistemi s javnim ključem n Dva korisnika (Ana i Bane) komuniciraju na sledeći način: F Ana šalje Banetu svoj javni ključ k. Apublic, F Bane šalje Ani svoj javni ključ k. Bpublic, F Ana šalje Banetu poruku šifrovanu Banetovim javnim ključem: 4 c. A-B = Ek. Bpublic (p. A-B), F Bane dešifruje poruku svojim privatnim ključem: p. A-B = Dk. Bprivate (c. A-B), F Bane odgovara, tj. šalje Ani poruku šifrovanu njenim javnim ključem: F c. B-A = Ek. Apublic (p. B-A), F Ana dešifruje poruku svojim privatnim ključem p. B-A = Dk. Aprivate (c. B-A). n Ukoliko grupa korisnika želi da komunicira na ovaj način, situacija je još jednostavnija. Svi korisnici svoje javne ključeve smeštaju u neku javnu, svima dostupnu datoteku ili na server ključeva (engl. keyserver). Tada učesnici u komunikaciji ne moraju slati svoje javne ključeve jedni drugima, jer su isti javno dostupni na nekom serveru. n Osnovno svojstvo kriptografije s javnim ključem je poverljivost (engl. confidentiality) – poruku koju Ana šalje Banetu ne može pročitati niko drugi, jer nema Banetov privatni ključ. Kriptografije Slide 56 of 97

Kriptosistemi s javnim ključem n Dva korisnika (Ana i Bane) komuniciraju na sledeći način: F Ana šalje Banetu svoj javni ključ k. Apublic, F Bane šalje Ani svoj javni ključ k. Bpublic, F Ana šalje Banetu poruku šifrovanu Banetovim javnim ključem: 4 c. A-B = Ek. Bpublic (p. A-B), F Bane dešifruje poruku svojim privatnim ključem: p. A-B = Dk. Bprivate (c. A-B), F Bane odgovara, tj. šalje Ani poruku šifrovanu njenim javnim ključem: F c. B-A = Ek. Apublic (p. B-A), F Ana dešifruje poruku svojim privatnim ključem p. B-A = Dk. Aprivate (c. B-A). n Ukoliko grupa korisnika želi da komunicira na ovaj način, situacija je još jednostavnija. Svi korisnici svoje javne ključeve smeštaju u neku javnu, svima dostupnu datoteku ili na server ključeva (engl. keyserver). Tada učesnici u komunikaciji ne moraju slati svoje javne ključeve jedni drugima, jer su isti javno dostupni na nekom serveru. n Osnovno svojstvo kriptografije s javnim ključem je poverljivost (engl. confidentiality) – poruku koju Ana šalje Banetu ne može pročitati niko drugi, jer nema Banetov privatni ključ. Kriptografije Slide 56 of 97

Kriptosistemi s javnim ključem n Ovde se može postaviti pitanje kako Bane može biti siguran da mu je Ana n n n poslala poruku? Ukoliko se ključevi čuvaju na serveru, svako ima pristup Banetovom javnom ključu, a samim tim i funkciji za šifrovanje Ek. Bpublic(x), pa se može lažno predstaviti kao Ana. Dakle, postavlja se pitanje verodostojnosti tj. autentičnosti poruke. Neki kriptosistemi korisnicima nude mogućnost da digitalno potpišu svoju poruku. Digitalno potpisivanje se uslovno može posmatrati kao šifrovanje podataka privatnim ključem. Pri tom se ne šifruje sama poruka, već njen heš. Pretpostavite da je Ana poslala Banetu potpisanu poruku. Iako ona kasnije može reći da to nije učinila, Bane uvek može na osnovu potpisa dokazati da je poruku koju je primio poslala Ana, zato što je ona vlasnik privatnog ključa kojim je poruka potpisana. Kriptografije Slide 57 of 97

Kriptosistemi s javnim ključem n Ovde se može postaviti pitanje kako Bane može biti siguran da mu je Ana n n n poslala poruku? Ukoliko se ključevi čuvaju na serveru, svako ima pristup Banetovom javnom ključu, a samim tim i funkciji za šifrovanje Ek. Bpublic(x), pa se može lažno predstaviti kao Ana. Dakle, postavlja se pitanje verodostojnosti tj. autentičnosti poruke. Neki kriptosistemi korisnicima nude mogućnost da digitalno potpišu svoju poruku. Digitalno potpisivanje se uslovno može posmatrati kao šifrovanje podataka privatnim ključem. Pri tom se ne šifruje sama poruka, već njen heš. Pretpostavite da je Ana poslala Banetu potpisanu poruku. Iako ona kasnije može reći da to nije učinila, Bane uvek može na osnovu potpisa dokazati da je poruku koju je primio poslala Ana, zato što je ona vlasnik privatnog ključa kojim je poruka potpisana. Kriptografije Slide 57 of 97

Kriptosistemi s javnim ključem n Prednosti: n Kriptosistemi s javnim ključem imaju nekoliko prednosti u odnosu na n n n simetrične kriptosisteme. Kriptosistem s javnim ključem ne zahteva siguran komunikacioni kanal za razmenu ključeva. Za komunikaciju grupe koju čini n osoba potrebno je 2 n ključeva (ukoliko bi se koristio simetričan kriptosistem bilo bi potrebno n(n-1)/2 ključeva). Takođe, korisnici svoje poruke mogu potpisati, što u slučaju simetričnog kriptosistema nije moguće. Mane: Ipak, kriptografija s javnim ključem nije zamena za simetrične kriptosisteme i najčešće se ne koristi za šifrovanje poruka, već za šifrovanje ključeva (tzv. hibridni kriptosistem). Ana i Bane komuniciraju pomoću simetričnog kriptosistema koristeći ključ koji su razmenili pomoću kriptosistema s javnim ključem. Osnovni razlog zašto se javni ključ ne koristi za šifrovanje poruka jeste to što su algoritmi s javnim ključem znatno sporiji (oko 1 000 puta) od modernih simetričnih algoritama. Drugi nedostatak kriptosistema s javnim ključem jeste njihova osetljivost na napad tipa odabrani otvoreni tekst ukoliko je domen funkcije šifrovanja mali. Kriptografije Slide 58 of 97

Kriptosistemi s javnim ključem n Prednosti: n Kriptosistemi s javnim ključem imaju nekoliko prednosti u odnosu na n n n simetrične kriptosisteme. Kriptosistem s javnim ključem ne zahteva siguran komunikacioni kanal za razmenu ključeva. Za komunikaciju grupe koju čini n osoba potrebno je 2 n ključeva (ukoliko bi se koristio simetričan kriptosistem bilo bi potrebno n(n-1)/2 ključeva). Takođe, korisnici svoje poruke mogu potpisati, što u slučaju simetričnog kriptosistema nije moguće. Mane: Ipak, kriptografija s javnim ključem nije zamena za simetrične kriptosisteme i najčešće se ne koristi za šifrovanje poruka, već za šifrovanje ključeva (tzv. hibridni kriptosistem). Ana i Bane komuniciraju pomoću simetričnog kriptosistema koristeći ključ koji su razmenili pomoću kriptosistema s javnim ključem. Osnovni razlog zašto se javni ključ ne koristi za šifrovanje poruka jeste to što su algoritmi s javnim ključem znatno sporiji (oko 1 000 puta) od modernih simetričnih algoritama. Drugi nedostatak kriptosistema s javnim ključem jeste njihova osetljivost na napad tipa odabrani otvoreni tekst ukoliko je domen funkcije šifrovanja mali. Kriptografije Slide 58 of 97

Kriptosistemi s javnim ključem n n n Najpoznatiji kriptosistemi s javnim ključevima su RSA i El. Gamal. Sigurnost RSA kriptosistema F F F zasnovana je na težini faktorizacije velikih brojeva. Isti algoritam (stepenovanje po modulu) koristi se i za šifrovanje i za dešifrovanje, a šifrat je iste dužine kao i otvoreni tekst. Algoritam RSA je patentiran. n Sigurnost El. Gamal kriptosistema F zasniva se na diskretnom logaritamskom problemu. F Za šifrovanje i dešifrovanje koriste se različiti algoritmi, F a šifrat je uređeni par brojeva i dvaput je duži od poruke. F Algoritam El. Gamal nije patentiran, F što je očigledna prednost u odnosu na RSA F jer se može slobodno koristiti, F niti je ograničen američkim zakonima o izvozu. Kriptografije Slide 59 of 97

Kriptosistemi s javnim ključem n n n Najpoznatiji kriptosistemi s javnim ključevima su RSA i El. Gamal. Sigurnost RSA kriptosistema F F F zasnovana je na težini faktorizacije velikih brojeva. Isti algoritam (stepenovanje po modulu) koristi se i za šifrovanje i za dešifrovanje, a šifrat je iste dužine kao i otvoreni tekst. Algoritam RSA je patentiran. n Sigurnost El. Gamal kriptosistema F zasniva se na diskretnom logaritamskom problemu. F Za šifrovanje i dešifrovanje koriste se različiti algoritmi, F a šifrat je uređeni par brojeva i dvaput je duži od poruke. F Algoritam El. Gamal nije patentiran, F što je očigledna prednost u odnosu na RSA F jer se može slobodno koristiti, F niti je ograničen američkim zakonima o izvozu. Kriptografije Slide 59 of 97

RSA generisanje ključeva, šifrovanje i dešifrovanje n Par ključeva generiše se na sledeći način: F 1. najpre se generišu dva prosta broja p i q (oba preko 100 decimalnih cifara) i izračunavaju vrednosti n = p ∙ q i r = (p-1) ∙ (q-1), F 2. bira se slučajan broj e u intervalu [1, r-1] koji je uzajamno prost sa r (tj. jedini zajednički faktor za e i r je 1), F 3. izračunava se d tako da važi: e ∙ d =1 mod r. n Vrednosti p, q i r se čuvaju ili brišu. Privatni ključ (d, n) čuva se u tajnosti, dok je javni ključ (e, n) dostupan svima onima s kojima vlasnik privatnog ključa želi sigurno da komunicira. Relacija koja povezuje ključeve je e ∙ d =1 mod r. n Ukoliko Ana želi da pošalje Banetu poruku m, ona preuzima Banetov javni ključ (e, n) sa servera, izračunava c = me mod n i šalje Banetu šifrat c. Bane prima šifrat i dešifruje ga svojim privatnim ključem m = cd mod n. n Poruka m mora biti manja od n. Zato pošiljalac deli svoju poruku na blokove čija je vrednost manja od n i parcijalno ih šifruje. Kriptografije Slide 60 of 97

RSA generisanje ključeva, šifrovanje i dešifrovanje n Par ključeva generiše se na sledeći način: F 1. najpre se generišu dva prosta broja p i q (oba preko 100 decimalnih cifara) i izračunavaju vrednosti n = p ∙ q i r = (p-1) ∙ (q-1), F 2. bira se slučajan broj e u intervalu [1, r-1] koji je uzajamno prost sa r (tj. jedini zajednički faktor za e i r je 1), F 3. izračunava se d tako da važi: e ∙ d =1 mod r. n Vrednosti p, q i r se čuvaju ili brišu. Privatni ključ (d, n) čuva se u tajnosti, dok je javni ključ (e, n) dostupan svima onima s kojima vlasnik privatnog ključa želi sigurno da komunicira. Relacija koja povezuje ključeve je e ∙ d =1 mod r. n Ukoliko Ana želi da pošalje Banetu poruku m, ona preuzima Banetov javni ključ (e, n) sa servera, izračunava c = me mod n i šalje Banetu šifrat c. Bane prima šifrat i dešifruje ga svojim privatnim ključem m = cd mod n. n Poruka m mora biti manja od n. Zato pošiljalac deli svoju poruku na blokove čija je vrednost manja od n i parcijalno ih šifruje. Kriptografije Slide 60 of 97

Digitalno potpisivanje poruka n Ukoliko treba dokazati verodostojnost neke poruke, RSA kriptosistem može se primeniti za digitalno potpisivanje. Pretpostavite da Ana, čiji je privatni ključ (d, n), a javni ključ (e, n), šalje Banetu poruku m, ali da Bane zahteva od Ane da na neki način dokaže da je baš ona poslala tu poruku. U tom slučaju, komunikacija se odvija po sledećem protokolu: F Ana računa potpis s pomoću svog privatnog ključa: s = md mod n, F Ana šalje Banetu poruku i potpis, to jest uređeni par (m, s), F Bane dešifruje potpis s koristeći Anin javni ključ: m 1 = se mod n, F ako je m 1=m, Bane prihvata poruku zato što jedino Ana zna svoj privatni ključ kojim je poruka potpisana. n Ukoliko se za komunikaciju primeni prethodno opisani protokol, Ana mora da pošalje dvaput veću poruku (RSA šifrat je iste dužine kao i otvoreni tekst). U slučaju da je poruka dužine 10 MB, potpis će takođe biti dugačak 10 MB, pa se primaocu šalje 20 MB (probajte da pošaljete nekom poruku dužine 20 MB preko dial-up konekcije). Kriptografije Slide 61 of 97

Digitalno potpisivanje poruka n Ukoliko treba dokazati verodostojnost neke poruke, RSA kriptosistem može se primeniti za digitalno potpisivanje. Pretpostavite da Ana, čiji je privatni ključ (d, n), a javni ključ (e, n), šalje Banetu poruku m, ali da Bane zahteva od Ane da na neki način dokaže da je baš ona poslala tu poruku. U tom slučaju, komunikacija se odvija po sledećem protokolu: F Ana računa potpis s pomoću svog privatnog ključa: s = md mod n, F Ana šalje Banetu poruku i potpis, to jest uređeni par (m, s), F Bane dešifruje potpis s koristeći Anin javni ključ: m 1 = se mod n, F ako je m 1=m, Bane prihvata poruku zato što jedino Ana zna svoj privatni ključ kojim je poruka potpisana. n Ukoliko se za komunikaciju primeni prethodno opisani protokol, Ana mora da pošalje dvaput veću poruku (RSA šifrat je iste dužine kao i otvoreni tekst). U slučaju da je poruka dužine 10 MB, potpis će takođe biti dugačak 10 MB, pa se primaocu šalje 20 MB (probajte da pošaljete nekom poruku dužine 20 MB preko dial-up konekcije). Kriptografije Slide 61 of 97

Digitalno potpisivanje poruka n Ovo premašenje se može smanjiti ukoliko se pre slanja ne potpisuje sama poruka, već njen heš. U tom slučaju, premašenje je znatno manje – najčešće 128 ili 160 bitova, tj. određeno je dužinom heša koji se generiše. Izbor heš funkcije je deo komunikacionog protokola između pošiljaoca i primaoca, ali se najčešće koriste MD 5 ili SHA. Komunikacija između pošiljaoca i primaoca odvija se prema sledećem protokolu: F Ana računa heš h = H(m) poruke m, a zatim digitalni potpis pomoću F F svog privatnog ključa: s = hd mod n, Ana šalje Banetu poruku i potpis, to jest uređeni par (m, s), Bane dešifruje potpis s koristeći Anin javni ključ: h = se mod n, Bane izračunava heš primljene poruke: h 1 = H(m), ako je h 1=h, Bane prihvata poruku, zato što jedino Ana zna svoj privatni ključ kojim je heš poruke potpisan. Kriptografije Slide 62 of 97

Digitalno potpisivanje poruka n Ovo premašenje se može smanjiti ukoliko se pre slanja ne potpisuje sama poruka, već njen heš. U tom slučaju, premašenje je znatno manje – najčešće 128 ili 160 bitova, tj. određeno je dužinom heša koji se generiše. Izbor heš funkcije je deo komunikacionog protokola između pošiljaoca i primaoca, ali se najčešće koriste MD 5 ili SHA. Komunikacija između pošiljaoca i primaoca odvija se prema sledećem protokolu: F Ana računa heš h = H(m) poruke m, a zatim digitalni potpis pomoću F F svog privatnog ključa: s = hd mod n, Ana šalje Banetu poruku i potpis, to jest uređeni par (m, s), Bane dešifruje potpis s koristeći Anin javni ključ: h = se mod n, Bane izračunava heš primljene poruke: h 1 = H(m), ako je h 1=h, Bane prihvata poruku, zato što jedino Ana zna svoj privatni ključ kojim je heš poruke potpisan. Kriptografije Slide 62 of 97

Sertifikati i infrastruktura javnih ključeva n Digitalni sertifikat n Infrastruktura javnih ključeva n X. 509 sertifikati Kriptografije Slide 63 of 97

Sertifikati i infrastruktura javnih ključeva n Digitalni sertifikat n Infrastruktura javnih ključeva n X. 509 sertifikati Kriptografije Slide 63 of 97

Digitalni sertifikat n Server sertifikata (engl. certificate server) jeste baza podataka na mrežnom serveru koji obezbeđuje sekundarnu memoriju za skladištenje sertifikata i mehanizme za razmenu. Serveri sertifikata ne obezbeđuju mehanizme za izdavanje ili poništavanje sertifikata, već samo za njihovo skladištenje i distribuciju – zato se ponekad nazivaju i skladišta sertifikata (engl. certificate repositories). n Digitalni sertifikat (engl. certificate) čine: F javni ključ, F informacije o identitetu (ime, identifikator korisnika – UID, . . . ), F informacije koje se tiču ovlašćenja korisnika, npr. dozvole za pristup resursima (opciono), F jedan ili više digitalnih potpisa. n Digitalni potpis je overa sertifikata. Sertifikate potpisuju strane kojima se veruje. Potpisom se ne „overava“ sertifikat u celini, već samo veza između identiteta korisnika i javnog ključa. Sertifikat je, dakle, javni ključ sa opisom identiteta korisnika (jednim ili više) i potpisom koji je izdala strana kojoj se veruje, kojim je overena veza između identiteta i ključa. Zbog toga se ovakvi sertifikati nazivaju identifikacionim sertifikatima (engl. identity certificate) i koriste se za identifikaciju pojedinaca, servera ili kompanije. Za razliku od identifikacionih sertifikata, sertifikati akreditiva (engl. credential certificate) opisuje dozvole ili akreditive (npr. pristup određenom računaru). Kriptografije Slide 64 of 97

Digitalni sertifikat n Server sertifikata (engl. certificate server) jeste baza podataka na mrežnom serveru koji obezbeđuje sekundarnu memoriju za skladištenje sertifikata i mehanizme za razmenu. Serveri sertifikata ne obezbeđuju mehanizme za izdavanje ili poništavanje sertifikata, već samo za njihovo skladištenje i distribuciju – zato se ponekad nazivaju i skladišta sertifikata (engl. certificate repositories). n Digitalni sertifikat (engl. certificate) čine: F javni ključ, F informacije o identitetu (ime, identifikator korisnika – UID, . . . ), F informacije koje se tiču ovlašćenja korisnika, npr. dozvole za pristup resursima (opciono), F jedan ili više digitalnih potpisa. n Digitalni potpis je overa sertifikata. Sertifikate potpisuju strane kojima se veruje. Potpisom se ne „overava“ sertifikat u celini, već samo veza između identiteta korisnika i javnog ključa. Sertifikat je, dakle, javni ključ sa opisom identiteta korisnika (jednim ili više) i potpisom koji je izdala strana kojoj se veruje, kojim je overena veza između identiteta i ključa. Zbog toga se ovakvi sertifikati nazivaju identifikacionim sertifikatima (engl. identity certificate) i koriste se za identifikaciju pojedinaca, servera ili kompanije. Za razliku od identifikacionih sertifikata, sertifikati akreditiva (engl. credential certificate) opisuje dozvole ili akreditive (npr. pristup određenom računaru). Kriptografije Slide 64 of 97

Infrastruktura javnih ključeva PKI n Za razliku od servera sertifikata, infrastruktura javnih ključeva (engl. public key infrastructure, PKI) predstavlja strukturirani sistem koji, osim skladištenja, obezbeđuje dodatne funkcije za izdavanje i poništavanje sertifikata, kao i funkcije za uspostavljanje relacija poverenja. PKI objedinjuje kriptografske tehnike asimetričnog šifrovanja i digitalnog potpisivanja, softver i mrežne servise u kompletnu, široko rasprostranjenu sigurnosnu arhitekturu. n Tri osnovne komponente infrastrukture javnih ključeva su: n 1. Sertifikacioni centar (engl. certificate authority, CA). n CA je centralna komponenta PKI, koja generiše, izdaje i poništava sertifikate i potpisuje izdate sertifikate svojim privatnim ključem CA. CA je odgovoran za generisanje sertifikata i njihov integritet, slično kao što je MUP odgovoran za lične karte i vozačke dozvole. Korišćenjem javnog ključa CA, svako može proveriti potpis CA na sertifikatu i samim tim integritet sertifikata. CA se štiti metodama samouništenja u slučaju napada (engl. tamper-proof metode) – u slučaju napada koji ugrožava integritet PKI, CA uništava sve ključeve. CA se može realizovati zatvoreno, implementacijom gotovih PKI rešenja ili pomoću javnih CA servisa. Osnovni zadatak ustanove koja pruža uslugu izdavanja digitalnih sertifikata jeste da bude poverljiva treća strana kojoj veruju učesnici u komunikaciji. Značajniji sertifikacioni centri su Cybertrust GTE (http: //www. cybertrust. com), Veri. Sign (http: //www. verisign. com) i Thawte (http: //www. thawte. com). Kriptografije Slide 65 of 97

Infrastruktura javnih ključeva PKI n Za razliku od servera sertifikata, infrastruktura javnih ključeva (engl. public key infrastructure, PKI) predstavlja strukturirani sistem koji, osim skladištenja, obezbeđuje dodatne funkcije za izdavanje i poništavanje sertifikata, kao i funkcije za uspostavljanje relacija poverenja. PKI objedinjuje kriptografske tehnike asimetričnog šifrovanja i digitalnog potpisivanja, softver i mrežne servise u kompletnu, široko rasprostranjenu sigurnosnu arhitekturu. n Tri osnovne komponente infrastrukture javnih ključeva su: n 1. Sertifikacioni centar (engl. certificate authority, CA). n CA je centralna komponenta PKI, koja generiše, izdaje i poništava sertifikate i potpisuje izdate sertifikate svojim privatnim ključem CA. CA je odgovoran za generisanje sertifikata i njihov integritet, slično kao što je MUP odgovoran za lične karte i vozačke dozvole. Korišćenjem javnog ključa CA, svako može proveriti potpis CA na sertifikatu i samim tim integritet sertifikata. CA se štiti metodama samouništenja u slučaju napada (engl. tamper-proof metode) – u slučaju napada koji ugrožava integritet PKI, CA uništava sve ključeve. CA se može realizovati zatvoreno, implementacijom gotovih PKI rešenja ili pomoću javnih CA servisa. Osnovni zadatak ustanove koja pruža uslugu izdavanja digitalnih sertifikata jeste da bude poverljiva treća strana kojoj veruju učesnici u komunikaciji. Značajniji sertifikacioni centri su Cybertrust GTE (http: //www. cybertrust. com), Veri. Sign (http: //www. verisign. com) i Thawte (http: //www. thawte. com). Kriptografije Slide 65 of 97

Infrastruktura javnih ključeva n 2. Registracioni centar (engl. registration authority, RA). RA je komponenta PKI koja osigurava proces registracije korisnika, prihvata i obrađuje zahteve za izdavanje sertifikata, i iste prosleđuje CA radi izdavanja sertifikata. RA se odnosi na ljude, procese i alate za registrovanje i administriranje korisnika PKI. RA/CA podseća na službu za izdavanje pasoša: određena grupa ljudi (RA) proverava identitet čoveka koji želi da mu se izda pasoš i sme li da mu se izda pasoš, a zatim CA pravi pasoš i prosleđuje ga korisniku. Identifikacija korisnika prilikom registracije ključni je korak u izdavanju sertifikata. Proces registracije je prva i najvažnija karika u realizaciji neporecivosti. n 3. Skladište sertifikata. U skladištu sertifikata prave se javni ključevi i sertifikati korisnika, kao i tzv. liste poništenih sertifikata (engl. certificate revocation list, CRL). Skladište sertifikata se najčešće realizuje pomoću servera sa LDAP kompatibilnim imenikom. n Sertifikat koji CA izdaje sadrži ime entiteta (ime osobe, naziv organizacije ili naziv servera) i javni ključ. CA potpisuje sertifikat svojim javnim ključem na osnovu javnog ključa entiteta i njemu odgovarajućeg privatnog ključa i na taj način uspostavlja vezu između entiteta i para ključeva. Osim toga, sertifikat uključuje datum isticanja sertifikata, naziv CA organizacije koja je izdala sertifikat, serijski broj i druge informacije. Sertifikovan korisnik je entitet koji se oslanja na informacije iz sertifikata. Sertifikovani korisnici veruju izdavaču po pitanju verodostojnosti izdatih sertifikata, tj. sertifikatima koji potpuno identifikuju entitet. Kriptografije Slide 66 of 97

Infrastruktura javnih ključeva n 2. Registracioni centar (engl. registration authority, RA). RA je komponenta PKI koja osigurava proces registracije korisnika, prihvata i obrađuje zahteve za izdavanje sertifikata, i iste prosleđuje CA radi izdavanja sertifikata. RA se odnosi na ljude, procese i alate za registrovanje i administriranje korisnika PKI. RA/CA podseća na službu za izdavanje pasoša: određena grupa ljudi (RA) proverava identitet čoveka koji želi da mu se izda pasoš i sme li da mu se izda pasoš, a zatim CA pravi pasoš i prosleđuje ga korisniku. Identifikacija korisnika prilikom registracije ključni je korak u izdavanju sertifikata. Proces registracije je prva i najvažnija karika u realizaciji neporecivosti. n 3. Skladište sertifikata. U skladištu sertifikata prave se javni ključevi i sertifikati korisnika, kao i tzv. liste poništenih sertifikata (engl. certificate revocation list, CRL). Skladište sertifikata se najčešće realizuje pomoću servera sa LDAP kompatibilnim imenikom. n Sertifikat koji CA izdaje sadrži ime entiteta (ime osobe, naziv organizacije ili naziv servera) i javni ključ. CA potpisuje sertifikat svojim javnim ključem na osnovu javnog ključa entiteta i njemu odgovarajućeg privatnog ključa i na taj način uspostavlja vezu između entiteta i para ključeva. Osim toga, sertifikat uključuje datum isticanja sertifikata, naziv CA organizacije koja je izdala sertifikat, serijski broj i druge informacije. Sertifikovan korisnik je entitet koji se oslanja na informacije iz sertifikata. Sertifikovani korisnici veruju izdavaču po pitanju verodostojnosti izdatih sertifikata, tj. sertifikatima koji potpuno identifikuju entitet. Kriptografije Slide 66 of 97

Primer upotrebe PKI u hibridnom kriptosistemu n U ovom primeru, Ana i Bane dele istu tačku poverenja, to jest oboje koriste serifikate koje je potpisao isti CA. Primer ilustruje hibridni kriptosistem, pogodan za efikasno šifrovanje i slanje većih poruka u sprezi sa PKI. Najpre opisujemo postupke generisanja ključeva i sertifikacije. n Ana i Bane F generišu po jedan par ključeva i F prosleđuju svoje javne ključeve, F nazive i opisne informacije RA, n RA proverava njihove akreditive i prosleđuje zahtev za izdavanjem sertifikata ka CA, n CA generiše sertifikate i potpisuje ih svojim privatnim ključem CA, n Bane i Ana razmenjuju javne ključeve i proveravaju ih na osnovu sertifikata koje preuzimaju sa PKI servera. Kriptografije Slide 67 of 97

Primer upotrebe PKI u hibridnom kriptosistemu n U ovom primeru, Ana i Bane dele istu tačku poverenja, to jest oboje koriste serifikate koje je potpisao isti CA. Primer ilustruje hibridni kriptosistem, pogodan za efikasno šifrovanje i slanje većih poruka u sprezi sa PKI. Najpre opisujemo postupke generisanja ključeva i sertifikacije. n Ana i Bane F generišu po jedan par ključeva i F prosleđuju svoje javne ključeve, F nazive i opisne informacije RA, n RA proverava njihove akreditive i prosleđuje zahtev za izdavanjem sertifikata ka CA, n CA generiše sertifikate i potpisuje ih svojim privatnim ključem CA, n Bane i Ana razmenjuju javne ključeve i proveravaju ih na osnovu sertifikata koje preuzimaju sa PKI servera. Kriptografije Slide 67 of 97

Primer upotrebe PKI u hibridnom kriptosistemu n Pretpostavimo da Ana želi da pošalje Banetu poruku m. Ana radi sledeće: F 1. računa heš h 1 = H (m) poruke m i potpisuje heš svojim privatnim ključem: s = Sk. Apriv (h 1), F 2. generiše tajni simetrični ključ k, F 3. šifruje poruku m i potpisani heš s tajnim simetričnim ključem koji se koristi za komunikaciju: c = Ek (m|s) = Ek (m | Sk. Apriv (H(m)), F 4. formira digitalni omot, tj. šifruje tajni simetrični ključ Banetovim javnim ključem: w = Ek. Bpublic (k), F šalje Banetu šifrovanu poruku (sa potpisom) i digitalni omot c|w. Kriptografije Slide 68 of 97

Primer upotrebe PKI u hibridnom kriptosistemu n Pretpostavimo da Ana želi da pošalje Banetu poruku m. Ana radi sledeće: F 1. računa heš h 1 = H (m) poruke m i potpisuje heš svojim privatnim ključem: s = Sk. Apriv (h 1), F 2. generiše tajni simetrični ključ k, F 3. šifruje poruku m i potpisani heš s tajnim simetričnim ključem koji se koristi za komunikaciju: c = Ek (m|s) = Ek (m | Sk. Apriv (H(m)), F 4. formira digitalni omot, tj. šifruje tajni simetrični ključ Banetovim javnim ključem: w = Ek. Bpublic (k), F šalje Banetu šifrovanu poruku (sa potpisom) i digitalni omot c|w. Kriptografije Slide 68 of 97

Primer upotrebe PKI u hibridnom kriptosistemu n Bane prima šifrovanu poruku i digitalni omot i radi sledeće: F 1. dešifruje omot svojim privatnim ključem i na taj način dobija tajni simetrični ključ: k = Dk. Bprivate (w), F 2. dešifruje poruku i potpisani heš koristeći tajni simetrični ključ koji je izračunao u prethodnom koraku: Dk (c) = (m|s), F 3. određuje heš poruke: h 2 = H(m), F 4. proverava Anin potpis pomoću njenog javnog ključa, čime dobija heš koji je Ana potpisala: h 1 = Vk. Apublic (s), F 5. upoređuje heš koji je on izračunao sa hešom koji je dobio proverom potpisa. Ukoliko se heš vrednosti poklapaju, h 1=h 2, Bane je siguran u integritet poruke. Kriptografije Slide 69 of 97

Primer upotrebe PKI u hibridnom kriptosistemu n Bane prima šifrovanu poruku i digitalni omot i radi sledeće: F 1. dešifruje omot svojim privatnim ključem i na taj način dobija tajni simetrični ključ: k = Dk. Bprivate (w), F 2. dešifruje poruku i potpisani heš koristeći tajni simetrični ključ koji je izračunao u prethodnom koraku: Dk (c) = (m|s), F 3. određuje heš poruke: h 2 = H(m), F 4. proverava Anin potpis pomoću njenog javnog ključa, čime dobija heš koji je Ana potpisala: h 1 = Vk. Apublic (s), F 5. upoređuje heš koji je on izračunao sa hešom koji je dobio proverom potpisa. Ukoliko se heš vrednosti poklapaju, h 1=h 2, Bane je siguran u integritet poruke. Kriptografije Slide 69 of 97