62319f3dc13ac2f129e2e2716b49c16c.ppt

- Количество слайдов: 18

SIGURNA KOMUNIKACIJA- OSNOVI KRIPTOGRAFIJE I INFRASTRUKTURE JAVNIH KLJUČEVA (PKI) Milica Kovinić AMRES Radionica posvećena temama iz oblasti sigurnosti Beograd 22. februar 2011. connect • communicate • collaborate

SIGURNA KOMUNIKACIJA- OSNOVI KRIPTOGRAFIJE I INFRASTRUKTURE JAVNIH KLJUČEVA (PKI) Milica Kovinić AMRES Radionica posvećena temama iz oblasti sigurnosti Beograd 22. februar 2011. connect • communicate • collaborate

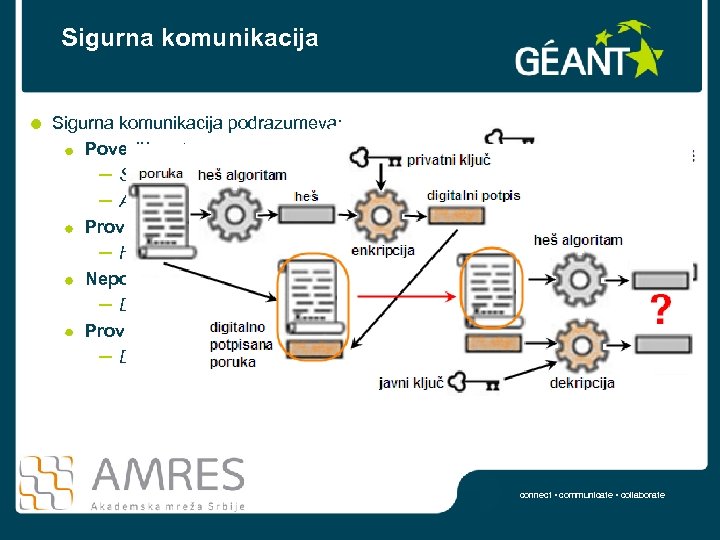

Sigurna komunikacija podrazumeva: Poverljivost – Simetrična enkripcija – Asimetrična enkripcija Proveru integriteta – Heš vrednost poruke Neporicanje – Digitalni potpis Proveru identiteta – Digitalni sertifikat connect • communicate • collaborate

Sigurna komunikacija podrazumeva: Poverljivost – Simetrična enkripcija – Asimetrična enkripcija Proveru integriteta – Heš vrednost poruke Neporicanje – Digitalni potpis Proveru identiteta – Digitalni sertifikat connect • communicate • collaborate

INFRASTRUKTURA JAVNIH KLJUČEVA - PKI – Public Key Infrastructure Čine je hardver, softver, polise i procedure koje su neophodne za upravljanje, generisanje, skladištenje i distribuciju kriptografskih ključeva i digitalnih sertifikata. Definisana X. 509 ITU-T standardom connect • communicate • collaborate

INFRASTRUKTURA JAVNIH KLJUČEVA - PKI – Public Key Infrastructure Čine je hardver, softver, polise i procedure koje su neophodne za upravljanje, generisanje, skladištenje i distribuciju kriptografskih ključeva i digitalnih sertifikata. Definisana X. 509 ITU-T standardom connect • communicate • collaborate

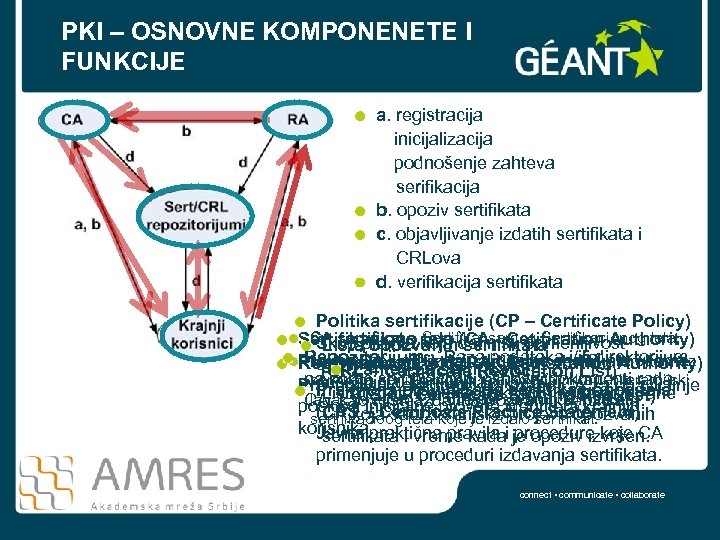

PKI – OSNOVNE KOMPONENETE I FUNKCIJE a. registracija inicijalizacija podnošenje zahteva serifikacija b. opoziv sertifikata c. objavljivanje izdatih sertifikata i CRLova d. verifikacija sertifikata Politika sertifikacije (CP – Certificate Policy) CA sertifikat – telo (CAsamog Sertifikaciono koja definišu primenljivost tela. Skup pravila Sertifikat - Cetification Authority) Lista opozvanih sertifikata Repozitorijumtelo (RApodataka i/ili direktorijum Lanac lice sertifikata (certificate CA koje izdaje - Registration Uređen niz Pravno. Zahtev za sertifikatom chain) – Authority) Registraciono – Bazadigitalne sertifikate i kome sertifikata. (CRL –su objavljeni. Revocation List) rada Certificate osnovni dokumenti na kome sertifikacionih od koja formiraju obavljajnje serifikata svi učesnici delegirano telastrane CA zahijerarhijski veruju. Pravno lice upravila rada sertifikacionog tela Praktična –komunikaciji. Signing Request) Lista izdata Certificatesepotpisana od strane elektronski u cilju provere (CSR iizdatih/opozvanih sertifikata. lanac poverenja. provere CA, kaoinicijalne. Procesira identiteta krajnjih liste poslova –i Certificate Practice Statement) (CPS CA koja sadrži serijske brojeve opozvanih sertifikacioog tela koje je izdalo sertifikat. korisnika. Javna praktična pravila i je opoziv izvršen. sertifikata i vreme kada procedure koje CA primenjuje u proceduri izdavanja sertifikata. connect • communicate • collaborate

PKI – OSNOVNE KOMPONENETE I FUNKCIJE a. registracija inicijalizacija podnošenje zahteva serifikacija b. opoziv sertifikata c. objavljivanje izdatih sertifikata i CRLova d. verifikacija sertifikata Politika sertifikacije (CP – Certificate Policy) CA sertifikat – telo (CAsamog Sertifikaciono koja definišu primenljivost tela. Skup pravila Sertifikat - Cetification Authority) Lista opozvanih sertifikata Repozitorijumtelo (RApodataka i/ili direktorijum Lanac lice sertifikata (certificate CA koje izdaje - Registration Uređen niz Pravno. Zahtev za sertifikatom chain) – Authority) Registraciono – Bazadigitalne sertifikate i kome sertifikata. (CRL –su objavljeni. Revocation List) rada Certificate osnovni dokumenti na kome sertifikacionih od koja formiraju obavljajnje serifikata svi učesnici delegirano telastrane CA zahijerarhijski veruju. Pravno lice upravila rada sertifikacionog tela Praktična –komunikaciji. Signing Request) Lista izdata Certificatesepotpisana od strane elektronski u cilju provere (CSR iizdatih/opozvanih sertifikata. lanac poverenja. provere CA, kaoinicijalne. Procesira identiteta krajnjih liste poslova –i Certificate Practice Statement) (CPS CA koja sadrži serijske brojeve opozvanih sertifikacioog tela koje je izdalo sertifikat. korisnika. Javna praktična pravila i je opoziv izvršen. sertifikata i vreme kada procedure koje CA primenjuje u proceduri izdavanja sertifikata. connect • communicate • collaborate

Digitalni sertifikat Kako se formira digitalni sertifikat ? connect • communicate • collaborate

Digitalni sertifikat Kako se formira digitalni sertifikat ? connect • communicate • collaborate

Digitalni sertifikat Provera ispravnosti digitalnog sertifikata connect • communicate • collaborate

Digitalni sertifikat Provera ispravnosti digitalnog sertifikata connect • communicate • collaborate

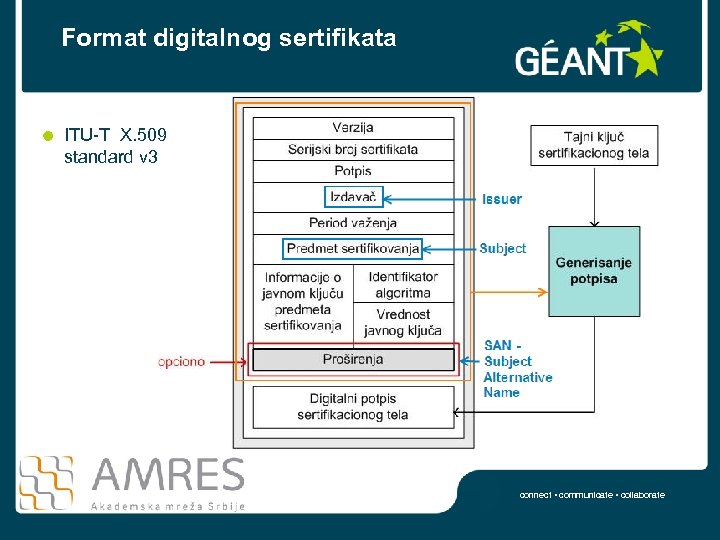

Format digitalnog sertifikata ITU-T X. 509 standard v 3 connect • communicate • collaborate

Format digitalnog sertifikata ITU-T X. 509 standard v 3 connect • communicate • collaborate

Hijerarhijsko ulančavanje CA connect • communicate • collaborate

Hijerarhijsko ulančavanje CA connect • communicate • collaborate

Lanac sertifikata – TCS primer Add. Trust External CA Root Issuer: . . . CN=Add. Trust External CA Root Subject: . . . CN=Add. Trust External CA Root UTN-USERFirst-Hardware Issuer: . . . CN=Add. Trust External CA Root Subject: . . . CN=UTN-USERFirst-Hardware TERENA SSL CA Issuer: . . . CN=UTN-USERFirst-Hardware Subject: . . . CN=TERENA SSL CA connect • communicate • collaborate

Lanac sertifikata – TCS primer Add. Trust External CA Root Issuer: . . . CN=Add. Trust External CA Root Subject: . . . CN=Add. Trust External CA Root UTN-USERFirst-Hardware Issuer: . . . CN=Add. Trust External CA Root Subject: . . . CN=UTN-USERFirst-Hardware TERENA SSL CA Issuer: . . . CN=UTN-USERFirst-Hardware Subject: . . . CN=TERENA SSL CA connect • communicate • collaborate

POTREBA ZA PKI I DIGITALNIM SERTIFIKATIMA U OKVIRU AMRESA Autentifikacija krajnjih korisnika, klijenata od strane servera kome pristupaju (autentifikacija klijenata u GRID infrastrukturi). Sigurna razmena elektronske pošte koristi sertifikate kako bi se obezbedio integritet poruke i poverljivost komunikacije. Uspostava IPsec/TLS VPN tunela koristi digitalne sertifikate za autentifikaciju krajnjih korisnika koji iniciraju uspostavu VPN tunela, kao i za autentifikaciju samog SSL VPN servera od strane VPN klijenata. Digitalno potpisivanje softvera obezbeđuje dokaz o poreklu i integritetu softverskog koda. Autentifikacija servera (web, mejl. . . ) od strane klijenta ili drugog servera. U ovom slučaju se koriste serverski sertifikati koji potvrđuju identitet servera klijentu koji mu pristupa. Takođe, obezbeđuje se i poverljivost komunikacije primenom enkripcije. connect • communicate • collaborate

POTREBA ZA PKI I DIGITALNIM SERTIFIKATIMA U OKVIRU AMRESA Autentifikacija krajnjih korisnika, klijenata od strane servera kome pristupaju (autentifikacija klijenata u GRID infrastrukturi). Sigurna razmena elektronske pošte koristi sertifikate kako bi se obezbedio integritet poruke i poverljivost komunikacije. Uspostava IPsec/TLS VPN tunela koristi digitalne sertifikate za autentifikaciju krajnjih korisnika koji iniciraju uspostavu VPN tunela, kao i za autentifikaciju samog SSL VPN servera od strane VPN klijenata. Digitalno potpisivanje softvera obezbeđuje dokaz o poreklu i integritetu softverskog koda. Autentifikacija servera (web, mejl. . . ) od strane klijenta ili drugog servera. U ovom slučaju se koriste serverski sertifikati koji potvrđuju identitet servera klijentu koji mu pristupa. Takođe, obezbeđuje se i poverljivost komunikacije primenom enkripcije. connect • communicate • collaborate

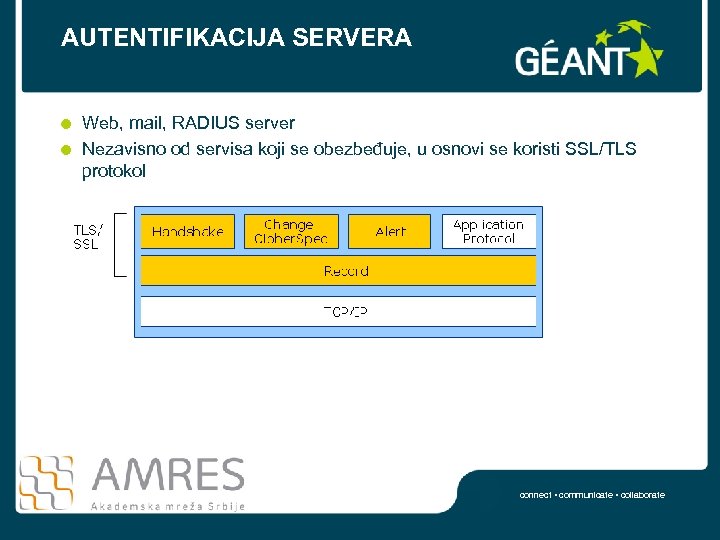

AUTENTIFIKACIJA SERVERA Web, mail, RADIUS server Nezavisno od servisa koji se obezbeđuje, u osnovi se koristi SSL/TLS protokol connect • communicate • collaborate

AUTENTIFIKACIJA SERVERA Web, mail, RADIUS server Nezavisno od servisa koji se obezbeđuje, u osnovi se koristi SSL/TLS protokol connect • communicate • collaborate

Autentifikacija servera: SSL/TLS Handshake connect • communicate • collaborate

Autentifikacija servera: SSL/TLS Handshake connect • communicate • collaborate

Autentifikacija servera: servisi i protokoli Web server – HTTPS Email server – SMTPS, IMAPS, POP 3 RADIUS server – EAP-TTLS connect • communicate • collaborate

Autentifikacija servera: servisi i protokoli Web server – HTTPS Email server – SMTPS, IMAPS, POP 3 RADIUS server – EAP-TTLS connect • communicate • collaborate

Web server HTTPS (Hypertext Transfer Protocol Secure) se koristi kako bi se obezbedila zaštićena komunikacija između web servera i web klijenta. Autentifikacija servera od strane klijenta. Autentifikacija klijenta od strane servera - opciono Enkripcija podataka koji se razmenjuju između klijenta i servera. HTTPS je zapravo HTTP protokol koji koristi usluge TLS/SSL protokola na sloju ispod. HTTPS port - 443. connect • communicate • collaborate

Web server HTTPS (Hypertext Transfer Protocol Secure) se koristi kako bi se obezbedila zaštićena komunikacija između web servera i web klijenta. Autentifikacija servera od strane klijenta. Autentifikacija klijenta od strane servera - opciono Enkripcija podataka koji se razmenjuju između klijenta i servera. HTTPS je zapravo HTTP protokol koji koristi usluge TLS/SSL protokola na sloju ispod. HTTPS port - 443. connect • communicate • collaborate

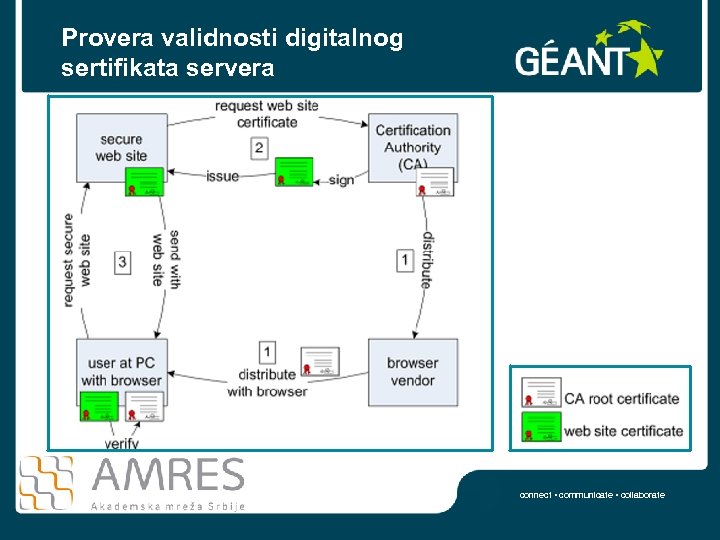

Provera validnosti digitalnog sertifikata servera connect • communicate • collaborate

Provera validnosti digitalnog sertifikata servera connect • communicate • collaborate

Email server STARTTLS predstavlja ekstenziju SMTP, IMAP i POP 3 protokola (SMTPS, IMAPS, POP 3 S) koja omogućava autentifikaciju servera i enkripciju uz podršku SSL/TLS protokola. Kako je STARTTLS nadogradnja postojećih protokola, nije potreban poseban port za enkriptovanu komunikaciju. Za SMTPS, IMAPS i POP 3 S su registrovani posebni portovi (465, 993. 995), pri čemu RFC ne preporučuje njihovo korišćenje, kako STARTTLS omogućava korišćenje istog porta i za zaštićenu i za nezaštićenu komunikaciju. Klijent započinje komunikaciju starttls porukom. Zaštićena komunikacija se ne odvija s kraja na kraj, već samo između onih servera/klijenata koji su konfigurisani da koriste STARTTLS. connect • communicate • collaborate

Email server STARTTLS predstavlja ekstenziju SMTP, IMAP i POP 3 protokola (SMTPS, IMAPS, POP 3 S) koja omogućava autentifikaciju servera i enkripciju uz podršku SSL/TLS protokola. Kako je STARTTLS nadogradnja postojećih protokola, nije potreban poseban port za enkriptovanu komunikaciju. Za SMTPS, IMAPS i POP 3 S su registrovani posebni portovi (465, 993. 995), pri čemu RFC ne preporučuje njihovo korišćenje, kako STARTTLS omogućava korišćenje istog porta i za zaštićenu i za nezaštićenu komunikaciju. Klijent započinje komunikaciju starttls porukom. Zaštićena komunikacija se ne odvija s kraja na kraj, već samo između onih servera/klijenata koji su konfigurisani da koriste STARTTLS. connect • communicate • collaborate

RADIUS server RADIUS (Remote Authentication Dial In User Service) protokol omogućava centralizovan AAA (Authentication, Authorization, and Accounting) servis. U AMRES mreži upotreba sertifikata na RADIUS serverima je realizovana u okviru eduroam servisa: Autentifikacija servera Enkriptovana komunikacija Kao osnova za prenos autentifikacionih poruka (802. 1 x standard) koristi se EAP (Extensible Authentication Protocol) protokol u kombinaciji sa TLS, EAP-TTLS (Tunneled TLS) connect • communicate • collaborate

RADIUS server RADIUS (Remote Authentication Dial In User Service) protokol omogućava centralizovan AAA (Authentication, Authorization, and Accounting) servis. U AMRES mreži upotreba sertifikata na RADIUS serverima je realizovana u okviru eduroam servisa: Autentifikacija servera Enkriptovana komunikacija Kao osnova za prenos autentifikacionih poruka (802. 1 x standard) koristi se EAP (Extensible Authentication Protocol) protokol u kombinaciji sa TLS, EAP-TTLS (Tunneled TLS) connect • communicate • collaborate

RADIUS server – EAP-TTLS connect • communicate • collaborate

RADIUS server – EAP-TTLS connect • communicate • collaborate