Шеин Анатолий Васильевич к. т. н, доцент НИЯУ «МИФИ» ashein@skc. ru, 495 933 60 40 доб. 1951 1

Шеин Анатолий Васильевич к. т. н, доцент НИЯУ «МИФИ» ashein@skc. ru, 495 933 60 40 доб. 1951 1

Рассматриваемые вопросы u Краткий обзор РД u Основные концепции Общих Критериев u Структура и конструкции требований u Структура ПЗ и ЗБ 2

Рассматриваемые вопросы u Краткий обзор РД u Основные концепции Общих Критериев u Структура и конструкции требований u Структура ПЗ и ЗБ 2

Требования к АС u u "Автоматизированные системы. Защита от НСД к информации. Классификация АС и требования по защите информации” “Требования по защите от НСД к информации в автоматизированных системах учета и контроля ядерных материалов” Системы физической защиты ядерных объектов. Автоматизированные системы физической защиты. Защита информации от несанкционированного доступа. Требования безопасности информации Требования к ИСПдн 3

Требования к АС u u "Автоматизированные системы. Защита от НСД к информации. Классификация АС и требования по защите информации” “Требования по защите от НСД к информации в автоматизированных системах учета и контроля ядерных материалов” Системы физической защиты ядерных объектов. Автоматизированные системы физической защиты. Защита информации от несанкционированного доступа. Требования безопасности информации Требования к ИСПдн 3

Требования к СВТ u"Средства вычислительной техники. Защита от u u несанкционированного доступа к информации. Показатели защищенности СВТ” "Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации” Требования к СОВ Требования к Антивирусным средствам Требования к средствам виртуализации 4

Требования к СВТ u"Средства вычислительной техники. Защита от u u несанкционированного доступа к информации. Показатели защищенности СВТ” "Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации” Требования к СОВ Требования к Антивирусным средствам Требования к средствам виртуализации 4

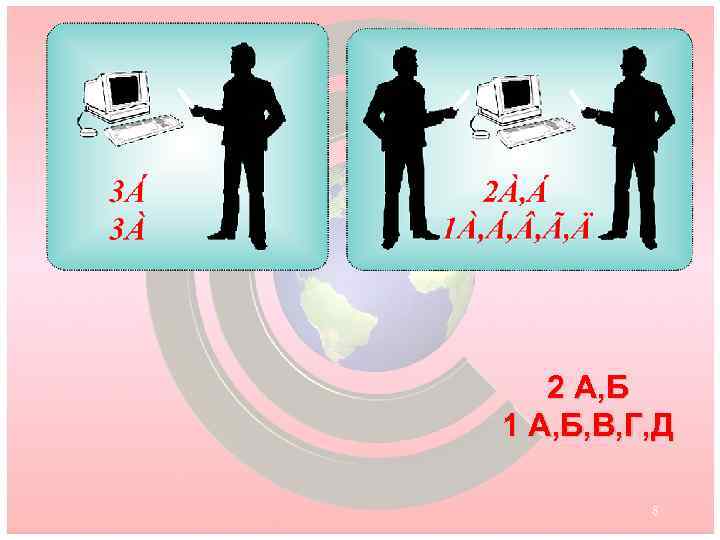

Третья группа АС uодин пользователь, допущенный ко всей информации АС uвсе носители одного уровня конфиденциальности Два класса - 3 Б и 3 А 5

Третья группа АС uодин пользователь, допущенный ко всей информации АС uвсе носители одного уровня конфиденциальности Два класса - 3 Б и 3 А 5

Вторая группа АС uпользователи имеют одинаковые права доступа ко всей информации АС uносители различного уровня конфиденциальности Два класса - 2 Б и 2 А 6

Вторая группа АС uпользователи имеют одинаковые права доступа ко всей информации АС uносители различного уровня конфиденциальности Два класса - 2 Б и 2 А 6

Первая группа АС uпользователи имеют разные права доступа к информации АС uносители различного уровня конфиденциальности Пять классов - 1 Д, 1 Г, 1 В, 1 Б и 1 А 7

Первая группа АС uпользователи имеют разные права доступа к информации АС uносители различного уровня конфиденциальности Пять классов - 1 Д, 1 Г, 1 В, 1 Б и 1 А 7

2 А, Б 1 А, Б, В, Г, Д 8

2 А, Б 1 А, Б, В, Г, Д 8

Использование классов АС и МЭ в зависимости от грифа · · · ОВ - Классы 3 А, 2 А, 1 А АС, класс 1 МЭ СС - Классы 3 А, 2 А, 1 Б, 1 А АС, классы 2, 1 МЭ С - Классы 3 А, 2 А, 1 В, 1 Б, 1 А АС, классы 3, 2, 1 МЭ · ДСП - Классы 3 Б, 3 А, 2 Б, 2 А, 1 Г, 1 В, 1 Б, 1 А АС, класс 4, 3, 2, 1 МЭ 9

Использование классов АС и МЭ в зависимости от грифа · · · ОВ - Классы 3 А, 2 А, 1 А АС, класс 1 МЭ СС - Классы 3 А, 2 А, 1 Б, 1 А АС, классы 2, 1 МЭ С - Классы 3 А, 2 А, 1 В, 1 Б, 1 А АС, классы 3, 2, 1 МЭ · ДСП - Классы 3 Б, 3 А, 2 Б, 2 А, 1 Г, 1 В, 1 Б, 1 А АС, класс 4, 3, 2, 1 МЭ 9

АС на базе автономных ПЭВМ должны быть отнесены: · к 3 группе АС, если в ней работает только один пользователь (а при наличии администратора последний не участвует в обработке информации) · ко 2 или 1 группе АС, если в ней последовательно работают несколько пользователей с равными или разными правами доступа соответственно 10

АС на базе автономных ПЭВМ должны быть отнесены: · к 3 группе АС, если в ней работает только один пользователь (а при наличии администратора последний не участвует в обработке информации) · ко 2 или 1 группе АС, если в ней последовательно работают несколько пользователей с равными или разными правами доступа соответственно 10

Сетевое взаимодействие u непосредственная связь с другими вычислительными сетями только одноименного класса u связь с системами другого класса только через МЭ (для гостайны без выхода в Интернет) u защищенные каналы связи (волоконнооптические линии связи, либо сертифицированные криптографические средства защиты) 11

Сетевое взаимодействие u непосредственная связь с другими вычислительными сетями только одноименного класса u связь с системами другого класса только через МЭ (для гостайны без выхода в Интернет) u защищенные каналы связи (волоконнооптические линии связи, либо сертифицированные криптографические средства защиты) 11

12

12

Безопасность в ОБЩИХ КРИТЕРИЯХ u Защита информации u Угрозы, относящиеся к умышленным и прочим действиям человека u Угрозы l ведут к снижению ценности информации разглашение неуполномоченным получателям (конфиденциальность) l несанкционированная модификация (целостность) l несанкционированное лишение доступа (доступность) 13

Безопасность в ОБЩИХ КРИТЕРИЯХ u Защита информации u Угрозы, относящиеся к умышленным и прочим действиям человека u Угрозы l ведут к снижению ценности информации разглашение неуполномоченным получателям (конфиденциальность) l несанкционированная модификация (целостность) l несанкционированное лишение доступа (доступность) 13

Понятия безопасности и их взаимосвязь 14

Понятия безопасности и их взаимосвязь 14

Что такое Общие критерии? u Общие критерии – это набор критериев и инструментарий для построения требований u Такие l l l требования служат в качестве руководства для разработки продуктов с характеристиками безопасности в области ИТ руководства для приобретения продуктов с требуемым набором характеристик безопасности в области ИТ основы для оценки продуктов безопасности в области ИТ 15

Что такое Общие критерии? u Общие критерии – это набор критериев и инструментарий для построения требований u Такие l l l требования служат в качестве руководства для разработки продуктов с характеристиками безопасности в области ИТ руководства для приобретения продуктов с требуемым набором характеристик безопасности в области ИТ основы для оценки продуктов безопасности в области ИТ 15

Разработка критериев 1985 90 95 99 CTCPEC v 3. 0 Канадский проект РД Гостехкомиссии NIST MSFR US TCSEC «Оранжевая книга» ITSEC v 1. 0 Европейские национальные и региональные инициативы Федеральные критерии ITSEC v 1. 2 Начата работа над стандартом ИСО CC v 0. 9 CC v 1. 0 CC v 2. 1 IS 15408 16

Разработка критериев 1985 90 95 99 CTCPEC v 3. 0 Канадский проект РД Гостехкомиссии NIST MSFR US TCSEC «Оранжевая книга» ITSEC v 1. 0 Европейские национальные и региональные инициативы Федеральные критерии ITSEC v 1. 2 Начата работа над стандартом ИСО CC v 0. 9 CC v 1. 0 CC v 2. 1 IS 15408 16

Общие критерии – Стандарт ISO/IEC ГОСТ Р ИСО/МЭК 15408 -1 -2008 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности ИТ. Часть 1: Введение и общая модель. ГОСТ Р ИСО/МЭК 15408 -2 -2008 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности ИТ. Часть 2: Функциональные требования безопасности. Функциональные компоненты безопасности ГОСТ Р ИСО/МЭК 15408 -3 -2008 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности ИТ. Часть 3: Требования доверия к безопасности. Компоненты доверия к безопасности 17

Общие критерии – Стандарт ISO/IEC ГОСТ Р ИСО/МЭК 15408 -1 -2008 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности ИТ. Часть 1: Введение и общая модель. ГОСТ Р ИСО/МЭК 15408 -2 -2008 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности ИТ. Часть 2: Функциональные требования безопасности. Функциональные компоненты безопасности ГОСТ Р ИСО/МЭК 15408 -3 -2008 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности ИТ. Часть 3: Требования доверия к безопасности. Компоненты доверия к безопасности 17

Цели Общих критериев u Взаимное признание результатов оценок u Гармонизация существующих критериев безопасности u Гибкость при выражении требований безопасности u Система 18 для дальнейшего развития критериев

Цели Общих критериев u Взаимное признание результатов оценок u Гармонизация существующих критериев безопасности u Гибкость при выражении требований безопасности u Система 18 для дальнейшего развития критериев

Кто использует Общие критерии u. Потребители u. Разработчики u. Оценщики 19

Кто использует Общие критерии u. Потребители u. Разработчики u. Оценщики 19

Потребители u Устанавливают требования к безопасности ИТ l Для своих систем l С учетом существующих требований u Стремятся к независимому подтверждению l Заявленных требований l Функций безопасности продуктов и систем 20

Потребители u Устанавливают требования к безопасности ИТ l Для своих систем l С учетом существующих требований u Стремятся к независимому подтверждению l Заявленных требований l Функций безопасности продуктов и систем 20

Разработчики u Учитывают требования u Обращаются к оценщикам для проверки соответствия требованиям u Предлагают продукты с целью стимулирования спроса 21

Разработчики u Учитывают требования u Обращаются к оценщикам для проверки соответствия требованиям u Предлагают продукты с целью стимулирования спроса 21

Оценщики u Обеспечивают u Нуждаются независимую оценку в ясном заявлении требований u Нуждаются в хорошего качества поставках (необходимой документации) для оценки u Стремятся достичь объективности u Отвечают перед ‘органом по надзору’ за соответствие стандартам и качество оценки 22

Оценщики u Обеспечивают u Нуждаются независимую оценку в ясном заявлении требований u Нуждаются в хорошего качества поставках (необходимой документации) для оценки u Стремятся достичь объективности u Отвечают перед ‘органом по надзору’ за соответствие стандартам и качество оценки 22

Ключевые понятия Общих критериев u Информационные l Обобщенный термин, относящийся к любой части или комбинации аппаратного обеспечения, программного обеспечения и/или аппаратно-программного обеспечения, имеющей определенное функциональное назначение u Объект l технологии (ИТ) оценки (ОО) Объектом оценки являются продукт или система ИТ их часть) и ассоциируемая с ними документация для администратора и пользователя (или 23

Ключевые понятия Общих критериев u Информационные l Обобщенный термин, относящийся к любой части или комбинации аппаратного обеспечения, программного обеспечения и/или аппаратно-программного обеспечения, имеющей определенное функциональное назначение u Объект l технологии (ИТ) оценки (ОО) Объектом оценки являются продукт или система ИТ их часть) и ассоциируемая с ними документация для администратора и пользователя (или 23

Ключевые понятия Общих критериев u Продукт -Пакет аппаратного обеспечения, программного обеспечения и/или аппаратно-программного обеспечения ИТ, который обеспечивает функциональное назначение, предназначенное для использования или включения в разнообразные системы u Система - Специфическая установка ИТ с конкретным u Функция безопасности назначением и эксплуатационной средой l u Функциональные возможности части или частей ОО, обеспечивающие выполнение подмножества взаимосвязанных правил ПБО. Функции безопасности объекта оценки (ФБО) l Совокупность всех функций безопасности ОО, направленных на осуществление ПБО. функциональные возможности безопасности ОО (TOE security functionality): Совокупность функциональных возможностей всего аппаратного, программного и программно-аппаратного обеспечения ОО, которые необходимо использовать для корректной реализации ФТБ 24

Ключевые понятия Общих критериев u Продукт -Пакет аппаратного обеспечения, программного обеспечения и/или аппаратно-программного обеспечения ИТ, который обеспечивает функциональное назначение, предназначенное для использования или включения в разнообразные системы u Система - Специфическая установка ИТ с конкретным u Функция безопасности назначением и эксплуатационной средой l u Функциональные возможности части или частей ОО, обеспечивающие выполнение подмножества взаимосвязанных правил ПБО. Функции безопасности объекта оценки (ФБО) l Совокупность всех функций безопасности ОО, направленных на осуществление ПБО. функциональные возможности безопасности ОО (TOE security functionality): Совокупность функциональных возможностей всего аппаратного, программного и программно-аппаратного обеспечения ОО, которые необходимо использовать для корректной реализации ФТБ 24

Ключевые понятия Общих критериев u Политика l Одно или несколько правил, процедур, практических приемов или руководящих принципов в области безопасности, которыми руководствуется организация в своей деятельности. u Политика l безопасности организации: безопасности ОО (ПБО): Совокупность правил, регулирующих управление активами, их защиту и распределение в пределах ОО. u Политика функции безопасности: Политика безопасности, осуществляемая ФБ. политика функции безопасности (security function policy): Совокупность правил, описывающих конкретный режим безопасности, реализуемый ФБО, и выраженных в виде 25 совокупности ФТБ l

Ключевые понятия Общих критериев u Политика l Одно или несколько правил, процедур, практических приемов или руководящих принципов в области безопасности, которыми руководствуется организация в своей деятельности. u Политика l безопасности организации: безопасности ОО (ПБО): Совокупность правил, регулирующих управление активами, их защиту и распределение в пределах ОО. u Политика функции безопасности: Политика безопасности, осуществляемая ФБ. политика функции безопасности (security function policy): Совокупность правил, описывающих конкретный режим безопасности, реализуемый ФБО, и выраженных в виде 25 совокупности ФТБ l

Ключевые понятия Общих критериев u Профиль защиты (ПЗ) l ПЗ определяет независимую от конкретной реализации совокупность требований ИТ для некоторой категории Объектов оценки u Задание по безопасности (ЗБ) l Набор требований и спецификаций для использования в качестве основы для оценки конкретного Объекта оценки задание по безопасности (security target): Зависимое от реализации изложение потребностей в безопасности для конкретного идентифицированного ОО. u Пакет l Предназначенная для многократного использования совокупность функциональных компонентов или компонентов доверия (например, ОУД), объединенных для удовлетворения совокупности определенных целей безопасности. Именованная совокупность функциональных требований безопасности или 26 требований доверия к безопасности

Ключевые понятия Общих критериев u Профиль защиты (ПЗ) l ПЗ определяет независимую от конкретной реализации совокупность требований ИТ для некоторой категории Объектов оценки u Задание по безопасности (ЗБ) l Набор требований и спецификаций для использования в качестве основы для оценки конкретного Объекта оценки задание по безопасности (security target): Зависимое от реализации изложение потребностей в безопасности для конкретного идентифицированного ОО. u Пакет l Предназначенная для многократного использования совокупность функциональных компонентов или компонентов доверия (например, ОУД), объединенных для удовлетворения совокупности определенных целей безопасности. Именованная совокупность функциональных требований безопасности или 26 требований доверия к безопасности

Цели защиты информации · · · предотвращение несанкционированного раскрытия информации (конфиденциальность); предотвращение несанкционированной модификации и/или уничтожения информационно-программных ресурсов (целостность); обеспечение своевременного санкционированного получения информации (доступность). 27

Цели защиты информации · · · предотвращение несанкционированного раскрытия информации (конфиденциальность); предотвращение несанкционированной модификации и/или уничтожения информационно-программных ресурсов (целостность); обеспечение своевременного санкционированного получения информации (доступность). 27

ОК содержат структурированный набор требований, из которого можно формировать подмножество для определенных видов продуктов ИТ, т. е. СВТ (программных, аппаратных, программно-аппаратных) и их совокупности соответственно. Продукты ИТ с соответствующей эксплуатационной документацией в ОК рассматриваются как объекты оценки (ОО). ОО может быть частью СВТ. 28

ОК содержат структурированный набор требований, из которого можно формировать подмножество для определенных видов продуктов ИТ, т. е. СВТ (программных, аппаратных, программно-аппаратных) и их совокупности соответственно. Продукты ИТ с соответствующей эксплуатационной документацией в ОК рассматриваются как объекты оценки (ОО). ОО может быть частью СВТ. 28

АС - система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая ИТ выполнения установленных функций (ГОСТ 34. 003 -90 ) Система - специфическое воплощение ИТ с конкретным назначением и условиями эксплуатации ОК (Общие критерии). 29

АС - система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая ИТ выполнения установленных функций (ГОСТ 34. 003 -90 ) Система - специфическое воплощение ИТ с конкретным назначением и условиями эксплуатации ОК (Общие критерии). 29

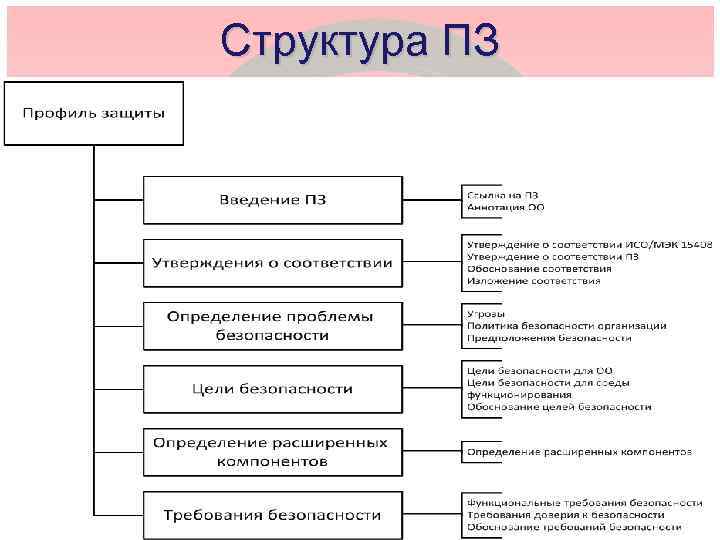

Структура ПЗ Введение ПЗ (идентификация ПЗ, аннотация ПЗ) Описание ОО Среда безопасности ОО (предположения безопасности, угрозы, политика безопасности организации) Цели безопасности (для ОО, для среды) Требования безопасности для ОО (Функциональные требования, Требования доверия) Требования безопасности для среды ИТ Обоснование (целей, требований ) 30

Структура ПЗ Введение ПЗ (идентификация ПЗ, аннотация ПЗ) Описание ОО Среда безопасности ОО (предположения безопасности, угрозы, политика безопасности организации) Цели безопасности (для ОО, для среды) Требования безопасности для ОО (Функциональные требования, Требования доверия) Требования безопасности для среды ИТ Обоснование (целей, требований ) 30

Структура ПЗ Введение ПЗ (идентификация ПЗ, аннотация ПЗ) Описание ОО Среда безопасности ОО (предположения безопасности, угрозы, политика безопасности организации) Цели безопасности (для ОО, для среды) Требования безопасности для ОО (Функциональные требования, Требования доверия) Требования безопасности для среды ИТ Обоснование (целей, требований ) 31

Структура ПЗ Введение ПЗ (идентификация ПЗ, аннотация ПЗ) Описание ОО Среда безопасности ОО (предположения безопасности, угрозы, политика безопасности организации) Цели безопасности (для ОО, для среды) Требования безопасности для ОО (Функциональные требования, Требования доверия) Требования безопасности для среды ИТ Обоснование (целей, требований ) 31

Структура ЗБ Введение ЗБ (идентификация ЗБ, аннотация ЗБ, Соответствие ОК) Описание ОО Среда безопасности ОО (предположения безопасности, угрозы, политика безопасности организации) Цели безопасности (для ОО, для среды) Требования безопасности для ОО (Функциональные требования, Требования доверия) Требования безопасности для среды ИТ Краткая спецификация ОО (функции безопасности ОО, меры доверия) Утверждения о соответствии ПЗ (ссылка на ПЗ, конкретизация ПЗ) Обоснование (целей, требований, краткой спецификации ОО, утверждений о соответствии ПЗ ) 32

Структура ЗБ Введение ЗБ (идентификация ЗБ, аннотация ЗБ, Соответствие ОК) Описание ОО Среда безопасности ОО (предположения безопасности, угрозы, политика безопасности организации) Цели безопасности (для ОО, для среды) Требования безопасности для ОО (Функциональные требования, Требования доверия) Требования безопасности для среды ИТ Краткая спецификация ОО (функции безопасности ОО, меры доверия) Утверждения о соответствии ПЗ (ссылка на ПЗ, конкретизация ПЗ) Обоснование (целей, требований, краткой спецификации ОО, утверждений о соответствии ПЗ ) 32

Структура ЗБ 33

Структура ЗБ 33

u. Автоматизированные системы (РД) - 9 «Профилей защиты» u. Средства вычислительной техники (РД)- 7 «Профилей защиты» 34

u. Автоматизированные системы (РД) - 9 «Профилей защиты» u. Средства вычислительной техники (РД)- 7 «Профилей защиты» 34

Краткое изложение концепции Общих критериев u Язык l требований безопасности Функциональные требования F Желаемое l поведение для безопасности ИТ Требования доверия к безопасности F Меры, дающие основание для уверенности u. В Профилях защиты (ПЗ) и Заданиях по безопасности (ЗБ) собраны требования по безопасности 35

Краткое изложение концепции Общих критериев u Язык l требований безопасности Функциональные требования F Желаемое l поведение для безопасности ИТ Требования доверия к безопасности F Меры, дающие основание для уверенности u. В Профилях защиты (ПЗ) и Заданиях по безопасности (ЗБ) собраны требования по безопасности 35

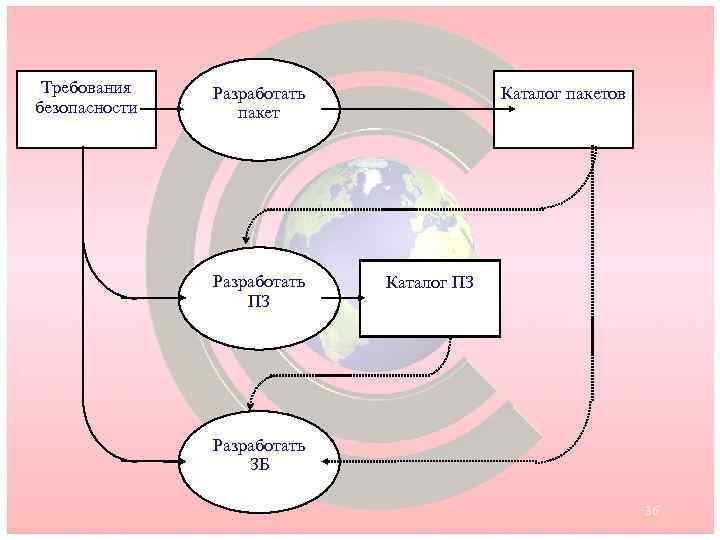

Требования безопасности Разработать пакет Разработать ПЗ Каталог пакетов Каталог ПЗ Разработать ЗБ 36

Требования безопасности Разработать пакет Разработать ПЗ Каталог пакетов Каталог ПЗ Разработать ЗБ 36

Оценит ь ПЗ Результаты оценки ПЗ Оценить ЗБ ПЗ, прошедший оценку Результаты оценки ЗБ Оценить ОО Внести ПЗ в каталог Результаты оценки ОО Внести сер - тификаты в каталог ОО, прошедший оценку 37

Оценит ь ПЗ Результаты оценки ПЗ Оценить ЗБ ПЗ, прошедший оценку Результаты оценки ЗБ Оценить ОО Внести ПЗ в каталог Результаты оценки ОО Внести сер - тификаты в каталог ОО, прошедший оценку 37

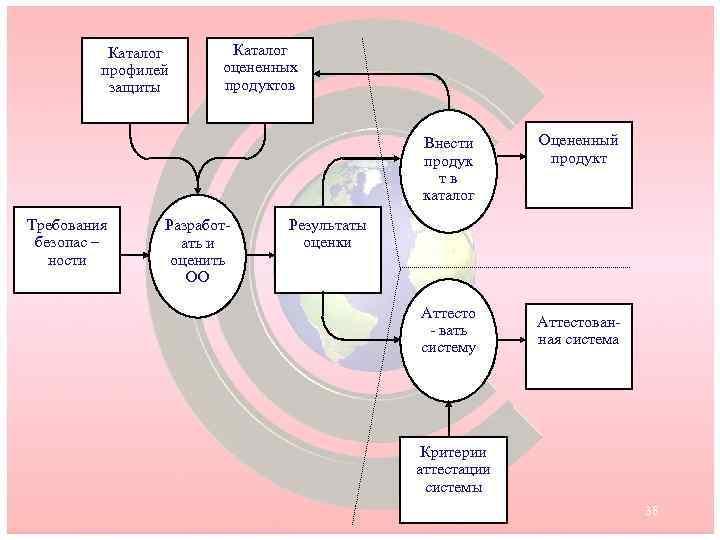

Каталог профилей защиты Каталог оцененных продуктов Внести продук тв каталог Требования безопас – ности Разработать и оценить ОО Оцененный продукт Результаты оценки Аттесто - вать систему Аттестованная система Критерии аттестации системы 38

Каталог профилей защиты Каталог оцененных продуктов Внести продук тв каталог Требования безопас – ности Разработать и оценить ОО Оцененный продукт Результаты оценки Аттесто - вать систему Аттестованная система Критерии аттестации системы 38

Ключевые понятия функциональных требований безопасности (единый ОО) Объект оценки (ОО) Интерфейс ФБО (ИФБО) Субъект Атрибуты безопасности Пользователь/ Удаленный продукт ИТ Субъект Функции безопасности ОО (ФБО), осуществляющие политику безопасности ОО (ПБО) Атрибуты безопасности Субъект Пользователь Атрибуты безопасности Область действия ФБО (ОДФ ) Объект/информация Атрибуты безопасности Ресурс Субъект Атрибуты безопасности Процесс 39

Ключевые понятия функциональных требований безопасности (единый ОО) Объект оценки (ОО) Интерфейс ФБО (ИФБО) Субъект Атрибуты безопасности Пользователь/ Удаленный продукт ИТ Субъект Функции безопасности ОО (ФБО), осуществляющие политику безопасности ОО (ПБО) Атрибуты безопасности Субъект Пользователь Атрибуты безопасности Область действия ФБО (ОДФ ) Объект/информация Атрибуты безопасности Ресурс Субъект Атрибуты безопасности Процесс 39

Локальный пользователь Локальный (внутренний для ОО) доверенный маршрут Передача и пределах ОО Локальный ОО ФБ ФБ ФБ Передача вне ОДФ Передача между ФБО Недоверенный продукт ИТ Доверенный маршрут между ФБО Удаленный пользователь Удаленный доверенный продукт ИТ ФБ удаленного продукта 40

Локальный пользователь Локальный (внутренний для ОО) доверенный маршрут Передача и пределах ОО Локальный ОО ФБ ФБ ФБ Передача вне ОДФ Передача между ФБО Недоверенный продукт ИТ Доверенный маршрут между ФБО Удаленный пользователь Удаленный доверенный продукт ИТ ФБ удаленного продукта 40

Структура требований Имя класса Семейство 1 1 2 3 1 Семейство 2 2 3 2 Семейство 3 1 3 4 41

Структура требований Имя класса Семейство 1 1 2 3 1 Семейство 2 2 3 2 Семейство 3 1 3 4 41

Функциональные классы безопасности u Аудит безопасности u Приватность u Связь u u Криптографическая поддержка Защита функций безопасности ОО u Использование ресурсов u Защита данных пользователя u Доступ к ОО u Идентификация и аутентификация u Доверенный маршрут u Управление безопасностью 42

Функциональные классы безопасности u Аудит безопасности u Приватность u Связь u u Криптографическая поддержка Защита функций безопасности ОО u Использование ресурсов u Защита данных пользователя u Доступ к ОО u Идентификация и аутентификация u Доверенный маршрут u Управление безопасностью 42

Классы требований доверия u Управление u Поддержка конфигурацией u Поставка и эксплуатация u Разработка u Руководящие документы жизненного цикла u Поддержка обеспечения уверенности u Тестирование u Оценка уязвимостей Оценочные уровни доверия (ОУБ 1 - ОУБ 7) используют указанные классы 43

Классы требований доверия u Управление u Поддержка конфигурацией u Поставка и эксплуатация u Разработка u Руководящие документы жизненного цикла u Поддержка обеспечения уверенности u Тестирование u Оценка уязвимостей Оценочные уровни доверия (ОУБ 1 - ОУБ 7) используют указанные классы 43

Функциональный класс «Связь» 44

Функциональный класс «Связь» 44

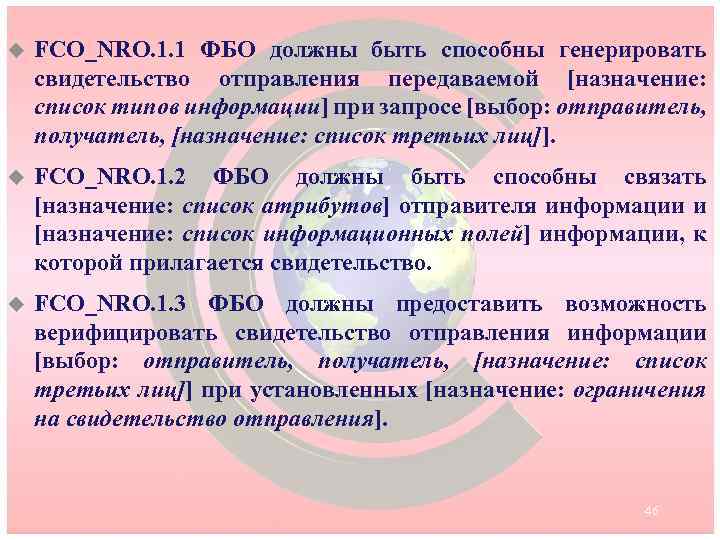

u. FCO_NRO. 1 «Избирательное доказательство отправления» содержит требование, чтобы ФБО предоставили субъектам возможность запросить свидетельство отправления информации. u. FCO_NRO. 2» «Принудительное доказательство отправления» содержит требование, чтобы ФБО всегда генерировали свидетельство отправления переданной информации. 45

u. FCO_NRO. 1 «Избирательное доказательство отправления» содержит требование, чтобы ФБО предоставили субъектам возможность запросить свидетельство отправления информации. u. FCO_NRO. 2» «Принудительное доказательство отправления» содержит требование, чтобы ФБО всегда генерировали свидетельство отправления переданной информации. 45

u FCO_NRO. 1. 1 ФБО должны быть способны генерировать свидетельство отправления передаваемой [назначение: список типов информации] при запросе [выбор: отправитель, получатель, [назначение: список третьих лиц]]. u FCO_NRO. 1. 2 ФБО должны быть способны связать [назначение: список атрибутов] отправителя информации и [назначение: список информационных полей] информации, к которой прилагается свидетельство. u FCO_NRO. 1. 3 ФБО должны предоставить возможность верифицировать свидетельство отправления информации [выбор: отправитель, получатель, [назначение: список третьих лиц]] при установленных [назначение: ограничения на свидетельство отправления]. 46

u FCO_NRO. 1. 1 ФБО должны быть способны генерировать свидетельство отправления передаваемой [назначение: список типов информации] при запросе [выбор: отправитель, получатель, [назначение: список третьих лиц]]. u FCO_NRO. 1. 2 ФБО должны быть способны связать [назначение: список атрибутов] отправителя информации и [назначение: список информационных полей] информации, к которой прилагается свидетельство. u FCO_NRO. 1. 3 ФБО должны предоставить возможность верифицировать свидетельство отправления информации [выбор: отправитель, получатель, [назначение: список третьих лиц]] при установленных [назначение: ограничения на свидетельство отправления]. 46

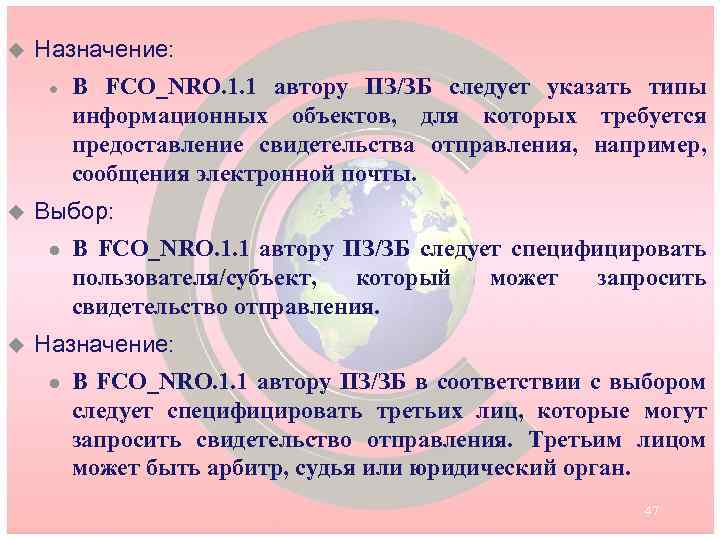

u Назначение: l u Выбор: l u В FCO_NRO. 1. 1 автору ПЗ/ЗБ следует указать типы информационных объектов, для которых требуется предоставление свидетельства отправления, например, сообщения электронной почты. В FCO_NRO. 1. 1 автору ПЗ/ЗБ следует специфицировать пользователя/субъект, который может запросить свидетельство отправления. Назначение: l В FCO_NRO. 1. 1 автору ПЗ/ЗБ в соответствии с выбором следует специфицировать третьих лиц, которые могут запросить свидетельство отправления. Третьим лицом может быть арбитр, судья или юридический орган. 47

u Назначение: l u Выбор: l u В FCO_NRO. 1. 1 автору ПЗ/ЗБ следует указать типы информационных объектов, для которых требуется предоставление свидетельства отправления, например, сообщения электронной почты. В FCO_NRO. 1. 1 автору ПЗ/ЗБ следует специфицировать пользователя/субъект, который может запросить свидетельство отправления. Назначение: l В FCO_NRO. 1. 1 автору ПЗ/ЗБ в соответствии с выбором следует специфицировать третьих лиц, которые могут запросить свидетельство отправления. Третьим лицом может быть арбитр, судья или юридический орган. 47

Компоненты ОК можно использовать точно так, как они сформулированы в ОК, или же можно их конкретизировать, применяя разрешенные операции для выполнения определенной политики безопасности или для противостояния определенной угрозе. итерация , позволяющая неоднократно использовать компонент при различном выполнении в нем операций; назначение, позволяющее специфицировать параметр, устанавливаемый при использовании компонента; выбор, позволяющий специфицировать пункты, которые выбираются из перечня, приведенного в компоненте; уточнение, позволяющее осуществлять дополнительную детализацию при использовании компонента. 48

Компоненты ОК можно использовать точно так, как они сформулированы в ОК, или же можно их конкретизировать, применяя разрешенные операции для выполнения определенной политики безопасности или для противостояния определенной угрозе. итерация , позволяющая неоднократно использовать компонент при различном выполнении в нем операций; назначение, позволяющее специфицировать параметр, устанавливаемый при использовании компонента; выбор, позволяющий специфицировать пункты, которые выбираются из перечня, приведенного в компоненте; уточнение, позволяющее осуществлять дополнительную детализацию при использовании компонента. 48

(FCS_CKM) Управление криптографическими ключами 49

(FCS_CKM) Управление криптографическими ключами 49

(FCS_COP) Криптографические операции u зашифрование u u u и/или расшифрование данных генерация и/или верификация цифровых подписей генерация криптографических контрольных сумм и/или верификации контрольных сумм хеширование (вычисление хеш-образа сообщения) u зашифрование и/или криптографических ключей u расшифрование согласование криптографических ключей 50

(FCS_COP) Криптографические операции u зашифрование u u u и/или расшифрование данных генерация и/или верификация цифровых подписей генерация криптографических контрольных сумм и/или верификации контрольных сумм хеширование (вычисление хеш-образа сообщения) u зашифрование и/или криптографических ключей u расшифрование согласование криптографических ключей 50

![FCS_COP. 1. 1 u ФБО должны выполнять [назначение: список криптографических операций] в соответствии с FCS_COP. 1. 1 u ФБО должны выполнять [назначение: список криптографических операций] в соответствии с](https://present5.com/presentation/3157994_165631799/image-51.jpg) FCS_COP. 1. 1 u ФБО должны выполнять [назначение: список криптографических операций] в соответствии с определенными криптографическими алгоритмами [назначение: криптографические алгоритмы] и длиной криптографических ключей [назначение: длины криптографических ключей], которые отвечают следующему: [назначение: список стандартов]. 51

FCS_COP. 1. 1 u ФБО должны выполнять [назначение: список криптографических операций] в соответствии с определенными криптографическими алгоритмами [назначение: криптографические алгоритмы] и длиной криптографических ключей [назначение: длины криптографических ключей], которые отвечают следующему: [назначение: список стандартов]. 51

Класс FDP: Защита данных пользователя u Автономное данных: l l импорт и экспорт FDP_DAU "Аутентификация данных"; FDP_ETC "Экспорт данных за пределы действия ФБО"; FDP_ITC "Импорт данных из-за пределов действия ФБО". u Связь l хранение, между ФБО: – FDP_UCT "Защита конфиденциальности данных пользователя при передаче между ФБО"; – FDP_UIT "Защита целостности данных 52 пользователя при передаче между ФБО".

Класс FDP: Защита данных пользователя u Автономное данных: l l импорт и экспорт FDP_DAU "Аутентификация данных"; FDP_ETC "Экспорт данных за пределы действия ФБО"; FDP_ITC "Импорт данных из-за пределов действия ФБО". u Связь l хранение, между ФБО: – FDP_UCT "Защита конфиденциальности данных пользователя при передаче между ФБО"; – FDP_UIT "Защита целостности данных 52 пользователя при передаче между ФБО".

Класс FIA: Идентификация и аутентификация u Семейства в этом классе содержат требования к функциям установления и верификации заявленного идентификатора пользователя. u Семейства этого класса связаны с определением и верификацией идентификаторов пользователей, определением их полномочий на взаимодействие с ОО, а также с правильной ассоциацией атрибутов безопасности с каждым пользователем. 53

Класс FIA: Идентификация и аутентификация u Семейства в этом классе содержат требования к функциям установления и верификации заявленного идентификатора пользователя. u Семейства этого класса связаны с определением и верификацией идентификаторов пользователей, определением их полномочий на взаимодействие с ОО, а также с правильной ассоциацией атрибутов безопасности с каждым пользователем. 53

Класс FPT: Защита ФБО u Этот класс содержит семейства функциональных требований, которые связаны с целостностью и управлением механизмами, реализованными в ФБО, не завися при этом от особенностей ПБО, а также к целостности данных ФБО, не завися от специфического содержания данных ФБО. u В некотором смысле, семейства этого класса дублируют компоненты из класса FDP "Защита данных пользователя"; они могут даже использовать одни и те же механизмы. Однако класс FDP специализирован на защите данных пользователя, в то время как класс FPT нацелен на защиту данных ФБО. u Компоненты из класса FPT необходимы для обеспечения требований невозможности нарушения и 54 обхода политик ФБ данного ОО.

Класс FPT: Защита ФБО u Этот класс содержит семейства функциональных требований, которые связаны с целостностью и управлением механизмами, реализованными в ФБО, не завися при этом от особенностей ПБО, а также к целостности данных ФБО, не завися от специфического содержания данных ФБО. u В некотором смысле, семейства этого класса дублируют компоненты из класса FDP "Защита данных пользователя"; они могут даже использовать одни и те же механизмы. Однако класс FDP специализирован на защите данных пользователя, в то время как класс FPT нацелен на защиту данных ФБО. u Компоненты из класса FPT необходимы для обеспечения требований невозможности нарушения и 54 обхода политик ФБ данного ОО.

u u u Доступность экспортируемых данных ФБО (FPT_ITA) l Это семейство определяет правила для предотвращения потери доступности данных ФБО, передаваемых между ФБО и удаленным доверенным продуктом ИТ. Это могут быть, например, критичные данные ФБО типа паролей, ключей, данных аудита или выполняемого кода ФБО. Конфиденциальность экспортируемых данных ФБО (FPT_ITC) l Это семейство определяет правила для защиты данных ФБО от несанкционированного раскрытия при передаче между ФБО и удаленным доверенным продуктом ИТ. Это могут быть, например, критичные данные ФБО типа паролей, ключей, данных аудита или выполняемого кода ФБО. Целостность экспортируемых данных ФБО (FPT_ITI) l Это семейство определяет правила для защиты данных ФБО от несанкционированной модификации при передаче между ФБО и удаленным доверенным продуктом ИТ. Это могут быть, например, критичные данные ФБО типа паролей, ключей, данных аудита или выполняемого кода ФБО. 55

u u u Доступность экспортируемых данных ФБО (FPT_ITA) l Это семейство определяет правила для предотвращения потери доступности данных ФБО, передаваемых между ФБО и удаленным доверенным продуктом ИТ. Это могут быть, например, критичные данные ФБО типа паролей, ключей, данных аудита или выполняемого кода ФБО. Конфиденциальность экспортируемых данных ФБО (FPT_ITC) l Это семейство определяет правила для защиты данных ФБО от несанкционированного раскрытия при передаче между ФБО и удаленным доверенным продуктом ИТ. Это могут быть, например, критичные данные ФБО типа паролей, ключей, данных аудита или выполняемого кода ФБО. Целостность экспортируемых данных ФБО (FPT_ITI) l Это семейство определяет правила для защиты данных ФБО от несанкционированной модификации при передаче между ФБО и удаленным доверенным продуктом ИТ. Это могут быть, например, критичные данные ФБО типа паролей, ключей, данных аудита или выполняемого кода ФБО. 55

Класс FTP: Доверенный маршрут/канал u Доверенный канал передачи между ФБО (FTP_ITC) l Это семейство определяет правила создания доверенного канала между ФБО и другими доверенными продуктами ИТ для выполнения операций, критичных для безопасности. Это семейство используется, когда предъявляются требования безопасной передачи данных пользователя или ФБО между ОО и другими доверенными продуктами ИТ. u Доверенный l маршрут (FTP_TRP) Это семейство определяет требования установки и поддержания доверенной связи между пользователями и ФБО. Обмен по доверенному маршруту может быть инициирован пользователем при взаимодействии с ФБО, или же сами ФБО могут установить связь с пользователем по доверенному 56 маршруту.

Класс FTP: Доверенный маршрут/канал u Доверенный канал передачи между ФБО (FTP_ITC) l Это семейство определяет правила создания доверенного канала между ФБО и другими доверенными продуктами ИТ для выполнения операций, критичных для безопасности. Это семейство используется, когда предъявляются требования безопасной передачи данных пользователя или ФБО между ОО и другими доверенными продуктами ИТ. u Доверенный l маршрут (FTP_TRP) Это семейство определяет требования установки и поддержания доверенной связи между пользователями и ФБО. Обмен по доверенному маршруту может быть инициирован пользователем при взаимодействии с ФБО, или же сами ФБО могут установить связь с пользователем по доверенному 56 маршруту.

Сертификационные испытания (оценка) на соответствие: u. Требованиям ТУ, РД u. Требованиям Задания по безопасности 57

Сертификационные испытания (оценка) на соответствие: u. Требованиям ТУ, РД u. Требованиям Задания по безопасности 57

Упрощение для разработки и оценки ясность, четкость, детализация в изложении требований Усложнение при выборе для использования необходимость в анализе большого числа параметров 58

Упрощение для разработки и оценки ясность, четкость, детализация в изложении требований Усложнение при выборе для использования необходимость в анализе большого числа параметров 58

Переход к ОК u Продолжать сертификацию на соответствие действующим требованиям u Разрабатывать профили защиты u Предоставить Заявителю выбор сертификации на соответствие: l l действующих РД утвержденных профилей защиты Переход к ОК может проходить эволюционно 59

Переход к ОК u Продолжать сертификацию на соответствие действующим требованиям u Разрабатывать профили защиты u Предоставить Заявителю выбор сертификации на соответствие: l l действующих РД утвержденных профилей защиты Переход к ОК может проходить эволюционно 59

Последовательность перехода к ОК u. Разработка (использование) ПЗ · Оценка ПЗ, включение в реестр u. Разработка продуктов и систем и ЗБ u. Внутренняя сертификация на соответствие ЗБ u. Подписание Соглашения о присоединении к ОК u. Аккредитация системы сертификации Управляющим комитетом ОК 60

Последовательность перехода к ОК u. Разработка (использование) ПЗ · Оценка ПЗ, включение в реестр u. Разработка продуктов и систем и ЗБ u. Внутренняя сертификация на соответствие ЗБ u. Подписание Соглашения о присоединении к ОК u. Аккредитация системы сертификации Управляющим комитетом ОК 60

Перспектива u. Сертификация продуктов и систем ИТ на соответствие РД или ЗБ - сертификаты действуют на территории России u. Сертификация продуктов и систем ИТ на соответствие ЗБ - сертификаты действуют на территории России и стран, признающих ОК u. Создание продуктов и систем, отвечающих современным требованиям безопасности информации с высоким уровнем доверия 61

Перспектива u. Сертификация продуктов и систем ИТ на соответствие РД или ЗБ - сертификаты действуют на территории России u. Сертификация продуктов и систем ИТ на соответствие ЗБ - сертификаты действуют на территории России и стран, признающих ОК u. Создание продуктов и систем, отвечающих современным требованиям безопасности информации с высоким уровнем доверия 61