3.Сети ЭВМ и защита информации.pptx

- Количество слайдов: 77

СЕТИ ЭВМ И ЗАЩИТА ИНФОРМАЦИИ 1

СЕТИ ЭВМ И ЗАЩИТА ИНФОРМАЦИИ 1

Разделы: 1. Локальные и глобальные сети ЭВМ 2. Основы защиты информа. ции 2

Разделы: 1. Локальные и глобальные сети ЭВМ 2. Основы защиты информа. ции 2

1. Локальные и глобальные сети ЭВМ Классификация вычислительных сетей Вычислительная сеть — это совокупность вычислительных систем и терминалов, соединенных с помощью каналов связи в единую систему. Сеть могут образовывать компьютеры разных типов (мини-компьютеры, рабочие станции, суперкомпьютеры). Абонентами сети (т. е. объектами, генерирующими или потребляющими информацию в сети) могут быть отдельные компьютеры, комплексы ЭВМ, терминалы, промышленные роботы, станки с числовым программным управлением и т. д. 3

1. Локальные и глобальные сети ЭВМ Классификация вычислительных сетей Вычислительная сеть — это совокупность вычислительных систем и терминалов, соединенных с помощью каналов связи в единую систему. Сеть могут образовывать компьютеры разных типов (мини-компьютеры, рабочие станции, суперкомпьютеры). Абонентами сети (т. е. объектами, генерирующими или потребляющими информацию в сети) могут быть отдельные компьютеры, комплексы ЭВМ, терминалы, промышленные роботы, станки с числовым программным управлением и т. д. 3

Вычислительные сети подразделяются на два вида: локальные и глобальные. Локальные вычислительные сети (ЛВС, Ethernet) представляют собой совокупность однородных технических систем, объединенных каналами связи и обеспечивающих на небольшой территории (до нескольких километров) пользователям доступ к распределенным вычислительным и информационным ресурсам. Глобальные вычислительные сети обеспечивают взаимодействие ЛВС на большой территории, расстояния между ЛВС могут достигать десятки тысяч километров. Глобальные вычислительные сети могут быть объединены между собой с помощью Интернета. 4

Вычислительные сети подразделяются на два вида: локальные и глобальные. Локальные вычислительные сети (ЛВС, Ethernet) представляют собой совокупность однородных технических систем, объединенных каналами связи и обеспечивающих на небольшой территории (до нескольких километров) пользователям доступ к распределенным вычислительным и информационным ресурсам. Глобальные вычислительные сети обеспечивают взаимодействие ЛВС на большой территории, расстояния между ЛВС могут достигать десятки тысяч километров. Глобальные вычислительные сети могут быть объединены между собой с помощью Интернета. 4

Разработка любого сетевого проекта начинается с выбора архитектуры будущей компьютерной сети. Под архитектурой вычислительной сети принято понимать объединение топологий сети, определяющих ее конфигурацию, а также сетевых протоколов и стандартов, обеспечивающих ее работоспособность. 5

Разработка любого сетевого проекта начинается с выбора архитектуры будущей компьютерной сети. Под архитектурой вычислительной сети принято понимать объединение топологий сети, определяющих ее конфигурацию, а также сетевых протоколов и стандартов, обеспечивающих ее работоспособность. 5

Топология вычислительной сети — определяет ее логическую структуру, т. е. маршруты передачи данных между узлами сети, требования к соответствующему коммутационному оборудованию и его настройке. В сетях с относительно небольшим количеством компьютеров чаще всего используется одна из следующих типовых топологий: - «кольцо» , - «общая шина» , - «звезда» . 6

Топология вычислительной сети — определяет ее логическую структуру, т. е. маршруты передачи данных между узлами сети, требования к соответствующему коммутационному оборудованию и его настройке. В сетях с относительно небольшим количеством компьютеров чаще всего используется одна из следующих типовых топологий: - «кольцо» , - «общая шина» , - «звезда» . 6

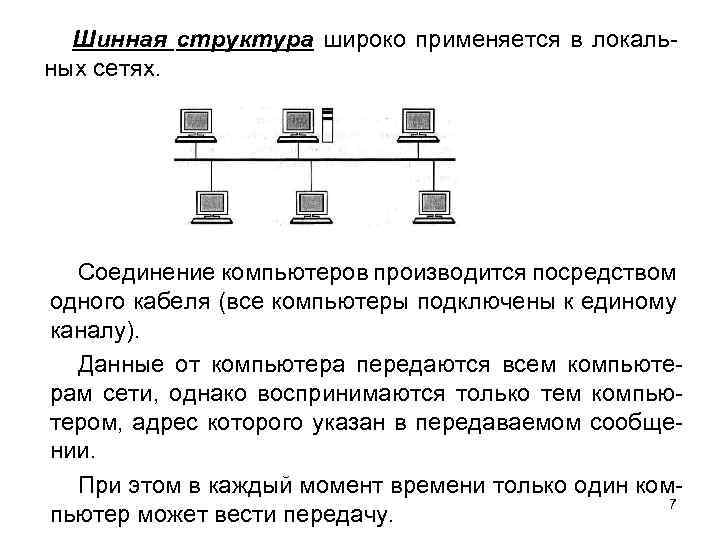

Шинная структура широко применяется в локальных сетях. Соединение компьютеров производится посредством одного кабеля (все компьютеры подключены к единому каналу). Данные от компьютера передаются всем компьютерам сети, однако воспринимаются только тем компьютером, адрес которого указан в передаваемом сообщении. При этом в каждый момент времени только один ком 7 пьютер может вести передачу.

Шинная структура широко применяется в локальных сетях. Соединение компьютеров производится посредством одного кабеля (все компьютеры подключены к единому каналу). Данные от компьютера передаются всем компьютерам сети, однако воспринимаются только тем компьютером, адрес которого указан в передаваемом сообщении. При этом в каждый момент времени только один ком 7 пьютер может вести передачу.

К недостаткам шинной топологии сети относится уменьшение пропускной способности сети при значительных объемах передаваемой информации. Преимуществом шинной топологии является гибкость сети, выражающаяся в том, что подключение и отключение машин не требует прерывания работы сети. 8

К недостаткам шинной топологии сети относится уменьшение пропускной способности сети при значительных объемах передаваемой информации. Преимуществом шинной топологии является гибкость сети, выражающаяся в том, что подключение и отключение машин не требует прерывания работы сети. 8

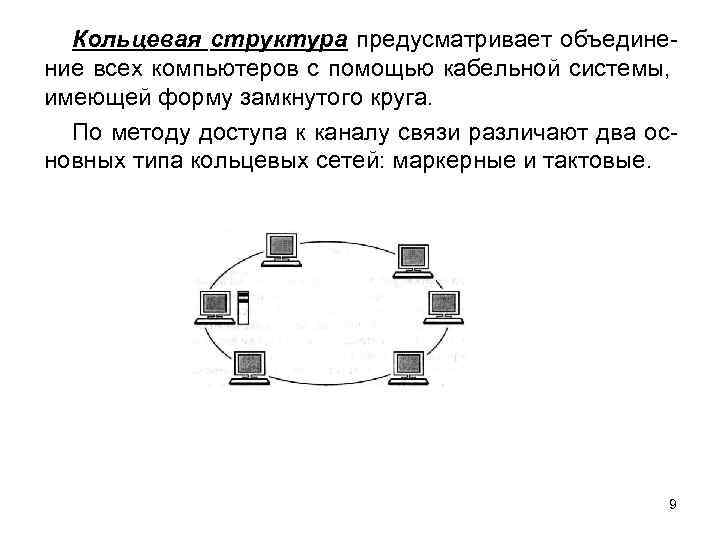

Кольцевая структура предусматривает объединение всех компьютеров с помощью кабельной системы, имеющей форму замкнутого круга. По методу доступа к каналу связи различают два основных типа кольцевых сетей: маркерные и тактовые. 9

Кольцевая структура предусматривает объединение всех компьютеров с помощью кабельной системы, имеющей форму замкнутого круга. По методу доступа к каналу связи различают два основных типа кольцевых сетей: маркерные и тактовые. 9

В маркерных кольцевых сетях по кольцу передается специальный управляющий маркер (метка), разрешающий передачу сообщений из компьютера, который им «владеет» . При отсутствии у компьютера сообщения для передачи он пропускает движущийся по кольцу маркер. В тактовом кольце по сети непрерывно вращается замкнутая последовательность тактов. В каждом такте имеется бит — указатель занятости. Свободные такты могут заполняться передаваемыми сообщениями по мере необходимости либо за каждым компьютером могут закрепляться определенные такты. К недостаткам кольцевых сетей следует отнести малую гибкость архитектуры. Выход из строя любого из элементов сети приводит к потере ее работоспособности. 10

В маркерных кольцевых сетях по кольцу передается специальный управляющий маркер (метка), разрешающий передачу сообщений из компьютера, который им «владеет» . При отсутствии у компьютера сообщения для передачи он пропускает движущийся по кольцу маркер. В тактовом кольце по сети непрерывно вращается замкнутая последовательность тактов. В каждом такте имеется бит — указатель занятости. Свободные такты могут заполняться передаваемыми сообщениями по мере необходимости либо за каждым компьютером могут закрепляться определенные такты. К недостаткам кольцевых сетей следует отнести малую гибкость архитектуры. Выход из строя любого из элементов сети приводит к потере ее работоспособности. 10

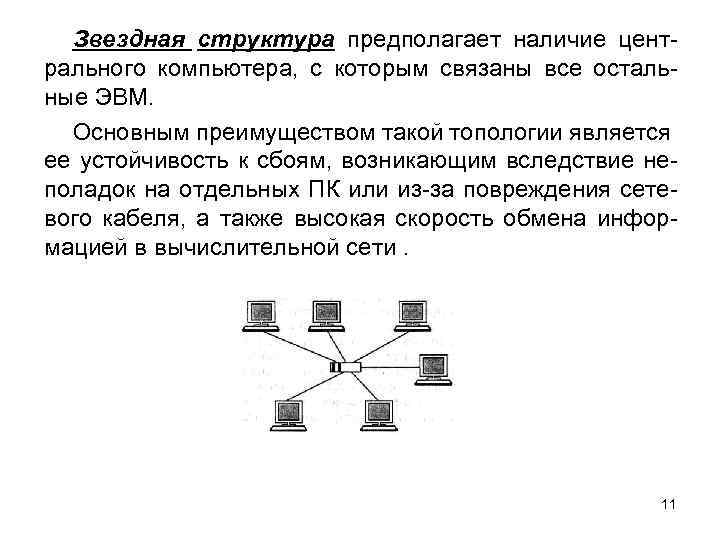

Звездная структура предполагает наличие центрального компьютера, с которым связаны все остальные ЭВМ. Основным преимуществом такой топологии является ее устойчивость к сбоям, возникающим вследствие неполадок на отдельных ПК или из-за повреждения сетевого кабеля, а также высокая скорость обмена информацией в вычислительной сети. 11

Звездная структура предполагает наличие центрального компьютера, с которым связаны все остальные ЭВМ. Основным преимуществом такой топологии является ее устойчивость к сбоям, возникающим вследствие неполадок на отдельных ПК или из-за повреждения сетевого кабеля, а также высокая скорость обмена информацией в вычислительной сети. 11

В настоящее время используется полносвязная топология, комбинирующая базовые топологии: звезда — шина, звезда — кольцо, при которой каждый компьютер непосредственно соединен со всеми компьютерами вычислительной сети. Разнообразие топологий локальных вычислительных сетей и методов доступа к ним породило соответствующие разновидности протоколов канального и физического уровней управления. 12

В настоящее время используется полносвязная топология, комбинирующая базовые топологии: звезда — шина, звезда — кольцо, при которой каждый компьютер непосредственно соединен со всеми компьютерами вычислительной сети. Разнообразие топологий локальных вычислительных сетей и методов доступа к ним породило соответствующие разновидности протоколов канального и физического уровней управления. 12

Сетевые стандарты Концептуальной основой построения вычислительных сетей является базовая эталонная модель взаимосвязи открытых систем OSI (Open Systems Interconnection), которая разработана международной организацией по стандартизации ISO (International Standards Organization). Модель OSI включает семь уровней управления, обеспечивающих взаимодействие прикладных процессов пользователей и программ. Уровень 1 — физический — реализует управление каналом связи, что сводится к подключению и отключению каналов и формированию сигналов, представляющих передаваемые данные. Уровень 2 — канальный — обеспечивает надежность передачи данных, используя средства контроля и обнаружения ошибок. 13

Сетевые стандарты Концептуальной основой построения вычислительных сетей является базовая эталонная модель взаимосвязи открытых систем OSI (Open Systems Interconnection), которая разработана международной организацией по стандартизации ISO (International Standards Organization). Модель OSI включает семь уровней управления, обеспечивающих взаимодействие прикладных процессов пользователей и программ. Уровень 1 — физический — реализует управление каналом связи, что сводится к подключению и отключению каналов и формированию сигналов, представляющих передаваемые данные. Уровень 2 — канальный — обеспечивает надежность передачи данных, используя средства контроля и обнаружения ошибок. 13

Уровень 3 — сетевой — выбирает маршрут передачи данных по линиям связи. Уровень 4 — транспортный — обеспечивает обмен данными (сопряжение) между сетью передачи данных и абонентами сети. Уровень 5 — сеансовый — организует сеансы связи на период взаимодействия процессов пользователей. На этом уровне производится аутентификация и проверка полномочий. Уровень 6 — представления — обеспечивает взаимодействие разнородных систем через преобразование различных форматов данных и кодов. Уровень 7 — прикладной — реализует сетевые вычислительные услуги (почта, телеконференции и т. п. ). 14

Уровень 3 — сетевой — выбирает маршрут передачи данных по линиям связи. Уровень 4 — транспортный — обеспечивает обмен данными (сопряжение) между сетью передачи данных и абонентами сети. Уровень 5 — сеансовый — организует сеансы связи на период взаимодействия процессов пользователей. На этом уровне производится аутентификация и проверка полномочий. Уровень 6 — представления — обеспечивает взаимодействие разнородных систем через преобразование различных форматов данных и кодов. Уровень 7 — прикладной — реализует сетевые вычислительные услуги (почта, телеконференции и т. п. ). 14

Многоуровневая организация создает независимость управления на уровне п от функционирования нижних и верхних уровней, обеспечивая открытость и гибкость системы. Как правило, уровни 1 и 2 реализуются техническими средствами, а уровни 3 — 6 — программными средствами. Процедура взаимодействия между процессами одного уровня управления с другими уровнями на основе обмена сообщениями называется протоколом. Семейство стандартов IEEE 802. x содержит рекомендации для проектирования нижних уровней локальных сетей. Стандарты семейства охватывают только два нижних уровня модели OSI — физический и канальный. 15

Многоуровневая организация создает независимость управления на уровне п от функционирования нижних и верхних уровней, обеспечивая открытость и гибкость системы. Как правило, уровни 1 и 2 реализуются техническими средствами, а уровни 3 — 6 — программными средствами. Процедура взаимодействия между процессами одного уровня управления с другими уровнями на основе обмена сообщениями называется протоколом. Семейство стандартов IEEE 802. x содержит рекомендации для проектирования нижних уровней локальных сетей. Стандарты семейства охватывают только два нижних уровня модели OSI — физический и канальный. 15

В Интернете на транспортном уровне используется протокол TCP (Transmission Control Protocol), а на сетевом уровне - протокол IP (Internet Protocol). Эти два протокола взаимосвязаны, поэтому их часто объединяют и называют протоколом TCP/IP. Протокол TCP реализует на узле отправителя пакетирование сообщений (разбивку сообщения на части), а на узле-получателе — сборку пакетов в единое сообщение. Протокол IP обеспечивает передачу информации по сети, определяет маршрут передачи информации и формат представления адресов. 16

В Интернете на транспортном уровне используется протокол TCP (Transmission Control Protocol), а на сетевом уровне - протокол IP (Internet Protocol). Эти два протокола взаимосвязаны, поэтому их часто объединяют и называют протоколом TCP/IP. Протокол TCP реализует на узле отправителя пакетирование сообщений (разбивку сообщения на части), а на узле-получателе — сборку пакетов в единое сообщение. Протокол IP обеспечивает передачу информации по сети, определяет маршрут передачи информации и формат представления адресов. 16

Сетевые технологии обработки данных В вычислительных сетях используется технология «клиент — сервер» , обеспечивающая распределенную обработку данных. Основной принцип технологии заключается в разделении функций между сервером и клиентом. Сервер организует доступ к ресурсам общего пользования, а клиент использует ресурсы. Компьютер, управляющий тем или иным ресурсом, принято называть сервером этого ресурса (файл-сервер, сервер приложений, сервер базы данных), а компьютер, имеющий возможность использовать ресурс, — клиентом. 17

Сетевые технологии обработки данных В вычислительных сетях используется технология «клиент — сервер» , обеспечивающая распределенную обработку данных. Основной принцип технологии заключается в разделении функций между сервером и клиентом. Сервер организует доступ к ресурсам общего пользования, а клиент использует ресурсы. Компьютер, управляющий тем или иным ресурсом, принято называть сервером этого ресурса (файл-сервер, сервер приложений, сервер базы данных), а компьютер, имеющий возможность использовать ресурс, — клиентом. 17

Программное обеспечение, обслуживающее клиентсерверную технологию, подразделяется на программное обеспечение, реализующее функции сервера (оно устанавливается на компьютере-сервере), и программное обеспечение, обеспечивающее доступ клиентов к ресурсам сети (оно устанавливается на компьютерахклиентах). 18

Программное обеспечение, обслуживающее клиентсерверную технологию, подразделяется на программное обеспечение, реализующее функции сервера (оно устанавливается на компьютере-сервере), и программное обеспечение, обеспечивающее доступ клиентов к ресурсам сети (оно устанавливается на компьютерахклиентах). 18

Каналы связи Обмен информацией в вычислительных сетях осуществляется по проводным и беспроводным каналам связи. Каналы связи характеризуются пропускной способностью, помехоустойчивостью и стоимостью. Проводные каналы связи используют три типа кабелей: - витую пару, - коаксиальный и - оптоволоконный кабель. Проводные каналы чаще всего используются для создания локальных компьютерных сетей. 19

Каналы связи Обмен информацией в вычислительных сетях осуществляется по проводным и беспроводным каналам связи. Каналы связи характеризуются пропускной способностью, помехоустойчивостью и стоимостью. Проводные каналы связи используют три типа кабелей: - витую пару, - коаксиальный и - оптоволоконный кабель. Проводные каналы чаще всего используются для создания локальных компьютерных сетей. 19

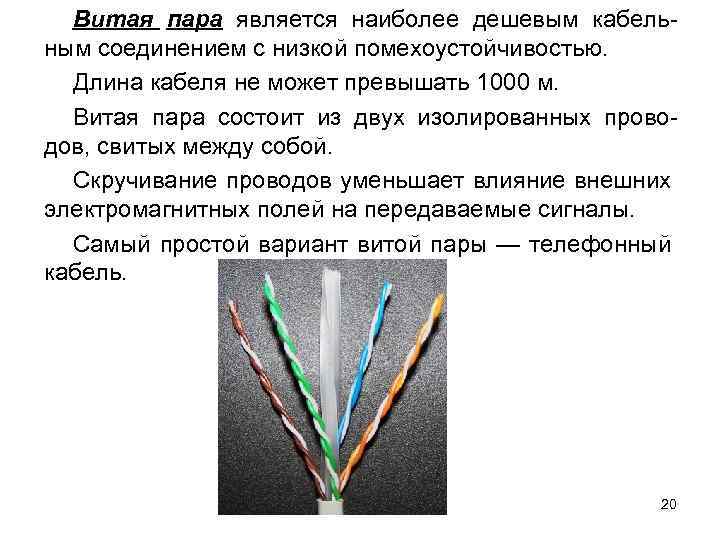

Витая пара является наиболее дешевым кабельным соединением с низкой помехоустойчивостью. Длина кабеля не может превышать 1000 м. Витая пара состоит из двух изолированных проводов, свитых между собой. Скручивание проводов уменьшает влияние внешних электромагнитных полей на передаваемые сигналы. Самый простой вариант витой пары — телефонный кабель. 20

Витая пара является наиболее дешевым кабельным соединением с низкой помехоустойчивостью. Длина кабеля не может превышать 1000 м. Витая пара состоит из двух изолированных проводов, свитых между собой. Скручивание проводов уменьшает влияние внешних электромагнитных полей на передаваемые сигналы. Самый простой вариант витой пары — телефонный кабель. 20

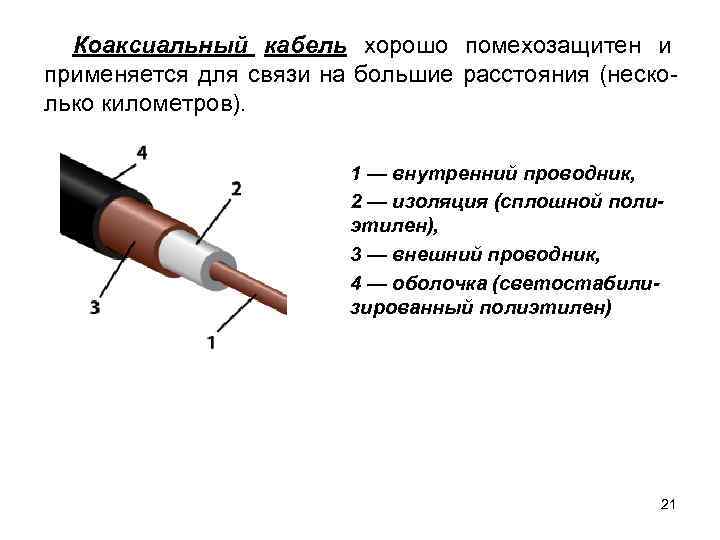

Коаксиальный кабель хорошо помехозащитен и применяется для связи на большие расстояния (несколько километров). 1 — внутренний проводник, 2 — изоляция (сплошной полиэтилен), 3 — внешний проводник, 4 — оболочка (светостабилизированный полиэтилен) 21

Коаксиальный кабель хорошо помехозащитен и применяется для связи на большие расстояния (несколько километров). 1 — внутренний проводник, 2 — изоляция (сплошной полиэтилен), 3 — внешний проводник, 4 — оболочка (светостабилизированный полиэтилен) 21

Оптоволоконный кабель является самым высокоскоростным (более 1 Гбит/с), помехоустойчивым и дорогим. Длина кабеля — более 50 км. 22

Оптоволоконный кабель является самым высокоскоростным (более 1 Гбит/с), помехоустойчивым и дорогим. Длина кабеля — более 50 км. 22

К беспроводным каналам связи относится радио-, радиорелейная и спутниковая связь. Это виды дальней связи. В настоящее время широкое распространение получает WI-FI-технология, которая позволяет организовывать скоростной доступ в Интернет без использования проводов, в частности, подключение к Интернету с помощью мобильного телефона. Беспроводная связь Ir. DA (инфракрасный порт) является самым недорогим и удобным способом передачи небольших объемов данных на небольшие расстояния между ноутбуками, а также между ноутбуком и мобильным телефоном. В отличие от радио-интерфейсов канал передачи информации создается с помощью оптических устройств. 23

К беспроводным каналам связи относится радио-, радиорелейная и спутниковая связь. Это виды дальней связи. В настоящее время широкое распространение получает WI-FI-технология, которая позволяет организовывать скоростной доступ в Интернет без использования проводов, в частности, подключение к Интернету с помощью мобильного телефона. Беспроводная связь Ir. DA (инфракрасный порт) является самым недорогим и удобным способом передачи небольших объемов данных на небольшие расстояния между ноутбуками, а также между ноутбуком и мобильным телефоном. В отличие от радио-интерфейсов канал передачи информации создается с помощью оптических устройств. 23

Передача данных в сети Имеются три способа передачи информации в вычислительных сетях: коммутация каналов, коммутация сообщений и коммутация пакетов. При коммутации каналов образуется непосредственное физическое соединение двух узлов. Установленное физическое соединение находится в монопольном владении абонентов, независимо от того, используется оно или нет. Примерами глобальных сетей с коммутацией каналов являются аналоговые телефонные сети общего назначения и цифровая сеть ISDN. 24

Передача данных в сети Имеются три способа передачи информации в вычислительных сетях: коммутация каналов, коммутация сообщений и коммутация пакетов. При коммутации каналов образуется непосредственное физическое соединение двух узлов. Установленное физическое соединение находится в монопольном владении абонентов, независимо от того, используется оно или нет. Примерами глобальных сетей с коммутацией каналов являются аналоговые телефонные сети общего назначения и цифровая сеть ISDN. 24

При коммутации сообщений информация передается порциями в виде готовых документов. На время передачи сообщения канал становится недоступным для других пользователей. Этот вид коммутации используется в системах электронной почты. При коммутации пакетов обмен производится короткими порциями фиксированной структуры и длины. Пакет - это часть сообщения. Малая длина пакета предотвращает блокировку каналов связи и увеличивает их пропускную способность. Пакеты на узле отправителя нумеруются, снабжаются адресами и последовательно передаются по сети по разным, свободным в конкретный момент времени, каналам связи. 25

При коммутации сообщений информация передается порциями в виде готовых документов. На время передачи сообщения канал становится недоступным для других пользователей. Этот вид коммутации используется в системах электронной почты. При коммутации пакетов обмен производится короткими порциями фиксированной структуры и длины. Пакет - это часть сообщения. Малая длина пакета предотвращает блокировку каналов связи и увеличивает их пропускную способность. Пакеты на узле отправителя нумеруются, снабжаются адресами и последовательно передаются по сети по разным, свободным в конкретный момент времени, каналам связи. 25

Пакеты приходят на узел-получатель в произвольном порядке, в зависимости от выбранного в момент отправки канала. Полное сообщение собирается на узле коммутации получателя. Коммутация пакетов повышает эффективность использования каналов связи за счет перераспределения трафика. В компьютерной технике трафиком называется объем информации или поток информации, передаваемой по сети. 26

Пакеты приходят на узел-получатель в произвольном порядке, в зависимости от выбранного в момент отправки канала. Полное сообщение собирается на узле коммутации получателя. Коммутация пакетов повышает эффективность использования каналов связи за счет перераспределения трафика. В компьютерной технике трафиком называется объем информации или поток информации, передаваемой по сети. 26

Коммуникационное оборудование Передачу информации между компьютерами в сети обеспечивает коммуникационная система, которая может включать в себя модемы, повторители, коммутаторы, маршрутизаторы и другие устройства. Модем используется в качестве устройства подключения локальной сети или отдельного компьютера к глобальной сети Интернет через телефонные каналы связи. Поскольку компьютер представляет собой цифровое устройство, а телефон — аналоговое, то совместно они могут работать только при наличии специального средства сопряжения. Таким средством и является модем. Назначение модема — преобразование цифровой информации в аналоговую, путем модуляции и демодуляции дискретных и аналоговых электрических сигналов. 27

Коммуникационное оборудование Передачу информации между компьютерами в сети обеспечивает коммуникационная система, которая может включать в себя модемы, повторители, коммутаторы, маршрутизаторы и другие устройства. Модем используется в качестве устройства подключения локальной сети или отдельного компьютера к глобальной сети Интернет через телефонные каналы связи. Поскольку компьютер представляет собой цифровое устройство, а телефон — аналоговое, то совместно они могут работать только при наличии специального средства сопряжения. Таким средством и является модем. Назначение модема — преобразование цифровой информации в аналоговую, путем модуляции и демодуляции дискретных и аналоговых электрических сигналов. 27

Повторитель — устройство, обеспечивающее усиление сигнала без изменения его информативности. По мере передвижения по линиям связи сигналы затухают. Для уменьшения влияния затухания используются повторители. Повторитель не только усиливает принимаемые сигналы, но и восстанавливает их характеристики, уменьшая помехи. Повторитель работает на физическом уровне модели OSI. Мультиплексор — устройство или программа, позволяющие передавать по одной коммуникационной линии одновременно несколько различных потоков данных за счет частотного разделения канала. 28

Повторитель — устройство, обеспечивающее усиление сигнала без изменения его информативности. По мере передвижения по линиям связи сигналы затухают. Для уменьшения влияния затухания используются повторители. Повторитель не только усиливает принимаемые сигналы, но и восстанавливает их характеристики, уменьшая помехи. Повторитель работает на физическом уровне модели OSI. Мультиплексор — устройство или программа, позволяющие передавать по одной коммуникационной линии одновременно несколько различных потоков данных за счет частотного разделения канала. 28

Концентратор — сетевое устройство для объединения нескольких устройств локальной сети в общий сегмент сети. Концентратор работает на физическом уровне модели OSI. В последнее время концентраторы используются довольно редко, вместо них получили распространение коммутаторы — устройства, работающие на канальном уровне модели OSI и повышающие производительность сети путем логического выделения каждого подключенного устройства в отдельный сегмент. Мост — устройство, соединяющее локальные сети разных топологий, работающих под управлением однотипных сетевых операционных систем, имеющих одинаковые протоколы. Сетевой мост работает на втором уровне модели 29 OSI.

Концентратор — сетевое устройство для объединения нескольких устройств локальной сети в общий сегмент сети. Концентратор работает на физическом уровне модели OSI. В последнее время концентраторы используются довольно редко, вместо них получили распространение коммутаторы — устройства, работающие на канальном уровне модели OSI и повышающие производительность сети путем логического выделения каждого подключенного устройства в отдельный сегмент. Мост — устройство, соединяющее локальные сети разных топологий, работающих под управлением однотипных сетевых операционных систем, имеющих одинаковые протоколы. Сетевой мост работает на втором уровне модели 29 OSI.

Определение пути, по которому будет передано сообщение или пакет, осуществляется с помощью специального устройства — маршрутизатора (или роутера). Протокол IP выполняет функции маршрутизации (третий уровень модели OSI), выбирая путь для передачи сообщений. На каждом узле маршрутизатор определяет, в каком направлении передать поступившее сообщение. Для поиска лучшего маршрута к любому адресату в сети используются таблицы маршрутизации. 30

Определение пути, по которому будет передано сообщение или пакет, осуществляется с помощью специального устройства — маршрутизатора (или роутера). Протокол IP выполняет функции маршрутизации (третий уровень модели OSI), выбирая путь для передачи сообщений. На каждом узле маршрутизатор определяет, в каком направлении передать поступившее сообщение. Для поиска лучшего маршрута к любому адресату в сети используются таблицы маршрутизации. 30

Интернет объединяет сети, которые работают по различным правилам. Для согласования этих правил (протоколов) служат специальные устройства, называемые шлюзами. С помощью шлюзов можно подключить локальную вычислительную сеть к глобальной вычислительной сети. 31

Интернет объединяет сети, которые работают по различным правилам. Для согласования этих правил (протоколов) служат специальные устройства, называемые шлюзами. С помощью шлюзов можно подключить локальную вычислительную сеть к глобальной вычислительной сети. 31

Система адресации сети Интернет Глобальная сеть Интернет представляет собой совокупность узлов (хостов), содержащих коммуникационное оборудование и серверы. К узлам подключаются пользователи — локальные вычислительные сети и отдельные клиенты. 32

Система адресации сети Интернет Глобальная сеть Интернет представляет собой совокупность узлов (хостов), содержащих коммуникационное оборудование и серверы. К узлам подключаются пользователи — локальные вычислительные сети и отдельные клиенты. 32

Для идентификации узлов сети Интернет используется иерархическая доменная система имен (DNS). Доменом называется некоторая область сети, которой присваивается собственное имя. Каждый домен может входить в домен более высокого уровня и в то же время может включать в себя домены более низкого уровня. Каждому уровню соответствует свой домен, домены отделяются друг от друга точками. В адресе может быть любое число доменов. Домены нижних уровней задаются произвольно. 33

Для идентификации узлов сети Интернет используется иерархическая доменная система имен (DNS). Доменом называется некоторая область сети, которой присваивается собственное имя. Каждый домен может входить в домен более высокого уровня и в то же время может включать в себя домены более низкого уровня. Каждому уровню соответствует свой домен, домены отделяются друг от друга точками. В адресе может быть любое число доменов. Домены нижних уровней задаются произвольно. 33

Домены верхнего уровня (самые правые в адресе) подчиняются следующему соглашению: если указывается две буквы — домен определяет страну, в которой расположен адресуемый узел; если указываются три буквы, - домен определяет род деятельности или организацию. Например, ru — Россия, uk — Великобритания, fr — Франция, edu — учебные заведения, net — организации, отвечающие за разработку и поддержку компьютерных сетей, сот — коммерческие организации, org — прочие организации и т. д. 34

Домены верхнего уровня (самые правые в адресе) подчиняются следующему соглашению: если указывается две буквы — домен определяет страну, в которой расположен адресуемый узел; если указываются три буквы, - домен определяет род деятельности или организацию. Например, ru — Россия, uk — Великобритания, fr — Франция, edu — учебные заведения, net — организации, отвечающие за разработку и поддержку компьютерных сетей, сот — коммерческие организации, org — прочие организации и т. д. 34

Перевод доменных адресов в физические адреса осуществляется с помощью специальных серверов DSN, на которых хранится информация о соответствии символьных (доменных) и физических (числовых) имен. Числовой адрес хоста называется IP-адресом. Он представляет собой четырехбайтовую последовательность, разделенную точками, каждый байт которой записывается в виде десятичного числа в интервале от 0 до 255. URL — это стандартизированный способ записи адреса ресурса в сети Интернет. Синтаксис записи адреса: <протокол доступа>: //<доменный адрес xocma>/

Перевод доменных адресов в физические адреса осуществляется с помощью специальных серверов DSN, на которых хранится информация о соответствии символьных (доменных) и физических (числовых) имен. Числовой адрес хоста называется IP-адресом. Он представляет собой четырехбайтовую последовательность, разделенную точками, каждый байт которой записывается в виде десятичного числа в интервале от 0 до 255. URL — это стандартизированный способ записи адреса ресурса в сети Интернет. Синтаксис записи адреса: <протокол доступа>: //<доменный адрес xocma>/

Сервисы Интернета Вычислительные услуги сети можно подразделить на: - коммуникационные услуги, обеспечивающие обмен сообщениями между абонентами сети; - информационные услуги, обеспечивающие доступ к удаленным документам и базам данных; - услуги доступа к удаленным устройствам сети. 36

Сервисы Интернета Вычислительные услуги сети можно подразделить на: - коммуникационные услуги, обеспечивающие обмен сообщениями между абонентами сети; - информационные услуги, обеспечивающие доступ к удаленным документам и базам данных; - услуги доступа к удаленным устройствам сети. 36

Коммуникационные услуги. Существуют два режима общения в сети: в режиме реального масштаба времени (on-line) и в режиме отложенного сообщения, когда пользователи обмениваются сообщениями (off-line). Электронная почта (E-mail, off-line). Эта служба является одной из первых услуг, реализованных в Интернете, и широко используется до настоящего времени. Посредством E-mail можно обмениваться письменными сообщениями с другими пользователями, присоединяя к этим сообщениям при необходимости любые файлы. Для обеспечения работы электронной почты в Интернете используются протоколы прикладного уровня SMTP, РОРЗ и UUCP. Форма записи адреса электронной почты: Имя_пользователя @ доменный_адрес_хоста 37

Коммуникационные услуги. Существуют два режима общения в сети: в режиме реального масштаба времени (on-line) и в режиме отложенного сообщения, когда пользователи обмениваются сообщениями (off-line). Электронная почта (E-mail, off-line). Эта служба является одной из первых услуг, реализованных в Интернете, и широко используется до настоящего времени. Посредством E-mail можно обмениваться письменными сообщениями с другими пользователями, присоединяя к этим сообщениям при необходимости любые файлы. Для обеспечения работы электронной почты в Интернете используются протоколы прикладного уровня SMTP, РОРЗ и UUCP. Форма записи адреса электронной почты: Имя_пользователя @ доменный_адрес_хоста 37

Группы новостей, телеконференции (Use. Net, offline) — эта служба также позволяет пользователям обмениваться сообщениями, но процесс общения ограничивается рамками некоторой группы пользователей. В отличие от E-mail клиент Use. Net направляет сообщение не индивидуальному адресату, а всем участникам телеконференции. Каждая телеконференция имеет свой адрес и посвящена какой-либо теме. По некоторым данным количество телеконференций в Интернете превышает 10000. 38

Группы новостей, телеконференции (Use. Net, offline) — эта служба также позволяет пользователям обмениваться сообщениями, но процесс общения ограничивается рамками некоторой группы пользователей. В отличие от E-mail клиент Use. Net направляет сообщение не индивидуальному адресату, а всем участникам телеконференции. Каждая телеконференция имеет свой адрес и посвящена какой-либо теме. По некоторым данным количество телеконференций в Интернете превышает 10000. 38

Поэтому телеконференции в Use. Net организованы в виде категорий и подкатегорий. Основными категориями верхнего уровня являются следующие: sci - прикладные науки; soc - общественные науки и искусство; rec - развлечения, спорт, отдых, музыка, игры; news - новости и информация об Use. Net; clari - новости, распространяемые только по подписке; сотр - вопросы, связанные с компьютерами; biz - реклама и другие вопросы, связанные с бизнесом; talk — обсуждение общих тем. 39

Поэтому телеконференции в Use. Net организованы в виде категорий и подкатегорий. Основными категориями верхнего уровня являются следующие: sci - прикладные науки; soc - общественные науки и искусство; rec - развлечения, спорт, отдых, музыка, игры; news - новости и информация об Use. Net; clari - новости, распространяемые только по подписке; сотр - вопросы, связанные с компьютерами; biz - реклама и другие вопросы, связанные с бизнесом; talk — обсуждение общих тем. 39

Электронная доска объявлений — вариант телеконференции, основу которого составляет специальная база данных, в которой различными пользователями размещаются объявления и сообщения с целью их демонстрации другим пользователям. Примерами электронных досок объявлений могут служить Fidonet и сети телеконференций BBS (bulletin Board System). Диалоговые конференции (Internet Relay Chat — IRC или просто Chat, on-line). Эта разновидность телеконференций обеспечивает возможность «живого» диалога ( «болтовня» в реальном времени), включая реальные аудио- и видеовозможности. 40

Электронная доска объявлений — вариант телеконференции, основу которого составляет специальная база данных, в которой различными пользователями размещаются объявления и сообщения с целью их демонстрации другим пользователям. Примерами электронных досок объявлений могут служить Fidonet и сети телеконференций BBS (bulletin Board System). Диалоговые конференции (Internet Relay Chat — IRC или просто Chat, on-line). Эта разновидность телеконференций обеспечивает возможность «живого» диалога ( «болтовня» в реальном времени), включая реальные аудио- и видеовозможности. 40

Интернет-пейджер (ICQ, on-line), который в отличие от обычного пейджера позволяет вести не односторонний, а двухсторонний обмен информацией в реальном масштабе времени. 41

Интернет-пейджер (ICQ, on-line), который в отличие от обычного пейджера позволяет вести не односторонний, а двухсторонний обмен информацией в реальном масштабе времени. 41

Услуги доступа к удаленным устройствам. Удаленный терминал (TELNET) позволяет пользователю управлять ресурсами удаленного компьютера, а именно редактировать и удалять файлы, запускать программы, находящиеся на удаленном компьютере, а также управлять периферийными устройствами, например принтером. 42

Услуги доступа к удаленным устройствам. Удаленный терминал (TELNET) позволяет пользователю управлять ресурсами удаленного компьютера, а именно редактировать и удалять файлы, запускать программы, находящиеся на удаленном компьютере, а также управлять периферийными устройствами, например принтером. 42

Информационные услуги. Передача файлов (File Transfer Protocol — FTP) позволяет пользователю просматривать архивы файлов, передавать и получать файлы по сети Интернет. Этот сервис является одним из основных способов распространения по сети бесплатных программ и дополнений к коммерческим версиям программ. Всемирная паутина (World Wide Web — WWW) — это распределенная гипертекстовая информационная система. В настоящее время WWW — это наиболее развитая информационная служба Интернет. Гипертекст — это документ, который наряду с обычной текстовой и графической информацией содержит ссылки на другие документы, включая и мультимедийные (графические, звуковые и видео). Для создания гипертекстовых документов использу43 ется специальный язык гипертекстовой разметки HTML.

Информационные услуги. Передача файлов (File Transfer Protocol — FTP) позволяет пользователю просматривать архивы файлов, передавать и получать файлы по сети Интернет. Этот сервис является одним из основных способов распространения по сети бесплатных программ и дополнений к коммерческим версиям программ. Всемирная паутина (World Wide Web — WWW) — это распределенная гипертекстовая информационная система. В настоящее время WWW — это наиболее развитая информационная служба Интернет. Гипертекст — это документ, который наряду с обычной текстовой и графической информацией содержит ссылки на другие документы, включая и мультимедийные (графические, звуковые и видео). Для создания гипертекстовых документов использу43 ется специальный язык гипертекстовой разметки HTML.

Веб-страницами называют наименьший документ сети, имеющий доменный адрес. Сайтом называется группа веб-страниц, размещенных на одном сервере и объединенных по какому-то признаку. Для обмена гипертекстовой информацией в сети используется протокол прикладного уровня HTTP. 44

Веб-страницами называют наименьший документ сети, имеющий доменный адрес. Сайтом называется группа веб-страниц, размещенных на одном сервере и объединенных по какому-то признаку. Для обмена гипертекстовой информацией в сети используется протокол прикладного уровня HTTP. 44

Программы для работы в сети Интернет Для работы во всемирной паутине используются специальные программы, называемые навигаторами, обозревателями или браузерами. Имеется множество различных браузеров. Первым браузером, который позволял просматривать текстовые документы и графические изображения, был Mosaic. В настоящее время широкое распространение имеют Internet Explorer, Fire. Fox, Opera. Помимо просмотра веб-страниц современные браузеры дают возможность пользоваться и другими услугами сети Интернет (посылать электронные письма абонентам сети, получать файлы FTP и пр. ). 45

Программы для работы в сети Интернет Для работы во всемирной паутине используются специальные программы, называемые навигаторами, обозревателями или браузерами. Имеется множество различных браузеров. Первым браузером, который позволял просматривать текстовые документы и графические изображения, был Mosaic. В настоящее время широкое распространение имеют Internet Explorer, Fire. Fox, Opera. Помимо просмотра веб-страниц современные браузеры дают возможность пользоваться и другими услугами сети Интернет (посылать электронные письма абонентам сети, получать файлы FTP и пр. ). 45

Наиболее популярными программами, предназначенными для работы с электронной почтой, являются Outlook Express, Microsoft Outlook, The Bat. Outlook Express входит в состав стандартных программ операционной системы Windows и позволяет работать с электронной почтой и группами новостей. Microsoft Outlook входит в состав стандартных программ MS Office и представляет собой программу-органайзер (записная книжка, календарь, планировщик задач) с функциями почтового клиента. The Bat! — условно-бесплатная программа для работы с электронной почтой для ОС Windows. Программа The Bat! поддерживает множество функций, в частности проверку орфографии, шифрование почтовой базы и фильтрацию электронной макулатуры (защиту от спама). 46

Наиболее популярными программами, предназначенными для работы с электронной почтой, являются Outlook Express, Microsoft Outlook, The Bat. Outlook Express входит в состав стандартных программ операционной системы Windows и позволяет работать с электронной почтой и группами новостей. Microsoft Outlook входит в состав стандартных программ MS Office и представляет собой программу-органайзер (записная книжка, календарь, планировщик задач) с функциями почтового клиента. The Bat! — условно-бесплатная программа для работы с электронной почтой для ОС Windows. Программа The Bat! поддерживает множество функций, в частности проверку орфографии, шифрование почтовой базы и фильтрацию электронной макулатуры (защиту от спама). 46

Поисковые системы Интернета Поисковые системы — это специальные программные продукты, позволяющие осуществлять быстрый и эффективный поиск информации в сети Интернет. Поисковые системы постоянно отслеживают изменения информации в сети. Поиск документов, соответствующих запросу пользователя, производится не непосредственно в сети, а в базе данных поисковой системы, где в компактном виде содержатся данные об информации в Интернете. Поисковые системы постоянно пополняют и обновляют свои базы данных. 47

Поисковые системы Интернета Поисковые системы — это специальные программные продукты, позволяющие осуществлять быстрый и эффективный поиск информации в сети Интернет. Поисковые системы постоянно отслеживают изменения информации в сети. Поиск документов, соответствующих запросу пользователя, производится не непосредственно в сети, а в базе данных поисковой системы, где в компактном виде содержатся данные об информации в Интернете. Поисковые системы постоянно пополняют и обновляют свои базы данных. 47

Существуют два способа добавления и обновления информации в базе данных поисковой системы: в одном случае разработчик веб-страницы сам добавляет ссылку на страницу в поисковую систему, в другом — используется специальная программа, называемая роботом. Роботы запускаются поисковой системой, чтобы проверять актуальность ссылок, имеющихся в базе данных и отслеживать появление новых веб-страниц в Интернете. Способы поиска информации в системах: - поиск по каталогам; - поиск по запросам. Мощные поисковые системы, которые позволяют вести поиск по ключевым словам и с помощью каталогов, называют порталами. 48

Существуют два способа добавления и обновления информации в базе данных поисковой системы: в одном случае разработчик веб-страницы сам добавляет ссылку на страницу в поисковую систему, в другом — используется специальная программа, называемая роботом. Роботы запускаются поисковой системой, чтобы проверять актуальность ссылок, имеющихся в базе данных и отслеживать появление новых веб-страниц в Интернете. Способы поиска информации в системах: - поиск по каталогам; - поиск по запросам. Мощные поисковые системы, которые позволяют вести поиск по ключевым словам и с помощью каталогов, называют порталами. 48

К наиболее известным зарубежным поисковым системам Интернета относятся: Alta. Vista. com (1995 г. ) обеспечивает поиск по запросам, как во Всемирной паутине, так и в группах новостей. Yahoo. com (1996 г. — начало разработки) — является самой популярной в США поисковой системой — каталогом. Google. com (1998 г. - начало разработки) — современная поисковая система, отличительной особенностью которой является высокая релевантность выдачи результатов запроса. 49

К наиболее известным зарубежным поисковым системам Интернета относятся: Alta. Vista. com (1995 г. ) обеспечивает поиск по запросам, как во Всемирной паутине, так и в группах новостей. Yahoo. com (1996 г. — начало разработки) — является самой популярной в США поисковой системой — каталогом. Google. com (1998 г. - начало разработки) — современная поисковая система, отличительной особенностью которой является высокая релевантность выдачи результатов запроса. 49

К наиболее известным российским поисковым системам Интернета относятся: Aport. ru (1996 г. ) — старейшая русскоязычная поисковая система, предназначенная для быстрого поиска информации в русскоязычной части Интернета. Rambler. ru (1996 г. ) - имеет удобную систему поиска и выдачи найденной информации. Производит поиск как во Всемирной паутине, так и в группах новостей, позволяет формировать сложные запросы. Yandex. ru (1997 г. ) — самая популярная поисковая система, которую используют 45% аудитории российского Интернета. Mail. ru (2001 г. ) - почтовый портал. Поисковый сервис в сети Интернет построен на основе поисковой технологии Google. С каждым годом растет популярность портала. В настоящее время им пользуются 10 -15% 50 российской аудитории.

К наиболее известным российским поисковым системам Интернета относятся: Aport. ru (1996 г. ) — старейшая русскоязычная поисковая система, предназначенная для быстрого поиска информации в русскоязычной части Интернета. Rambler. ru (1996 г. ) - имеет удобную систему поиска и выдачи найденной информации. Производит поиск как во Всемирной паутине, так и в группах новостей, позволяет формировать сложные запросы. Yandex. ru (1997 г. ) — самая популярная поисковая система, которую используют 45% аудитории российского Интернета. Mail. ru (2001 г. ) - почтовый портал. Поисковый сервис в сети Интернет построен на основе поисковой технологии Google. С каждым годом растет популярность портала. В настоящее время им пользуются 10 -15% 50 российской аудитории.

2. Основы защиты информации Информационная безопасность В Доктрине информационной безопасности Российской Федерации понятие «информационная безопасность» трактуется в широком смысле. Оно определяется как состояние защищенности национальных интересов в информационной сфере при сбалансированности интересов личности, общества и государства. 51

2. Основы защиты информации Информационная безопасность В Доктрине информационной безопасности Российской Федерации понятие «информационная безопасность» трактуется в широком смысле. Оно определяется как состояние защищенности национальных интересов в информационной сфере при сбалансированности интересов личности, общества и государства. 51

Под информационной безопасностью принято понимать способность информации сохранять неизменность своих свойств при воздействии случайных или преднамеренных внешних воздействий. К числу свойств, обеспечивающих безопасность информации, относятся: • доступность информации — способность обеспечивать своевременный беспрепятственный доступ субъектов к интересующей их информации; • целостность информации — способность существовать в неискаженном виде (неизменном по отношению к некоторому фиксированному ее состоянию). Это свойство включает физическую целостность данных, их логическую структуру и содержание; • конфиденциальность информации — способность системы (среды) сохранять информацию в тайне от субъектов, не имеющих полномочий на доступ к ней. 52

Под информационной безопасностью принято понимать способность информации сохранять неизменность своих свойств при воздействии случайных или преднамеренных внешних воздействий. К числу свойств, обеспечивающих безопасность информации, относятся: • доступность информации — способность обеспечивать своевременный беспрепятственный доступ субъектов к интересующей их информации; • целостность информации — способность существовать в неискаженном виде (неизменном по отношению к некоторому фиксированному ее состоянию). Это свойство включает физическую целостность данных, их логическую структуру и содержание; • конфиденциальность информации — способность системы (среды) сохранять информацию в тайне от субъектов, не имеющих полномочий на доступ к ней. 52

Информационная безопасность автоматизированной системы — это состояние автоматизированной системы, при котором она, с одной стороны, способна противостоять воздействию внешних и внутренних информационных угроз, а с другой — затраты на ее функционирование ниже, чем предполагаемый ущерб от утечки защищаемой информации. Программно-технические методы защиты информации включают: - идентификацию и аутентификацию, - управление доступом, - протоколирование и аудит, - экранирование, - шифрование, - антивирусную защиту. 53

Информационная безопасность автоматизированной системы — это состояние автоматизированной системы, при котором она, с одной стороны, способна противостоять воздействию внешних и внутренних информационных угроз, а с другой — затраты на ее функционирование ниже, чем предполагаемый ущерб от утечки защищаемой информации. Программно-технические методы защиты информации включают: - идентификацию и аутентификацию, - управление доступом, - протоколирование и аудит, - экранирование, - шифрование, - антивирусную защиту. 53

Современные информационные системы требуют использования схемы безопасности с обязательным или принудительным контролем доступа к данным, основанном на «метках безопасности» . Каждая метка соответствует конкретному уровню. Использование меток позволяет классифицировать данные по уровням безопасности. Для правительственных информационных систем такая классификация выглядит следующим образом: • совершенно секретно; • конфиденциальная информация; • неклассифицированная информация. 54

Современные информационные системы требуют использования схемы безопасности с обязательным или принудительным контролем доступа к данным, основанном на «метках безопасности» . Каждая метка соответствует конкретному уровню. Использование меток позволяет классифицировать данные по уровням безопасности. Для правительственных информационных систем такая классификация выглядит следующим образом: • совершенно секретно; • конфиденциальная информация; • неклассифицированная информация. 54

Разработке необходимых защитных мер для конкретного информационного объекта всегда должен предшествовать анализ возможных угроз: их идентификация, оценка вероятности появления, размер потенциального ущерба. Наиболее распространенными угрозами считаются: • сбои и отказы оборудования; • ошибки эксплуатации; • программные вирусы; • преднамеренные действия нарушителей и злоумышленников (обиженных лиц из числа персонала, преступников, шпионов, хакеров, диверсантов и т. п. ); • стихийные бедствия и аварии. 55

Разработке необходимых защитных мер для конкретного информационного объекта всегда должен предшествовать анализ возможных угроз: их идентификация, оценка вероятности появления, размер потенциального ущерба. Наиболее распространенными угрозами считаются: • сбои и отказы оборудования; • ошибки эксплуатации; • программные вирусы; • преднамеренные действия нарушителей и злоумышленников (обиженных лиц из числа персонала, преступников, шпионов, хакеров, диверсантов и т. п. ); • стихийные бедствия и аварии. 55

Идентификация и аутентификация Идентификация позволяет субъекту (пользователю или процессу, действующему от имени пользователя) назвать себя (сообщить свое имя). Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве синонима слова «аутентификация» иногда используют словосочетание «проверка подлинности» . Если в процессе аутентификации подлинность субъекта установлена, то система защиты определяет для него полномочия доступа к информационным ресурсам. 56

Идентификация и аутентификация Идентификация позволяет субъекту (пользователю или процессу, действующему от имени пользователя) назвать себя (сообщить свое имя). Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве синонима слова «аутентификация» иногда используют словосочетание «проверка подлинности» . Если в процессе аутентификации подлинность субъекта установлена, то система защиты определяет для него полномочия доступа к информационным ресурсам. 56

Большинство экспертов по безопасности считают, что обычные статические пароли не являются надежным средством безопасности, даже при соблюдении строгих правил их использования. Наблюдение за действиями пользователя при работе с компьютером может раскрыть пароль. Для решения этой проблемы используются одноразовые пароли, которые выдаются специальными устройствами (токенами). Подделка пароля и неавторизованный вход в систему становятся крайне трудновыполнимыми задачами. Токены способны осуществлять проверку пин-кода и подтверждение введенных данных самостоятельно, не требуя физического подключения к компьютеру и не имея в момент фактического проведения авторизации логического соединения с защищаемой системой. 57

Большинство экспертов по безопасности считают, что обычные статические пароли не являются надежным средством безопасности, даже при соблюдении строгих правил их использования. Наблюдение за действиями пользователя при работе с компьютером может раскрыть пароль. Для решения этой проблемы используются одноразовые пароли, которые выдаются специальными устройствами (токенами). Подделка пароля и неавторизованный вход в систему становятся крайне трудновыполнимыми задачами. Токены способны осуществлять проверку пин-кода и подтверждение введенных данных самостоятельно, не требуя физического подключения к компьютеру и не имея в момент фактического проведения авторизации логического соединения с защищаемой системой. 57

Управление доступом Программные средства управления доступом позволяют специфицировать и контролировать действия, которые пользователи или процессы в соответствии с полномочиями, назначенными им системой защиты, могут выполнять над информацией и другими ресурсами системы. Это основной механизм обеспечения целостности и конфиденциальности объектов в многопользовательских информационных системах. Имеется несколько уровней доступа к информационному объекту: • редактирование (удаление, добавление, изменение); • просмотр (чтение); 58 • запрет доступа.

Управление доступом Программные средства управления доступом позволяют специфицировать и контролировать действия, которые пользователи или процессы в соответствии с полномочиями, назначенными им системой защиты, могут выполнять над информацией и другими ресурсами системы. Это основной механизм обеспечения целостности и конфиденциальности объектов в многопользовательских информационных системах. Имеется несколько уровней доступа к информационному объекту: • редактирование (удаление, добавление, изменение); • просмотр (чтение); 58 • запрет доступа.

Протоколирование и сетевой аудит Протоколирование — это сбор и накопление информации о событиях, происходящих в информационной системе в процессе ее функционирования. Аудит — это анализ накопленной информации, проводимый оперативно или периодически (например, один раз в день). Реализация протоколирования и аудита в системах защиты преследует следующие основные цели: - обеспечение подотчетности пользователей и администраторов; - обеспечение возможности реконструкции последовательности событий; - обнаружение попыток нарушения информационной безопасности; - предоставление информации для выявления анализа 59 проблем.

Протоколирование и сетевой аудит Протоколирование — это сбор и накопление информации о событиях, происходящих в информационной системе в процессе ее функционирования. Аудит — это анализ накопленной информации, проводимый оперативно или периодически (например, один раз в день). Реализация протоколирования и аудита в системах защиты преследует следующие основные цели: - обеспечение подотчетности пользователей и администраторов; - обеспечение возможности реконструкции последовательности событий; - обнаружение попыток нарушения информационной безопасности; - предоставление информации для выявления анализа 59 проблем.

Принцип работы систем обнаружения нарушения информационной безопасности заключается в том, что отслеживаются аномалии сетевого трафика. Отклонения в большинстве случаев являются признаком сетевой атаки. Например, нетипичная длина сетевого пакета, неполная процедура установления соединения — все эти критерии фиксируются системами обнаружения атак (СОВ). У данного способа обнаружения атак был и остается один существенный недостаток — он имеет дело с уже свершившимися событиями, т. е. с уже реализованными атаками. Знания о совершенных несанкционированных действиях позволяют предотвратить повторение этих действий. 60

Принцип работы систем обнаружения нарушения информационной безопасности заключается в том, что отслеживаются аномалии сетевого трафика. Отклонения в большинстве случаев являются признаком сетевой атаки. Например, нетипичная длина сетевого пакета, неполная процедура установления соединения — все эти критерии фиксируются системами обнаружения атак (СОВ). У данного способа обнаружения атак был и остается один существенный недостаток — он имеет дело с уже свершившимися событиями, т. е. с уже реализованными атаками. Знания о совершенных несанкционированных действиях позволяют предотвратить повторение этих действий. 60

Экранирование Экран контролирует информационные потоки между узлами сети. Контроль потоков состоит в их фильтрации с выполнением некоторых преобразований. Фильтрация информационных потоков осуществляется межсетевыми экранами на основе набора правил, определяемых политикой безопасности организации. Межсетевые экраны производят логический анализ получаемой информации. При этом учитываются содержание информации, порт, через который поступил сетевой запрос, и т. д. 61

Экранирование Экран контролирует информационные потоки между узлами сети. Контроль потоков состоит в их фильтрации с выполнением некоторых преобразований. Фильтрация информационных потоков осуществляется межсетевыми экранами на основе набора правил, определяемых политикой безопасности организации. Межсетевые экраны производят логический анализ получаемой информации. При этом учитываются содержание информации, порт, через который поступил сетевой запрос, и т. д. 61

Шифрование Различают два основных метода шифрования: симметричный и асимметричный. В первом из них один и тот же ключ (хранящийся в секрете) используется и для шифрования, и для расшифровки данных. Во втором используются два ключа. Один из них, несекретный (он может публиковаться вместе с адресом пользователя), используется для шифрования сообщения, другой, секретный (известный только получателю) — для расшифровки. Криптография необходима для реализации трех сервисов безопасности: шифрования; контроля целостности и аутентификации. 62

Шифрование Различают два основных метода шифрования: симметричный и асимметричный. В первом из них один и тот же ключ (хранящийся в секрете) используется и для шифрования, и для расшифровки данных. Во втором используются два ключа. Один из них, несекретный (он может публиковаться вместе с адресом пользователя), используется для шифрования сообщения, другой, секретный (известный только получателю) — для расшифровки. Криптография необходима для реализации трех сервисов безопасности: шифрования; контроля целостности и аутентификации. 62

Электронная подпись Электронная цифровая подпись (ЭЦП) — реквизит электронного документа, предназначенный для зашиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе. 63

Электронная подпись Электронная цифровая подпись (ЭЦП) — реквизит электронного документа, предназначенный для зашиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе. 63

Алгоритм шифрования подписи должен определять секретный ключ пользователя, известный только владельцу ключа. Алгоритм проверки правильности подписи должен определять открытый ключ пользователя, известный абонентам-получателям. При таком подходе воспользоваться подписью может только владелец ключа, а проверить ее подлинность — любой абонент, которому передан открытый ключ, путем дешифрования сообщения этим ключом. 64

Алгоритм шифрования подписи должен определять секретный ключ пользователя, известный только владельцу ключа. Алгоритм проверки правильности подписи должен определять открытый ключ пользователя, известный абонентам-получателям. При таком подходе воспользоваться подписью может только владелец ключа, а проверить ее подлинность — любой абонент, которому передан открытый ключ, путем дешифрования сообщения этим ключом. 64

Антивирусная защита Классификация вирусов. Компьютерный вирус — это программа, способная к самостоятельному размножению и функционированию, и имеющая защитные механизмы от обнаружения и уничтожения. В настоящее время известно более 5000 программных вирусов, которые можно классифицировать по различным признакам. В зависимости от среды обитания вирусы подразделяются на сетевые, файловые и загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы инфицируют главным образом исполняемые файлы с расширениями СОМ и ЕХЕ. Загрузочные вирусы внедряются в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий программу загрузки системного диска. 65

Антивирусная защита Классификация вирусов. Компьютерный вирус — это программа, способная к самостоятельному размножению и функционированию, и имеющая защитные механизмы от обнаружения и уничтожения. В настоящее время известно более 5000 программных вирусов, которые можно классифицировать по различным признакам. В зависимости от среды обитания вирусы подразделяются на сетевые, файловые и загрузочные. Сетевые вирусы распространяются по различным компьютерным сетям. Файловые вирусы инфицируют главным образом исполняемые файлы с расширениями СОМ и ЕХЕ. Загрузочные вирусы внедряются в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий программу загрузки системного диска. 65

По способу заражения вирусы делятся на резидентные и нерезидентные. Резидентные вирусы при заражении компьютера помещаются в оперативную память. Они перехватывают обращения операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п. ) и внедряются в них. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время. 66

По способу заражения вирусы делятся на резидентные и нерезидентные. Резидентные вирусы при заражении компьютера помещаются в оперативную память. Они перехватывают обращения операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п. ) и внедряются в них. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время. 66

По особенностям алгоритма вирусы трудно классифицировать из-за большого разнообразия, можно лишь выделить основные типы: • простейшие вирусы (вирусы-паразиты) изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены; • вирусы-репликаторы (черви) распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии. Вирусы-черви не изменяют содержимое файлов, однако они очень опасны, так как уменьшают пропускную способность сети и замедляют работу серверов; • вирусы-невидимки (стелс-вирусы) очень трудно обнаруживаются и обезвреживаются, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо 67 своего тела незараженные участки диска;

По особенностям алгоритма вирусы трудно классифицировать из-за большого разнообразия, можно лишь выделить основные типы: • простейшие вирусы (вирусы-паразиты) изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены; • вирусы-репликаторы (черви) распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии. Вирусы-черви не изменяют содержимое файлов, однако они очень опасны, так как уменьшают пропускную способность сети и замедляют работу серверов; • вирусы-невидимки (стелс-вирусы) очень трудно обнаруживаются и обезвреживаются, так как они перехватывают обращения операционной системы к пораженным файлам и секторам дисков и подставляют вместо 67 своего тела незараженные участки диска;

• вирусы-мутанты содержат алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов; • квазивирусные, или «троянские» , программы не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков или собирают на компьютере информацию, не подлежащую разглашению. Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с носителя информации, содержащего вирус. 68

• вирусы-мутанты содержат алгоритмы шифровки-расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов; • квазивирусные, или «троянские» , программы не способны к самораспространению, но очень опасны, так как, маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков или собирают на компьютере информацию, не подлежащую разглашению. Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с носителя информации, содержащего вирус. 68

Основные признаки появления вирусов: • медленная работа компьютера, частые зависания и сбои; • исчезновение файлов и каталогов или искажение их содержимого; • изменение размера, даты и времени модификации файлов; • значительное увеличение количества файлов на диске; • уменьшение размера свободной оперативной памяти; • вывод на экран непредусмотренных сообщений или звуковых сигналов. 69

Основные признаки появления вирусов: • медленная работа компьютера, частые зависания и сбои; • исчезновение файлов и каталогов или искажение их содержимого; • изменение размера, даты и времени модификации файлов; • значительное увеличение количества файлов на диске; • уменьшение размера свободной оперативной памяти; • вывод на экран непредусмотренных сообщений или звуковых сигналов. 69

Классификация антивирусных программ. Антивирусные программы подразделяются на несколько видов: детекторы, доктора (фаги), ревизоры, доктора-ревизоры, фильтры и вакцины (иммунизаторы). Программы- детекторы позволяют обнаруживать файлы, зараженные одним из известных вирусов. Эти программы проверяют файлы на указанном пользователем логическом диске на наличие в них специфической для данного вируса комбинации байтов. При ее обнаружении в каком-либо файле на экран выводится соответствующее сообщение. Большинство программ-детектров имеют режимы лечения или уничтожения зараженных файлов. Программы-детекторы, как правило, не способны обнаруживать в памяти компьютера «невидимые» вирусы. 70

Классификация антивирусных программ. Антивирусные программы подразделяются на несколько видов: детекторы, доктора (фаги), ревизоры, доктора-ревизоры, фильтры и вакцины (иммунизаторы). Программы- детекторы позволяют обнаруживать файлы, зараженные одним из известных вирусов. Эти программы проверяют файлы на указанном пользователем логическом диске на наличие в них специфической для данного вируса комбинации байтов. При ее обнаружении в каком-либо файле на экран выводится соответствующее сообщение. Большинство программ-детектров имеют режимы лечения или уничтожения зараженных файлов. Программы-детекторы, как правило, не способны обнаруживать в памяти компьютера «невидимые» вирусы. 70

Программы-ревизоры запоминают сведения о состоянии системы (до заражения), после чего на всех последующих этапах работы программа-ревизор сравнивает характеристики программ и системных областей дисков с исходным состоянием и сообщает пользователю о выявленных несоответствиях. Как правило, сравнение состояний производится сразу после загрузки операционной системы. При сравнении проверяются длина файла, контрольная сумма файла, дата и время последней модификации. Многие программы-ревизоры могут отличать изменения в файлах, сделанные пользователем, от изменений, вносимых вирусом, так как вирусы обычно производят одинаковые изменения в разных программных файлах. 71

Программы-ревизоры запоминают сведения о состоянии системы (до заражения), после чего на всех последующих этапах работы программа-ревизор сравнивает характеристики программ и системных областей дисков с исходным состоянием и сообщает пользователю о выявленных несоответствиях. Как правило, сравнение состояний производится сразу после загрузки операционной системы. При сравнении проверяются длина файла, контрольная сумма файла, дата и время последней модификации. Многие программы-ревизоры могут отличать изменения в файлах, сделанные пользователем, от изменений, вносимых вирусом, так как вирусы обычно производят одинаковые изменения в разных программных файлах. 71

Программы-доктора, или фаги — программы, которые не только обнаруживают зараженные файлы и системные области дисков, но и «лечат» их в случае заражения. Вначале своей работы фаги ищут вирусы в оперативной памяти, уничтожают их, после чего переходят к «лечению» файлов. Среди фагов можно выделить полифаги, т. е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов. 72

Программы-доктора, или фаги — программы, которые не только обнаруживают зараженные файлы и системные области дисков, но и «лечат» их в случае заражения. Вначале своей работы фаги ищут вирусы в оперативной памяти, уничтожают их, после чего переходят к «лечению» файлов. Среди фагов можно выделить полифаги, т. е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов. 72

Программы-фильтры, или «сторожа» располагаются в оперативной памяти компьютера и перехватывают обращения к операционной системе, которые могут использоваться вирусами для размножения и нанесения вреда программной среде: • попытки коррекции загрузочных файлов; • изменение атрибутов файлов; • прямая запись на диск по абсолютному адресу; • запись в загрузочные сектора диска; • загрузка резидентной программы. При попытке какой-либо программы произвести указанные действия, «сторож» сообщает об этом пользователю и предлагает разрешить или запретить выполнение соответствующей операции. Программы-фильтры позволяют обнаружить вирус в программной среде на самых ранних этапах его существования, еще до размножения. 73

Программы-фильтры, или «сторожа» располагаются в оперативной памяти компьютера и перехватывают обращения к операционной системе, которые могут использоваться вирусами для размножения и нанесения вреда программной среде: • попытки коррекции загрузочных файлов; • изменение атрибутов файлов; • прямая запись на диск по абсолютному адресу; • запись в загрузочные сектора диска; • загрузка резидентной программы. При попытке какой-либо программы произвести указанные действия, «сторож» сообщает об этом пользователю и предлагает разрешить или запретить выполнение соответствующей операции. Программы-фильтры позволяют обнаружить вирус в программной среде на самых ранних этапах его существования, еще до размножения. 73

Программы-вакцины (или иммунизаторы) — резидентные программы, предотвращающие заражение файлов. Вакцины модифицируют программные файлы и диски таким образом, что это не отражается на их работе, но тот вирус, от которого производится вакцинация, считает эти программы или диски уже зараженными и поэтому в них не внедряется. 74

Программы-вакцины (или иммунизаторы) — резидентные программы, предотвращающие заражение файлов. Вакцины модифицируют программные файлы и диски таким образом, что это не отражается на их работе, но тот вирус, от которого производится вакцинация, считает эти программы или диски уже зараженными и поэтому в них не внедряется. 74

Антивирусные программы. Наиболее популярными в России антивирусными программами являются ADinf, Dr Web, Aidtest, Norton Antivirus, Symantec Antivirus, Антивирус Касперского (AVP). Norton Antivirus — одна из самых известных в мире антивирусных программ — производится американской компанией Symantec. Программа неоднократно занимала призовые места в крупнейших международных антивирусных тестах. Для корпоративных сетей компанией выпускается специальная версия Symantec Anti Virus. К числу программ-ревизоров файловых систем относится широко распространенная в России программа Adinf фирмы «Диалог-Наука» . Aidstest— антивирусная программа — сканер (полифаг). Автор Д. М. Лодзинский. Версии Aidstest регулярно обновляются и пополняются информацией о новых виру75 сах.

Антивирусные программы. Наиболее популярными в России антивирусными программами являются ADinf, Dr Web, Aidtest, Norton Antivirus, Symantec Antivirus, Антивирус Касперского (AVP). Norton Antivirus — одна из самых известных в мире антивирусных программ — производится американской компанией Symantec. Программа неоднократно занимала призовые места в крупнейших международных антивирусных тестах. Для корпоративных сетей компанией выпускается специальная версия Symantec Anti Virus. К числу программ-ревизоров файловых систем относится широко распространенная в России программа Adinf фирмы «Диалог-Наука» . Aidstest— антивирусная программа — сканер (полифаг). Автор Д. М. Лодзинский. Версии Aidstest регулярно обновляются и пополняются информацией о новых виру75 сах.

Программа-полифаг Doctor Web (Россия) предназначена прежде всего для борьбы с полиморфными вирусами, вирусами-мутантами. Программа может определять файлы, зараженные новыми, неизвестными вирусами, проникая в зашифрованные и упакованные файлы. Это достигается благодаря наличию достаточно мощного эвристического анализатора. Одним из наиболее распространенных антивирусных средств является система AVP (Anti. Viral Toolkit Pro), созданная в России «Лабораторией Касперского» . Система имеет одну из самых больших вирусных баз данных. Постоянное пополнение этой базы позволяет системе обнаруживать практически все полиморфные вирусы, предоставляет пользователю защиту от троянских и шпионских программ. 76

Программа-полифаг Doctor Web (Россия) предназначена прежде всего для борьбы с полиморфными вирусами, вирусами-мутантами. Программа может определять файлы, зараженные новыми, неизвестными вирусами, проникая в зашифрованные и упакованные файлы. Это достигается благодаря наличию достаточно мощного эвристического анализатора. Одним из наиболее распространенных антивирусных средств является система AVP (Anti. Viral Toolkit Pro), созданная в России «Лабораторией Касперского» . Система имеет одну из самых больших вирусных баз данных. Постоянное пополнение этой базы позволяет системе обнаруживать практически все полиморфные вирусы, предоставляет пользователю защиту от троянских и шпионских программ. 76

К основным недостаткам антивирусных средств следует отнести необходимость постоянного обновления вирусных баз. 77

К основным недостаткам антивирусных средств следует отнести необходимость постоянного обновления вирусных баз. 77