lec_FW1.ppt

- Количество слайдов: 20

СЕТЕВОЕ ЭКРАНИРОВАНИЕ БРАНДМАУЭР FIREWALL

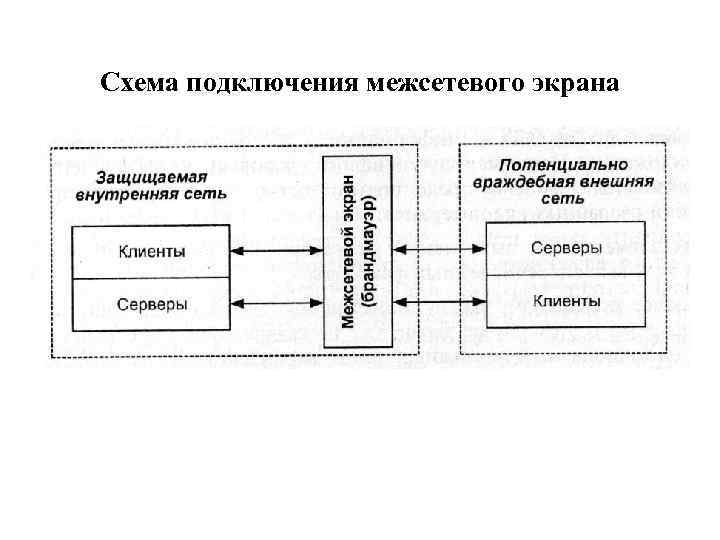

Схема подключения межсетевого экрана

FW может выполнять две группы функций: 1) фильтрация проходящихчерез него информационных потоков; 2) посредничество при реализации межсетевых соединений. Комплексный FW должен иметь возможность анализа и использования следующих элементов: • Информации о соединениях — информации от всех семи уровней в пакете. • Истории соединений — информации, полученной от предыдущих соединений. • Состояния уровня приложения — информации о состоянии, полученной из других приложений. • Агрегирующих элементов — вычислений разнообразных выражений, основанных на всех вышеперечисленных факторах.

Фильтрация трафика

Каждый из фильтров предназначен для интерпретации отдельных правил фильтрации путем выполнения следующих стадий: 1. Анализа информации по заданным в интерпретируемых правилах критериям, например, по адресам получателя и отправителя или по типу приложения, для которого эта информация предназначена. 2. Принятия на основе интерпретируемых правил одного из следующих решений: • не пропустить данные; • обработать данные от имени получателя и возвратить результат отправителю; • передать данные на следующий фильтр для продолжения анализа; • пропустить данные, игнорируя следующие фильтры.

В качестве критериев анализа информационного потока могут использоваться следующие параметры: • служебные поля пакетов сообщений, содержащие сетевые адреса, идентификаторы, адреса интерфейсов, номера портов и другие значимые данные; • непосредственное содержимое пакетов сообщений, проверяемое, например, на наличие компьютерных вирусов; • внешние характеристики потока информации, например, временные, частотные характеристики, объем данных и т. д.

Выполнение функций посредничества Функции программ-посредников (экранирующих агентов): • идентификацию и аутентификацию пользователей; • проверку подлинности передаваемых данных; • разграничение доступа к ресурсам внутренней сети; • разграничение доступа к ресурсам внешней сети; • фильтрацию и преобразование потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации; • трансляцию внутренних сетевых адресов для исходящих пакетов сообщений; • регистрацию событий, реагирование на задаваемые события, а также анализ зарегистрированной информации и генерацию отчетов; • кэширование данных, запрашиваемых из внешней сети.

Особенности межсетевого экранирования на различных уровнях модели OSI

Типы межсетевых экранов, функционирующих на отдельных уровнях модели OSI

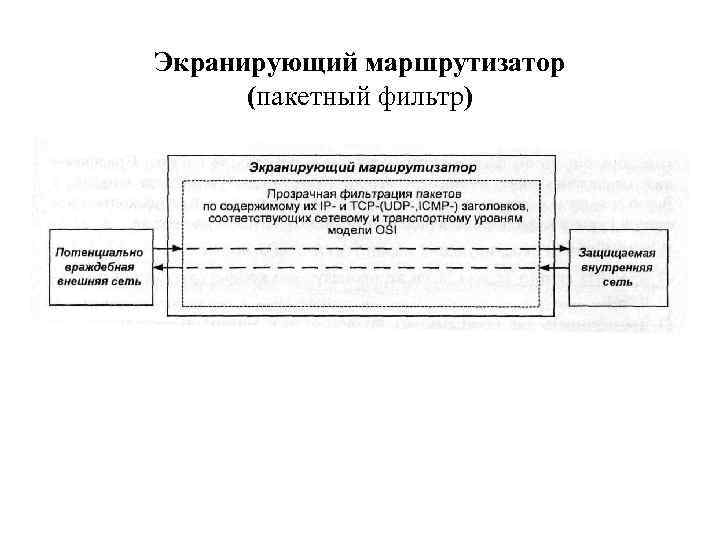

Экранирующий маршрутизатор (пакетный фильтр)

Для принятия решения анализируются заголовки пакетов сетевого и транспортного уровней. В качестве анализируемых полей IР- и ТСР (UDР)-заголовков каждого пакета выступают: • адрес отправителя; • адрес получателя; • тип пакета; • флаг фрагментации пакета; • номер порта источника; • номер порта получателя.

К достоинствам экранирующих маршрутизаторов относятся: • простота самого экрана, а также процедур его конфигурирования и установки; • прозрачность для программных приложений и минимальное влияние на производительность сети; • низкая стоимость, обусловленная тем, что любой маршрутизатор в той или иной степени представляет возможность фильтрации пакетов. Недостатки экранирующих маршрутизаторов: • не поддерживают многие необходимые функции защиты, например, аутентификацию конечных узлов, криптографическое закрытие пакетов сообщений, а также проверку их целостности и подлинности; • уязвимы для таких распространенных сетевых атак, как подделка исходных адресов и несанкционированное изменение содержимого пакетов сообщений.

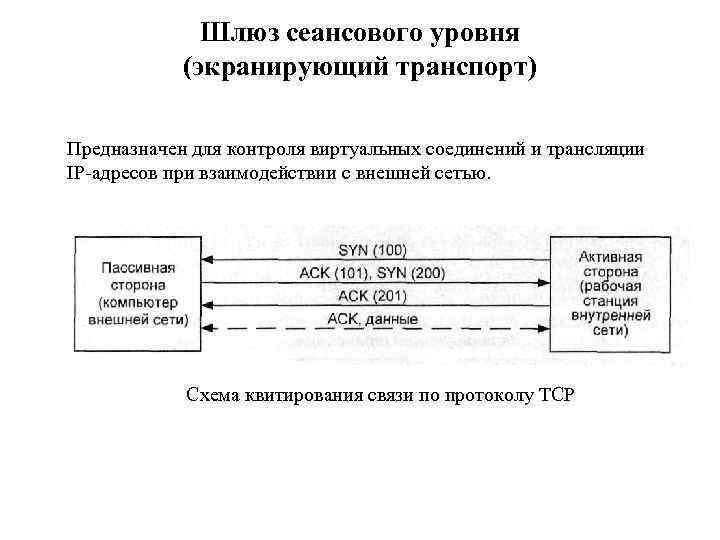

Шлюз сеансового уровня (экранирующий транспорт) Предназначен для контроля виртуальных соединений и трансляции IР-адресов при взаимодействии с внешней сетью. Схема квитирования связи по протоколу ТСР

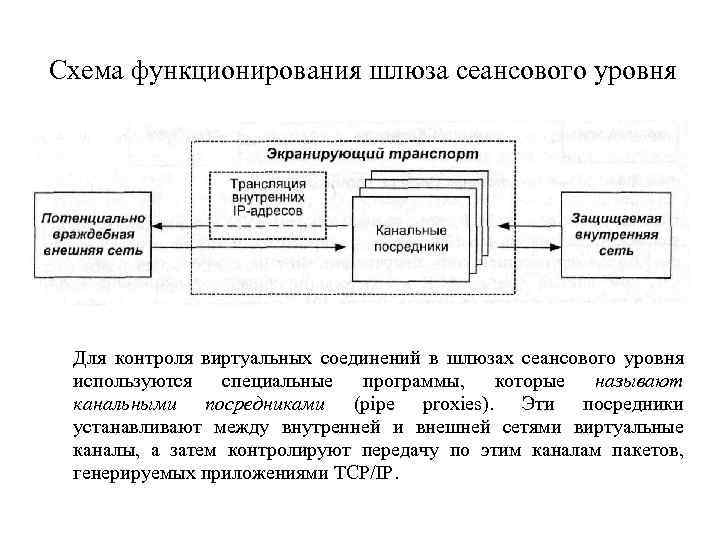

Схема функционирования шлюза сеансового уровня Для контроля виртуальных соединений в шлюзах сеансового уровня используются специальные программы, которые называют канальными посредниками (рiре рrохiеs). Эти посредники устанавливают между внутренней и внешней сетями виртуальные каналы, а затем контролируют передачу по этим каналам пакетов, генерируемых приложениями ТСР/IР.

Шлюз сеансового уровня дополняет экранирующий маршрутизатор функциями контроля виртуальных соединений и трансляции внутренних IР-адресов. Недостатки у шлюза сеансового уровня: • не обеспечивается контроль и защита содержимого пакетов сообщений; • не поддерживаются аутентификация пользователей и конечных узлов, а также другие функции защиты локальной сети. Поэтому шлюз сеансового уровня применяют как дополнение к прикладному шлюзу.

Прикладной шлюз (экранирующий шлюз) Функции защиты: • идентификация и аутентификация пользователей при попытке установления соединений через брандмауэр; • проверка подлинности информации, передаваемой через шлюз; • разграничение доступа к ресурсам внутренней и внешней сетей; • фильтрация и преобразование потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации; • регистрация событий, реагирование на задаваемые события, а также анализ зарегистрированной информации и генерация отчетов; • кэширование данных, запрашиваемых из внешней сети.

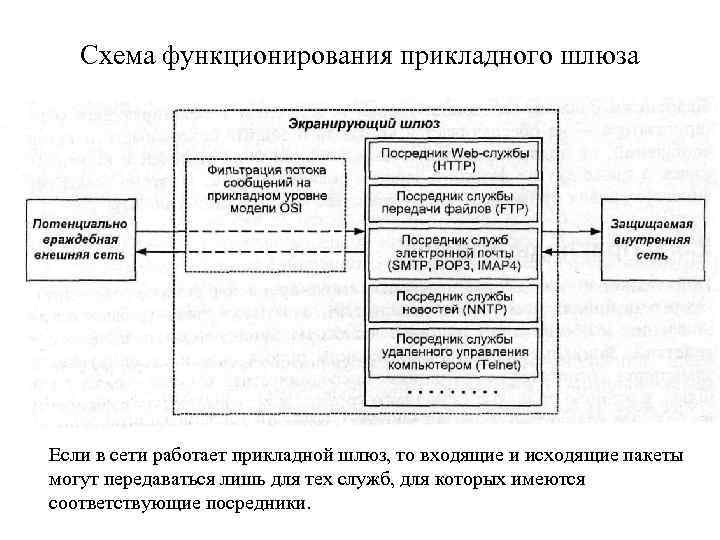

Схема функционирования прикладного шлюза Если в сети работает прикладной шлюз, то входящие и исходящие пакеты могут передаваться лишь для тех служб, для которых имеются соответствующие посредники.

Посредники прикладного шлюза обеспечивают проверку содержимого обрабатываемых пакетов. Они могут фильтровать отдельные виды команд или информации в сообщениях протоколов прикладного уровня, которые им поручено обслуживать. При настройке прикладного шлюза и описании правил фильтрации сообщений используются такие параметры, как: • название сервиса; • допустимый временной диапазон его использования; • ограничения на содержимое сообщений, связанных с данным сервисом; • компьютеры, с которых можно пользоваться сервисом; • идентификаторы пользователей; • схемы аутентификации и др.

Шлюз прикладного уровня обладает следующими важными достоинствами: • за счет возможности выполнения подавляющего большинства функций посредничества, обеспечивает наиболее высокий уровень защиты локальной сети; • защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, уменьшая тем самым вероятность проведения успешных атак, основанных на недостатках программного обеспечения; • при нарушении работоспособности прикладного шлюза блокируется сквозное прохождение пакетов между разделяемыми сетями, что не снижает безопасность защищаемой сети в случае возникновения отказов.

Недостатки прикладного шлюза: • высокая стоимость; • довольно большая сложность самого брандмауэра, а также процедур его установки и конфигурирования; . • высокие требования к производительности и ресурсоемкости компьютерной платформы; . • отсутствие "прозрачности" для пользователей и снижение пропускной способности при реализации межсетевых взаимодействий.

lec_FW1.ppt