0ab928b18dfb4866ef49296ef64790ed.ppt

- Количество слайдов: 65

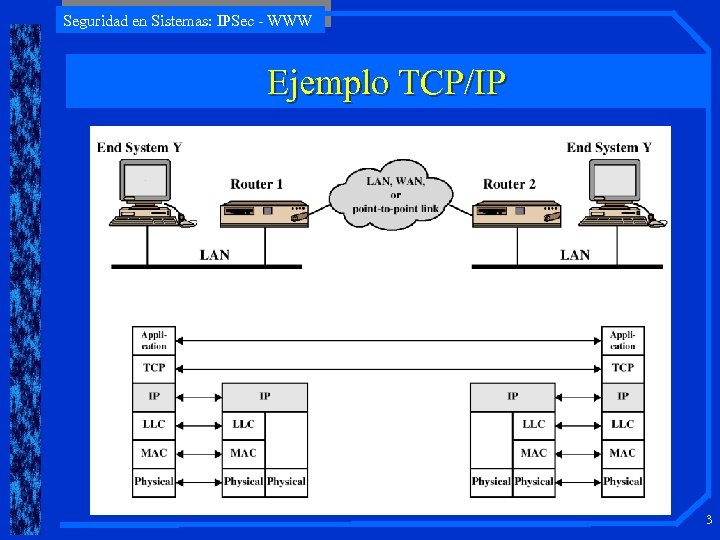

Seguridad en Sistemas: IPSec - WWW Ejemplo TCP/IP 3

Seguridad en Sistemas: IPSec - WWW Ejemplo TCP/IP 3

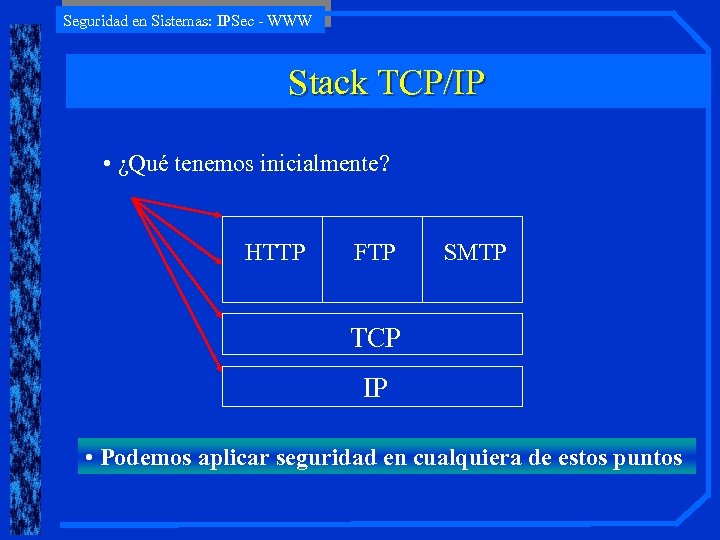

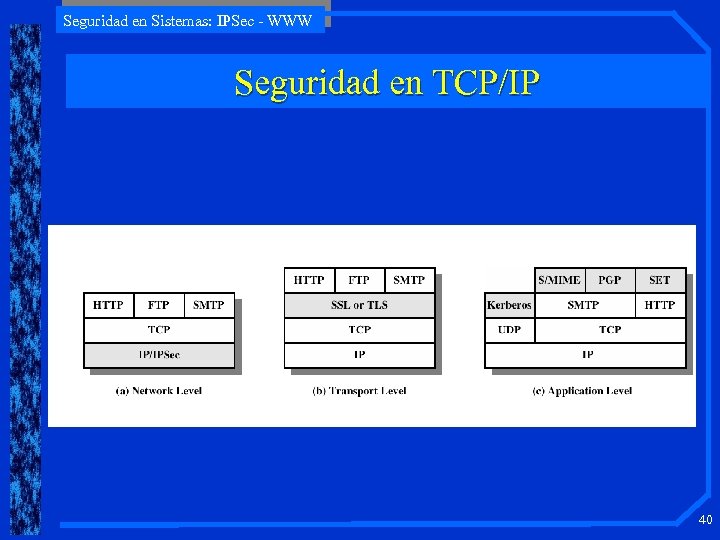

Seguridad en Sistemas: IPSec - WWW Stack TCP/IP • ¿Qué tenemos inicialmente? HTTP FTP SMTP TCP IP • Podemos aplicar seguridad en cualquiera de estos puntos

Seguridad en Sistemas: IPSec - WWW Stack TCP/IP • ¿Qué tenemos inicialmente? HTTP FTP SMTP TCP IP • Podemos aplicar seguridad en cualquiera de estos puntos

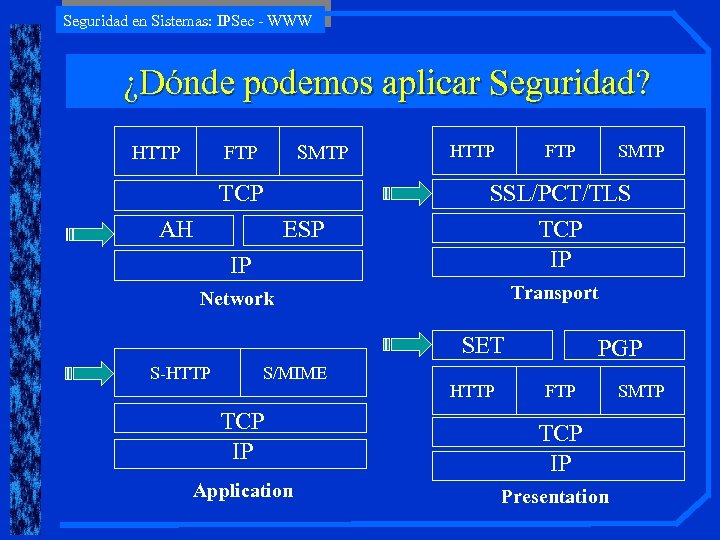

Seguridad en Sistemas: IPSec - WWW ¿Dónde podemos aplicar Seguridad? HTTP FTP SMTP TCP HTTP FTP SMTP IP SSL/PCT/TLS TCP IP Network Transport AH ESP SET S-HTTP S/MIME TCP IP Application HTTP PGP FTP TCP IP Presentation SMTP

Seguridad en Sistemas: IPSec - WWW ¿Dónde podemos aplicar Seguridad? HTTP FTP SMTP TCP HTTP FTP SMTP IP SSL/PCT/TLS TCP IP Network Transport AH ESP SET S-HTTP S/MIME TCP IP Application HTTP PGP FTP TCP IP Presentation SMTP

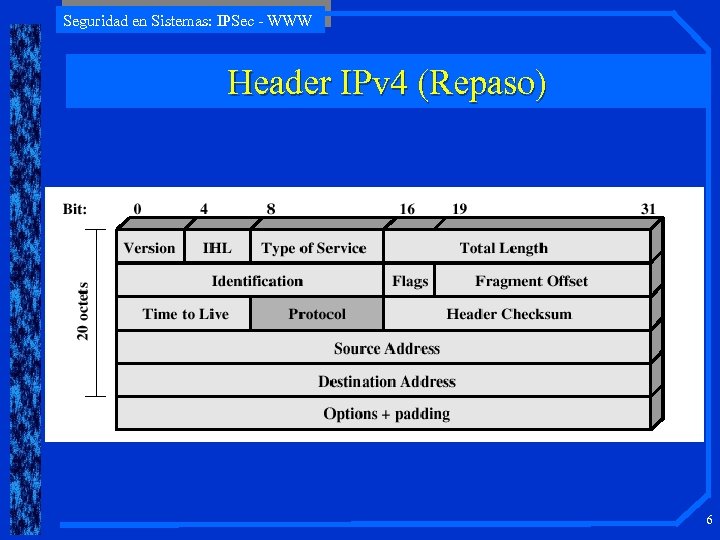

Seguridad en Sistemas: IPSec - WWW Header IPv 4 (Repaso) 6

Seguridad en Sistemas: IPSec - WWW Header IPv 4 (Repaso) 6

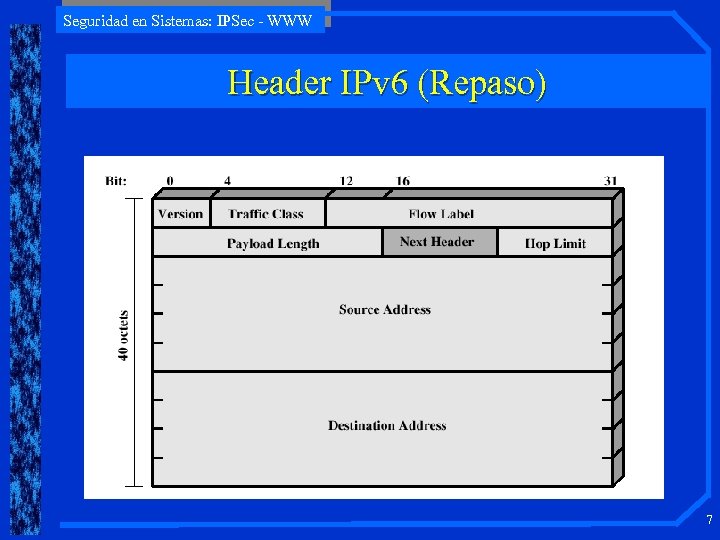

Seguridad en Sistemas: IPSec - WWW Header IPv 6 (Repaso) 7

Seguridad en Sistemas: IPSec - WWW Header IPv 6 (Repaso) 7

Seguridad en Sistemas: IPSec - WWW IP Security (Overview) IPSec no es un protocolo aislado. En vez de ello IPSec provee un conjunto de algoritmos de seguridad más un marco de trabajo que permite que dos entidades que se comunican usen cualquier algoritmo de seguridad apropiado. 8

Seguridad en Sistemas: IPSec - WWW IP Security (Overview) IPSec no es un protocolo aislado. En vez de ello IPSec provee un conjunto de algoritmos de seguridad más un marco de trabajo que permite que dos entidades que se comunican usen cualquier algoritmo de seguridad apropiado. 8

Seguridad en Sistemas: IPSec - WWW IP Security (Overview) • Aplicaciones de IPSec – Hacer segura la conectividad entre dos sucursales de una organización sobre Internet: VPN. – Hacer seguro el acceso remoto desde Internet. – Establecer conectividad extranet e intranet con otras organizaciones. – Mejorar la seguridad en e-commerce. – Mejorar la SET. 9

Seguridad en Sistemas: IPSec - WWW IP Security (Overview) • Aplicaciones de IPSec – Hacer segura la conectividad entre dos sucursales de una organización sobre Internet: VPN. – Hacer seguro el acceso remoto desde Internet. – Establecer conectividad extranet e intranet con otras organizaciones. – Mejorar la seguridad en e-commerce. – Mejorar la SET. 9

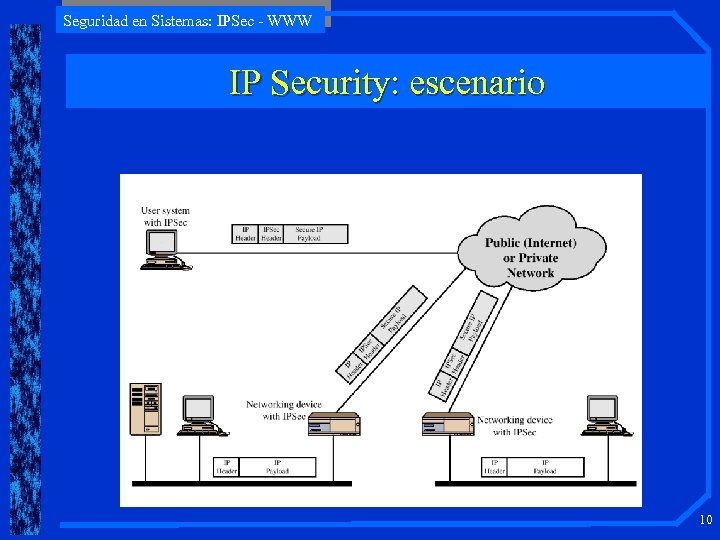

Seguridad en Sistemas: IPSec - WWW IP Security: escenario 10

Seguridad en Sistemas: IPSec - WWW IP Security: escenario 10

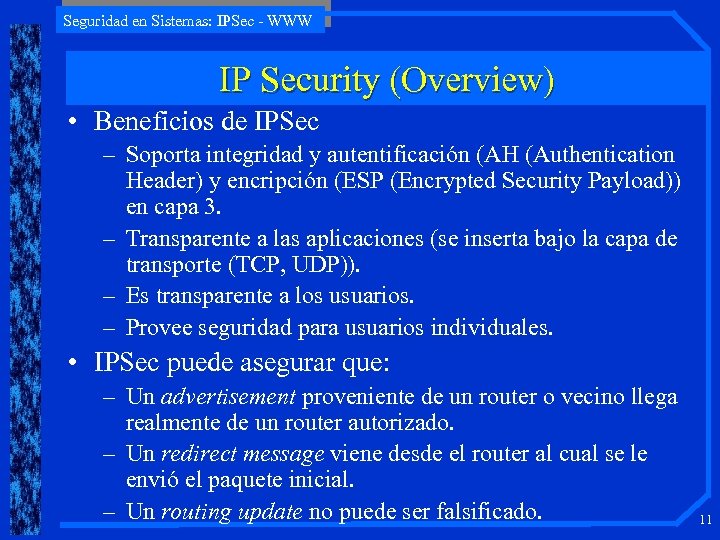

Seguridad en Sistemas: IPSec - WWW IP Security (Overview) • Beneficios de IPSec – Soporta integridad y autentificación (AH (Authentication Header) y encripción (ESP (Encrypted Security Payload)) en capa 3. – Transparente a las aplicaciones (se inserta bajo la capa de transporte (TCP, UDP)). – Es transparente a los usuarios. – Provee seguridad para usuarios individuales. • IPSec puede asegurar que: – Un advertisement proveniente de un router o vecino llega realmente de un router autorizado. – Un redirect message viene desde el router al cual se le envió el paquete inicial. – Un routing update no puede ser falsificado. 11

Seguridad en Sistemas: IPSec - WWW IP Security (Overview) • Beneficios de IPSec – Soporta integridad y autentificación (AH (Authentication Header) y encripción (ESP (Encrypted Security Payload)) en capa 3. – Transparente a las aplicaciones (se inserta bajo la capa de transporte (TCP, UDP)). – Es transparente a los usuarios. – Provee seguridad para usuarios individuales. • IPSec puede asegurar que: – Un advertisement proveniente de un router o vecino llega realmente de un router autorizado. – Un redirect message viene desde el router al cual se le envió el paquete inicial. – Un routing update no puede ser falsificado. 11

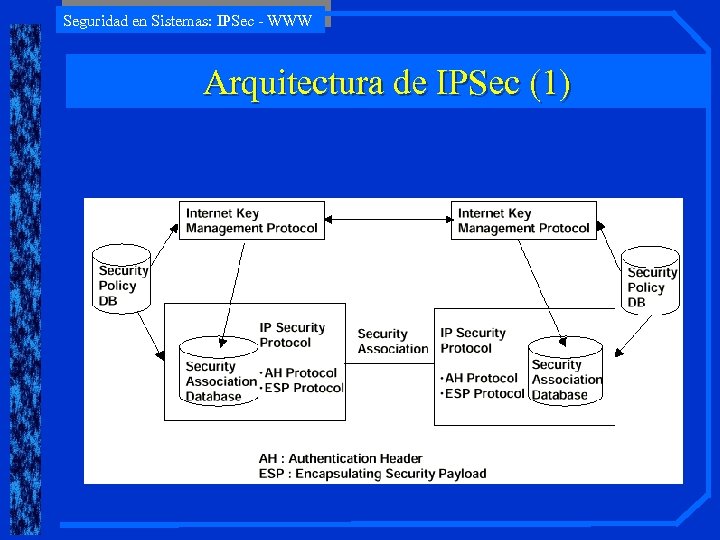

Seguridad en Sistemas: IPSec - WWW Arquitectura de IPSec (1)

Seguridad en Sistemas: IPSec - WWW Arquitectura de IPSec (1)

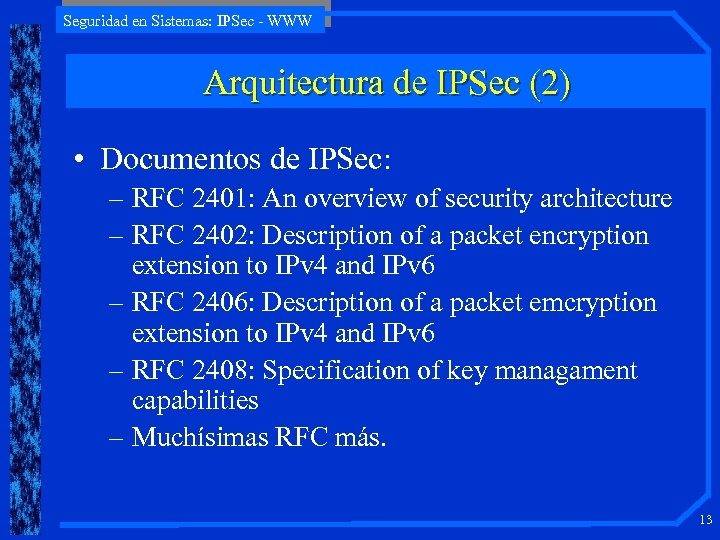

Seguridad en Sistemas: IPSec - WWW Arquitectura de IPSec (2) • Documentos de IPSec: – RFC 2401: An overview of security architecture – RFC 2402: Description of a packet encryption extension to IPv 4 and IPv 6 – RFC 2406: Description of a packet emcryption extension to IPv 4 and IPv 6 – RFC 2408: Specification of key managament capabilities – Muchísimas RFC más. 13

Seguridad en Sistemas: IPSec - WWW Arquitectura de IPSec (2) • Documentos de IPSec: – RFC 2401: An overview of security architecture – RFC 2402: Description of a packet encryption extension to IPv 4 and IPv 6 – RFC 2406: Description of a packet emcryption extension to IPv 4 and IPv 6 – RFC 2408: Specification of key managament capabilities – Muchísimas RFC más. 13

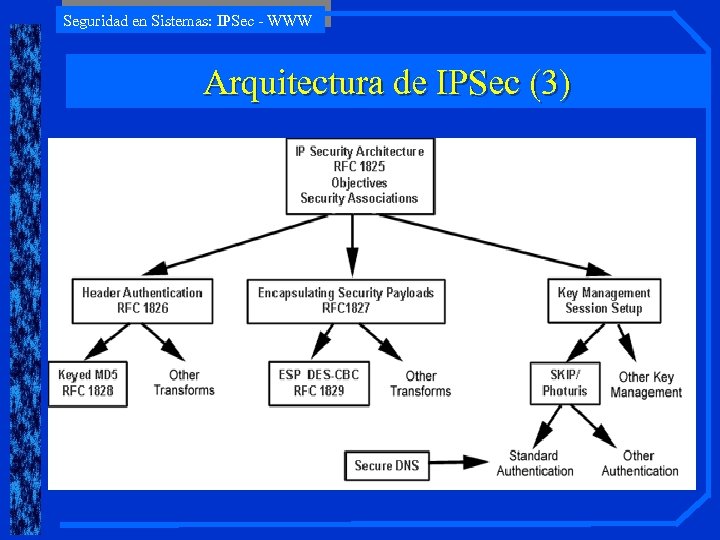

Seguridad en Sistemas: IPSec - WWW Arquitectura de IPSec (3)

Seguridad en Sistemas: IPSec - WWW Arquitectura de IPSec (3)

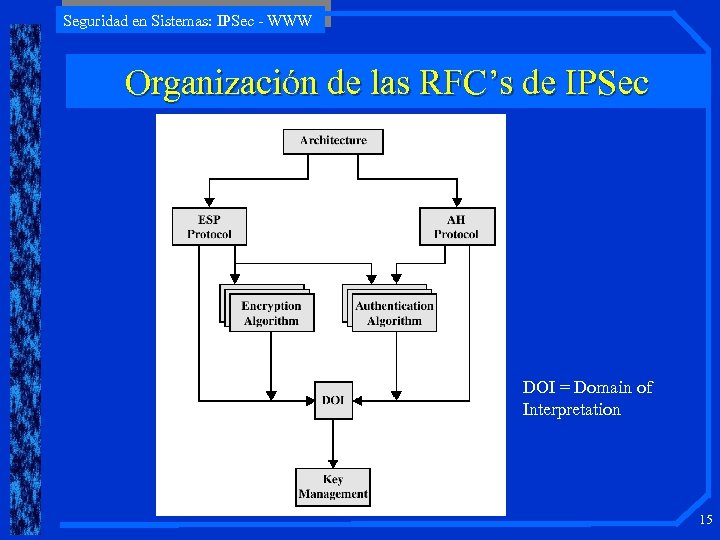

Seguridad en Sistemas: IPSec - WWW Organización de las RFC’s de IPSec DOI = Domain of Interpretation 15

Seguridad en Sistemas: IPSec - WWW Organización de las RFC’s de IPSec DOI = Domain of Interpretation 15

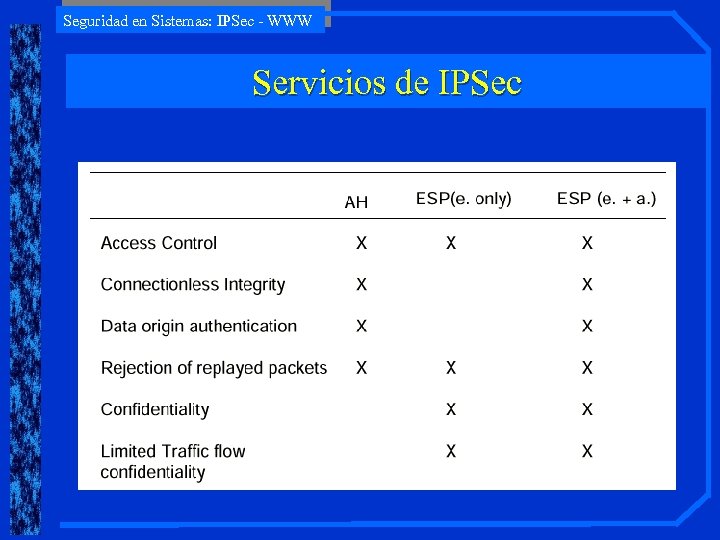

Seguridad en Sistemas: IPSec - WWW Servicios de IPSec • • • Control de Acceso. Integridad no orientada a conexión (connectionless). Autentificación del origen de los datos. Rechazo de paquetes reenviados (replay). Confidencialidad (encripción). Confidencialidad limitada sobre el flujo del tráfico. 16

Seguridad en Sistemas: IPSec - WWW Servicios de IPSec • • • Control de Acceso. Integridad no orientada a conexión (connectionless). Autentificación del origen de los datos. Rechazo de paquetes reenviados (replay). Confidencialidad (encripción). Confidencialidad limitada sobre el flujo del tráfico. 16

Seguridad en Sistemas: IPSec - WWW Security Associations (SA) • Concepto clave que aparece en los mecanismos de autenticidad y confidencialidad. • Es una relación de un solo sentido (one way) entre un emisor y un receptor. • Una SA se encuentra identificada por 3 parámetros: – Security Parameter Index (SPI) – Dirección IP Destino – Security Protocol Identifier 17

Seguridad en Sistemas: IPSec - WWW Security Associations (SA) • Concepto clave que aparece en los mecanismos de autenticidad y confidencialidad. • Es una relación de un solo sentido (one way) entre un emisor y un receptor. • Una SA se encuentra identificada por 3 parámetros: – Security Parameter Index (SPI) – Dirección IP Destino – Security Protocol Identifier 17

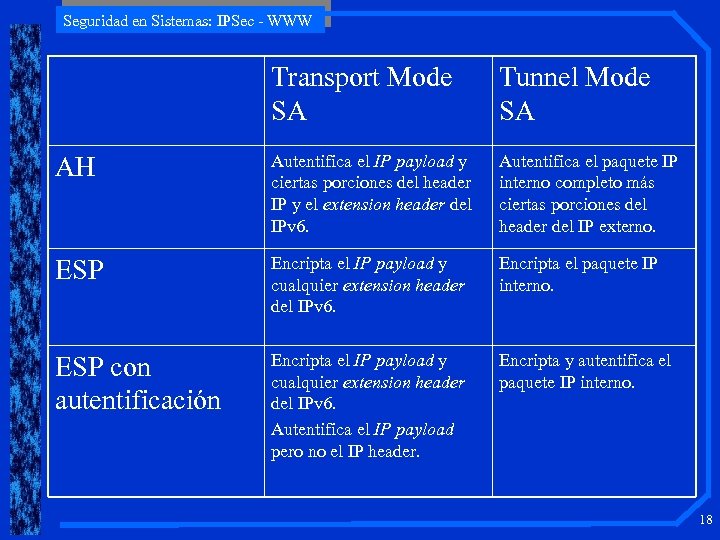

Seguridad en Sistemas: IPSec - WWW Transport Mode SA Tunnel Mode SA AH Autentifica el IP payload y ciertas porciones del header IP y el extension header del IPv 6. Autentifica el paquete IP interno completo más ciertas porciones del header del IP externo. ESP Encripta el IP payload y cualquier extension header del IPv 6. Encripta el paquete IP interno. ESP con autentificación Encripta el IP payload y cualquier extension header del IPv 6. Autentifica el IP payload pero no el IP header. Encripta y autentifica el paquete IP interno. 18

Seguridad en Sistemas: IPSec - WWW Transport Mode SA Tunnel Mode SA AH Autentifica el IP payload y ciertas porciones del header IP y el extension header del IPv 6. Autentifica el paquete IP interno completo más ciertas porciones del header del IP externo. ESP Encripta el IP payload y cualquier extension header del IPv 6. Encripta el paquete IP interno. ESP con autentificación Encripta el IP payload y cualquier extension header del IPv 6. Autentifica el IP payload pero no el IP header. Encripta y autentifica el paquete IP interno. 18

Seguridad en Sistemas: IPSec - WWW Servicios de IPSec

Seguridad en Sistemas: IPSec - WWW Servicios de IPSec

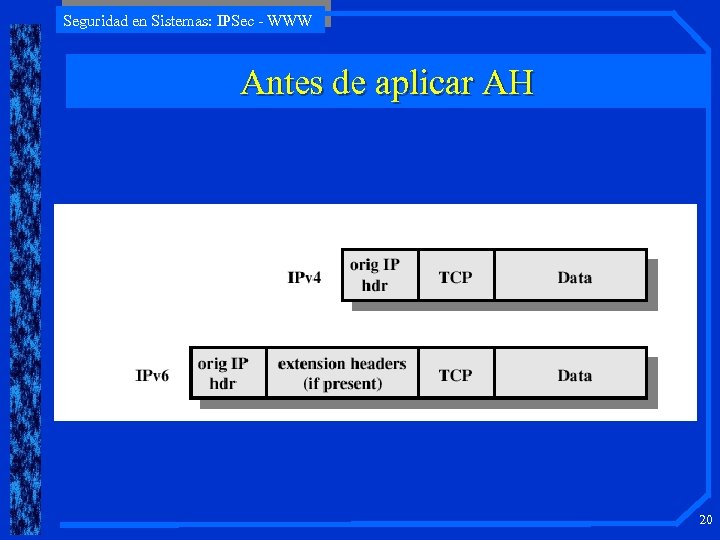

Seguridad en Sistemas: IPSec - WWW Antes de aplicar AH 20

Seguridad en Sistemas: IPSec - WWW Antes de aplicar AH 20

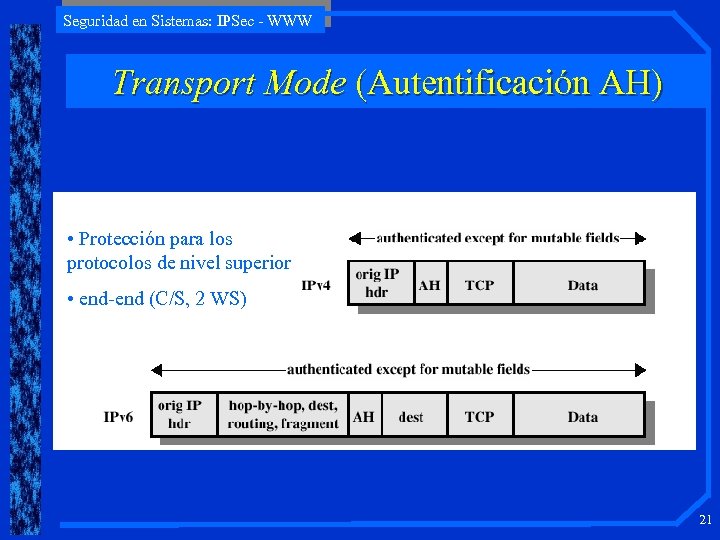

Seguridad en Sistemas: IPSec - WWW Transport Mode (Autentificación AH) • Protección para los protocolos de nivel superior • end-end (C/S, 2 WS) 21

Seguridad en Sistemas: IPSec - WWW Transport Mode (Autentificación AH) • Protección para los protocolos de nivel superior • end-end (C/S, 2 WS) 21

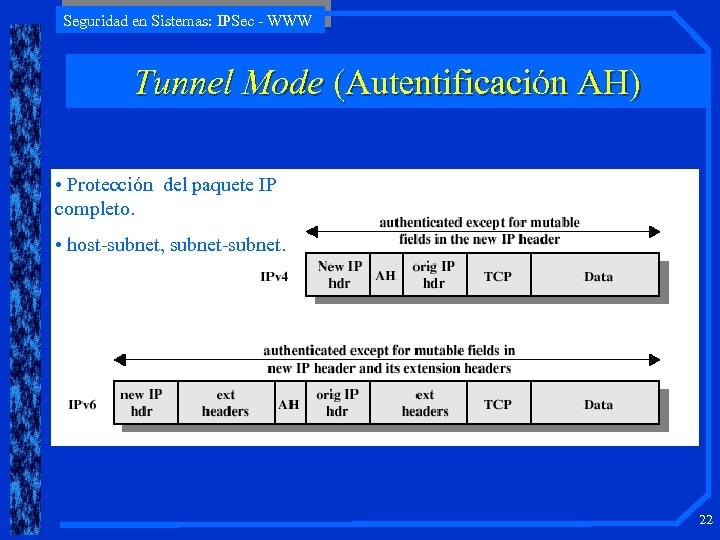

Seguridad en Sistemas: IPSec - WWW Tunnel Mode (Autentificación AH) • Protección del paquete IP completo. • host-subnet, subnet-subnet. 22

Seguridad en Sistemas: IPSec - WWW Tunnel Mode (Autentificación AH) • Protección del paquete IP completo. • host-subnet, subnet-subnet. 22

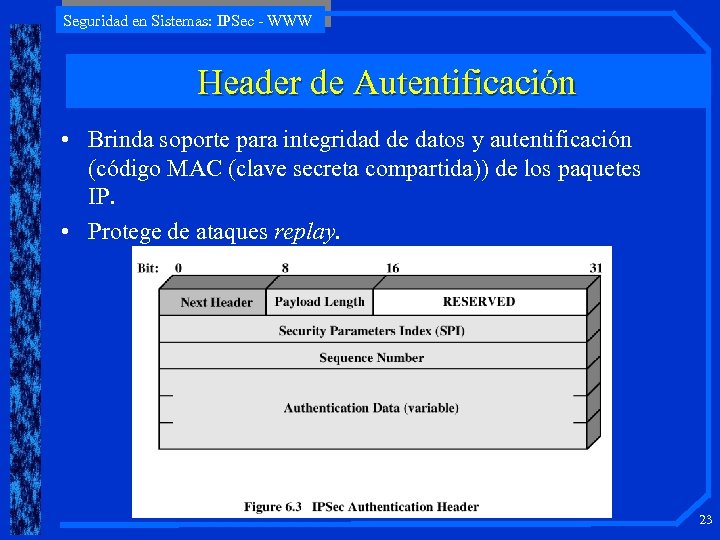

Seguridad en Sistemas: IPSec - WWW Header de Autentificación • Brinda soporte para integridad de datos y autentificación (código MAC (clave secreta compartida)) de los paquetes IP. • Protege de ataques replay. 23

Seguridad en Sistemas: IPSec - WWW Header de Autentificación • Brinda soporte para integridad de datos y autentificación (código MAC (clave secreta compartida)) de los paquetes IP. • Protege de ataques replay. 23

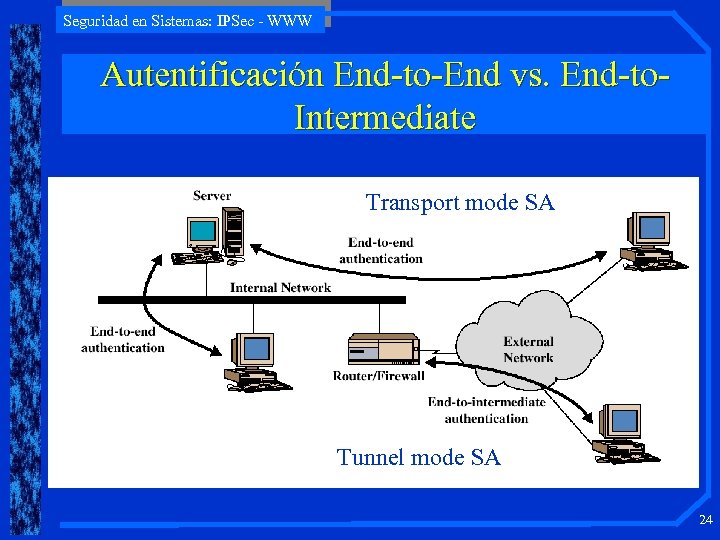

Seguridad en Sistemas: IPSec - WWW Autentificación End-to-End vs. End-to. Intermediate Transport mode SA Tunnel mode SA 24

Seguridad en Sistemas: IPSec - WWW Autentificación End-to-End vs. End-to. Intermediate Transport mode SA Tunnel mode SA 24

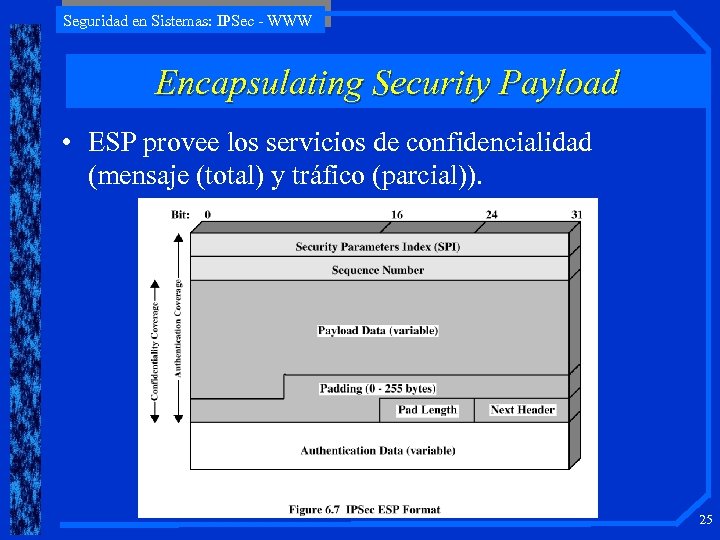

Seguridad en Sistemas: IPSec - WWW Encapsulating Security Payload • ESP provee los servicios de confidencialidad (mensaje (total) y tráfico (parcial)). 25

Seguridad en Sistemas: IPSec - WWW Encapsulating Security Payload • ESP provee los servicios de confidencialidad (mensaje (total) y tráfico (parcial)). 25

Seguridad en Sistemas: IPSec - WWW Algoritmos de Encripción y Autentificación • Encripción (long MAC default = 96 bits): – – – – Three-key triple DES (3 DES) RC 5 IDEA Three-key triple IDEA (3 IDEA) CAST Blowfish etc. (DOI) • Autentificación: – HMAC-MD 5 -96 – HMAC-SHA-1 -96 26

Seguridad en Sistemas: IPSec - WWW Algoritmos de Encripción y Autentificación • Encripción (long MAC default = 96 bits): – – – – Three-key triple DES (3 DES) RC 5 IDEA Three-key triple IDEA (3 IDEA) CAST Blowfish etc. (DOI) • Autentificación: – HMAC-MD 5 -96 – HMAC-SHA-1 -96 26

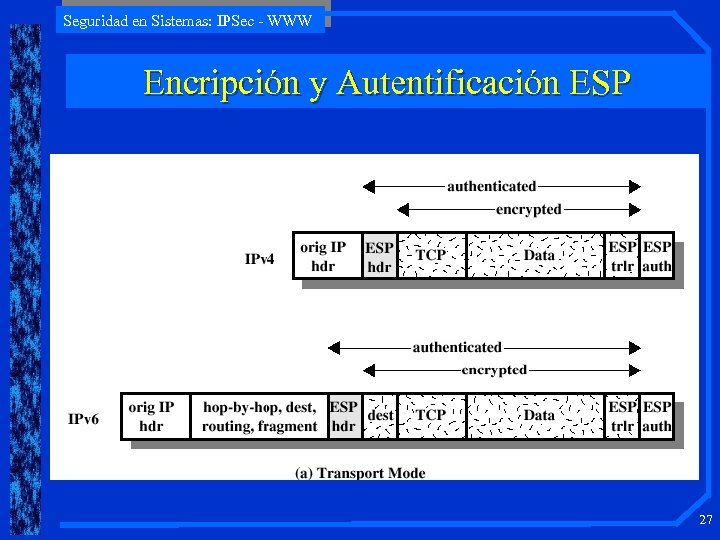

Seguridad en Sistemas: IPSec - WWW Encripción y Autentificación ESP 27

Seguridad en Sistemas: IPSec - WWW Encripción y Autentificación ESP 27

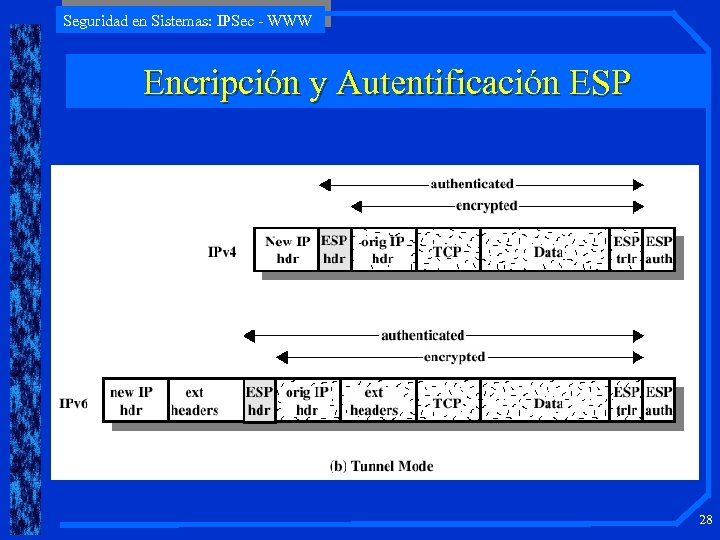

Seguridad en Sistemas: IPSec - WWW Encripción y Autentificación ESP 28

Seguridad en Sistemas: IPSec - WWW Encripción y Autentificación ESP 28

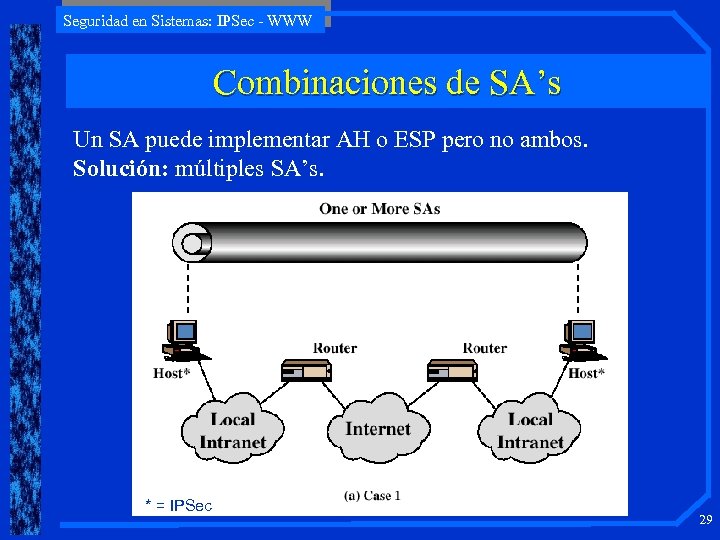

Seguridad en Sistemas: IPSec - WWW Combinaciones de SA’s Un SA puede implementar AH o ESP pero no ambos. Solución: múltiples SA’s. * = IPSec 29

Seguridad en Sistemas: IPSec - WWW Combinaciones de SA’s Un SA puede implementar AH o ESP pero no ambos. Solución: múltiples SA’s. * = IPSec 29

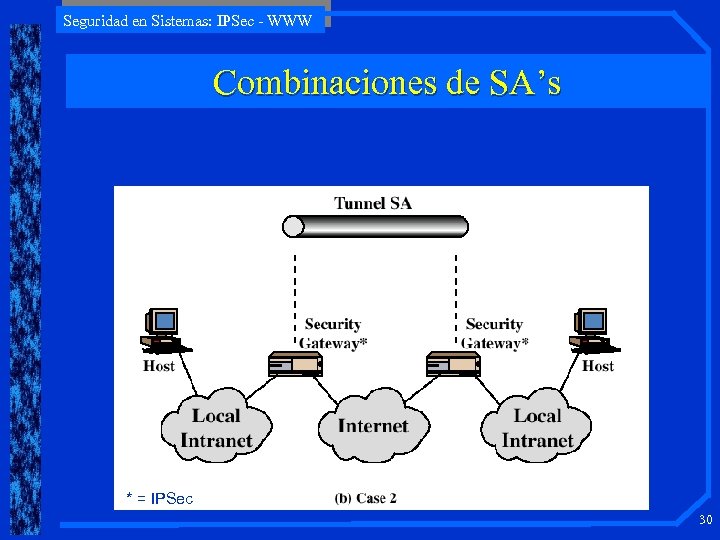

Seguridad en Sistemas: IPSec - WWW Combinaciones de SA’s * = IPSec 30

Seguridad en Sistemas: IPSec - WWW Combinaciones de SA’s * = IPSec 30

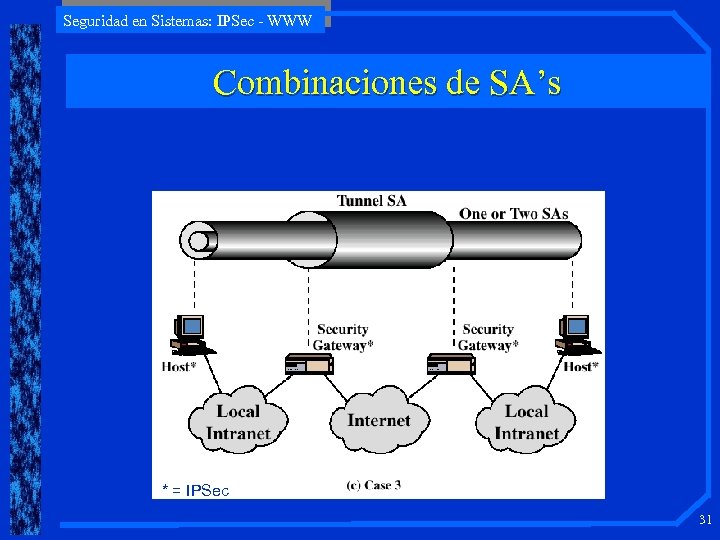

Seguridad en Sistemas: IPSec - WWW Combinaciones de SA’s * = IPSec 31

Seguridad en Sistemas: IPSec - WWW Combinaciones de SA’s * = IPSec 31

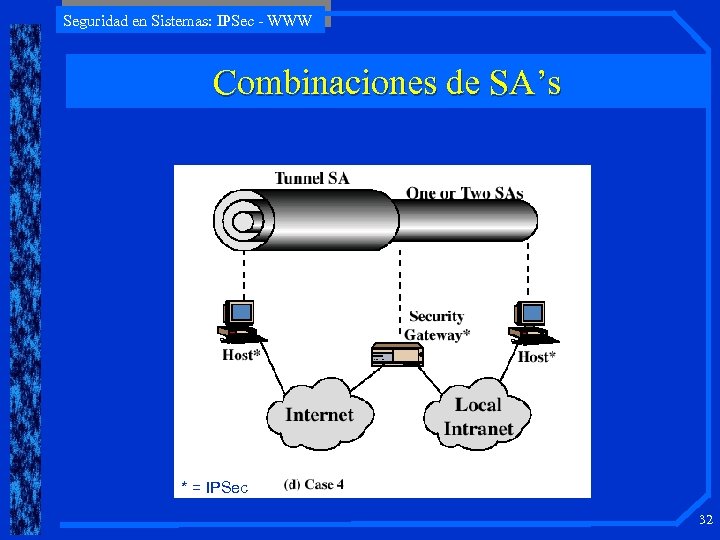

Seguridad en Sistemas: IPSec - WWW Combinaciones de SA’s * = IPSec 32

Seguridad en Sistemas: IPSec - WWW Combinaciones de SA’s * = IPSec 32

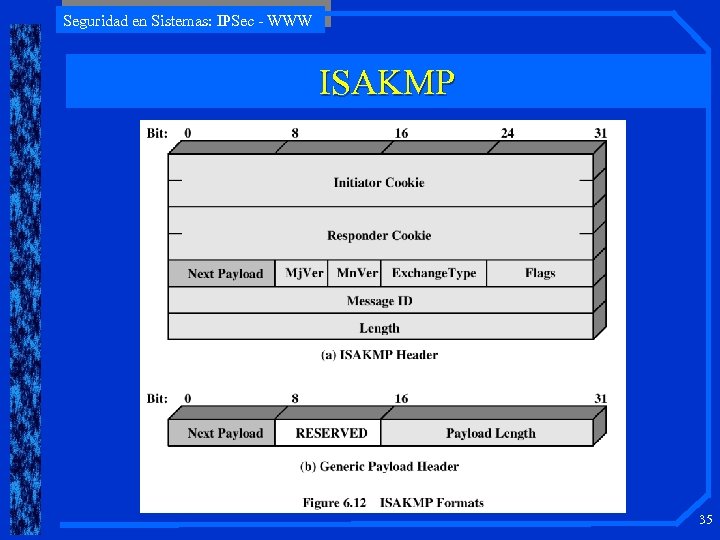

Seguridad en Sistemas: IPSec - WWW Manejo de Claves • Dos tipos: – Manual • Administrador. – Automatizada • Oakley Key Determination Protocol. – Manejo de claves. • Internet Security Association and Key Management Protocol (ISAKMP). – Protocolo de manejo asociado a las claves. 33

Seguridad en Sistemas: IPSec - WWW Manejo de Claves • Dos tipos: – Manual • Administrador. – Automatizada • Oakley Key Determination Protocol. – Manejo de claves. • Internet Security Association and Key Management Protocol (ISAKMP). – Protocolo de manejo asociado a las claves. 33

Seguridad en Sistemas: IPSec - WWW Oakley • Presenta tres métodos de autentificación: – Firma digital. – Criptografía de clave pública. – Criptografía de clave simétrica. • Características: – cookies. – DH para negociar grupos y para intercambio de claves públicas. – números random (defensa contra replay). – Autentifica el intercambio DH para evitar ataques Mi. M. 34

Seguridad en Sistemas: IPSec - WWW Oakley • Presenta tres métodos de autentificación: – Firma digital. – Criptografía de clave pública. – Criptografía de clave simétrica. • Características: – cookies. – DH para negociar grupos y para intercambio de claves públicas. – números random (defensa contra replay). – Autentifica el intercambio DH para evitar ataques Mi. M. 34

Seguridad en Sistemas: IPSec - WWW ISAKMP 35

Seguridad en Sistemas: IPSec - WWW ISAKMP 35

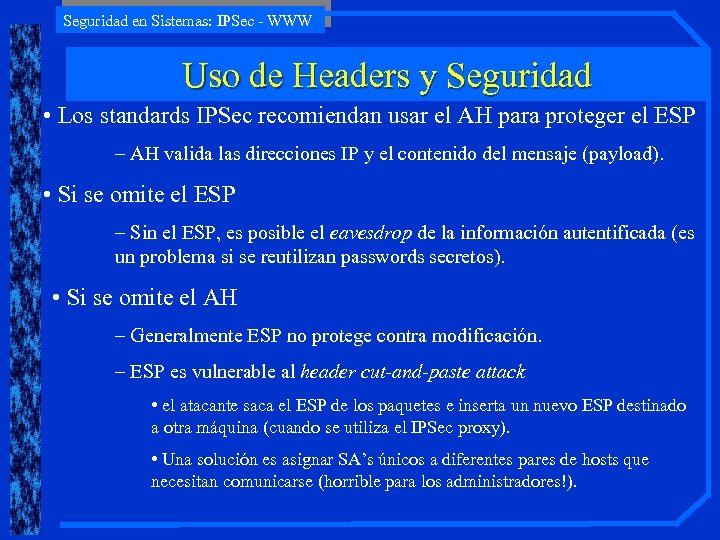

Seguridad en Sistemas: IPSec - WWW Uso de Headers y Seguridad • Los standards IPSec recomiendan usar el AH para proteger el ESP – AH valida las direcciones IP y el contenido del mensaje (payload). • Si se omite el ESP – Sin el ESP, es posible el eavesdrop de la información autentificada (es un problema si se reutilizan passwords secretos). • Si se omite el AH – Generalmente ESP no protege contra modificación. – ESP es vulnerable al header cut-and-paste attack • el atacante saca el ESP de los paquetes e inserta un nuevo ESP destinado a otra máquina (cuando se utiliza el IPSec proxy). • Una solución es asignar SA’s únicos a diferentes pares de hosts que necesitan comunicarse (horrible para los administradores!).

Seguridad en Sistemas: IPSec - WWW Uso de Headers y Seguridad • Los standards IPSec recomiendan usar el AH para proteger el ESP – AH valida las direcciones IP y el contenido del mensaje (payload). • Si se omite el ESP – Sin el ESP, es posible el eavesdrop de la información autentificada (es un problema si se reutilizan passwords secretos). • Si se omite el AH – Generalmente ESP no protege contra modificación. – ESP es vulnerable al header cut-and-paste attack • el atacante saca el ESP de los paquetes e inserta un nuevo ESP destinado a otra máquina (cuando se utiliza el IPSec proxy). • Una solución es asignar SA’s únicos a diferentes pares de hosts que necesitan comunicarse (horrible para los administradores!).

Seguridad en Sistemas: IPSec - WWW Lectura Recomendada • Comer, D. Internetworking with TCP/IP, Volume I: Principles, Protocols and Architecture. Prentice Hall, 1995. • Stevens, W. TCP/IP Illustrated, Volume 1: The Protocols. Addison-Wesley, 1994. • Stallings, W. Network Security Essentials. Capítulo 6. Prentice Hall, 2000. 37

Seguridad en Sistemas: IPSec - WWW Lectura Recomendada • Comer, D. Internetworking with TCP/IP, Volume I: Principles, Protocols and Architecture. Prentice Hall, 1995. • Stevens, W. TCP/IP Illustrated, Volume 1: The Protocols. Addison-Wesley, 1994. • Stallings, W. Network Security Essentials. Capítulo 6. Prentice Hall, 2000. 37

Seguridad en Sistemas: IPSec - WWW Consideraciones acerca de la Seguridad en la WWW • La web es una vidriera muy visible. • El software (complejo) detrás de los servers de web puede ocultar muchos problemas de seguridad. • Los servers de web son (relativamente) fáciles de configurar y administrar. • Los usuarios generalemente NO saben acerca de los riesgos que corren en el mundo www. 39

Seguridad en Sistemas: IPSec - WWW Consideraciones acerca de la Seguridad en la WWW • La web es una vidriera muy visible. • El software (complejo) detrás de los servers de web puede ocultar muchos problemas de seguridad. • Los servers de web son (relativamente) fáciles de configurar y administrar. • Los usuarios generalemente NO saben acerca de los riesgos que corren en el mundo www. 39

Seguridad en Sistemas: IPSec - WWW Seguridad en TCP/IP 40

Seguridad en Sistemas: IPSec - WWW Seguridad en TCP/IP 40

Seguridad en Sistemas: IPSec - WWW SSL y TLS: Historia • SSL (Secure Socket Layer) fue creado por Netscape. • SSLv 1 fue rápidamente reemplazado por SSLv 2. • SSLv 2 tiene algunos problemas de seguridad pero todavía se utiliza. • PCT fue la respuesta Micro. Soft a SSLv 2. Arregla algunos de los problemas de SSLv 2 pero fue reemplazado por SSLv 3. • El grupo de desarrollo de TLS (Transport Layer Security) se formó dentro del IETF. • La primer versión de TLS puede verse como SSLv 3. 1 41

Seguridad en Sistemas: IPSec - WWW SSL y TLS: Historia • SSL (Secure Socket Layer) fue creado por Netscape. • SSLv 1 fue rápidamente reemplazado por SSLv 2. • SSLv 2 tiene algunos problemas de seguridad pero todavía se utiliza. • PCT fue la respuesta Micro. Soft a SSLv 2. Arregla algunos de los problemas de SSLv 2 pero fue reemplazado por SSLv 3. • El grupo de desarrollo de TLS (Transport Layer Security) se formó dentro del IETF. • La primer versión de TLS puede verse como SSLv 3. 1 41

Seguridad en Sistemas: IPSec - WWW ¿Qué Problemas resuelve SSL? • Permite comunicaciones seguras entre dos computadoras siempre y cuando al menos una de ellas tenga un certificado confiable para la otra (evitando Mi. M). • Evita que los desarrolladores de aplicaciones tengan que enfrentar las complejidades y peligros del diseño de criptosistemas. • Soporta autentificación, encripción e intercambio de claves. • Conexiones confiables (integridad) vía funciones hash seguras. • Eficiente, extensible, fácil de integrar.

Seguridad en Sistemas: IPSec - WWW ¿Qué Problemas resuelve SSL? • Permite comunicaciones seguras entre dos computadoras siempre y cuando al menos una de ellas tenga un certificado confiable para la otra (evitando Mi. M). • Evita que los desarrolladores de aplicaciones tengan que enfrentar las complejidades y peligros del diseño de criptosistemas. • Soporta autentificación, encripción e intercambio de claves. • Conexiones confiables (integridad) vía funciones hash seguras. • Eficiente, extensible, fácil de integrar.

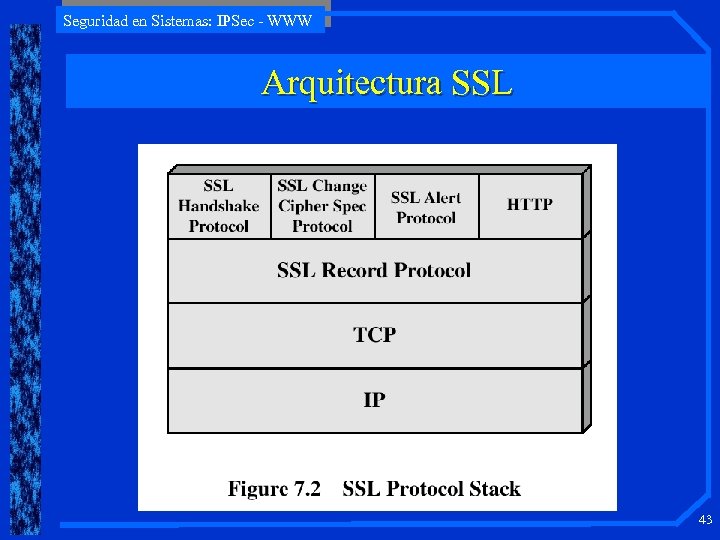

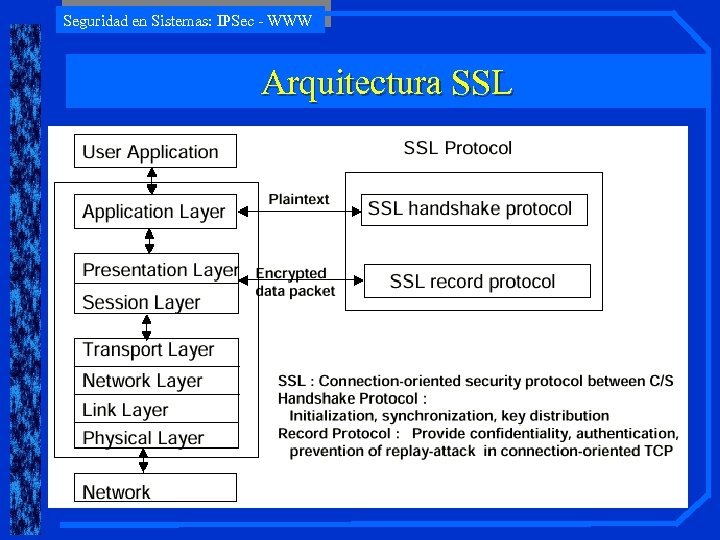

Seguridad en Sistemas: IPSec - WWW Arquitectura SSL 43

Seguridad en Sistemas: IPSec - WWW Arquitectura SSL 43

Seguridad en Sistemas: IPSec - WWW Arquitectura SSL

Seguridad en Sistemas: IPSec - WWW Arquitectura SSL

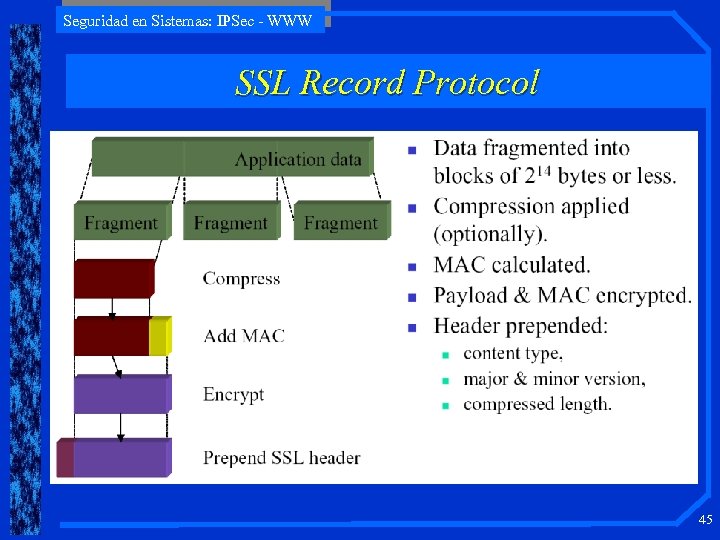

Seguridad en Sistemas: IPSec - WWW SSL Record Protocol 45

Seguridad en Sistemas: IPSec - WWW SSL Record Protocol 45

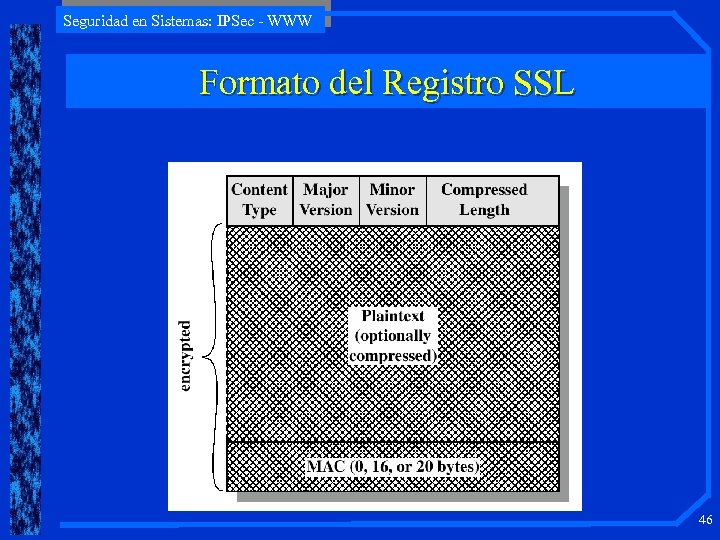

Seguridad en Sistemas: IPSec - WWW Formato del Registro SSL 46

Seguridad en Sistemas: IPSec - WWW Formato del Registro SSL 46

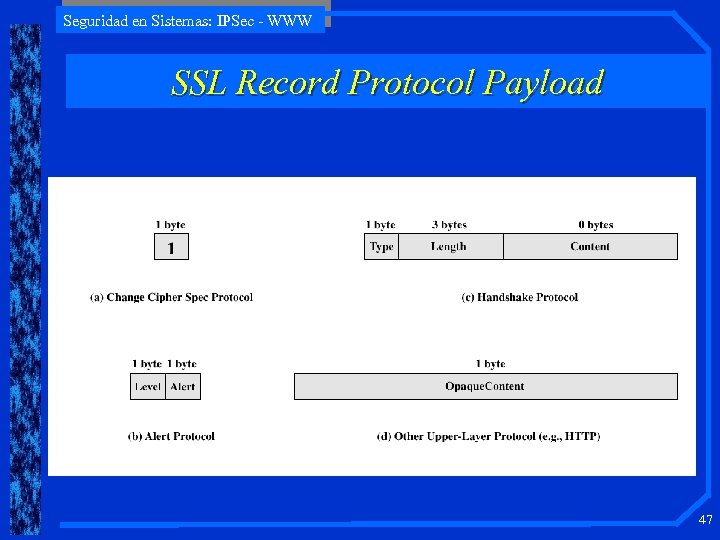

Seguridad en Sistemas: IPSec - WWW SSL Record Protocol Payload 47

Seguridad en Sistemas: IPSec - WWW SSL Record Protocol Payload 47

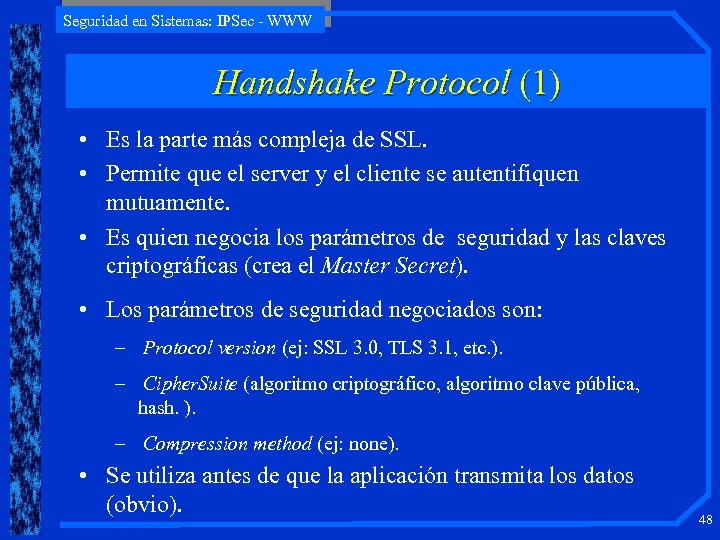

Seguridad en Sistemas: IPSec - WWW Handshake Protocol (1) • Es la parte más compleja de SSL. • Permite que el server y el cliente se autentifiquen mutuamente. • Es quien negocia los parámetros de seguridad y las claves criptográficas (crea el Master Secret). • Los parámetros de seguridad negociados son: – Protocol version (ej: SSL 3. 0, TLS 3. 1, etc. ). – Cipher. Suite (algoritmo criptográfico, algoritmo clave pública, hash. ). – Compression method (ej: none). • Se utiliza antes de que la aplicación transmita los datos (obvio). 48

Seguridad en Sistemas: IPSec - WWW Handshake Protocol (1) • Es la parte más compleja de SSL. • Permite que el server y el cliente se autentifiquen mutuamente. • Es quien negocia los parámetros de seguridad y las claves criptográficas (crea el Master Secret). • Los parámetros de seguridad negociados son: – Protocol version (ej: SSL 3. 0, TLS 3. 1, etc. ). – Cipher. Suite (algoritmo criptográfico, algoritmo clave pública, hash. ). – Compression method (ej: none). • Se utiliza antes de que la aplicación transmita los datos (obvio). 48

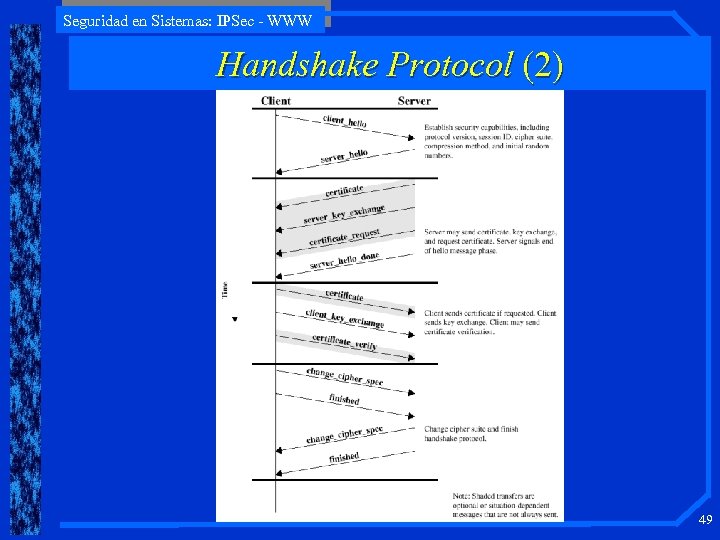

Seguridad en Sistemas: IPSec - WWW Handshake Protocol (2) 49

Seguridad en Sistemas: IPSec - WWW Handshake Protocol (2) 49

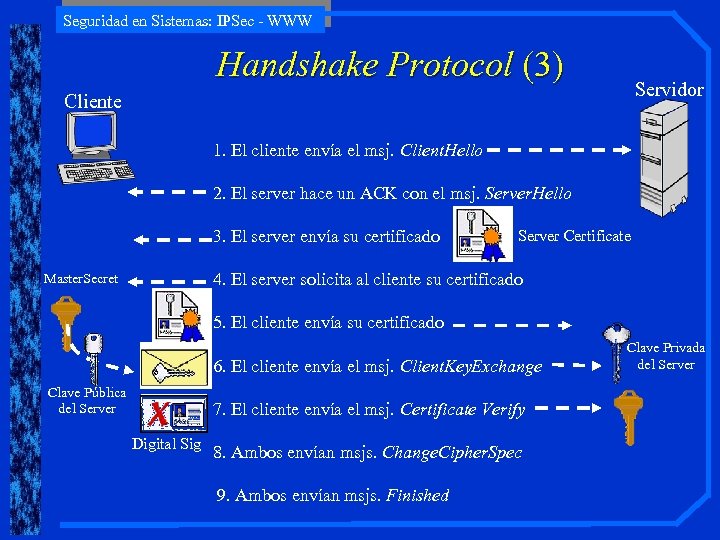

Seguridad en Sistemas: IPSec - WWW Handshake Protocol (3) Servidor Cliente 1. El cliente envía el msj. Client. Hello 2. El server hace un ACK con el msj. Server. Hello 3. El server envía su certificado Server Certificate 4. El server solicita al cliente su certificado Master. Secret 5. El cliente envía su certificado 6. El cliente envía el msj. Client. Key. Exchange Clave Pública del Server 7. El cliente envía el msj. Certificate Verify Digital Sig 8. Ambos envían msjs. Change. Cipher. Spec 9. Ambos envían msjs. Finished Clave Privada del Server

Seguridad en Sistemas: IPSec - WWW Handshake Protocol (3) Servidor Cliente 1. El cliente envía el msj. Client. Hello 2. El server hace un ACK con el msj. Server. Hello 3. El server envía su certificado Server Certificate 4. El server solicita al cliente su certificado Master. Secret 5. El cliente envía su certificado 6. El cliente envía el msj. Client. Key. Exchange Clave Pública del Server 7. El cliente envía el msj. Certificate Verify Digital Sig 8. Ambos envían msjs. Change. Cipher. Spec 9. Ambos envían msjs. Finished Clave Privada del Server

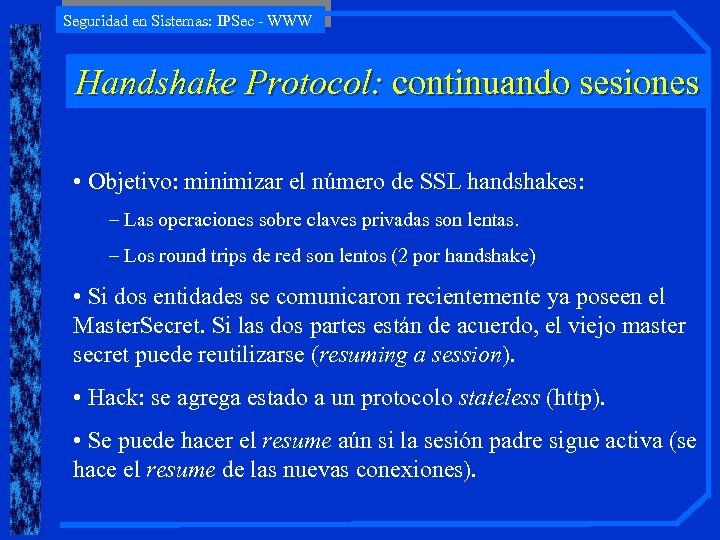

Seguridad en Sistemas: IPSec - WWW Handshake Protocol: continuando sesiones • Objetivo: minimizar el número de SSL handshakes: – Las operaciones sobre claves privadas son lentas. – Los round trips de red son lentos (2 por handshake) • Si dos entidades se comunicaron recientemente ya poseen el Master. Secret. Si las dos partes están de acuerdo, el viejo master secret puede reutilizarse (resuming a session). • Hack: se agrega estado a un protocolo stateless (http). • Se puede hacer el resume aún si la sesión padre sigue activa (se hace el resume de las nuevas conexiones).

Seguridad en Sistemas: IPSec - WWW Handshake Protocol: continuando sesiones • Objetivo: minimizar el número de SSL handshakes: – Las operaciones sobre claves privadas son lentas. – Los round trips de red son lentos (2 por handshake) • Si dos entidades se comunicaron recientemente ya poseen el Master. Secret. Si las dos partes están de acuerdo, el viejo master secret puede reutilizarse (resuming a session). • Hack: se agrega estado a un protocolo stateless (http). • Se puede hacer el resume aún si la sesión padre sigue activa (se hace el resume de las nuevas conexiones).

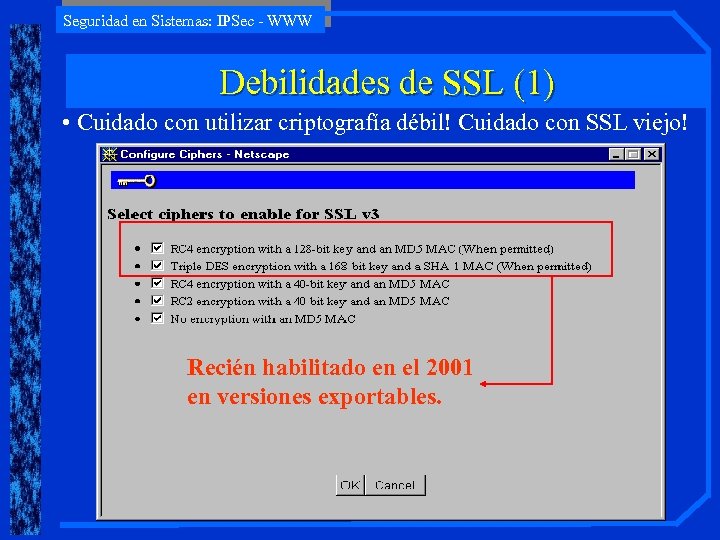

Seguridad en Sistemas: IPSec - WWW Debilidades de SSL (1) • Cuidado con utilizar criptografía débil! Cuidado con SSL viejo! Recién habilitado en el 2001 en versiones exportables.

Seguridad en Sistemas: IPSec - WWW Debilidades de SSL (1) • Cuidado con utilizar criptografía débil! Cuidado con SSL viejo! Recién habilitado en el 2001 en versiones exportables.

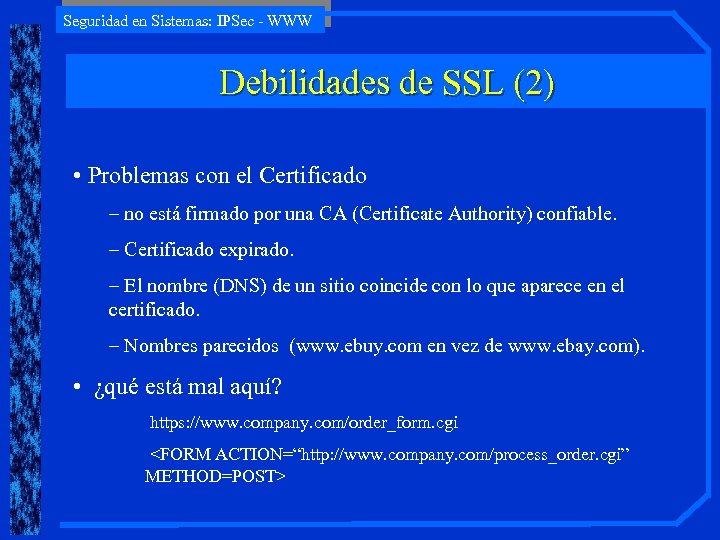

Seguridad en Sistemas: IPSec - WWW Debilidades de SSL (2) • Problemas con el Certificado – no está firmado por una CA (Certificate Authority) confiable. – Certificado expirado. – El nombre (DNS) de un sitio coincide con lo que aparece en el certificado. – Nombres parecidos (www. ebuy. com en vez de www. ebay. com). • ¿qué está mal aquí? https: //www. company. com/order_form. cgi

Seguridad en Sistemas: IPSec - WWW Debilidades de SSL (2) • Problemas con el Certificado – no está firmado por una CA (Certificate Authority) confiable. – Certificado expirado. – El nombre (DNS) de un sitio coincide con lo que aparece en el certificado. – Nombres parecidos (www. ebuy. com en vez de www. ebay. com). • ¿qué está mal aquí? https: //www. company. com/order_form. cgi

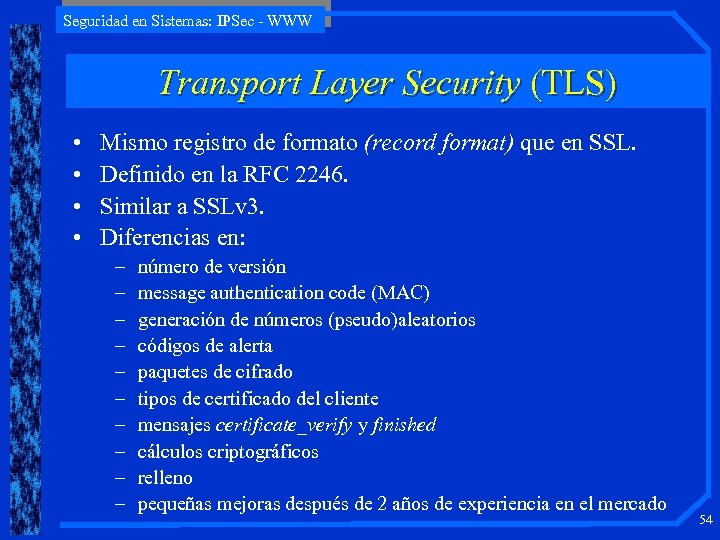

Seguridad en Sistemas: IPSec - WWW Transport Layer Security (TLS) • • Mismo registro de formato (record format) que en SSL. Definido en la RFC 2246. Similar a SSLv 3. Diferencias en: – – – – – número de versión message authentication code (MAC) generación de números (pseudo)aleatorios códigos de alerta paquetes de cifrado tipos de certificado del cliente mensajes certificate_verify y finished cálculos criptográficos relleno pequeñas mejoras después de 2 años de experiencia en el mercado 54

Seguridad en Sistemas: IPSec - WWW Transport Layer Security (TLS) • • Mismo registro de formato (record format) que en SSL. Definido en la RFC 2246. Similar a SSLv 3. Diferencias en: – – – – – número de versión message authentication code (MAC) generación de números (pseudo)aleatorios códigos de alerta paquetes de cifrado tipos de certificado del cliente mensajes certificate_verify y finished cálculos criptográficos relleno pequeñas mejoras después de 2 años de experiencia en el mercado 54

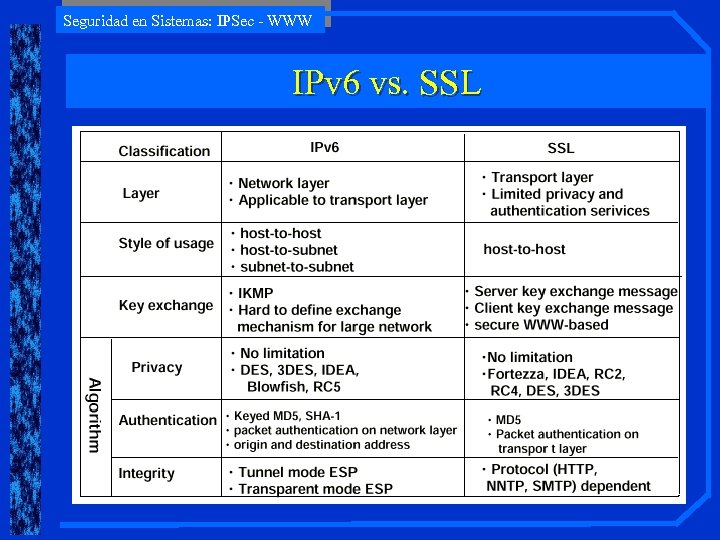

Seguridad en Sistemas: IPSec - WWW IPv 6 vs. SSL

Seguridad en Sistemas: IPSec - WWW IPv 6 vs. SSL

Seguridad en Sistemas: IPSec - WWW Secure Electronic Transactions (SET) • Es una especificación abierta de encripción y seguridad. • Creada (1996) para proteger transacciones con tarjeta de crédito sobre la Internet. • Compañías involucradas: – Master. Card, Visa, IBM, Microsoft, Netscape, RSA, Terisa y Verisign. • No es un sistema de pago. • Es un conjunto de protocolos y formatos de seguridad que le permiten al usuario utilizar su tarjeta de crédito de forma segura. 56

Seguridad en Sistemas: IPSec - WWW Secure Electronic Transactions (SET) • Es una especificación abierta de encripción y seguridad. • Creada (1996) para proteger transacciones con tarjeta de crédito sobre la Internet. • Compañías involucradas: – Master. Card, Visa, IBM, Microsoft, Netscape, RSA, Terisa y Verisign. • No es un sistema de pago. • Es un conjunto de protocolos y formatos de seguridad que le permiten al usuario utilizar su tarjeta de crédito de forma segura. 56

Seguridad en Sistemas: IPSec - WWW Servicios Provistos por SET • Brinda un canal de comunicación seguro en una transacción. • Provee confianza debido al uso de certificados digitales X. 509 v 3. • Asegura privacidad. 57

Seguridad en Sistemas: IPSec - WWW Servicios Provistos por SET • Brinda un canal de comunicación seguro en una transacción. • Provee confianza debido al uso de certificados digitales X. 509 v 3. • Asegura privacidad. 57

Seguridad en Sistemas: IPSec - WWW Puntos Destacables de SET • Confidencialidad de la información – La info. de la transacción viaja segura por la red y el número de la tarjeta lo obtendrá únicamente el banco. Usa DES. • Integridad de los datos – Firma digital (RSA) o SHA-1. • Autentificación del poseedor de la tarjeta – El vendedor puede verificar que es un número correcto de tarjeta. • Autentificación del comerciante – El cliente puede verificar que el comerciante tiene una relación válida con la institución financiera. 58

Seguridad en Sistemas: IPSec - WWW Puntos Destacables de SET • Confidencialidad de la información – La info. de la transacción viaja segura por la red y el número de la tarjeta lo obtendrá únicamente el banco. Usa DES. • Integridad de los datos – Firma digital (RSA) o SHA-1. • Autentificación del poseedor de la tarjeta – El vendedor puede verificar que es un número correcto de tarjeta. • Autentificación del comerciante – El cliente puede verificar que el comerciante tiene una relación válida con la institución financiera. 58

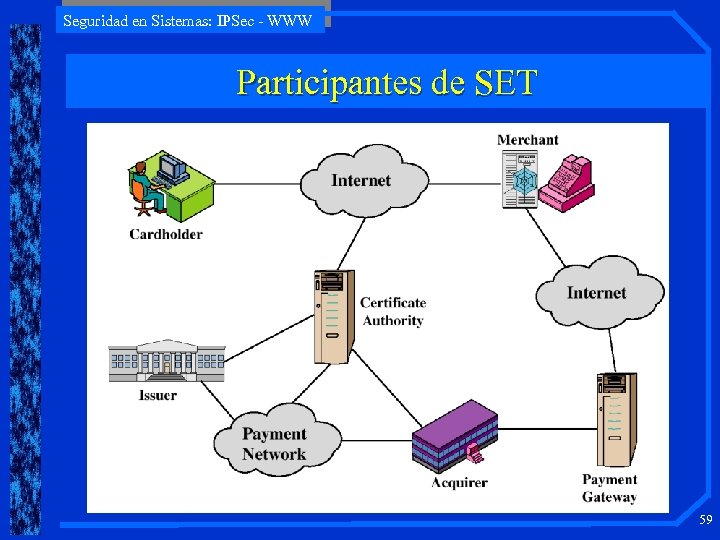

Seguridad en Sistemas: IPSec - WWW Participantes de SET 59

Seguridad en Sistemas: IPSec - WWW Participantes de SET 59

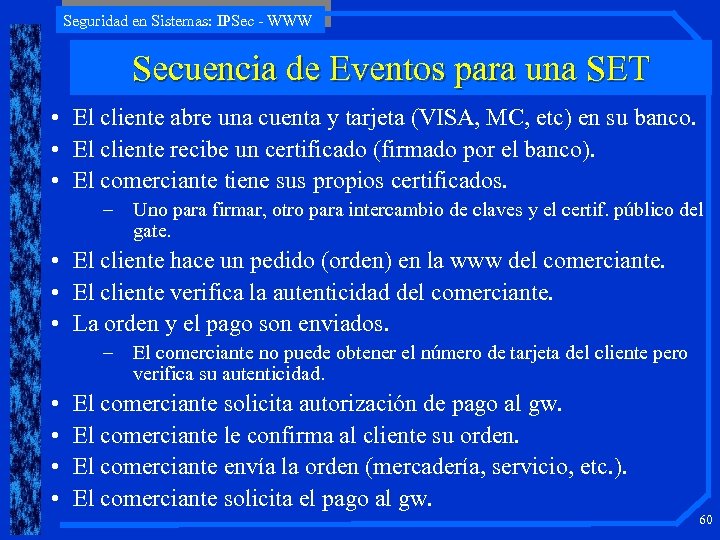

Seguridad en Sistemas: IPSec - WWW Secuencia de Eventos para una SET • El cliente abre una cuenta y tarjeta (VISA, MC, etc) en su banco. • El cliente recibe un certificado (firmado por el banco). • El comerciante tiene sus propios certificados. – Uno para firmar, otro para intercambio de claves y el certif. público del gate. • El cliente hace un pedido (orden) en la www del comerciante. • El cliente verifica la autenticidad del comerciante. • La orden y el pago son enviados. – El comerciante no puede obtener el número de tarjeta del cliente pero verifica su autenticidad. • • El comerciante solicita autorización de pago al gw. El comerciante le confirma al cliente su orden. El comerciante envía la orden (mercadería, servicio, etc. ). El comerciante solicita el pago al gw. 60

Seguridad en Sistemas: IPSec - WWW Secuencia de Eventos para una SET • El cliente abre una cuenta y tarjeta (VISA, MC, etc) en su banco. • El cliente recibe un certificado (firmado por el banco). • El comerciante tiene sus propios certificados. – Uno para firmar, otro para intercambio de claves y el certif. público del gate. • El cliente hace un pedido (orden) en la www del comerciante. • El cliente verifica la autenticidad del comerciante. • La orden y el pago son enviados. – El comerciante no puede obtener el número de tarjeta del cliente pero verifica su autenticidad. • • El comerciante solicita autorización de pago al gw. El comerciante le confirma al cliente su orden. El comerciante envía la orden (mercadería, servicio, etc. ). El comerciante solicita el pago al gw. 60

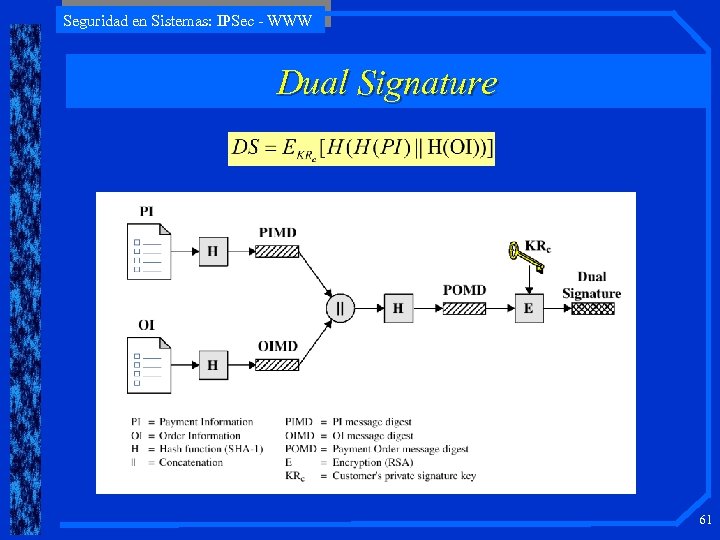

Seguridad en Sistemas: IPSec - WWW Dual Signature 61

Seguridad en Sistemas: IPSec - WWW Dual Signature 61

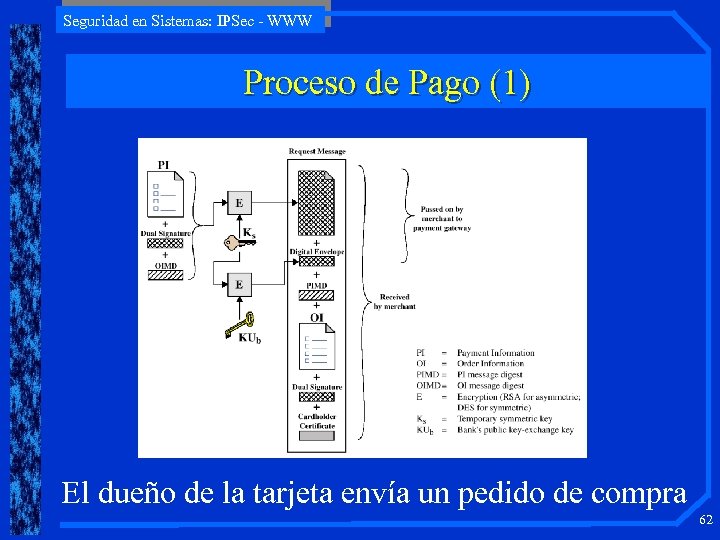

Seguridad en Sistemas: IPSec - WWW Proceso de Pago (1) El dueño de la tarjeta envía un pedido de compra 62

Seguridad en Sistemas: IPSec - WWW Proceso de Pago (1) El dueño de la tarjeta envía un pedido de compra 62

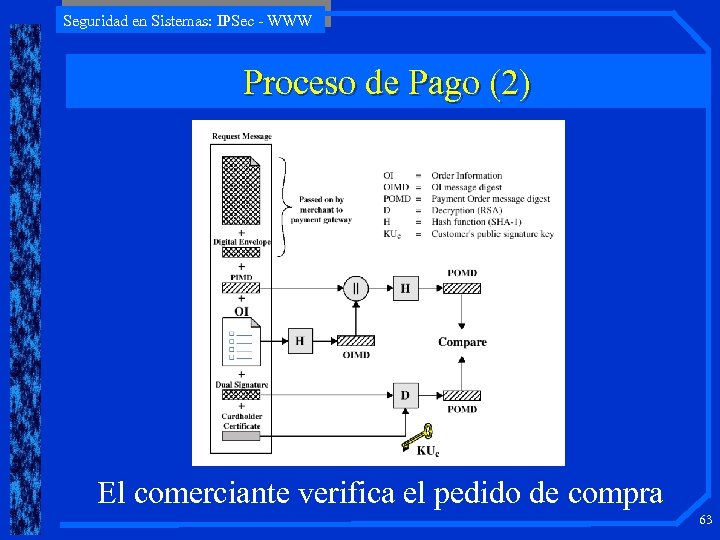

Seguridad en Sistemas: IPSec - WWW Proceso de Pago (2) El comerciante verifica el pedido de compra 63

Seguridad en Sistemas: IPSec - WWW Proceso de Pago (2) El comerciante verifica el pedido de compra 63

Seguridad en Sistemas: IPSec - WWW Proceso de Pago (3) • Autorización del Pago: – Authorization Request – Authorization Response • Captura del Pago: – Capture Request – Capture Response 64

Seguridad en Sistemas: IPSec - WWW Proceso de Pago (3) • Autorización del Pago: – Authorization Request – Authorization Response • Captura del Pago: – Capture Request – Capture Response 64

Seguridad en Sistemas: IPSec - WWW Lectura y Web sites recomendados • Drew, G. Using SET for Secure Electronic Commerce. Prentice Hall, 1999 • Garfinkel, S. , and Spafford, G. Web Security & Commerce. O’Reilly and Associates, 1997 • Master. Card SET site • Visa Electronic Commerce Site • SETCo (documents and glossary of terms) • Stallings, W. Network Security Essentials. Capítulo 7. Prentice Hall, 2000. 65

Seguridad en Sistemas: IPSec - WWW Lectura y Web sites recomendados • Drew, G. Using SET for Secure Electronic Commerce. Prentice Hall, 1999 • Garfinkel, S. , and Spafford, G. Web Security & Commerce. O’Reilly and Associates, 1997 • Master. Card SET site • Visa Electronic Commerce Site • SETCo (documents and glossary of terms) • Stallings, W. Network Security Essentials. Capítulo 7. Prentice Hall, 2000. 65