0240168f31723b418d7e3a8cf4254f37.ppt

- Количество слайдов: 44

Sécurité Windows NT 29/11/2002 Ciefa Poly-informatique

Sécurité Windows NT 29/11/2002 Ciefa Poly-informatique

Introduction Un système informatique sûr doit garantir n La disponibilité : Le système doit être disponible à tout moment, aucun déni ou aucune dégradation de service n L ’intégrité des données : L’information est modifiable uniquement par l’action volontaire d’un sujet autorisé n La confidentialité des données : L’information est tenue secrète et seuls les sujets autorisés peuvent y accéder 29/11/2002 Ciefa Poly-informatique

Introduction Un système informatique sûr doit garantir n La disponibilité : Le système doit être disponible à tout moment, aucun déni ou aucune dégradation de service n L ’intégrité des données : L’information est modifiable uniquement par l’action volontaire d’un sujet autorisé n La confidentialité des données : L’information est tenue secrète et seuls les sujets autorisés peuvent y accéder 29/11/2002 Ciefa Poly-informatique

Plan du cours n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

Plan du cours n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

Partie 1 n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

Partie 1 n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

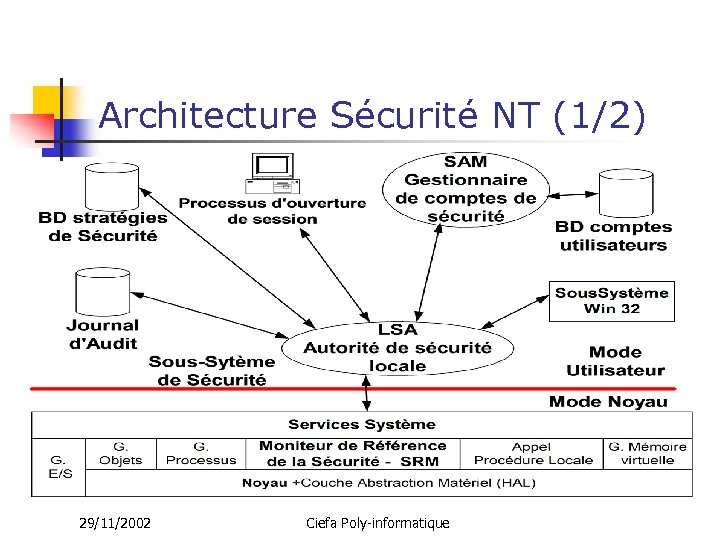

Architecture Sécurité NT (1/2) 29/11/2002 Ciefa Poly-informatique

Architecture Sécurité NT (1/2) 29/11/2002 Ciefa Poly-informatique

Architecture Sécurité NT (1/2) n Local Security Authority (LSA) : n n n Security Account Manager (SAM) : n n n Cœur du sous-système de sécurité Crée les jetons d’accès Gère les règles de sécurité Contrôle les règles d’audit et consigne les messages d’audit (journal) En charge de la maintenance de la Security Account Database (SAD) qui contient les infos des comptes des utilisateurs et des groupes Lui permet de valider les connexions en fournissant un identificateur de sécurité (SID) Security Reference Monitor (SRM) : n n Vérifie les droits d’accès aux différents objets (fichiers, imprimantes, répertoires…) Utilise pour cela les listes de contrôle d’accès (ACL) qui sont associées à chaque objet 29/11/2002 Ciefa Poly-informatique

Architecture Sécurité NT (1/2) n Local Security Authority (LSA) : n n n Security Account Manager (SAM) : n n n Cœur du sous-système de sécurité Crée les jetons d’accès Gère les règles de sécurité Contrôle les règles d’audit et consigne les messages d’audit (journal) En charge de la maintenance de la Security Account Database (SAD) qui contient les infos des comptes des utilisateurs et des groupes Lui permet de valider les connexions en fournissant un identificateur de sécurité (SID) Security Reference Monitor (SRM) : n n Vérifie les droits d’accès aux différents objets (fichiers, imprimantes, répertoires…) Utilise pour cela les listes de contrôle d’accès (ACL) qui sont associées à chaque objet 29/11/2002 Ciefa Poly-informatique

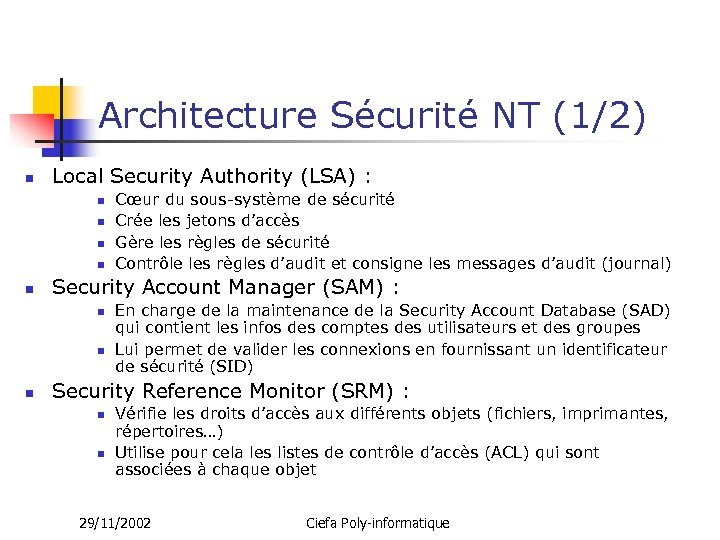

Identification et authentification NT 29/11/2002 Ciefa Poly-informatique

Identification et authentification NT 29/11/2002 Ciefa Poly-informatique

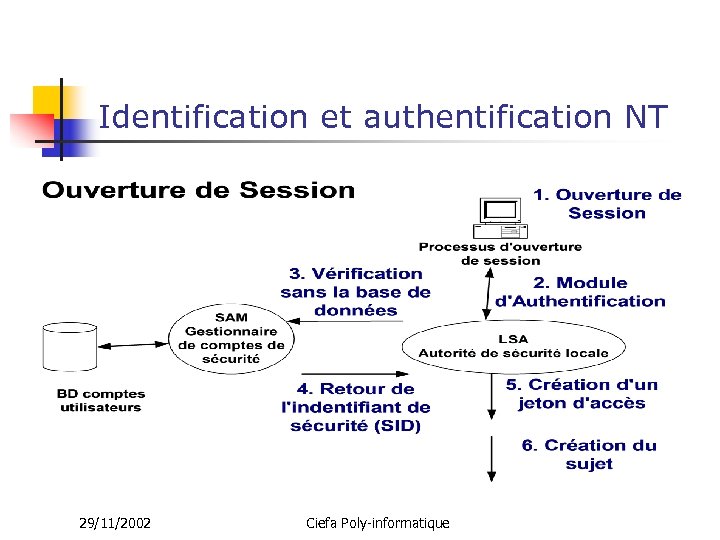

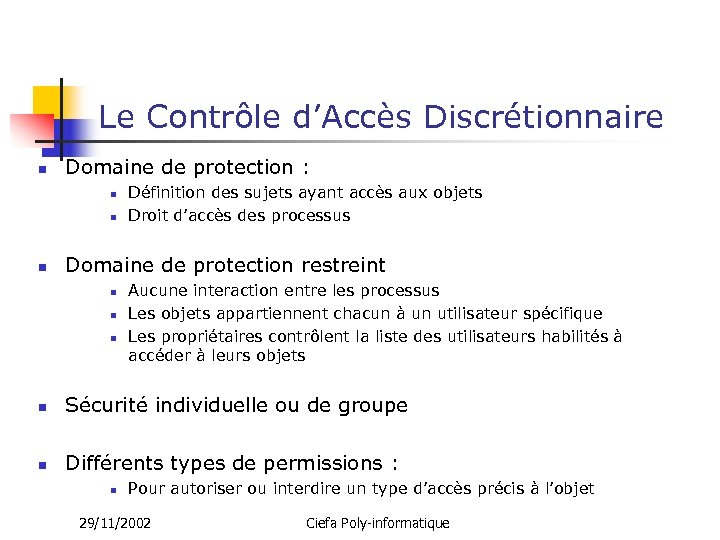

Le Contrôle d’Accès Discrétionnaire n Domaine de protection : n n n Définition des sujets ayant accès aux objets Droit d’accès des processus Domaine de protection restreint n n n Aucune interaction entre les processus Les objets appartiennent chacun à un utilisateur spécifique Les propriétaires contrôlent la liste des utilisateurs habilités à accéder à leurs objets n Sécurité individuelle ou de groupe n Différents types de permissions : n Pour autoriser ou interdire un type d’accès précis à l’objet 29/11/2002 Ciefa Poly-informatique

Le Contrôle d’Accès Discrétionnaire n Domaine de protection : n n n Définition des sujets ayant accès aux objets Droit d’accès des processus Domaine de protection restreint n n n Aucune interaction entre les processus Les objets appartiennent chacun à un utilisateur spécifique Les propriétaires contrôlent la liste des utilisateurs habilités à accéder à leurs objets n Sécurité individuelle ou de groupe n Différents types de permissions : n Pour autoriser ou interdire un type d’accès précis à l’objet 29/11/2002 Ciefa Poly-informatique

Les jetons d’accès (access token) n n Lors de l’initialisation d’une session, un jeton est construit puis assigné à l’utilisateur. Tout processus lancé sous le contrôle de l’utilisateur recevra une copie de ce jeton Chaque jeton contient des informations concernant un utilisateur afin de pouvoir retrouver ses droits dans la SAD n n n Les SID (identificateur de sécurité) de l’utilisateur et du propriétaire Le SID du groupe du propriétaire du jeton Les SID des groupes de rattachement Les privilèges associés au jeton Une ACL par défaut associée à tout fichier créé … 29/11/2002 Ciefa Poly-informatique

Les jetons d’accès (access token) n n Lors de l’initialisation d’une session, un jeton est construit puis assigné à l’utilisateur. Tout processus lancé sous le contrôle de l’utilisateur recevra une copie de ce jeton Chaque jeton contient des informations concernant un utilisateur afin de pouvoir retrouver ses droits dans la SAD n n n Les SID (identificateur de sécurité) de l’utilisateur et du propriétaire Le SID du groupe du propriétaire du jeton Les SID des groupes de rattachement Les privilèges associés au jeton Une ACL par défaut associée à tout fichier créé … 29/11/2002 Ciefa Poly-informatique

![Listes de Contrôle d’Accès (ACL) ACL SIZE [16] RESERVED [8] REVISION [8] ACE COUNT Listes de Contrôle d’Accès (ACL) ACL SIZE [16] RESERVED [8] REVISION [8] ACE COUNT](https://present5.com/presentation/0240168f31723b418d7e3a8cf4254f37/image-10.jpg) Listes de Contrôle d’Accès (ACL) ACL SIZE [16] RESERVED [8] REVISION [8] ACE COUNT [16] TABLEAU D’ACE [32] n ACL discrétionnaire : n n ACL système : n n n Contrôlé par le propriétaire d’un objet Spécifie les accès des utilisateurs ou des groupes du système sur l’objet En l’absence d’ACL, l’objet est accessible par tous Contrôlé par l’administrateur du système Association d’une information de sécurité de niveau système sur l’objet Un ACL est constitué de plusieurs entrées ACE n n n ACE discrétionnaire : access_allowed ou access_denied ACE système : system_audit ou system_alarm Granularité des actions avec les “Access Mask” 29/11/2002 Ciefa Poly-informatique

Listes de Contrôle d’Accès (ACL) ACL SIZE [16] RESERVED [8] REVISION [8] ACE COUNT [16] TABLEAU D’ACE [32] n ACL discrétionnaire : n n ACL système : n n n Contrôlé par le propriétaire d’un objet Spécifie les accès des utilisateurs ou des groupes du système sur l’objet En l’absence d’ACL, l’objet est accessible par tous Contrôlé par l’administrateur du système Association d’une information de sécurité de niveau système sur l’objet Un ACL est constitué de plusieurs entrées ACE n n n ACE discrétionnaire : access_allowed ou access_denied ACE système : system_audit ou system_alarm Granularité des actions avec les “Access Mask” 29/11/2002 Ciefa Poly-informatique

Validation de l’accès n Le jeton d’accès est comparé successivement à chaque ACE contenu dans l’ACL de l’objet sur lequel un accès est demandé, jusqu’à ce que : n n n L’accès soit explicitement refusé Le cumul des droits obtenus de chaque ACE autorise l’accès La fin de la liste soit atteinte Les ACE de refus doivent donc être de préférence en tête de liste => les outils d’administration garantissent cet ordonnancement Les droits obtenus des ACE sont cumulatifs n Objet 0 : n n n ACE 1 : Read for group G 1 ACE 2 : Write for user U 1 Conséquence : si accédant U 1 appartient à G 1 : n U 1 : Read et Write sur objet O 29/11/2002 Ciefa Poly-informatique

Validation de l’accès n Le jeton d’accès est comparé successivement à chaque ACE contenu dans l’ACL de l’objet sur lequel un accès est demandé, jusqu’à ce que : n n n L’accès soit explicitement refusé Le cumul des droits obtenus de chaque ACE autorise l’accès La fin de la liste soit atteinte Les ACE de refus doivent donc être de préférence en tête de liste => les outils d’administration garantissent cet ordonnancement Les droits obtenus des ACE sont cumulatifs n Objet 0 : n n n ACE 1 : Read for group G 1 ACE 2 : Write for user U 1 Conséquence : si accédant U 1 appartient à G 1 : n U 1 : Read et Write sur objet O 29/11/2002 Ciefa Poly-informatique

Partie 2 n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

Partie 2 n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

Concept de domaine n Entité administrative n Administration centralisée offrant un niveau de sécurité uniforme n n n n Séparation des fonctions n n n Gestion des utilisateurs du domaine Gestion des droits d’accès dans le domaine Gestion des services de n’importe quel système du domaine Centralisation des environnements et profils utilisateurs Centralisation des audits … Serveur d’authentification Autorisation : locale au poste ou au serveur d’application Sûreté de fonctionnement n n 29/11/2002 Serveurs de secours Mécanisme de réplication / disponibilité des bases Ciefa Poly-informatique

Concept de domaine n Entité administrative n Administration centralisée offrant un niveau de sécurité uniforme n n n n Séparation des fonctions n n n Gestion des utilisateurs du domaine Gestion des droits d’accès dans le domaine Gestion des services de n’importe quel système du domaine Centralisation des environnements et profils utilisateurs Centralisation des audits … Serveur d’authentification Autorisation : locale au poste ou au serveur d’application Sûreté de fonctionnement n n 29/11/2002 Serveurs de secours Mécanisme de réplication / disponibilité des bases Ciefa Poly-informatique

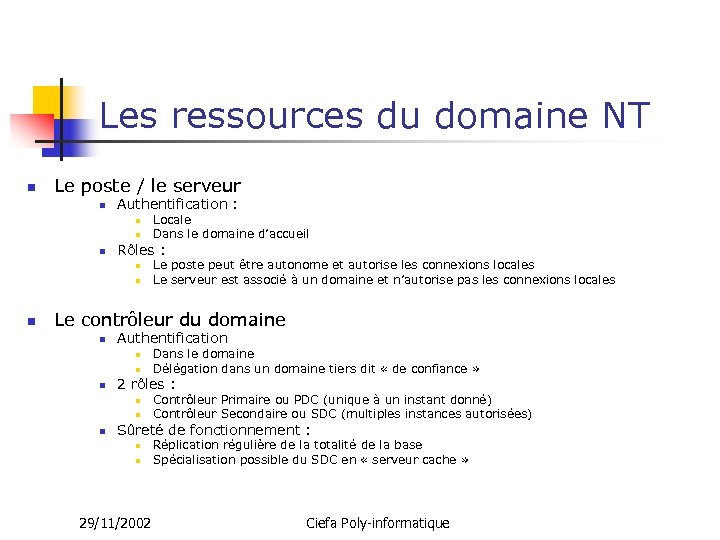

Les ressources du domaine NT n Le poste / le serveur n Authentification : n n n Rôles : n n n Locale Dans le domaine d’accueil Le poste peut être autonome et autorise les connexions locales Le serveur est associé à un domaine et n’autorise pas les connexions locales Le contrôleur du domaine n Authentification n 2 rôles : n n n Dans le domaine Délégation dans un domaine tiers dit « de confiance » Contrôleur Primaire ou PDC (unique à un instant donné) Contrôleur Secondaire ou SDC (multiples instances autorisées) Sûreté de fonctionnement : n n 29/11/2002 Réplication régulière de la totalité de la base Spécialisation possible du SDC en « serveur cache » Ciefa Poly-informatique

Les ressources du domaine NT n Le poste / le serveur n Authentification : n n n Rôles : n n n Locale Dans le domaine d’accueil Le poste peut être autonome et autorise les connexions locales Le serveur est associé à un domaine et n’autorise pas les connexions locales Le contrôleur du domaine n Authentification n 2 rôles : n n n Dans le domaine Délégation dans un domaine tiers dit « de confiance » Contrôleur Primaire ou PDC (unique à un instant donné) Contrôleur Secondaire ou SDC (multiples instances autorisées) Sûreté de fonctionnement : n n 29/11/2002 Réplication régulière de la totalité de la base Spécialisation possible du SDC en « serveur cache » Ciefa Poly-informatique

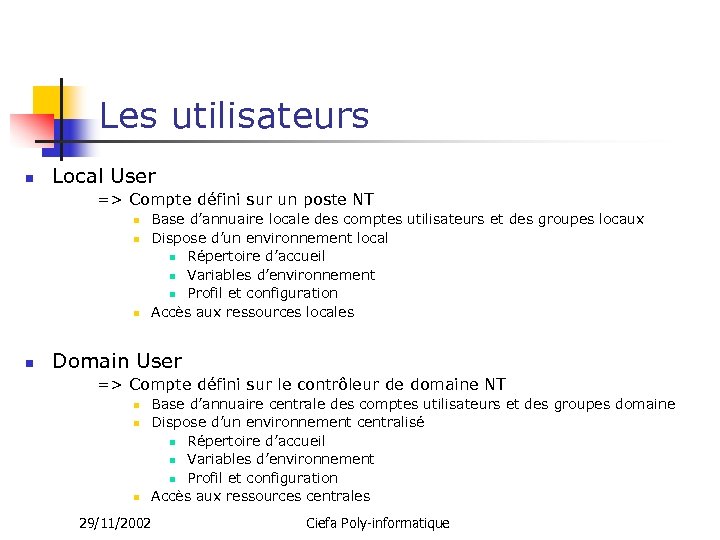

Les utilisateurs n Local User => Compte défini sur un poste NT n n Base d’annuaire locale des comptes utilisateurs et des groupes locaux Dispose d’un environnement local n Répertoire d’accueil n Variables d’environnement n Profil et configuration Accès aux ressources locales Domain User => Compte défini sur le contrôleur de domaine NT n n n 29/11/2002 Base d’annuaire centrale des comptes utilisateurs et des groupes domaine Dispose d’un environnement centralisé n Répertoire d’accueil n Variables d’environnement n Profil et configuration Accès aux ressources centrales Ciefa Poly-informatique

Les utilisateurs n Local User => Compte défini sur un poste NT n n Base d’annuaire locale des comptes utilisateurs et des groupes locaux Dispose d’un environnement local n Répertoire d’accueil n Variables d’environnement n Profil et configuration Accès aux ressources locales Domain User => Compte défini sur le contrôleur de domaine NT n n n 29/11/2002 Base d’annuaire centrale des comptes utilisateurs et des groupes domaine Dispose d’un environnement centralisé n Répertoire d’accueil n Variables d’environnement n Profil et configuration Accès aux ressources centrales Ciefa Poly-informatique

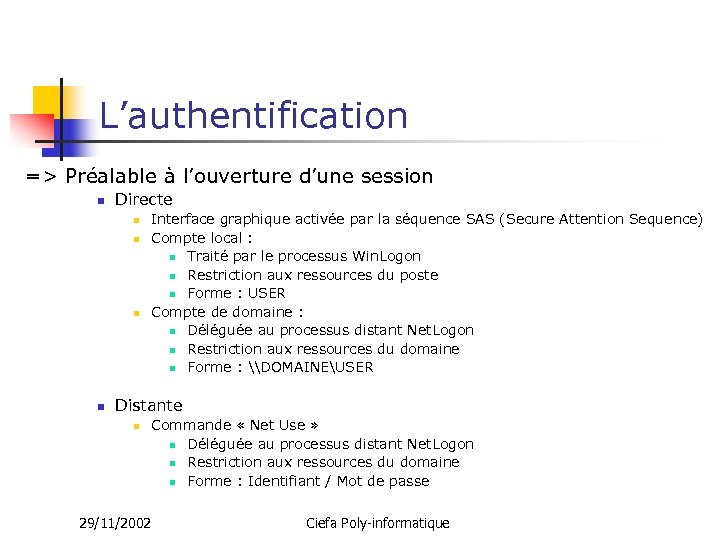

L’authentification => Préalable à l’ouverture d’une session n Directe n n Interface graphique activée par la séquence SAS (Secure Attention Sequence) Compte local : n Traité par le processus Win. Logon n Restriction aux ressources du poste n Forme : USER Compte de domaine : n Déléguée au processus distant Net. Logon n Restriction aux ressources du domaine n Forme : \DOMAINEUSER Distante n 29/11/2002 Commande « Net Use » n Déléguée au processus distant Net. Logon n Restriction aux ressources du domaine n Forme : Identifiant / Mot de passe Ciefa Poly-informatique

L’authentification => Préalable à l’ouverture d’une session n Directe n n Interface graphique activée par la séquence SAS (Secure Attention Sequence) Compte local : n Traité par le processus Win. Logon n Restriction aux ressources du poste n Forme : USER Compte de domaine : n Déléguée au processus distant Net. Logon n Restriction aux ressources du domaine n Forme : \DOMAINEUSER Distante n 29/11/2002 Commande « Net Use » n Déléguée au processus distant Net. Logon n Restriction aux ressources du domaine n Forme : Identifiant / Mot de passe Ciefa Poly-informatique

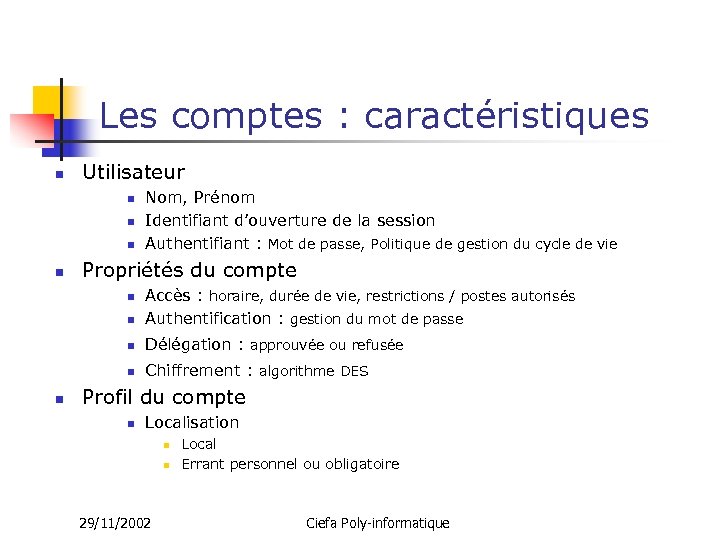

Les comptes : caractéristiques n Utilisateur n n Nom, Prénom Identifiant d’ouverture de la session Authentifiant : Mot de passe, Politique de gestion du cycle de vie Propriétés du compte n Accès : horaire, durée de vie, restrictions / postes autorisés Authentification : gestion du mot de passe n Délégation : approuvée ou refusée n Chiffrement : algorithme DES n n Profil du compte n Localisation n n 29/11/2002 Local Errant personnel ou obligatoire Ciefa Poly-informatique

Les comptes : caractéristiques n Utilisateur n n Nom, Prénom Identifiant d’ouverture de la session Authentifiant : Mot de passe, Politique de gestion du cycle de vie Propriétés du compte n Accès : horaire, durée de vie, restrictions / postes autorisés Authentification : gestion du mot de passe n Délégation : approuvée ou refusée n Chiffrement : algorithme DES n n Profil du compte n Localisation n n 29/11/2002 Local Errant personnel ou obligatoire Ciefa Poly-informatique

Les groupes (1/2) n n n Regroupe des utilisateurs qui partagent des mêmes droits sur le domaine (ex : les accès aux fichiers) Permet de simplifier le paramétrage des comptes Possibilité d’appartenir à différents groupes, dans ce cas les permissions sont cumulatives sauf pour « aucune permission » Chaque groupe est identifié de manière unique par un SID contenu dans le jeton affecté à chaque utilisateur Il existe des groupes locaux et globaux n n LOCAUX : servent à gérer les droits des utilisateurs dans leur domaine d’origine ou sur l’ordinateur NT où le compte a été créé. Ils peuvent comporter d’autres groupes locaux/globaux GLOBAUX : servent à organiser des groupes d’utilisateurs du même domaine que l’on peut exporter vers d’autres domaines. Les groupes globaux peuvent être ajoutés aux groupes locaux d’autres domaines. 29/11/2002 Ciefa Poly-informatique

Les groupes (1/2) n n n Regroupe des utilisateurs qui partagent des mêmes droits sur le domaine (ex : les accès aux fichiers) Permet de simplifier le paramétrage des comptes Possibilité d’appartenir à différents groupes, dans ce cas les permissions sont cumulatives sauf pour « aucune permission » Chaque groupe est identifié de manière unique par un SID contenu dans le jeton affecté à chaque utilisateur Il existe des groupes locaux et globaux n n LOCAUX : servent à gérer les droits des utilisateurs dans leur domaine d’origine ou sur l’ordinateur NT où le compte a été créé. Ils peuvent comporter d’autres groupes locaux/globaux GLOBAUX : servent à organiser des groupes d’utilisateurs du même domaine que l’on peut exporter vers d’autres domaines. Les groupes globaux peuvent être ajoutés aux groupes locaux d’autres domaines. 29/11/2002 Ciefa Poly-informatique

Les groupes (2/2) n « Local » n n Entité non exportable => appliquer des permissions Local Group n n n Domain Local Group n n n Contient n des utilisateurs définis sur le système n Des « domain global groups » de n’importe quel domaine Ne peut être utilisé en dehors du système => droits restreints au système Contient n Des utilisateurs définis dans le domaine n Des « domain global groups » de n’importe quel domaine Ne peut être utilisé en dehors de ce domaine => droits restreints au domaine « Global » n n Entité exportable => gérer des utilisateurs Domain Global Group n n 29/11/2002 Contient n Des utilisateurs définis dans le domaine n Des « domain global groups » du domaine Est utilisable par l’ensemble des domaines partageant un lien de confiance Ciefa Poly-informatique

Les groupes (2/2) n « Local » n n Entité non exportable => appliquer des permissions Local Group n n n Domain Local Group n n n Contient n des utilisateurs définis sur le système n Des « domain global groups » de n’importe quel domaine Ne peut être utilisé en dehors du système => droits restreints au système Contient n Des utilisateurs définis dans le domaine n Des « domain global groups » de n’importe quel domaine Ne peut être utilisé en dehors de ce domaine => droits restreints au domaine « Global » n n Entité exportable => gérer des utilisateurs Domain Global Group n n 29/11/2002 Contient n Des utilisateurs définis dans le domaine n Des « domain global groups » du domaine Est utilisable par l’ensemble des domaines partageant un lien de confiance Ciefa Poly-informatique

Partie 3 n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

Partie 3 n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

Les privilèges (ou droits) n n Les droits s’appliquent à l’ensemble du système (ne sont pas définis objet par objet), contrairement aux permissions qui s’appliquent aux objets Droits de base : n n n n Accéder à cet ordinateur à partir du réseau Sauvegarder des fichiers et des répertoires Changer l’heure système Gérer les fichiers d’audit et de sécurité (choix des évènements à auditer) Arrêter le système … Fonctionnalités prédéfinies (liées aux groupes prédéfinis) : n n Formater le disque dur du serveur (admin) Verrouiller le serveur (tt le monde) Outrepasser le verrouillage du serveur (admin, op de serveur) … 29/11/2002 Ciefa Poly-informatique

Les privilèges (ou droits) n n Les droits s’appliquent à l’ensemble du système (ne sont pas définis objet par objet), contrairement aux permissions qui s’appliquent aux objets Droits de base : n n n n Accéder à cet ordinateur à partir du réseau Sauvegarder des fichiers et des répertoires Changer l’heure système Gérer les fichiers d’audit et de sécurité (choix des évènements à auditer) Arrêter le système … Fonctionnalités prédéfinies (liées aux groupes prédéfinis) : n n Formater le disque dur du serveur (admin) Verrouiller le serveur (tt le monde) Outrepasser le verrouillage du serveur (admin, op de serveur) … 29/11/2002 Ciefa Poly-informatique

Le partage de fichiers n n n Mettre à la disposition des utilisateurs du réseau (domaine pour NT) des fichiers stockés sur différents ordinateurs selon leurs permissions Définition d’un nom de partage par ressource partagée => chemin réseau : \ordipartage ou \nom ordipartage Disponible avec tous les types de partitions reconnues (FAT, NTFS, HTFS) contrairement aux permissions (NTFS seulement) 29/11/2002 Ciefa Poly-informatique

Le partage de fichiers n n n Mettre à la disposition des utilisateurs du réseau (domaine pour NT) des fichiers stockés sur différents ordinateurs selon leurs permissions Définition d’un nom de partage par ressource partagée => chemin réseau : \ordipartage ou \nom ordipartage Disponible avec tous les types de partitions reconnues (FAT, NTFS, HTFS) contrairement aux permissions (NTFS seulement) 29/11/2002 Ciefa Poly-informatique

Gérer les partages n n n Dans propriétés des fichier, onglet « partage » , on peut spécifier pour chaque fichier/répertoire un nom de partage, un commentaire, et les permissions de partage par utilisateur ou groupe Permissions : ce que les utilisateurs peuvent faire sur les ressources. Elles sont définies dans les ACL par utilisateur. La LSA compare les ACL avec la copie du jeton attaché à tous les programmes lancés par l’utilisateur Distinction entre permissions de partage (à travers le réseau) et permissions d’accès à partir de l’ordinateur où on est connecté (accès local) => sessions distante /session locale => 2 ACL différentes / ressource partagée 29/11/2002 Ciefa Poly-informatique

Gérer les partages n n n Dans propriétés des fichier, onglet « partage » , on peut spécifier pour chaque fichier/répertoire un nom de partage, un commentaire, et les permissions de partage par utilisateur ou groupe Permissions : ce que les utilisateurs peuvent faire sur les ressources. Elles sont définies dans les ACL par utilisateur. La LSA compare les ACL avec la copie du jeton attaché à tous les programmes lancés par l’utilisateur Distinction entre permissions de partage (à travers le réseau) et permissions d’accès à partir de l’ordinateur où on est connecté (accès local) => sessions distante /session locale => 2 ACL différentes / ressource partagée 29/11/2002 Ciefa Poly-informatique

Permissions de partage n Aucun accès : aucune permission (=> Invité) n Lire : Afficher le contenu des répertoires Ouvrir les sous répertoires Afficher les données des fichiers Exécuter les programmes n Modifier : Créer des fichiers et des sous répertoires Modifier des fichiers Supprimer des sous répertoires et fichiers n Contrôle total : Changer de permissions Prendre le statut de propriétaire Par défaut : accès complet à tout le monde 29/11/2002 Ciefa Poly-informatique

Permissions de partage n Aucun accès : aucune permission (=> Invité) n Lire : Afficher le contenu des répertoires Ouvrir les sous répertoires Afficher les données des fichiers Exécuter les programmes n Modifier : Créer des fichiers et des sous répertoires Modifier des fichiers Supprimer des sous répertoires et fichiers n Contrôle total : Changer de permissions Prendre le statut de propriétaire Par défaut : accès complet à tout le monde 29/11/2002 Ciefa Poly-informatique

Permissions des répertoires/fichiers Semblable aux permissions de partage : Lire/Écrire/Exécuter/Supprimer/Modifier les permissions R/W/X/D/O n Nombreuses combinaisons => permissions standards de NT : Aucun accès / Lire (RX), Modifier (RWXD), Contrôle total Possibilité de les définir soi même… n Lors de la tentative d’accès, la LSA vérifie l’identité de l’utilisateur et son appartenance aux groupes => cumul des permissions pour obtenir accès n Se gère dans « propriétés » des fichiers, onglet « sécurité » => propre à NTFS !! Attention : « aucun accès » est une permission qui annule toutes les autres n 29/11/2002 Ciefa Poly-informatique

Permissions des répertoires/fichiers Semblable aux permissions de partage : Lire/Écrire/Exécuter/Supprimer/Modifier les permissions R/W/X/D/O n Nombreuses combinaisons => permissions standards de NT : Aucun accès / Lire (RX), Modifier (RWXD), Contrôle total Possibilité de les définir soi même… n Lors de la tentative d’accès, la LSA vérifie l’identité de l’utilisateur et son appartenance aux groupes => cumul des permissions pour obtenir accès n Se gère dans « propriétés » des fichiers, onglet « sécurité » => propre à NTFS !! Attention : « aucun accès » est une permission qui annule toutes les autres n 29/11/2002 Ciefa Poly-informatique

Le système de fichiers NTFS n Permissions permettant le contrôle d’accès aux fichiers et aux répertoires mais aussi à tous les objets n Permissions sur la Base de Registre n Permissions accordées à des utilisateurs individuels n Permissions d’appartenance à des groupes n Permissions d’héritage des répertoires parents 29/11/2002 Ciefa Poly-informatique

Le système de fichiers NTFS n Permissions permettant le contrôle d’accès aux fichiers et aux répertoires mais aussi à tous les objets n Permissions sur la Base de Registre n Permissions accordées à des utilisateurs individuels n Permissions d’appartenance à des groupes n Permissions d’héritage des répertoires parents 29/11/2002 Ciefa Poly-informatique

La protection de la mémoire n n n Les systèmes d’adressage dynamiques vérifient la validité des adresses virtuelles avant de les traduire en adresses physiques Protection contre tout programme d’avoir accès au code ou à des données utilisées par un autre programme ou par le système Chaque processus s’exécute dans son propre espace de mémoire partagée 29/11/2002 Ciefa Poly-informatique

La protection de la mémoire n n n Les systèmes d’adressage dynamiques vérifient la validité des adresses virtuelles avant de les traduire en adresses physiques Protection contre tout programme d’avoir accès au code ou à des données utilisées par un autre programme ou par le système Chaque processus s’exécute dans son propre espace de mémoire partagée 29/11/2002 Ciefa Poly-informatique

Audit de sécurité n Les évènements survenus sur le système : n n n n n Tentatives réussies ou non d’accès aux objets, fichiers Détection d’activité de la part des utilisateurs, de leurs droits Modification des stratégies de sécurité Comptabilité du système Événement de gestion des utilisateurs et des groupes Évènements d’ouverture et de fermeture de session Événement système affectant le système Les évènements de Gestion de Fichier Les évènements de la Base de Registre NT => Outil d’exploitation : Event Viewer 29/11/2002 Ciefa Poly-informatique

Audit de sécurité n Les évènements survenus sur le système : n n n n n Tentatives réussies ou non d’accès aux objets, fichiers Détection d’activité de la part des utilisateurs, de leurs droits Modification des stratégies de sécurité Comptabilité du système Événement de gestion des utilisateurs et des groupes Évènements d’ouverture et de fermeture de session Événement système affectant le système Les évènements de Gestion de Fichier Les évènements de la Base de Registre NT => Outil d’exploitation : Event Viewer 29/11/2002 Ciefa Poly-informatique

Event Viewer n 3 journaux : Système / Applications / Sécurité n Pour chaque événement on dispose de n n n la source qui est le logiciel qui a signalé l’événement la catégorie qui précise la nature de l’événement le nom de l’utilisateur en session qui a déclenché l’événement le nom de l’ordinateur sur lequel s’est produit l’événement une icône qui représente le type d’évènements (Informations/Avertissement/Erreur critique(panneau stop)/Auditer succès (clé)/Auditer échec (cadenas) 29/11/2002 Ciefa Poly-informatique

Event Viewer n 3 journaux : Système / Applications / Sécurité n Pour chaque événement on dispose de n n n la source qui est le logiciel qui a signalé l’événement la catégorie qui précise la nature de l’événement le nom de l’utilisateur en session qui a déclenché l’événement le nom de l’ordinateur sur lequel s’est produit l’événement une icône qui représente le type d’évènements (Informations/Avertissement/Erreur critique(panneau stop)/Auditer succès (clé)/Auditer échec (cadenas) 29/11/2002 Ciefa Poly-informatique

Partie 4 n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

Partie 4 n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

Installation de Windows (1/3) n n n Installer une version US : les patches pour la version française arrivent tardivement - quand ils arrivent. Concernant le mode d'installation du serveur : ni en PDC, ni en BDC, mais en standalone, i. e. installé hors de tout domaine - membre d'un groupe de travail donc : On fait de la sécurisation par hôte. Concernant le partitionnement : on partitionne en NTFS impérativement toutes les partitions ! 29/11/2002 Ciefa Poly-informatique

Installation de Windows (1/3) n n n Installer une version US : les patches pour la version française arrivent tardivement - quand ils arrivent. Concernant le mode d'installation du serveur : ni en PDC, ni en BDC, mais en standalone, i. e. installé hors de tout domaine - membre d'un groupe de travail donc : On fait de la sécurisation par hôte. Concernant le partitionnement : on partitionne en NTFS impérativement toutes les partitions ! 29/11/2002 Ciefa Poly-informatique

On" src="https://present5.com/presentation/0240168f31723b418d7e3a8cf4254f37/image-32.jpg" alt="Installation de Windows (2/3) n Une partition système, contenant les fichiers "système". => On" />

Installation de Windows (2/3) n Une partition système, contenant les fichiers "système". => On adoptera d'ailleurs un nom différent de winnt/ pour ce répertoire. "ntsystem" par exemple. n n Une partition pour les applications. Une partition pour les données - voire une partition pour les données de chaque application => exemple : pour un ftp et un serveur web sur une même machine, on créera une partition pour les données du ftp, et une partition pour les données du serveur web. Þ L'objectif étant d'effectuer un cloisonnement applicatif (détermination des domaines de confiance qu'il s'agit de cloisonner via des contrôles d'accès forts) 29/11/2002 Ciefa Poly-informatique

Installation de Windows (3/3) n Une sécurisation supplémentaire, très utile, consiste à changer de répertoire l'interpréteur de commande DOS (cmd. exe), puis à changer la variable d'environnement correspondante (liste des variables d'environnement et leurs valeurs : taper "set" sous DOS). n n Ainsi, dans le cas du bug Unicode, toute attaque se soldera par un échec, cmd. exe ne se trouvant pas dans le répertoire par défaut "/winnt/system 32". On appelle ça de la sécurité par l'obscurité. Il ne faut pas compter sur ce genre de mesures pour décourager les attaquants expérimentés - et déterminés - cependant ce type de mesures suffit largement à dissuader 99, 99% des pirates sévissant sur Internet. 29/11/2002 Ciefa Poly-informatique

Installation de Windows (3/3) n Une sécurisation supplémentaire, très utile, consiste à changer de répertoire l'interpréteur de commande DOS (cmd. exe), puis à changer la variable d'environnement correspondante (liste des variables d'environnement et leurs valeurs : taper "set" sous DOS). n n Ainsi, dans le cas du bug Unicode, toute attaque se soldera par un échec, cmd. exe ne se trouvant pas dans le répertoire par défaut "/winnt/system 32". On appelle ça de la sécurité par l'obscurité. Il ne faut pas compter sur ce genre de mesures pour décourager les attaquants expérimentés - et déterminés - cependant ce type de mesures suffit largement à dissuader 99, 99% des pirates sévissant sur Internet. 29/11/2002 Ciefa Poly-informatique

Configuration de base (1/2) n Mise en place des ACLs : Appliquer récursivement les droits "Contrôle Total" pour l'administrateur et le compte système à chaque partition. Ne laisser aucun droit pour les autres groupes ou utilisateurs. Un serveur doit avoir pour seuls comptes : le compte système, le compte administrateur et le compte anonyme IIS, les droits d'accès de ce compte anonyme devant être particulièrement stricts. n Une fois de plus, le principe retenu est celui de la simplicité : si un service ne sert pas, on le désactive impérativement. => Un problème est susceptible de se poser : les dépendances entre les services. Consulter la base de registres pour consulter ces dernières, dans HKLMSystemCurrent. Control. SetServices. 29/11/2002 Ciefa Poly-informatique

Configuration de base (1/2) n Mise en place des ACLs : Appliquer récursivement les droits "Contrôle Total" pour l'administrateur et le compte système à chaque partition. Ne laisser aucun droit pour les autres groupes ou utilisateurs. Un serveur doit avoir pour seuls comptes : le compte système, le compte administrateur et le compte anonyme IIS, les droits d'accès de ce compte anonyme devant être particulièrement stricts. n Une fois de plus, le principe retenu est celui de la simplicité : si un service ne sert pas, on le désactive impérativement. => Un problème est susceptible de se poser : les dépendances entre les services. Consulter la base de registres pour consulter ces dernières, dans HKLMSystemCurrent. Control. SetServices. 29/11/2002 Ciefa Poly-informatique

Configuration de base (2/2) n n A partir de la console d'administration du serveur IIS, désactiver le site par défaut. Créer un répertoire sur le disque Données, contenant une page index. html. En faire le nouveau site par défaut. Dans les propriétés de ce nouveau site, on désactivera tout mapping (association) inutile : . hta, . htr, . idc, . idq, shtml etc. afin de ne laisser *que* l'extension. html. (Chercher dans les propriétés du site). Evidemment, laisser tout type d'extension présent sur le site. n Au final, mettre en lecture seule les répertoires (mais pas leur contenu - ie ne pas appliquer ces ACLs de façon récursive) qui suivent pour l'utilisateur anonyme IIS : n n C: C: le_repertoire_systeme le répertoire racine du site ("inetpubwwwroot" en général). La simplicité d'installation du serveur IIS est un *leurre*. Il ne faut en aucun cas négliger le nombre et la *lourdeur* des modifications à opérer pour obtenir une configuration "à peu près statisfaisante" - entendre par là celle qu'offre *de base* un serveur Apache sous Unix. 29/11/2002 Ciefa Poly-informatique

Configuration de base (2/2) n n A partir de la console d'administration du serveur IIS, désactiver le site par défaut. Créer un répertoire sur le disque Données, contenant une page index. html. En faire le nouveau site par défaut. Dans les propriétés de ce nouveau site, on désactivera tout mapping (association) inutile : . hta, . htr, . idc, . idq, shtml etc. afin de ne laisser *que* l'extension. html. (Chercher dans les propriétés du site). Evidemment, laisser tout type d'extension présent sur le site. n Au final, mettre en lecture seule les répertoires (mais pas leur contenu - ie ne pas appliquer ces ACLs de façon récursive) qui suivent pour l'utilisateur anonyme IIS : n n C: C: le_repertoire_systeme le répertoire racine du site ("inetpubwwwroot" en général). La simplicité d'installation du serveur IIS est un *leurre*. Il ne faut en aucun cas négliger le nombre et la *lourdeur* des modifications à opérer pour obtenir une configuration "à peu près statisfaisante" - entendre par là celle qu'offre *de base* un serveur Apache sous Unix. 29/11/2002 Ciefa Poly-informatique

Base de Registres n Concernant la base de registres, de nombreuses clés sont à modifier. Cela va de la modification futile visant à désactiver le lecteur de disquette ou le lecteur de CD-ROM à des modifications plus subtiles telles que l'interdiction des "null sessions" (le IPC$ qui apparait souvent dans le moniteur réseau de Windows). n Néanmoins, ne PAS installer Netbios un nombre considérable de dangers potentiels sont écartés. . . Exemple : on établit une "null session", on récupère le nom de l'administrateur via nbtstat - nom modifié en général, mais une fois de plus il s'agit de sécurité par l'obscurité - puis on fait de la force brute (ou on utilise un dictionnaire) sur son mot de passe en ouvrant des sessions sur le partage de fichiers. . . les partages par défaut - qui sont activés automatiquement- comme C$, D$ ou PRINTER$ qui est en fait le répertoire système etc. ). 29/11/2002 Ciefa Poly-informatique

Base de Registres n Concernant la base de registres, de nombreuses clés sont à modifier. Cela va de la modification futile visant à désactiver le lecteur de disquette ou le lecteur de CD-ROM à des modifications plus subtiles telles que l'interdiction des "null sessions" (le IPC$ qui apparait souvent dans le moniteur réseau de Windows). n Néanmoins, ne PAS installer Netbios un nombre considérable de dangers potentiels sont écartés. . . Exemple : on établit une "null session", on récupère le nom de l'administrateur via nbtstat - nom modifié en général, mais une fois de plus il s'agit de sécurité par l'obscurité - puis on fait de la force brute (ou on utilise un dictionnaire) sur son mot de passe en ouvrant des sessions sur le partage de fichiers. . . les partages par défaut - qui sont activés automatiquement- comme C$, D$ ou PRINTER$ qui est en fait le répertoire système etc. ). 29/11/2002 Ciefa Poly-informatique

Installation sécurisée serveur NT (1/x) n n S'assurer que TCP/IP est bien le seul protocole installé. De même, supprimer toute référence à Net. Bios, IPX, … Dans les propriétés avancées de TCP/IP, concernant la sécurité : n n n activer les options de filtrage n'autoriser les connexions TCP que sur le port 80 (éventuellement 443, si le serveur est amené à établir des connexions chiffrées en SSL - et que le port utilisé est le port standard) ne pas autoriser le protocole UDP (propice aux dénis de service). Pour les protocoles IP, accepter les types 6 (TCP) et éventuellement 1 (ICMP). liste des services et différents protocoles se trouve dans les fichiers "services" et "protocols" du répertoire : %systemroot%system 32driversetc". 29/11/2002 Ciefa Poly-informatique

Installation sécurisée serveur NT (1/x) n n S'assurer que TCP/IP est bien le seul protocole installé. De même, supprimer toute référence à Net. Bios, IPX, … Dans les propriétés avancées de TCP/IP, concernant la sécurité : n n n activer les options de filtrage n'autoriser les connexions TCP que sur le port 80 (éventuellement 443, si le serveur est amené à établir des connexions chiffrées en SSL - et que le port utilisé est le port standard) ne pas autoriser le protocole UDP (propice aux dénis de service). Pour les protocoles IP, accepter les types 6 (TCP) et éventuellement 1 (ICMP). liste des services et différents protocoles se trouve dans les fichiers "services" et "protocols" du répertoire : %systemroot%system 32driversetc". 29/11/2002 Ciefa Poly-informatique

Stratégie de compte n Les politiques concernant les mots de passe sont - très - variables. On peut - à titre d'exemple - appliquer la politique suivante : Limitation du mot de passe : n n Expiration : 40 jours Modification : 3 jours Longueur minimale : 8 caractères Historique : 3 mots de passe n Verrouillage du compte au bout de 5 tentatives infructueuses, pendant 30 minutes. n Activer l'option de renforcement des mots de passe (utilisation de passfilt. dll). n n Evidemment, un compromis doit être trouvé (ne pas forcer un historique de 30 mots de passe par exemple, avec ces derniers de plus de 14 lettres. . . ), l'objectif étant de ne pas trouver les mots de passe sur des Post-It collés sur l'écran (ce qui s'est déjà vu). . . Pour renforcer la SAM (Service Account Manager), appliquer syskey (disponible depuis le Service. Pack 3, chiffrant avec l'algorithme DES la SAM - clé secrète de 128 bits). 29/11/2002 Ciefa Poly-informatique

Stratégie de compte n Les politiques concernant les mots de passe sont - très - variables. On peut - à titre d'exemple - appliquer la politique suivante : Limitation du mot de passe : n n Expiration : 40 jours Modification : 3 jours Longueur minimale : 8 caractères Historique : 3 mots de passe n Verrouillage du compte au bout de 5 tentatives infructueuses, pendant 30 minutes. n Activer l'option de renforcement des mots de passe (utilisation de passfilt. dll). n n Evidemment, un compromis doit être trouvé (ne pas forcer un historique de 30 mots de passe par exemple, avec ces derniers de plus de 14 lettres. . . ), l'objectif étant de ne pas trouver les mots de passe sur des Post-It collés sur l'écran (ce qui s'est déjà vu). . . Pour renforcer la SAM (Service Account Manager), appliquer syskey (disponible depuis le Service. Pack 3, chiffrant avec l'algorithme DES la SAM - clé secrète de 128 bits). 29/11/2002 Ciefa Poly-informatique

Partie 5 n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

Partie 5 n La sécurité locale : système de sécurité de NT n La sécurité distribuée : domaine, groupe, … n Politique de sécurité : permissions et partages n Installation sécurisée d’un serveur NT n Quelques vulnérabilités et conseils 29/11/2002 Ciefa Poly-informatique

Configuration n Administration : n Gestion des versions complexes n n n Configuration des accès distants n n Protection complexe Gestion des versions complexes n n n Des patchs Des versions Pas d’outil natifs de réinitialisation des permissions Aucun support pour aider à définir les permissions système optimales Permissions par défauts : n Incorrectement positionnées n n n Entrées de la registry Applications complémentaires : Internet Explorer, IIS, … Incorrectement organisées n n Absence de réelle standardisation Variants et invariants dans les mêmes répertoires 29/11/2002 Ciefa Poly-informatique

Configuration n Administration : n Gestion des versions complexes n n n Configuration des accès distants n n Protection complexe Gestion des versions complexes n n n Des patchs Des versions Pas d’outil natifs de réinitialisation des permissions Aucun support pour aider à définir les permissions système optimales Permissions par défauts : n Incorrectement positionnées n n n Entrées de la registry Applications complémentaires : Internet Explorer, IIS, … Incorrectement organisées n n Absence de réelle standardisation Variants et invariants dans les mêmes répertoires 29/11/2002 Ciefa Poly-informatique

Architecture (1/2) n Administration : n Sid spécifiques n n RPC (Remote Procedure Call) Administratifs n n n Null Sid => faille « Null Session Share » Non Secured Named Pipes => prise de contrôle à distance Domaine Browsing => acquisition d’informations Réseau : n Netbios (TCP 139) n n Réallocation de ports n n Grand fournisseur d’informations privées Possibilité de placer un service en écoute sur un port déjà utilisé (scripts perl …) => détournement d’un quelconque service Fragilité de la pile TCP/IP n n Absence de contrôle sur la conformité des paquets (Do. S, …) Absence de contrôle sur les séquences ou les états du protocole (Sync overflow, Do. S, …) 29/11/2002 Ciefa Poly-informatique

Architecture (1/2) n Administration : n Sid spécifiques n n RPC (Remote Procedure Call) Administratifs n n n Null Sid => faille « Null Session Share » Non Secured Named Pipes => prise de contrôle à distance Domaine Browsing => acquisition d’informations Réseau : n Netbios (TCP 139) n n Réallocation de ports n n Grand fournisseur d’informations privées Possibilité de placer un service en écoute sur un port déjà utilisé (scripts perl …) => détournement d’un quelconque service Fragilité de la pile TCP/IP n n Absence de contrôle sur la conformité des paquets (Do. S, …) Absence de contrôle sur les séquences ou les états du protocole (Sync overflow, Do. S, …) 29/11/2002 Ciefa Poly-informatique

Architecture (2/2) n Applicative : n Langages de scripting => de moins en moins de protections n n n Buffer Overflow n n n Interpréteur Universel : Visual Script, Java Script, Windows Host Scripting De moins en moins de protections (virus…. ) Absence de gestion et de contrôle de la taille des buffers Exemple sous Net. Meeting : certaines chaînes de caractères provoquaient débordement de buffer, et un code quelconque pouvait alors être exécuté dans la pile…. Sécurité : n Protection des certificats n n Fonction de chiffrement inversible => outil de déchiffrement publié Protection des mots de passe n Accès à l’information n Fragilisée par la comptabilité Lan. Manager (algo de hachage des mots de passe) n 29/11/2002 Directe : lecture de la SAM via fonctions tq Sam. Dump Indirecte : lecture de la SAM via utilisation détournée des dll (Pw. Dump 2) ou de Lan. Manager sur Netbios (SMB Packet Capture + L 0 phtcrack) Mots de passe de 7 ou 14 caractères ! Ciefa Poly-informatique

Architecture (2/2) n Applicative : n Langages de scripting => de moins en moins de protections n n n Buffer Overflow n n n Interpréteur Universel : Visual Script, Java Script, Windows Host Scripting De moins en moins de protections (virus…. ) Absence de gestion et de contrôle de la taille des buffers Exemple sous Net. Meeting : certaines chaînes de caractères provoquaient débordement de buffer, et un code quelconque pouvait alors être exécuté dans la pile…. Sécurité : n Protection des certificats n n Fonction de chiffrement inversible => outil de déchiffrement publié Protection des mots de passe n Accès à l’information n Fragilisée par la comptabilité Lan. Manager (algo de hachage des mots de passe) n 29/11/2002 Directe : lecture de la SAM via fonctions tq Sam. Dump Indirecte : lecture de la SAM via utilisation détournée des dll (Pw. Dump 2) ou de Lan. Manager sur Netbios (SMB Packet Capture + L 0 phtcrack) Mots de passe de 7 ou 14 caractères ! Ciefa Poly-informatique

Quelques conseils (1/2) n n n Fermer tous les ports 135 à 139 en TCP et UDP N’autoriser que les ports et protocoles nécessaires au fonctionnement du système lors de l’exécution de TCP/IP Règles strictes d’utilisation des mots de passe (contrôle par ‘passfilt’) Activer la fonction évoluée de cryptage ‘SYSKEY’ sur la SAM (ralentira au moins un peu les pirates) Vérifier que les autorisations d’accès à la base de registre sont sécurisées, notamment via un accès distant au moyen de la clé : HKLMSYSTEMCurrent. Control. SetControlSecure. Pipe. ServerswinregAllowed. Paths n Activer l’option Hidden Registry (registre masqué) sur les serveurs sensibles : HKLMSYSTEMCurrent. Control. SetServicesLan. Man. ServerParametersHidden, REG_DWORD = 1 (=> supprime l’hôte de la liste de navigation du réseau ‘Voisinage Réseau’ tout en gardant les fonctions d’avant…) n Ne pas travailler sous Administrator n Créer un compte spécifique avec privilèges Administrator 29/11/2002 Ciefa Poly-informatique

Quelques conseils (1/2) n n n Fermer tous les ports 135 à 139 en TCP et UDP N’autoriser que les ports et protocoles nécessaires au fonctionnement du système lors de l’exécution de TCP/IP Règles strictes d’utilisation des mots de passe (contrôle par ‘passfilt’) Activer la fonction évoluée de cryptage ‘SYSKEY’ sur la SAM (ralentira au moins un peu les pirates) Vérifier que les autorisations d’accès à la base de registre sont sécurisées, notamment via un accès distant au moyen de la clé : HKLMSYSTEMCurrent. Control. SetControlSecure. Pipe. ServerswinregAllowed. Paths n Activer l’option Hidden Registry (registre masqué) sur les serveurs sensibles : HKLMSYSTEMCurrent. Control. SetServicesLan. Man. ServerParametersHidden, REG_DWORD = 1 (=> supprime l’hôte de la liste de navigation du réseau ‘Voisinage Réseau’ tout en gardant les fonctions d’avant…) n Ne pas travailler sous Administrator n Créer un compte spécifique avec privilèges Administrator 29/11/2002 Ciefa Poly-informatique

Quelques conseils (2/2) n n Bien gérer les Patchs Level, Roll Up et Hot-Fixes Activer et exploiter les Audits Activer les filtres et alertes Surveiller la liste des processus (netcat -> nc. exe) n n Surveiller régulièrement la base de registres n n Clés de démarrage Windows standards : HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun Se tenir informé des alertes et attaques au jour le jour Configurer les paramètres de sécurité et de la base de registre Penser groupe, puis privilège, puis utilisateur n n n Commande « at » utilisée pour lancer un destructeur de processus à heure fixe C: > at 6 A /e: 1 ‘‘ ‘‘kill nc. exe’’ (=> ts les jours à 6 heures…. ) Administration => SID unique Sécurité => gestion des audits … 29/11/2002 Ciefa Poly-informatique

Quelques conseils (2/2) n n Bien gérer les Patchs Level, Roll Up et Hot-Fixes Activer et exploiter les Audits Activer les filtres et alertes Surveiller la liste des processus (netcat -> nc. exe) n n Surveiller régulièrement la base de registres n n Clés de démarrage Windows standards : HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun Se tenir informé des alertes et attaques au jour le jour Configurer les paramètres de sécurité et de la base de registre Penser groupe, puis privilège, puis utilisateur n n n Commande « at » utilisée pour lancer un destructeur de processus à heure fixe C: > at 6 A /e: 1 ‘‘ ‘‘kill nc. exe’’ (=> ts les jours à 6 heures…. ) Administration => SID unique Sécurité => gestion des audits … 29/11/2002 Ciefa Poly-informatique