b063c22211e0b6310d374317959cc278.ppt

- Количество слайдов: 28

Sécurité Configuration Client VPNSSL sur IOS Cisco avec SDM ccnp_cch 1

Sécurité Configuration Client VPNSSL sur IOS Cisco avec SDM ccnp_cch 1

Sommaire ● Introduction - Prérequis - Composants utilisés - Schéma du réseau - Tâches de préconfiguration ● Rappel ● Configurer le client VPN SSL sur IOS Cisco - Etape 1 : Installer et valider le logiciel client sur le routeur avec IOS Cisco - Etape 2 : Configurer un contexte Web. VPN et une passerelle Web. VPN avec SDM Wizard politique de groupe - Etape 3 : Configurer la base de données utilisateur pour les clients VPN SSL - Etape 4 : Configurer les ressources offertes aux utilisateurs - Résultats ● Vérification - Procédure - Commandes ● Résolution de problèmes - Problème de connectivité SSL - Commandes pour résolution de problèmes ccnp_cch 2

Sommaire ● Introduction - Prérequis - Composants utilisés - Schéma du réseau - Tâches de préconfiguration ● Rappel ● Configurer le client VPN SSL sur IOS Cisco - Etape 1 : Installer et valider le logiciel client sur le routeur avec IOS Cisco - Etape 2 : Configurer un contexte Web. VPN et une passerelle Web. VPN avec SDM Wizard politique de groupe - Etape 3 : Configurer la base de données utilisateur pour les clients VPN SSL - Etape 4 : Configurer les ressources offertes aux utilisateurs - Résultats ● Vérification - Procédure - Commandes ● Résolution de problèmes - Problème de connectivité SSL - Commandes pour résolution de problèmes ccnp_cch 2

Introduction Le client VPN SSL fournit un tunnel complet pour des communications sécurisées avec le réseau interne de l'entreprise. Vous pouvez configurer des accès basés sur l'utilisateur ou vous pouvez créer différents contextes Web. VPN dans lesquels vous placez un ou plusieurs utilisateurs. La technologie VPN SSL ou Web. VPN est supportée sur les plateformes IOS routeur suivantes: ● ● Cisco 870, 1811, 1841, 2801, 2811, 2821 and 2851 series routers Cisco 3725, 3745, 3825, 3845, 7200 and 7301 series routers Vous pouvez configurer la technologie VPN SSL selon trois modes: ● VPN SSL sans client (Web. VPN) - Permet à un client distant qui a seulement besoin d'un navigateur Web avec SSL d'accéder à des serveurs Web HTTP ou HTTPS d'un réseau LAN d'entreprise. De plus le VPN SSL sans client permet l'accès pour l'exploration de fichiers Windows au travers du protocole CIFS (Common Internet File System). Outlook Web Access est un exemple d'accès HTTP. ● VPN SSL client léger (Port Forwarding) - Permet à un client distant de télécharger un petit Applet Java et autorise l'accès sécurisé à des applications TCP qui utilisent des ports statiques. POP 3 (Post Office Protocol 3), SMTP (Simple Mail Transfer Protocol), IMAP (Internet Message Access Protocol), SSH (Secure Shell) et Telnet sont des exemples d'accès sécurisés. Comme les fichiers de la machine locale sont modifiés, les utilisateurs doivent avoir le privilège d'administration locale pour l'utilisation de cette méthode. Cette méthode VPN SSL ne fonctionne pas avec des applications qui utilisent des ports dynamiques telles que les applications FTP (File Transfer Protocol). Note: UDP (User Datagram Protocol) n'est pas supporté. ● Client VPN SSL (Full Tunnel mode) - Télécharge un petit client sur le poste de travail distant et autorise un accès sécurisé complet aux ressources d'un réseau interne d'entreprise. Vous pouvez charger le client VPN SSL sur la station de travail distante de manière permanente ou vous pouvez retirer le client une fois que la session est terminée. Prérequis Assurez-vous que vous avez ces prérequis avant de tenter cette configuration: Microsoft Windows 2000 ou XP Navigateur Web avec SUN JRE 1. 4 ou suivant ou avec un contrôle Active. X Privilèges d'administration locale sur le client. Un des routeurs listés dans Introduction avec une image IOS Advanced Security − 12. 4(6)T ou suivante. ● Cisco Security Device Manager (SDM) version 2. 3. ● ● ccnp_cch 3

Introduction Le client VPN SSL fournit un tunnel complet pour des communications sécurisées avec le réseau interne de l'entreprise. Vous pouvez configurer des accès basés sur l'utilisateur ou vous pouvez créer différents contextes Web. VPN dans lesquels vous placez un ou plusieurs utilisateurs. La technologie VPN SSL ou Web. VPN est supportée sur les plateformes IOS routeur suivantes: ● ● Cisco 870, 1811, 1841, 2801, 2811, 2821 and 2851 series routers Cisco 3725, 3745, 3825, 3845, 7200 and 7301 series routers Vous pouvez configurer la technologie VPN SSL selon trois modes: ● VPN SSL sans client (Web. VPN) - Permet à un client distant qui a seulement besoin d'un navigateur Web avec SSL d'accéder à des serveurs Web HTTP ou HTTPS d'un réseau LAN d'entreprise. De plus le VPN SSL sans client permet l'accès pour l'exploration de fichiers Windows au travers du protocole CIFS (Common Internet File System). Outlook Web Access est un exemple d'accès HTTP. ● VPN SSL client léger (Port Forwarding) - Permet à un client distant de télécharger un petit Applet Java et autorise l'accès sécurisé à des applications TCP qui utilisent des ports statiques. POP 3 (Post Office Protocol 3), SMTP (Simple Mail Transfer Protocol), IMAP (Internet Message Access Protocol), SSH (Secure Shell) et Telnet sont des exemples d'accès sécurisés. Comme les fichiers de la machine locale sont modifiés, les utilisateurs doivent avoir le privilège d'administration locale pour l'utilisation de cette méthode. Cette méthode VPN SSL ne fonctionne pas avec des applications qui utilisent des ports dynamiques telles que les applications FTP (File Transfer Protocol). Note: UDP (User Datagram Protocol) n'est pas supporté. ● Client VPN SSL (Full Tunnel mode) - Télécharge un petit client sur le poste de travail distant et autorise un accès sécurisé complet aux ressources d'un réseau interne d'entreprise. Vous pouvez charger le client VPN SSL sur la station de travail distante de manière permanente ou vous pouvez retirer le client une fois que la session est terminée. Prérequis Assurez-vous que vous avez ces prérequis avant de tenter cette configuration: Microsoft Windows 2000 ou XP Navigateur Web avec SUN JRE 1. 4 ou suivant ou avec un contrôle Active. X Privilèges d'administration locale sur le client. Un des routeurs listés dans Introduction avec une image IOS Advanced Security − 12. 4(6)T ou suivante. ● Cisco Security Device Manager (SDM) version 2. 3. ● ● ccnp_cch 3

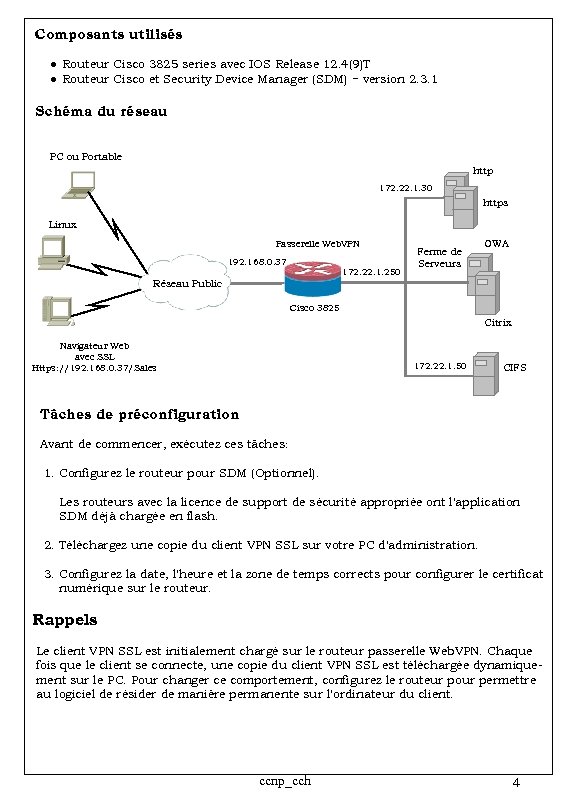

Composants utilisés ● Routeur Cisco 3825 series avec IOS Release 12. 4(9)T ● Routeur Cisco et Security Device Manager (SDM) − version 2. 3. 1 Schéma du réseau PC ou Portable http 172. 22. 1. 30 https Linux Passerelle Web. VPN 192. 168. 0. 37 172. 22. 1. 250 Ferme de Serveurs OWA Réseau Public Cisco 3825 Citrix Navigateur Web avec SSL Https: //192. 168. 0. 37/Sales 172. 22. 1. 50 CIFS Tâches de préconfiguration Avant de commencer, exécutez ces tâches: 1. Configurez le routeur pour SDM (Optionnel). Les routeurs avec la licence de support de sécurité appropriée ont l'application SDM déjà chargée en flash. 2. Téléchargez une copie du client VPN SSL sur votre PC d'administration. 3. Configurez la date, l'heure et la zone de temps corrects pour configurer le certificat numérique sur le routeur. Rappels Le client VPN SSL est initialement chargé sur le routeur passerelle Web. VPN. Chaque fois que le client se connecte, une copie du client VPN SSL est téléchargée dynamiquement sur le PC. Pour changer ce comportement, configurez le routeur pour permettre au logiciel de résider de manière permanente sur l'ordinateur du client. ccnp_cch 4

Composants utilisés ● Routeur Cisco 3825 series avec IOS Release 12. 4(9)T ● Routeur Cisco et Security Device Manager (SDM) − version 2. 3. 1 Schéma du réseau PC ou Portable http 172. 22. 1. 30 https Linux Passerelle Web. VPN 192. 168. 0. 37 172. 22. 1. 250 Ferme de Serveurs OWA Réseau Public Cisco 3825 Citrix Navigateur Web avec SSL Https: //192. 168. 0. 37/Sales 172. 22. 1. 50 CIFS Tâches de préconfiguration Avant de commencer, exécutez ces tâches: 1. Configurez le routeur pour SDM (Optionnel). Les routeurs avec la licence de support de sécurité appropriée ont l'application SDM déjà chargée en flash. 2. Téléchargez une copie du client VPN SSL sur votre PC d'administration. 3. Configurez la date, l'heure et la zone de temps corrects pour configurer le certificat numérique sur le routeur. Rappels Le client VPN SSL est initialement chargé sur le routeur passerelle Web. VPN. Chaque fois que le client se connecte, une copie du client VPN SSL est téléchargée dynamiquement sur le PC. Pour changer ce comportement, configurez le routeur pour permettre au logiciel de résider de manière permanente sur l'ordinateur du client. ccnp_cch 4

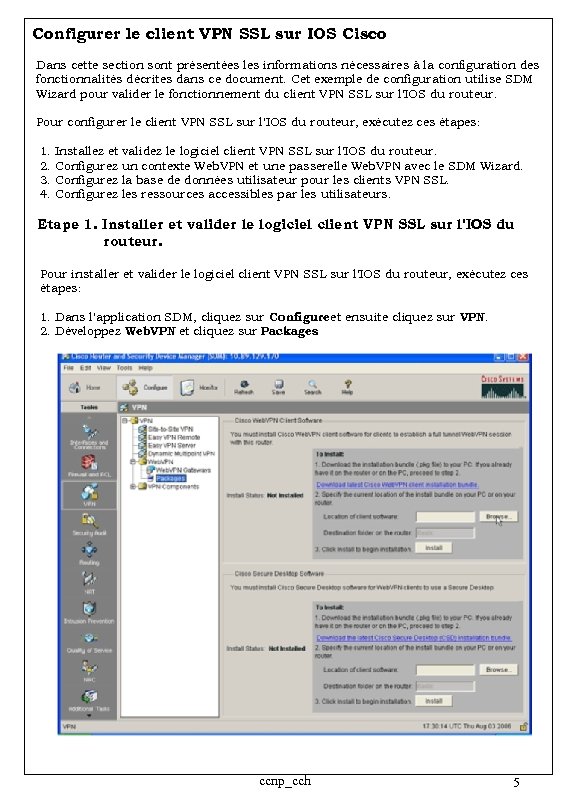

Configurer le client VPN SSL sur IOS Cisco Dans cette section sont présentées les informations nécessaires à la configuration des fonctionnalités décrites dans ce document. Cet exemple de configuration utilise SDM Wizard pour valider le fonctionnement du client VPN SSL sur l'IOS du routeur. Pour configurer le client VPN SSL sur l'IOS du routeur, exécutez ces étapes: 1. 2. 3. 4. Installez et validez le logiciel client VPN SSL sur l'IOS du routeur. Configurez un contexte Web. VPN et une passerelle Web. VPN avec le SDM Wizard. Configurez la base de données utilisateur pour les clients VPN SSL. Configurez les ressources accessibles par les utilisateurs. Etape 1. Installer et valider le logiciel client VPN SSL sur l'IOS du routeur. Pour installer et valider le logiciel client VPN SSL sur l'IOS du routeur, exécutez ces étapes: 1. Dans l'application SDM, cliquez sur Configureet ensuite cliquez sur VPN. 2. Développez Web. VPN et cliquez sur Packages. ccnp_cch 5

Configurer le client VPN SSL sur IOS Cisco Dans cette section sont présentées les informations nécessaires à la configuration des fonctionnalités décrites dans ce document. Cet exemple de configuration utilise SDM Wizard pour valider le fonctionnement du client VPN SSL sur l'IOS du routeur. Pour configurer le client VPN SSL sur l'IOS du routeur, exécutez ces étapes: 1. 2. 3. 4. Installez et validez le logiciel client VPN SSL sur l'IOS du routeur. Configurez un contexte Web. VPN et une passerelle Web. VPN avec le SDM Wizard. Configurez la base de données utilisateur pour les clients VPN SSL. Configurez les ressources accessibles par les utilisateurs. Etape 1. Installer et valider le logiciel client VPN SSL sur l'IOS du routeur. Pour installer et valider le logiciel client VPN SSL sur l'IOS du routeur, exécutez ces étapes: 1. Dans l'application SDM, cliquez sur Configureet ensuite cliquez sur VPN. 2. Développez Web. VPN et cliquez sur Packages. ccnp_cch 5

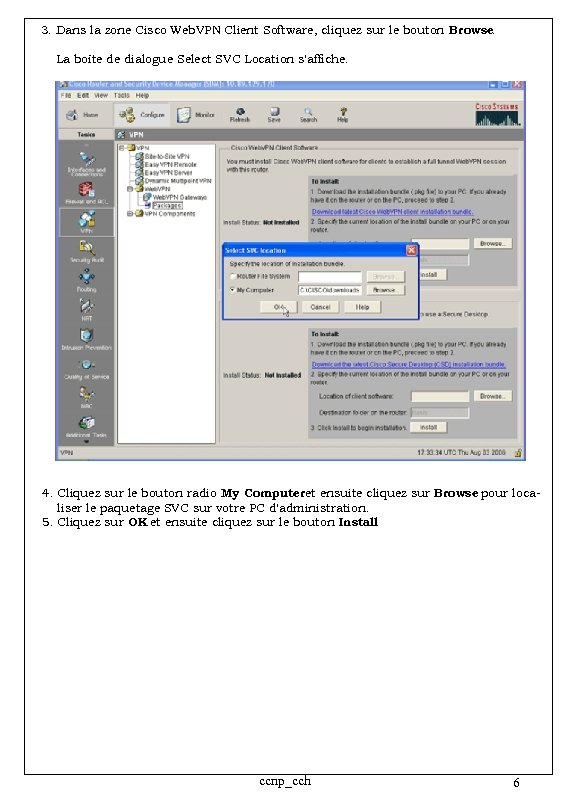

3. Dans la zone Cisco Web. VPN Client Software, cliquez sur le bouton Browse. La boîte de dialogue Select SVC Location s'affiche. 4. Cliquez sur le bouton radio My Computeret ensuite cliquez sur Browse pour localiser le paquetage SVC sur votre PC d'administration. 5. Cliquez sur OK et ensuite cliquez sur le bouton Install. ccnp_cch 6

3. Dans la zone Cisco Web. VPN Client Software, cliquez sur le bouton Browse. La boîte de dialogue Select SVC Location s'affiche. 4. Cliquez sur le bouton radio My Computeret ensuite cliquez sur Browse pour localiser le paquetage SVC sur votre PC d'administration. 5. Cliquez sur OK et ensuite cliquez sur le bouton Install. ccnp_cch 6

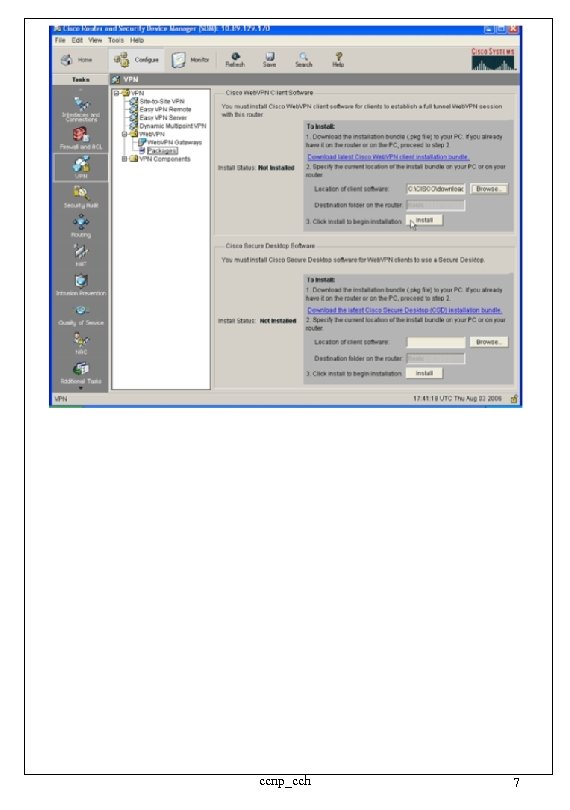

ccnp_cch 7

ccnp_cch 7

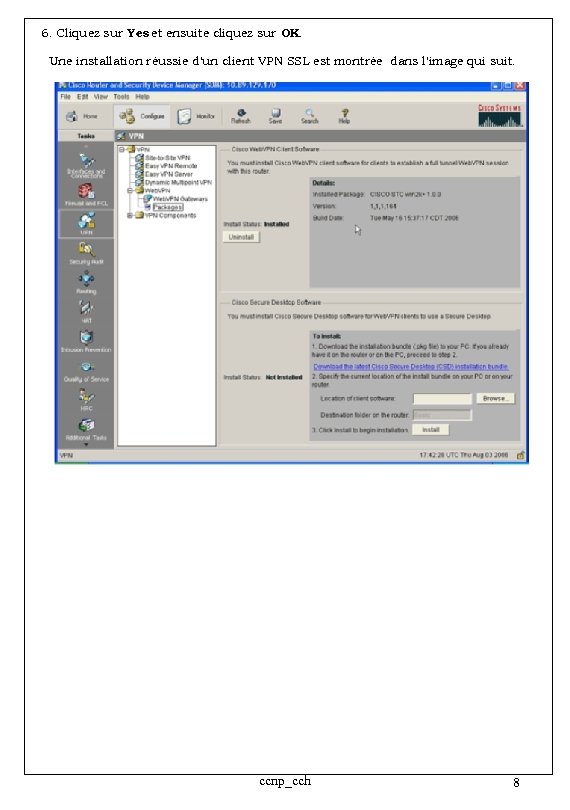

6. Cliquez sur Yes et ensuite cliquez sur OK. Une installation réussie d'un client VPN SSL est montrée dans l'image qui suit. ccnp_cch 8

6. Cliquez sur Yes et ensuite cliquez sur OK. Une installation réussie d'un client VPN SSL est montrée dans l'image qui suit. ccnp_cch 8

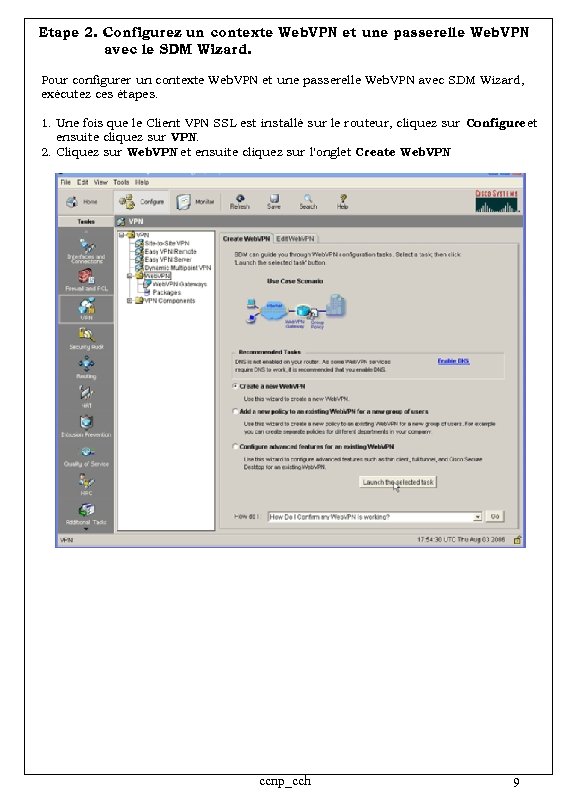

Etape 2. Configurez un contexte Web. VPN et une passerelle Web. VPN avec le SDM Wizard. Pour configurer un contexte Web. VPN et une passerelle Web. VPN avec SDM Wizard, exécutez ces étapes. 1. Une fois que le Client VPN SSL est installé sur le routeur, cliquez sur Configureet ensuite cliquez sur VPN. 2. Cliquez sur Web. VPN et ensuite cliquez sur l'onglet Create Web. VPN. ccnp_cch 9

Etape 2. Configurez un contexte Web. VPN et une passerelle Web. VPN avec le SDM Wizard. Pour configurer un contexte Web. VPN et une passerelle Web. VPN avec SDM Wizard, exécutez ces étapes. 1. Une fois que le Client VPN SSL est installé sur le routeur, cliquez sur Configureet ensuite cliquez sur VPN. 2. Cliquez sur Web. VPN et ensuite cliquez sur l'onglet Create Web. VPN. ccnp_cch 9

3. Cochez le bouton radio Create a New Web. VPN et ensuite cliquez sur Launch the selected task. La boîte de dialogue Web. VPN Wizard s'affiche. 4. Cliquez sur Next. ccnp_cch 10

3. Cochez le bouton radio Create a New Web. VPN et ensuite cliquez sur Launch the selected task. La boîte de dialogue Web. VPN Wizard s'affiche. 4. Cliquez sur Next. ccnp_cch 10

5. Entrez l'adresse IP de la nouvelle passerelle Web. VPN et entrez un nom unique pour ce contexte Web. VPN. Vous pouvez créer différents contextes pour la même adresse IP (passerelle Web. VPN) mais chaque nom doit être unique. Dans cet exemple utilise l'adresse IP utilisée est : https: //192. 168. 0. 37/sales. 6. Cliquez sur Next et passez à l'étape suivante. ccnp_cch 11

5. Entrez l'adresse IP de la nouvelle passerelle Web. VPN et entrez un nom unique pour ce contexte Web. VPN. Vous pouvez créer différents contextes pour la même adresse IP (passerelle Web. VPN) mais chaque nom doit être unique. Dans cet exemple utilise l'adresse IP utilisée est : https: //192. 168. 0. 37/sales. 6. Cliquez sur Next et passez à l'étape suivante. ccnp_cch 11

Etape 3. Configurer la base de données utilisateur pour les clients VPN SSL Pour l'authentification, vous pouvez utiliser un serveur AAA, des utilisateurs locaux ou les deux. Cet exemple de configuration utilise des utilisateurs crées localement pour l'authentification. 1. Après avoir terminé l'étape 2, cliquez sur le bouton radio Locally on this router situé dans la boîte de dialogue Web. VPN Wizard User Authentication. Cette boîte de dialogue vous permet d'ajouter des utilisateurs à la base de données locale. ccnp_cch 12

Etape 3. Configurer la base de données utilisateur pour les clients VPN SSL Pour l'authentification, vous pouvez utiliser un serveur AAA, des utilisateurs locaux ou les deux. Cet exemple de configuration utilise des utilisateurs crées localement pour l'authentification. 1. Après avoir terminé l'étape 2, cliquez sur le bouton radio Locally on this router situé dans la boîte de dialogue Web. VPN Wizard User Authentication. Cette boîte de dialogue vous permet d'ajouter des utilisateurs à la base de données locale. ccnp_cch 12

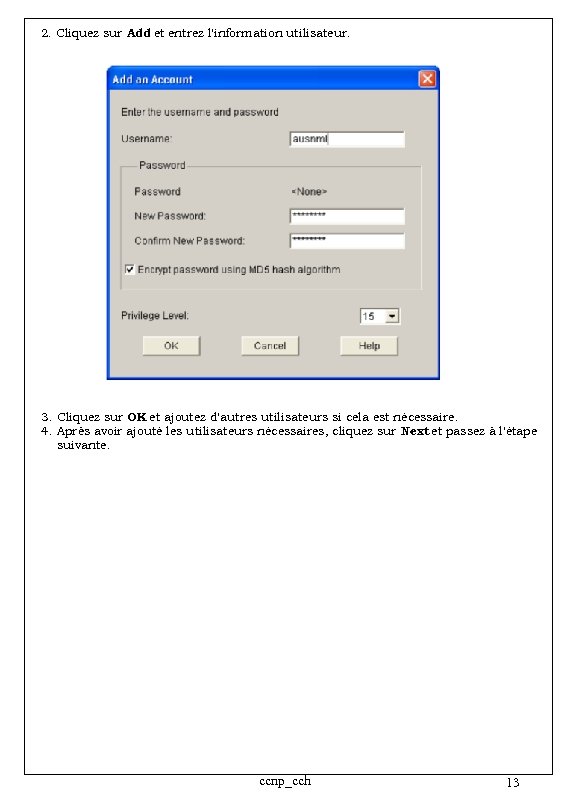

2. Cliquez sur Add et entrez l'information utilisateur. 3. Cliquez sur OK et ajoutez d'autres utilisateurs si cela est nécessaire. 4. Après avoir ajouté les utilisateurs nécessaires, cliquez sur Next et passez à l'étape suivante. ccnp_cch 13

2. Cliquez sur Add et entrez l'information utilisateur. 3. Cliquez sur OK et ajoutez d'autres utilisateurs si cela est nécessaire. 4. Après avoir ajouté les utilisateurs nécessaires, cliquez sur Next et passez à l'étape suivante. ccnp_cch 13

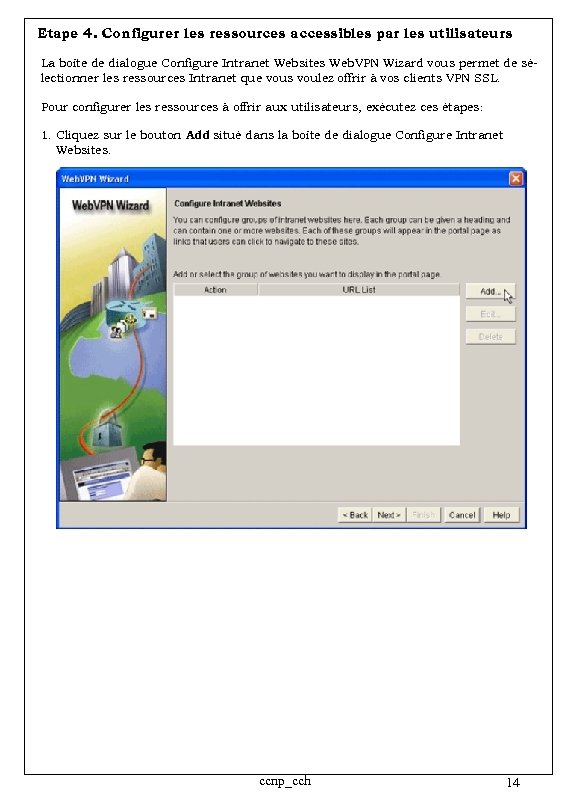

Etape 4. Configurer les ressources accessibles par les utilisateurs La boîte de dialogue Configure Intranet Websites Web. VPN Wizard vous permet de sélectionner les ressources Intranet que vous voulez offrir à vos clients VPN SSL. Pour configurer les ressources à offrir aux utilisateurs, exécutez ces étapes: 1. Cliquez sur le bouton Add situé dans la boîte de dialogue Configure Intranet Websites. ccnp_cch 14

Etape 4. Configurer les ressources accessibles par les utilisateurs La boîte de dialogue Configure Intranet Websites Web. VPN Wizard vous permet de sélectionner les ressources Intranet que vous voulez offrir à vos clients VPN SSL. Pour configurer les ressources à offrir aux utilisateurs, exécutez ces étapes: 1. Cliquez sur le bouton Add situé dans la boîte de dialogue Configure Intranet Websites. ccnp_cch 14

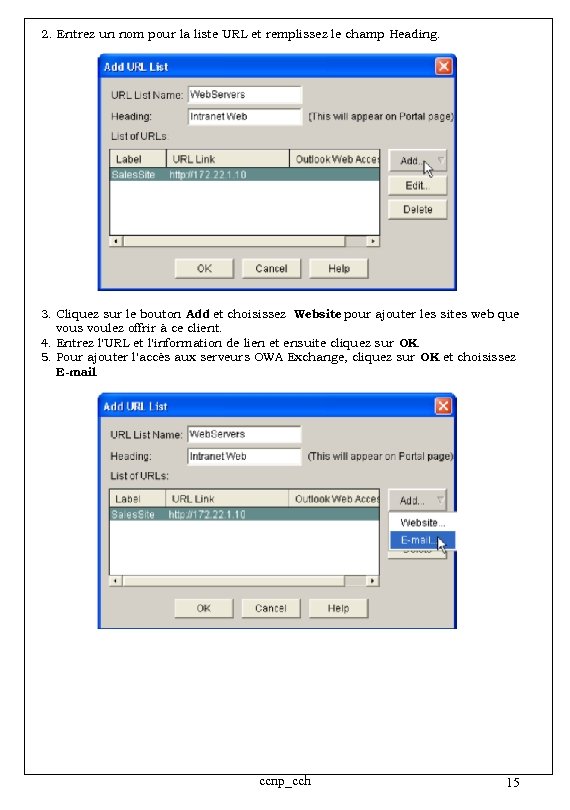

2. Entrez un nom pour la liste URL et remplissez le champ Heading. 3. Cliquez sur le bouton Add et choisissez Website pour ajouter les sites web que vous voulez offrir à ce client. 4. Entrez l'URL et l'information de lien et ensuite cliquez sur OK. 5. Pour ajouter l'accès aux serveurs OWA Exchange, cliquez sur OK et choisissez E-mail. ccnp_cch 15

2. Entrez un nom pour la liste URL et remplissez le champ Heading. 3. Cliquez sur le bouton Add et choisissez Website pour ajouter les sites web que vous voulez offrir à ce client. 4. Entrez l'URL et l'information de lien et ensuite cliquez sur OK. 5. Pour ajouter l'accès aux serveurs OWA Exchange, cliquez sur OK et choisissez E-mail. ccnp_cch 15

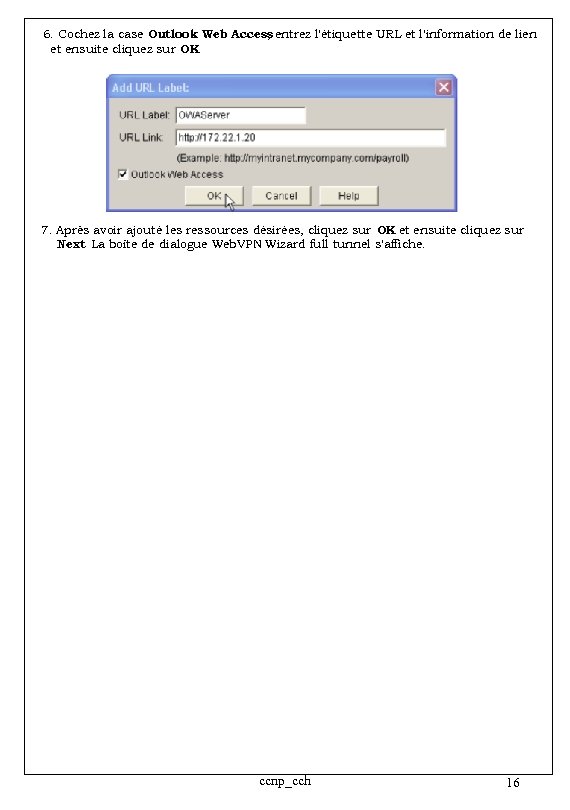

6. Cochez la case Outlook Web Access entrez l'étiquette URL et l'information de lien , et ensuite cliquez sur OK. 7. Après avoir ajouté les ressources désirées, cliquez sur OK et ensuite cliquez sur Next. La boîte de dialogue Web. VPN Wizard full tunnel s'affiche. ccnp_cch 16

6. Cochez la case Outlook Web Access entrez l'étiquette URL et l'information de lien , et ensuite cliquez sur OK. 7. Après avoir ajouté les ressources désirées, cliquez sur OK et ensuite cliquez sur Next. La boîte de dialogue Web. VPN Wizard full tunnel s'affiche. ccnp_cch 16

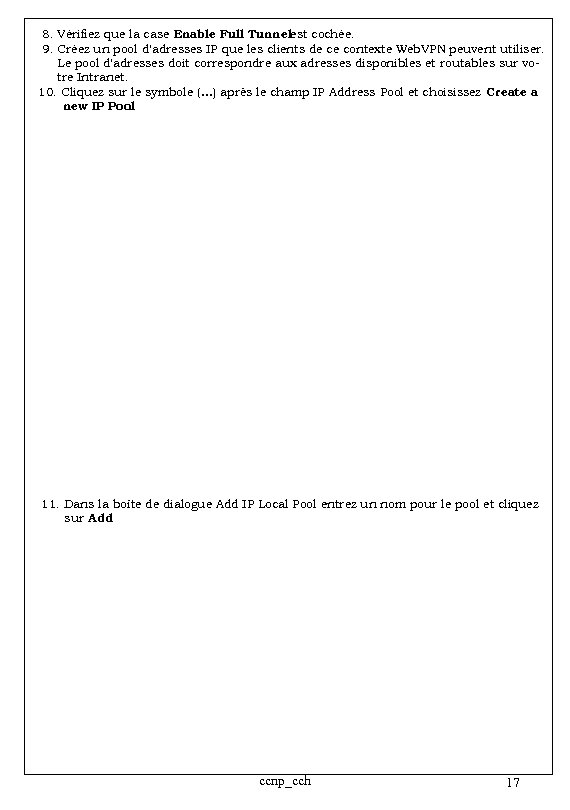

8. Vérifiez que la case Enable Full Tunnelest cochée. 9. Créez un pool d'adresses IP que les clients de ce contexte Web. VPN peuvent utiliser. Le pool d'adresses doit correspondre aux adresses disponibles et routables sur votre Intranet. 10. Cliquez sur le symbole (. . . ) après le champ IP Address Pool et choisissez Create a new IP Pool. 11. Dans la boîte de dialogue Add IP Local Pool entrez un nom pour le pool et cliquez sur Add. ccnp_cch 17

8. Vérifiez que la case Enable Full Tunnelest cochée. 9. Créez un pool d'adresses IP que les clients de ce contexte Web. VPN peuvent utiliser. Le pool d'adresses doit correspondre aux adresses disponibles et routables sur votre Intranet. 10. Cliquez sur le symbole (. . . ) après le champ IP Address Pool et choisissez Create a new IP Pool. 11. Dans la boîte de dialogue Add IP Local Pool entrez un nom pour le pool et cliquez sur Add. ccnp_cch 17

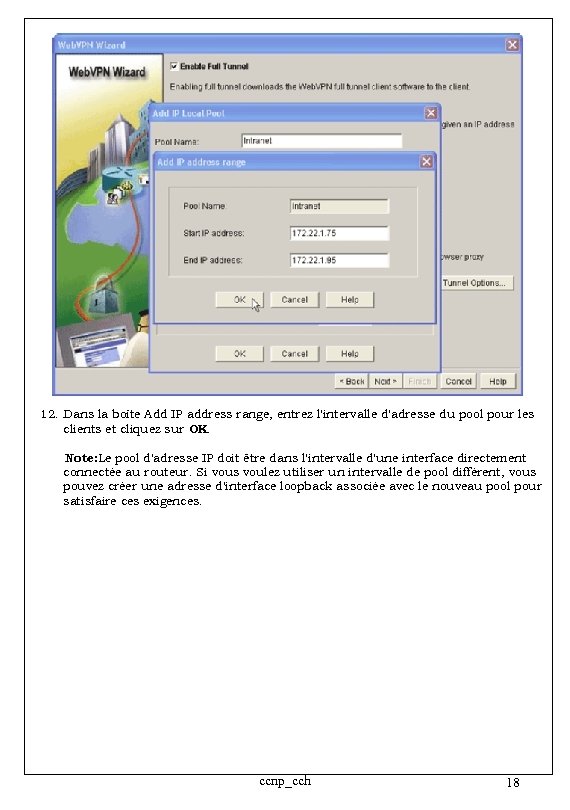

12. Dans la boîte Add IP address range, entrez l'intervalle d'adresse du pool pour les clients et cliquez sur OK. Note: Le pool d'adresse IP doit être dans l'intervalle d'une interface directement connectée au routeur. Si vous voulez utiliser un intervalle de pool différent, vous pouvez créer une adresse d'interface loopback associée avec le nouveau pool pour satisfaire ces exigences. ccnp_cch 18

12. Dans la boîte Add IP address range, entrez l'intervalle d'adresse du pool pour les clients et cliquez sur OK. Note: Le pool d'adresse IP doit être dans l'intervalle d'une interface directement connectée au routeur. Si vous voulez utiliser un intervalle de pool différent, vous pouvez créer une adresse d'interface loopback associée avec le nouveau pool pour satisfaire ces exigences. ccnp_cch 18

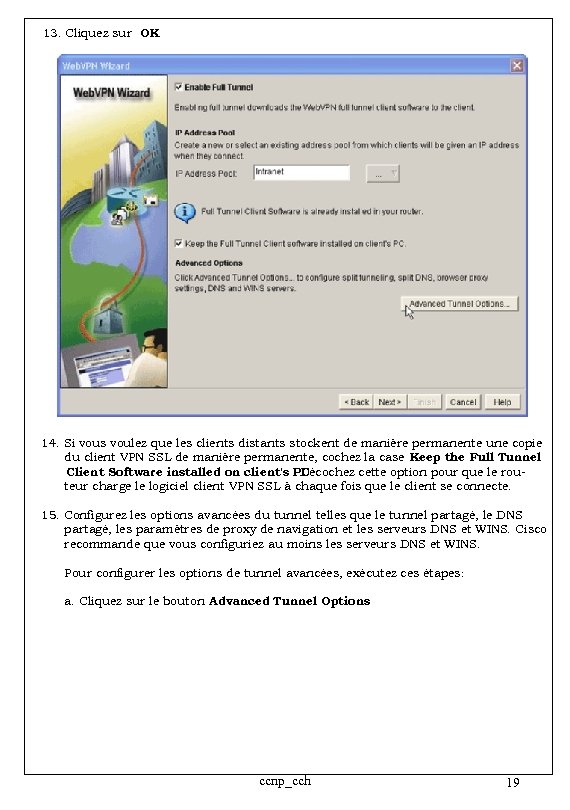

13. Cliquez sur OK. 14. Si vous voulez que les clients distants stockent de manière permanente une copie du client VPN SSL de manière permanente, cochez la case Keep the Full Tunnel Client Software installed on client's. PC Décochez cette option pour que le routeur charge le logiciel client VPN SSL à chaque fois que le client se connecte. 15. Configurez les options avancées du tunnel telles que le tunnel partagé, le DNS partagé, les paramètres de proxy de navigation et les serveurs DNS et WINS. Cisco recommande que vous configuriez au moins les serveurs DNS et WINS. Pour configurer les options de tunnel avancées, exécutez ces étapes: a. Cliquez sur le bouton Advanced Tunnel Options ccnp_cch 19

13. Cliquez sur OK. 14. Si vous voulez que les clients distants stockent de manière permanente une copie du client VPN SSL de manière permanente, cochez la case Keep the Full Tunnel Client Software installed on client's. PC Décochez cette option pour que le routeur charge le logiciel client VPN SSL à chaque fois que le client se connecte. 15. Configurez les options avancées du tunnel telles que le tunnel partagé, le DNS partagé, les paramètres de proxy de navigation et les serveurs DNS et WINS. Cisco recommande que vous configuriez au moins les serveurs DNS et WINS. Pour configurer les options de tunnel avancées, exécutez ces étapes: a. Cliquez sur le bouton Advanced Tunnel Options ccnp_cch 19

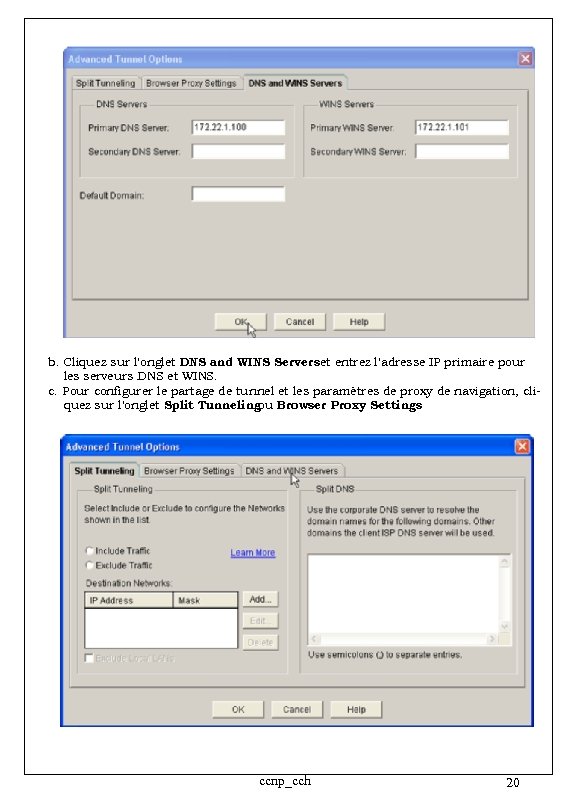

b. Cliquez sur l'onglet DNS and WINS Serverset entrez l'adresse IP primaire pour les serveurs DNS et WINS. c. Pour configurer le partage de tunnel et les paramètres de proxy de navigation, cliquez sur l'onglet Split Tunneling Browser Proxy Settings ou. ccnp_cch 20

b. Cliquez sur l'onglet DNS and WINS Serverset entrez l'adresse IP primaire pour les serveurs DNS et WINS. c. Pour configurer le partage de tunnel et les paramètres de proxy de navigation, cliquez sur l'onglet Split Tunneling Browser Proxy Settings ou. ccnp_cch 20

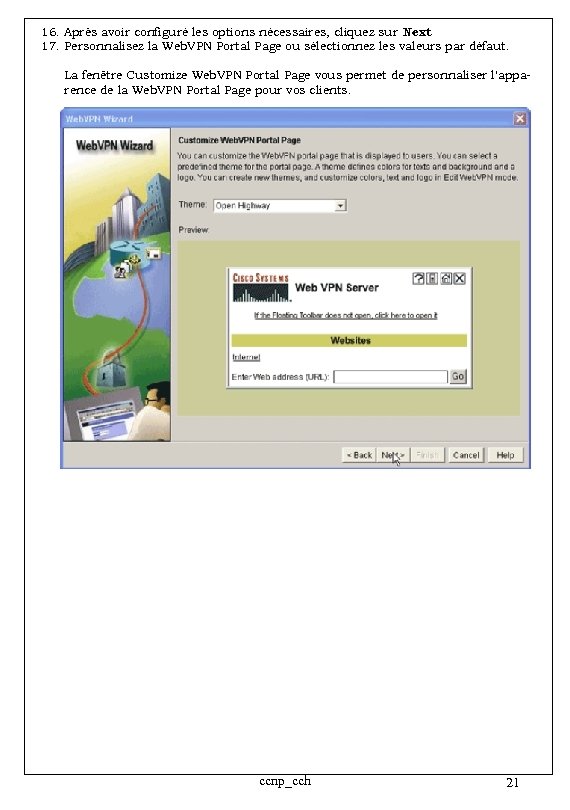

16. Après avoir configuré les options nécessaires, cliquez sur Next. 17. Personnalisez la Web. VPN Portal Page ou sélectionnez les valeurs par défaut. La fenêtre Customize Web. VPN Portal Page vous permet de personnaliser l'apparence de la Web. VPN Portal Page pour vos clients. ccnp_cch 21

16. Après avoir configuré les options nécessaires, cliquez sur Next. 17. Personnalisez la Web. VPN Portal Page ou sélectionnez les valeurs par défaut. La fenêtre Customize Web. VPN Portal Page vous permet de personnaliser l'apparence de la Web. VPN Portal Page pour vos clients. ccnp_cch 21

18. Après avoir configuré la page du portail Web. VPN, cliquez sur Next puis cliquez sur Finish et ensuite cliquez sur OK. Web. VPN Wizard transmet les commandes au routeur. 19. Cliquez sur OK pour sauvegarder votre configuration. Note: Si vous recevez un message d'erreur, la licence Web. VPN est peut-être incorrecte. Un exemple de message d'erreur est montré dans l'écran suivant: Pour corriger un problème de licence, exécutez ces étapes : a. Cliquez sur Configureet ensuite cliquez sur VPN. b. Développez Web. VPN et cliquez sur l'onglet Edit Web. VPN. ccnp_cch 22

18. Après avoir configuré la page du portail Web. VPN, cliquez sur Next puis cliquez sur Finish et ensuite cliquez sur OK. Web. VPN Wizard transmet les commandes au routeur. 19. Cliquez sur OK pour sauvegarder votre configuration. Note: Si vous recevez un message d'erreur, la licence Web. VPN est peut-être incorrecte. Un exemple de message d'erreur est montré dans l'écran suivant: Pour corriger un problème de licence, exécutez ces étapes : a. Cliquez sur Configureet ensuite cliquez sur VPN. b. Développez Web. VPN et cliquez sur l'onglet Edit Web. VPN. ccnp_cch 22

c. Sélectionnez votre contexte nouvellement crée et cliquez sur le bouton Edit. ccnp_cch 23

c. Sélectionnez votre contexte nouvellement crée et cliquez sur le bouton Edit. ccnp_cch 23

d. Dans le champ Maximum Number of users entrez le nombre correct d'utilisateurs pour votre licence. e. Cliquez sur OK et ensuite cliquez sur OK. Les commandes sont entrées dans le fichier de configuration. f. Cliquez sur Save ensuite cliquez sur Yes pour accepter les modifications. ccnp_cch 24

d. Dans le champ Maximum Number of users entrez le nombre correct d'utilisateurs pour votre licence. e. Cliquez sur OK et ensuite cliquez sur OK. Les commandes sont entrées dans le fichier de configuration. f. Cliquez sur Save ensuite cliquez sur Yes pour accepter les modifications. ccnp_cch 24

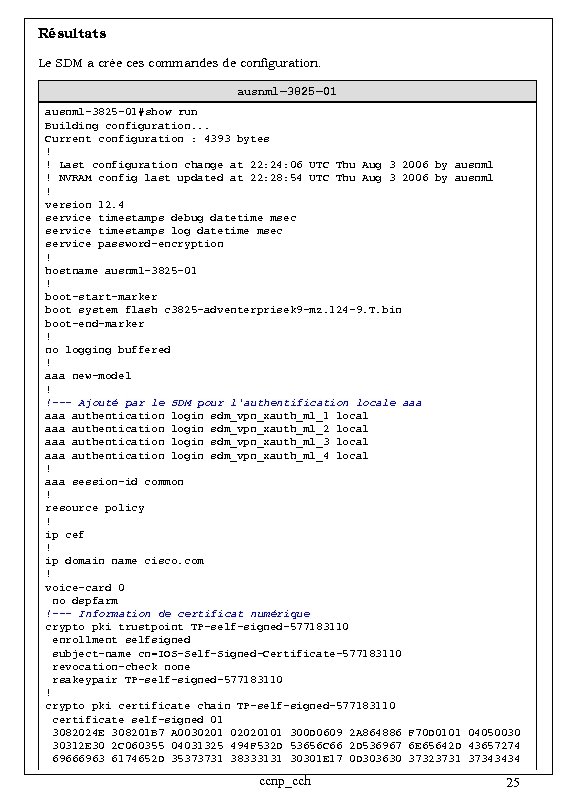

Résultats Le SDM a crée ces commandes de configuration. ausnml− 3825− 01#show run Building configuration. . . Current configuration : 4393 bytes ! ! Last configuration change at 22: 24: 06 UTC Thu Aug 3 2006 by ausnml ! NVRAM config last updated at 22: 28: 54 UTC Thu Aug 3 2006 by ausnml ! version 12. 4 service timestamps debug datetime msec service timestamps log datetime msec service password−encryption ! hostname ausnml− 3825− 01 ! boot−start−marker boot system flash c 3825−adventerprisek 9−mz. 124− 9. T. bin boot−end−marker ! no logging buffered ! aaa new−model ! !−−− Ajouté par le SDM pour l'authentification locale aaa authentication login sdm_vpn_xauth_ml_1 local aaa authentication login sdm_vpn_xauth_ml_2 local aaa authentication login sdm_vpn_xauth_ml_3 local aaa authentication login sdm_vpn_xauth_ml_4 local ! aaa session−id common ! resource policy ! ip cef ! ip domain name cisco. com ! voice−card 0 no dspfarm !−−− Information de certificat numérique crypto pki trustpoint TP−self−signed− 577183110 enrollment selfsigned subject−name cn=IOS−Self−Signed−Certificate− 577183110 revocation−check none rsakeypair TP−self−signed− 577183110 ! crypto pki certificate chain TP−self−signed− 577183110 certificate self−signed 01 3082024 E 308201 B 7 A 0030201 02020101 300 D 0609 2 A 864886 F 70 D 0101 04050030 30312 E 30 2 C 060355 04031325 494 F 532 D 53656 C 66 2 D 536967 6 E 65642 D 43657274 69666963 6174652 D 35373731 38333131 30301 E 17 0 D 303630 37323731 37343434 ccnp_cch 25

Résultats Le SDM a crée ces commandes de configuration. ausnml− 3825− 01#show run Building configuration. . . Current configuration : 4393 bytes ! ! Last configuration change at 22: 24: 06 UTC Thu Aug 3 2006 by ausnml ! NVRAM config last updated at 22: 28: 54 UTC Thu Aug 3 2006 by ausnml ! version 12. 4 service timestamps debug datetime msec service timestamps log datetime msec service password−encryption ! hostname ausnml− 3825− 01 ! boot−start−marker boot system flash c 3825−adventerprisek 9−mz. 124− 9. T. bin boot−end−marker ! no logging buffered ! aaa new−model ! !−−− Ajouté par le SDM pour l'authentification locale aaa authentication login sdm_vpn_xauth_ml_1 local aaa authentication login sdm_vpn_xauth_ml_2 local aaa authentication login sdm_vpn_xauth_ml_3 local aaa authentication login sdm_vpn_xauth_ml_4 local ! aaa session−id common ! resource policy ! ip cef ! ip domain name cisco. com ! voice−card 0 no dspfarm !−−− Information de certificat numérique crypto pki trustpoint TP−self−signed− 577183110 enrollment selfsigned subject−name cn=IOS−Self−Signed−Certificate− 577183110 revocation−check none rsakeypair TP−self−signed− 577183110 ! crypto pki certificate chain TP−self−signed− 577183110 certificate self−signed 01 3082024 E 308201 B 7 A 0030201 02020101 300 D 0609 2 A 864886 F 70 D 0101 04050030 30312 E 30 2 C 060355 04031325 494 F 532 D 53656 C 66 2 D 536967 6 E 65642 D 43657274 69666963 6174652 D 35373731 38333131 30301 E 17 0 D 303630 37323731 37343434 ccnp_cch 25

365 A 170 D 323030313030 5 A 303031 2 E 302 C 06 03550403 1325494 F 532 D 5365 6 C 662 D 53 69676 E 65 642 D 4365 72746966 69636174 652 D 3537 37313833 31313030 819 F 300 D 06092 A 86 4886 F 70 D 01010105 0003818 D 00308189 02818100 F 43 F 6 DD 9 32 A 264 FE 4 C 5 B 0829 698265 DC 6 EC 65 B 17 21661972 D 363 BC 4 C 977 C 3810 !−−− Supprimé pour abréger quit username wishaw privilege 15 secret 5 $1$r 4 CW$Se. P 6 Zw. QEAAU 68 W 9 kb. R 16 U. username ausnml privilege 15 password 7 044 E 1 F 505622434 B username sales privilege 15 secret 5 $1$/Lc 1$K. Zt 41 z. F 1 j. Sd. KZr. Pg. NK 1 A. username newcisco privilege 15 secret 5 $1$Axlm$7 k 5 PWsp. XKx. Upo. SRe. Ho 7 IQ 1 ! interface Gigabit. Ethernet 0/0 ip address 192. 168. 0. 37 255. 0 ip virtual−reassembly duplex auto speed auto media−type rj 45 no keepalive ! interface Gigabit. Ethernet 0/1 ip address 172. 22. 1. 151 255. 0 duplex auto speed auto media−type rj 45 !−−− Les clients reçoivent une adresse de ce pool ip local pool Intranet 172. 22. 1. 75 172. 22. 1. 95 ip route 0. 0 172. 22. 1. 1 ! ip http server ip http authentication local ip http secure−server ip http timeout−policy idle 600 life 86400 requests 100 ! control−plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 ! scheduler allocate 20000 1000 !−−− identifie la passerelle et le port webvpn gateway_1 ip address 192. 168. 0. 37 port 443 http−redirect port 80 ssl trustpoint TP−self−signed− 577183110 inservice !−−− Paquetage du client VPN SSL webvpn install svc flash: /webvpn/svc. pkg ! !−−− Contexte Web. VPN webvpn context sales title−color #CCCC 66 secondary−color white ccnp_cch 26

365 A 170 D 323030313030 5 A 303031 2 E 302 C 06 03550403 1325494 F 532 D 5365 6 C 662 D 53 69676 E 65 642 D 4365 72746966 69636174 652 D 3537 37313833 31313030 819 F 300 D 06092 A 86 4886 F 70 D 01010105 0003818 D 00308189 02818100 F 43 F 6 DD 9 32 A 264 FE 4 C 5 B 0829 698265 DC 6 EC 65 B 17 21661972 D 363 BC 4 C 977 C 3810 !−−− Supprimé pour abréger quit username wishaw privilege 15 secret 5 $1$r 4 CW$Se. P 6 Zw. QEAAU 68 W 9 kb. R 16 U. username ausnml privilege 15 password 7 044 E 1 F 505622434 B username sales privilege 15 secret 5 $1$/Lc 1$K. Zt 41 z. F 1 j. Sd. KZr. Pg. NK 1 A. username newcisco privilege 15 secret 5 $1$Axlm$7 k 5 PWsp. XKx. Upo. SRe. Ho 7 IQ 1 ! interface Gigabit. Ethernet 0/0 ip address 192. 168. 0. 37 255. 0 ip virtual−reassembly duplex auto speed auto media−type rj 45 no keepalive ! interface Gigabit. Ethernet 0/1 ip address 172. 22. 1. 151 255. 0 duplex auto speed auto media−type rj 45 !−−− Les clients reçoivent une adresse de ce pool ip local pool Intranet 172. 22. 1. 75 172. 22. 1. 95 ip route 0. 0 172. 22. 1. 1 ! ip http server ip http authentication local ip http secure−server ip http timeout−policy idle 600 life 86400 requests 100 ! control−plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 ! scheduler allocate 20000 1000 !−−− identifie la passerelle et le port webvpn gateway_1 ip address 192. 168. 0. 37 port 443 http−redirect port 80 ssl trustpoint TP−self−signed− 577183110 inservice !−−− Paquetage du client VPN SSL webvpn install svc flash: /webvpn/svc. pkg ! !−−− Contexte Web. VPN webvpn context sales title−color #CCCC 66 secondary−color white ccnp_cch 26

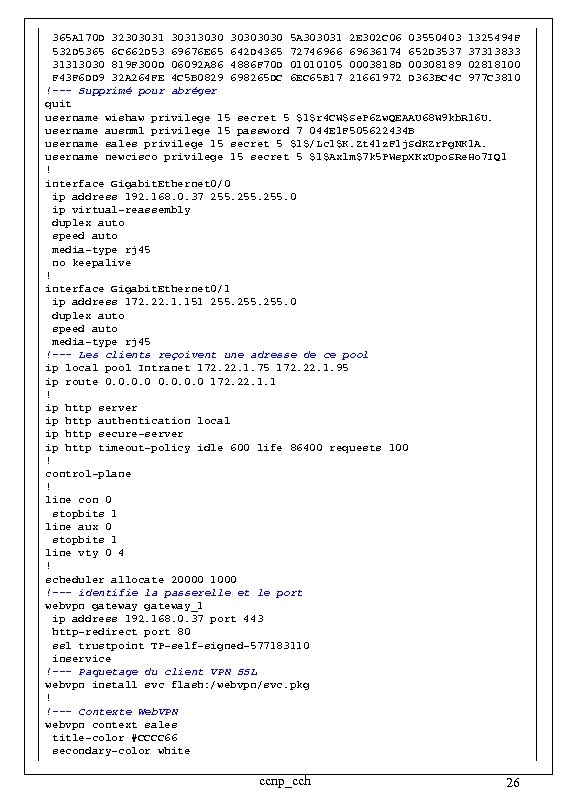

text−color black ssl authenticate verify all ! !−−− Ressources disponibles pour ce contexte url−list "Web. Servers" heading "Intranet Web" url−text "Sales. Site" url−value "http: //172. 22. 1. 10" url−text "OWAServer" url−value "http: //172. 22. 1. 20/exchange" ! nbns−list NBNS−Servers nbns−server 172. 22. 1. 15 master !−−− Politique de groupe pour le contexte policy group policy_1 url−list "Web. Servers" functions svc−enabled svc address−pool "Intranet" svc default−domain "cisco. com" svc keep−client−installed svc dns−server primary 172. 22. 1. 100 svc wins−server primary 172. 22. 1. 101 default−group−policy_1 aaa authentication list sdm_vpn_xauth_ml_4 gateway_1 domain sales max−users 2 inservice ! ! end Vérification Utilisez cette section pour confirmer que votre configuration fonctionne correctement. Procédure Pour tester votre configuration, entrez http: //192. 168. 0. 37/sales dans votre navigateur avec SSL. Commandes Plusieurs commandes show sont associées avec le Web. VPN. Vous pouvez exécuter ces commandes au niveau de l'interface ligne de commande (CLI) pour afficher les statistiques et d'autres informations. ccnp_cch 27

text−color black ssl authenticate verify all ! !−−− Ressources disponibles pour ce contexte url−list "Web. Servers" heading "Intranet Web" url−text "Sales. Site" url−value "http: //172. 22. 1. 10" url−text "OWAServer" url−value "http: //172. 22. 1. 20/exchange" ! nbns−list NBNS−Servers nbns−server 172. 22. 1. 15 master !−−− Politique de groupe pour le contexte policy group policy_1 url−list "Web. Servers" functions svc−enabled svc address−pool "Intranet" svc default−domain "cisco. com" svc keep−client−installed svc dns−server primary 172. 22. 1. 100 svc wins−server primary 172. 22. 1. 101 default−group−policy_1 aaa authentication list sdm_vpn_xauth_ml_4 gateway_1 domain sales max−users 2 inservice ! ! end Vérification Utilisez cette section pour confirmer que votre configuration fonctionne correctement. Procédure Pour tester votre configuration, entrez http: //192. 168. 0. 37/sales dans votre navigateur avec SSL. Commandes Plusieurs commandes show sont associées avec le Web. VPN. Vous pouvez exécuter ces commandes au niveau de l'interface ligne de commande (CLI) pour afficher les statistiques et d'autres informations. ccnp_cch 27

Résolution de problèmes Utilisez cette section pour résoudre des problèmes liés à votre configuration. Problème de connectivité SSL Problème: les clients VPN SSL ne peuvent pas se connecter au routeur. Solution: Un nombre d'adresses IP insuffisant peut causer ce problème. Augmentez le nombre d'adresses IP dans le pool d'adresses configuré sur le routeur pour résoudre ce problème. Commandes Plusieurs commandes clear sont associées avec le Web. VPN. Vous pouvez exécuter ces commandes au niveau de l'interface ligne de commande (CLI). Plusieurs commandes debug sont associées avec le Web. VPN. Vous pouvez exécuter ces commandes au niveau de l'interface ligne de commande (CLI). ccnp_cch 28

Résolution de problèmes Utilisez cette section pour résoudre des problèmes liés à votre configuration. Problème de connectivité SSL Problème: les clients VPN SSL ne peuvent pas se connecter au routeur. Solution: Un nombre d'adresses IP insuffisant peut causer ce problème. Augmentez le nombre d'adresses IP dans le pool d'adresses configuré sur le routeur pour résoudre ce problème. Commandes Plusieurs commandes clear sont associées avec le Web. VPN. Vous pouvez exécuter ces commandes au niveau de l'interface ligne de commande (CLI). Plusieurs commandes debug sont associées avec le Web. VPN. Vous pouvez exécuter ces commandes au niveau de l'interface ligne de commande (CLI). ccnp_cch 28