Vredonostnoe_PO.ppt

- Количество слайдов: 28

Российский государственный гидрометеорологический университет СЦНИТ «Инфо. Гидромет» Вредоносное программное обеспечение

Российский государственный гидрометеорологический университет СЦНИТ «Инфо. Гидромет» Вредоносное программное обеспечение

Классификация вредоносных программ

Классификация вредоносных программ

По вредоносной нагрузке Помехи в работе заражённого компьютера: начиная от открытия-закрытия поддона CD-ROM и заканчивая уничтожением данных и поломкой аппаратного обеспечения. Блокировка антивирусных сайтов, антивирусного ПО и административных функций ОС с целью усложнить лечение.

По вредоносной нагрузке Помехи в работе заражённого компьютера: начиная от открытия-закрытия поддона CD-ROM и заканчивая уничтожением данных и поломкой аппаратного обеспечения. Блокировка антивирусных сайтов, антивирусного ПО и административных функций ОС с целью усложнить лечение.

По вредоносной нагрузке Помехи в работе заражённого компьютера: саботирование промышленных процессов, управляемых компьютером Программируемый логический контроллер (ПЛК) — это микропроцессорное устройство, предназначенное для управления технологическими процессами в промышленности. Принцип работы ПЛК заключается в обработке по прикладной программе пользователя данных с модулей входов (например, сигналов от подключенных датчиков) и последующей выдачей управляющих сигналов, посредством модулей выходов и модулей связи, обеспечивающих подключение исполнительных устройств.

По вредоносной нагрузке Помехи в работе заражённого компьютера: саботирование промышленных процессов, управляемых компьютером Программируемый логический контроллер (ПЛК) — это микропроцессорное устройство, предназначенное для управления технологическими процессами в промышленности. Принцип работы ПЛК заключается в обработке по прикладной программе пользователя данных с модулей входов (например, сигналов от подключенных датчиков) и последующей выдачей управляющих сигналов, посредством модулей выходов и модулей связи, обеспечивающих подключение исполнительных устройств.

По вредоносной нагрузке Помехи в работе заражённого компьютера: саботирование промышленных процессов, управляемых компьютером

По вредоносной нагрузке Помехи в работе заражённого компьютера: саботирование промышленных процессов, управляемых компьютером

0 day (англ. zero day) – термин, принятый в индустрии антивирусного программного обеспечения и обозначающий вредоносные программы или уязвимости, против которых существующие защитные механизмы бессильны. Происхождение термина связано с тем обстоятельством, что хакеры, обнаруживающие уязвимость в программах, проводят атаки не позднее первого или "нулевого дня" информированности разработчика об обнаруженной ошибке. А это в свою очередь означает, что у разработчика не было никакой возможности распространить патчи безопасности для пользователей программного обеспечения.

0 day (англ. zero day) – термин, принятый в индустрии антивирусного программного обеспечения и обозначающий вредоносные программы или уязвимости, против которых существующие защитные механизмы бессильны. Происхождение термина связано с тем обстоятельством, что хакеры, обнаруживающие уязвимость в программах, проводят атаки не позднее первого или "нулевого дня" информированности разработчика об обнаруженной ошибке. А это в свою очередь означает, что у разработчика не было никакой возможности распространить патчи безопасности для пользователей программного обеспечения.

По вредоносной нагрузке Кража, мошенничество, вымогательство и шпионаж за пользователем. Для кражи может применяться сканирование жёсткого диска, регистрация нажатий клавиш (Keylogger) и перенаправление пользователя на поддельные сайты, в точности повторяющие исходные ресурсы. • Похищение данных, представляющих ценность или тайну. • Кража аккаунтов различных служб (электронной почты, мессенджеров, игровых серверов…). Аккаунты применяются для рассылки спама. Также через электронную почту зачастую можно заполучить пароли от других аккаунтов, а виртуальное имущество в MMOG — продать. • Кража аккаунтов платёжных систем. • Блокировка компьютера, шифрование файлов пользователя с целью шантажа и вымогательства денежных средств. В большинстве случаев после оплаты компьютер или не разблокируется, или вскоре блокируется второй раз. • Использование телефонного модема для совершения дорогостоящих звонков, что влечёт за собой значительные суммы в телефонных счетах. • Платное ПО, имитирующее, например, антивирус, но ничего полезного не делающее (fraudware или scareware).

По вредоносной нагрузке Кража, мошенничество, вымогательство и шпионаж за пользователем. Для кражи может применяться сканирование жёсткого диска, регистрация нажатий клавиш (Keylogger) и перенаправление пользователя на поддельные сайты, в точности повторяющие исходные ресурсы. • Похищение данных, представляющих ценность или тайну. • Кража аккаунтов различных служб (электронной почты, мессенджеров, игровых серверов…). Аккаунты применяются для рассылки спама. Также через электронную почту зачастую можно заполучить пароли от других аккаунтов, а виртуальное имущество в MMOG — продать. • Кража аккаунтов платёжных систем. • Блокировка компьютера, шифрование файлов пользователя с целью шантажа и вымогательства денежных средств. В большинстве случаев после оплаты компьютер или не разблокируется, или вскоре блокируется второй раз. • Использование телефонного модема для совершения дорогостоящих звонков, что влечёт за собой значительные суммы в телефонных счетах. • Платное ПО, имитирующее, например, антивирус, но ничего полезного не делающее (fraudware или scareware).

По вредоносной нагрузке Прочая незаконная деятельность: • Получение несанкционированного доступа к ресурсам самого компьютера или третьим ресурсам, доступным через него, в том числе прямое управление компьютером (так называемый backdoor). • Организация на компьютере общедоступных прокси-серверов. • Сбор адресов электронной почты и распространение спама, в том числе в составе ботнета. • Накрутка электронных голосований, щелчков по рекламным баннерам. • Заражённый компьютер (в составе ботнета) может быть использован для проведения DDo. S-атак.

По вредоносной нагрузке Прочая незаконная деятельность: • Получение несанкционированного доступа к ресурсам самого компьютера или третьим ресурсам, доступным через него, в том числе прямое управление компьютером (так называемый backdoor). • Организация на компьютере общедоступных прокси-серверов. • Сбор адресов электронной почты и распространение спама, в том числе в составе ботнета. • Накрутка электронных голосований, щелчков по рекламным баннерам. • Заражённый компьютер (в составе ботнета) может быть использован для проведения DDo. S-атак.

DDo. S (сокр. от англ. Distributed Denial of Service, Распределённый отказ от обслуживания) — изначально тип сетевой атаки, основанной на небезграничности ресурсов атакуемой службы, к которой организуется масса запросов, с которыми она заведомо не сможет справиться, и будет вынуждена отказать в обслуживании (либо заставить ждать неприемлемо долго), собственно, отсюда и название. Иногда DDo. S применяется к аналогичным ситуациям в оффлайне. Do. S-атака (Denial of Service) — закидывание неугодных ресурсов различным флудом, приводящее к их временному нокауту. А DDo. S-атака — это такая Do. S-атака, которую осуществляет не один энтузиаст, а разгневанная толпа. Особенность этого метода заключается в том, что грамотно спланированную атаку невозможно отразить вообще. В результате сервер начинает "тормозить" при ответах на запросы, а может и "лечь", не вынеся такого издевательства.

DDo. S (сокр. от англ. Distributed Denial of Service, Распределённый отказ от обслуживания) — изначально тип сетевой атаки, основанной на небезграничности ресурсов атакуемой службы, к которой организуется масса запросов, с которыми она заведомо не сможет справиться, и будет вынуждена отказать в обслуживании (либо заставить ждать неприемлемо долго), собственно, отсюда и название. Иногда DDo. S применяется к аналогичным ситуациям в оффлайне. Do. S-атака (Denial of Service) — закидывание неугодных ресурсов различным флудом, приводящее к их временному нокауту. А DDo. S-атака — это такая Do. S-атака, которую осуществляет не один энтузиаст, а разгневанная толпа. Особенность этого метода заключается в том, что грамотно спланированную атаку невозможно отразить вообще. В результате сервер начинает "тормозить" при ответах на запросы, а может и "лечь", не вынеся такого издевательства.

По вредоносной нагрузке Файлы, не являющиеся истинно вредоносными, но в большинстве случаев нежелательные: • Шуточное ПО, делающее какие-либо беспокоящие пользователя вещи. • Adware — программное обеспечение, показывающее рекламу. • Spyware — программное обеспечение, посылающее через Интернет не санкционированную пользователем информацию. • «Отравленные» документы, дестабилизирующие ПО, открывающее их (например, архив размером меньше мегабайта может содержать гигабайты данных и надолго «завесить» архиватор). • Программы удалённого администрирования могут применяться как для того, чтобы дистанционно решать проблемы с компьютером, так и для неблаговидных целей. • Иногда вредоносное ПО для собственного «жизнеобеспечения» устанавливает дополнительные утилиты: IRC-клиенты, программные маршрутизаторы, открытые библиотеки перехвата клавиатуры. Такое ПО вредоносным не является, но из-за того, что за ним часто стоит истинно вредоносная программа, детектируется антивирусами. • Руткит нужен, чтобы скрывать другое вредоносное ПО от посторонних глаз.

По вредоносной нагрузке Файлы, не являющиеся истинно вредоносными, но в большинстве случаев нежелательные: • Шуточное ПО, делающее какие-либо беспокоящие пользователя вещи. • Adware — программное обеспечение, показывающее рекламу. • Spyware — программное обеспечение, посылающее через Интернет не санкционированную пользователем информацию. • «Отравленные» документы, дестабилизирующие ПО, открывающее их (например, архив размером меньше мегабайта может содержать гигабайты данных и надолго «завесить» архиватор). • Программы удалённого администрирования могут применяться как для того, чтобы дистанционно решать проблемы с компьютером, так и для неблаговидных целей. • Иногда вредоносное ПО для собственного «жизнеобеспечения» устанавливает дополнительные утилиты: IRC-клиенты, программные маршрутизаторы, открытые библиотеки перехвата клавиатуры. Такое ПО вредоносным не является, но из-за того, что за ним часто стоит истинно вредоносная программа, детектируется антивирусами. • Руткит нужен, чтобы скрывать другое вредоносное ПО от посторонних глаз.

Руткит

Руткит

По методу размножения Эксплойт — теоретически безобидный набор данных (например, графический файл или сетевой пакет), некорректно воспринимаемый программой, работающей с такими данными. Здесь вред наносит не сам файл, а неадекватное поведение ПО с ошибкой. Также эксплойтом называют программу для генерации подобных «отравленных» данных. Логическая бомба в программе срабатывает при определённом условии, и неотделима от полезной программы-носителя. Троянская программа не имеет собственного механизма размножения. Большая часть троянских программ маскируется под безвредные или полезные программы, чтобы пользователь запустил их на своем компьютере. Компьютерный вирус размножается в пределах компьютера и через сменные диски. Размножение через сеть возможно, если пользователь сам выложит заражённый файл в сеть. Сетевой червь способен самостоятельно размножаться по сети.

По методу размножения Эксплойт — теоретически безобидный набор данных (например, графический файл или сетевой пакет), некорректно воспринимаемый программой, работающей с такими данными. Здесь вред наносит не сам файл, а неадекватное поведение ПО с ошибкой. Также эксплойтом называют программу для генерации подобных «отравленных» данных. Логическая бомба в программе срабатывает при определённом условии, и неотделима от полезной программы-носителя. Троянская программа не имеет собственного механизма размножения. Большая часть троянских программ маскируется под безвредные или полезные программы, чтобы пользователь запустил их на своем компьютере. Компьютерный вирус размножается в пределах компьютера и через сменные диски. Размножение через сеть возможно, если пользователь сам выложит заражённый файл в сеть. Сетевой червь способен самостоятельно размножаться по сети.

Принципы работы Антивируса Для обнаружения вредоносного кода в софте, макросах и Интернете антивирусы используют следующие методы: Сигнатурный метод обнаружения — вирус отлавливается, изучается, для него создается противоядие, результаты заносятся в реестр вирусов и в базу сигнатур. Сигнатуры скачиваются пользователями с очередным обновлением. Плюсы: • Надёжность метода. Новые вирусы разбирают на куски примерно за час (важно во время эпидемий) • Быстродействие Минусы: Для того чтобы проанализировать вирус, нужно для начала его обнаружить.

Принципы работы Антивируса Для обнаружения вредоносного кода в софте, макросах и Интернете антивирусы используют следующие методы: Сигнатурный метод обнаружения — вирус отлавливается, изучается, для него создается противоядие, результаты заносятся в реестр вирусов и в базу сигнатур. Сигнатуры скачиваются пользователями с очередным обновлением. Плюсы: • Надёжность метода. Новые вирусы разбирают на куски примерно за час (важно во время эпидемий) • Быстродействие Минусы: Для того чтобы проанализировать вирус, нужно для начала его обнаружить.

Принципы работы Антивируса Эвристический метод обнаружения — метод анализа поведения. Эвристический анализатор висит в памяти и отслеживает все действия системы. Если в порядке действий наблюдается нехорошая тенденция, то объект ее вызвавший помечается как подозрительный и помещается в карантин. Так обнаруживается некоторая часть новых вирусов, и чуть больше половины полезного софта. Плюсы: • Реагирование на угрозы, не занесённые в базу сигнатур • Относительно высокая эффективность • Устойчивость к новым штаммам Минусы: • Ложные срабатывания. Под условия поиска попадают почти все кряки и кейгены, полезные кейлоггеры, программы удалённого администрирования • Заметно страдает быстродействие. "Пережёвывание" всего, что происходит в памяти компьютера, помимо фоновой работы самого сканера файлов и висящих в памяти драйверов антивируса, жевания входящего трафика и дополнительных процессов, тормозит работу независимо от мощности комплектующих.

Принципы работы Антивируса Эвристический метод обнаружения — метод анализа поведения. Эвристический анализатор висит в памяти и отслеживает все действия системы. Если в порядке действий наблюдается нехорошая тенденция, то объект ее вызвавший помечается как подозрительный и помещается в карантин. Так обнаруживается некоторая часть новых вирусов, и чуть больше половины полезного софта. Плюсы: • Реагирование на угрозы, не занесённые в базу сигнатур • Относительно высокая эффективность • Устойчивость к новым штаммам Минусы: • Ложные срабатывания. Под условия поиска попадают почти все кряки и кейгены, полезные кейлоггеры, программы удалённого администрирования • Заметно страдает быстродействие. "Пережёвывание" всего, что происходит в памяти компьютера, помимо фоновой работы самого сканера файлов и висящих в памяти драйверов антивируса, жевания входящего трафика и дополнительных процессов, тормозит работу независимо от мощности комплектующих.

Принципы работы Антивируса Проактивная защита - совокупность технологий и методов, используемых в антивирусном программном обеспечении, основной целью которых, в отличие от реактивных (сигнатурных) технологий, является предотвращение заражения системы пользователя, а не поиск уже известного вредоносного программного обеспечения в системе. В большинстве антивирусов в случае подозрительного поведения выдают таблички, пугая пользователя. Так как и вредоносные, и нормальные программы выполняют похожие действия, неопытному пользователю приходится разрешать всё, дабы нужная программа запустилась, что может приводит к серьезным проблемам.

Принципы работы Антивируса Проактивная защита - совокупность технологий и методов, используемых в антивирусном программном обеспечении, основной целью которых, в отличие от реактивных (сигнатурных) технологий, является предотвращение заражения системы пользователя, а не поиск уже известного вредоносного программного обеспечения в системе. В большинстве антивирусов в случае подозрительного поведения выдают таблички, пугая пользователя. Так как и вредоносные, и нормальные программы выполняют похожие действия, неопытному пользователю приходится разрешать всё, дабы нужная программа запустилась, что может приводит к серьезным проблемам.

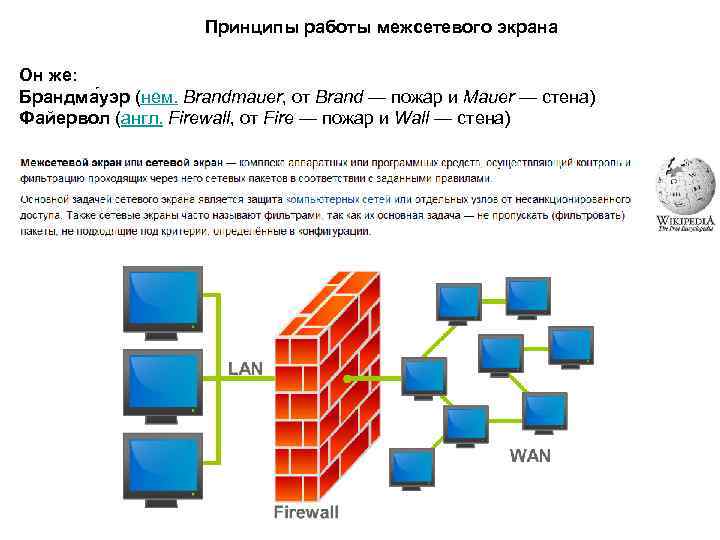

Принципы работы межсетевого экрана Он же: Брандма уэр (нем. Brandmauer, от Brand — пожар и Mauer — стена) Файервол (англ. Firewall, от Fire — пожар и Wall — стена)

Принципы работы межсетевого экрана Он же: Брандма уэр (нем. Brandmauer, от Brand — пожар и Mauer — стена) Файервол (англ. Firewall, от Fire — пожар и Wall — стена)

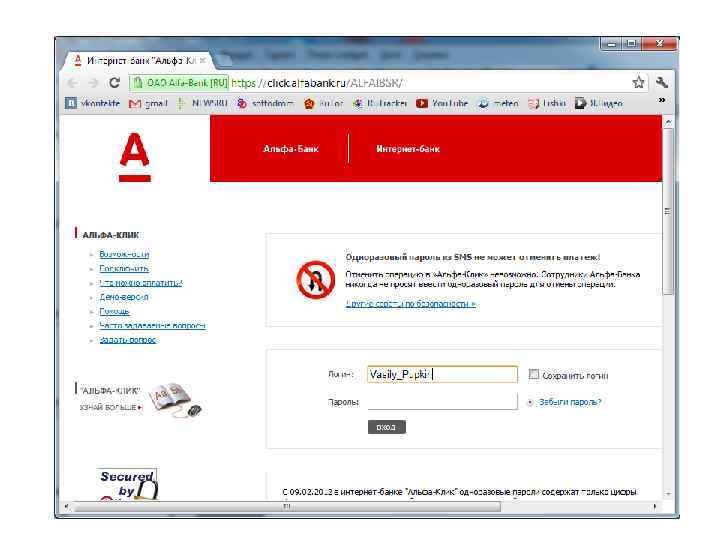

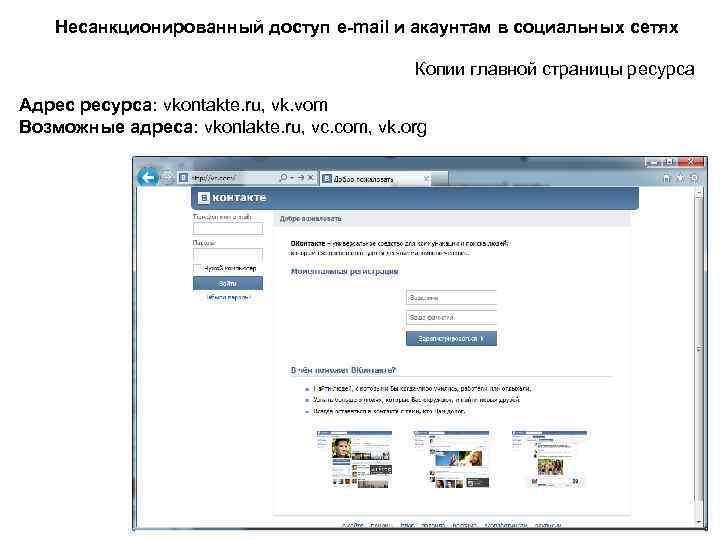

Несанкционированный доступ e-mail и акаунтам в социальных сетях Копии главной страницы ресурса Адрес ресурса: vkontakte. ru, vk. vom Возможные адреса: vkonlakte. ru, vc. com, vk. org

Несанкционированный доступ e-mail и акаунтам в социальных сетях Копии главной страницы ресурса Адрес ресурса: vkontakte. ru, vk. vom Возможные адреса: vkonlakte. ru, vc. com, vk. org

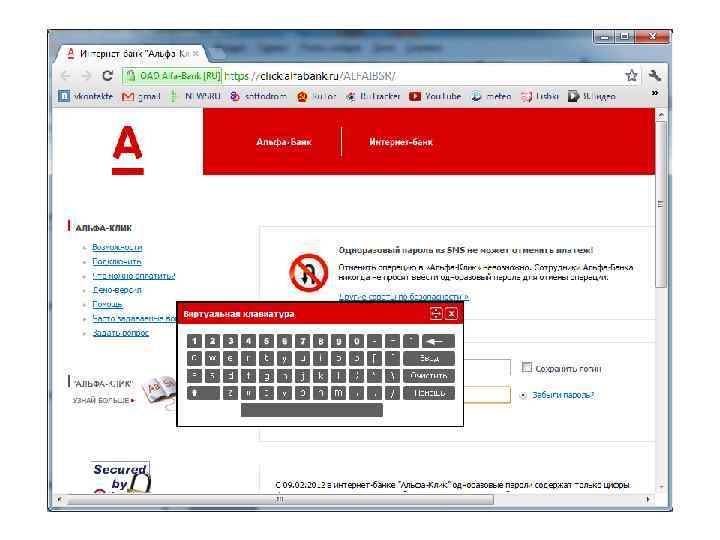

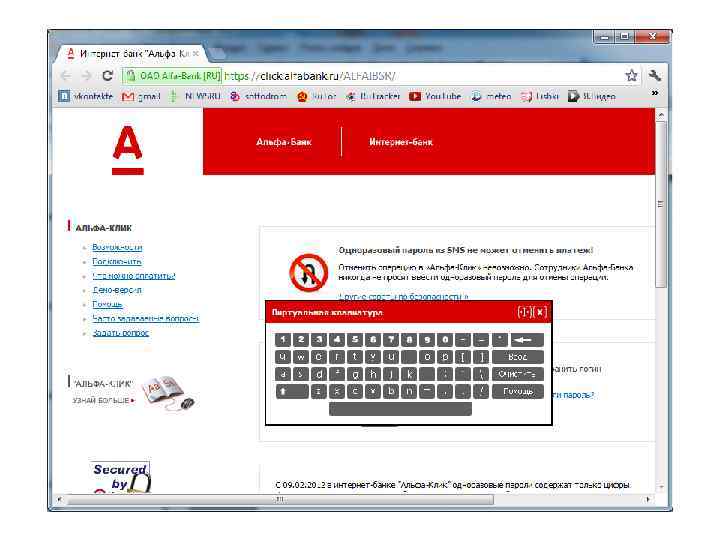

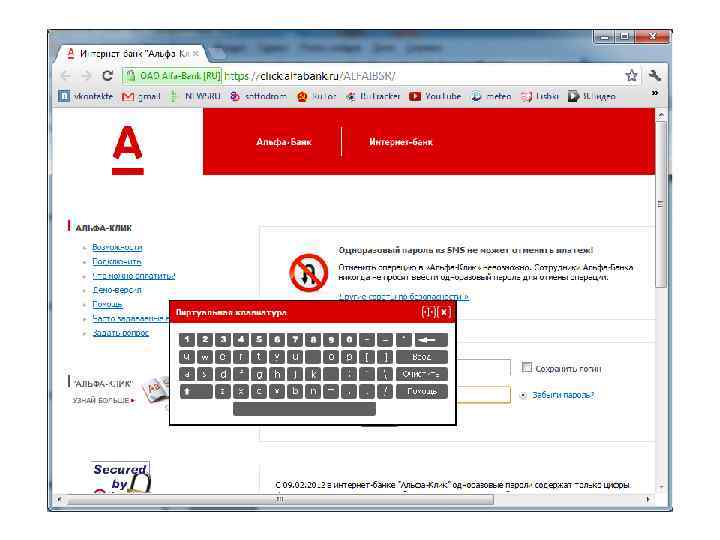

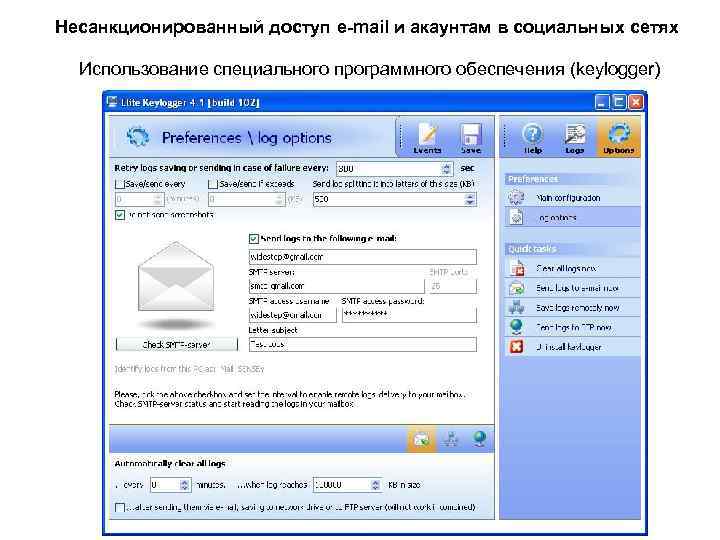

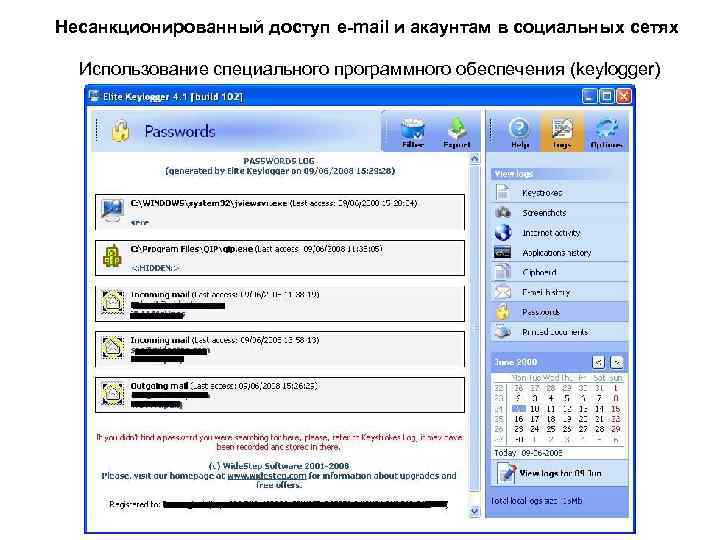

Несанкционированный доступ e-mail и акаунтам в социальных сетях Использование специального программного обеспечения (keylogger)

Несанкционированный доступ e-mail и акаунтам в социальных сетях Использование специального программного обеспечения (keylogger)

Несанкционированный доступ e-mail и акаунтам в социальных сетях Использование специального программного обеспечения (keylogger)

Несанкционированный доступ e-mail и акаунтам в социальных сетях Использование специального программного обеспечения (keylogger)

Несанкционированный доступ e-mail и акаунтам в социальных сетях Подсказка пароля к аккаунту при ответе на вопрос: • Девичья фамилия матери • Имя первой учительницы • Любимое блюдо

Несанкционированный доступ e-mail и акаунтам в социальных сетях Подсказка пароля к аккаунту при ответе на вопрос: • Девичья фамилия матери • Имя первой учительницы • Любимое блюдо

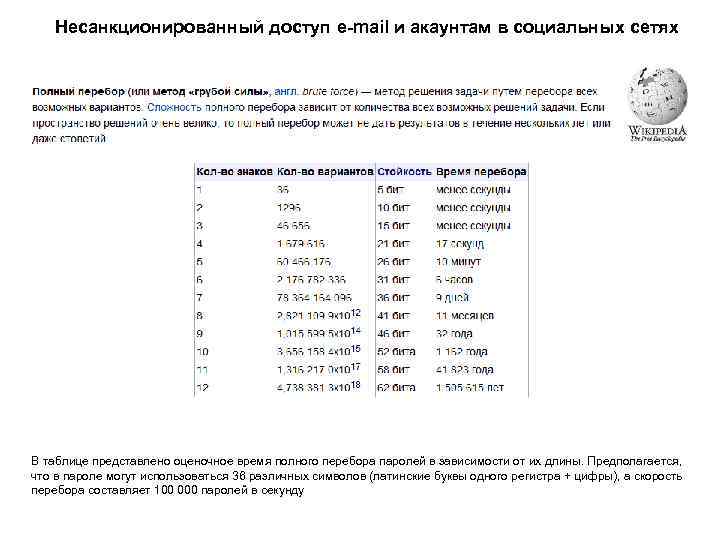

Несанкционированный доступ e-mail и акаунтам в социальных сетях В таблице представлено оценочное время полного перебора паролей в зависимости от их длины. Предполагается, что в пароле могут использоваться 36 различных символов (латинские буквы одного регистра + цифры), а скорость перебора составляет 100 000 паролей в секунду

Несанкционированный доступ e-mail и акаунтам в социальных сетях В таблице представлено оценочное время полного перебора паролей в зависимости от их длины. Предполагается, что в пароле могут использоваться 36 различных символов (латинские буквы одного регистра + цифры), а скорость перебора составляет 100 000 паролей в секунду

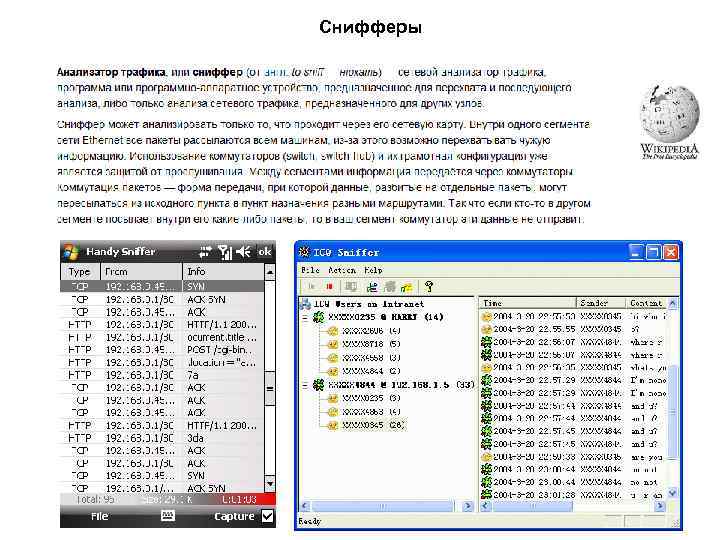

Снифферы

Снифферы