0ef7296fa51721db9bf95bd03d7e6f32.ppt

- Количество слайдов: 138

Reti wireless Being Digital in a Wireless World Luigi Vetrano Techno. Labs Sp. A R&D – System Architecture Università degli Studi di L’Aquila Gennaio 2008 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Roadmap Overview I Sistemi Radiomobili UMTS Wireless LAN (Wi-Fi) Introduzione a Wi. MAX 2 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

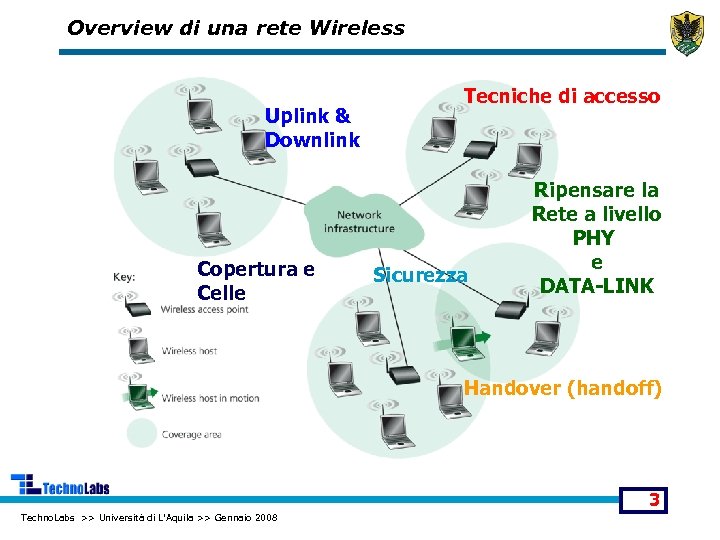

Overview di una rete Wireless Uplink & Downlink Copertura e Celle Tecniche di accesso Sicurezza Ripensare la Rete a livello PHY e DATA-LINK Handover (handoff) 3 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

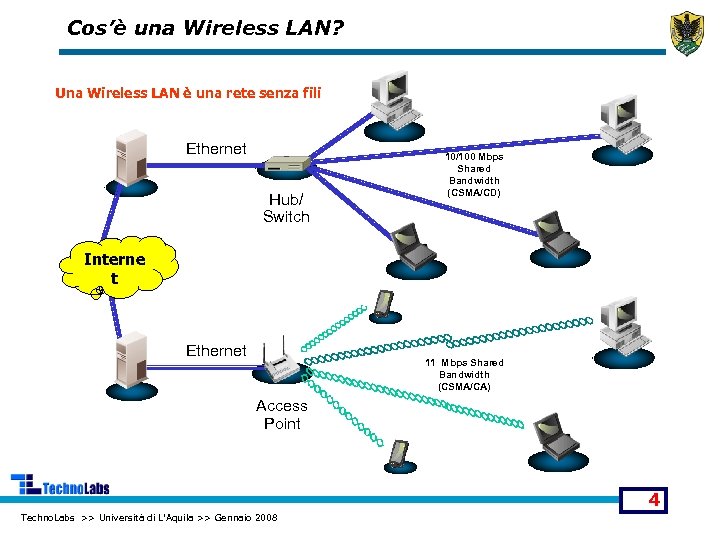

Cos’è una Wireless LAN? Una Wireless LAN è una rete senza fili Ethernet Hub/ Switch 10/100 Mbps Shared Bandwidth (CSMA/CD) Interne t Ethernet 11 Mbps Shared Bandwidth (CSMA/CA) Access Point 4 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

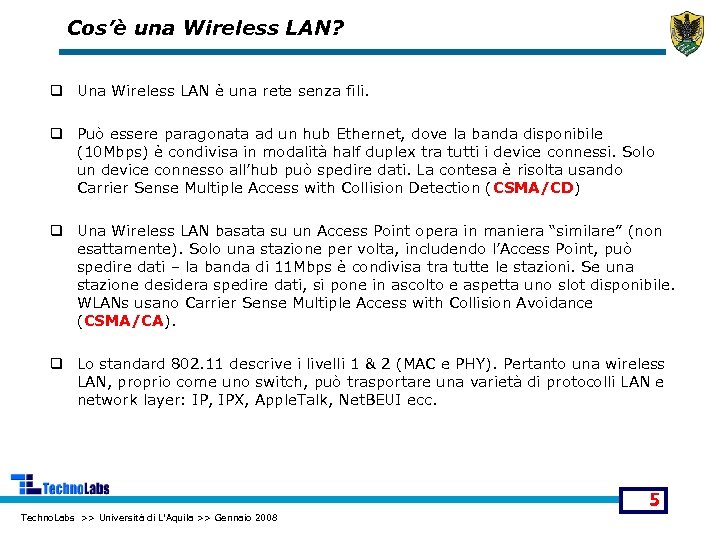

Cos’è una Wireless LAN? q Una Wireless LAN è una rete senza fili. q Può essere paragonata ad un hub Ethernet, dove la banda disponibile (10 Mbps) è condivisa in modalità half duplex tra tutti i device connessi. Solo un device connesso all’hub può spedire dati. La contesa è risolta usando Carrier Sense Multiple Access with Collision Detection (CSMA/CD) q Una Wireless LAN basata su un Access Point opera in maniera “similare” (non esattamente). Solo una stazione per volta, includendo l’Access Point, può spedire dati – la banda di 11 Mbps è condivisa tra tutte le stazioni. Se una stazione desidera spedire dati, si pone in ascolto e aspetta uno slot disponibile. WLANs usano Carrier Sense Multiple Access with Collision Avoidance (CSMA/CA). q Lo standard 802. 11 descrive i livelli 1 & 2 (MAC e PHY). Pertanto una wireless LAN, proprio come uno switch, può trasportare una varietà di protocolli LAN e network layer: IP, IPX, Apple. Talk, Net. BEUI ecc. 5 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

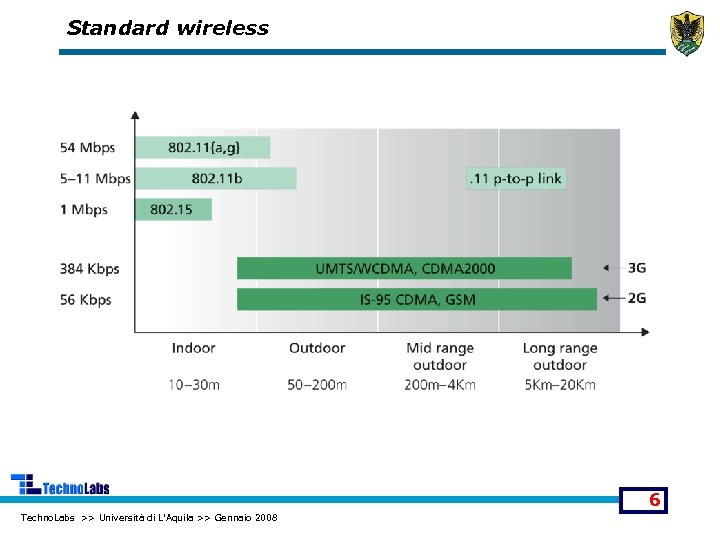

Standard wireless 6 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

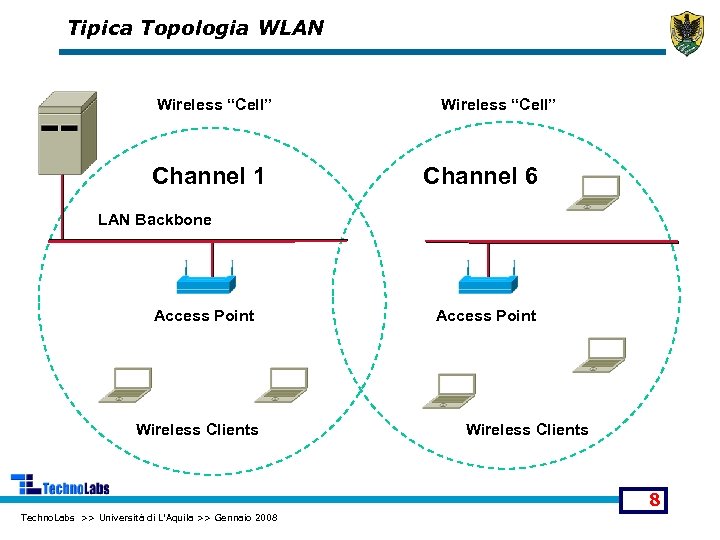

Tipica Topologia WLAN Wireless “Cell” Channel 1 Wireless “Cell” Channel 6 LAN Backbone Access Point Wireless Clients 8 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

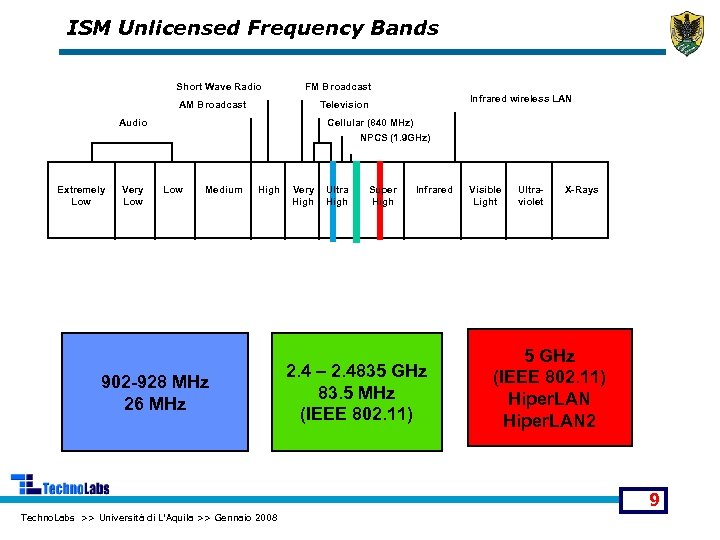

ISM Unlicensed Frequency Bands Short Wave Radio FM Broadcast AM Broadcast Infrared wireless LAN Television Audio Cellular (840 MHz) NPCS (1. 9 GHz) Extremely Low Very Low Medium High 902 -928 MHz 26 MHz Very High Ultra High Super High Infrared 2. 4 – 2. 4835 GHz 83. 5 MHz (IEEE 802. 11) Visible Light Ultraviolet X-Rays 5 GHz (IEEE 802. 11) Hiper. LAN 2 9 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

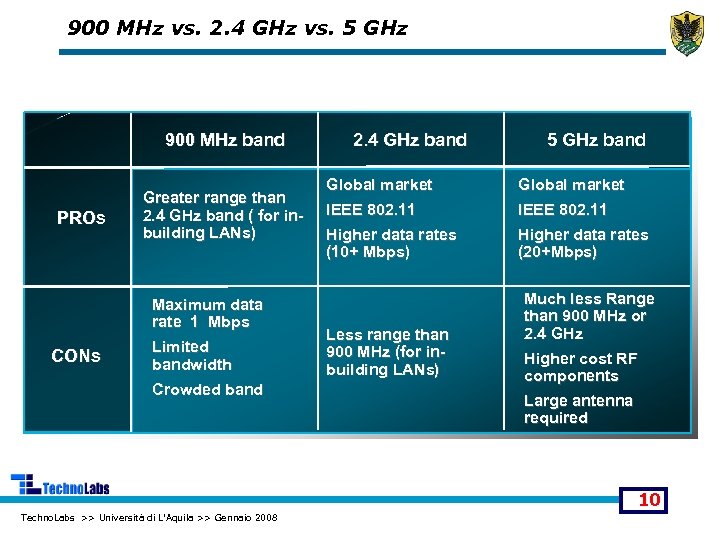

900 MHz vs. 2. 4 GHz vs. 5 GHz 900 MHz band PROs Greater range than 2. 4 GHz band ( for inbuilding LANs) Maximum data rate 1 Mbps CONs Limited bandwidth Crowded band 2. 4 GHz band 5 GHz band Global market IEEE 802. 11 Higher data rates (10+ Mbps) Higher data rates (20+Mbps) Less range than 900 MHz (for inbuilding LANs) Much less Range than 900 MHz or 2. 4 GHz Higher cost RF components Large antenna required 10 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Le tecniche di accesso q Nei sistemi radio le risorse sono costituite dai canali o, più genericamente, dall’ampiezza di banda. La modalità di accesso deve permettere ad ogni terminale di utilizzare le risorse in modo completamente condiviso. q A seconda di come lo spettro disponibile viene utilizzato, il sistema può essere classificato come ü a banda stretta (narrow-band) Ø tutta la banda di frequenze disponibile viene suddivisa in più canali ü a banda larga (wide-band) Ø tutta la banda o la maggior parte di essa è utilizzabile da tutti gli utenti. q Vi sono principalmente tre diversi tipi di accesso: ü Accesso multiplo a divisione di frequenza narrow-band ü Accesso multiplo a divisione di tempo (TDMA) narrow & wide-band ü Accesso multiplo a divisione di codice q (FDMA) (CDMA) wide-band Inoltre quando viene richiesta una comunicazione a due vie, deve essere fornita una connessione di tipo full-duplex tramite la divisione di frequenza o di tempo. ü Il primo caso è denominato FDD (Frequency Division Duplex), ü mentre il secondo TDD (Time Division Duplex) 11 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

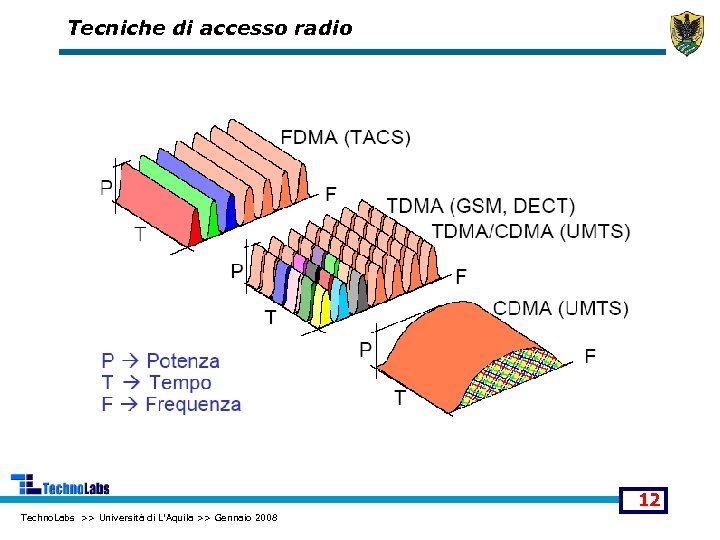

Tecniche di accesso radio 12 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Accesso multiplo a divisione di frequenza FDMA q Il tipo di accesso più semplice da realizzare: l’intera banda di frequenze viene suddivisa in un certo numero di canali con larghezza prefissata; con questo sistema i segnali provenienti dai mobili o dalle stazioni radio base sono trasmessi su diverse frequenze portanti. q All’interno di una cella tutti i canali sono disponibili per tutti gli utenti e la loro assegnazione è realizzata in seguito alla richiesta da parte degli utenti stessi sulla base del criterio “primo arrivato - primo servito”. Nel caso in cui una frequenza venga assegnata ad un solo utente, il sistema è denominato SCPC (Single Channel Per Carrier). q Una volta assegnata la banda, il numero di canali che possono essere ottenuti dipende non solo dalla tecnica di modulazione, ma anche dagli intervalli di guardia lasciati tra i vari canali; questi ultimi permettono di minimizzare l’interferenza da canale adiacente dovuta alle imperfezioni dei filtri e degli oscillatori utilizzati nelle apparecchiature. q Di tutti i canali disponibili, una parte può essere dedicata alla trasmissione delle informazioni di controllo, mentre i restanti vengono utilizzati per le comunicazioni degli utenti. Il numero di canali di controllo varia con le dimensioni del sistema, ma generalmente costituisce solo una piccola porzione del numero totale di canali. 13 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Principali caratteristiche della modalità FDMA q Trasmissione continua: i canali, una volta assegnati, possono essere utilizzati dall’utente e dalla stazione radio base contemporaneamente ed in modo continuativo. q Banda stretta: la banda richiesta per ogni canale è relativamente stretta q Hardware semplice rispetto alle altre modalità di accesso multiplo q Alti costi per la stazione base: l’architettura richiede l’impiego di un trasmettitore ed un ricevitore per ogni canale. q Bassi costi per i terminali mobili: gli unici vincoli ai quali i terminali devono sottostare sono il rispetto della frequenza di portante assegnata e la larghezza di banda; inoltre, il trasmettitore ed il ricevitore operano in modo continuo. Queste caratteristiche permettono di mantenere bassi i costi dei terminali mobili. q Scarsa protezione della comunicazione: la protezione intrinseca offerta dalla modalità FDMA è inesistente; occorre quindi aggiungere opportuni dispositivi o procedure di cifratura per raggiungere tali obiettivi. Inoltre, anche una semplice portante non modulata può causare un’interferenza isofrequenziale sufficiente per compromettere la comunicazione. 14 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Accesso multiplo a divisione di tempo TDMA q Il vantaggio del TDMA consiste nell’inserire, sulla base del teorema del campionamento di Nyquist, più flussi di informazioni su una frequenza radio incrementando il rate di trasmissione. Una frequenza portante può essere condivisa da molti utenti ognuno dei quali ne fa uso in intervalli di tempo, denominati time slot, distinti da tutti gli altri. q Il numero di time slot per portante dipende da molti fattori, tra i quali la tecnica di modulazione e l’ampiezza di banda disponibile. q La trasmissione da o verso un determinato terminale mobile avviene in modo discontinuo, poiché un utente può trasmettere solo nel time slot che gli viene assegnato in modo ciclico. q Un ciclo è definito come la successione di tutti i time slot in cui è stato suddiviso il tempo sulla portante e prende il nome di trama radio (radio frame). q La trasmissione risultante sarà quindi di tipo buffer and burst. q Una volta ottenuto l’accesso su una portante, la trasmissione e la ricezione sono realizzate in time slot distinti, separati da un opportuno intervallo di guardia (alcuni time slot). q La modalità buffer and burst implica che la velocità di trasmissione sul canale sia più elevata di quella della codifica di un fattore maggiore o uguale al numero di time slot per portante. 15 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Caratteristiche dell’accesso a divisione di tempo q q Hardware complesso: rispetto ai sistemi FDMA, l’utilizzo della tecnologia digitale nei sistemi TDMA aumenta la complessità dei terminali mobili, in quanto essi devono sottostare a severi vincoli riguardo al corretto allineamento del burst all’interno della trama radio al fine di evitare interferenze. Nel GSM*, inoltre, sono necessari circuiti sofisticati che realizzino l’algoritmo di frequency hopping: esso consiste nell’effettuare la trasmissione sempre sul medesimo time slot, ma su frequenze diverse ad ogni trama. Questa tecnica permette di alleviare gli effetti del fading veloce. Costi ridotti: i costi delle base station sono relativamente ridotti in quanto ogni portante supporta più canali e quindi è sufficiente una sola coppia di trasmettitore e ricevitore per servire gli utenti su una portante. Handover efficiente: nei sistemi TDMA, in cui la trasmissione avviene in modo discontinuo, è possibile effettuare le procedure di handover con maggiore efficienza, senza disturbare la conversazione. Scarsa protezione della comunicazione: anche in questo caso, come nei sistemi FDMA, una semplice portante non modulata può generare un’interferenza isofrequenziale sufficiente per compromettere la comunicazione. E’ quindi necessario aggiungere opportuni dispositivi o procedure di cifratura per prevenire l’acquisizione non autorizzata dei dati trasmessi. * Il sistema numerico GSM è costituito da una combinazione delle tecniche di accesso multiplo FDMA e TDMA infatti le bande assegnate per l’uplink e per il downlink vengono suddivise in 124 portanti, ognuna delle quali consiste in una successione di trame da 8 slot temporali. In questo modo si ottengono 124 x 8 = 992 canali disponibili. 16 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Caratteristiche dell’accesso a divisione di tempo q Più canali per portante: su una portante non tutto il tempo è a disposizione della trasmissione di un solo utente, ma è diviso in una serie di intervalli (time slot) ognuno dei quali viene assegnato ad un utilizzatore diverso. Nel sistema europeo GSM il numero di canali vocali per ogni portante è otto. q Trasmissione discontinua: ogni utente è abilitato a trasmettere soltanto nel time slot che gli è stato assegnato, quindi una volta ogni trama radio. Nel sistema GSM la trama radio ha una durata di 4. 616 ms mentre il time slot corrisponde a 577 µs. q Overhead: a causa delle caratteristiche della trasmissione discontinua a burst propria dei sistemi TDMA, la sincronizzazione trasmettitore e ricevitore può essere complicata, quindi una parte consistente dei bit totali trasmessi deve essere dedicata alle operazioni di sincronizzazione. Questa necessità, oltre alla presenza di intervalli di guardia tra un time slot e quello successivo, riduce il numero di bit di informazione d’utente che un terminale può trasmettere in ogni frame e quindi contribuisce a diminuire il rendimento di trama. q Nessun duplexer: dato che la trasmissione e la ricezione avvengono in tempi distinti ed in diversi time slot, non è richiesto l’utilizzo di un duplexer; tuttavia è necessario un commutatore veloce in grado di attivare e disattivare rapidamente il trasmettitore ed il ricevitore negli istanti di tempo opportuni. 17 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Concetti di base della tecnica CDMA q CDMA (Code Division Multiple Access) divide le chiamate in frammenti e li spedisce su differenti frequenze simultaneamente q L’uso di queste frequenze multiple dà al CDMA una effettiva protezione contro interferenze e perdite q CDMA supporta in modo nativo il packet switching e non fa uso di time slots, pertanto è più efficiente della tecnica TDMA q Attualmente la penetrazione del CDMA nel mercato mondiale è del 30 % 18 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

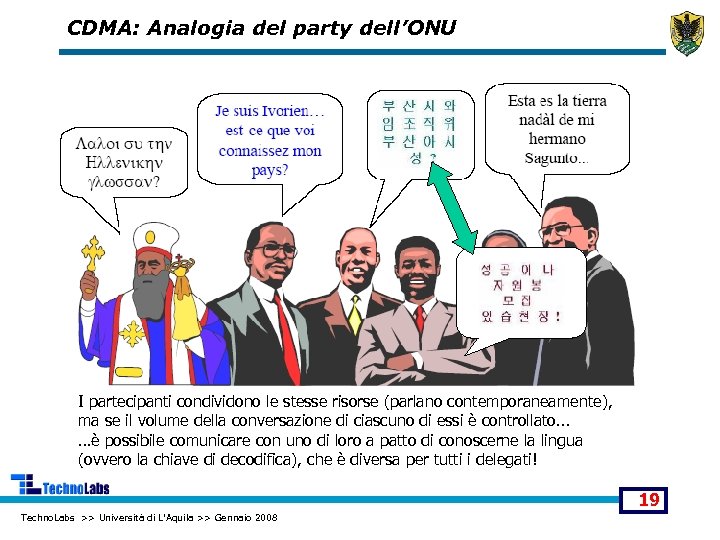

CDMA: Analogia del party dell’ONU I partecipanti condividono le stesse risorse (parlano contemporaneamente), ma se il volume della conversazione di ciascuno di essi è controllato. . . …è possibile comunicare con uno di loro a patto di conoscerne la lingua (ovvero la chiave di decodifica), che è diversa per tutti i delegati! 19 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Le caratteristiche del CDMA q La tecnica CDMA è in grado di offrire servizi portanti ad alto bit-rate; la peculiarità di questa tecnica è che tutti gli utenti utilizzano la stessa banda di frequenza, allo stesso tempo. q La risorsa condivisa è la potenza q È fondamentale, quindi, che i livelli di potenza associati alle singole connessioni siano mantenuti al più basso livello possibile, per non avere perdite di capacità del sistema (al party dell’ONU è fondamentale che tutti parlino a bassa voce). 20 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

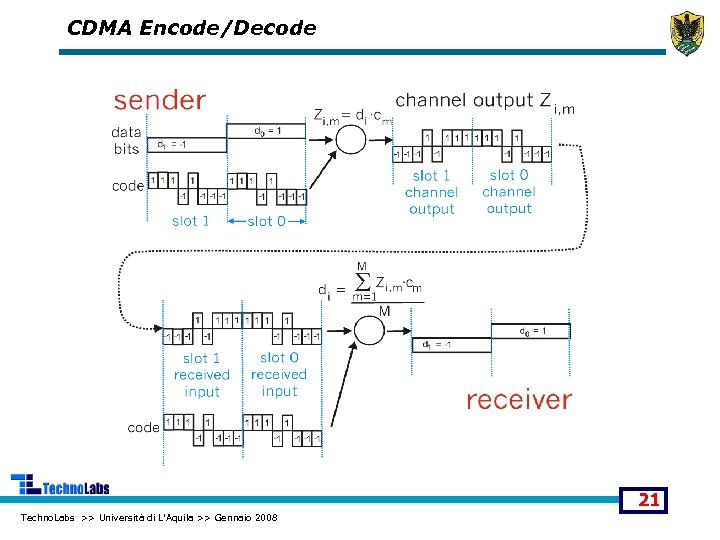

CDMA Encode/Decode 21 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

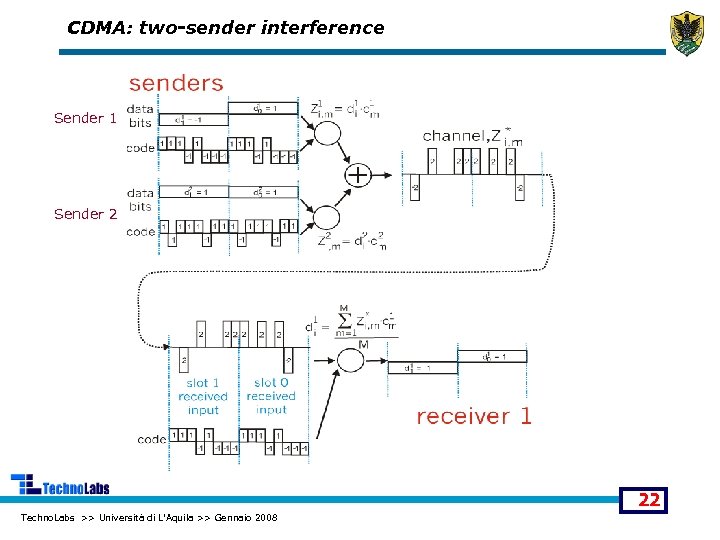

CDMA: two-sender interference Sender 1 Sender 2 22 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Uso di CDMA nell’ UMTS q Numerosi meccanismi sono implementati in UMTS per mantenere sempre al più basso livello possibile la potenza, per minimizzare lo spreco di risorse radio, e quindi massimizzare la capacità, in termini di utenti e servizi erogabili q I più importanti di questi meccanismi sono: ü il Power Control, che utilizza tre algoritmi separati per la gestione della potenza trasmessa dai mobili e dalle stazioni radio base (fino a 1500 comandi di Power Control al secondo, contro i circa 2 GSM!) ü il Soft/Softer Hand Over che, permettendo il collegamento contemporaneo a più stazioni radio, migliora la qualità della connessione, permettendo così un collegamento a potenza inferiore (oltre a permettere il seamless handover) ü il DTX (Discontinous Transmission) che regola l’emissione del segnale radio solo nei momenti di effettiva conversazione, bloccandola nelle pause del parlato ü l’Admission Control, che regola l’ingresso di nuovi utenti al sistema, in base alle condizioni di carico delle celle; il Congestion Control che monitora e regola il carico istantaneo delle celle 23 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Il principio ‘Cellulare’ q Si basa sul concetto di concorrenza ü Tutte le risorse di canale vengono riusate in celle differenti q q q La totale copertura dell’area è divisa in celle Solo un subset di canali sono disponibili in ogni cella Tutti i canali sono partizionati in sets ü I sets sono assegnati alle celle ü Regola: assegnare lo stesso set a due celle che sono ad una distanza geografica tale da interferire poco q Vantaggi: ü Maggiore capacità dovuta al riuso spettrale ü Minori potenze trasmesse per le ridotte distanze TX/RX ü Maggiore robustezza di sistema in quanto problemi di una Base Station rimangono confinati all’interno della cella ü Ambiente di propagazione controllabile grazie alle ridotte distanze q Svantaggi: ü Infrastruttura di rete più complessa ü Collegamenti di trasporto fisso tra Base Stations ü Qualche residuo di interferenza tra celle co-canale ü É richiesta una procedura di Handover 24 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Ripartizione del territorio in celle q Il territorio considerato viene idealmente ripartito in celle; tale ripartizione, puramente ideale, è legata alla qualità di trasmissione ottenuta sui canali ad esse assegnati. Si potrebbe considerare il territorio suddiviso in aree di forma qualsivoglia, che lo ricoprano uniformemente (così come avviene nella realtà); per motivi soprattutto di chiarezza concettuale ci si riferisce spesso a celle esagonali o a settori di esagono. q La copertura cellulare presuppone che esistano nella rete particolari procedure, genericamente denominate “handover” oppure “handoff”, atte a far si che le chiamate in corso, attestate a terminali mobili che si spostano sul territorio, non vengano abbattute quando i mobili stessi si spostano tra celle contigue, ma vengano trasferite senza soluzione di continuità su nuovi canali radio nelle nuove celle. q Si introduce il concetto di “cluster di celle”, che è l'insieme delle N celle, ricoprenti uniformemente un dato territorio, entro il quale vengono usati tutti i C canali radio disponibili, in maniera tale che ad ogni cella viene (mediamente) attribuito un sottoinsieme di S=C/N di canali irradiati dalla stessa stazione radio. q Questa allocazione è semipermanente; si parla anche di “allocazione statica”; la si può ovviamente cambiare, ma di solito permane immutata fino ad un successivo ampliamento. 25 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

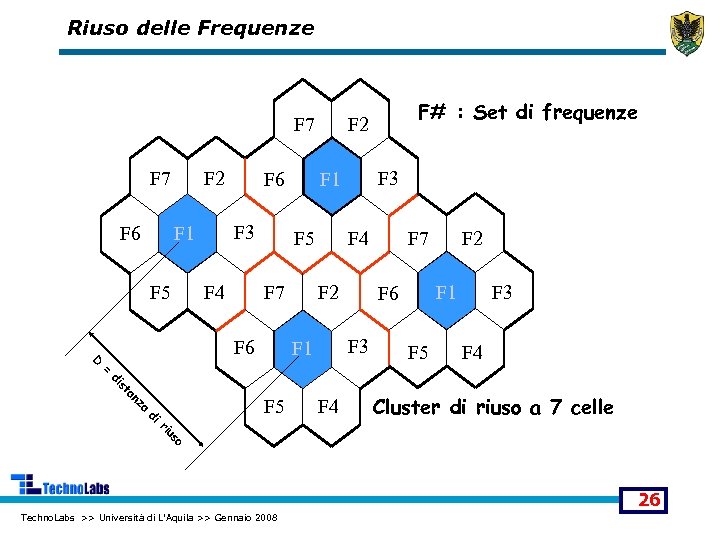

Riuso delle Frequenze F 7 F 6 F 2 F 3 F 1 F 5 F 6 F 4 F 5 F 6 F 3 F 1 F 7 F# : Set di frequenze F 2 F 4 F 2 F 1 F 6 F 3 F 1 F 7 D F 5 F 3 F 4 = di za an st di F 5 F 4 Cluster di riuso a 7 celle ri o us 26 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

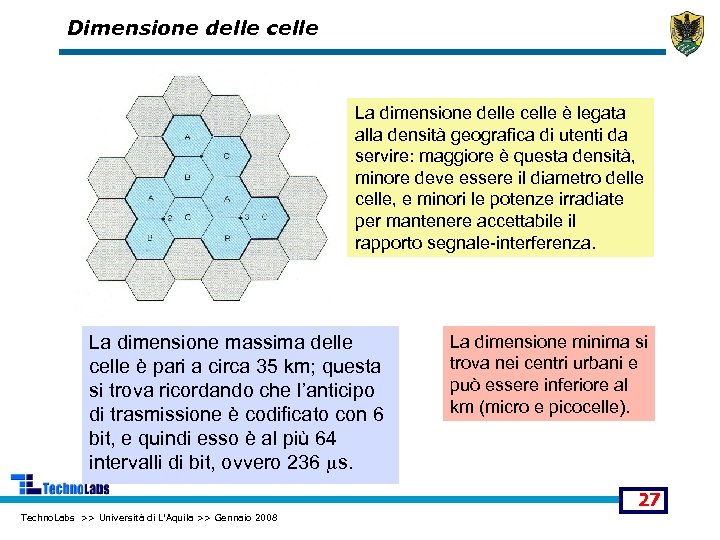

Dimensione delle celle La dimensione delle celle è legata alla densità geografica di utenti da servire: maggiore è questa densità, minore deve essere il diametro delle celle, e minori le potenze irradiate per mantenere accettabile il rapporto segnale-interferenza. La dimensione massima delle celle è pari a circa 35 km; questa si trova ricordando che l’anticipo di trasmissione è codificato con 6 bit, e quindi esso è al più 64 intervalli di bit, ovvero 236 ms. La dimensione minima si trova nei centri urbani e può essere inferiore al km (micro e picocelle). 27 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Roadmap Overview I Sistemi Radiomobili UMTS Wireless LAN (Wi-Fi) Introduzione a Wi. MAX 28 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Mobile System Generations q First Generation (1 G) mobile systems were designed to offer a single service, i. e. , speech. q Second Generation (2 G) mobile systems were also designed primarily to offer speech with a limited capability to offer data at low rates. q Third Generation (3 G) mobile systems are expected to offer high-quality multi-media services and operate in different environments. ü 3 G systems are referred to as Universal Mobile Telecommunications System (UMTS) in Europe and International Mobile Telecommunications 2000 (IMT 2000) worldwide. 29 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

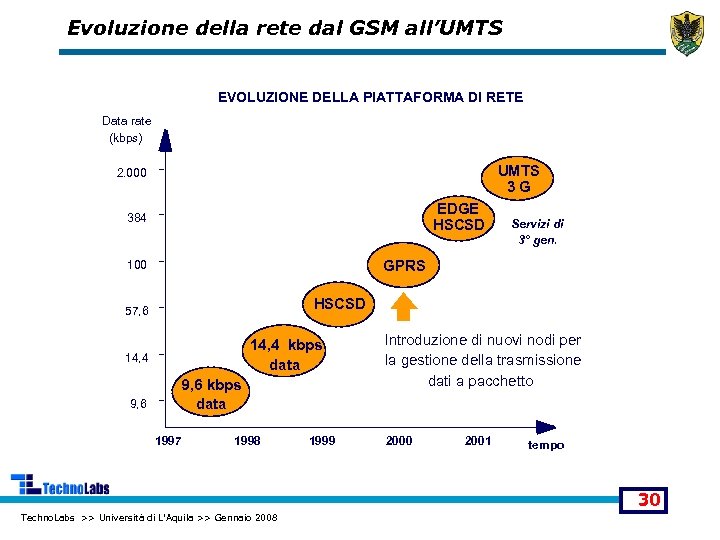

Evoluzione della rete dal GSM all’UMTS EVOLUZIONE DELLA PIATTAFORMA DI RETE Data rate (kbps) UMTS 3 G 2. 000 EDGE HSCSD 384 100 GPRS HSCSD 57, 6 14, 4 kbps data 14, 4 9, 6 Servizi di 3° gen. 9, 6 kbps data 1997 1998 1999 Introduzione di nuovi nodi per la gestione della trasmissione dati a pacchetto 2000 2001 tempo 30 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Cenni Storici: RTMS 450 q Il sistema RTMS (Radio Telefono Mobile di Seconda generazione) è stato introdotto nel 1984 e ha permesso di superare alcune delle limitazioni del sistema precedente. q Le sue caratteristiche principali sono qui di seguito elencate: Trasmissione analogica. Di tipo cellulare. Operante a 450 MHz. Modulazione FM con banda di canale pari a 25 k. Hz. Suddivisione del territorio nazionale in 10 aree di controllo e chiamata. ü Localizzazione automatica. ü 200 canali radio (192 di fonia e 8 di controllo). ü Handover supportato tra le celle appartenenti alla stessa area e quindi ad uno stesso centro di controllo. ü ü ü 31 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Cenni Storici: TACS 900 q Il sistema TACS (Total Access Communication System), molto simile al sistema americano AMPS, è stato introdotto nel 1990 e ha raggiunto un’ampia diffusione e copertura del territorio nazionale. q Le caratteristiche principali sono le seguenti: Trasmissione analogica. Di tipo cellulare. Operante a 900 MHz. Modulazione FM con banda di canale di 25 MHz. 1320 canali bidirezionali (E-TACS, Extended TACS). Di questi solo 504 sono utilizzati permettere la coesistenza con il sistema GSM. ü Localizzazione automatica. ü Handover garantito in tutta la rete. ü ü ü 32 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Cenni Storici: GSM (1992) q Trasmissione numerica. q Di tipo cellulare. q Operante a 900 MHz (GSM 900: 890 -915 MHz in uplink; 935 -960 MHz in downlink) e 1800 MHz (DCS 1800: 1710 -1785 MHz in uplink; 1805 -1880 MHz in downlink). q Modulazione GMSK (Gaussian Minimum Shift Keying). q Banda di canale di 200 k. Hz (890. 2, 890. 4, . . . ) q Spaziatura di 45 MHz tra canale in uplink e canale in downlink. q Accesso multiplo di tipo ibrido FDMA/TDMA con 8 time slot per portante. q Localizzazione automatica. q Handover supportato. q 124 portanti radio per banda (GSM 900). q 992 (124 x 8) canali full rate (GSM 900). q Controllo di potenza. q Frequency hopping (217 hops/s). q Codifica della voce a 13 kbit/s (full rate). q Trasmissione dati in modalità circuito a 9. 6 kbit/s. 33 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Cenni Storici: HSCSD (High Speed Circuit Switched Data) q La tecnologia HSCSD permette di incrementare la velocità di trasferimento dei dati nella modalità a commutazione di circuito grazie ad un nuovo schema di codifica di canale che aumenta il bit rate su un solo time slot dai 9. 6 kbit/s del GSM ai 14. 4 kbit/s. q Inoltre HSCSD permette di utilizzare fino a 8 time slot per trama, in modo tale da rendere possibili bit rate multipli di 9. 6 kbit/s e 14. 4 kbit/s. q HSCSD, essendo principalmente un “aggiornamento software” del sistema, non richiede l’introduzione di nuovi elementi nelle reti GSM, tuttavia è necessaria la commercializzazione di nuovi terminali mobili che possano sfruttare questo nuovo tipo di servizio offerto. 34 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

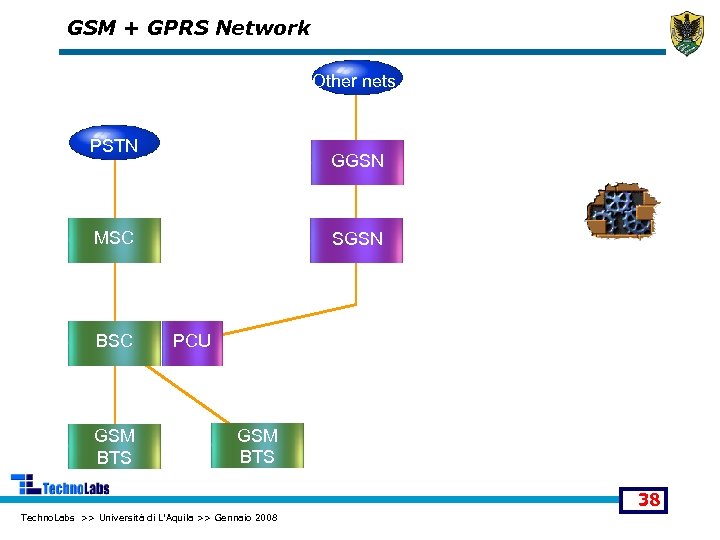

Cenni Storici: GPRS (General Packet Radio Service) q L’evoluzione delle reti GSM verso il sistema GPRS permette di introdurre servizi basati sulla tecnica a commutazione di pacchetto, offrendo ü una maggior attrattiva verso l’accesso wireless ad Internet e verso le altre reti PDN (Packet Data Network), ü proponendo un nuovo tipo di tariffazione basato non più sulla durata della connessione, ma sul volume di traffico ricevuto e/o trasmesso. q Questo sistema permette di occupare le risorse disponibili soltanto quando vi è effettivamente la necessità di trasmettere o ricevere informazioni, raggiungendo così alti livelli di throughput ed efficienza. q La tecnica prende il nome di multiplazione statistica, in contrasto alla multiplazione statica a divisione di tempo in cui i time slot sono assegnati ad un utente per tutta la durata della comunicazione, anche durante i periodi di silenzio. q GPRS permette di arrivare a velocità dell’ordine di 170 kbit/s nel caso in cui siano allocati ad uno stesso terminale mobile tutti gli 8 slot di una portante. q Diversamente da HSCSD, questo nuovo sistema richiede l’apporto di modifiche sull’interfaccia radio ed all’interno dei base station sub-system permettere la trasmissione dei dati nella modalità a pacchetto. 35 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Cenni Storici: EDGE (Enhanced Data rates for GSM Evolution) q Il sistema GPRS e la tecnica HSCSD permettono di raggiungere velocità di trasferimento dell’informazione più alte rispetto al GSM principalmente tramite l’allocazione di più slot per ogni utente; q La tecnica EDGE (Enhanced Data rates for GSM Evolution), sviluppata dall’ETSI, permette invece di raggiungere un ulteriore incremento della velocità tramite l’utilizzo di nuovi schemi di codifica del segnale. q Il nuovo tipo di modulazione utilizzato è il QO-QAM (Quaternary Offset QAM) ed è totalmente compatibile con l’ampiezza di banda dei canali GSM, corrispondente a 200 k. Hz: ü il massimo bit rate raggiungibile corrisponde a 384 kbit/s per frequenza portante. q I vantaggi offerti da EDGE, inoltre, possono essere combinati con quelli di HSCSD e GPRS: ü in quest’ultimo caso il sistema prende il nome di EGPRS (Enhanced GPRS). 36 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

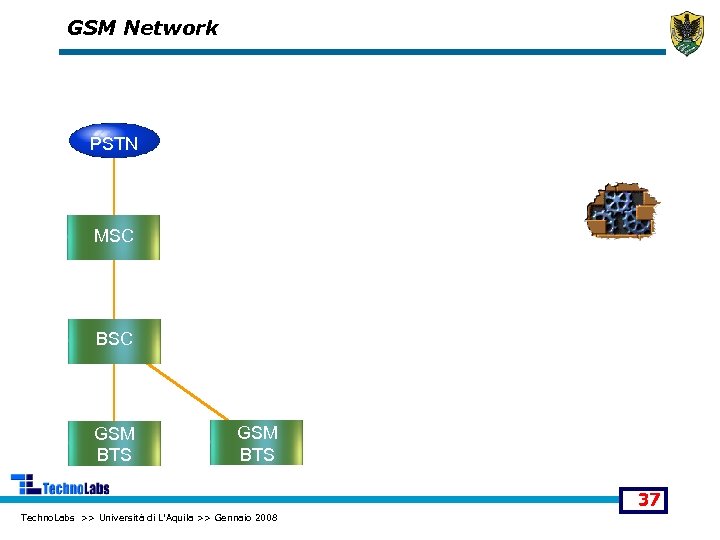

GSM Network PSTN MSC BSC GSM BTS 37 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

GSM + GPRS Network Other nets PSTN GGSN MSC BSC GSM BTS SGSN PCU GSM BTS 38 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

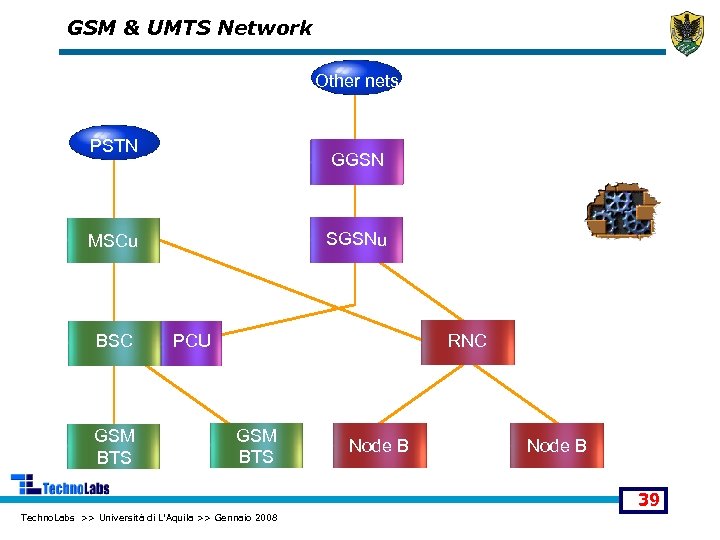

GSM & UMTS Network Other nets PSTN GGSN SGSNu MSCu BSC GSM BTS RNC PCU GSM BTS Node B 39 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

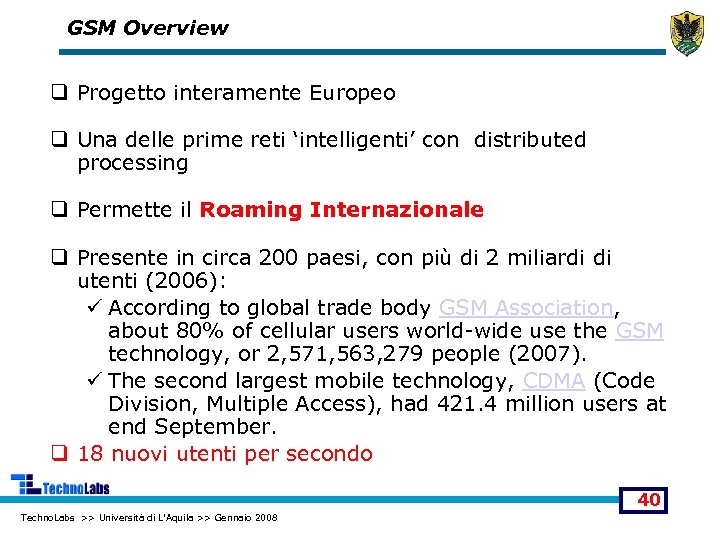

GSM Overview q Progetto interamente Europeo q Una delle prime reti ‘intelligenti’ con distributed processing q Permette il Roaming Internazionale q Presente in circa 200 paesi, con più di 2 miliardi di utenti (2006): ü According to global trade body GSM Association, about 80% of cellular users world-wide use the GSM technology, or 2, 571, 563, 279 people (2007). ü The second largest mobile technology, CDMA (Code Division, Multiple Access), had 421. 4 million users at end September. q 18 nuovi utenti per secondo 40 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

![Qualche numero [Dati aggiornati al 12/2003] Global Mobile Users 1. 3 billion Analogue Users Qualche numero [Dati aggiornati al 12/2003] Global Mobile Users 1. 3 billion Analogue Users](https://present5.com/presentation/0ef7296fa51721db9bf95bd03d7e6f32/image-40.jpg)

Qualche numero [Dati aggiornati al 12/2003] Global Mobile Users 1. 3 billion Analogue Users 34 m US Mobile users 140 m Global GSM users 870 m Global CDMA Users 164 m Global TDMA users 120 m Total European users 320 m #1 Mobile Country China (200 m) #1 GSM Country China (195 m) #1 SMS Country Philippines 41 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

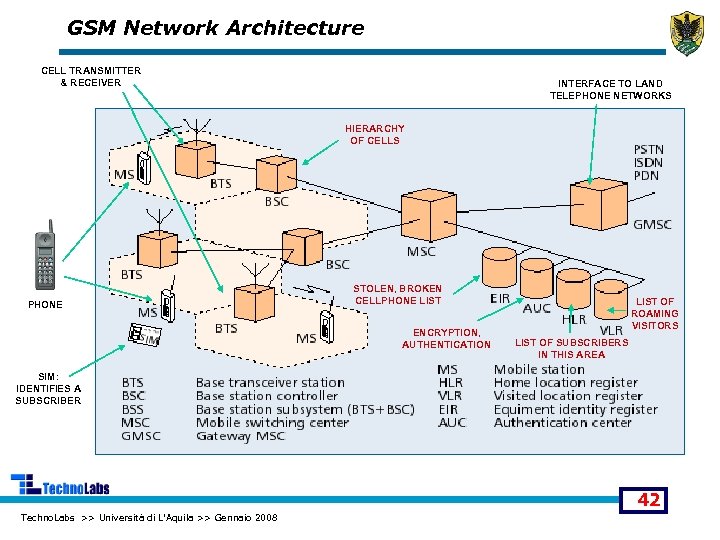

GSM Network Architecture CELL TRANSMITTER & RECEIVER INTERFACE TO LAND TELEPHONE NETWORKS HIERARCHY OF CELLS PHONE STOLEN, BROKEN CELLPHONE LIST ENCRYPTION, AUTHENTICATION LIST OF ROAMING VISITORS LIST OF SUBSCRIBERS IN THIS AREA SIM: IDENTIFIES A SUBSCRIBER 42 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

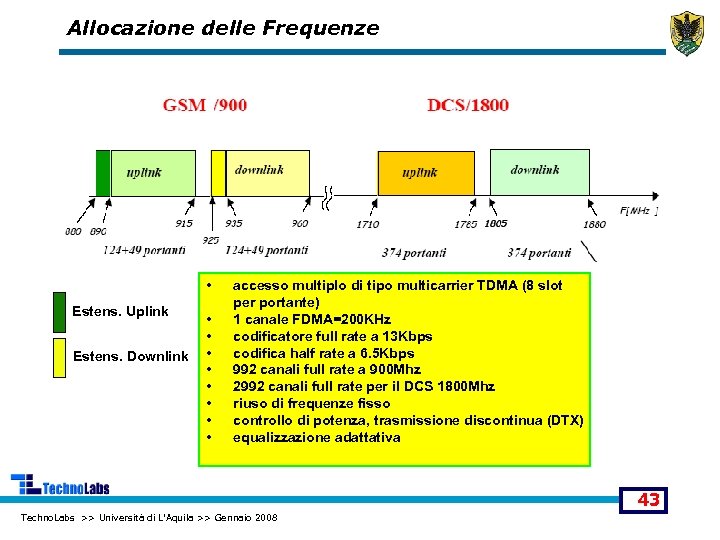

Allocazione delle Frequenze • Estens. Uplink Estens. Downlink • • accesso multiplo di tipo multicarrier TDMA (8 slot per portante) 1 canale FDMA=200 KHz codificatore full rate a 13 Kbps codifica half rate a 6. 5 Kbps 992 canali full rate a 900 Mhz 2992 canali full rate per il DCS 1800 Mhz riuso di frequenze fisso controllo di potenza, trasmissione discontinua (DTX) equalizzazione adattativa 43 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

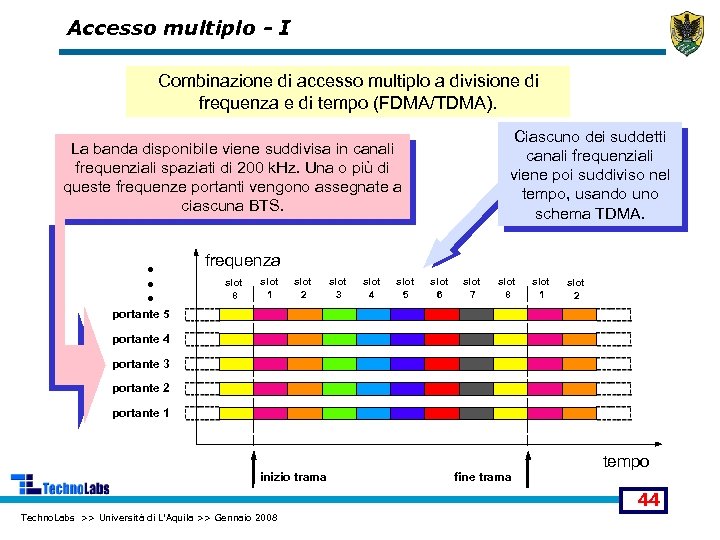

Accesso multiplo - I Combinazione di accesso multiplo a divisione di frequenza e di tempo (FDMA/TDMA). Ciascuno dei suddetti canali frequenziali viene poi suddiviso nel tempo, usando uno schema TDMA. La banda disponibile viene suddivisa in canali frequenziali spaziati di 200 k. Hz. Una o più di queste frequenze portanti vengono assegnate a ciascuna BTS. • • • frequenza slot 8 slot 1 slot 2 slot 3 slot 4 slot 5 slot 6 slot 7 slot 8 slot 1 slot 2 portante 5 portante 4 portante 3 portante 2 portante 1 inizio trama fine trama tempo 44 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

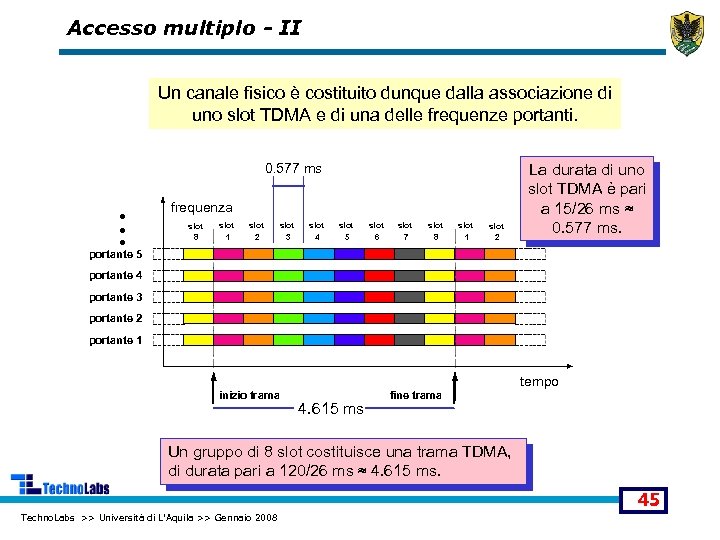

Accesso multiplo - II Un canale fisico è costituito dunque dalla associazione di uno slot TDMA e di una delle frequenze portanti. 0. 577 ms • • • 5 portante frequenza slot 8 slot 1 slot 2 slot 3 slot 4 slot 5 slot 6 slot 7 slot 8 slot 1 slot 2 La durata di uno slot TDMA è pari a 15/26 ms ≈ 0. 577 ms. portante 4 portante 3 portante 2 portante 1 tempo inizio trama 4. 615 ms fine trama Un gruppo di 8 slot costituisce una trama TDMA, di durata pari a 120/26 ms ≈ 4. 615 ms. 45 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Portanti radio q Le portanti radio sono spaziate di 200 k. Hz ü su ogni portante trasmissione a 270. 833 Kb/s q Le portanti sono identificate da un ARFCN (Absolute Radio Frequency Channel Number) q Modulazione GMSK (Gaussian Minimum Shift Keying) q Le due frequenze per canali bi-direzionali uplink e downlink sono spaziate di 45 MHz nel GSM 900 e 95 MHz nel DCS 1800 46 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

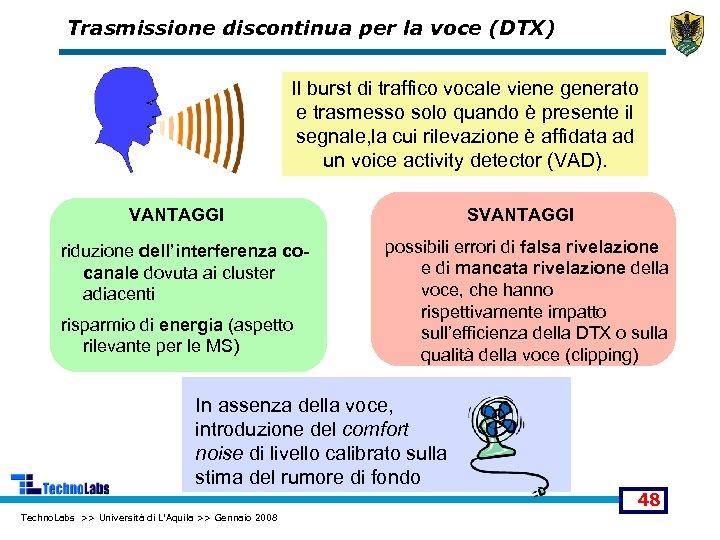

Altre caratteristiche q Power Control ü la potenza emessa dalle stazioni, mobili e base, viene regolata in base alle condizioni di propagazione q Discontinous Trasmission (DTX) ü durante le pause del parlato la trasmissione della voce codificata viene interrotta per diminuire l’interferenza e il consumo energetico 47 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Trasmissione discontinua per la voce (DTX) Il burst di traffico vocale viene generato e trasmesso solo quando è presente il segnale, la cui rilevazione è affidata ad un voice activity detector (VAD). VANTAGGI riduzione dell’interferenza cocanale dovuta ai cluster adiacenti risparmio di energia (aspetto rilevante per le MS) SVANTAGGI possibili errori di falsa rivelazione e di mancata rivelazione della voce, che hanno rispettivamente impatto sull’efficienza della DTX o sulla qualità della voce (clipping) In assenza della voce, introduzione del comfort noise di livello calibrato sulla stima del rumore di fondo Techno. Labs >> Università di L'Aquila >> Gennaio 2008 48

Terminale mobile (Mobile Station - MS) q È il terminale di proprietà dell’utente q Tre categorie a seconda della potenza nominale: ü veicolari: possono emettere fino a 20 W all’antenna ü portatili: fino a 8 W all’antenna, sono trasportabili, ma hanno bisogno di una notevole fonte di alimentazione per il funzionamento (es. PC portatili, fax, etc. ) ü personali (hand-terminal): fino a 2 W all’antenna, è il “telefonino” 49 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

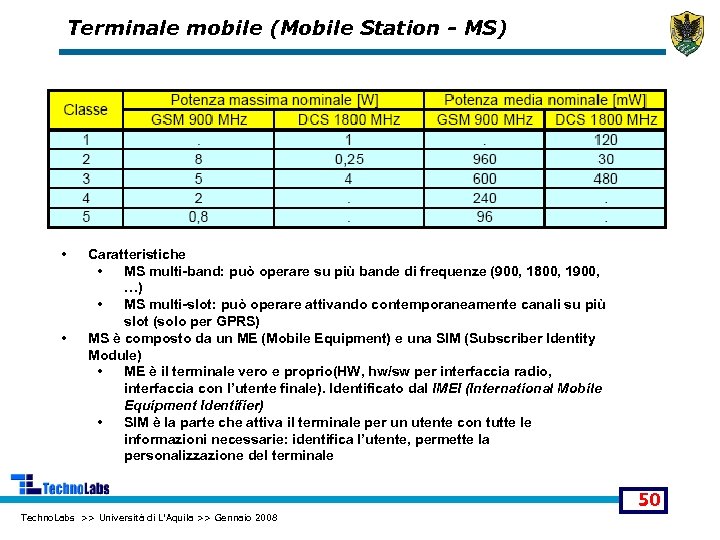

Terminale mobile (Mobile Station - MS) • • Caratteristiche • MS multi-band: può operare su più bande di frequenze (900, 1800, 1900, …) • MS multi-slot: può operare attivando contemporaneamente canali su più slot (solo per GPRS) MS è composto da un ME (Mobile Equipment) e una SIM (Subscriber Identity Module) • ME è il terminale vero e proprio(HW, hw/sw per interfaccia radio, interfaccia con l’utente finale). Identificato dal IMEI (International Mobile Equipment Identifier) • SIM è la parte che attiva il terminale per un utente con tutte le informazioni necessarie: identifica l’utente, permette la personalizzazione del terminale 50 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Modulo di identificazione utente q Subscriber Identity Module - SIM ü È una scheda intelligente (con processore e memoria) di tipo smart card che rende “operativo” un qualunque terminale ME ü Deve essere inserita nell’apposito lettore di ME ü Sono ammessi 2 possibili formati: tipo carta di credito e un formato ridotto (plug-in SIM) 51 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Informazioni memorizzate nella SIM card q Serial number ü identifica univocamente la SIM card (e anche Il card holder) q International Mobile Subscriber Identity (IMSI) ü identifica l’utente in modo univoco nella rete q Security authentication and cyphering information ü A 3 and A 8 algorithm (sono le procedure per effettuare l’autenticazione e la cifratura) ü Ki, Kc (sono le chiavi per l’autenticazione e la cifratura) q Temporary Network information ü LAI (Location Area Identifier), identificativo dell’ultima location area visitata ü TMSI (Temporary Mobile Subscriber Identity), identificativo assegnato dalla rete ed usato invece del IMSI 52 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Base Station System (BSS) q il BSS raggruppa le unità funzionali che si occupano degli aspetti radio del sistema ü copertura radio e comunicazione mediante interfaccia radio con le MS ü gestione delle risorse radio q il BSS comprende: ü Base Transceiver Station (BTS) Ø insieme degli apparati che consentono la trasmissione e ricezione di informazione attraverso l’interfaccia radio. Ha compiti meramente esecutivi (esempio cifratura, modulazione, codifica): la gestione delle risorse gli viene gestita dal BSC ü Base Station Controller (BSC) Ø controlla e gestisce le risorse di un gruppo di BTS. Dalle BTS riceve le informazioni sullo stato dell’interfaccia radio e alle BTS invia I comandi di configurazione e gestione. Esempi di funzionalita’ svolte dal BSC: reservation/release of radio channels, handover (intra. BSC) etc. . . 53 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Base Transceiver Station (BTS) q La BTS è l’elemento che ha il compito di implementare i protocolli di basso livello dell’interfaccia radio ü quindi di trasmettere e ricevere i segnali dalle MS implementando le funzionalità di modulazione, codifica e multiplazione dei canali fisici ü di effettuare misure di qualità sui canali fisici e di ricevere quelle fatte dalle MS (tutte le misure vengono poi riportate al BSC che prende le decisioni) ü di irradiare nella cella in broadcast su un canale di controllo il messaggio di System Information con dati di sistema e parametri che servono all’MS nell’accesso alla rete (identita’ della cella, identita’ della Location Area, minimo livello di segnale ricevuto richiesto per poter accedere alla rete etc. ); il BTS deve anche inviare messaggi di paging per individuare la posizione attuale di un utente. q Si interfaccia al MSC (solo servizi a circuito) mediante canali PCM a 64 kbit/s q Connette i canali PCM con quelli dell’interfaccia radio (traffico e segnalazione) 54 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Struttura BTS q La BTS (Base transceiver Station) è di solito funzionalmente divisa in ü TRX (Transceiver) Ø elementi radio preposti alla ricezione e trasmissione di una singola portante radio ü BCF (Base Common Function) Ø elemento di controllo del TRX che svolge le funzionalità comuni e di interfacciamento con il BSC 55 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Base Station Controller (BSC) q Una BSC controlla un numero elevato di BTS: da alcune decine ad alcune centinaia q I compiti principali della BSC sono: ü la configurazione di ogni cella tramite assegnazione dei canali di traffico e di controllo ü Instaurazione e rilascio delle connessioni tra i canali dell’interfaccia A e Abis ü la gestione degli handover tra BTS controllate ü gestione dei messaggi di Paging che vengono distribuiti alle BTS della location area relativa all’utente cercato ü analisi delle misure relative alla qualità e ai livelli di potenza di BTS e MS e decisione sulla necessità di handover 56 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Base Station Controller (BSC) q Il BSC si occupa fondamentalmente della gestione delle risorse radio (Radio Resource management) q Dal punto di vista funzionale è un nodo di commutazione, ü ma non ha il compito di instradare le chiamate (lo fa il MSC) ü invece collega i circuiti con il BTS con quelli con il MSC effettuando eventualmente la trans-codifica (TRAU) ü e commuta i circuiti per gli handover (intra-BSC) q Le BSC possono essere collocate nel sito di un MSC o essere autonome, o ancora essere posizionate vicino (o insieme) ad alcune BTS 57 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Mobile Switching Centre (MSC) q Il MSC è una centrale di commutazione con funzionalità aggiuntive di gestione della mobilità q È normalmente associato ad un VLR per la memorizzazione dei dati degli utenti presenti nell’area controllata q Il MSC oltre ad essere connesso con i BSC della sua area è connesso ad altri MSC ü la connessione avviene tramite canali PCM ü parte delle risorse di collegamente afferiscono alla rete di segnalazione a canale comune (SS 7) q Uno o più MSC (Gateway MSC) per rete PLMN sono interfacciati alla rete telefonica fissa per l’instradamento da e verso gli utenti fissi 58 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Home Location Register (HLR) q È un data base permanente associato in modo univoco a un GMSC q Memorizza le informazioni relative a tutti gli MS la cui localizzazione di default è presso il GMSC considerato q HLR memorizza informazioni permanenti come l’IMSI (International Mobile Subscriber Identity), il numero di telefono della SIM associata e la sua chiave di autenticazione, i servizi supplementari a cui l’utente è abilitato, ecc. q HLR memorizza anche informazioni temporanee come l’indirizzo del VLR presso cui può essere reperito l’utente, parametri transitori per identificazione e crittografia, un eventuale numero di telefono per l’inoltro delle chiamate, ecc. 59 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Visitor Location Register (VLR) q È un database temporaneo che contiene i dati importanti per il servizio degli MS attualmente sotto la giurisdizione del (G)MSC cui il VLR è associato. q In VLR vengono duplicati tutti i dati permanenti di un utente, con la differenza che l’IMSI viene “mappato” su un TMSI (Temporary Mobile Subscriber Identity) per evitare di trasmettere l’IMSI via radio e proteggere l’utente da “intrusioni” Hi-Tech. Il TMSI viene modificato frequentemente ed è legato anche alla posizione del mobile (identificativo di cella) q VLR gioca un ruolo fondamentale nella gestione delle chiamate che provengono dai MS 60 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

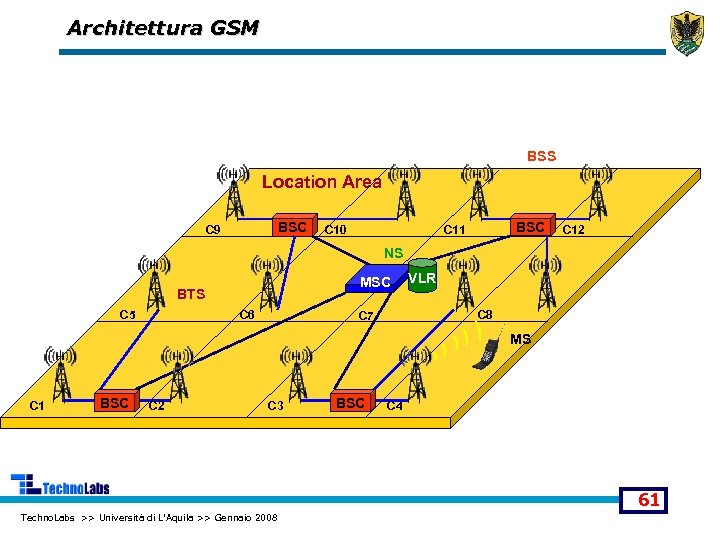

Architettura GSM BSS Location Area BSC C 9 C 10 BSC C 11 C 12 NS MSC BTS C 5 C 6 VLR C 8 C 7 MS C 1 BSC C 2 C 3 BSC C 4 61 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Sicurezza GSM q Gli obiettivi sono: ü Anonimato (Protezione utente) ü Autenticazione Ø ha il compito di verificare l’identità dell’utente e proteggere da utilizzi fraudolenti degli identificativi ü Cifratura (Protezione del segnale) Ø ha il compito di rendere non facilmente decodificabile il flusso dati da e verso la MS da parte di intrusi 62 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

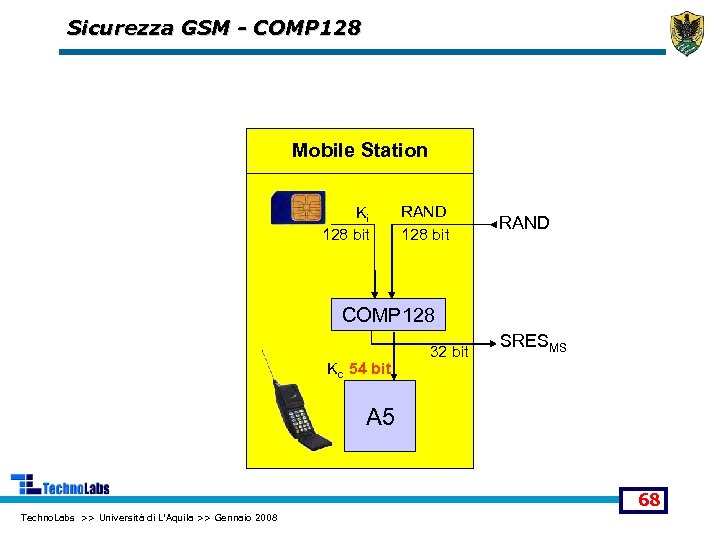

Algoritmi A 3, A 5, A 8 q Gli algoritmi di sicurezza del GSM sono dettagliati nella Raccomandazione 02. 09, e sono basati su versioni “opportune” degli algoritmi A 3, A 5 e A 8. q I tre algoritmi usati nel GSM sono: ü A 5 è uno streamcipher usato per l’ encryption ü A 3 è un algoritmo di authentication ü A 8 è un algoritmo per key agreement. q A 3 e A 8 non sono dettagliati nella specifica del GSM, solo l’interfaccia esterna di questi algoritmi è specificata. q Tuttavia diversi operatori usano l’esempio, chiamato COMP 128, fornito nel GSM memorandum of understanding (Mo. U). 63 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

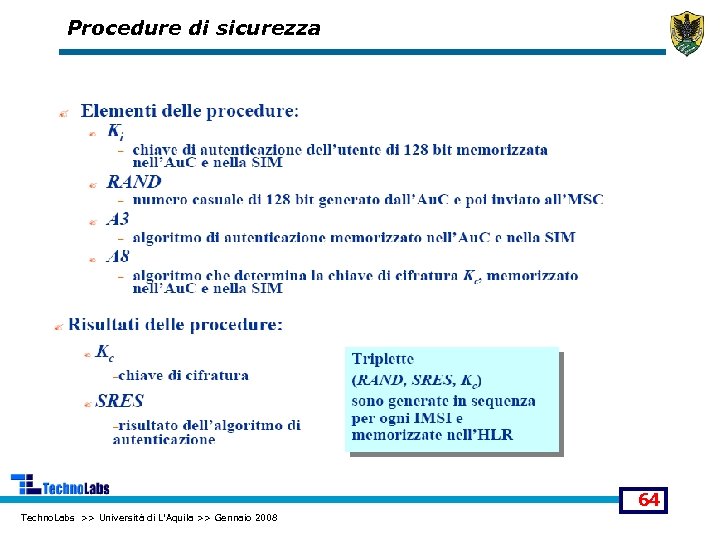

Procedure di sicurezza 64 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

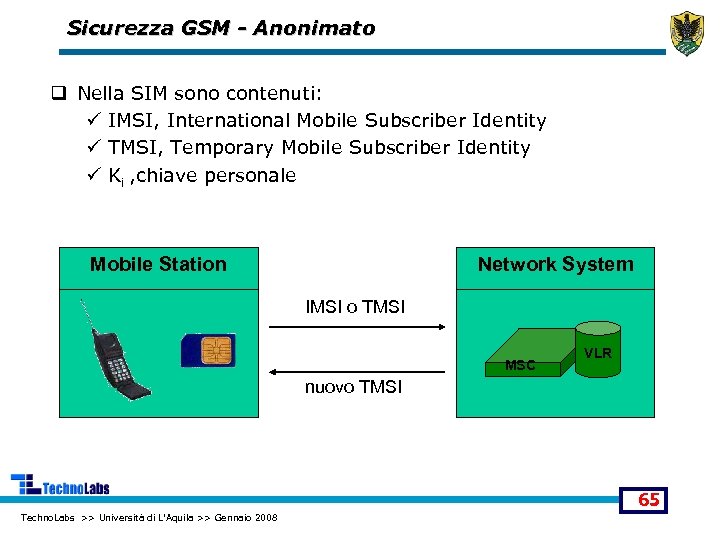

Sicurezza GSM - Anonimato q Nella SIM sono contenuti: ü IMSI, International Mobile Subscriber Identity ü TMSI, Temporary Mobile Subscriber Identity ü Ki , chiave personale Mobile Station Network System IMSI o TMSI MSC VLR nuovo TMSI 65 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

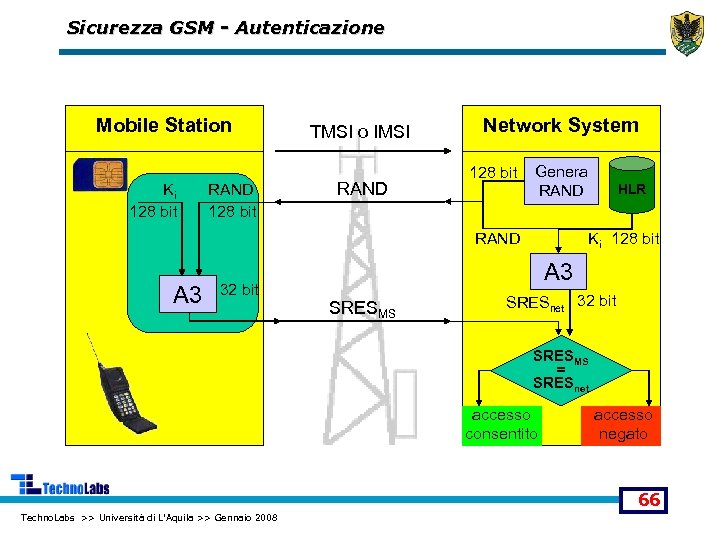

Sicurezza GSM - Autenticazione Mobile Station Ki 128 bit RAND 128 bit TMSI o IMSI RAND Network System 128 bit Genera RAND A 3 32 bit HLR Ki 128 bit A 3 SRESMS SRESnet 32 bit SRESMS = SRESnet accesso consentito accesso negato 66 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

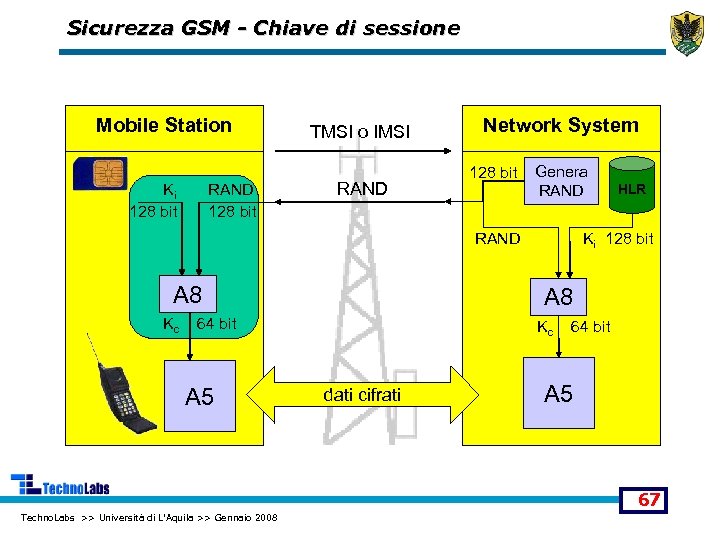

Sicurezza GSM - Chiave di sessione Mobile Station RAND 128 bit Ki 128 bit TMSI o IMSI RAND Network System 128 bit Genera RAND A 8 Kc Ki 128 bit A 8 64 bit A 5 HLR Kc dati cifrati 64 bit A 5 67 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Sicurezza GSM - COMP 128 Mobile Station Ki 128 bit RAND COMP 128 Kc 54 bit 32 bit SRESMS A 5 68 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

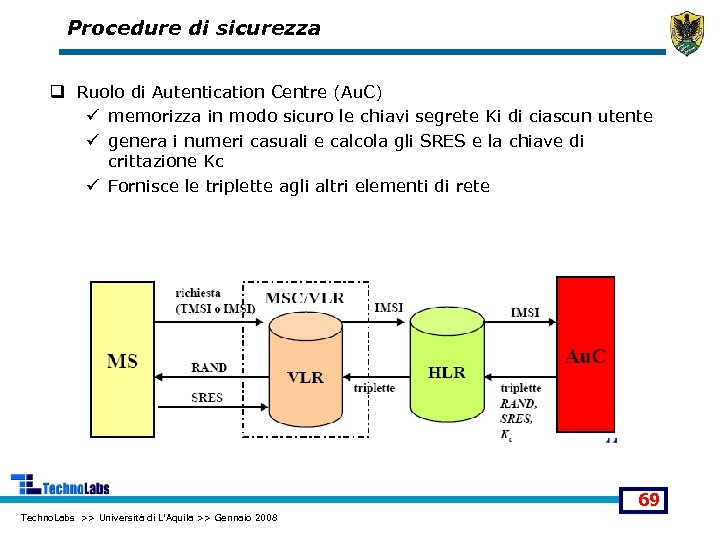

Procedure di sicurezza q Ruolo di Autentication Centre (Au. C) ü memorizza in modo sicuro le chiavi segrete Ki di ciascun utente ü genera i numeri casuali e calcola gli SRES e la chiave di crittazione Kc ü Fornisce le triplette agli altri elementi di rete 69 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

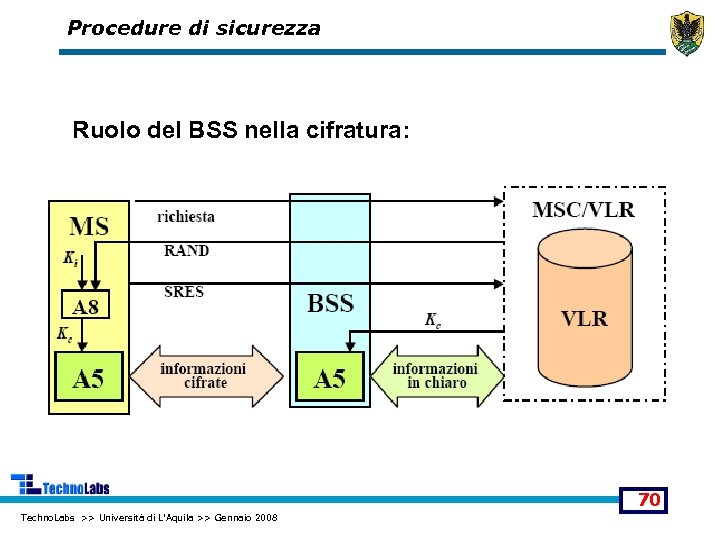

Procedure di sicurezza Ruolo del BSS nella cifratura: 70 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

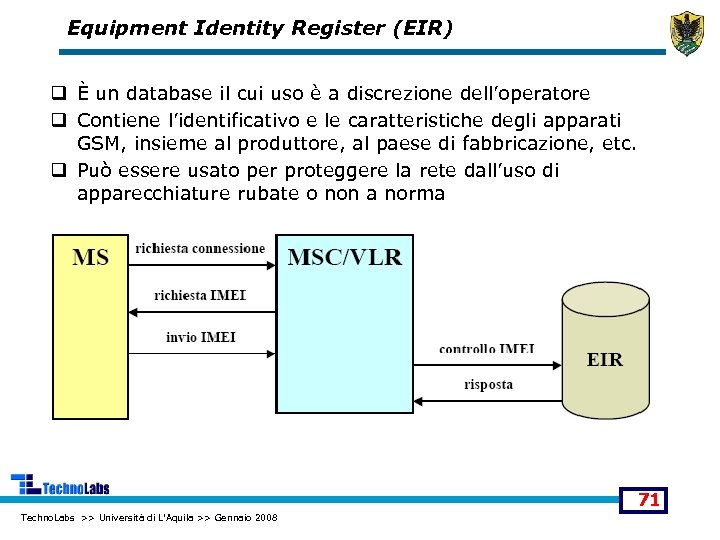

Equipment Identity Register (EIR) q È un database il cui uso è a discrezione dell’operatore q Contiene l’identificativo e le caratteristiche degli apparati GSM, insieme al produttore, al paese di fabbricazione, etc. q Può essere usato per proteggere la rete dall’uso di apparecchiature rubate o non a norma 71 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Operation and Maintenence Subsystem (OMSS) q Include le unità preposte al controllo da parte di operatori della rete, alla sua manutenzione e gestione da remoto q Vengono ü configurate le funzionalità di tutti gli apparati di rete ü visualizzati gli allarmi di cattivo funzionamento ü visualizzati i dati statistici di traffico ü ecc. 72 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Tariffazione q Regole di Billing: il chiamante paga. q Chi riceve nel caso di roaming può pagare per la tratta internazionale. q Originating call component: dall’MSC chiamante a entità di rete collegata a numero destinatario (paga il chiamante) q Roaming o call forwarding: entrambi possono pagare per la tratta da home PLMN del chiamato a network entity puntato da servizio di forwarding chiamata o da home PLMN fino a MSC/VLR puntato dall’HLR nel caso di roaming 73 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

GSM data and short messages (SMS) q Lo standard supporta data transfer nella rete ü Usato essenzialmente da PC laptops ma ora esistono device come i communicator che ne fanno uso in modo semplice q Lo standard definisce gli short messages ü Fino a 160 bytes, ü Trasmissione sul canale di controllo ü Non c’è allocazione di canale 74 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Quando il mobile si mette in funzione q Scandisce i canali BCCH e li ordina in funzione del livello di segnale ricevuto q Si sincronizza con la stazione base che riceve meglio q Si presenta alla rete, ed esegue la procedura di registrazione q Si mette in ascolto del canale di chiamata che gli è assegnato q Tiene sotto controllo la qualità del segnale che riceve dalla propria stazione base ed il livello di segnale che riceve dalle stazioni circostanti 75 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Sincronizzazione del terminale q Misura della potenza ricevuta in tutti i 124 canali radio q Individuazione del canale di controllo più forte (FCH) q Acquisizione dei sincronismi (FCH, SCH con BSIC) q Acquisizione delle informazioni trasmesse sul CCCH (frequenza, celle adiacenti, potenza utilizzata) q Nel caso di cambiamento di cella si sincronizza sui canali di broadcast delle celle adiacenti le cui frequenze sono trasmesse sul BCCH q Sincronizzazione 76 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Accesso dei mobili alla rete q Il canale di uplink è ad accesso casuale q Il mobile su propria iniziativa (oppure a fronte di un paging) chiede di prenotarsi per un canale SDCCH q Invia pertanto un burst molto breve (con bassa probabilità di collisione) con cui segnala alla rete la propria necessità di instaurare una connessione q Se non c’è collisione viene assegnato un SDCCH al mobile che ne ha fatto richiesta q Gli eventuali mobili che contemporaneamente (alla BTS) hanno richiesto l’accesso senza ottenere riscontro ripetono la loro richiesta con un ritardo casuale fino a che non si ha l’assegnazione di un canale SDCCH (AGCH) q La segnalazione avviene sul canale SDCCH assegnato q Si procede eventualmente all’assegnazione di un canale TCH (voce e dati) con un canale SACCH associato 77 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Codifica di canale per la voce - I q I 260 bit che rappresentano il generico blocco vocale di 20 ms vengono suddivisi in 3 classi, a seconda della loro importanza: ü Classe Ia (50 bit) - massima sensibilità agli errori ü Classe Ib (132 bit) - sensibilità moderata agli errori ü Classe II (78 bit) - minima sensibilità agli errori q Ai 50 bit della classe Ia vengono aggiunti 3 bit attraverso un codificatore a blocco ciclico (CRC) per consentire la rivelazione di errori. q Se in ricezione si rileva un errore in questo gruppo di bit, l’intero blocco di 260 bit viene scartato in quanto ritenuto incomprensibile e viene sostituito con una versione attenuata dell’ultimo blocco valido 78 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Codifica di canale per la voce - II q I 53 bit della classe Ia insieme ai 132 bit della classe Ib ed a 4 bit di coda (totale: 189 bit) sono inviati ad un codificatore convoluzionale di rate 1/2 e constraint length 4. q I 378 bit così ottenuti sono uniti ai 78 bit di classe II (non protetti), in modo da ottenere una sequenza di 456 bit, corrispondente ad un bit rate di 22. 8 kbps. q Ciascuna sequenza viene sottoposta ad interleaving a blocchi, ovvero viene suddivisa in 8 sottosequenze di 57 bit ciascuna, che vengono inviate, in ordine alterato, su 8 burst di altrettante trame di traffico consecutive. q Poiché ogni burst ospita 2 sequenze da 57 bit, ogni TB trasporta traffico relativo a 2 blocchi vocali consecutivi A e B. q I bit del blocco A occupano le posizioni pari all’interno del burst mentre quelli del blocco B le posizioni dispari. 79 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Roadmap Overview I Sistemi Radiomobili UMTS Wireless LAN (Wi-Fi) Introduzione a Wi. MAX 80 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Esame q Recupero 2006 -2007 : 21 -1 -2008 ore 10. 00 aula t. b. d. (Tutti) q I semestre 2007 -2008: 11 -2 -2008 ore 10. 00 aula t. b. d. (Tutti) 81 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

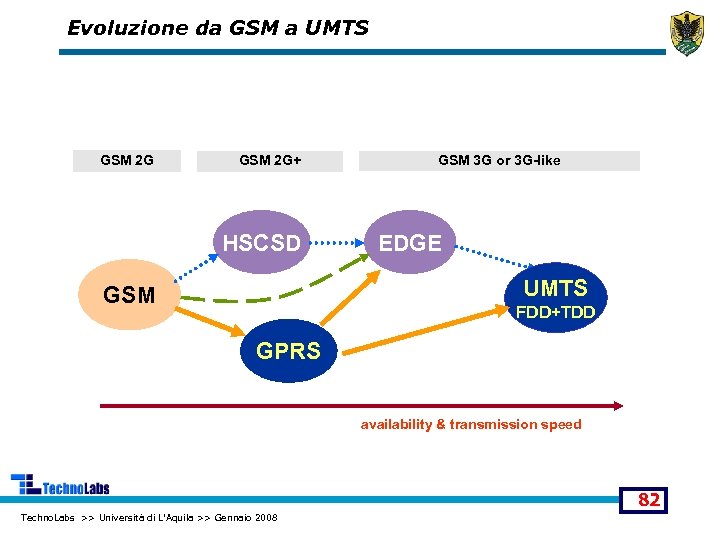

Evoluzione da GSM a UMTS GSM 2 G+ HSCSD GSM 3 G or 3 G-like EDGE UMTS GSM FDD+TDD GPRS availability & transmission speed 82 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

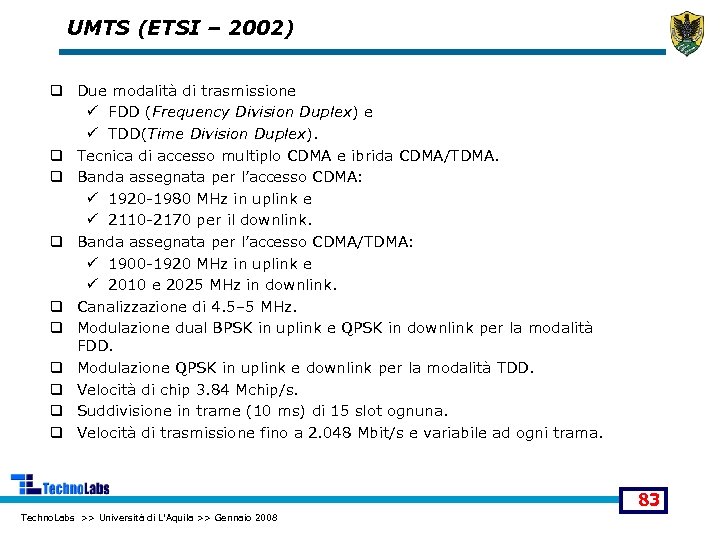

UMTS (ETSI – 2002) q Due modalità di trasmissione ü FDD (Frequency Division Duplex) e ü TDD(Time Division Duplex). q Tecnica di accesso multiplo CDMA e ibrida CDMA/TDMA. q Banda assegnata per l’accesso CDMA: ü 1920 -1980 MHz in uplink e ü 2110 -2170 per il downlink. q Banda assegnata per l’accesso CDMA/TDMA: ü 1900 -1920 MHz in uplink e ü 2010 e 2025 MHz in downlink. q Canalizzazione di 4. 5– 5 MHz. q Modulazione dual BPSK in uplink e QPSK in downlink per la modalità FDD. q Modulazione QPSK in uplink e downlink per la modalità TDD. q Velocità di chip 3. 84 Mchip/s. q Suddivisione in trame (10 ms) di 15 slot ognuna. q Velocità di trasmissione fino a 2. 048 Mbit/s e variabile ad ogni trama. 83 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

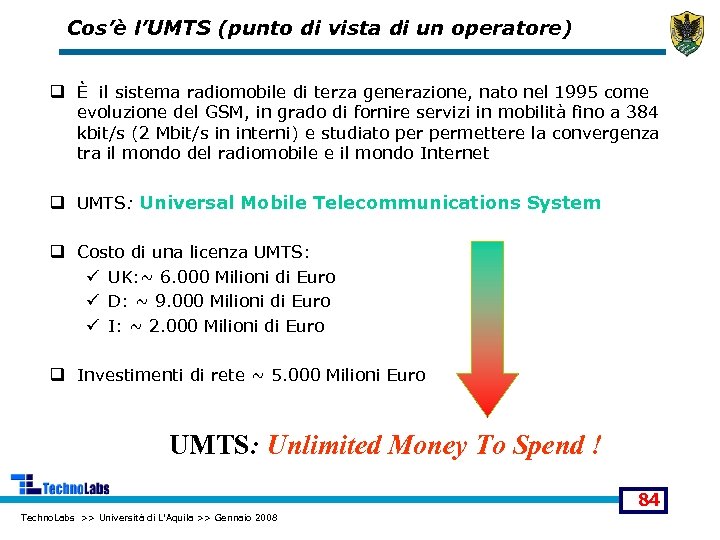

Cos’è l’UMTS (punto di vista di un operatore) q È il sistema radiomobile di terza generazione, nato nel 1995 come evoluzione del GSM, in grado di fornire servizi in mobilità fino a 384 kbit/s (2 Mbit/s in interni) e studiato permettere la convergenza tra il mondo del radiomobile e il mondo Internet q UMTS: Universal Mobile Telecommunications System q Costo di una licenza UMTS: ü UK: ~ 6. 000 Milioni di Euro ü D: ~ 9. 000 Milioni di Euro ü I: ~ 2. 000 Milioni di Euro q Investimenti di rete ~ 5. 000 Milioni Euro UMTS: Unlimited Money To Spend ! 84 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

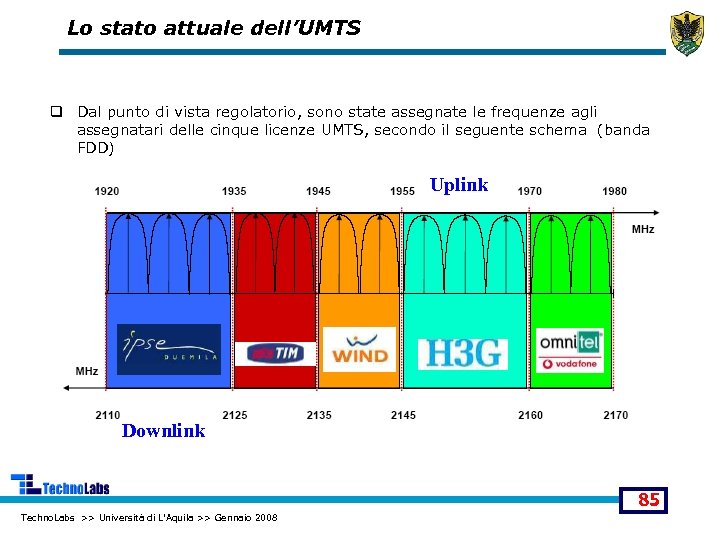

Lo stato attuale dell’UMTS q Dal punto di vista regolatorio, sono state assegnate le frequenze agli assegnatari delle cinque licenze UMTS, secondo il seguente schema (banda FDD) Uplink Downlink 85 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Roadmap Overview I Sistemi Radiomobili UMTS Wireless LAN (Wi-Fi) Introduzione a Wi. MAX 86 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

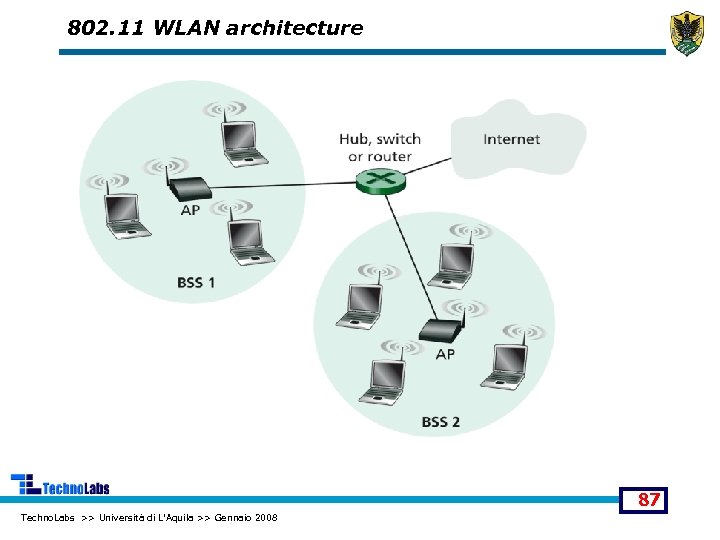

802. 11 WLAN architecture 87 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

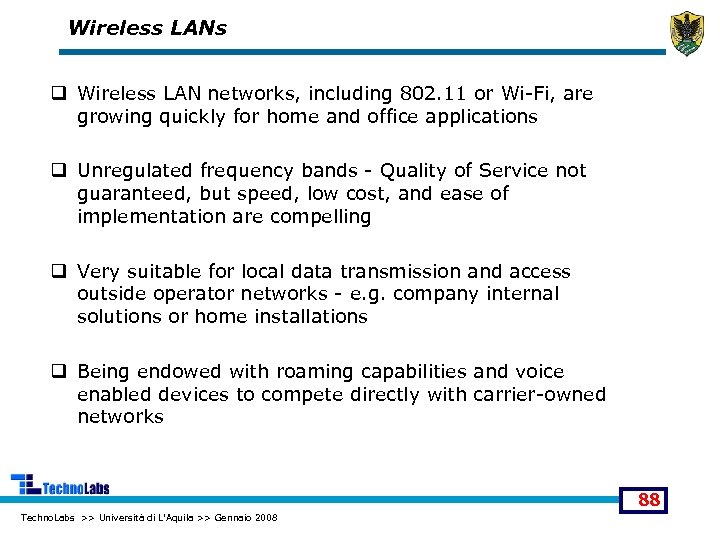

Wireless LANs q Wireless LAN networks, including 802. 11 or Wi-Fi, are growing quickly for home and office applications q Unregulated frequency bands - Quality of Service not guaranteed, but speed, low cost, and ease of implementation are compelling q Very suitable for local data transmission and access outside operator networks - e. g. company internal solutions or home installations q Being endowed with roaming capabilities and voice enabled devices to compete directly with carrier-owned networks 88 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

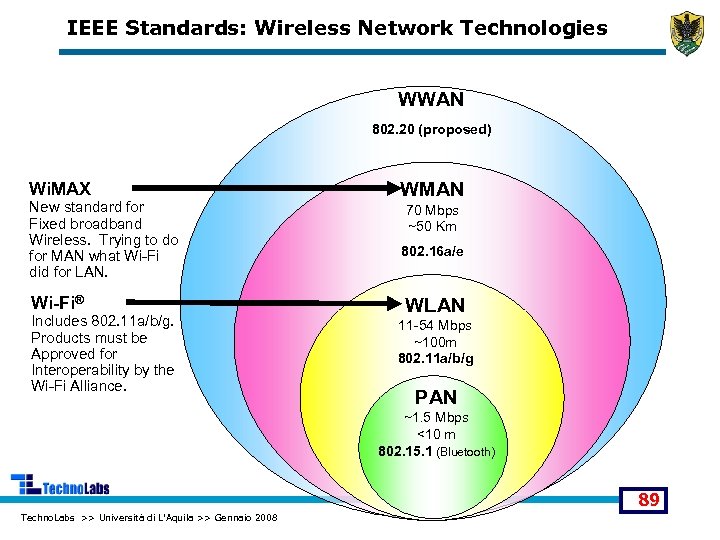

IEEE Standards: Wireless Network Technologies WWAN 802. 20 (proposed) Wi. MAX New standard for Fixed broadband Wireless. Trying to do for MAN what Wi-Fi did for LAN. Wi-Fi® Includes 802. 11 a/b/g. Products must be Approved for Interoperability by the Wi-Fi Alliance. WMAN 70 Mbps ~50 Km 802. 16 a/e WLAN 11 -54 Mbps ~100 m 802. 11 a/b/g PAN ~1. 5 Mbps <10 m 802. 15. 1 (Bluetooth) 89 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

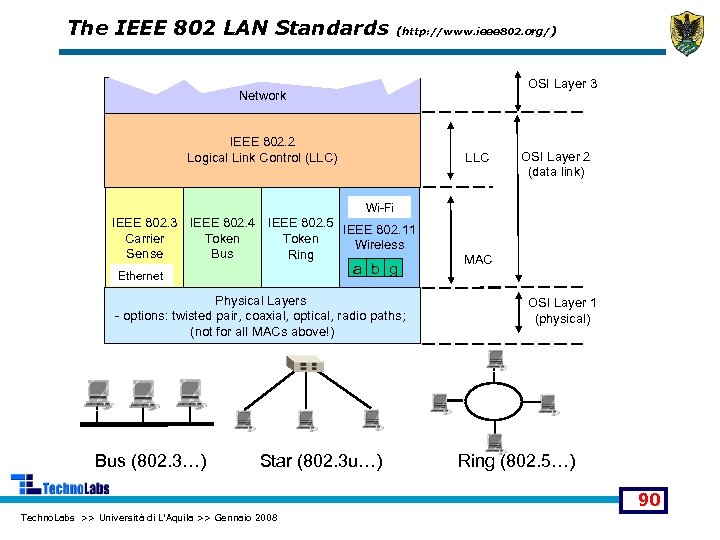

The IEEE 802 LAN Standards (http: //www. ieee 802. org/) OSI Layer 3 Network IEEE 802. 2 Logical Link Control (LLC) LLC OSI Layer 2 (data link) Wi-Fi IEEE 802. 3 IEEE 802. 4 IEEE 802. 5 IEEE 802. 11 Carrier Token Wireless Sense Bus Ring a b g Ethernet Physical Layers - options: twisted pair, coaxial, optical, radio paths; (not for all MACs above!) Bus (802. 3…) Star (802. 3 u…) MAC OSI Layer 1 (physical) Ring (802. 5…) 90 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

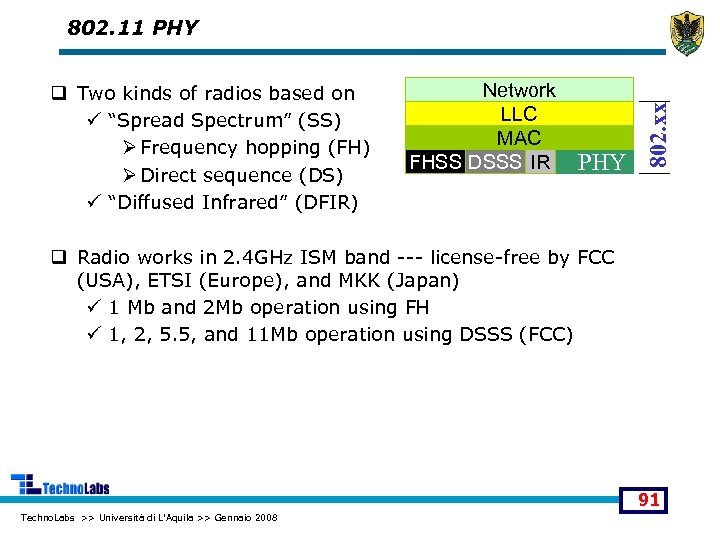

q Two kinds of radios based on ü “Spread Spectrum” (SS) Ø Frequency hopping (FH) Ø Direct sequence (DS) ü “Diffused Infrared” (DFIR) Network LLC MAC FHSS DSSS IR PHY 802. xx 802. 11 PHY q Radio works in 2. 4 GHz ISM band --- license-free by FCC (USA), ETSI (Europe), and MKK (Japan) ü 1 Mb and 2 Mb operation using FH ü 1, 2, 5. 5, and 11 Mb operation using DSSS (FCC) 91 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Spread Spectrum q Methods for spreading the bandwidth of the transmitted signal over a frequency band (spectrum) which is wider than the minimum bandwidth required to transmit the signal. ü Reduce effect of jamming Ø Military scenarios ü Reduce effect of other interferences ü More “secure” Ø Signal “merged” in noise and interference 92 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

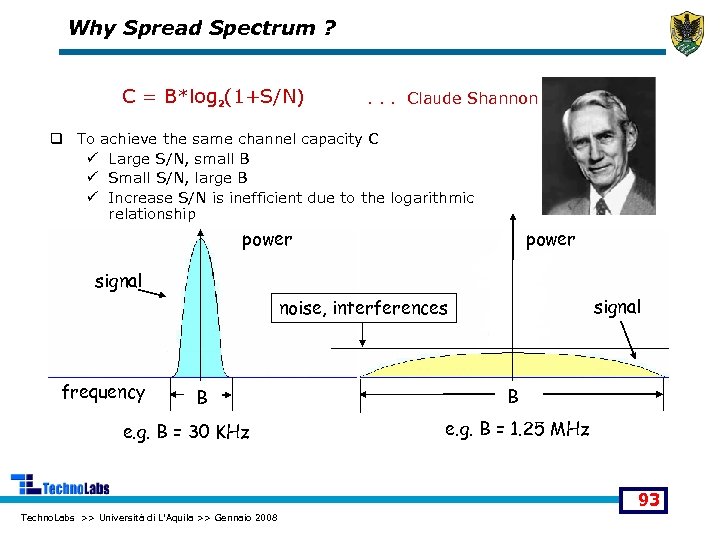

Why Spread Spectrum ? C = B*log 2(1+S/N) . . . Claude Shannon q To achieve the same channel capacity C ü Large S/N, small B ü Small S/N, large B ü Increase S/N is inefficient due to the logarithmic relationship power signal noise, interferences frequency B e. g. B = 30 KHz B e. g. B = 1. 25 MHz 93 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

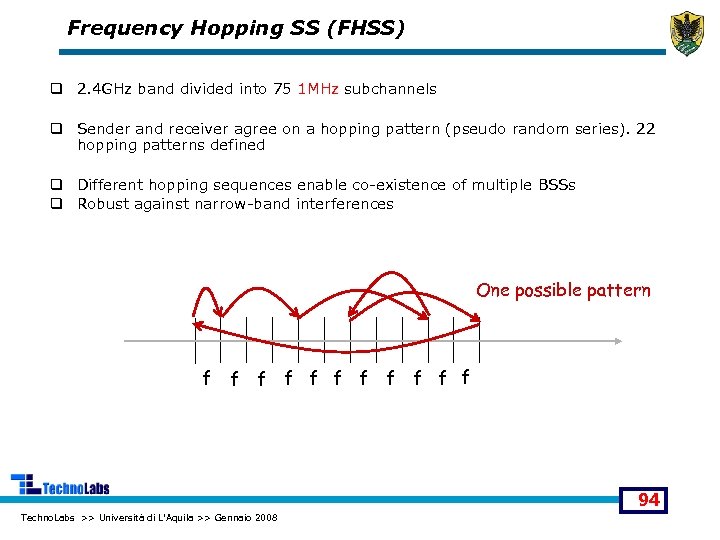

Frequency Hopping SS (FHSS) q 2. 4 GHz band divided into 75 1 MHz subchannels q Sender and receiver agree on a hopping pattern (pseudo random series). 22 hopping patterns defined q Different hopping sequences enable co-existence of multiple BSSs q Robust against narrow-band interferences One possible pattern f f f 94 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

![FHSS [1940] power signal noise, interferences frequency B f f signal f f f FHSS [1940] power signal noise, interferences frequency B f f signal f f f](https://present5.com/presentation/0ef7296fa51721db9bf95bd03d7e6f32/image-94.jpg)

FHSS [1940] power signal noise, interferences frequency B f f signal f f f f f B Simple radio design with FHSS Data rates ~ 2 Mbps Invented by Hedy Lamarr (Hollywood film star) in 1940, at age of 27, with musician George Antheil 95 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Direct Sequence SS q Direct sequence (DS): most prevalent ü Signal is spread by a wide bandwidth pseudorandom sequence (code sequence) ü Signals appear as wideband noise to unintended receivers q Not for intra-cell multiple access ü Nodes in the same cell use same code sequence 96 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

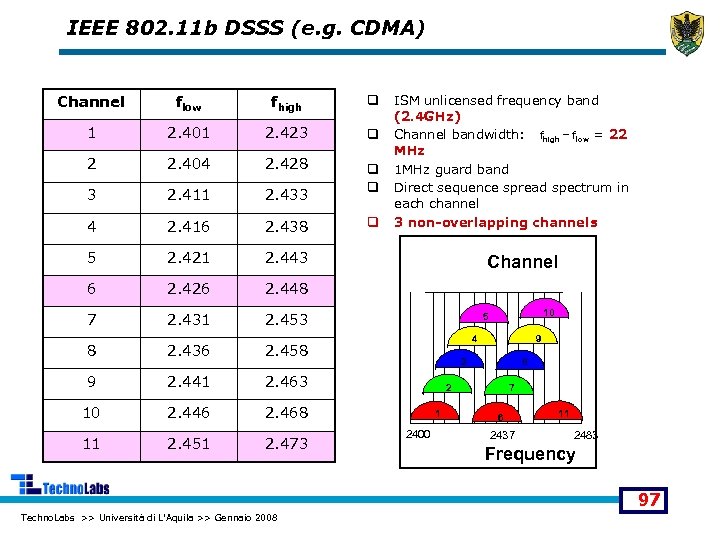

IEEE 802. 11 b DSSS (e. g. CDMA) Channel flow fhigh q 1 2. 401 2. 423 q 2 2. 404 2. 428 3 2. 411 2. 433 4 2. 416 2. 438 5 2. 421 2. 443 6 2. 426 2. 448 7 2. 431 2. 453 8 2. 436 2. 441 2. 446 2. 451 2. 473 10 5 4 2. 468 11 Channel 2. 463 10 q 2. 458 9 q q ISM unlicensed frequency band (2. 4 GHz) Channel bandwidth: fhigh – flow = 22 MHz 1 MHz guard band Direct sequence spread spectrum in each channel 3 non-overlapping channels 9 3 8 2 1 2400 7 6 2437 11 2483 Frequency 97 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

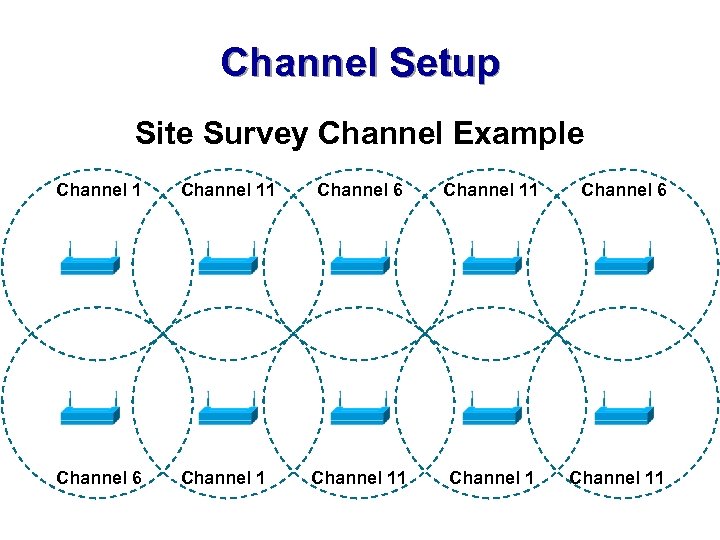

Channel Setup Site Survey Channel Example Channel 11 Channel 6 Channel 11

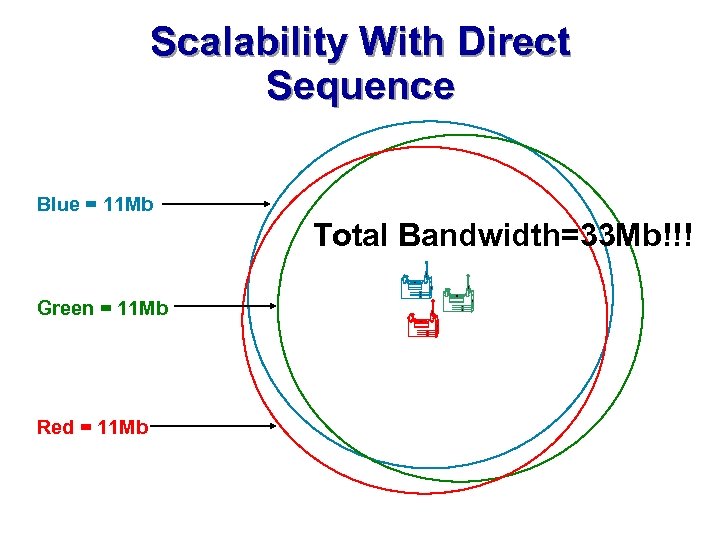

Scalability With Direct Sequence Blue = 11 Mb Total Bandwidth=33 Mb!!! Green = 11 Mb Red = 11 Mb

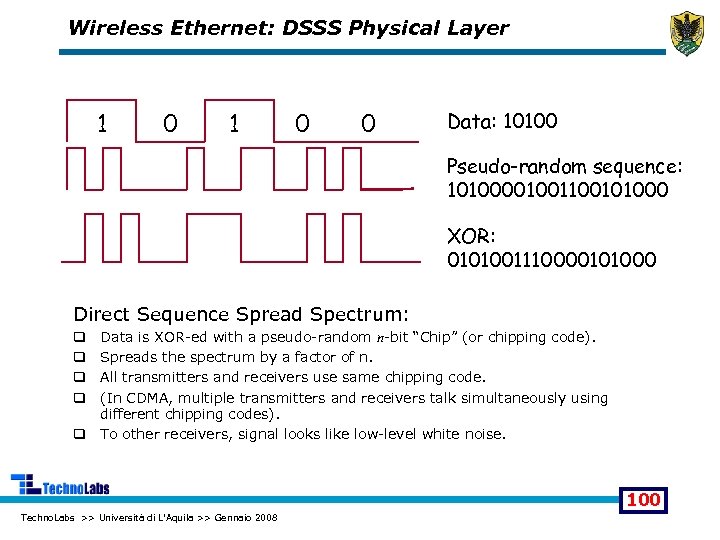

Wireless Ethernet: DSSS Physical Layer 1 0 0 Data: 10100 Pseudo-random sequence: 1010000100101000 XOR: 0101001110000101000 Direct Sequence Spread Spectrum: q q q Data is XOR-ed with a pseudo-random n-bit “Chip” (or chipping code). Spreads the spectrum by a factor of n. All transmitters and receivers use same chipping code. (In CDMA, multiple transmitters and receivers talk simultaneously using different chipping codes). To other receivers, signal looks like low-level white noise. 100 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

PHY: Diffused Infrared (DFIR) q Wavelength range from 850 – 950 nm q For indoor use only q Line-of-sight and reflected transmission q 1 – 2 Mbps 101 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

PHY-related task groups q 802. 11 a: PHY for 5 GHz ü published in 1999 ü Products available since early 2002 q 802. 11 b: higher rate PHY for 2. 4 GHz ü Published in 1999 ü Products available since 1999 ü Interoperability tested (wifi) q 802. 11 g: OFDM for 2. 4 GHz ü Published in june 2003 ü Products available, though no extensive interoperability testing yet q 802. 11 n: ? ? ? (Higher data rate) ü Launched in september 2003 ü Minimum goal: 108 Mbps (but higher numbers considered) ü Support for space division multiple access and smart antennas? 102 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

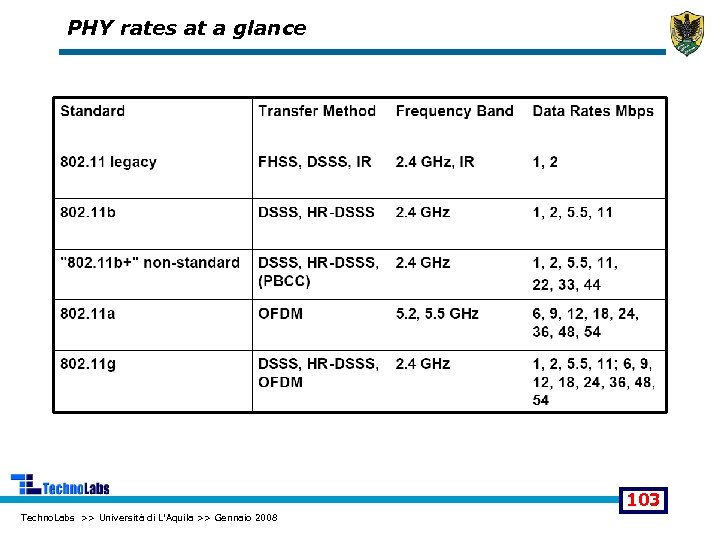

PHY rates at a glance 103 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

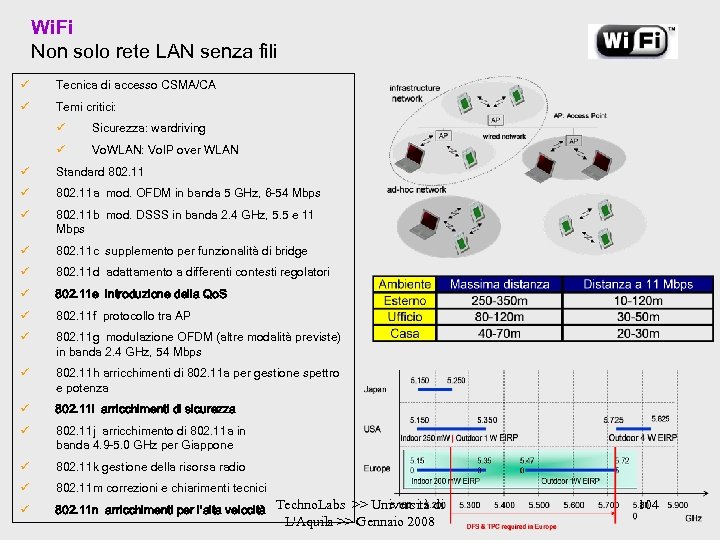

Wi. Fi Non solo rete LAN senza fili ü Tecnica di accesso CSMA/CA ü Temi critici: ü Sicurezza: wardriving ü Vo. WLAN: Vo. IP over WLAN ü Standard 802. 11 ü 802. 11 a mod. OFDM in banda 5 GHz, 6 -54 Mbps ü 802. 11 b mod. DSSS in banda 2. 4 GHz, 5. 5 e 11 Mbps ü 802. 11 c supplemento per funzionalità di bridge ü 802. 11 d adattamento a differenti contesti regolatori ü 802. 11 e introduzione della Qo. S ü 802. 11 f protocollo tra AP ü 802. 11 g modulazione OFDM (altre modalità previste) in banda 2. 4 GHz, 54 Mbps ü 802. 11 h arricchimenti di 802. 11 a per gestione spettro e potenza ü 802. 11 i arricchimenti di sicurezza ü 802. 11 j arricchimento di 802. 11 a in banda 4. 9 -5. 0 GHz per Giappone ü 802. 11 k gestione della risorsa radio ü 802. 11 m correzioni e chiarimenti tecnici ü 802. 11 n arricchimenti per l’alta velocità Techno. Labs >> Università di L'Aquila >> Gennaio 2008 104

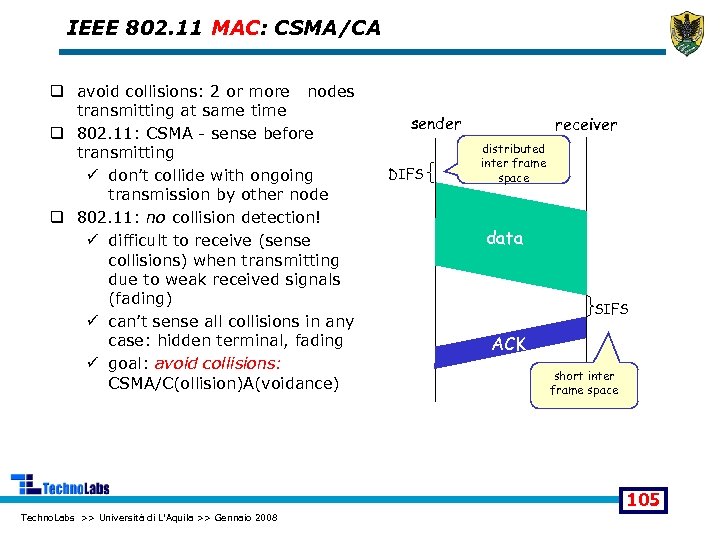

IEEE 802. 11 MAC: CSMA/CA q avoid collisions: 2 or more nodes transmitting at same time q 802. 11: CSMA - sense before transmitting ü don’t collide with ongoing transmission by other node q 802. 11: no collision detection! ü difficult to receive (sense collisions) when transmitting due to weak received signals (fading) ü can’t sense all collisions in any case: hidden terminal, fading ü goal: avoid collisions: CSMA/C(ollision)A(voidance) sender DIFS receiver distributed inter frame space data SIFS ACK short inter frame space 105 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

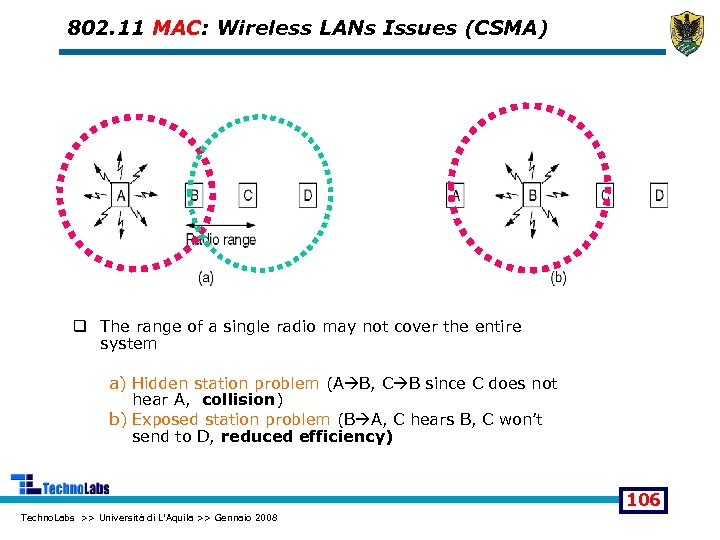

802. 11 MAC: Wireless LANs Issues (CSMA) q The range of a single radio may not cover the entire system a) Hidden station problem (A B, C B since C does not hear A, collision) b) Exposed station problem (B A, C hears B, C won’t send to D, reduced efficiency) 106 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

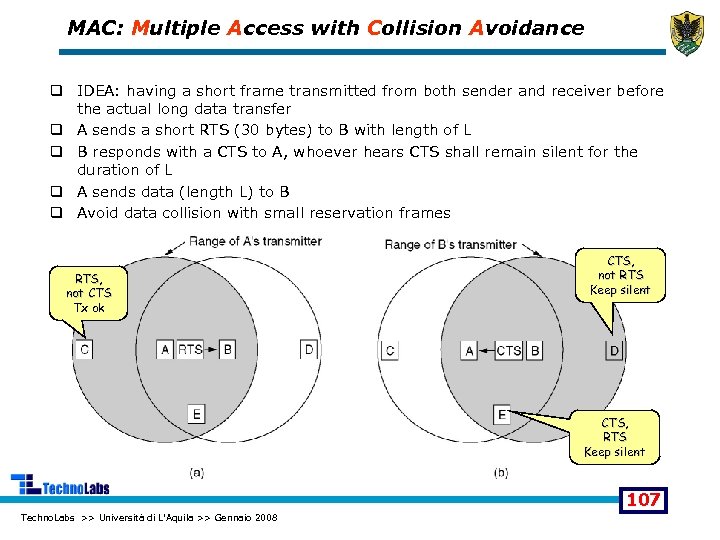

MAC: Multiple Access with Collision Avoidance q IDEA: having a short frame transmitted from both sender and receiver before the actual long data transfer q A sends a short RTS (30 bytes) to B with length of L q B responds with a CTS to A, whoever hears CTS shall remain silent for the duration of L q A sends data (length L) to B q Avoid data collision with small reservation frames RTS, not CTS Tx ok CTS, not RTS Keep silent CTS, RTS Keep silent 107 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

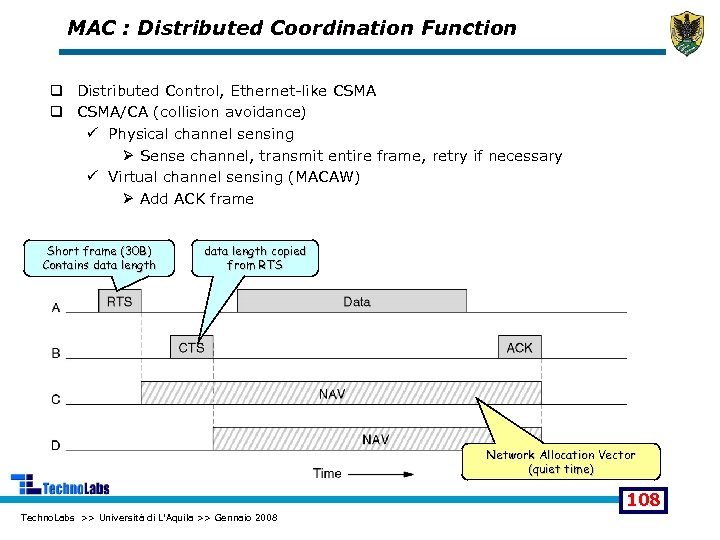

MAC : Distributed Coordination Function q Distributed Control, Ethernet-like CSMA q CSMA/CA (collision avoidance) ü Physical channel sensing Ø Sense channel, transmit entire frame, retry if necessary ü Virtual channel sensing (MACAW) Ø Add ACK frame Short frame (30 B) Contains data length copied from RTS Network Allocation Vector (quiet time) 108 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

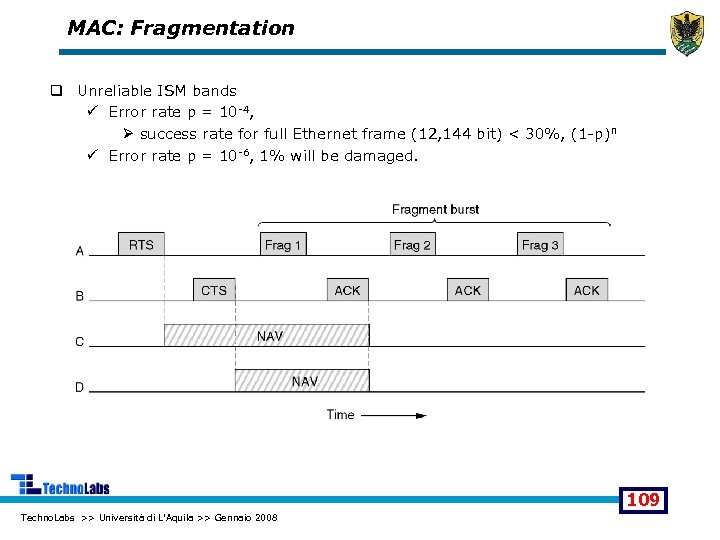

MAC: Fragmentation q Unreliable ISM bands ü Error rate p = 10 -4, Ø success rate for full Ethernet frame (12, 144 bit) < 30%, (1 -p) n ü Error rate p = 10 -6, 1% will be damaged. 109 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Shortly q When a packet is ready for transmission, the node sends out a short ready-to-send (RTS) packet containing information on the length of the transmitting packet. q The receiving node gets the RTS, then responds with a short clear-tosend (CTS) packet. After the connection has been established the two nodes then begin the communication. q Once the transmission is finished successfully the transmitting node then send a cyclic redundancy check (CRC), and the receiving node transmits an acknowledgement (ACK) packet. 110 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

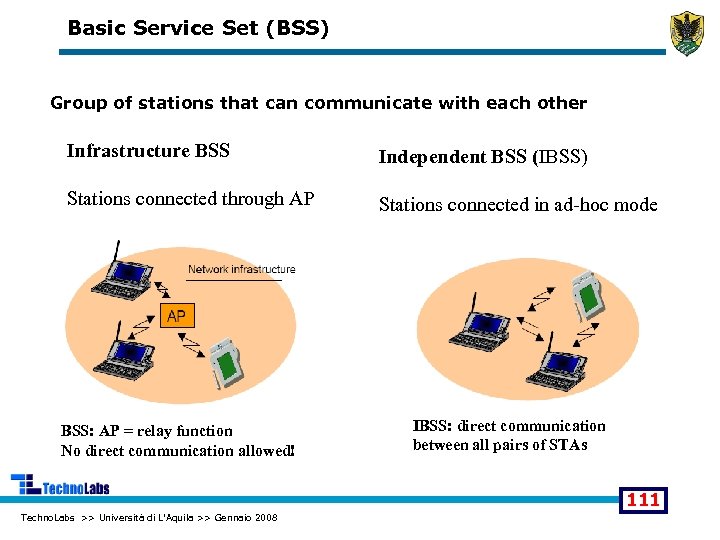

Basic Service Set (BSS) Group of stations that can communicate with each other Infrastructure BSS Independent BSS (IBSS) Stations connected through AP Stations connected in ad-hoc mode BSS: AP = relay function No direct communication allowed! IBSS: direct communication between all pairs of STAs 111 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Wi-Fi Security q The requirements for Wi-Fi network security can be broken down into two primary components: ü Authentication Ø User Authentication Ø Server Authentication ü Privacy 112 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

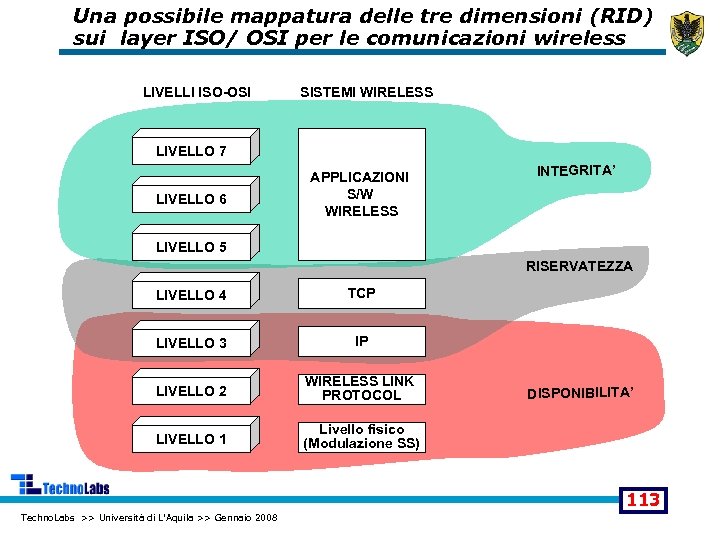

Una possibile mappatura delle tre dimensioni (RID) sui layer ISO/ OSI per le comunicazioni wireless LIVELLI ISO-OSI SISTEMI WIRELESS LIVELLO 7 LIVELLO 6 APPLICAZIONI S/W WIRELESS INTEGRITA’ LIVELLO 5 RISERVATEZZA LIVELLO 4 TCP LIVELLO 3 IP LIVELLO 2 WIRELESS LINK PROTOCOL LIVELLO 1 Livello fisico (Modulazione SS) DISPONIBILITA’ 113 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

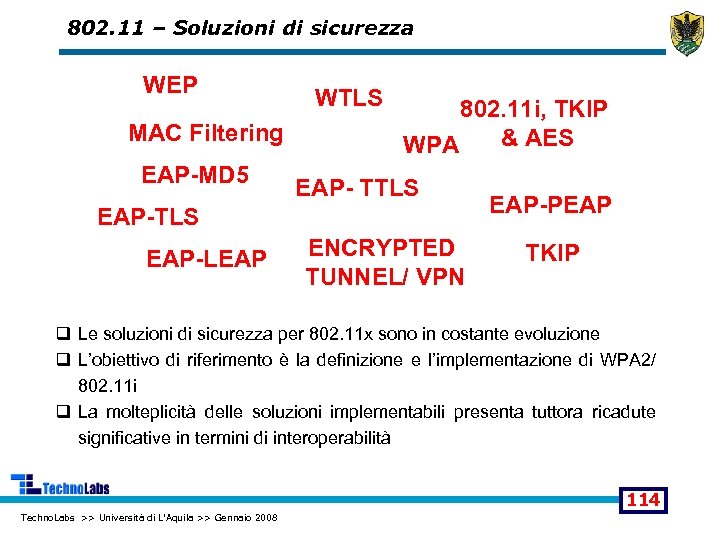

802. 11 – Soluzioni di sicurezza WEP MAC Filtering EAP-MD 5 WTLS 802. 11 i, TKIP & AES WPA EAP- TTLS EAP-LEAP ENCRYPTED TUNNEL/ VPN EAP-PEAP TKIP q Le soluzioni di sicurezza per 802. 11 x sono in costante evoluzione q L’obiettivo di riferimento è la definizione e l’implementazione di WPA 2/ 802. 11 i q La molteplicità delle soluzioni implementabili presenta tuttora ricadute significative in termini di interoperabilità 114 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

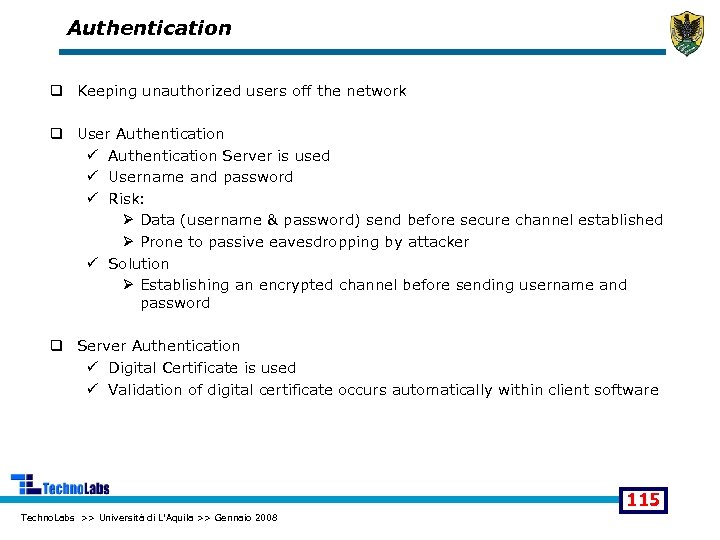

Authentication q Keeping unauthorized users off the network q User Authentication ü Authentication Server is used ü Username and password ü Risk: Ø Data (username & password) send before secure channel established Ø Prone to passive eavesdropping by attacker ü Solution Ø Establishing an encrypted channel before sending username and password q Server Authentication ü Digital Certificate is used ü Validation of digital certificate occurs automatically within client software 115 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Wi-Fi Security Techniques q Service Set Identifier (SSID) q Wired Equivalent Privacy (WEP) q 802. 1 X Access Control q Wireless Protected Access (WPA) q IEEE 802. 11 i 116 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Service Set Identifier (SSID) q SSID is used to identify an 802. 11 network q It can be pre-configured or advertised in beacon broadcast q It is transmitted in clear text ü Provide very little security 117 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Wired Equivalent Privacy (WEP) q Provide same level of security as by wired network q Original security solution offered by the IEEE 802. 11 standard q Uses RC 4 encryption with pre-shared keys and 24 bit initialization vectors (IV) q key schedule is generated by concatenating the shared secret key with a random generated 24 -bit IV q 32 bit ICV (Integrity check value) q Number of bits in keyschedule is equal to sum of length of the plaintext and ICV 118 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Wired Equivalent Privacy (WEP) (cont. ) q 64 bit preshared key-WEP q 128 bit preshared key-WEP 2 q Encrypt data only between 802. 11 stations. ü Once data enters the wired side of the network (between access point) WEP is no longer valid q Security Issue with WEP ü Short IV ü Static key q Offers very little security at all 119 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

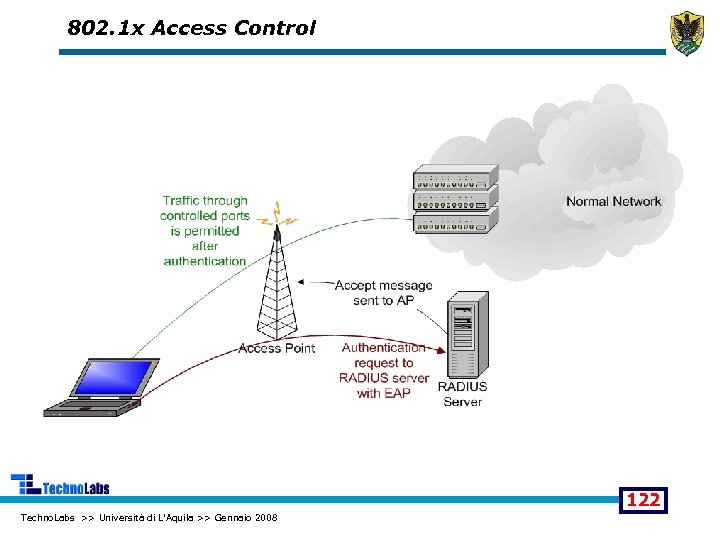

802. 1 x Access Control q Designed as a general purpose network access control mechanism ü Not Wi-Fi specific q Authenticate each client connected to AP (for WLAN) or switch port (for Ethernet) q Authentication is done with the RADIUS server, which ”tells” the access point whether access to controlled ports should be allowed or not ü AP forces the user into an unauthorized state ü user send an EAP start message ü AP return an EAP message requesting the user’s identity ü Identity send by user is then forwared to the authentication server by AP ü Authentication server authenticate user and return an accept or reject message back to the AP ü If accept message is return, the AP changes the client’s state to authorized and normal traffic flows 120 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

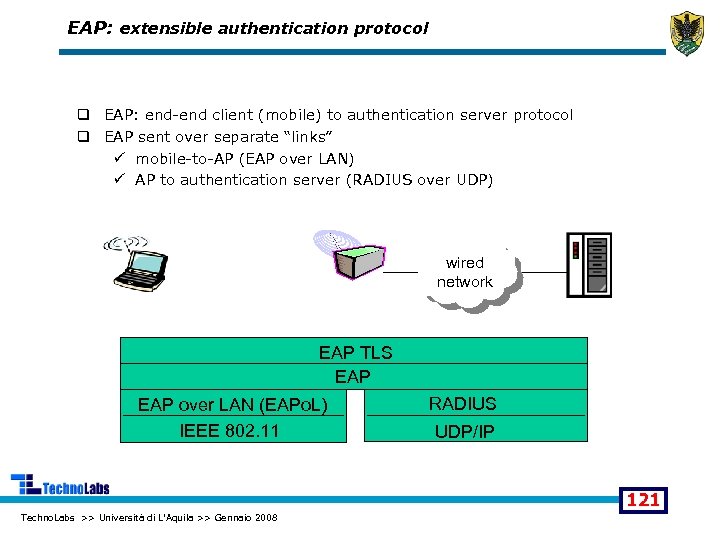

EAP: extensible authentication protocol q EAP: end-end client (mobile) to authentication server protocol q EAP sent over separate “links” ü mobile-to-AP (EAP over LAN) ü AP to authentication server (RADIUS over UDP) wired network EAP TLS EAP over LAN (EAPo. L) IEEE 802. 11 RADIUS UDP/IP 121 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

802. 1 x Access Control 122 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Wireless Protected Access (WPA) q WPA is a specification of standard based, interoperable security enhancements that strongly increase the level of data protection and access control for existing and future wireless LAN system. q User Authentication ü 802. 1 x ü EAP q TKIP (Temporal Key Integrity Protocol) encryption ü RC 4, dynamic encryption keys (session based) Ø 48 bit IV Ø per packet key mixing function ü Fixes all issues found from WEP q Uses Message Integrity Code (MIC) Michael ü Ensures data integrity q Old hardware should be upgradeable to WPA 123 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Wireless Protected Access (WPA)(cont. ) q WPA comes in two flavors ü WPA-PSK Ø use pre-shared key Ø For SOHO environments Ø Single master key used for all users ü WPA Enterprise Ø For large organisation Ø Most secure method Ø Unique keys for each user Ø Separate username & password for each user 124 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

WPA and Security Threats q Data is encrypted ü Protection against eavesdropping and man-in-the-middle attacks q Denial of Service ü Attack based on fake massages can not be used. ü As a security precaution, if WPA equipment sees two packets with invalid MICs within a second, it disassociates all its clients, and stops all activity for a minute ü Only two packets a minute enough to completely stop a wireless network 125 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

802. 11 i q Provides standard for WLAN security q Authentication ü 802. 1 x q Data encryption ü AES protocol is used q Secure fast handoff-This allow roaming between APs without requiring client to fully reauthenticate to every AP. q Will require new hardware 126 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Wi-Fi summary q Advantages ü Mobility ü Ease of Installation ü Flexibility ü Cost ü Reliability ü Security ü Use unlicensed part of the radio spectrum ü Roaming ü Speed q Limitations ü Interference ü Degradation in performance ü High power consumption ü Limited range 127 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Roadmap Overview I Sistemi Radiomobili UMTS Wireless LAN (Wi-FI) Introduzione a Wi. MAX 128 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

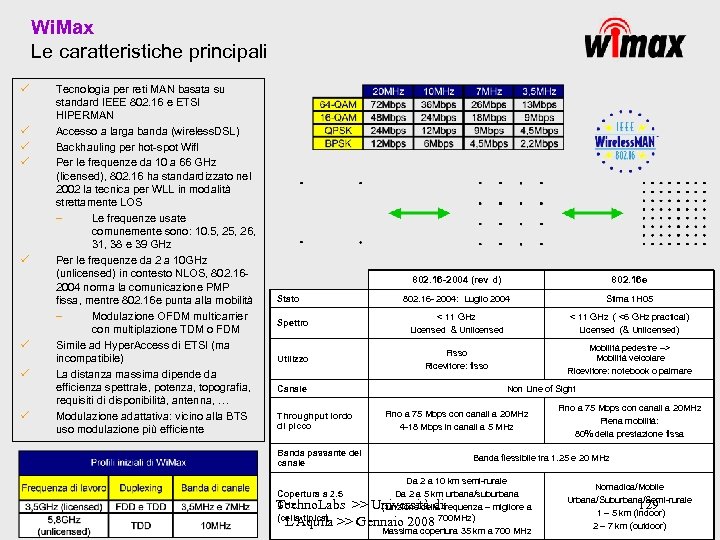

Wi. Max Le caratteristiche principali ü ü ü ü Tecnologia per reti MAN basata su standard IEEE 802. 16 e ETSI HIPERMAN Accesso a larga banda (wireless. DSL) Backhauling per hot-spot Wif. I Per le frequenze da 10 a 66 GHz (licensed), 802. 16 ha standardizzato nel 2002 la tecnica per WLL in modalità strettamente LOS – Le frequenze usate comunemente sono: 10. 5, 26, 31, 38 e 39 GHz Per le frequenze da 2 a 10 GHz (unlicensed) in contesto NLOS, 802. 162004 norma la comunicazione PMP fissa, mentre 802. 16 e punta alla mobilità – Modulazione OFDM multicarrier con multiplazione TDM o FDM Simile ad Hyper. Access di ETSI (ma incompatibile) La distanza massima dipende da efficienza spettrale, potenza, topografia, requisiti di disponibilità, antenna, … Modulazione adattativa: vicino alla BTS uso modulazione più efficiente 802. 16 -2004 (rev d) 802. 16 e 802. 16 - 2004: Luglio 2004 Stima 1 H 05 Spettro < 11 GHz Licensed & Unlicensed < 11 GHz ( <6 GHz practical) Licensed (& Unlicensed) Utilizzo Fisso Ricevitore: fisso Mobilità pedestre –> Mobilità veicolare Ricevitore: notebook o palmare Stato Canale Non Line of Sight Throughput lordo di picco Banda passante del canale Fino a 75 Mbps con canali a 20 MHz Piena mobilità: 80% della prestazione fissa Banda flessibile tra 1. 25 e 20 MHz Da 2 a 10 km semi-rurale Da 2 a 5 km urbana/suburbana >> Università difrequenza – migliore a (funzione della >> Gennaio 2008 700 MHz) Massima copertura 35 km a 700 MHz Copertura a 2. 5 GHz Techno. Labs (cella tipica) L'Aquila Fino a 75 Mbps con canali a 20 MHz 4 -18 Mbps in canali a 5 MHz Nomadica/Mobile Urbana/Suburbana/Semi-rurale 129 1 – 5 km (indoor) 2 – 7 km (outdoor)

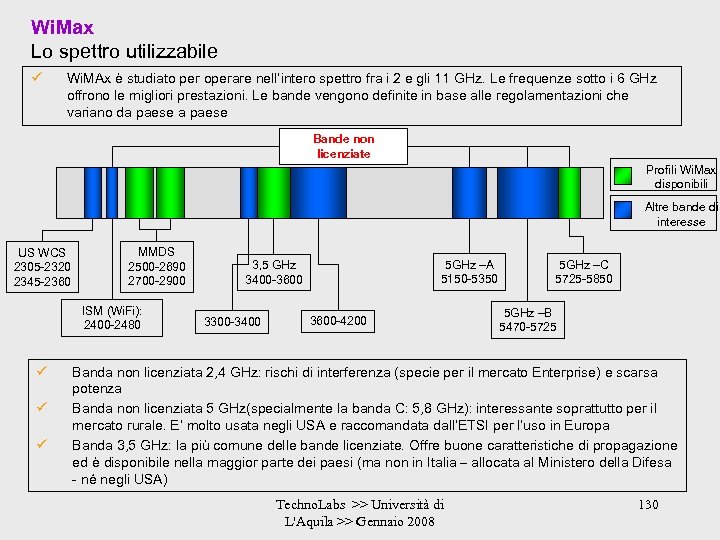

Wi. Max Lo spettro utilizzabile ü Wi. MAx è studiato per operare nell’intero spettro fra i 2 e gli 11 GHz. Le frequenze sotto i 6 GHz offrono le migliori prestazioni. Le bande vengono definite in base alle regolamentazioni che variano da paese Bande non licenziate Profili Wi. Max disponibili Altre bande di interesse US WCS 2305 -2320 2345 -2360 MMDS 2500 -2690 2700 -2900 ISM (Wi. Fi): 2400 -2480 ü ü ü 5 GHz –A 5150 -5350 3, 5 GHz 3400 -3600 3300 -3400 3600 -4200 5 GHz –C 5725 -5850 5 GHz –B 5470 -5725 Banda non licenziata 2, 4 GHz: rischi di interferenza (specie per il mercato Enterprise) e scarsa potenza Banda non licenziata 5 GHz(specialmente la banda C: 5, 8 GHz): interessante soprattutto per il mercato rurale. E’ molto usata negli USA e raccomandata dall’ETSI per l’uso in Europa Banda 3, 5 GHz: la più comune delle bande licenziate. Offre buone caratteristiche di propagazione ed è disponibile nella maggior parte dei paesi (ma non in Italia – allocata al Ministero della Difesa - né negli USA) Techno. Labs >> Università di L'Aquila >> Gennaio 2008 130

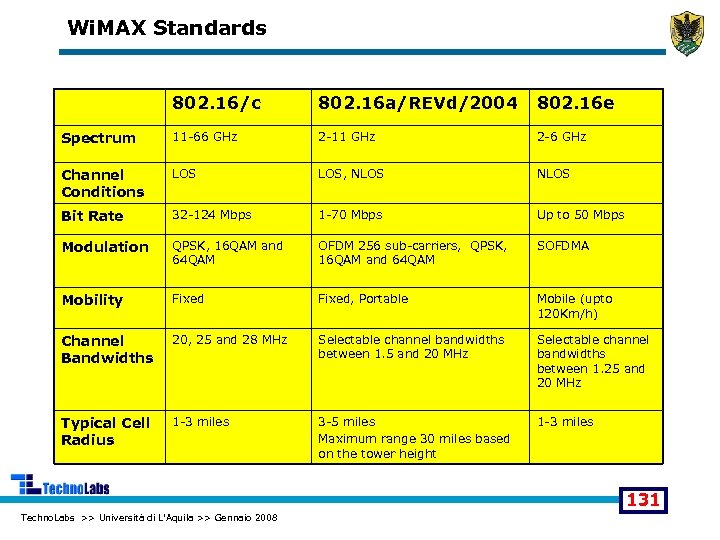

Wi. MAX Standards 802. 16/c 802. 16 a/REVd/2004 802. 16 e Spectrum 11 -66 GHz 2 -11 GHz 2 -6 GHz Channel Conditions LOS, NLOS Bit Rate 32 -124 Mbps 1 -70 Mbps Up to 50 Mbps Modulation QPSK, 16 QAM and 64 QAM OFDM 256 sub-carriers, QPSK, 16 QAM and 64 QAM SOFDMA Mobility Fixed, Portable Mobile (upto 120 Km/h) Channel Bandwidths 20, 25 and 28 MHz Selectable channel bandwidths between 1. 5 and 20 MHz Selectable channel bandwidths between 1. 25 and 20 MHz Typical Cell Radius 1 -3 miles 3 -5 miles Maximum range 30 miles based on the tower height 1 -3 miles 131 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

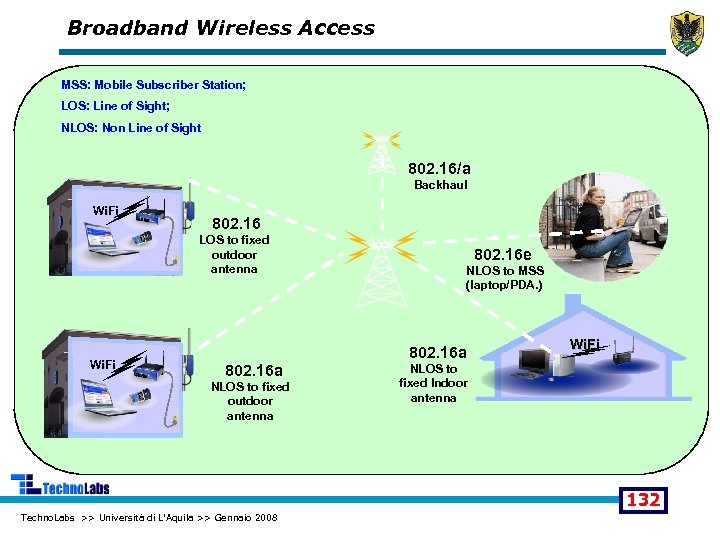

Broadband Wireless Access MSS: Mobile Subscriber Station; LOS: Line of Sight; NLOS: Non Line of Sight 802. 16/a Backhaul Wi. Fi 802. 16 LOS to fixed outdoor antenna Wi. Fi 802. 16 e NLOS to MSS (laptop/PDA. ) 802. 16 a NLOS to fixed outdoor antenna Wi. Fi NLOS to fixed Indoor antenna 132 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

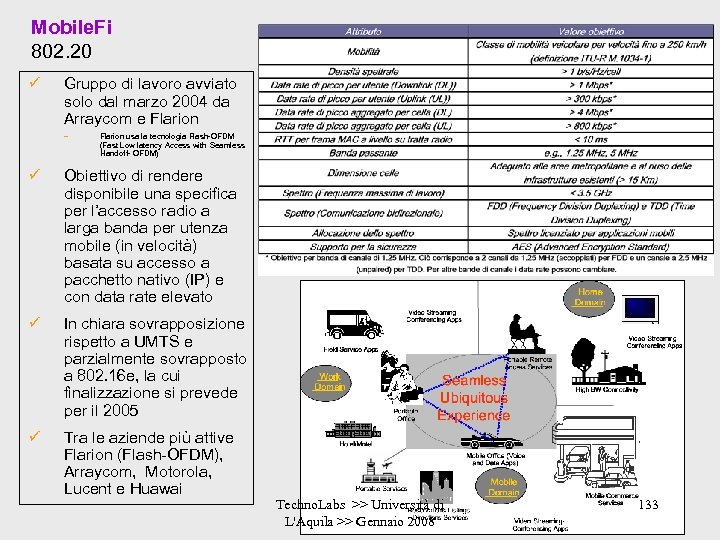

Mobile. Fi 802. 20 ü Gruppo di lavoro avviato solo dal marzo 2004 da Arraycom e Flarion – Flarion usa la tecnologia Flash-OFDM (Fast Low latency Access with Seamless Handoff- OFDM) ü Obiettivo di rendere disponibile una specifica per l’accesso radio a larga banda per utenza mobile (in velocità) basata su accesso a pacchetto nativo (IP) e con data rate elevato ü In chiara sovrapposizione rispetto a UMTS e parzialmente sovrapposto a 802. 16 e, la cui finalizzazione si prevede per il 2005 ü Tra le aziende più attive Flarion (Flash-OFDM), Arraycom, Motorola, Lucent e Huawai Techno. Labs >> Università di L'Aquila >> Gennaio 2008 133

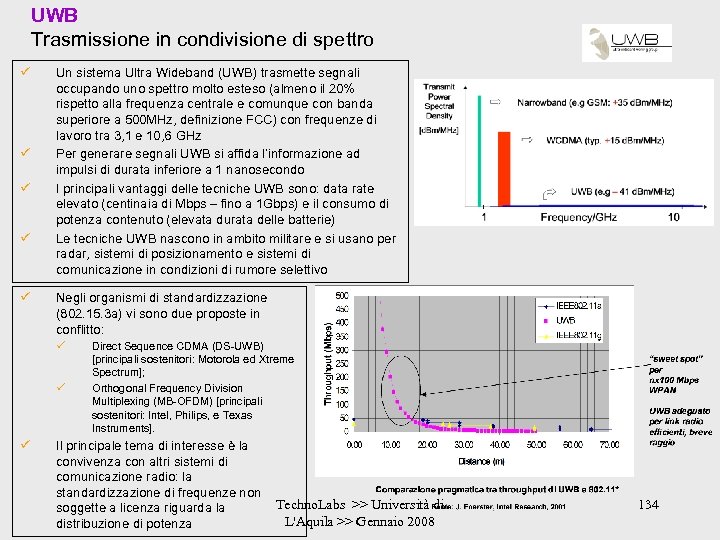

UWB Trasmissione in condivisione di spettro ü ü ü Un sistema Ultra Wideband (UWB) trasmette segnali occupando uno spettro molto esteso (almeno il 20% rispetto alla frequenza centrale e comunque con banda superiore a 500 MHz, definizione FCC) con frequenze di lavoro tra 3, 1 e 10, 6 GHz Per generare segnali UWB si affida l’informazione ad impulsi di durata inferiore a 1 nanosecondo I principali vantaggi delle tecniche UWB sono: data rate elevato (centinaia di Mbps – fino a 1 Gbps) e il consumo di potenza contenuto (elevata durata delle batterie) Le tecniche UWB nascono in ambito militare e si usano per radar, sistemi di posizionamento e sistemi di comunicazione in condizioni di rumore selettivo Negli organismi di standardizzazione (802. 15. 3 a) vi sono due proposte in conflitto: ü ü ü Direct Sequence CDMA (DS-UWB) [principali sostenitori: Motorola ed Xtreme Spectrum]; Orthogonal Frequency Division Multiplexing (MB-OFDM) [principali sostenitori: Intel, Philips, e Texas Instruments]. Il principale tema di interesse è la convivenza con altri sistemi di comunicazione radio: la standardizzazione di frequenze non soggette a licenza riguarda la distribuzione di potenza Techno. Labs >> Università di L'Aquila >> Gennaio 2008 134

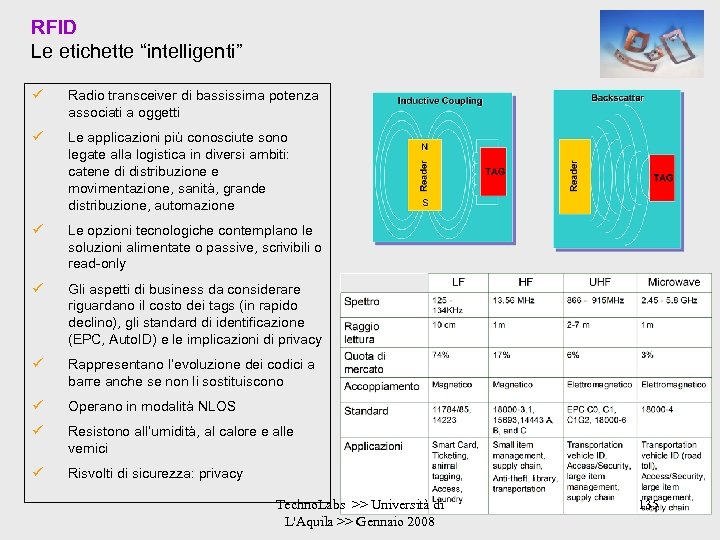

RFID Le etichette “intelligenti” ü Radio transceiver di bassissima potenza associati a oggetti ü Le applicazioni più conosciute sono legate alla logistica in diversi ambiti: catene di distribuzione e movimentazione, sanità, grande distribuzione, automazione ü Le opzioni tecnologiche contemplano le soluzioni alimentate o passive, scrivibili o read-only ü Gli aspetti di business da considerare riguardano il costo dei tags (in rapido declino), gli standard di identificazione (EPC, Auto. ID) e le implicazioni di privacy ü Rappresentano l’evoluzione dei codici a barre anche se non li sostituiscono ü Operano in modalità NLOS ü Resistono all’umidità, al calore e alle vernici ü Risvolti di sicurezza: privacy Techno. Labs >> Università di L'Aquila >> Gennaio 2008 135

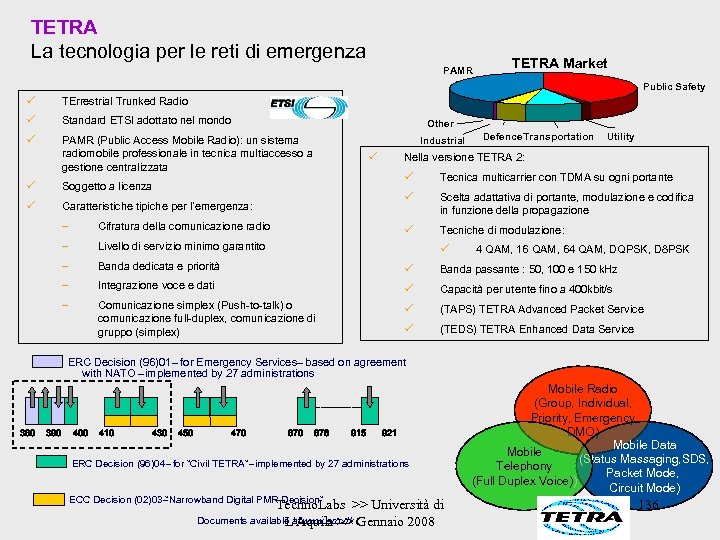

TETRA La tecnologia per le reti di emergenza PAMR TETRA Market Public Safety ü TErrestrial Trunked Radio ü Standard ETSI adottato nel mondo ü PAMR (Public Access Mobile Radio): un sistema radiomobile professionale in tecnica multiaccesso a gestione centralizzata Other ü Defence Transportation Utility Nella versione TETRA 2: ü ü Scelta adattativa di portante, modulazione e codifica in funzione della propagazione ü Caratteristiche tipiche per l’emergenza: Tecnica multicarrier con TDMA su ogni portante ü Soggetto a licenza ü Industrial Tecniche di modulazione: – Cifratura della comunicazione radio – Livello di servizio minimo garantito – Banda dedicata e priorità ü Banda passante : 50, 100 e 150 k. Hz – Integrazione voce e dati ü Capacità per utente fino a 400 kbit/s – Comunicazione simplex (Push-to-talk) o comunicazione full-duplex, comunicazione di gruppo (simplex) ü (TAPS) TETRA Advanced Packet Service ü (TEDS) TETRA Enhanced Data Service ü 4 QAM, 16 QAM, 64 QAM, DQPSK, D 8 PSK ERC Decision (96)01 – for Emergency Services– based on agreement with NATO – implemented by 27 administrations 380 390 400 410 430 450 470 876 915 921 ERC Decision (96)04 – for ”Civil TETRA” –implemented by 27 administrations ECC Decision (02)03– ”Narrowband Digital PMR Decision” Techno. Labs >> Università di Gennaio 2008 Documents available atwww. ero. dk L'Aquila >> Mobile Radio (Group, Individual, Priority, Emergency, DMO) Mobile Data Mobile (Status Massaging, SDS, Telephony Packet Mode, (Full Duplex Voice)) Circuit Mode) 136

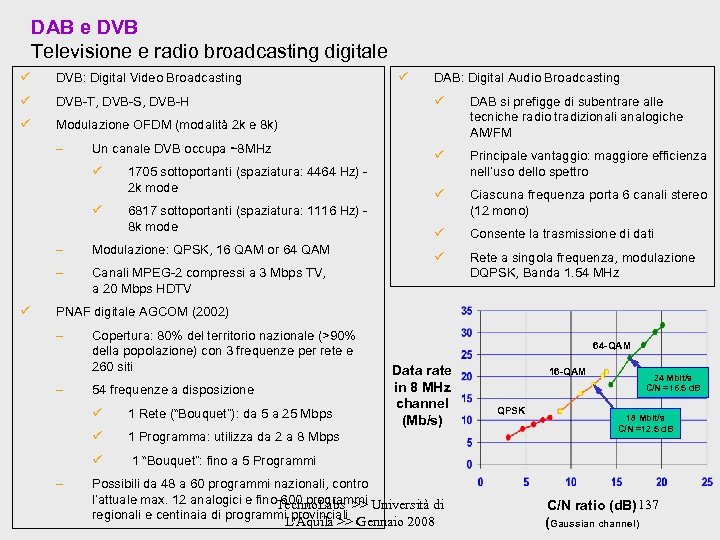

DAB e DVB Televisione e radio broadcasting digitale ü DVB: Digital Video Broadcasting ü DVB-T, DVB-S, DVB-H ü DAB: Digital Audio Broadcasting Modulazione OFDM (modalità 2 k e 8 k) – ü ü Un canale DVB occupa ~8 MHz ü ü 1705 sottoportanti (spaziatura: 4464 Hz) 2 k mode 6817 sottoportanti (spaziatura: 1116 Hz) 8 k mode – – ü Modulazione: QPSK, 16 QAM or 64 QAM Canali MPEG-2 compressi a 3 Mbps TV, a 20 Mbps HDTV DAB si prefigge di subentrare alle tecniche radio tradizionali analogiche AM/FM ü Principale vantaggio: maggiore efficienza nell’uso dello spettro ü Ciascuna frequenza porta 6 canali stereo (12 mono) ü Consente la trasmissione di dati ü Rete a singola frequenza, modulazione DQPSK, Banda 1. 54 MHz PNAF digitale AGCOM (2002) – – Copertura: 80% del territorio nazionale (>90% della popolazione) con 3 frequenze per rete e 260 siti 54 frequenze a disposizione ü ü 1 Programma: utilizza da 2 a 8 Mbps ü – 1 Rete (“Bouquet”): da 5 a 25 Mbps 64 -QAM Data rate in 8 MHz channel (Mb/s) 16 -QAM 24 Mbit/s C/N =16. 5 d. B 1 “Bouquet”: fino a 5 Programmi Possibili da 48 a 60 programmi nazionali, contro l’attuale max. 12 analogici e fino. Techno. Labs >> Università di 600 programmi regionali e centinaia di programmi provinciali L'Aquila >> Gennaio 2008 QPSK 18 Mbit/s C/N =12. 5 d. B C/N ratio (d. B) 137 (Gaussian channel)

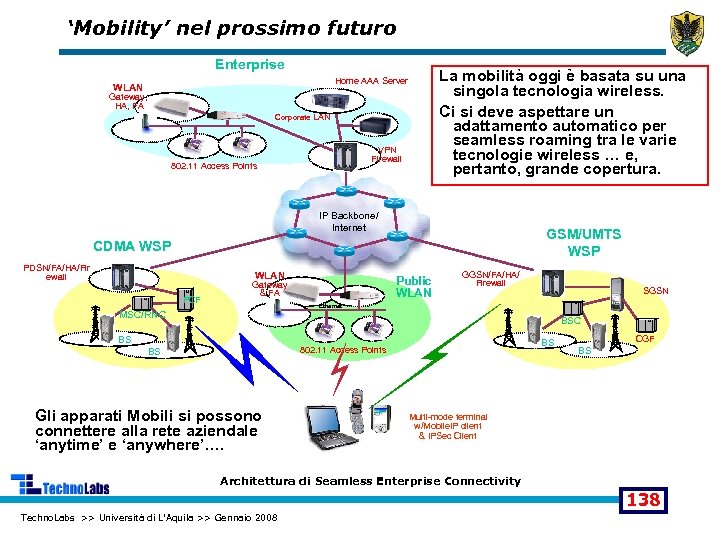

‘Mobility’ nel prossimo futuro Enterprise La mobilità oggi è basata su una singola tecnologia wireless. Ci si deve aspettare un adattamento automatico per seamless roaming tra le varie tecnologie wireless … e, pertanto, grande copertura. Home AAA Server WLAN Gateway, HA, FA Corporate LAN Ethernet VPN Firewall 802. 11 Access Points IP Backbone/ Internet GSM/UMTS WSP CDMA WSP PDSN/FA/HA/Fir ewall WLAN PCF Public WLAN Gateway & FA GGSN/FA/HA/ Firewall SGSN Ethernet MSC/RNC BS BS 802. 11 Access Points BS Gli apparati Mobili si possono connettere alla rete aziendale ‘anytime’ e ‘anywhere’…. CGF BS Multi-mode terminal w/Mobile. IP client & IPSec Client Architettura di Seamless Enterprise Connectivity 138 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

Approfondimenti e idee per progetti q WAP technologies q TETRA q Hiper. Lan Vascello “Elettra”, primi del ‘ 900 q DVB-DAB q J 2 ME q UWB q Wi. MAX q RFID q Codici ortogonali q CDMA q Security 139 Techno. Labs >> Università di L'Aquila >> Gennaio 2008

0ef7296fa51721db9bf95bd03d7e6f32.ppt