a097b194c37d917fca03d866f249a3e5.ppt

- Количество слайдов: 29

RETI DI CALCOLATORI Sicurezza Wireless prof. G. Russo (grusso@unina. it) © 2012 1

RETI DI CALCOLATORI Sicurezza Wireless prof. G. Russo (grusso@unina. it) © 2012 1

Perchè rete wireless sicura Quando si progetta la sicurezza per una wireless, è necessario considerare: • Soluzioni sicure di autenticazione e autorizzazione • Protezione dei dati • Configurazione sicura degli AP • Configurazione Gestione sicura dell’infrastruttura Gli attacchi possibili su una WLAN possono essere del tipo: • Attacchi di inserzione • Intercettazione e monitoraggio del traffico Wireless • Errate configurazioni degli access point o dei client • Attacchi diretti da Client 2012 Prof. Guido Russo 2

Perchè rete wireless sicura Quando si progetta la sicurezza per una wireless, è necessario considerare: • Soluzioni sicure di autenticazione e autorizzazione • Protezione dei dati • Configurazione sicura degli AP • Configurazione Gestione sicura dell’infrastruttura Gli attacchi possibili su una WLAN possono essere del tipo: • Attacchi di inserzione • Intercettazione e monitoraggio del traffico Wireless • Errate configurazioni degli access point o dei client • Attacchi diretti da Client 2012 Prof. Guido Russo 2

Attacchi di inserzione • Inserimento di client non autorizzati: – • Inserimento di access point non autorizzati: – • Un attaccante si connette ad un access point e superando i meccanismi di autenticazione si introduce nella rete. Un attaccante connette alla rete un access point permettendo la connessione alla rete di client non autorizzati anche non interni alla azienda anche a distanze notevoli. Access point “clone” (Evil Twin): – – – 2012 Viene inserito un accesso point illegittimo con segnale molto forte, clone di un access point legittimo. Molti client si collegheranno a questo access point e l’attaccante potrebbe sniffare dati sensibili. Prof. Guido Russo 3

Attacchi di inserzione • Inserimento di client non autorizzati: – • Inserimento di access point non autorizzati: – • Un attaccante si connette ad un access point e superando i meccanismi di autenticazione si introduce nella rete. Un attaccante connette alla rete un access point permettendo la connessione alla rete di client non autorizzati anche non interni alla azienda anche a distanze notevoli. Access point “clone” (Evil Twin): – – – 2012 Viene inserito un accesso point illegittimo con segnale molto forte, clone di un access point legittimo. Molti client si collegheranno a questo access point e l’attaccante potrebbe sniffare dati sensibili. Prof. Guido Russo 3

Errate Configurazioni • Default SSID: Molti non cambiano l’ SSID di default degli AP. • Secure Access Mode: se gli AP hanno il controllo dell’ SSID. In caso contrario l’SSID può essere vuoto o impostato ad ‘any’. • Brute force SSID: Dal momento che spesso gli SSID sono nomi comuni, un attaccante può scoprirlo con un semplice attacco di forza bruta. • SSID in chiaro: Anche se è abilitata la criptazione WEP, SSID continua ad essere trasmesso in chiaro • Broadcast SSID: Molti AP trasmettono il proprio SSID in chiaro tramite dei pacchetti di broadcast (beacon). Anche se il broadcast viene escluso, dal momento che l’ SSID è in chiaro, basta sniffare la connessione di un client. • Access Point configurazioni di default • Installazione plug&play: molti vendor, per rendere semplice l’installazione degli access point, mettono di default molti parametri, abilitando il DHCP in modo che l’access point funzioni immediatamente e velocemente. L’installatore si trova con apparati ‘plug&play’ che funzionano al volo ma senza una parametrizzazione avanzata possono rilevarsi molto vulnerabili. In più, spesso, il monitoraggio e la configurazione è con interfacce grafiche in http non protette di default neanche con password. 2012 Prof. Guido Russo 4

Errate Configurazioni • Default SSID: Molti non cambiano l’ SSID di default degli AP. • Secure Access Mode: se gli AP hanno il controllo dell’ SSID. In caso contrario l’SSID può essere vuoto o impostato ad ‘any’. • Brute force SSID: Dal momento che spesso gli SSID sono nomi comuni, un attaccante può scoprirlo con un semplice attacco di forza bruta. • SSID in chiaro: Anche se è abilitata la criptazione WEP, SSID continua ad essere trasmesso in chiaro • Broadcast SSID: Molti AP trasmettono il proprio SSID in chiaro tramite dei pacchetti di broadcast (beacon). Anche se il broadcast viene escluso, dal momento che l’ SSID è in chiaro, basta sniffare la connessione di un client. • Access Point configurazioni di default • Installazione plug&play: molti vendor, per rendere semplice l’installazione degli access point, mettono di default molti parametri, abilitando il DHCP in modo che l’access point funzioni immediatamente e velocemente. L’installatore si trova con apparati ‘plug&play’ che funzionano al volo ma senza una parametrizzazione avanzata possono rilevarsi molto vulnerabili. In più, spesso, il monitoraggio e la configurazione è con interfacce grafiche in http non protette di default neanche con password. 2012 Prof. Guido Russo 4

Attacchi Client - Client • Due client wireless possono comunicare tra loro senza bisogno di un access point, per questo motivo un client può essere vulnerabile ad un attacco diretto. • Attacco a risorsa: Se il client ha delle risorse condivise o programmi di file sharing, un attaccante potrebbe averne accesso sfruttando errate configurazioni (mancanza password, etc. . ) • Denial of service: Il client Wireless può esser vulnerabile ad attacchi DOS come synflood, ecc da altri client wireless. 2012 Prof. Guido Russo 5

Attacchi Client - Client • Due client wireless possono comunicare tra loro senza bisogno di un access point, per questo motivo un client può essere vulnerabile ad un attacco diretto. • Attacco a risorsa: Se il client ha delle risorse condivise o programmi di file sharing, un attaccante potrebbe averne accesso sfruttando errate configurazioni (mancanza password, etc. . ) • Denial of service: Il client Wireless può esser vulnerabile ad attacchi DOS come synflood, ecc da altri client wireless. 2012 Prof. Guido Russo 5

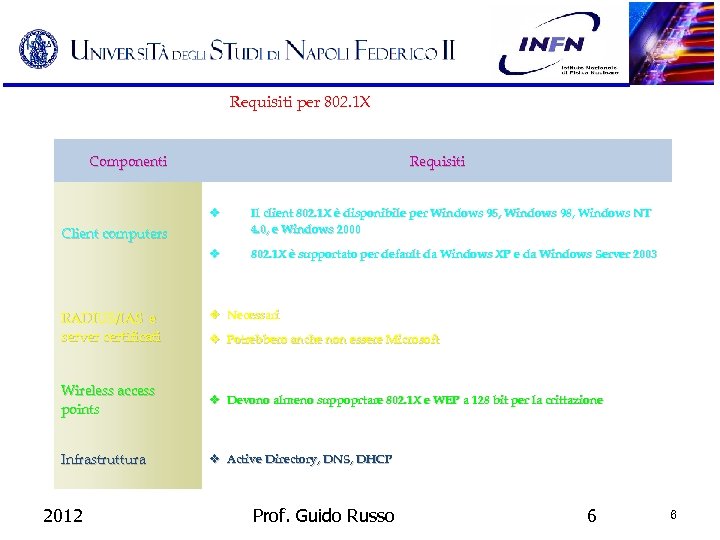

Requisiti per 802. 1 X Componenti Requisiti Il client 802. 1 X è disponibile per Windows 95, Windows 98, Windows NT 4. 0, e Windows 2000 802. 1 X è supportato per default da Windows XP e da Windows Server 2003 Client computers RADIUS/IAS e server certificati Necessari Potrebbero anche non essere Microsoft Wireless access points Devono almeno suppoprtare 802. 1 X e WEP a 128 bit per la crittazione Infrastruttura Active Directory, DNS, DHCP 2012 Prof. Guido Russo 6 6

Requisiti per 802. 1 X Componenti Requisiti Il client 802. 1 X è disponibile per Windows 95, Windows 98, Windows NT 4. 0, e Windows 2000 802. 1 X è supportato per default da Windows XP e da Windows Server 2003 Client computers RADIUS/IAS e server certificati Necessari Potrebbero anche non essere Microsoft Wireless access points Devono almeno suppoprtare 802. 1 X e WEP a 128 bit per la crittazione Infrastruttura Active Directory, DNS, DHCP 2012 Prof. Guido Russo 6 6

Wireless LAN e Security - Debolezze I problemi principali di sicurezza di una Wireless LAN sono dovuti al protocollo 801. 11 (Wi-Fi) riguardo: Criptazione • Il Wire Equivalent Privacy (WEP), algoritmo di criptazione dei dati trasmessi con il segnale radio con chiave a 40 o 128 bit • WEP è debole: La sua vulnerabilità è dovuta alla staticità delle chiavi di criptazione ed al riuso del key stream che permette ad un intrusore di decodificare i dati dopo aver catturato un certo ammontare di traffico. • WEP spesso disabilitato: Moltissime Wlan, sovente in ambienti pubblici, hanno il WEP non abilitato, talvolta permettere interoperabilità con client diversi. La sua abilitazione è importante per poter bloccare gli sniffing occasionali e complicare la connessione all’access point dal momento che oltre l’ SSDI devono coincidere anche le chiavi di criptazione. Però anche con il WEP abilitato i pacchetti di controllo rimangono in chiaro Autenticazione • Per potersi collegare ad un Access Point, un client manda in broadcast su tutti i canali disponibili il suo Mac ed il suo SSID. Il primo access point che li riceve gli risponde con il suo SSID, canale da utilizzare e Mac Address. A questo punto il client ha identificato l’access point con il quale iniziare il processo di autenticazione che può avvenire con due metodi: Il primo è l’open key oppure se il WEP e’ abilitato, lo shared key. 2012 Prof. Guido Russo 7

Wireless LAN e Security - Debolezze I problemi principali di sicurezza di una Wireless LAN sono dovuti al protocollo 801. 11 (Wi-Fi) riguardo: Criptazione • Il Wire Equivalent Privacy (WEP), algoritmo di criptazione dei dati trasmessi con il segnale radio con chiave a 40 o 128 bit • WEP è debole: La sua vulnerabilità è dovuta alla staticità delle chiavi di criptazione ed al riuso del key stream che permette ad un intrusore di decodificare i dati dopo aver catturato un certo ammontare di traffico. • WEP spesso disabilitato: Moltissime Wlan, sovente in ambienti pubblici, hanno il WEP non abilitato, talvolta permettere interoperabilità con client diversi. La sua abilitazione è importante per poter bloccare gli sniffing occasionali e complicare la connessione all’access point dal momento che oltre l’ SSDI devono coincidere anche le chiavi di criptazione. Però anche con il WEP abilitato i pacchetti di controllo rimangono in chiaro Autenticazione • Per potersi collegare ad un Access Point, un client manda in broadcast su tutti i canali disponibili il suo Mac ed il suo SSID. Il primo access point che li riceve gli risponde con il suo SSID, canale da utilizzare e Mac Address. A questo punto il client ha identificato l’access point con il quale iniziare il processo di autenticazione che può avvenire con due metodi: Il primo è l’open key oppure se il WEP e’ abilitato, lo shared key. 2012 Prof. Guido Russo 7

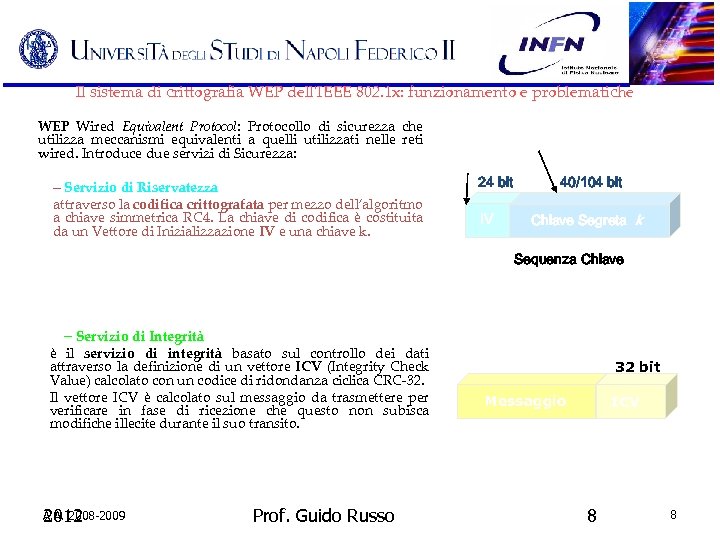

Il sistema di crittografia WEP dell'IEEE 802. 1 x: funzionamento e problematiche WEP Wired Equivalent Protocol: Protocollo di sicurezza che utilizza meccanismi equivalenti a quelli utilizzati nelle reti wired. Introduce due servizi di Sicurezza: – Servizio di Riservatezza attraverso la codifica crittografata per mezzo dell’algoritmo a chiave simmetrica RC 4. La chiave di codifica è costituita da un Vettore di Inizializzazione IV e una chiave k. 24 bit IV 40/104 bit Chiave Segreta k Sequenza Chiave – Servizio di Integrità è il servizio di integrità basato sul controllo dei dati attraverso la definizione di un vettore ICV (Integrity Check Value) calcolato con un codice di ridondanza ciclica CRC-32. Il vettore ICV è calcolato sul messaggio da trasmettere per verificare in fase di ricezione che questo non subisca modifiche illecite durante il suo transito. A. A. 2008 -2009 2012 Prof. Guido Russo 32 bit Messaggio ICV 8 8

Il sistema di crittografia WEP dell'IEEE 802. 1 x: funzionamento e problematiche WEP Wired Equivalent Protocol: Protocollo di sicurezza che utilizza meccanismi equivalenti a quelli utilizzati nelle reti wired. Introduce due servizi di Sicurezza: – Servizio di Riservatezza attraverso la codifica crittografata per mezzo dell’algoritmo a chiave simmetrica RC 4. La chiave di codifica è costituita da un Vettore di Inizializzazione IV e una chiave k. 24 bit IV 40/104 bit Chiave Segreta k Sequenza Chiave – Servizio di Integrità è il servizio di integrità basato sul controllo dei dati attraverso la definizione di un vettore ICV (Integrity Check Value) calcolato con un codice di ridondanza ciclica CRC-32. Il vettore ICV è calcolato sul messaggio da trasmettere per verificare in fase di ricezione che questo non subisca modifiche illecite durante il suo transito. A. A. 2008 -2009 2012 Prof. Guido Russo 32 bit Messaggio ICV 8 8

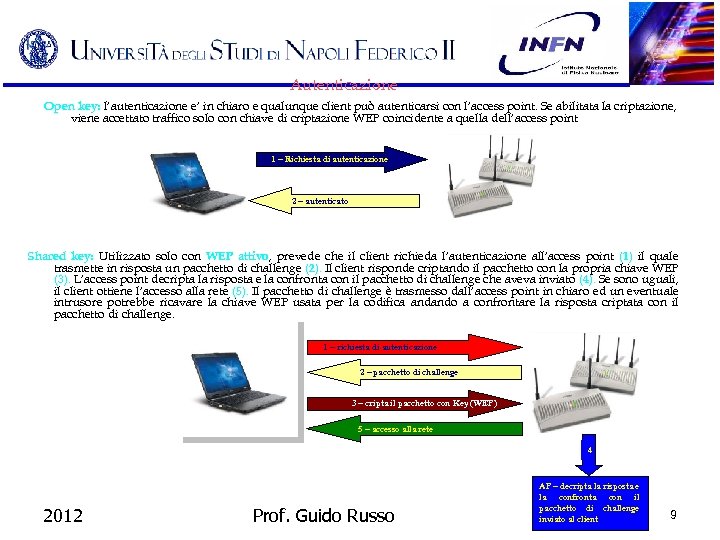

Autenticazione Open key: l’autenticazione e‘ in chiaro e qualunque client può autenticarsi con l’access point. Se abilitata la criptazione, viene accettato traffico solo con chiave di criptazione WEP coincidente a quella dell’access point 1 – Richiesta di autenticazione 2 – autenticato Shared key: Utilizzato solo con WEP attivo, prevede che il client richieda l’autenticazione all’access point (1) il quale trasmette in risposta un pacchetto di challenge (2). Il client risponde criptando il pacchetto con la propria chiave WEP (3). L’access point decripta la risposta e la confronta con il pacchetto di challenge che aveva inviato (4). Se sono uguali, il client ottiene l’accesso alla rete (5). Il pacchetto di challenge è trasmesso dall’access point in chiaro ed un eventuale intrusore potrebbe ricavare la chiave WEP usata per la codifica andando a confrontare la risposta criptata con il pacchetto di challenge. 1 – richiesta di autenticazione 2 – pacchetto di challenge 3 – cripta il pacchetto con Key (WEP) 5 – accesso alla rete 4 2012 Prof. Guido Russo AP – decripta la risposta e la confronta con il pacchetto di challenge inviato al client 9 9

Autenticazione Open key: l’autenticazione e‘ in chiaro e qualunque client può autenticarsi con l’access point. Se abilitata la criptazione, viene accettato traffico solo con chiave di criptazione WEP coincidente a quella dell’access point 1 – Richiesta di autenticazione 2 – autenticato Shared key: Utilizzato solo con WEP attivo, prevede che il client richieda l’autenticazione all’access point (1) il quale trasmette in risposta un pacchetto di challenge (2). Il client risponde criptando il pacchetto con la propria chiave WEP (3). L’access point decripta la risposta e la confronta con il pacchetto di challenge che aveva inviato (4). Se sono uguali, il client ottiene l’accesso alla rete (5). Il pacchetto di challenge è trasmesso dall’access point in chiaro ed un eventuale intrusore potrebbe ricavare la chiave WEP usata per la codifica andando a confrontare la risposta criptata con il pacchetto di challenge. 1 – richiesta di autenticazione 2 – pacchetto di challenge 3 – cripta il pacchetto con Key (WEP) 5 – accesso alla rete 4 2012 Prof. Guido Russo AP – decripta la risposta e la confronta con il pacchetto di challenge inviato al client 9 9

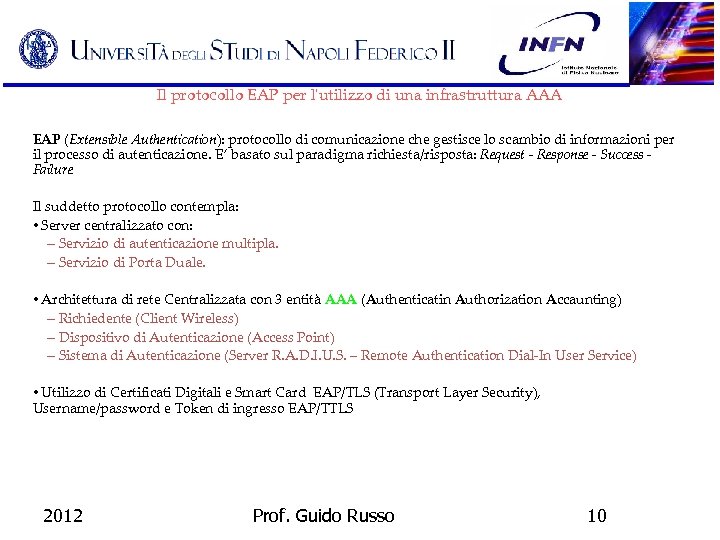

Il protocollo EAP per l'utilizzo di una infrastruttura AAA EAP (Extensible Authentication): protocollo di comunicazione che gestisce lo scambio di informazioni per il processo di autenticazione. E’ basato sul paradigma richiesta/risposta: Request - Response - Success Failure Il suddetto protocollo contempla: • Server centralizzato con: – Servizio di autenticazione multipla. – Servizio di Porta Duale. • Architettura di rete Centralizzata con 3 entità AAA (Authenticatin Authorization Accaunting) – Richiedente (Client Wireless) – Dispositivo di Autenticazione (Access Point) – Sistema di Autenticazione (Server R. A. D. I. U. S. – Remote Authentication Dial-In User Service) • Utilizzo di Certificati Digitali e Smart Card EAP/TLS (Transport Layer Security), Username/password e Token di ingresso EAP/TTLS 2012 Prof. Guido Russo 10

Il protocollo EAP per l'utilizzo di una infrastruttura AAA EAP (Extensible Authentication): protocollo di comunicazione che gestisce lo scambio di informazioni per il processo di autenticazione. E’ basato sul paradigma richiesta/risposta: Request - Response - Success Failure Il suddetto protocollo contempla: • Server centralizzato con: – Servizio di autenticazione multipla. – Servizio di Porta Duale. • Architettura di rete Centralizzata con 3 entità AAA (Authenticatin Authorization Accaunting) – Richiedente (Client Wireless) – Dispositivo di Autenticazione (Access Point) – Sistema di Autenticazione (Server R. A. D. I. U. S. – Remote Authentication Dial-In User Service) • Utilizzo di Certificati Digitali e Smart Card EAP/TLS (Transport Layer Security), Username/password e Token di ingresso EAP/TTLS 2012 Prof. Guido Russo 10

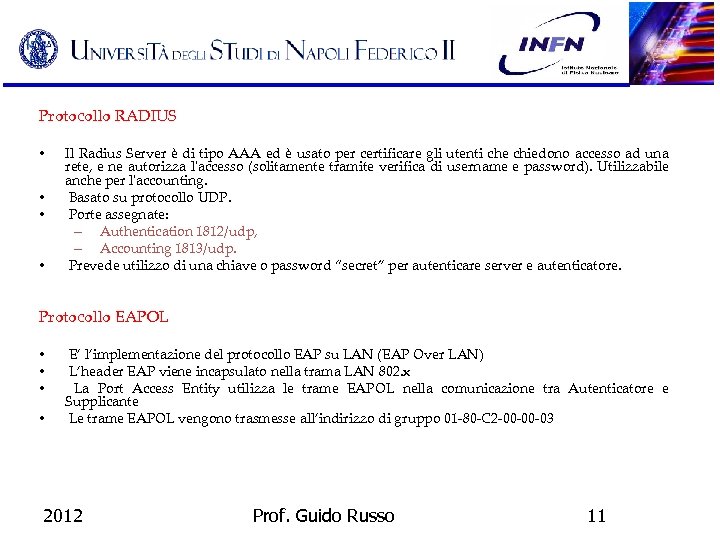

Protocollo RADIUS • • Il Radius Server è di tipo AAA ed è usato per certificare gli utenti che chiedono accesso ad una rete, e ne autorizza l'accesso (solitamente tramite verifica di username e password). Utilizzabile anche per l'accounting. Basato su protocollo UDP. Porte assegnate: – Authentication 1812/udp, – Accounting 1813/udp. Prevede utilizzo di una chiave o password “secret” per autenticare server e autenticatore. Protocollo EAPOL • • E’ l’implementazione del protocollo EAP su LAN (EAP Over LAN) L’header EAP viene incapsulato nella trama LAN 802. x La Port Access Entity utilizza le trame EAPOL nella comunicazione tra Autenticatore e Supplicante Le trame EAPOL vengono trasmesse all’indirizzo di gruppo 01 -80 -C 2 -00 -00 -03 2012 Prof. Guido Russo 11

Protocollo RADIUS • • Il Radius Server è di tipo AAA ed è usato per certificare gli utenti che chiedono accesso ad una rete, e ne autorizza l'accesso (solitamente tramite verifica di username e password). Utilizzabile anche per l'accounting. Basato su protocollo UDP. Porte assegnate: – Authentication 1812/udp, – Accounting 1813/udp. Prevede utilizzo di una chiave o password “secret” per autenticare server e autenticatore. Protocollo EAPOL • • E’ l’implementazione del protocollo EAP su LAN (EAP Over LAN) L’header EAP viene incapsulato nella trama LAN 802. x La Port Access Entity utilizza le trame EAPOL nella comunicazione tra Autenticatore e Supplicante Le trame EAPOL vengono trasmesse all’indirizzo di gruppo 01 -80 -C 2 -00 -00 -03 2012 Prof. Guido Russo 11

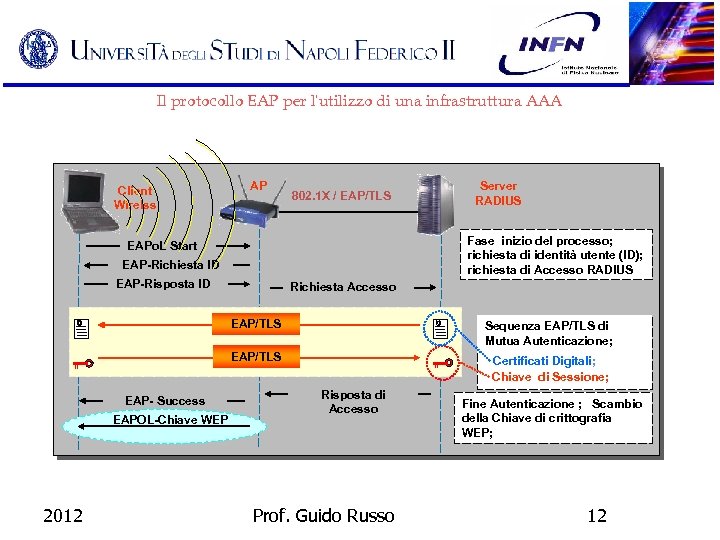

Il protocollo EAP per l'utilizzo di una infrastruttura AAA Client Wirelss AP 802. 1 X / EAP/TLS Server RADIUS Fase inizio del processo; richiesta di identità utente (ID); richiesta di Accesso RADIUS EAPo. L Start EAP-Richiesta ID EAP-Risposta ID Richiesta Accesso EAP/TLS EAP- Success EAPOL-Chiave WEP 2012 Sequenza EAP/TLS di Mutua Autenticazione; Certificati Digitali; Chiave di Sessione; Risposta di Accesso Prof. Guido Russo Fine Autenticazione ; Scambio della Chiave di crittografia WEP; 12

Il protocollo EAP per l'utilizzo di una infrastruttura AAA Client Wirelss AP 802. 1 X / EAP/TLS Server RADIUS Fase inizio del processo; richiesta di identità utente (ID); richiesta di Accesso RADIUS EAPo. L Start EAP-Richiesta ID EAP-Risposta ID Richiesta Accesso EAP/TLS EAP- Success EAPOL-Chiave WEP 2012 Sequenza EAP/TLS di Mutua Autenticazione; Certificati Digitali; Chiave di Sessione; Risposta di Accesso Prof. Guido Russo Fine Autenticazione ; Scambio della Chiave di crittografia WEP; 12

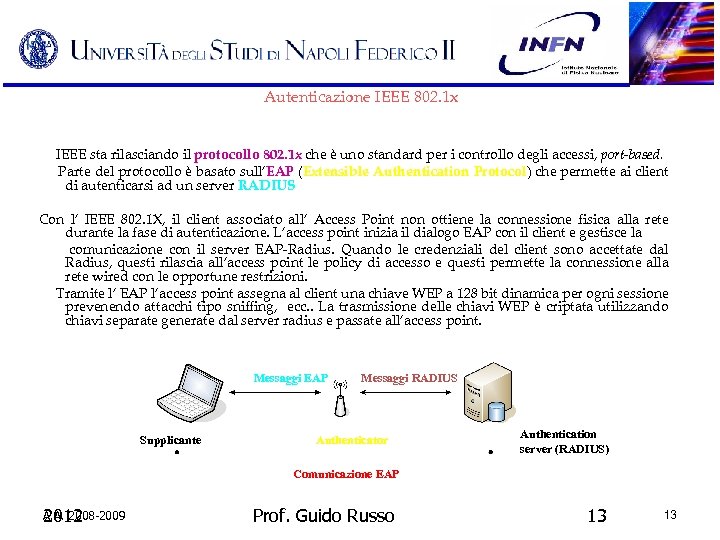

Autenticazione IEEE 802. 1 x IEEE sta rilasciando il protocollo 802. 1 x che è uno standard per i controllo degli accessi, port-based. Parte del protocollo è basato sull’EAP (Extensible Authentication Protocol) che permette ai client di autenticarsi ad un server RADIUS Con l’ IEEE 802. 1 X, il client associato all’ Access Point non ottiene la connessione fisica alla rete durante la fase di autenticazione. L’access point inizia il dialogo EAP con il client e gestisce la comunicazione con il server EAP-Radius. Quando le credenziali del client sono accettate dal Radius, questi rilascia all’access point le policy di accesso e questi permette la connessione alla rete wired con le opportune restrizioni. Tramite l’ EAP l’access point assegna al client una chiave WEP a 128 bit dinamica per ogni sessione prevenendo attacchi tipo sniffing, ecc. . La trasmissione delle chiavi WEP è criptata utilizzando chiavi separate generate dal server radius e passate all’access point. Messaggi EAP Supplicante Messaggi RADIUS Authenticator Authentication server (RADIUS) Comunicazione EAP A. A. 2008 -2009 2012 Prof. Guido Russo 13 13

Autenticazione IEEE 802. 1 x IEEE sta rilasciando il protocollo 802. 1 x che è uno standard per i controllo degli accessi, port-based. Parte del protocollo è basato sull’EAP (Extensible Authentication Protocol) che permette ai client di autenticarsi ad un server RADIUS Con l’ IEEE 802. 1 X, il client associato all’ Access Point non ottiene la connessione fisica alla rete durante la fase di autenticazione. L’access point inizia il dialogo EAP con il client e gestisce la comunicazione con il server EAP-Radius. Quando le credenziali del client sono accettate dal Radius, questi rilascia all’access point le policy di accesso e questi permette la connessione alla rete wired con le opportune restrizioni. Tramite l’ EAP l’access point assegna al client una chiave WEP a 128 bit dinamica per ogni sessione prevenendo attacchi tipo sniffing, ecc. . La trasmissione delle chiavi WEP è criptata utilizzando chiavi separate generate dal server radius e passate all’access point. Messaggi EAP Supplicante Messaggi RADIUS Authenticator Authentication server (RADIUS) Comunicazione EAP A. A. 2008 -2009 2012 Prof. Guido Russo 13 13

Autenticazione IEEE 802. 1 x Protected Extensible Authentication Protocol (PEAP) con le password (802. 1 X con PEAP-MSCHAPv 2) Certificate Services (802. 1 X con EAP-TLS) Wi-Fi Protected Access con chiavi pre-condivise (WPA-PSK) A. A. 2008 -2009 2012 Prof. Guido Russo 14 14

Autenticazione IEEE 802. 1 x Protected Extensible Authentication Protocol (PEAP) con le password (802. 1 X con PEAP-MSCHAPv 2) Certificate Services (802. 1 X con EAP-TLS) Wi-Fi Protected Access con chiavi pre-condivise (WPA-PSK) A. A. 2008 -2009 2012 Prof. Guido Russo 14 14

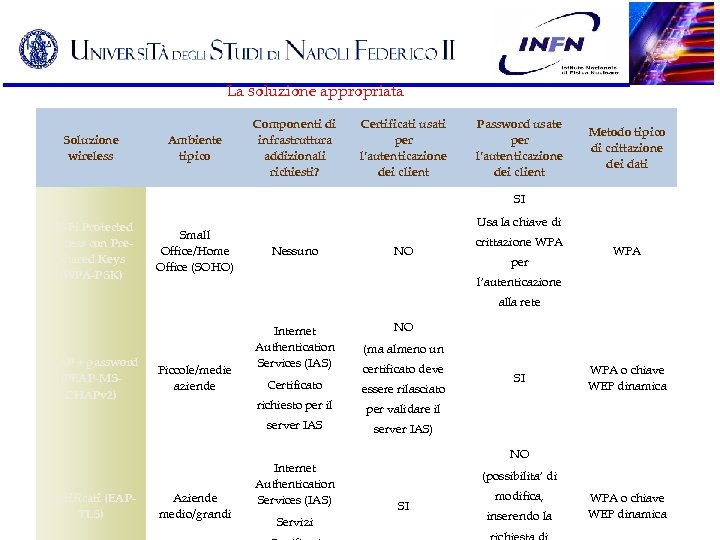

La soluzione appropriata Soluzione wireless Ambiente tipico Componenti di infrastruttura addizionali richiesti? Certificati usati per l’autenticazione dei client Password usate per l’autenticazione dei client Metodo tipico di crittazione dei dati SI Wi-Fi Protected Access con Pre. Shared Keys (WPA-PSK) Small Office/Home Office (SOHO) Usa la chiave di Nessuno NO crittazione WPA per WPA l’autenticazione alla rete PEAP + password (PEAP-MSCHAPv 2) Piccole/medie aziende Internet Authentication Services (IAS) Certificato richiesto per il server IAS Certificati (EAPTLS) 2012 Aziende medio/grandi Internet Authentication Services (IAS) NO (ma almeno un certificato deve essere rilasciato SI WPA o chiave WEP dinamica per validare il server IAS) Prof. Guido Russo Servizi NO (possibilita’ di SI modifica, inserendo la WPA o chiave WEP 15 dinamica

La soluzione appropriata Soluzione wireless Ambiente tipico Componenti di infrastruttura addizionali richiesti? Certificati usati per l’autenticazione dei client Password usate per l’autenticazione dei client Metodo tipico di crittazione dei dati SI Wi-Fi Protected Access con Pre. Shared Keys (WPA-PSK) Small Office/Home Office (SOHO) Usa la chiave di Nessuno NO crittazione WPA per WPA l’autenticazione alla rete PEAP + password (PEAP-MSCHAPv 2) Piccole/medie aziende Internet Authentication Services (IAS) Certificato richiesto per il server IAS Certificati (EAPTLS) 2012 Aziende medio/grandi Internet Authentication Services (IAS) NO (ma almeno un certificato deve essere rilasciato SI WPA o chiave WEP dinamica per validare il server IAS) Prof. Guido Russo Servizi NO (possibilita’ di SI modifica, inserendo la WPA o chiave WEP 15 dinamica

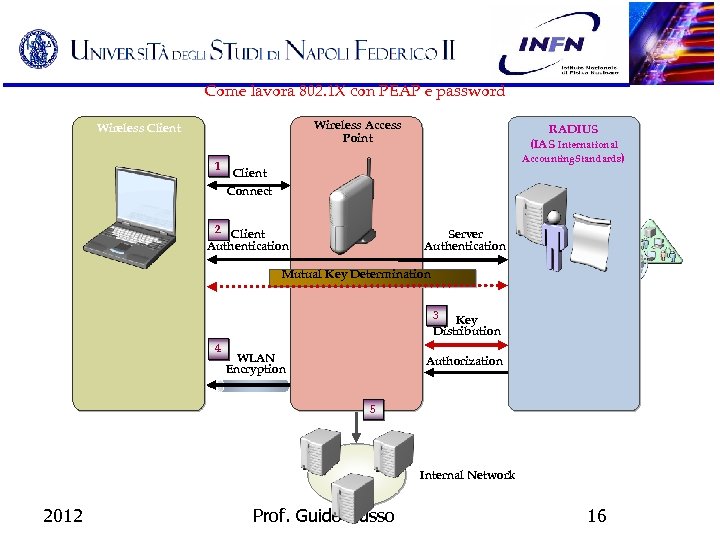

Come lavora 802. 1 X con PEAP e password Wireless Access Point Wireless Client 1 RADIUS (IAS International Accounting. Standards ) Client Connect 2 Client Authentication Server Authentication Mutual Key Determination 3 Key Distribution 4 WLAN Encryption Authorization 5 Internal Network 2012 Prof. Guido Russo 16

Come lavora 802. 1 X con PEAP e password Wireless Access Point Wireless Client 1 RADIUS (IAS International Accounting. Standards ) Client Connect 2 Client Authentication Server Authentication Mutual Key Determination 3 Key Distribution 4 WLAN Encryption Authorization 5 Internal Network 2012 Prof. Guido Russo 16

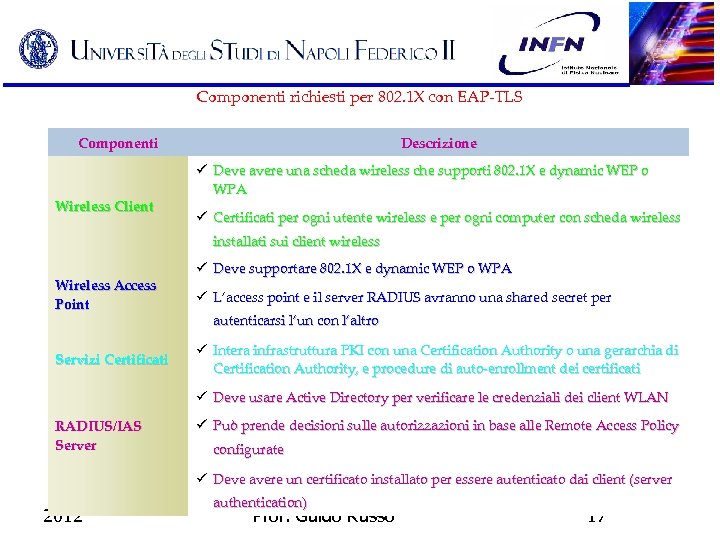

Componenti richiesti per 802. 1 X con EAP-TLS Componenti Wireless Client Descrizione Deve avere una scheda wireless che supporti 802. 1 X e dynamic WEP o WPA Certificati per ogni utente wireless e per ogni computer con scheda wireless installati sui client wireless Wireless Access Point Servizi Certificati Deve supportare 802. 1 X e dynamic WEP o WPA L’access point e il server RADIUS avranno una shared secret per autenticarsi l’un con l’altro Intera infrastruttura PKI con una Certification Authority o una gerarchia di Certification Authority, e procedure di auto-enrollment dei certificati Deve usare Active Directory per verificare le credenziali dei client WLAN RADIUS/IAS Server Può prende decisioni sulle autorizzazioni in base alle Remote Access Policy configurate Deve avere un certificato installato per essere autenticato dai client (server 2012 authentication) Prof. Guido Russo 17

Componenti richiesti per 802. 1 X con EAP-TLS Componenti Wireless Client Descrizione Deve avere una scheda wireless che supporti 802. 1 X e dynamic WEP o WPA Certificati per ogni utente wireless e per ogni computer con scheda wireless installati sui client wireless Wireless Access Point Servizi Certificati Deve supportare 802. 1 X e dynamic WEP o WPA L’access point e il server RADIUS avranno una shared secret per autenticarsi l’un con l’altro Intera infrastruttura PKI con una Certification Authority o una gerarchia di Certification Authority, e procedure di auto-enrollment dei certificati Deve usare Active Directory per verificare le credenziali dei client WLAN RADIUS/IAS Server Può prende decisioni sulle autorizzazioni in base alle Remote Access Policy configurate Deve avere un certificato installato per essere autenticato dai client (server 2012 authentication) Prof. Guido Russo 17

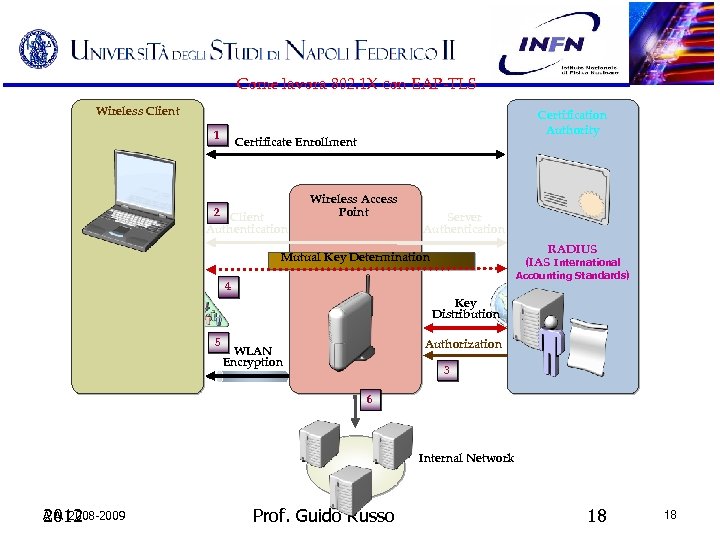

Come lavora 802. 1 X con EAP-TLS Wireless Client 1 Certification Authority Certificate Enrollment 2 Client Authentication Wireless Access Point Server Authentication RADIUS (IAS International Mutual Key Determination Accounting Standards) 4 Key Distribution 5 Authorization WLAN Encryption 3 6 Internal Network A. A. 2008 -2009 2012 Prof. Guido Russo 18 18

Come lavora 802. 1 X con EAP-TLS Wireless Client 1 Certification Authority Certificate Enrollment 2 Client Authentication Wireless Access Point Server Authentication RADIUS (IAS International Mutual Key Determination Accounting Standards) 4 Key Distribution 5 Authorization WLAN Encryption 3 6 Internal Network A. A. 2008 -2009 2012 Prof. Guido Russo 18 18

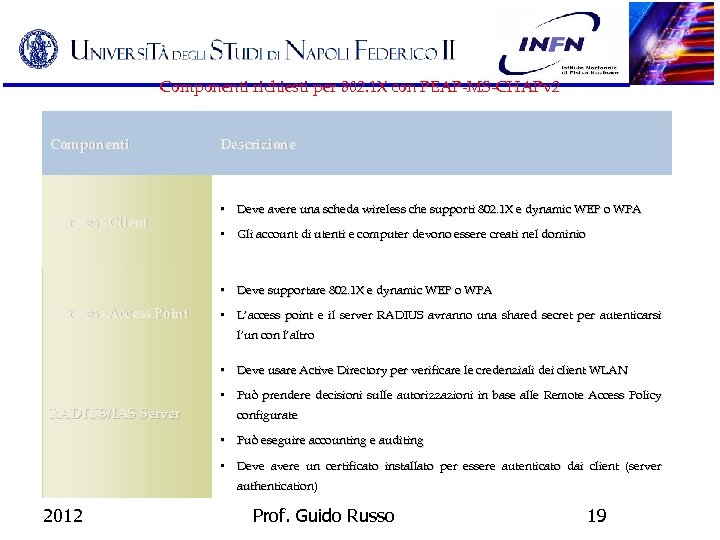

Componenti richiesti per 802. 1 X con PEAP-MS-CHAPv 2 Componenti Wireless Client Descrizione • Deve avere una scheda wireless che supporti 802. 1 X e dynamic WEP o WPA • Gli account di utenti e computer devono essere creati nel dominio • Deve supportare 802. 1 X e dynamic WEP o WPA Wireless Access Point • L’access point e il server RADIUS avranno una shared secret per autenticarsi l’un con l’altro • Deve usare Active Directory per verificare le credenziali dei client WLAN • Può prendere decisioni sulle autorizzazioni in base alle Remote Access Policy RADIUS/IAS Server configurate • Può eseguire accounting e auditing • Deve avere un certificato installato per essere autenticato dai client (server authentication) 2012 Prof. Guido Russo 19

Componenti richiesti per 802. 1 X con PEAP-MS-CHAPv 2 Componenti Wireless Client Descrizione • Deve avere una scheda wireless che supporti 802. 1 X e dynamic WEP o WPA • Gli account di utenti e computer devono essere creati nel dominio • Deve supportare 802. 1 X e dynamic WEP o WPA Wireless Access Point • L’access point e il server RADIUS avranno una shared secret per autenticarsi l’un con l’altro • Deve usare Active Directory per verificare le credenziali dei client WLAN • Può prendere decisioni sulle autorizzazioni in base alle Remote Access Policy RADIUS/IAS Server configurate • Può eseguire accounting e auditing • Deve avere un certificato installato per essere autenticato dai client (server authentication) 2012 Prof. Guido Russo 19

RETI DI CALCOLATORI Esercizio prof. G. Russo (grusso@na. infn. it) © 2012 Prof. Guido Russo 20

RETI DI CALCOLATORI Esercizio prof. G. Russo (grusso@na. infn. it) © 2012 Prof. Guido Russo 20

Implementazione dei livelli di sicurezza per rete wireless Trovare la miglior soluzione per la protezione dei dati in ambiente wireless Implementazione dei protocolli di protezione al fine di fornire un adeguato livello di sicurezza ad una rete wireless dipartimentale Attacchi e soluzioni Le minacce vanno ad intaccare: la disponibilità l’integrità l’autenticità la riservatezza. Gli attacchi a cui è soggetta una rete possono essere passivi o attivi. Le soluzioni possono essere: SSID Autenticazione aperta Autenticazione a chiave condivisa 2012 Prof. Guido Russo 21

Implementazione dei livelli di sicurezza per rete wireless Trovare la miglior soluzione per la protezione dei dati in ambiente wireless Implementazione dei protocolli di protezione al fine di fornire un adeguato livello di sicurezza ad una rete wireless dipartimentale Attacchi e soluzioni Le minacce vanno ad intaccare: la disponibilità l’integrità l’autenticità la riservatezza. Gli attacchi a cui è soggetta una rete possono essere passivi o attivi. Le soluzioni possono essere: SSID Autenticazione aperta Autenticazione a chiave condivisa 2012 Prof. Guido Russo 21

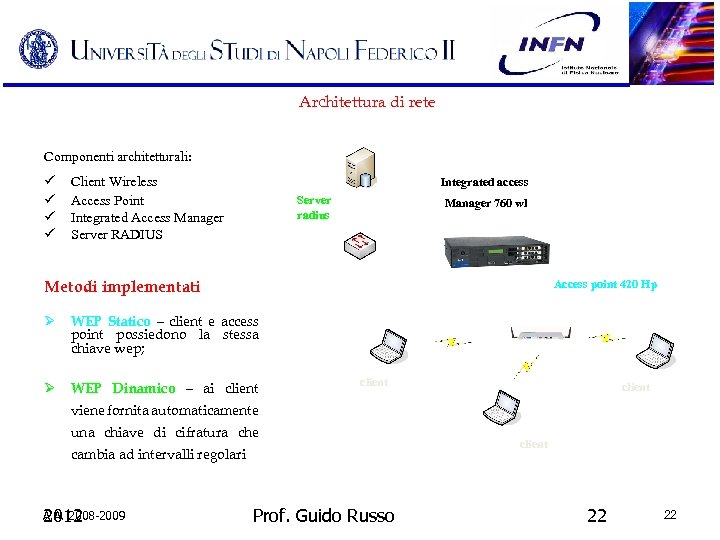

Architettura di rete Componenti architetturali: Client Wireless Access Point Integrated Access Manager Server RADIUS Integrated access Server radius Manager 760 wl Metodi implementati Access point 420 Hp WEP Statico – client e access point possiedono la stessa chiave wep; WEP Dinamico – ai client viene fornita automaticamente una chiave di cifratura che cambia ad intervalli regolari A. A. 2008 -2009 2012 Prof. Guido Russo client 22 22

Architettura di rete Componenti architetturali: Client Wireless Access Point Integrated Access Manager Server RADIUS Integrated access Server radius Manager 760 wl Metodi implementati Access point 420 Hp WEP Statico – client e access point possiedono la stessa chiave wep; WEP Dinamico – ai client viene fornita automaticamente una chiave di cifratura che cambia ad intervalli regolari A. A. 2008 -2009 2012 Prof. Guido Russo client 22 22

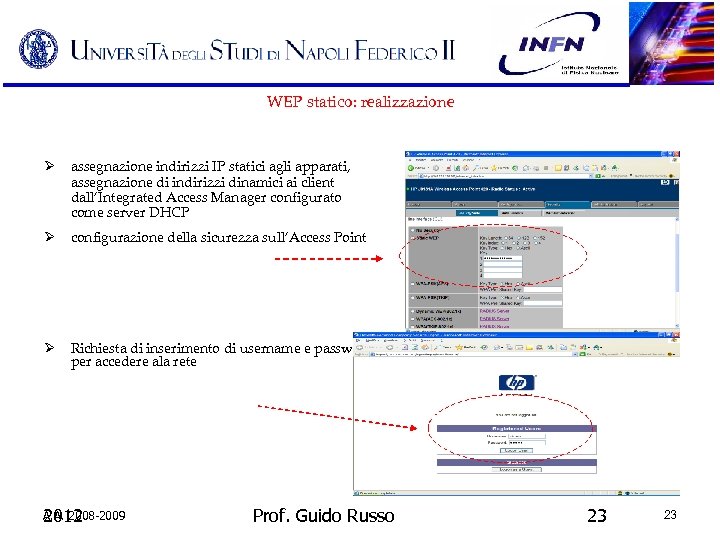

WEP statico: realizzazione assegnazione indirizzi IP statici agli apparati, assegnazione di indirizzi dinamici ai client dall’Integrated Access Manager configurato come server DHCP configurazione della sicurezza sull’Access Point Richiesta di inserimento di username e password per accedere ala rete A. A. 2008 -2009 2012 Prof. Guido Russo 23 23

WEP statico: realizzazione assegnazione indirizzi IP statici agli apparati, assegnazione di indirizzi dinamici ai client dall’Integrated Access Manager configurato come server DHCP configurazione della sicurezza sull’Access Point Richiesta di inserimento di username e password per accedere ala rete A. A. 2008 -2009 2012 Prof. Guido Russo 23 23

WEP Dinamico: scelte progettuali Classi d’utenza: Afferenti Studenti EAP/TLS PEAP Per il servizio di autenticazione si è utilizzato un server dedicato: il RADIUS, che verifica le credenziali. Per la creazione dei certificati è richiesta la presenza di una Certification Authority creata con le librerie di open. SSL 2012 Prof. Guido Russo 24

WEP Dinamico: scelte progettuali Classi d’utenza: Afferenti Studenti EAP/TLS PEAP Per il servizio di autenticazione si è utilizzato un server dedicato: il RADIUS, che verifica le credenziali. Per la creazione dei certificati è richiesta la presenza di una Certification Authority creata con le librerie di open. SSL 2012 Prof. Guido Russo 24

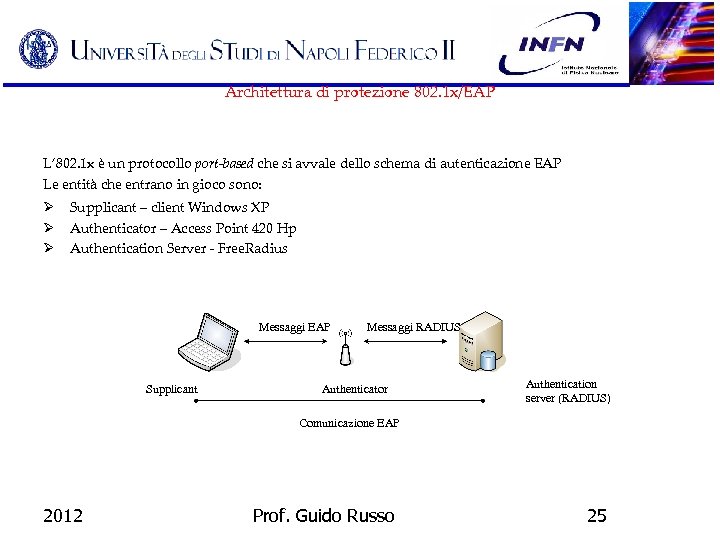

Architettura di protezione 802. 1 x/EAP L’ 802. 1 x è un protocollo port-based che si avvale dello schema di autenticazione EAP Le entità che entrano in gioco sono: Supplicant – client Windows XP Authenticator – Access Point 420 Hp Authentication Server - Free. Radius Messaggi EAP Supplicant Messaggi RADIUS Authenticator Authentication server (RADIUS) Comunicazione EAP 2012 Prof. Guido Russo 25

Architettura di protezione 802. 1 x/EAP L’ 802. 1 x è un protocollo port-based che si avvale dello schema di autenticazione EAP Le entità che entrano in gioco sono: Supplicant – client Windows XP Authenticator – Access Point 420 Hp Authentication Server - Free. Radius Messaggi EAP Supplicant Messaggi RADIUS Authenticator Authentication server (RADIUS) Comunicazione EAP 2012 Prof. Guido Russo 25

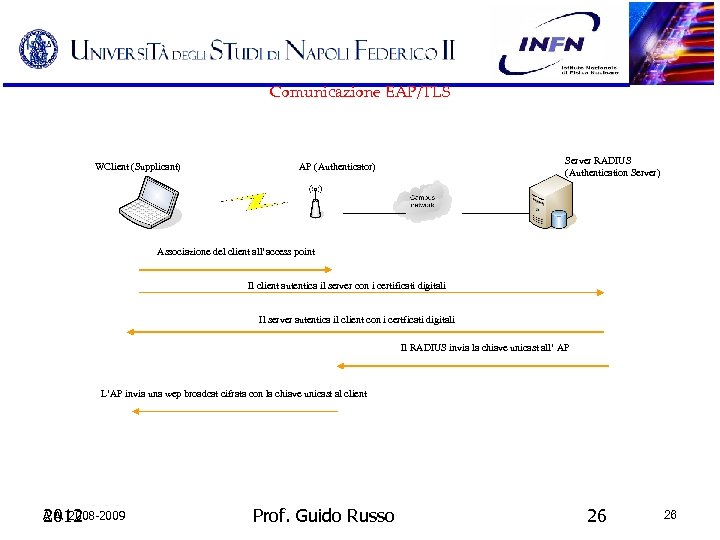

Comunicazione EAP/TLS WClient (Supplicant) Server RADIUS (Authentication Server) AP (Authenticator) Associazione del client all’access point Il client autentica il server con i certificati digitali Il server autentica il client con i certficati digitali Il RADIUS invia la chiave unicast all’ AP L’AP invia una wep broadcat cifrata con la chiave unicast al client A. A. 2008 -2009 2012 Prof. Guido Russo 26 26

Comunicazione EAP/TLS WClient (Supplicant) Server RADIUS (Authentication Server) AP (Authenticator) Associazione del client all’access point Il client autentica il server con i certificati digitali Il server autentica il client con i certficati digitali Il RADIUS invia la chiave unicast all’ AP L’AP invia una wep broadcat cifrata con la chiave unicast al client A. A. 2008 -2009 2012 Prof. Guido Russo 26 26

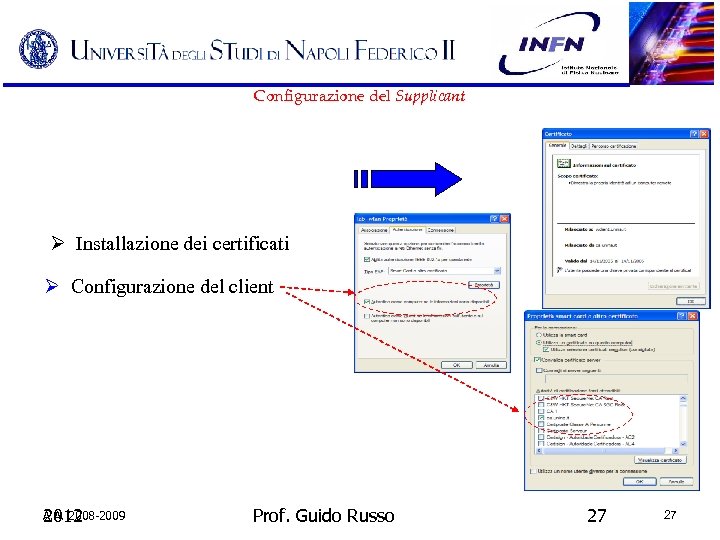

Configurazione del Supplicant Installazione dei certificati Configurazione del client A. A. 2008 -2009 2012 Prof. Guido Russo 27 27

Configurazione del Supplicant Installazione dei certificati Configurazione del client A. A. 2008 -2009 2012 Prof. Guido Russo 27 27

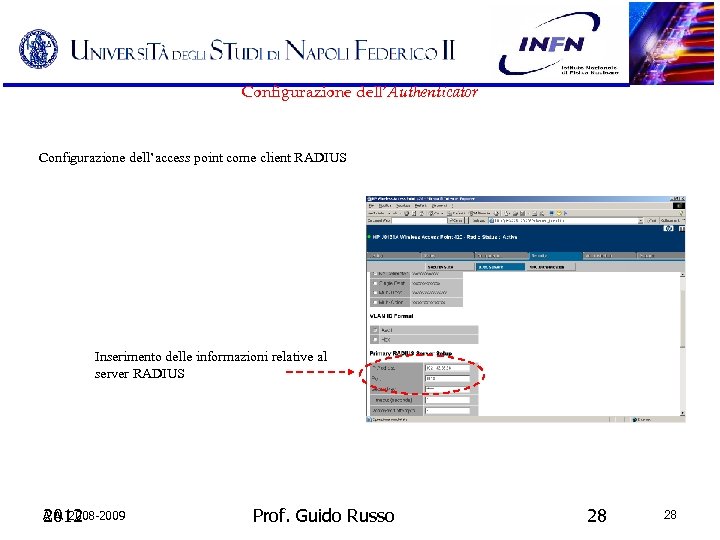

Configurazione dell’Authenticator Configurazione dell’access point come client RADIUS Inserimento delle informazioni relative al server RADIUS A. A. 2008 -2009 2012 Prof. Guido Russo 28 28

Configurazione dell’Authenticator Configurazione dell’access point come client RADIUS Inserimento delle informazioni relative al server RADIUS A. A. 2008 -2009 2012 Prof. Guido Russo 28 28

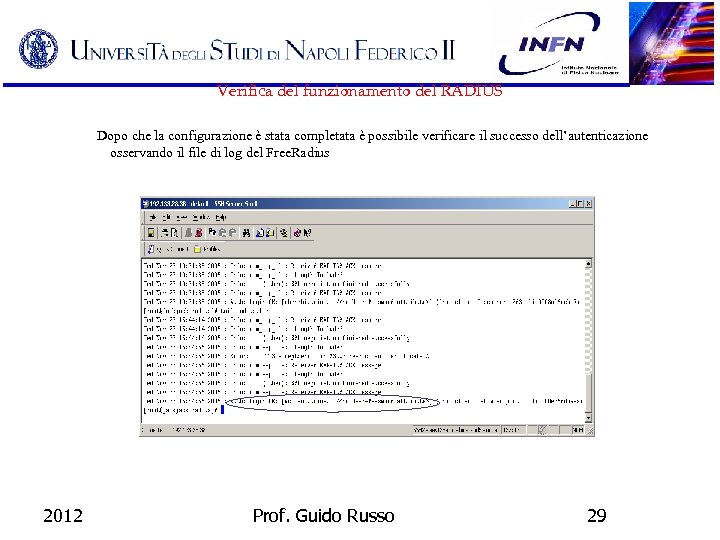

Verifica del funzionamento del RADIUS Dopo che la configurazione è stata completata è possibile verificare il successo dell’autenticazione osservando il file di log del Free. Radius 2012 Prof. Guido Russo 29

Verifica del funzionamento del RADIUS Dopo che la configurazione è stata completata è possibile verificare il successo dell’autenticazione osservando il file di log del Free. Radius 2012 Prof. Guido Russo 29