ПГСХА ACL.ppt

- Количество слайдов: 25

Региональный офис и сервисный центр по гарантийному и постгарантийному обслуживанию оборудования D-Link г. Пермь ул. Ким, 77, оф. 216 +7 (342) 264 -04 -19 perm@dlink. ru

Региональный офис и сервисный центр по гарантийному и постгарантийному обслуживанию оборудования D-Link г. Пермь ул. Ким, 77, оф. 216 +7 (342) 264 -04 -19 perm@dlink. ru

Access Control List Списки доступа

Access Control List Списки доступа

Содержание • Что такое ACL • Применение ACL • Структура и механизм действия • Критерии выборки трафика • Действия над трафиком • Общий синтаксис • Примеры

Содержание • Что такое ACL • Применение ACL • Структура и механизм действия • Критерии выборки трафика • Действия над трафиком • Общий синтаксис • Примеры

ACL списки доступа Для сетевого администратора списки доступа являются гибким инструментом для управления сетевым трафиком. ACL представляет собой набор логических выражений, которые в зависимости от заданных параметров разрешают или запрещают прохождение конкретного пакета на основе какого-либо признака. ACL состоит из профилей и правил, в которых задаются параметры фильтрации трафика. В этих выражениях указывается признак пакета, на основании которого принимается решение о дальнейшем действии над этим пакетом, а также само действие – пропустить/отбросить пакет. Также с помощью правил ACL можно задавать политики Qo. S и ширины полосы пропускания для конкретного трафика, основываясь на определенном признаке пакетов.

ACL списки доступа Для сетевого администратора списки доступа являются гибким инструментом для управления сетевым трафиком. ACL представляет собой набор логических выражений, которые в зависимости от заданных параметров разрешают или запрещают прохождение конкретного пакета на основе какого-либо признака. ACL состоит из профилей и правил, в которых задаются параметры фильтрации трафика. В этих выражениях указывается признак пакета, на основании которого принимается решение о дальнейшем действии над этим пакетом, а также само действие – пропустить/отбросить пакет. Также с помощью правил ACL можно задавать политики Qo. S и ширины полосы пропускания для конкретного трафика, основываясь на определенном признаке пакетов.

Применение ACL Фильтруя потоки данных, администратор может ограничить типы приложений, разрешенных для использования в сети, контролировать доступ пользователей к сети и определять устройства, к которым они могут подключаться. ACL могут использоваться для определения политики Qo. S, путем классификации трафика и переопределения его приоритета. ACL используются для выполнения следующих задач: • Управление доступом к среде передачи • Управление доступом к разделяемым ресурсам • Ограничение трафика между членами сети • Фильтрация нежелательного трафика • Классификация трафика • Маркировка 802. 1 p/DSCP • Ограничение полосы пропускания

Применение ACL Фильтруя потоки данных, администратор может ограничить типы приложений, разрешенных для использования в сети, контролировать доступ пользователей к сети и определять устройства, к которым они могут подключаться. ACL могут использоваться для определения политики Qo. S, путем классификации трафика и переопределения его приоритета. ACL используются для выполнения следующих задач: • Управление доступом к среде передачи • Управление доступом к разделяемым ресурсам • Ограничение трафика между членами сети • Фильтрация нежелательного трафика • Классификация трафика • Маркировка 802. 1 p/DSCP • Ограничение полосы пропускания

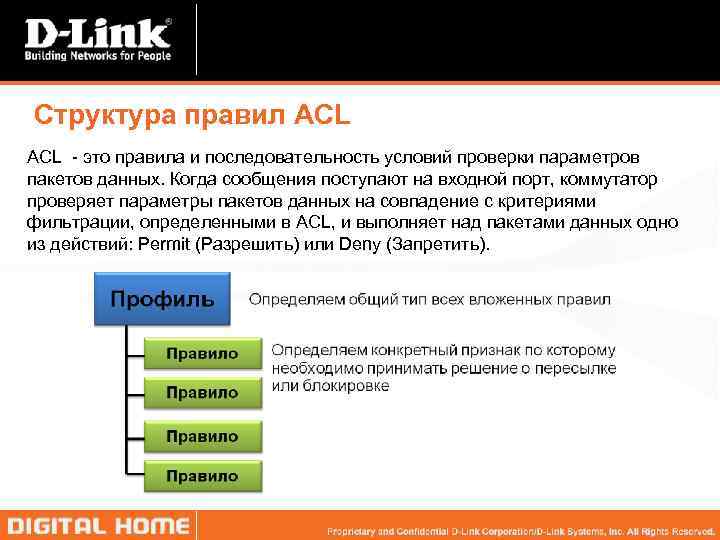

Структура правил ACL - это правила и последовательность условий проверки параметров пакетов данных. Когда сообщения поступают на входной порт, коммутатор проверяет параметры пакетов данных на совпадение с критериями фильтрации, определенными в ACL, и выполняет над пакетами данных одно из действий: Permit (Разрешить) или Deny (Запретить).

Структура правил ACL - это правила и последовательность условий проверки параметров пакетов данных. Когда сообщения поступают на входной порт, коммутатор проверяет параметры пакетов данных на совпадение с критериями фильтрации, определенными в ACL, и выполняет над пакетами данных одно из действий: Permit (Разрешить) или Deny (Запретить).

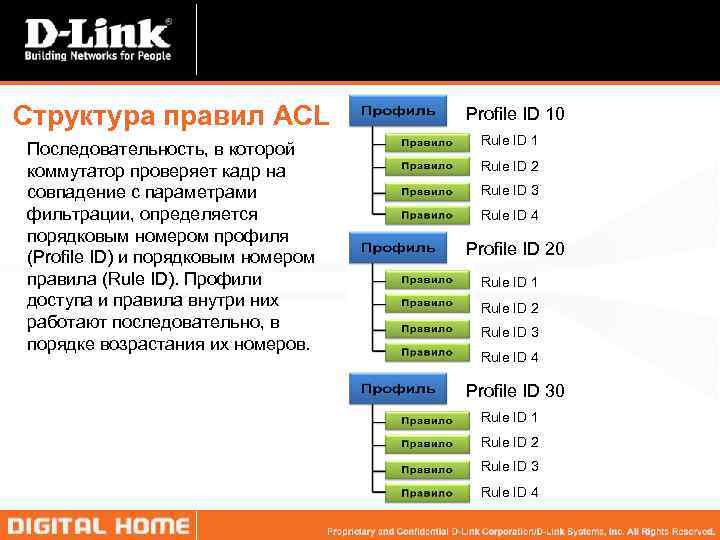

Структура правил ACL Последовательность, в которой коммутатор проверяет кадр на совпадение с параметрами фильтрации, определяется порядковым номером профиля (Profile ID) и порядковым номером правила (Rule ID). Профили доступа и правила внутри них работают последовательно, в порядке возрастания их номеров. Profile ID 10 Rule ID 1 Rule ID 2 Rule ID 3 Rule ID 4 Profile ID 20 Rule ID 1 Rule ID 2 Rule ID 3 Rule ID 4 Profile ID 30 Rule ID 1 Rule ID 2 Rule ID 3 Rule ID 4

Структура правил ACL Последовательность, в которой коммутатор проверяет кадр на совпадение с параметрами фильтрации, определяется порядковым номером профиля (Profile ID) и порядковым номером правила (Rule ID). Профили доступа и правила внутри них работают последовательно, в порядке возрастания их номеров. Profile ID 10 Rule ID 1 Rule ID 2 Rule ID 3 Rule ID 4 Profile ID 20 Rule ID 1 Rule ID 2 Rule ID 3 Rule ID 4 Profile ID 30 Rule ID 1 Rule ID 2 Rule ID 3 Rule ID 4

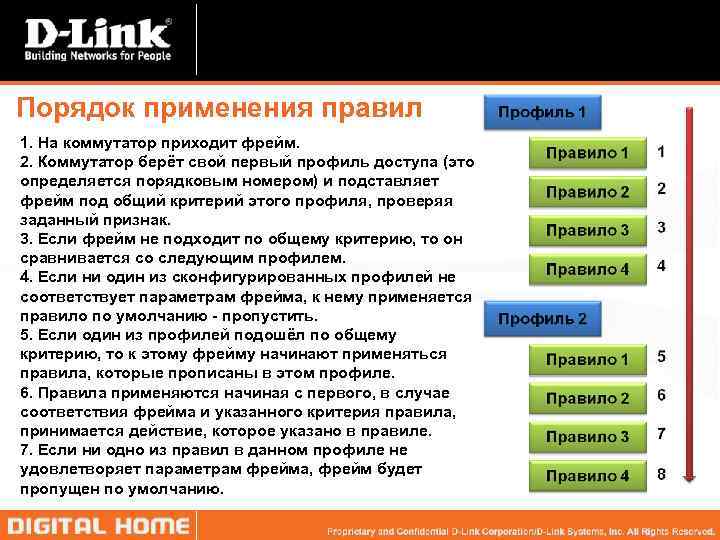

Порядок применения правил 1. На коммутатор приходит фрейм. 2. Коммутатор берёт свой первый профиль доступа (это определяется порядковым номером) и подставляет фрейм под общий критерий этого профиля, проверяя заданный признак. 3. Если фрейм не подходит по общему критерию, то он сравнивается со следующим профилем. 4. Если ни один из сконфигурированных профилей не соответствует параметрам фрейма, к нему применяется правило по умолчанию - пропустить. 5. Если один из профилей подошёл по общему критерию, то к этому фрейму начинают применяться правила, которые прописаны в этом профиле. 6. Правила применяются начиная с первого, в случае соответствия фрейма и указанного критерия правила, принимается действие, которое указано в правиле. 7. Если ни одно из правил в данном профиле не удовлетворяет параметрам фрейма, фрейм будет пропущен по умолчанию.

Порядок применения правил 1. На коммутатор приходит фрейм. 2. Коммутатор берёт свой первый профиль доступа (это определяется порядковым номером) и подставляет фрейм под общий критерий этого профиля, проверяя заданный признак. 3. Если фрейм не подходит по общему критерию, то он сравнивается со следующим профилем. 4. Если ни один из сконфигурированных профилей не соответствует параметрам фрейма, к нему применяется правило по умолчанию - пропустить. 5. Если один из профилей подошёл по общему критерию, то к этому фрейму начинают применяться правила, которые прописаны в этом профиле. 6. Правила применяются начиная с первого, в случае соответствия фрейма и указанного критерия правила, принимается действие, которое указано в правиле. 7. Если ни одно из правил в данном профиле не удовлетворяет параметрам фрейма, фрейм будет пропущен по умолчанию.

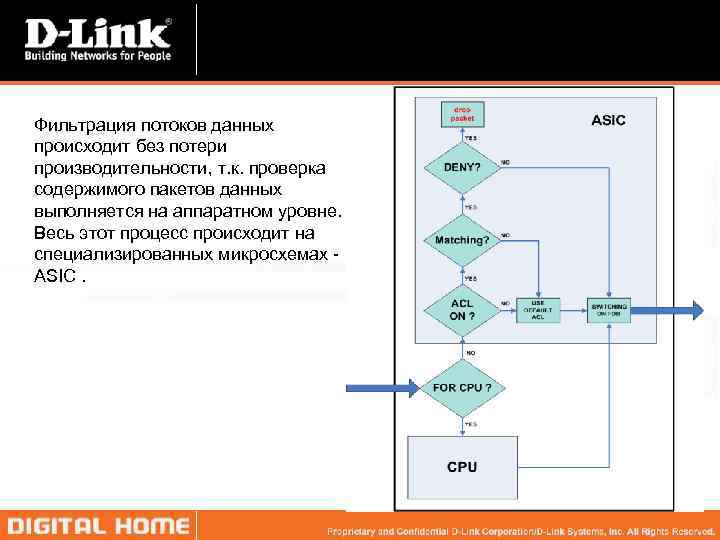

Фильтрация потоков данных происходит без потери производительности, т. к. проверка содержимого пакетов данных выполняется на аппаратном уровне. Весь этот процесс происходит на специализированных микросхемах ASIC.

Фильтрация потоков данных происходит без потери производительности, т. к. проверка содержимого пакетов данных выполняется на аппаратном уровне. Весь этот процесс происходит на специализированных микросхемах ASIC.

Критерии фильтрации Принятие решения о действии над фреймом может происходить на основании следующей информации:

Критерии фильтрации Принятие решения о действии над фреймом может происходить на основании следующей информации:

Критерии фильтрации L 2 • MAC-адрес назначения • MAC-адрес источника • Поле Ether. Type • Поле VLAN ID dot 1 q-тега • Поле Priority dot 1 q-тега (802. 1 p)

Критерии фильтрации L 2 • MAC-адрес назначения • MAC-адрес источника • Поле Ether. Type • Поле VLAN ID dot 1 q-тега • Поле Priority dot 1 q-тега (802. 1 p)

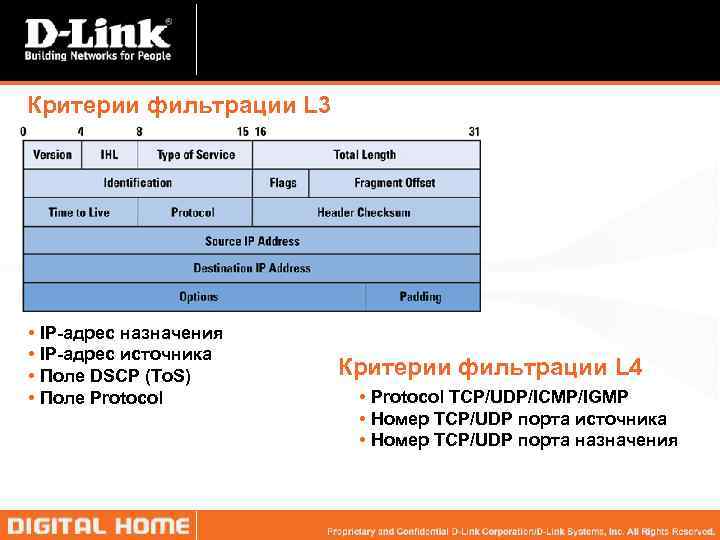

Критерии фильтрации L 3 • IP-адрес назначения • IP-адрес источника • Поле DSCP (To. S) • Поле Protocol Критерии фильтрации L 4 • Protocol TCP/UDP/ICMP/IGMP • Номер TCP/UDP порта источника • Номер TCP/UDP порта назначения

Критерии фильтрации L 3 • IP-адрес назначения • IP-адрес источника • Поле DSCP (To. S) • Поле Protocol Критерии фильтрации L 4 • Protocol TCP/UDP/ICMP/IGMP • Номер TCP/UDP порта источника • Номер TCP/UDP порта назначения

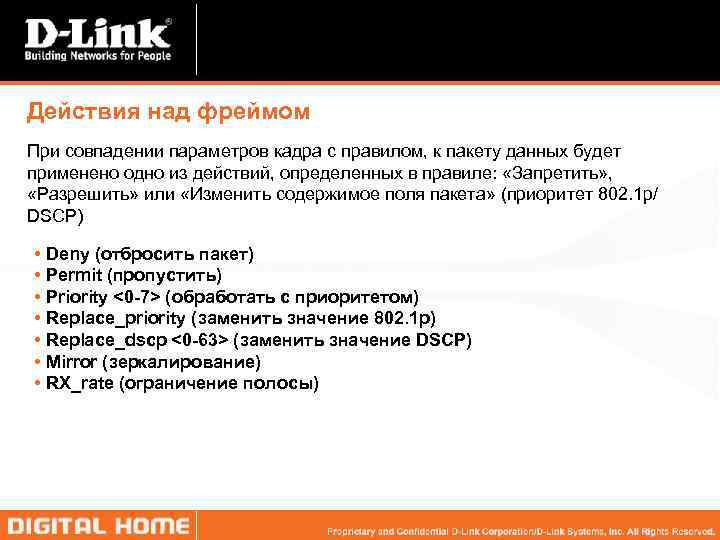

Действия над фреймом При совпадении параметров кадра с правилом, к пакету данных будет применено одно из действий, определенных в правиле: «Запретить» , «Разрешить» или «Изменить содержимое поля пакета» (приоритет 802. 1 р/ DSCP) • Deny (отбросить пакет) • Permit (пропустить) • Priority <0 -7> (обработать с приоритетом) • Replace_priority (заменить значение 802. 1 p) • Replace_dscp <0 -63> (заменить значение DSCP) • Mirror (зеркалирование) • RX_rate (ограничение полосы)

Действия над фреймом При совпадении параметров кадра с правилом, к пакету данных будет применено одно из действий, определенных в правиле: «Запретить» , «Разрешить» или «Изменить содержимое поля пакета» (приоритет 802. 1 р/ DSCP) • Deny (отбросить пакет) • Permit (пропустить) • Priority <0 -7> (обработать с приоритетом) • Replace_priority (заменить значение 802. 1 p) • Replace_dscp <0 -63> (заменить значение DSCP) • Mirror (зеркалирование) • RX_rate (ограничение полосы)

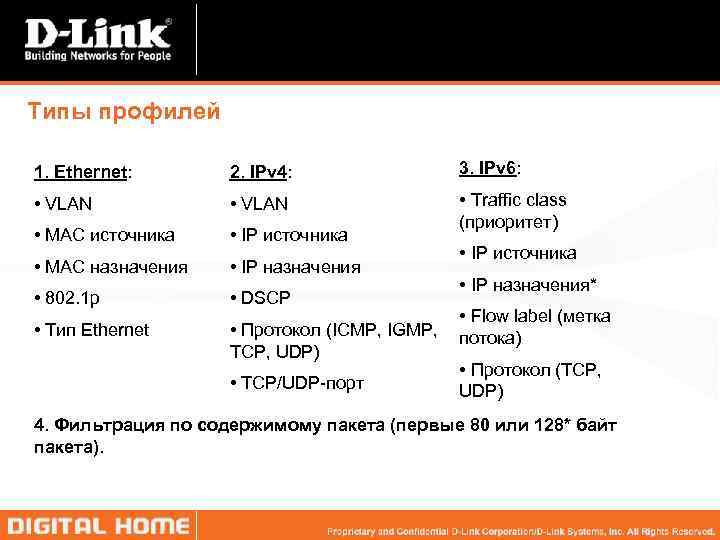

Типы профилей 1. Ethernet: 2. IPv 4: 3. IPv 6: • VLAN • MAC источника • IP источника • Traffic class (приоритет) • MAC назначения • IP назначения • 802. 1 p • DSCP • Тип Еthernet • Протокол (ICMP, IGMP, TCP, UDP) • TCP/UDP-порт • IP источника • IP назначения* • Flow label (метка потока) • Протокол (TCP, UDP) 4. Фильтрация по содержимому пакета (первые 80 или 128* байт пакета).

Типы профилей 1. Ethernet: 2. IPv 4: 3. IPv 6: • VLAN • MAC источника • IP источника • Traffic class (приоритет) • MAC назначения • IP назначения • 802. 1 p • DSCP • Тип Еthernet • Протокол (ICMP, IGMP, TCP, UDP) • TCP/UDP-порт • IP источника • IP назначения* • Flow label (метка потока) • Протокол (TCP, UDP) 4. Фильтрация по содержимому пакета (первые 80 или 128* байт пакета).

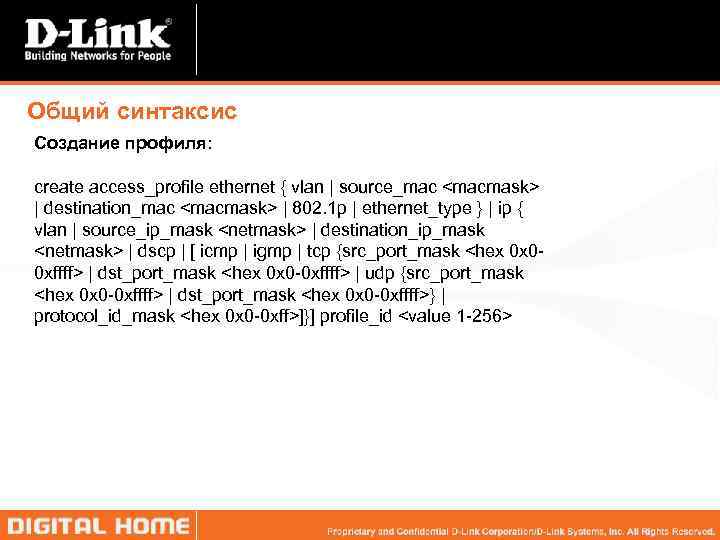

Общий синтаксис Создание профиля: create access_profile ethernet { vlan | source_mac

Общий синтаксис Создание профиля: create access_profile ethernet { vlan | source_mac

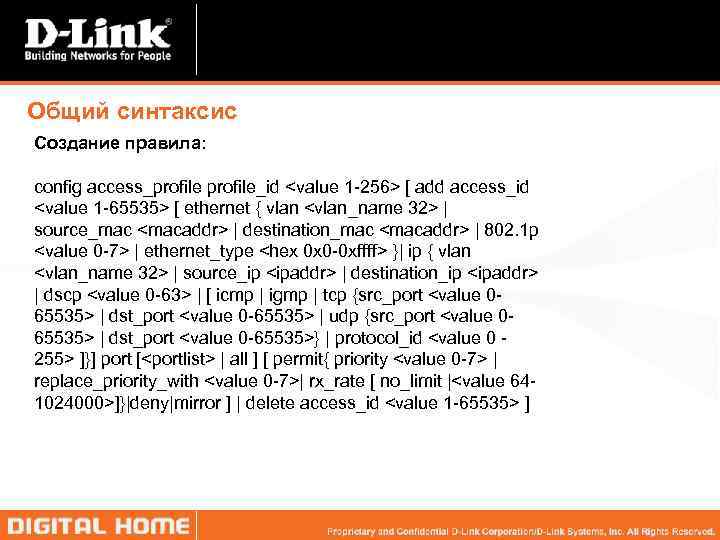

Общий синтаксис Создание правила: config access_profile_id

Общий синтаксис Создание правила: config access_profile_id

Пример 1 В этом примере профиль доступа разрешает доступ в Интернет только рабочим станциям с заданными МАС-адресами. Трафик других станций блокируется. Шлюз Internet: 00 -50 -BA-99 -99 -99 Разрешён доступ в Internet: PC 1: 00 -50 -ba-11 -11 -11 PC 2: 00 -50 -ba-22 -22 -22 Другим PC доступ к Internet запрещён PC 1 PC 2 Разрешено Остальным запрещено

Пример 1 В этом примере профиль доступа разрешает доступ в Интернет только рабочим станциям с заданными МАС-адресами. Трафик других станций блокируется. Шлюз Internet: 00 -50 -BA-99 -99 -99 Разрешён доступ в Internet: PC 1: 00 -50 -ba-11 -11 -11 PC 2: 00 -50 -ba-22 -22 -22 Другим PC доступ к Internet запрещён PC 1 PC 2 Разрешено Остальным запрещено

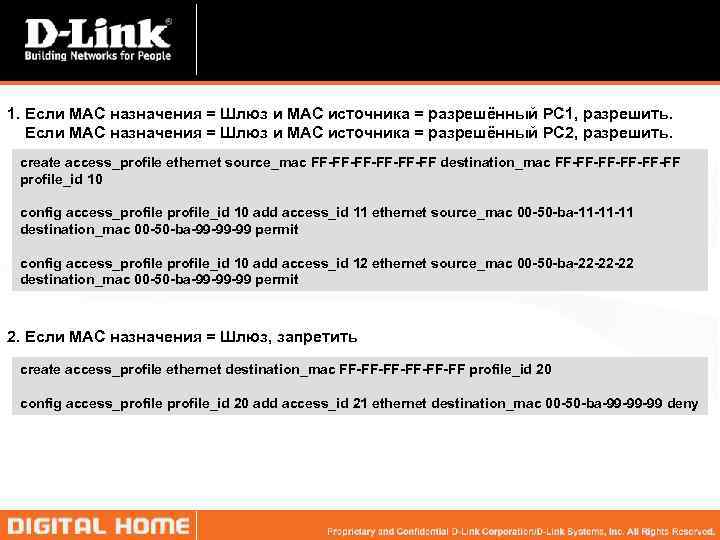

1. Если MAC назначения = Шлюз и MAC источника = разрешённый PC 1, разрешить. Если MAC назначения = Шлюз и MAC источника = разрешённый PC 2, разрешить. create access_profile ethernet source_mac FF-FF-FF-FF destination_mac FF-FF-FF-FF profile_id 10 config access_profile_id 10 add access_id 11 ethernet source_mac 00 -50 -ba-11 -11 -11 destination_mac 00 -50 -ba-99 -99 -99 permit config access_profile_id 10 add access_id 12 ethernet source_mac 00 -50 -ba-22 -22 -22 destination_mac 00 -50 -ba-99 -99 -99 permit 2. Если MAC назначения = Шлюз, запретить create access_profile ethernet destination_mac FF-FF-FF-FF profile_id 20 config access_profile_id 20 add access_id 21 ethernet destination_mac 00 -50 -ba-99 -99 -99 deny

1. Если MAC назначения = Шлюз и MAC источника = разрешённый PC 1, разрешить. Если MAC назначения = Шлюз и MAC источника = разрешённый PC 2, разрешить. create access_profile ethernet source_mac FF-FF-FF-FF destination_mac FF-FF-FF-FF profile_id 10 config access_profile_id 10 add access_id 11 ethernet source_mac 00 -50 -ba-11 -11 -11 destination_mac 00 -50 -ba-99 -99 -99 permit config access_profile_id 10 add access_id 12 ethernet source_mac 00 -50 -ba-22 -22 -22 destination_mac 00 -50 -ba-99 -99 -99 permit 2. Если MAC назначения = Шлюз, запретить create access_profile ethernet destination_mac FF-FF-FF-FF profile_id 20 config access_profile_id 20 add access_id 21 ethernet destination_mac 00 -50 -ba-99 -99 -99 deny

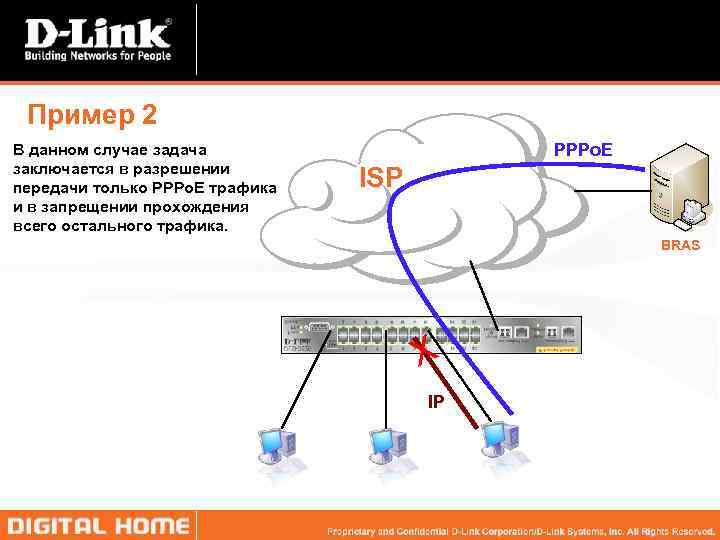

Пример 2 В данном случае задача заключается в разрешении передачи только PPPo. E трафика и в запрещении прохождения всего остального трафика. PPPo. E ISP BRAS X IP

Пример 2 В данном случае задача заключается в разрешении передачи только PPPo. E трафика и в запрещении прохождения всего остального трафика. PPPo. E ISP BRAS X IP

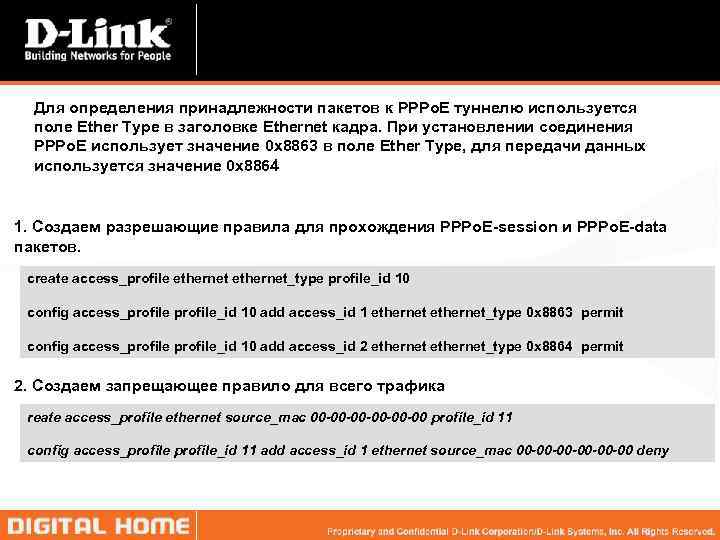

Для определения принадлежности пакетов к PPPo. E туннелю используется поле Ether Type в заголовке Ethernet кадра. При установлении соединения PPPo. E использует значение 0 x 8863 в поле Ether Type, для передачи данных используется значение 0 x 8864 1. Создаем разрешающие правила для прохождения PPPo. E-session и PPPo. E-data пакетов. create access_profile ethernet_type profile_id 10 config access_profile_id 10 add access_id 1 ethernet_type 0 x 8863 permit config access_profile_id 10 add access_id 2 ethernet_type 0 x 8864 permit 2. Создаем запрещающее правило для всего трафика reate access_profile ethernet source_mac 00 -00 -00 -00 profile_id 11 config access_profile_id 11 add access_id 1 ethernet source_mac 00 -00 -00 -00 deny

Для определения принадлежности пакетов к PPPo. E туннелю используется поле Ether Type в заголовке Ethernet кадра. При установлении соединения PPPo. E использует значение 0 x 8863 в поле Ether Type, для передачи данных используется значение 0 x 8864 1. Создаем разрешающие правила для прохождения PPPo. E-session и PPPo. E-data пакетов. create access_profile ethernet_type profile_id 10 config access_profile_id 10 add access_id 1 ethernet_type 0 x 8863 permit config access_profile_id 10 add access_id 2 ethernet_type 0 x 8864 permit 2. Создаем запрещающее правило для всего трафика reate access_profile ethernet source_mac 00 -00 -00 -00 profile_id 11 config access_profile_id 11 add access_id 1 ethernet source_mac 00 -00 -00 -00 deny

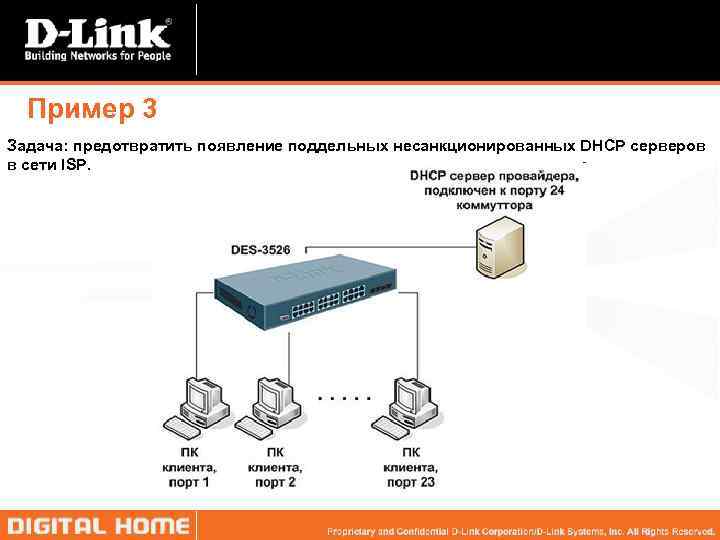

Пример 3 Задача: предотвратить появление поддельных несанкционированных DHCP серверов в сети ISP.

Пример 3 Задача: предотвратить появление поддельных несанкционированных DHCP серверов в сети ISP.

Протокол DHCP является клиент-серверным, то есть в его работе участвуют клиент DHCP и сервер DHCP. Передача данных производится при помощи протокола UDP, при этом сервер принимает сообщения от клиентов на порт 67 и отправляет сообщения клиентам на порт 68. Для решения задачи нужно разрешить передавать DHCP ответы (порт 67 UDP) только с uplink порта коммутатора, которым он подключен к магистрали провайдера и серверу DHCP В нашем случае это порт 25. Со всех остальных портов коммутатора DHCP ответы (порт 67 UDP) блокируется. 1. Создаем запрещающее правило для прохождения всех UDP пакетов в которых поле scr_port = 67. Правило создается только для клиентских портов 1 -24. create access_profile ip udp src_port_mask 0 x. FFFF profile_id 100 config access_profile_id 100 add access_id 27 ip udp src_port 67 port 1 -24 deny

Протокол DHCP является клиент-серверным, то есть в его работе участвуют клиент DHCP и сервер DHCP. Передача данных производится при помощи протокола UDP, при этом сервер принимает сообщения от клиентов на порт 67 и отправляет сообщения клиентам на порт 68. Для решения задачи нужно разрешить передавать DHCP ответы (порт 67 UDP) только с uplink порта коммутатора, которым он подключен к магистрали провайдера и серверу DHCP В нашем случае это порт 25. Со всех остальных портов коммутатора DHCP ответы (порт 67 UDP) блокируется. 1. Создаем запрещающее правило для прохождения всех UDP пакетов в которых поле scr_port = 67. Правило создается только для клиентских портов 1 -24. create access_profile ip udp src_port_mask 0 x. FFFF profile_id 100 config access_profile_id 100 add access_id 27 ip udp src_port 67 port 1 -24 deny

ACL для Qo. S При написании правила ACL, метки 802. 1 p и DSCP являются одними из полей, которые могут проверяться. В правиле, к примеру, мы можем проверять поле DSCP, и при совпадении: • проассоциировать пакет с очередью Co. S • заменить значение 802. 1 p передачей пакета • задать пакету новое значение DSCP

ACL для Qo. S При написании правила ACL, метки 802. 1 p и DSCP являются одними из полей, которые могут проверяться. В правиле, к примеру, мы можем проверять поле DSCP, и при совпадении: • проассоциировать пакет с очередью Co. S • заменить значение 802. 1 p передачей пакета • задать пакету новое значение DSCP

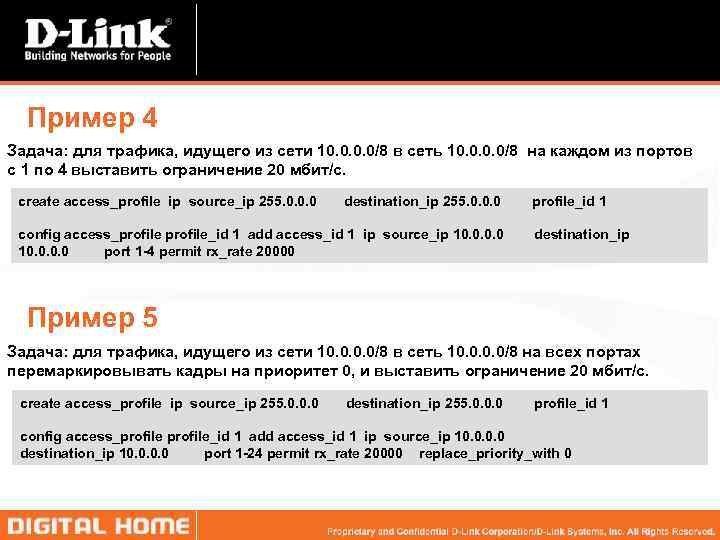

Пример 4 Задача: для трафика, идущего из сети 10. 0/8 в сеть 10. 0/8 на каждом из портов с 1 по 4 выставить ограничение 20 мбит/c. create access_profile ip source_ip 255. 0. 0. 0 destination_ip 255. 0. 0. 0 profile_id 1 config access_profile_id 1 add access_id 1 ip source_ip 10. 0 destination_ip 10. 0 port 1 -4 permit rx_rate 20000 Пример 5 Задача: для трафика, идущего из сети 10. 0/8 в сеть 10. 0/8 на всех портах перемаркировывать кадры на приоритет 0, и выставить ограничение 20 мбит/c. create access_profile ip source_ip 255. 0. 0. 0 destination_ip 255. 0. 0. 0 profile_id 1 config access_profile_id 1 add access_id 1 ip source_ip 10. 0 destination_ip 10. 0 port 1 -24 permit rx_rate 20000 replace_priority_with 0

Пример 4 Задача: для трафика, идущего из сети 10. 0/8 в сеть 10. 0/8 на каждом из портов с 1 по 4 выставить ограничение 20 мбит/c. create access_profile ip source_ip 255. 0. 0. 0 destination_ip 255. 0. 0. 0 profile_id 1 config access_profile_id 1 add access_id 1 ip source_ip 10. 0 destination_ip 10. 0 port 1 -4 permit rx_rate 20000 Пример 5 Задача: для трафика, идущего из сети 10. 0/8 в сеть 10. 0/8 на всех портах перемаркировывать кадры на приоритет 0, и выставить ограничение 20 мбит/c. create access_profile ip source_ip 255. 0. 0. 0 destination_ip 255. 0. 0. 0 profile_id 1 config access_profile_id 1 add access_id 1 ip source_ip 10. 0 destination_ip 10. 0 port 1 -24 permit rx_rate 20000 replace_priority_with 0

Спасибо

Спасибо