Prezentatsia_Final.pptx

- Количество слайдов: 17

Работа сети цветочных магазинов в Салехарде с центральным офисом в Лабытнанги Исполнители: Харченков Артем, Б 9 -03 Митюшкина Татьяна, Б 9 -02 Хворов Дмитрий, Б 9 -04 Мишин Александр, Б 9 -01

Цель работы Построить для заданного бизнеспроцесса параметризованную модель технологического процесса с учетом систем и средств обеспечения сетевой и информационной безопасности 2

В процессе работы выполнены следующие задачи: Ø Ø Ø Проанализирована информация из открытых источников Определены компоненты, составляющие технологический процесс Составлена карта информационных потоков Предложена модель нарушителя Рассмотрены угрозы и атаки на технологический процесс Проанализированы существующие средства защиты и выбраны подходящие по функциям решения Ø Разработана подсистема обеспечения информационной безопасности, которая включает в себя комплекс технических и организационных мер Ø Проработаны вопросы резервирования оборудования, каналов связи и резервного копирования информации Ø Составление сценариев проведения испытаний стойкости предложенных моделей к злонамеренному воздействию и проверки корректности и достаточности выбранных систем ИБ 3

Региональная специфика Ø Салехард связан с Лабытнанги паромной переправой через Обь летом и ледовой дорогой зимой Ø Хорошо развит речной транспорт и малоразвит сухопутный Ø Среди Интернет-провайдеров наиболее крупные: Российский провайдер Ростелеком и местный провайдер Ямалтелеком 4

Бизнес-процесс Ø Ø Ø Ø 2 торговые точки; сайт с доступным перечнем услуг и товара; сall-центр; возможность заказа цветов через сайт и по телефону; возможность курьерской доставки; возможность проверить статус заказа; возможность оплаты как наличными в магазинах и курьеру, так и по банковской карте. 5

Объект защиты • Объект защиты – база данных, содержащая информацию о клиентах и заказах • Требуется обеспечить: Ø конфиденциальность; Ø целостность; Ø доступность. 6

Схема технологического процесса 7

Схема информационных потоков 8

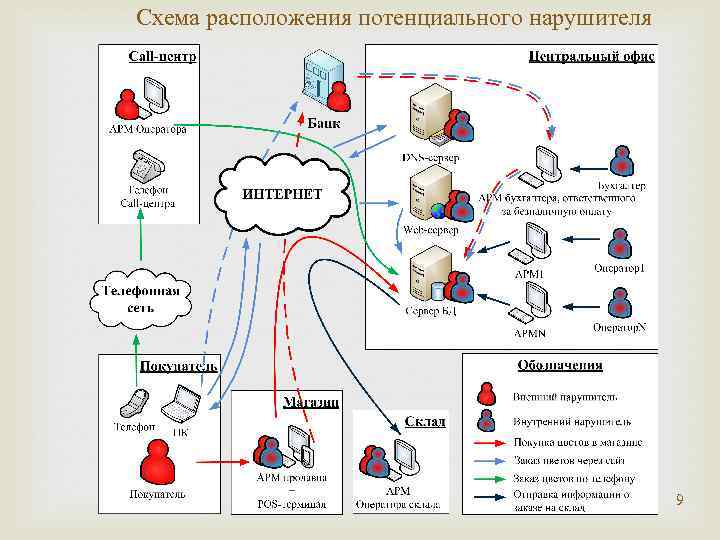

Схема расположения потенциального нарушителя 9

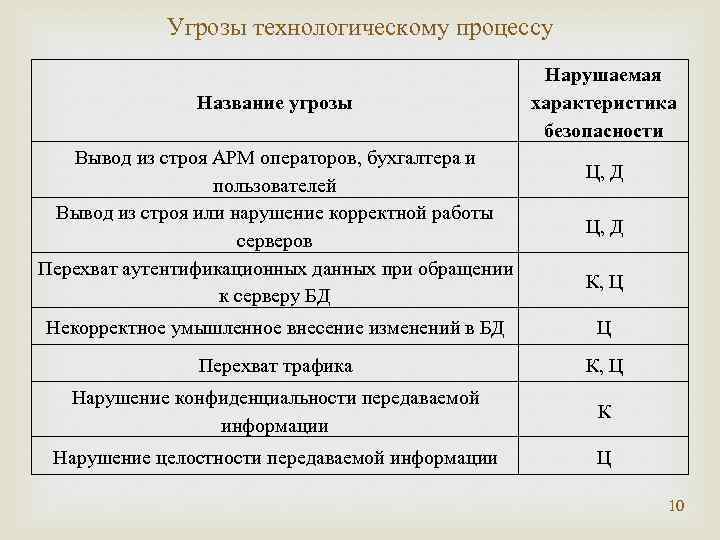

Угрозы технологическому процессу Название угрозы Нарушаемая характеристика безопасности Вывод из строя АРМ операторов, бухгалтера и пользователей Вывод из строя или нарушение корректной работы серверов Перехват аутентификационных данных при обращении к серверу БД Ц, Д Некорректное умышленное внесение изменений в БД Ц Перехват трафика К, Ц Нарушение конфиденциальности передаваемой информации К Нарушение целостности передаваемой информации Ц Ц, Д К, Ц 10

Возможные атаки на рассматриваемую систему Ø Ø Ø Ø Подмена IP; Отказ в обслуживании (Do. S); Распределенный отказ в обслуживании (DDo. S); Атаки на протоколы аутентификации; Прослушивание трафика; Врезка в кабель передачи информации; Внедрение вредоносного ПО; Социальная инженерия. 11

Сетевая схема с учетом резервирования оборудования и каналов связи и СЗИ 12

Основные организационные меры Ø Ограничение доступа к помещениям. Все двери закрываются на замок, на окнах есть решетки. Пропускной контроль осуществляется силами охраны офисного центра Ø Разграничение прав на установку ПО Ø Процедуры регулярной проверки целостности и своевременного обновления программных продуктов Ø Разработка инструкции по парольной защите, предусматривающей необходимую сложность и частоту обновления пароля. Контроль за соблюдением инструкции Ø Проведение регулярного резервного копирования критически важных данных Ø Регулярное проведение тестов на проникновение Ø Разработка политики безопасности, определяющей действия операторов и администраторов системы в различных ситуациях Ø Применение методов побуждения и принуждения в отношении сотрудников в целях соблюдения политики безопасности 13

Тестирование Ø Разработаны следующие сценарии тестирования: ü Нагрузочное тестирование АС Разрабатываются скрипты, эмулирующие работу реальных пользователей ü Стресс-тестирование АС Моделируется неожиданное прекращение работы аппаратных средств, ОС, web-приложений, а также других компонентов системы Ø Составлены сценарии проверки корректности и достаточности выбранных систем и средств обеспечения информационной безопасности 14

Заключение Ø Рассмотрена часть бизнес-процесса работы сети цветочных магазинов в Салехарде с центральным офисом в Лабытнанги: продажа цветов. С учетом региональной специфики была построена топологическая схема сети. Ø В рамках описания технологического процесса были перечислены модули и компоненты, составляющие технологический процесс, а также составлена карта информационных потоков. Ø Была составлена модель нарушителя информационной безопасности, выявлены основные угрозы и уязвимости, а также составлен перечень классов атак, которым подвержена данная система. С учетом этого была разработана система обеспечения информационной безопасности. Ø Составлены пять сценариев нагрузочного тестирования и восемь сценариев проверки корректности и достаточности выбранных систем и средств обеспечения информационной 15 безопасности.

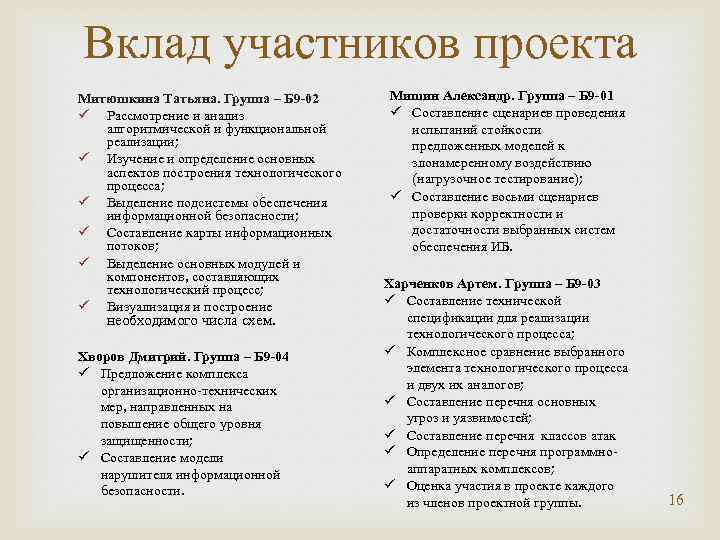

Вклад участников проекта Митюшкина Татьяна. Группа – Б 9 -02 ü Рассмотрение и анализ алгоритмической и функциональной реализации; ü Изучение и определение основных аспектов построения технологического процесса; ü Выделение подсистемы обеспечения информационной безопасности; ü Составление карты информационных потоков; ü Выделение основных модулей и компонентов, составляющих технологический процесс; ü Визуализация и построение необходимого числа схем. Хворов Дмитрий. Группа – Б 9 -04 ü Предложение комплекса организационно-технических мер, направленных на повышение общего уровня защищенности; ü Составление модели нарушителя информационной безопасности. Мишин Александр. Группа – Б 9 -01 ü Составление сценариев проведения испытаний стойкости предложенных моделей к злонамеренному воздействию (нагрузочное тестирование); ü Составление восьми сценариев проверки корректности и достаточности выбранных систем обеспечения ИБ. Харченков Артем. Группа – Б 9 -03 ü Составление технической спецификации для реализации технологического процесса; ü Комплексное сравнение выбранного элемента технологического процесса и двух их аналогов; ü Составление перечня основных угроз и уязвимостей; ü Составление перечня классов атак ü Определение перечня программноаппаратных комплексов; ü Оценка участия в проекте каждого из членов проектной группы. 16

Спасибо за внимание!

Prezentatsia_Final.pptx