88b97284eeca2318f6aacb59bb5f217c.ppt

- Количество слайдов: 39

![Public Key Infrastructure Fra ref Torben P. Pedersen[2 Avsnitt 3 ] Public Key Infrastructure Fra ref Torben P. Pedersen[2 Avsnitt 3 ]](https://present5.com/presentation/88b97284eeca2318f6aacb59bb5f217c/image-1.jpg)

Public Key Infrastructure Fra ref Torben P. Pedersen[2 Avsnitt 3 ]

Public Key Infrastructure • Kjernen i et PKI er å knytte den elektroniske identiteten (den offentlige nøkkelen) til den virkelige identiteten • I praksis løses dette ved å bruke sertifikater

Public Key Infrastructure • Et sertifikat er en elektronisk melding som sier at en gitt offentlig nøkkel tilhører en bestemt person. Sertifikatet er utstedt og digitalt underskrevet av en tiltrodd 3. part (Certification Authority, CA).

Public Key Infrastructure • Generelt inneholder et sertifikat: - utsteder (CA) - subjekt (identiteten som nøkkelen knyttes til) - gyldighetsperiode

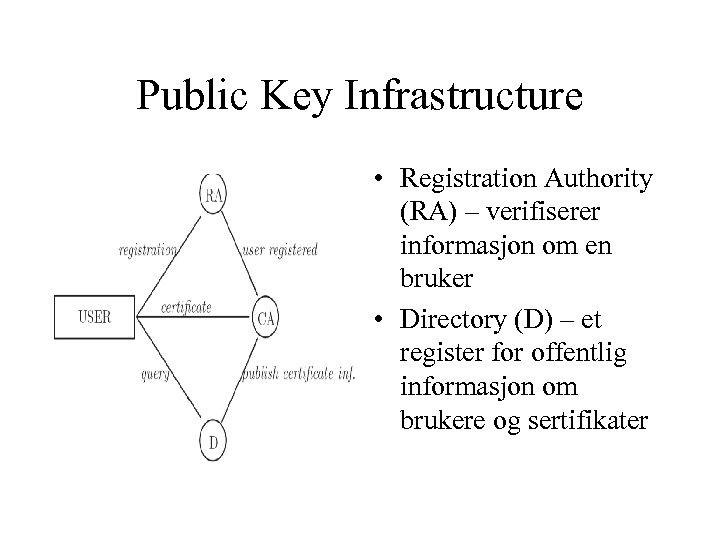

Public Key Infrastructure • Registration Authority (RA) – verifiserer informasjon om en bruker • Directory (D) – et register for offentlig informasjon om brukere og sertifikater

Public Key Infrastructure Eksempel på en prosedyre 1. Søker registrerer seg hos RA 2. RA informerer CA om registreringen 3. CA sender Initial Authentication Key (IAK) til søkeren i et forseglet brev

Public Key Infrastructure 4. Søker sender en elektronisk forespørsel etter sertifikatet. Søker identifiserer seg overfor CA ved hjelp av IAK og beviser at han er innehaver til den private nøkkelen som korresponderer til den offentlige nøkkelen som ønskes sertifisert 5. CA returnerer sertifikatet dersom forespørselen er ok

Public Key Infrastructure Utsagn fra forfatter: Uansett hvor mye ressurser som legges i å verifisere informasjonen i sertifikatene når de blir utstedt, så må PKI ha støtte for å kunne hente inn igjen sertifikater

Public Key Infrastructure Hvorfor? • Et sertifikat nøkkelpar kan være kompromittert, eller man mistenker at nøkkelparet kan være kompromittert • Informasjonen i sertifikatet er utdatert

Public Key Infrastructure Hvordan? • Certificate Revocation List (CRL) • Online service

Public Key Infrastructure • CA sin nøkkel er selve hjerte i systemet. Alle sertifikater utstedet av CA blir verifisert opp mot denne • Distribusjon av nøkkelen kan foregå “out of band”, f. eks gjennom en annonse i avisa.

![PKI: It’s Not Dead, Just Resting Fra ref [6] Peter Gutmann PKI: It’s Not Dead, Just Resting Fra ref [6] Peter Gutmann](https://present5.com/presentation/88b97284eeca2318f6aacb59bb5f217c/image-12.jpg)

PKI: It’s Not Dead, Just Resting Fra ref [6] Peter Gutmann

PKI: It’s Not Dead, Just Resting Historie • Diffie/Hellman, 1976. Publikasjon om “Public Key Cryptography”. Foreslo et “Public File Directory” hvor brukere kunne slå opp og finne andre brukeres offentlige nøkler.

PKI: It’s Not Dead, Just Resting Noen åpenbare problemer • Potensiell flaskehals • Fristende mål for angripere • Hindre aksess til “databasen” forhindrer brukernes mulighet til å kommunisere sikkert

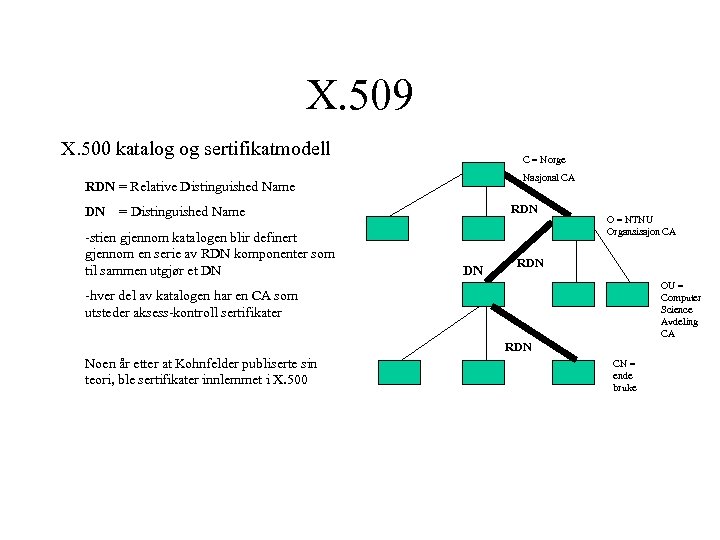

PKI evolusjon • Loren Kohnfelder, 1978 – Lanserte konseptet med digitale sertifikater. Sertifikatene separerte signerings- og oppslagsfunksjonene gjennom å tillate CA å binde et navn til en nøkkel gjennom en digital signatur og deretter lagre det resulterenede sertifikatet på et “lager”. – Pluss: - Lageret trenger ikke være et “trusted directory”, lageret kan bli replikert, gjort feiltolerant m. m. Fjerner mange problemene man har med “trusted directory” ved å innføre CA.

X. 509 X. 500 katalog og sertifikatmodell C = Norge Nasjonal CA RDN = Relative Distinguished Name DN RDN = Distinguished Name -stien gjennom katalogen blir definert gjennom en serie av RDN komponenter som til sammen utgjør et DN DN O = NTNU Organsisajon CA RDN OU = Computer Science Avdeling CA -hver del av katalogen har en CA som utsteder aksess-kontroll sertifikater RDN Noen år etter at Kohnfelder publiserte sin teori, ble sertifikater innlemmet i X. 500 CN = ende bruke

PKI: It’s Not Dead, Just Resting Orginale X. 509 v 1 sertifikatet inneholdt: • Usteder DN og mottaker (subjekt) DN for å plassere sertifikatet i katalogen • Gyldighetsperiode • Offentlig nøkkel

PKI: It’s Not Dead, Just Resting Noen mangler. Blant annet ingen indikasjon om: • Hva nøkkelen i sertifikatet kunne brukes til (det var bare en bruk, til autentisering) • Hva slags “policy” nøkkelen var utstedt under (bare en “policy”, autentisering)

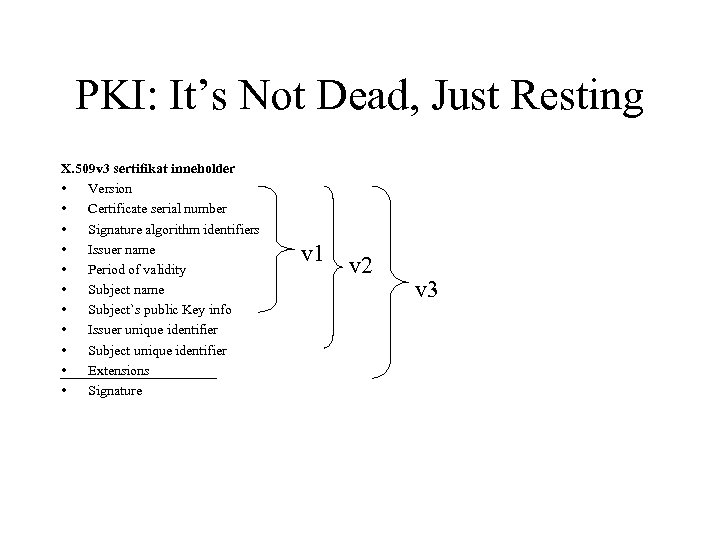

PKI: It’s Not Dead, Just Resting Det har aldri eksistert en slik katalog! PKI designere og brukere har ”arvet” denne måten å tenke på

PKI: It’s Not Dead, Just Resting • Hovedproblemet: X. 509 gjør offentlig nøkkel om til ”capabilities”, billetter som styrer aksessrettigheter og som en ende-entitet kan benytte som bevis for å få aksess til et objekt. =>selve aksess kontrollen og sertifikat tilbakekalling blir vanskelig siden disse ”billettene” enkelt kan videreføres til andre

PKI: It’s Not Dead, Just Resting X. 509 v 3 sertifikat inneholder • Version • Certificate serial number • Signature algorithm identifiers • Issuer name • Period of validity • Subject name • Subject`s public Key info • Issuer unique identifier • Subject unique identifier • Extensions • Signature v 1 v 2 v 3

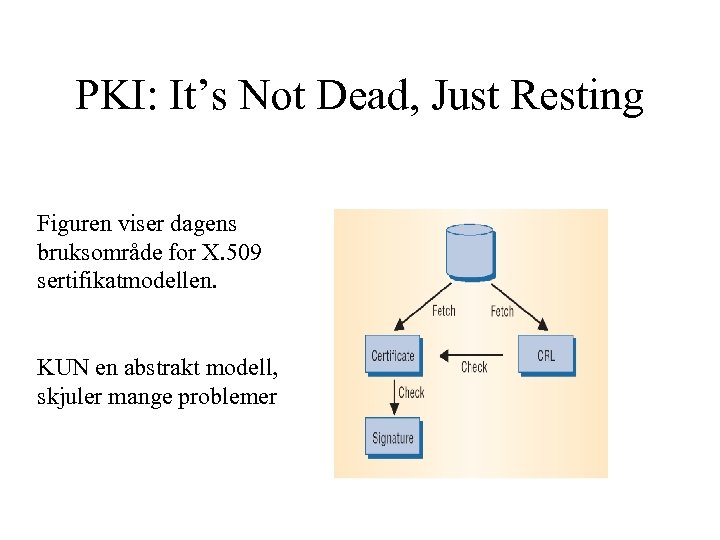

PKI: It’s Not Dead, Just Resting Figuren viser dagens bruksområde for X. 509 sertifikatmodellen. KUN en abstrakt modell, skjuler mange problemer

PKI: It’s Not Dead, Just Resting Skjulte problemer: • ”which directory”-problemet • “which John Smith”-problemet

PKI: It’s Not Dead, Just Resting “which directory”-problemet • ”Fetches” fra et lager er en betydelig abstraksjon og skjuler problemer. Fordi en global distribuert katalog aldri har funnet sted, er det ingen klar idè om hvor systemet skal hente sertifikatet eller CRL fra. • Løsning på dette er å inkluderer alle sertifikater som muligens vil bli brukt der hvor de muligens vil bli brukt.

PKI: It’s Not Dead, Just Resting ”which John Smith”-problemet • • Hvis brukeren vet hvilket directory han/hun skal slå opp i, så finnes det ingen måte å vite hvilket unikt navn(DN) som skal brukes for å finne sertifikatet, eller et søk i directory kan resultere i flere treff => hvem er ”riktig” =>Det opprinnelige X. 500 DN ble byttet ut med properitære løsninger for identifisere en offentilg nøkkel unikt. Løsningen var basert på å benytte lokalt unike navn innen et gitt område.

PKI: It’s Not Dead, Just Resting ”Revocation” – CRL-problemer Enkelte applikasjoner krever sanntids sertifikat status. CRL’er løser ikke dette kjerneproblemet. • CRL’er utstedes ikke ofte nok til å være effektive mot en angriper som har kompromittert en privat nøkkel

PKI: It’s Not Dead, Just Resting CRL-problemer fortsetter • Distribuere CRL’ene er kostbart • Sjekke CRL’ene er tidkrevende • Et Do. S-angrep kan lett gjøre CRL’ene ineffektive

PKI: It’s Not Dead, Just Resting Mulige CRL-løsninger • Forskjellige utløpstid på sertifikatklassene slik at CRLene ikke går ut samtidig. • Overlappende CRLs • Segmentering av CRL basert på viktighet. • Utstede delta- CRL

PKI: It’s Not Dead, Just Resting Andre PKI unngår hele CRL problematikken • SPKI/SDSI benytter seg av revalidering av sertifikat • Applikasjons-spesifikke løsninger finnes.

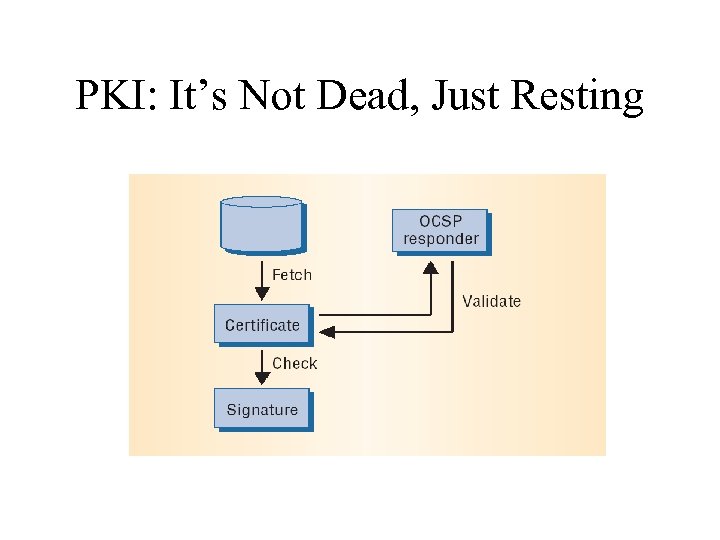

PKI: It’s Not Dead, Just Resting Annen måte å håndtere CRL-problematikken • Online Revocation Authorities

PKI: It’s Not Dead, Just Resting

PKI: It’s Not Dead, Just Resting Online Certificate Status Protocol – problemer • Fundamentalt problem med svartelistebaserte tilnærminger, som CRL og OCSP, er at de stiller feil spørsmål • Spør: Har dette sertifikatet blitt trukket tilbake? Riktig spørsmål: Er dette sertifikatet gyldig akkurat nå?

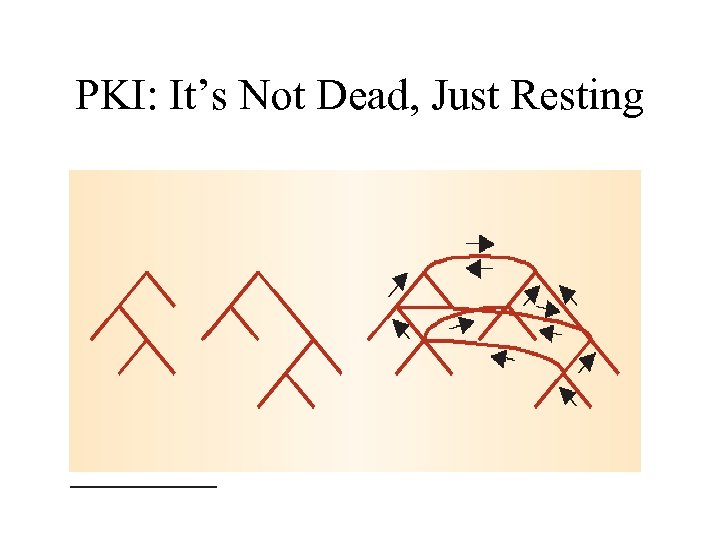

PKI: It’s Not Dead, Just Resting Sertifikat kjeder • Initielle problemet med multiple sertifikater er å konstruere en sti fra løv-sertifikatet til en tiltrodd CA-rot og å validere kjeden når den er bygd • Kryss-sertifisering hvor CA’er i forskjellige hierarkier sertifiserer hverandre kan gjøre dette problemet nesten umulig å løse

PKI: It’s Not Dead, Just Resting

PKI: It’s Not Dead, Just Resting • Gordon Bell: ”Et systems mest tillitsfulle komponenter er de som ikke er der. ” • Basert på dette prinsippet, kan man si at hvis man unngår tilbakekallings-sjekking (revocation checking), så har man løst en stor del av PKI-problemet

PKI: It’s Not Dead, Just Resting Hvordan? • Community of Interest (COI) - Lukkede grupper som er enige om spillereglene. - Kan bruke PKI-modeller som skiller seg radikalt fra det tradisjonelle X. 509

PKI: It’s Not Dead, Just Resting Omgå ”revocation checking” (tilbakekallingssjekking) • Kan ha en server kjent av fellesskapet som inneholder ”known-good” sertifikater.

PKI: It’s Not Dead, Just Resting Omgå sertifikater • I praksis, siden vi bare er interessert i den offentlige nøkkelen, kan vi be om å få en kopi av nøkkelen som trengs for å verifisere en signatur • En tiltrodd server som kan gi ut “known good” nøkler kan like lett validere en signatur direkte.

PKI: It’s Not Dead, Just Resting PKI Design anbefalinger • Velg et lokalt meningsfullt navn, for eksempel et brukernavn, email-adresse, konto eller ansattnr. • Hvis mulig, unngå “certificate revocation” • Sertifikater og PKI som er designet for et bestemt formål er lettere å jobbe med enn et “one-size-(mis)fits-all” PKI-design

88b97284eeca2318f6aacb59bb5f217c.ppt